AnyConnect-modules voor VPN-externe toegang op FTD configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u AnyConnect-modules kunt configureren voor de VPN-configuratie (Remote Access VPN) die vooraf bestaat op een Firepower Threat Defense (FTD), beheerd door een FireSIGHT Management Center (FMC) via Firepower Apparaatbeheer (FDM).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basisbegrip van RA VPN werken.

- Begrijpen van de navigatie via het FMC/FDM.

- Basiskennis van REST API en FDM Rest API Explorer.

Gebruikte componenten

De informatie in dit document is gebaseerd op deze softwareversies:

- Cisco Firepower Management Center (FMC) versie 6.7.0

- Cisco Firepower Threat Defense (FTD) versie 6.7.0

- Cisco Firepower apparaatbeheer (FDM) versie 6.7.0

- Cisco AnyConnect Secure Mobility-client voor 4.9.0086

- Postman of een ander API-ontwikkelingsmiddel

Opmerking: FMC/FDM heeft geen ingebouwde Profile Editor en de AnyConnect Profile Editor voor Windows moet worden gebruikt om een profiel te maken.

Opmerking: de informatie in dit document is gemaakt van apparatuur in een specifieke labomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg ervoor dat u de potentiële impact van elke configuratie verandering begrijpt.

Achtergrondinformatie

De Cisco AnyConnect Secure Mobility Client is niet beperkt tot zijn ondersteuning als VPN-client, maar heeft een aantal andere opties die als modules kunnen worden geïntegreerd. De volgende modules worden ondersteund voor AnyConnect:

- Begin vóór Login (SBL):Deze module stelt de gebruiker in staat om een VPN-verbinding in de onderneming op te zetten voordat u in Windows logt.

- Diagnostic and Reporting Tool (DART): Deze module wordt gebruikt voor de uitvoering van zowel diagnostiek als voor de rapportage over de AnyConnect-installatie en -verbinding. DART werkt door de logs, status en diagnostische informatie te verzamelen voor analyse.

- Advanced Malware Protection Deze module biedt een door de cloud geleverde volgende generatie oplossing om verschillende bedreigingen te detecteren, te voorkomen en te reageren.

- ISE Posture: Cisco Identity Services Engine (ISE) biedt een next-generation identiteit en toegangscontrolebeleid. Deze module biedt de mogelijkheid om het besturingssysteem, het AntiVirus, het AntiSpyware, enz. te identificeren die momenteel op een host zijn geïnstalleerd. Deze informatie wordt dan samen met een beleid gebruikt om te bepalen of de gastheer met het netwerk zal kunnen verbinden.

- Netwerkzichtbaarheidsmodule: De netwerkzichtbaarheidsmodule volgt een eindtoepassingsgebruik om potentiële gedragsanomalieën te ontdekken en om beter geïnformeerde beslissingen over netwerkontwerp te nemen.

- Umbrella: Cisco Umbrella Roaming is een op de cloud gebaseerde beveiligingsservice die apparaten beschermt wanneer ze niet op het bedrijfsnetwerk staan.

- Web security Cisco web security applicatie (WSA), aangedreven door Cisco Talos, beschermt het eindpunt door automatisch riskante sites te blokkeren en onbekende sites te testen.

- Network Access Manager: Network Access Manager biedt een beveiligd Layer 2-netwerk in overeenstemming met zijn beleid. Het detecteert en selecteert het optimale Layer 2 toegangsnetwerk en voert apparaatverificatie uit voor toegang tot zowel bekabelde als draadloze netwerken.

- Feedback: Deze module verzamelt de informatie en stuurt deze periodiek naar de server. Deze module helpt het productteam de kwaliteit, betrouwbaarheid, prestaties en gebruikerservaring van AnyConnect te verbeteren.

In Firepower 6.7 worden FMC UI en FTD ApparaatREST API ondersteuning toegevoegd om naadloze implementatie van alle genoemde AnyConnect-modules mogelijk te maken.

Deze tabel toont de uitbreidingen van profielen en de bijbehorende uitbreidingen Module types nodig om de eindpuntfunctionaliteit succesvol in te voeren.

| Profieluitbreidingen | Type module |

| .fsp | FEEDBACK |

| .asp of .xml | AMP_ENABLER |

|

.sip of .xml

|

ISE_POSTURE |

|

.nvmsp of .xml

|

NETWERK_VISIBILITEIT |

|

.nsp of .xml

|

NETWERK_ACCESS_MANAGER |

|

.json of .xml

|

UMBRELLA |

|

.wsp of .xml

|

WEB_SECURITY |

Opmerking: DART- en SBL-modules hebben geen profiel nodig.

N.B.: Voor het gebruik van deze functie is geen extra licentie vereist.

Configuratie

Configuratie op FireSIGHT Management Center (FMC)

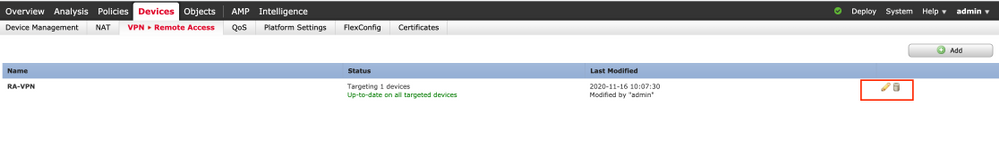

Stap 1. Navigeren in op apparaat> VPN > Externe toegang en klik op Bewerken voor de RA VPN-configuratie.

Stap 2. Blader naar Geavanceerd> Groepsbeleid en klik op Bewerken voor het betreffende groepsbeleid, zoals in deze afbeelding.

Stap 3. Navigeren in op AnyConnect > Clientmodules en op + klikken om de modules toe te voegen, zoals in deze afbeelding weergegeven.

Ten behoeve van demonstratie worden de implementaties van AMP-, DART- en SBL-modules weergegeven.

Stap 4. Selecteer de DART-module en klik op Add, zoals in deze afbeelding.

Stap 5. Klik op + om een andere module toe te voegen en selecteer Start voor inlogmodule zoals in deze afbeelding.

Opmerking: Met deze stap kunt u de SBL-module downloaden. SBL moet ook de mogelijkheid bieden om in elk gebruikersprofiel te klikken. Het profiel wordt geüpload terwijl u naar AnyConnect navigeert >Profile onder het Group Policy.

Stap 6. Klik op + om een andere module toe te voegen en selecteer AMP Enabler. Klik op + om een clientprofiel toe te voegen, zoals in deze afbeelding.

Geef de naam van het profiel op en uploaden het AMP-profiel. Klik op Opslaan, zoals in deze afbeelding.

Kies het profiel dat in de vorige stap is gemaakt en klik op het selectiekader voor Module inschakelen, zoals in deze afbeelding.

Stap 7. Klik op Opslaan nadat alle gewenste modules zijn toegevoegd.

Stap 8. Navigeer om te implementeren >en stel de configuratie in op de FTD.

Configuratie op FirePOWER Devices Manager (FDM)

Stap 1 . Start de API-verkenner van de FTD op een browser.

Navigeren in tohttps://<FTD Management IP>/API-verkenner

Dit bevat de volledige lijst API die op de FTD beschikbaar is. Het is verdeeld op basis van de hoofdfunctie met meerdere GET/POST/PUT/DELETE verzoeken die door de FDM worden ondersteund.

RaVPNGroupPolicy wordt gebruikt als API.

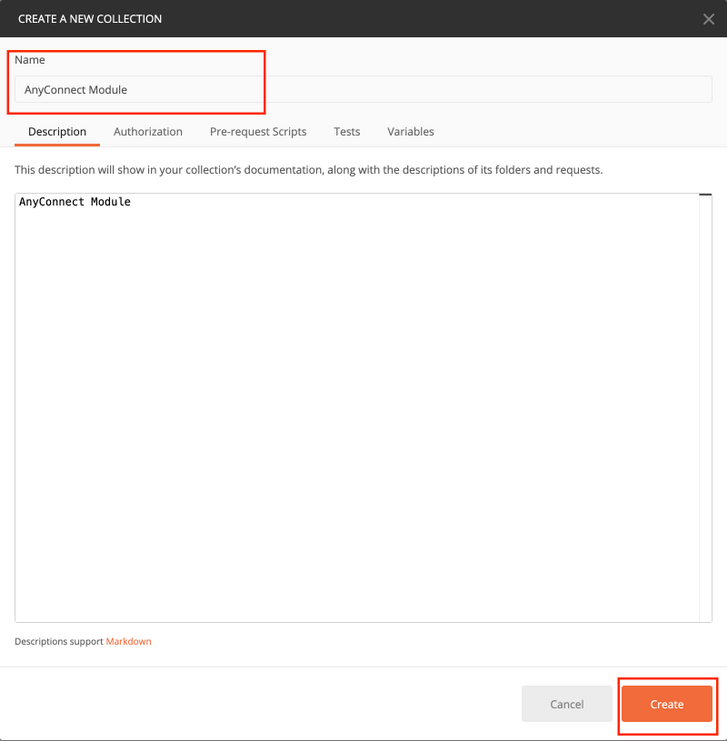

Stap 2. Voeg een Postmanverzameling toe voor AnyConnect-modules. Geef een naam voor de verzameling. Klik op Maken.

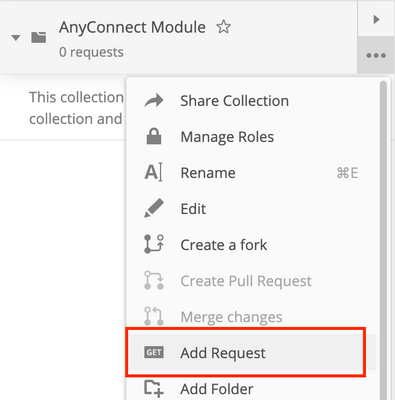

Stap 3. Een nieuw verzoek toevoegen Auth om een loginlogPOST-aanvraag bij de FTD te maken om de token te hebben voor het autoriseren van POST/GET/PUT-aanvragen. Klik op Opslaan.

De inhoud van het POST-verzoek moet de volgende gegevens bevatten:

| Type | Ruw - JSON (sollicitatie/json) |

| subsidie_type | wachtwoord |

| username | Admin Gebruikersnaam voor inloggen bij de FTD |

| wachtwoord | Het wachtwoord dat gekoppeld is aan de beheerder-gebruikersaccount |

POST-aanvraag:https://<FTD Management IP>/api/fdm/last/fdm/token

Het orgaan van de respons bevat het toegangspakket dat wordt gebruikt om alle PUT/GET/POST-verzoeken naar/van de FTD te verzenden.

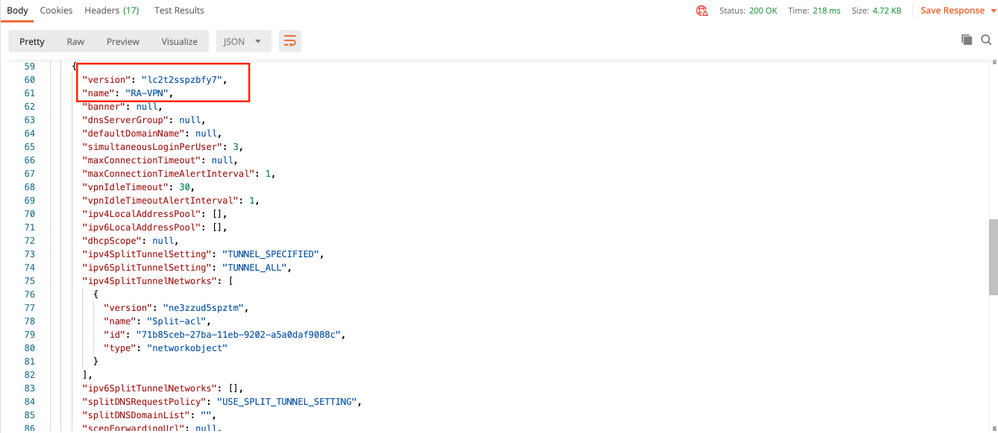

Stap 4. Een beleidsverzoek van de Groep maken om meer informatie toe te voegen over het bestaande beleid van de Groep. Klik op Opslaan, zoals in deze afbeelding wordt getoond.

Het tabblad autorisatie moet dit bevatten voor alle volgende GET/POST-verzoeken:

| Type | Token onder |

| Token | Het toegangstoken wordt ontvangen door de Auth POST-aanvraag uit te voeren |

RAADPLEGING:https://<FTD Management IP>/api/fdm/most/object/groepsbeleid

Het lichaam van de reactie toont alle groepsbeleid dat op het apparaat is ingesteld. ID van het groepsbeleid wordt gebruikt om het specifieke groepsbeleid bij te werken.

Ten behoeve van demonstratie worden de implementaties van AMP-, DART- en SBL-modules weergegeven.

Stap 5. Maak een verzoek om een profiel te uploaden. Deze stap is alleen nodig voor de modules die een profiel vereisen. Upload het profiel in bestand to Upload sectie. Klik op Opslaan.

POST-VERZOEK:https://<FTD Management IP>/api/fdm/most/action/uploadfile

De instantie van het verzoek moet het in de vorm van formuliergegevens toegevoegde Profile bestand in Body bevatten. Het profiel moet worden gemaakt met AnyConnect Profile Editor voor Windows

Het sleuteltype moet filetoUpload zijn.

De inhoud van de reactie geeft een id/bestandsnaam die wordt gebruikt om het profiel met de betreffende module te verwijzen.

Stap 6. Maak een verzoek om AnyConnect Profile te bijwerken. Deze stap is alleen nodig voor de modules die een profiel vereisen. Klik op Opslaan. zoals in deze afbeelding.

POST-VERZOEK: https://<FDM IP>/api/fdm/most/object/clientprofielen

De inhoud van het verzoek bevat deze informatie:

| naam | Logische naam die u het bestand wilt bellen |

| diskFileName | Moet overeenkomen met de bestandsnaam die in de POST-respons van het uploadprofiel is ontvangen |

| AnyConnect-moduleType | Meest overeen te komen met de desbetreffende module in tabel van het moduletype |

| type | clientprofiel |

Het lichaam van de respons laat het profiel zien dat klaar is om naar het apparaat te worden geduwd. Naam, versie, id, en type ontvangen in antwoord worden gebruikt in de volgende stap om het profiel aan het beleid van de Groep te binden.

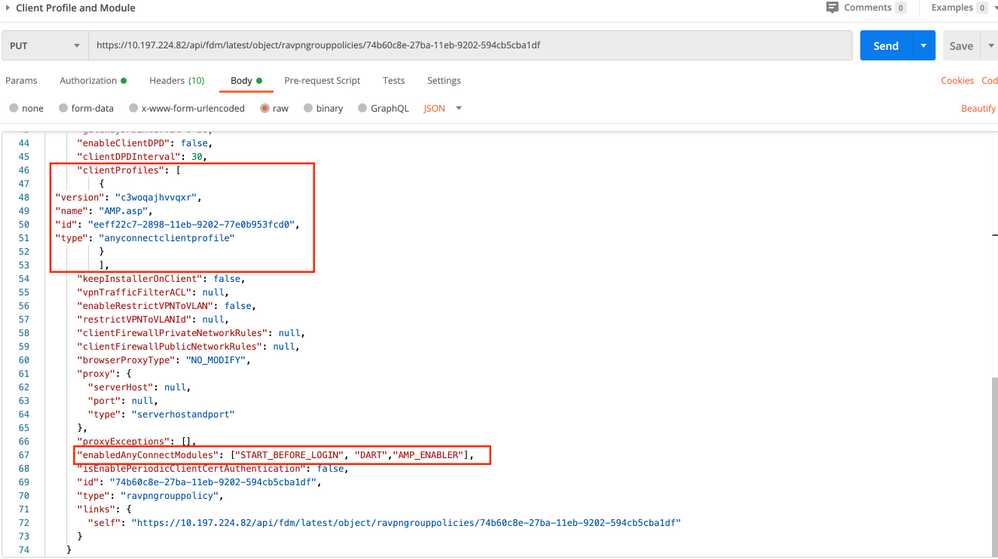

Stap 6. Maak een PUT-verzoek om clientprofiel en -module aan bestaand groepsbeleid toe te voegen. Klik op Opslaan, zoals in deze afbeelding.

PUT REQUEST:https://<FDM IP>/api/fdm/recent/object/groepsbeleid/ {objID}

ObjID is de in Stap 4 verkregen id. Kopieer de inhoud van het desbetreffende groepsbeleid in stap 4 naar de inhoud van het verzoek en voeg dit toe:

Clientprofiel

Naam, versie, id en type profiel dat in de vorige stap is ontvangen.

Clientmodules

De naam van de module die moet worden ingeschakeld moet precies overeenkomen met die in de tabel van de module.

Het lichaam van de reactie toont het profiel en de module die met succes gebonden is aan groepsbeleid.

Opmerking: Deze stap staat de download SBL Module toe. SBL moet ook de mogelijkheid bieden om in een clientprofiel te uploaden dat kan worden geüpload wanneer u op Apparaten > Externe toegang VPN navigeert>Groepsbeleid bewerken Groepsbeleid > Algemeen >AnyConnect-clientprofiel.

Stap 7. Plaats de configuratie op het apparaat via FDM. In afwachting van veranderingen tonen het clientprofiel en de modules die moeten worden geduwd.

Configuratie naar de FTD CLI gedrukt na succesvolle implementatie:

!--- RA VPN Configuration ---!

webvpn

enable outside

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles AMP.asp disk0:/anyconncprofs/AMP.asp

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- Group Policy Configuration ---!

group-policy RA-VPN internal

group-policy RA-VPN attributes

webvpn

anyconnect modules value ampenabler,dart,vpngina

anyconnect profiles value AMP.asp type ampenabler

Verifiëren

Een succesvolle verbinding met de FTD opzetten.

Navigeer naar Instellingen>VPN >Berichtgeschiedenis om de details te zien over de modules die zijn gedownload.

Problemen oplossen

Verzamel DART voor problemen bij het oplossen van problemen met de installatie van clientmodules.

Bijgedragen door Cisco-engineers

- Rohan BiswasCisco TAC-ingenieur

- Tazy KhanCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback