DAP- en Host Scan-migratie van ASA naar FDM via REST API

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de migratie van Dynamic Access Policy (DAP) en HostScan-configuratie van Cisco adaptieve security applicaties (ASA) naar Cisco Firepower Threat Defense (FTD), die lokaal wordt beheerd door Firepower Apparaatbeheer (FDM).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van RA VPN-configuratie op FDM.

- Werken van DAP en Hostscan op ASA.

- Basiskennis van REST API en FDM Rest API Explorer.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco FTD-versie 6.7.0

- Cisco AnyConnect Secure Mobility Clientversie 4.9.0086

- Postman of een ander API-ontwikkelingsmiddel

Opmerking: de informatie in dit document is gemaakt van apparatuur in een specifieke labomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg ervoor dat u de potentiële impact van elke configuratie verandering begrijpt.

Hoewel FTD ondersteuning heeft voor de configuratie van Remote Access VPN (RAVPN), biedt het geen ondersteuning voor DAP. Vanaf release 6.7.0 wordt API-ondersteuning voor DAP op de FTD toegevoegd. Het is bedoeld ter ondersteuning van het zeer fundamentele gebruiksgeval van migratie van ASA naar FTD. Gebruikers die DAP op hun ASA's hebben geconfigureerd en die momenteel naar FTD's migreren hebben nu een pad om hun DAP-configuratie samen met hun RA VPN-configuratie te migreren.

Om de DAP-configuratie van ASA naar FTD te kunnen migreren, moet u deze voorwaarden waarborgen:

- ASA met DAP/Hostscan ingesteld.

- TFTP/FTP-servertoegang van de ASA- of ASDM-toegang tot de ASA.

- Cisco FTD-versie 6.7.0 en hoger, beheerd door FirePOWER Apparaatbeheer (FDM).

- RA VPN geconfigureerd en werkt aan FTD.

Licentie

- FTD geregistreerd op het slimme licentiepatroon met Door export gecontroleerde functies ingeschakeld (om het tabblad RA VPN in te schakelen).

- AnyConnect-licenties zijn ingeschakeld (APEX, Plus of VPN-alleen).

Zo controleert u de vergunningen: Navigeren in naar apparaten > Smart-licenties

Functiebeperkingen

- Deze functies worden alleen ondersteund via FDM/FTD REST API-interface.

- De DAP-naam kan geen ruimtetekens met REST API bevatten.

Configuratie

Stap 1. Kopieer dap.xml van ASA naar uw lokale PC / TFTP Server. Er zijn twee manieren om hetzelfde te bereiken:

ASDM:

Navigeren in op Gereedschappen>Bestandsbeheer > File Transfer >tussen lokale pc en Flash.

CLI:

ASA# copy flash: tftp: Source filename []? dap.xml Address or name of remote host []? 10.197.161.160 Destination filename [dap.xml]? 440 bytes copied in 0.40 secs

Stap 2. Kopieert het bestand hostscan Setup (data.xml) en hostscan afbeelding van ASA naar het lokale apparaat.

ASDM:

Navigeer naar tools > File Management > File Transfer >tussen lokale pc en Flash.

CLI:

ASA# copy flash: tftp: Source filename []? data.xml Address or name of remote host []? 10.197.161.160 Destination filename [data.xml]? 500 bytes copied in 0.40 secs

ASA# copy flash: tftp:

Source filename []? hostscan_4.9.03047-k9.pkg

Address or name of remote host []? 10.197.161.160

Destination filename [hostscan_4.9.03047-k9.pkg]?

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

56202408 bytes copied in 34.830 secs (1653012 bytes/sec)

ASA#

Stap 3. Ontvang de basis64-gecodeerde waarde van dap.xml en data.xml.

Op Mac: base64-i <bestand>

Op Windows powershell: certutil -encode dap.xml tmp.b64 ; findstr /v/c:- tmp.b64 > dap.b64

Volg dezelfde procedure voor data.xml.

Stap 4. Start de API-verkenner van de FTD op een browser.

Navigeren in naar https://<FTD Management IP>/API-verkenner

Dit bevat de volledige lijst van API's die op de FTD beschikbaar is. Het is verdeeld op basis van de hoofdfunctie met meerdere GET/POST/PUT/DELETE verzoeken die door de FDM worden ondersteund.

DAPXml en HostScanPackageFile worden gebruikt voor API.

Stap 5. Voeg een Postmanverzameling toe voor DAP.

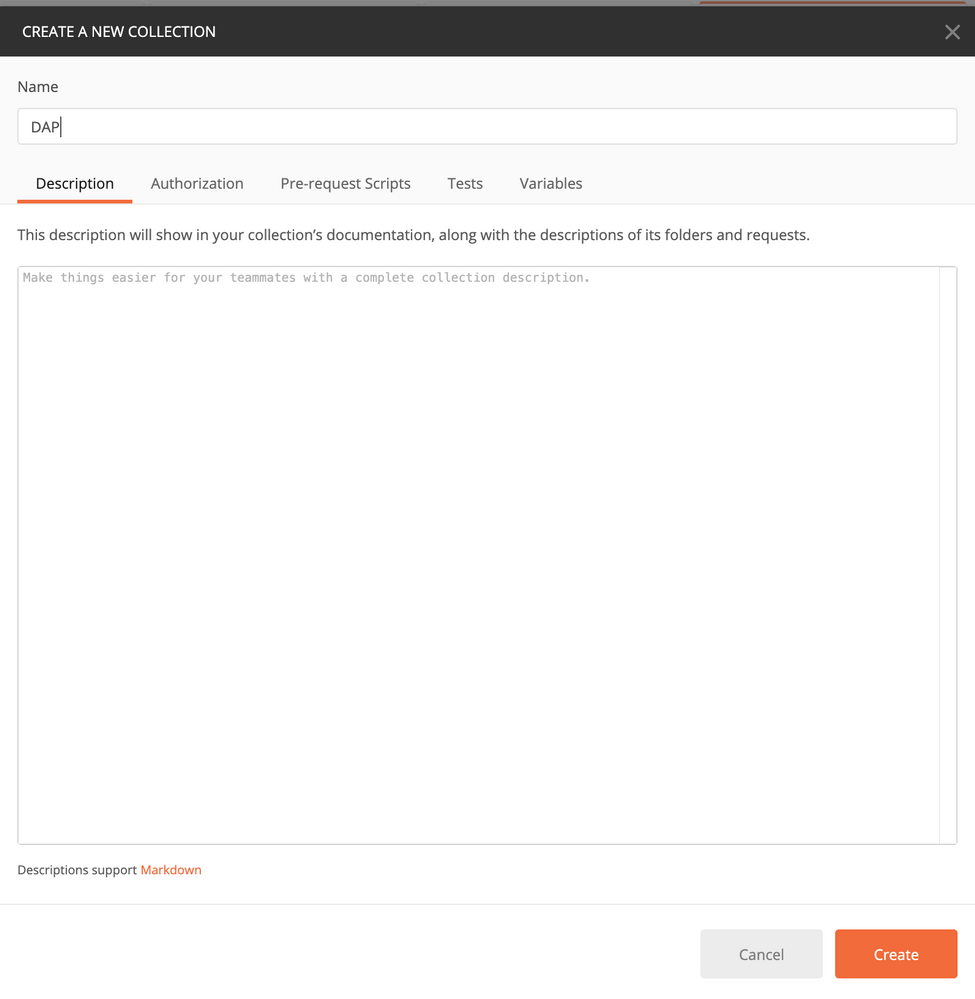

Geef een naam op voor de verzameling. Klik op Maken, zoals in deze afbeelding wordt getoond.

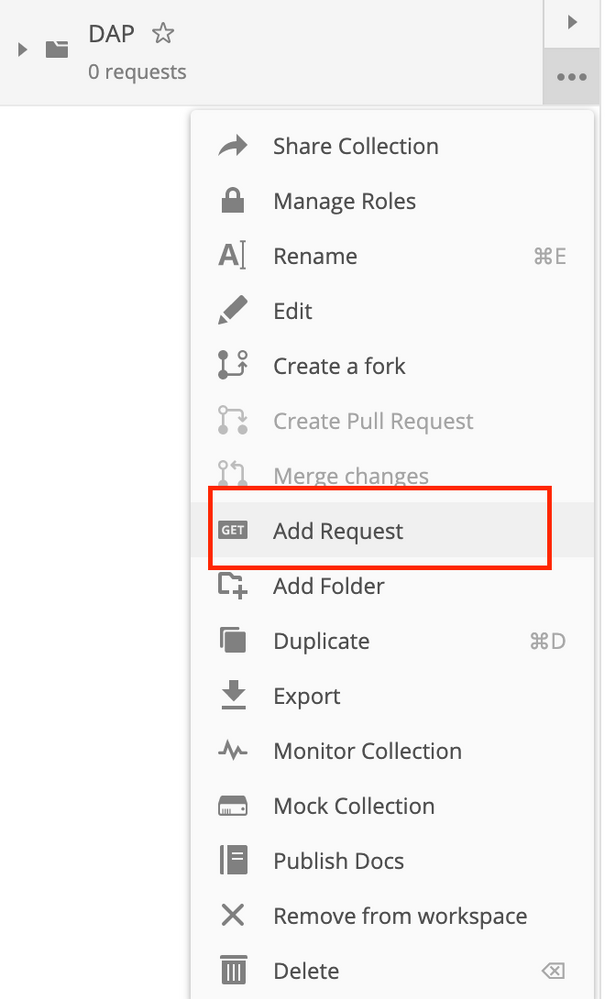

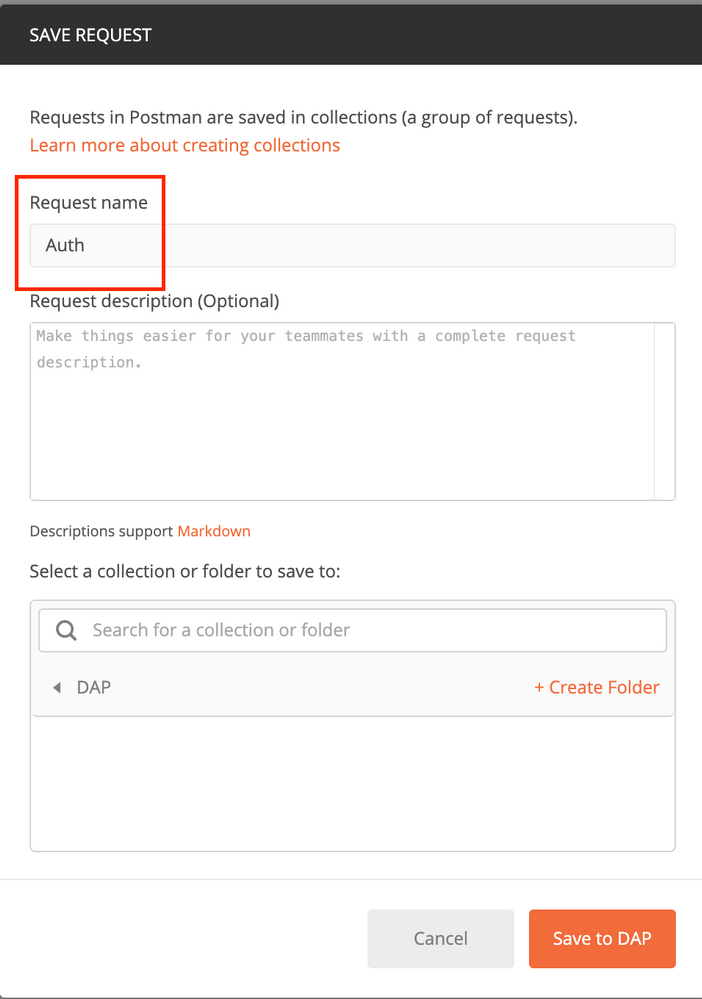

Stap 6. Een nieuw verzoek toevoegen Auth om een loginlogPOST-aanvraag bij de FTD te maken om de token te hebben voor het autoriseren van POST/GET/PUT-aanvragen. Klik op Opslaan.

De inhoud van het POST-verzoek moet het volgende bevatten:

| Type | Ruw - JSON (sollicitatie/json) |

| subsidie_type | wachtwoord |

| username | Admin Gebruikersnaam voor inloggen bij de FTD |

| wachtwoord | Het wachtwoord dat gekoppeld is aan de beheerder-gebruikersaccount |

POST-aanvraag: https://<FTD Management IP>/api/fdm/recent/fdm/token

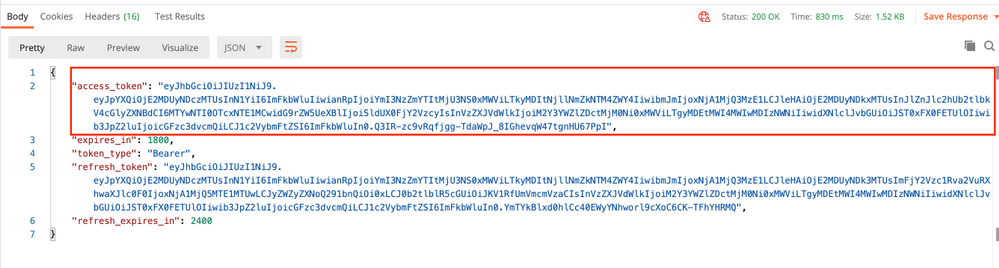

Het orgaan van de respons bevat het toegangspakket dat wordt gebruikt om alle PUT/GET/POST-verzoeken naar/van de FTD te verzenden.

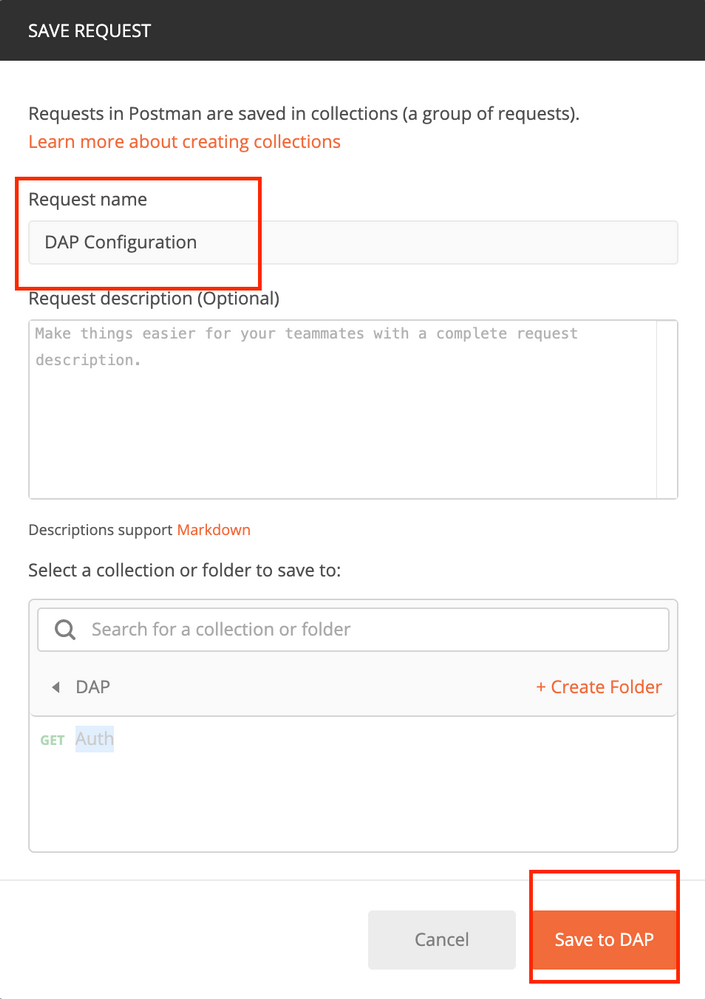

Stap 7. Maak een DAP Configuration-verzoek om de DAP-configuratie toe te voegen. Klik op Opslaan naar DAP, zoals in deze afbeelding.

Het tabblad autorisatie moet dit bevatten voor alle volgende POST-verzoeken:

Het tabblad autorisatie moet dit bevatten voor alle volgende POST-verzoeken:

| Type | Token onder |

| Token | Het toegangstoken wordt ontvangen door de Auth POST-aanvraag uit te voeren |

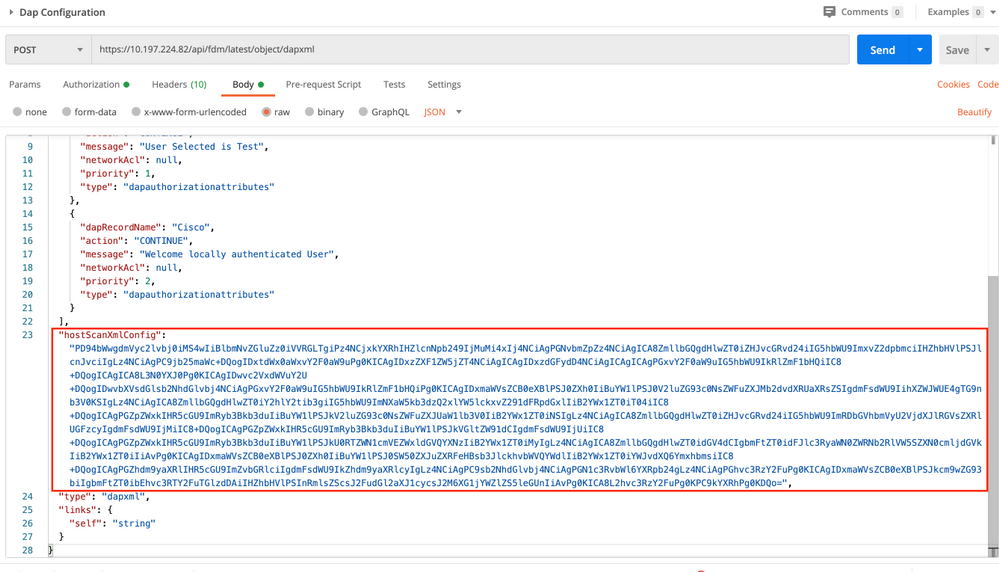

POST-VERZOEK:https://<FTD Management IP>/api/fdm/most/object/dapxml

Het lichaam van het verzoek moet de gecodeerde waarde van dap.xml en data.xml bevatten die in Stap 3 wordt geconverteerd. De eigenschappen van de vergunning moeten handmatig worden toegevoegd en moeten de naam van het DAP Record, Actie, Netwerk ACL, en prioriteit hebben.

| IPsec-configuratie | base64 gecodeerde waarde van dap.xml |

| dapRecordName | Naam van de DAP geregistreerd |

| bericht | Typ het bericht dat aan de gebruiker wordt getoond wanneer de DAP is geselecteerd |

| prioriteit | Voeg de prioriteit toe voor DAP |

| NetworkAcl | Voeg indien nodig ACL-object toe |

|

hostScanXml-configuratie

|

base64 gecodeerde waarde van data.xml |

Het lichaam van de reactie toont de DAP configuratie klaar om naar het apparaat te worden geduwd.

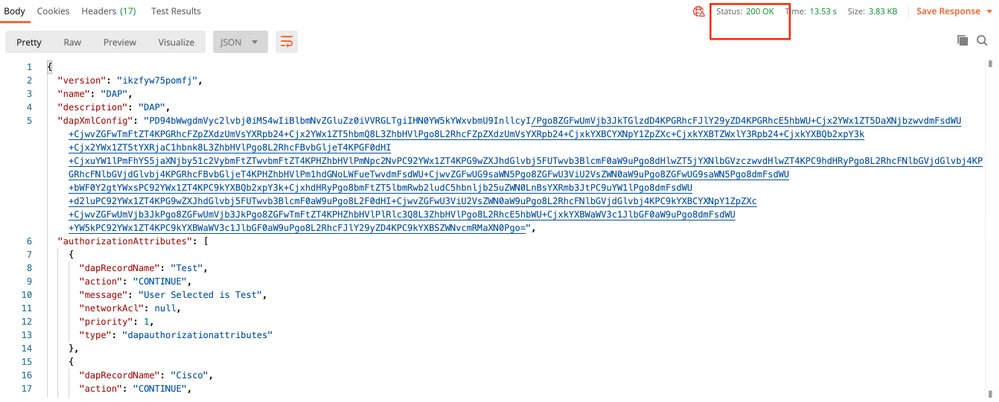

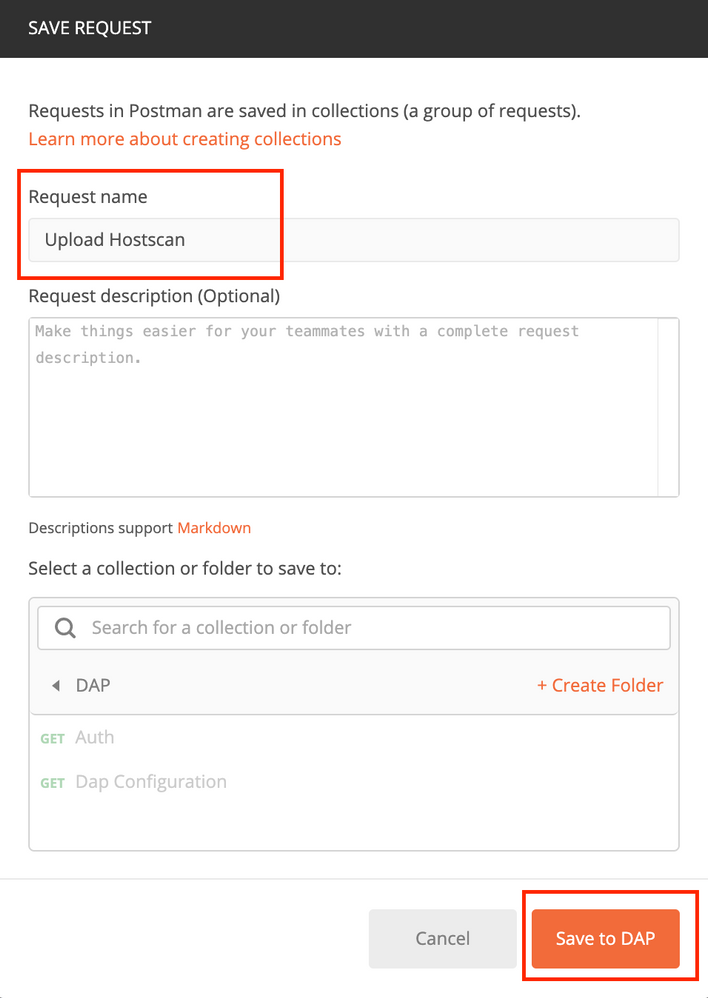

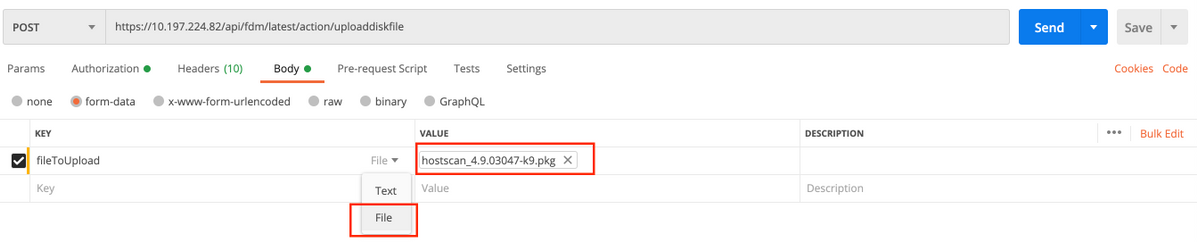

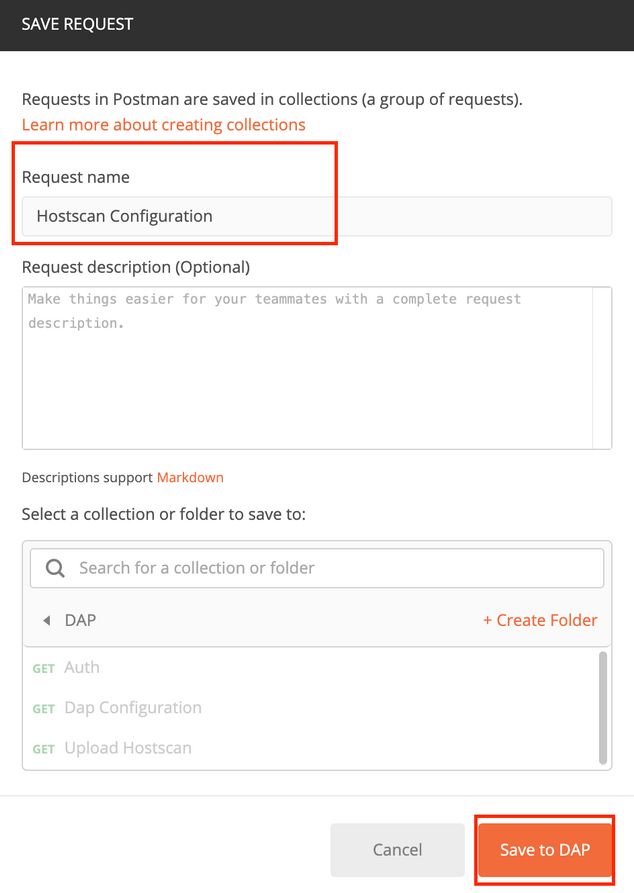

Stap 8. Maak een verzoek om de hostscanafbeelding te uploaden. Klik op Opslaan naar DAP, zoals in deze afbeelding.

Upload het hostscanbestand in het vak Bestand om te uploaden.

POST-VERZOEK:https://<FTD Management IP>/api/fdm/most/action/uploadfile

De instantie van het verzoek moet het hostscanbestand in de vorm van formuliergegevens bevatten dat in de vorm van een lichaam wordt toegevoegd. U kunt het Hostscan-bestand downloaden van HostScan Download Of u kunt de hostscanafbeelding gebruiken, gekopieerd van ASA in Stap 2.

Belangrijk type moet zijn Bestand voor uploaden van bestanden.

Het lichaam van de respons geeft een id/filename aan die gebruikt wordt om hostscan configuratie te maken.

Stap 9. Maak een verzoek om configuratie van het hostscan-pakket. Klik op Opslaan.

POST-VERZOEK: https://<FDM IP>/api/fdm/most/object/host-scanbestanden

De inhoud van het verzoek bevat id/bestandsnaam die in de vorige stap is verkregen als diskFileName. Voeg de naam van het hostscan pakket als Naam toe die in in in werking stellen-wijde configuratie wordt getoond.

Het lichaam van de reactie toont Hostscan-bestand dat klaar is om naar het apparaat te worden geduwd.

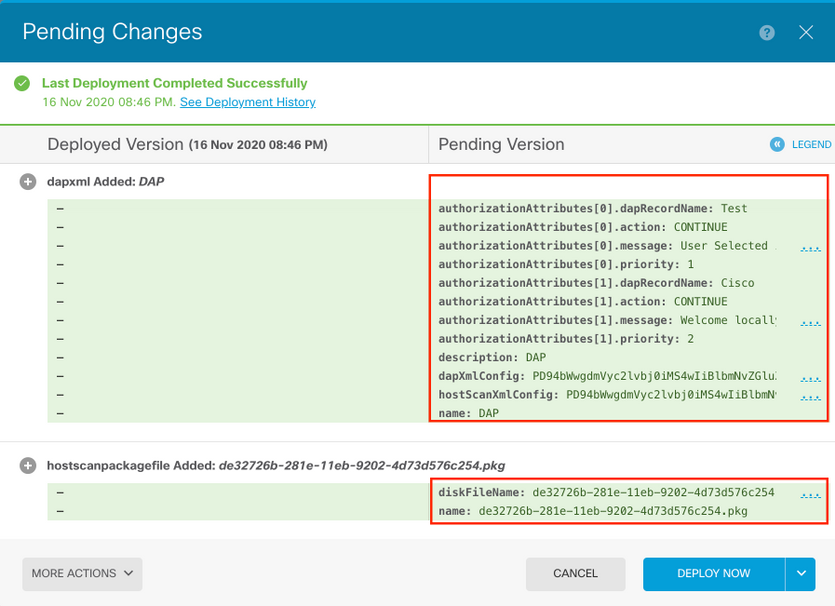

Stap 12. Stel de configuratie op het apparaat in. Configuratie kan worden uitgevoerd via FDM. In afwachting van wijzigingen tonen de eigenschappen van de DAP- en Hostscan-autorisatie aan die moeten worden geduwd.

Configuratie naar de FTD CLI gedrukt na succesvolle implementatie:

!--- RA VPN Configuration ---!

webvpn

enable outside

hostscan image disk0:/hostscan_4.9.03047-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- DAP Authorization Configuration ---!

dynamic-access-policy-record Test

user-message "User Selected is Test"

priority 1

dynamic-access-policy-record DfltAccessPolicy

dynamic-access-policy-record Cisco

user-message "Welcome locally authenticated User"

priority 2

Verifiëren

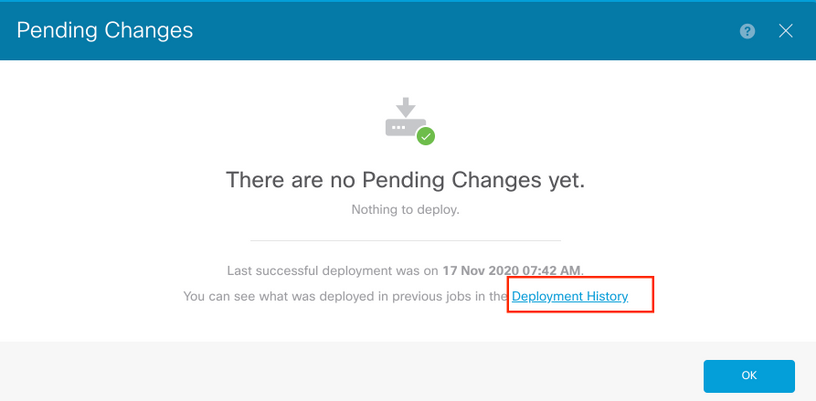

Implementatie-verificatie van FTD GUI

Navigeer naar implementatietabblad (rechtsboven) >Installatiegeschiedenis.

Implementatie-verificatie van FTD CLI

show run webvpn show run all dynamic-access-policy-record show flash: | inc dap.xml show flash: | inc data.xml

Problemen oplossen

Deze sectie verschaft de informatie die u kunt gebruiken om problemen met uw configuratie op te lossen.

Dap Debugs

Opmerking: Op de FTD kunt u verschillende debug-niveaus instellen. standaard wordt niveau 1 gebruikt. Als u het debug-niveau wijzigt, kan de breedtegraad van de insecten toenemen. Doe dit met voorzichtigheid, vooral in productieomgevingen.

debug dap trace 127

debug dap errors 127

Bijgedragen door Cisco-engineers

- Tazy KhanCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback