Inleiding

Dit document beschrijft een configuratie voor Secure Client (AnyConnect) Remote Access VPN op Secure Firewall Threat Defence.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basis VPN-, TLS- en IKEv2-kennis

- Basisverificatie, autorisatie en accounting (AAA) en RADIUS-kennis

- Ervaring met Secure Firewall Management Center

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Secure Firewall Threat Defence (SFTD) 7.2.5

- Secure Firewall Management Center (SFMC) 7.2.9

- Secure-client (AnyConnect) 5.1.6

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document biedt een configuratievoorbeeld voor Secure Firewall Threat Defence (FTD), versie 7.2.5 en hoger, waarmee externe toegang tot VPN mogelijk is om Transport Layer Security (TLS) en Internet Key Exchange versie 2 (IKEv2) te gebruiken. Als client kan Secure Client (AnyConnect) worden gebruikt, die op meerdere platforms wordt ondersteund.

Configuratie

1. Voorwaarden

Zo gaat u door de wizard Externe toegang in Secure Firewall Management Center:

- Maak een certificaat aan dat wordt gebruikt voor serververificatie.

- Configureer RADIUS- of LDAP-server voor gebruikersverificatie.

- Maak een pool van adressen voor VPN-gebruikers.

- Upload AnyConnect-afbeeldingen voor verschillende platforms.

a) Het SSL-certificaat invoeren

Certificaten zijn essentieel wanneer u Secure Client configureert. Het certificaat moet de extensie Alternatieve Naam hebben met DNS-naam en/of IP-adres om fouten in webbrowsers te voorkomen.

Opmerking: Alleen geregistreerde Cisco-gebruikers hebben toegang tot interne tools en buginformatie.

Er zijn beperkingen voor handmatige inschrijving van certificaten:

- Op SFTD hebt u het CA-certificaat nodig voordat u de CSR genereert.

- Indien de MVO extern wordt gegenereerd, kan de handmatige methode niet werken. Daarom moet een andere methode worden gebruikt (PKCS12).

Er zijn verschillende methoden om een certificaat te verkrijgen op SFTD-applicatie, maar de veilige en gemakkelijke manier is om een Certificate Signing Verzoek (CSR) te maken, het te ondertekenen met een Certificate Authority (CA), en vervolgens een geïmporteerd certificaat afgegeven voor publieke sleutel, die in CSR was.

Dit is de manier om dat te doen:

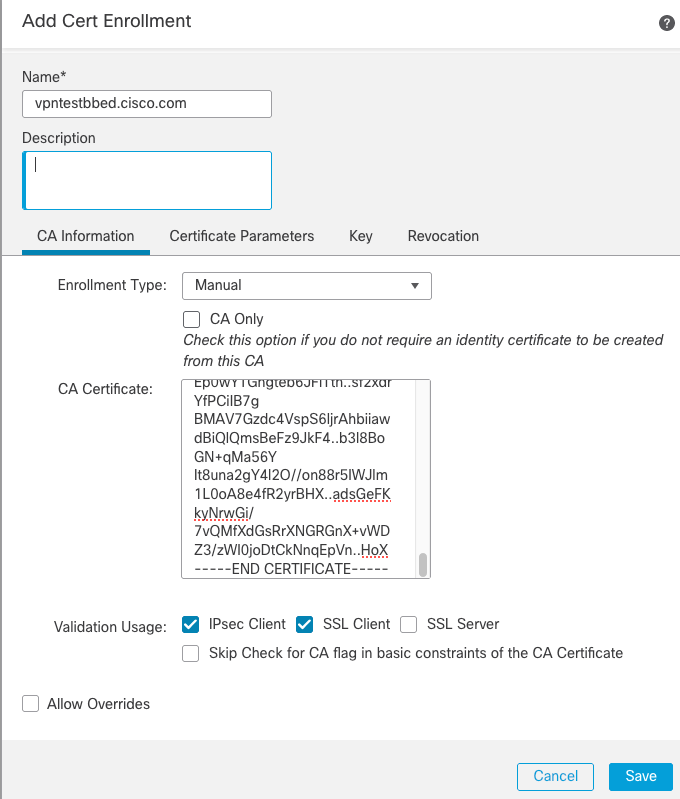

- Navigeer naar

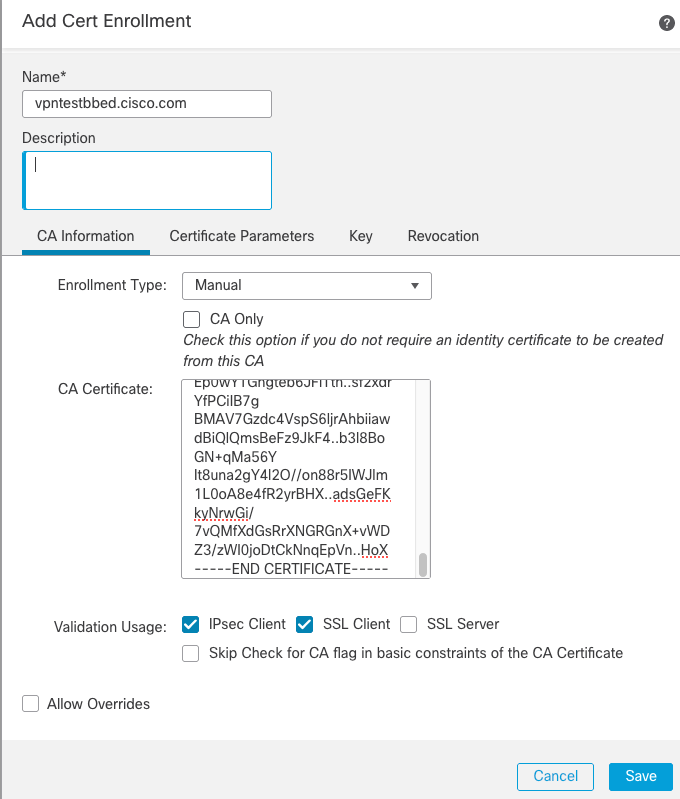

Objects > Object Management > PKI > Cert Enrollment, klik opAdd Cert Enrollment.

- Selecteer

Enrollment Typeen plak certificaat van de certificeringsinstantie (CA) (het certificaat dat wordt gebruikt om de CSR te ondertekenen).

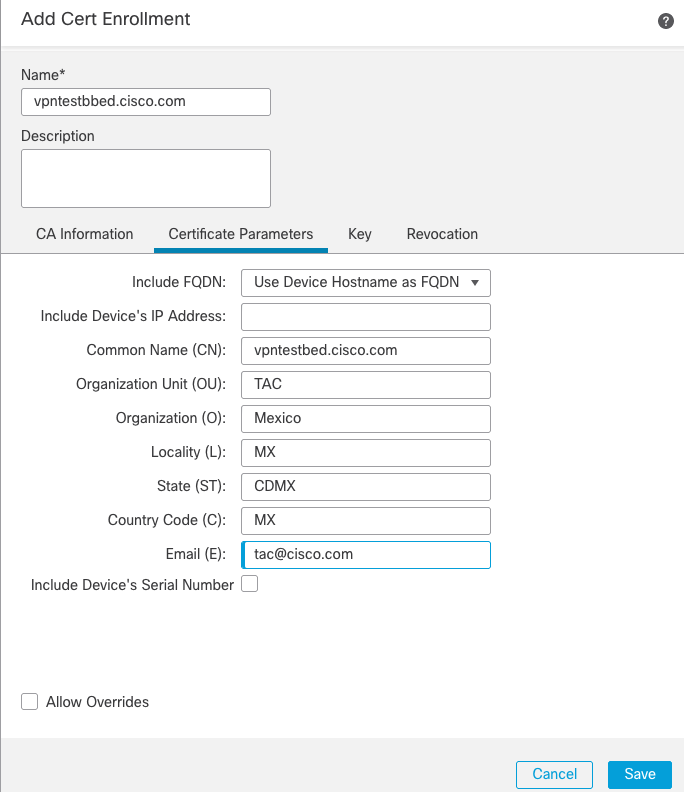

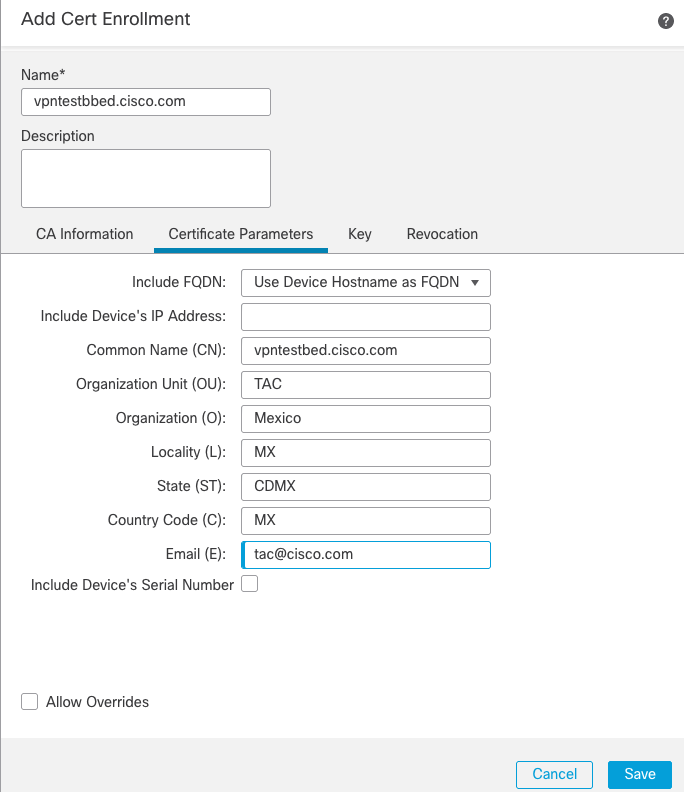

- Ga vervolgens naar het tweede tabblad en selecteer

Custom FQDNalle benodigde velden, bijvoorbeeld:

- In het derde tabblad selecteert u

Key Type, kiest u naam en grootte. Voor RSA zijn minimaal 2048 bits vereist.

- Klik op

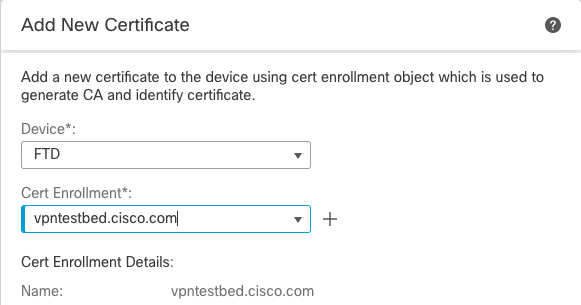

Saveen navigeer naarDevices > Certificates > Add.

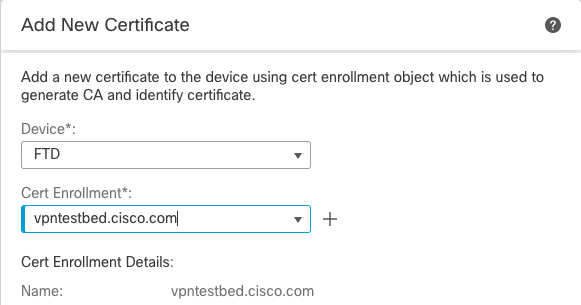

- Selecteer vervolgens

Device, enCert Enrollment, selecteer onder het trustpoint dat u zojuist hebt gemaakt, en klik opAdd:

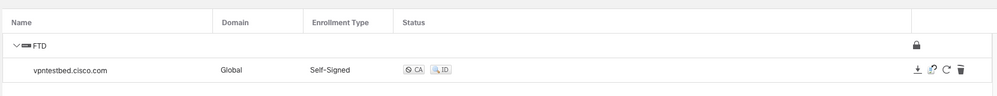

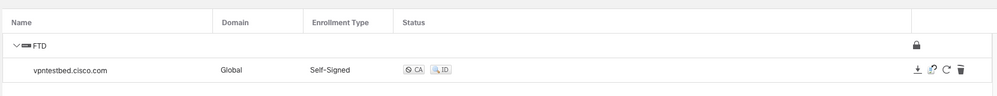

- Later, naast de trustpoint naam, klikt u op de

pictogram, en daarna

pictogram, en daarnaYes, kopieer CSR naar CA en teken. Certificaat moet dezelfde kenmerken hebben als een normale HTTPS-server.

- Nadat u het certificaat van CA in base64 formaat hebt ontvangen, selecteert u

Browse Identity Certificatehet, selecteert u het van de schijf en klikt u opImport. Als dit lukt, zie je:

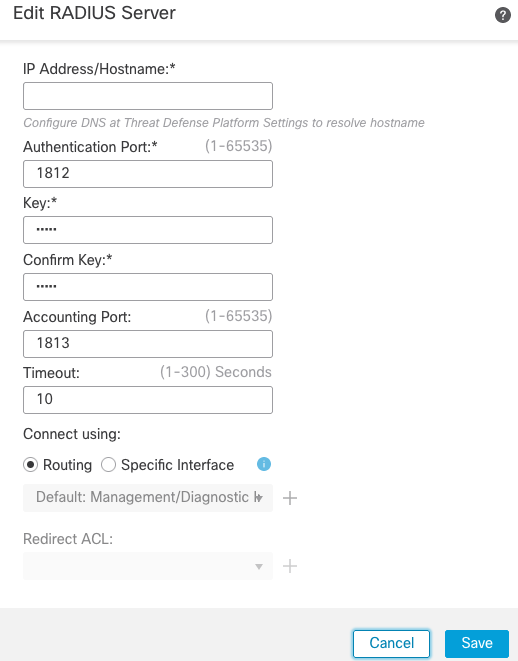

b) RADIUS-server configureren

- Navigeer naar

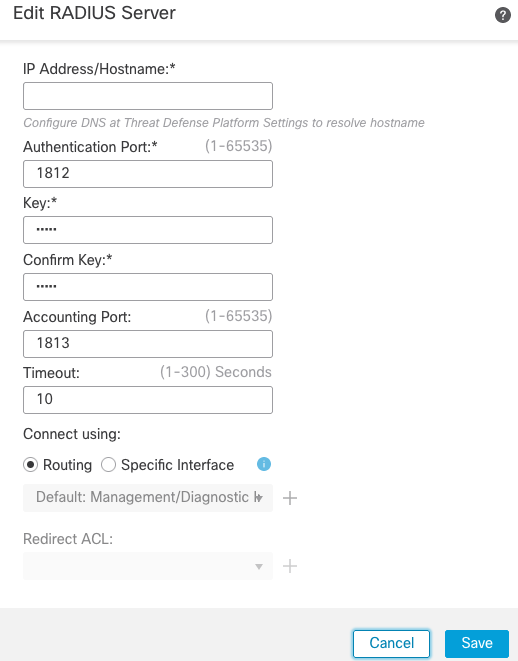

Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group > +.

- Vul de naam in en voeg IP-adres toe samen met gedeeld geheim, klik

Save:

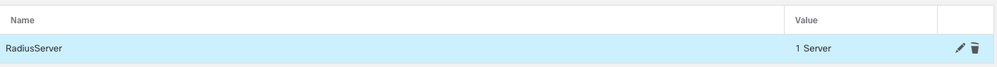

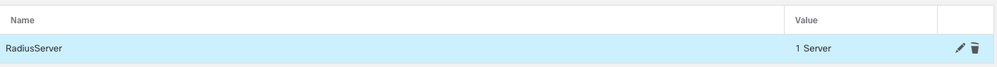

- Daarna ziet u de server in de lijst:

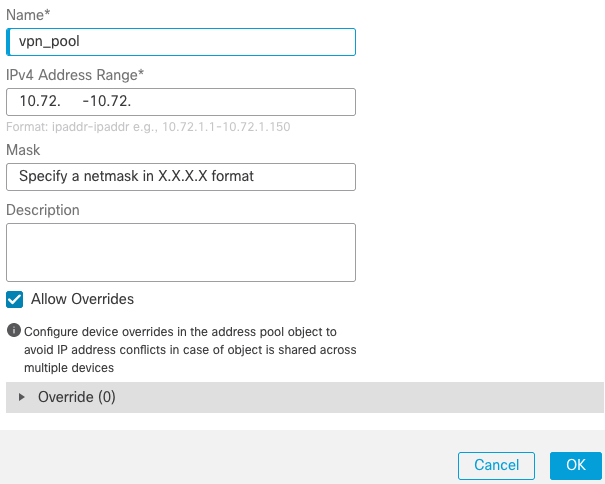

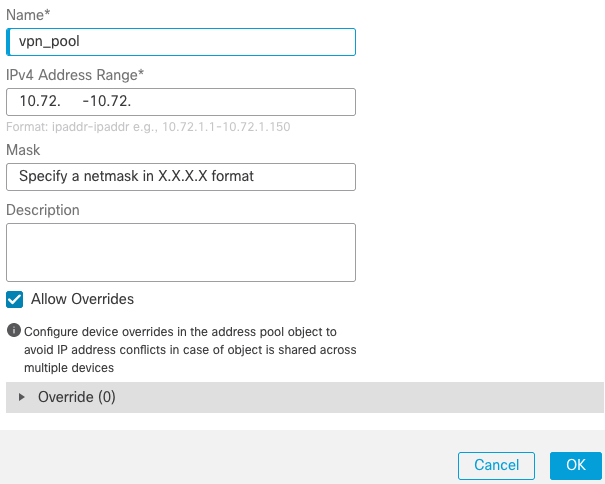

c) Maak een pool van adressen voor VPN-gebruikers

- Naar navigeren

Objects > Object Management > Address Pools > IPv4 Pools > Add IPv4 Pools.

- Voer de naam en het bereik in, het masker is niet nodig:

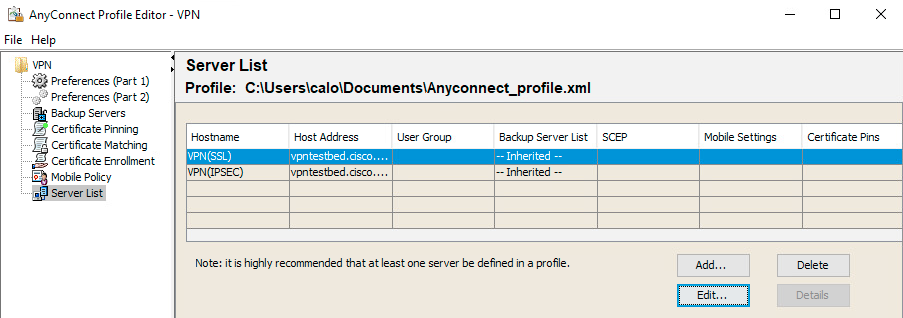

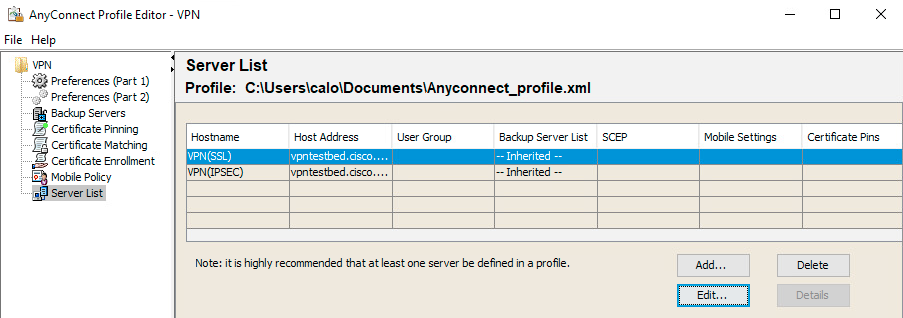

d) XML-profiel maken

- Download de Profile Editor van de Cisco-site en open deze.

- Naar navigeren

Server List > Add...

- Voer Display Name en FQDN in. U ziet vermeldingen in de serverlijst:

- Klik

OKen File > Save as...

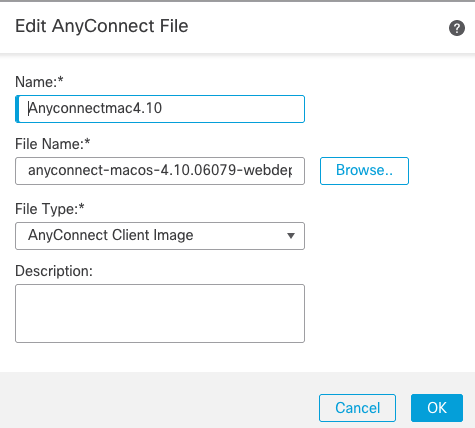

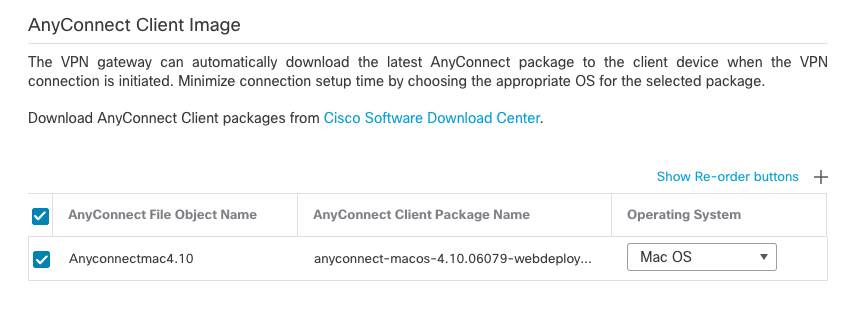

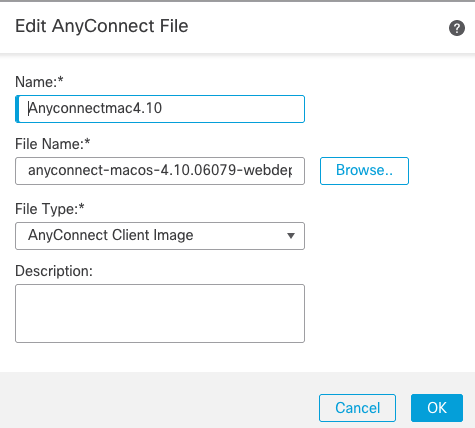

e) AnyConnect-afbeeldingen uploaden

- Download pkg-afbeeldingen van de Cisco-site.

- Navigeer naar

Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

- Typ de naam en selecteer PKG-bestand vanaf schijf. Klik

Saveop:

- Voeg meer pakketten toe op basis van uw eigen vereisten.

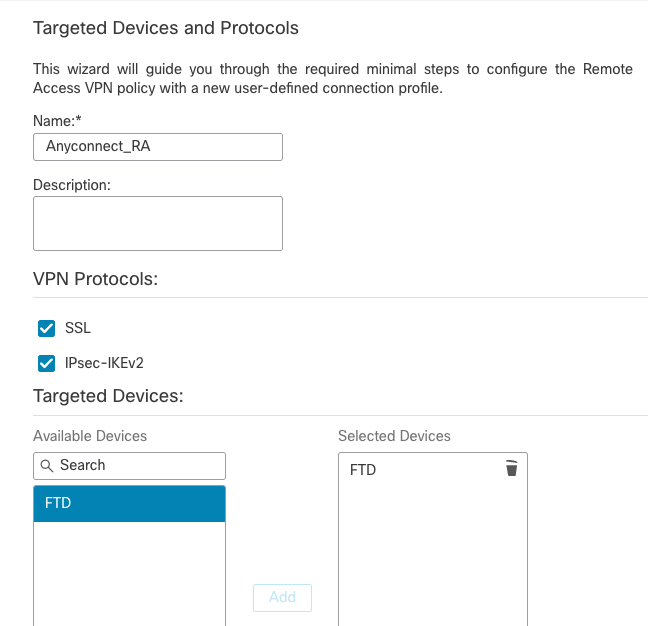

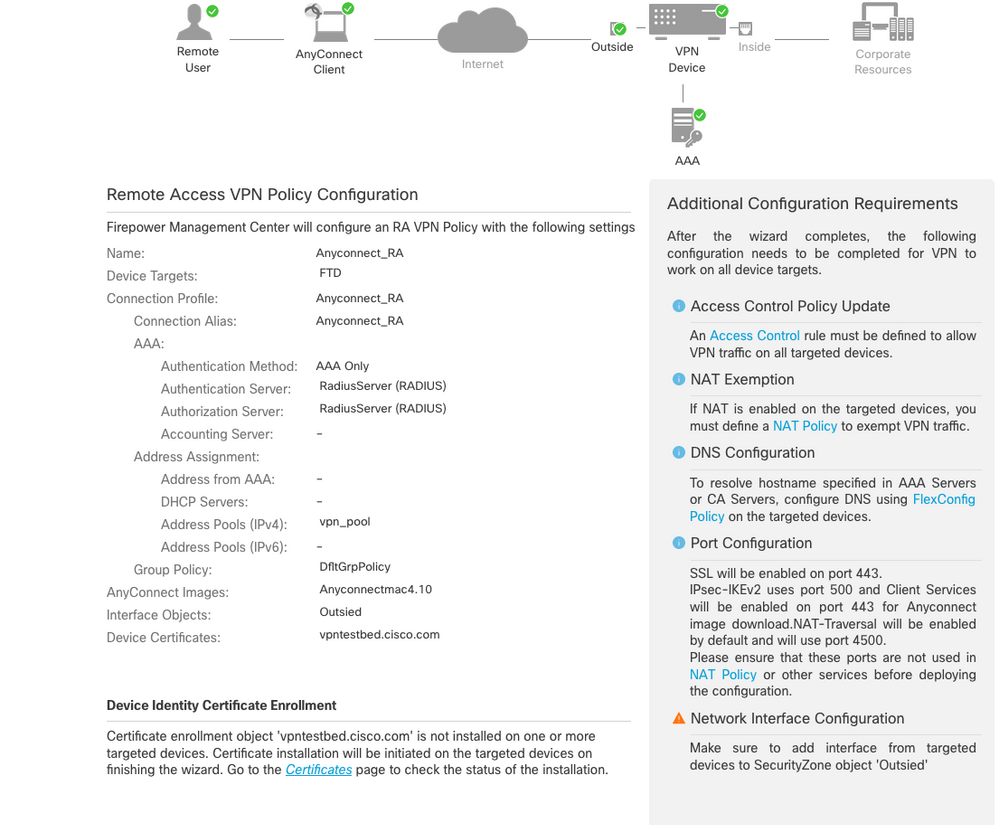

2. Wizard Externe toegang

- Navigeer naar

Devices > VPN > Remote Access > Add a new configuration.

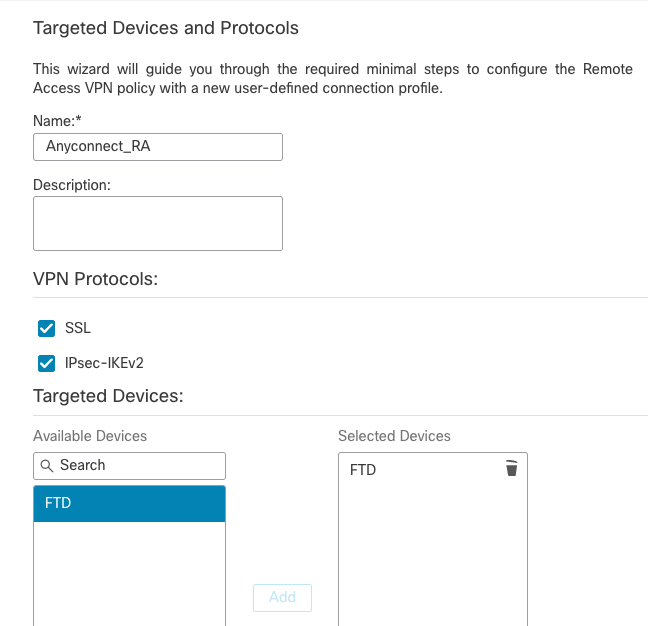

- Geef het profiel een naam en selecteer FTD-apparaat:

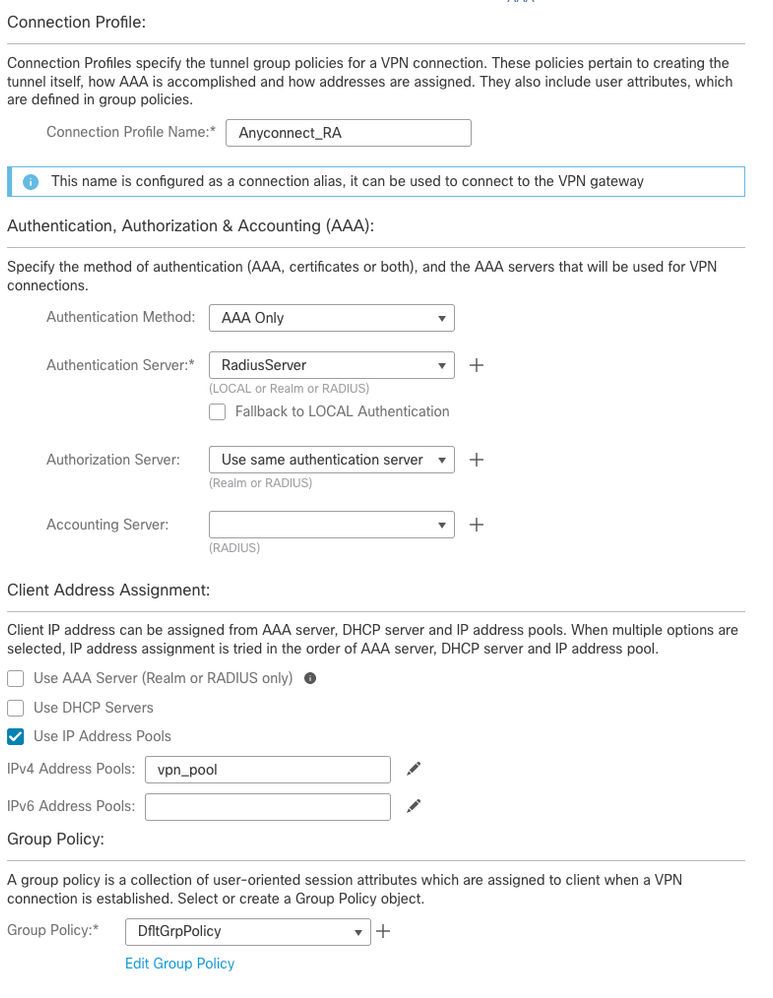

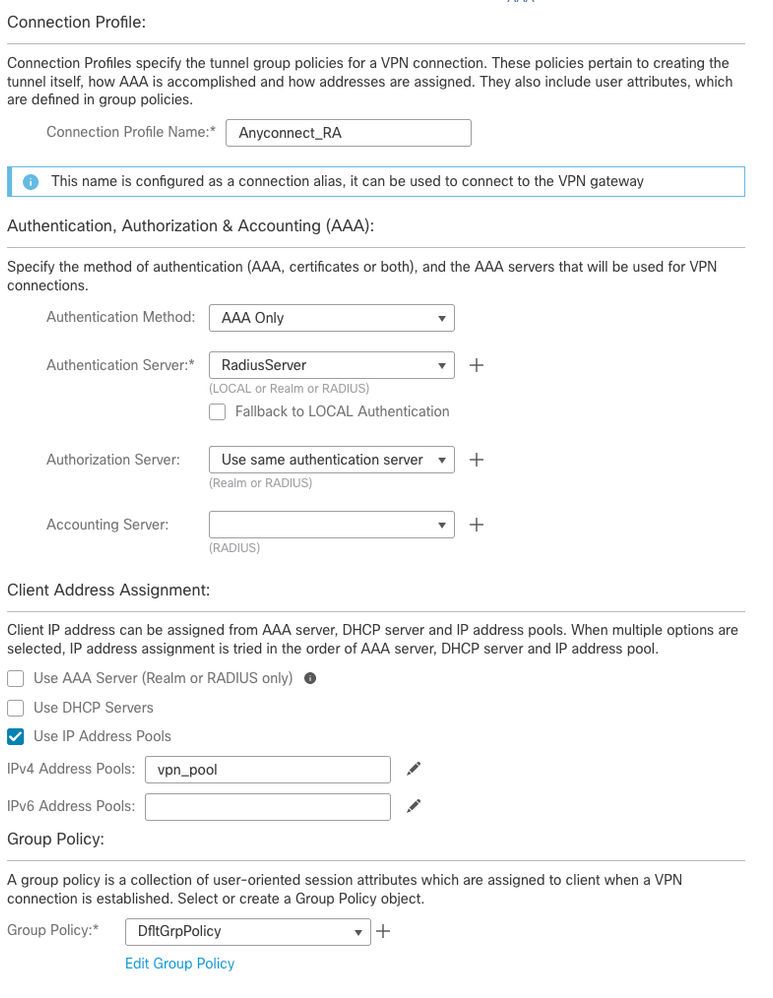

- Typ in de stap Verbindingsprofiel

Connection Profile Namehet gewenste Authentication Server enAddress Poolsdat u eerder hebt gemaakt:

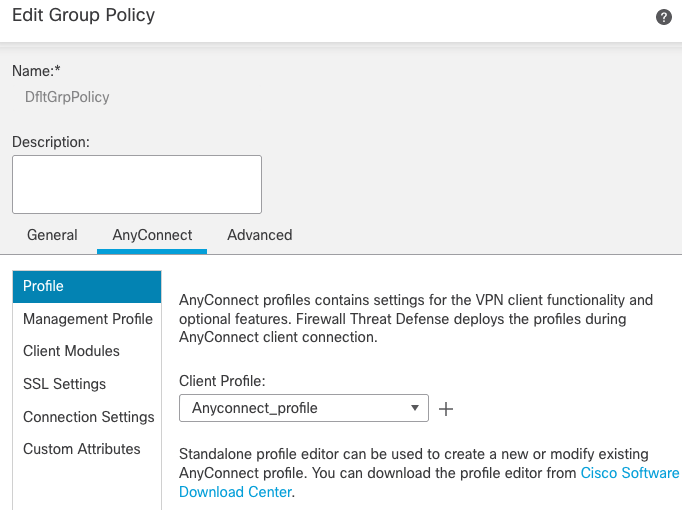

- Klik op

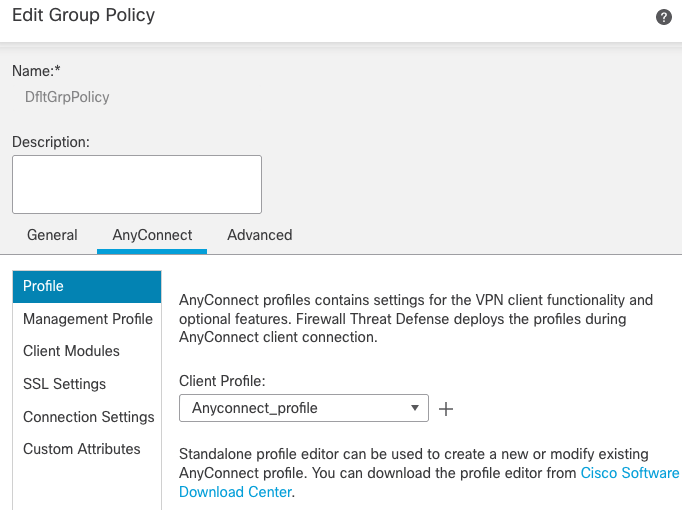

Edit Group Policy en op het tabblad AnyConnect, selecteerClient Profileen klik vervolgens opSave:

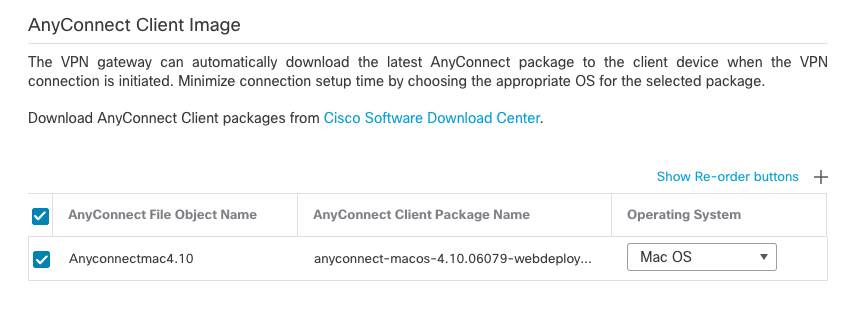

- Selecteer op de volgende pagina AnyConnect-afbeeldingen en klik op

Next.

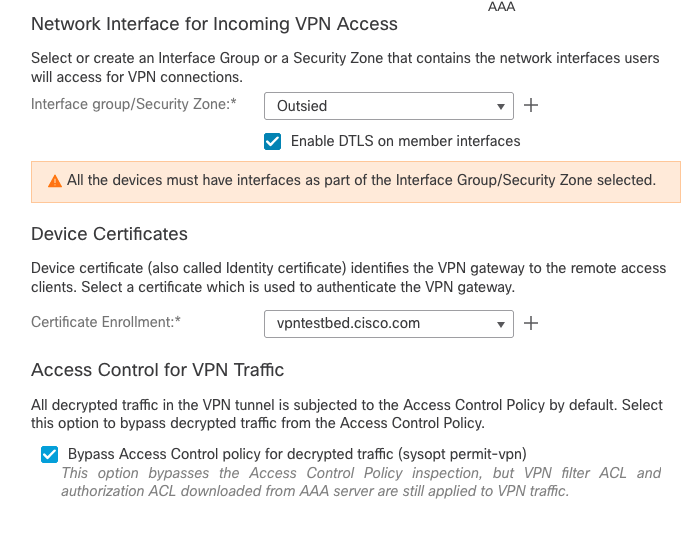

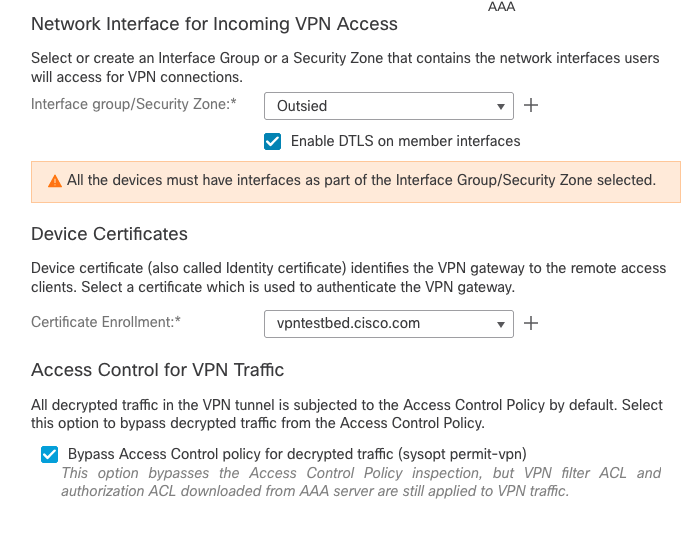

- Selecteer in het volgende scherm de optie

Network Interface and Device Certificates:

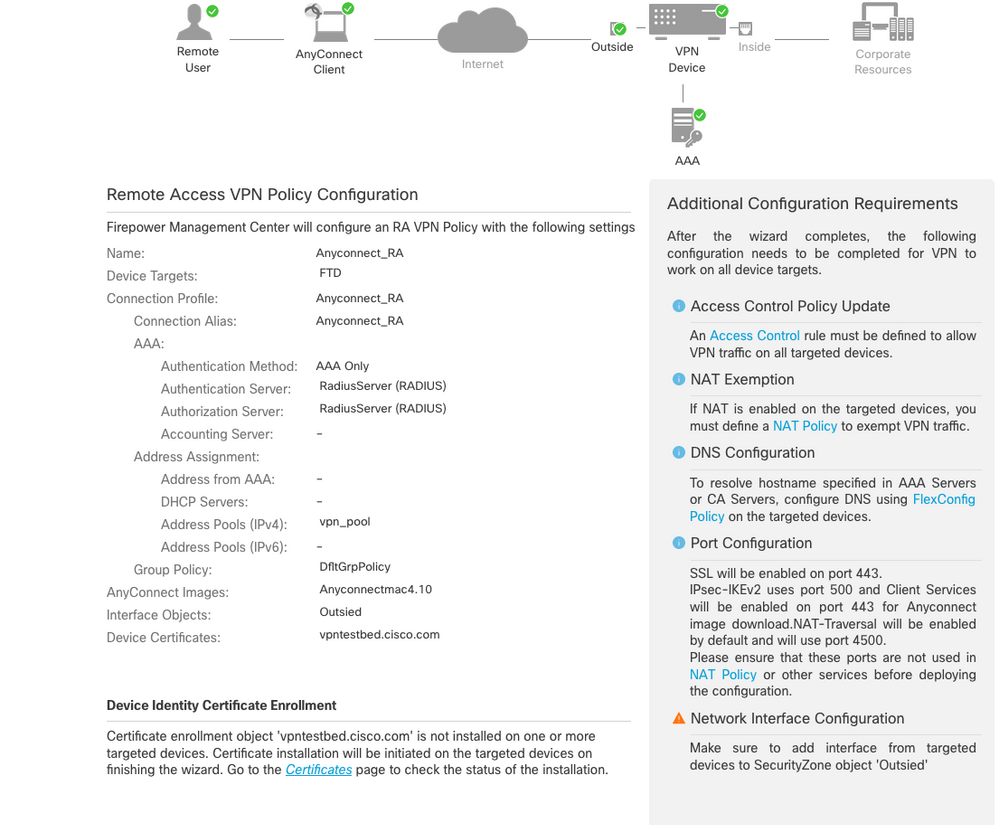

- Als alles goed is ingesteld, kunt u klikken

Finishen vervolgensDeploy:

- Hierdoor wordt de gehele configuratie gekopieerd, samen met certificaten en AnyConnect-pakketten naar FTD-applicatie.

Connection

Om verbinding te maken met FTD, moet u een browser, type DNS naam of IP-adres openen dat naar de buiteninterface wijst. Vervolgens logt u in met referenties die zijn opgeslagen in een RADIUS-server en volgt u de instructies op het scherm. Zodra AnyConnect is geïnstalleerd, moet u hetzelfde adres in het AnyConnect-venster plaatsen en opConnectklikken.

Beperkingen

Momenteel, niet ondersteund op FTD, maar beschikbaar op ASA:

Security overwegingen

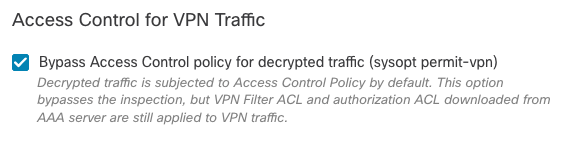

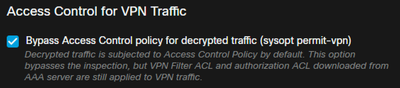

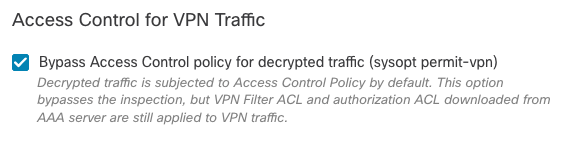

Standaard wordt de sysopt connection permit-vpnoptie is uitgeschakeld. Dit betekent dat u het verkeer moet toestaan dat uit de pool van adressen op buiteninterface via het Beleid van het Toegangsbeheer komt. Hoewel de voorfilter- of toegangscontroleregel wordt toegevoegd om alleen VPN-verkeer toe te staan, wordt deze bij vergissing toegestaan als er clear-text verkeer gebeurt om aan de regelcriteria te voldoen.

Dit probleem wordt op twee manieren benaderd. Ten eerste is de door TAC aanbevolen optie anti-spoofing in te schakelen (op ASA was het bekend als Unicast Reverse Path Forwarding - uRPF) voor de buiteninterface en ten tweede is het mogelijk sysopt connection permit-vpnom de korte inspectie volledig te omzeilen. De eerste optie staat een normale inspectie van het verkeer toe dat naar en van VPN-gebruikers gaat.

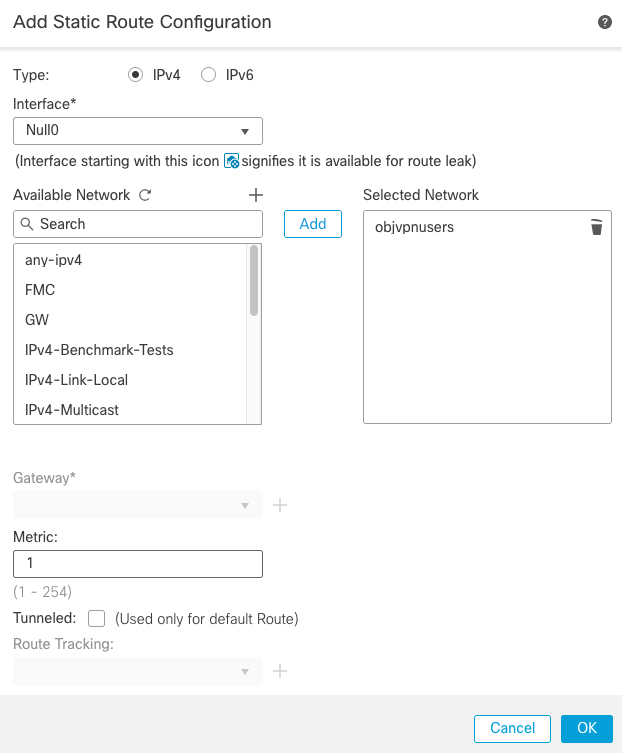

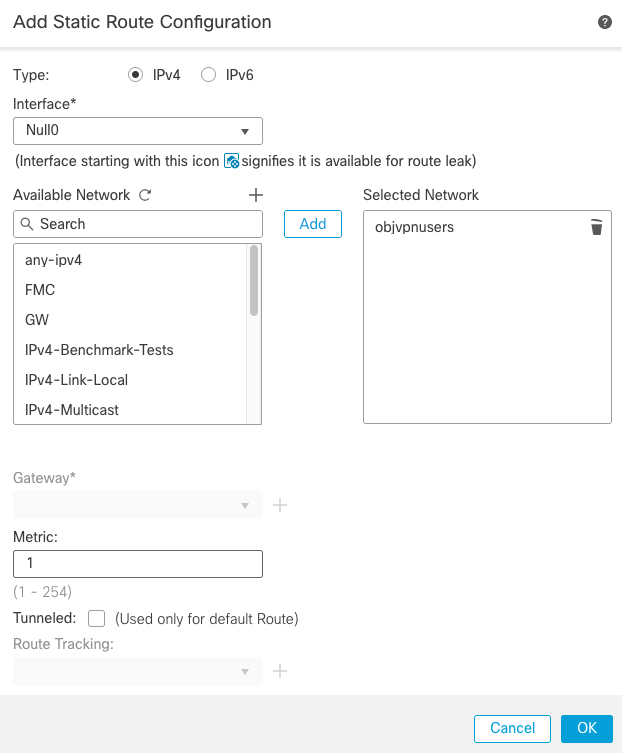

a) uRPF inschakelen

- Maak een nulroute voor het netwerk dat wordt gebruikt voor gebruikers van externe toegang, zoals gedefinieerd in sectie C. Navigeer naar

Devices > Device Management > Edit > Routing > Static Route en selecteer Add route.

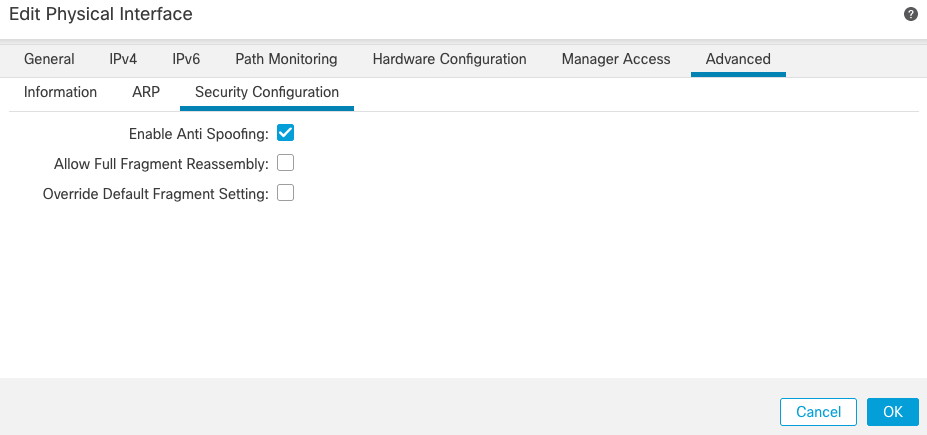

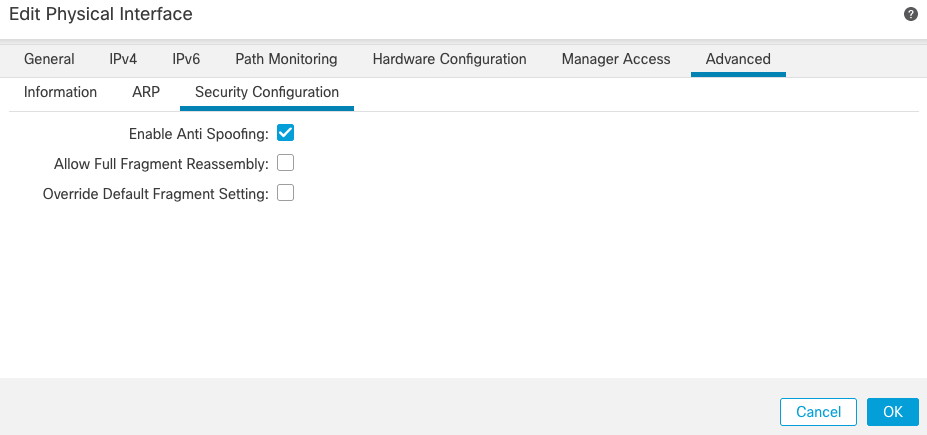

- Schakel vervolgens uRPF in op de interface waar de VPN-verbindingen eindigen. Om dit te vinden, navigeer naar

Devices > Device Management > Edit > Interfaces > Edit > Advanced > Security Configuration > Enable Anti Spoofing.

Wanneer een gebruiker is verbonden, wordt de 32-bits route voor die gebruiker in de routeringstabel geïnstalleerd. Clear-text verkeer afkomstig van de andere, ongebruikte IP-adressen uit de pool wordt door uRFP verwijderd. Om een beschrijving van te zien, raadpleegt u Anti-SpoofingBeveiligingsconfiguratieparameters instellen bij Firewall Threat Defence.

sysopt connection permit-vpnb) Optie inschakelen

- Er is een optie om het te doen met de wizard of onder

Devices > VPN > Remote Access > VPN Profile > Access Interfaces.

Gerelateerde informatie

Feedback

Feedback