ASA versie 9 poortdoorsturen configureren met NAT

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u poortomleiding (doorsturen) en netwerkadresomzetting (NAT) in ASA-software v9.x kunt configureren met behulp van CLI of ASDM.

Voorwaarden

Vereisten

Dit document beschrijft hoe u poortomleiding (doorsturen) en de functies voor externe netwerkadresomzetting (NAT) in Software voor adaptieve security applicatie (ASA), versie 9.x, kunt configureren met behulp van de CLI of de Adaptieve Security Device Manager (ASDM).

Raadpleeg Beheertoegang configureren om het apparaat te kunnen configureren via de ASDM.

Raadpleeg de configuratiehandleiding van Cisco ASA Series firewall in ASDM voor meer informatie.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Software voor Cisco ASA 5525 Series security applicatie, versie 9.x en hoger

- ASDM versie 7.x en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

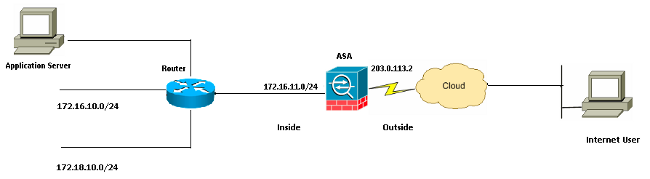

Netwerkdiagram

De IP-adresschema's die in deze configuratie worden gebruikt, zijn juridisch niet routeerbaar op internet. Dit zijn RFC 1918 adressen die in een laboratoriumomgeving zijn gebruikt.

Toegang tot buitennetwerken met PAT voor inside hosts toestaan

Als u wilt dat interne hosts één openbaar adres voor vertaling delen, gebruik dan PAT (Port Address Translation).

Een van de eenvoudigste PAT-configuraties is de vertaling van alle interne hosts om te lijken op het buitenste interface-IP-adres.

Dit is de typische PAT-configuratie die wordt gebruikt wanneer het aantal routeerbare IP-adressen dat bij de ISP beschikbaar is, beperkt is tot slechts een paar, of misschien slechts één.

Voltooi deze stappen om binnengastheren toegang tot buitennetwerken met PAT te verlenen:

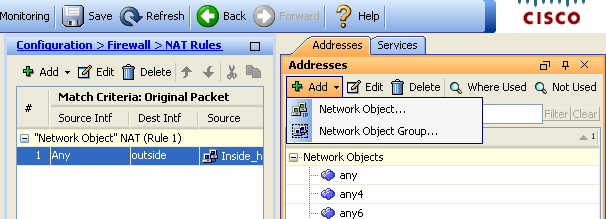

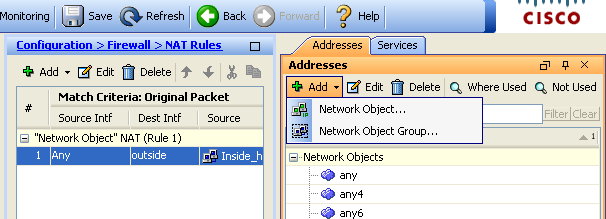

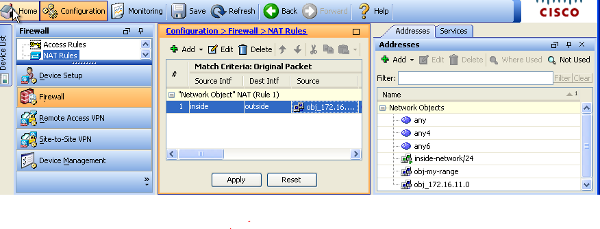

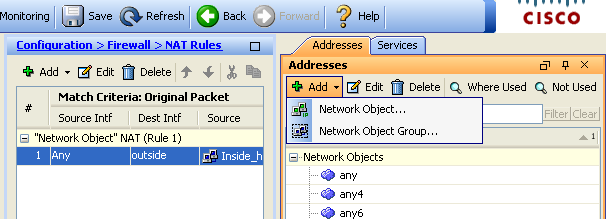

- Kies Configuratie > Firewall > NAT-regels. Klik op Add en kies vervolgens Network Object om een dynamische NAT-regel te configureren.

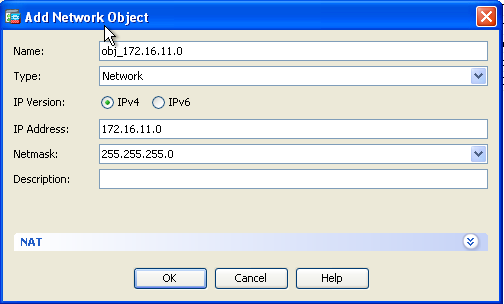

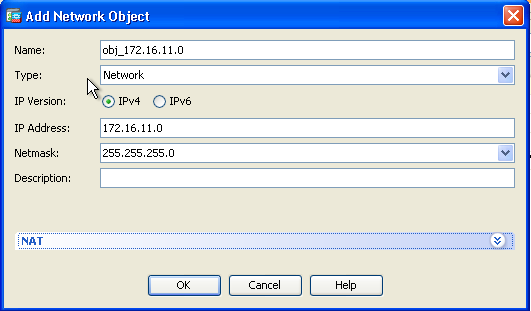

- Configureer het netwerk/de host/het bereik waarvoor Dynamisch PAT is vereist. In dit voorbeeld is een van de interne subnetten geselecteerd.

- Dit proces kan worden herhaald voor andere subnetten die u op deze manier wilt vertalen.

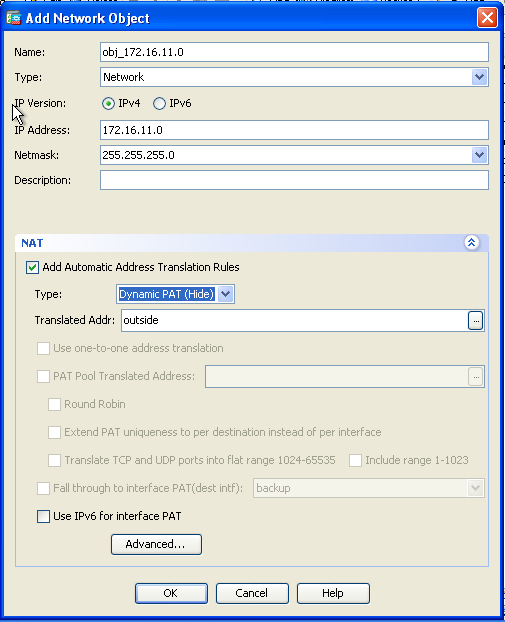

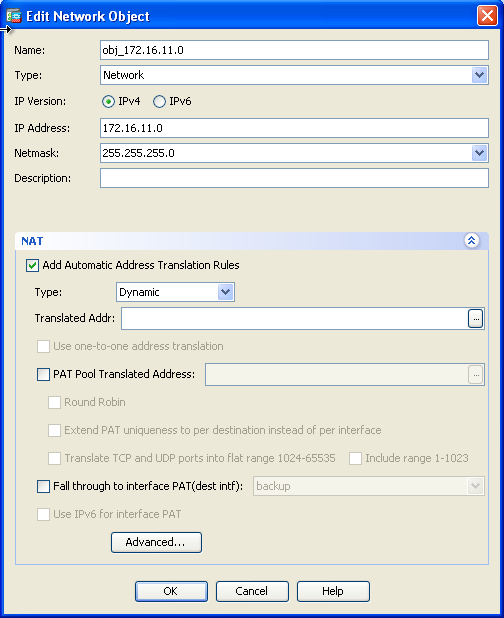

- Breid NAT uit. Schakel het aanvinkvakje Automatische adresomzetting toevoegen in. Kies Dynamic PAT (Verberg) in de vervolgkeuzelijst Type. Kies in het veld Vertaalde adapter de optie om de buiteninterface weer te geven. Klik op Advanced (Geavanceerd).

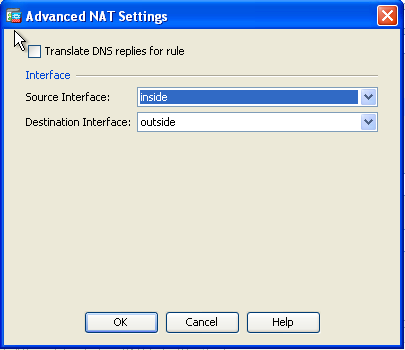

- Kies de juiste interfaces in de vervolgkeuzelijsten Source Interface en Destination Interface. Klik op OK en klik op Toepassen om de wijzigingen door te voeren.

Dit is de equivalente CLI-uitvoer voor deze PAT-configuratie:

object network obj_172.16.11.0

subnet 172.16.11.0 255.255.255.0

nat (inside,outside) dynamic interface

Toegang tot buitennetwerken met NAT voor binnen-hosts toestaan

Het is mogelijk om een groep interne hosts/netwerken toegang te verlenen tot de buitenwereld met de configuratie van de dynamische NAT-regels.

In tegenstelling tot PAT, wijst Dynamic NAT vertaalde adressen van een pool van adressen toe. Dientengevolge, wordt een gastheer in kaart gebracht aan zijn eigen vertaalde IP adres en twee gastheren kunnen niet het zelfde vertaalde IP adres delen.

Om dit te bereiken, selecteer het echte adres van de hosts/netwerken die toegang moeten krijgen. Ze moeten dan worden toegewezen aan een pool van vertaalde IP-adressen.

Voltooi deze stappen om binnengastheren toegang tot buitennetwerken met NAT te verlenen:

- Kies Configuratie > Firewall > NAT-regels. Klik op Add en kies vervolgens Network Object om een dynamische NAT-regel te configureren.

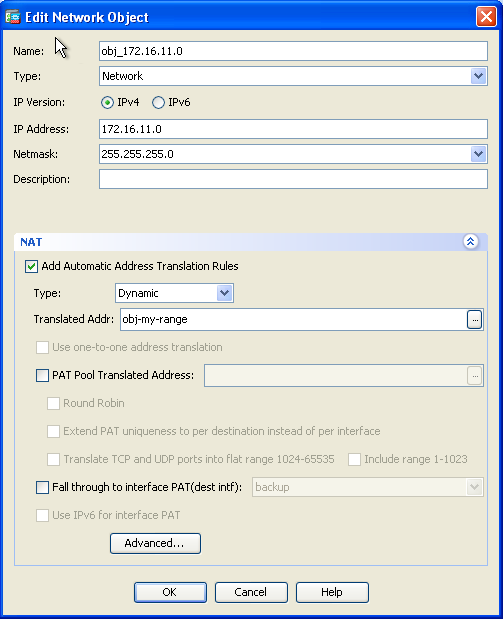

- Configureer het netwerk/de host/het bereik waarvoor Dynamisch PAT is vereist. In dit voorbeeld is het gehele interne netwerk geselecteerd.

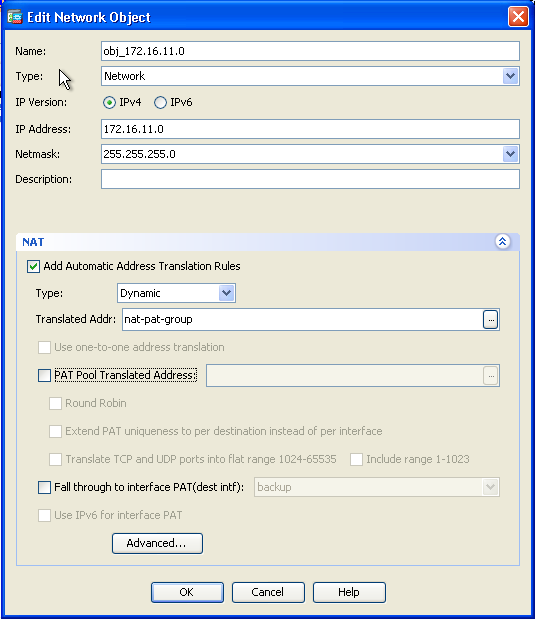

- Breid NAT uit. Schakel het aanvinkvakje Automatische adresomzetting toevoegen in. Kies Dynamisch in de vervolgkeuzelijst Type. Kies de gewenste selectie in het veld Vertaalde map. Klik op Advanced (Geavanceerd).

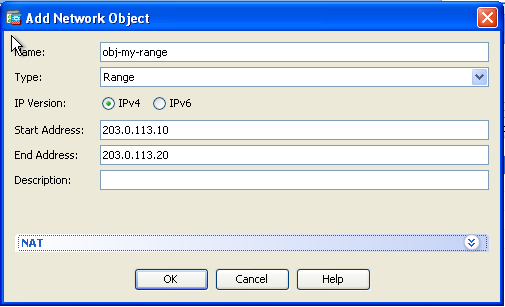

- Klik op Add om het netwerkobject toe te voegen. Kies Bereik in de vervolgkeuzelijst Type. Voer in de velden Start Address en End Address de IP-adressen in die beginnen en eindigen. Klik op OK.

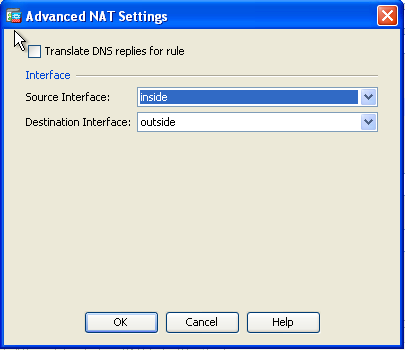

- Kies in het veld Vertaalde adresobject. Klik op Advanced om de bron- en doelinterfaces te selecteren.

- Kies de juiste interfaces in de vervolgkeuzelijsten Source Interface en Destination Interface. Klik op OK en klik op Toepassen om de wijzigingen door te voeren.

Dit is de equivalente CLI-uitvoer voor deze ASDM-configuratie:

object network obj-my-range

range 203.0.113.10 203.0.113.20

object network obj_172.16.11.0

subnet 172.16.11.0 255.255.255.0

nat(inside,outside) dynamic obj-my-range

Volgens deze configuratie worden de hosts in het 172.16.11.0-netwerk vertaald naar elk IP-adres uit de NAT-pool, 203.0.113.10 - 203.0.113.20.

Als de in kaart gebrachte pool minder adressen heeft dan de echte groep, kunnen de adressen worden uitgeput.

Probeer dientengevolge dynamische NAT met dynamische PAT-back-up te implementeren of probeer de huidige pool uit te breiden.

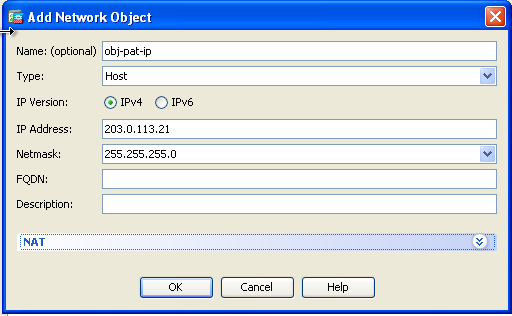

- Herhaal stap 1 tot en met 3 in de vorige configuratie en klik nogmaals op Toevoegen om een netwerkobject toe te voegen. Kies Host in de vervolgkeuzelijst Type. Voer in het veld IP-adres het IP-adres in voor de back-up van het IP-adres. Klik op OK.

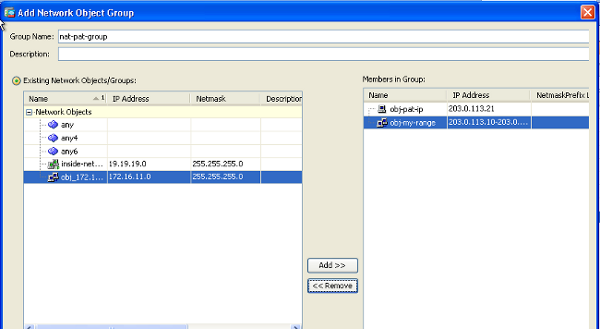

- Klik op Add om een netwerkobjectgroep toe te voegen. Voer in het veld Groepsnaam een groepsnaam in en voeg beide adresobjecten (NAT-bereik en IP-adres van het onderdeel) in de groep toe.

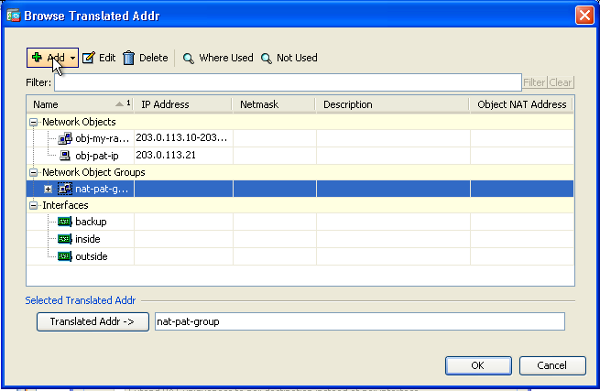

- Kies de geconfigureerde NAT-regel en verander de Vertaalde Addr naar de nieuwe groep 'nat-pat-group' (voorheen 'obj-my-range'). Klik op OK.

- Klik op OK om de NAT-regel toe te voegen. Klik op Advanced om de bron- en doelinterfaces te selecteren.

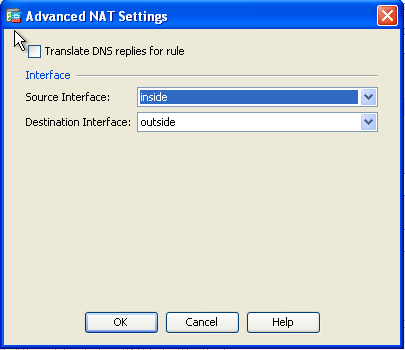

- Kies de juiste interfaces in de vervolgkeuzelijsten Source Interface en Destination Interface. Klik op OK.

- Klik op Toepassen om de wijzigingen door te voeren.

Dit is de equivalente CLI-uitvoer voor deze ASDM-configuratie:

object network obj-my-range

range 203.0.113.10 203.0.113.20

object network obj-pat-ip

host 203.0.113.21

object-group network nat-pat-group

network-object object obj-my-range

network-object object obj-pat-ip

object network obj_172.16.11.0

subnet 172.16.11.0 255.255.255.0

nat (inside,outside) dynamic nat-pat-group

Verleen onbetrouwbare hosts toegang tot hosts op uw vertrouwde netwerk

Dit kan worden bereikt door de toepassing van een statische NAT-vertaling en een toegangsregel om die hosts toe te staan.

Configureer dit wanneer een externe gebruiker toegang wil tot elke server in uw interne netwerk.

De server in het interne netwerk kan een privaat IP-adres hebben dat niet routeerbaar is op het internet.

Dientengevolge, moet u dat privé IP adres aan een openbaar IP adres door een statische NAT regel vertalen.

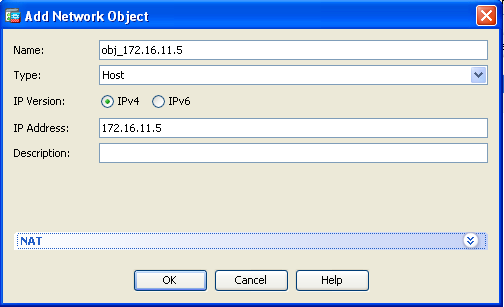

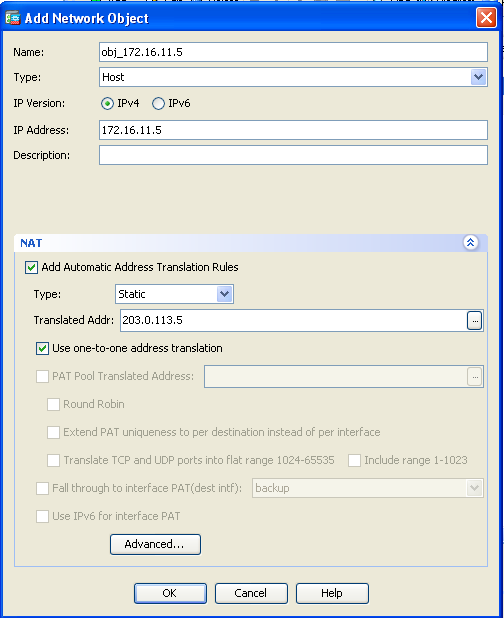

Overweeg een interne server (172.16.11.5).

Om dit te laten werken, vertaalt u dit IP-adres van een privéserver naar een openbaar IP-adres.

Dit voorbeeld beschrijft hoe u de bidirectionele statische NAT kunt implementeren voor het omzetten van 172.16.11.5 naar 203.0.113.5.

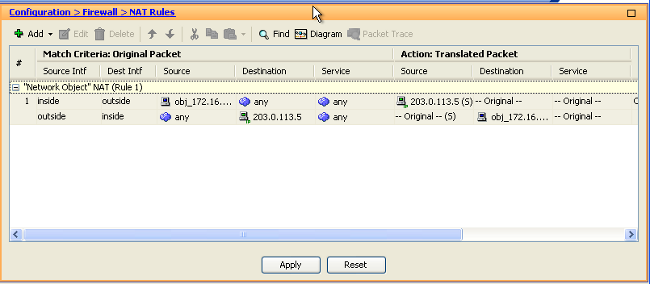

- Kies Configuratie > Firewall > NAT-regels. Klik op Add en kies vervolgens Network Object om een statische NAT-regel te configureren. Breid NAT uit.

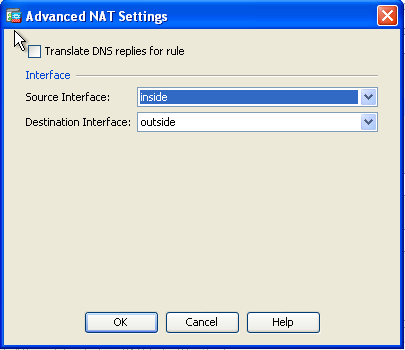

- Schakel het aanvinkvakje Automatische adresomzetting toevoegen in. Kies Statisch in de vervolgkeuzelijst Type. Voer in het veld Vertaalde adresgegevens het IP-adres in. Klik op Advanced om de bron- en doelinterfaces te selecteren.

- Kies de juiste interfaces in de vervolgkeuzelijsten Source Interface en Destination Interface. Klik op OK.

- U kunt de geconfigureerde statische NAT-ingang hier zien. Klik op Toepassen om dit naar de ASA te sturen.

Dit is de equivalente CLI-uitvoer voor deze NAT-configuratie:

object network obj_172.16.11.5

host 172.16.11.5

nat (inside,outside) static 203.0.113.5

Statische identiteit-NAT

NAT Exempt is een handige functie waarbij de interne gebruikers proberen toegang te krijgen tot een externe VPN-host/server of een host/server die wordt gehost achter een andere interface van de ASA zonder dat een NAT is voltooid.

Om dit te bereiken, kan de interne server, die een privaat IP-adres heeft, worden vertaald naar zichzelf en die op zijn beurt toegang krijgt tot de bestemming die een NAT uitvoert.

In dit voorbeeld, moet de binnengastheer 172.16.11.15 tot de verre server van VPN 172.20.21.15 toegang hebben.

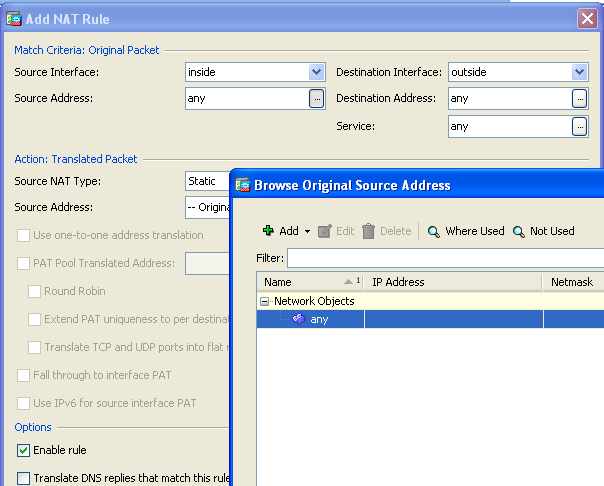

Voltooi deze stappen om binnengastheren toegang tot ver VPN netwerk met voltooiing van NAT te verlenen:

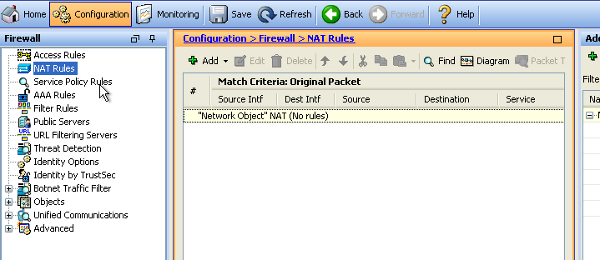

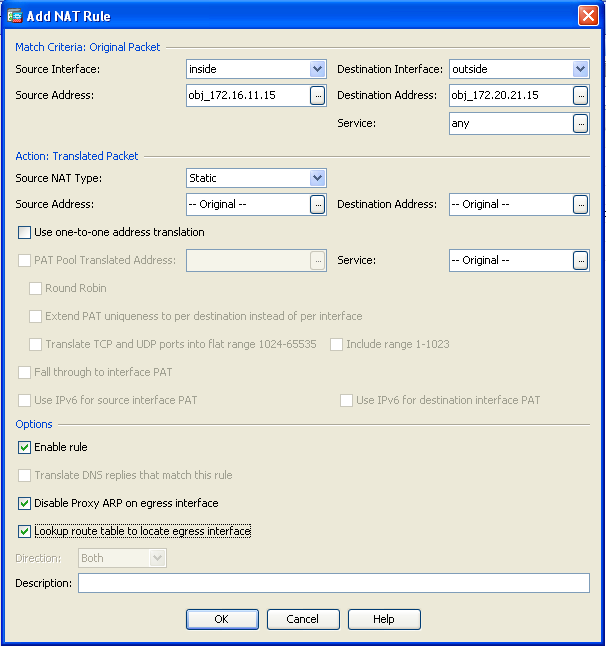

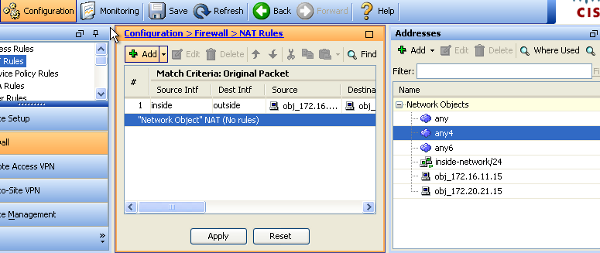

- Kies Configuratie > Firewall > NAT-regels. Klik op Add om een NAT Exempt Rule te configureren.

- Kies de juiste interfaces in de vervolgkeuzelijsten Source Interface en Destination Interface. Kies in het veld Bronadres de juiste vermelding.

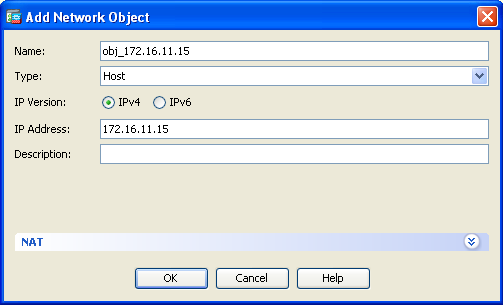

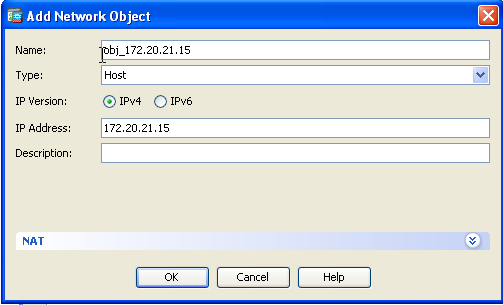

- Klik op Toevoegen om een netwerkobject toe te voegen. Configureer het IP-adres van de host.

- Blader op dezelfde manier door het doeladres. Klik op Toevoegen om een netwerkobject toe te voegen. Configureer het IP-adres van de host.

- Kies de ingestelde objecten Bronadres en doeladres. Controleer de Disable Proxy ARP op egress-interface en Lookup-routetabel om selectievakjes voor egress-interface te vinden. Klik op OK.

- Klik op Toepassen om de wijzigingen door te voeren.

Dit is de equivalente CLI-uitvoer voor de NAT Exempt or Identity NAT-configuratie:

object network obj_172.16.11.15

host 172.16.11.15

object network obj_172.20.21.15

host 172.20.21.15

nat (inside,outside) source static obj_172.16.11.15 obj_172.16.11.15

destination static obj_172.20.21.15 obj_172.20.21.15 no-proxy-arp route-lookup

Poortomleiding (doorsturen) met statisch

Het doorsturen van poorten of poortomleiding is een nuttige functie waar externe gebruikers proberen toegang te krijgen tot een interne server op een specifieke poort.

Om dit te bereiken, kan de interne server, die een privaat IP-adres heeft, worden vertaald naar een publiek IP-adres, dat op zijn beurt toegang krijgt voor de specifieke poort.

In dit voorbeeld, wil de buitengebruiker toegang tot de SMTP-server, 203.0.113.15 bij poort 25. Dit gebeurt in twee stappen:

- Vertaal de interne mailserver, 172.16.11.15 op poort 25, naar het openbare IP-adres, 203.0.113.15 op poort 25.

- Toegang tot de openbare mailserver, 203.0.113.15 bij poort 25.

Wanneer de externe gebruiker probeert toegang te krijgen tot de server, 203.0.113.15 bij poort 25, wordt dit verkeer omgeleid naar de interne mailserver, 172.16.11 15 bij poort 25.

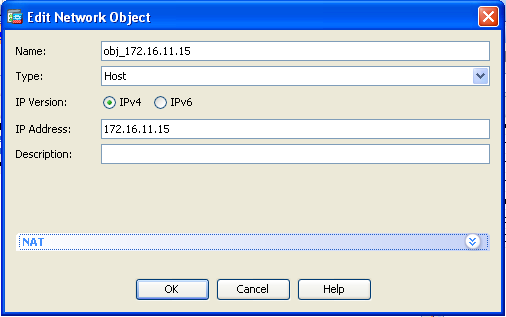

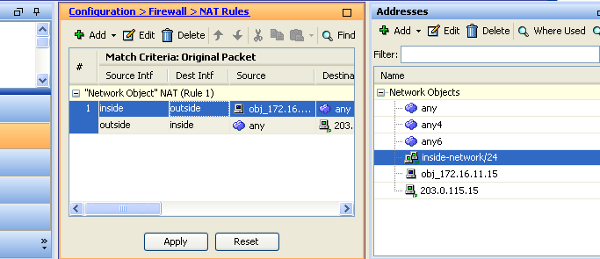

- Kies Configuratie > Firewall > NAT-regels. Klik op Add en kies vervolgens Network Object om een statische NAT-regel te configureren.

- Configureer de host waarvoor poortdoorsturen vereist is.

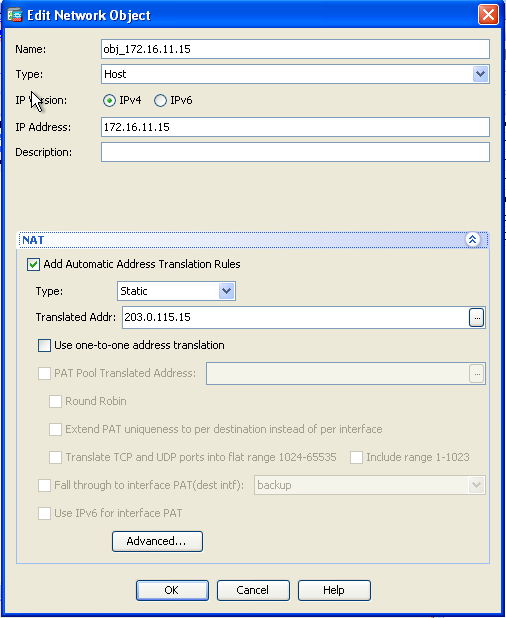

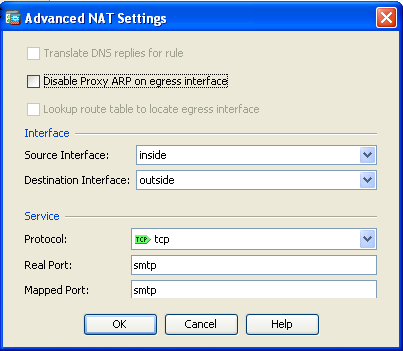

- Breid NAT uit. Controleer het aanvinkvakje Automatische adresomzetting regelen. Kies Statisch in de vervolgkeuzelijst Type. Voer in het veld Vertaalde adresgegevens het IP-adres in. Klik op Advanced om de service- en bron- en doelinterfaces te selecteren.

- Kies de juiste interfaces in de vervolgkeuzelijsten Source Interface en Destination Interface. Configureer de service. Klik op OK.

- Klik op Toepassen om de wijzigingen door te voeren.

Dit is de equivalente CLI-uitvoer voor deze NAT-configuratie:

object network obj_172.16.11.15

host 172.16.11.15

nat (inside,outside) static 203.0.113.15 service tcp smtp smtp

Verifiëren

De Cisco CLI Analyzer (alleen geregistreerde klanten) ondersteunt bepaalde show-opdrachten. Gebruik de Cisco CLI Analyzer om een analyse van show opdrachtoutput te bekijken.

Toegang tot een website via HTTP met een webbrowser. Dit voorbeeld gebruikt een site die wordt gehost op 198.51.100.100. Als de verbinding succesvol is, kan deze uitvoer worden weergegeven op de ASA CLI.

Connection

ASA(config)# show connection address 172.16.11.5

6 in use, 98 most used

TCP outside 198.51.100.100:80 inside 172.16.11.5:58799, idle 0:00:06, bytes 937,

flags UIO

ASA is een stateful firewall, en het terugkeerverkeer van de webserver wordt toegestaan terug door de firewall omdat het overeenkomt met een verbinding in de tabel met firewallverbindingen.

Het verkeer dat een verbinding aanpast die vooraf bestaat wordt toegestaan door de firewall zonder wordt geblokkeerd door interface-ACL.

In de vorige output, heeft de cliënt op de binneninterface een verbinding aan de 198.51.100.100 gastheer van de buiteninterface gevestigd.

Deze verbinding wordt gemaakt met het TCP-protocol en is gedurende zes seconden inactief geweest. De verbindingsvlaggen geven de huidige status van deze verbinding aan. Meer informatie over de verbindingsvlaggen vindt u in ASA TCP Connection Flags.

Syslog

ASA(config)# show log | in 172.16.11.5

Apr 27 2014 11:31:23: %ASA-6-305011: Built dynamic TCP translation from inside:

172.16.11.5/58799 to outside:203.0.113.2/58799

Apr 27 2014 11:31:23: %ASA-6-302013: Built outbound TCP connection 2921 for outside:

198.51.100.100/80 (198.51.100.100/80) to inside:172.16.11.5/58799 (203.0.113.2/58799)

De ASA Firewall genereert syslogs tijdens normaal gebruik. De syslogs strekken zich uit in breedsprakigheid op basis van de logboekconfiguratie. De output laat twee syslogs zien die op niveau zes worden gezien, of het 'informatieve' niveau.

In dit voorbeeld, zijn er twee geproduceerde syslogs. De eerste is een logbericht dat aangeeft dat de firewall een vertaling heeft gemaakt, met name een dynamische TCP-vertaling (PAT).

Het geeft het IP-bronadres en de poort en het vertaalde IP-adres en de poort aan als het verkeer van binnen naar buiten gaat.

Het tweede syslog geeft aan dat de firewall een verbinding in zijn verbindingstabel heeft gebouwd voor dit specifieke verkeer tussen de client en server.

Als de firewall zo is geconfigureerd dat deze poging tot verbinding wordt geblokkeerd, of als een andere factor de totstandkoming van deze verbinding heeft tegengehouden (bronbeperkingen of een mogelijke foutieve configuratie), dan genereert de firewall geen log dat aangeeft dat de verbinding tot stand is gebracht.

In plaats daarvan zou het een reden voor de verbinding die moet worden geweigerd of een indicatie vastleggen over welke factor verhinderde dat de verbinding wordt gecreëerd.

PacketTracer

ASA(config)# packet-tracer input inside tcp 172.16.11.5 1234 198.51.100.100 80

--Omitted--

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

De functionaliteit van de pakkettracer op ASA staat u toe om een gesimuleerd pakket te specificeren en alle diverse stappen, controles, en functies te zien die de firewall doorgaat wanneer het verkeer verwerkt.

Met deze tool is het handig om een voorbeeld van verkeer te identificeren waarvan je denkt dat het kan worden toegestaan om door de firewall te gaan, en gebruik die 5-tupple om verkeer te simuleren.

In het vorige voorbeeld wordt de pakkettracer gebruikt om een verbindingspoging te simuleren die aan deze criteria voldoet:

- Het gesimuleerde pakket komt binnen.

- Het gebruikte protocol is TCP.

- Het gesimuleerde IP-adres van de client is 172.16.11.5.

- De client verzendt verkeer afkomstig van poort 1234.

- Het verkeer is bestemd voor een server op IP-adres 198.51.100.100.

- Het verkeer is bestemd voor haven 80.

Bericht dat er geen melding van de interface buiten in het bevel was. Dit is door het ontwerp van de pakkettracer.

De tool vertelt u hoe de firewall dat type van verbinding probeert te verwerken, wat omvat hoe het het zou leiden, en uit welke interface.

Meer informatie over pakkettracer kan worden gevonden in overtrekpakketten met pakkettracer.

Opname

Opname toepassen

ASA# capture capin interface inside match tcp host 172.16.11.5 host 198.51.100.100

ASA# capture capout interface outside match tcp any host 198.51.100.100

ASA#show capture capin

3 packets captured

1: 11:31:23.432655 172.16.11.5.58799 > 198.51.100.100.80: S 780523448:

780523448(0) win 8192 <mss 1460,nop,wscale 2,nop,nop,sackOK>

2: 11:31:23.712518 198.51.100.100.80 > 172.16.11.5.58799: S 2123396067:

2123396067(0) ack 780523449 win 8192 <mss 1024,nop,nop,sackOK,nop,wscale 8>

3: 11:31:23.712884 172.16.11.5.58799 > 198.51.100.100.80: . ack 2123396068

win 32768

ASA#show capture capout

3 packets captured

1: 11:31:23.432869 203.0.113.2.58799 > 198.51.100.100.80: S 1633080465:

1633080465(0) win 8192 <mss 1380,nop,wscale 2,nop,nop,sackOK>

2: 11:31:23.712472 198.51.100.100.80 > 203.0.113.2.58799: S 95714629:

95714629(0) ack 1633080466 win 8192 <mss 1024,nop,nop,sackOK,nop,wscale 8>

3: 11:31:23.712914 203.0.113.2.58799 > 198.51.100.100.80: . ack 95714630

win 32768/pre>

De ASA firewall kan verkeer opnemen dat zijn interfaces binnengaat of verlaat. Deze opnamefunctie kan definitief bewijzen of het verkeer op een firewall aankomt of ervan vertrekt.

Het vorige voorbeeld toonde de configuratie van twee opnamen genoemd capin en capout op de binnen en buiten interfaces respectievelijk. De opnameopdrachten maakten gebruik van het trefwoord match, zodat u specifiek kunt zijn over welk verkeer u wilt opnemen.

Voor de Capture capin geeft u aan dat u verkeer wilt koppelen dat wordt gezien op de binnenkant van de interface (ingang of uitgang) die overeenkomt met TCP-host 172.16.11.5 host 198.51.100.100.

Met andere woorden, u wilt om het even welk verkeer van TCP vangen dat van gastheer 172.16.11.5 naar gastheer 198.51.100.100 of vice versa wordt verzonden. Het gebruik van het matchsleutelwoord staat de firewall toe om dat verkeer bidirectioneel op te nemen.

De opnameopdracht die voor de buiteninterface is gedefinieerd, verwijst niet naar het IP-adres van de interne client, omdat de firewall IP-adres van de client uitvoert. U kunt dan ook geen IP-adres van de client opgeven.

In plaats daarvan gebruikt dit voorbeeld er een om aan te geven dat alle mogelijke IP-adressen aan die voorwaarde zouden voldoen.

Nadat u de opnamen hebt geconfigureerd, zou u vervolgens proberen opnieuw een verbinding tot stand te brengen en vervolgens de opnamen te bekijken met de opdracht Show Capture <Capture_name>.

In dit voorbeeld, kunt u zien dat de client in staat was om verbinding te maken met de server zoals duidelijk is door de TCP 3-weg handdruk gezien in de Captures.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

05-Aug-2022 |

Eerste vrijgave |

1.0 |

26-Jun-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Prashant JoshiArchitect van technische oplossingen

- Magnus MortensenHoofdingenieur

- Dinkar SharmaTechnisch Leider Technische Marketingtechniek

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback