L2TP over IPsec tussen Windows 8 PC en ASA configureren met behulp van vooraf gedeelde sleutel

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Layer 2 Tunneling Protocol (L2TP) via IPsec moet configureren met behulp van een vooraf gedeelde sleutel tussen Cisco adaptieve security applicatie (ASA) en de native client voor Windows 8.

L2TP over Internet Protocol security (IPsec) biedt de mogelijkheid om een L2TP Virtual Private Network (VPN)-oplossing te implementeren en te beheren naast de IPsec VPN- en firewallservices op één platform.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- IP-connectiviteit van de clientmachine met de ASA. Probeer om de connectiviteit te testen door het IP-adres van de ASA te pingen vanaf het clientendpoint en vice versa

- Zorg ervoor dat UDP-poort 500 en 4500 en ESP-protocol (Encapsulating Security Payload) nergens langs het pad van de verbinding zijn geblokkeerd

Beperkingen

- L2TP over IPsec ondersteunt alleen IKEv1. IKEv2 wordt niet ondersteund.

- L2TP met IPsec op de ASA maakt het LNS mogelijk te interopereren met native VPN-clients die zijn geïntegreerd in besturingssystemen zoals Windows, MAC OS X, Android en Cisco IOS. Alleen L2TP met IPsec wordt ondersteund; native L2TP zelf wordt niet ondersteund door ASA.

- De minimale levensduur van de IPsec-beveiligingsassociatie die door de Windows-client wordt ondersteund, is 300 seconden. Als de levensduur op de ASA is ingesteld op minder dan 300 seconden, negeert de Windows-client deze en vervangt deze door een levensduur van 300 seconden.

- ASA ondersteunt alleen de PAP (Point-to-Point Protocol)-verificaties en het CHAP (Microsoft Challenge-Handshake Authentication Protocol), versies 1 en 2, op de lokale database. Extensible Verification Protocol (EAP) en CHAP worden uitgevoerd door proxyverificatieservers. Daarom als een externe gebruiker behoort tot een tunnelgroep die is geconfigureerd met de opdrachten voor authenticatie-e-proxy of verificatiekaart, en de ASA is geconfigureerd om de lokale database te gebruiken, kan die gebruiker geen verbinding maken.

Ondersteunde PPP-verificatietypen

L2TP over IPsec-verbindingen op de ASA ondersteunen alleen de PPP-verificatietypen die in tabel worden weergegeven

| Ondersteuning van AAA-server en PPP-verificatietypen |

|

| AAA-servertype |

Ondersteunde PPP-verificatietypen |

| LOKAAL |

PAP, MSCHAPv1, MSCHAPv2 |

| RADIUS |

PAP, CHAP, MSCHAPv1, MSCHAPv2, EAP-proxy |

| TACACS + |

PAP, CHAP, MSCHAPv1 |

| LDAP |

PAP |

| NT |

PAP |

| Kerberos |

PAP |

| SDI |

SDI |

| Kenmerken van PPP-verificatie |

||

| Trefwoord |

Verificatietype |

Eigenschappen |

| kap |

CHAP |

In reactie op de server challenge, de client retourneert de versleutelde [challenge plus wachtwoord] met een duidelijke tekst gebruikersnaam. Dit protocol is veiliger dan de PAP, maar het versleutelt geen gegevens. |

| zonder voorbedachten rade |

EAP |

Schakelt EAP in waarmee het beveiligingsapparaat het PPP-verificatieproces naar een externe RADIUS-verificatieserver kan benaderen. |

| MS-chap-v1 MS-chap-v2 |

Microsoft CHAP, versie 1 Microsoft CHAP, versie 2 |

Vergelijkbaar met CHAP maar veiliger in die zin dat de server alleen versleutelde wachtwoorden opslaat en vergelijkt in plaats van duidelijke tekstwachtwoorden zoals in CHAP. Dit protocol genereert ook een sleutel voor gegevenscodering door MPPE. |

| pap |

PAP |

De gebruikersnaam en het wachtwoord voor de duidelijke tekst worden tijdens de verificatie doorgegeven en zijn niet beveiligd. |

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco 5515 Series ASA waarin de softwareversie 9.4(1) wordt uitgevoerd

- L2TP/IPSec-client (Windows 8)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Verwante producten

Deze configuratie kan ook worden gebruikt met Cisco ASA 5500 Series security applicatie 8.3(1) of hoger.

Conventies

Raadpleeg de Cisco Technical Tips Conventions voor meer informatie over documentconventies

Achtergrondinformatie

Layer 2 Tunneling Protocol (L2TP) is een VPN-tunnelprotocol waarmee externe clients het openbare IP-netwerk kunnen gebruiken om veilig te communiceren met particuliere netwerkservers. L2TP gebruikt PPP via UDP (poort 1701) om de gegevens te tunnelen.

L2TP-protocol is gebaseerd op het client/servermodel. De functie is verdeeld tussen de L2TP Network Server (LNS) en de L2TP Access Concentrator (LAC). De LNS draait in dit geval doorgaans op een netwerkgateway zoals de ASA, terwijl de LAC een inbelverbinding Network Access Server (NAS) of een endpointapparaat kan zijn met een gebundelde L2TP-client zoals Microsoft Windows, Apple iPhone of Android.

Configureren

Deze sectie wordt gepresenteerd met de informatie om de functies te configureren die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te vinden over de opdrachten die in dit document worden gebruikt.

Opmerking: De IP-adresseringsschema's die in deze configuratie worden gebruikt, zijn juridisch niet routeerbaar op internet. Dit zijn RFC 1918-adressen die in een laboratoriumomgeving zijn gebruikt.

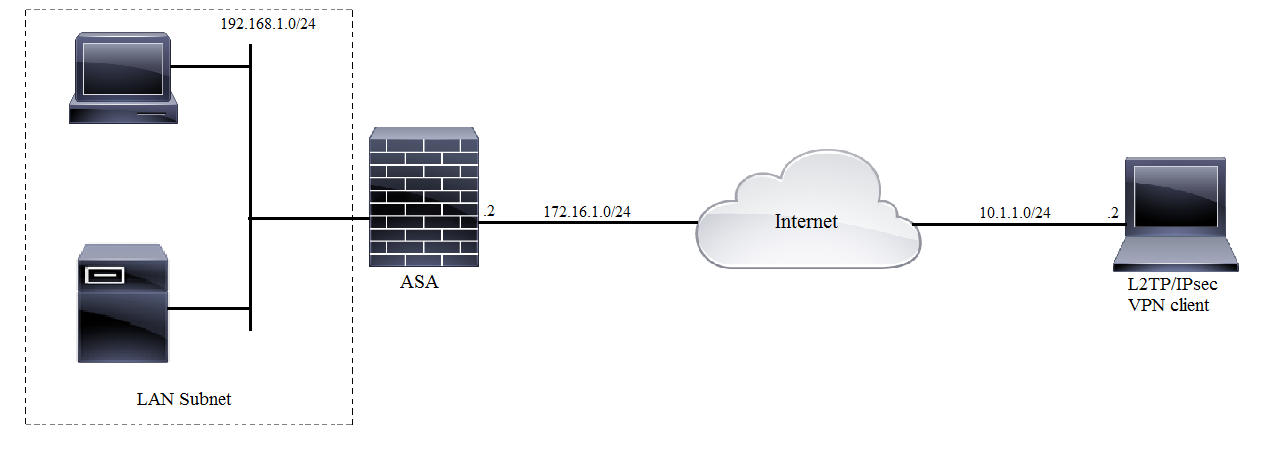

Netwerkdiagram

Volledige tunnelconfiguratie

ASA-configuratie met Adaptieve Security Device Manager (ASDM)

Voer de volgende stappen uit:

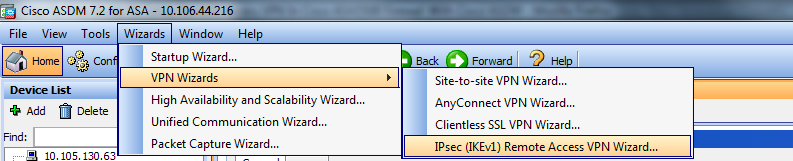

Stap 1. Meld u aan bij de ASDM en navigeer naar Wizard > VPN Wizards > IPsec (IKEv1) Remote Access VPN Wizard.

Stap 2. Er verschijnt een venster voor de installatie van VPN voor externe toegang. Kies in de vervolgkeuzelijst de interface waarop de VPN-tunnel moet worden beëindigd. In dit voorbeeld is de buiteninterface verbonden met WAN en zo eindigend VPN-tunnels op deze interface. Houd het vakje Inkomende IPSec-sessies inschakelen om toegangslijsten voor interfaces te omzeilen. Toegangslijsten voor groepsbeleid en autorisatie per gebruiker zijn nog steeds van toepassing op het gecontroleerde verkeer, zodat nieuwe toegangslijsten niet op een externe interface hoeven te worden geconfigureerd om de clients toegang te geven tot interne bronnen. Klik op Next (Volgende).

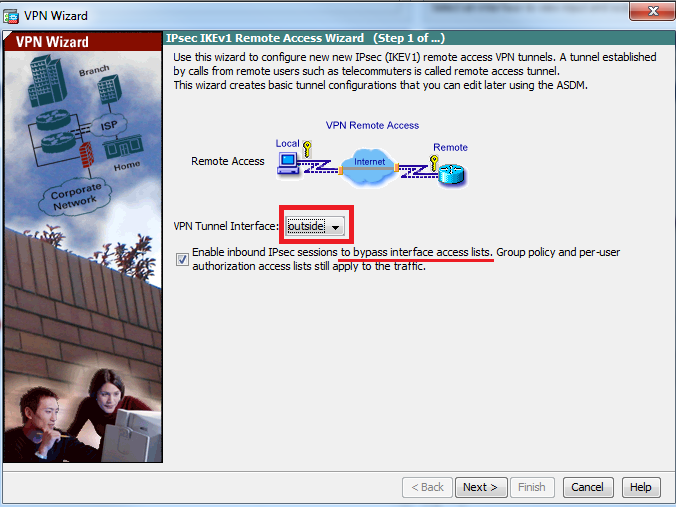

Stap 3. Zoals in deze afbeelding te zien is, kies het clienttype als Microsoft Windows-client met L2TP via IPSec en MS-CHAP-V1 en MS-CHAP-V2 als PPP-verificatieprotocol omdat PAP niet veilig is en andere verificatietypen niet worden ondersteund met LOCAL database als verificatieserver en klik op Volgende.

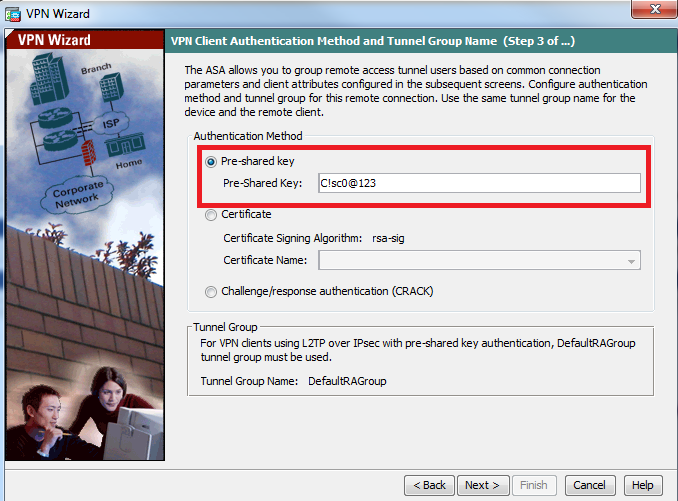

Stap 4. Kies de verificatiemethode als Pre-shared-key en typ de pre-shared-key die aan de clientkant hetzelfde moet zijn en klik op Volgende, zoals in deze afbeelding.

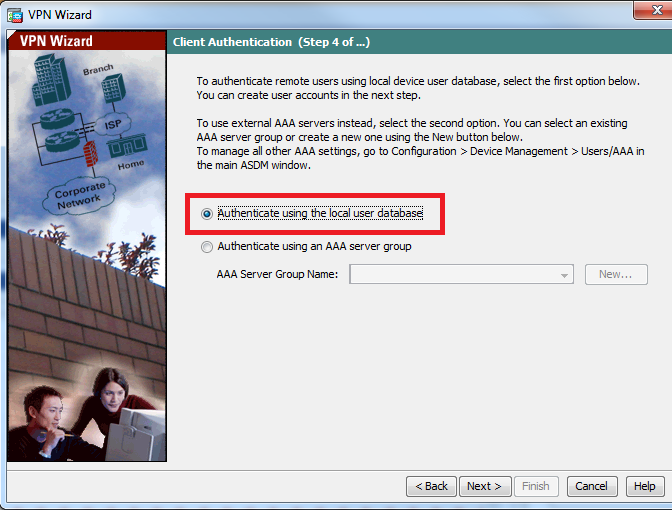

Stap 5. Specificeer een methode om gebruikers te verifiëren die L2TP over IPsec verbindingen proberen. Er kan een externe AAA-verificatieserver of een eigen lokale database worden gebruikt. Kies Verifiëren met de lokale gebruikersdatabase als u de clients wilt authenticeren met de lokale database van ASA en klik op Volgende.

Opmerking: Raadpleeg RADIUS-verificatie configureren voor VPN-gebruikers om de gebruikers te verifiëren met behulp van externe AAA-server.

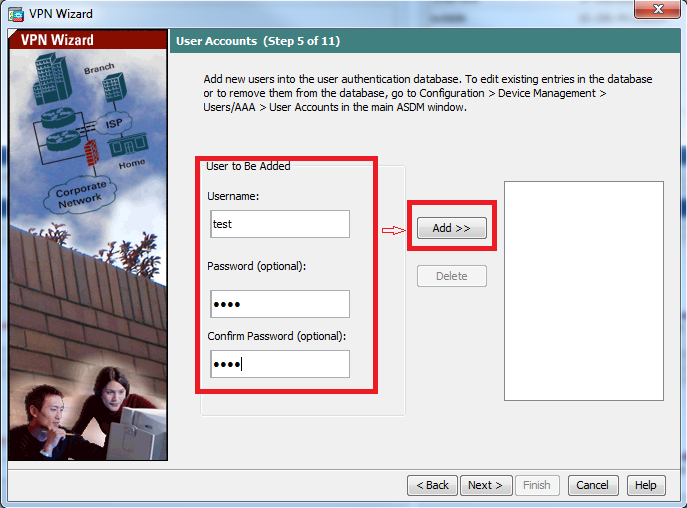

Stap 6. Om nieuwe gebruikers toe te voegen aan de lokale database voor gebruikersverificatie, voert u de gebruikersnaam en het wachtwoord in en klikt u vervolgens op ADD of anders kunnen bestaande gebruikersaccounts in de database worden gebruikt, zoals in deze afbeelding wordt getoond. Klik op Next (Volgende).

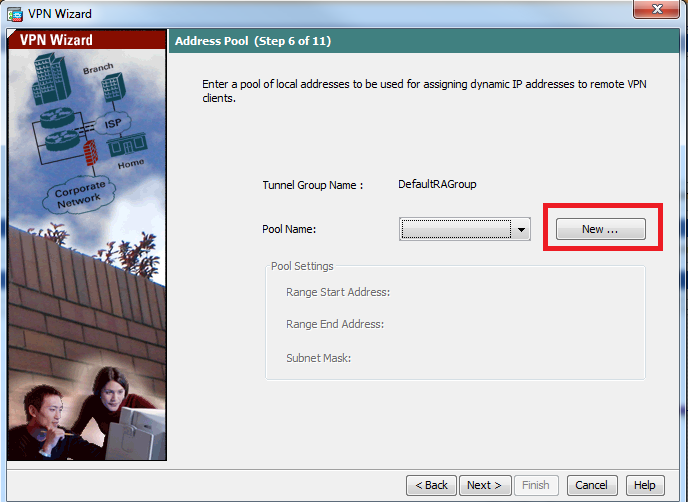

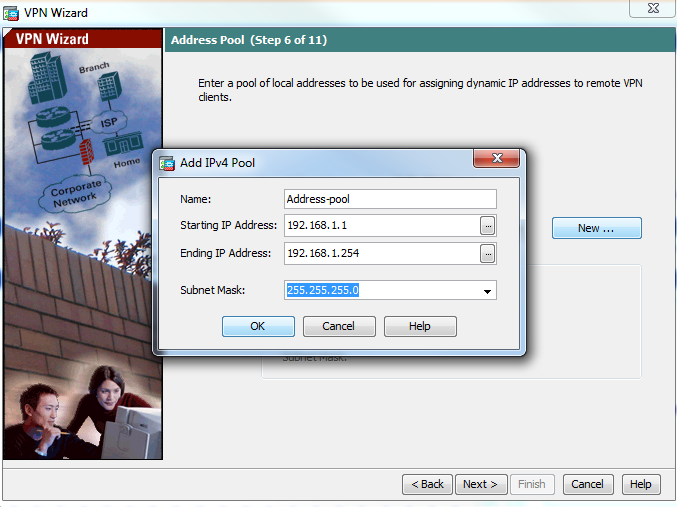

Stap 7. Kies in de vervolgkeuzelijst de adrespool die moet worden gebruikt voor de toewijzing van IP-adres aan de clients. Klik op Nieuw om een nieuwe adrespool te maken, zoals in deze afbeelding wordt weergegeven.

Stap 8. Het dialoogvenster IPv4-pool toevoegen verschijnt.

- Voer de naam van de nieuwe IP-adresgroep in.

- Voer de begin- en eindadressen van IP in.

- Voer het subnetmasker in en klik op OK.

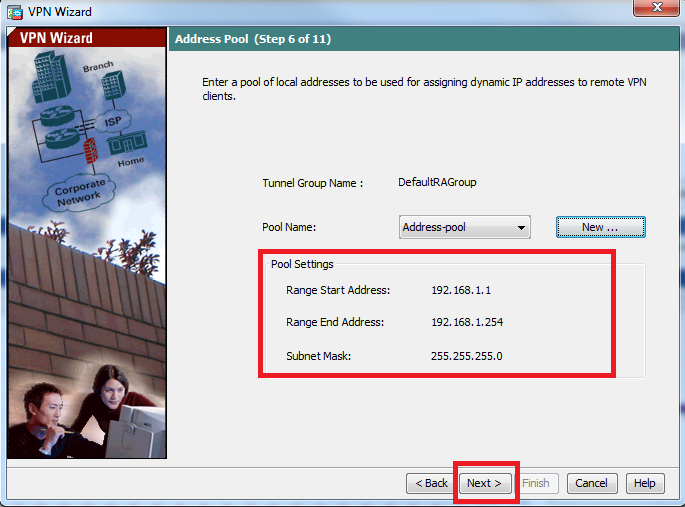

Stap 9. Controleer de poolinstellingen en klik op Volgende.

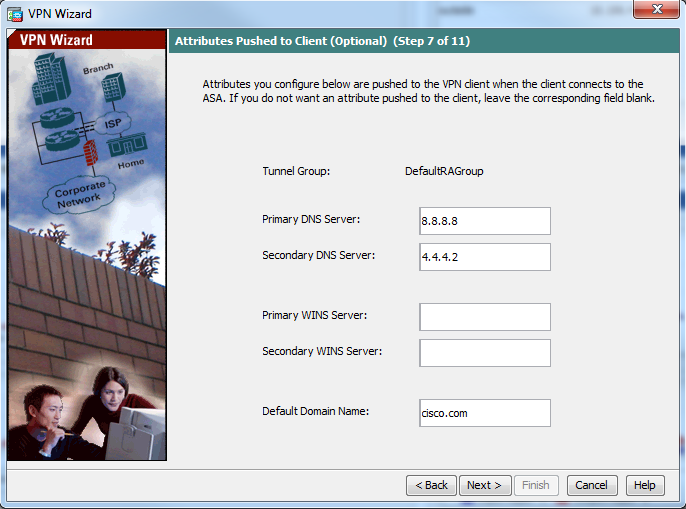

Stap 10. Configureer de kenmerken die naar de clients moeten worden gedrukt of laat deze leeg en klik op Volgende.

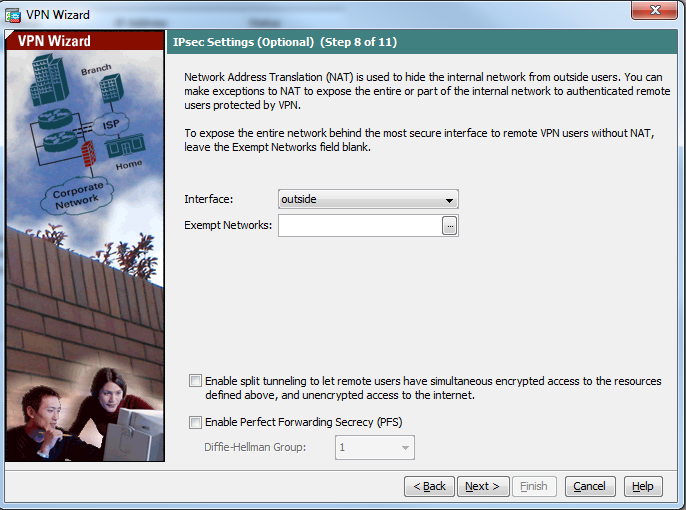

Stap 11: Zorg ervoor dat het vakje Perfect Forwarding Secrecy (PFS) inschakelen niet is ingeschakeld, aangezien sommige clientplatforms deze functie niet ondersteunen. Schakel gesplitste tunneling in om externe gebruikers gelijktijdige versleutelde toegang tot de hierboven gedefinieerde bronnen te geven en niet-versleutelde toegang tot het internetvak is niet ingeschakeld. Dit betekent dat de volledige tunneling is ingeschakeld waarin al het verkeer (inclusief internetverkeer) van de clientmachine via de VPN-tunnel naar de ASA wordt verzonden. Klik op Next (Volgende).

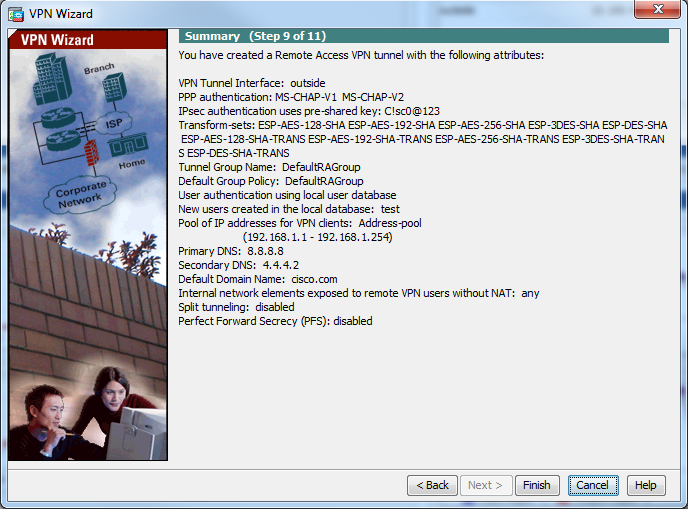

Stap 12. Controleer de summiere informatie en klik vervolgens op Voltooien.

ASA-configuratie met CLI

Stap 1. Configureer de beleidsparameters van IKE-fase 1.

Dit beleid wordt gebruikt om controleverkeer tussen de peers (d.w.z., het beschermt pre-gedeelde zeer belangrijke en fase 2 onderhandelingen) te beschermen

ciscoasa(config)#crypto ikev1 policy 10[an error occurred while processing this directive]

ciscoasa(config-ikev1-policy)#authentication pre-share

ciscoasa(config-ikev1-policy)#encryption 3des

ciscoasa(config-ikev1-policy)#hash sha

ciscoasa(config-ikev1-policy)#group 2

ciscoasa(config-ikev1-policy)#lifetime 86400

ciscoasa(config-ikev1-policy)#exit

Stap 2. Configureer de transformatie-set.

Het bevat IKE fase 2 beleidsparameters die worden gebruikt om het gegevensverkeer te beschermen. Aangezien de Windows L2TP/IPsec-client IPsec-transportmodus gebruikt, stelt u de modus in voor transport. De standaardinstelling is tunnelmodus

ciscoasa(config)#crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA esp-3des esp-sha-hmac[an error occurred while processing this directive]

ciscoasa(config)#crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA mode transport

Stap 3. Configureer de dynamische kaart.

Aangezien Windows-clients voor een ISP of lokale DHCP-server dynamisch IP-adres verkrijgen (voorbeeldmodem), is ASA niet bekend met het peer IP-adres. Dit vormt een probleem bij de configuratie van een statische peer aan het ASA-einde. Zo moet de dynamische cryptoconfiguratie worden benaderd waarin alle parameters niet noodzakelijk worden bepaald en de ontbrekende parameters later dynamisch worden geleerd, als resultaat van IPSec onderhandeling van de cliënt.

ciscoasa(config)#crypto dynamic-map outside_dyn_map 10 set ikev1 transform-set TRANS-ESP-3DES-SHA[an error occurred while processing this directive]

Stap 4. Bind dynamische kaart aan statische cryptokaart en pas de cryptokaart toe en laat IKEv1 op buiteninterface toe

Dynamische crypto kaart kan niet worden toegepast op een interface en bind het dus aan statische crypto kaart. Dynamische cryptosets moeten de laagste prioriteit cryptokaarten in de cryptokaartset zijn (dat wil zeggen, ze moeten de hoogste sequentiegetallen hebben), zodat de ASA eerst andere cryptokaarten evalueert. Het onderzoekt de dynamische crypto map set alleen wanneer de andere (statische) map items niet overeenkomen.

ciscoasa(config)#crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map[an error occurred while processing this directive]

ciscoasa(config)#crypto map outside_map interface outside

ciscoasa(config)#crypto ikev1 enable outside

Stap 5. IP-adressengroep maken

Maak een pool van adressen van waaruit IP-adressen dynamisch worden toegewezen aan de externe VPN-clients. Negeer deze stap om bestaande pool op ASA te gebruiken.

ciscoasa(config)#ip local pool Address-pool 192.168.1.1-192.168.1.254 mask 255.255.255.0[an error occurred while processing this directive]

Stap 6. Groepsbeleid configureren

Identificeer het groepsbeleid als intern wat betekent dat de attributen uit lokale database worden getrokken.

ciscoasa(config)#group-policy L2TP-VPN internal[an error occurred while processing this directive]

Opmerking: L2TP/IPsec-verbindingen kunnen worden geconfigureerd met standaardgroepsbeleid (DfltGrpPolicy) of een door de gebruiker gedefinieerd groepsbeleid. In beide gevallen moet het groepsbeleid worden geconfigureerd om het L2TP/IPsec-tunnelprotocol te gebruiken. configureer l2tp-ipsec op het VPN protocol attribuut op het standaard groep-beleid dat zal worden geërfd naar het door de gebruiker gedefinieerde groepsbeleid als het vpn-protocol attribuut niet op het is geconfigureerd.

Configureer de kenmerken zoals VPN-tunnelprotocol (in ons geval is het l2tp-ipsec), domeinnaam, DNS en WINS server IP adres en nieuwe gebruikersaccounts

ciscoasa(config)#group-policy L2TP-VPN attributes[an error occurred while processing this directive]

ciscoasa(config-group-policy)#dns-server value 8.8.8.8 4.4.4.2

ciscoasa(config-group-policy)#vpn-tunnel-protocol l2tp-ipsec

ciscoasa(config-group-policy)#default-domain value cisco.com

Gebruikersnamen en wachtwoorden op het apparaat configureren, naast het gebruik van AAA. Als de gebruiker een L2TP-client is die Microsoft CHAP versie 1 of versie 2 gebruikt en de ASA is geconfigureerd om te authenticeren tegen de lokale database, moet mschap sleutelwoord worden opgenomen. Bijvoorbeeld, gebruikersnaam <gebruikersnaam> wachtwoord <wachtwoord> mschap.

ciscoasa(config-group-policy)# username test password test mschap[an error occurred while processing this directive]

Stap 7. Tunnelgroep configureren

Maak een tunnelgroep met de opdracht tunnelgroep en specificeer de naam van de lokale adrespool die wordt gebruikt om het IP-adres aan de client toe te wijzen. Als de verificatiemethode vooraf wordt gedeeld, moet de naam van de tunnelgroep DefaultRAGroup zijn, omdat er geen optie op de client is om de tunnelgroep te specificeren en dus wordt alleen op de standaard tunnelgroep gedrukt. Bind het groepsbeleid aan tunnelgroep met behulp van de standaard-groep-beleid opdracht

ciscoasa(config)#tunnel-group DefaultRAGroup general-attributes[an error occurred while processing this directive]

ciscoasa(config-tunnel-general)#address-pool Address-pool

ciscoasa(config-tunnel-general)#default-group-policy L2TP-VPN

ciscoasa(config-tunnel-general)#exit

Opmerking: Als het standaardverbindingsprofiel (tunnelgroep) DefaultRAGgroup wordt geconfigureerd, moet een vooraf gedeelde, op een sleutel gebaseerde verificatie worden uitgevoerd. Als op certificaat gebaseerde verificatie wordt uitgevoerd, kan een door de gebruiker gedefinieerd verbindingsprofiel worden gekozen op basis van certificaat-identificatoren

Gebruik de opdracht ipsec-attributen van de tunnelgroep om de configuratiemodus ipsec-attributen in te voeren om de vooraf gedeelde sleutel in te stellen.

ciscoasa(config)# tunnel-group DefaultRAGroup ipsec-attributes[an error occurred while processing this directive]

ciscoasa(config-tunnel-ipsec)# ikev1 pre-shared-key C!sc0@123

ciscoasa(config-tunnel-ipsec)#exit

Configureer het PPP-verificatieprotocol met de opdracht verificatietype vanuit de tunnelgroep ppp-attributen modus. Schakel CHAP uit dat standaard is ingeschakeld omdat het niet wordt ondersteund als AAA-server is geconfigureerd als lokale database.

ciscoasa(config)#tunnel-group DefaultRAGroup ppp-attributes[an error occurred while processing this directive]

ciscoasa(config-ppp)#no authentication chap

ciscoasa(config-ppp)#authentication ms-chap-v2

ciscoasa(config-ppp)#exit

Stap 8. Configuratie NAT-vrijstelling

Configureer NAT-Exemption zodat de clients toegang hebben tot interne resources die zijn verbonden met interne interfaces (in dit voorbeeld zijn interne resources verbonden met de interne interface).

ciscoasa(config)#object network L2TP-Pool[an error occurred while processing this directive]

ciscoasa(config-network-object)#subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)#exit

ciscoasa(config)# nat (inside,outside) source static any any destination static L2TP-Pool L2TP-Pool no-proxy-arp route-lookup

Volledige voorbeeldconfiguratie

crypto ikev1 policy 10[an error occurred while processing this directive]

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

exit

crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA esp-3des esp-sha-hmac

crypto ipsec ikev1 transform-set TRANS-ESP-3DES-SHA mode transport

crypto dynamic-map outside_dyn_map 10 set ikev1 transform-set TRANS-ESP-3DES-SHA

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto ikev1 enable outside

ip local pool Address-pool 192.168.1.1-192.168.1.254 mask 255.255.255.0

group-policy L2TP-VPN internal

group-policy L2TP-VPN attributes

vpn-tunnel-protocol l2tp-ipsec

default-domain value cisco.com

username test password test mschap

exit

tunnel-group DefaultRAGroup general-attributes

address-pool Address-pool

default-group-policy L2TP-VPN

exit

tunnel-group DefaultRAGroup ipsec-attributes

ikev1 pre-shared-key C!sc0@123

exit

tunnel-group DefaultRAGroup ppp-attributes

no authentication chap

authentication ms-chap-v2

exit

object network L2TP-Pool

subnet 192.168.1.0 255.255.255.0

exit

nat(inside,outside) source static any any destination static L2TP-Pool L2TP-Pool no-proxy-arp route-lookup

Configuratie van Windows 8 L2TP/IPsec-client

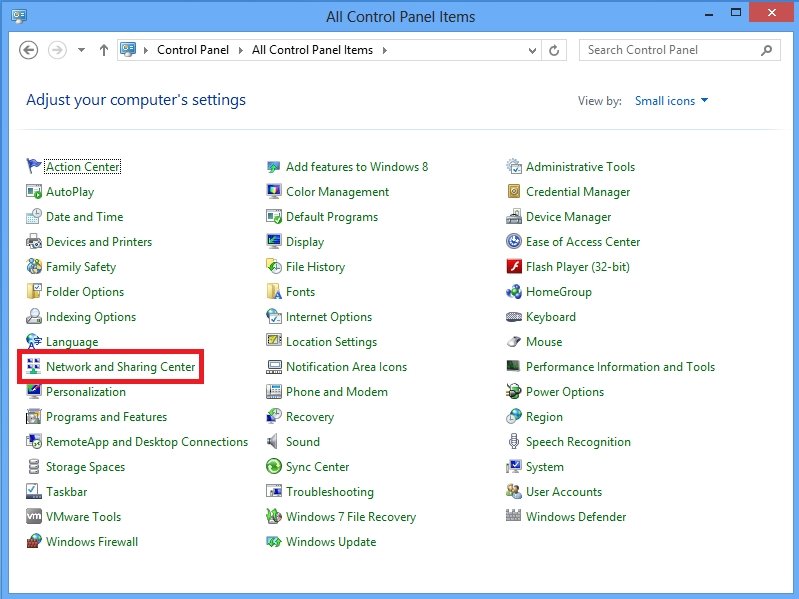

1. Open het bedieningspaneel en selecteer Netwerkcentrum.

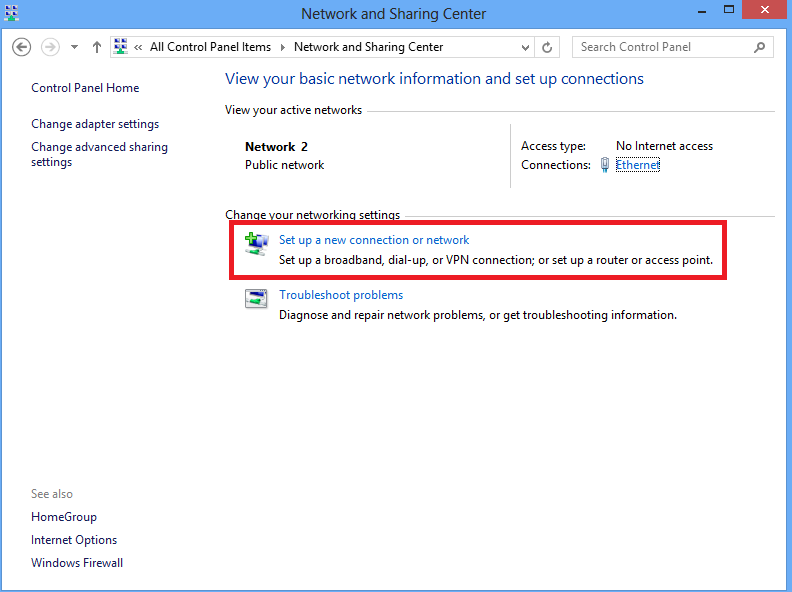

2. Kies Een nieuwe verbinding of netwerkoptie instellen.

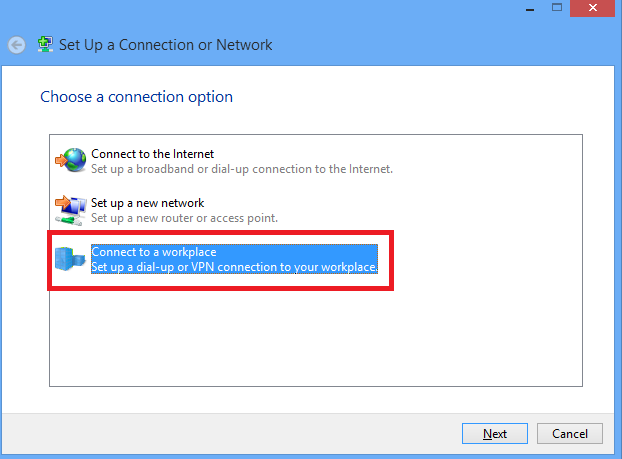

3. Kies Verbinden met een werkplek en klik op Volgende.

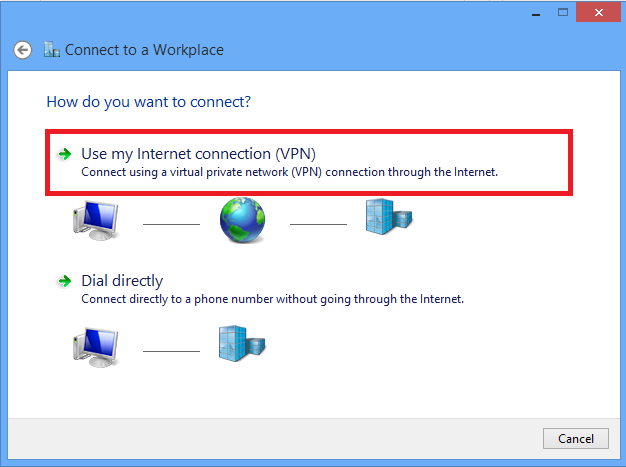

4. Klik op Mijn VPN-optie (Mijn internetverbinding gebruiken).

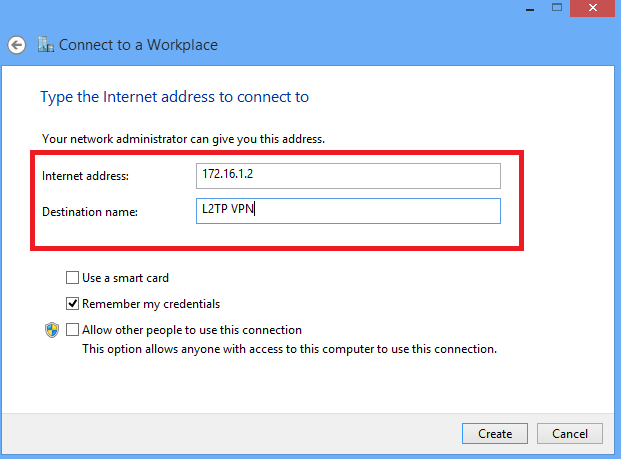

5. Voer het IP-adres in van de WAN-interface van ASA of FQDN en elke naam voor een VPN-adapter die lokaal belangrijk is en klik op Maken.

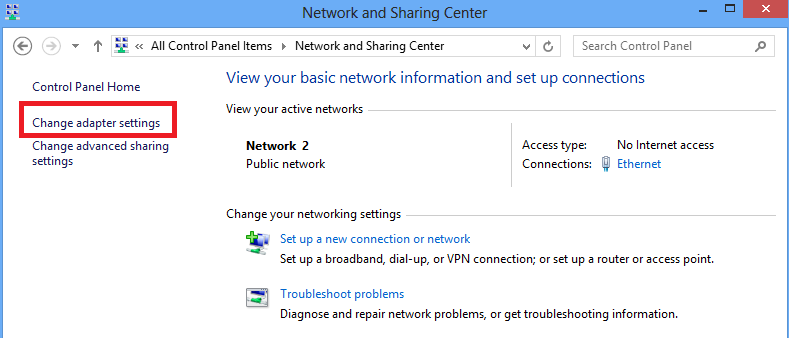

6. Kies in Netwerkcentrum de optie Adapterinstellingen wijzigen in het linkerdeelvenster van het venster.

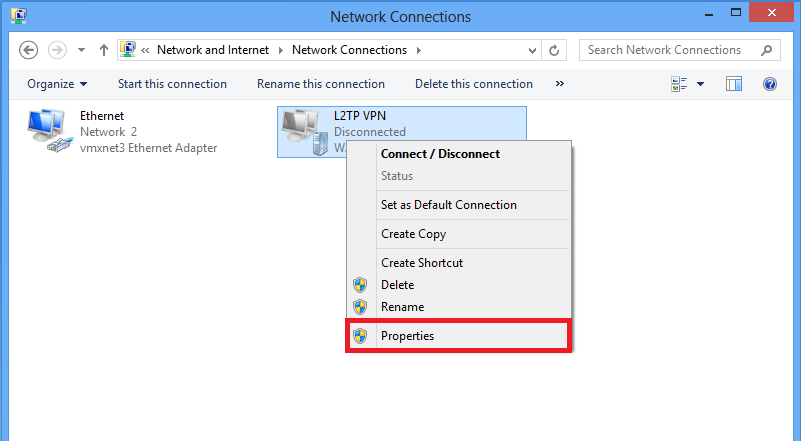

7. Klik met de rechtermuisknop op de recent gemaakte adapter voor L2TP VPN en kies Eigenschappen.

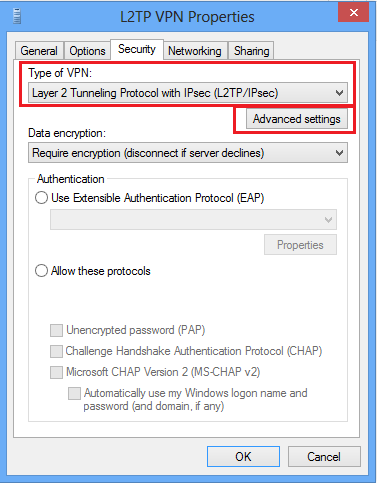

8. Navigeer naar het tabblad Security, kies het type VPN als Layer 2 Tunneling Protocol met IPsec (L2TP/IPsec) en klik vervolgens op Geavanceerde instellingen.

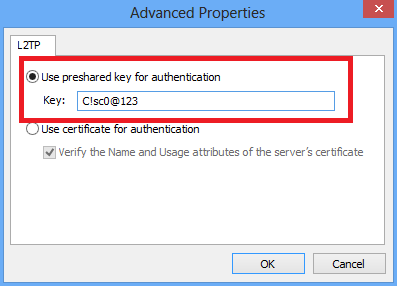

9. Voer de vooraf gedeelde sleutel in zoals deze in de tunnelgroep DefaultRAGroup wordt vermeld en klik op OK. In dit voorbeeld wordt C!sc0@123 gebruikt als de vooraf gedeelde sleutel.

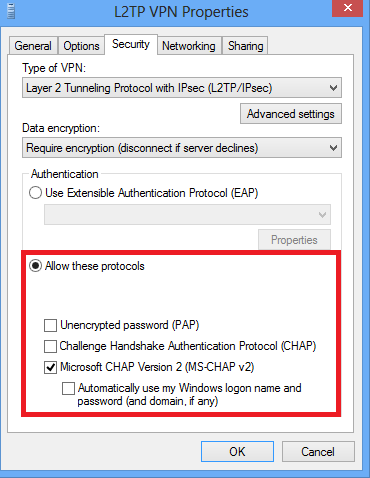

10. Kies de verificatiemethode als Deze protocollen toestaan en controleer of alleen het selectievakje "Microsoft CHAP versie 2 (MS-CHAP v2)" is ingeschakeld en klik op OK.

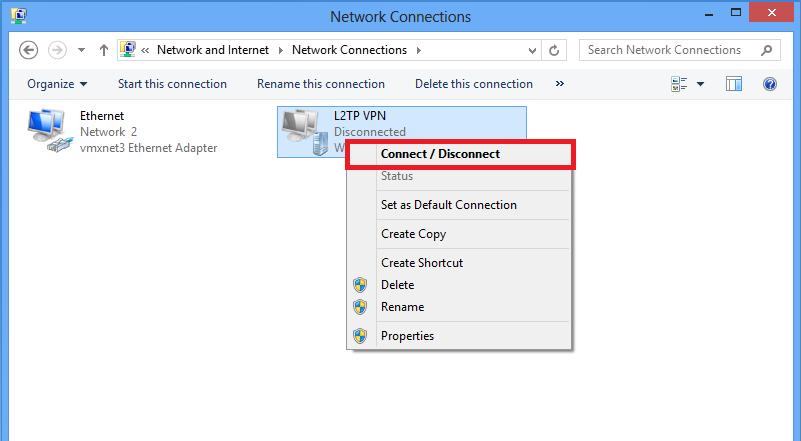

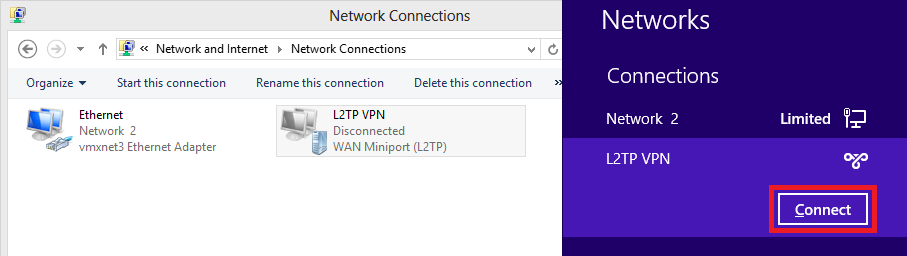

11. Klik onder netwerkverbindingen met de rechtermuisknop op L2TP VPN-adapter en kies Verbinden/verbreken.

12. Het pictogram Networks verschijnt en klikt op Connect op L2TP VPN-verbinding.

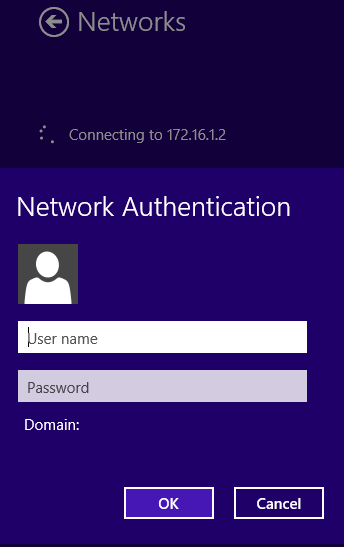

13. Voer de gebruikersreferenties in en klik op OK.

Als de vereiste parameters aan beide uiteinden worden aangepast, wordt de verbinding L2TP/IPsec tot stand gebracht.

Configuratie van split-tunneling

Split-tunneling is een functie die u kunt gebruiken om te definiëren welk verkeer bestemd voor de subnetten of hosts moet worden versleuteld. Dit impliceert de configuratie van een Toegangscontrolelijst (ACL) die met deze eigenschap wordt geassocieerd. Het verkeer voor de subnetten of hosts die op deze ACL zijn gedefinieerd, wordt versleuteld via de tunnel vanaf het client-end en de routes voor deze subnetten worden geïnstalleerd op de PC-routeringstabel. ASA onderschept DHCPINFORMATION-bericht van een client en reageert met het subnetmasker, de domeinnaam en de klasseloze statische routes.

Configuratie op ASA

ciscoasa(config)# access-list SPLIT standard permit 10.1.1.0 255.255.255.0[an error occurred while processing this directive]

ciscoasa(config)# group-policy DefaultRAGroup attributes

ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified

ciscoasa(config-group-policy)# split-tunnel-network-list value SPLIT

ciscoasa(config-group-policy)# intercept-dhcp 255.255.255.255 enable

Configuratie op L2TP/IPsec-client

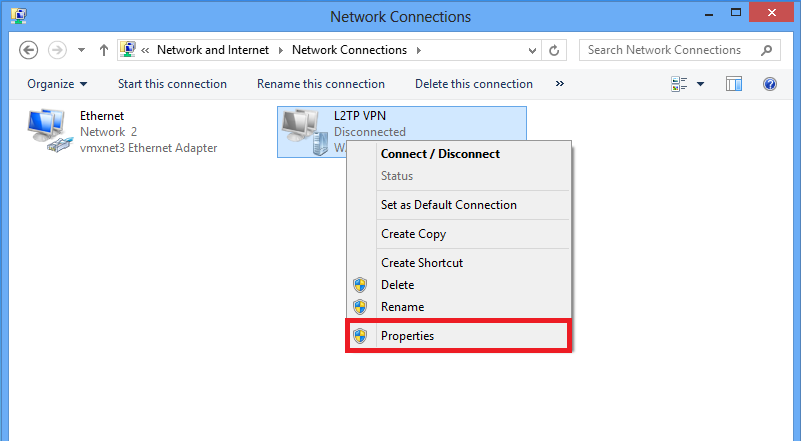

1. Klik met de rechtermuisknop op de L2TP VPN-adapter en kies Eigenschappen.

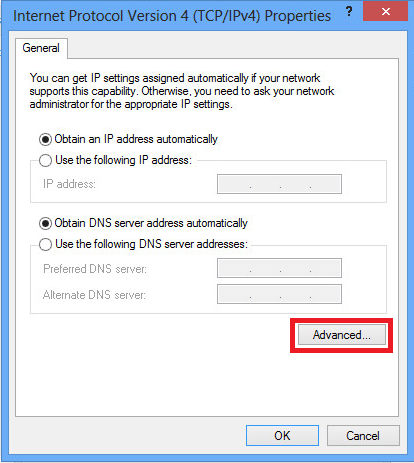

2. Navigeer naar het tabblad Netwerken, kies Internet Protocol versie 4 (TCP/IPv4) en klik vervolgens op Eigenschappen.

3. Klik op Advanced als optie.

4. Schakel de standaardgateway voor externe netwerken uit en klik op OK.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Opmerking: De Output Interpreter Tool (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de Output Interpreter Tool om een analyse te bekijken van de output van de opdracht show.

- toon crypto ikev1 sa - Toont alle huidige IKE SA's aan een peer.

ciscoasa# show crypto ikev1 sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer:

10.1.1.2

Type : user Role : responder

Rekey : no

State : MM_ACTIVE[an error occurred while processing this directive]

- crypto ipsec sa tonen - Toont alle huidige IPsec SA's aan een peer.

ciscoasa# show crypto ipsec sa

interface: outside

Crypto map tag:

outside_dyn_map

, seq num: 10, local addr: 172.16.1.2

local ident (addr/mask/prot/port): (172.16.1.2/255.255.255.255/

17/1701

)

remote ident (addr/mask/prot/port): (10.1.1.2/255.255.255.255/

17/1701

)

current_peer: 10.1.1.2, username: test

dynamic allocated peer ip: 192.168.1.1

dynamic allocated peer ip(ipv6): 0.0.0.0

#pkts encaps: 29, #pkts encrypt: 29, #pkts digest: 29

#pkts decaps: 118, #pkts decrypt: 118, #pkts verify: 118

[an error occurred while processing this directive]

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 29, #pkts comp failed: 0, #pkts decomp failed: 0

#post-frag successes: 0, #post-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.2/0, remote crypto endpt.: 10.1.1.2/0

path mtu 1500, ipsec overhead 58(36), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: E8AF927A

current inbound spi : 71F346AB

inbound esp sas:

spi: 0x71F346AB (1911768747)

transform: esp-3des esp-sha-hmac no compression

in use settings ={RA, Transport, IKEv1, }

slot: 0, conn_id: 4096, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (237303/3541)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000003

outbound esp sas:

spi: 0xE8AF927A (3903820410)

transform: esp-3des esp-sha-hmac no compression

in use settings ={RA, Transport, IKEv1, }

slot: 0, conn_id: 4096, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (237303/3541)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

- toon vpn-sessiondb detail ra-ikev1-ipsec filterprotocol l2tpOverIpSec - Toont gedetailleerde informatie over L2TP over IPsec verbindingen.

ciscoasa# show vpn-sessiondb detail ra-ikev1-ipsec filter protocol l2tpOverIpSec

Session Type: IKEv1 IPsec Detailed

Username : test

Index : 1

Assigned IP : 192.168.1.1 Public IP : 10.1.1.2

Protocol : IKEv1 IPsec L2TPOverIPsec

License : Other VPN

Encryption : IKEv1: (1)3DES IPsec: (1)3DES L2TPOverIPsec: (1)none

Hashing : IKEv1: (1)SHA1 IPsec: (1)SHA1 L2TPOverIPsec: (1)none

Bytes Tx : 1574 Bytes Rx : 12752

Pkts Tx : 29 Pkts Rx : 118

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : L2TP-VPN Tunnel Group : DefaultRAGroup

Login Time : 23:32:48 UTC Sat May 16 2015

Duration : 0h:04m:05s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a6a2577000010005557d3a0

Security Grp : none

IKEv1 Tunnels: 1

IPsec Tunnels: 1

L2TPOverIPsec Tunnels: 1

IKEv1:

Tunnel ID : 1.1

UDP Src Port : 500 UDP Dst Port : 500

IKE Neg Mode : Main Auth Mode : preSharedKeys

Encryption : 3DES Hashing : SHA1

Rekey Int (T): 28800 Seconds Rekey Left(T): 28555 Seconds

D/H Group : 2

Filter Name :

IPsec:

Tunnel ID : 1.2

Local Addr : 172.16.1.2/255.255.255.255/17/1701

Remote Addr : 10.1.1.2/255.255.255.255/17/1701

Encryption : 3DES Hashing : SHA1

Encapsulation: Transport

Rekey Int (T): 3600 Seconds Rekey Left(T): 3576 Seconds

Rekey Int (D): 250000 K-Bytes Rekey Left(D): 250000 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 1574 Bytes Rx : 12752

Pkts Tx : 29 Pkts Rx : 118

L2TPOverIPsec:

Tunnel ID : 1.3

Username : test

Assigned IP : 192.168.1.1

Public IP : 10.1.1.2

Encryption : none Hashing : none

Auth Mode : msCHAPV2

[an error occurred while processing this directive]

Idle Time Out: 30 Minutes Idle TO Left : 27 Minutes

Client OS : Microsoft

Client OS Ver: 6.2

Bytes Tx : 475 Bytes Rx : 9093

Pkts Tx : 18 Pkts Rx : 105

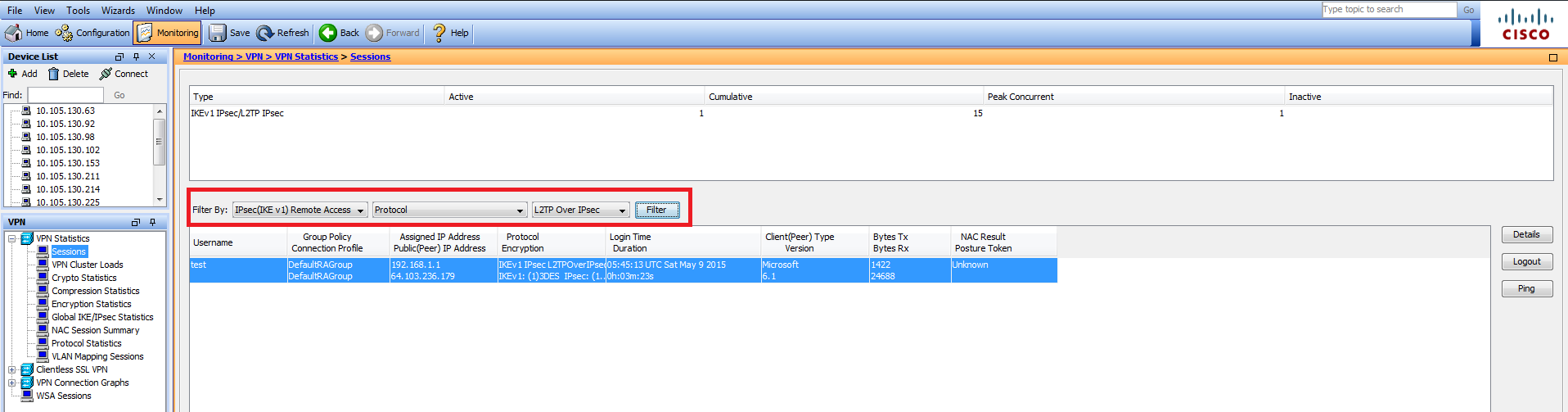

Op ASDM kan onder Monitoring > VPN > VPN Statistics > Sessies de algemene informatie over de VPN-sessie worden gezien. L2TP over IPsec-sessies kunnen worden gefilterd door IPsec (IKEv1) Remote Access > Protocol > L2TP over IPsec.

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Opmerking: Raadpleeg Important Information on Debug Commands (Belangrijke informatie over opdrachten met debug) voordat u opdrachten met debug opgeeft.

Voorzichtig: Op de ASA kunt u verschillende debug-niveaus instellen; standaard wordt niveau 1 gebruikt. Als u het debug-niveau wijzigt, kan de hoeveelheid debug-informatie toenemen. Wees hier voorzichtig mee, vooral in productieomgevingen.

Gebruik de volgende debug opdrachten voorzichtig om problemen met een VPN-tunnel op te lossen

- debug crypto ikev1 - displays debug informatie over IKE

- debug crypto ipsec - hier wordt informatie over IPsec weergegeven

Hier is de debug-uitvoer voor een succesvolle L2TP via IPSec-verbinding:

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 408

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing SA payload

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Oakley proposal is acceptable

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Received NAT-Traversal RFC VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Received NAT-Traversal ver 02 VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Received Fragmentation VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing IKE SA payload

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1]Phase 1 failure: Mismatched attribute types for class Group Description: Rcv'd: Unknown Cfg'd: Group 2

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2,

IKE SA Proposal # 1, Transform # 5 acceptable Matches global IKE entry # 2

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing ISAKMP SA payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing NAT-Traversal VID ver RFC payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing Fragmentation VID + extended capabilities payload

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 124

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 260

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing ke payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing ISA_KE payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing nonce payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, processing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing ke payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing nonce payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing Cisco Unity VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing xauth V6 VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Send IOS VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Constructing ASA spoofing IOS Vendor ID payload (version: 1.0.0, capabilities: 20000001)

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing VID payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, Send Altiga/Cisco VPN3000/Cisco ASA GW VID

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, constructing NAT-Discovery payload

May 18 04:17:18 [IKEv1 DEBUG]IP = 10.1.1.2, computing NAT Discovery hash

May 18 04:17:18 [IKEv1]IP = 10.1.1.2,

Connection landed on tunnel_group DefaultRAGroup

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Generating keys for Responder...

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + NONE (0) total length : 64

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing ID payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, ID_IPV4_ADDR ID received

10.1.1.2

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Computing hash for ISAKMP

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Automatic NAT Detection Status: Remote end is NOT behind a NAT device This end is NOT behind a NAT device

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, Connection landed on tunnel_group DefaultRAGroup

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing ID payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Computing hash for ISAKMP

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing dpd vid payload

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + VENDOR (13) + NONE (0) total length : 84

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

PHASE 1 COMPLETED

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, Keep-alive type for this connection: None

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, Keep-alives configured on but peer does not support keep-alives (type = None)

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Starting P1 rekey timer: 21600 seconds.

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1 DECODE]IP = 10.1.1.2, IKE Responder starting QM: msg id = 00000001

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=1) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE (0) total length : 300

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing SA payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing nonce payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing ID payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, ID_IPV4_ADDR ID received

10.1.1.2

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Received remote Proxy Host data in ID Payload: Address 10.1.1.2, Protocol 17, Port 1701

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing ID payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, ID_IPV4_ADDR ID received

172.16.1.2

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Received local Proxy Host data in ID Payload: Address 172.16.1.2, Protocol 17, Port 1701

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

L2TP/IPSec session detected.

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, QM IsRekeyed old sa not found by addr

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

Static Crypto Map check, map outside_dyn_map, seq = 10 is a successful match

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, IKE Remote Peer configured for crypto map: outside_dyn_map

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing IPSec SA payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, I

PSec SA Proposal # 2, Transform # 1 acceptable

Matches global IPSec SA entry # 10

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, IKE: requesting SPI!

IPSEC: New embryonic SA created @ 0x00007fffe13ab260,

SCB: 0xE1C00540,

Direction: inbound

SPI : 0x7AD72E0D

Session ID: 0x00001000

VPIF num : 0x00000002

Tunnel type: ra

Protocol : esp

Lifetime : 240 seconds

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, IKE got SPI from key engine: SPI = 0x7ad72e0d

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, oakley constucting quick mode

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing blank hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing IPSec SA payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing IPSec nonce payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing proxy ID

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2,

Transmitting Proxy Id:

Remote host: 10.1.1.2 Protocol 17 Port 1701

Local host: 172.16.1.2 Protocol 17 Port 1701

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, constructing qm hash payload

May 18 04:17:18 [IKEv1 DECODE]Group = DefaultRAGroup, IP = 10.1.1.2, IKE Responder sending 2nd QM pkt: msg id = 00000001

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE SENDING Message (msgid=1) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE (0) total length : 160

May 18 04:17:18 [IKEv1]IKE Receiver: Packet received on 172.16.1.2:500 from 10.1.1.2:500

May 18 04:17:18 [IKEv1]IP = 10.1.1.2, IKE_DECODE RECEIVED Message (msgid=1) with payloads : HDR + HASH (8) + NONE (0) total length : 52

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, processing hash payload

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, loading all IPSEC SAs

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Generating Quick Mode Key!

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, NP encrypt rule look up for crypto map outside_dyn_map 10 matching ACL Unknown: returned cs_id=e148a8b0; encrypt_rule=00000000; tunnelFlow_rule=00000000

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Generating Quick Mode Key!

IPSEC: New embryonic SA created @ 0x00007fffe1c75c00,

SCB: 0xE13ABD20,

Direction: outbound

SPI : 0x8C14FD70

Session ID: 0x00001000

VPIF num : 0x00000002

Tunnel type: ra

Protocol : esp

Lifetime : 240 seconds

IPSEC: Completed host OBSA update, SPI 0x8C14FD70

IPSEC: Creating outbound VPN context, SPI 0x8C14FD70

Flags: 0x00000205

SA : 0x00007fffe1c75c00

SPI : 0x8C14FD70

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x00000000

SCB : 0x0AC609F9

Channel: 0x00007fffed817200

IPSEC: Completed outbound VPN context, SPI 0x8C14FD70

VPN handle: 0x00000000000028d4

IPSEC: New outbound encrypt rule, SPI 0x8C14FD70

Src addr: 172.16.1.2

Src mask: 255.255.255.255

Dst addr: 10.1.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 1701

Lower: 1701

Op : equal

Dst ports

Upper: 1701

Lower: 1701

Op : equal

Protocol: 17

Use protocol: true

SPI: 0x00000000

Use SPI: false

IPSEC: Completed outbound encrypt rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c763d0

IPSEC: New outbound permit rule, SPI 0x8C14FD70

Src addr: 172.16.1.2

Src mask: 255.255.255.255

Dst addr: 10.1.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x8C14FD70

Use SPI: true

IPSEC: Completed outbound permit rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c76a00

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, NP encrypt rule look up for crypto map outside_dyn_map 10 matching ACL Unknown: returned cs_id=e148a8b0; encrypt_rule=00000000; tunnelFlow_rule=00000000

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2, Security negotiation complete for User () Responder, Inbound SPI = 0x7ad72e0d, Outbound SPI = 0x8c14fd70

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, IKE got a KEY_ADD msg for SA: SPI = 0x8c14fd70

IPSEC: New embryonic SA created @ 0x00007fffe13ab260,

SCB: 0xE1C00540,

Direction: inbound

SPI : 0x7AD72E0D

Session ID: 0x00001000

VPIF num : 0x00000002

Tunnel type: ra

Protocol : esp

Lifetime : 240 seconds

IPSEC: Completed host IBSA update, SPI 0x7AD72E0D

IPSEC: Creating inbound VPN context, SPI 0x7AD72E0D

Flags: 0x00000206

SA : 0x00007fffe13ab260

SPI : 0x7AD72E0D

MTU : 0 bytes

VCID : 0x00000000

Peer : 0x000028D4

SCB : 0x0AC5BD5B

Channel: 0x00007fffed817200

IPSEC: Completed inbound VPN context, SPI 0x7AD72E0D

VPN handle: 0x0000000000004174

IPSEC: Updating outbound VPN context 0x000028D4, SPI 0x8C14FD70

Flags: 0x00000205

SA : 0x00007fffe1c75c00

SPI : 0x8C14FD70

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x00004174

SCB : 0x0AC609F9

Channel: 0x00007fffed817200

IPSEC: Completed outbound VPN context, SPI 0x8C14FD70

VPN handle: 0x00000000000028d4

IPSEC: Completed outbound inner rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c763d0

IPSEC: Completed outbound outer SPD rule, SPI 0x8C14FD70

Rule ID: 0x00007fffe1c76a00

IPSEC: New inbound tunnel flow rule, SPI 0x7AD72E0D

Src addr: 10.1.1.2

Src mask: 255.255.255.255

Dst addr: 172.16.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 1701

Lower: 1701

Op : equal

Dst ports

Upper: 1701

Lower: 1701

Op : equal

Protocol: 17

Use protocol: true

SPI: 0x00000000

Use SPI: false

IPSEC: Completed inbound tunnel flow rule, SPI 0x7AD72E0D

Rule ID: 0x00007fffe13aba90

IPSEC: New inbound decrypt rule, SPI 0x7AD72E0D

Src addr: 10.1.1.2

Src mask: 255.255.255.255

Dst addr: 172.16.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x7AD72E0D

Use SPI: true

IPSEC: Completed inbound decrypt rule, SPI 0x7AD72E0D

Rule ID: 0x00007fffe1c77420

IPSEC: New inbound permit rule, SPI 0x7AD72E0D

Src addr: 10.1.1.2

Src mask: 255.255.255.255

Dst addr: 172.16.1.2

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x7AD72E0D

Use SPI: true

IPSEC: Completed inbound permit rule, SPI 0x7AD72E0D

Rule ID: 0x00007fffe13abb80

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Pitcher: received KEY_UPDATE, spi 0x7ad72e0d

May 18 04:17:18 [IKEv1 DEBUG]Group = DefaultRAGroup, IP = 10.1.1.2, Starting P2 rekey timer: 3420 seconds.

May 18 04:17:18 [IKEv1]Group = DefaultRAGroup, IP = 10.1.1.2,

PHASE 2 COMPLETED

(msgid=00000001)

May 18 04:17:18 [IKEv1]IKEQM_Active() Add L2TP classification rules: ip <10.1.1.2> mask <0xFFFFFFFF> port <1701>

May 18 04:17:21 [IKEv1]Group = DefaultRAGroup,

Username = test, IP = 10.1.1.2, Adding static route for client address: 192.168.1.1[an error occurred while processing this directive]

Enkele van de veelvoorkomende VPN-gerelateerde fouten op Windows client worden in deze tabel weergegeven

| Foutcode | Mogelijke oplossing |

| 691 | Controleer of de gebruikersnaam en het wachtwoord juist zijn ingevoerd |

| 789,835 | Zorg ervoor dat de vooraf gedeelde sleutel die op de clientmachine is geconfigureerd, dezelfde is als bij ASA |

| 800 | 1. Zorg ervoor dat het VPN-type is ingesteld op "Layer 2 Tunneling Protocol (L2TP)" 2. Zorg ervoor dat de vooraf gedeelde sleutel correct is geconfigureerd |

| 809 | Zorg ervoor dat UDP-poort 500, 4500 (als client of server zich achter NAT-apparaat bevindt) en ESP-verkeer niet is geblokkeerd |

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

19-Feb-2016 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Kannan RamasubramanianCisco TAC Engineer

- Nitin DhingraCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback