Configureer VRF-lekken op IOS XE

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft en biedt voorbeeldconfiguraties voor gebruikelijke methoden van Virtual Routing and Forwarding (VRF)-routelekkage.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- BGP-protocol (border gateway protocol)

- Routing-protocolherverdeling

- VRF

- Cisco IOS® XE-software

Zie voor meer informatie over deze onderwerpen:

Verdeel routingprotocollen opnieuw

Wederzijdse herdistributie tussen EIGRP en BGP-configuratievoorbeeld

Begrijp Herdistributie van OSPF-routers in BGP

Gebruikte componenten

De informatie in dit document is gebaseerd op routers met Cisco IOS® XE-versies 16.12.X en 17.X

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

VRF maakt het een router mogelijk om afzonderlijke routertabellen te onderhouden voor verschillende virtuele netwerken. Wanneer er uitzonderingen nodig zijn, laat VRF-route lekken toe dat wat verkeer wordt gerouteerd tussen de VRF's zonder het gebruik van statische routes.

Scenario 1 - VRF-routelek tussen BGP en IGP (EIGRP)

Scenario 1 biedt een voorbeeld van het lekken van VRF-route tussen BGP en EIGRP. Deze methode kan voor andere IGP's worden gebruikt.

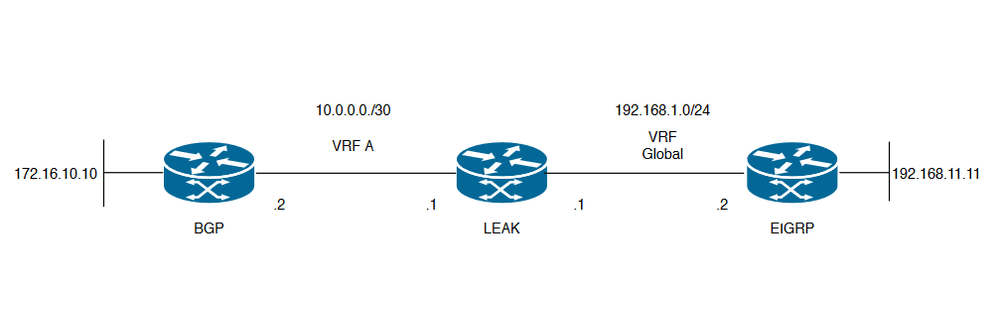

Netwerkdiagram

Het netwerkdiagram zoals in afbeelding 1 wordt weergegeven, toont de Layer 3-topologie waar routelekkage nodig is.

Afbeelding 1. Route-lekkende topologie voor scenario 1

RouterLEAK heeft een BGP-buur naar een buur in VRF A en een EIGRP-buur in de wereldwijde VRF. Apparaat 192.168.11.11 moet verbinding kunnen maken met apparaat 172.16.10.10 over het netwerk.

Het LEK van de router kan niet tussen twee leiden aangezien de routes in verschillende VRFs zijn. Deze routeringstabellen tonen de huidige routes per VRF en geven aan welke routes moeten worden uitgelekt tussen de wereldwijde VRF en VRF A.

LEK-routingtabellen:

| EIGRP-routingtabel (wereldwijde routing) |

LEAK#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is not set

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet2

L 192.168.1.1/32 is directly connected, GigabitEthernet2

192.168.11.0/32 is subnetted, 1 subnets

D 192.168.11.11 [90/130816] via 192.168.1.2, 02:30:29, GigabitEthernet2 >> Route to be exchange to the VRF A routing table.

| VRF-A-routingtabel |

LEAK#show ip route vrf A

Routing Table: A

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/30 is directly connected, GigabitEthernet1

L 10.0.0.1/32 is directly connected, GigabitEthernet1

172.16.0.0/32 is subnetted, 1 subnets

B 172.16.10.10 [200/0] via 10.0.0.2, 01:47:58 >> Route to be exchange to the global routing table.

Configureren

Voltooi de procedures om het lek tussen de twee routeringstabellen te creëren:

Step 1.

Create route-maps to filter the routes to be injected in both routing tables.

LEAK(config)#Route-map VRF_TO_EIGRP

LEAK(config-route-map)#match ip address prefix-list VRF_TO_EIGRP

LEAK(config-route-map)#exit

!

Prefix-list created to match the host that is attached to the previous route-map configured.

!

ip prefix-list VRF_TO_EIGRP permit 172.16.10.10/32

or

LEAK(config)#Route-map VRF_TO_EIGRP

LEAK(config-route-map)# match ip address 10

LEAK(config-route-map)#exit

!

ACL created to match the host that is attached to the previous route-map.

!

LEAK#show ip access-lists 10

10 permit 172.16.10.10

LEAK(config)#Route-map EIGRP_TO_VRF

LEAK(config-route-map)#match ip address prefix-list EIGRP_TO_VRF

LEAK(config-route-map)#exit

LEAK(config)#

!

Prefix-list created to match the host that is attached to the previous route-map configured.

!

ip prefix-list EIGRP_TO_VRF permit 192.168.11.11/32

or

LEAK(config)#Route-map EIGRP_TO_VRF

LEAK(config-route-map)#match ip address 20

LEAK(config-route-map)#exit

LEAK(config)#

!

ACL created to match the host that is attached to the previous route-map.

!

LEAK#show ip access-list 20

10 permit 192.168.11.11

Step 2.

Define the import/export maps and add the route-map names.

LEAK(config)#vrf definition A

LEAK(config-vrf)#address-family ipv4

LEAK(config-vrf-af)#import ipv4 unicast map EIGRP_TO_VRF >> Import the global routing table routes at the VRF routing table.

LEAK(config-vrf-af)#export ipv4 unicast map VRF_TO_EIGRP >> Export the VRF routes to the Global Routing Table.

LEAK(config-vrf-af)#end

Step 3.

Proceed with the dual redistribution.

Redistribute EIGRP

LEAK(config)#router bgp 1

LEAK(config-router)#redistribute eigrp 1

LEAK(config-router)#end

Redistribution BGP

LEAK(config)#router eigrp 1

LEAK(config-router)#redistribute bgp 1 metric 100 1 255 1 1500

LEAK(config-router)#end

Verifiëren

Routing table from VRF A

LEAK#show ip route vrf A

Routing Table: A

< Snip for resume >

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/30 is directly connected, GigabitEthernet1

L 10.0.0.1/32 is directly connected, GigabitEthernet1

172.16.0.0/32 is subnetted, 1 subnets

B 172.16.10.10 [200/0] via 10.0.0.2, 00:58:53

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

B 192.168.1.0/24 is directly connected, 00:01:00, GigabitEthernet2

L 192.168.1.1/32 is directly connected, GigabitEthernet2

192.168.11.0/32 is subnetted, 1 subnets

B 192.168.11.11 [20/130816] via 192.168.1.2, 00:01:00, GigabitEthernet2 >> Route from global routing table at VRF A routing table.

Global Routing Table (EIGRP)

LEAK#show ip route

< snip for resume >

Gateway of last resort is not set

172.16.0.0/32 is subnetted, 1 subnets

B 172.16.10.10 [200/0] via 10.0.0.2 (A), 00:04:47 >> Route from VRF A at global routing table.

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet2

L 192.168.1.1/32 is directly connected, GigabitEthernet2

192.168.11.0/32 is subnetted, 1 subnets

D 192.168.11.11 [90/130816] via 192.168.1.2, 01:03:35, GigabitEthernet2

LEAK#

Scenario 2 - VRF-lekkage tussen VRF A en VRF B

Scenario 2 beschrijft de lekkage tussen twee verschillende VRF’s.

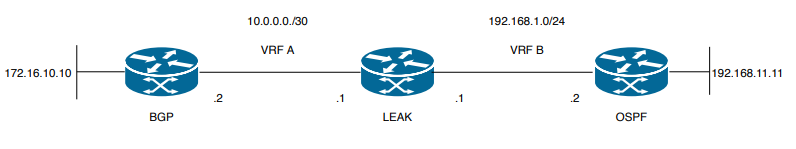

Netwerkdiagram

Voor deze documenten wordt gebruik gemaakt van de volgende netwerkinstellingen:

Afbeelding 2. Route-lekkende topologie voor scenario 2

RouterLEAK heeft een BGP-buur naar een buur in VRF A en een OSPF-buur in VRF B. Apparaat 192.168.11.11 moet verbinding maken met apparaat 172.16.10.10 over het netwerk.

Het LEK van de router kan niet tussen twee leiden aangezien de routes in verschillende VRFs zijn. Deze routeringstabellen tonen de huidige routes per VRF en geven aan welke routes moeten worden uitgelekt tussen VRF A en VRF B.

LEAK-routingtabel:

| VRF-A-routingtabel |

LEAK#show ip route vrf A

Routing Table: A

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/30 is directly connected, Ethernet0/0

L 10.0.0.2/32 is directly connected, Ethernet0/0

172.16.0.0/32 is subnetted, 1 subnets

B 172.16.10.10 [200/0] via 10.0.0.1, 00:03:08 >> Route to be exchange to routing table VRF B.

| VRF B-routingtabel |

LEAK#show ip route vrf B

Routing Table: B

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is not set

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, Ethernet0/1

L 192.168.1.2/32 is directly connected, Ethernet0/1

192.168.11.0/32 is subnetted, 1 subnets

O 192.168.11.11 [110/11] via 192.168.1.1, 00:58:45, Ethernet0/1 >> Route to be exchange to routing table VRF A.

Configureren

Voltooi deze procedures om het lek tussen de twee routeringstabellen te creëren:

Step 1.

Create route-maps to filter the routes to be injected in both routing tables.

LEAK(config)#Route-map VRFA_TO_VRFB

LEAK(config-route-map)#match ip address prefix-list VRFA_TO_VRFB

LEAK(config-route-map)#exit

!

Prefix-list created to match the host and IP segment that is attached to the previous route-map configured.

!

ip prefix-list VRFA_TO_VRFB permit 172.16.10.10/32

ip prefix-list VRFA_TO_VRFB permit 10.0.0.0/30

or

LEAK(config)#Route-map VRFA_TO_VRFB

LEAK(config-route-map)#match ip address 10

LEAK(config-route-map)#exit

!

ACL created to match the host and IP segment that is attached to the previous route-map.

!

LEAK#show ip access-lists 10

10 permit 172.16.10.10

20 permit 10.0.0.0

LEAK(config)#Route-map VRFB_TO_VRFA

LEAK(config-route-map)#match ip address prefix-list VRFB_TO_VRFA

LEAK(config-route-map)#exit

!

Prefix-list created to match the host and IP segment that is attached to the previous route-map configured.

!

ip prefix-list VRFB_TO_VRFA permit 192.168.11.11/32

ip prefix-list VRFB_TO_VRFA permit 192.168.1.0/24

or

LEAK(config)#Route-map VRFB_TO_VRFA

LEAK(config-route-map)#match ip address 20

LEAK(config-route-map)#exit

!

ACL created to match the host and IP segment that is attached to the previous route-map configured.

!

LEAK#show ip access-lists 20

10 permit 192.168.11.11

20 permit 192.168.1.0

Step 2.

At the VRFs configure the import/export map, use the route-map names to leak the routes.

LEAK(config)#vrf definition A

LEAK(config-vrf)#address-family ipv4

LEAK(config-vrf-af)#export map VRFA_TO_VRFB

LEAK(config-vrf-af)#import map VRFB_TO_VRFA

LEAK(config)#vrf definition B

LEAK(config-vrf)#address-family ipv4

LEAK(config-vrf-af)#export map VRFB_TO_VRFA

LEAK(config-vrf-af)#import map VRFA_TO_VRFB

Step 3.

Add the route-target to import and export the route distinguisher from both VRFs.

! --- Current configuration for VRF A

vrf definition A

rd 1:2

!

address-family ipv4

route-target export 1:2

route-target import 1:1

exit-address-family

! --- Current configuration from VRF B

vrf definition B

rd 2:2

!

address-family ipv4

exit-address-family

! --- Import the routes from VRF B into VRF A

LEAK(config)#vrf definition A

LEAK(config-vrf)#address-family ipv4

LEAK(config-vrf-af)#route-target import 2:2

! --- Import routes from VRF A to VRF B and export routes from VRF B

LEAK(config-vrf-af)#vrf definition B

LEAK(config-vrf)#address-family ipv4

LEAK(config-vrf-af)#route-target import 1:2

LEAK(config-vrf-af)#route-target export 2:2

Verifiëren

Check the Routing Tables

VRF A Routing Table

LEAK#show ip route vrf A

Routing Table: A

< Snip for resume >

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/30 is directly connected, Ethernet0/0

L 10.0.0.2/32 is directly connected, Ethernet0/0

172.16.0.0/32 is subnetted, 1 subnets

B 172.16.10.10 [200/0] via 10.0.0.1, 00:07:20

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

B 192.168.1.0/24 is directly connected, 00:00:10, Ethernet0/1

L 192.168.1.2/32 is directly connected, Ethernet0/1

192.168.11.0/32 is subnetted, 1 subnets

B 192.168.11.11 [20/11] via 192.168.1.1 (B), 00:00:10, Ethernet0/1 >> Route from VRF B routing table at VRF A.

VRF B Routing Table

LEAK#show ip route vrf B

Routing Table: B

< Snip for resume >

10.0.0.0/30 is subnetted, 1 subnets

B 10.0.0.0 [200/0] via 10.0.0.1 (A), 00:00:15

172.16.0.0/32 is subnetted, 1 subnets

B 172.16.10.10 [200/0] via 10.0.0.1 (A), 00:00:15 >> Route from VRF A routing table at VRF B.

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, Ethernet0/1

L 192.168.1.2/32 is directly connected, Ethernet0/1

192.168.11.0/32 is subnetted, 1 subnets

O 192.168.11.11 [110/11] via 192.168.1.1, 01:05:12, Ethernet0/1

Scenario 3 - VRF-lekkage tussen OSPF (VRF) en EIGRP (wereldwijd) met BGP (optioneel)

Scenario 3 beschrijft het routelek tussen twee IGP's (VRF B en Global VRF).

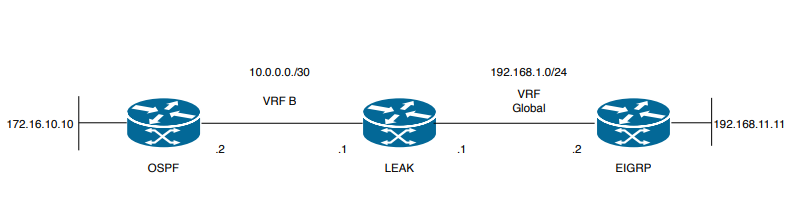

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Afbeelding 3. Route-lekkende topologie voor scenario 3

Router LEAK heeft een OSPF-buur naar een buur in VRF B en een EIGRP-buur in de wereldwijde VRF. Apparaat 172.16.10.10 moet over het netwerk met apparaat 192.168.11.11 kunnen verbinden.

Router LEAK is niet in staat om deze twee hosts te verbinden. Deze routeringstabellen tonen de huidige routes per VRF en geven aan welke routes moeten worden uitgelekt tussen de VRF B en wereldwijde VRF.

LEAK-routingtabel:

| EIGRP-routingtabel (EIGRP) |

LEAK#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is not set

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, Ethernet0/1

L 192.168.1.1/32 is directly connected, Ethernet0/1

192.168.11.0/32 is subnetted, 1 subnets

D 192.168.11.11 [90/1024640] via 192.168.1.2, 01:08:38, Ethernet0/1 >> Route to be exchange from global routing table at VRF B routing table.

| VRF B-routingtabel (OSPF) |

LEAK#show ip route vrf B

Routing Table: B

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/30 is directly connected, Ethernet0/0

L 10.0.0.2/32 is directly connected, Ethernet0/0

172.16.0.0/32 is subnetted, 1 subnets

O 172.16.10.10 [110/11] via 10.0.0.1, 01:43:45, Ethernet0/0 >> Route to be exchange from routing table VRF B at global routing table.

Configureren

Voltooi deze procedures om het lek tussen de twee verpletterende lijsten te creëren:

Step 1.

Create route-maps for import and export to be injected in both routing tables.

LEAK(config)#Route-map OSPF_TO_EIGRP

LEAK(config-route-map)#match ip address prefix-list OSPF_TO_EIGRP

LEAK(config-route-map)#exit

!

Prefix-list created to match the host that is attached to the previous route-map configured.

!

ip prefix-list OSPF_TO_EIGRP permit 172.16.10.10/32

ip prefix-list OSPF_TO_EIGRP permit 10.0.0.0/30

or

LEAK(config)#Route-map OSPF_TO_EIGRP

LEAK(config-route-map)#match ip address 10

LEAK(config-route-map)#exit

!

ACL created to match the host that is attached to the previous route-map.

!

LEAK#show ip access-lists 10

10 permit 172.16.10.10

20 permit 10.0.0.0

LEAK(config)#Route-map EIGRP_TO_OSPF

LEAK(config-route-map)#match ip address prefix-list EIGRP_TO_OSPF

LEAK(config-route-map)#exit

!

Prefix-list created to match the host that is attached to the previous route-map configured.

!

ip prefix-list EIGRP_TO_OSPF permit 192.168.11.11/32

ip prefix-list EIGRP_TO_OSPF permit 192.168.1.0/24

or

LEAK(config)#Route-map EIGRP_TO_OSPF

LEAK(config-route-map)#match ip address 20

LEAK(config-route-map)#exit

!

ACL created to match the host that is attached to the previous route-map.

!

LEAK#show ip access-lists 20

10 permit 192.168.11.11

20 permit 192.168.1.0/24

Step 2.

Add the import/export maps in order to match the route-map names.

Current configuration

!

vrf definition B

rd 1:2

!

address-family ipv4

exit-address-family

!

!

LEAK(config-vrf)#vrf definition B

LEAK(config-vrf)#address-family ipv4

LEAK(config-vrf-af)#import ipv4 unicast map EIGRP_TO_OSPF

LEAK(config-vrf-af)#export ipv4 unicast map OSPF_TO_EIGRP

Step 3.

To perform the leak is necessary to create a BGP process, in order to redistribute

the IGPs protocols.

router bgp 1

bgp log-neighbor-changes

!

address-family ipv4 vrf B >> Include the address-family to inject VRF B routing table (OSPF)

!

exit-address-family

Opmerking: Zorg ervoor dat de VRF een routeonderscheidingsteken heeft ingesteld om de fout te voorkomen:"%vrf B does not have rd configured, configure "rd" before configuring import route-map"

Step 4.

Create a Dual Redistribution.

IGPs redistribution.

LEAK(config-router)#router bgp 1

LEAK(config-router)#redistribute eigrp 1

!

LEAK(config-router)#address-family ipv4 vrf B

LEAK(config-router-af)#redistribute ospf 1 match internal external 1 external 2

LEAK(config-router-af)#end

BGP Redistribution

LEAK(config)#router ospf 1 vrf B

LEAK(config-router)#redistribute bgp 1

!

LEAK(config-router)#router eigrp TAC

LEAK(config-router)#

LEAK(config-router)# address-family ipv4 unicast autonomous-system 1

LEAK(config-router-af)#

LEAK(config-router-af)# topology base

LEAK(config-router-af-topology)#redistribute bgp 1 metric 100 1 255 1 1500

Verifiëren

Controleer de Routing Tables

| Wereldwijde routingtabel |

LEAK#show ip route

< Snip for resume >

172.16.0.0/32 is subnetted, 1 subnets

B 172.16.10.10 [20/11] via 10.0.0.1, 00:14:48, Ethernet0/0 >> Route from VRF B routing table at global routing table ( EIGRP ).

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, Ethernet0/1

L 192.168.1.1/32 is directly connected, Ethernet0/1

192.168.11.0/32 is subnetted, 1 subnets

D 192.168.11.11 [90/1024640] via 192.168.1.2, 02:16:51, Ethernet0/1

| VRF B-routingtabel |

LEAK#show ip route vrf B

Routing Table: B

< Snip for resume >

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.0.0.0/30 is directly connected, Ethernet0/0

L 10.0.0.2/32 is directly connected, Ethernet0/0

172.16.0.0/32 is subnetted, 1 subnets

O 172.16.10.10 [110/11] via 10.0.0.1, 00:34:25, Ethernet0/0

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

B 192.168.1.0/24 is directly connected, 00:08:51, Ethernet0/1

L 192.168.1.1/32 is directly connected, Ethernet0/1

192.168.11.0/32 is subnetted, 1 subnets

B 192.168.11.11 [20/1024640] via 192.168.1.2, 00:08:51, Ethernet0/1 >> Route from global routing table ( EIGRP ) at VRF B routing table.

Aanvullende bronnen

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

16-Oct-2024 |

Bijgewerkte opmaak. |

3.0 |

12-Jan-2023 |

Titelaanpassing en een schrijfnaam vastgelegd. Opnieuw gecertificeerd. |

2.0 |

26-Oct-2021 |

Titelaanpassing en een schrijfnaam vastgelegd |

1.0 |

16-Dec-2020 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Adriana PachecoTechnisch adviseur-engineer

- Jose FonsecaTechnisch adviseur-engineer

- Ambrose TaylorTechnisch leider bij klantlevering

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback