Problemen met bekabelde Dot1x oplossen in ISE 3.2 en Windows

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u een 802.1X PEAP-verificatie kunt configureren voor Identity Services Engine (ISE) 3.2 en een Windows-native applicatie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Protected Extensible Verification Protocol (PEAP)

- PEAP 802.1x

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Identity Services Engine (ISE) versie

- Cisco C117 Cisco IOS® XE-software, versie 17.12.02

- Laptop met Windows 10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

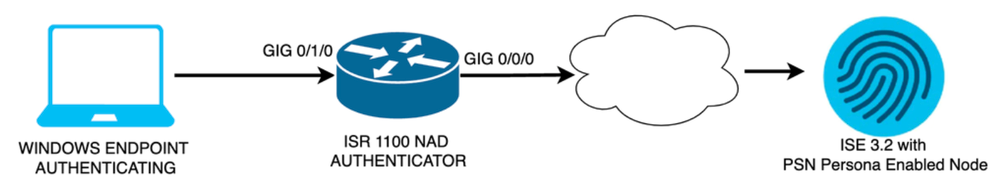

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

Configuraties

Voer de volgende stappen uit om te configureren:

Stap 1. Configureer ISR 1100 router.

Stap 2. Identity Service Engine configureren 3.2.

Stap 3. Configureer de Windows-native applicatie.

Stap 1. ISR 1100 router configureren

In dit gedeelte wordt de basisconfiguratie uitgelegd die de NAD minimaal moet hebben om dot1x te kunnen laten werken.

Opmerking: voor ISE-implementatie met meerdere knooppunten moet u het IP van het knooppunt configureren waarvoor de PSN-persoonlijkheid is ingeschakeld. Dit kan worden ingeschakeld als u naar ISE navigeert onder het tabblad Beheer > Systeem > Implementatie.

aaa new-model

aaa session-id common

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client A.B.C.D server-key <Your shared secret>

!

!

radius server ISE-PSN-1

address ipv4 A.B.C.D auth-port 1645 acct-port 1646

timeout 15

key <Your shared secret>

!

!

aaa group server radius ISE-CLUSTER

server name ISE-PSN-1

!

interface GigabitEthernet0/1/0

description "Endpoint that supports dot1x"

switchport access vlan 15

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast

Stap 2. Identity Service Engine configureren 3.2.

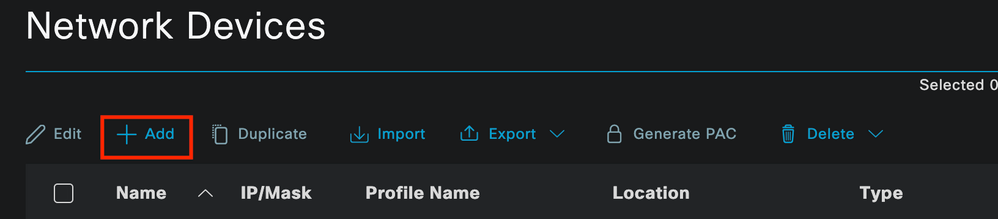

2. a. Het te gebruiken netwerkapparaat configureren en toevoegen voor de verificatie.

Voeg het gedeelte Netwerkapparaat toe aan het gedeelte ISE-netwerkapparaten.

Klik op de knop Toevoegen om te beginnen.

ISE-netwerkapparaten

ISE-netwerkapparaten

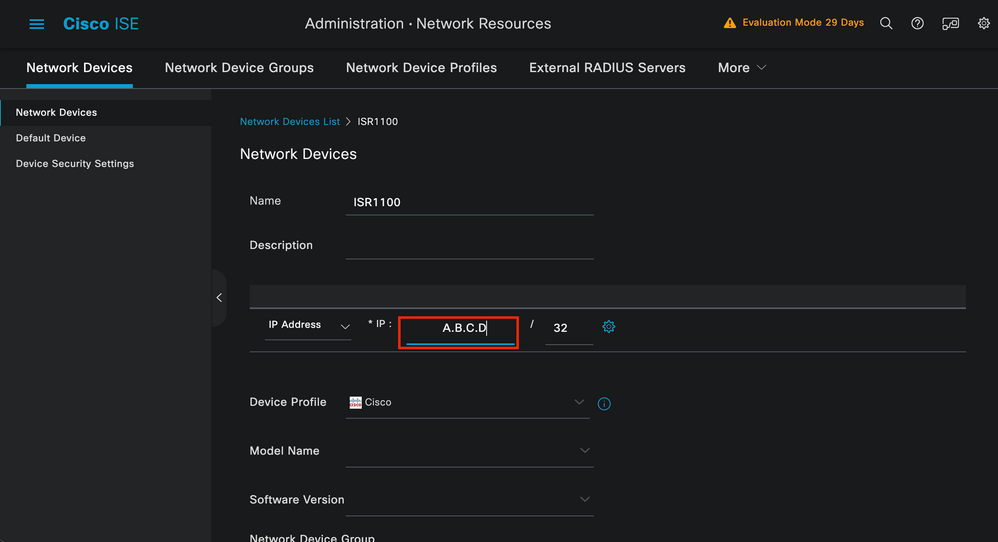

Voer de waarden in, wijs een naam toe aan de NAD die u maakt en voeg ook de IP toe die het netwerkapparaat gebruikt om contact op te nemen met ISE.

Creatiepagina voor netwerkapparaat

Creatiepagina voor netwerkapparaat

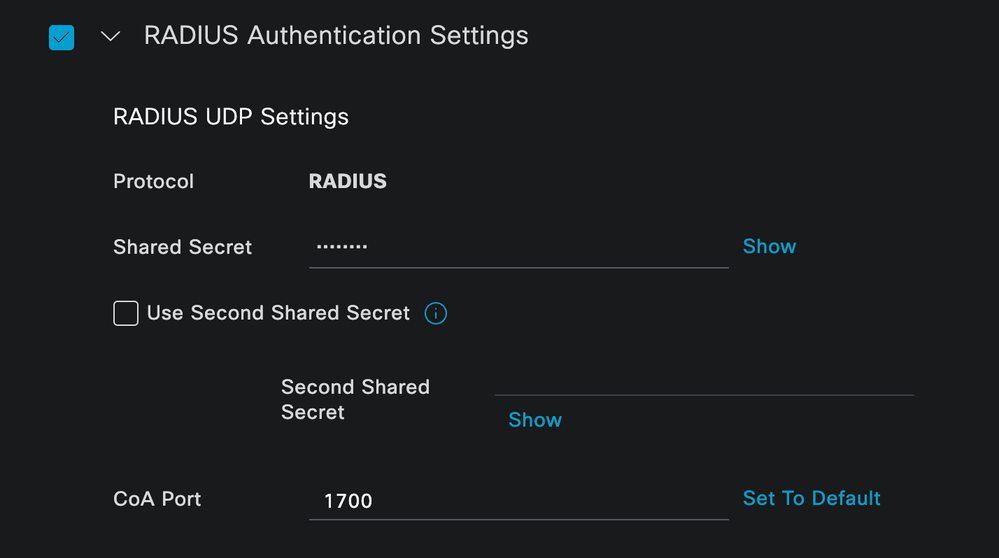

Blader op dezelfde pagina naar beneden om de Radius-verificatie-instellingen te vinden. Zoals in de volgende afbeelding.

Voeg het gedeelde geheim toe dat u onder uw NAD-configuratie hebt gebruikt.

Radiusconfiguratie

Radiusconfiguratie

Sla de wijzigingen op.

2. b. Configureer de identiteit die wordt gebruikt om het eindpunt te authenticeren.

Opmerking: om deze configuratiehandleiding te behouden, wordt eenvoudige lokale ISE-verificatie gebruikt.

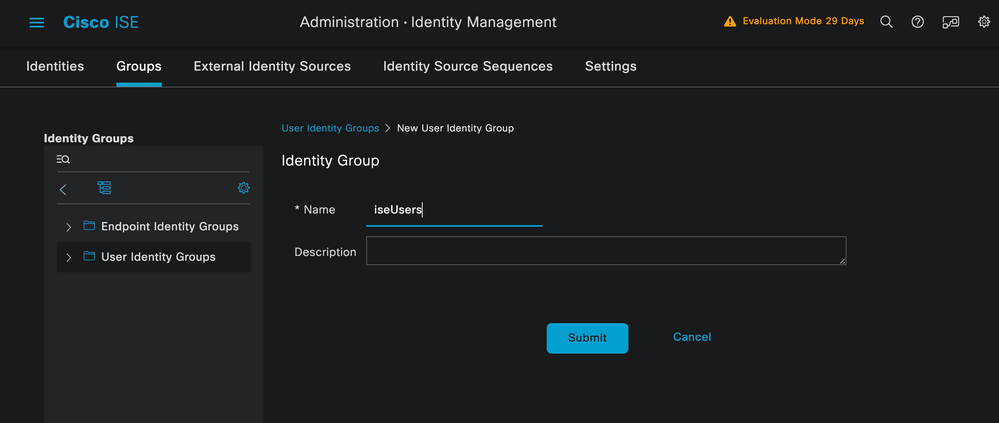

Navigeer naar het tabblad Beheer > Identity Management > Groepen. Creëer de groep en de identiteit, de groep die voor deze demonstratie is gemaakt is iseUser.

Creatiepagina voor identiteitsgroep

Creatiepagina voor identiteitsgroep

Klik op de knop Verzenden.

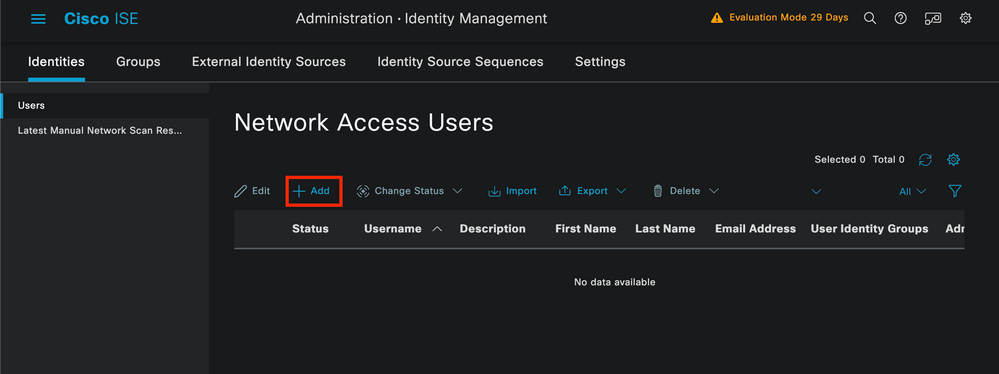

Navigeer vervolgens naar Beheer > Identity Management > Identity tabblad.

Klik op Toevoegen.

Creatiepagina voor gebruikers

Creatiepagina voor gebruikers

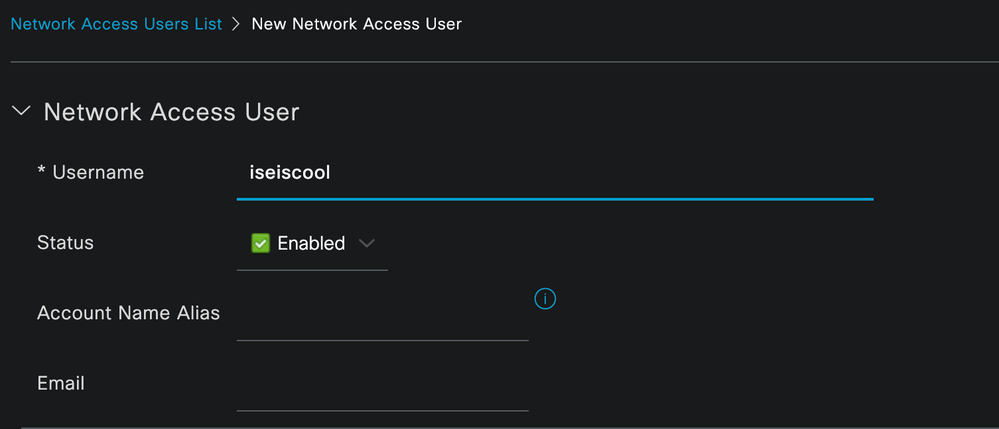

Als onderdeel van de verplichte velden begint de naam van de gebruiker. De gebruikersnaam isisisecool wordt in dit voorbeeld gebruikt.

Naam die aan de gebruikersnaam is toegewezen

Naam die aan de gebruikersnaam is toegewezen

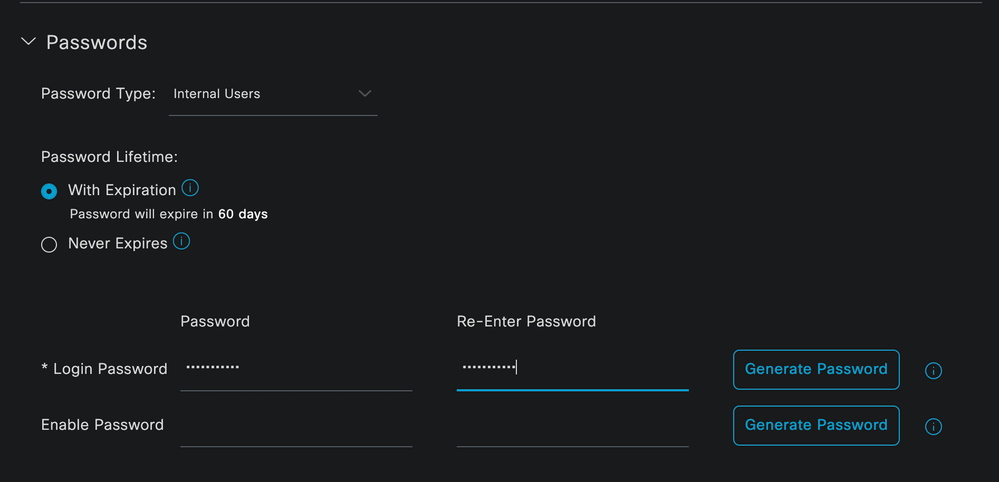

De volgende stap is om een wachtwoord toe te wijzen aan de gebruikersnaam die is gemaakt. VainillaISE97 wordt gebruikt in deze demonstratie.

Wachtwoord maken

Wachtwoord maken

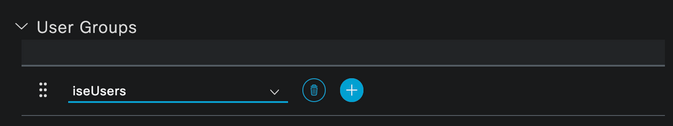

Wijs de gebruiker toe aan de groep ISEusers.

Toewijzing van gebruikersgroep

Toewijzing van gebruikersgroep

2. c. De beleidsset configureren

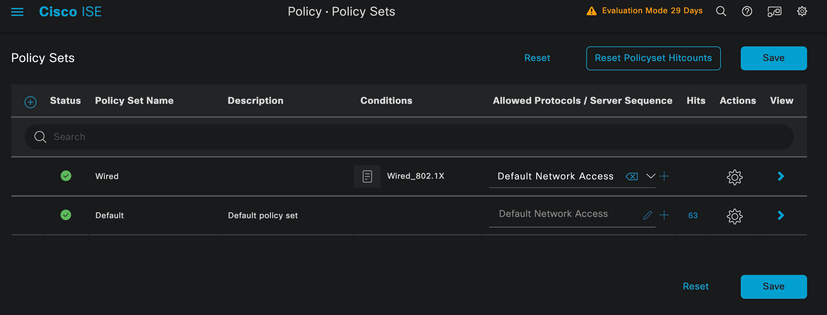

Navigeer naar het ISE-menu > Beleidssets > Beleidssets.

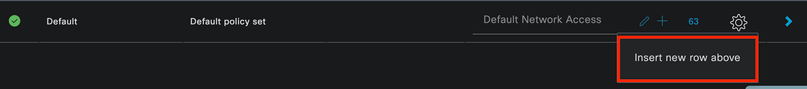

De standaardbeleidsset kan worden gebruikt. In dit voorbeeld wordt echter een beleidsset gemaakt en deze wordt Wired genoemd. Het classificeren en differentiëren van de beleidsreeksen helpt bij het oplossen van problemen,

Als het pictogram add of plus niet zichtbaar is, kan op het tandwielpictogram van een beleidsset worden geklikt. Selecteer het tandwielpictogram en selecteer vervolgens Nieuwe rij invoegen hierboven.

Beleidsvorming

Beleidsvorming

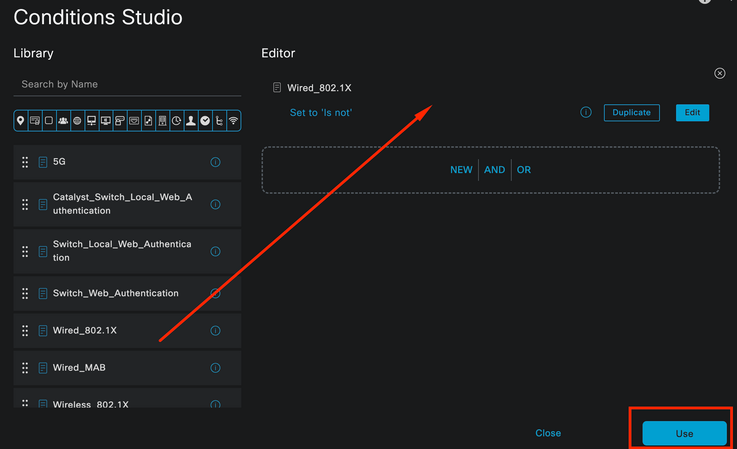

De voorwaarde die in dit voorbeeld is geconfigureerd, is Wired 8021x, een voorwaarde die vooraf is geconfigureerd in ISE verse implementaties. Sleep het bestand en klik op Gebruik.

Condition Studio

Condition Studio

Selecteer tot slot Default Network Access, voorgeconfigureerd, toegestane protocolservice.

Reeksweergave Beleid

Reeksweergave Beleid

Klik op Save (Opslaan).

2. d. Configureer het verificatie- en autorisatiebeleid.

Klik op de pijl die rechts staat van de Beleidsset die zojuist is gemaakt.

Bedrade beleidsset

Bedrade beleidsset

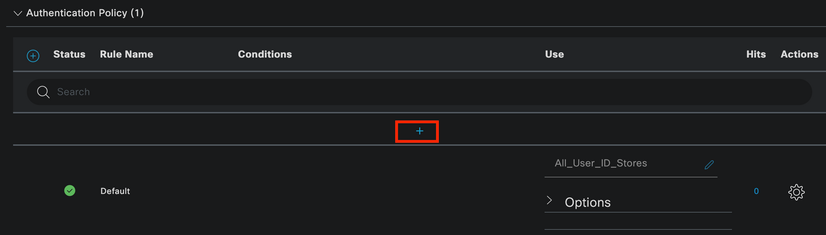

Het verificatiebeleid uitbreiden

Klik op het pictogram +.

Verificatiebeleid toevoegen

Verificatiebeleid toevoegen

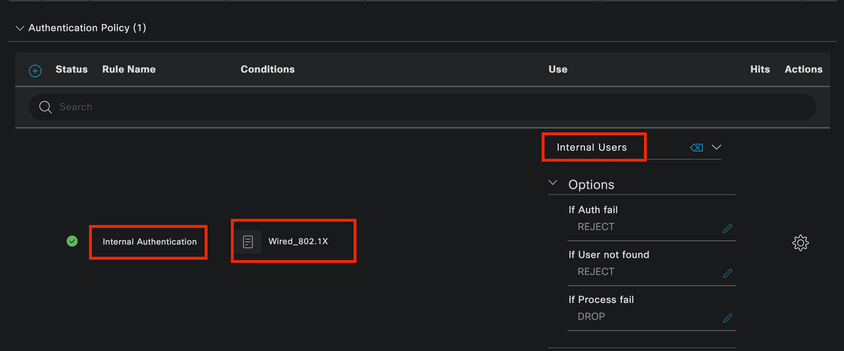

Wijs een naam toe aan het verificatiebeleid, bijvoorbeeld Interne verificatie wordt gebruikt.

Klik op het + pictogram in de kolom Voorwaarden voor dit nieuwe verificatiebeleid.

De vooraf ingestelde voorwaarde Bedrade Dot1x ISE kan worden gebruikt.

Selecteer onder de kolom Gebruik tot slot de optie Interne gebruikers uit de vervolgkeuzelijst.

Verificatiebeleid

Verificatiebeleid

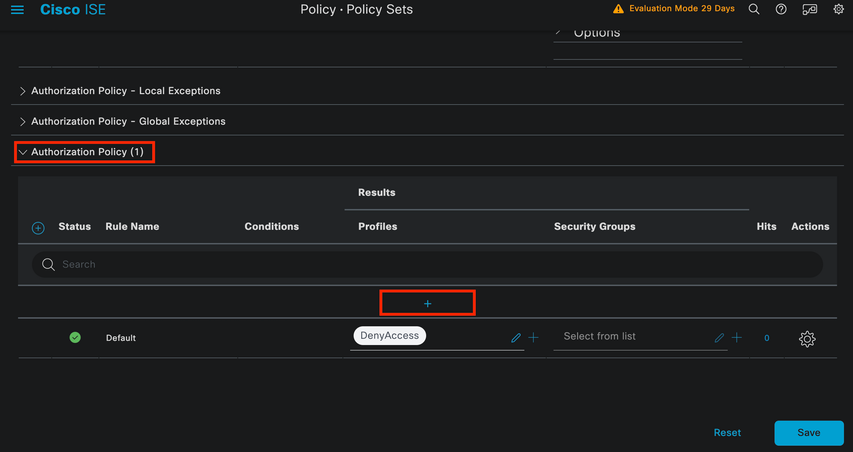

Vergunningsbeleid

De sectie Autorisatiebeleid staat onderaan de pagina. Breid het uit en klik op het + pictogram.

Vergunningsbeleid

Vergunningsbeleid

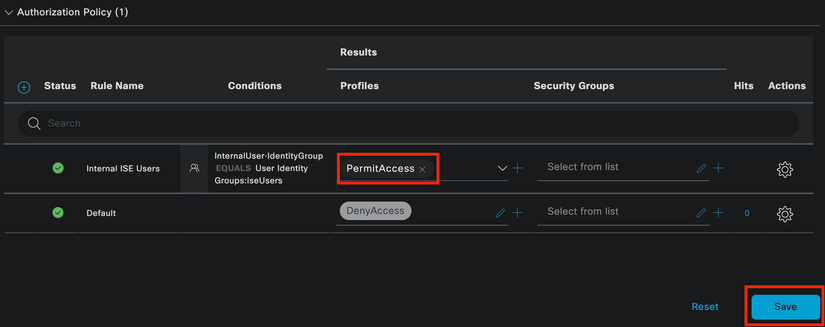

Noem het Autorisatiebeleid dat u zojuist hebt toegevoegd, in dit configuratievoorbeeld wordt de naam Interne ISE-gebruikers gebruikt.

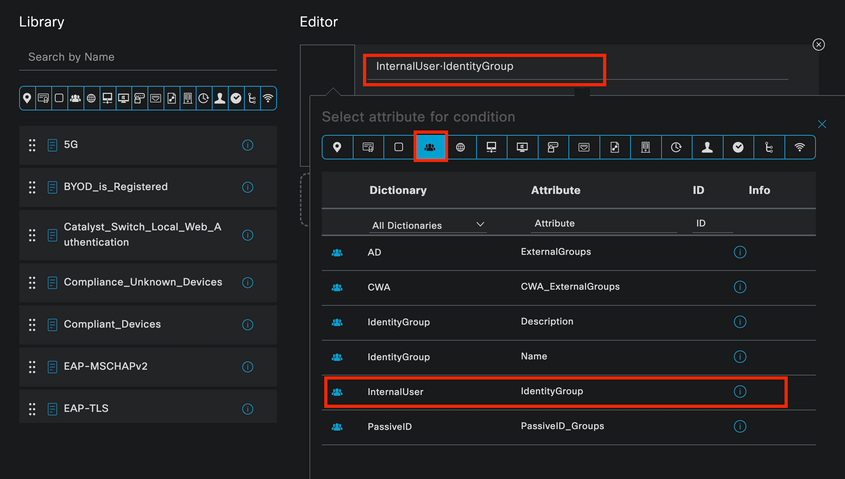

Als u een voorwaarde voor dit autorisatiebeleid wilt maken, klikt u op het +-pictogram in de kolom Voorwaarden.

De eerder gemaakte gebruiker maakt deel uit van de IseUser-groep.

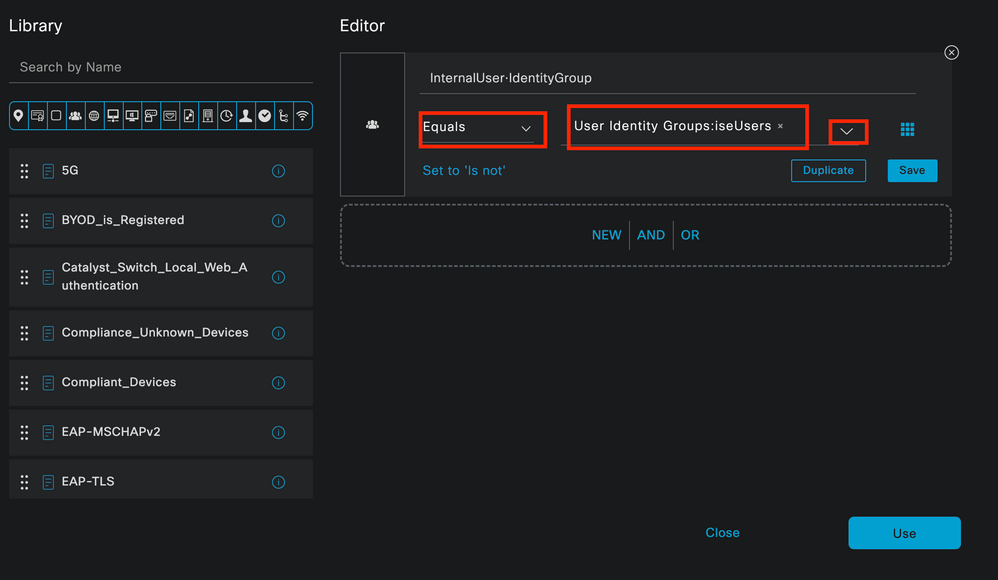

Eenmaal in de editor, klik op de Klik om een attribuut sectie toe te voegen.

Selecteer het pictogram Identity group.

Selecteer in het woordenboek het interne gebruikerswoordenboek dat bij het kenmerk Identity Group wordt geleverd.

Condition Studio voor autorisatiebeleid

Condition Studio voor autorisatiebeleid

Selecteer de operator Gelijk.

Selecteer de groep IseGebruikers in de vervolgkeuzelijst Gebruikersidentiteitsgroepen.

Voorwaarden voor autorisatiebeleid voltooid

Voorwaarden voor autorisatiebeleid voltooid

Klik op Gebruik.

Selecteer tot slot het Resultaatautorisatieprofiel dat het verificatiegedeelte van deze groep Identity ontvangt.

Opmerking: melding dat de authenticaties die naar ISE komen en deze Wired Dot1x Policy-set raken die geen deel uitmaken van de User Identity Group ISEUgebruikers, nu de standaard autorisatie beleid. Dit heeft het profielresultaat DenyAccess.

ISE is vooraf geconfigureerd met het profiel Toegang tot toegangsrechten. Selecteer het.

Vergunningsbeleid voltooid

Vergunningsbeleid voltooid

Klik op Save (Opslaan).

De configuratie voor ISE is voltooid.

Stap 3. Configuratie van Windows-native applicatie

3. a. Schakel bekabelde dot1x in onder Windows.

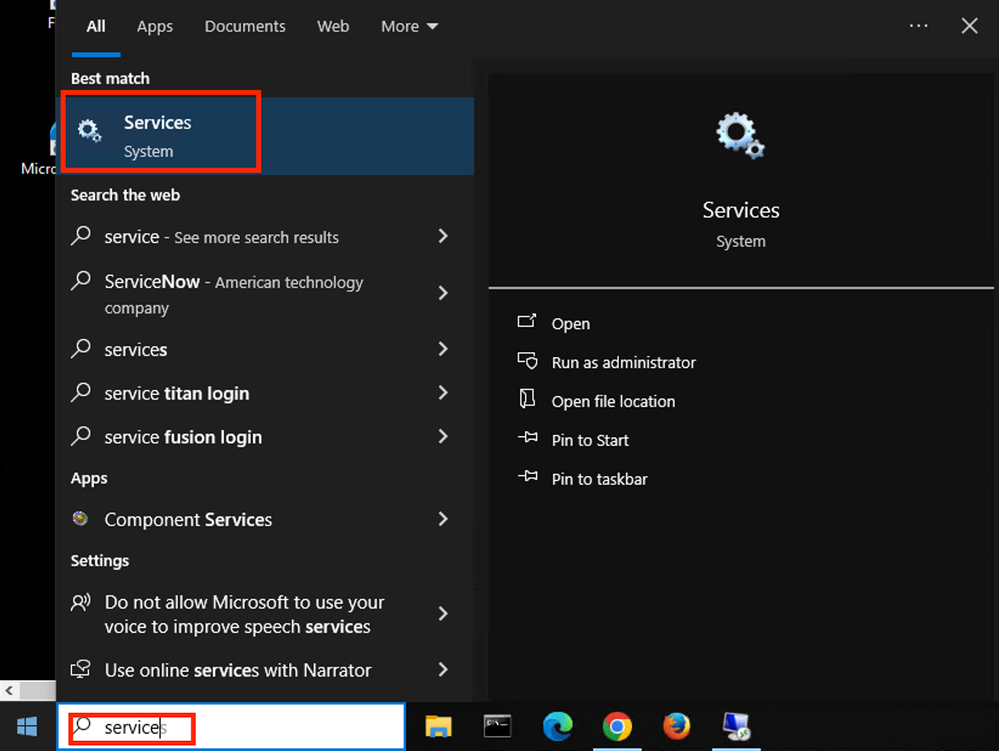

Open Services vanuit de Windows-zoekbalk.

Windows-zoekbalk

Windows-zoekbalk

Zoek in de onderkant van de lijst met services bekabelde automatische configuratie.

Klik met de rechtermuisknop op Wired AutoConfig en selecteer Eigenschappen.

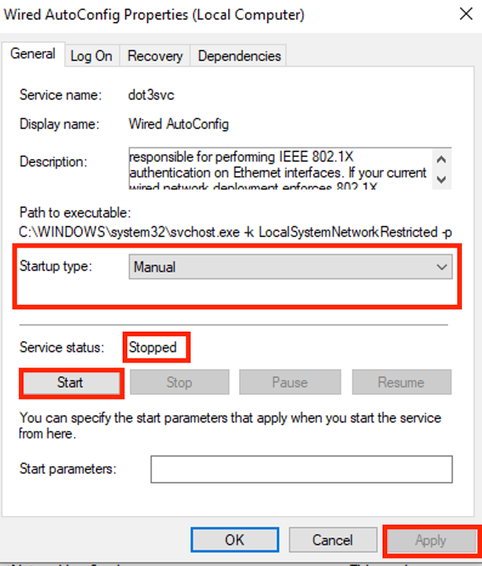

Venster Eigenschappen

Venster Eigenschappen

Opmerking: de service Wired AutoConfig (DOT3SVC) is verantwoordelijk voor het uitvoeren van IEEE 802.1X-verificatie op Ethernet-interfaces.

Het handmatige opstarttype is geselecteerd.

Aangezien de servicestatus is gestopt. Klik op Start.

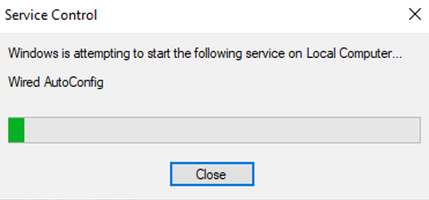

Servicebeheer

Servicebeheer

Klik vervolgens op OK.

Hierna wordt de dienst uitgevoerd.

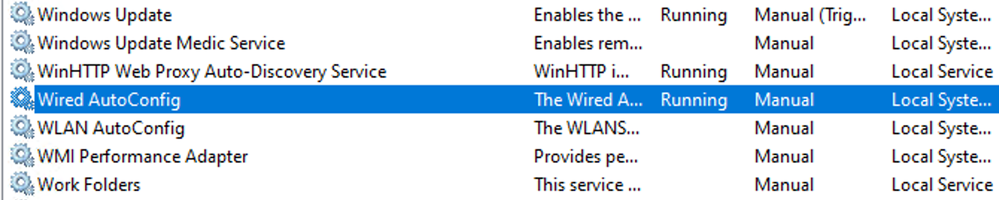

Bedrade AutoConfig-service

Bedrade AutoConfig-service

3. b. Configureer de Windows-laptopinterface die is aangesloten op de NAD Authenticator (ISR 1100).

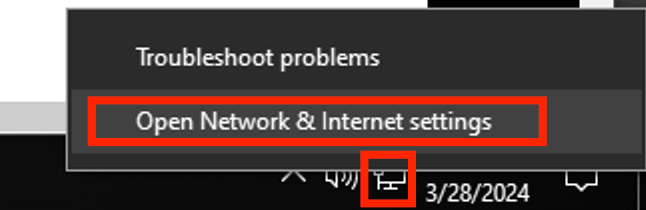

Lokaliseer vanuit de taakbalk de rechterhoek en gebruik vervolgens het computerpictogram.

Dubbelklik op het pictogram van de computer.

Selecteer Netwerk- en internetinstellingen openen.

Windows-taakbalk

Windows-taakbalk

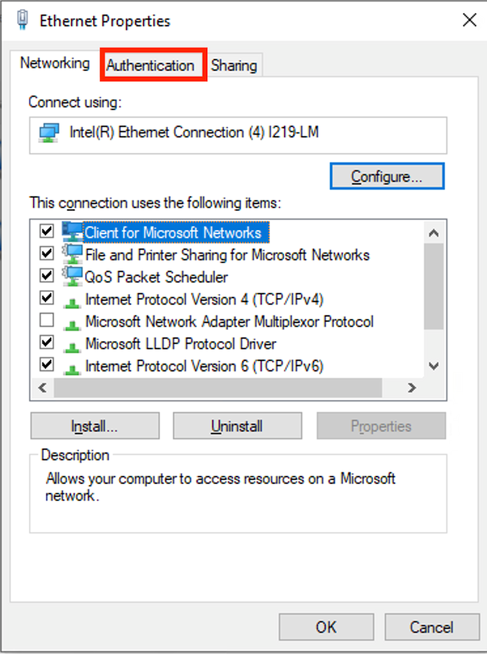

Wanneer het venster Network Connections is geopend, klikt u met de rechtermuisknop op de Ethernet-interface die is aangesloten op de ISR Gig 0/1/0. Klik op de optie Eigenschappen.

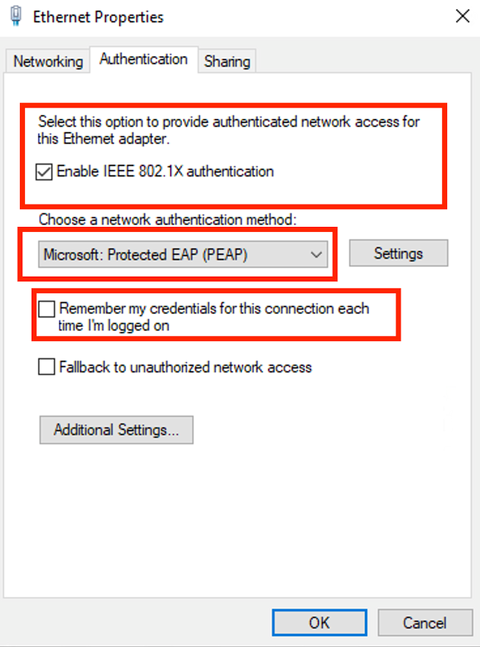

Klik op het tabblad verificatie.

Ethernet-eigenschappen interface

Ethernet-eigenschappen interface

Schakel het selectievakje IEEE 802.1X-verificatie inschakelen in.

Ethernet-eigenschappen voor verificatie

Ethernet-eigenschappen voor verificatie

Selecteer Protected EAP (PEAP).

Schakel de optie Onthoud mijn referenties voor deze verbinding telkens wanneer ik ben aangemeld.

Klik op Instellingen.

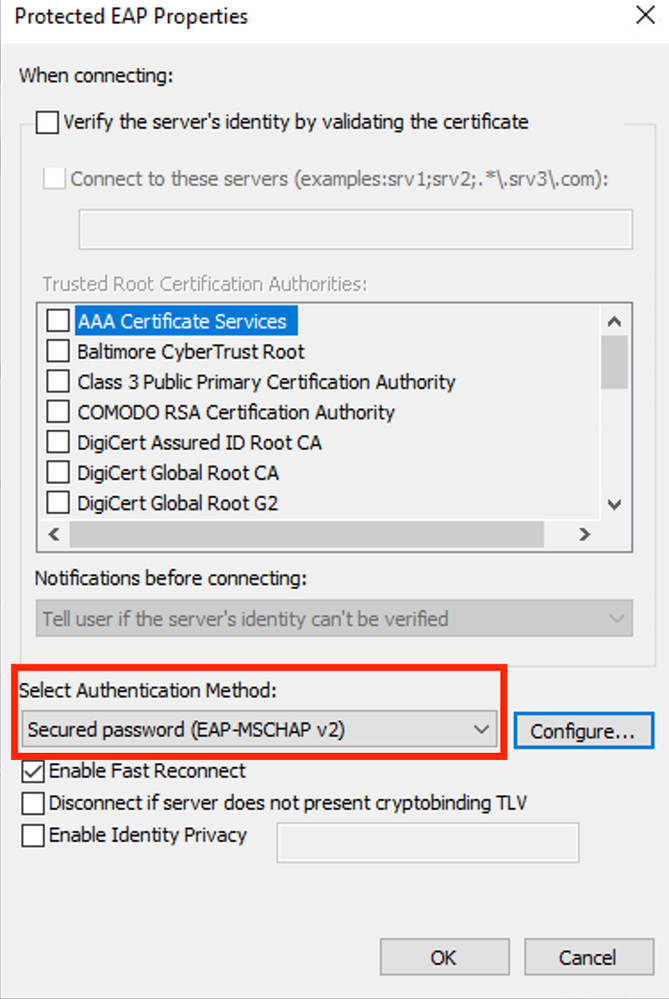

PEAP-eigenschappen

PEAP-eigenschappen

Controleer of de verificatiemethode EAP-MSCHAP v2 is.

Klik op Configureren.

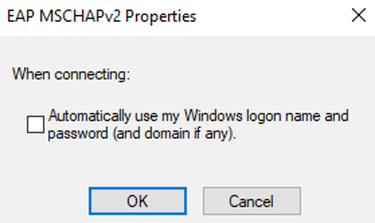

MSCHAPv2 eigenschappen

MSCHAPv2 eigenschappen

Het is niet nodig om domeinreferenties te gebruiken, maar als domeinreferenties worden gebruikt, moet ISE worden geïntegreerd met Active Directory of LDAP, wat niet wordt uitgelegd in dit artikel.

Als u deze optie uitschakelt, wordt een venster gegenereerd waarin wordt gevraagd om een gebruikersnaam en wachtwoord telkens wanneer de Windows-laptop moet worden geverifieerd.

Klik op OK.

Klik in het venster met beschermde EAP-eigenschappen nogmaals op OK.

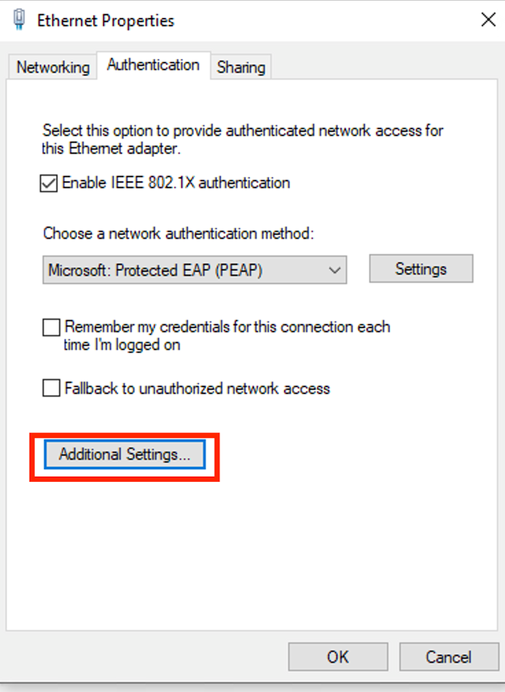

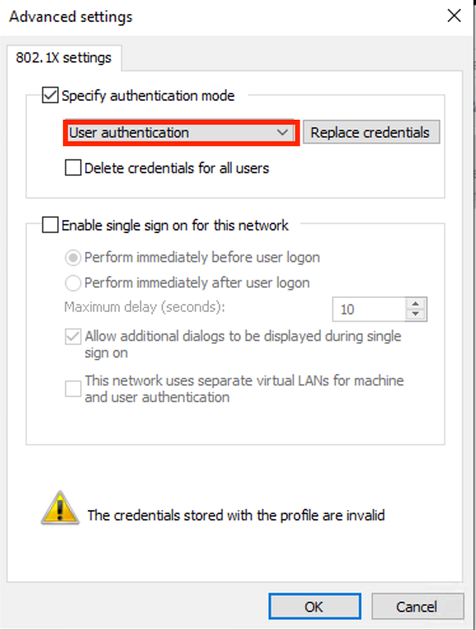

Klik op de Aanvullende instellingen.

Klik op Aanvullende instellingen...

Klik op Aanvullende instellingen...

Controleer of de optie voor gebruikersverificatie onder Verificatiemodus is geselecteerd.

Geavanceerde instellingen

Geavanceerde instellingen

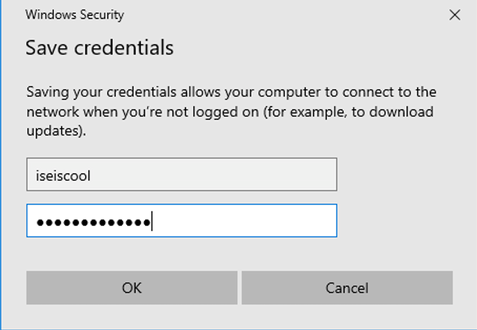

Klik op Credentials vervangen/Credentials opslaan.

Voer de gebruikersnaam en het wachtwoord in die op ISE zijn gemaakt.

Handmatig gebruikersreferenties toevoegen

Handmatig gebruikersreferenties toevoegen

Klik op OK in het venster Windows Beveiliging.

Klik tot slot op OK in het venster Ethernet Properties om het te sluiten.

Let op hoe de adapter probeert te verifiëren met de referenties die zojuist zijn ingesteld.

Netwerkidentificatie

Netwerkidentificatie

Verifiëren

ISR Dot1x-sessiegegevens

De opdracht toont de interface van verificatiesessies <interface waar de laptop is aangesloten> details geeft gedetailleerde informatie weer over de dot1x-sessie(s) die op de opgegeven poort wordt (worden) uitgevoerd.

Router#show authentication sessions interface gigabitEthernet 0/1/0 details

Interface: GigabitEthernet0/1/0

IIF-ID: 0x08767C0D

MAC Address: 8c16.450d.f42b

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: iseiscool <--------- The username configured for Windows Native Supplicant

Status: Authorized <--------- An indication that this session was authorized by the PSN

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 22781F0A0000000C83E28461

Acct Session ID: 0x00000003

Handle: 0xc6000002

Current Policy: POLICY_Gi0/1/0

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success <--------- An indication that dot1x is used for this authentication

Router#

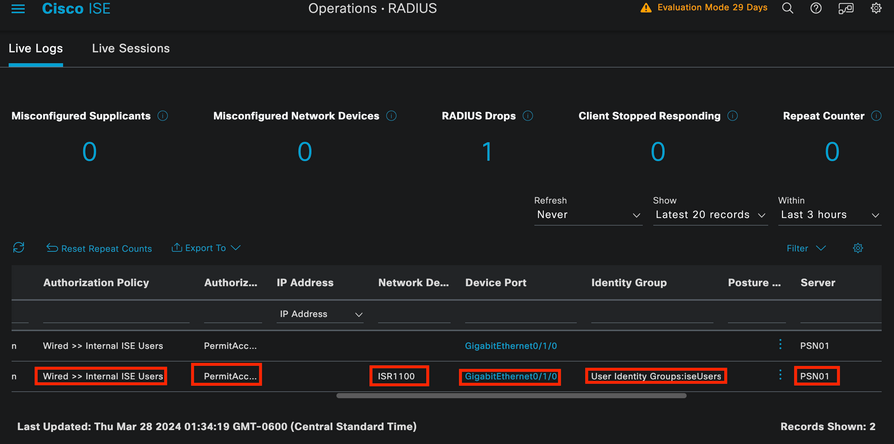

ISE-logbestanden

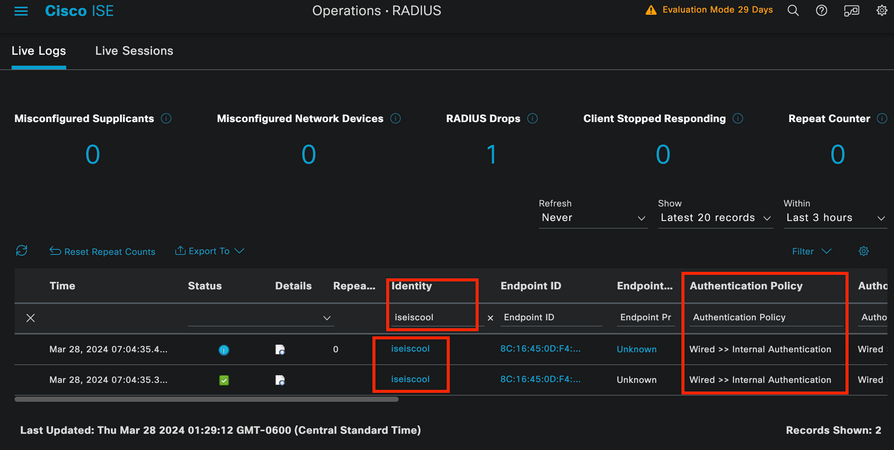

Ga naar Operations > Radius > Live logs tabblad.

Filter door de gebruikersnaam identiteit, in dit voorbeeld wordt de gebruikersnaam iseCool gebruikt.

ISE-livelogs

ISE-livelogs

ISE-livelogs

ISE-livelogs

Merk op dat vanuit deze snelle weergave, live logs bieden belangrijke informatie:

- Tijdstempel van de verificatie.

- Identiteit gebruikt.

- Adres eindpunt snijpad

- De beleidsreeks en het Verificatiebeleid dat werd geraakt.

- Beleidsset en autorisatiebeleid dat is geraakt.

- Resultaat van het autorisatieprofiel.

- Het netwerkapparaat dat het Radius-verzoek naar ISE verstuurt.

- De interface waar het eindpunt aan wordt verbonden.

- De Identity Group van de gebruiker die is geverifieerd.

- Het Policy Server-knooppunt (PSN) dat de verificatie heeft verwerkt.

Problemen oplossen

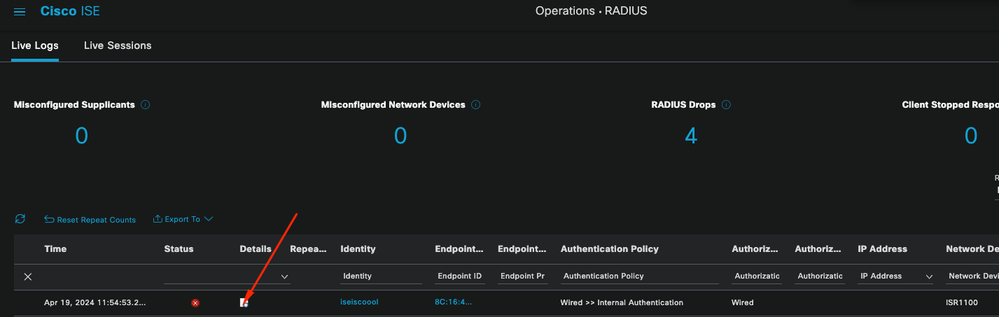

1 - Reading ISE Live Log Details

Navigeer naar Operations > Radius > Live logs tabblad, filter door Autorstatus: Mislukt OF door de gebruikersnaam die wordt gebruikt OF door het MAC-adres OF door het gebruikte Network Access Device.

Toegang tot de Operations > Radius > Live logs > Gewenste verificatie > Live log details.

Klik op dezelfde pagina op het pictogram Zoeken nadat de verificatie is gefilterd.

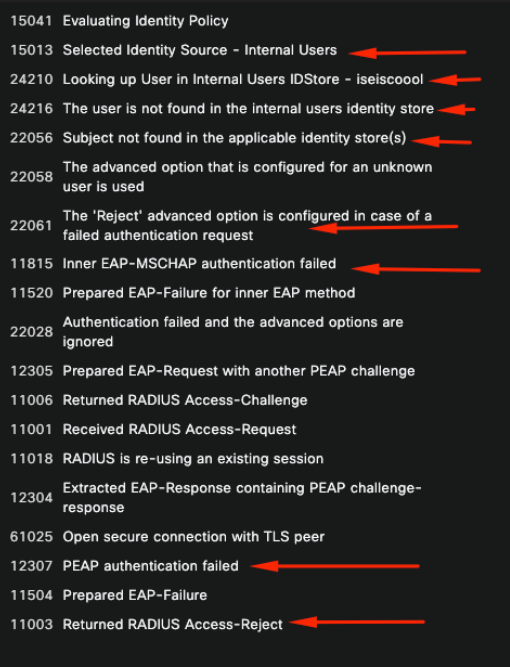

Eerste scenario: De gebruiker voert zijn gebruikersnaam in met een typo.

Gegevens bewegend logboek openen

Gegevens bewegend logboek openen

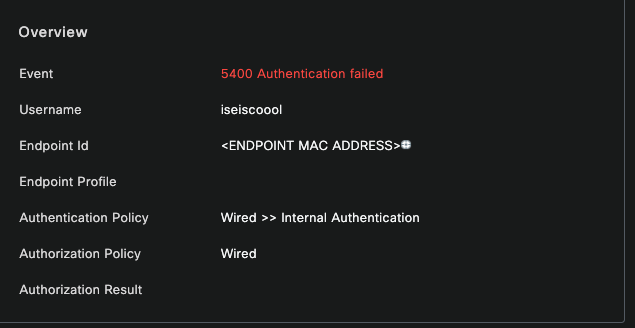

Zodra het live log detail is geopend, kunt u zien dat de verificatie is mislukt ook de gebruikte gebruikersnaam wordt vermeld.

Sectie Overzicht

Sectie Overzicht

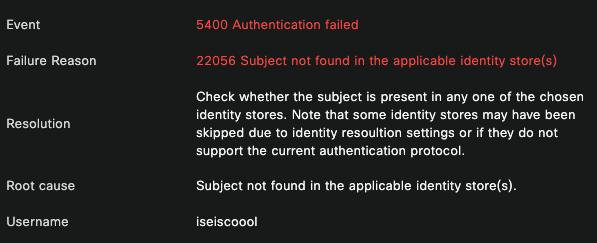

Dan op dezelfde live logdetails, in de sectie Verificatiedetails, kan het de faillietreden, worteloorzaak, en Resolutie van de fout worden gevonden.

Verificatiedetails

Verificatiedetails

In dit scenario is de reden waarom de authenticatie mislukt omdat de gebruikersnaam een typo heeft, maar deze zelfde fout wordt gepresenteerd, als de gebruiker niet is aangemaakt in ISE, of als ISE niet in staat was om te valideren dat de gebruiker bestaat in andere identiteitswinkels, bijvoorbeeld LDAP of AD.

Stappen

Stappendeel Details bewegend logboek

Stappendeel Details bewegend logboek

In het gedeelte Stappen wordt in detail beschreven hoe de ISE-processen tijdens het RADIUS-gesprek zijn uitgevoerd.

U vindt hier informatie zoals:

- Hoe het gesprek is begonnen.

- SSL-handshake.

- De EAP-methode waarover is onderhandeld.

- EAP-methodeproces.

In dit voorbeeld is te zien dat ISE zojuist de interne identiteiten voor deze authenticatie heeft ingecheckt. De gebruiker is niet gevonden en daarom wordt ISE als antwoord op een Access-Reject verzonden.

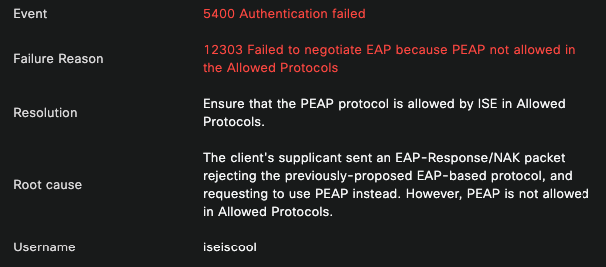

Tweede scenario: de ISE-beheerder heeft PEAP uitgeschakeld uit de Beleidsset Toegestane protocollen.

2 - PEAP uitgeschakeld

Als de bewegende loggegevens van de mislukte sessie zijn geopend, wordt de foutmelding "PEAP is niet toegestaan in de toegestane protocollen" weergegeven.

Detailrapport bewegend logboek

Detailrapport bewegend logboek

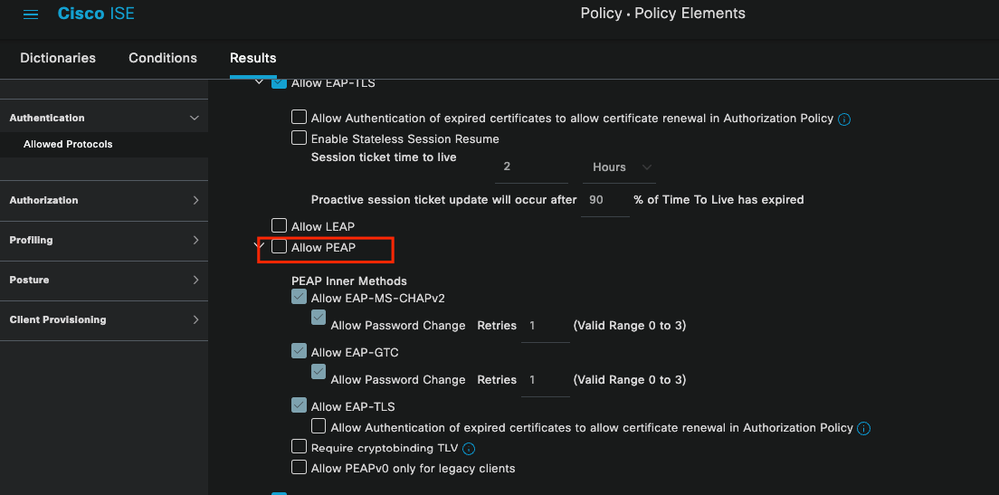

Deze fout is gemakkelijk op te lossen, de resolutie is te navigeren naar Beleid > Beleidselementen > Verificatie > Toegestane Protocollen. Controleer of de optie PEAP toestaan is uitgeschakeld.

Sectie Toegestane protocollen

Sectie Toegestane protocollen

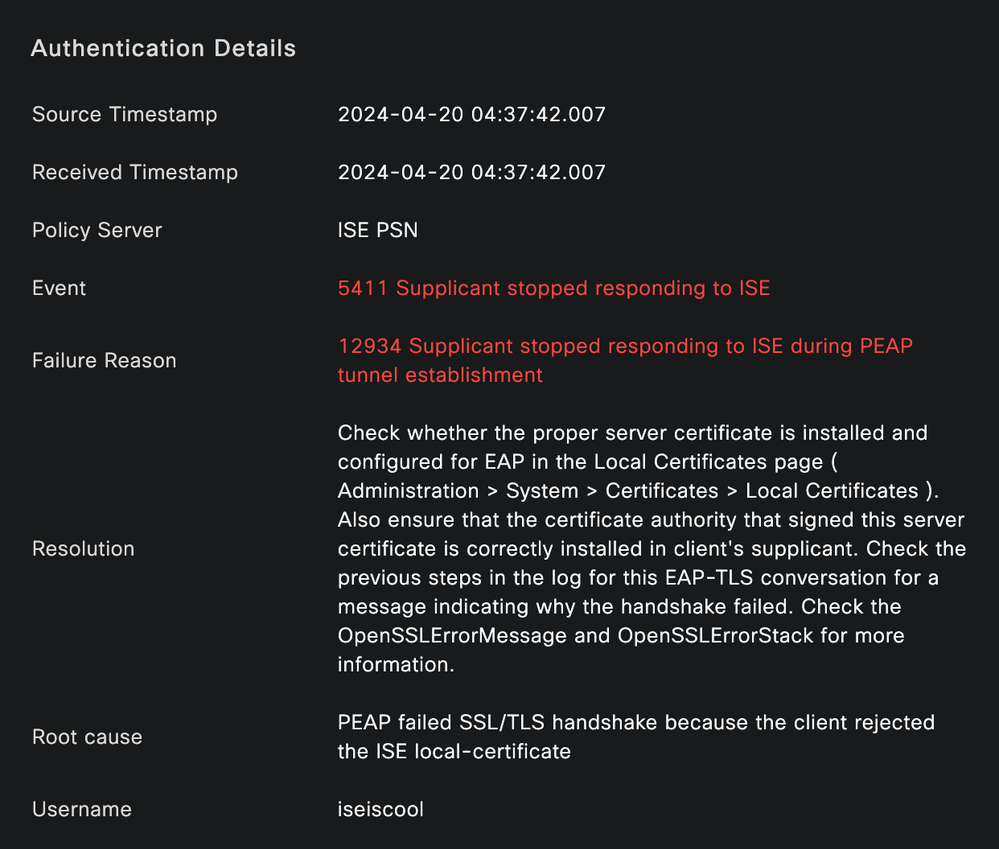

Derde scenario: de verificatie mislukt omdat het eindpunt niet vertrouwt op het ISE-certificaat.

Navigeer naar de gegevens van het bewegende logboek. Vind de record voor de verificatie die mislukt en controleer de gegevens van het live logboek.

Details bewegend logboek

Details bewegend logboek

Het eindpunt is het afwijzen van het certificaat dat wordt gebruikt voor de PEAP-tunnelinrichting.

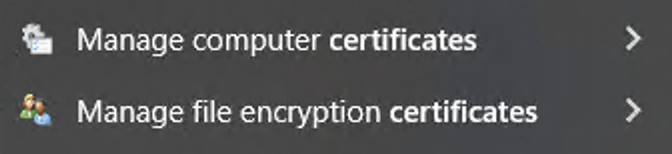

Om dit probleem op te lossen, in het Windows-eindpunt waar u het probleem hebt verifiëren dat de CA-keten die het ISE-certificaat heeft ondertekend, zich bevindt in de sectie Windows Gebruikerscertificaten beheren > Trusted Root-certificeringsinstanties OF Computercertificaten beheren > Trusted Root-certificeringsinstanties.

U kunt deze configuratiesectie op uw Windows-apparaat openen door deze in de zoekbalk van Windows te zoeken.

Resultaten in Windows-zoekbalk

Resultaten in Windows-zoekbalk

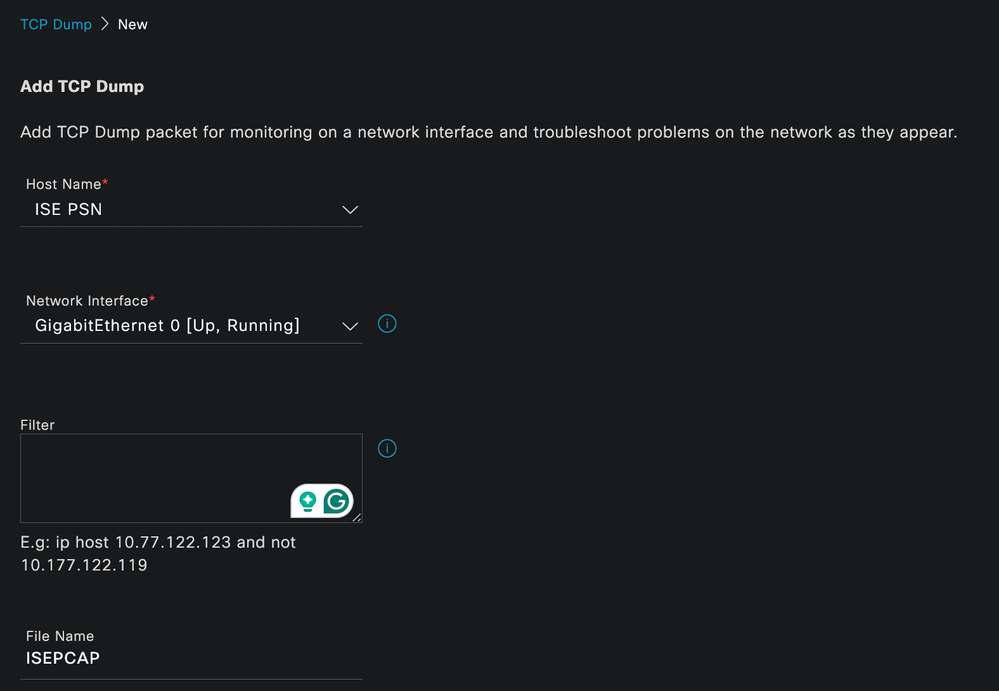

3 - ISE-TCP-dompeltool (pakketvastlegging)

De pakketvaststellingsanalyse is essentieel bij het oplossen van problemen. Direct vanaf ISE-pakketopnamen kunnen op alle knooppunten en op elke interface van de knooppunten worden genomen.

Ga om toegang te krijgen tot dit gereedschap naar Operations > Diagnostische tools > Algemene tools > TCP Dump.

Sectie TCP-pomp

Sectie TCP-pomp

Klik op de knop Add om te beginnen met het configureren van een pcap.

Creatie van TCP-dump

Creatie van TCP-dump

Sectie TCP-pomp

Sectie TCP-pomp

Om een cap in ISE te maken, zijn dit de gegevens die u moet invoeren:

- Selecteer het knooppunt waarin u de pcap moet nemen.

- Selecteer de ISE-knoopinterface die voor de pcap wordt gebruikt.

- Als u bepaald verkeer moet opnemen, gebruikt u de filters, geeft ISE u enkele voorbeelden.

- Geef de dop een naam. In dit scenario hebben we ISEPCAP gebruikt.

- Selecteer de repository als er geen repository is geselecteerd, dan wordt de opname opgeslagen op de lokale schijf van ISE en kan worden gedownload van de GUI.

- Indien nodig kunt u ook de grootte van het pcap-bestand wijzigen.

- Gebruik indien nodig meer dan 1 bestand, dus als de pcap groter is dan de bestandsgrootte, wordt er vervolgens een nieuw bestand gemaakt.

- Breid indien nodig de tijd voor het opnameverkeer voor de dop uit.

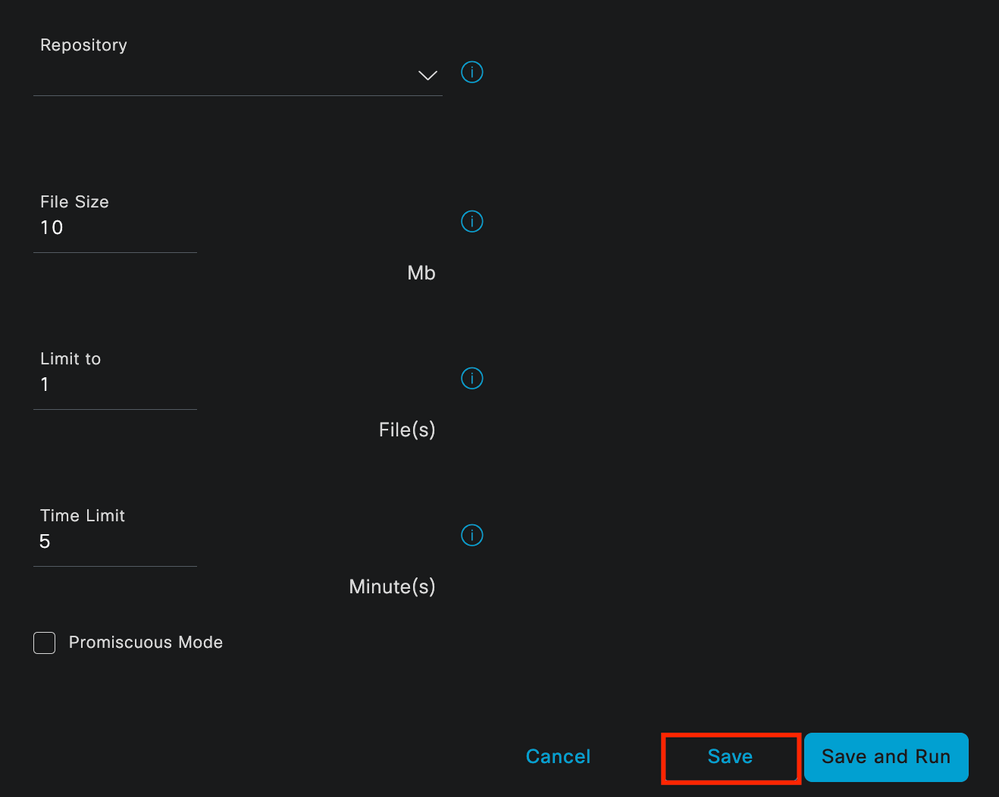

Klik tot slot op de knop Opslaan.

Sectie TCP-pomp

Sectie TCP-pomp

Selecteer vervolgens de pcap en klik op de knop Start.

Nadat u op Start hebt geklikt, wordt de kolom Status gewijzigd in actieve status.

Opmerking: terwijl de PCAP in RUN-staat is, repliceer het falende scenario of het gedrag dat u moet opnemen. Na voltooiing zijn de details van de RADIUS, het gesprek zichtbaar in de PCAP.

Zodra de gegevens die u nodig hebt, worden opgenomen terwijl de PCAP wordt uitgevoerd, moet u de afsluitdop voltooien. Selecteer het nogmaals en klik op Stoppen.

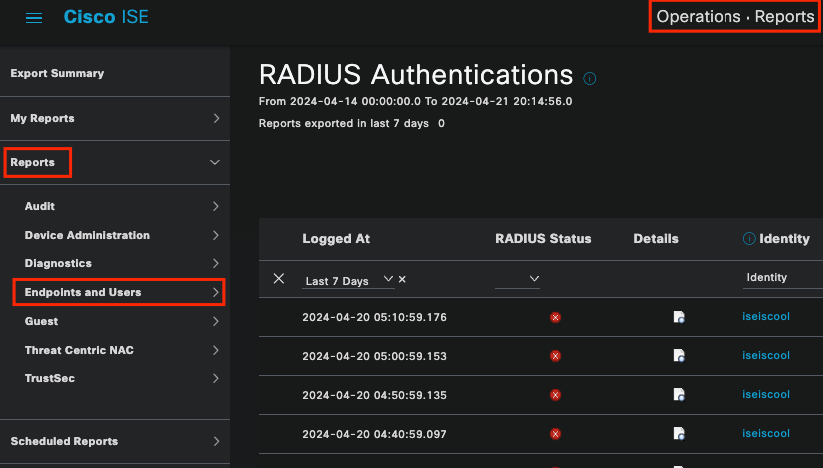

3 - 1 ISE-verslagen

Indien een diepgaandere analyse vereist is, biedt ISE nuttige rapporten om gebeurtenissen uit het verleden te onderzoeken.

Om ze te vinden, navigeer je naar Operations > Rapporten > Rapporten > Endpoints en Gebruikers

ISE-rapportgedeelte

ISE-rapportgedeelte

Endpoint- en gebruikersrapporten

Endpoint- en gebruikersrapporten

In deze sectie kunt u meerdere rapporten vinden, die verschillende gegevens bieden die waardevol kunnen zijn afhankelijk van het scenario dat u probleemoplossing bent.

Hier zijn enkele rapporten die kunnen worden gebruikt voor verificatiefouten.

3-2 RADIUS-verificatierapporten

In het gedeelte Live Logs van ISE kunt u tot 24 uur oude gegevens selecteren. Soms zijn oude authenticaties nodig. Als authenticaties die in het verleden goed functioneerden plotseling mislukken, moet je de echte niet-werkende vergelijken met degenen die in het verleden werkten. Dit kunt u bereiken met het Radius-verificatierapport.

Met het rapport kunt u een tijdbereik tot de vorige 30 dagen selecteren. Bewaar ook de gedetailleerde rapporten van het bewegende logboek voor elke verificatie.

Verificatierapport

Verificatierapport

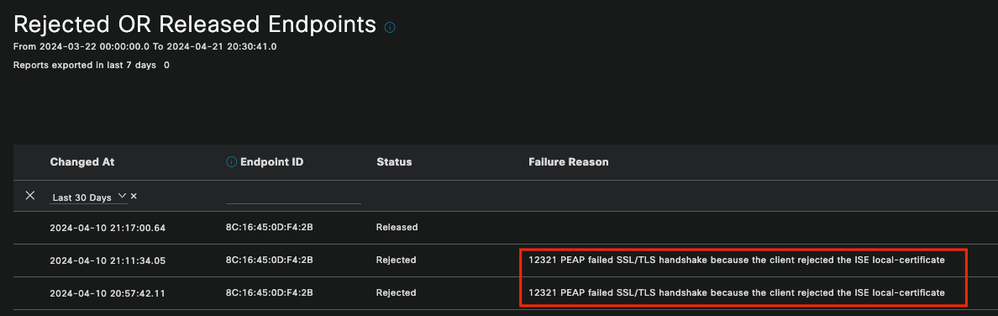

3-3 Verworpen of vrijgegeven endpoints

Verifieer wat de mislukkingsredenen voor verworpen endpoints zijn. U kunt het rapport Geweigerde OF Releasede endpoints controleren. In een scenario waarin het EAP-certificaat op alle PSN-knooppunten in een ISE-implementatie is bijgewerkt, en de PEAP-verificaties beginnen te mislukken voor een volledige regio. Dit rapport kan worden gecontroleerd en zonder het controleren van live loggegevens zou je weten dat de klant verwerpt en niet vertrouwt op het ISE-certificaat.

Verslag verworpen endpoints

Verslag verworpen endpoints

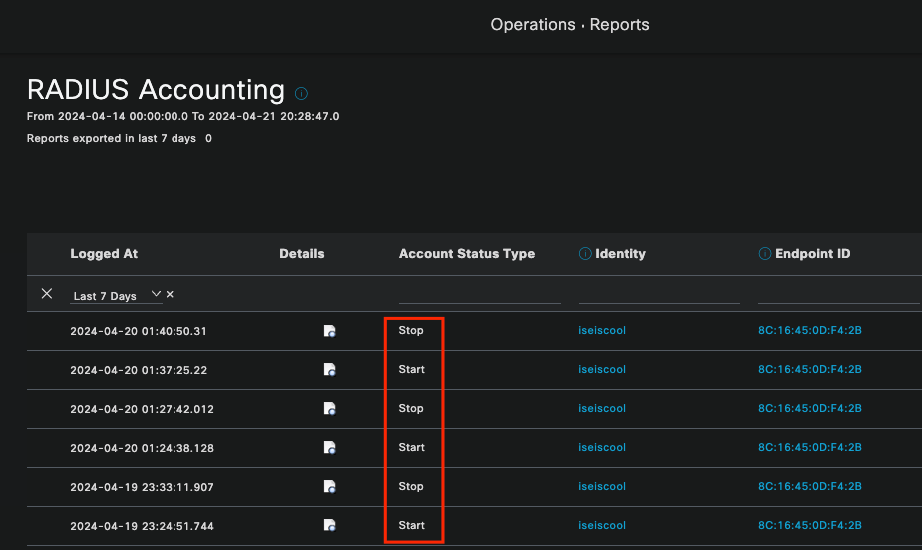

3-4 RADIUS-accounting-rapport

Dit wordt vaak gebruikt wanneer er te veel licenties worden verleend voor consumptieproblemen. In deze scenario's laat ISE de licenties niet los omdat niet kan worden bepaald of de sessie is afgerond. ISE maakt gebruik van de accounting pakketten die het netwerkapparaat verstuurt om dit te bepalen. Zo ziet het eruit wanneer de accounting op de juiste manier wordt gedeeld van het netwerkapparaat naar ISE:

RADIUS-accounting-rapport

RADIUS-accounting-rapport

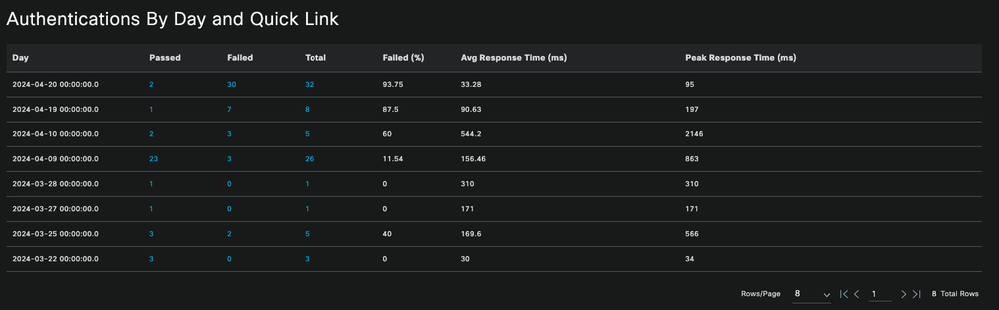

3-5 Samenvattend rapport over verificatie

Dit zijn de meest gebruikte en nuttige rapporten van ISE. U kunt maximaal 30 dagen oude gegevens selecteren. In dit rapport ziet u informatie zoals:

- Het percentage overschrijvingen en mislukte verificaties per dag.

Grafiek: Overgegaan Verificaties door Dag

Grafiek: Overgegaan Verificaties door Dag

- Aantal verificaties per dag, in een grafiek, en met de optie om de blauwe waarden te klikken om de gegevens in detail te zien.

Verificaties per dag en snelle link

Verificaties per dag en snelle link

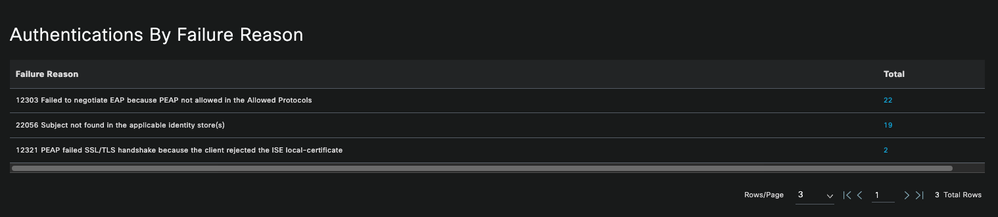

- Verificatie op basis van faillietreden, vermeld in een hoofdlijst, waarbij de meest herhaalde tot de minder herhaalde.

Verificaties op grond van mislukking

Verificaties op grond van mislukking

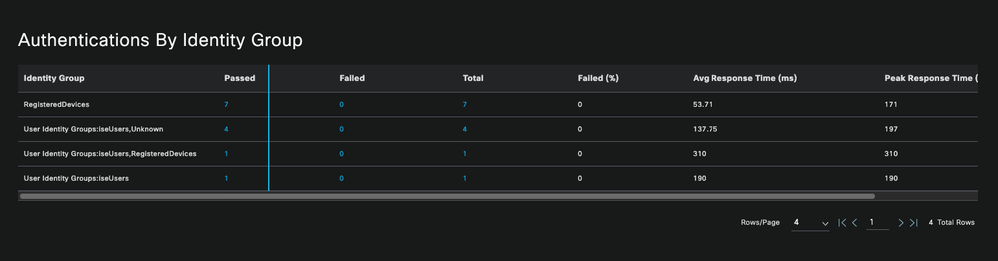

- Optie om de groepen van de Identiteit te zien die algemeen in de plaatsingsauthentificaties worden gebruikt.

Verificaties per identiteitsgroep

Verificaties per identiteitsgroep

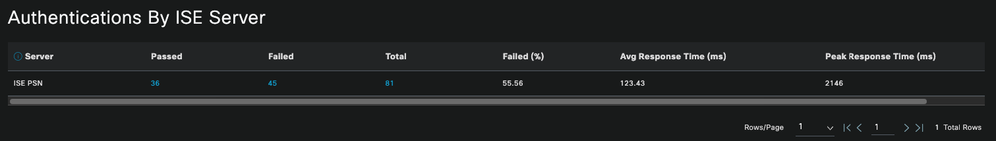

- Welke PSN meer authenticaties ontvangt.

Opmerking: in de implementatie die voor dit document wordt gebruikt, is slechts één PSN gebruikt. Voor grotere implementaties zijn deze gegevens echter nuttig om te zien of taakverdeling nodig is.

Verificaties door ISE-server

Verificaties door ISE-server

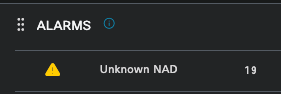

4 - ISE-alarmen

In het Dashboard van ISE worden in het gedeelte Alarmen de implementatieproblemen weergegeven.

Hier zijn verscheidene alarmen van ISE die met het oplossen van problemen helpen.

Onbekend NAD — Dit alarm wordt weergegeven wanneer er een netwerkapparaat is dat een eindpunt authenticeert en naar ISE reikt. Maar ISE vertrouwt het niet en de RADIUS-verbinding wordt verbroken. De meest voorkomende redenen zijn dat het netwerkapparaat niet is gemaakt of dat het IP dat het netwerkapparaat gebruikt niet hetzelfde is als dat ISE heeft geregistreerd.

Onbekend NAD

Onbekend NAD

Supplicant gestopt met reageren — Dit alarm doet zich voor wanneer er een probleem is met de communicatie tussen de aanvrager, meestal als gevolg van een verkeerde configuratie in de aanvrager die moet worden gecontroleerd en onderzocht aan de kant van het eindpunt.

Supplicant stopt met reageren

Supplicant stopt met reageren

Active Directory diagnostische tool gevonden problemen — Wanneer Active Directory wordt gebruikt om de gebruikersidentiteit te valideren, als het begint met problemen met het communicatieproces, of als de verbinding is verbroken, zou u dit alarm zien. Dan zou je realiseren waarom de authenticaties dat de identiteit bestaat op de AD falen.

AD-diagnostiek mislukt

AD-diagnostiek mislukt

COA (Verandering van Vergunning) is mislukt — Meervoudige stromen in ISE gebruiken CoA, dit alarm informeert u of er problemen zijn opgetreden tijdens de CoA poortcommunicatie naar een netwerkapparaat.

Coa is mislukt

Coa is mislukt

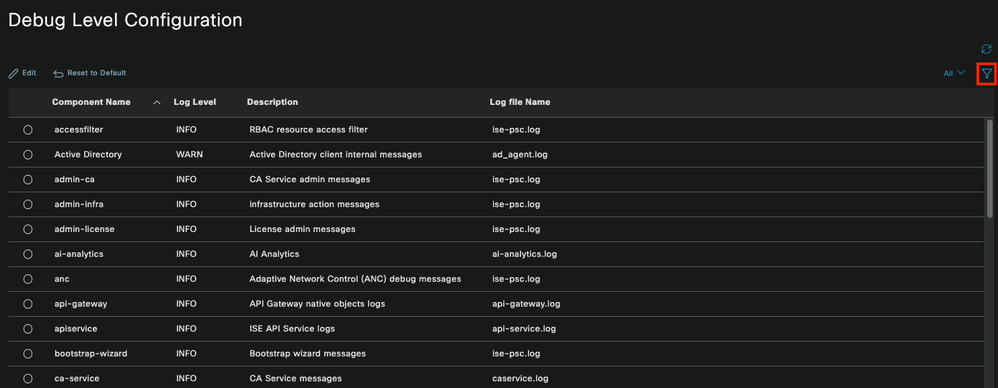

5 - ISE-debugconfiguratie en -logverzameling

Om verder te gaan met de details van het verificatieproces, moet u de volgende componenten in DEBUG inschakelen voor mab- en dot1x-problemen:

Probleem: dot1x/mab

Attributen die moeten worden ingesteld op debug-niveau.

- runtime-AAA (poortserver.log)

- nsf (ise-psc.log)

- nsf-sessie (ise-psc.log)

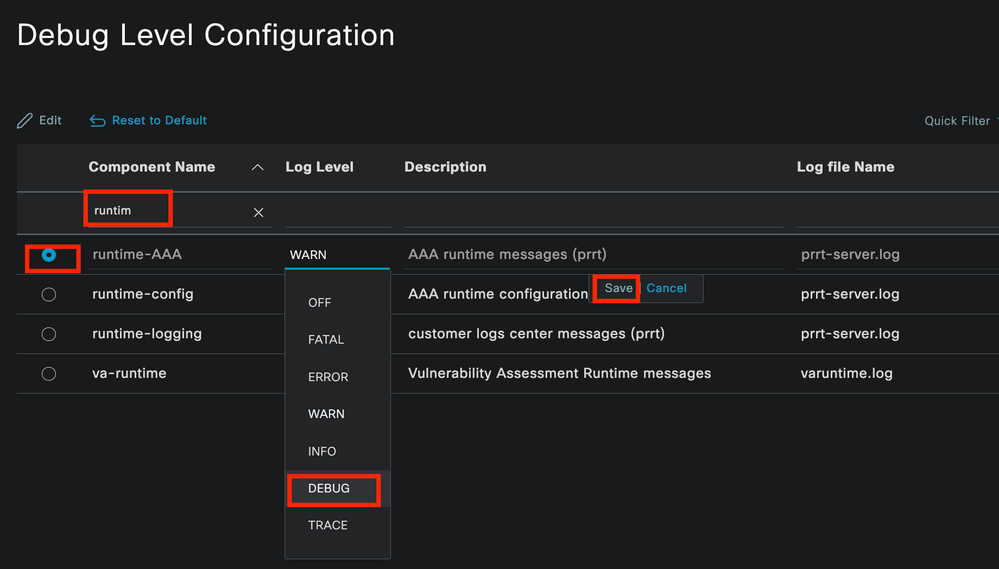

Om de componenten op DEBUG-niveau te laten, moet eerst worden vastgesteld welke PSN de authenticatie ontvangt die faalt of moet worden onderzocht. U kunt deze informatie uit de live logs krijgen. Daarna moet u naar het ISE-menu > Probleemoplossing > Wizard Debug > Configuratie debug log > Selecteer de PSN > Klik op de knop Bewerken.

Het volgende menu wordt weergegeven. Klik op het filterpictogram:

Configuratie debug-log

Configuratie debug-log

Zoek in de kolom Naam van component naar de eerder genoemde kenmerken. Selecteer elk logniveau en verander het om te ZUIVEREN. Sla de wijzigingen op.

Instellen van AAA-component tijdens uitvoering

Instellen van AAA-component tijdens uitvoering

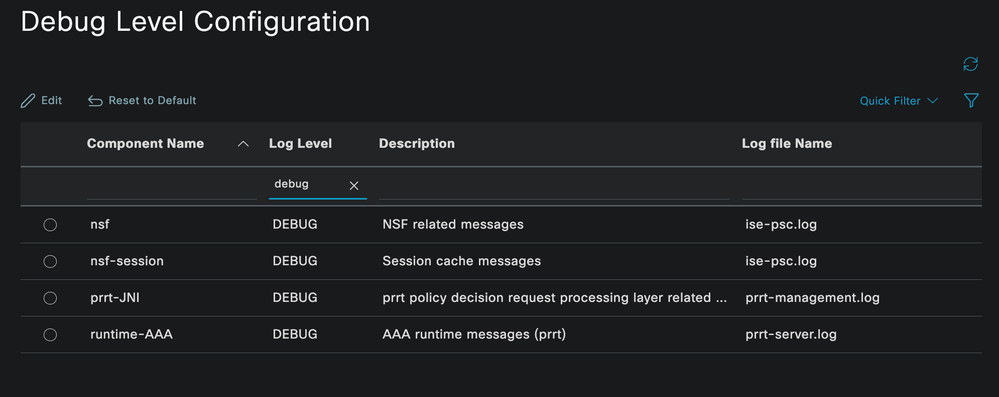

Nadat u elke component hebt geconfigureerd, filtert u deze met DEBUG zodat u kunt zien of alle componenten correct zijn geconfigureerd.

Configuratie debug-log

Configuratie debug-log

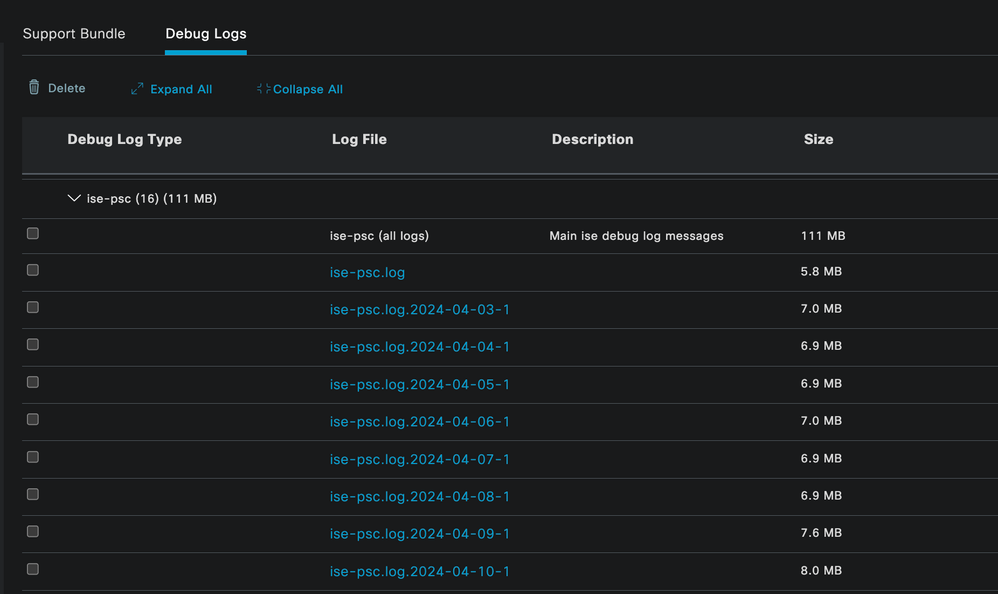

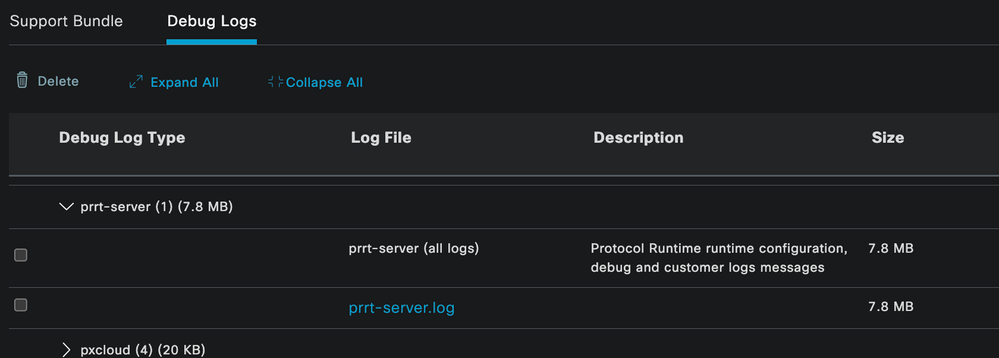

Mocht het nodig zijn om de logbestanden onmiddellijk te analyseren, dan kunt u ze downloaden door te navigeren naar het pad ISE Menu > Operations > Probleemoplossing > Logbestanden downloaden > Knooplijst applicatie > PSN en de DEBUGS > Debug Logs ingeschakeld.

In dit geval, moet u downloaden voor dot1x en mab problemen in de prt-server.log en ise-psc.log. Het logbestand dat u moet downloaden is het logboek met de datum van uw laatste test.

Klik op het logbestand dat in deze afbeelding wordt weergegeven en download het (weergegeven in blauwe tekst).

Debug logbestanden vanaf het PSN-knooppunt

Debug logbestanden vanaf het PSN-knooppunt

Sectie Debug Logs

Sectie Debug Logs

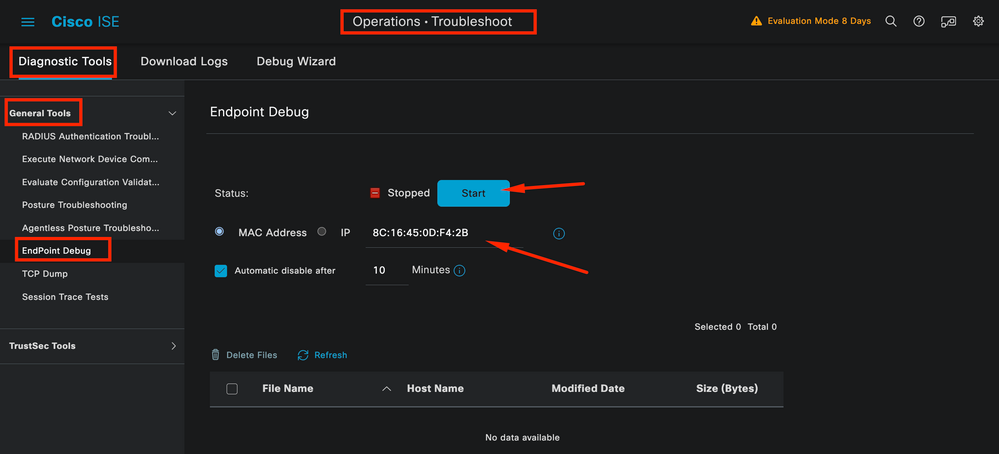

6 - ISE per endpoint debug

Er is ook een andere optie om te krijgen DEBUG logs, per endpoint debug logs gebaseerd op mac adres of IP. U kunt de Endpoint Debug ISE-tool gebruiken.

Navigeer naar het menu ISE > Operations > Probleemoplossing > Diagnostische tools > Algemene tools > Endpoint Debug.

Endpoint debug

Endpoint debug

Voer vervolgens de gewenste eindpuntinformatie in om te beginnen met het opnemen van logbestanden. Klik op Start.

Klik vervolgens op Doorgaan in het waarschuwingsbericht.

Endpoint debug

Endpoint debug

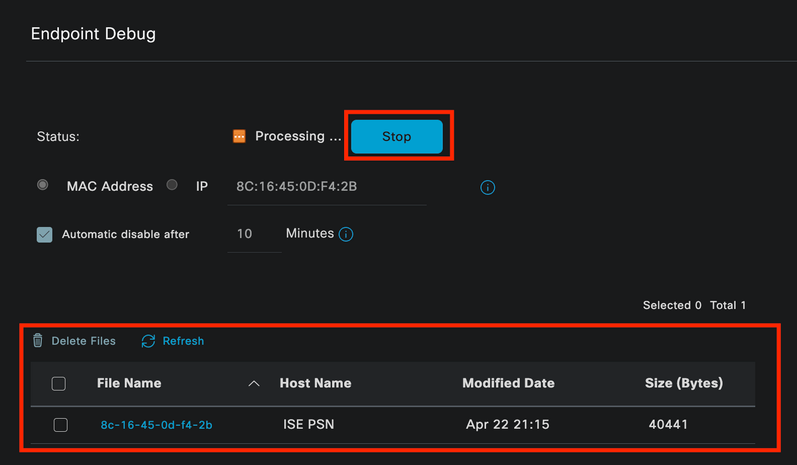

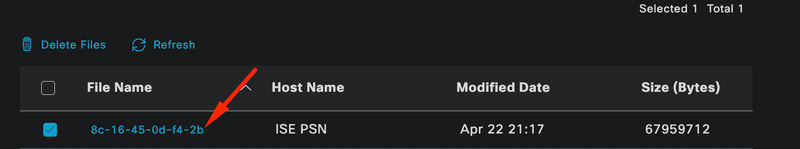

Klik na het opnemen van de informatie op Stoppen.

Klik op de blauwe bestandsnaam. in deze afbeelding.

Endpoint debug

Endpoint debug

U moet de verificatielogboeken met DEBUG-logboeken kunnen zien zonder ze rechtstreeks in te schakelen vanuit de Debug Log Configuration.

Opmerking: omdat sommige dingen in de Endpoint Debug-uitvoer kunnen worden weggelaten, zou u een vollediger logbestand genereren met de Debug Log Configuration en alle vereiste logbestanden downloaden van elk bestand dat u nodig hebt. Zoals uitgelegd in de vorige sectie van ISE-debugconfiguratie en -logboekverzameling.

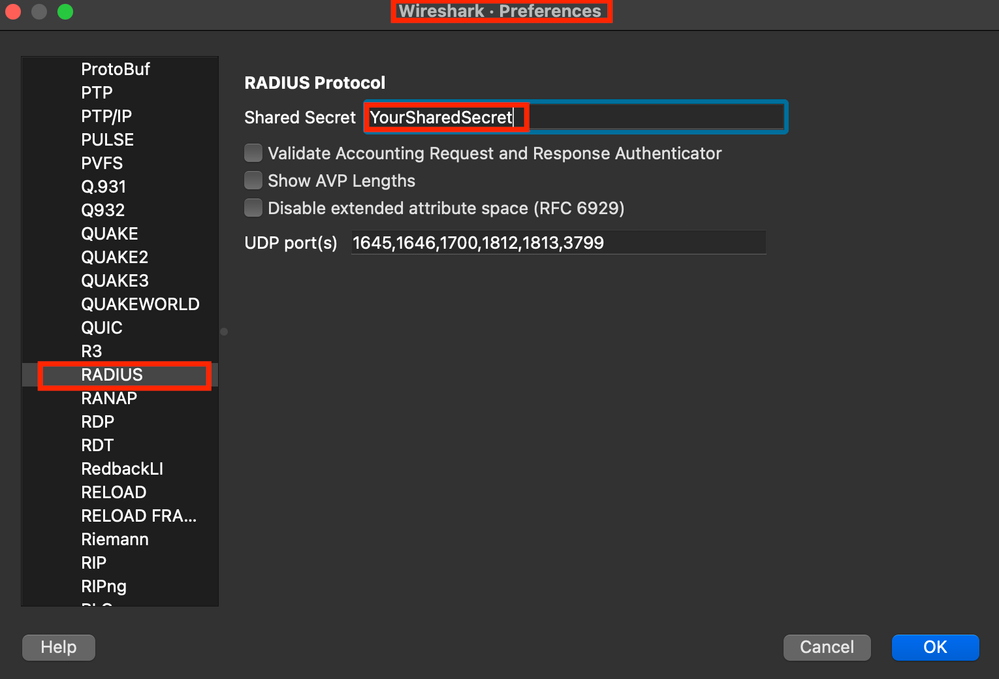

7 - RADIUS-pakketten decrypteren

Radius-pakketten worden niet versleuteld, behalve in het veld gebruikerswachtwoord. U moet echter het verzonden wachtwoord controleren. U kunt het pakket zien dat de gebruiker door te navigeren naar Wireshark > Voorkeuren > Protocollen > RADIUS verstuurt en vervolgens de RADIUS gedeelde sleutel toevoegen die door ISE en het netwerkapparaat wordt gebruikt. Daarna worden de RADIUS-pakketten gedecrypteerd weergegeven.

Opties voor draadloze haaien

Opties voor draadloze haaien

8 - Opdrachten voor probleemoplossing voor netwerkapparaten

De volgende opdracht helpt bij het oplossen van problemen met het ISR 1100- of Wired NAD-apparaat.

8 - 1 Om te zien of de AAA-server of ISE beschikbaar en bereikbaar is via het netwerkapparaat, toont u aaa-servers.

Router>show aaa servers

RADIUS: id 1, priority 1, host 10.88.240.80, auth-port 1645, acct-port 1646, hostname ISE-PSN-1

State: current UP, duration 2876s, previous duration 0s

Dead: total time 0s, count 0

Platform State from SMD: current UP, duration 2876s, previous duration 0s

SMD Platform Dead: total time 0s, count 0

Platform State from WNCD (1) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (2) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (3) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (4) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (5) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (6) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (7) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (8) : current UP, duration 3015s, previous duration 0s

WNCD Platform Dead: total time 0s, count 0UP

Quarantined: No

Authen: request 11, timeouts 0, failover 0, retransmission 0

Response: accept 1, reject 0, challenge 10

Response: unexpected 0, server error 0, incorrect 0, time 33ms

Transaction: success 11, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Dot1x transactions:

Response: total responses: 11, avg response time: 33ms

Transaction: timeouts 0, failover 0

Transaction: total 1, success 1, failure 0

MAC auth transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Author: request 0, timeouts 0, failover 0, retransmission 0

Response: accept 0, reject 0, challenge 0

Response: unexpected 0, server error 0, incorrect 0, time 0ms

Transaction: success 0, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

MAC author transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Account: request 6, timeouts 4, failover 0, retransmission 3

Request: start 1, interim 0, stop 0

Response: start 1, interim 0, stop 0

Response: unexpected 0, server error 0, incorrect 0, time 27ms

Transaction: success 2, failure 1

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Elapsed time since counters last cleared: 47m

Estimated Outstanding Access Transactions: 0

Estimated Outstanding Accounting Transactions: 0

Estimated Throttled Access Transactions: 0

Estimated Throttled Accounting Transactions: 0

Maximum Throttled Transactions: access 0, accounting 0

Consecutive Response Failures: total 0

SMD Platform : max 0, current 0 total 0

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 0, current 0 total 0

Consecutive Timeouts: total 3

SMD Platform : max 0, current 0 total 0

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 3, current 0 total 3

Requests per minute past 24 hours:

high - 0 hours, 47 minutes ago: 4

low - 0 hours, 45 minutes ago: 0

average: 0

Router>

8-2 Om de poortstatus, de details, de op de sessie toegepaste ACL’s, de verificatiemethode en meer nuttige informatie te zien, gebruikt u de opdracht tonen de interface van verificatiesessies <interface waar de laptop is aangesloten> details.

Router#show authentication sessions interface gigabitEthernet 0/1/0 details

Interface: GigabitEthernet0/1/0

IIF-ID: 0x01D9BEFB

MAC Address: 8c16.450d.f42b

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: iseiscool

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 22781F0A0000000C0777AECD

Acct Session ID: 0x00000003

Handle: 0x0a000002

Current Policy: POLICY_Gi0/1/0

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success

Router#

8-3 Om te verifiëren dat u alle vereiste opdrachten voor aaa in de globale configuratie hebt, voert u tonen in werking stellen-configuratie aaa.

Router#sh run aaa

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client <A.B.C.D> server-key Cisc0123

!

!

radius server COHVSRADISE01-NEW

address ipv4 <A.B.C.D> auth-port 1645 acct-port 1646

timeout 15

key Cisc0123

!

!

aaa group server radius ISE-CLUSTER

server name COHVSRADISE01-NEW

!

!

!

!

aaa new-model

aaa session-id common

!

!

Router#

8-4 Een andere handige opdracht is test aaa groep radius server <A.B.C.D> isisisecool VainillaISE97 legacy.

Router#test aaa group radius server <A.B.C.D> iseiscool VainillaISE97 legacy

User was successfully authenticated.

Router#

9 - Relevante debugs van netwerkapparaten

- debug dot1x all - Hier worden alle dot1x EAP-berichten weergegeven

- debug aaa-verificatie - Hier wordt informatie over debuggen van verificaties van AAA-toepassingen weergegeven

- debug aaa-autorisatie - Informatie over debug voor AAA-autorisatie

- debug radius authenticatie - Hier vindt u gedetailleerde informatie over activiteiten op protocolniveau, alleen voor de verificatie

- debug radius - Hier vindt u gedetailleerde informatie over activiteiten op protocolniveau

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

29-Apr-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- David Albanil De CastillaCisco Security technische consultingengineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback