Inleiding

Dit document beschrijft hoe u zelfondertekende SSL-certificaten in Hyperflex-clusters kunt vervangen door certificaten van derden.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van SSL-certificaten.

- Basis begrip van Linux opdrachtregel.

- Hyperflex Cluster Operations.

Gebruikte componenten

De informatie in dit document is gebaseerd op:

Hyperflex Data Platform(HXDP) 5.0.(2a) en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In de implementatie van Cisco HyperFlex wordt een verzameling lokale certificaten gegenereerd tussen de componenten om betrouwbare communicatie mogelijk te maken.

Als uw organisaties al een certificeringsinstantie hebben, wordt aanbevolen om de standaard SSL Certificaten te vervangen door uw eigen certificaten.

EZorg ervoor dat u aan deze vereisten voldoet voordat u deze configuratie probeert :

- Certificaatautorisatieserver

- Linux-machine

Configureren

Stap 1. Een kopie maken van openssl.cnf

Maak verbinding met Hyperflex Cluster Management IP (CMIP) door SSH te gebruiken als een beheergebruiker en vervolgens switch naar een diagramgebruiker.

HyperFlex StorageController 5.0(2a)

admin @ X.X.X.X's password:

This is a Restricted shell.

Type '?' or 'help' to get the list of allowed commands.

hxshell:~$ su diag

Password:

_____ _ _____ _ ___ ____

| ___(_)_ _____ _ |_ _| |__ _ __ ___ ___ _ / _ \ _ __ ___ / ___| _____ _____ _ __

| |_ | \ \ / / _ \ _| |_ | | | '_ \| '__/ _ \/ _ \ _| |_ | | | | '_ \ / _ \ _____ \___ \ / _ \ \ / / _ \ '_ \

| _| | |\ V / __/ |_ _| | | | | | | | | __/ __/ |_ _| | |_| | | | | __/ |_____| ___) | __/\ V / __/ | | |

|_| |_| \_/ \___| |_| |_| |_| |_|_| \___|\___| |_| \___/|_| |_|\___| |____/ \___| \_/ \___|_| |_|

Enter the output of above expression: 2

Valid captcha

diag#

Opmerking: in versie 5.0(2a) is een diagramgebruiker beschikbaar zodat gebruikers meer rechten kunnen hebben. Als uw cluster in versie 4.5 staat, neemt u contact op met Cisco TAC om deze procedure te voltooien.

Een map in /tmp-map maken

In dit voorbeeld wordt het ssl genoemd.

diag# mkdir /tmp/ssl

Wijzig directorytoestemmingen.

diag# chmod 777 /tmp/ssl

Een kopie maken van openssl.cnf

In dit voorbeeld wordt de kopie van openssl.cnf genoemd als openssl-san.cnf.

diag# cp /etc/ssl/openssl.cnf /tmp/ssl/openssl-san.cnf

diag# ls -l /tmp/ssl/

total 12

-rwxr-xr-x 1 diag diag 10835 Aug 3 21:39 openssl-san.cnf

Stap 2. Bestand van openssl-san.cnf bewerken

Maak een map op uw lokale Linux Machine om openssl-san.cnf inhoud van CMIP te kopiëren.

Bewerk de inhoud van het bestand op uw Linux-machine.

Opmerking: openssl-san.cnf kan worden bewerkt onder SCVM met vi.

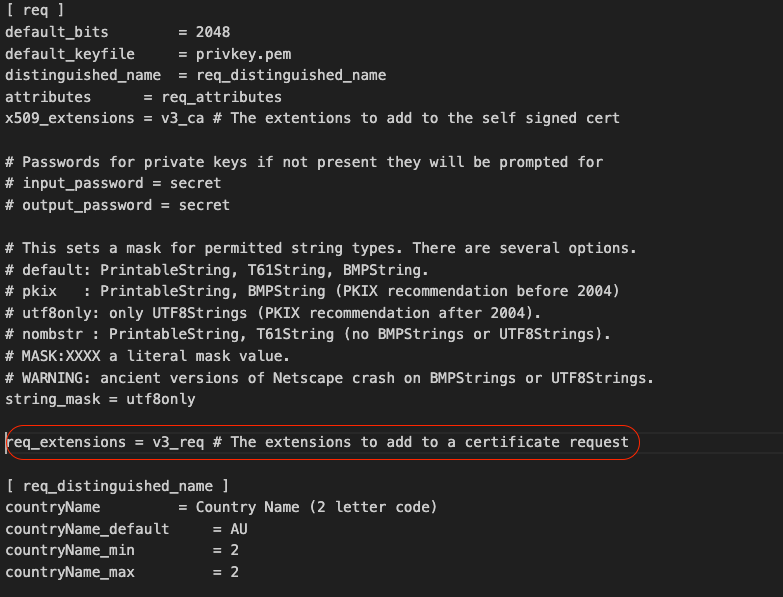

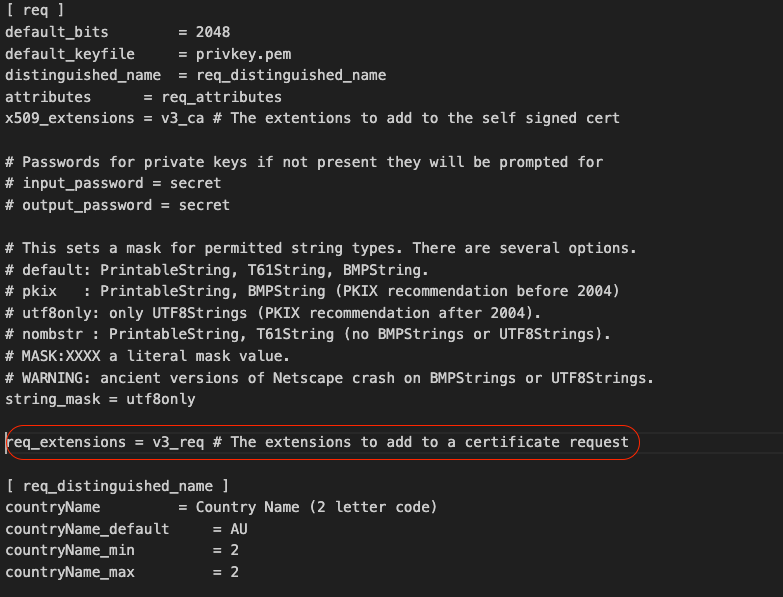

Niet reageren op de req-extensielijn in de [ req ] sectie.

Verwijder het # symbool van de lijn.

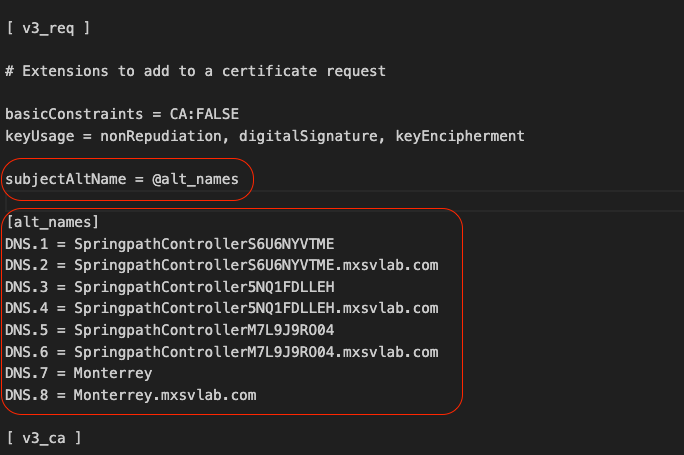

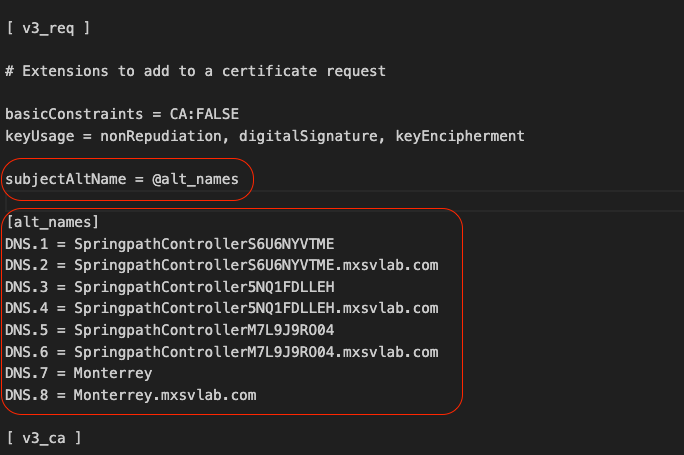

Voeg de alternatieve onderwerpnaam (SAN) toe in het gedeelte [ v3_req ].

Voeg de SAN-lijnen toe in het gedeelte [ v3_req>. Zorg ervoor dat u alle Storage Controller Virtual Machines (SCVM's) en de Hyperflex Cluster Fully Qualified Domain Name (FQDN) toevoegt.

Opmerking: Chrome ondersteunt het gebruik van de algemene naam niet langer en vereist nu dat de alternatieve onderwerpnamen (SAN) in het certificaat aanwezig zijn.

Opmerking: DNS-server moet alle SCVM's in uw cluster oplossen.

Stap 3. Certificaat maken

Stap 3a. MVO maken

Vanuit uw Linux-machine voert u de opdracht uit :

openssl req -nodes -newkey rsa:2048 -keyout /

/

.key -out /

/

.csr -config /

/openssl-san.cnf

user$ openssl req -nodes -newkey rsa:2048 -keyout /Users/user/Documents/SpringpathController5NQ1FDLLEH.key -out /Users/user/Documents/SpringpathController5NQ1FDLLEH.csr -config /Users/user/Documents/openssl-san.cnf

Generating a 2048 bit RSA private key

..........................+++++

.....................................................................................................+++++

writing new private key to '/tmp/ssl/SpringpathControllerM7L9J9RO04.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:MX

State or Province Name (full name) [Some-State]:CDMX

Locality Name (eg, city) []:Benito Juarez

Organization Name (eg, company) [Internet Widgits Pty Ltd]:Cisco Systems

Organizational Unit Name (eg, section) []:TAC

Common Name (e.g. server FQDN or YOUR name) []:Monterrey.mxsvlab.com

Email Address []:

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:Cisco Systems

Er worden twee bestanden gegenereerd nadat de opdracht is uitgevoerd: .key en .csr.

user$ ls -l

total 54

-rw-r--r--@ 1 user staff 1549 Aug 3 14:24 SpringpathControllerM7L9J9RO04.csr

-rw-r--r-- 1 user staff 1704 Aug 3 14:24 SpringpathControllerM7L9J9RO04.key

-rw-r--r-- 1 user staff 11193 Aug 3 14:19 openssl-san.cnf

Stap 3b. Een certificaat aanmaken van een certificeringsinstantie (CA)

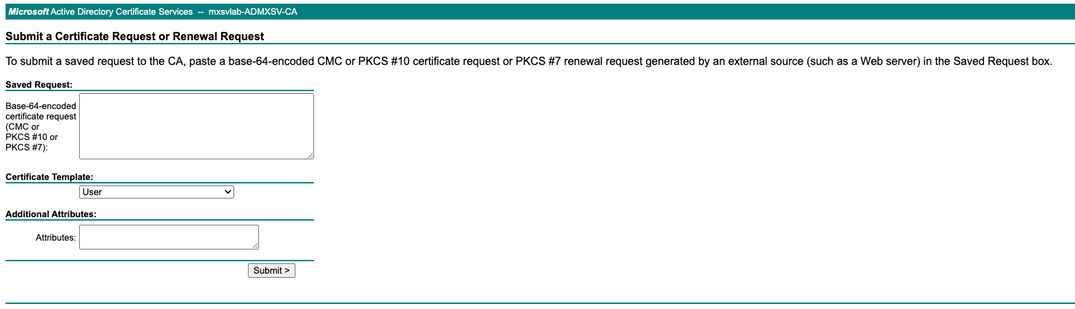

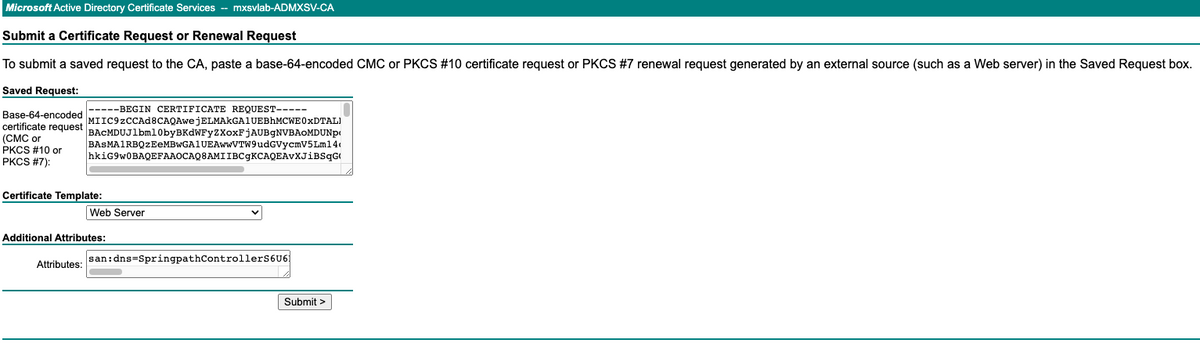

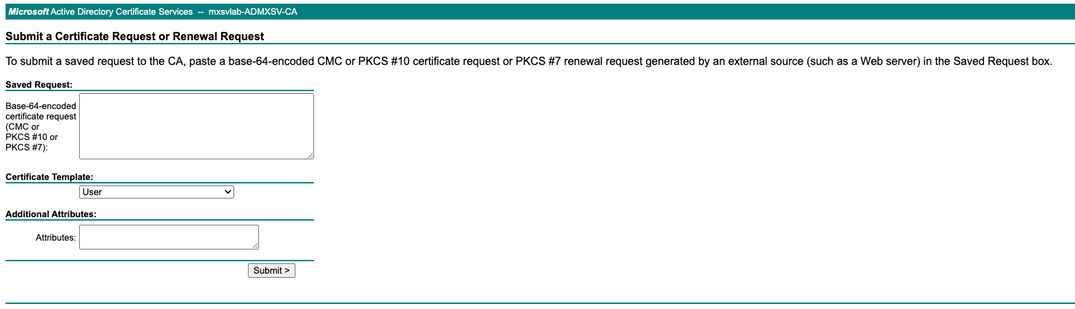

Navigeren naar http://<CA-IP>/certsrv/certrqxt.asp

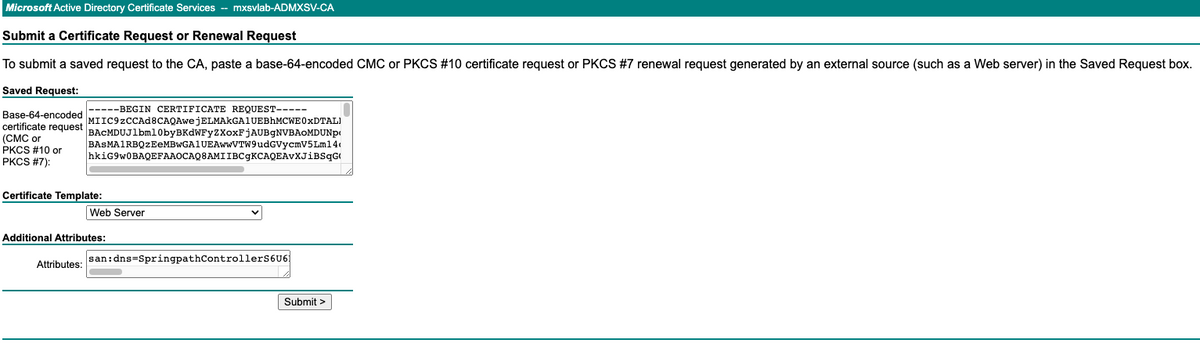

Kopieer de inhoud van <hostnaam van het CVM>.csr-bestand en plak het naar uw certificaatinstantie (CA).

Selecteer Webserver onder certificaatsjabloon.

Typ ALT-namen in de volgende indeling op Kenmerken.

san:dns=

&dns=

&dns=

&dns=

Klik op Verzenden om het certificaat als .cer-bestand te genereren

Opmerking: Zorg ervoor dat het certificaattype een webserver is en dat het veld Kenmerken ALT-namen heeft.

Opmerking: de inhoud van de X.509 CSR is ingevoerd door de gebruiker. De inhoud van de vermelding wordt niet achteraf gecontroleerd. Als u de [meerdere] hostnamen of IP's van de knooppunten als alternatieve onderwerpnamen opgeeft, of als u het jokerteken gebruikt om de hostnaam voor de algemene naam op te geven, kan één certificaat worden gebruikt voor alle knooppunten

Stap 4. Converteer het certificaat van .cer naar .crt

Kopieer het .cer certificaat naar uw lokale Linux Machine

Voer in uw lokale Linux-machine de opdracht uit:

openssl x509 -inform PEM -in certnew.cer -out certnew.crt

user$ openssl x509 -inform PEM -in certnew.cer -out certnew.crt

user$ ls -l

total 56

-rw-r--r--@ 1 user staff 1549 Aug 3 14:24 SpringpathControllerM7L9J9RO04.csr

-rw-r--r-- 1 user staff 1704 Aug 3 14:24 SpringpathControllerM7L9J9RO04.key

-rw-r--r--@ 1 user staff 2380 Aug 3 15:03 certnew.cer

-rw-r--r-- 1 user staff 2342 Aug 3 15:04 certnew.crt

-rw-r--r-- 1 user staff 11193 Aug 3 14:19 openssl-san.cnf

Stap 5. Voer het certificaat in.

Upload de bestanden .key en .crt van uw lokale Linux VM naar /tmp/ssl op de CMIP.

Opmerking: u kunt SCP gebruiken om de bestanden naar de SCVM te kopiëren

diag# ls -l

total 20

-rw-r--r-- 1 admin springpath 1704 Aug 3 22:46 SpringpathControllerM7L9J9RO04.key

-rw-r--r-- 1 admin springpath 2342 Aug 3 22:46 certnew.crt

-rwxr-xr-x 1 diag diag 10835 Aug 3 21:39 openssl-san.cnf

Deze opdracht uitvoeren

diag# /usr/share/springpath/storfs-misc/hx-scripts/certificate_import_input.sh

Enter the path for the key: /tmp/ssl/SpringpathControllerM7L9J9RO04.key

Enter the path for the certificate in crt format: /tmp/ssl/certnew.crt

Successfully installed certificate

The cluster needs to be re-registered with vCenter for the certificate import to be completed.

Do you want to continue with re-registration? (y/n): y

Enter vCenter username (user@domain): administrator @ vsphere.local

Enter vCenter Password:

Trying to retrieve vCenter information ....

Cluster re-registration in progress ....

Cluster re-registered successfully with vCenter !!

Opmerking: vCenter moet opnieuw worden geregistreerd. Verzend beheerderreferenties.

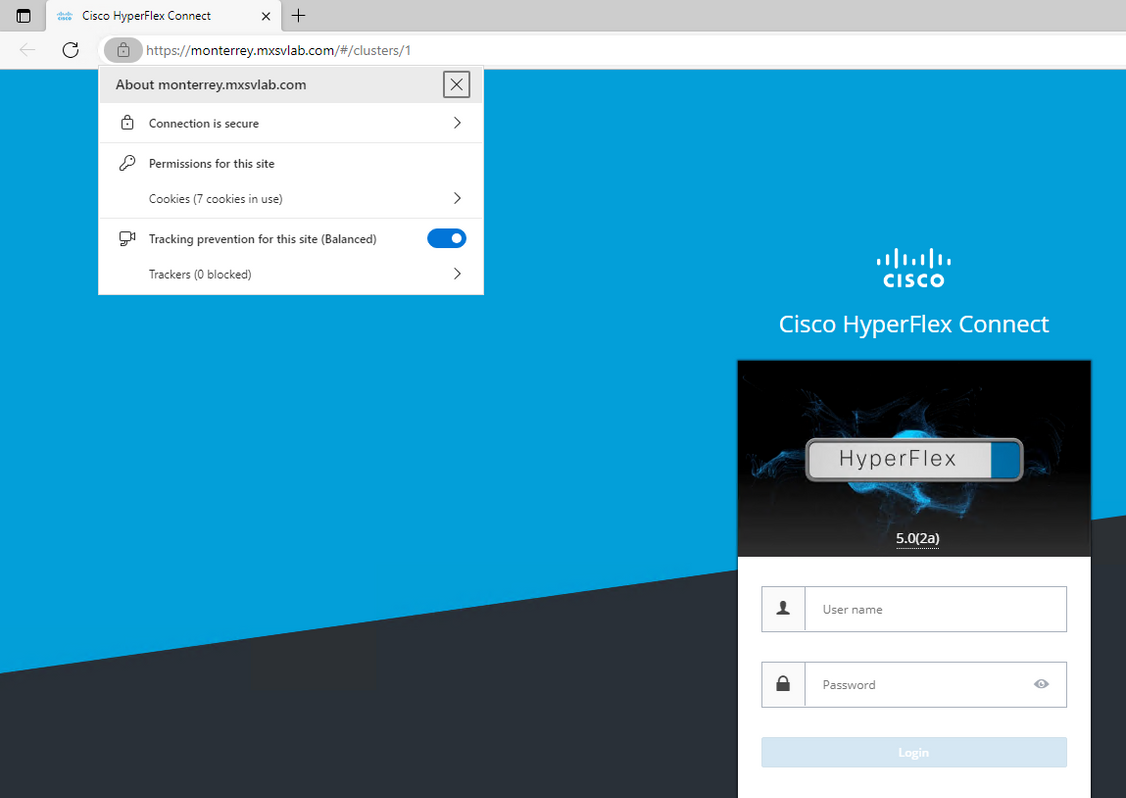

Verifiëren

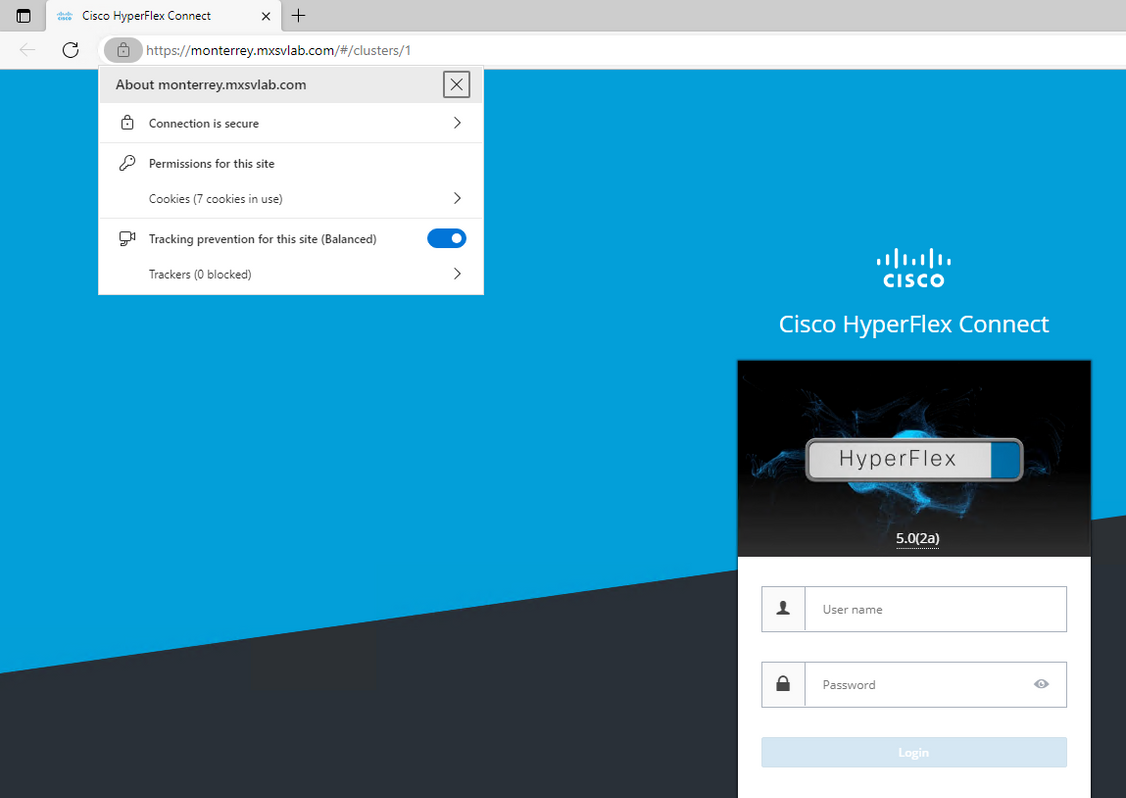

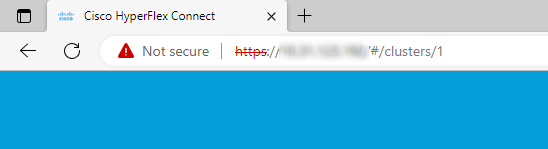

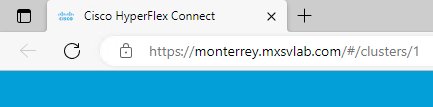

Bevestig dat u een beveiligde verbinding hebt nadat u het certificaat hebt geïmporteerd.

Problemen oplossen

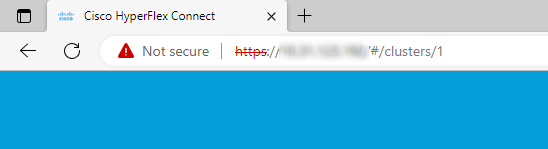

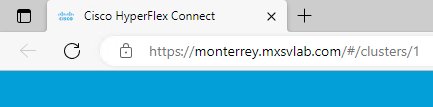

Certificaat niet geldig via IP.

Het gebruik van SCVM's IP heeft geen beveiligde verbinding aangezien het certificaat met FQDN's wordt gegenereerd.

Wanneer u FQDN gebruikt, hebt u een beveiligde verbinding.

Gerelateerde informatie

Feedback

Feedback