Inleiding

Dit document beschrijft de configuratie op de F5 BIG-IP Identity Provider (IDP) om Single Sign On (SSO) in te schakelen.

Cisco IDs-implementatiemodellen

| Product |

Implementatie |

| UCCX |

coresident |

| PCCE |

Co-resident met CUIC (Cisco Unified Intelligence Center) en LD (Live Data) |

| UCS |

Co-resident met CUIC en LD voor 2k implementaties. Standalone voor 4k en 12k implementaties. |

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Unified Contact Center Express (UCS X) release 11.6 of Cisco Unified Contact Center Enterprise release 11.6 of Packaged Contact Center Enterprise (PCE) release 11.6, zoals van toepassing.

Opmerking: Dit document verwijst naar de configuratie met betrekking tot de Cisco Identity Service (ID’s) en de Identity Provider (IDP). De documentreferenties UCCX in de screenshots en voorbeelden zijn echter vergelijkbaar met betrekking tot de Cisco Identity Service (UCCX/UCCE/PCCE) en de IDP.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Installeren

Big-IP is een pakketoplossing met meerdere functies. Access Policy Manager (APM) die mede betrekking heeft op de Identity Provider-dienst.

Big-IP als APM:

| Versie |

13.0 |

| Type |

Virtual Edition (OVA) |

| IP’s |

Twee IP's in verschillende subnetten. Eén voor IP-beheer en één voor de virtuele IDp-server |

Download de virtuele editie van de website van Big-IP en implementeer de OVA om een virtuele machine (VM) te maken die vooraf is geïnstalleerd. Verkrijg de licentie en installeer deze met de basisvereisten.

Opmerking: Raadpleeg voor installatie-informatie de Big-IP installatiehandleiding.

Configureren

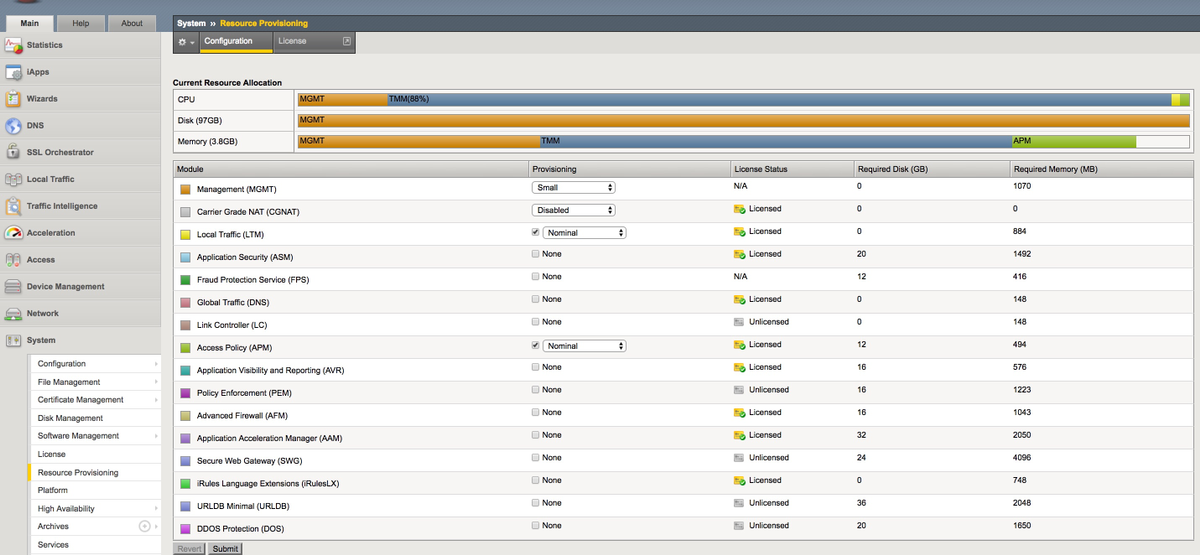

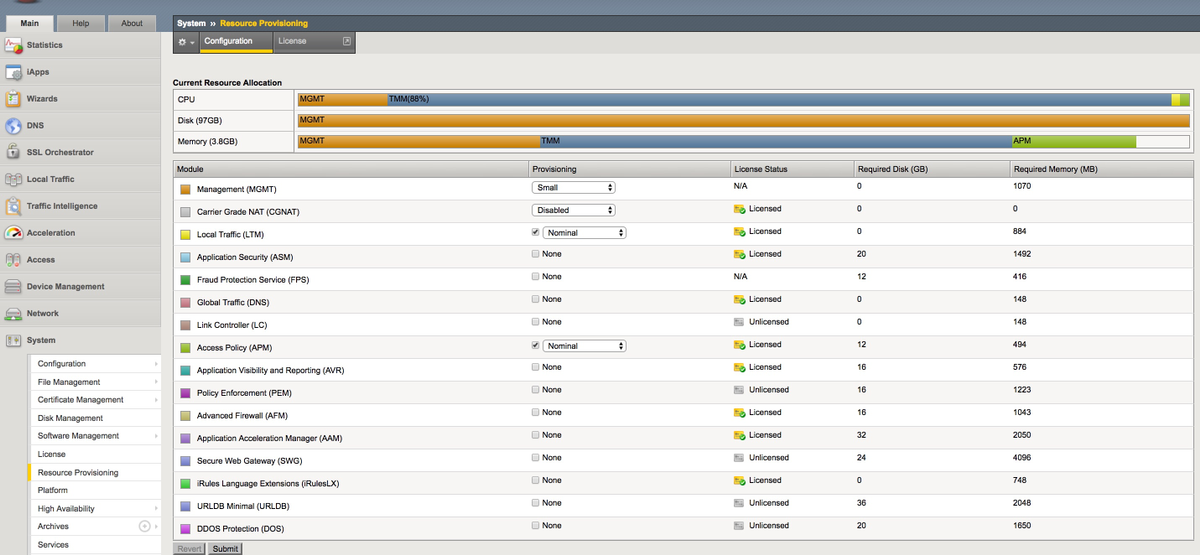

- Navigeer naar bron provisioning en toegangsbeleid inschakelen, stel provisioning in op Nominaal

- Een nieuw VLAN maken onder Netwerk -> VLAN’s

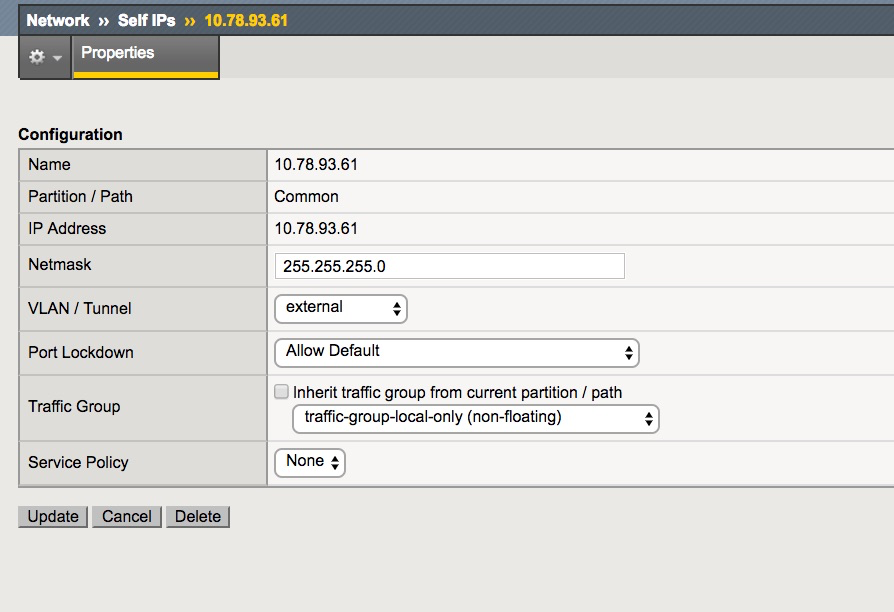

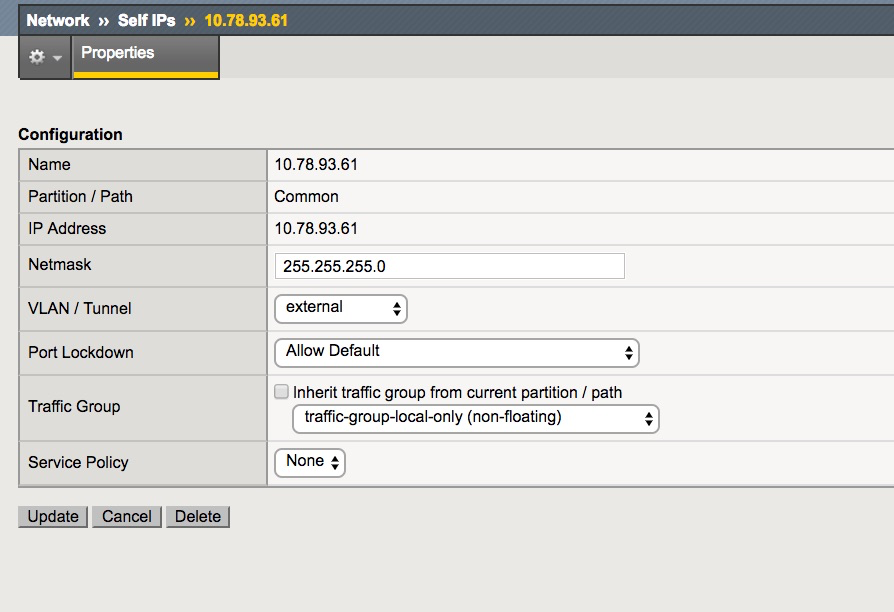

- Maak een nieuwe ingang voor IP die voor IDp onder Netwerk wordt gebruikt -> Zelf IPs

- Een profiel maken onder Toegang -> Profiel/Beleid -> Toegangsprofielen

- Een virtuele server maken

- Active Directory (AD)-gegevens toevoegen onder Access -> Verificatie -> Active Directory

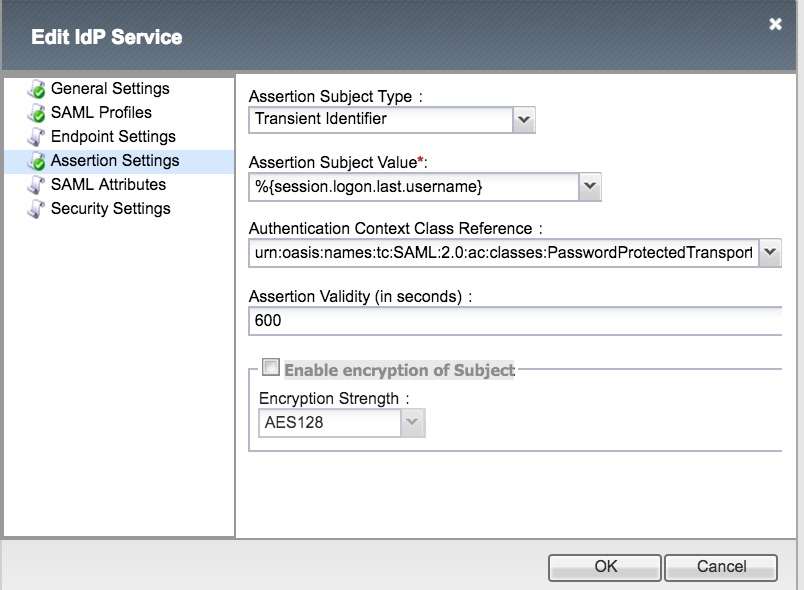

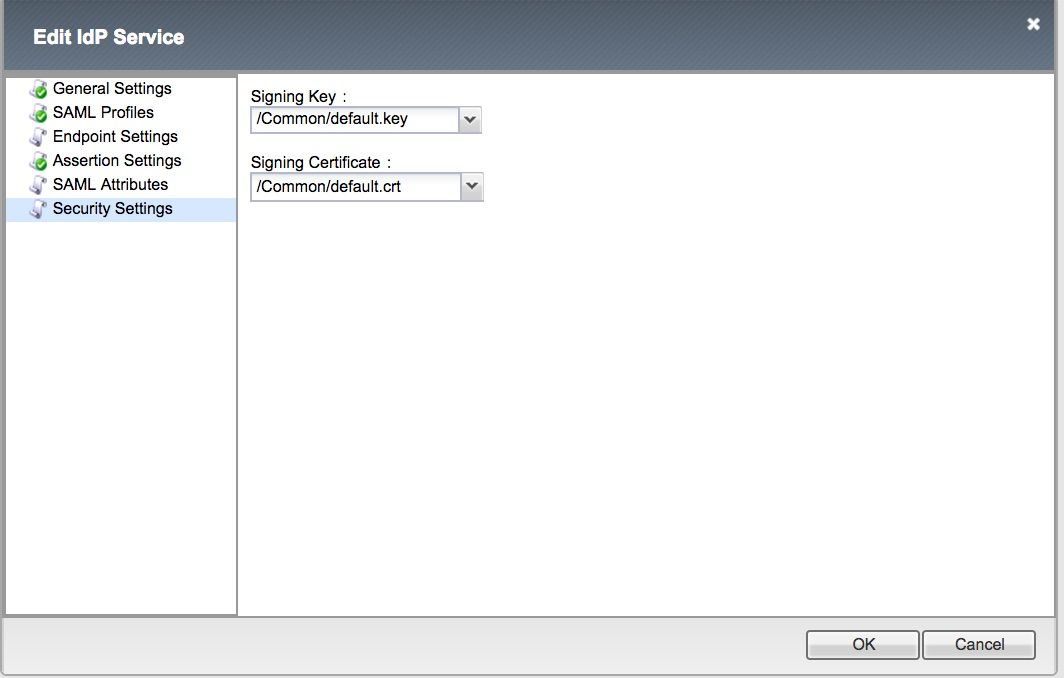

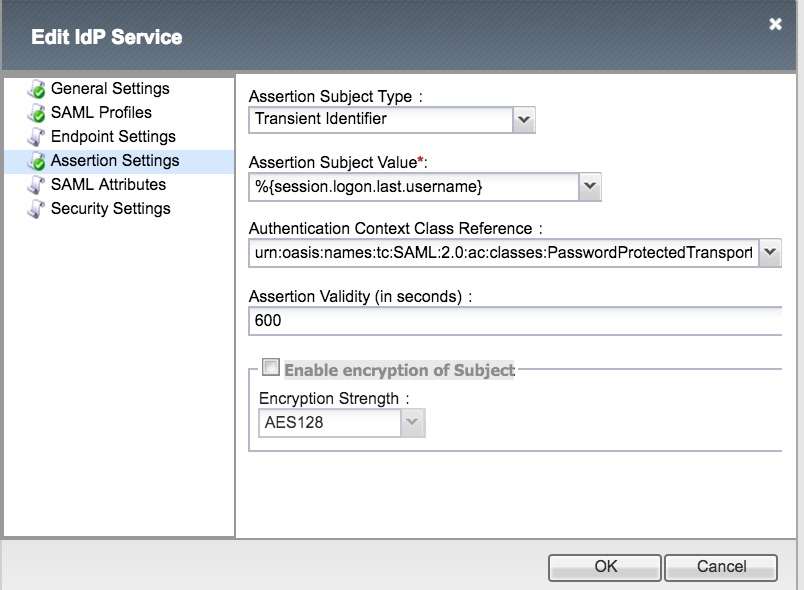

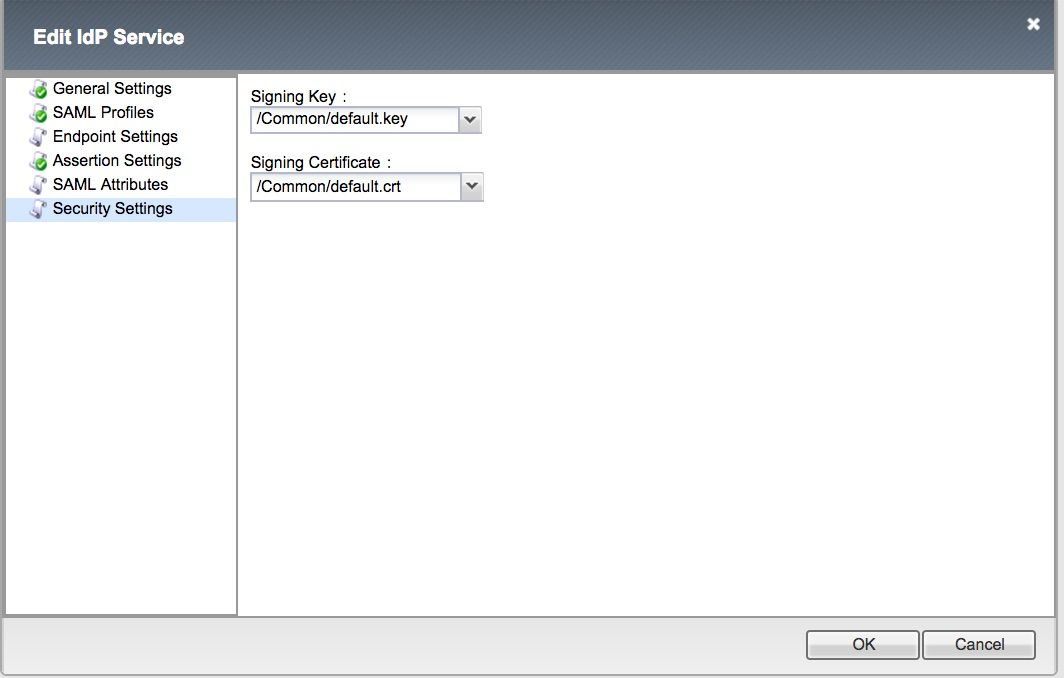

- Een nieuwe IDp-service maken onder Access -> Federation -> SAML Identity Provider -> Lokale IDP-services

Opmerking: Als een Common Access Card (CAC) wordt gebruikt voor verificatie, moeten deze eigenschappen worden toegevoegd in het configuratiegedeelte van SAML Attributes:

Stap 1. Maak het uid-kenmerk aan.

Naam: uid

Value: %{sessie.ldap.last.attr.sAMAaccountName}

Stap 2. Maak het user_main attribuut aan.

Naam: user_main

Value: %{sessie.ldap.last.attr.userPrincipalName}

Opmerking: Zodra de IDP-service is gemaakt, is er een optie om de metadata te downloaden met een knop Exporteren Metadata onder Access -> Federatie -> SAML Identity Provider -> Local IDP Services

Security Assertion Markup Language (SAML) maken

SAML-bronnen

- Navigeren naar Toegang -> Federatie -> SAML Resources en een kleine resource maken voor de associatie met de IdP service die eerder is gemaakt

Webtops

- Een webtop maken onder Access -> Webtops

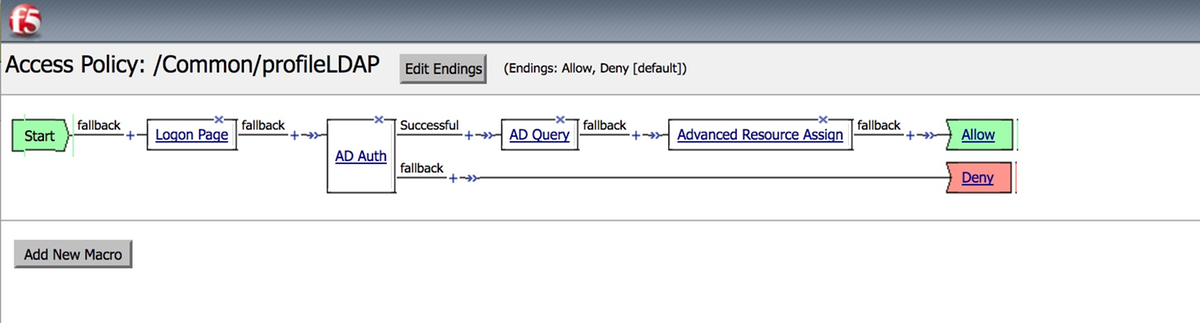

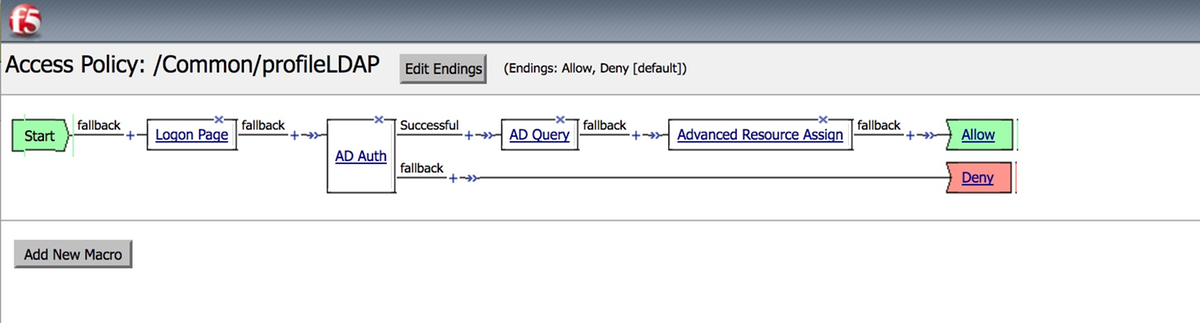

Virtuele beleidseditor

- Navigeer naar het beleid dat eerder gemaakt is en klik op bewerken link

- De editor voor virtueel beleid wordt geopend

- Klik op de

pictogram en voeg elementen toe zoals beschreven

pictogram en voeg elementen toe zoals beschreven

Stap 1. Aanmeldpagina-element - Laat alle elementen standaard staan.

Stap 2. AD Auth -> Kies de ADFS-configuratie die eerder is gemaakt.

Stap 3. AD Query-element - De benodigde gegevens toewijzen.

Stap 4. Advance Resource Assign - Associeer de kleine bron en de webtop die eerder is gemaakt.

Metagegevens-uitwisseling tussen serviceproviders (SP)

- Handmatig het certificaat van de ID’s importeren naar Big-IP via System -> certificaatbeheer -> Traffic Management

Opmerking: Zorg ervoor dat het certificaat bestaat uit de tags BEGIN CERTIFICAAT en END CERTIFICAAT.

- Maak een nieuw item van sp.xml onder Access -> Federation -> SAML Identity Provider -> Externe SP-connectors

- Koppel de SP-connector aan de IDp-service onder Access -> Federation -> SAML Identity Provider -> Lokale IDP-services

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Fout bij verificatie van Common Access Card (CAC)

Als de SSO-verificatie voor CAC-gebruikers mislukt, controleert u het UCCX-id.log om te controleren of de SAML-kenmerken correct zijn ingesteld.

Als er een configuratieprobleem is, treedt een SAML-fout op. Bijvoorbeeld, in dit logfragment, wordt het user_main SAML attribuut niet gevormd op IdP.

YYYY-MM-DD hh:mm:SS.ss GMT(-0000) [IDsePoints-SAML-59] ERROR com.cisco.ccbu.ids IdSAMLAsyncServlet.java:465 - Kon niet van attributenkaart terugwinnen: user_main

YYYY-MM-DD hh:mm:SS.ss GMT(-0000) [IDsePoints-SAML-59] ERROR com.cisco.ccbu.ids IdSAMLAsyncServlet.java:298 - SAML-responsverwerking mislukt, behalve com.sun.identiteits.saml.common.SAMLException: Kan user_main van saml response niet ophalen

op com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.getAttributeFromAttributesMap(IdSSAMLAsyncServlet.java:466)

op com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.processSamlPostResponse (IdSAMLAsyncServlet.java:263)

op com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.processIDndPointRequest(IdSAMLAsyncServlet.java:176)

op com.cisco.ccbu.ids.auth.api.IdSEndPoint$1.run(IdSEndPoint.java:269)

op java.util.concurrent.ThreadPoolExecutor.runWorker (ThreadPoolExecutor.java:1145)

op java.util.concurrent.ThreadPoolExecutor$Worker.run (ThreadPoolExecutor.java:615)

op java.lang.Thread.run(Thread.java:745)

Gerelateerde informatie

Feedback

Feedback