UCS Solution-certificaatbeheer configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de Cisco Unified Contact Center Express (UCS) kunt configureren voor het gebruik van zelfondertekende en ondertekende certificaten.

Voorwaarden

Vereisten

Zorg ervoor dat u toegang hebt tot de beheerpagina van het besturingssysteem voor deze toepassingen voordat u verder gaat met de configuratiestappen die in dit document worden beschreven:

- UCCX

- SocialMiner/CCP

Een beheerder kan ook toegang hebben tot het certificaatarchief op de client-pc’s van de agent en de supervisor.

FQDN, DNS en domeinen

Alle servers in de UCCX-configuratie moeten worden geïnstalleerd met DNS-servers (Domain Name System) en domeinnamen. Het is ook vereist dat agenten, toezichthouders en beheerders toegang hebben tot de UCCX-configuratietoepassingen via de Fully Qualified Domain Name (FQDN).

Als het domein verandert of voor het eerst wordt bevolkt, kunnen de certificaten worden geregenereerd. Nadat u de domeinnaam aan de serverconfiguratie hebt toegevoegd, regenereert u alle Tomcat-certificaten voordat u ze installeert op de andere toepassingen, in de clientbrowsers, of op generatie van de certificaatondertekeningsaanvraag (CSR) voor ondertekening.

Gebruikte componenten

De informatie die in dit document wordt beschreven, is gebaseerd op deze hardware- en softwarecomponenten:

- UCX-webservices

- UCS Notification Service

- UCS platform Tomcat

- Cisco Finesse Tomcat

- Tomcat voor Cisco Unified Intelligence Center (CUIC)

- SocialMiner/CCP Tomcat

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

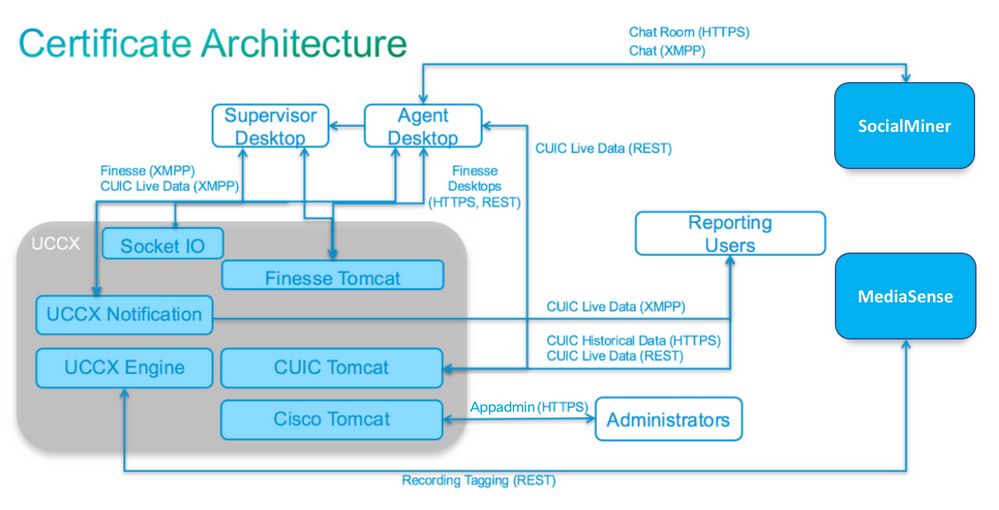

Met de introductie van co-resident Finesse en CUIC, de integratie tussen UCCX en SocialMiner voor e-mail en chat, en het gebruik van MediaSense om certificaten op te nemen, te begrijpen en te installeren via Finesse, is de mogelijkheid om problemen met certificaten op te lossen nu van cruciaal belang.

Dit document beschrijft het gebruik van zowel zelfondertekende als ondertekende certificaten in de UCCX-configuratieomgeving die het volgende omvat:

- UCS CX-meldingsservices

- UCX-webservices

- UCS X-scripts

- medeingezetene Finesse

- Co-ingezetene CUIC (gegevens uit het verleden en historische rapportage)

- SocialMiner (chat)

Certificaten, ondertekend of zelf ondertekend, moeten worden geïnstalleerd op zowel de toepassingen (servers) in de UCCX-configuratie als op de agent en supervisor client-desktops.

Multi-SAN ondersteuning is toegevoegd in UCCX vanaf versie 11.6.2.

Openbaar, ondertekende CA certs op SomicalMiner/CCP zijn vereist voor externe chat om te functioneren via het internet.

Configureren

In deze sectie wordt beschreven hoe u de UCCX kunt configureren voor het gebruik van zelfondertekende en ondertekende certificaten.

Configuratiediagram

Ondertekende certificaten

De aanbevolen methode van certificaatbeheer voor de UCCX-configuratie is om ondertekende certificaten te gebruiken. Deze certificaten kunnen worden ondertekend door een interne certificeringsinstantie (CA) of een bekende derde-certificeringsinstantie.

In grote browsers, zoals Mozilla Firefox en Microsoft Edge, worden basiscertificaten voor bekende CA's van derden standaard geïnstalleerd. De certificaten voor UCCX-configuratietoepassingen die door deze CA's zijn ondertekend, worden standaard vertrouwd, aangezien hun certificaatketen eindigt in een basiscertificaat dat al in de browser is geïnstalleerd.

Het basiscertificaat van een interne CA kan ook vooraf in de clientbrowser worden geïnstalleerd via een groepsbeleid of een andere huidige configuratie.

U kunt kiezen of u de UCCX-configuratietoepassingscertificaten wilt laten ondertekenen door een bekende derde CA, of door een interne CA op basis van de beschikbaarheid en voorinstallatie van het basiscertificaat voor de CA's in de clientbrowser.

Geïntegreerde Tomcat-toepassingscertificaten installeren

Voltooi deze stappen voor elk knooppunt van de UCS Publisher- en Subscriber-, SocialMiner- en MediaSense Publisher- en Subscriber-beheertoepassingen:

- Navigeer naar de pagina OS-beheer en kies Beveiliging > Certificaatbeheer.

- Klik op Generate CSR.

- Kies in de vervolgkeuzelijst Certificaatlijst de optie als certificaatnaam en klik op Generate CSR.

- Navigeren naar Beveiliging > Certificaatbeheer en kiezen Download CSR.

- Kies in het pop-upvenster de optie Opslaan uit de vervolgkeuzelijst en klik op CSR downloaden.

Verzend de nieuwe MVO naar de derde CA of onderteken het met een interne CA, zoals eerder beschreven. Dit proces kan deze ondertekende certificaten produceren:

- basiscertificaat voor CA

- UCS Publisher-toepassingscertificaat

- UCS Subscriber-toepassingscertificaat

- SocialMiner/CCP-toepassingscertificaat

Opmerking: laat het veld Distributie in de CSR als FQDN van de server.

Opmerking: certificaat voor meerdere servers (SAN) wordt vanaf 11.6 release ondersteund voor UCCX. Het SAN kan echter alleen UCS Node-1 en Node-2 bevatten. Andere servers, zoals SocialMiner, kunnen niet worden opgenomen in het SAN van UCCX. Zie onderkant van pagina voor CUCM SAN voorbeeld dat ook geldig is voor UCCX.

Opmerking: UCCX ondersteunt alleen certificaat-sleutellengtes van 1024 en 2048 bits.

Voltooi deze stappen op elke toepassingsserver om het wortelcertificaat en toepassingscertificaat aan de knooppunten te uploaden:

Opmerking: als u de root- en tussenliggende certificaten op een uitgever (UCCX of MediaSense) uploadt, kan dit automatisch worden gerepliceerd naar de abonnee. Het is niet nodig om de root- of tussenliggende certificaten te uploaden naar de andere, niet-uitgever servers in de configuratie als alle applicatiecertificaten zijn ondertekend via dezelfde certificaatketen.

- Navigeer naar de pagina OS-beheer en kies Beveiliging > Certificaatbeheer.

- Klik op Uploadcertificaat.

- Upload het basiscertificaat en kies tomcat-trust als het certificaattype.

- Klik op Uploadbestand.

- Klik op Uploadcertificaat.

- Upload het aanvraagcertificaat en kies tomcat als certificaattype.

- Klik op Uploadbestand.

Opmerking: Als een ondergeschikte CA het certificaat ondertekent, uploadt u het basiscertificaat van de ondergeschikte CA als het tomcat-trust certificaat in plaats van het basiscertificaat. Als er een tussentijds certificaat wordt afgegeven, kunt u dit certificaat uploaden naar de tomcat-trust store, naast het aanvraagcertificaat.

- Start de volgende toepassingen opnieuw op als u deze hebt voltooid:

- Cisco MediaSense uitgever en abonnee

- Cisco SocialMiner

- Cisco UCS Publisher en Subscriber

Opmerking: Wanneer u UCCX en SocialMiner 11.5 gebruikt, is er een nieuw certificaat genaamd tomcat-ECDSA. Wanneer u een ondertekend certificaat tomcat-ECDSA aan de server uploadt, uploadt u het toepassingscertificaat als een certificaat van tomcat-ECDSA-niet een certificaat van tomcat. Raadpleeg voor meer informatie over ECDSA de sectie Verwante informatie voor de link om ECDSA-certificaten te begrijpen en te configureren. Vanaf 11.6 is het gebruik van ECDSA-certificaten volledig uit de UCCX-oplossing verwijderd. Dit omvat UCCX, SM/CCP, CUIC en Finesse.

Zelfondertekende certificaten

Installeren op randservers

Alle certificaten die in de UCCX-configuratie worden gebruikt, worden vooraf geïnstalleerd op de configuratietoepassingen en zijn zelf ondertekend. Deze zelf-ondertekende certificaten worden niet impliciet vertrouwd wanneer voorgesteld aan of clientbrowser of een andere configuratietoepassing. Hoewel het is aanbevolen om alle certificaten in de UCCX-configuratie te ondertekenen, kunt u de vooraf geïnstalleerde zelfondertekende certificaten gebruiken.

Voor elke toepassingsrelatie moet u het juiste certificaat downloaden en uploaden naar de applicatie. Voltooi deze stappen om de certificaten te verkrijgen en te uploaden:

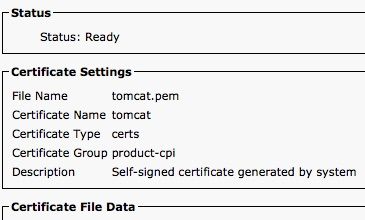

- Ga naar de pagina Application OS Administration en kies Security > Certificaatbeheer.

- Klik op het juiste certificaat .pem-bestand en kies Downloaden:

- Om een certificaat op de juiste toepassing te uploaden, navigeer naar de OS-beheerpagina en kies Beveiliging > Certificaatbeheer.

- Klik op Certificaat uploaden / certificaatketen:

- Start deze servers na voltooiing opnieuw op:

- Cisco SocialMiner

- Cisco UCS Publisher en Subscriber

Om zelf ondertekende certificaten op de clientmachine te installeren, gebruikt u een groepsbeleid of pakketbeheer of installeert u deze afzonderlijk in de browser van elke agent-pc.

Installeer voor Microsoft Edge de zelfondertekende certificaten aan clientzijde in het archief van Trusted Root Certification Authorities.

Voltooi voor Mozilla Firefox de volgende stappen:

- Navigeer naar Gereedschappen > Opties.

- Klik op het tabblad Geavanceerd.

- Klik op Certificaten bekijken.

- Ga naar het tabblad Servers.

- Klik op Exceptie toevoegen.

Zelfondertekende certificaten regenereren

Als zelfondertekende certificaten verlopen, moeten ze worden geregenereerd en moeten de configuratiestappen van Installatie op randservers opnieuw worden uitgevoerd.

- Toegang tot de toepassing Besturingssysteembeheer pagina en kies Beveiliging > Certificaatbeheer.

- Klik op het juiste certificaat en kies Regenerate.

- De server waarvan het certificaat is geregenereerd, moet opnieuw worden opgestart.

- Voor elke toepassingsrelatie moet u het juiste certificaat downloaden en het naar de toepassing uploaden vanuit de configuratiestappen van Installeren op randservers.

Integratie en clientconfiguratie

UCCX-to-SocialMiner

De UCCX gebruikt de SocialMiner REST en Notification API's om e-mailcontacten en configuratie te beheren. Beide UCCX-knooppunten moeten de SocialMiner REST API gebruiken en worden aangemeld door de SocialMiner meldingsdienst, dus installeer het SocialMiner Tomcat-certificaat op beide UCCX-knooppunten.

Upload de ondertekende of zelf-ondertekende ketting van het certificaat van de SocialMiner server naar de UCCX tomcat-trust keystore.

Upload het UCCX tomcat certificaat van Uitgever en Subscriber knooppunten naar de SocialMiner server als tomcat-trust keystore.

UCS AppAdmin-clientcertificaat

Het UCCX AppAdmin-clientcertificaat wordt gebruikt voor het beheer van het UCCX-systeem. Om het UCCX AppAdmin-certificaat voor UCCX-beheerders te installeren, navigeer op de client-pc naar https://<UCCX FQDN>/appadmin/main voor elk van de UCCX-knooppunten en installeer het certificaat via de browser.

UCS Platform-clientcertificaat

De UCCX webservices worden gebruikt voor het leveren van chat contacten aan client browsers. Om het UCCX Platform-certificaat voor UCCX-agents en -supervisors op de client-pc te installeren, navigeer je naar https://<UCCX FQDN>/appadmin/main voor elk van de UCCX-knooppunten en installeer je het certificaat via de browser.

Clientcertificaat voor kennisgevingsservice

De CCX Notification Service wordt gebruikt door Finesse, UCCX en CUIC om real-time informatie naar de client-desktop te sturen via Extensible Messaging and Presence Protocol (XMPP). Dit wordt gebruikt voor real-time Finesse-communicatie en voor CUIC Live Data.

Om het clientcertificaat van de Notification Service op de pc te installeren van de agents en toezichthouders of gebruikers die Live Data gebruiken, navigeer je naar https://<UCCX FQDN>:7443/ voor elk van de UCCX-knooppunten en installeer je het certificaat via de browser.

Clientcertificaat voltooien

Het Finesse-clientcertificaat wordt door de Finesse-desktops gebruikt om verbinding te maken met het Finesse Tomcat-exemplaar ten behoeve van de REST API-communicatie tussen het bureaublad en de co-resident Finesse-server.

Om het Finesse-certificaat voor agents en supervisors op de client-pc te installeren, navigeer je naar https://<UCCX FQDN>:8445/voor elk van de UCCX-knooppunten en installeer je het certificaat via de aanwijzingen van de browser.

Om het Finesse-certificaat voor Finesse-beheerders te installeren, navigeer op de client-pc naar https://<UCCX FQDN>:845/cfadmin voor elk van de UCCX-knooppunten en installeer het certificaat via de aanwijzingen in de browser.

SocialMiner/CCP-clientcertificaat

Het SocialMiner Tomcat-certificaat moet op de clientmachine worden geïnstalleerd. Zodra een agent een chatverzoek accepteert, wordt de Chat gadget omgeleid naar een URL die de chat room vertegenwoordigt. Deze chatroom wordt gehost door de SocialMiner server en bevat de klant of chat contact.

Om het SocialMiner certificaat in de browser te installeren, op de client-pc, navigeer naar https://<SocialMiner FQDN>/ en installeer het certificaat via de aanwijzingen van de browser.

CUIC-clientcertificaat

Het CUIC Tomcat-certificaat kan op de clientmachine worden geïnstalleerd voor agenten, toezichthouders en rapportagegebruikers die de CUIC-webinterface gebruiken voor historische rapporten of Live Data-rapporten, hetzij binnen de CUIC-webpagina of binnen de gadgets in het bureaublad.

Om het CUIC Tomcat-certificaat in de browser te installeren, navigeer op de client-pc naar https://<UCCX FQDN>:844/ en installeer het certificaat via de aanwijzingen van de browser.

CUIC Live Data Certificaat (sinds 11.x)

De CUIC gebruikt de Socket IO-service voor de backkend Live-gegevens. Dit certificaat kan op de clientmachine worden geïnstalleerd voor agenten, toezichthouders en rapporterende gebruikers die de CUIC-webinterface voor Live Data gebruiken, of die de Live Data gadgets gebruiken binnen Finesse.

Om het Socket IO-certificaat in de browser te installeren, op de client-pc, navigeer naar https://<UCCX FQDN>:12015/ en installeer het certificaat via de aanwijzingen van de browser.

Toepassingen van derden die toegankelijk zijn via scripts

Als een UCCX-script is ontworpen om toegang te krijgen tot een beveiligde locatie op een server van derden (bijvoorbeeld: krijg de stap URL-document naar een HTTPS-URL of een Make Rest Call naar een HTTPS REST-URL), uploadt u de ondertekende of zelf-ondertekende certificaatketen van de service van derden naar de UCCX tomcat-trust keystore. Om dit certificaat te verkrijgen, raadpleegt u de pagina Beheer van UCCX OS en kiest u Uploadcertificaat.

De UCCX Engine is geconfigureerd om het platform Tomcat keystore te doorzoeken naar certificaakkettingen van derden wanneer deze certificaten worden aangeboden door applicaties van derden wanneer zij via scriptstappen toegang krijgen tot beveiligde locaties.

De gehele certificaatketen moet worden geüpload naar het platform Tomcat keystore, dat toegankelijk is via de OS Administration pagina, omdat de Tomcat keystore standaard geen basiscertificaten bevat.

Nadat u deze acties hebt voltooid, moet u Cisco UCS Engine opnieuw opstarten.

Verifiëren

Om te controleren of alle certificaten correct zijn geïnstalleerd, kunt u de functies testen die in deze sectie worden beschreven. Als er geen certificaatfouten worden weergegeven en alle functies correct functioneren, worden de certificaten correct geïnstalleerd.

- Configuratie van de webchat van Agent via SocialMiner/CCP. Neem contact op met de chat via het webformulier. Controleer dat de agent de banner ontvangt om de chat contact te accepteren en ook te verifiëren dat zodra chat contact is geaccepteerd, het chat formulier goed wordt geladen en de agent kan zowel ontvangen als chat berichten verzenden.

- Probeer via Finesse een agent in te loggen. Controleer dat er geen certificaatwaarschuwingen verschijnen en dat de webpagina niet vraagt om de installatie van certificaten in de browser. Controleer of de agent de status correct kan wijzigen en of een nieuwe oproep naar UCCX correct aan de agent wordt gepresenteerd.

- Nadat u de Live Data gadgets in de agent en supervisor Finesse desktop lay-out hebt geconfigureerd, logt u in bij een agent, een supervisor en een rapportagegebruiker. Controleer dat de Live Data gadgets goed laden, dat de eerste gegevens in het gadget worden ingevuld en dat de gegevens worden ververst wanneer de onderliggende gegevens veranderen.

- Probeer verbinding te maken van een browser met de AppAdmin URL op beide UCCX-knooppunten. Controleer dat er geen certificaatwaarschuwingen verschijnen wanneer dit wordt gevraagd op de inlogpagina.

Problemen oplossen

Probleem - Ongeldige gebruikers-id/wachtwoord

UCS FineReader kan niet inloggen met de fout "Ongeldige gebruikersnaam/wachtwoord".

Oorzaken

Unified CCX maakt gebruik van de uitzondering "SSLHandshakeException" en slaagt er niet in een verbinding tot stand te brengen met Unified CM.

Oplossing

- Controleer of het Unified CM Tomcat-certificaat niet is verlopen.

- Zorg ervoor dat elk certificaat dat u in Unified CM geüpload heeft een van deze extensies gemarkeerd als kritisch:

X509v3 toetsgebruik (OID - 2.5.29.15)

X509v3 basisbeperkingen (OID - 2.5.29.19)

Als u andere extensies als kritisch markeert, mislukt de communicatie tussen Unified CCX en Unified CM vanwege de mislukking van Unified CM certificaat verificatie.

Probleem - MVO-SAN en -certificaat komen niet overeen

Het uploaden van een CA-ondertekend certificaat toont fout "CSR SAN en Certificate SAN niet overeenkomen".

Oorzaken

CA kan een ander parent-domein toegevoegd hebben in het veld Certificate Onderwerp Alternative Names (SAN). Standaard beschikt de MVO over deze SAN’s:

OnderwerpAltName [

example.com (NSName)

hostname.example.com (NSName)

]

CA's kunnen een certificaat retourneren met een ander SAN dat aan het certificaat is toegevoegd: Host Name Voorbeeld. Het certificaat kan in dit geval een extra SAN hebben:

OnderwerpAltName [

example.com (NSName)

hostname.example.com (NSName)

www.hostname.example.com (NSName)

]

Dit veroorzaakt een fout in de SAN-overeenkomst.

Oplossing

In de sectie Onderwerp Alternate Name (SAN’s) van de UCCX Generate Certificate Signing Aanvraag pagina, genereren de CSR met een leeg Parent Domain veld. Op deze manier wordt de CSR niet gegenereerd met een SAN-kenmerk, kan de CA de SAN’s formatteren en kan er geen sprake zijn van een wanverhouding van het SAN-kenmerk wanneer u het certificaat uploadt naar UCCX. Merk op dat het veld Parent Domain standaard is ingesteld voor het domein van de UCCX-server. De waarde moet dus expliciet worden verwijderd terwijl de instellingen voor de CSR zijn geconfigureerd.

Probleem - NET::ERR_CERT_Common_NAME_INVALIDITY

Wanneer u een UCCX-, MediaSense- of SocialMiner-webpagina bezoekt, ontvangt u een foutmelding.

"Uw verbinding is niet privé. De aanvallers kunnen proberen om uw informatie van <Server_FQDN> (bijvoorbeeld wachtwoorden, berichten, of creditcards) te stelen. NETTO::ERR_CERT_COMMON_NAME_INVALIDIS. Deze server kan niet bewijzen dat het <Server_FQDN> is; het beveiligingscertificaat is afkomstig van [missing_subjectAltName]. Dit kan worden veroorzaakt door een misconfiguratie of een aanvaller die uw verbinding onderschept."

Oorzaken

Chrome versie 58 heeft een nieuwe beveiligingsfunctie geïntroduceerd waarbij wordt gemeld dat het certificaat van een website niet veilig is als de gemeenschappelijke naam (CN) niet ook als SAN is opgenomen.

Oplossing

- U kunt navigeren naar Advanced > Ga verder naar <Server_FQDN> (onveilig) om verder te gaan naar de site en de certificaatfout te accepteren.

- U kunt de fout geheel vermijden met CA ondertekende certificaten. Wanneer u een CSR genereert, is de FQDN van de server opgenomen als een SAN. CA kan de CSR ondertekenen en nadat u het ondertekende certificaat weer naar de server hebt geüpload, beschikt het servercertificaat over de FQDN in het SAN-veld, zodat de fout niet kan worden weergegeven.

Meer informatie

Zie het gedeelte Ondersteuning verwijderen voor commonName matching in certificaten in Afschrijvingen en Verwijderingen in Chrome 58.

Certificaatgebreken

- Cisco bug-id CSCvb46250 - UCCX: Tomcat ECDSA certificaat impact op Finesse Live Data

- Cisco bug-id CSCvb58580 - kan niet inloggen op SocialMiner met zowel tomcat als tomcat-ECDSA ondertekend door RSA-certificeringsinstantie

- Cisco bug-id CSC56174 - UCCX: aanmelding bij Finesse Agent mislukt door SSLHandshakeException

- Cisco bug-id CSCuv89545 - kwetsbaarheid voor Finesse Logjam

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

19-Sep-2024 |

Bijgewerkt machinevertaling en opmaak. |

2.0 |

20-Oct-2023 |

Toegevoegd Alt Text.

Bijgewerkte Titel, Inleiding, PII, SEO, Juridische Disclaimer, Machinevertaling, Stijlvereisten, en het Formatteren. |

1.0 |

24-Mar-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Arundeep NagarajTechnisch adviseur-engineer

- Ryan LaFountainTechnisch adviseur-engineer

- Jared CompianoTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback