Unified Contact Center Enterprise (UCCE) single aanmelding (SSO)-certificaten en -configuratie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden certificeringsconfiguraties beschreven die vereist zijn voor UCCE SSO. De configuratie van deze optie omvat verschillende certificaten voor HTTPS, digitale handtekeningen en encryptie.

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- UCS release 11.5

- Microsoft Active Directory (AD) - AD geïnstalleerd op Windows Server

- Active Directory Federation Service (ADFS) versie 2.0/3.0

Gebruikte componenten

UCS E11.5

Windows 2012 R2

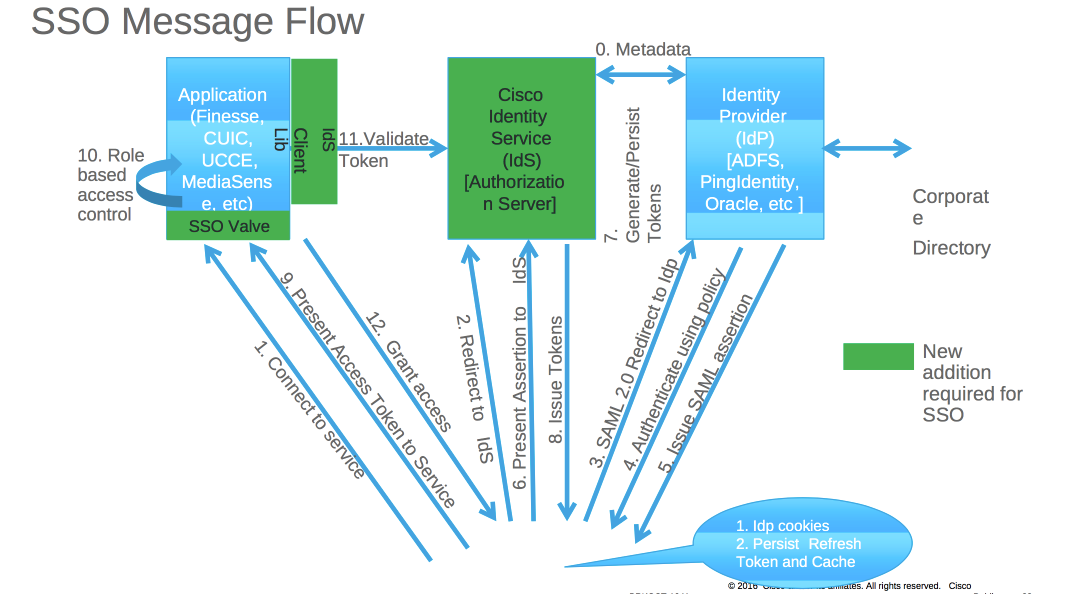

Deel A. SSO-berichtenstroom

Als SSO is ingeschakeld, wanneer agent inlogt op Finesse desktop:

- Finesse server redirecteert agent browser om met Identity Service (IDS) te communiceren

- IDS-browser verwijst naar Identity Provider (IDP) met SAML-verzoek

- IDP genereert SAML-token en geeft deze door aan IDS-server

- Wanneer een token is gegenereerd, bladert elke keer dat de agent naar de toepassing bladert, er wordt deze geldige token gebruikt voor het loggen

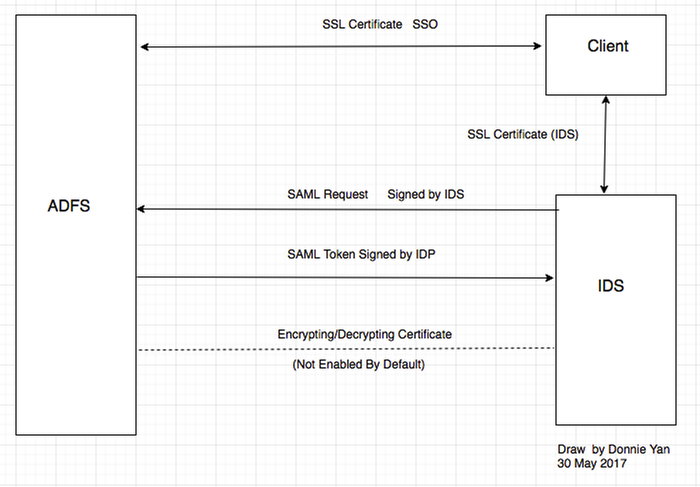

Deel B. In IDP en IDS gebruikte certificaten

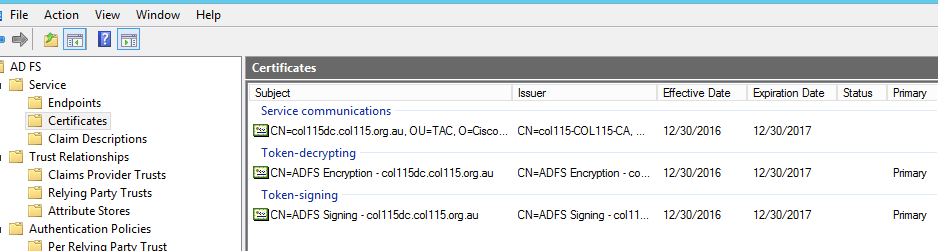

IDP-certificaten

- SSL-certificaat (SSO)

- Token-signaalcertificaat

- Token - decryptie

IDS-certificaten

- SAML-certificaat

- Sleutel

- Encryptiesleutel

Deel C. IDP-certificering in detail en configuratie

SSL-certificaat (SSO)

- Dit certificaat wordt gebruikt tussen IDP en client. De client moet een SSO-certificaat vertrouwen

- SSL-certificaat is geplaatst om de sessie tussen client en IDP server te versleutelen. Dit certificaat is niet specifiek voor ADFS, maar specifiek voor IS

- Het onderwerp van het SSL-certificaat moet overeenkomen met de naam die in de ADFS-configuratie wordt gebruikt

Stappen om SSL-certificaat voor SSO te configureren (lokaal lab met interne CA ondertekend)

Stap 1 . Maak SSL-certificaat met certificaataanvraag (CSR) en teken door interne CA voor ADFS.

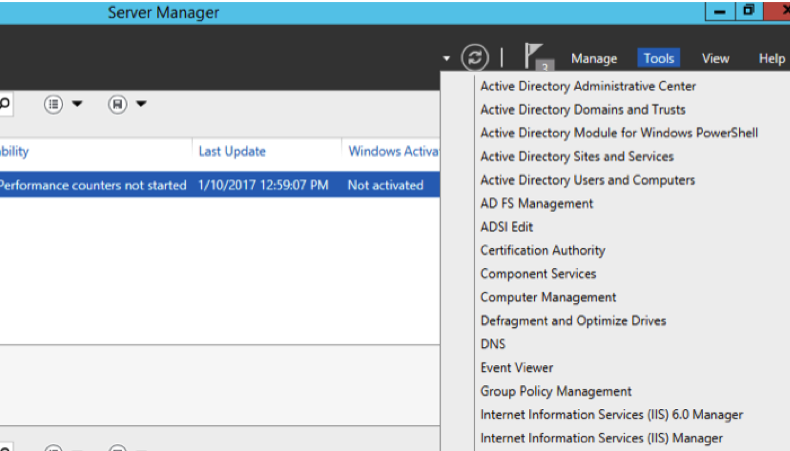

- Open Server Manager.

- Klik op Gereedschappen.

- Klik op Internet Information Services (IS) Manager.

- Selecteer de lokale server.

- Selecteer Server Certificaten.

- Klik op Functie openen (actiepaneel).

- Klik op certificaataanvraag maken.

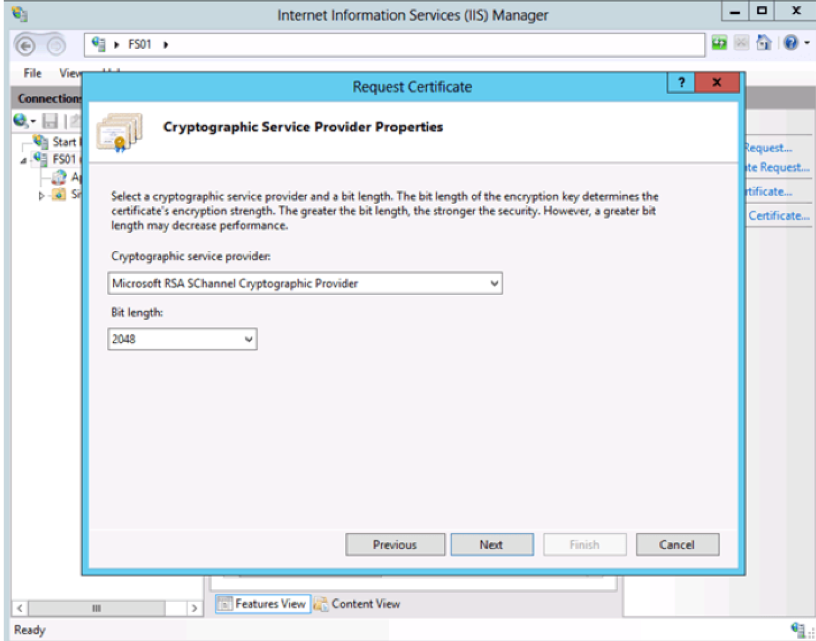

- Laat de cryptografische dienstverlener standaard staan.

- Verander de bit Length naar 2048.

- Klik op Volgende.

- Selecteer een locatie voor het opslaan van het gevraagde bestand.

- Klik op Voltooien.

Stap 2. CA tekent de CSR die uit stap 1 is gegenereerd.

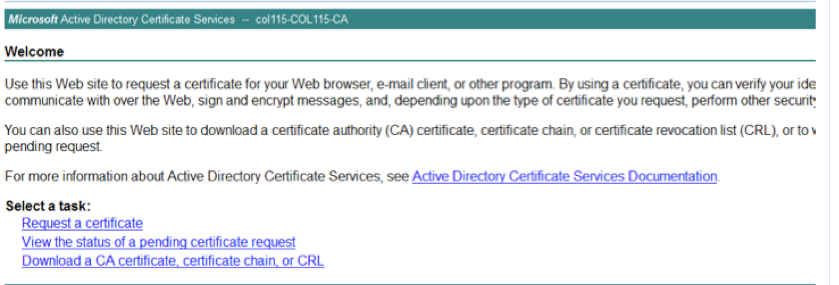

- Open CA-server om deze CSR http:<CA Server ip-adres>/certsrv/te gebruiken.

-

Klik op Een certificaat aanvragen.

-

Klik op Geavanceerde certificaataanvraag.

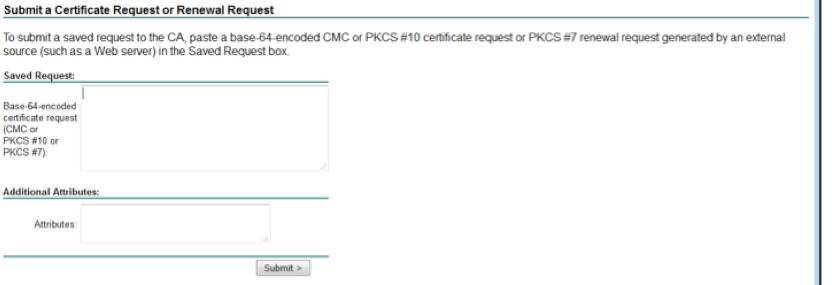

-

Kopieer de CSR naar de gecodeerde certificaataanvraag van Based-64.

-

Indienen.

-

Download het ondertekende certificaat.

Stap 3. Installeer het ondertekende certificaat terug naar ADFS-server en verdeel het naar ADFS-functie.

1. Installeer het ondertekende certificaat terug op de ADFS-server. Om dit te doen, opent u Server Manager>Tools>Klik op Internet Information Services (IS) Manager>.

Lokale server>Server-certificaat>Open optie (actiepaneel).

2. Klik op de volledige certificaataanvraag.

3. Selecteer het pad naar het volledige CSR-bestand dat u hebt ingevuld en gedownload van de derde certificatieprovider.

4. Voer de vriendelijke naam van het certificaat in.

5. Selecteer Persoonlijk als de certificaatwinkel.

6. Klik op OK.

7. In dit stadium werd alle certificaten toegevoegd. SSL-certificaat is nu vereist.

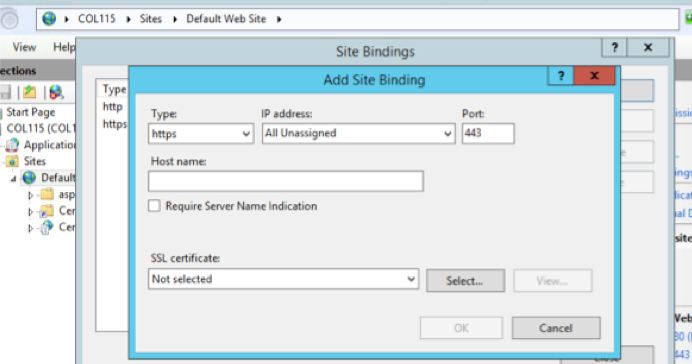

8. Vul de lokale server uit>Sites uitvouwen>Selecteer Standaardwebsite>Bindingen klikken (deelvenster met handelingen).

9.Klik op Toevoegen.

10. Wijzig het type naar HTTPS.

1. Selecteer uw certificaat in het uitrolmenu.

12. Klik op OK.

Nu is SSL-certificaat voor ADFS-server toegewezen.

Opmerking: Tijdens de installatie van de ADFS-functie moet er een eerder SSL-certificaat worden gebruikt.

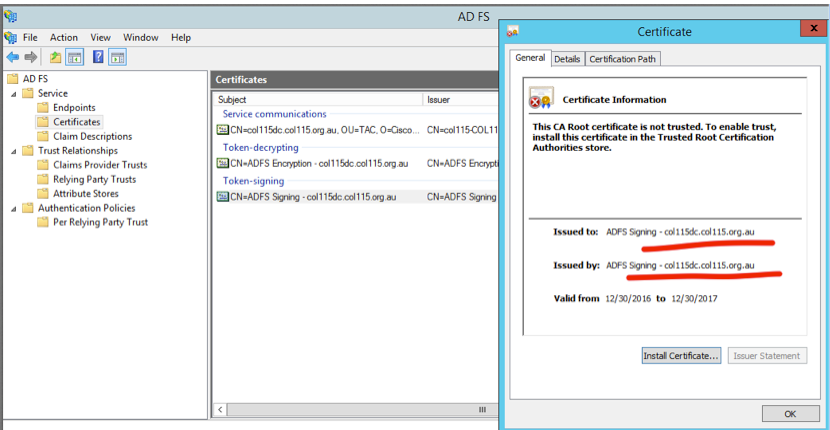

Token-signaalcertificaat

ADFS genereert zelfgetekend certificaat voor teken. Het is standaard een jaar geldig.

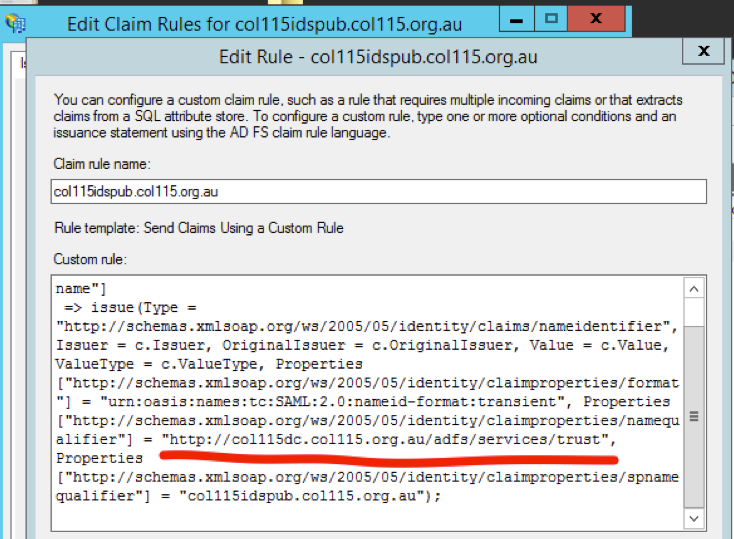

SAML-token gegenereerd door IDP is ingesloten door ADFS-toets (Token Signing Certificate Private Part). Vervolgens gebruikt IDS de ADFS-toets om dit te controleren. Deze garantie wordt niet aangepast.

Het Token Signing Certificate wordt elke keer gebruikt dat een gebruiker toegang moet krijgen tot een applicatie van een betrouwbare partij (Cisco IDS).

Hoe krijgt Cisco IDS-server de openbare sleutel van Token Singing Certificate?

Dit gebeurt door ADFS-metagegevens te uploaden naar de IDS-server en vervolgens ADFS-publieke sleutel naar de IDS-server door te geven. Op deze manier verkrijgt IDS de openbare sleutel van ADFS-server.

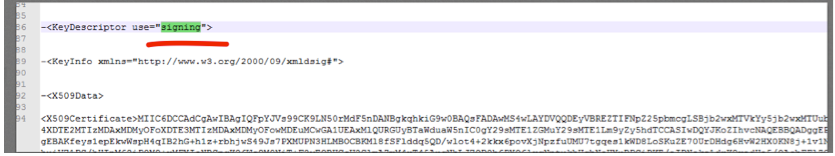

U moet IDP-metagegevens downloaden van ADFS. Raadpleeg de link https:// <FQDN of ADFS>/federationmetadata/2007-06/federationmetadata.xml om IDP-metagegevens te downloaden.

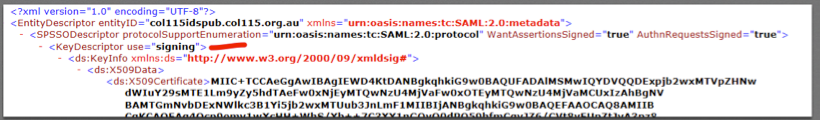

Uit ADFS-metagegevens

Uit ADFS-metagegevens ADFS-metagegevens uploaden naar IDS

ADFS-metagegevens uploaden naar IDS

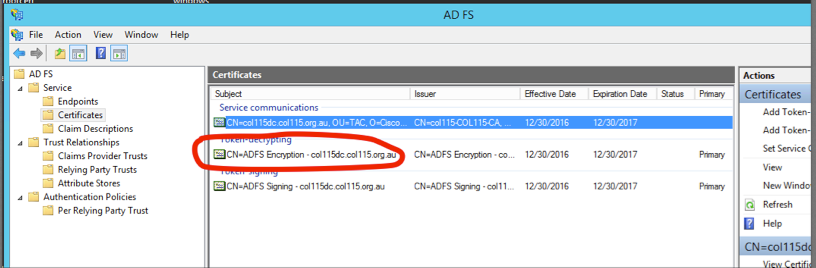

Token-decryptie

Dit certificaat genereert automatisch door ADFS-server (zelf-ondertekend). Als het token versleuteld moet worden, gebruikt ADFS de openbare sleutel van IDS om het te decrypteren. Maar wanneer je ADFS-token ziet, betekent dit NIET dat het token versleuteld is.

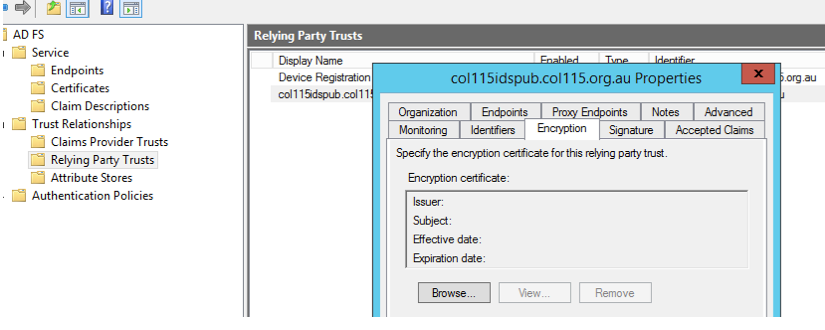

Als u wilt zien of de symbolische encryptie voor een specifieke aangesloten partijtoepassing werd toegelaten, moet u het coderingstabblad op een specifieke loyaliteits toepassing controleren.

Deze afbeelding toont dat een symbolische codering NIET is ingeschakeld.

Encryptie is NIET ingeschakeld

Encryptie is NIET ingeschakeld

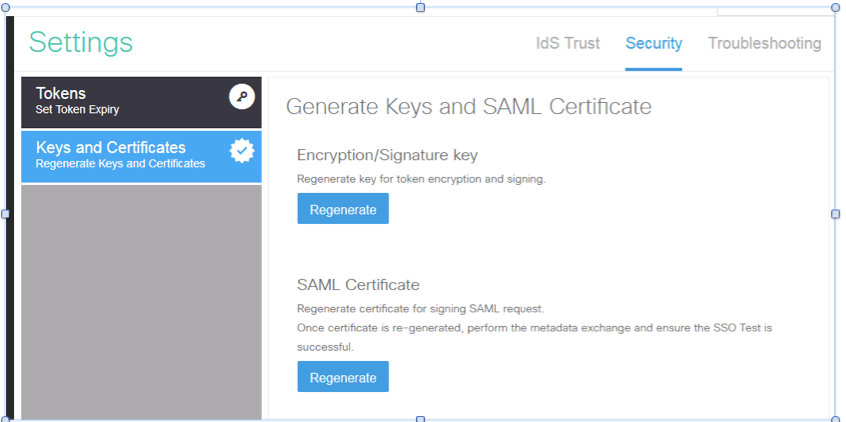

Deel D. Cisco IDS-zijcertificaat

- SAML-certificaat

- Encryptiesleutel

- Sleutel

SAML-certificaat

Dit certificaat wordt gegenereerd door een IDS-server (zelf-ondertekend). De standaard is 3 jaar geldig.

Dit certificaat wordt gebruikt voor het ondertekenen van SAML-aanvraag en voor het verzenden naar IDP (ADFS). Deze openbare sleutel bevindt zich in de IDS-metadata en moet worden geïmporteerd naar ADFS-server.

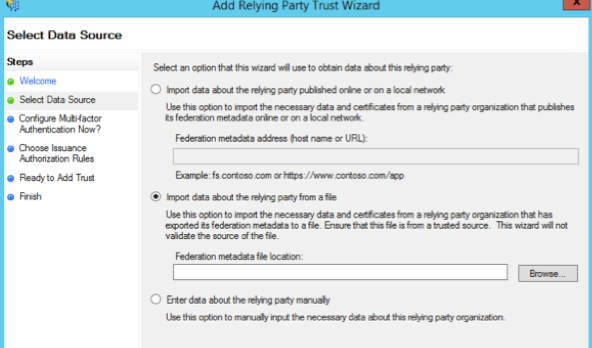

1.SAML SP-metadata van IDS server downloaden.

2. Broswer naar https://<ids server FQDN>:8553/disadmin/.

3. Selecteer instellingen en download SAML SP-metagegevens en bewaar deze.

Metagegevens van IDS-server

Metagegevens van IDS-server

importeren naar ADFS-server

importeren naar ADFS-server Verifiëren aan ADFS-zijde

Verifiëren aan ADFS-zijde

Wanneer IDS het SAML-certificaat opnieuw genereert, wordt het gebruikt om het SAML-verzoek te ondertekenen, voert het metagegevens uit om te wisselen.

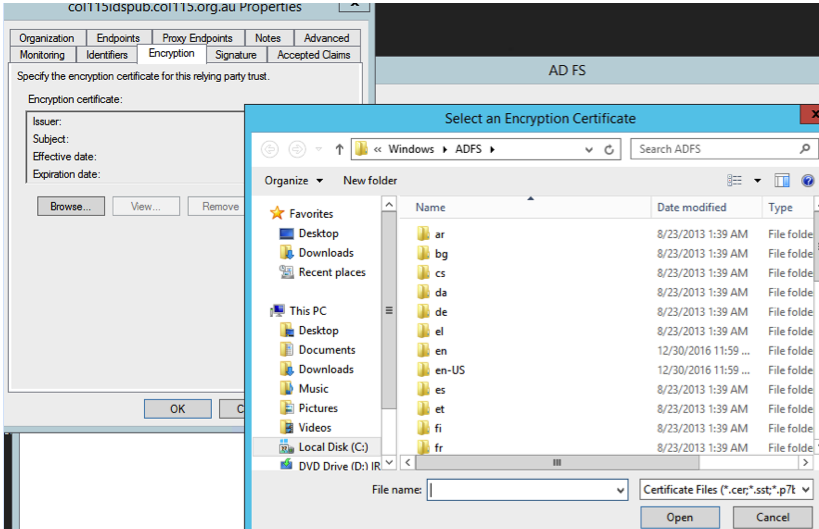

Toetsen voor versleuteling/handtekening

Encryptie is standaard niet ingeschakeld. Als encryptie is ingeschakeld, moet deze naar ADFS worden geüpload.

Referentie:

Bijgedragen door Cisco-engineers

- Mingze YanCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback