Exchange zelfondertekende certificaten in een UCS 12.6-oplossing

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u zelfondertekende certificaten kunt uitwisselen in de Unified Contact Center Enterprise (UCCE)-oplossing.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- UCS release 12.6(2)

- CVP-release (Customer Voice Portal) 12.6(2)

- Cisco gevirtualiseerde spraakbrowser (VVB)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- UCS 12.6(2)

- CVP 12.6(2)

- Cisco VVB 12.6(2)

- CVP Operations-console (OAMP)

- CVP nieuwe OAMP (NOAMP)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Bij de configuratie van de UCCE-oplossing voor nieuwe functies waarbij kerntoepassingen zijn betrokken, zoals Roggers, Peripheral Gateways (PG), Admin Workstations (AW)/ Administration Data Server (ADS), Finesse, Cisco Unified Intelligence Center (CUIC) en dergelijke, wordt dit gedaan via de Admin-pagina van Contact Center Enterprise (CCE). Voor Interactive Voice Response (IVR)-toepassingen zoals CVP, Cisco VVB en gateways regelt NOAMP de configuratie van nieuwe functies. Van CCE 12.5(1), wegens veiligheid-beheer-naleving (SRC), wordt al mededeling aan CCE Admin en NOAMP strikt gedaan via het veilige protocol van HTTP.

Om naadloze veilige communicatie tussen deze toepassingen in een zelf ondertekende certificaatomgeving te realiseren, is de uitwisseling van certificaten tussen de servers een must. In de volgende sectie worden de stappen die nodig zijn om zelfondertekend certificaat uit te wisselen tussen:

- CCE AW-servers en CCE Core-toepassingsservers

- CVP OAMP-server en CVP-componentservers

Opmerking: dit document is ALLEEN van toepassing op CCE versie 12.6. Zie de sectie met verwante informatie voor links naar andere versies.

Procedure

CCE AW-servers en CCE Core-toepassingsservers

Dit zijn de onderdelen waaruit zelfondertekende certificaten worden geëxporteerd en onderdelen waarin zelfondertekende certificaten moeten worden geïmporteerd.

CCE AW servers: Deze server vereist certificaat van:

- Windows-platform: router en logger (Rogger){A/B}, perifere gateway (PG) {A/B}, en alle AW/ADS.

Opmerking: IIS en DFP zijn nodig.

- VOS-platform: Finesse, CUIC, Live Data (LD), Identity Server (IDS) , Cloud Connect en andere relevante servers die deel uitmaken van de inventarisdatabase. Hetzelfde geldt voor andere AW-servers in de oplossing.

Router \ Logger Server: Deze server vereist certificaat van:

- Windows platform: Alle AW servers IIS certificaat.

De stappen die nodig zijn om de zelfondertekende certificaten voor CCE effectief te kunnen uitwisselen, zijn in deze secties verdeeld.

Sectie 1: Certificaatuitwisseling tussen router\Logger, PG en AW Server

Sectie 2: Certificaatuitwisseling tussen VOS Platform Application en AW Server

Sectie 1: Certificaatuitwisseling tussen router\Logger, PG en AW Server

De stappen die nodig zijn om deze uitwisseling met succes te voltooien zijn:

Stap 1. Exporteer IIS-certificaten van router\Logger, PG en alle AW-servers.

Stap 2. DFP-certificaten exporteren van router\Logger, PG en alle AW-servers.

Stap 3. Importeer IIS- en DFP-certificaten van Router\Logger, PG en AW naar AW-servers.

Stap 4. IIS-certificaat importeren naar router\Logger en PG vanaf AW-servers.

Waarschuwing: voordat u begint, moet u een back-up maken van de keystore en een opdrachtprompt openen als beheerder.

(i) Ken de java home path om ervoor te zorgen waar de java keytool wordt gehost. Er zijn een paar manieren waarop je de java home pad kunt vinden.

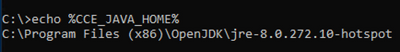

Optie 1: CLI-opdracht: echo %CCE_JAVA_HOME%

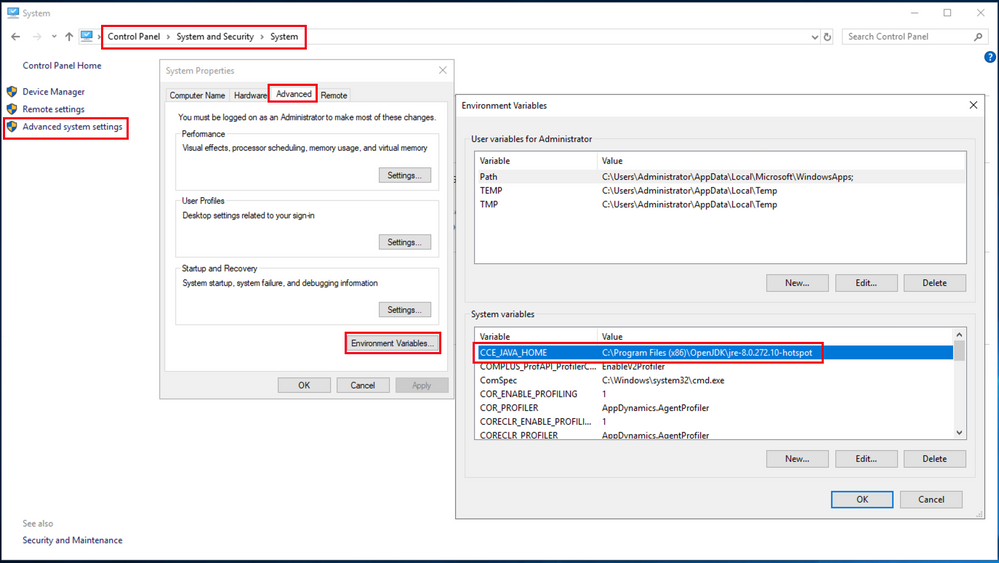

Optie 2: Handmatig via geavanceerde systeeminstelling, zoals in de afbeelding

(ii) Maak een back-up van het accerts-bestand in de map <ICM install directory>ssl\ . U kunt het naar een andere locatie kopiëren.

Stap 1. IIS-certificaten exporteren van router\Logger, PG en alle AW-servers.

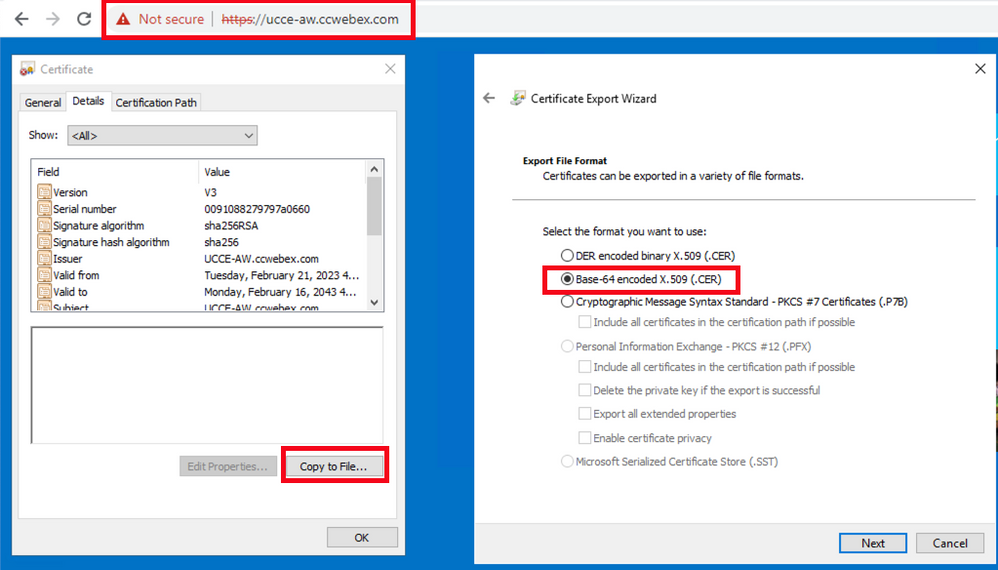

(i) Op AW server van een browser, navigeer aan de servers (Roggers, PG, andere AW servers) url: https://{servername}.

(ii) Het certificaat in een tijdelijke map opslaan. Bijvoorbeeld c:\temp\certs en noem de cert als ICM{svr}[ab].cer.

Opmerking: Selecteer de optie Base-64 encoded X.509 (.CER).

Stap 2. DFP-certificaten exporteren van router\Logger, PG en alle AW-servers.

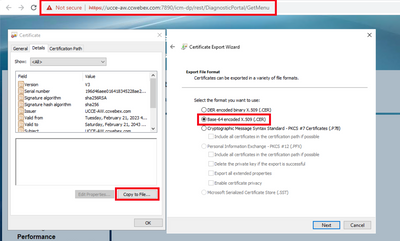

(i) Op AW server, open een browser, en navigeer aan de servers (router, Logger of Roggers, PGs) DFP url: https://{servername}:7890/icm-dp/rest/DiagnosticPortal/GetProductVersion.

(ii) Sla het certificaat op in mappenvoorbeeld c:\temp\certs en noem de cert als dfp{svr}[ab].cer

Opmerking: Selecteer de optie Base-64 encoded X.509 (.CER).

Stap 3. Importeer IIS- en DFP-certificaten van Router\Logger, PG en AW naar AW-servers.

Opdracht om de IIS zelfondertekende certificaten te importeren in AW-server. Het pad om het gereedschap Sleutel uit te voeren: %CCE_JAVA_HOME%\bin:

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\IIS{svr}[ab].cer -alias {fqdn_of_server}_IIS -keystore {ICM install directory}\ssl\cacerts

Example:%CCE_JAVA_HOME%\bin\keytool.exe -import -file c:\temp\certs\IISAWA.cer -alias AWA_IIS -keystore C:\icm\ssl\cacerts

Opmerking: importeer alle servercertificaten die naar alle AW-servers zijn geëxporteerd.

Opdracht om de DFP zelfondertekende certificaten te importeren in AW-servers:

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\dfp{svr}[ab].cer -alias {fqdn_of_server}_DFP -keystore {ICM install directory}\ssl\cacerts

Example: %CCE_JAVA_HOME%\bin\keytool.exe -import -file c:\temp\certs\dfpAWA.cer -alias AWA_DFP -keystore C:\icm\ssl\cacerts

Opmerking: importeer alle servercertificaten die naar alle AW-servers zijn geëxporteerd.

Start de Apache Tomcat-service opnieuw op de AW-servers.

Stap 4. IIS-certificaat importeren naar router\Logger en PG vanaf AW-servers.

Opdracht om de AW IIS zelfondertekende certificaten te importeren in Router\Logger en PG servers:

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\IIS{svr}[ab].cer -alias {fqdn_of_server}_IIS -keystore {ICM install directory}\ssl\cacerts

Example: %CCE_JAVA_HOME%\bin\keytool.exe -import -file c:\temp\certs\IISAWA.cer -alias AWA_IIS -keystore C:\icm\ssl\cacerts

Opmerking: Importeer alle AW IIS-servercertificaten die worden geëxporteerd naar Rogger- en PG-servers aan A- en B-kanten.

Start de Apache Tomcat-service opnieuw op de router\Logger en PG servers.

Sectie 2: Certificaatuitwisseling tussen VOS-platformtoepassingen en AW-server

De stappen die nodig zijn om deze uitwisseling met succes te voltooien zijn:

Stap 1. Exporteren van VOS-platformtoepassingsservercertificaten.

Stap 2. VOS-platform-toepassingscertificaten importeren naar AW-server.

Dit proces is van toepassing op VOS-toepassingen zoals:

- Finesse

- CUIC \ LD \ IDS

- Cloud Connect

Stap 1. Exporteren van VOS-platformtoepassingsservercertificaten.

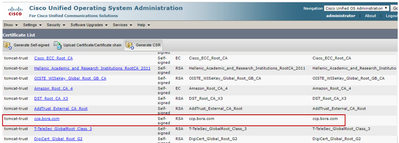

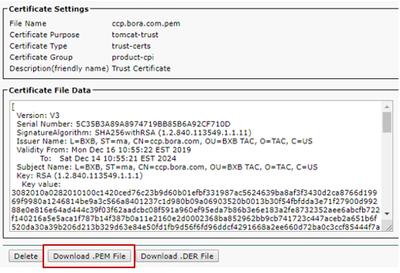

(i) Navigeer naar de pagina Cisco Unified Communications Operating System Administration: https://FQDN:8443/cmplatform.

(ii) Navigeer naar Security > Certificaatbeheer en vind de applicatie primaire servercertificaten in tomcat-trust map.

(iii) Selecteer het certificaat en klik op download .PEM bestand om het op te slaan in een tijdelijke map op de AW server.

Opmerking: voer dezelfde stappen uit voor de abonnee.

Stap 2. VOS-platformtoepassing importeren naar AW-server.

Pad om de Key tool uit te voeren: %CCE_JAVA_HOME%\bin

Opdracht om de zelfondertekende certificaten te importeren:

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\vosapplicationX.pem -alias {fqdn_of_VOS} -keystore {ICM install directory}\ssl\cacerts

Example: %CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\CUICPub.pem -alias CUICPub -keystore C:\icm\ssl\cacerts

Start de Apache Tomcat-service opnieuw op de AW-servers.

Opmerking: voer dezelfde taak uit op andere AW-servers.

CVP OAMP-server en CVP-componentservers

Dit zijn de onderdelen waaruit zelfondertekende certificaten worden uitgevoerd en onderdelen waarin zelfondertekende certificaten moeten worden ingevoerd.

(i) CVP OAMP server: Deze server vereist certificaat van

- Windows platform: Web Services Manager (WSM) certificaat van CVP server en Reporting servers.

- VOS-platform: Cisco VVB en Cloud Connect server.

(ii) CVP-servers: Deze server vereist een certificaat van

- Windows platform: WSM certificaat van OAMP server.

- VOS-platform: Cloud Connect-server en Cisco VVB-server.

(iii) CVP Reporting servers: Deze server vereist een certificaat van

- Windows platform: WSM certificaat van OAMP server

(iv) Cisco VVB-servers: voor deze server is een certificaat vereist van

- Windows platform: VXML certificaat van CVP server en CVP server certificaat van CVP server

- VOS-platform: Cloud Connect-server

De stappen die nodig zijn om de zelfondertekende certificaten effectief te kunnen uitwisselen in de CVP-omgeving worden uitgelegd in deze drie secties.

Sectie 1: Certificaatuitwisseling tussen CVP OAMP Server en CVP Server en Rapportageservers

Sectie 2: Certificaatuitwisseling tussen CVP OAMP Server en VOS Platform-toepassingen

Sectie 3: Certificaatuitwisseling tussen CVP Server en VOS-platformtoepassingen

Sectie 1: Certificaatuitwisseling tussen CVP OAMP Server en CVP Server en Rapportageservers

De stappen die nodig zijn om deze uitwisseling met succes te voltooien zijn:

Stap 1. Exporteer het WSM-certificaat vanaf CVP Server-, Reporting- en OAMP-server.

Stap 2. Importeer de WSM-certificaten van CVP Server en Reporting Server in OAMP-server.

Stap 3. Importeer het WSM-certificaat van de CVP OAMP-server in CVP-servers en rapporterende servers.

Waarschuwing: voordat u begint, moet u het volgende doen:

1. Open een opdrachtvenster als beheerder.

2. Voor 12.6.2, om het keystore wachtwoord te identificeren, ga naar de %CVP_HOME%\bin map en voer het bestand DecryptKeystoreUtil.bat uit.

3. Voor 12.6.1, om het keystore wachtwoord te identificeren, voer de opdracht uit, meer %CVP_HOME%\conf\security.Properties.

4. U hebt dit wachtwoord nodig bij het uitvoeren van de opdrachten voor het gereedschap.

5. Voer vanuit de map %CVP_HOME%\conf\security\ de opdracht uit en kopieer .keystore backup.keystore.

Stap 1. Exporteer het WSM-certificaat vanuit CVP Server, Reporting en OAMP Server.

(i) Exporteer WSM-certificaat van elke CVP Server naar een tijdelijke locatie en hernoem het certificaat met een gewenste naam. U kunt de naam wijzigen in wsmX.crt. Vervang X door de hostnaam van de server. Bijvoorbeeld wsmcsa.crt, wsmcsb.crt, wsmrepa.crt, wsmrepb.crt, wsmoamp.crt.

Opdracht om de zelfondertekende certificaten te exporteren:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -export -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm.crt

(ii) Kopieer het certificaat van het pad %CVP_HOME%\conf\security\wsm.crt van elke server en hernoem het als wsmX.crt op basis van het servertype.

Stap 2. WSM-certificaten importeren van CVP Server en Reporting Server in OAMP Server.

(i) Kopieer elk WSM-certificaat van de CVP-server en de rapportageserver (wsmX.crt) naar de %CVP_HOME%\conf\beveiligingsmap op de OAMP-server.

ii) Voer deze certificaten in met de opdracht:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_cvp}_wsm -file %CVP_HOME%\conf\security\wsmcsX.crt

(iii) De server opnieuw opstarten.

Stap 3. Importeer het WSM-certificaat van de CVP OAMP Server in CVP-servers en rapporterende servers.

(i) Kopieer het WSM-certificaat van de OAMP-server (wsmoampX.crt) naar de beveiligingsdirectory %CVP_HOME%\conf\op alle CVP-servers en de rapporterende servers.

ii) Voer de certificaten in met de opdracht:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_cvp}_wsm -file %CVP_HOME%\conf\security\wsmoampX.crt

(iii) De servers opnieuw opstarten.

Sectie 2: Certificaatuitwisseling tussen CVP OAMP Server en VOS Platform-toepassingen

De stappen die nodig zijn om deze uitwisseling met succes te voltooien zijn:

Stap 1. Exporteer het aanvraagcertificaat vanaf het VOS-platform.

Stap 2. Importeer het VOS-toepassingscertificaat in de OAMP-server.

Dit proces is van toepassing op VOS-toepassingen zoals:

- CUCM

- VVB

- Cloud Connect

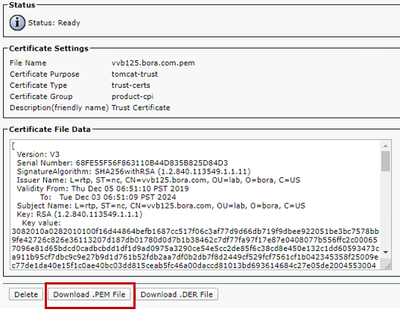

Stap 1. Exporteer het aanvraagcertificaat vanaf het VOS-platform.

(i) Navigeer naar de pagina Cisco Unified Communications Operating System Administration: https://FQDN:8443/cmplatform.

(ii) Navigeer naar Security > Certificaatbeheer en vind de applicatie primaire servercertificaten in de tomcat-trust map.

(iii) Selecteer het certificaat en klik op PEM-bestand downloaden om het op te slaan in een tijdelijke map op de OAMP-server.

Stap 2. Importeer het VOS-toepassingscertificaat in de OAMP-server.

(i) Kopieer het VOS-certificaat naar de %CVP_HOME%\conf\security directory op de OAMP-server.

ii) Voer de certificaten in met de opdracht:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_VOS} -file %CVP_HOME%\conf\security\VOS.pem

(ii) De server opnieuw opstarten.

Sectie 3: Certificaatuitwisseling tussen CVP Server en VOS-platformtoepassingen

Dit is een optionele stap om de SIP-communicatie tussen CVP en andere contactcentercomponenten te beveiligen. Raadpleeg voor meer informatie de CVP Configuration Guide: CVP Configuration Guide - Security.

CVP CallStudio-webservicecontegratie

Voor gedetailleerde informatie over hoe u een beveiligde communicatie kunt opzetten voor Web Services Element en Rest_Client element

Gerelateerde informatie

- CVP Configuration Guide - Beveiliging

- UCS security gids

- PCE-beheerdershandleiding

- Exchange PCE zelfondertekende certificaten - PCE 12.5

- Exchange UCCE zelfondertekende certificaten - UCCE 12.5

- Exchange PCE zelfondertekende certificaten - PCE 12.6

- Voer CA-Signed Certificaten uit - CCE 12.6

- Exchange-certificaten met de tool Contact Center Uploader

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

15-Aug-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Bhaskar Sastry GarimellaCisco Technical Consulting Engineer

- Ramiro AmayaCisco Technical Consulting Engineer

- Robert RogierCisco Technical Consulting Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback