Problemen met hoge beschikbaarheid van Firepower Threat Defense oplossen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de procedures voor bediening, verificatie en probleemoplossing bij hoge beschikbaarheid (HA) bij Firepower Threat Defence (FTD).

Voorwaarden

Vereisten

Cisco raadt kennis van deze onderwerpen aan:

- FTD- en ASA-platforms

- Packet-opnamen op FTD-apparatuur

Het wordt ten zeerste aanbevolen om de Firepower Configuration Guide Configure FTD High Availability on Firepower Appliances te lezen om de in dit document beschreven concepten beter te begrijpen.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco FTD

- Cisco Firepower Management Center (FMC)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De informatie en de voorbeelden zijn gebaseerd op FTD, maar de meeste concepten zijn ook volledig van toepassing op adaptieve security applicatie (ASA).

Een FTD ondersteunt twee hoofdbeheermodi:

- Off-box via FMC - ook bekend als remote management

- On-box via Firepower Device Manager (FDM) - ook bekend als lokaal beheer

Opmerking: FTD die via FDM wordt beheerd, kan vanaf Firepower versie code v6.3.0 worden toegevoegd in High Availability.

Ontwerpopties

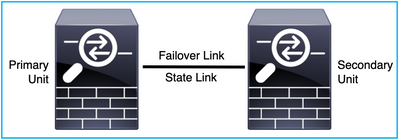

Vanuit het ontwerpstandpunt van de FTD kan deze, zoals in deze afbeelding wordt getoond, rechtstreeks worden aangesloten:

Of, het kan via Layer 2 (L2) switch worden verbonden, zoals in deze afbeelding:

HA-terminologie

| Active |

De actieve ASA ontvangt alle verkeersstromen en filtert al het netwerkverkeer. De configuratiewijzigingen worden op de actieve ASA aangebracht. |

| HA-link |

De twee eenheden in een failover-paar communiceren voortdurend via een failover-link om de operationele status van elke eenheid te bepalen en configuratiewijzigingen te synchroniseren. De via de link gedeelde informatie is:

|

| Primair |

Dit is de eenheid die gewoonlijk eerst wordt geconfigureerd wanneer u een HA maakt. Het belang hiervan is dat als de apparaten van een ASA HA precies op hetzelfde moment samenkomen, de primaire de actieve rol op zich neemt. |

| Secundair |

Dit is de eenheid die meestal als tweede wordt ingesteld wanneer u een HA maakt. Het belang hiervan is dat, als beide apparaten van een ASA HA precies op hetzelfde moment samenkomen, de secundaire de stand-by rol op zich neemt. |

| Standby |

De stand-by ASA verwerkt geen bewegend verkeer, synchroniseert de verbindingen en de configuratie vanuit het actieve apparaat en neemt de actieve rol op in het geval van een failover. |

| Statuslink |

De actieve eenheid gebruikt de koppeling status om de informatie over de verbindingsstatus aan het standby-apparaat door te geven. Daarom kan de stand-by unit bepaalde typen verbindingen onderhouden en heeft dit geen invloed op u. Deze informatie helpt de stand-by unit de verbindingen te onderhouden die bestaan wanneer er een failover optreedt. Opmerking: Wanneer u dezelfde link gebruikt voor failover en stateful failover, bespaart u de beste interfaces. U moet echter rekening houden met een speciale interface voor de state link en de failover link als u een grote configuratie en een netwerk met veel verkeer hebt. We raden aan dat de bandbreedte van de stateful failover link moet overeenkomen met de grootste bandbreedte van de gegevensinterfaces op het apparaat. |

HA-staten

| Active |

Het apparaat verwerkt momenteel het actieve verkeer op het netwerk en alle configuratiewijzigingen die moeten worden uitgevoerd, moeten op dit apparaat worden uitgevoerd. |

| App Sync |

Het apparaat in deze staat synchroniseert de configuratie vanaf het actieve apparaat. |

| bulk-sync |

Het apparaat in deze staat synchroniseert de configuratie vanaf het actieve apparaat. |

| Uitgeschakeld |

De failover op de unit is uitgeschakeld (opdracht: geen failover). |

| Onderhandeling |

Het apparaat controleert de beschikbaarheid van het actieve apparaat en neemt de actieve rol als het actieve apparaat niet stand-by klaar blijkt te zijn. |

| Klaar voor stand-by |

Het apparaat behandelt momenteel geen verkeer maar neemt de actieve rol op zich als het actieve apparaat problemen met de gezondheidscontrole vertoont. |

| Sync-configuratie |

De configuratie wordt herhaald van het actieve apparaat naar het standby-apparaat. |

| Koude stand-by |

Het apparaat neemt over als actief op failover maar herhaalt niet de verbindingsgebeurtenissen. |

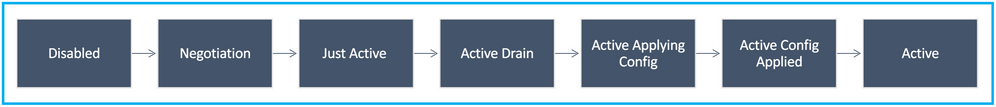

HA State Flow-diagram

Primair (zonder enige verbonden peer):

Secundair (met actieve verbonden peer):

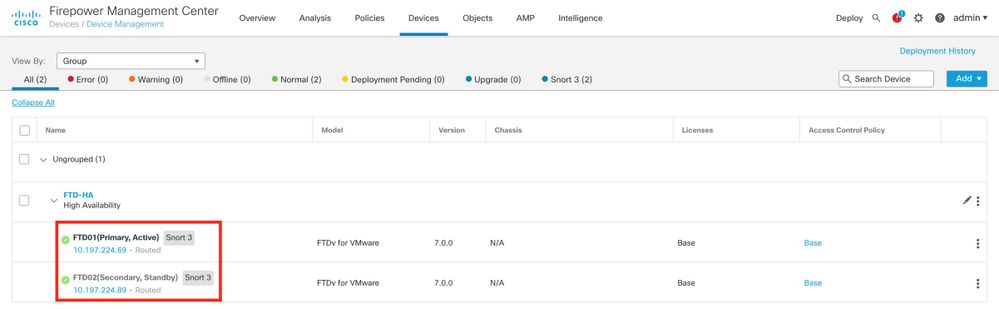

UI-verificatie

Firepower Management Center beheerde FTD HA

De FTD HA-status kan vanuit de FMC UI worden gecontroleerd wanneer u naar Apparaat > Apparaatbeheer navigeert, zoals in deze afbeelding wordt getoond:

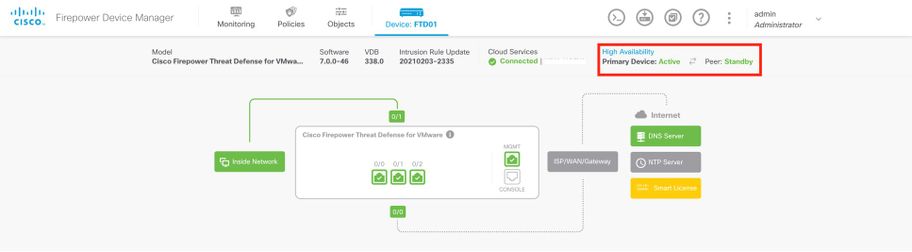

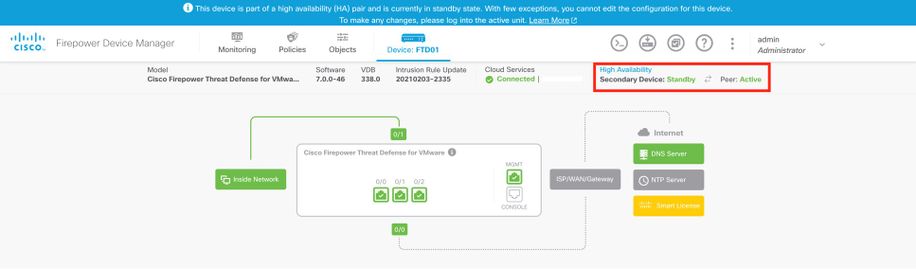

FDM beheerde FTD-HA

Primaire FDM-overzichtspagina:

Secundaire FDM-overzichtspagina:

ASDM beheerde ASA HA

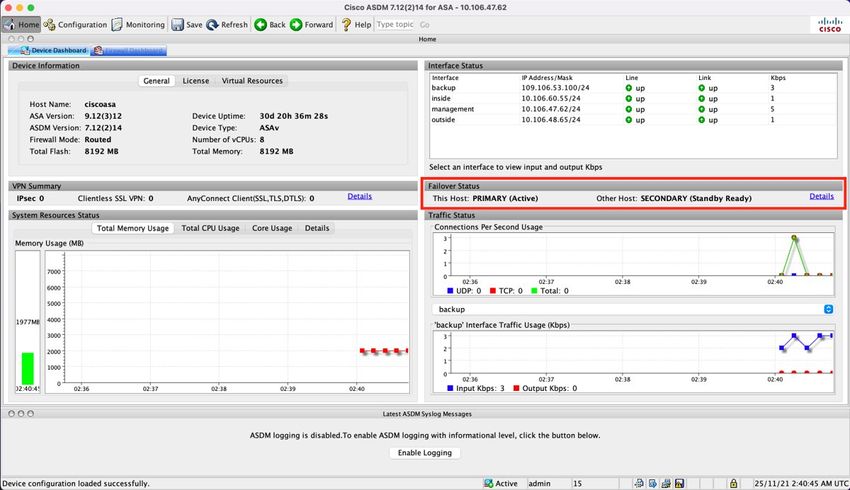

ASDM-startpagina voor primaire ASA:

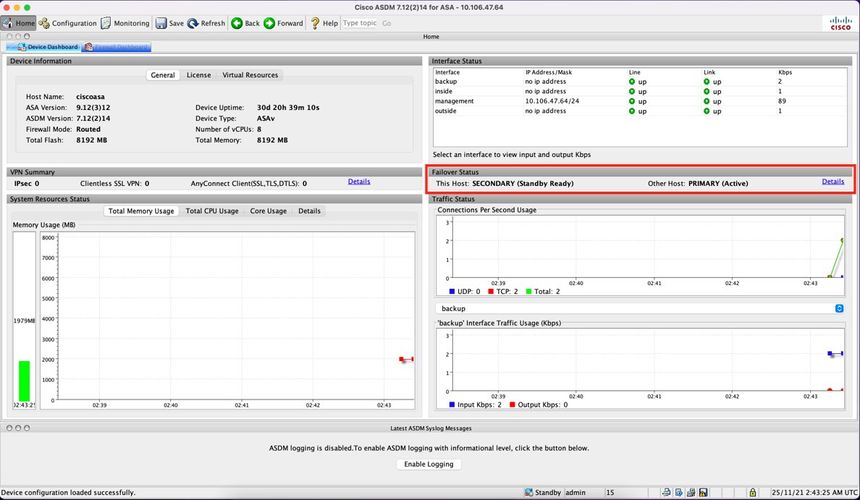

ASDM-startpagina voor secundaire ASA:

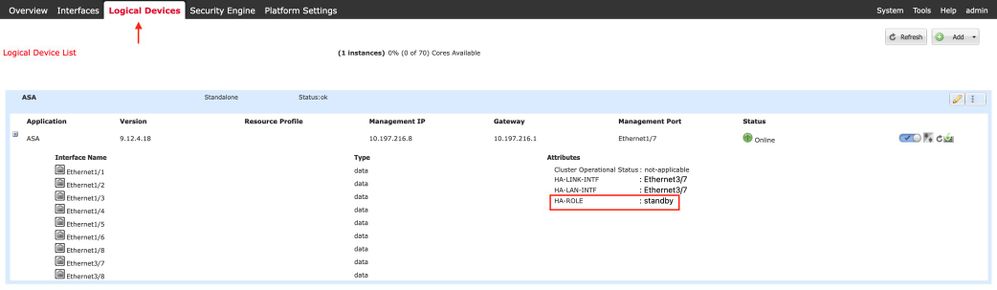

Firepower Chassis Manager voor 4100/9300 Running FTD/ASA HA

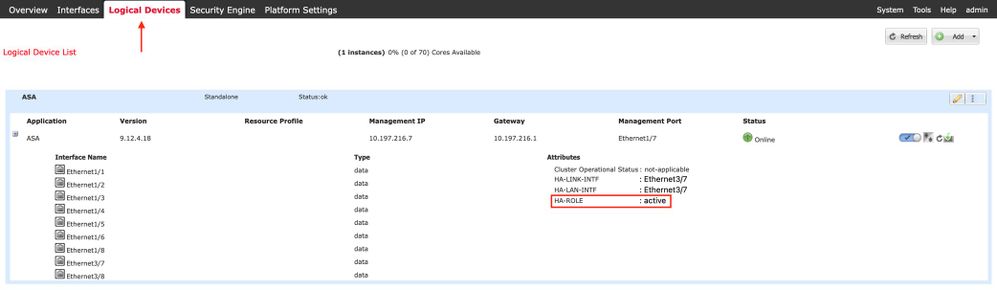

Primaire FCM Logical Device-pagina:

Secundaire FCM Logical Device-pagina:

Controleer CLI

> show running-config failover

failover

failover lan unit secondary

failover lan interface failover-link GigabitEthernet0/2

failover replication http

failover link failover-link GigabitEthernet0/2

failover interface ip failover-link 10.10.69.49 255.255.255.0 standby 10.10.69.89

De belangrijke punten die hierbij in aanmerking moeten worden genomen zijn:

- failover

- secundaire failover-LAN-eenheid —> of de eenheid primair of secundair is

- failover LAN interface failover-link Gigabit Ethernet0/2 —> failover link fysieke interface op het apparaat

- failover-replicatie http

- failover link failover-link Gigabit Ethernet0/2

- IP-failover-interface met failover-link 10.10.69.49 255.255.255.0 stand-by 10.10.69.89 —> primaire en de stand-by-apparaten met failover-link IP-adressen.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: failover-link GigabitEthernet0/2 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 0 of 311 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.16(0)26, Mate 9.16(0)26

Serial Number: Ours 9A1JSSKW48J, Mate 9ABR3HWFG12

Last Failover at: 01:18:19 UTC Nov 25 2021

This host: Secondary - Standby Ready

Active time: 0 (sec)

slot 0: ASAv hw/sw rev (/9.16(0)26) status (Up Sys)

Interface outside (0.0.0.0): Normal (Not-Monitored)

Interface inside (192.168.45.2): Normal (Not-Monitored)

Interface diagnostic (0.0.0.0): Normal (Not-Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Primary - Active

Active time: 707216 (sec)

Interface outside (0.0.0.0): Normal (Not-Monitored)

Interface inside (192.168.45.1): Normal (Not-Monitored)

Interface diagnostic (0.0.0.0): Normal (Not-Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

Link : failover-link GigabitEthernet0/2 (up)

Stateful Obj xmit xerr rcv rerr

General 95752 0 115789 0

sys cmd 95752 0 95752 0

up time 0 0 0 0

RPC services 0 0 0 0

TCP conn 0 0 0 0

UDP conn 0 0 0 0

ARP tbl 0 0 20036 0

Xlate_Timeout 0 0 0 0

IPv6 ND tbl 0 0 0 0

VPN IKEv1 SA 0 0 0 0

VPN IKEv1 P2 0 0 0 0

VPN IKEv2 SA 0 0 0 0

VPN IKEv2 P2 0 0 0 0

VPN CTCP upd 0 0 0 0

VPN SDI upd 0 0 0 0

VPN DHCP upd 0 0 0 0

SIP Session 0 0 0 0

SIP Tx 0 0 0 0

SIP Pinhole 0 0 0 0

Route Session 0 0 0 0

Router ID 0 0 0 0

User-Identity 0 0 1 0

CTS SGTNAME 0 0 0 0

CTS PAC 0 0 0 0

TrustSec-SXP 0 0 0 0

IPv6 Route 0 0 0 0

STS Table 0 0 0 0

Rule DB B-Sync 0 0 0 0

Rule DB P-Sync 0 0 0 0

Rule DB Delete 0 0 0 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 5 504656

Xmit Q: 0 1 95752

failover aan: failover is ingeschakeld of uitgeschakeld.

Deze host: Secundair - Standby Ready. De rol van dit apparaat en de status van de interfaces.

Andere hosts: Primair - actief. Het andere apparaat is actief en communiceert met het huidige apparaat.

> show failover history

==========================================================================

From State To State Reason

==========================================================================

01:18:14 UTC Nov 25 2021

Not Detected Negotiation No Error

01:18:27 UTC Nov 25 2021

Negotiation Just Active No Active unit found

01:18:27 UTC Nov 25 2021

Just Active Active Drain No Active unit found

01:18:27 UTC Nov 25 2021

Active Drain Active Applying Config No Active unit found

01:18:27 UTC Nov 25 2021

Active Applying Config Active Config Applied No Active unit found

01:18:27 UTC Nov 25 2021

Active Config Applied Active No Active unit found

==========================================================================

Gebruik deze optie om de historische status van de apparaten en de redenen voor deze statuswijzigingen te controleren:

> show failover state

State Last Failure Reason Date/Time

This host - Secondary

Standby Ready None

Other host - Primary

Active None

====Configuration State===

Sync Done - STANDBY

====Communication State===

Mac set

Controleer de huidige status van de apparaten en de reden voor de laatste failover:

| Veld |

Beschrijving |

|---|---|

| Configuratiestatus |

Toont de status van de configuratie en synchronisatie. Mogelijke configuratietoestanden voor de standby-eenheid:

Mogelijke configuratietoestanden voor de actieve eenheid:

|

| Communicatiestatus |

Toont de status van de MAC-adressynchronisatie.

|

| Datum/tijd |

Toont een datum en een tijdstempel voor de fout. |

| Reden laatste fout |

Toont de reden voor de laatst gemelde fout. Deze informatie wordt niet gewist, zelfs als de foutvoorwaarde is gewist. Deze informatie verandert alleen als er een failover optreedt. Mogelijke redenen voor falen:

|

| Toestand |

Geeft de Primaire/Secundaire en Active/Standby-status voor de eenheid weer. |

| Deze host/Andere hosts |

Deze host geeft informatie aan voor het apparaat waarop de opdracht is uitgevoerd. Een andere host geeft informatie aan voor het andere apparaat in het failover-paar. |

> show failover descriptor

outside send: 00020000ffff0000 receive: 00020000ffff0000

inside send: 00020100ffff0000 receive: 00020100ffff0000

diagnostic send: 01020000ffff0000 receive: 01020000ffff0000

Problemen oplossen

Debugs

> debug fover ?

cable Failover LAN status

cmd-exec Failover EXEC command execution

fail Failover internal exception

fmsg Failover message

ifc Network interface status trace

open Failover device open

rx Failover Message receive

rxdmp Failover recv message dump (serial console only)

rxip IP network failover packet recv

snort Failover NGFW mode snort processing

switch Failover Switching status

sync Failover config/command replication

tx Failover Message xmit

txdmp Failover xmit message dump (serial console only)

txip IP network failover packet xmit

verify Failover message verify

Opnamen en failover-interface opnemen:

U kunt naar deze opname verwijzen om te bepalen of de failover hello-pakketten op de failover-link worden verzonden tegen de snelheid waarmee ze worden verzonden.

> show capture

capture capfail type raw-data interface Failover [Capturing - 452080 bytes]

match ip host 10.197.200.69 host 10.197.200.89

> show capture capfail

15 packets captured

1: 09:53:18.506611 10.197.200.69 > 10.197.200.89 ip-proto-105, length 54

2: 09:53:18.506687 10.197.200.89 > 10.197.200.69 ip-proto-105, length 54

3: 09:53:18.813800 10.197.200.89 > 10.197.200.69 ip-proto-105, length 46

4: 09:53:18.814121 10.197.200.69 > 10.197.200.89 ip-proto-105, length 50

5: 09:53:18.814151 10.197.200.69 > 10.197.200.89 ip-proto-105, length 62

6: 09:53:18.815143 10.197.200.89 > 10.197.200.69 ip-proto-105, length 62

7: 09:53:18.815158 10.197.200.89 > 10.197.200.69 ip-proto-105, length 50

8: 09:53:18.815372 10.197.200.69 > 10.197.200.89 ip-proto-105, length 50

9: 09:53:19.514530 10.197.200.89 > 10.197.200.69 ip-proto-105, length 54

10: 09:53:19.514972 10.197.200.69 > 10.197.200.89 ip-proto-105, length 54

11: 09:53:19.718041 10.197.200.69 > 10.197.200.89 ip-proto-9, length 70

12: 09:53:20.533084 10.197.200.69 > 10.197.200.89 ip-proto-105, length 54

13: 09:53:20.533999 10.197.200.89 > 10.197.200.69 ip-proto-105, length 54

14: 09:53:20.686625 10.197.200.89 > 10.197.200.69 ip-proto-9, length 74

15: 09:53:20.686732 10.197.200.69 > 10.197.200.89 ip-proto-9, length 74

15 packets shown

ARP-opname op de failover-link:

U kunt deze opname nemen om te zien of de peers Mac-vermeldingen hebben in de ARP-tabel.

> show capture

capture caparp type raw-data ethernet-type arp interface Failover [Capturing - 1492 bytes]

> show capture caparp

22 packets captured

1: 11:02:38.235873 arp who-has 10.197.200.69 tell 10.197.200.89

2: 11:02:38.235934 arp reply 10.197.200.69 is-at 0:50:56:a0:85:6c

3: 11:03:47.228793 arp who-has 10.197.200.69 tell 10.197.200.89

4: 11:03:47.228870 arp reply 10.197.200.69 is-at 0:50:56:a0:85:6c

5: 11:08:52.231296 arp who-has 10.197.200.69 tell 10.197.200.89

6: 11:08:52.231387 arp reply 10.197.200.69 is-at 0:50:56:a0:85:6c

7: 11:32:49.134163 arp who-has 0.0.0.0 (ff:ff:ff:ff:ff:ff) tell 0.0.0.0 (0:0:0:0:0:0)

8: 11:32:50.226443 arp who-has 10.197.200.1 tell 10.197.200.28

9: 11:42:17.220081 arp who-has 10.197.200.89 tell 10.197.200.69

10: 11:42:17.221652 arp reply 10.197.200.89 is-at 0:50:56:a0:72:4d

11: 11:42:20.224124 arp who-has 10.197.200.89 tell 10.197.200.69

12: 11:42:20.225726 arp reply 10.197.200.89 is-at 0:50:56:a0:72:4d

13: 11:42:25.288849 arp who-has 10.197.200.69 tell 10.197.200.89

14: 11:42:25.288956 arp reply 10.197.200.69 is-at 0:50:56:a0:85:6c

15: 11:46:17.219638 arp who-has 10.197.200.89 tell 10.197.200.69

16: 11:46:17.220295 arp reply 10.197.200.89 is-at 0:50:56:a0:72:4d

17: 11:47:08.135857 arp who-has 10.197.200.69 tell 10.197.200.89

18: 11:47:08.135994 arp reply 10.197.200.69 is-at 0:50:56:a0:85:6c

19: 11:47:11.142418 arp who-has 10.197.200.89 tell 10.197.200.69

20: 11:47:11.143150 arp reply 10.197.200.89 is-at 0:50:56:a0:72:4d

21: 11:47:18.213993 arp who-has 10.197.200.69 tell 10.197.200.89

22: 11:47:18.214084 arp reply 10.197.200.69 is-at 0:50:56:a0:85:6c

22 packets shown

>

Scenario's

Als de peer-unit zich niet bij de HA-groep aansluit of het niet lukt om wijzigingen vanaf de actieve eenheid te implementeren, log dan in op de mislukte eenheid, navigeer dan naar de pagina Hoge beschikbaarheid en klik vervolgens op de koppeling geschiedenis failover.

APP-SYNC-fout

Als de output van de show failover een App Sync mislukking aangeeft, dan was er een probleem op het tijdstip van de HA-validatiefase, waar het systeem controleert dat de eenheden correct als hoge beschikbaarheidsgroep kunnen functioneren.

Het bericht "Alle validatie doorgegeven" wanneer de Van Staat App Sync verschijnt, en de knooppunt beweegt naar de Standby Klaar staat.

Bij elke validatiefout wordt de peer overgezet naar de status Uitgeschakeld (mislukt). Los de problemen op om de peers weer te laten functioneren als een groep met hoge beschikbaarheid.

Als u een App Sync fout repareert en wijzigingen aanbrengt in de actieve eenheid, moet u deze implementeren en vervolgens HA hervatten om de peer node te kunnen toevoegen.

De berichten wijzen op fouten, met een verklaring van hoe u de kwesties kunt oplossen. Deze fouten kunnen op knooppunt worden uitgevoerd, toetreden en bij elke volgende implementatie.

Op het moment dat een knooppunt wordt toegevoegd, voert het systeem een controle uit op basis van de laatst gebruikte configuratie op de actieve eenheid.

Stand-by knooppunt kan zich niet aanmelden bij HA met "CD App Sync-fout is App Config Apply Fail"

Op de Standby FTD opdrachtregel moet /ngfw/var/log/action_queue.log de reden voor de configuratie hebben.

Oplossing: Na identificatie van de configuratiefout, post-making vereiste veranderingen, kan HA worden hervat.

Zie Cisco-bug IDCSCvu15611.

==========================================================================

From State To State Reason

==========================================================================

15:10:16 CDT Sep 28 2021

Not Detected Disabled No Error

15:10:18 CDT Sep 28 2021

Disabled Negotiation Set by the config command

15:10:24 CDT Sep 28 2021

Negotiation Cold Standby Detected an Active mate

15:10:25 CDT Sep 28 2021

Cold Standby App Sync Detected an Active mate

15:10:55 CDT Sep 28 2021

App Sync Disabled CD App Sync error is App Config Apply Failed

==========================================================================

Stand-by knooppunt kan zich niet bij HA aansluiten met "HA-status progressie mislukt vanwege APP SYNC-time-out"

Op de opdrachtregel Standby FTD moet /ngfw/var/log/ngfwmanager.log de reden hebben voor de app-sync timeout.

In dit stadium zijn de beleidsimplementaties ook mislukt omdat de actieve unit denkt dat de app-synchronisatie nog gaande is.

Beleidsplanning werpt de fout - "aangezien het proces van newNode/AppSync aan de gang is, worden de Veranderingen van de Configuratie niet toegestaan, en verwerpt daarom het plaatsingsverzoek. Probeer de implementatie na enige tijd opnieuw"

Oplossing: Soms, wanneer u hoge beschikbaarheid op de Standby-knooppunt hervat, kan het de kwestie oplossen.

Zie Cisco bug-id CSCvt48941.

Zie Cisco bug-id CSCvx11636.

==========================================================================

From State To State Reason

==========================================================================

19:07:01 EST MAY 31 2021

Not Detected Disabled No Error

19:07:04 EST MAY 31 2021

Disabled Negotiation Set by the config command

19:07:06 EST MAY 31 2021

Negotiation Cold Standby Detected an Active mate

19:07:07 EST MAY 31 2021

Cold Standby App Sync Detected an Active mate

21:11:18 EST Jun 30 2021

App Sync Disabled HA state progression failed due to APP SYNC timeout

==========================================================================

Stand-by knooppunt kan zich niet aanmelden bij HA met "CD App Sync-fout is mislukt om SSP-configuratie in stand-by toe te passen"

Op de opdrachtregel Standby FTD moet /ngfw/var/log/ngfwmanager.log de exacte oorzaak van de storing hebben.

Oplossing: Soms, wanneer u hoge beschikbaarheid op de Standby-knooppunt hervat, kan het de kwestie oplossen.

Zie Cisco bug-id CSCvy04965

==========================================================================

From State To State Reason

==========================================================================

04:15:15 UTC Apr 17 2021

Not Detected Disabled No Error

04:15:24 UTC Apr 17 2021

Disabled Negotiation Set by the config command

04:16:12 UTC Apr 17 2021

Negotiation Cold Standby Detected an Active mate

04:16:13 UTC Apr 17 2021

Cold Standby App Sync Detected an Active mate

04:17:44 UTC Apr 17 2021

App Sync Disabled CD App Sync error is Failed to apply SSP config on standby

==========================================================================

Falen van de gezondheidscontrole

"HELLO not heard from mate" betekent dat de partner offline is of dat de failover link de HELLO keepalive berichten niet communiceert.

Probeer om in te loggen op het andere apparaat, als SSH niet werkt, krijg de console toegang en controleer of het apparaat operationeel of offline is.

Indien operationeel, identificeer de oorzaak van de storing met de opdracht, toon failover status.

Als niet operationeel, probeer een elegante reboot en controleer als u om het even welke laarslogboeken op de console ziet, anders, kan het apparaat als hardware defect worden beschouwd.

==========================================================================

From State To State Reason

==========================================================================

04:53:36 UTC Feb 6 2021

Failed Standby Ready Interface check

02:12:46 UTC Jul 11 2021

Standby Ready Just Active HELLO not heard from mate

02:12:46 UTC Jul 11 2021

Active Config Applied Active HELLO not heard from mate

==========================================================================

Sneltoets of schijffout

Als de FTD deze fout geeft, "Detect Inspection engine failure due disk failure", zijn er 2 mogelijkheden.

De Detectie-engine (SNORT-instantie) is omlaag

Dit kan worden gevalideerd met de opdracht op de Linux-kant, pmtool status | gre -i de,

Oplossing: Als een van de gevallen niet aan de orde is, controleert u op /ngfw/var/log/message en wat de oorzaak hiervan is.

Het apparaat toont een hoog schijfgebruik

Dit kan worden gevalideerd met de opdracht op de Linux kant, df -Th.

Oplossing: Identificeer de map die het grootste deel van de schijf verbruikt en neem contact op met TAC om de ongewenste bestanden te verwijderen.

==========================================================================

From State To State Reason

==========================================================================

Active Config Applied Active No Active unit found

16:07:18 UTC Dec 5 2020

Active Standby Ready Other unit wants me Standby

16:07:20 UTC Dec 5 2020

Standby Ready Failed Detect Inspection engine failure due to disk failure

16:07:29 UTC Dec 5 2020

Failed Standby Ready My Inspection engine is as good as peer due to disk recovery

==========================================================================

Uitval van servicekaart

Zulke problemen worden over het algemeen gerapporteerd vanwege een storing in de FirePOWER-module op ASA 5500-X-apparaten. Controleer de juistheid van de module via toon module sfr details.

Oplossing: Verzamel ASA Syslog rond de tijd van de mislukking, en deze kunnen details zoals controle of gegevensvliegtuigmislukking bevatten.

Dat kan te wijten zijn aan verschillende redenen in de SFR-module. Het wordt aanbevolen om TAC te openen om de grondoorzaak van deze kwestie op het IPS te vinden.

==========================================================================

From State To State Reason

==========================================================================

21:48:19 CDT Aug 1 2021

Active Standby Ready Set by the config command

21:48:19 CDT Aug 1 2021

Standby Ready Just Active Service card in other unit has failed

21:48:19 CDT Aug 1 2021

Active Config Applied Active Service card in other unit has failed

==========================================================================

MIO hartslag falen

Firepower Threat Defence/ASA meldt een storing als gevolg van "MIO-blade hartslag" op FPR1K, 2K, 4K, 9K.

Zie Cisco bug-id CSCvy14484

Zie Cisco bug-id CSCvh26447

==========================================================================

From State To State Reason

==========================================================================

20:14:45 EDT Apr 14 2021

Active Config Applied Active No Active unit found

20:15:18 EDT Apr 14 2021

Active Failed MIO-blade heartbeat failure

20:15:19 EDT Apr 14 2021

Failed Negotiation MIO-blade heartbeat recovered

==========================================================================

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

27-Nov-2024 |

Hercertificering |

1.0 |

06-Apr-2022 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Manav BansalCisco TAC Engineer

- Abhay BhaskarCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback