WAAS Express/APPNAV XE met AAA-opdrachtautorisatie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document bevat informatie over het configureren van de WAAS Express/APPNAV-XE (Wide Area Application Control Systems) met behulp van Terminal Access Control Systems (TACACS) en verificatie, autorisatie en accounting (AAA).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco WAAS

- AAA-vergunning

- TACACS

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- WAAS 6.1.1x

- 2900 routers

- IOS-softwarerelease 15.2(4)M3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrondinformatie

WAAS Central Manager vereist Secure Shell (SSH) en Secure HTTPS voor toegang tot WAAS Express en APPNAV-XE-routers.

Secure Shell (SSH) wordt gebruikt voor initiële configuratie/registratie.

HTTPS wordt gebruikt voor permanente configuratie en controle.

Vaak verhindert de combinatie van HTTPS en AAA configuratie op het apparaat de centrale manager om met deze apparaten correct te communiceren.

Voorbeelden van TACAC’s

aaa new-model ! ! aa group server tacacs+ tacacsgroup server name server1 server name server2 aaa authentication login AUTH group AAA-Servers aaa authorization commands 1 PRIV1 group AAA-Servers aaa authorization commands 15 PRIV15 group AAA-Servers aaa authorization exec AUTHLIST group AAA-Servers

Voorbeelden van HTTPS-configuratie

ip http server

ip http authentication aaa exec-authorization AUTHLIST

ip http authentication aaa command-authorization 1 PRIV1 ip http authentication aaa command-authorization 15 PRIV15 ip http authentication aaa login-authentication AUTH ip http secure-server

ip http secure-trustpoint TP-self-signed-2945720990

ip http client source-interface GigabitEthernet0/0

ip http client secure-trustpoint TP-self-signed-2945720990

Opdrachten die door CM op WAAS Express/APPNAV-XE worden uitgevoerd via HTTP

Dit is een lijst met opdrachten die de centrale beheerder nodig heeft om op het afstandsapparaat te kunnen werken.

Config-modus CLI’s

do show running-config | section crypto pki trustpoint

crypto pki export

EXEC mode CLI’s

WAASX - status

show waas token | format show waas status | format show waas alarms | format show running-config | section hostname show ip interface brief | format show interfaces | include line protocol | Internet address | address is | *uplex show running-config brief | include clock timezone show clock show crypto pki trustpoints | include Trustpoint show inventory

WAASX - configuratie

show parameter-map type waas waas_global | format show class-map type waas | format show policy-map type waas | format write memory

WAASX - Statistieken

show waas statistics peer | format show waas statistics application | format show waas connection brief show waas statistics accelerator http-express | format show waas statistics accelerator http-express https | format show waas statistics accelerator ssl-express | format show waas statistics class | format show waas statistics accelerator cifs-express detail | format

Registratie

registration show waas status extended | format

AppNav-XE

show service-insertion token | format show service-insertion status | format show class-map type appnav | format show ip int br | format show service-insertion service-context | format show service-insertion service-node-group | format show service-insertion statistics service-node-group | format show policy-map type appnav | format show policy-map target service-context | format show service-insertion config service-context | format show service-insertion config service-node-group | format show service-insertion config appnav-controller-group | format show service-insertion alarms | format show ip access-list show vrf show running-config | section interface show running-config | include service-insertion swap src-ip

Problemen oplossen

Onjuiste AAA of HTTP configuratie op het eindapparaat kan fouten in registratie- en statusupdate veroorzaken.

Opmerking: De eenvoudigste manier om te testen of er een vergunningsprobleem is, is een lokale WAAS-gebruiker, lokale AAA-verificatie en lokale ip http-verificatie-verificatie op te zetten. Als deze testconfiguratie werkt, betekent dit dat u waarschijnlijk een probleem hebt met de toestemming van de afstandsbediening.

Over WAAS Central Manager CLI

Bevestig dat u van de CM CLI naar het externe apparaat kunt sturen.

#ssh <device-name>

laat cms de bug op CM en bekijk de bestanden cms.log en waasx-audit.log tijdens de registratie, waarbij de configuratie en de statistische verzameling worden uitgedrukt.

# debug cms waasx-regis # debug cms router-config # debug cms stats (config)# logging disk priority 7

# cd errorlog

# type-tail cms.log follow # type-tail waasx-audit.log follow

Bijvoorbeeld logitems wanneer de CM er niet in slaagt opdrachten naar WAAS-Express of AppNav-XE te drukken.

05/27/2016 00:14:03.760 [I] cdm(RtrSync-40) Configuration commands failed on the device CeConfig_2875943/USNY25W39-R02. Not Taking backup of complete device configuration.

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001 Failed configuration commands are ...

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001

class-map type appnav match-any HTTPS

CLI:class-map type appnav match-any HTTPS

Status:8

Output:Command authorization failed.

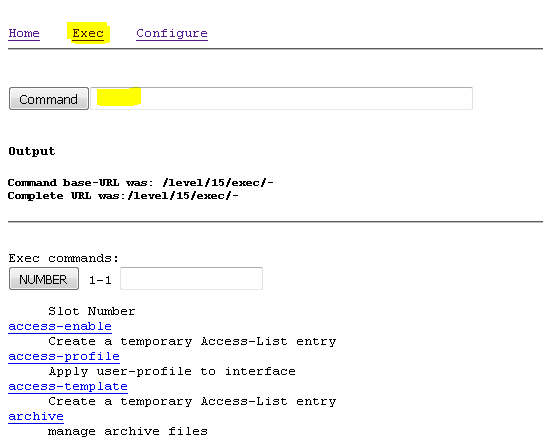

HTTPS-toegang van browser

U kunt inloggen op de HTTP-interface.

https://<IP_ADRES>/level/15/exec/-/

Typ de opdrachten in het  gedeelte.

gedeelte.

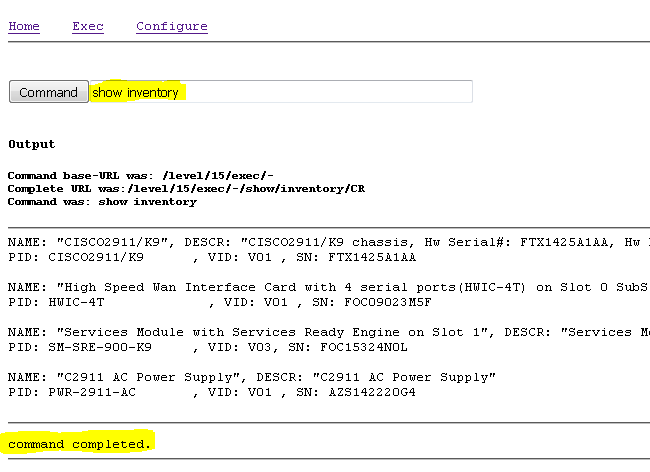

Voorbeeld van een werkende show invetory opdracht

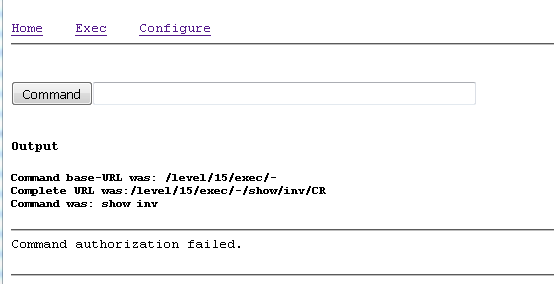

Voorbeeld van een falend show Inventory opdracht

Debug in WAAS Express router

#debug aaa autorisatie

Met succes uitvoeren

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): user=waasx

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV service=shell

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd=show

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=vrf

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=

Jul 5 07:09:19.365: AAA/AUTHOR (2935402750): Post authorization status = PASS_ADD

Vergunningsfalen

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): user=waasx

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV service=shell

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd=show

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=inventory

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=

Jul 5 07:08:32.685: AAA/AUTHOR (819547031): Post authorization status = FAIL

Bijgedragen door Cisco-engineers

- Neil ArmstrongCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback