소개

이 문서에서는 Catalyst 9800 Wireless Controller와 Aruba ClearPass Policy Manager의 통합에 대해 설명합니다.

사전 요구 사항

요구 사항

Cisco에서는 이러한 항목에 대해 알고 있으며 이러한 항목이 구성 및 확인되었음을 권장합니다.

- Catalyst 9800 무선 컨트롤러

- Aruba ClearPass Server(플랫폼 라이센스, 액세스 라이센스, 온보드 라이센스 필요)

- 운영 Windows AD

- 선택적 CA(Certificate Authority)

- 운영 DHCP 서버

- 운영 DNS 서버(인증서 CRL 검증에 필요)

- ESXi

- 모든 관련 구성 요소가 NTP에 동기화되고 올바른 시간을 가지는 것으로 확인됨(인증서 검증에 필요함)

- 주제의 지식:

- C9800 구축 및 새로운 컨피그레이션 모델

- C9800의 FlexConnect 작업

- Dot1x 인증

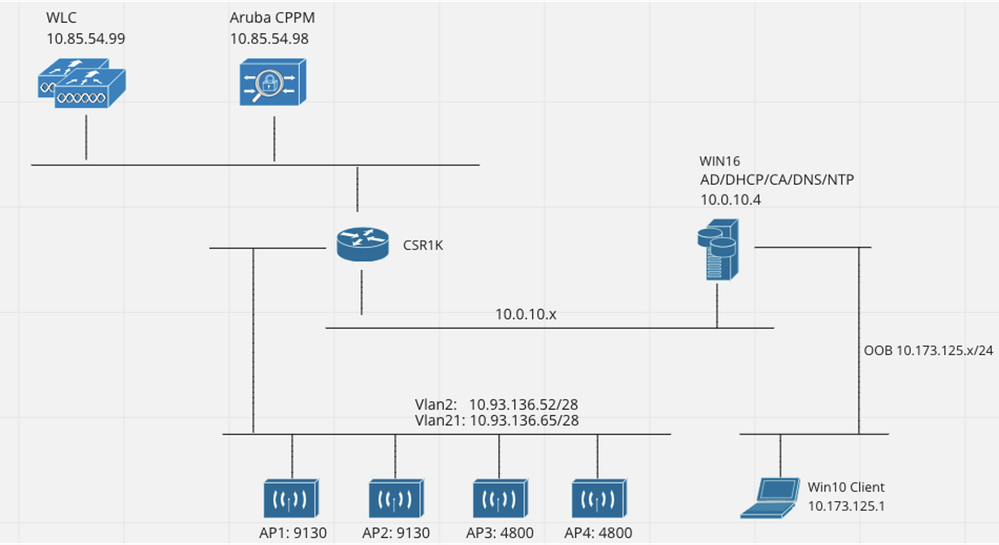

사용되는 구성 요소

이 문서의 정보는 다음 하드웨어 및 소프트웨어 버전을 기반으로 합니다.

- C9800-L-C Cisco IOS-XE 17.3.3

- C9130AX, 4800 AP

- Aruba ClearPass, 6-8-0-109592 및 6.8-3 패치

- MS Windows 서버

- Active Directory(관리되는 엔드포인트에 대한 자동화된 머신 기반 인증서 발급을 위해 구성된 GP)

- DHCP 서버(옵션 43 및 옵션 60 포함)

- DNS 서버

- 모든 구성 요소를 시간 동기화하기 위한 NTP 서버

- 캐나다

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

트래픽 흐름

여러 지사가 있는 일반적인 엔터프라이즈 구축에서는 각 지사가 회사 직원에게 dot1x 액세스를 제공하도록 설정됩니다. 이 컨피그레이션 예에서는 PEAP를 사용하여 중앙 DC(데이터 센터)에 구축된 ClearPass 인스턴스를 통해 기업 사용자에게 dot1x 액세스를 제공합니다. 머신 인증서는 Microsoft AD 서버에 대한 직원 자격 증명 확인과 함께 사용됩니다.

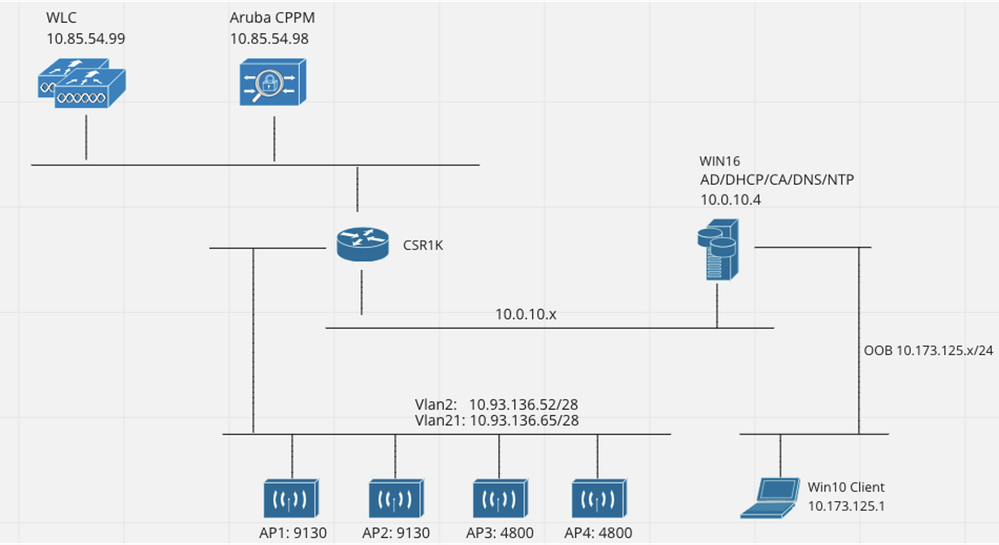

네트워크 다이어그램

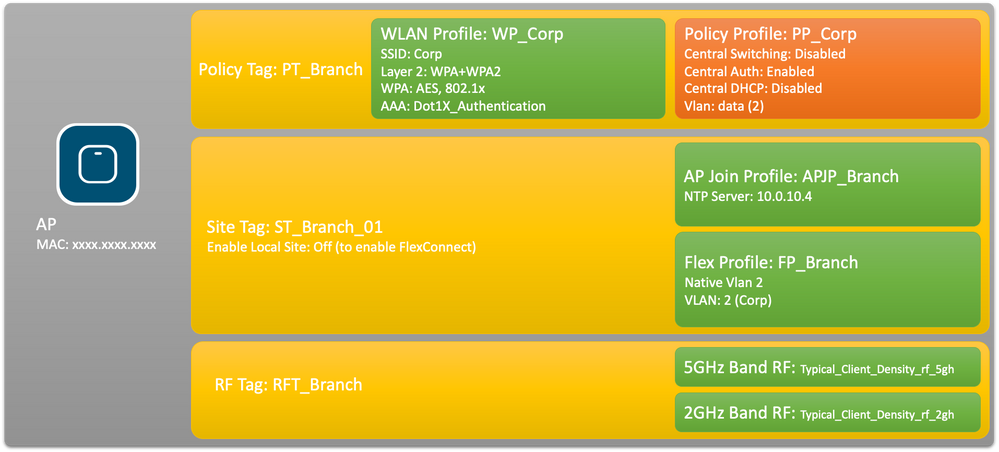

Catalyst 9800 Wireless Controller 구성

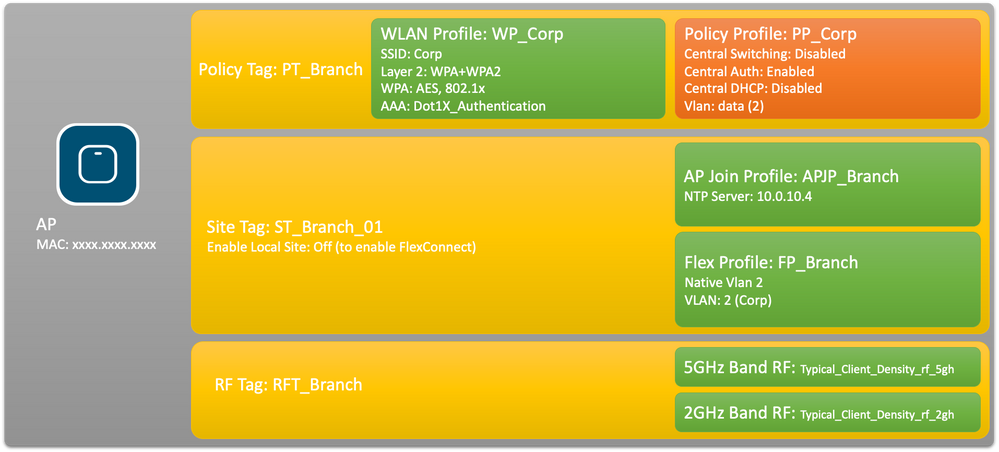

이 컨피그레이션 예에서는 C9800의 새로운 컨피그레이션 모델을 활용하여 엔터프라이즈 브랜치에 dot1x Corporate Access를 제공하는 데 필요한 프로필 및 태그를 생성합니다. 결과 컨피그레이션이 다이어그램에 요약되어 있습니다.

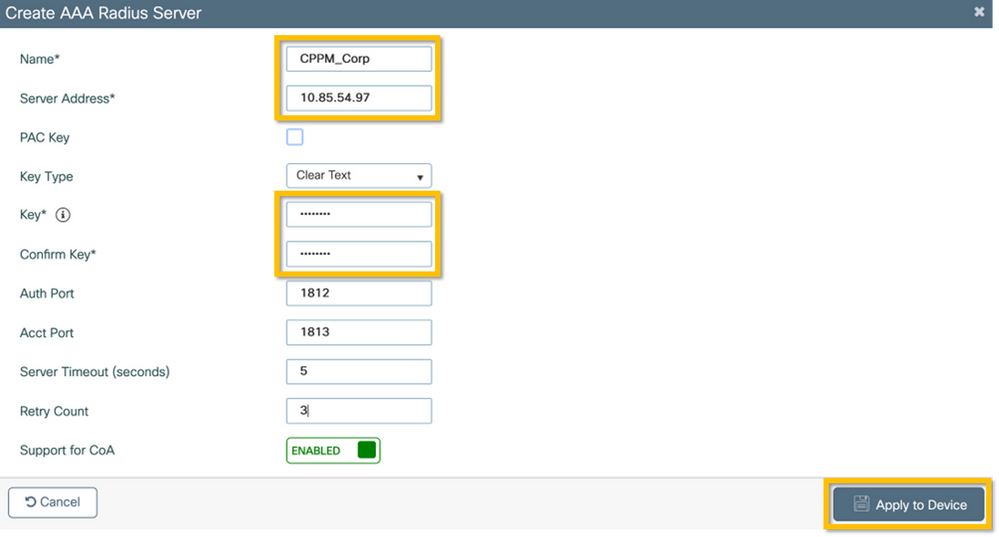

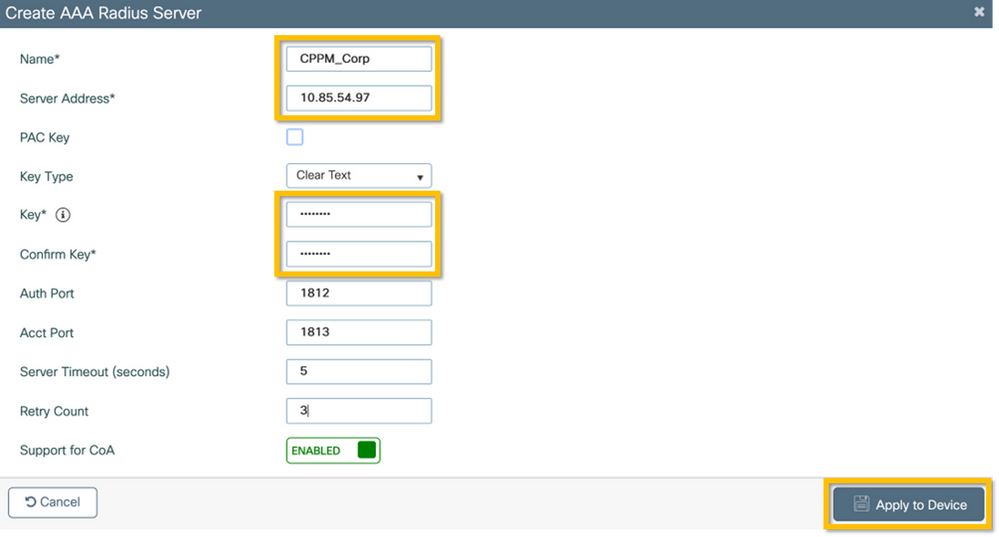

C9800 - dot1x에 대한 AAA 매개변수 구성

1단계. Aruba ClearPass Policy Manager 'Corp' 서버를 9800 WLC 컨피그레이션에 추가합니다. Configuration(컨피그레이션) > Security(보안) > AAA > Servers/Groups(서버/그룹) > RADIUS > Servers(서버)로 이동합니다. +Add(추가)를 클릭하고 RADIUS 서버 정보를 입력합니다. 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

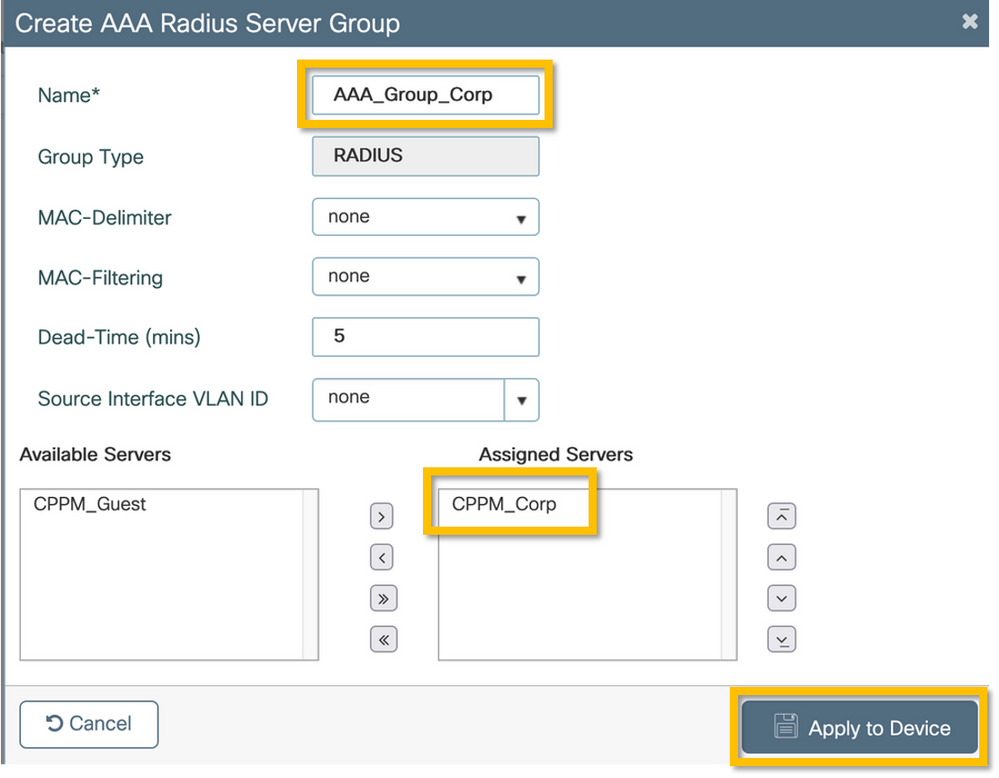

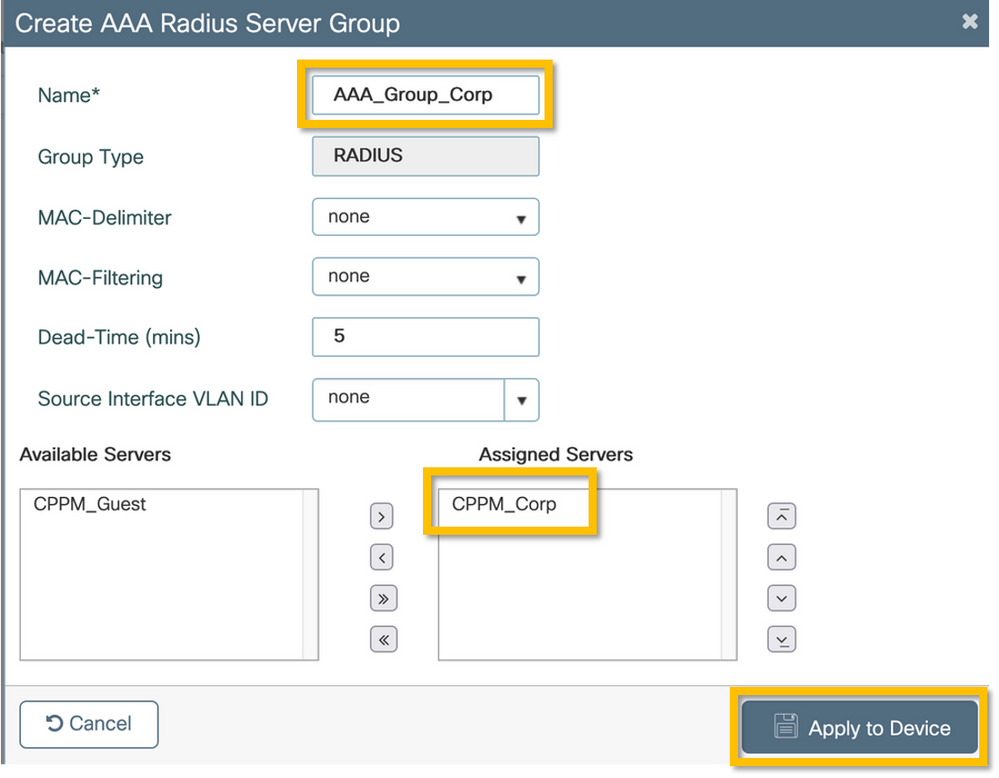

2단계. 기업 사용자를 위한 AAA 서버 그룹을 정의합니다. Configuration(컨피그레이션) > Security(보안) > AAA > Servers/Groups(서버/그룹) > RADIUS > Groups(그룹)로 이동하고 +Add(추가)를 클릭하고 RADIUS 서버 그룹 이름을 입력하고 RADIUS 서버 정보를 할당합니다. 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

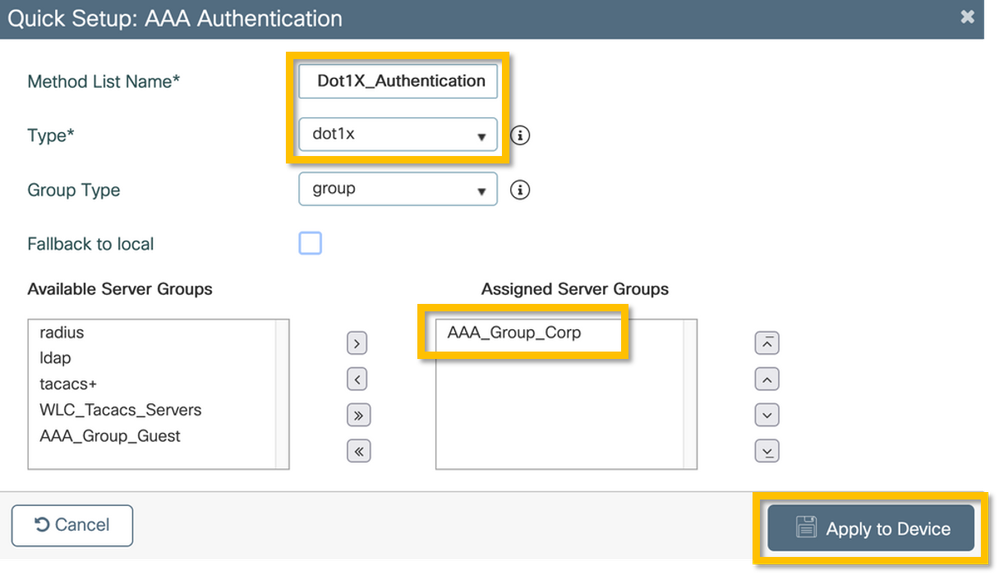

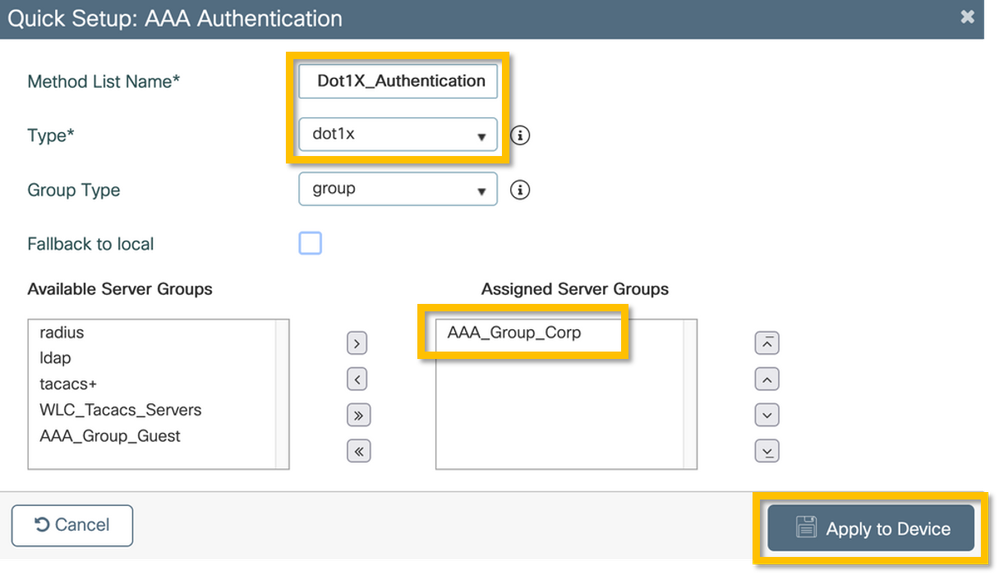

3단계. 기업 사용자를 위한 dot1x 인증 방법 목록을 정의합니다. Configuration(컨피그레이션) > Security(보안) > AAA > AAA Method List(AAA 방법 목록) > Authentication(인증)으로 이동하고 +Add(추가)를 클릭합니다. 드롭다운 메뉴에서 Type dot1x를 선택합니다. 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

C9800 - 'Corp' WLAN 프로파일 구성

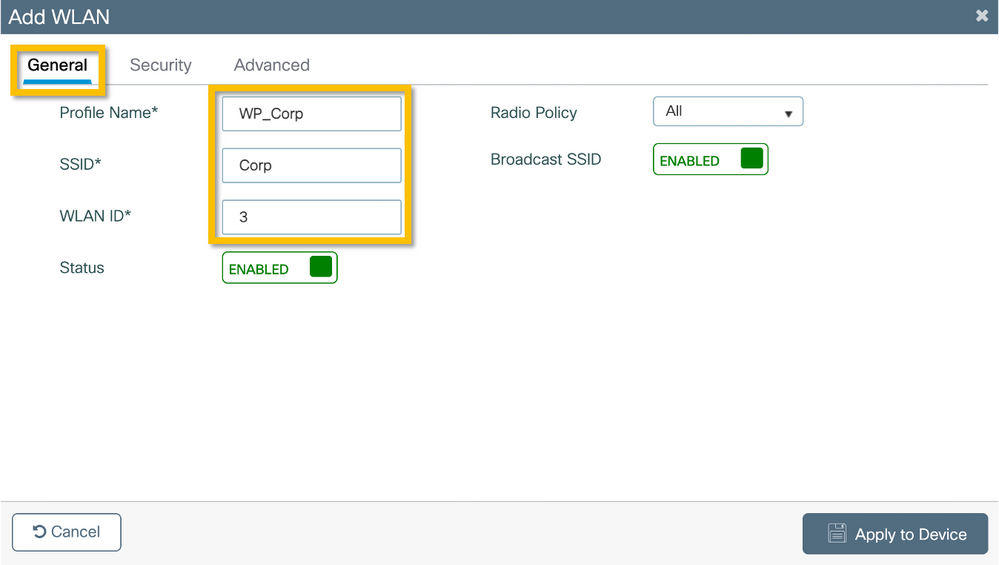

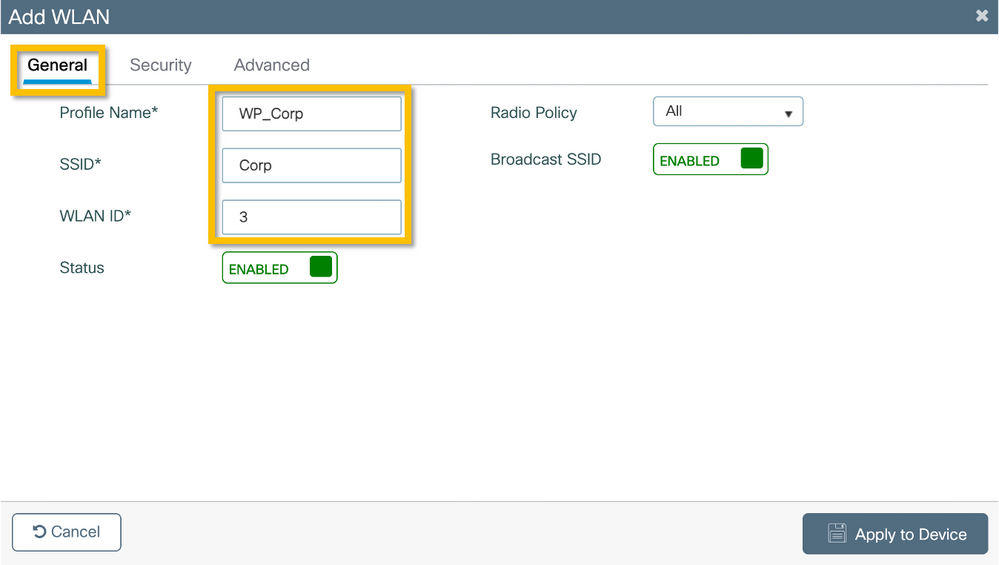

1단계. Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Wireless(무선)로 이동하고 +Add(추가)를 클릭합니다. 프로파일 이름, SSID 'Corp' 및 아직 사용 중이 아닌 WLAN ID를 입력합니다.

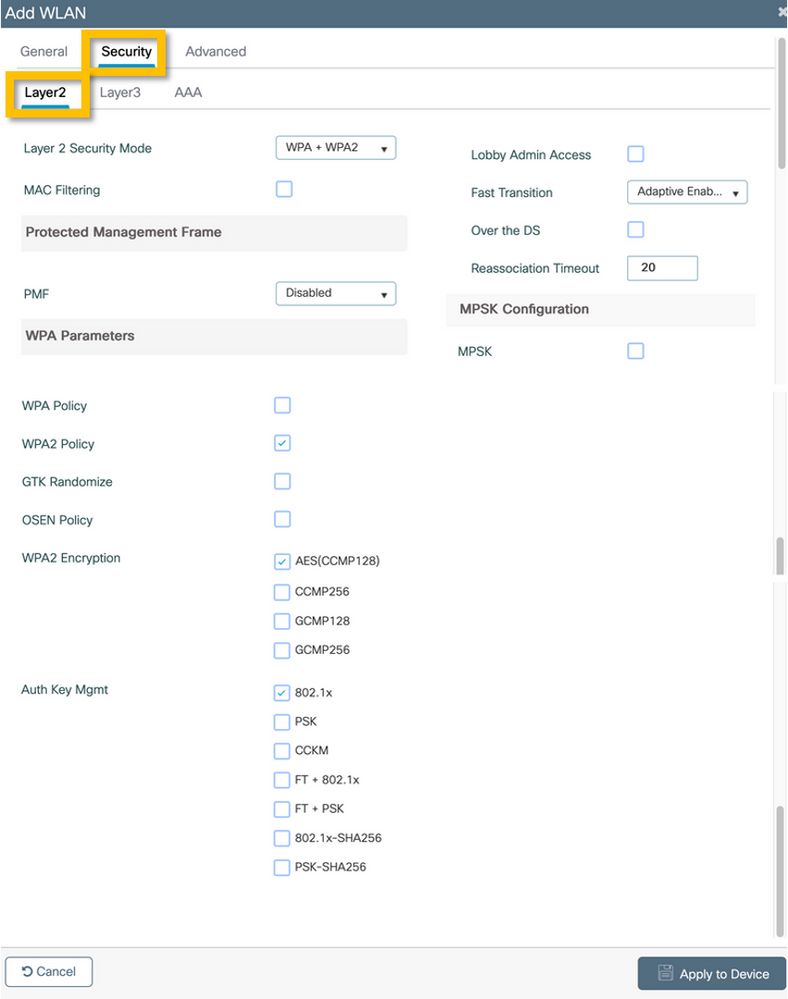

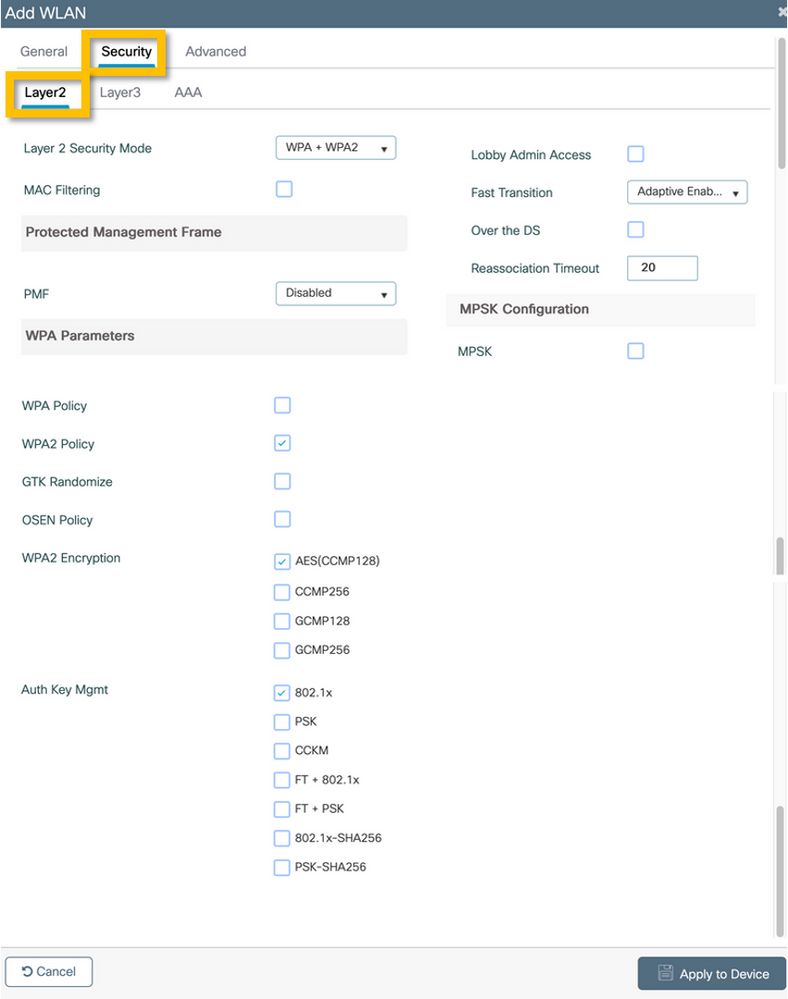

2단계. 보안 탭과 레이어 2 하위 탭으로 이동합니다. 이 컨피그레이션 예제의 기본 매개변수를 변경할 필요가 없습니다.

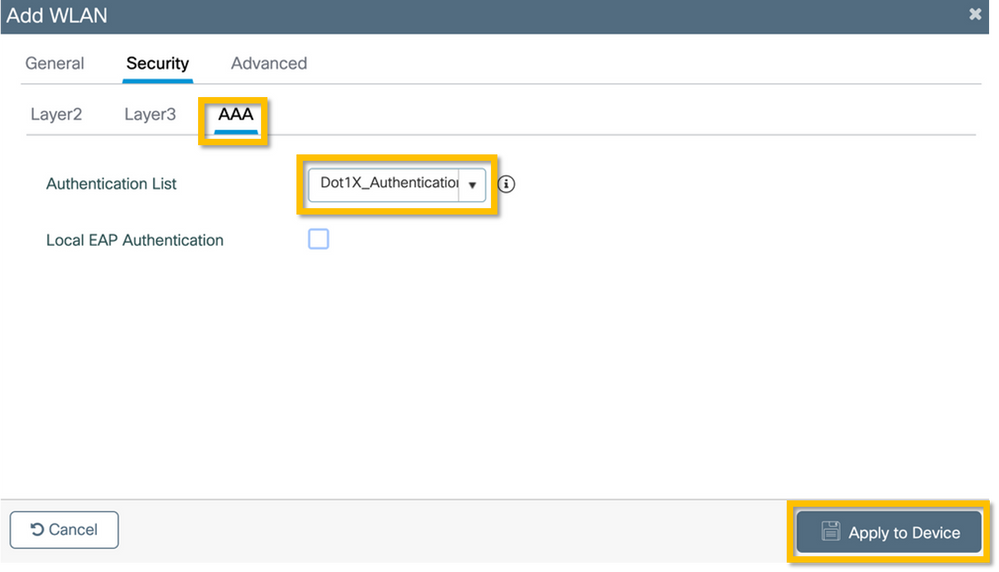

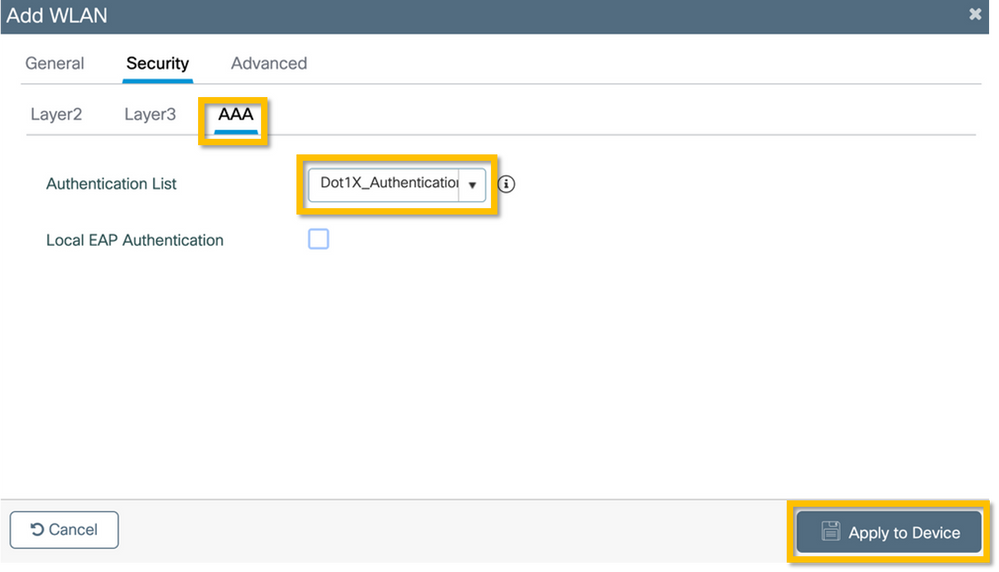

3단계. AAA 하위 탭으로 이동하여 이전에 구성한 인증 방법 목록을 선택합니다. 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

C9800 - 정책 프로필 구성

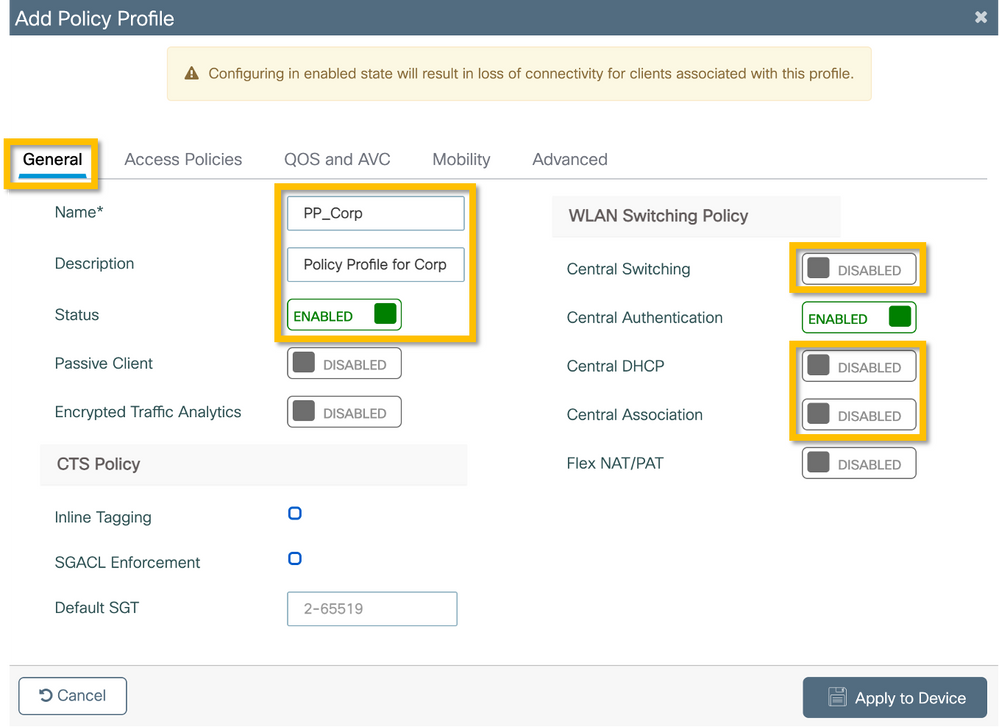

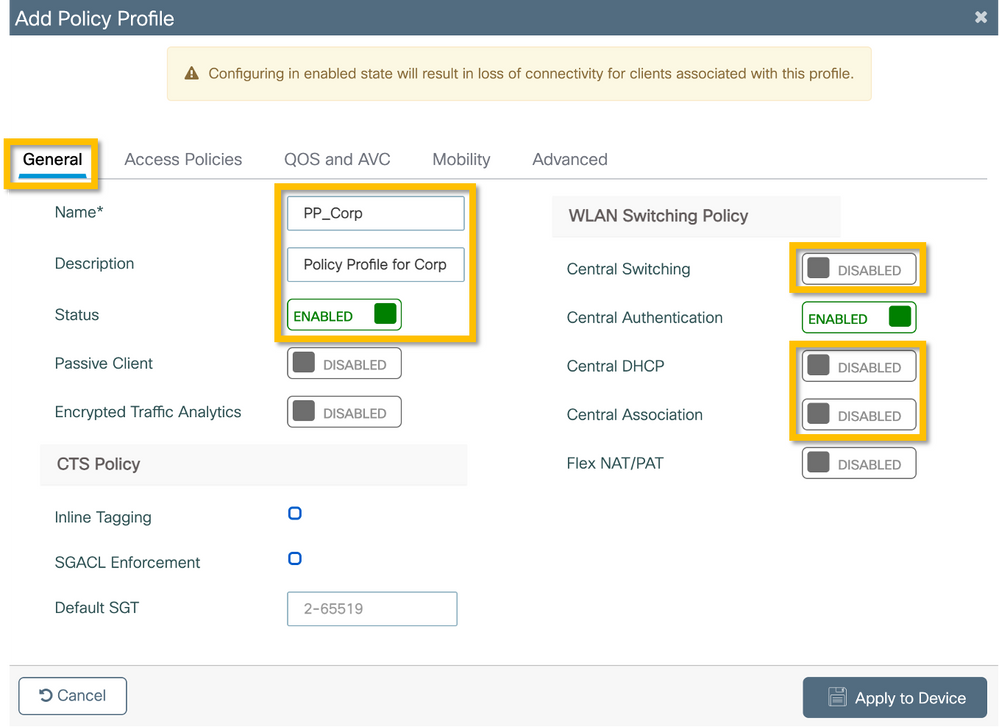

1단계. Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Policy(정책)로 이동하고 +Add(추가)를 클릭한 후 정책 프로필 이름 및 설명을 입력합니다. 그림과 같이 기업 사용자 트래픽이 AP에서 로컬로 스위칭되므로 정책을 활성화하고 중앙 스위칭, DHCP 및 연결을 비활성화합니다.

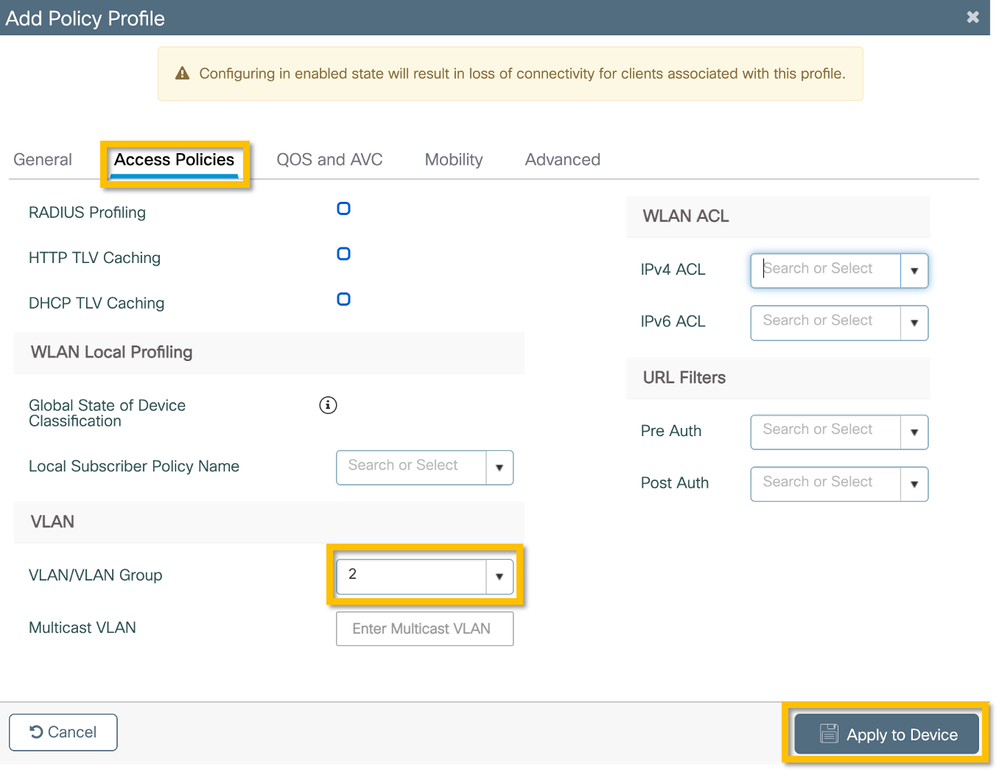

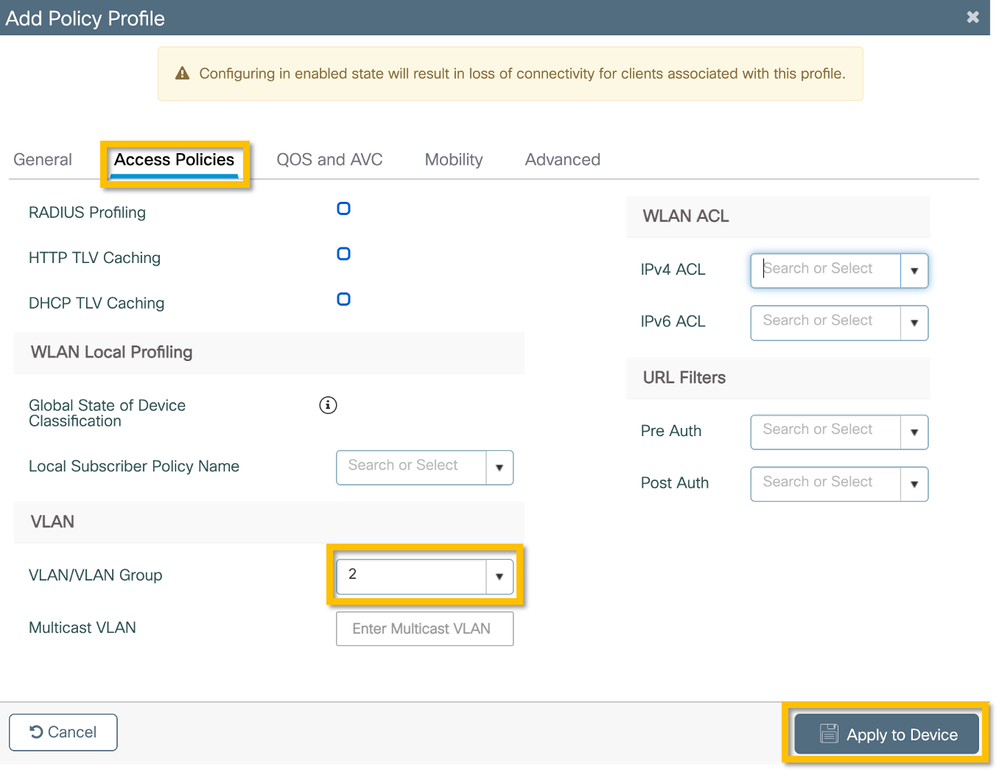

2단계. Access Policies(액세스 정책) 탭으로 이동하고 지사에서 회사 사용자 트래픽에 사용할 VLAN의 ID를 수동으로 입력합니다. 이 VLAN은 C9800 자체에서 구성할 필요가 없습니다. 자세한 내용은 Flex Profile에서 구성해야 합니다. 드롭다운 목록에서 VLAN 이름을 선택하지 마십시오(자세한 내용은 Cisco 버그 ID CSCvn48234 를 참조하십시오). 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

를 참조하십시오). 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

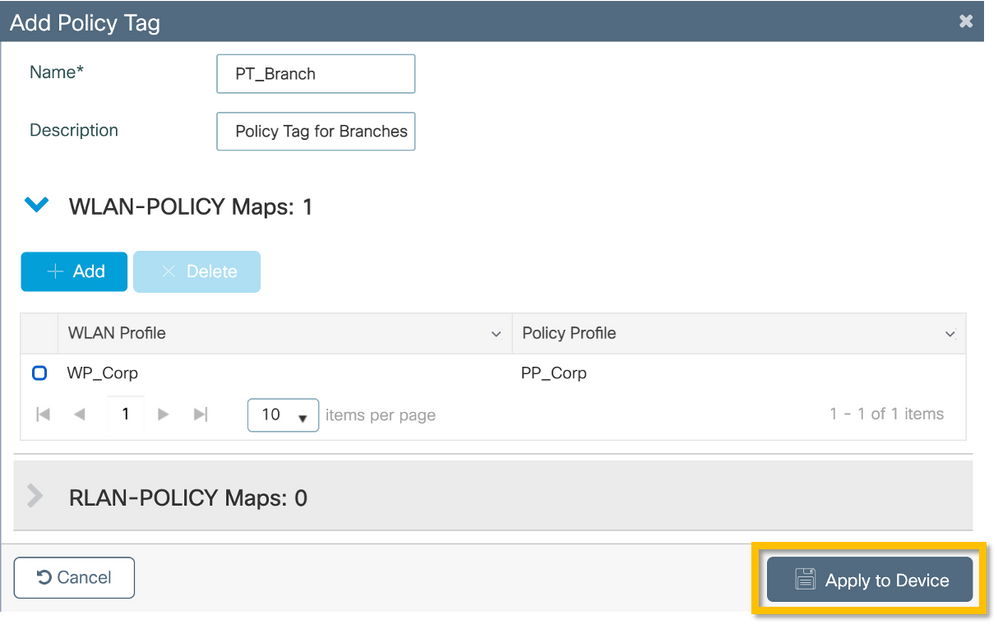

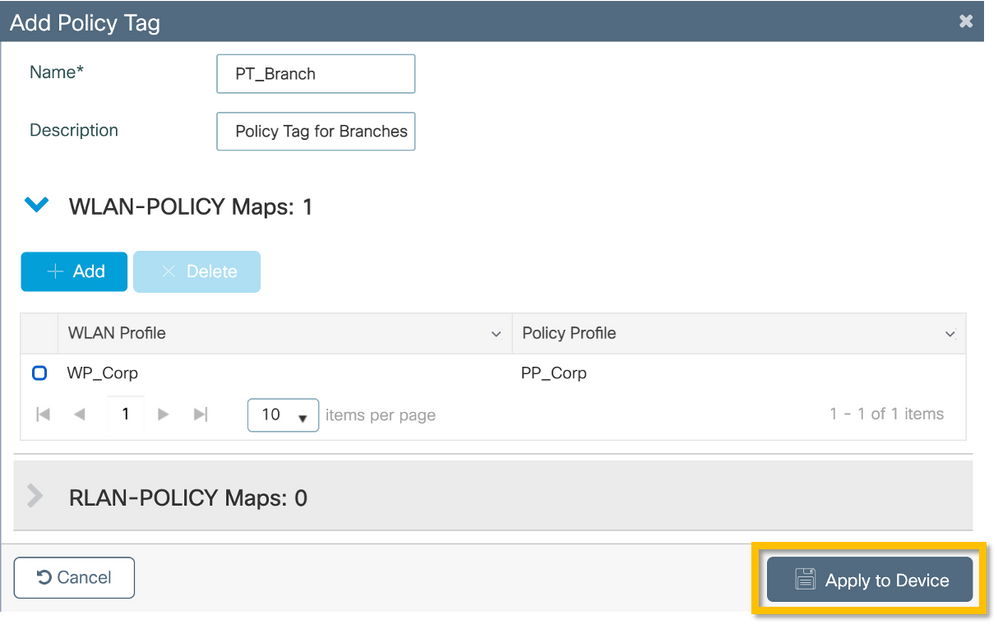

C9800 - 정책 태그 구성

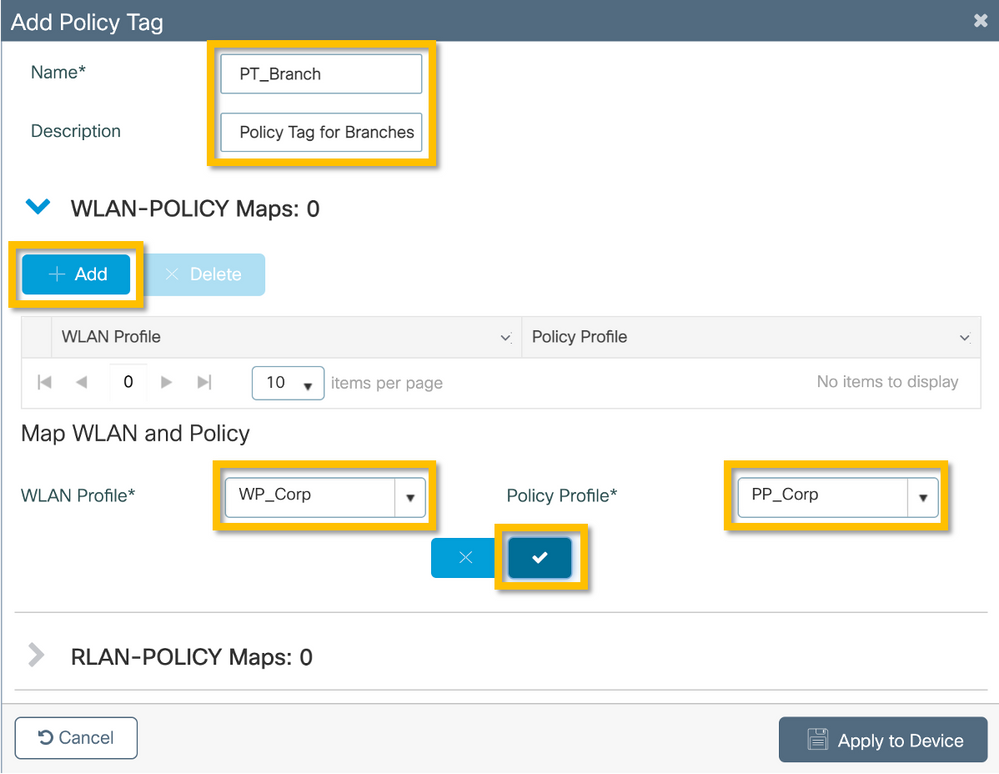

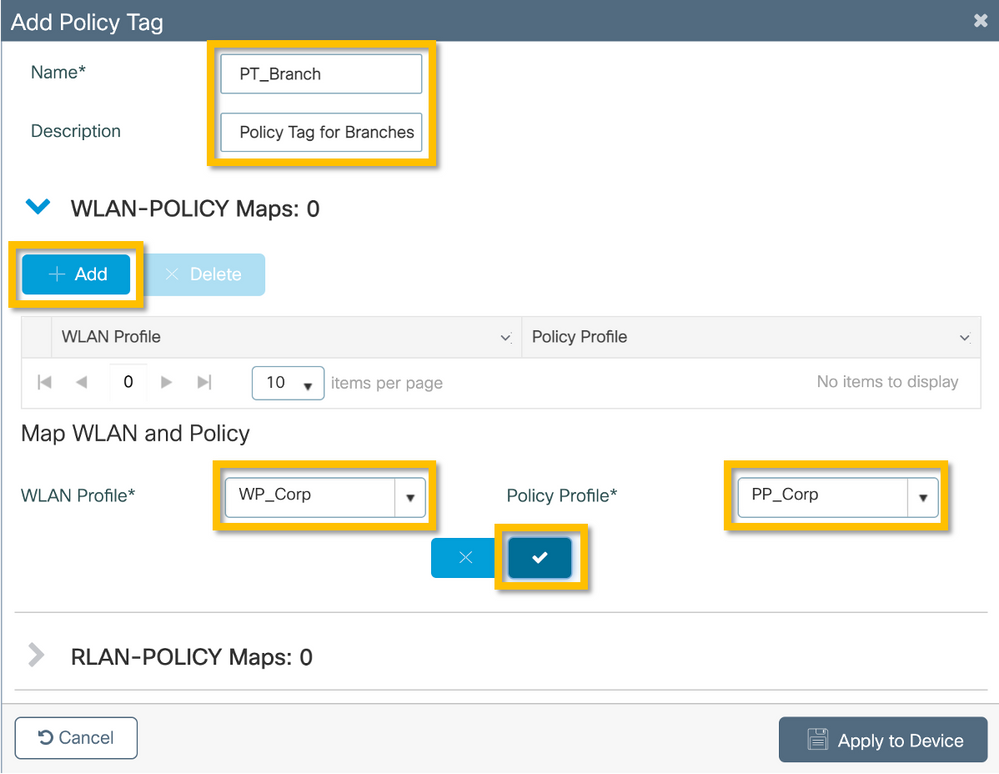

WLAN 프로필(WP_Corp) 및 정책 프로필(PP_Corp)이 생성되면 이러한 WLAN 및 정책 프로필을 함께 바인딩하기 위한 정책 태그를 생성해야 합니다. 이 정책 태그는 액세스 포인트에 적용됩니다. 이 정책 태그를 액세스 포인트에 할당하여 이 정책 태그의 컨피그레이션을 트리거하여 선택한 SSID를 활성화합니다.

1단계. Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Tags(태그)로 이동하고 Policy(정책) 탭을 선택한 후 +Add(추가)를 클릭합니다. 정책 태그 이름 및 설명을 입력 합니다. WLAN-POLICY Maps(WLAN-정책 맵) 아래에서 +Add(추가)를 클릭합니다. 이전에 생성한 WLAN Profile(WLAN 프로파일) 및 Policy Profile(정책 프로파일)을 선택한 다음 이 이미지에 표시된 것처럼 확인 표시 버튼을 클릭합니다.

2단계. 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 확인하고 클릭합니다.

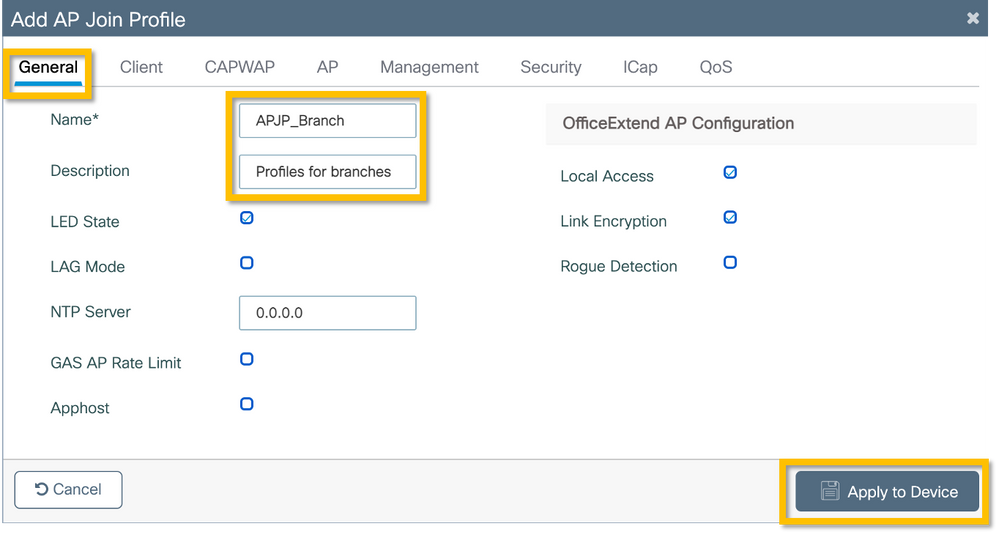

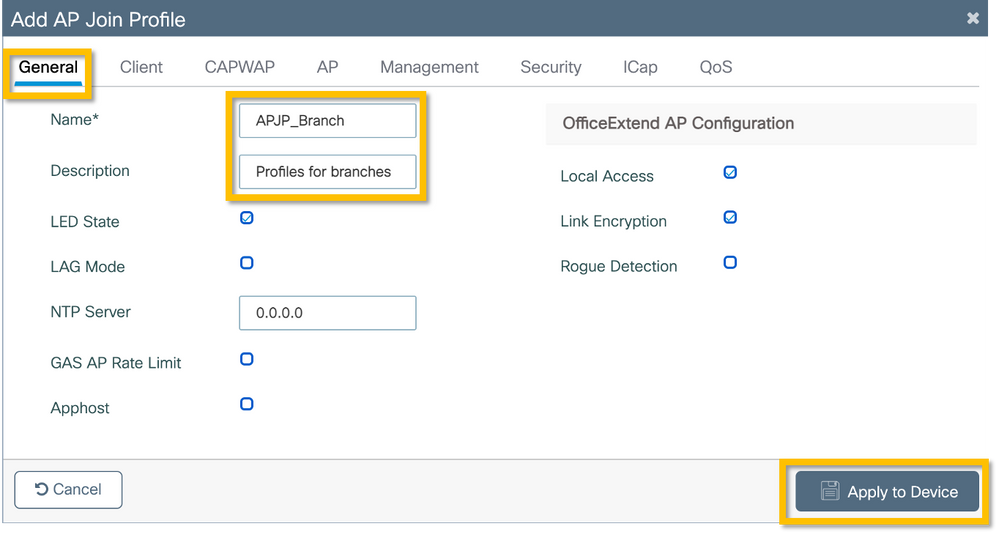

C9800 - AP 가입 프로필

AP 조인 프로파일 및 Flex 프로파일은 사이트 태그가 있는 액세스 포인트에 구성 및 할당되어야 합니다. 브랜치 내에서 802.11r FT(Fast Transition)를 지원하되 해당 브랜치의 AP 사이에서만 클라이언트 PMK의 배포를 제한하려면 각 브랜치에 대해 다른 사이트 태그를 사용해야 합니다. 여러 브랜치에서 동일한 사이트 태그를 다시 사용하지 않는 것이 중요합니다. AP 가입 프로필을 구성합니다. 모든 분기가 유사한 경우 단일 AP 조인 프로파일을 사용할 수 있으며, 구성된 매개변수 중 일부가 달라야 하는 경우 여러 프로파일을 생성할 수 있습니다.

1단계. Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > AP Join(AP 조인)으로 이동하고 +Add(추가)를 클릭합니다. AP 조인 프로파일 이름 및 설명을 입력합니다. 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

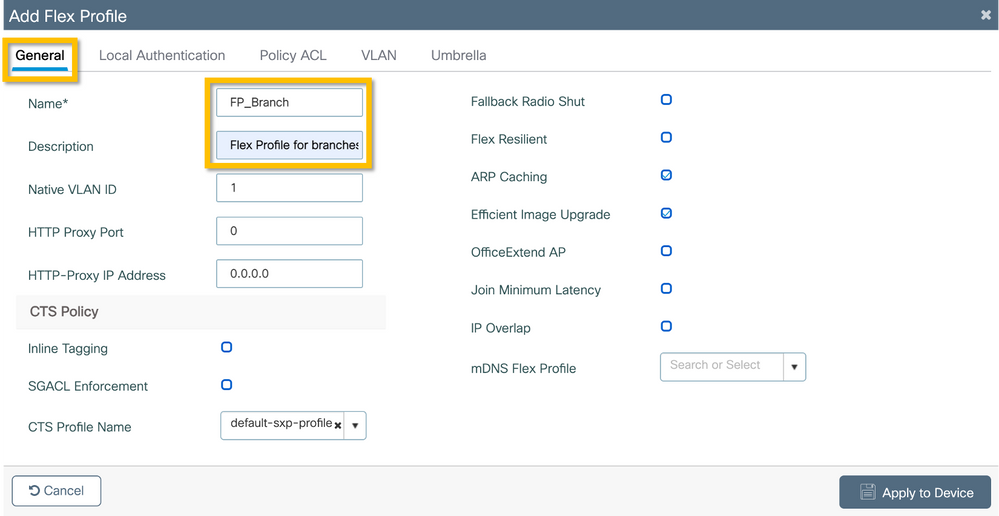

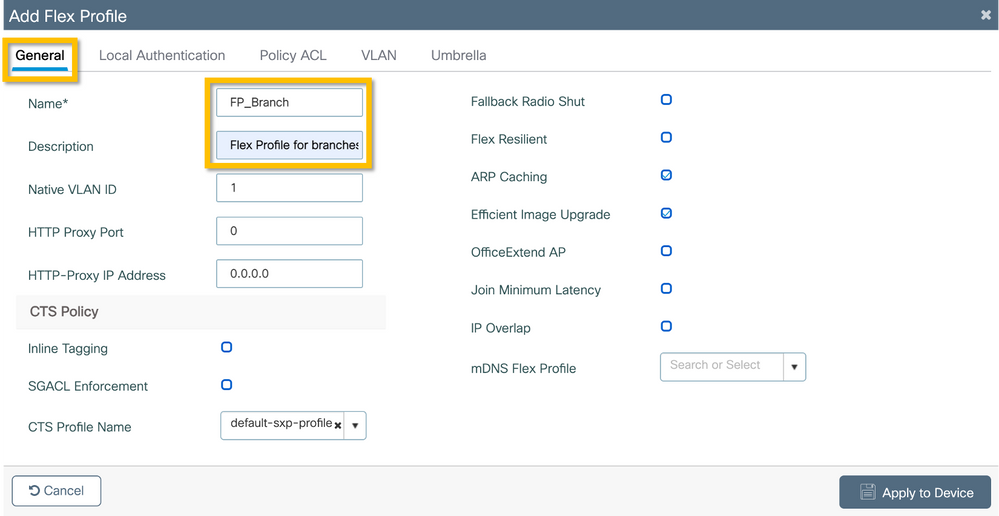

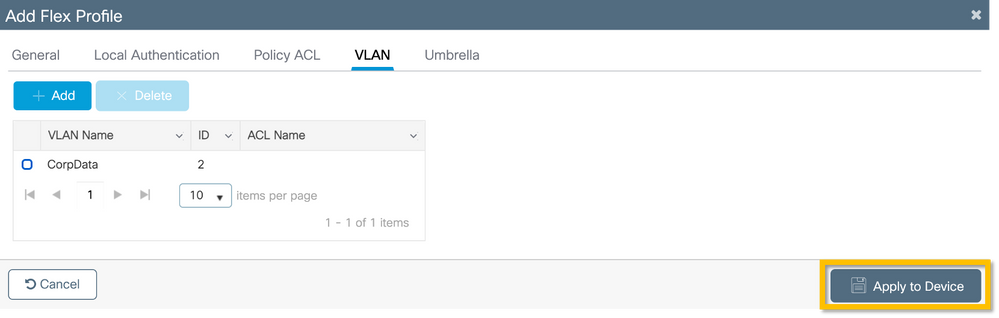

C9800 - Flex 프로필

이제 Flex Profile을 구성합니다. 또한 모든 브랜치가 유사하고 동일한 VLAN/SSID 매핑을 가지고 있는 경우 모든 브랜치에 대해 단일 프로파일을 사용할 수 있습니다. 또는, VLAN 할당과 같이 구성된 매개변수 중 일부가 다른 경우 여러 프로파일을 생성할 수 있습니다.

1단계. Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Flex로 이동하고 +Add(추가)를 클릭합니다. Flex Profile 이름 및 설명을 입력합니다.

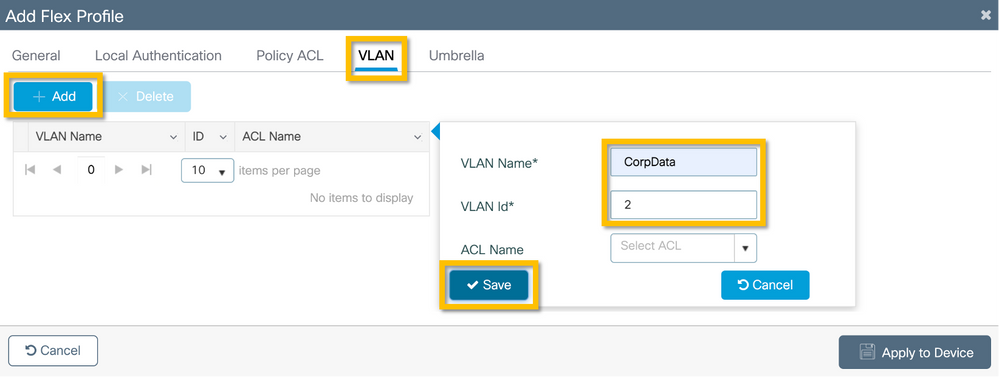

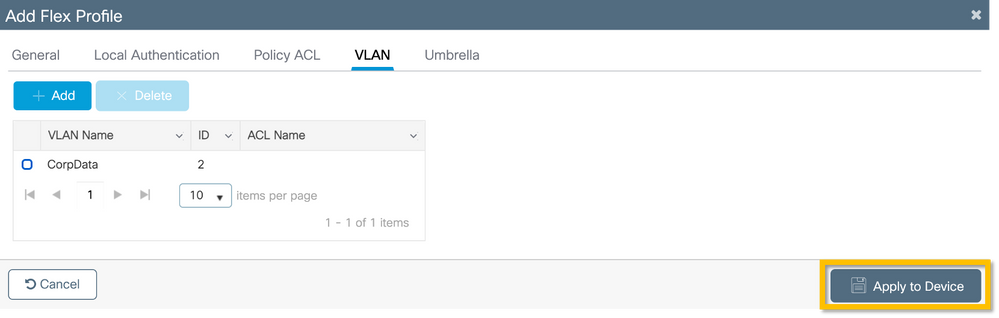

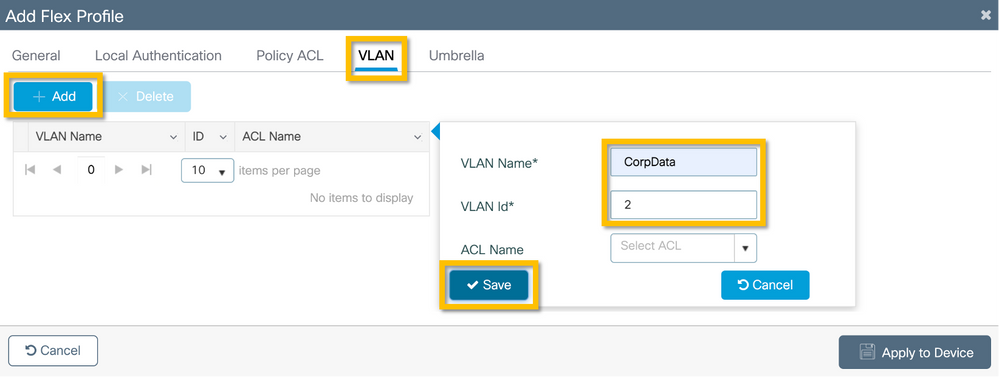

2단계. VLAN 탭으로 이동하고 +Add를 클릭합니다. AP가 기업 사용자 트래픽을 로컬로 전환하기 위해 사용해야 하는 브랜치에 로컬 VLAN의 VLAN 이름과 ID를 입력합니다. 이 이미지에 표시된 대로 Save(저장) 버튼을 클릭합니다.

3단계. 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 확인하고 클릭합니다.

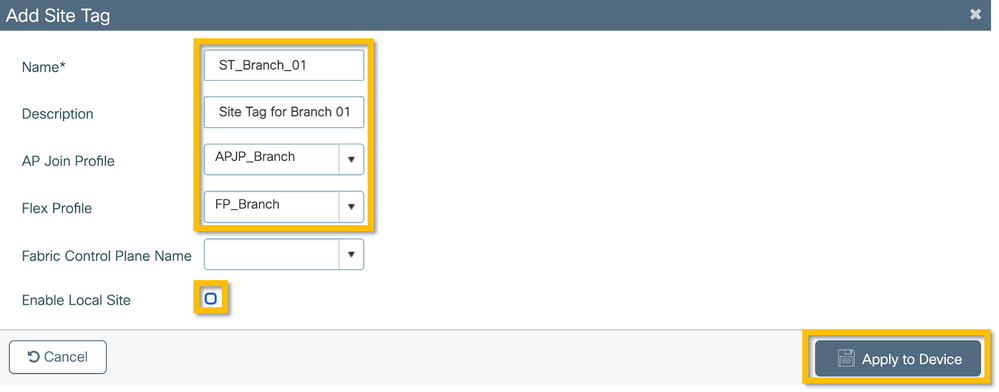

C9800 - 사이트 태그

사이트 태그는 액세스 포인트에 조인 프로필 및 Flex 프로필을 할당하는 데 사용됩니다. 앞에서 언급한 것처럼, 브랜치 내에서 802.11r FT(Fast Transition)를 지원하되 해당 브랜치의 AP 사이에서만 클라이언트 PMK의 배포를 제한하려면 각 브랜치에 대해 다른 사이트 태그를 사용해야 합니다. 여러 브랜치에서 동일한 사이트 태그를 다시 사용하지 않는 것이 중요합니다.

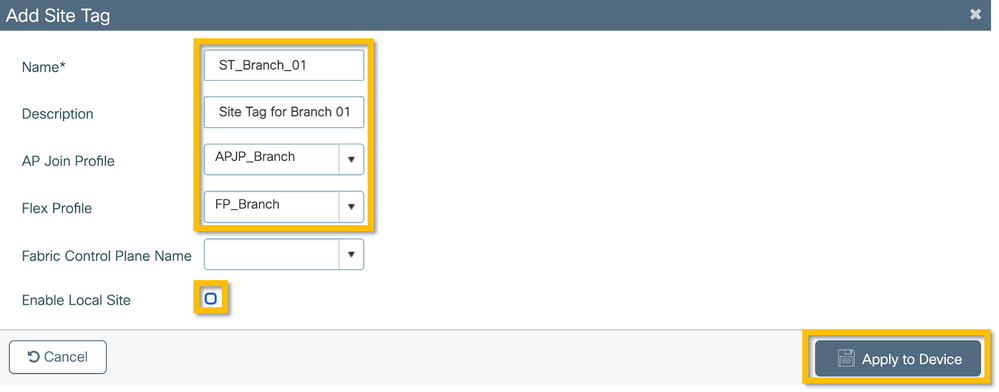

1단계. Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Tags(태그)로 이동하고 Site(사이트) 탭을 선택한 후 +Add(추가)를 클릭합니다. Site Tag(사이트 태그) 이름 및 설명을 입력하고 생성된 AP Join Profile(AP 조인 프로파일)을 선택한 다음 Enable Local Site(로컬 사이트 활성화) 상자의 선택을 취소하고 마지막으로 이전에 생성된 Flex Profile(플렉스 프로파일)을 선택합니다. 액세스 포인트를 로컬 모드에서 FlexConnect로 변경하려면 Enable Local Site(로컬 사이트 활성화) 상자의 선택을 취소합니다. 마지막으로, 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

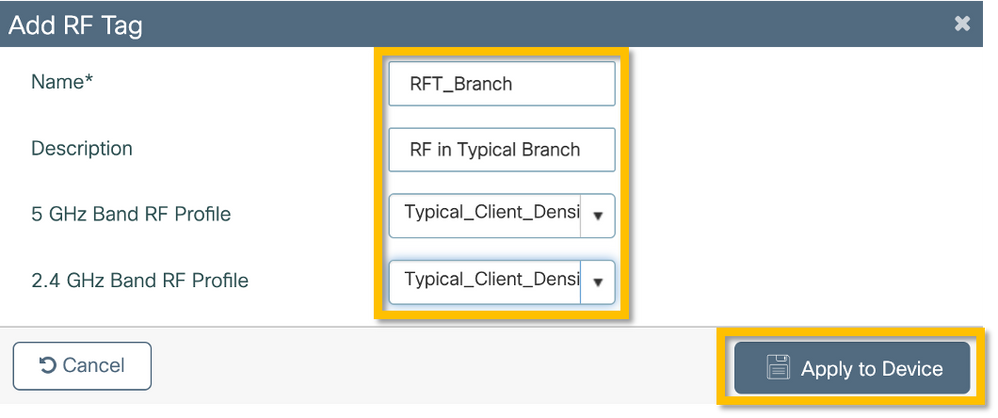

C9800 - RF 태그

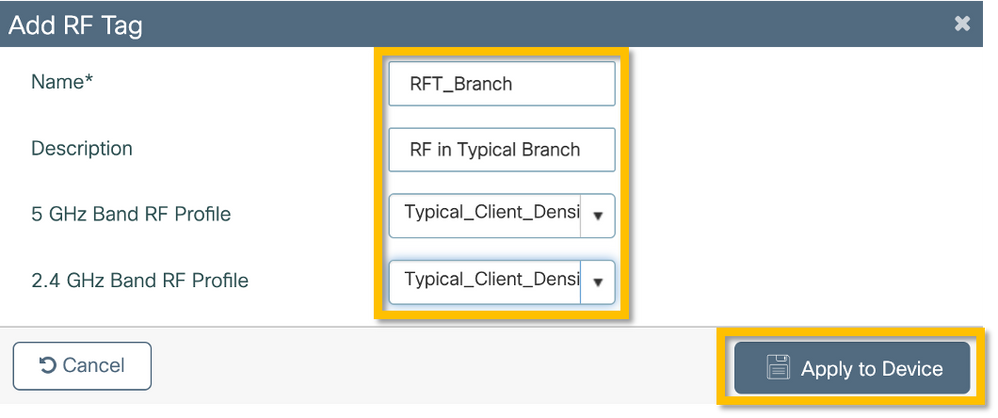

1단계. Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로파일) > Tags(태그)로 이동하여 RF 탭을 선택하고 +Add(추가)를 클릭합니다. RF 태그의 이름과 설명을 입력합니다.드롭다운 메뉴에서 시스템 정의 RF 프로파일을 선택합니다. 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

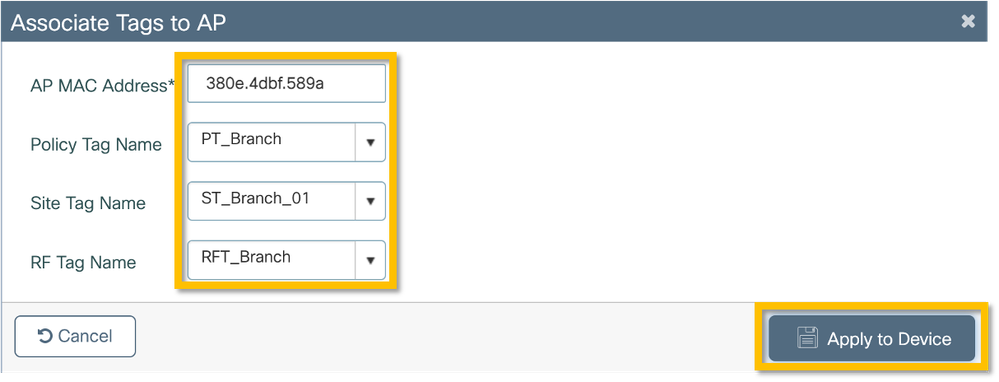

C9800 - AP에 태그 할당

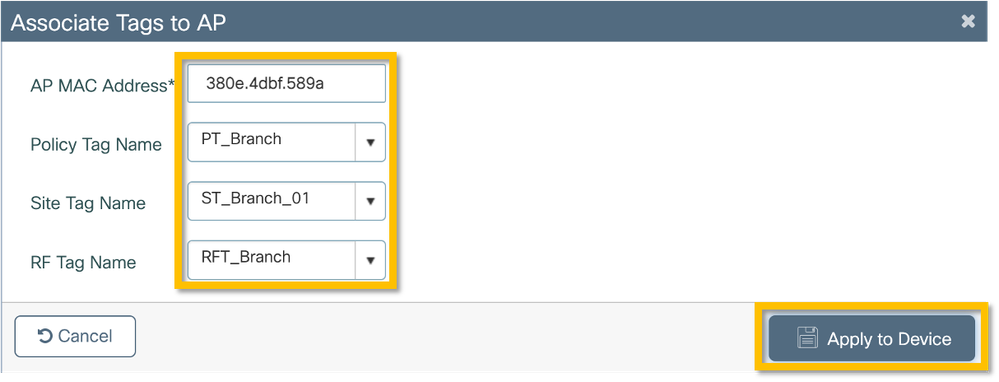

이제 액세스 포인트를 구성하는 데 필요한 다양한 정책 및 프로필을 포함하는 태그가 생성되었으므로 이를 액세스 포인트에 할당해야 합니다. 이 섹션에서는 이더넷 MAC 주소를 기반으로 액세스 포인트에 수동으로 할당된 고정 태그를 수행하는 방법을 보여줍니다. 제품 생산 환경에서는 Cisco DNA Center AP PNP Workflow를 사용하거나 9800에서 사용 가능한 정적 대량 CSV 업로드 방법을 사용하는 것이 좋습니다.

1단계. Configure(구성) > Tags & Profiles(태그 및 프로필) > Tags(태그)로 이동하고 AP 탭을 선택한 다음 Static(정적) 탭을 선택합니다. Add(+추가)를 클릭하고 AP MAC 주소를 입력한 다음 이전에 정의한 Policy Tag(정책 태그), Site Tag(사이트 태그) 및 RF Tag(RF 태그)를 선택합니다. 이 이미지에 표시된 대로 Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

Aruba CPPM 구성

Aruba ClearPass Policy Manager 서버 초기 컨피그레이션

Aruba clearpass는 ESXi 서버에서 OVF 템플릿을 통해 다음 리소스와 함께 구축됩니다.

- 예약된 가상 CPU 2개

- 6GB RAM

- 80GB 디스크(시스템 전원을 켜기 전에 초기 VM 구축 후 수동으로 추가해야 함)

라이센스 적용

다음을 통해 플랫폼 라이센스를 적용합니다. Administration(관리) > Server Manager(서버 관리자) > Licensing(라이센스). 액세스 및 온보드 추가

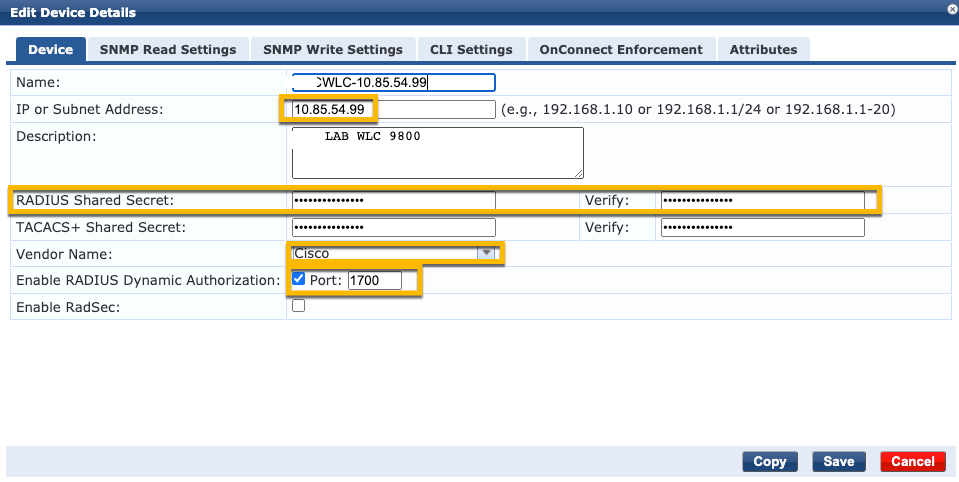

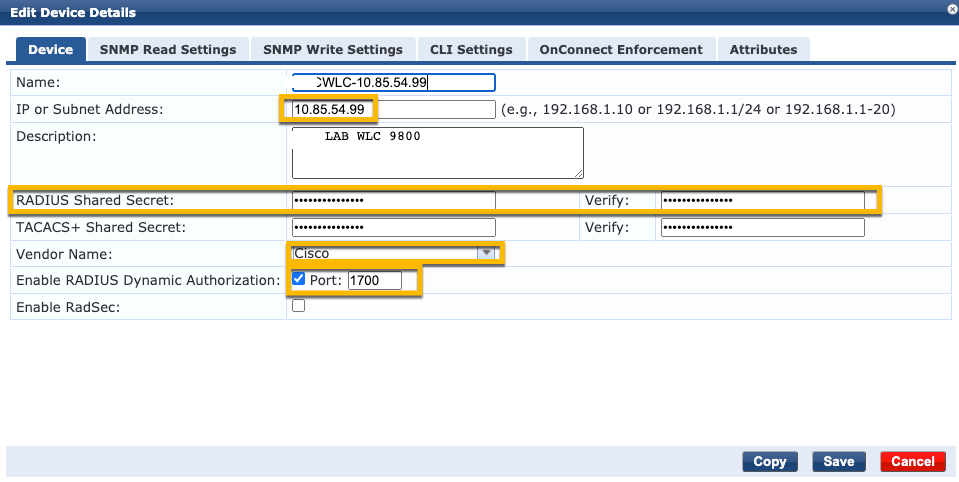

C9800 무선 컨트롤러를 네트워크 디바이스로 추가합니다

이 이미지에 표시된 대로 Configuration(컨피그레이션) > Network(네트워크) > Devices(디바이스) > Add(추가)로 이동합니다.

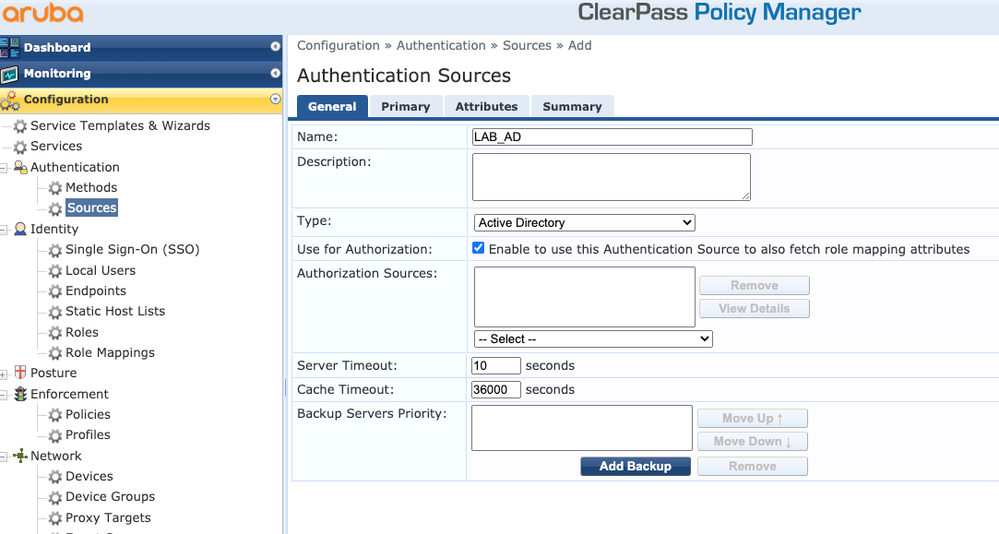

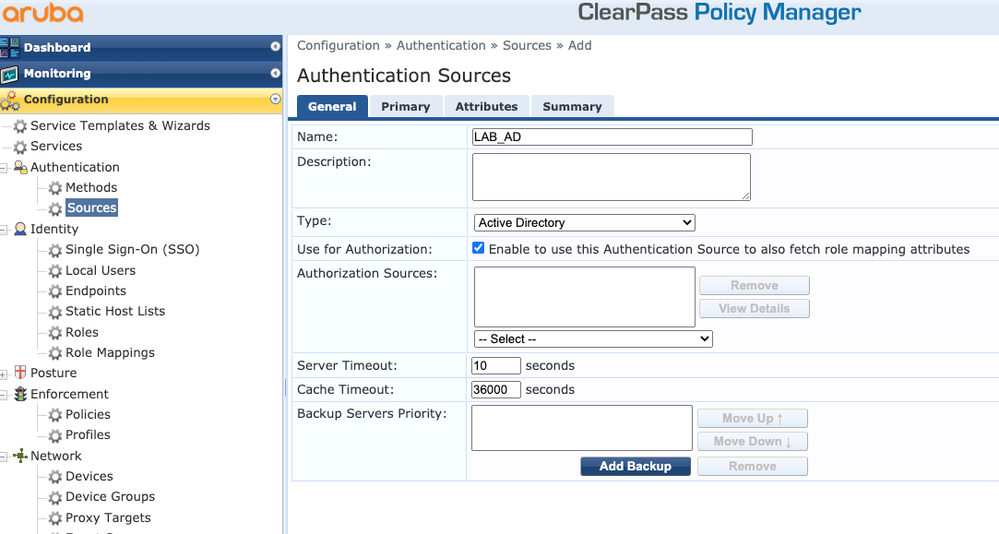

Windows AD를 인증 소스로 사용하도록 CPPM 구성

Configuration(컨피그레이션) > Authentication(인증) > Sources(소스) > Add(추가)로 이동합니다. 이 이미지에 표시된 대로 드롭다운 메뉴에서 유형: Active Directory를 선택합니다.

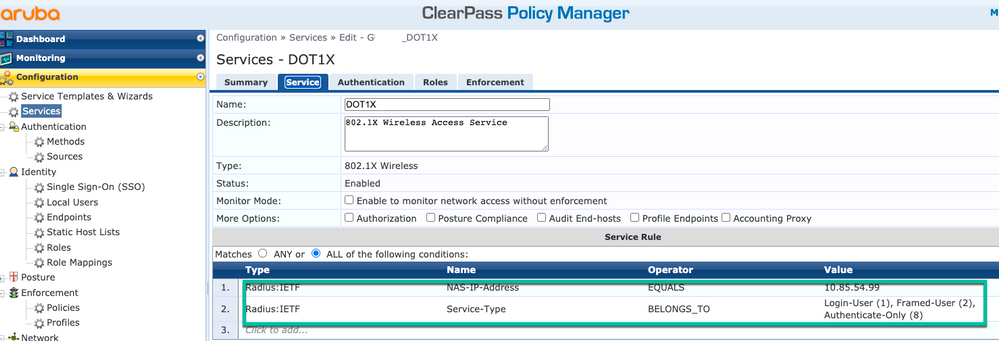

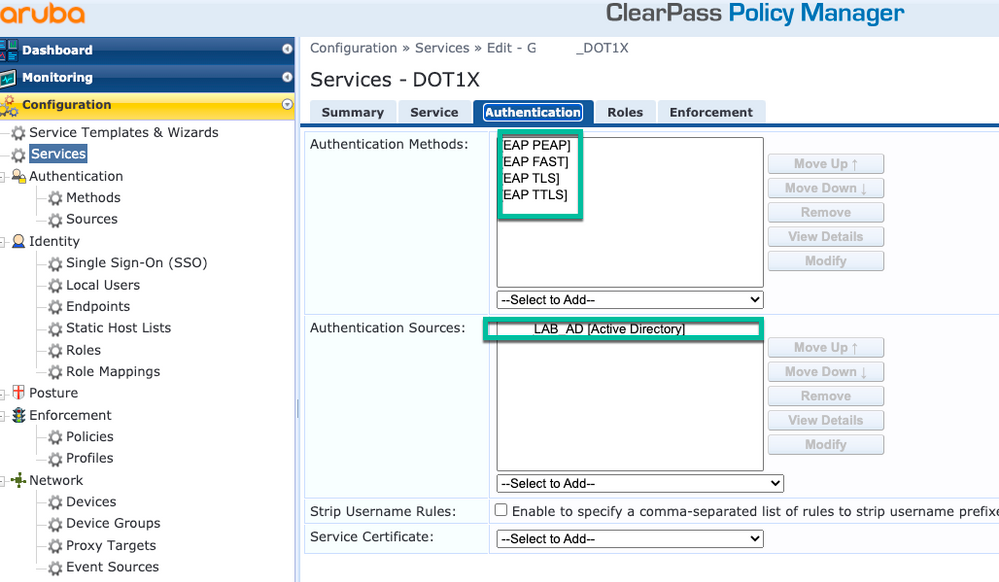

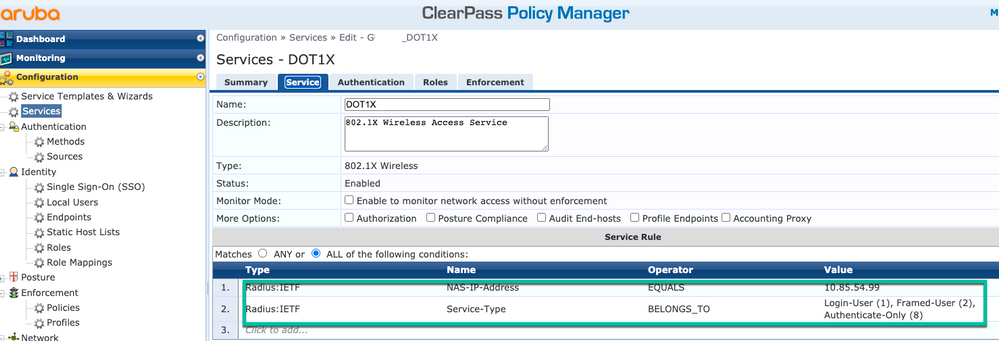

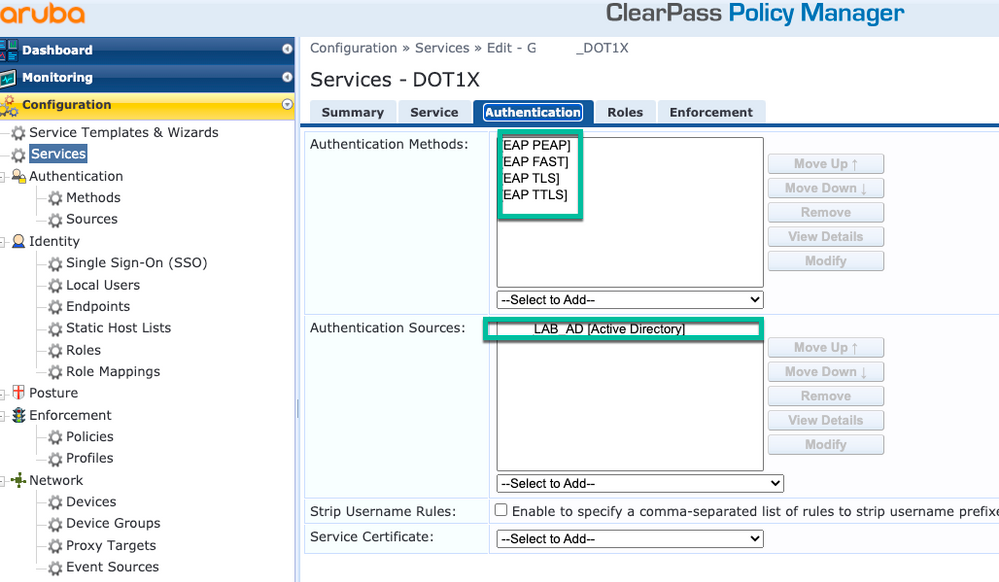

CPPM Dot1X 인증 서비스 구성

1단계. 여러 RADIUS 특성에서 일치하는 '서비스'를 생성합니다.

- 반경:IETF | Name(이름): NAS-IP-Address | 같음 | <IP 주소>

- 반경:IETF | 이름: Service-Type | 같음 | 1,2,8

2단계. 프로덕션 환경에서는 다중 WLC 구축에서 하나의 조건으로 충분하도록 'NAS-IP-Address' 대신 SSID 이름을 확인하는 것이 좋습니다. Radius:Cisco:Cisco-AVPair | cisco-wlan-ssid | Dot1XSSID

다음을 확인합니다.

현재 이 설정에 사용 가능한 확인 절차는 없습니다.

문제 해결

9800 WLC는 특정 무선 클라이언트 RADIUS 트랜잭션에 대해 동일한 UDP 소스 포트를 안정적으로 사용하지 않는다는 점에 유의해야 합니다. 이는 ClearPass가 민감할 수 있는 사항입니다. 또한 클라이언트 호출 스테이션 ID를 기반으로 RADIUS 로드 밸런싱을 수행하고 WLC 측의 UDP 소스 포트에 의존하려고 하지 않는 것이 중요합니다.

관련 정보

피드백

피드백