NPS, 무선 LAN 컨트롤러 및 무선 네트워크 구성

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 Microsoft NPS를 RADIUS 서버로 사용하여 MS-CHAP 인증을 사용하는 PEAP를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- 기본 Windows 2008 설치에 대한 지식

- Cisco 컨트롤러 설치에 대한 지식

이 컨피그레이션을 시도하기 전에 다음 요구 사항이 충족되었는지 확인합니다.

- 테스트 실습의 각 서버에 Microsoft Windows Server 2008을 설치합니다.

- 모든 서비스 팩을 업데이트합니다.

- 컨트롤러 및 LAP(Lightweight Access Point)를 설치합니다.

- 최신 소프트웨어 업데이트를 구성합니다.

Cisco 5508 Series Wireless Controller의 초기 설치 및 컨피그레이션 정보는 Cisco 5500 Series Wireless Controller 설치 설명서를 참조하십시오.

참고: 이 문서는 PEAP-MS-CHAP 인증을 위해 Microsoft 서버에 필요한 컨피그레이션의 예를 독자에게 제공하기 위한 것입니다. 이 문서에 제시된 Microsoft Windows 서버 구성은 실습에서 테스트되었으며 예상대로 작동하는 것으로 확인되었습니다. 구성에 문제가 있으면 Microsoft에 도움을 요청하십시오. Cisco TAC(Technical Assistance Center)에서는 Microsoft Windows 서버 컨피그레이션을 지원하지 않습니다.

Microsoft Windows 2008 설치 및 구성 가이드는 Microsoft Tech Net에서 찾을 수 있습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- 펌웨어 버전 7.4를 실행하는 Cisco 5508 무선 컨트롤러

- Cisco Aironet 3602 AP(Access Point) with LWAPP(Lightweight Access Point Protocol)

- NPS, CA(Certificate Authority), DHCP(Dynamic Host Control Protocol) 및 DNS(Domain Name System) 서비스가 설치된 Windows 2008 Enterprise Server

- Microsoft Windows 7 클라이언트 PC

- Cisco Catalyst 3560 Series 스위치

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참조하십시오.

배경 정보

이 문서에서는 Microsoft NPS(Network Policy Server)를 RADIUS 서버로 사용하는 Cisco Unified Wireless 네트워크에서 Microsoft MS-CHAP(Challenge Handshake Authentication Protocol) 버전 2 인증을 사용하는 PEAP(Protected Extensible Authentication Protocol)의 샘플 컨피그레이션을 제공합니다.

PEAP 개요

PEAP는 TLS(Transport Level Security)를 사용하여 무선 노트북 컴퓨터와 같은 인증된 PEAP 클라이언트와 Microsoft NPS 또는 RADIUS 서버와 같은 PEAP 인증자 간에 암호화된 채널을 생성합니다. PEAP는 인증 방법을 지정하지 않지만 PEAP에서 제공하는 TLS 암호화 채널을 통해 작동할 수 있는 EAP-MS-CHAP v2와 같은 기타 EAP(Extensible Authentication Protocol)에 추가 보안을 제공합니다. PEAP 인증 프로세스는 두 가지 기본 단계로 구성됩니다.

PEAP 1단계: TLS 암호화 채널

무선 클라이언트가 AP와 연결됩니다. IEEE 802.11 기반 연결은 클라이언트와 액세스 포인트 간에 보안 연결이 생성되기 전에 개방형 시스템 또는 공유 키 인증을 제공합니다. 클라이언트와 액세스 포인트 간에 IEEE 802.11 기반 연결이 성공적으로 설정되면 TLS 세션이 AP와 협상됩니다. 무선 클라이언트와 NPS 간에 인증이 성공적으로 완료되면 클라이언트와 NPS 간에 TLS 세션이 협상됩니다. 이 협상 내에서 파생된 키는 모든 후속 통신을 암호화하는 데 사용됩니다.

PEAP 2단계: EAP 인증 통신

EAP 협상을 포함하는 EAP 통신은 PEAP 인증 프로세스의 첫 번째 단계 내에서 PEAP에 의해 생성된 TLS 채널 내에서 발생합니다. NPS는 EAP-MS-CHAP v2로 무선 클라이언트를 인증합니다. LAP 및 컨트롤러는 무선 클라이언트와 RADIUS 서버 간의 메시지만 전달합니다. WLC(Wireless LAN Controller) 및 LAP는 TLS 엔드포인트가 아니므로 이 메시지를 해독할 수 없습니다.

성공적인 인증 시도(사용자가 PEAP-MS-CHAP v2와 함께 유효한 비밀번호 기반 자격 증명을 제공함)를 위한 RADIUS 메시지 시퀀스는 다음과 같습니다.

- NPS는 ID 요청 메시지를 클라이언트로 전송합니다. EAP-Request/Identity입니다.

- 클라이언트는 ID 응답 메시지, 즉 EAP-Response/Identity로 응답합니다.

- NPS는 MS-CHAP v2 챌린지 메시지를 보냅니다. EAP-Request/EAP-Type=EAP MS-CHAP-V2 (Challenge).

- 클라이언트는 MS-CHAP v2 챌린지 및 응답으로 응답합니다. EAP-Response/EAP-Type=EAP-MS-CHAP-V2(응답).

- 서버가 성공적으로 클라이언트를 인증한 경우 NPS는 MS-CHAP v2 성공 패킷을 다시 보냅니다. EAP-Request/EAP-Type=EAP-MS-CHAP-V2(Success).

- 클라이언트가 서버를 성공적으로 인증한 경우 클라이언트는 MS-CHAP v2 성공 패킷으로 응답합니다. EAP-Response/EAP-Type=EAP-MS-CHAP-V2(Success)

- NPS는 성공적인 인증을 나타내는 EAP-TLV(Type-Length-Value)를 전송합니다.

- 클라이언트는 EAP-TLV 상태 성공 메시지로 응답합니다.

- 서버에서 인증을 완료하고 일반 텍스트로 EAP-Success 메시지를 보냅니다. 클라이언트 격리를 위해 VLAN이 구축된 경우 VLAN 특성이 이 메시지에 포함됩니다.

구성

이 섹션에서는 PEAP-MS-CHAP v2를 구성하기 위한 정보를 제공합니다.

참고: 이 섹션에서 사용되는 명령에 대한 자세한 내용을 보려면 명령 조회 도구를 사용하십시오. 등록된 Cisco 사용자만 내부 Cisco 툴 및 정보에 액세스할 수 있습니다.

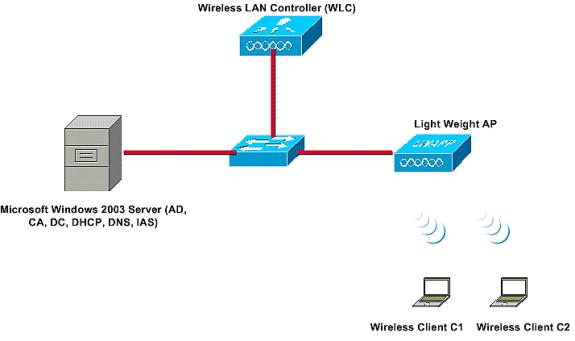

네트워크 다이어그램

이 구성에서는 다음 네트워크 설정을 사용합니다.

네트워크 다이어그램

네트워크 다이어그램

이 설치 프로그램에서 Microsoft Windows 2008 서버는 다음 역할을 수행합니다.

- 도메인의 도메인 컨트롤러

- DHCP/DNS 서버

- CA 서버

- NPS - 무선 사용자 인증

- Active Directory - 사용자 데이터베이스를 유지 관리합니다.

그림과 같이 서버는 레이어 2 스위치를 통해 유선 네트워크에 연결합니다. WLC 및 등록된 LAP도 레이어 2 스위치를 통해 네트워크에 연결됩니다.

무선 클라이언트는 WPA2(Wi-Fi Protected Access 2) - PEAP-MS-CHAP v2 인증을 사용하여 무선 네트워크에 연결합니다.

설정

이 예의 목적은 PEAP-MS-CHAP v2 인증을 사용하여 무선 클라이언트를 인증하도록 Microsoft 2008 서버, 무선 LAN 컨트롤러 및 경량 AP를 구성하는 것입니다. 이 프로세스에는 세 가지 주요 단계가 있습니다.

- Microsoft Windows 2008 Server를 구성합니다.

- WLC 및 경량 AP를 구성합니다.

- 무선 클라이언트를 구성합니다.

Microsoft Windows 2008 Server 구성

이 예에서 Microsoft Windows 2008 서버의 전체 컨피그레이션에는 다음 단계가 포함됩니다.

- 서버를 도메인 컨트롤러로 구성합니다.

- DHCP 서비스를 설치하고 구성합니다.

- 서버를 CA 서버로 설치 및 구성합니다.

- 클라이언트를 도메인에 연결합니다.

- NPS를 설치합니다.

- 인증서를 설치합니다.

- PEAP 인증을 위한 NPS를 구성합니다.

- Active Directory에 사용자를 추가합니다.

Microsoft Windows 2008 Server를 도메인 컨트롤러로 구성

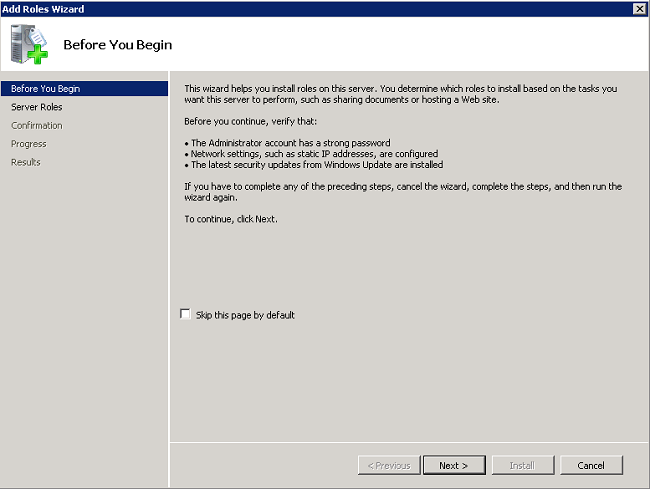

Microsoft Windows 2008 서버를 도메인 컨트롤러로 구성하려면 다음 단계를 완료하십시오.

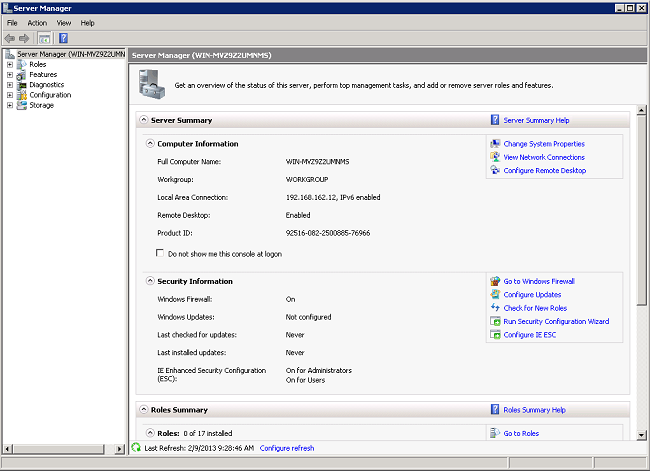

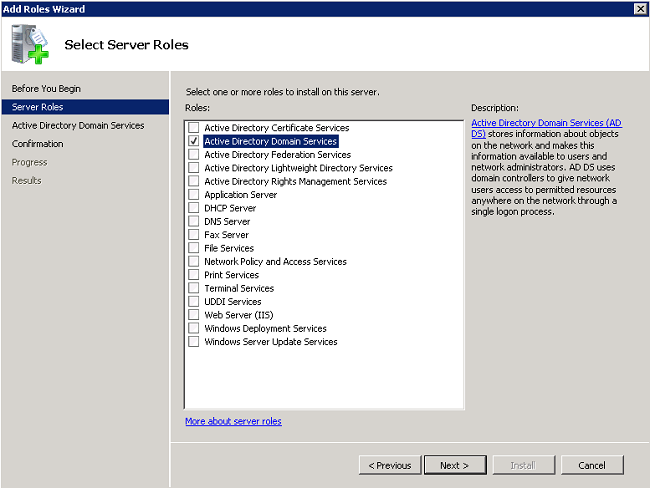

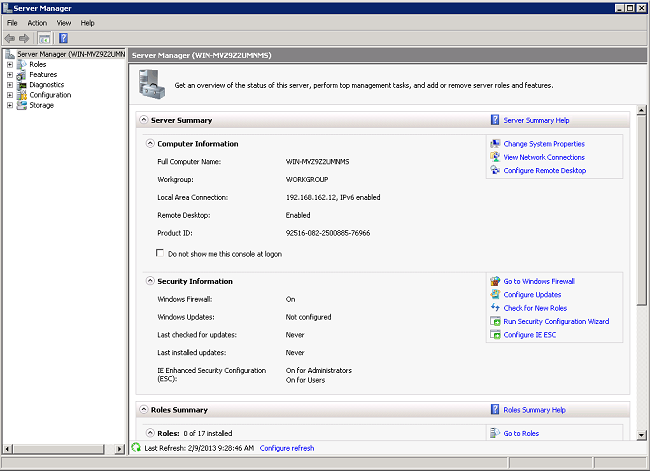

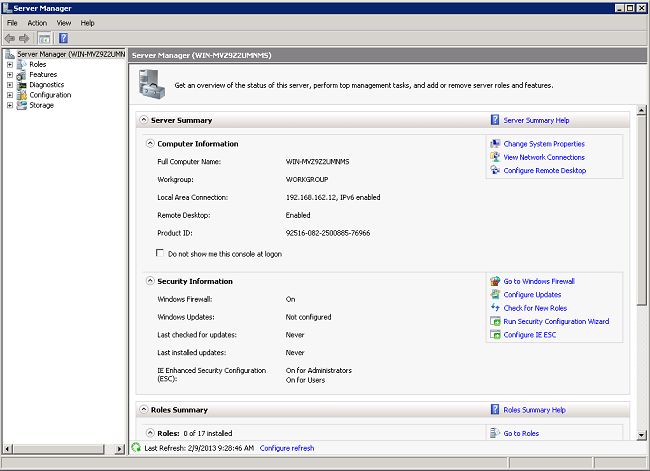

- 시작 > 서버 관리자를 클릭합니다.

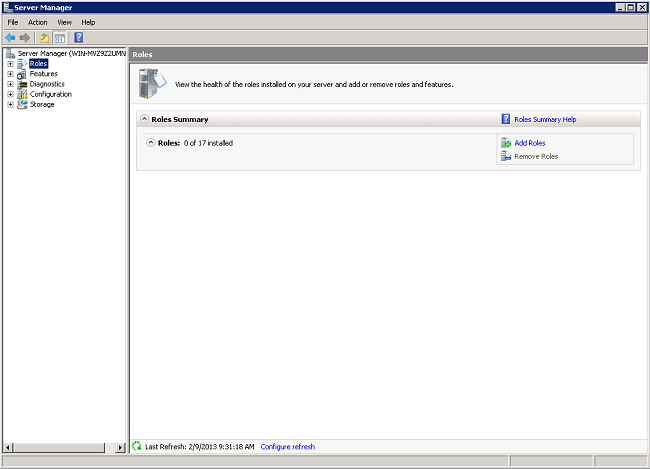

- Roles(역할) > Add Roles(역할 추가)를 클릭합니다.

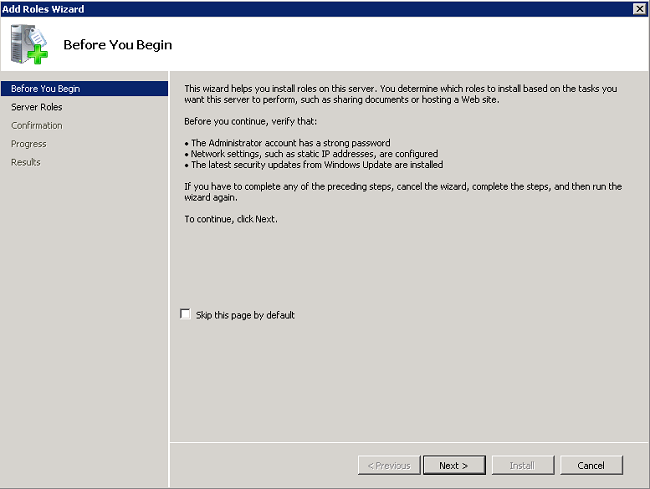

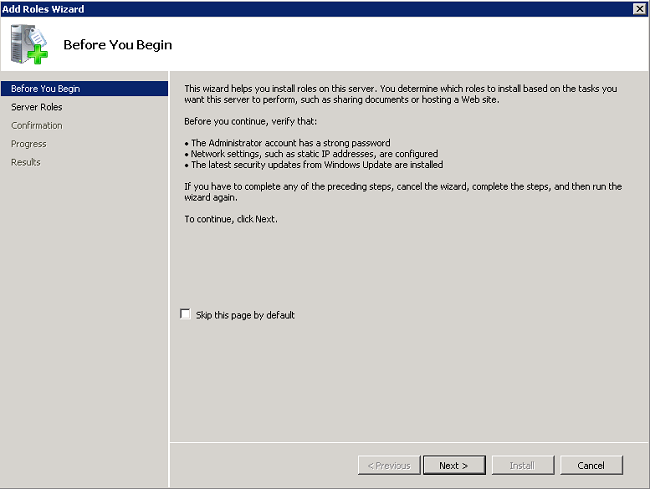

- Next(다음)를 클릭합니다.

- 서비스 Active Directory 도메인 서비스를 선택하고 다음 을 클릭합니다.

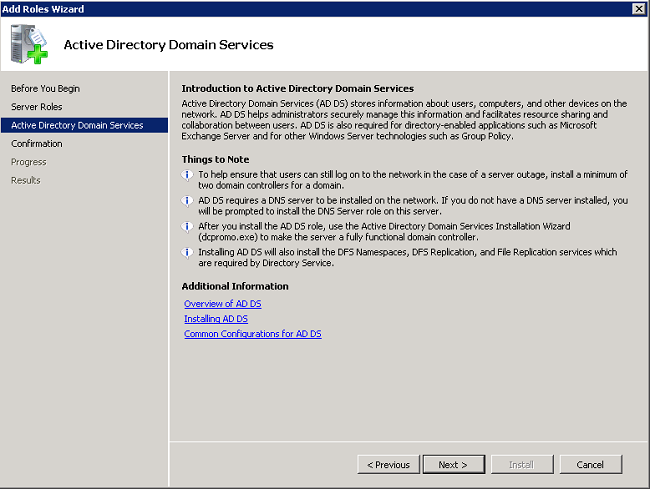

- Introduction to Active Directory Domain Services(Active Directory 도메인 서비스 소개)를 검토하고 Next(다음)를 클릭합니다.

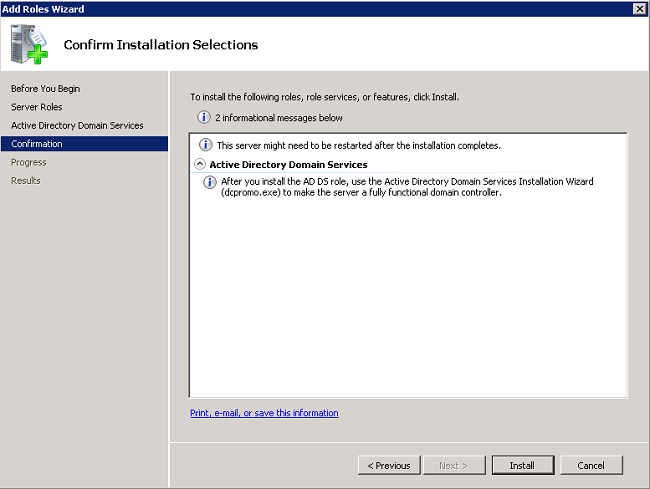

- 설치 프로세스를 시작하려면 Install(설치)을 클릭합니다.

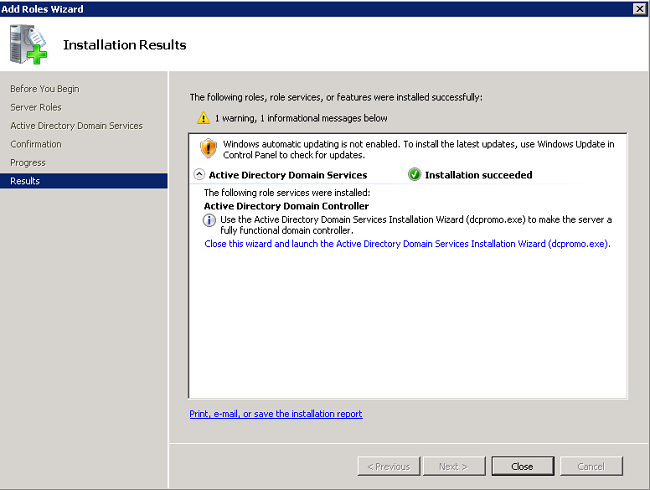

설치가 진행 및 완료됩니다. - Active Directory의 설치 및 구성을 계속하려면 이 마법사를 닫고 Active Directory 도메인 서비스 설치 마법사(dcpromo.exe)를 시작합니다.

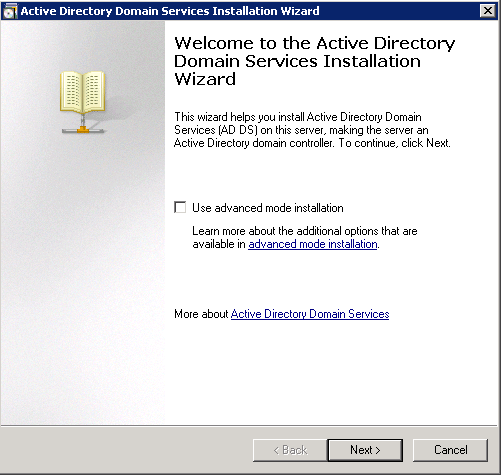

- Active Directory 도메인 서비스 설치 마법사를 실행하려면 다음 을 클릭하십시오.

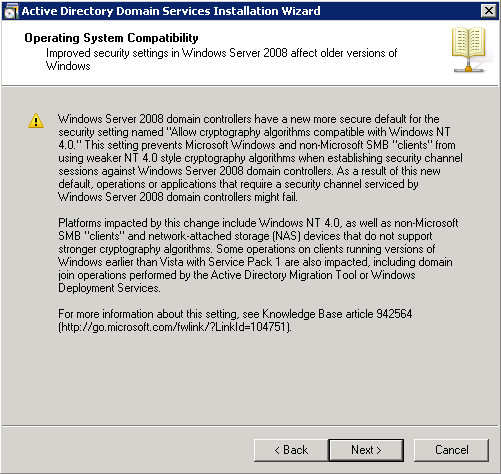

- 운영 체제 호환성에 대한 정보를 검토하고 Next(다음)를 클릭합니다.

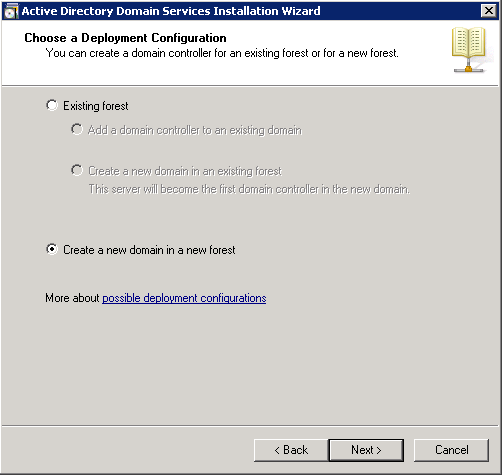

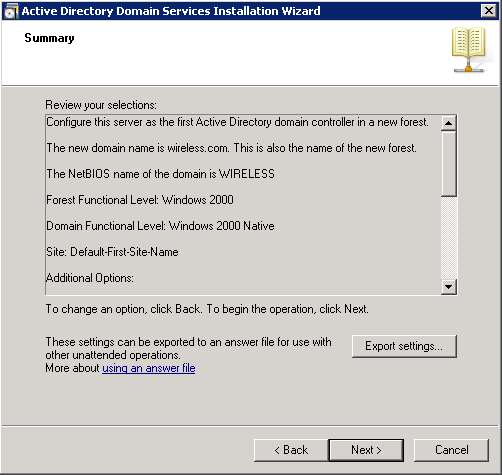

- 새 도메인을 생성하려면 Create a new domain in a new forest(새 포리스트에서 새 도메인 생성) > Next(다음)를 클릭합니다.

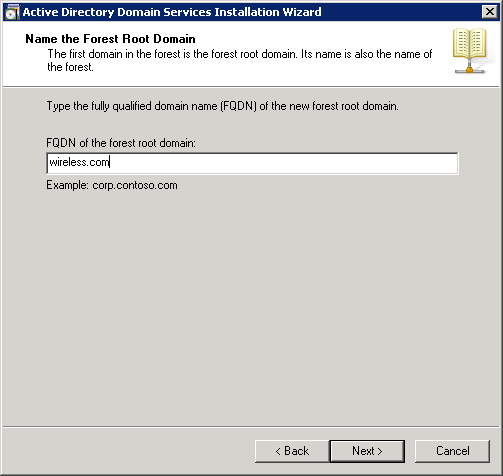

- 새 도메인에 대한 전체 DNS 이름을 입력하고 다음을 클릭합니다.

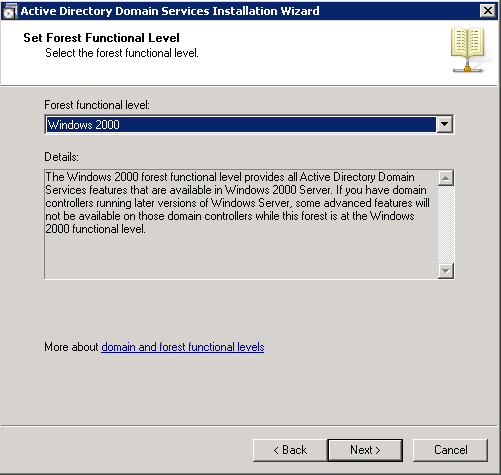

- 도메인에 대한 포리스트 기능 수준을 선택하고 다음을 클릭합니다.

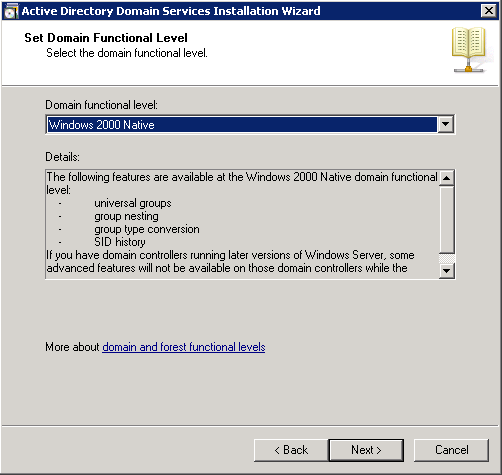

- 도메인에 대한 도메인 기능 수준을 선택하고 다음을 클릭합니다.

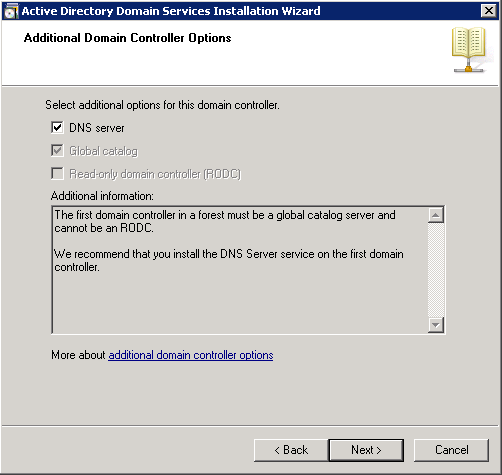

- DNS 서버가 선택되었는지 확인하고 다음을 클릭합니다.

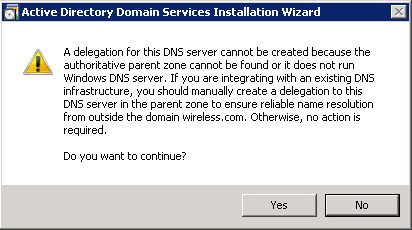

- 도메인에 대한 DNS에 새 영역을 만들려면 설치 마법사에서 Yes(예)를 클릭합니다.

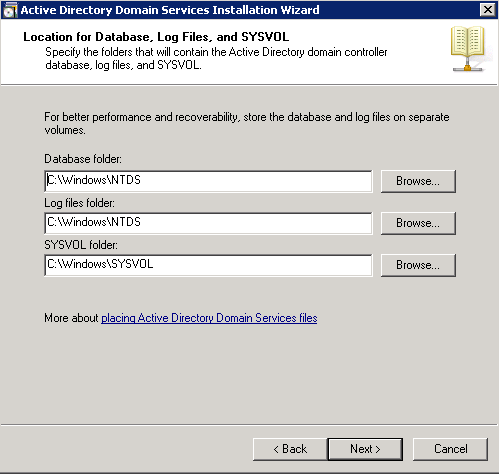

- Active Directory가 파일에 사용해야 하는 폴더를 선택하고 다음을 클릭합니다.

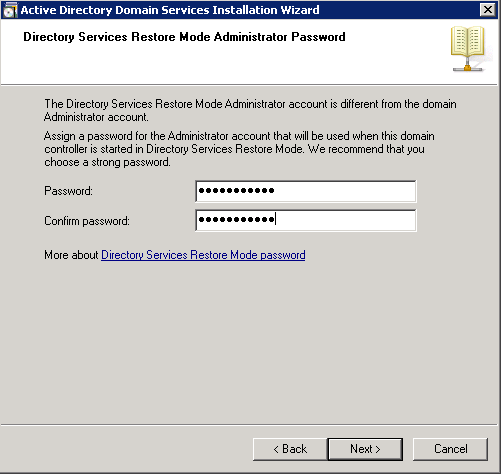

- 관리자 암호를 입력하고 다음을 클릭합니다.

- 선택 사항을 검토하고 다음을 클릭합니다.

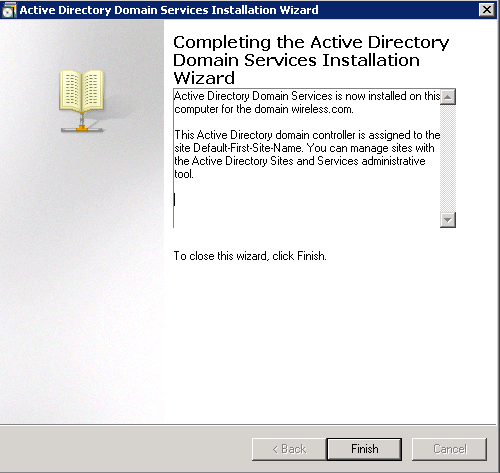

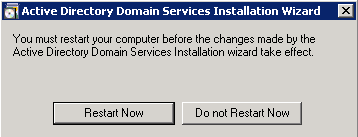

설치가 진행됩니다. - 마법사를 닫으려면 Finish(마침)를 클릭합니다.

- 변경 사항을 적용하려면 서버를 다시 시작하십시오.

Microsoft Windows 2008 Server에 DHCP 서비스 설치 및 구성

Microsoft 2008 서버의 DHCP 서비스는 무선 클라이언트에 IP 주소를 제공하는 데 사용됩니다. DHCP 서비스를 설치 및 구성하려면 다음 단계를 완료하십시오.

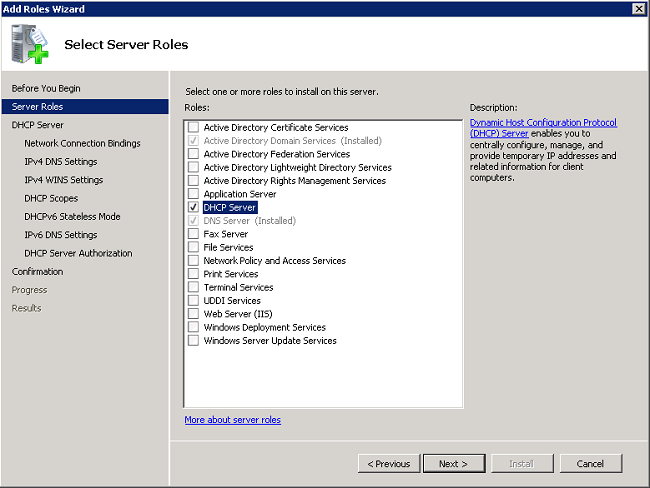

- 시작 > 서버 관리자를 클릭합니다.

- Roles(역할) > Add Roles(역할 추가)를 클릭합니다.

- Next(다음)를 클릭합니다.

- 서비스 DHCP 서버를 선택하고 Next(다음)를 클릭합니다.

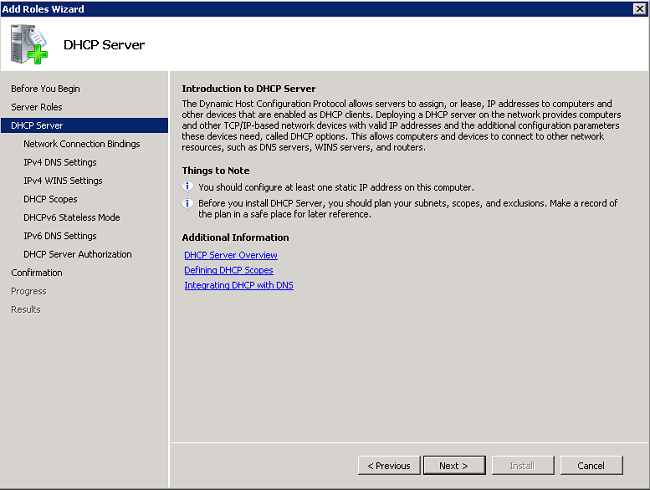

- Introduction to DHCP Server(DHCP 서버 소개)를 검토하고 Next(다음)를 클릭합니다.

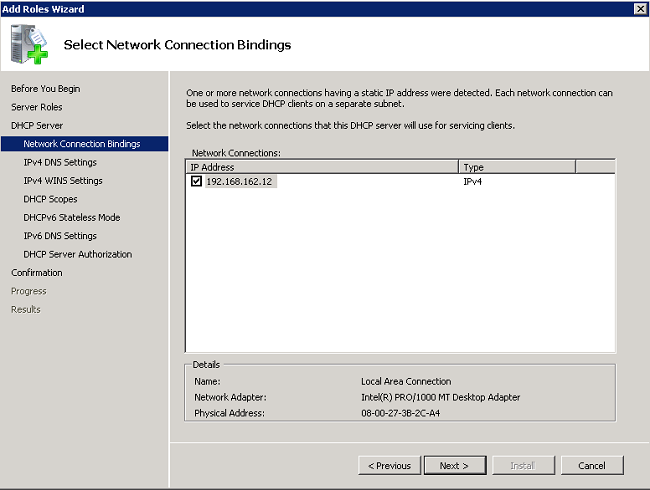

- DHCP 서버가 요청을 모니터링해야 하는 인터페이스를 선택하고 Next(다음)를 클릭합니다.

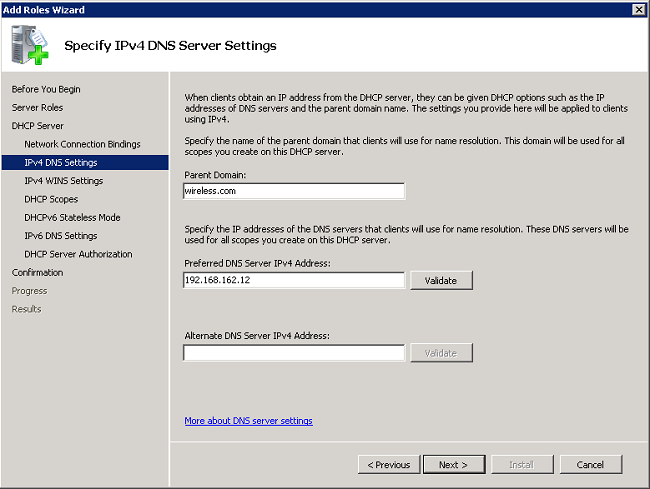

- DHCP 서버가 클라이언트에 제공해야 하는 기본 DNS 설정을 구성하고 Next(다음)를 클릭합니다.

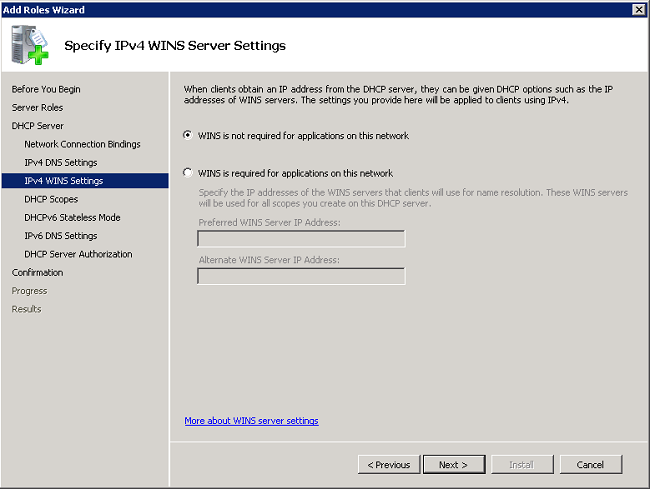

- 네트워크에서 WINS를 지원하는 경우 WINS를 구성합니다.

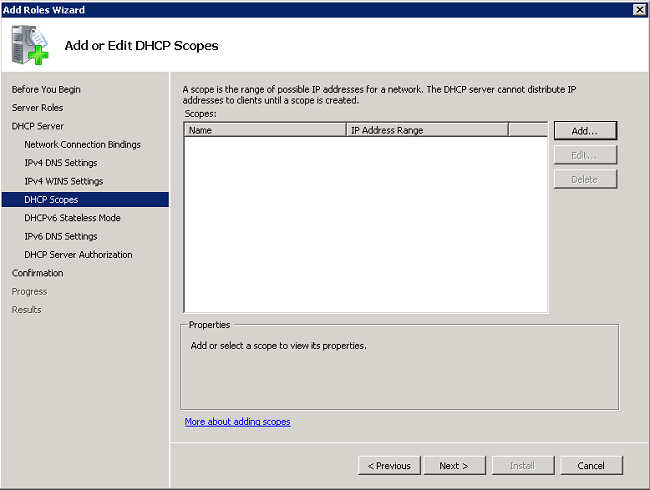

- 마법사를 사용하여 DHCP 범위를 만들려면 Add(추가)를 클릭하고, 나중에 DHCP 범위를 만들려면 Next(다음)를 클릭합니다. 계속하려면 다음을 클릭하십시오.

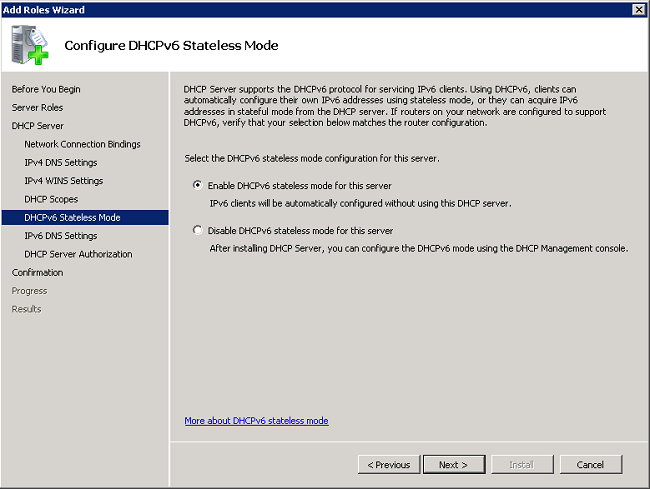

- 서버에서 DHCPv6 지원을 활성화하거나 비활성화하고 Next(다음)를 클릭합니다.

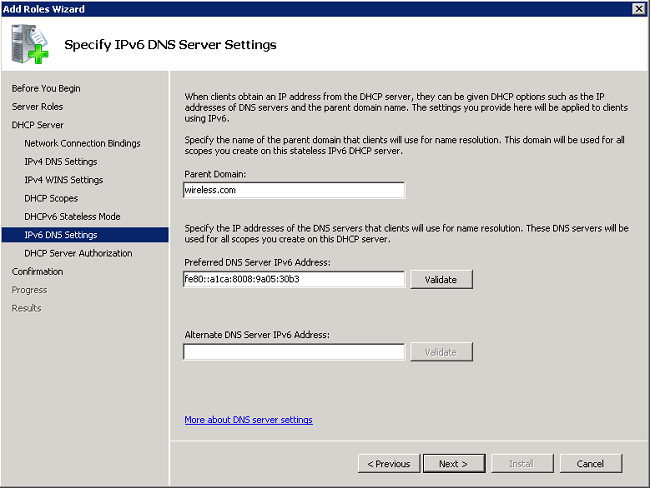

- 이전 단계에서 DHCPv6가 활성화된 경우 IPv6 DNS 설정을 구성합니다. 계속하려면 다음을 클릭합니다.

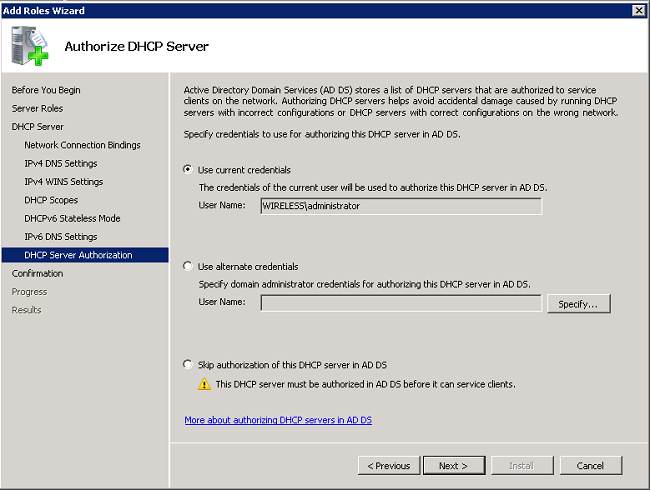

- Active Directory에서 DHCP 서버에 권한을 부여하는 도메인 관리자 자격 증명을 제공하고 다음을 클릭합니다.

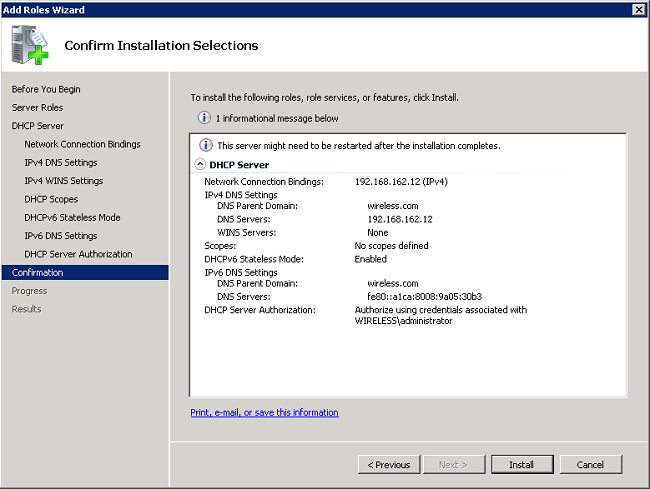

- 확인 페이지에서 구성을 검토하고 Install(설치)을 클릭하여 설치를 완료합니다.

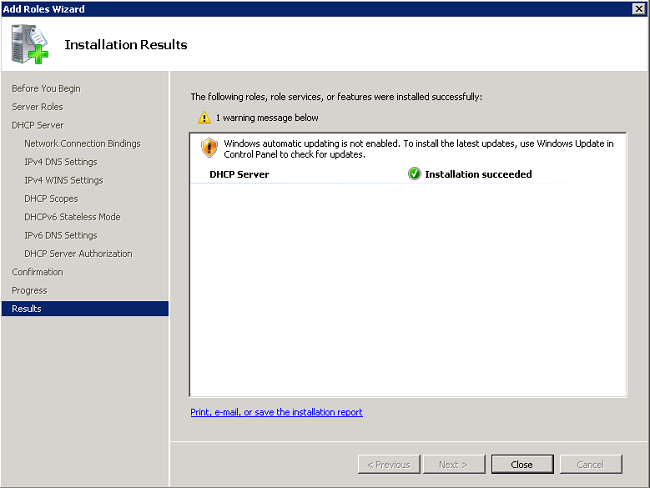

설치가 진행됩니다. - 마법사를 닫으려면 닫기를 클릭합니다.

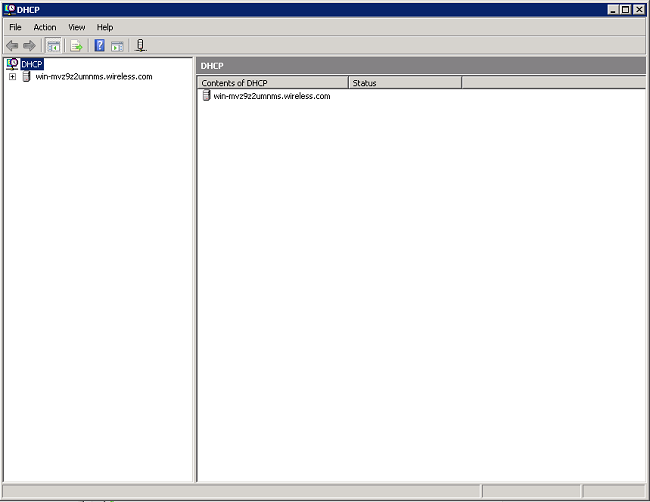

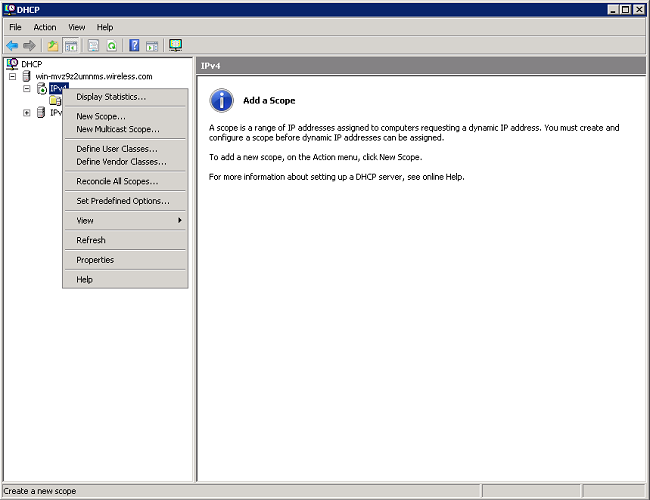

이제 DHCP 서버가 설치되었습니다. - DHCP 서비스를 구성하려면 Start(시작) > Administrative Tools(관리 툴) > DHCP(DHCP)를 클릭합니다.

- DHCP 서버를 확장하고(이 예제의 이전 이미지에 표시됨) IPv4를 마우스 오른쪽 버튼으로 클릭한 다음 New Scope를 선택하여 DHCP 범위를 생성합니다.

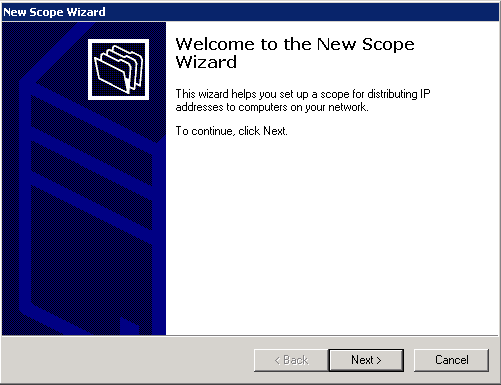

- Next(다음)를 클릭하여 New Scope Wizard(새 범위 마법사)를 통해 새 범위를 구성합니다.

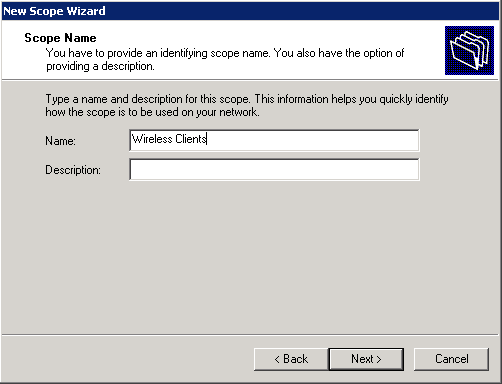

- 새 범위(이 예에서는 무선 클라이언트)의 이름을 입력하고 Next(다음)를 클릭합니다.

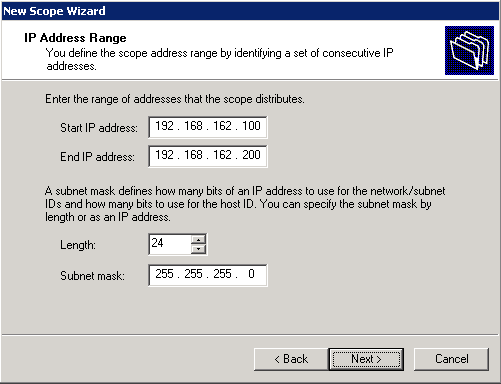

- DHCP 임대에 사용할 수 있는 사용 가능한 IP 주소의 범위를 입력합니다. 계속하려면 다음을 클릭하십시오.

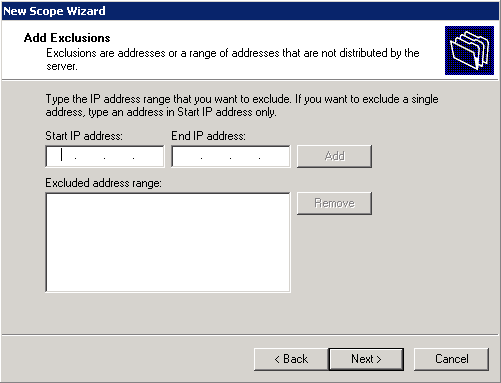

- 제외된 주소의 선택적 목록을 만듭니다. 계속하려면 다음을 클릭하십시오.

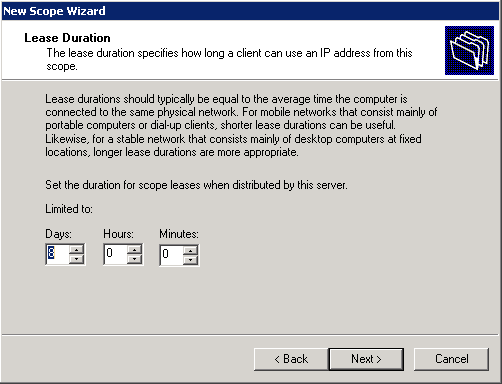

- 리스 시간을 구성하고 다음을 클릭합니다.

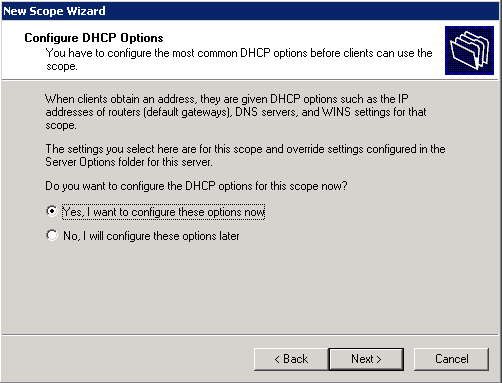

- Yes, I want to configure these options now(예, 지금 이 옵션을 구성하겠습니다)를 클릭하고 Next(다음)를 클릭합니다.

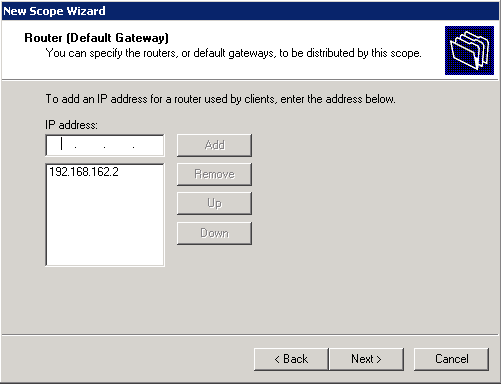

- 이 범위에 대한 기본 게이트웨이의 IP 주소를 입력하고 Add(추가) > Next(다음)를 클릭합니다.

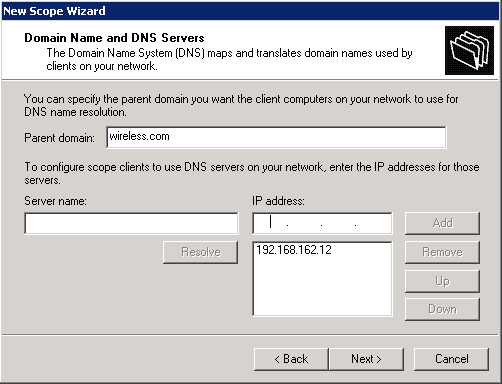

- 클라이언트에서 사용할 DNS 도메인 이름 및 DNS 서버를 구성합니다. 계속하려면 다음을 클릭하십시오.

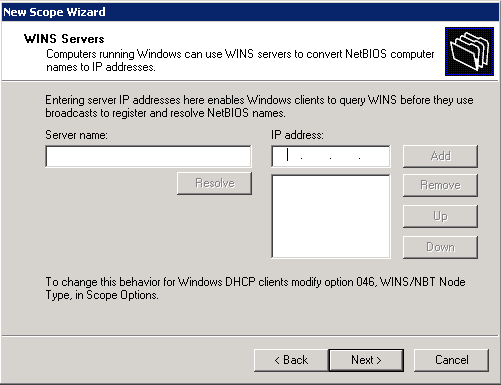

- 네트워크에서 WINS를 지원하는 경우 이 범위에 대한 WINS 정보를 입력합니다. 계속하려면 다음을 클릭하십시오.

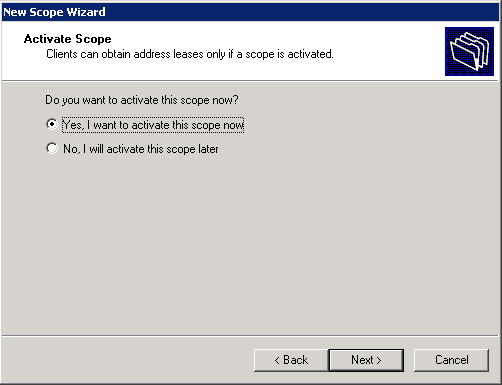

- 이 범위를 활성화하려면 Yes, I want to activate this scope now > Next를 클릭합니다.

- Finish(마침)를 클릭하여 마법사를 완료하고 닫습니다.

Microsoft Windows 2008 Server를 CA 서버로 설치 및 구성

EAP-MS-CHAP v2를 사용하는 PEAP는 서버에 있는 인증서를 기반으로 RADIUS 서버를 검증합니다. 또한 서버 인증서는 클라이언트 컴퓨터에서 신뢰하는 공용 CA에서 발급해야 합니다. 즉, 공용 CA 인증서는 클라이언트 컴퓨터 인증서 저장소의 신뢰할 수 있는 루트 인증 기관 폴더에 이미 있습니다.

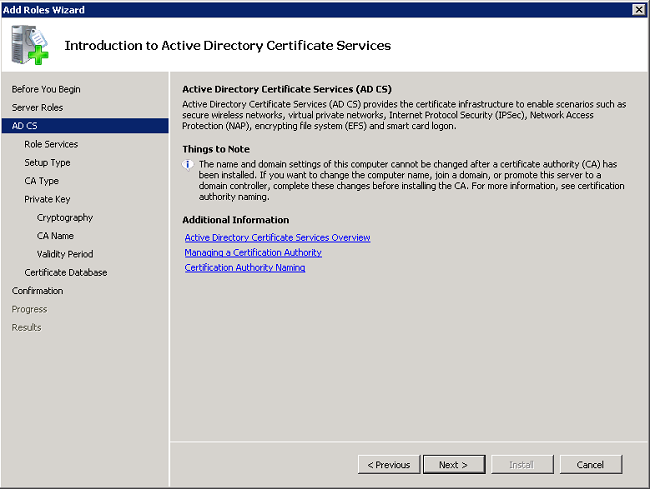

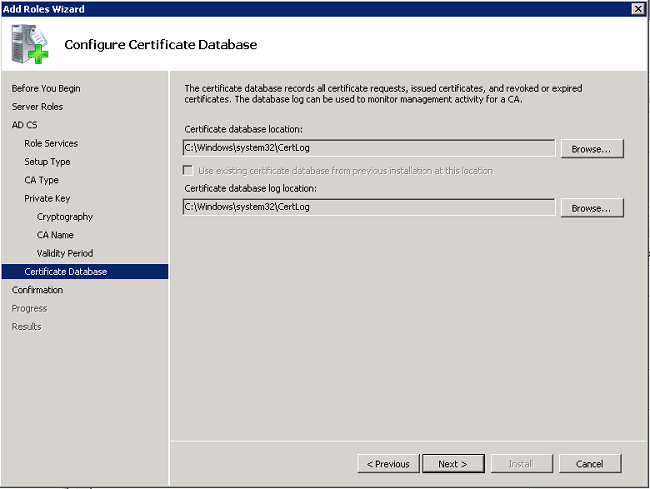

Microsoft Windows 2008 서버를 NPS에 인증서를 발급하는 CA 서버로 구성하려면 다음 단계를 완료하십시오.

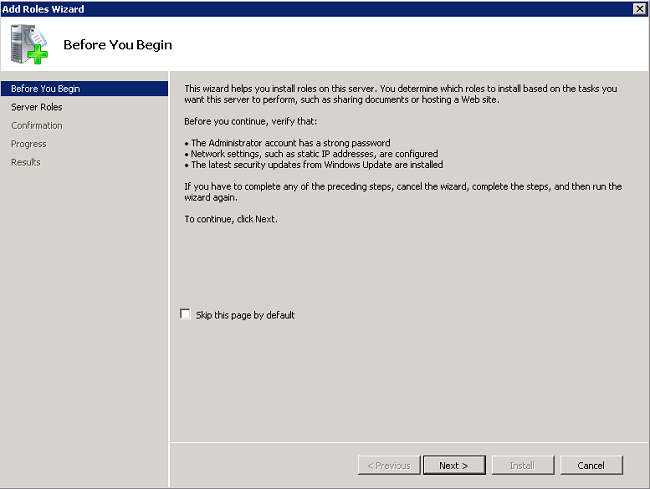

- 시작 > 서버 관리자를 클릭합니다.

- Roles(역할) > Add Roles(역할 추가)를 클릭합니다.

- Next(다음)를 클릭합니다.

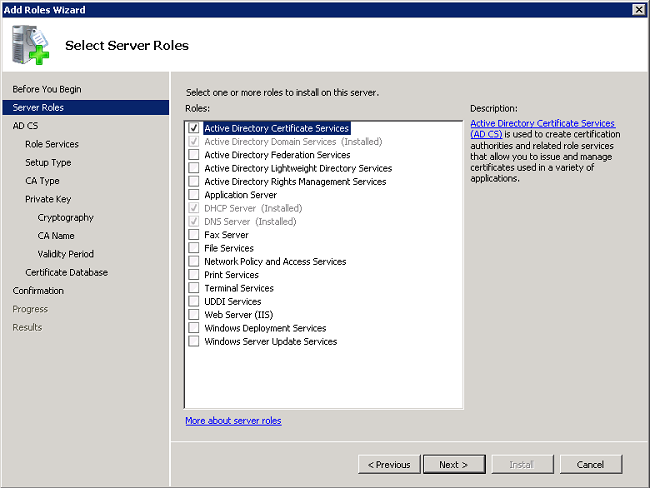

- 서비스 Active Directory 인증서 서비스를 선택하고 다음 을 클릭합니다.

- Introduction to Active Directory Certificate Services(Active Directory 인증서 서비스 소개)를 검토하고 Next(다음)를 클릭합니다.

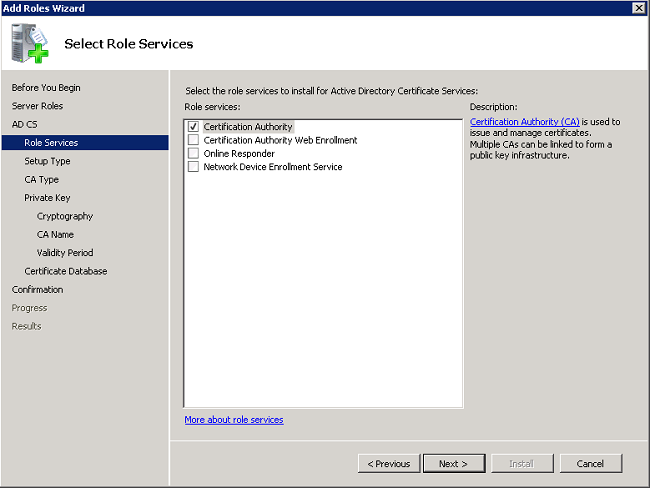

- Certificate Authority를 선택하고 Next(다음)를 클릭합니다.

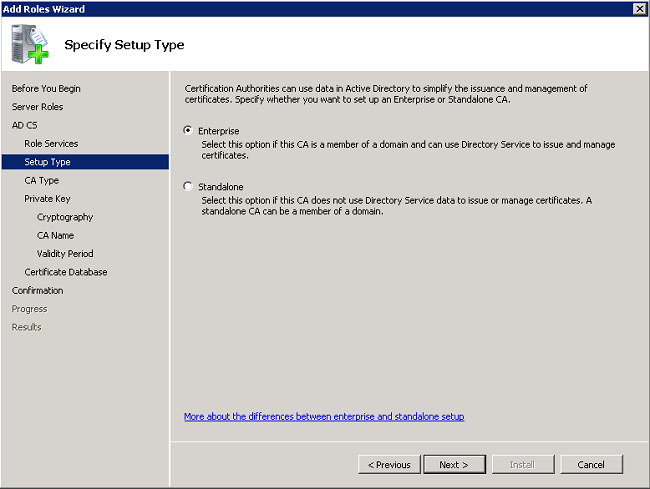

- Enterprise를 선택하고 Next(다음)를 클릭합니다.

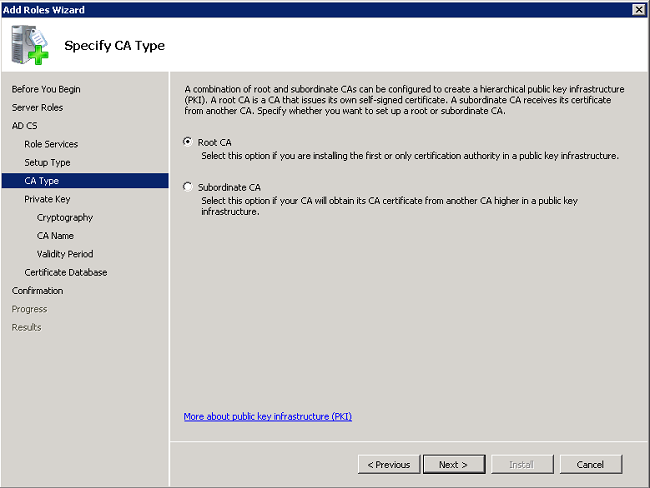

- Root CA(루트 CA)를 선택하고 Next(다음)를 클릭합니다.

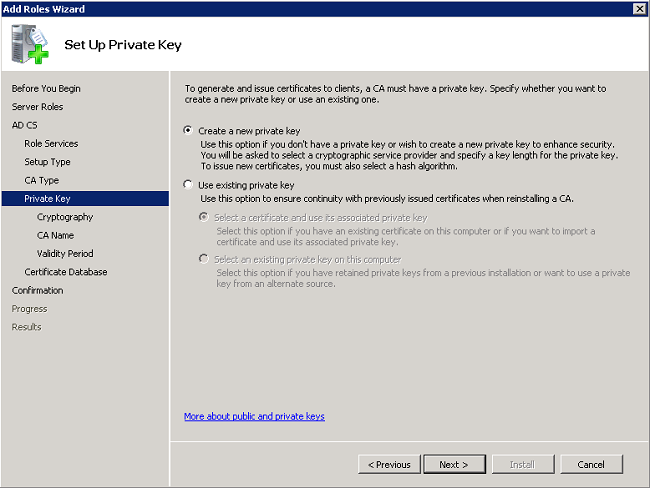

- Create a new private key(새 개인 키 생성)를 선택하고 Next(다음)를 클릭합니다.

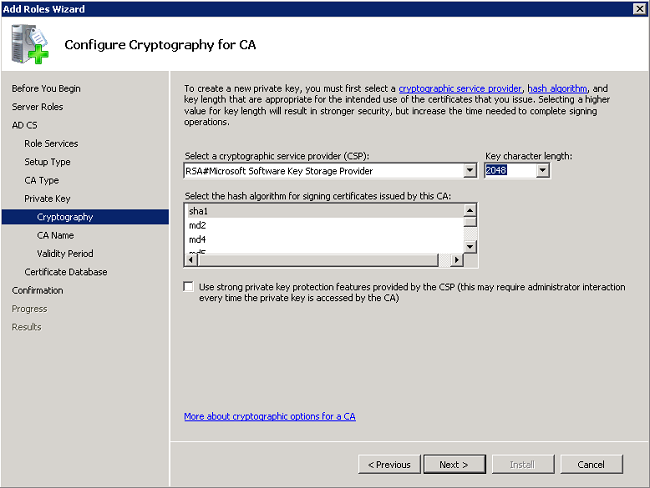

- Configure Cryptography for CA에서 Next(다음)를 클릭합니다.

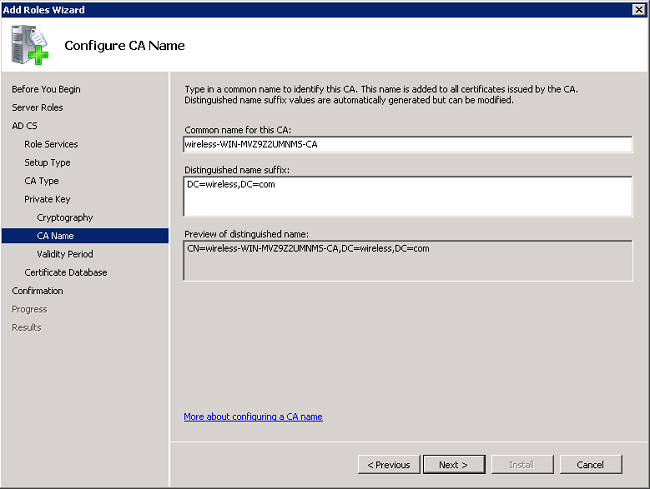

- Next(다음)를 클릭하여 이 CA의 기본 Common Name(일반 이름)을 수락합니다.

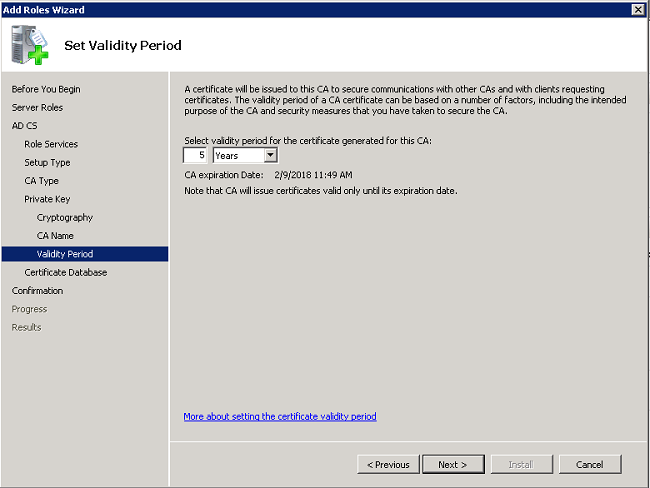

- 이 CA 인증서가 유효한 기간을 선택하고 Next(다음)를 클릭합니다.

- Next(다음)를 클릭하여 기본 인증서 데이터베이스 위치를 수락합니다.

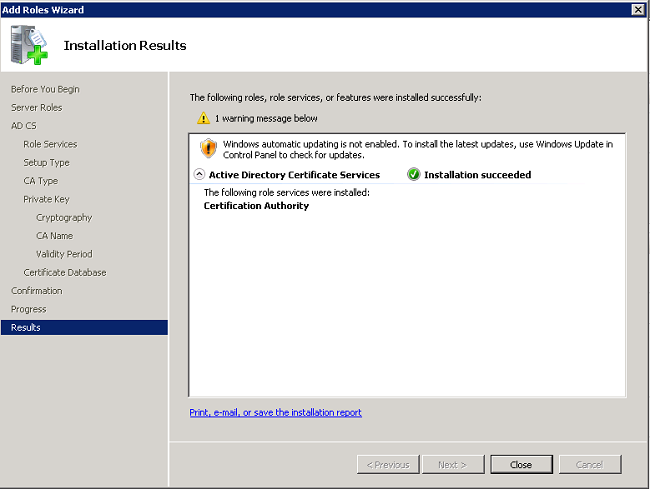

- 컨피그레이션을 검토하고 Install(설치)을 클릭하여 Active Directory 인증서 서비스를 시작합니다.

- 설치가 완료되면 닫기를 클릭합니다.

도메인에 클라이언트 연결

유선 네트워크에 클라이언트를 연결하고 새 도메인에서 도메인별 정보를 다운로드하려면 다음 단계를 완료하십시오.

- straight through 이더넷 케이블을 사용하여 클라이언트를 유선 네트워크에 연결합니다.

- 클라이언트를 부팅하고 클라이언트 사용자 이름 및 비밀번호를 사용하여 로그인합니다.

- Start(시작) > Run(실행)을 클릭하고 cmd를 입력한 다음 OK(확인)를 클릭합니다.

- 명령 프롬프트에서 ipconfig를 입력하고 Enter를 클릭하여 DHCP가 올바르게 작동하는지, 클라이언트가 DHCP 서버에서 IP 주소를 받았는지 확인합니다.

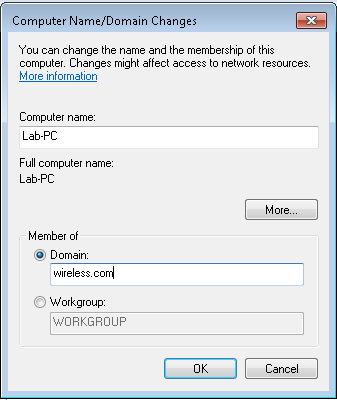

- 클라이언트를 도메인에 가입시키려면 시작을 클릭하고 컴퓨터를 마우스 오른쪽 단추로 클릭한 다음 속성을 선택하고 오른쪽 하단에서 설정 변경을 선택합니다.

- 변경을 클릭합니다.

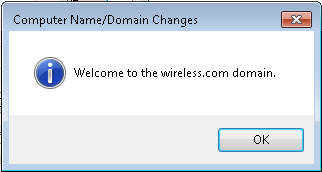

- Domain(도메인)을 클릭하고 도메인 이름, wireless(무선)를 입력한 다음 OK(확인)를 클릭합니다.

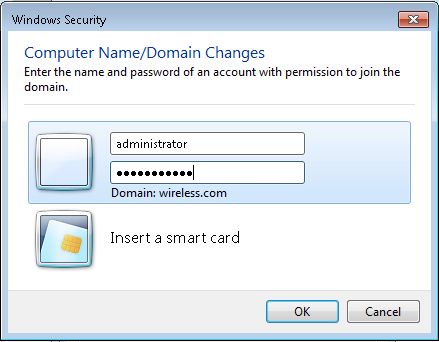

- 사용자 이름 administrator 및 클라이언트가 조인하는 도메인에 해당하는 비밀번호를 입력합니다. 서버의 Active Directory에 있는 관리자 계정입니다.

- OK(확인)를 클릭하고 다시 OK(확인)를 클릭합니다.

- 컴퓨터를 다시 시작하려면 닫기 > 지금 다시 시작 을 클릭합니다.

- 컴퓨터가 다시 시작되면 사용자 이름 = Administrator, 비밀번호 = <domain password>, 도메인 = wireless로 로그인합니다.

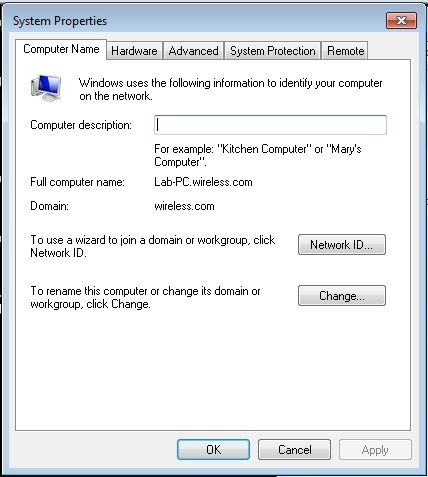

- 시작을 클릭하고 컴퓨터를 마우스 오른쪽 단추로 클릭한 다음 속성을 선택하고 오른쪽 하단에서 설정 변경을 선택하여 무선 도메인에 있는지 확인합니다.

- 다음 단계는 클라이언트가 서버에서 CA 인증서(trust)를 받았는지 확인하는 것입니다.

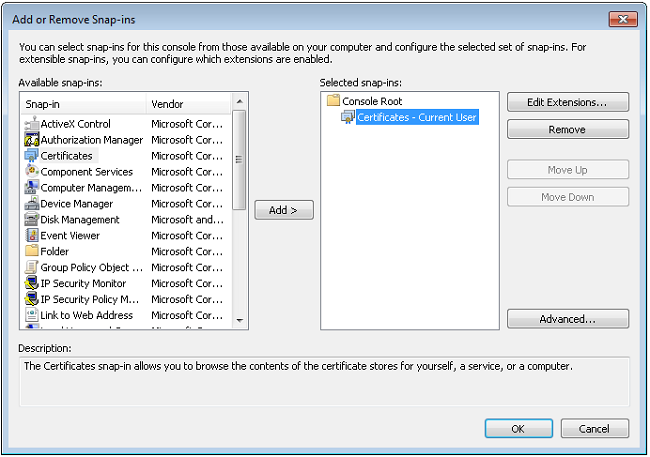

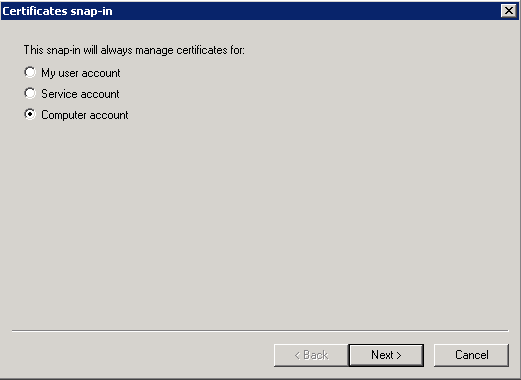

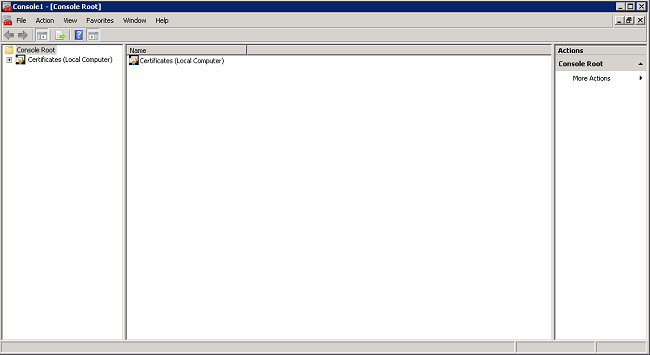

- 시작을 클릭하고 mmc를 입력한 다음 Enter 키를 누릅니다.

- 파일을 클릭하고 스냅인 추가/제거를 클릭합니다.

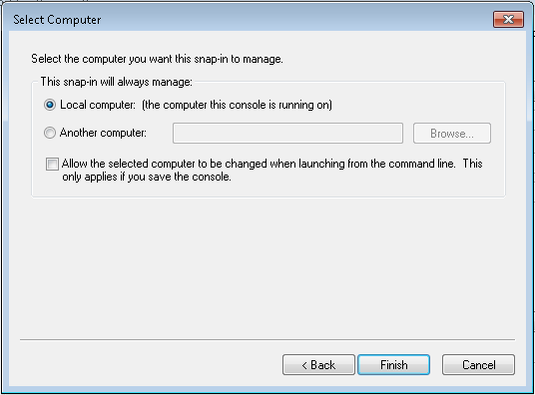

- Certificates(인증서)를 선택하고 Add(추가)를 클릭합니다.

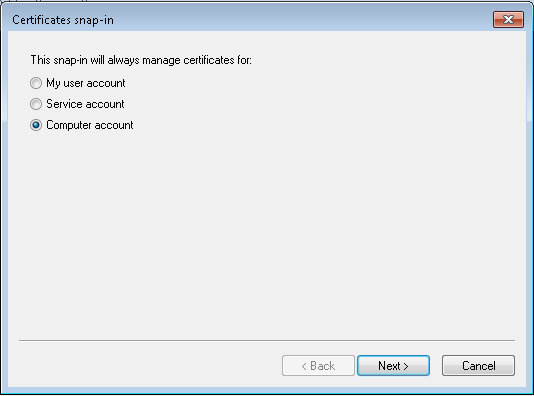

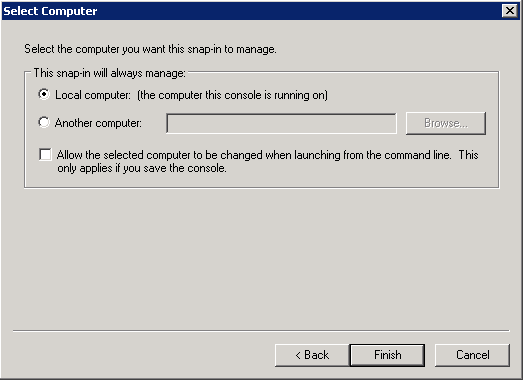

- 컴퓨터 계정을 클릭하고 다음 을 클릭합니다.

- Local computer(로컬 컴퓨터)를 클릭하고 Next(다음)를 클릭합니다.

- OK(확인)를 클릭합니다.

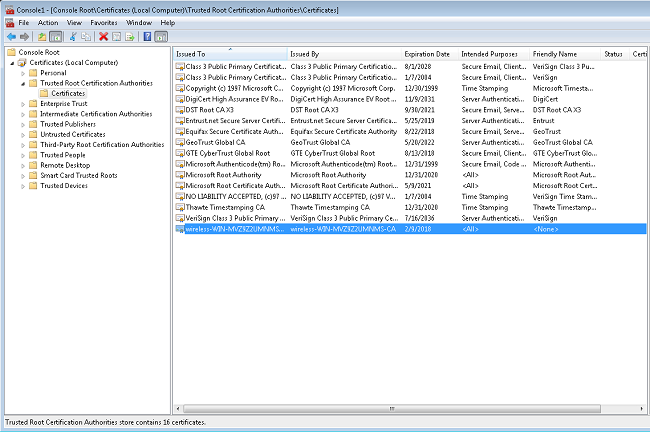

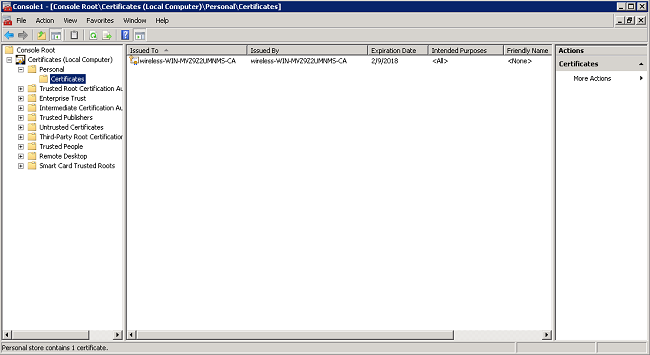

- Certificates(로컬 컴퓨터) 및 Trusted Root Certification Authorities(신뢰할 수 있는 루트 인증 기관) 폴더를 확장하고 Certificates(인증서)를 클릭합니다. 목록에서 무선 도메인 CA 인증서를 찾습니다. 이 예에서는 CA 인증서를 wireless-WIN-MVZ9Z2UMNMS-CA라고 합니다.

- 도메인에 클라이언트를 더 추가하려면 이 절차를 반복합니다.

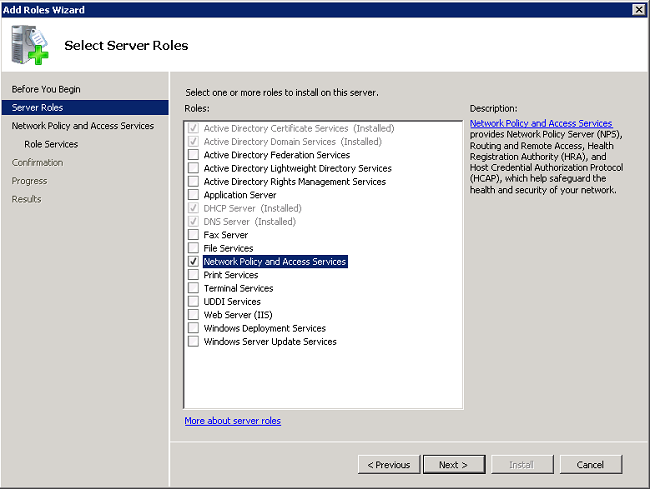

Microsoft Windows 2008 Server에 네트워크 정책 서버 설치

이 설정에서는 NPS가 RADIUS 서버로 사용되어 PEAP 인증으로 무선 클라이언트를 인증합니다. Microsoft Windows 2008 서버에 NPS를 설치하고 구성하려면 다음 단계를 완료하십시오.

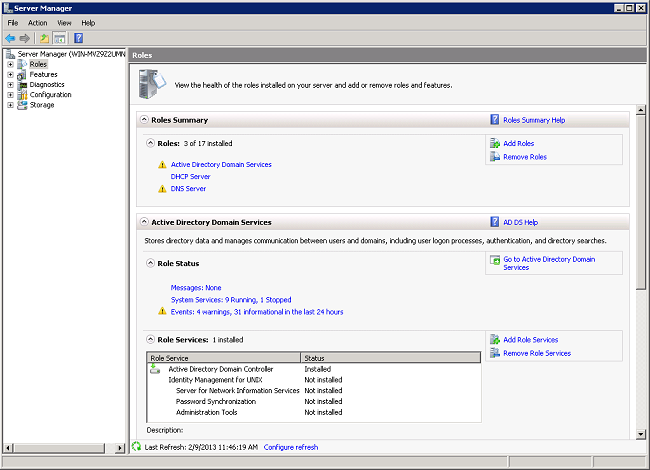

- 시작 > 서버 관리자를 클릭합니다.

- Roles(역할) > Add Roles(역할 추가)를 클릭합니다.

- Next(다음)를 클릭합니다.

- 서비스 네트워크 정책 및 액세스 서비스를 선택하고 Next(다음)를 클릭합니다.

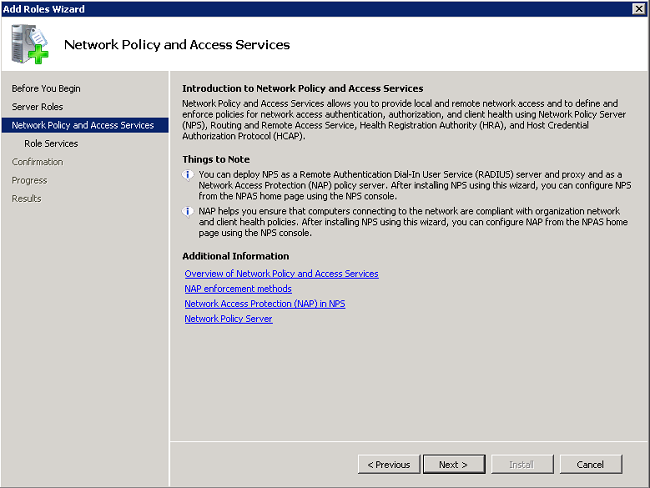

- Introduction to Network Policy and Access Services(네트워크 정책 및 액세스 서비스 소개)를 검토하고 Next(다음)를 클릭합니다.

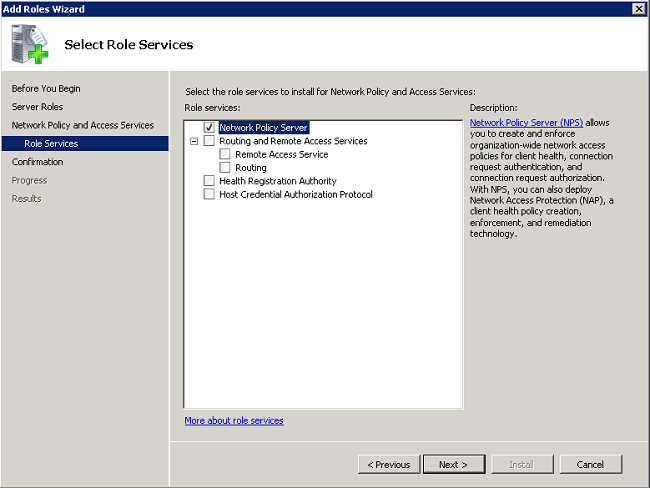

- Network Policy Server(네트워크 정책 서버)를 선택하고 Next(다음)를 클릭합니다.

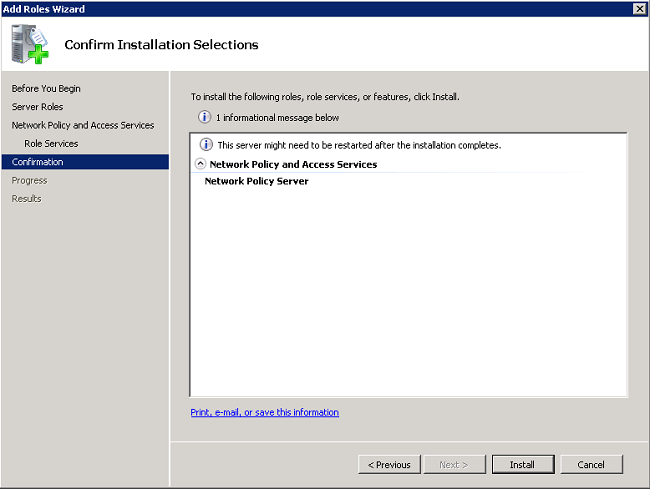

- 확인을 검토하고 Install(설치)을 클릭합니다.

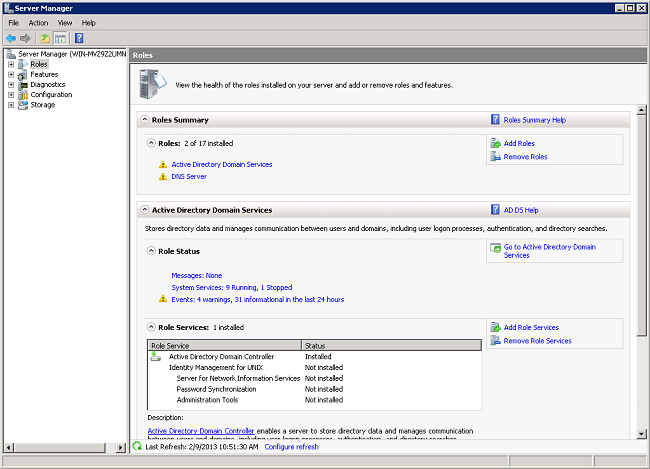

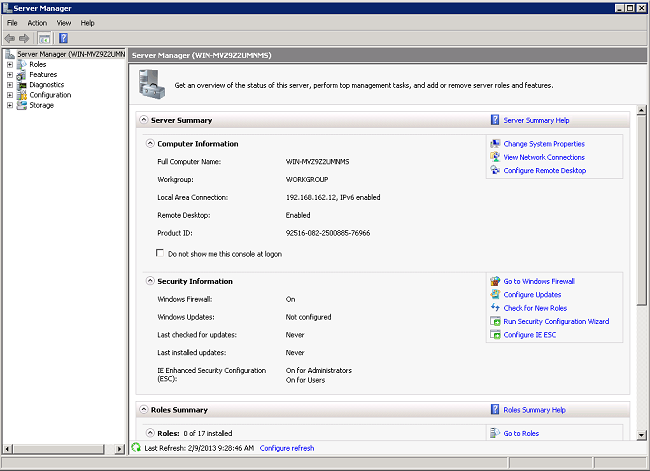

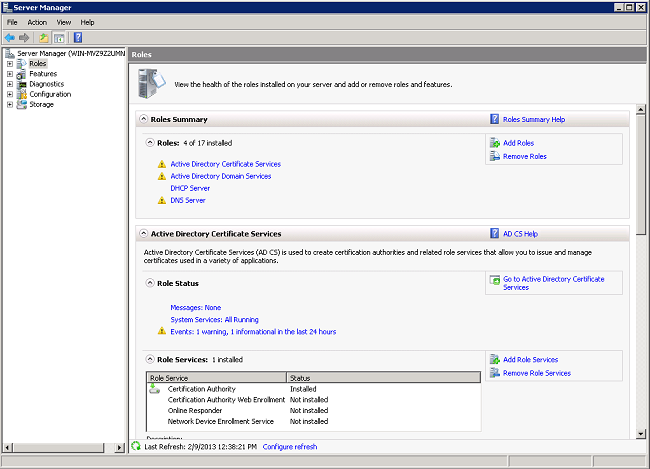

설치가 완료되면 이와 유사한 화면이 표시됩니다.

- 닫기를 클릭합니다.

인증서 설치

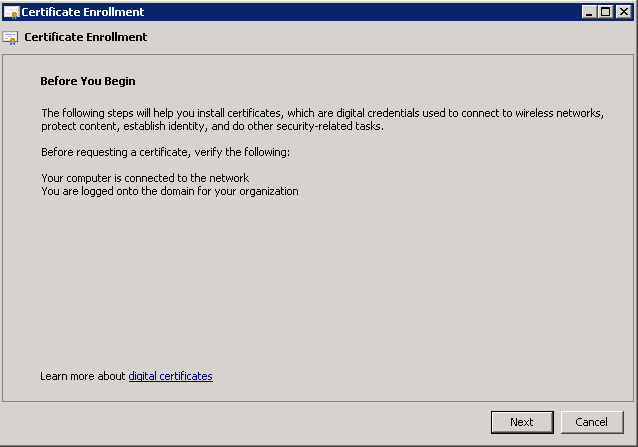

NPS용 컴퓨터 인증서를 설치하려면 다음 단계를 완료하십시오.

- 시작을 클릭하고 mmc를 입력한 다음 Enter 키를 누릅니다.

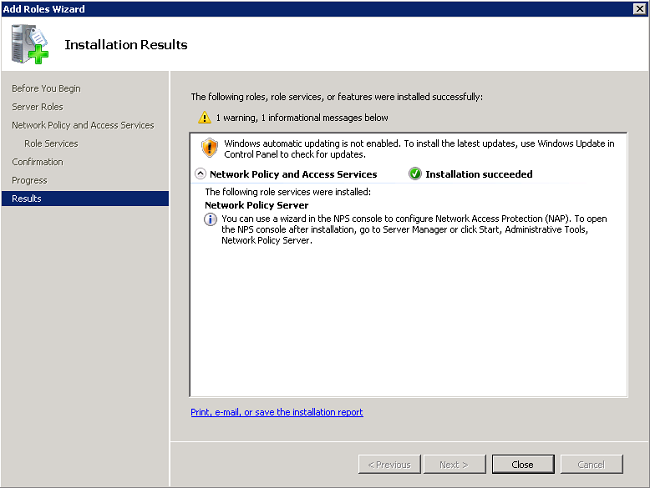

- 파일 > 스냅인 추가/제거를 클릭합니다.

- Certificates(인증서)를 선택하고 Add(추가)를 클릭합니다.

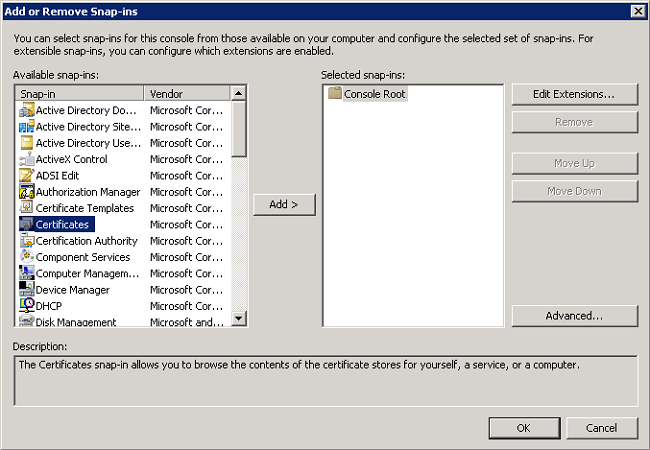

- 컴퓨터 계정을 선택하고 다음 을 클릭합니다.

- Local Computer(로컬 컴퓨터)를 선택하고 Finish(마침)를 클릭합니다.

- 확인을 클릭하여 MMC(Microsoft Management Console)로 돌아갑니다.

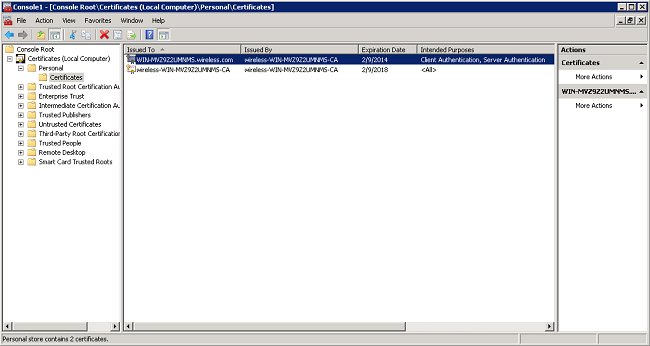

- Certificates (Local Computer)(인증서(로컬 컴퓨터)) 및 Personal(개인) 폴더를 확장하고 Certificates(인증서)를 클릭합니다.

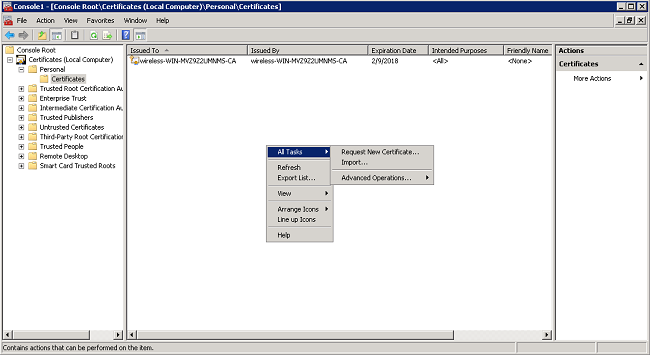

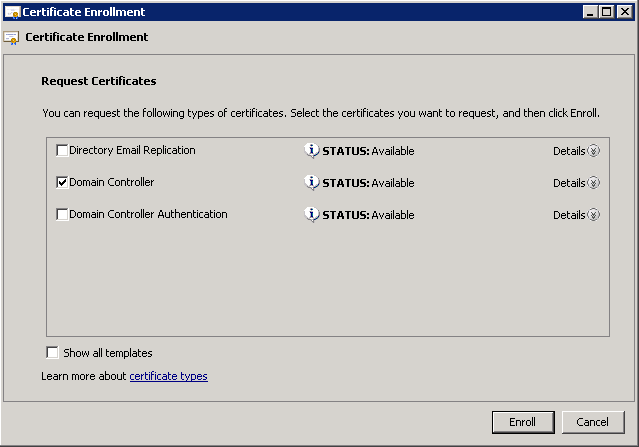

- CA 인증서 아래의 공백을 마우스 오른쪽 버튼으로 클릭하고 All Tasks > Request New Certificate를 선택합니다.

- Next(다음)를 클릭합니다.

- Domain Controller(도메인 컨트롤러)를 선택하고 Enroll(등록)을 클릭합니다.

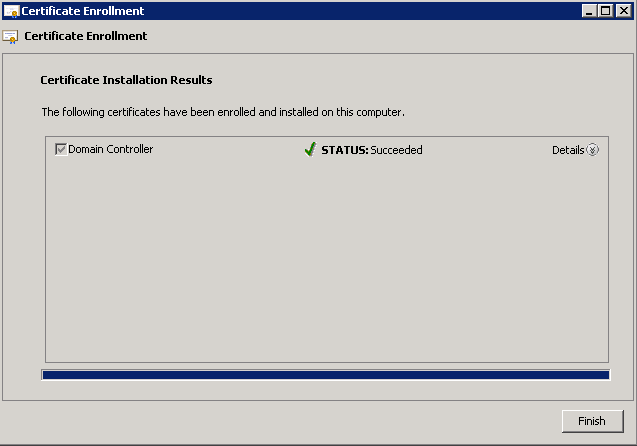

- 인증서가 설치되면 Finish(마침)를 클릭합니다.

이제 NPS 인증서가 설치됩니다. - 인증서의 용도가 클라이언트 인증, 서버 인증을 읽는지 확인합니다.

PEAP-MS-CHAP v2 인증을 위한 네트워크 정책 서버 서비스 구성

인증을 위해 NPS를 구성하려면 다음 단계를 완료하십시오.

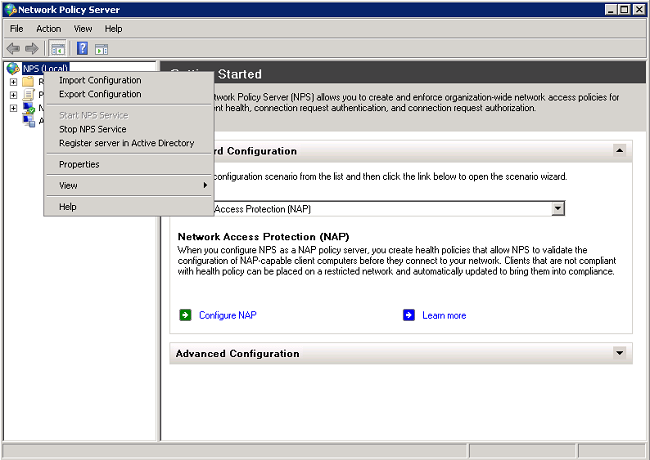

- Start(시작) > Administrative Tools(관리 툴) > Network Policy Server(네트워크 정책 서버)를 클릭합니다.

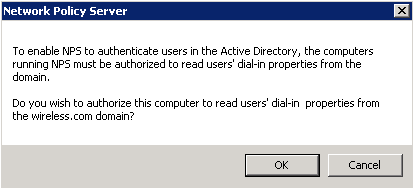

- NPS (로컬)를 마우스 오른쪽 버튼으로 클릭하고 Active Directory에서 서버 등록을 선택합니다.

- OK(확인)를 클릭합니다.

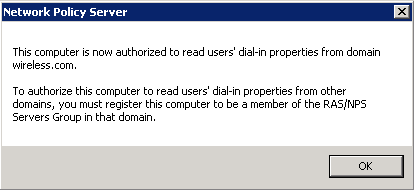

- OK(확인)를 클릭합니다.

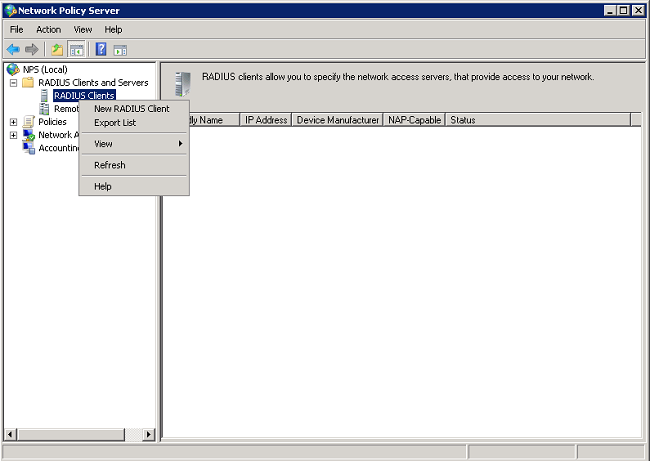

- NPS에서 AAA(Authentication, Authorization, and Accounting) 클라이언트로 Wireless LAN Controller를 추가합니다.

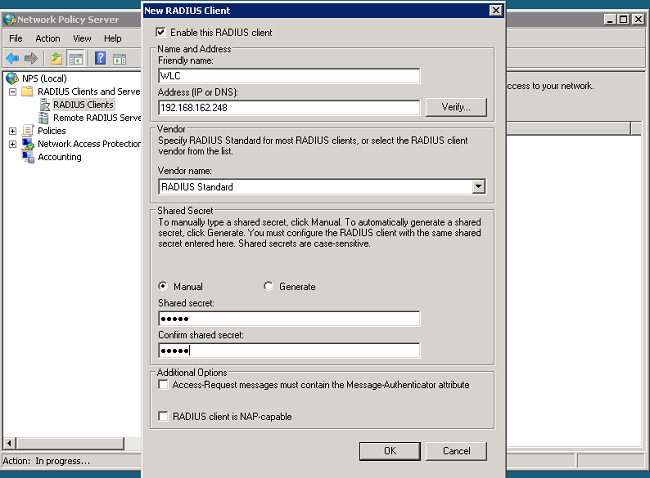

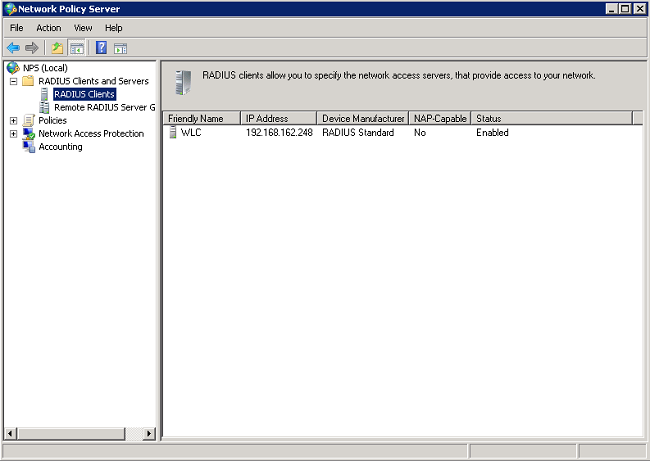

- RADIUS Clients and Servers(RADIUS 클라이언트 및 서버)를 펼칩니다. RADIUS Clients(RADIUS 클라이언트)를 마우스 오른쪽 버튼으로 클릭하고 New RADIUS Client(새 RADIUS 클라이언트)를 선택합니다.

- 친숙한 이름(이 예에서는 WLC), WLC의 관리 IP 주소(이 예에서는 192.168.162.248) 및 공유 암호를 입력합니다. WLC를 구성하는 데 동일한 공유 암호가 사용됩니다.

- 이전 화면으로 돌아가려면 OK를 클릭합니다.

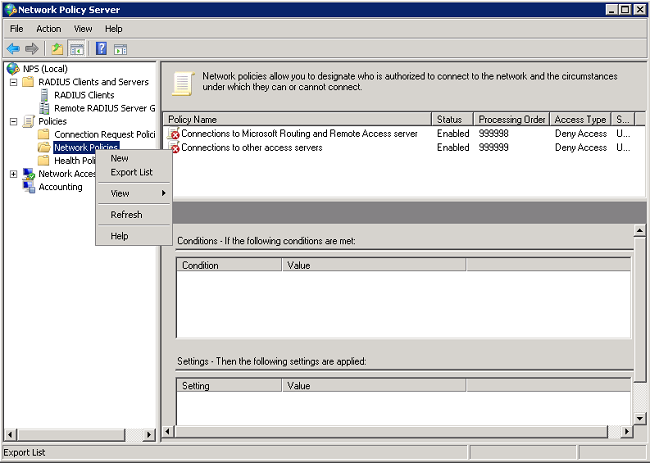

- 무선 사용자를 위한 새 네트워크 정책을 만듭니다. Policies(정책)를 확장하고 Network Policies(네트워크 정책)를 마우스 오른쪽 버튼으로 클릭한 다음 New(새로 만들기)를 선택합니다.

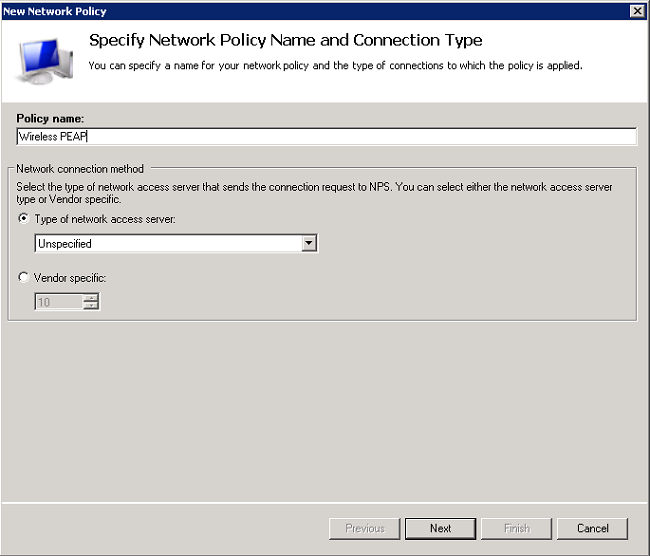

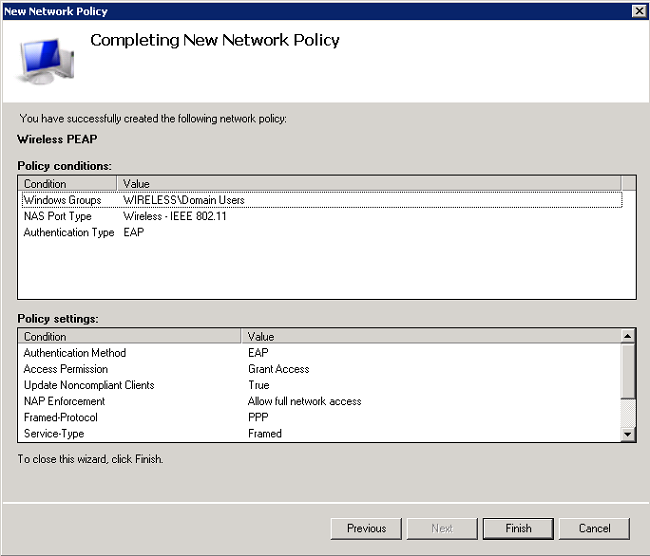

- 이 규칙의 정책 이름(이 예에서는 Wireless PEAP)을 입력하고 Next(다음)를 클릭합니다.

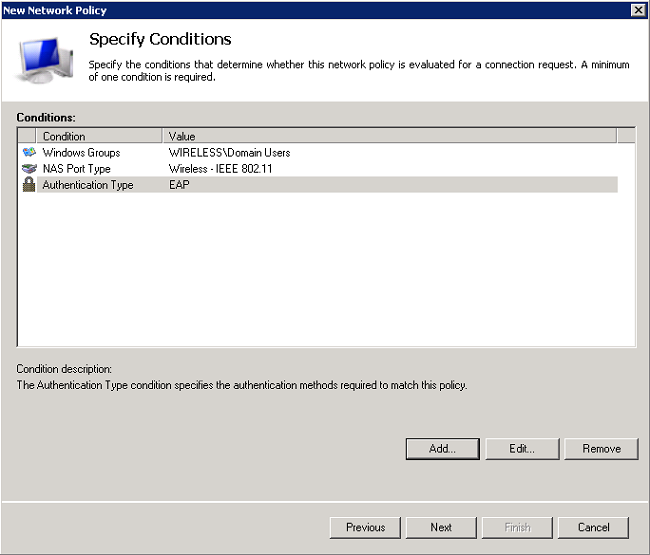

- 이 정책에서 무선 도메인 사용자만 허용하려면 다음 3가지 조건을 추가하고 다음을 클릭합니다.

- Windows 그룹 - 도메인 사용자

- NAS 포트 유형 - 무선 - IEEE 802.11

- 인증 유형 - EAP

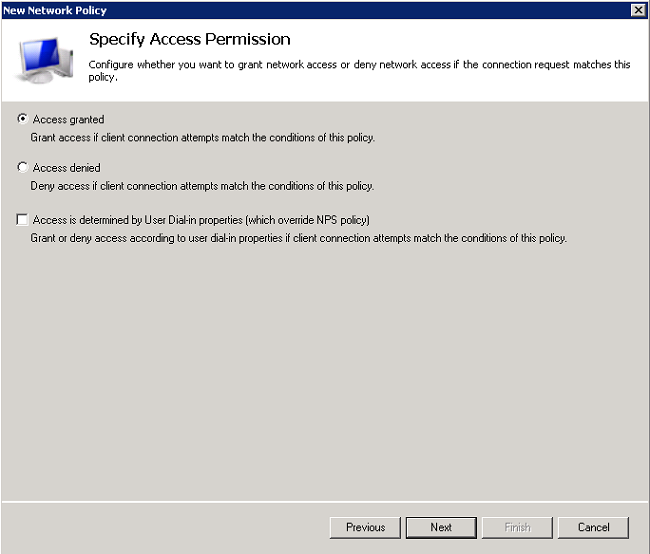

- 이 정책과 일치하는 연결 시도를 부여하려면 Access granted를 클릭하고 Next를 클릭합니다.

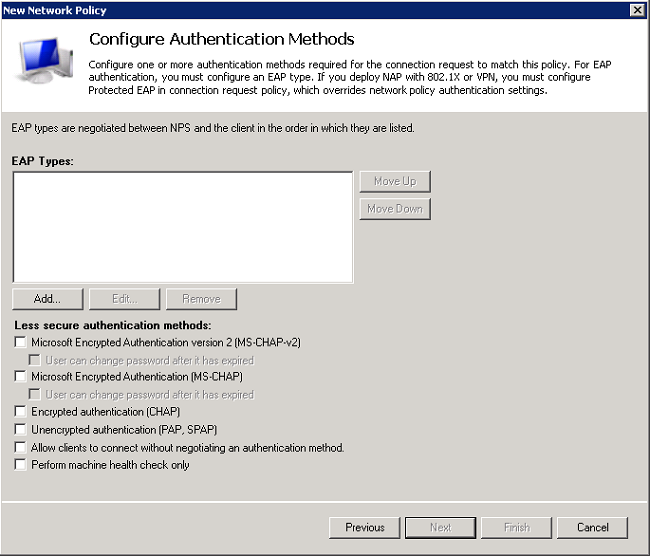

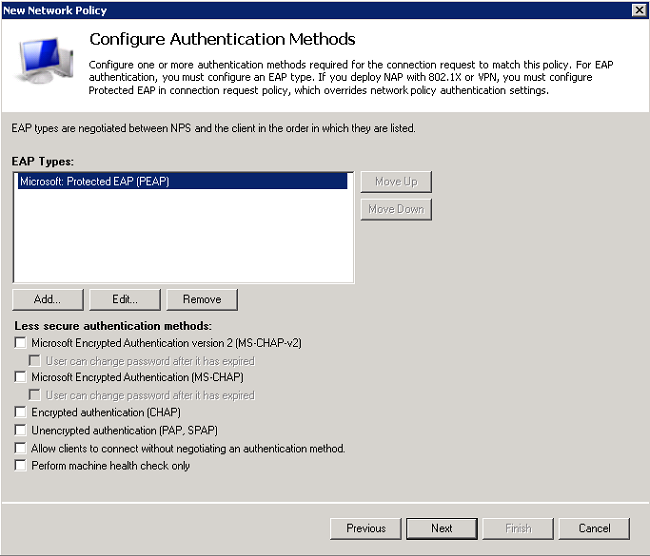

- Less secure authentication methods(보안 수준이 낮은 인증 방법)에서 모든 인증 방법을 비활성화합니다.

- Add(추가)를 클릭하고 PEAP를 선택한 다음 OK(확인)를 클릭하여 PEAP를 활성화합니다.

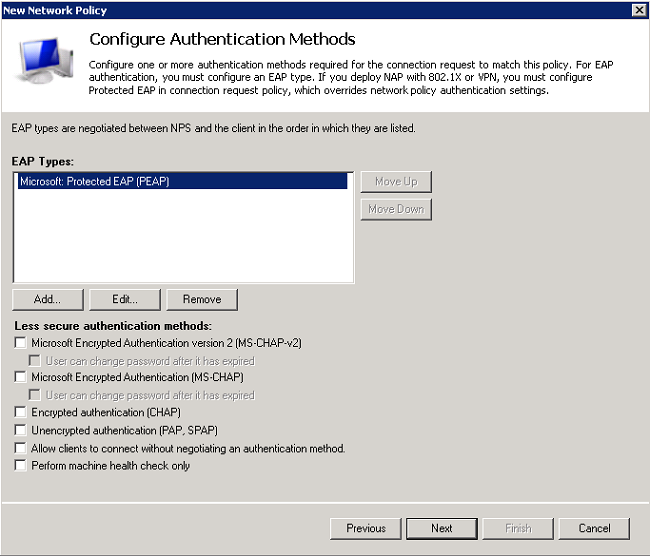

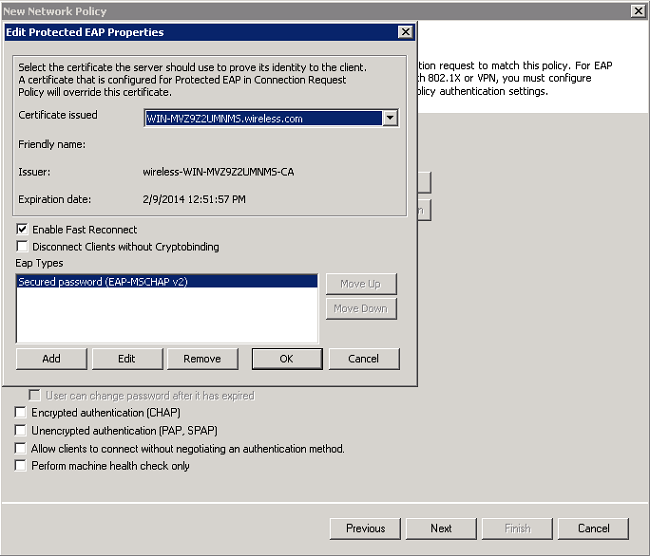

- Microsoft: Protected EAP (PEAP)를 선택하고 Edit를 클릭합니다. 이전에 생성한 도메인 컨트롤러 인증서가 Certificate issued(인증서 발급) 드롭다운 목록에서 선택되었는지 확인하고 OK(확인)를 클릭합니다.

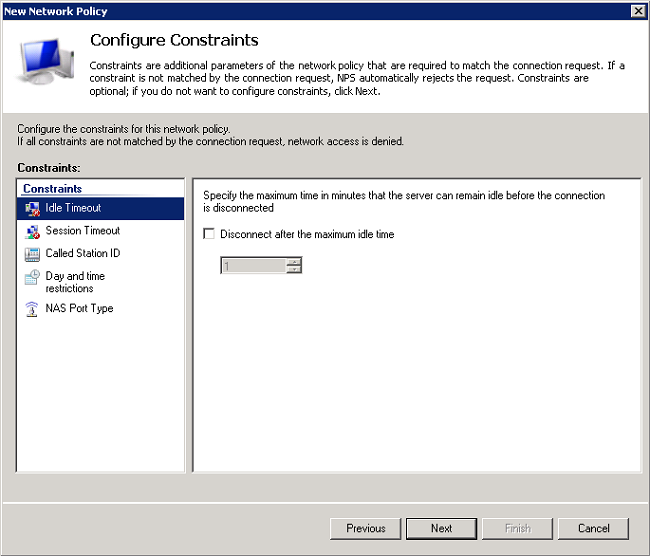

- Next(다음)를 클릭합니다.

- Next(다음)를 클릭합니다.

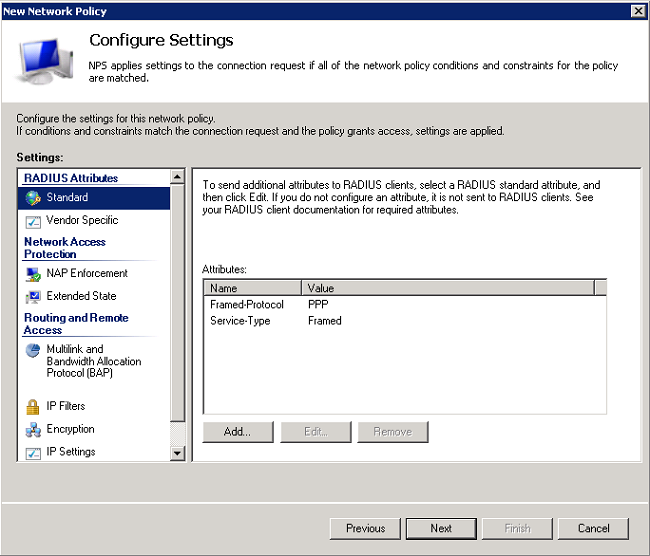

- Next(다음)를 클릭합니다.

- Finish(마침)를 클릭합니다.

Active Directory에 사용자 추가

이 예에서 사용자 데이터베이스는 Active Directory에서 유지 관리됩니다. Active Directory 데이터베이스에 사용자를 추가하려면 다음 단계를 완료하십시오.

- Active Directory 사용자 및 컴퓨터를 엽니다. 시작 > 관리 도구 > Active Directory 사용자 및 컴퓨터를 클릭합니다.

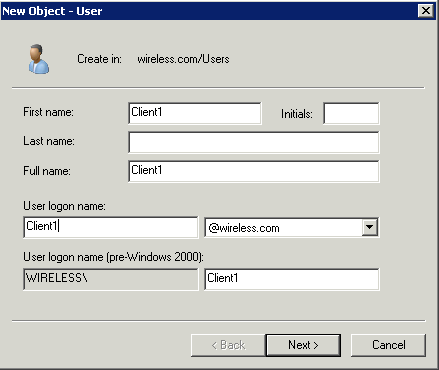

- Active Directory Users and Computers(Active Directory 사용자 및 컴퓨터) 콘솔 트리에서 도메인을 확장하고 Users(사용자) > New(새로 만들기)를 마우스 오른쪽 단추로 클릭한 다음 User(사용자)를 선택합니다.

- New Object - User(새 개체 - 사용자) 대화 상자에서 무선 사용자의 이름을 입력합니다. 이 예에서는 이름 필드에 Client1이라는 이름을 사용하고 사용자 로그온 이름 필드에 Client1이라는 이름을 사용합니다. Next(다음)를 클릭합니다.

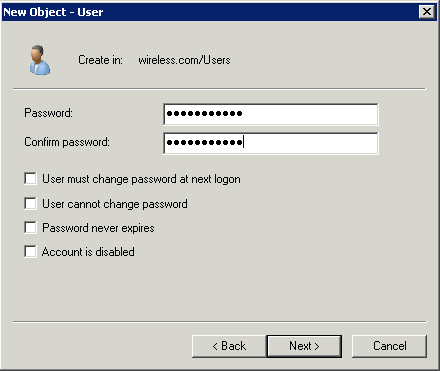

- 새 개체 - 사용자 대화 상자의 암호 및 암호 확인 필드에 원하는 암호를 입력합니다. 사용자가 다음 로그온 시 암호를 변경해야 함 확인란이 선택되어 있지 않은지 확인하고 다음을 누릅니다.

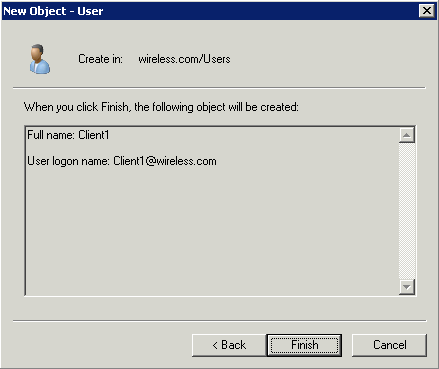

- 새 개체 - 사용자 대화 상자에서 마침 을 클릭합니다.

- 추가 사용자 계정을 생성하려면 2~4단계를 반복합니다.

무선 LAN 컨트롤러 및 LAP 구성

이 설정에 대한 무선 장치(무선 LAN 컨트롤러 및 LAP)를 구성합니다.

RADIUS 인증을 위한 WLC 구성

NPS를 인증 서버로 사용하도록 WLC를 구성합니다. 사용자 자격 증명을 외부 RADIUS 서버로 전달하려면 WLC를 구성해야 합니다. 그런 다음 외부 RADIUS 서버는 사용자 자격 증명을 확인하고 무선 클라이언트에 대한 액세스를 제공합니다.

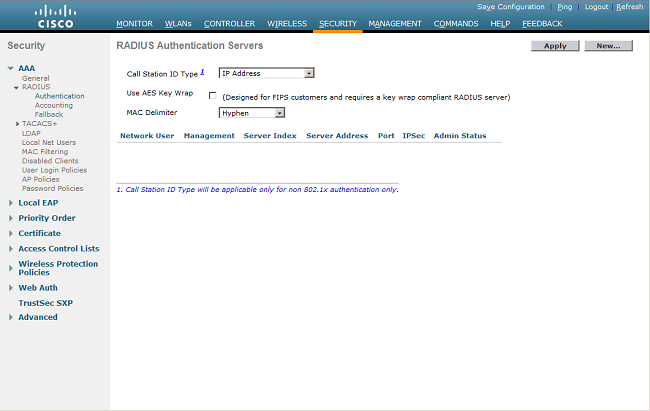

Security >RADIUS Authentication(보안> RADIUS 인증) 페이지에서 NPS를 RADIUS 서버로 추가하려면 다음 단계를 완료하십시오.

- 컨트롤러 인터페이스에서 Security(보안) > RADIUS> Authentication(인증)을 선택하여 RADIUS Authentication Servers(RADIUS 인증 서버) 페이지를 표시합니다. RADIUS 서버를 정의하려면 New(새로 만들기)를 클릭합니다.

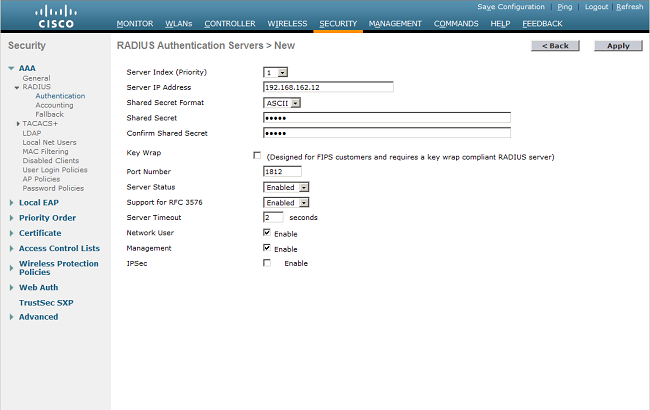

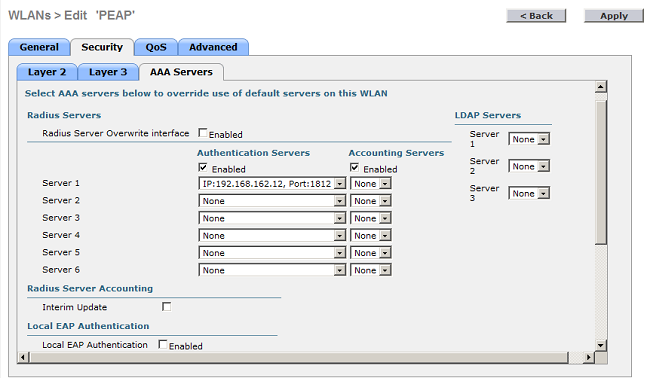

- RADIUS 서버 매개변수를 정의합니다. 이러한 매개변수에는 RADIUS 서버 IP 주소, 공유 암호, 포트 번호 및 서버 상태가 포함됩니다. Network User and Management(네트워크 사용자 및 관리) 확인란은 RADIUS 기반 인증이 관리 및 네트워크(무선) 사용자에게 적용되는지 여부를 결정합니다. 이 예에서는 IP 주소가 192.168.162.12인 NPS를 RADIUS 서버로 사용합니다. Apply를 클릭합니다.

클라이언트에 대한 WLAN 구성

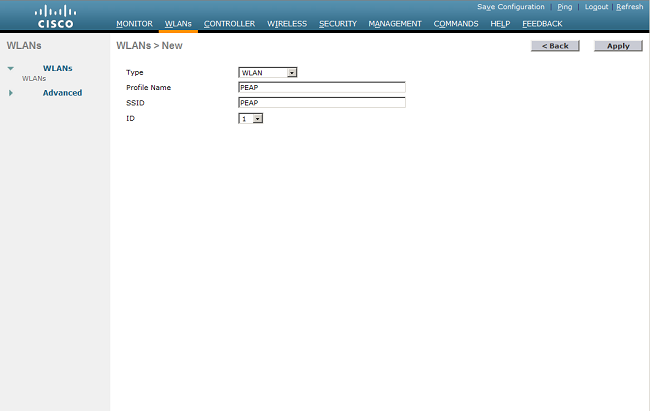

무선 클라이언트가 연결할 SSID(Service Set Identifier)(WLAN)를 구성합니다. 이 예에서는 SSID를 생성하고 이름을 PEAP로 지정합니다.

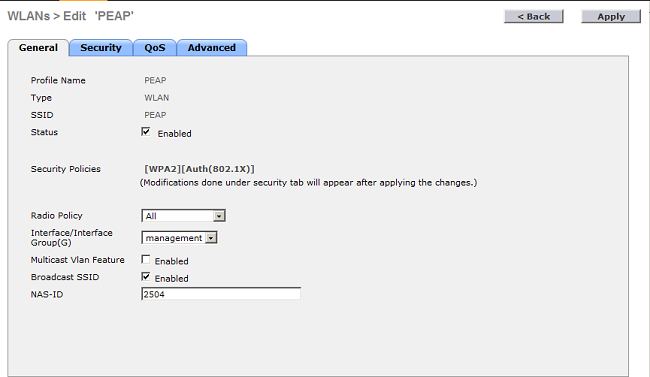

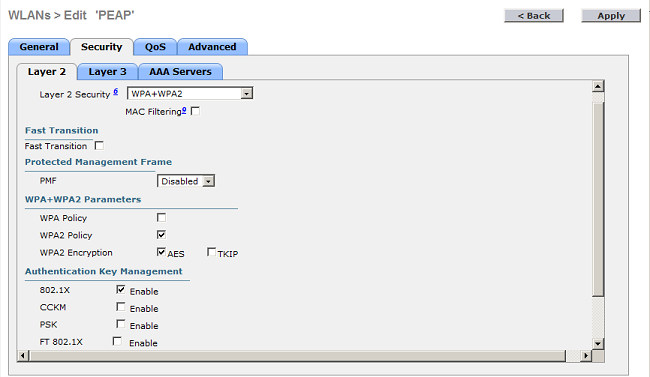

클라이언트가 EAP 기반 인증(이 예에서는 PEAP-MS-CHAP v2)을 수행하고 암호화 메커니즘으로 AES(Advanced Encryption Standard)를 사용하도록 계층 2 인증을 WPA2로 정의합니다. 다른 모든 값은 기본값으로 둡니다.

참고: 이 문서에서는 WLAN을 관리 인터페이스와 바인딩합니다. 네트워크에 여러 VLAN이 있는 경우 별도의 VLAN을 생성하여 SSID에 바인딩할 수 있습니다. WLC에 VLAN을 구성하는 방법에 대한 자세한 내용은 무선 LAN 컨트롤러 컨피그레이션 예의 VLAN을 참조하십시오.

WLC에서 WLAN을 구성하려면 다음 단계를 완료합니다.

- WLANs 페이지를 표시하려면 컨트롤러 인터페이스에서 WLANs를 클릭합니다. 이 페이지에는 컨트롤러에 있는 WLAN이 나열됩니다.

- 새 WLAN을 생성하려면 New(새로 만들기)를 선택합니다. WLAN에 대한 WLAN ID 및 WLAN SSID를 입력하고 Apply를 클릭합니다.

- 802.1x에 대한 SSID를 구성하는 절차는 다음과 같습니다.

- General(일반) 탭을 클릭하고 WLAN을 활성화합니다.

- Security(보안) > Layer 2(레이어 2) 탭을 클릭하고, Layer 2 security(레이어 2 보안)를 WPA + WPA2로 설정하고, 필요에 따라 WPA + WPA2 Parameters(예: WPA2 AES)(WPA+WPA2 매개변수) 확인란을 선택한 다음 Authentication Key Management(인증 키 관리)로 802.1x를 클릭합니다.

- Security(보안) > AAA Servers(AAA 서버) 탭을 클릭하고 Server 1(서버 1) 드롭다운 목록에서 NPS의 IP 주소를 선택한 다음 Apply(적용)를 클릭합니다.

- General(일반) 탭을 클릭하고 WLAN을 활성화합니다.

PEAP-MS-CHAP v2 인증을 위한 무선 클라이언트 구성

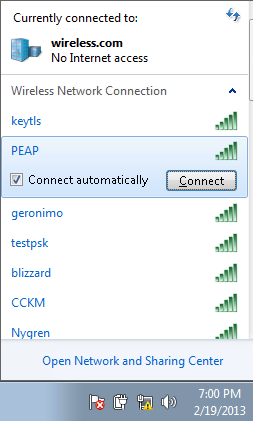

Windows Zero Config Tool을 사용하여 무선 클라이언트를 PEAP WLAN에 연결하도록 구성하려면 다음 단계를 완료하십시오.

- 작업 표시줄에서 네트워크 아이콘을 클릭합니다. PEAP SSID를 클릭하고 연결을 클릭합니다.

- 이제 클라이언트가 네트워크에 연결되어야 합니다.

- 연결에 실패할 경우 WLAN에 다시 연결하십시오. 문제가 지속되면 문제 해결 섹션을 참조하십시오.

다음을 확인합니다.

현재 이 설정에 사용 가능한 확인 절차는 없습니다.

문제 해결

클라이언트가 WLAN에 연결되지 않은 경우 이 섹션에서는 컨피그레이션 트러블슈팅에 사용할 수 있는 정보를 제공합니다.

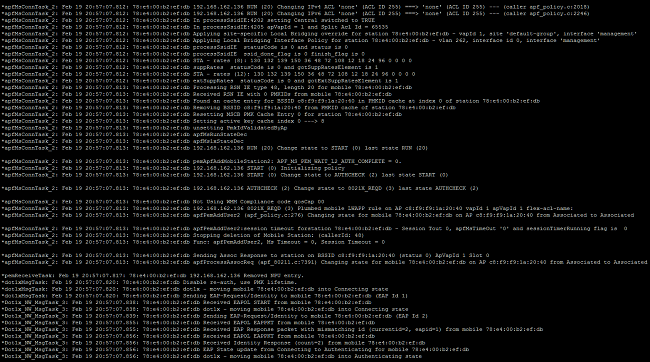

802.1x 인증 실패를 진단하는 데 사용할 수 있는 두 가지 도구, 즉 debug client 명령과 Windows의 Event Viewer가 있습니다.

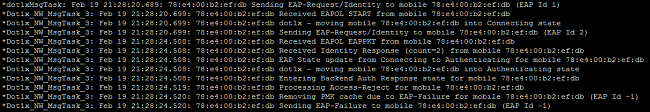

WLC에서 클라이언트 디버그를 수행하는 경우 리소스가 많이 필요하지 않으며 서비스에 영향을 주지 않습니다. 디버그 세션을 시작하려면 WLC의 CLI(Command Line Interface)를 열고 디버그 클라이언트 mac 주소를 입력합니다. 여기서 mac 주소는 연결할 수 없는 무선 클라이언트의 무선 mac 주소입니다. 이 디버그가 실행되는 동안 클라이언트를 연결해 보십시오. 이 예와 비슷한 WLC의 CLI에 출력이 있어야 합니다.

컨피그레이션이 잘못되었을 때 발생할 수 있는 문제의 예입니다. 여기서 WLC 디버그는 WLC가 인증 상태로 전환되었음을 보여줍니다. 이는 WLC가 NPS로부터의 응답을 대기한다는 것을 의미합니다. 이는 일반적으로 WLC 또는 NPS의 잘못된 공유 비밀 때문입니다. Windows Server 이벤트 뷰어를 통해 이를 확인할 수 있습니다. 로그를 찾을 수 없는 경우 요청이 NPS에 전달되지 않았습니다.

WLC 디버그에서 찾을 수 있는 또 다른 예는 액세스 거부입니다. access-reject는 NPS가 클라이언트 자격 증명을 수신 및 거부했음을 보여줍니다. 다음은 액세스 거부를 수신하는 클라이언트의 예입니다.

access-reject가 표시되면 Windows Server 이벤트 로그의 로그를 확인하여 NPS가 액세스 거부로 클라이언트에 응답한 이유를 확인합니다.

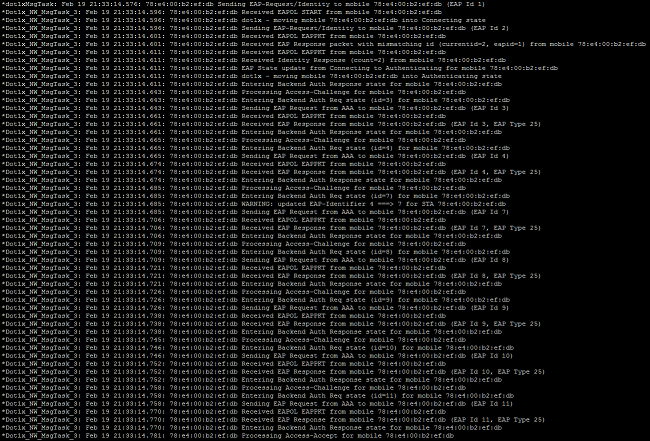

성공적인 인증은 다음 예에 나와 있는 것처럼 클라이언트 디버깅에 access-accept가 있습니다.

액세스 거부 및 응답 시간 초과에 대한 문제를 해결하려면 RADIUS 서버에 대한 액세스가 필요합니다. WLC는 클라이언트와 RADIUS 서버 간에 EAP 메시지를 전달하는 인증자 역할을 합니다. 액세스 거부 또는 응답 시간 초과로 응답하는 RADIUS 서버는 RADIUS 서비스 제조업체에서 검사하고 진단해야 합니다.

참고: TAC는 서드파티 RADIUS 서버에 대한 기술 지원을 제공하지 않습니다. 그러나 RADIUS 서버의 로그는 일반적으로 클라이언트 요청이 거부되거나 무시된 이유를 설명합니다.

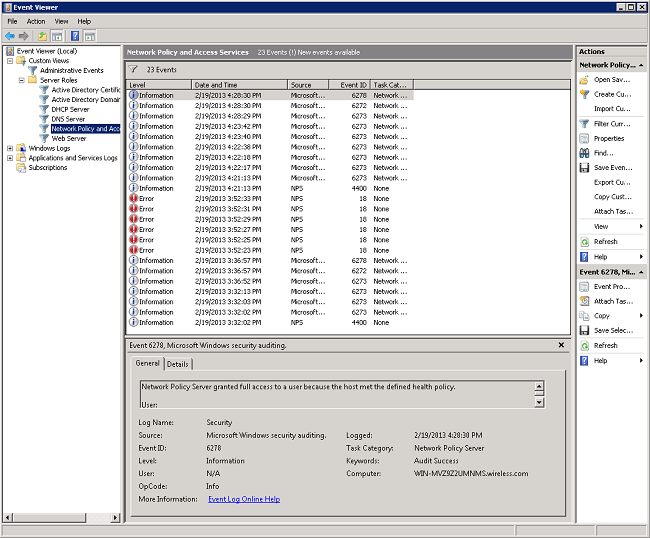

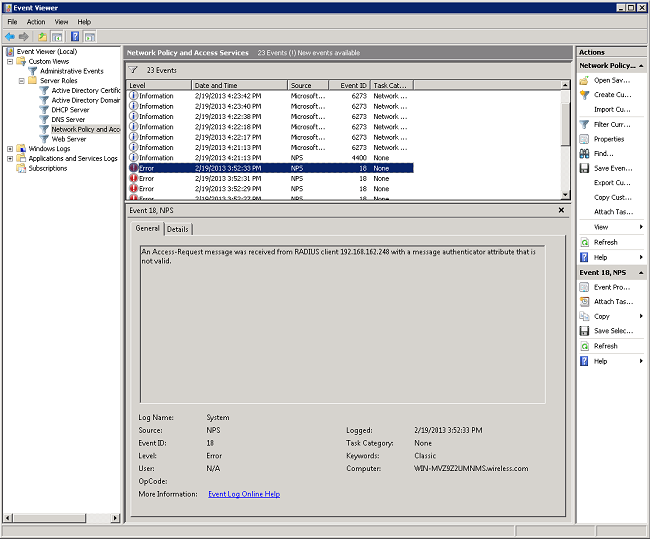

NPS의 액세스 거부 및 응답 시간 초과에 대한 문제를 해결하려면 서버의 Windows 이벤트 뷰어에서 NPS 로그를 검토하십시오.

- Start(시작) > Administrator Tools(관리자 도구) > Event Viewer(이벤트 뷰어)를 클릭하여 이벤트 뷰어를 시작하고 NPS 로그를 검토합니다.

- Custom Views(맞춤형 보기) > Server Roles(서버 역할) > Network Policy and Access(네트워크 정책 및 액세스)를 확장합니다.

Event View(이벤트 보기)의 이 섹션에는 통과 및 실패한 인증의 로그가 있습니다. 이 로그를 검토하여 클라이언트가 인증을 전달하지 않는 이유를 트러블슈팅합니다. 통과 및 실패 한 인증 모두 정보 표시 됩니다. 로그를 스크롤하여 인증에 실패하고 WLC 디버그를 기반으로 액세스 거부를 수신한 사용자 이름을 찾습니다.

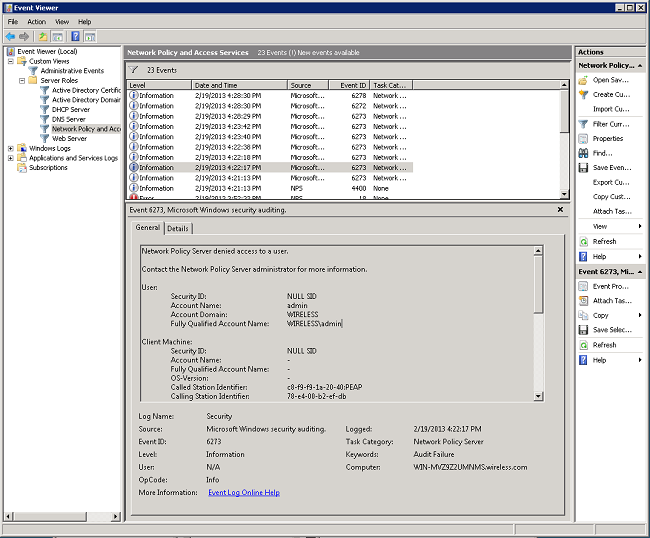

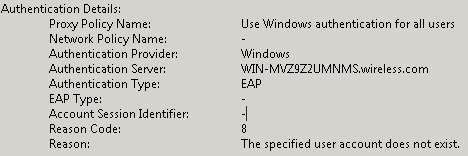

다음은 NPS가 사용자 액세스를 거부하는 경우의 예입니다.

이벤트 뷰어에서 거부 문을 검토할 때 Authentication Details 섹션을 검토합니다. 이 예에서는 NPS가 잘못된 사용자 이름 때문에 사용자 액세스를 거부했음을 확인할 수 있습니다.

WLC가 NPS로부터 응답을 받지 못할 경우 NPS의 Event View(이벤트 보기)를 통해 문제를 해결할 수 있습니다. 이는 일반적으로 NPS와 WLC 간의 잘못된 공유 암호로 인해 발생합니다.

이 예에서 NPS는 잘못된 공유 암호로 인해 WLC의 요청을 취소합니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

3.0 |

14-Mar-2023 |

업데이트됨. 수정됨. 재인증. |

1.0 |

24-Feb-2013 |

최초 릴리스 |

피드백

피드백