소개

이 문서에서는 Cisco UCS(Unified Computing System) 외부에 있는 트래픽 흐름을 캡처하고 UCS 내에서 스니퍼 툴을 실행하는 VM에 전달하는 단계에 대해 설명합니다.캡처되는 트래픽의 소스 및 대상은 UCS 외부에 있습니다.캡처는 UCS에 직접 연결된 물리적 스위치에서 시작할 수 있으며, 그렇지 않으면 몇 홉이 걸릴 수 있습니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- UCS

- VMware ESX 버전 4.1 이상

- ERSPAN(Encapsulated Remote Switch Port Analyzer)

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- 12.2(18)ZYA3c를 실행하는 Cisco Catalyst 6503

- 2.2(3e)를 실행하는 Cisco UCS B 시리즈

- VMWare ESXi 5.5 빌드 1331820

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

UCS에는 연결된 스위치에서 SPAN 트래픽을 수신하여 로컬 포트로 연결하는 RSPAN(Remote SPAN) 기능이 없습니다.따라서 UCS 환경에서 이 작업을 수행하는 유일한 방법은 물리적 스위치에서 ERSPAN(Encapsulated RSPAN) 기능을 사용하고 IP를 사용하여 캡처된 트래픽을 VM에 전송하는 것입니다.특정 구현에서는 스니퍼 툴을 실행하는 VM에 IP 주소가 있을 수 없습니다.이 문서에서는 스니퍼 VM에 IP 주소가 있을 때 필요한 컨피그레이션과 IP 주소가 없는 시나리오를 설명합니다.여기에서 유일한 제한은 스니퍼 VM이 전송된 트래픽에서 GRE/ERSPAN 캡슐화를 읽을 수 있어야 한다는 것입니다.

구성

네트워크 다이어그램

이 토폴로지는 이 문서에서 고려되었습니다.

Catalyst 6500의 GigabitEthernet1/1에 연결된 PC가 모니터링되고 있습니다.GigabitEthernet1/1의 트래픽은 캡처되어 서버 1의 Cisco UCS 내에서 실행되는 스니퍼 VM으로 전송됩니다. 6500 스위치의 ERSPAN 기능은 트래픽을 캡처하고, GRE를 사용하여 캡슐화한 다음 스니퍼 VM의 IP 주소로 전송합니다.

IP 주소가 있는 스니퍼 VM

참고:이 섹션에서 설명하는 단계는 스니퍼가 VM에서 실행되는 대신 UCS 블레이드의 베어 메탈 서버에서 실행되는 시나리오에서도 사용할 수 있습니다.

스니퍼 VM에 IP 주소가 있을 수 있는 경우 다음 단계가 필요합니다.

- 6500에서 연결할 수 있는 IP 주소를 사용하여 UCS 환경 내에서 스니퍼 VM 구성

- VM 내에서 스니퍼 툴 실행

- 6500에서 ERSPAN 소스 세션을 구성하고 캡처된 트래픽을 VM의 IP 주소로 직접 전송합니다.

6500 스위치의 컨피그레이션 단계는 다음과 같습니다.

CAT6K-01(config)#monitor session 1 type erspan-source

CAT6K-01(config-mon-erspan-src)#source interface gi1/1

CAT6K-01(config-mon-erspan-src)#destination

CAT6K-01(config-mon-erspan-src-dst)#ip address 192.0.2.2

CAT6K-01(config-mon-erspan-src-dst)#origin ip address 192.0.2.1

CAT6K-01(config-mon-erspan-src-dst)#erspan-id 1

CAT6K-01(config-mon-erspan-src-dst)#exit

CAT6K-01(config-mon-erspan-src)#no shut

CAT6K-01(config-mon-erspan-src)#end

이 예에서는 스니퍼 VM의 IP 주소가 192.0.2.2입니다.

IP 주소가 없는 스니퍼 VM

스니퍼 VM에 IP 주소가 없을 경우 다음 단계를 수행해야 합니다.

- UCS 환경 내에서 스니퍼 VM 구성

- VM 내에서 스니퍼 툴 실행

- 동일한 호스트에 IP 주소를 가질 수 있는 두 번째 VM을 생성하고 6500에서 연결할 수 있는 IP 주소로 구성합니다

- VMWare vSwitch의 포트 그룹이 프로미스큐어스 모드에 있도록 구성합니다.

- 6500에서 ERSPAN 소스 세션을 구성하고 캡처된 트래픽을 두 번째 VM의 IP 주소로 전송합니다.

다음 단계는 VMWare ESX에 필요한 컨피그레이션을 보여줍니다.포트 그룹이 이미 구성된 경우 2단계로 직접 이동합니다.

1. 가상 머신 포트 그룹을 만들고 가상 머신 2대를 할당합니다.

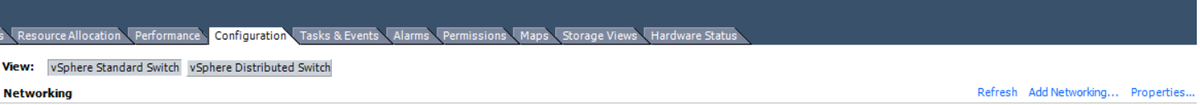

- Networking(네트워킹) 탭으로 이동하고 vSphere Standard Switch 아래에서 Add Networking(네트워킹 추가)을 클릭합니다.

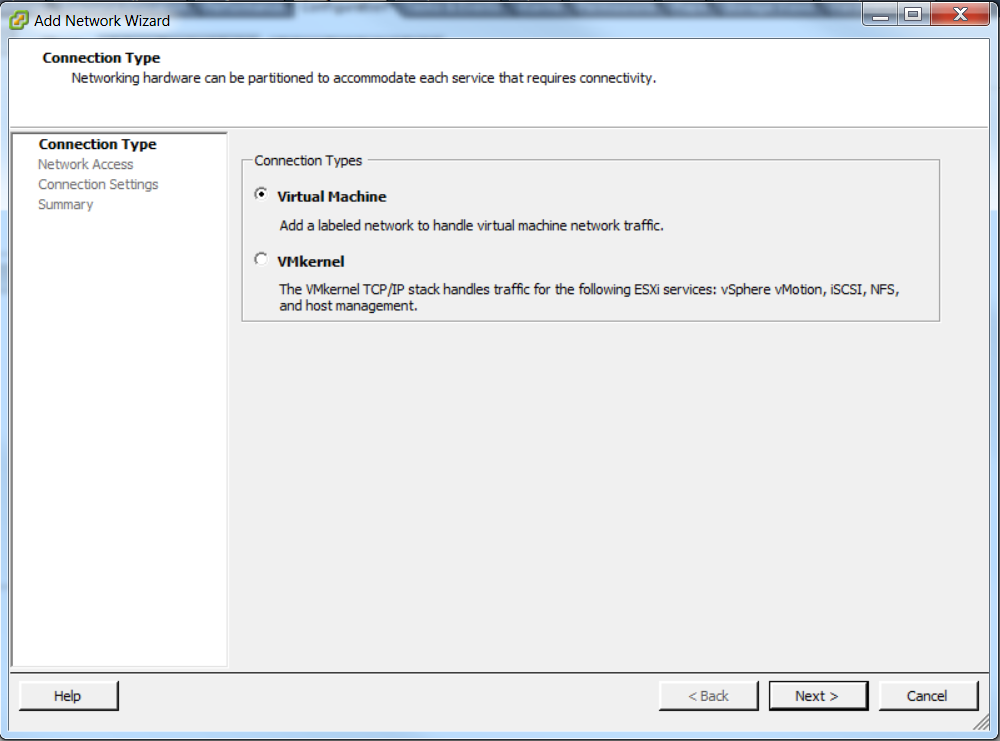

- 이 이미지에 표시된 대로 포트 그룹에 물리적 인터페이스(vmnic)를 할당합니다.

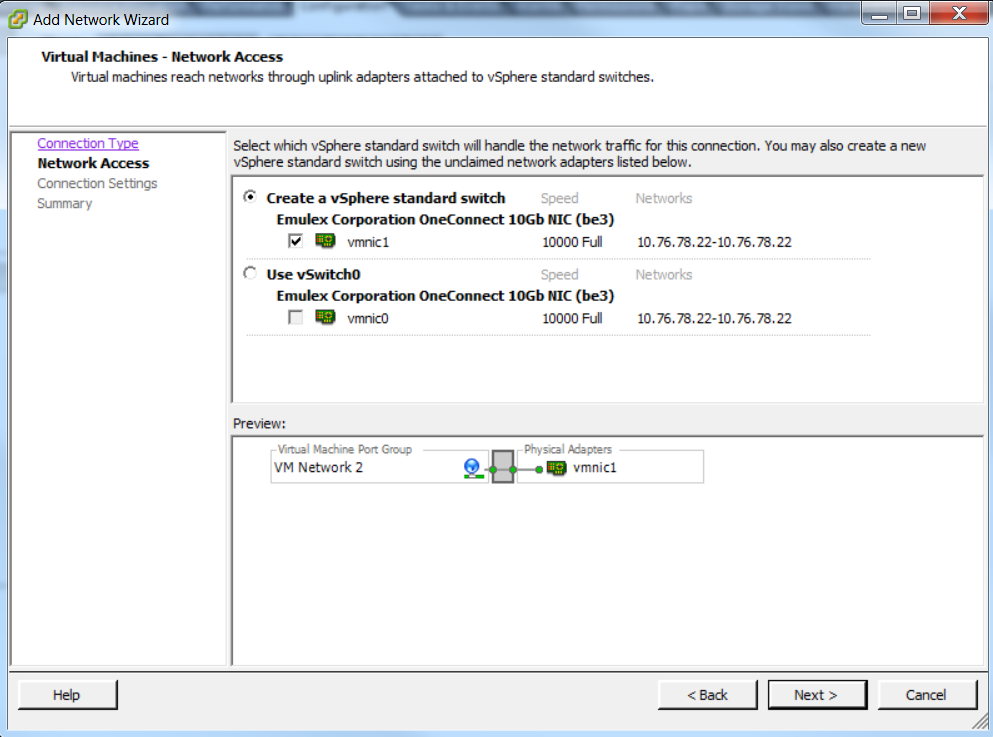

- 포트 그룹의 이름을 구성하고 이미지에 표시된 대로 관련 VLAN을 추가합니다.

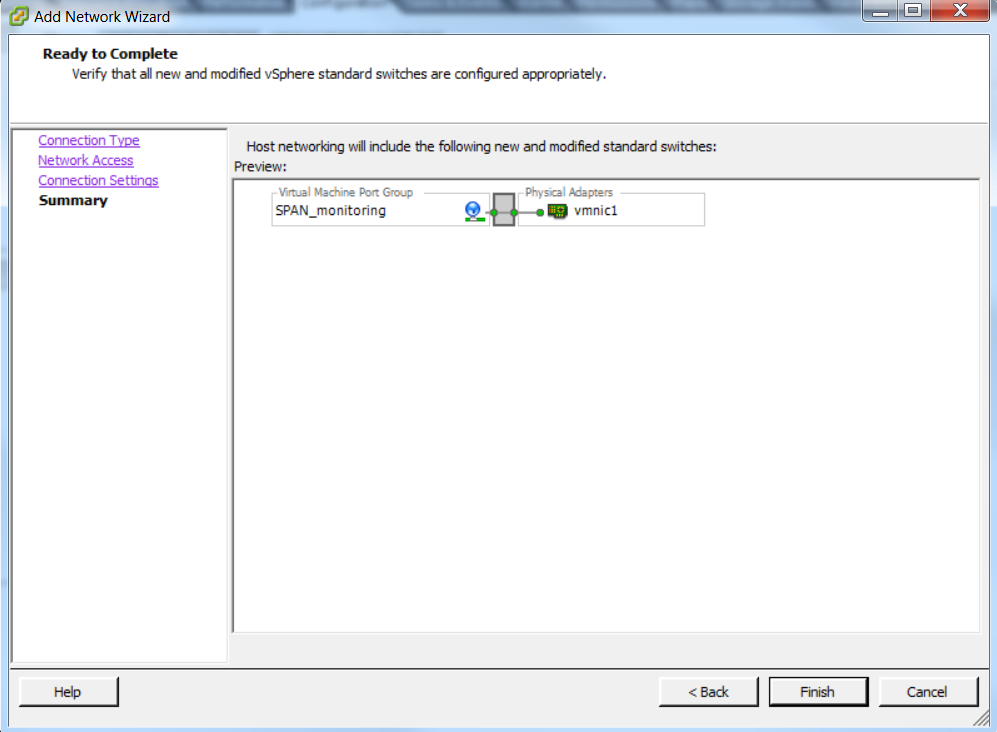

- 컨피그레이션을 확인하고 이미지에 표시된 대로 마침을 클릭합니다.

2. 이미지에 표시된 대로 포트 그룹이 프로미스큐어스 모드에 있도록 구성합니다.

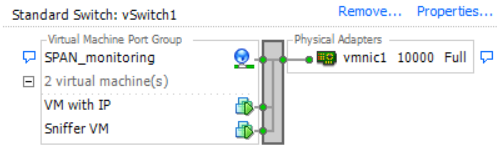

- 포트 그룹이 Networking 탭 아래에 나타나야 합니다.

- 속성 클릭

- 보안 탭으로 이동하여 이 이미지에 표시된 대로 무차별 모드 설정을 Accept로 변경합니다.

3. 가상 머신 설정 섹션에서 포트 그룹에 두 개의 가상 머신을 할당합니다.

4. 두 개의 가상 머신이 지금 Networking 탭 아래의 포트 그룹에 나타나야 합니다.

이 예에서 IP가 있는 VM은 IP 주소가 있는 두 번째 VM이고 스니퍼 VM은 IP 주소가 없는 스니퍼 툴을 사용하는 VM입니다.

5. 다음은 6500 스위치의 구성 단계를 보여줍니다.

CAT6K-01(config)#monitor session 1 type erspan-source

CAT6K-01(config-mon-erspan-src)#source interface gi1/1

CAT6K-01(config-mon-erspan-src)#destination

CAT6K-01(config-mon-erspan-src-dst)#ip address 192.0.2.3

CAT6K-01(config-mon-erspan-src-dst)#origin ip address 192.0.2.1

CAT6K-01(config-mon-erspan-src-dst)#erspan-id 1

CAT6K-01(config-mon-erspan-src-dst)#exit

CAT6K-01(config-mon-erspan-src)#no shut

CAT6K-01(config-mon-erspan-src)#end

이 예에서는 두 번째 VM(VM with IP)의 IP 주소가 192.0.2.3입니다.

이 컨피그레이션에서는 6500이 캡처된 패킷을 캡슐화하고 IP 주소를 사용하여 VM에 전송합니다.VMWare vSwitch의 프로미스큐어스 모드를 사용하면 스니퍼 VM에서 이러한 패킷을 볼 수 있습니다.

실패 시나리오

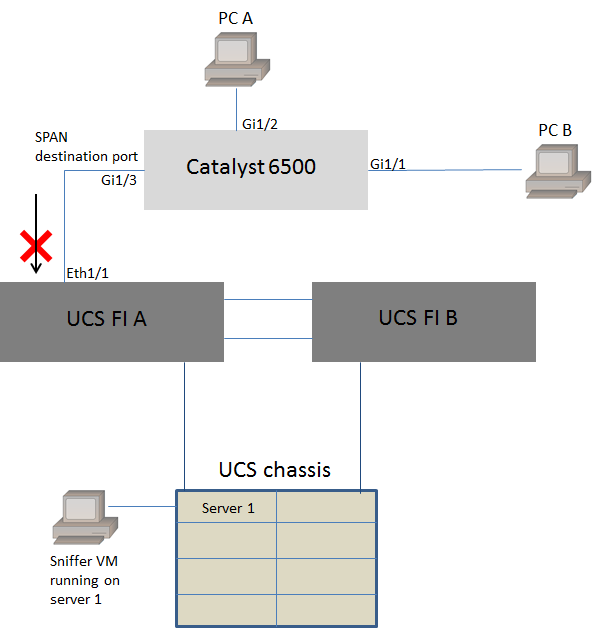

이 섹션에서는 ERSPAN 기능 대신 물리적 스위치에서 로컬 SPAN 기능을 사용할 때 발생하는 일반적인 장애 시나리오에 대해 설명합니다.이 토폴로지는 여기에서 고려됩니다.

로컬 SPAN 기능을 사용하여 PC A에서 PC B로의 트래픽을 모니터링합니다.SPAN 트래픽의 대상은 UCS Fabric Interconnect(FI)에 연결된 포트로 전송됩니다.

스니퍼 툴을 사용하는 가상 머신은 서버 1의 UCS 내에서 실행됩니다.

다음은 6500 스위치의 컨피그레이션입니다.

CAT6K-01(config)#monitor session 1 source interface gigabitEthernet 1/1, gigabitEthernet 1/2

CAT6K-01(config)#monitor session 1 destination interface gigabitEthernet 1/3

Gig1/1 및 Gig1/2 포트에서 흐르는 모든 트래픽은 포트 Gig1/3에 복제됩니다. 이러한 패킷의 소스 및 목적지 MAC 주소는 UCS FI에 알려지지 않습니다.

UCS 이더넷 엔드 호스트 모드에서 FI는 이러한 알 수 없는 유니캐스트 패킷을 삭제합니다.

UCS 이더넷 스위칭 모드에서 FI는 6500(Eth1/1)에 연결된 포트에서 소스 MAC 주소를 학습한 다음 다운스트림 패킷을 서버에 플러딩합니다.이 일련의 이벤트가 발생합니다.

- 이해하기 쉽도록 PC A(mac-address aaaa.aaaa.aaaa 사용)와 PC B(mac-address bbbb.bbbb.bbbb 포함) 사이의 트래픽만 Gig1/1 및 Gig1/2로 이동하는 것을 고려하십시오.

- 첫 번째 패킷은 PC A에서 PC B로 전송되며 UCS FI Eth1/1에서 확인할 수 있습니다.

- FI는 Eth1/1에서 mac-address aaaa.aaaa.aaaa를 학습합니다.

- FI는 대상 mac-address bbbb.bbbb.bbbb를 알지 못하고 동일한 VLAN의 모든 포트에 패킷을 플러딩합니다.

- 동일한 VLAN의 스니퍼 VM은 이 패킷을 참조하십시오.

- 다음 패킷은 PC B에서 PC A로

- Eth1/1에 도달하면 mac-address bbbb.bbbb.bbbb는 Eth1/1에서 학습됩니다.

- 패킷의 대상은 mac-address aaaa.aaaa.aaaa에 대한 것입니다.

- FI는 mac-address aaaa.aaaa.aaaa가 Eth1/1에 학습되고 패킷이 Eth1/1에 수신되었으므로 이 패킷을 삭제합니다.

- mac-address aaaa.aaaa.aaaa 또는 mac-address bbbb.bbbb.bbbb로 향하는 후속 패킷은 동일한 이유로 삭제됩니다.

다음을 확인합니다.

현재 이 구성에 대해 사용 가능한 확인 절차가 없습니다.

문제 해결

현재 이 컨피그레이션에 사용할 수 있는 특정 문제 해결 정보가 없습니다.

관련 정보