SDM을 사용하는 IOS의 SSL VPN Client(SVC) 컨피그레이션 예

목차

소개

SVC(SSL VPN Client)는 기업 내부 네트워크에 대한 보안 통신을 위해 전체 터널을 제공합니다. 사용자별로 사용자에 대한 액세스를 구성할 수도 있고, 한 명 이상의 사용자를 배치하는 서로 다른 WebVPN 컨텍스트를 만들 수도 있습니다.

SSL VPN 또는 WebVPN 기술은 다음 IOS 라우터 플랫폼에서 지원됩니다.

-

870, 1811, 1841, 2801, 2811, 2821, 2851

-

3725, 3745, 3825, 3845, 7200 및 7301

다음 모드에서 SSL VPN 기술을 구성할 수 있습니다.

-

Clientless SSL VPN (WebVPN)(클라이언트리스 SSL VPN(WebVPN)) - 기업 LAN(Local-Area Network)에서 HTTP 또는 HTTPS 웹 서버에 액세스하려면 SSL 사용 웹 브라우저가 필요한 원격 클라이언트를 제공합니다. 또한 클라이언트리스 SSL VPN은 CIFS(Common Internet File System) 프로토콜을 통해 Windows 파일 브라우징에 대한 액세스를 제공합니다. OWA(Outlook Web Access)는 HTTP 액세스의 예입니다.

클라이언트리스 SSL VPN에 대한 자세한 내용은 Cisco IOS with SDM 컨피그레이션 예의 클라이언트리스 SSL VPN(WebVPN)을 참조하십시오.

-

Thin-Client SSL VPN(Port Forwarding)(씬 클라이언트 SSL VPN(포트 전달)) - 작은 Java 기반 애플릿을 다운로드하고 고정 포트 번호를 사용하는 TCP(Transmission Control Protocol) 애플리케이션에 대한 보안 액세스를 허용하는 원격 클라이언트를 제공합니다. 보안 액세스의 예로는 POP3(Point of Presence), SMTP(Simple Mail Transfer Protocol), IMAP(Internet Message Access Protocol), ssh(Secure Shell), 텔넷 등이 있습니다. 로컬 시스템의 파일이 변경되므로 이 방법을 사용하려면 사용자에게 로컬 관리 권한이 있어야 합니다. 일부 FTP(File Transfer Protocol) 애플리케이션과 같이 동적 포트 할당을 사용하는 애플리케이션에서는 이 SSL VPN 방법이 작동하지 않습니다.

씬 클라이언트 SSL VPN에 대해 자세히 알아보려면 SDM과 함께 씬 클라이언트 SSL VPN(WebVPN) IOS 컨피그레이션 예를 참조하십시오.

참고: UDP(User Datagram Protocol)는 지원되지 않습니다.

-

SSL VPN Client(SVC Full Tunnel Mode)(SSL VPN 클라이언트(SVC 전체 터널 모드)) - 소규모 클라이언트를 원격 워크스테이션에 다운로드하고 내부 기업 네트워크의 리소스에 대한 완전한 보안 액세스를 허용합니다. SVC를 원격 워크스테이션에 영구적으로 다운로드하거나, 보안 세션이 닫힌 후 클라이언트를 제거할 수 있습니다.

이 문서에서는 SSL VPN 클라이언트에서 사용할 Cisco IOS 라우터의 컨피그레이션을 보여줍니다.

사전 요구 사항

요구 사항

이 컨피그레이션을 시도하기 전에 다음 요구 사항을 충족해야 합니다.

-

Microsoft Windows 2000 또는 XP

-

SUN JRE 1.4 이상 또는 ActiveX 제어 브라우저가 있는 웹 브라우저

-

클라이언트에 대한 로컬 관리 권한

-

고급 보안 이미지(12.4(6)T 이상)와 함께 소개에 나열된 라우터 중 하나

-

Cisco SDM(Security Device Manager) 버전 2.3

Cisco SDM이 아직 라우터에 로드되지 않은 경우 소프트웨어 다운로드(등록된 고객만)에서 무료 소프트웨어 사본을 얻을 수 있습니다. 서비스 계약이 있는 CCO 계정이 있어야 합니다. SDM 설치 및 컨피그레이션에 대한 자세한 내용은 Cisco 라우터 및 보안 디바이스 관리자를 참조하십시오.

-

라우터의 디지털 인증서

이 요구 사항을 충족하기 위해 영구 자체 서명 인증서 또는 외부 CA(Certificate Authority)를 사용할 수 있습니다. 영구 자체 서명 인증서에 대한 자세한 내용은 영구 자체 서명 인증서를 참조하십시오.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

Cisco IOS 라우터 3825 Series with 12.4(9)T

-

SDM(Security Device Manager) 버전 2.3.1

참고: 이 문서의 정보는 특정 랩 환경의 디바이스에서 생성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

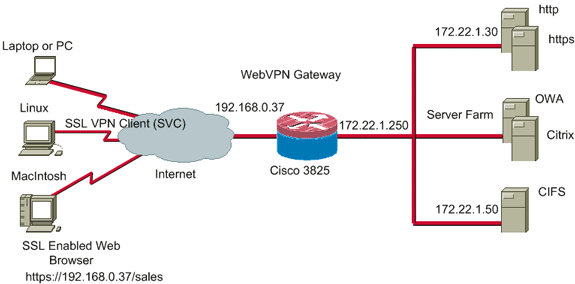

네트워크 다이어그램

이 문서에서는 이 네트워크 설정을 사용합니다.

사전 컨피그레이션 작업

-

SDM용 라우터 구성(선택 사항)

적절한 보안 번들 라이센스가 있는 라우터에는 플래시에 SDM 응용 프로그램이 이미 로드되어 있습니다. 소프트웨어를 가져오고 구성하려면 Cisco Router and Security Device Manager(SDM) 다운로드 및 설치를 참조하십시오.

-

SVC 사본을 관리 PC에 다운로드합니다.

Software Download: Cisco SSL VPN Client(등록된 고객만)에서 SVC 패키지 파일의 복사본을 가져올 수 있습니다. 서비스 계약이 있는 유효한 CCO 계정이 있어야 합니다.

-

올바른 날짜, 시간 및 표준 시간대를 설정한 다음 라우터에 디지털 인증서를 구성합니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참조하십시오.

배경 정보

SVC가 처음에 WebVPN 게이트웨이 라우터에 로드됩니다. 클라이언트가 연결할 때마다 SVC 복사본이 PC에 동적으로 다운로드됩니다. 이 동작을 변경하려면 소프트웨어가 클라이언트 컴퓨터에 영구적으로 유지되도록 라우터를 구성합니다.

IOS에서 SVC 구성

이 섹션에서는 이 문서에 설명된 기능을 구성하는 데 필요한 단계를 설명합니다. 이 예제 컨피그레이션에서는 SDM 마법사를 사용하여 IOS 라우터에서 SVC 작업을 활성화합니다.

IOS 라우터에서 SVC를 구성하려면 다음 단계를 완료하십시오.

1단계. IOS 라우터에 SVC 소프트웨어 설치 및 활성화

IOS 라우터에 SVC 소프트웨어를 설치하고 활성화하려면 다음 단계를 완료하십시오.

-

SDM 애플리케이션을 열고 Configure(구성)를 클릭한 다음 VPN(VPN)을 클릭합니다.

-

WebVPN을 확장하고 Packages를 선택합니다.

-

Cisco WebVPN Client Software(Cisco WebVPN 클라이언트 소프트웨어) 영역에서 Browse(찾아보기) 버튼을 클릭합니다.

Select SVC location 대화 상자가 나타납니다.

-

내 컴퓨터 라디오 버튼을 클릭한 다음 찾아보기를 클릭하여 관리 PC에서 SVC 패키지를 찾습니다.

-

OK(확인)를 클릭한 다음 Install(설치) 버튼을 클릭합니다.

-

Yes(예)를 클릭한 다음 OK(확인)를 클릭합니다.

이 그림에는 SVC 패키지를 성공적으로 설치한 것이 표시되어 있습니다.

2단계. SDM 마법사를 사용하여 WebVPN 컨텍스트 및 WebVPN 게이트웨이 구성

WebVPN 컨텍스트 및 WebVPN 게이트웨이를 구성하려면 다음 단계를 완료하십시오.

-

SVC를 라우터에 설치한 후 Configure(구성)를 클릭한 다음 VPN(VPN)을 클릭합니다.

-

WebVPN을 클릭하고 Create WebVPN(WebVPN 생성) 탭을 클릭합니다.

-

Create a New WebVPN(새 WebVPN 생성) 라디오 버튼을 선택한 다음 Launch the selected task(선택한 작업 시작)를 클릭합니다.

WebVPN Wizard 대화 상자가 나타납니다.

-

Next(다음)를 클릭합니다.

-

새 WebVPN 게이트웨이의 IP 주소를 입력하고 이 WebVPN 컨텍스트의 고유한 이름을 입력합니다.

동일한 IP 주소(WebVPN 게이트웨이)에 대해 다른 WebVPN 컨텍스트를 만들 수 있지만 각 이름은 고유해야 합니다. 이 예에서는 다음 IP 주소를 사용합니다. https://192.168.0.37/sales

-

Next(다음)를 클릭하고 3단계로 진행합니다.

3단계. SVC 사용자를 위한 사용자 데이터베이스 구성

인증을 위해 AAA 서버, 로컬 사용자 또는 둘 모두를 사용할 수 있습니다. 이 컨피그레이션 예에서는 로컬에서 생성된 사용자를 인증에 사용합니다.

SVC 사용자를 위한 사용자 데이터베이스를 구성하려면 다음 단계를 완료하십시오.

-

2단계를 완료한 후 WebVPN Wizard User Authentication 대화 상자에 있는 Locally on this router 라디오 버튼을 클릭합니다.

이 대화 상자에서는 로컬 데이터베이스에 사용자를 추가할 수 있습니다.

-

Add(추가)를 클릭하고 사용자 정보를 입력합니다.

-

OK(확인)를 클릭하고 필요에 따라 사용자를 추가합니다.

-

필요한 사용자를 추가한 후 Next(다음)를 클릭하고 4단계로 진행합니다.

4단계. 사용자에게 공개하도록 리소스 구성

Configure Intranet Websites(인트라넷 웹 사이트 구성) WebVPN Wizard(WebVPN 마법사) 대화 상자에서는 SVC 클라이언트에 표시할 인트라넷 리소스를 선택할 수 있습니다.

사용자에게 리소스를 공개하도록 구성하려면 다음 단계를 완료하십시오.

-

3단계를 완료한 후 Configure Intranet Websites(인트라넷 웹 사이트 구성) 대화 상자에 있는 Add(추가) 버튼을 클릭합니다.

-

URL 목록 이름을 입력한 다음 머리글을 입력합니다.

-

Add(추가)를 클릭하고 Website(웹 사이트)를 선택하여 이 클라이언트에 노출할 웹 사이트를 추가합니다.

-

URL 및 링크 정보를 입력한 다음 확인을 클릭합니다.

-

OWA Exchange Server에 대한 액세스를 추가하려면 Add(추가)를 클릭하고 E-mail(이메일)을 선택합니다.

-

Outlook Web Access 확인란을 선택하고 URL 레이블 및 링크 정보를 입력한 다음 확인을 클릭합니다.

-

원하는 리소스를 추가한 후 OK(확인)를 클릭하고 Next(다음)를 클릭합니다.

WebVPN Wizard full tunnel 대화 상자가 나타납니다.

-

Enable Full Tunnel(전체 터널 활성화) 확인란이 선택되어 있는지 확인합니다.

-

이 WebVPN 컨텍스트의 클라이언트에서 사용할 수 있는 IP 주소 풀을 생성합니다. 주소 풀은 인트라넷에서 사용 가능하고 라우팅 가능한 주소와 일치해야 합니다.

-

IP Address Pool(IP 주소 풀) 필드 옆에 있는 생략 부호(...)를 클릭하고 Create a new IP Pool(새 IP 풀 생성)을 선택합니다.

-

Add IP Local Pool(IP 로컬 풀 추가) 대화 상자에서 풀 이름을 입력하고 Add(추가)를 클릭합니다.

-

Add IP address range(IP 주소 범위 추가) 대화 상자에서 SVC 클라이언트의 주소 풀 범위를 입력하고 OK(확인)를 클릭합니다.

참고: IP 주소 풀은 라우터에 직접 연결된 인터페이스 범위에 있어야 합니다. 다른 풀 범위를 사용하려는 경우 이 요구 사항을 충족하기 위해 새 풀과 연결된 루프백 주소를 만들 수 있습니다.

-

OK(확인)를 클릭합니다.

-

원격 클라이언트에서 SVC 사본을 영구적으로 저장하려면 Keep the Full Tunnel Client Software installed on client's PC(클라이언트 PC에 전체 터널 클라이언트 소프트웨어 설치 유지) 확인란을 클릭합니다. 클라이언트가 연결할 때마다 SVC 소프트웨어를 다운로드하도록 하려면 이 옵션의 선택을 취소합니다.

-

스플릿 터널링, 스플릿 DNS, 브라우저 프록시 설정, DNS 및 WNS 서버와 같은 고급 터널 옵션을 구성합니다. DNS 및 WINS 서버 이상을 구성하는 것이 좋습니다.

고급 터널 옵션을 구성하는 절차는 다음과 같습니다.

-

Advanced Tunnel Options(고급 터널 옵션) 버튼을 클릭합니다.

-

DNS and WINS Servers(DNS 및 WINS 서버) 탭을 클릭하고 DNS 및 WINS 서버의 기본 IP 주소를 입력합니다.

-

스플릿 터널링 및 브라우저 프록시 설정을 구성하려면 스플릿 터널링 또는 브라우저 프록시 설정 탭을 클릭합니다.

-

-

필요한 옵션을 구성한 후 다음을 클릭합니다.

-

WebVPN 포털 페이지를 사용자 지정하거나 기본값을 선택합니다.

Customize WebVPN Portal Page(WebVPN 포털 사용자 지정 페이지)에서는 WebVPN 포털 페이지가 고객에게 표시되는 방식을 사용자 지정할 수 있습니다.

-

WebVPN 포털 페이지를 구성한 후 Next(다음), Finish(마침), OK(확인)를 차례로 클릭합니다.

WebVPN 마법사가 라우터에 tour 명령을 제출합니다.

-

OK(확인)를 클릭하여 컨피그레이션을 저장합니다.

참고: 오류 메시지가 표시되면 WebVPN 라이센스가 잘못되었을 수 있습니다. 이 그림에는 샘플 오류 메시지가 나와 있습니다.

라이센스 문제를 수정하는 절차는 다음과 같습니다.

-

Configure(구성)를 클릭한 다음 VPN을 클릭합니다.

-

WebVPN을 확장하고 Edit WebVPN(WebVPN 편집) 탭을 클릭합니다.

-

새로 작성한 컨텍스트를 강조 표시하고 Edit(편집) 버튼을 클릭합니다.

-

Maximum Number of users(최대 사용자 수) 필드에 라이센스에 대한 올바른 사용자 수를 입력합니다.

-

OK(확인)를 클릭한 다음 OK(확인)를 클릭합니다.

명령은 컨피그레이션 파일에 기록됩니다.

-

Save(저장)를 클릭한 다음 Yes(예)를 클릭하여 변경 사항을 적용합니다.

-

결과

ASDM에서는 다음과 같은 명령줄 컨피그레이션을 생성합니다.

| 호주-3825-01 |

|---|

ausnml-3825-01#show run Building configuration... Current configuration : 4393 bytes ! ! Last configuration change at 22:24:06 UTC Thu Aug 3 2006 by ausnml ! NVRAM config last updated at 22:28:54 UTC Thu Aug 3 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered ! aaa new-model ! !--- Added by SDM for local aaa authentication. aaa authentication login sdm_vpn_xauth_ml_1 local aaa authentication login sdm_vpn_xauth_ml_2 local aaa authentication login sdm_vpn_xauth_ml_3 local aaa authentication login sdm_vpn_xauth_ml_4 local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm !--- Digital certificate information. crypto pki trustpoint TP-self-signed-577183110 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-577183110 revocation-check none rsakeypair TP-self-signed-577183110 ! crypto pki certificate chain TP-self-signed-577183110 certificate self-signed 01 3082024E 308201B7 A0030201 02020101 300D0609 2A864886 F70D0101 04050030 30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657274 69666963 6174652D 35373731 38333131 30301E17 0D303630 37323731 37343434 365A170D 32303031 30313030 30303030 5A303031 2E302C06 03550403 1325494F 532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3537 37313833 31313030 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818100 F43F6DD9 32A264FE 4C5B0829 698265DC 6EC65B17 21661972 D363BC4C 977C3810 !--- Output suppressed. quit username wishaw privilege 15 secret 5 $1$r4CW$SeP6ZwQEAAU68W9kbR16U. username ausnml privilege 15 password 7 044E1F505622434B username sales privilege 15 secret 5 $1$/Lc1$K.Zt41zF1jSdKZrPgNK1A. username newcisco privilege 15 secret 5 $1$Axlm$7k5PWspXKxUpoSReHo7IQ1 ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 ip virtual-reassembly duplex auto speed auto media-type rj45 no keepalive ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 !--- Clients receive an address from this pool. ip local pool Intranet 172.22.1.75 172.22.1.95 ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http secure-server ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 ! scheduler allocate 20000 1000 !--- Identify the gateway and port. webvpn gateway gateway_1 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint TP-self-signed-577183110 inservice !--- SVC package file. webvpn install svc flash:/webvpn/svc.pkg ! !--- WebVPN context. webvpn context sales title-color #CCCC66 secondary-color white text-color black ssl authenticate verify all ! !--- Resources available to this context. url-list "WebServers" heading "Intranet Web" url-text "SalesSite" url-value "http://172.22.1.10" url-text "OWAServer" url-value "http://172.22.1.20/exchange" ! nbns-list NBNS-Servers nbns-server 172.22.1.15 master !--- Group policy for the context. policy group policy_1 url-list "WebServers" functions svc-enabled svc address-pool "Intranet" svc default-domain "cisco.com" svc keep-client-installed svc dns-server primary 172.22.1.100 svc wins-server primary 172.22.1.101 default-group-policy policy_1 aaa authentication list sdm_vpn_xauth_ml_4 gateway gateway_1 domain sales max-users 2 inservice ! ! end |

다음을 확인합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

절차

컨피그레이션을 테스트하려면 SSL 활성화 클라이언트 웹 브라우저에 http://192.168.0.37/sales을 입력합니다.

명령

여러 show 명령이 WebVPN과 연결됩니다. CLI(Command Line Interface)에서 이러한 명령을 실행하여 통계 및 기타 정보를 표시할 수 있습니다. show 명령에 대한 자세한 내용은 WebVPN 컨피그레이션 확인을 참조하십시오.

참고: Output Interpreter Tool(등록된 고객만 해당)(OIT)은 특정 show 명령을 지원합니다. OIT를 사용하여 show 명령 출력 분석을 볼 수 있습니다.

문제 해결

이 섹션에서는 컨피그레이션 문제를 해결합니다.

SSL 연결 문제

문제: SSL VPN 클라이언트가 라우터에 연결할 수 없습니다.

해결 방법: IP 주소 풀에 IP 주소가 충분하지 않으면 이 문제가 발생할 수 있습니다. 이 문제를 해결하려면 라우터의 IP 주소 풀에 있는 IP 주소 수를 늘립니다.

트러블슈팅 명령

WebVPN에는 여러 clear 명령이 연결되어 있습니다. 이러한 명령에 대한 자세한 내용은 WebVPN Clear 명령 사용을 참조하십시오.

여러 debug 명령이 WebVPN과 연결됩니다. 이러한 명령에 대한 자세한 내용은 WebVPN 디버그 명령 사용을 참조하십시오.

참고: debug 명령을 사용하면 Cisco 디바이스에 악영향을 미칠 수 있습니다. debug 명령을 사용하기 전에 debug 명령에 대한 중요한 정보를 참조하십시오.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

21-Jul-2006 |

최초 릴리스 |

피드백

피드백