소개

이 문서에서는 Secure Firewall의 원격 액세스 VPN 서비스를 대상으로 하는 비밀번호 스프레이 공격을 방지하기 위해 고려해야 할 권장 사항을 설명합니다.

배경 정보

비밀번호 살포 공격은 공격자가 여러 계정에서 자주 사용하는 비밀번호 몇 개를 체계적으로 시도하여 여러 사용자 계정에 대한 무단 액세스를 시도하는 무차별 대입 공격입니다. 비밀번호 살포 공격이 성공하면 민감한 정보에 대한 무단 액세스, 데이터 유출, 네트워크 무결성의 잠재적 침해로 이어질 수 있습니다

또한 이러한 공격은 액세스 확보에 실패한 경우에도 보안 방화벽의 컴퓨팅 리소스를 소비하고 유효한 사용자가 원격 액세스 VPN 서비스에 연결하는 것을 방지할 수 있습니다.

관찰된 동작

보안 방화벽이 원격 액세스 VPN 서비스의 비밀번호 스프레이 공격의 표적이 될 경우, syslog를 모니터링하고 특정 show 명령을 사용하여 이러한 공격을 식별할 수 있습니다. 가장 일반적인 행동은 다음과 같습니다.

거부된 인증 요청의 이례적인 양

VPN 헤드엔드 Cisco Secure Firewall ASA 또는 FTD는 암호 분무 공격의 징후를 보여주며, 거부된 인증 시도 비율도 이례적입니다.

참고: 이러한 비정상적인 인증 시도는 LOCAL 데이터베이스 또는 외부 인증 서버로 향할 수 있습니다.

이를 탐지하는 가장 좋은 방법은 syslog를 확인하는 것입니다. 다음 ASA syslog ID 중 특이한 숫자를 찾습니다.

%ASA-6-113015: AAA user authentication Rejected : reason = User was not found : local database : user = admin : user IP = x.x.x.x

%ASA-6-113005: AAA user authentication Rejected : reason = Unspecified : server = x.x.x.x : user = ***** : user IP = x.x.x.x

%ASA-6-716039: Group <DfltGrpPolicy> User <admin> IP <x.x.x.x> Authentication: rejected, Session Type: WebVPN.

사용자 이름은 ASA에서 no logging hide username 명령이 구성될 때까지 항상 숨겨집니다.

참고: 이렇게 하면 IP를 위반하여 유효한 사용자가 생성되었는지 또는 알고 있는지 확인할 수 있습니다. 그러나 사용자 이름이 로그에 표시될 수 있으므로 주의하십시오.

확인하려면 ASA 또는 FTD CLI(Command Line Interface)에 로그인하고 show aaa-server 명령을 실행한 다음 구성된 AAA 서버에 대해 시도하거나 거부된 인증 요청 수를 조사합니다.

ciscoasa# show aaa-server

Server Group: LDAP-SERVER - - - - - >>>> Sprays against external server

Server Protocol: ldap

Server Hostname: ldap-server.example.com

Server Address: 10.10.10.10

Server port: 636

Server status: ACTIVE, Last transaction at unknown

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 2228536 - - - - - >>>> Unusual increments

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 1312

Number of rejects 2225363 - - - - - >>>> Unusual increments / Unusual rejection rate

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 1

Number of unrecognized responses 0

권장 사항

다음에 설명된 권장 사항을 고려하고 적용합니다.

1. 로깅을 활성화합니다.

로깅은 시스템 내에서 발생하는 이벤트를 기록하는 것과 관련된 사이버 보안의 중요한 부분입니다. 세부 로그가 없으면 이해의 공백이 생겨 공격 방법에 대한 명확한 분석이 방해된다. 다양한 네트워크 디바이스에서 네트워크 및 보안 인시던트의 상관관계 및 감사를 개선하려면 원격 syslog 서버에 대한 로깅을 활성화하는 것이 좋습니다.

로깅을 구성하는 방법에 대한 자세한 내용은 다음 플랫폼별 가이드를 참조하십시오.

Cisco ASA 소프트웨어:

- ASA 방화벽 보호 가이드 사용

- Cisco Secure Firewall ASA Series General Operations CLI 컨피그레이션 가이드의 로깅 장

Cisco FTD 소프트웨어:

참고: 이 문서에 설명된 동작(113015, 113005 및 716039)을 확인하는 데 필요한 syslog 메시지 ID는 정보 레벨(6)에서 활성화되어야 합니다. 이러한 ID는 'auth' 및 'webvpn' 로깅 클래스에 속합니다.

2. 원격 액세스 VPN에 대한 위협 감지 기능 또는 강화 조치를 구성합니다.

RAVPN 연결에 미치는 영향을 줄이고 무차별 대입 공격의 발생 가능성을 줄이기 위해 다음 구성 옵션을 검토하고 적용할 수 있습니다.

옵션 1(권장): 원격 액세스 VPN 서비스에 대한 위협 탐지를 구성합니다.

원격 액세스 VPN 서비스에 대한 위협 탐지 기능은 구성된 임계값을 초과하는 호스트(IP 주소)를 자동으로 차단하여 IP 주소의 차단 상태를 수동으로 제거할 때까지 추가 시도를 방지함으로써 IPv4 주소에서 DoS(Denial of Service) 공격을 방지하는 데 도움이 됩니다. 다음 공격 유형에 대해 사용할 수 있는 별도의 서비스가 있습니다.

- 원격 액세스 VPN 서비스에 대해 실패한 인증 시도가 반복되었습니다(무작위 대입 사용자 이름/비밀번호 스캔 공격).

- 클라이언트 시작 공격. 공격자는 단일 호스트에서 여러 번 반복된 원격 액세스 VPN 헤드엔드에 대한 연결 시도를 시작하지만 완료하지 않습니다.

- 연결이 잘못된 원격 액세스 VPN 서비스를 시도합니다. 즉, 공격자가 디바이스의 내부 기능만을 위해 특정한 내장형 터널 그룹에 연결하려고 할 때 합법적인 엔드포인트는 이러한 터널 그룹에 연결을 시도해서는 안 됩니다.

이러한 위협 탐지 기능은 현재 다음에 나열된 Cisco Secure Firewall 버전에서 지원됩니다.

ASA 소프트웨어:

- 9.16 버전 기차 -> 이 특정 열차의 9.16(4)67 이상 버전에서 지원됩니다.

- 9.17 버전 기차 -> 이 특정 열차 내의 9.17(1)45 이상 버전에서 지원됩니다.

- 9.18 버전 기차 -> 이 특정 열차 내의 9.18(4)40 이상 버전에서 지원됩니다.

- 9.19 버전 기차 -> 이 특정 열차 내의 9.19(1).37 이상 버전에서 지원됩니다.

- 9.20 버전 기차 -> 이 특정 열차 내 9.20(3) 이상 버전에서 지원됩니다.

- 9.22 버전 train -> 9.22(1.1) 이상 버전에서 지원됩니다.

FTD 소프트웨어:

- 7.0 버전 기차 -> 이 특정 열차 내의 7.0.6.3 이상 버전에서 지원됩니다.

- 7.2 버전 train -> 이 특정 열차 내의 7.2.9 이상 버전에서 지원됩니다.

- 7.4 버전 train -> 이 특정 열차 내의 7.4.2.1 이상 버전에서 지원됩니다.

- 7.6 버전 train -> 7.6.0 이상 버전에서 지원됩니다.

참고: 이러한 기능은 현재 버전 train 7.1 또는 7.3에서 지원되지 않습니다.

자세한 내용 및 컨피그레이션 지침은 다음 문서를 참조하십시오.

옵션 2: 원격 액세스 VPN에 대한 강화 조치를 적용합니다.

참고: 이러한 조치는 위험을 줄이는 데 도움이 될 뿐 RAVPN 서비스를 겨냥한 DoS 공격에 대한 예방 조치는 아닙니다.

Secure Firewall 버전에서 원격 액세스 VPN 서비스에 대한 위협 탐지 기능이 지원되지 않는 경우, 다음 강화 조치를 구현하여 이러한 공격의 영향 위험을 줄입니다.

- DefaultWEBVPN 및 DefaultRAGroup 연결 프로파일에서 AAA 인증을 비활성화합니다(단계: FMC에서 관리하는 ASA|FTD).

- DefaultWEBVPNGroup 및 DefaultRAGroup에서 Secure Firewall Posture(Hostscan)를 비활성화합니다(단계: FMC에서 관리하는 ASA|FTD).

- 나머지 연결 프로파일에서 그룹 별칭을 비활성화하고 그룹 URL을 활성화합니다(단계: FMC에서 관리하는 ASA|FTD).

참고: 로컬 FDM(Firewall Device Management)을 통해 관리되는 FTD에 대한 지원이 필요한 경우 TAC(Technical Assistance Center)에 문의하여 전문가의 안내를 받으십시오.

자세한 내용은 Implement Hardening Measures for Secure Client AnyConnect VPN 가이드를 참조하십시오.

관련 동작

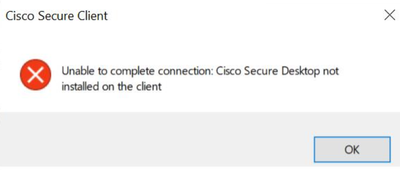

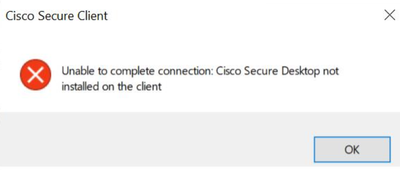

사용자는 Secure Firewall에서 Firewall Posture(HostScan)가 활성화된 경우 Cisco Secure Client(AnyConnect)와의 VPN 연결을 설정할 수 없습니다. 간헐적으로 "Unable to complete connection(연결을 완료할 수 없음)"이라는 오류 메시지가 나타날 수 있습니다. Cisco Secure Desktop이 클라이언트에 설치되지 않았습니다.".

이 동작은 다음에 설명된 취약성 CVE-2024-20481이 성공적으로 악용된 결과입니다.

Cisco 버그 ID CSCwj45822:

Cisco ASA 및 FTD 소프트웨어 원격 액세스 VPN 무작위 대입 서비스 거부 취약성(CVE-2024-20481)

이 취약성은 비밀번호 스프레이 공격으로 인한 리소스 소진에서 발생하며, 공격자는 이러한 공격에서 수많은 VPN 인증 요청을 대상 디바이스로 전송합니다. 성공적으로 익스플로잇하면 RAVPN 서비스에 대한 DoS(Denial of Service)가 발생할 수 있습니다. 이 익스플로잇의 주요 증상은 사용자가 간헐적으로 "연결을 완료할 수 없습니다. Cisco Secure Desktop이 클라이언트에 설치되어 있지 않습니다." cisco Secure Client를 사용하여 RAVPN 연결을 설정하려고 시도할 때 표시되는 오류 메시지입니다.

이 취약성을 해결하려면 보안 권고에 나열된 소프트웨어 버전으로 업그레이드해야 합니다. 또한 RAVPN 서비스를 겨냥한 DoS 공격으로부터 보호하려면 보안 방화벽을 이러한 버전으로 업그레이드한 후 원격 액세스 VPN에 대한 위협 탐지 기능을 활성화하는 것이 좋습니다.

자세한 내용은 Cisco ASA and FTD Software Remote Access VPN Brute Force Denial of Service Vulnerability Security Advisory를 참조하십시오.

추가 정보

피드백

피드백