firepower 4100에서 FTD 다중 인스턴스 고가용성 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 FTD 컨테이너 인스턴스(다중 인스턴스)에서 장애 조치를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

Cisco에서는 Firepower Management Center 및 방화벽 위협 방어에 대해 알고 있는 것이 좋습니다.

사용되는 구성 요소

Cisco Firepower Management Center Virtual 7.2.5

Cisco Firepower 4145 FTD(NGFW Appliance) 7.2.5

Firepower eXtensible 운영 체제(FXOS) 2.12(0.498)

Windows 10

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

FTD 다중 인스턴스를 구축하기 전에 시스템 성능에 어떤 영향을 미칠 수 있는지 파악하고 그에 따라 계획을 세워야 합니다. 최적의 구축 및 구성을 위해 항상 Cisco 공식 문서를 참조하거나 Cisco 기술 담당자에게 문의하십시오.

배경 정보

다중 인스턴스는 ASA 다중 컨텍스트 모드와 유사한 FTD(Firepower Threat Defense)의 기능입니다. 단일 하드웨어에서 FTD의 여러 개별 컨테이너 인스턴스를 실행할 수 있습니다. 각 컨테이너 인스턴스는 하드 리소스 분리, 별도의 컨피그레이션 관리, 별도의 리로드, 별도의 소프트웨어 업데이트, 완전한 위협 방어 기능 지원을 허용합니다. 이는 부서나 프로젝트마다 다른 보안 정책이 필요하지만 여러 개의 개별 하드웨어 어플라이언스에 투자하고 싶지 않은 조직에서 특히 유용합니다. 다중 인스턴스 기능은 현재 FTD 6.4 이상을 실행하는 Firepower 3100, 4100, 4200 및 9300 Series Security Appliance에서 지원됩니다.

이 문서에서는 최대 14개의 Firepower 인스턴스를 지원하는 Container4145를 사용합니다. Firepower Appliance에서 지원되는 최대 인스턴스는 모델당 최대 컨테이너 인스턴스 및 리소스를 참조하십시오.

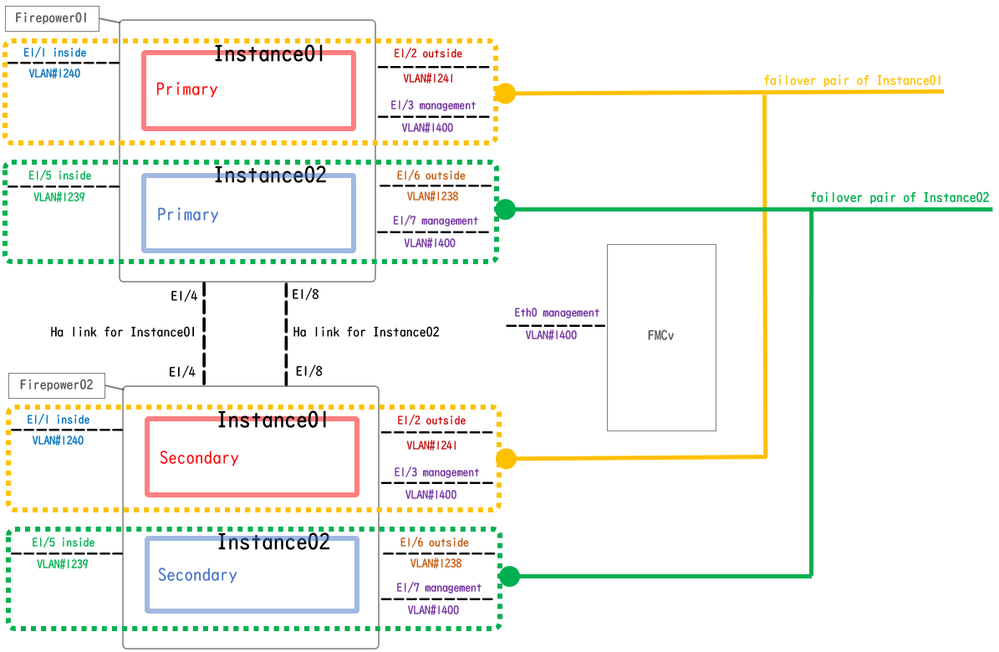

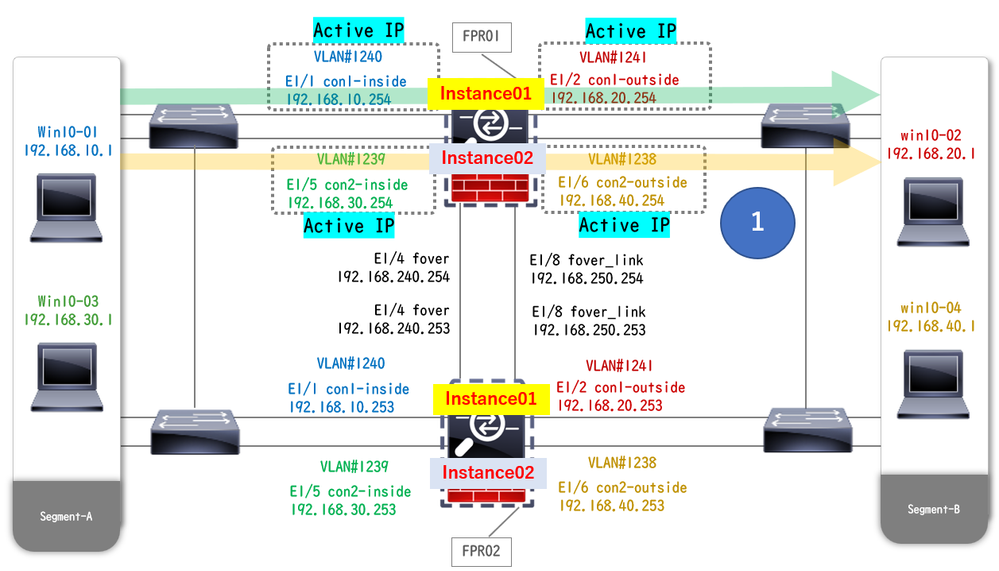

네트워크 다이어그램

이 문서에서는 이 다이어그램에서 다중 인스턴스의 HA에 대한 컨피그레이션 및 확인을 소개합니다.

논리적 컨피그레이션 다이어그램

논리적 컨피그레이션 다이어그램

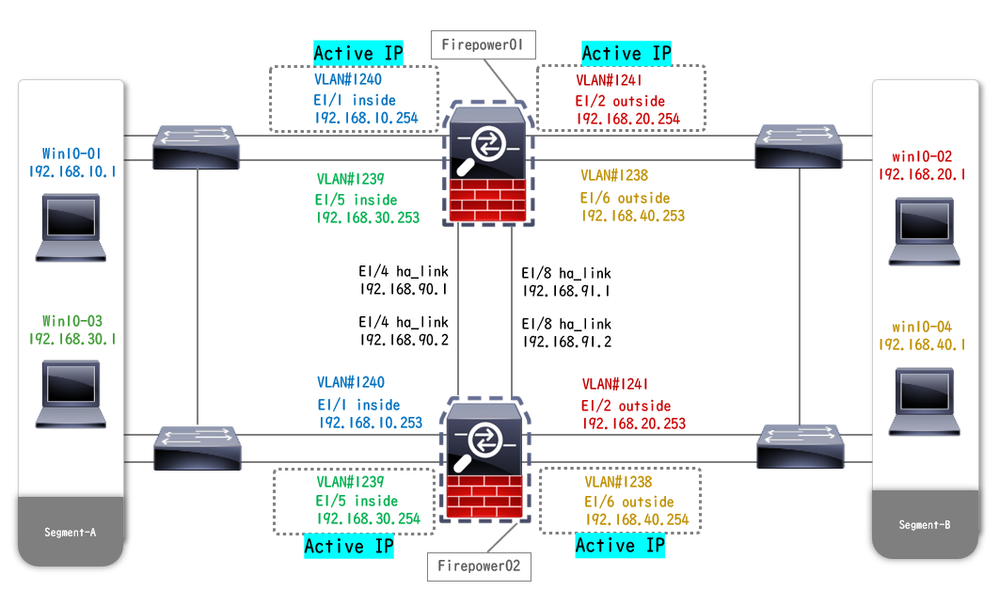

물리적 컨피그레이션 다이어그램

물리적 컨피그레이션 다이어그램

설정

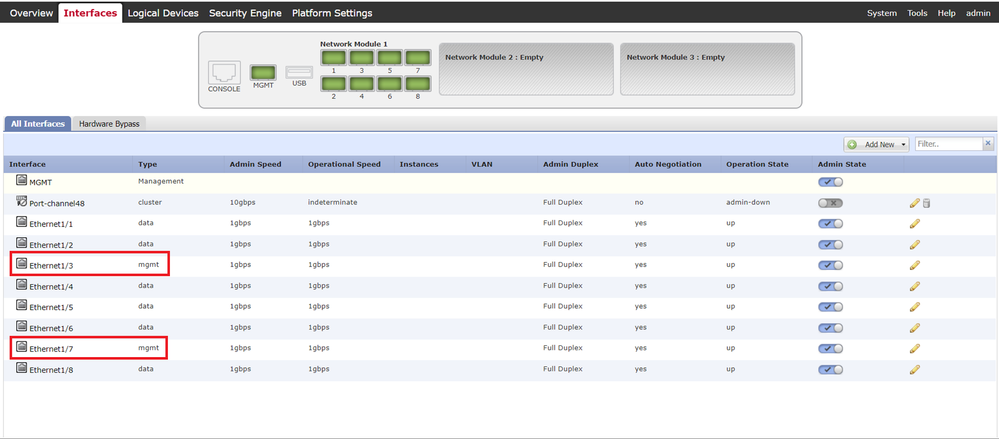

1단계. 인터페이스 사전 구성

a. FCM의 Interfaces로 이동합니다. 2개의 관리 인터페이스를 설정합니다. 이 예에서는 Ethernet1/3 및 Ethernet1/7입니다.

인터페이스 사전 구성

인터페이스 사전 구성

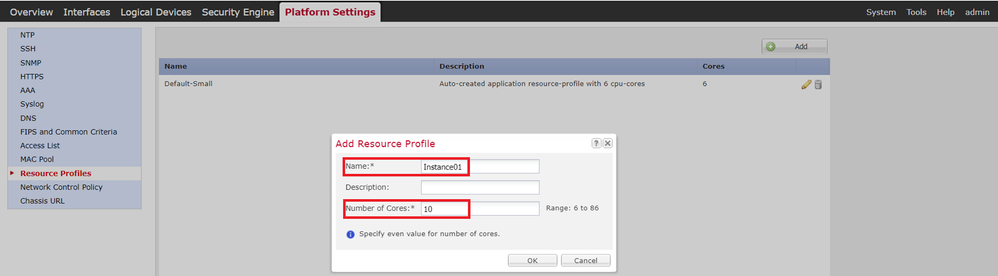

2단계. 컨테이너 인스턴스에 대한 리소스 프로파일 2개를 추가합니다.

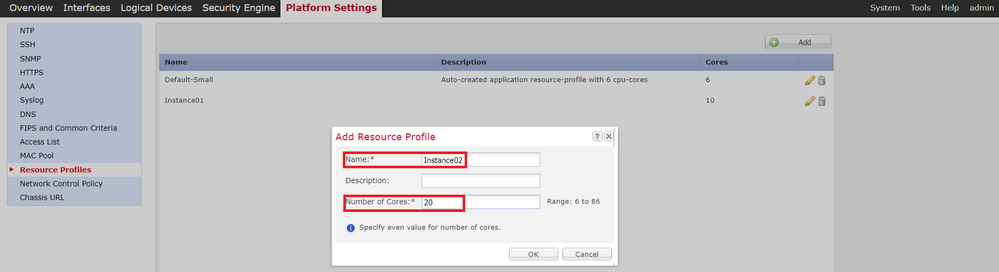

a. Platform Settings(플랫폼 설정) > Resource Profiles(리소스 프로파일) > Add on FCM(FCM에 추가)으로 이동합니다. 첫 번째 리소스 프로필을 설정합니다.

이 예에서는 다음을 수행합니다.

・이름: 인스턴스01

· 코어 수: 10

참고: 컨테이너 인스턴스 쌍의 HA에서는 동일한 리소스 프로필 특성을 사용해야 합니다.

프로파일 이름을 1~64자로 설정합니다. 이 프로파일을 추가한 후에는 이름을 변경할 수 없습니다.

프로파일의 코어 수를 6에서 최대 사이로 설정합니다.

첫 번째 리소스 프로필 추가

첫 번째 리소스 프로필 추가

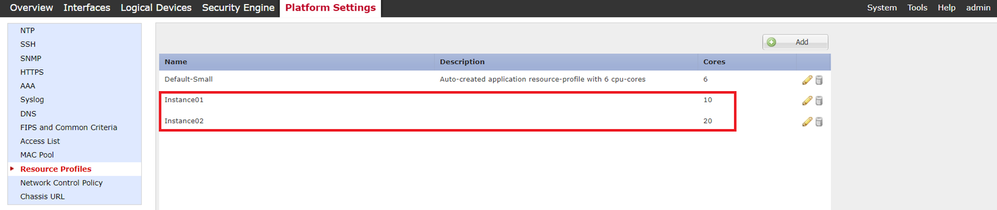

b. a를 반복합니다. 2단계에서 두 번째 리소스 프로필을 구성합니다.

이 예에서는 다음을 수행합니다.

・이름: 인스턴스02

· 코어 수: 20

두 번째 리소스 프로필 추가

두 번째 리소스 프로필 추가

c. 2개의 리소스 프로필이 추가되었는지 확인합니다.

리소스 프로필 확인

리소스 프로필 확인

3단계. (선택 사항) 컨테이너 인스턴스 인터페이스에 대한 가상 MAC 주소의 MAC 풀 접두사를 추가합니다.

액티브/스탠바이 인터페이스에 대한 가상 MAC 주소를 수동으로 설정할 수 있습니다. 다중 인스턴스 기능의 경우 가상 MAC 주소가 설정되지 않은 경우 섀시는 인스턴스 인터페이스에 대한 MAC 주소를 자동으로 생성하고 각 인스턴스의 공유 인터페이스에서 고유한 MAC 주소를 사용하도록 보장합니다.

MAC 주소에 대한 자세한 내용은 Add a MAC Pool Prefix and View MAC Addresses for Container Instance Interfaces(MAC 풀 접두사 추가 및 컨테이너 인스턴스 인터페이스의 MAC 주소 보기)를 참조하십시오.

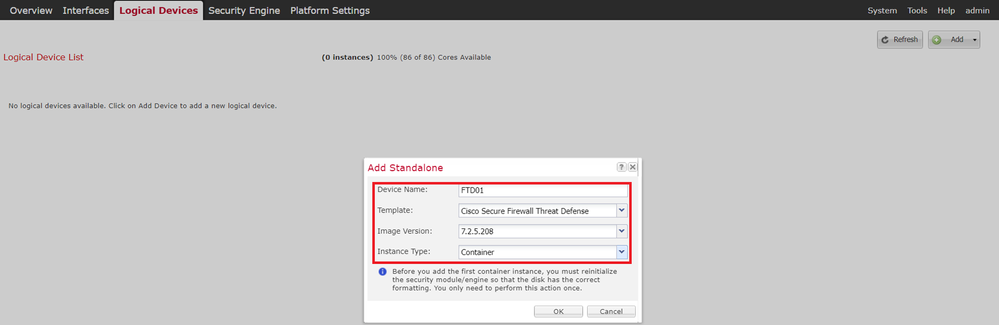

4단계. 독립형 인스턴스를 추가합니다.

a. Logical Devices(논리적 디바이스) > Add Standalone(독립형 추가)으로 이동합니다. 첫 번째 인스턴스를 설정합니다.

이 예에서는 다음을 수행합니다.

· 장치 이름: FTD01

· 인스턴스 유형: 컨테이너

참고: 컨테이너 응용 프로그램을 배포하는 유일한 방법은 인스턴스 유형이 컨테이너로 설정된 응용 프로그램 인스턴스를 사전 배포하는 것입니다. 컨테이너를 선택해야 합니다.

논리적 디바이스를 추가한 후에는 이 이름을 변경할 수 없습니다.

인스턴스 추가

인스턴스 추가

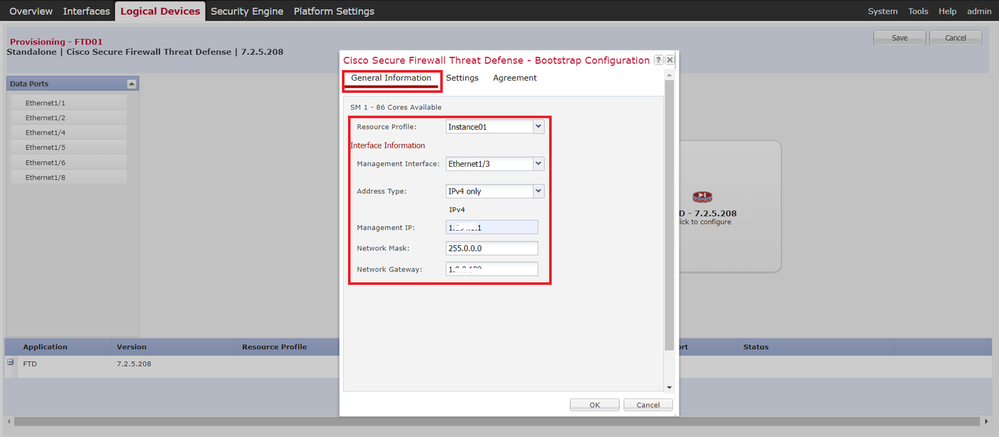

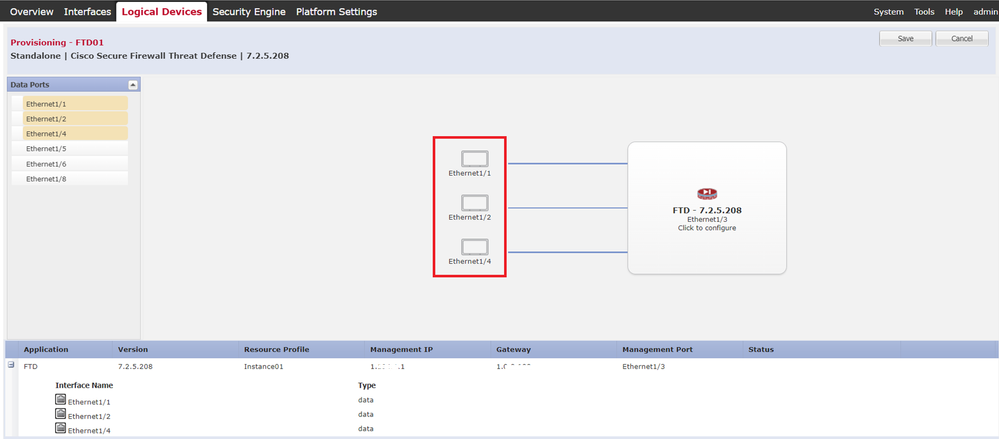

5단계. 인터페이스 구성

a. Instance01에 대한 리소스 프로필, 관리 인터페이스, 관리 IP를 설정합니다.

이 예에서는 다음을 수행합니다.

· 자원 프로파일: 인스턴스01

· 관리 인터페이스: 이더넷1/3

·관리IP: x.x.1.1

프로필/관리 인터페이스/관리 IP 구성

프로필/관리 인터페이스/관리 IP 구성

b. 데이터 인터페이스를 설정합니다.

이 예에서는 다음을 수행합니다.

·이더넷1/1(내부용)

·이더넷1/2(외부용)

·Ethernet1/4(HA 링크에 사용)

데이터 인터페이스 설정

데이터 인터페이스 설정

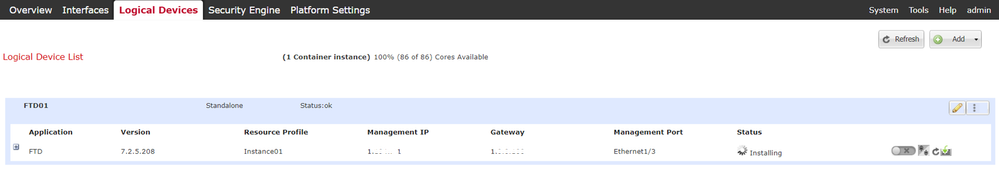

c. Logical Devices(논리적 디바이스)로 이동합니다. 인스턴스 부팅을 기다리는 중입니다.

Instance01의 상태 확인

Instance01의 상태 확인

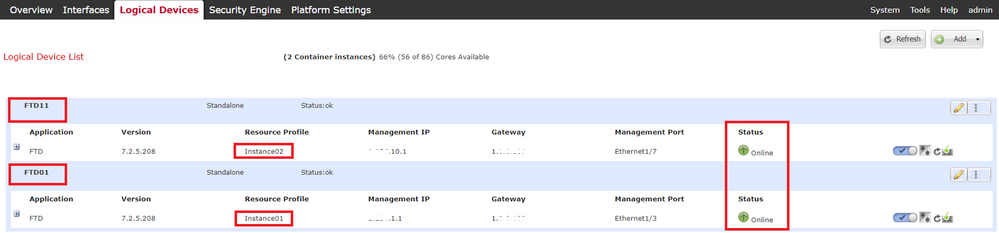

d. a를 반복합니다. 4.a단계, 5.a~c단계에서 두 번째 인스턴스를 추가하고 해당 인스턴스에 대한 세부 정보를 설정합니다.

이 예에서는 다음을 수행합니다.

·디바이스 이름: FTD11

·인스턴스 유형: 컨테이너

·리소스 프로필: 인스턴스02

·관리 인터페이스: 이더넷1/7

·관리IP: x.x.10.1

·이더넷1/5 = 내부

·이더넷1/6 = 외부

·이더넷1/8 = HA 링크

e. FCM에서 2개의 인스턴스가 온라인 상태인지 확인합니다.

기본 디바이스의 인스턴스 상태 확인

기본 디바이스의 인스턴스 상태 확인

f. (선택 사항) scope ssa및 scope slot 1 명령을 실행하여 show app-Instance Firepower CLI에서 2개의 인스턴스가 온라인 상태임을 확인합니다.

FPR4145-ASA-K9# scope ssa

FPR4145-ASA-K9 /ssa # scope slot 1

FPR4145-ASA-K9 /ssa/slot # show app-Instance

Application Instance:

App Name Identifier Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd FTD01 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance01 Not Applicable None --> FTD01 Instance is Online

ftd FTD11 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance02 Not Applicable None --> FTD11 Instance is Onlineg. 보조 장치에서도 같은 작업을 수행합니다. 2개의 인스턴스가 온라인 상태인지 확인합니다.

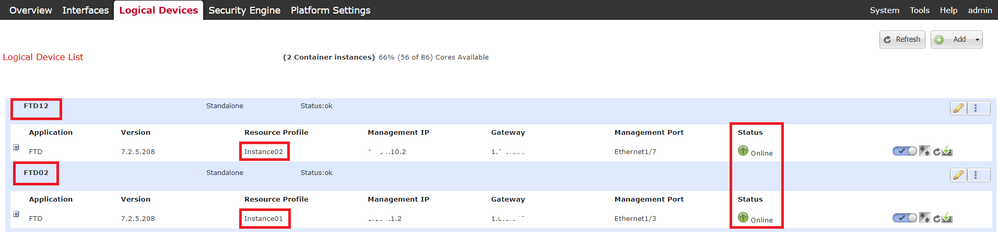

보조 디바이스의 인스턴스 상태 확인

보조 디바이스의 인스턴스 상태 확인

6단계. 각 인스턴스에 고가용성 쌍을 추가합니다.

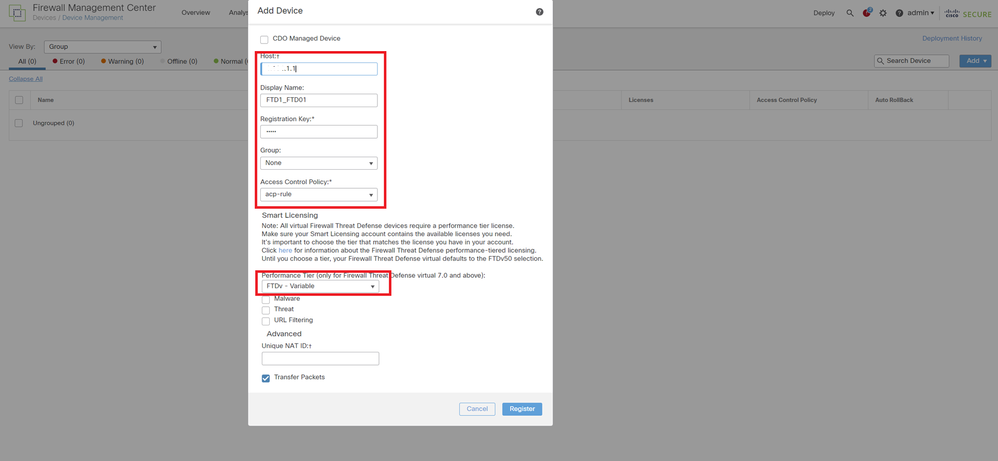

a. Devices(디바이스) > > Add Device on FMC(FMC에서 디바이스 추가)로 이동합니다. 모든 인스턴스를 FMC에 추가합니다.

이 예에서는 다음을 수행합니다.

·FTD1의 Instance01에 대한 표시 이름: FTD1_FTD01

·FTD1의 Instance02에 대한 표시 이름: FTD1_FTD11

·FTD2의 Instance01에 대한 표시 이름: FTD2_FTD02

·FTD2의 Instance02에 대한 표시 이름: FTD2_FTD12

이 그림에서는 FTD1_FTD01에 대한 설정을 보여 줍니다.

FTD 인스턴스를 FMC에 추가

FTD 인스턴스를 FMC에 추가

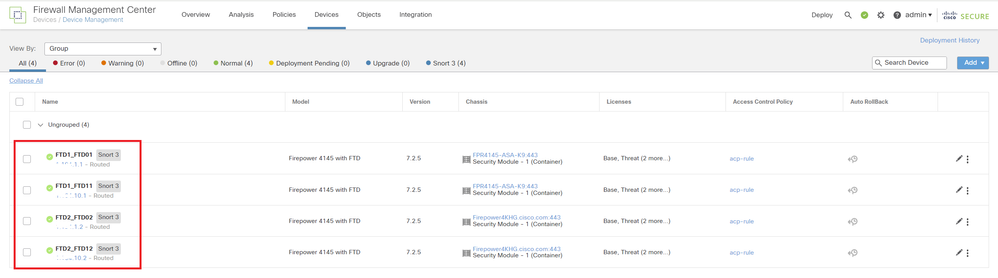

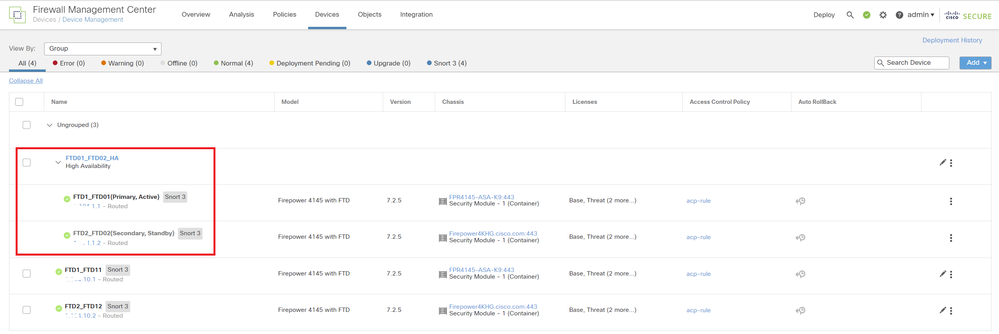

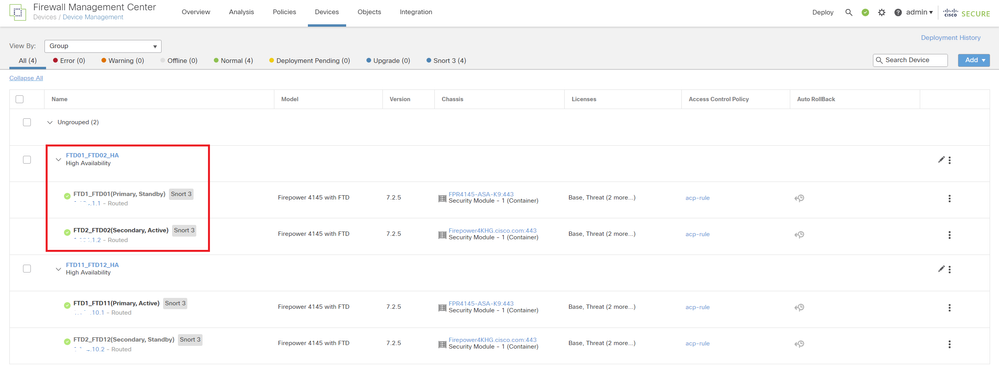

b. 모든 인스턴스가 정상인지 확인합니다.

FMC에서 인스턴스 상태 확인

FMC에서 인스턴스 상태 확인

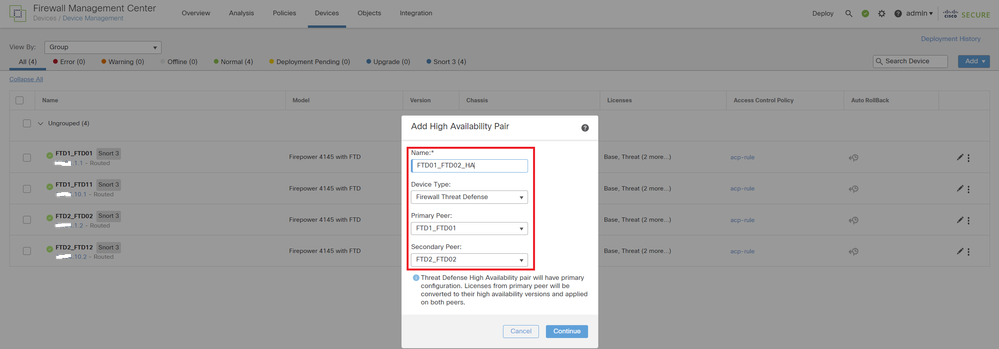

c. Devices(디바이스) > Add High Availability(고가용성 추가)로 이동합니다. 첫 번째 장애 조치 쌍을 설정합니다.

이 예에서는 다음을 수행합니다.

・이름: FTD01_FTD02_HA

· 주 피어 : FTD1_FTD01

·보조 피어 : FTD2_FTD02

참고: 올바른 유닛을 기본 유닛으로 선택해야 합니다.

첫 번째 장애 조치 쌍 추가

첫 번째 장애 조치 쌍 추가

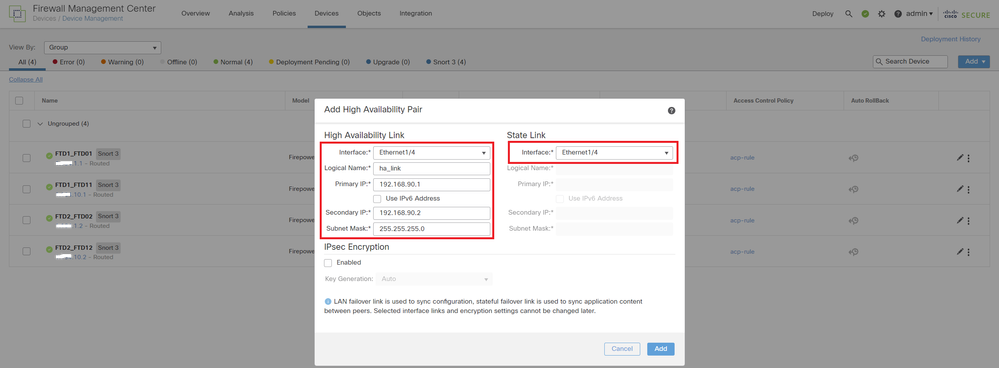

d. 첫 번째 장애 조치 쌍에서 장애 조치 링크의 IP를 설정합니다.

이 예에서는 다음을 수행합니다.

· 고가용성 링크: 이더넷1/4

·상태 링크: 이더넷1/4

· 기본 IP: 192.168.90.1/24

· 보조 IP: 192.168.90.2/24

첫 번째 장애 조치 쌍에 대한 HA 인터페이스 및 IP 설정

첫 번째 장애 조치 쌍에 대한 HA 인터페이스 및 IP 설정

e. 장애 조치 상태 확인

·FTD1_FTD01: Primay, 활성

·FTD2_FTD02: 보조, 대기

첫 번째 장애 조치 쌍의 상태 확인

첫 번째 장애 조치 쌍의 상태 확인

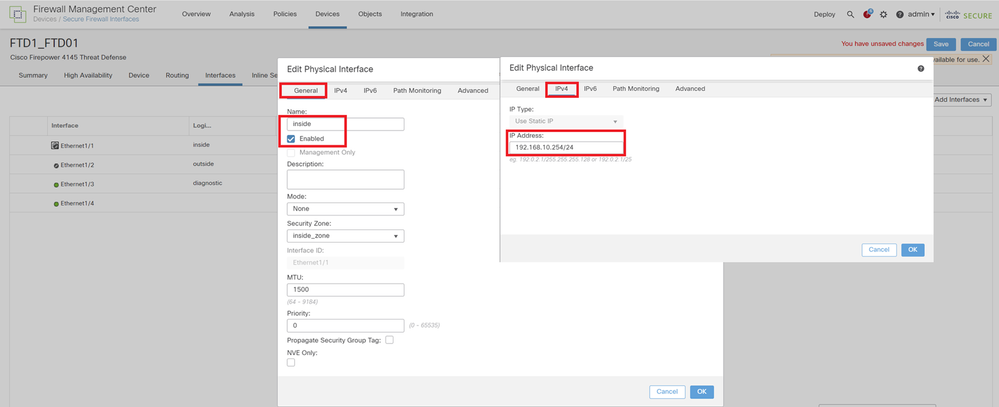

f. Devices(디바이스) > Click FTD01_FTD02_HA (이 예에서는) > Interfaces(인터페이스)로 이동합니다. Set Active IP for Data Interface(데이터 인터페이스에 대해 활성 IP 설정)로 이동합니다.

이 예에서는 다음을 수행합니다.

·이더넷1/1(내부): 192.168.10.254/24

·이더넷1/2(외부): 192.168.20.254/24

·이더넷1/3(진단): 192.168.80.1/24

이 그림에서는 Ethernet1/1의 Active IP에 대한 설정을 보여 줍니다.

데이터 인터페이스에 대한 활성 IP 설정

데이터 인터페이스에 대한 활성 IP 설정

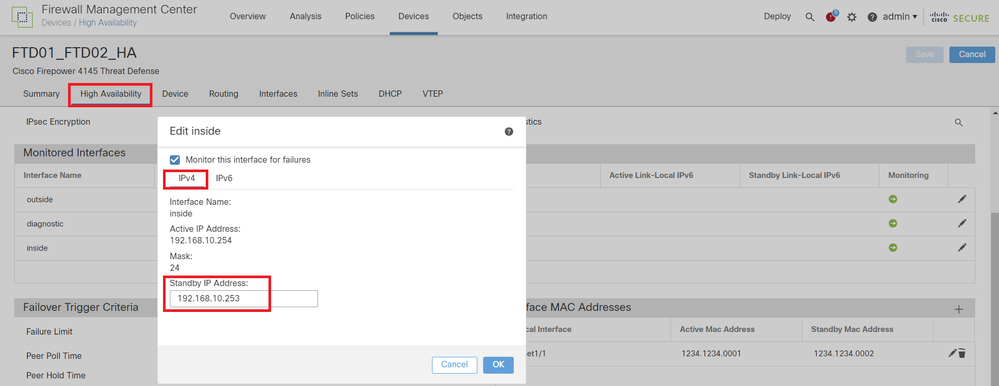

g. Devices(디바이스) > Click FTD01_FTD02_HA(이 예에서) > High Availability(고가용성)로 이동합니다. Set Standby IP for Data Interface(데이터 인터페이스용 대기 IP 설정)로 이동합니다.

이 예에서는 다음을 수행합니다.

·이더넷1/1(내부): 192.168.10.253/24

·이더넷1/2(외부): 192.168.20.253/24

·이더넷1/3(진단): 192.168.80.2/24

이 그림에서는 Ethernet1/1의 Standby IP에 대한 설정을 보여 줍니다.

데이터 인터페이스에 대한 대기 IP 설정

데이터 인터페이스에 대한 대기 IP 설정

h. 6.c~g 단계를 반복하여 두 번째 장애 조치 쌍을 추가합니다.

이 예에서는 다음을 수행합니다.

・이름: FTD11_FTD12_HA

·주 피어: FTD1_FTD11

·세컨더리 피어 : FTD2_FTD12

·고가용성 링크: 이더넷1/8

·주 링크: 이더넷1/8

·이더넷1/8(ha_link Active): 192.168.91.1/24

·이더넷1/5(내부 액티브): 192.168.30.254/24

·이더넷1/6(외부 액티브): 192.168.40.254/24

·이더넷1/7(진단 활성): 192.168.81.1/24

·이더넷1/8(ha_link 대기): 192.168.91.2/24

·이더넷1/5(내부 대기): 192.168.30.253/24

·이더넷1/6(외부 대기): 192.168.40.253/24

·이더넷1/7(진단 대기): 192.168.81.2/24

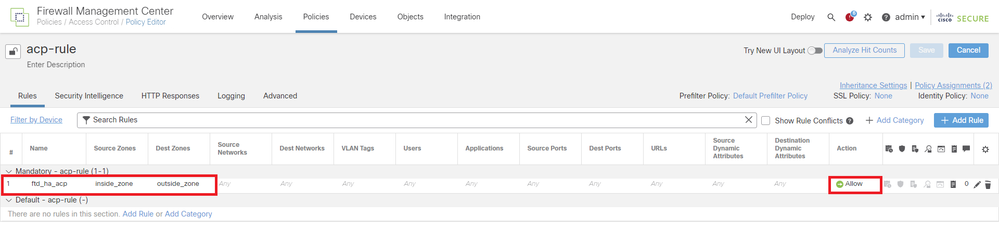

i. Logical Devices(논리적 디바이스) > Add Standalone(독립형 추가)으로 이동합니다. 내부에서 외부로의 트래픽을 허용하도록 ACP 규칙을 설정합니다.

ACP 규칙 설정

ACP 규칙 설정

j. FTD에 설정을 구축합니다.

k. CLI에서 HA 상태 확인

각 인스턴스의 HA 상태는 ASA와 동일한 Firepower CLI에서도 확인됩니다.

FTD1_FTD01(Primary Instance01)의 HA 상태를 확인하려면 show running-config failover 실행 및 show failover 명령을 수행합니다.

// confrim HA status of FTD1_FTD01 (Instance01 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Primary - Active <---- Instance01 of FPR01 is Active

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)FTD1_FTD11(Primay Instance02)의 HA 상태를 확인하려면 show running-config failover 실행 및 show failover 명령을 수행합니다.

// confrim HA status of FTD1_FTD11 (Instance02 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Primary - Active <---- Instance02 of FPR01 is Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)FTD2_FTD02(Secondary Instance01)의 HA 상태를 확인하려면 show running-config failover 실행 및 show failover 명령을 수행합니다.

// confrim HA status of FTD2_FTD02 (Instance01 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance01 of FPR01 is Active

Active time: 31651 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

FTD2_FTD12(Secondary Instance02)의 HA 상태를 확인하려면 show running-config failover 실행 및 show failover 명령을 수행합니다.

// confrim HA status of FTD2_FTD12 (Instance02 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance02 of FPR01 is Active

Active time: 31275 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

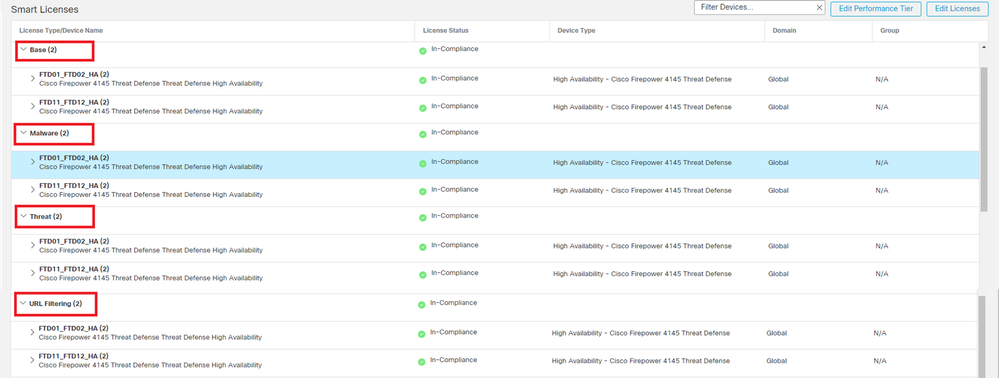

엘. 라이센스 사용 확인

모든 라이센스는 컨테이너 인스턴스가 아니라 보안 엔진/섀시별로 소비됩니다.

·베이스라인이 자동으로 할당됩니다. 보안 엔진/섀시당 1개.

· 기능 라이센스는 각 인스턴스에 수동으로 할당되지만, 기능 /보안 엔진/섀시당 하나의 라이센스만 소비합니다. 특정 기능 라이센스의 경우 사용 중인 인스턴스 수와 상관없이 총 1개의 라이센스만 있으면 됩니다.

이 표에서는 이 문서에서 라이센스가 소비되는 방식을 보여줍니다.

| FPR01 |

인스턴스01 |

기본, URL 필터링, 악성코드, 위협 |

| 인스턴스02 |

기본, URL 필터링, 악성코드, 위협 |

|

| FPR02 |

인스턴스01 |

기본, URL 필터링, 악성코드, 위협 |

| 인스턴스02 |

기본, URL 필터링, 악성코드, 위협 |

총 라이센스 수

| 기본 |

URL 필터링 |

악성코드 |

위협 |

| 2 |

2 |

2 |

2 |

FMC GUI에서 사용된 라이센스 수를 확인합니다.

사용된 라이센스 확인

사용된 라이센스 확인

다음을 확인합니다.

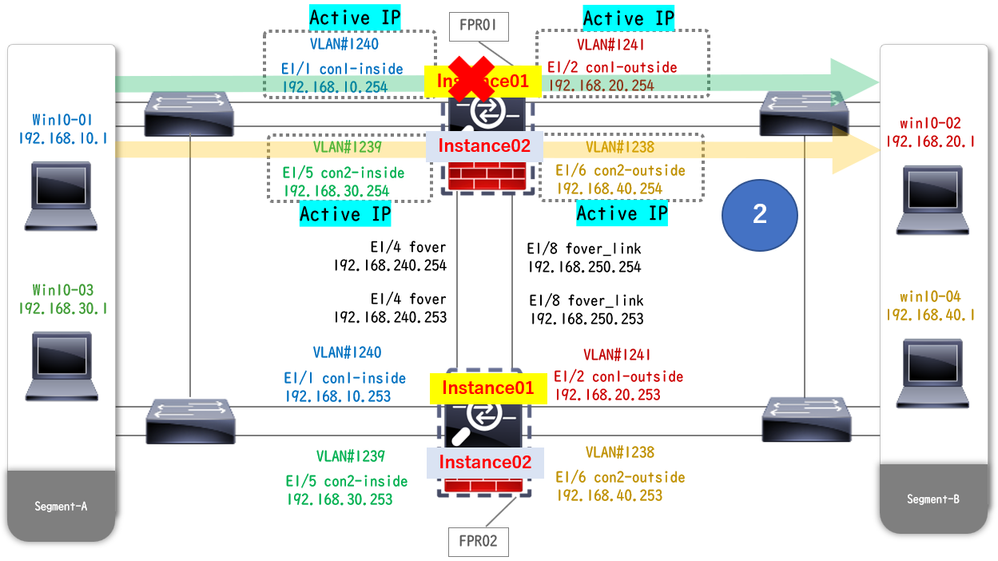

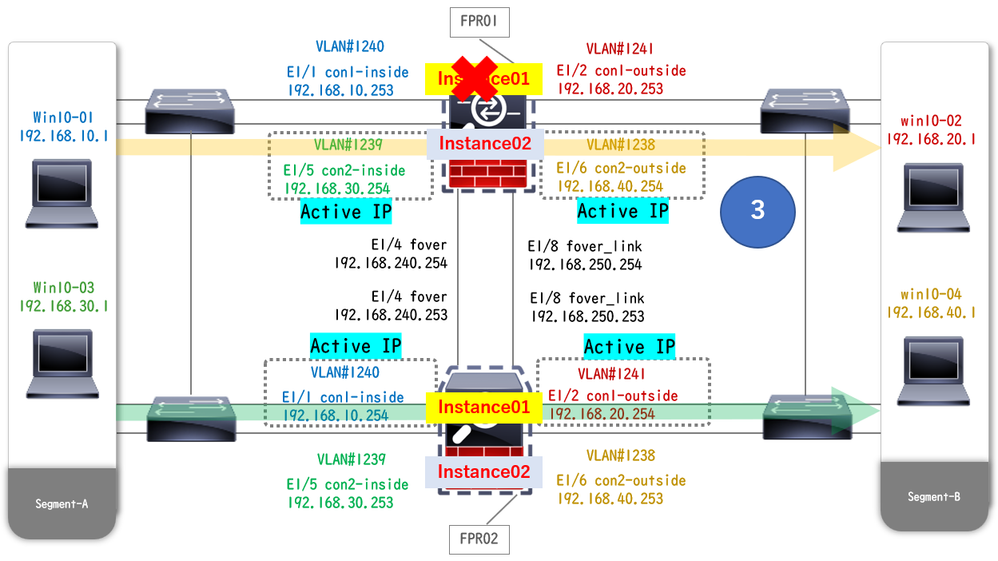

FTD1_FTD01(기본 인스턴스 01)에서 충돌이 발생하면 인스턴스 01의 장애 조치가 트리거되고 스탠바이 측의 데이터 인터페이스가 원래 액티브 인터페이스의 IP/MAC 주소를 인수하여 트래픽(이 문서의 FTP 연결)이 Firepower에 의해 지속적으로 전달되도록 합니다.

충돌 전

충돌 전

충돌 중

충돌 중

장애 조치가 트리거됨

장애 조치가 트리거됨

1단계. Win10-01에서 Win10-02로의 FTP 연결을 시작합니다.

2단계. 명령을 show conn

// Confirm the connection in Instance01 of FPR01

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:11, bytes 529, flags UIO N1

// Confirm the connection in Instance01 of FPR02

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:42, bytes 530, flags UIO N13단계. Win10-03에서 Win10-04로의 FTP 연결을 시작합니다.

4단계. 명령을 show conn 실행하여 Instance02 둘 다에서 FTP 연결이 설정되었는지 확인합니다.

// Confirm the connection in Instance02 of FPR01

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:02, bytes 530, flags UIO N1

// Confirm the connection in Instance02 of FPR02

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:13, bytes 530, flags UIO N15단계. 실행 connect ftd FTD01및 system support diagnostic-cli명령을 사용하여 ASA CLI에 로그인합니다. 실행 enable및 crashinfo force watchdog 명령을 사용하여 기본/액티브 유닛에서 Instance01을 강제로 충돌시킵니다.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

FTD01> enable

Password:

FTD01#

FTD01# crashinfo force watchdog

reboot. Do you wish to proceed? [confirm]:6단계. Instance01에서 장애 조치가 발생하며 FTP 연결이 중단되지 않습니다. Run show failoverand show conn명령을 실행하여 FPR02에서 Instance01의 상태를 확인하십시오.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Active <---- Instance01 of FPR02 is Switching to Active

Interface diagnostic (192.168.80.1): Normal (Waiting)

Interface inside (192.168.10.254): Unknown (Waiting)

Interface outside (192.168.20.254): Unknown (Waiting)

......

Other host: Primary - Failed

Interface diagnostic (192.168.80.2): Unknown (Monitored)

Interface inside (192.168.10.253): Unknown (Monitored)

Interface outside (192.168.20.253): Unknown (Monitored)

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:02:25, bytes 533, flags U N17단계. Instance01에서 충돌이 발생해도 Instance02에는 영향을 주지 않습니다. Instance02 show failover의 상태를 확인하려면 실행 및 show conn명령을 실행하십시오.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:01:18, bytes 533, flags UIO N18단계. FMC에서 Devices(디바이스) > All(모두)로 이동합니다. HA 상태를 확인합니다.

·FTD1_FTD01: 기본, 대기

·FTD2_FTD02: 보조, 활성

HA 상태 확인

HA 상태 확인

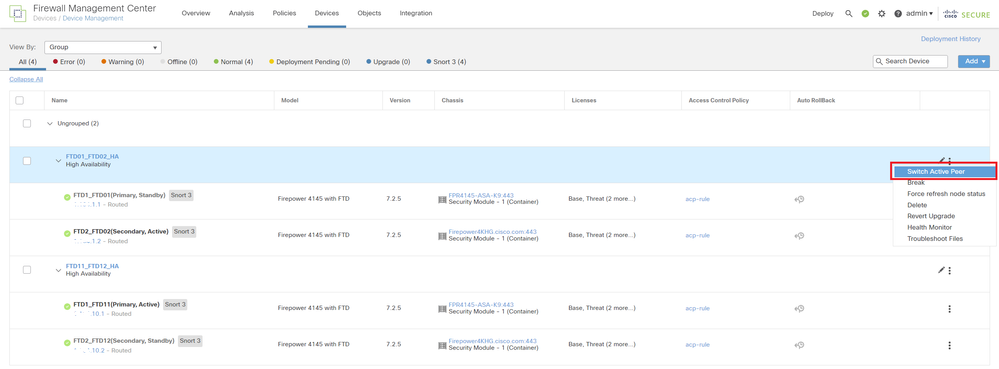

9단계. (선택 사항)FPR01의 Instance01이 정상으로 돌아간 후 HA의 상태를 수동으로 전환할 수 있습니다. 이는 FMC GUI 또는 FRP CLI에서 수행할 수 있습니다.

FMC에서 Devices(디바이스) > All(모두)로 이동합니다. FTD01_FTD02_HA에 대한 HA 상태를 전환하려면 Switch Active Peer(활성 피어 전환)를 클릭합니다.

스위치 HA 상태

스위치 HA 상태

Firepower CLI에서 실행 connect ftd FTD01및 system support diagnostic-cli명령을 사용하여 ASA CLI에 입력합니다. 실행 enable및 명령을 사용하여 FTD01_FTD02_HA에 대해 HA를 failover active 전환합니다.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

firepower# failover active문제 해결

장애 조치 상태를 확인하려면 명령을 show failover 실행하고 show failover history 실행합니다.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show failover history

==========================================================================

From State To State Reason

==========================================================================

07:26:52 UTC Jan 22 2024

Negotiation Cold Standby Detected an Active peer

07:26:53 UTC Jan 22 2024

Cold Standby App Sync Detected an Active peer

07:28:14 UTC Jan 22 2024

App Sync Sync Config Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync Config Sync File System Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync File System Bulk Sync Detected an Active peer

07:28:33 UTC Jan 22 2024

Bulk Sync Standby Ready Detected an Active peer명령 debug fover

> debug fover

auth Failover Cloud authentication

cable Failover LAN status

cmd-exec Failover EXEC command execution

conn Failover Cloud connection

fail Failover internal exception

fmsg Failover message

ifc Network interface status trace

open Failover device open

rx Failover Message receive

rxdmp Failover recv message dump (serial console only)

rxip IP network failover packet recv

snort Failover NGFW mode snort processing

switch Failover Switching status

sync Failover config/command replication

synccount Failover Sync Count

tx Failover Message xmit

txdmp Failover xmit message dump (serial console only)

txip IP network failover packet xmit

verbose Enable verbose logging

verify Failover message verify참조

https://www.cisco.com/c/en/us/support/docs/security/firepower-management-center/212699-configure-ftd-high-availability-on-firep.html

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/multi-Instance/multi-Instance_solution.html

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

06-Feb-2024 |

최초 릴리스 |

피드백

피드백