소개

이 문서에서는 Cisco Secure Firewall 디바이스에서 링크 장애 조치를 수행하는 동안 IKEv2 암호화 맵 백업 피어의 기능에 대해 설명합니다.

사전 요구 사항

· Adaptive Security Appliance 버전 9.14(1) 이상

· Firewall Threat Defense 버전 6.6 이상

· Firewall Management Center 버전 6.6 이상

· 방화벽 장치 관리자 버전 6.6 - 7.0(API 사용) 또는 7.1+(GUI 사용)

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

· IKEv2 Site-to-Site 암호화 맵의 기본 이해

· VPN 엔드포인트 간의 기본 언더레이 연결

· IP Service Level Agreement 기능에 대한 기본 이해

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 버전 및 하드웨어 버전을 기반으로 합니다.

· Cisco ASAv 디바이스 버전 9.16(2) 2개

· Cisco IOS® Router 버전 15.9(3)M4 3개

· 2개의 Ubuntu 호스트 버전 20.04

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

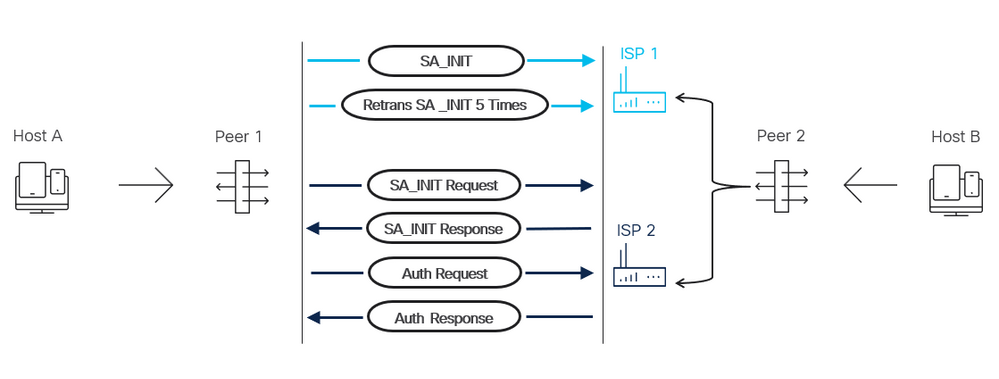

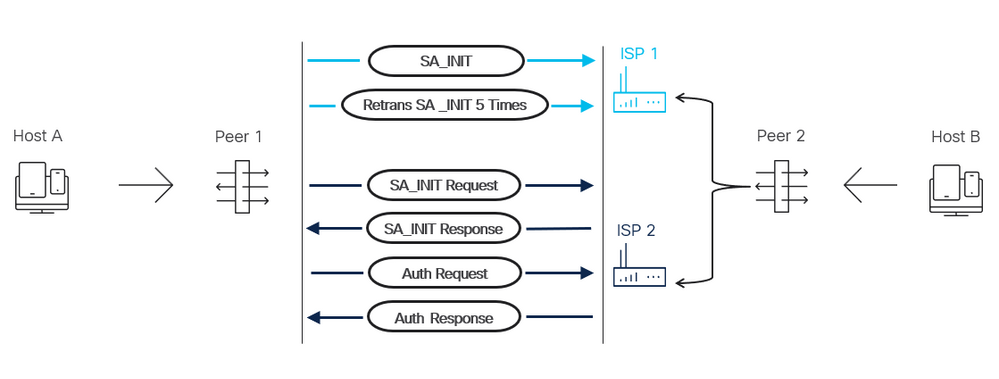

이론

IKEv2 다중 피어 토폴로지의 Responder 측에서는 IKEv2 피어 통과가 지원되지 않습니다. 예를 들어, 토폴로지에는 피어 1 및 피어 2라는 두 개의 VPN 엔드포인트가 있습니다. 피어 2에는 2개의 ISP 인터페이스가 있으며 피어 1에는 1개의 ISP 인터페이스가 있습니다. ISP 장애 조치 시, 경로를 모니터링하기 위한 컨피그레이션이 있는 경우 피어 2는 보조 ISP 인터페이스에서 IKE를 시작합니다. 피어 1은 암호화 맵에 대해 나열된 백업 피어를 사용하여 피어 2의 ISP 장애 조치를 수용하기 위해 IP 주소를 자동으로 트래버스하지 않습니다. 피어 1에서 트래픽이 시작될 때까지 연결이 실패합니다. 피어 1은 암호화 ACL을 기반으로 트래픽을 시작하면 경로가 재전송에서 dead로 선언될 때까지 기본 ISP 경로를 통해 통신을 시도합니다. 이 프로세스는 약 2분 정도 소요됩니다. 기본 피어가 비활성으로 선언되면 피어 1은 나열된 백업 피어와의 연결을 시작하고 연결이 설정됩니다. 기본 ISP 경로를 다시 사용할 수 있게 되고 피어 2가 기본 ISP 인터페이스로 전환되면 피어 1에서 관련 트래픽을 생성해야 합니다. 이 프로세스에서는 피어 1이 암호화 맵에 나열된 기본 피어와의 연결을 시작하고 IKE 연결을 정상적으로 설정할 수 있습니다.

운영 순서

1. VPN Peer 2 SLA가 경로 실패를 감지합니다.

2. VPN 피어 2에는 IKE ID를 변경하는 VPN 피어 1에 연결하는 데 사용되는 경로를 변경하는 라우팅 테이블 업데이트가 있습니다.

3. 호스트 A가 호스트 B로 향하는 트래픽을 지속적으로 시작합니다.

4. VPN Peer 1은 5번의 재전송이 발생할 때까지 VPN Peer 2의 Primary-ISP 인터페이스로 IKE 연결을 형성하려고 합니다.

5. VPN Peer 1은 피어가 데드되었음을 선언하고 VPN Peer 2의 보조 ISP 인터페이스인 암호화 맵에서 보조 피어로 이동합니다. 이 연결이 설정되었습니다.

네트워크 다이어그램

컨피그레이션 예시

VPN 피어 2

Interfaces:

interface GigabitEthernet0/0

nameif PRIMARY-ISP

security-level 0

ip address 203.0.113.1 255.255.255.0

interface GigabitEthernet0/1

nameif BACKUP-ISP

security-level 0

ip address 198.51.100.1 255.255.255.0

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 192.168.10.2 255.255.255.00

SLA 및 라우팅:

sla monitor 500

type echo protocol ipIcmpEcho 209.165.200.226 interface PRIMARY-ISP

num-packets 3

frequency 5

sla monitor schedule 500 life forever start-time now

track 1 rtr 500 reachability

route PRIMARY-ISP 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

route BACKUP-ISP 0.0.0.0 0.0.0.0 198.51.100.2 254

암호화:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable PRIMARY-ISP

crypto ikev2 enable BACKUP-ISP

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP 1 match address CRYPTO

crypto map MAP 1 set peer 192.0.2.1

crypto map MAP 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP interface PRIMARY-ISP

crypto map MAP interface BACKUP-ISP

터널 그룹:

tunnel-group 192.0.2.1 type ipsec-l2l

tunnel-group 192.0.2.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

액세스 목록:

access-list CRYPTO line 1 extended permit ip 192.168.10.0 255.255.255.0 10.10.10.0 255.255.255.0

VPN 피어 1

Interfaces:

interface GigabitEthernet0/0

nameif OUTSIDE

security-level 0

ip address 192.0.2.1 255.255.255.0

interface GigabitEthernet0/1

nameif INSIDE

security-level 100

ip address 10.10.10.2 255.255.255.0

라우팅:

route OUTSIDE 0.0.0.0 0.0.0.0 192.0.2.2

암호화:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable OUTSIDE

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP-2 1 match address CRYPTO-2

crypto map MAP-2 1 set peer 203.0.113.1 198.51.100.1

crypto map MAP-2 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP-2 interface OUTSIDE

터널 그룹:

tunnel-group 203.0.113.1 type ipsec-l2l

tunnel-group 203.0.113.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

tunnel-group 198.51.100.1 type ipsec-l2l

tunnel-group 198.51.100.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

액세스 목록:

access-list CRYPTO-2 line 1 extended permit ip 10.10.10.0 255.255.255.0 192.168.10.0 255.255.255.0

기본 ISP

인터페이스:

GigabitEthernet0/0 203.0.113.2 255.255.255.0

GigabitEthernet0/1 209.165.200.225 255.255.255.224

백업 ISP

인터페이스:

GigabitEthernet0/0 198.51.100.2 255.255.255.0

GigabitEthernet0/1 209.165.202.130 255.255.255.224

ISP

인터페이스:

GigabitEthernet0/0 209.165.202.129 255.255.255.224

GigabitEthernet0/1 209.165.200.226 255.255.255.224

호스트

호스트 2:

192.168.10.1 255.255.255.0 dev ens2

호스트 1:

10.10.10.1 255.255.255.0 dev ens2

구성 목표

이 Lab에서 VPN Peer 2는 기본 ISP에 대한 G0/1 인터페이스의 연결성을 쿼리합니다. 이 쿼리는 SLA 모니터링을 통해 ICMP로 수행됩니다. SLA 컨피그레이션은 트랙에 연결된 다음 기본 ISP 경로에 연결됩니다. SLA 연결 실패로 인해 이 경로를 사용할 수 없게 되면 백업 ISP 경로가 자동으로 활성화됩니다. 즉, VPN 피어 2의 IKE 협상이 IP 주소가 198.51.100.1인 BACKUP-ISP 인터페이스에서 시작됩니다. VPN Peer 1(VPN 피어 1) 측에서 198.51.100.1 주소가 암호화 맵에서 보조 피어로 나열됩니다. VPN 피어 1은 암호화 맵에서 기본 피어로 암호화 ACL 트래픽을 시작해야 합니다. 그런 다음 암호화 맵의 보조 피어가 사용되기 전에 재전송을 통해 피어가 비활성 상태임을 선언합니다.

다음을 확인합니다.

이 섹션을 사용하여 컨피그레이션 기능을 원하는 대로 확인합니다

SLA가 실패를 탐지하기 전:

VPN-PEER-2# show track

Track 1

Response Time Reporter 500 reachability

Reachability is Up

12 changes, last change 05:51:34

Latest operation return code: OK

Latest RTT (millisecs) 7

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, PRIMARY-ISP

C 192.168.10.0 255.255.255.0 is directly connected, inside

L 192.168.10.2 255.255.255.255 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, BACKUP-ISP

L 198.51.100.1 255.255.255.255 is directly connected, BACKUP-ISP

C 203.0.113.0 255.255.255.0 is directly connected, PRIMARY-ISP

L 203.0.113.1 255.255.255.255 is directly connected, PRIMARY-ISP

VPN-PEER-2# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

160993547 203.0.113.1/500 192.0.2.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21202 sec

Child sa: local selector 192.168.10.0/0 - 192.168.10.255/65535

remote selector 10.10.10.0/0 - 10.10.10.255/65535

ESP spi in/out: 0x30138366/0x7405d4a0

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

168559091 192.0.2.1/500 203.0.113.1/500 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21386 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x7405d4a0/0x30138366

SLA에서 장애를 탐지한 후:

VPN-PEER-2# show track 1

Track 1

Response Time Reporter 500 reachability

Reachability is Down

13 changes, last change 00:05:23

Latest operation return code: Timeout

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, BACKUP-ISP

VPN-PEER-2# show crypto ikev2 sa

There are no IKEv2 SAs

주의: IKE는 호스트 A가 호스트 B를 위한 트래픽을 시작할 때까지 중단됩니다. 그런 다음 VPN 피어 1이 암호화 맵이 없는 기본 피어를 선언하고 백업 피어 IP 주소로 이동합니다.

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:79, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

178593183 192.0.2.1/500 198.51.100.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/232 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x695d6bf0/0xbefc13c

참고: VPN 피어 1은 암호화 맵에서 기본 피어를 데드(dead)로 선언하고 백업 피어 IP 주소에 대한 연결을 시작합니다.

문제 해결

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

Debug crypto ispec 255

Debug sla monitor error #

Debug sla monitor trace

피드백

피드백