소개

이 문서에서는 Cisco Secure Firewall에서 SAML 인증을 사용하여 그룹 정책을 동적으로 할당하는 프로세스에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- 기본 원격 액세스 VPN, SSL 및 인증서 지식

- 기본 SAML 지식

- firepower Management Center 경험

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco Secure Firewall v7.2.0

- Cisco FMC(Secure Firewall Management Center) v7.2.0

- Cisco Secure Client 5.0.04032

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이 문서에서는 Okta가 IdP(ID 제공자)로 사용됩니다. 그러나 SAML Assertion에서 전송된 특성의 사용자 지정을 허용하는 모든 IdP를 사용할 수 있습니다.

인증 어설션 외에 어설션 특성을 보내도록 SAML IdP를 구성할 수 있습니다. ASA/FTD의 SAML Service Provider 구성 요소는 IdP에서 받은 SAML 어설션을 해석하고 이를 기반으로 정책을 선택합니다.

구성

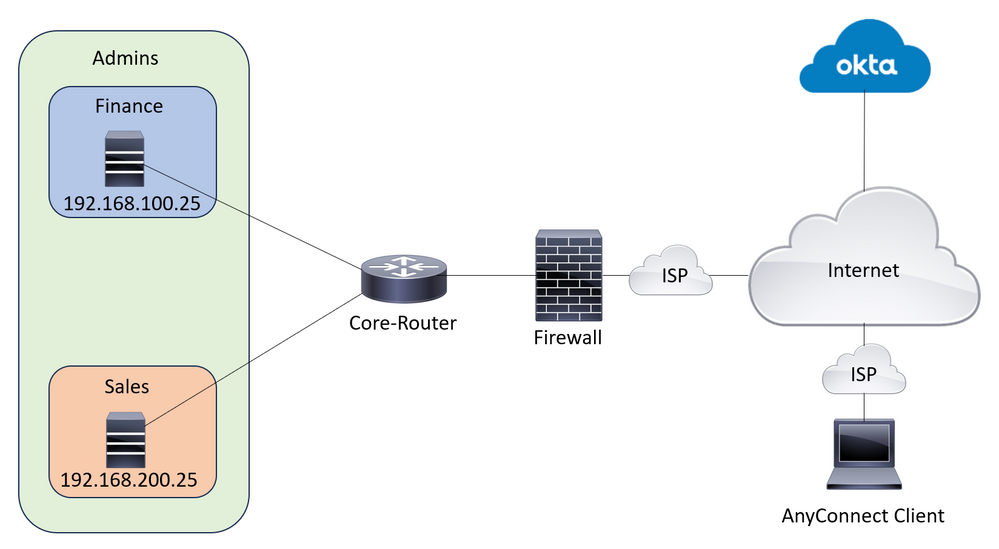

네트워크 다이어그램

실습 토폴로지

실습 토폴로지

참고: 이 설정은 사용자가 한 그룹에 속하고 한 그룹에만 속하는 경우에만 작동하며, 사용자가 여러 그룹에 속하는 경우에는 작동하지 않습니다.

설정

Okta - SAML 구성 부품 #1

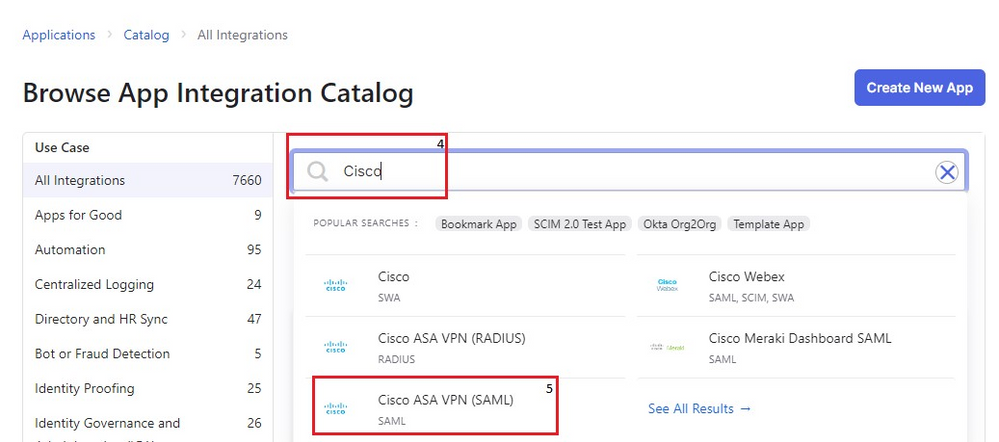

1. 다음으로 이동 Applications > Applications 을 클릭하고 Browse App Catalog. 검색 대상Cisco 카탈로그 검색 표시줄에서 Cisco ASA VPN SAML를 클릭한 다음 Add Integration.

Okta 애플리케이션 추가

Okta 애플리케이션 추가

Okta ASA SAML 애플리케이션

Okta ASA SAML 애플리케이션

Okta Application Add(Okta 애플리케이션 추가) 버튼

Okta Application Add(Okta 애플리케이션 추가) 버튼

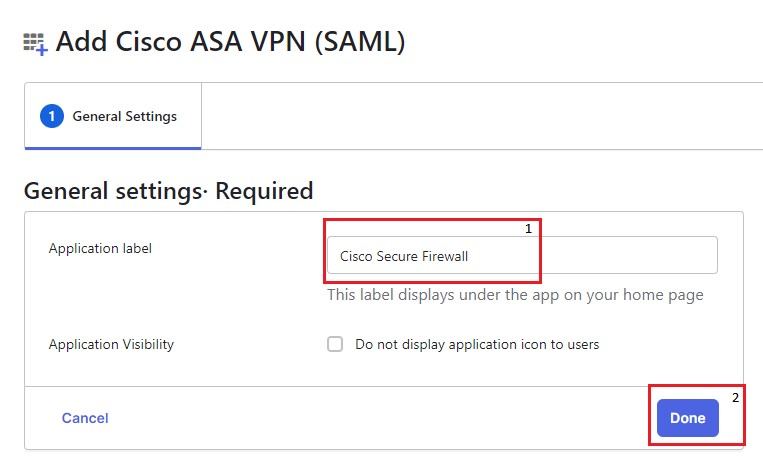

2. 다음을 입력합니다. Application Label 의 General Settings 섹션 및 클릭 Done.

Okta 일반 설정

Okta 일반 설정

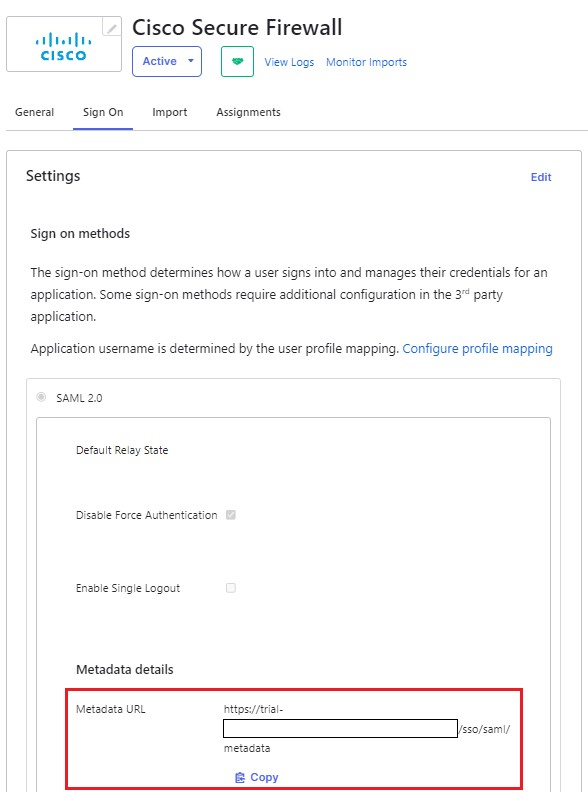

3. Sign On, 검색 Metadata URL를 복사한 다음 새 탭에서 엽니다. 이 Metadata XML 파일은 이 이미지에 표시된 것처럼 보입니다.

Okta 로그인 페이지

Okta 로그인 페이지

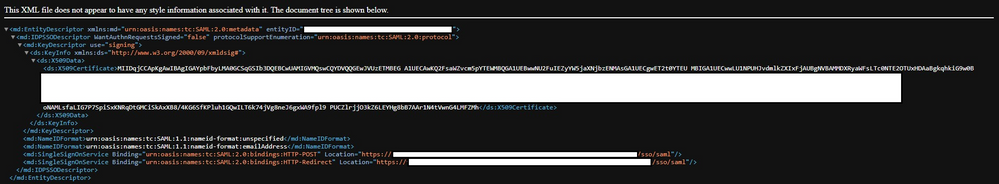

메타데이터 XML

메타데이터 XML

4. 다운로드 SAML SIgning Certificate, 동일함 Sign On 섹션을 참조하십시오. 이는 FMC에서 SSO를 구성하는 데 필요합니다.

5. 그런 다음 FMC에서 SSO 서버를 구성합니다. SSL 인증서가 FTD에 대해 구성되고 등록된다고 가정합니다(여기서 신뢰 지점 이름은 입니다). RAVPN-SSL).

FMC - SAML 컨피그레이션

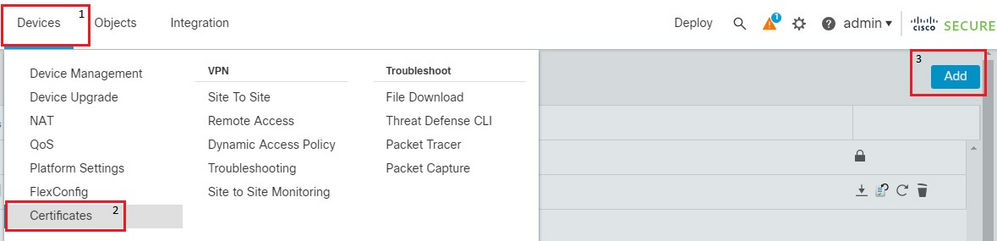

1. FMC에서 Devices > Certificates 을 클릭하고 Add.

FMC 장치 탐색

FMC 장치 탐색

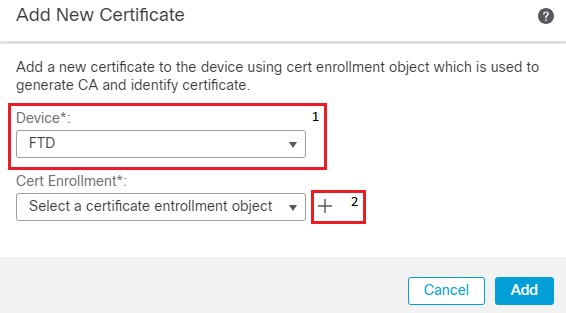

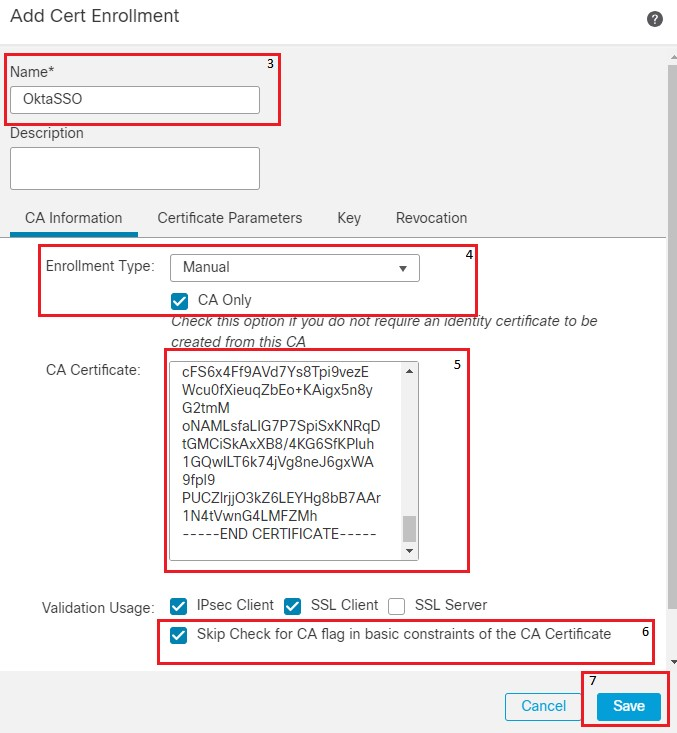

2. 적절한 디바이스를 선택하고 Cert Enrollment(인증서 등록) 옆의 + 를 클릭합니다. 인증서 등록의 이름을 지정합니다. 아래 CA Information, 등록 유형을 Manual. 다음을 확인하십시오. CA Only 확인란을 선택하고 CA Certificate 섹션 Okta SAML 페이지에서 이전에 받은 인증서의 내용을 붙여넣습니다. 작업을 마치면 Save.

FMC 인증서 등록

FMC 인증서 등록

fmc 인증서 등록 세부 정보

fmc 인증서 등록 세부 정보

참고: 옵션을 선택합니다. Skip Check for CA flag in basic constraints of the CA certificate일반적으로 IdP에서 제공하는 인증서는 자체 서명됩니다.

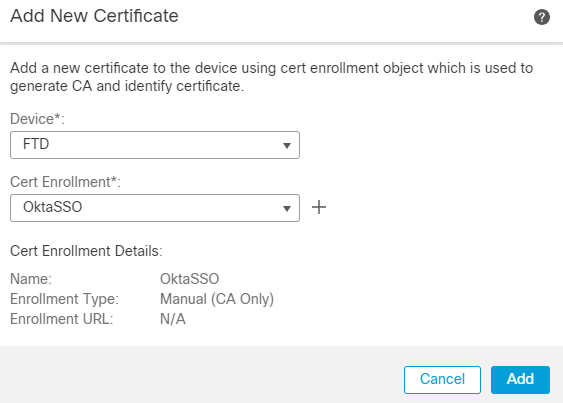

3. 클릭 Add 인증서를 등록하려면

fmc 인증서 등록 추가

fmc 인증서 등록 추가

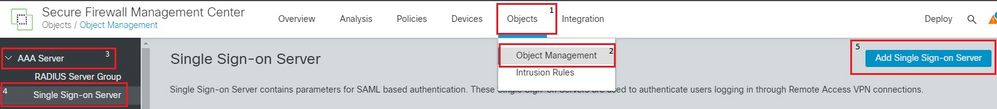

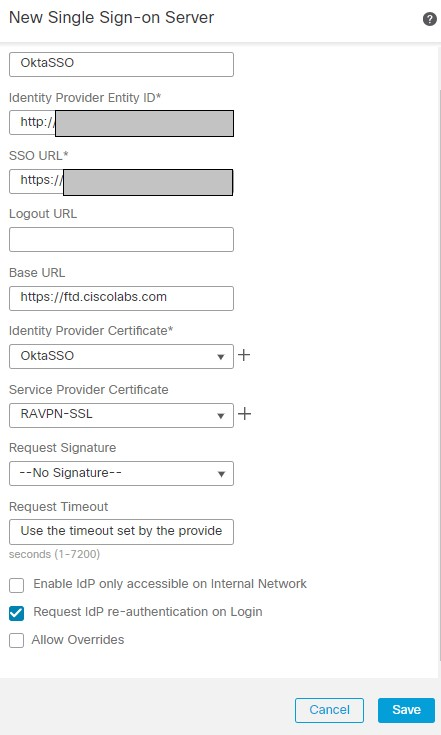

4. 다음으로 이동 Objects > Object Management > AAA Server > Single Sign-on Server 을 클릭하고 Add Single Sign-on Server. 메타데이터 XML(엔티티 ID 및 SSO URL)에서 기본 URL이 common name (CN) FTD SSL 인증서에 대해 보유하고 있는 것입니다. IdP 인증서는 OktaSSO 이전에 등록되었으며 서비스 공급자 인증서가 SSL certificate FTD의 경우 RAVPN-SSL 이 경우. 다른 모든 항목은 기본값으로 둡니다. 작업을 마치면 Save.

FMC 개체 탐색

FMC 개체 탐색

FMC SSO 컨피그레이션

FMC SSO 컨피그레이션

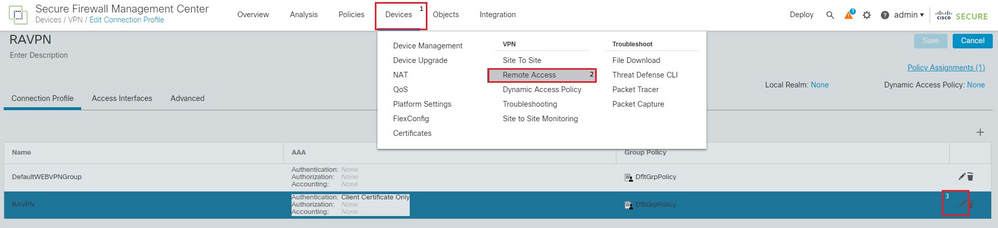

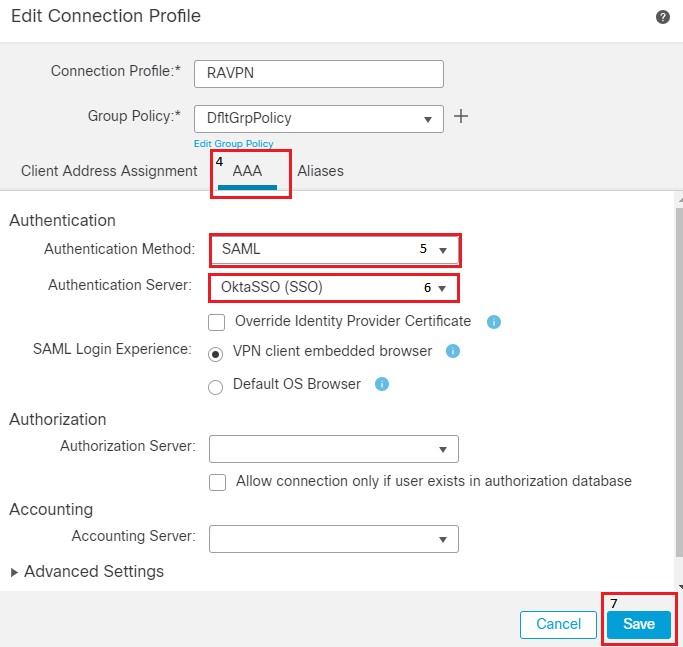

5. 이 SSO 서버는 원격 액세스 프로필에서 인증으로 사용됩니다. 탐색 Devices > Remote Access > Edit Connection Profile of Concern(문제 연결 프로파일)을 편집합니다. AAA 섹션에서 앞서 생성한 SSO 서버를 인증 방법으로 사용합니다. 작업을 마치면 Save. 다음을 클릭하여 변경 사항을 저장하십시오. Save 오른쪽 상단 구석에 있습니다

FMC 장치 RA 탐색

FMC 장치 RA 탐색

FMC 연결 프로파일 설정

FMC 연결 프로파일 설정

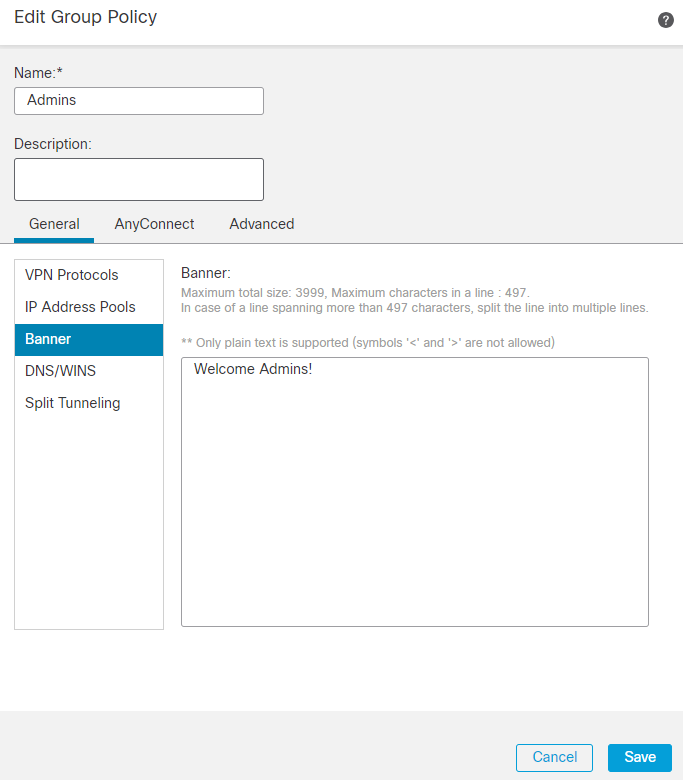

6. 그런 다음 이름이 인 세 개의 그룹 정책을 생성합니다. Admins, Finance및 세일즈 팀이

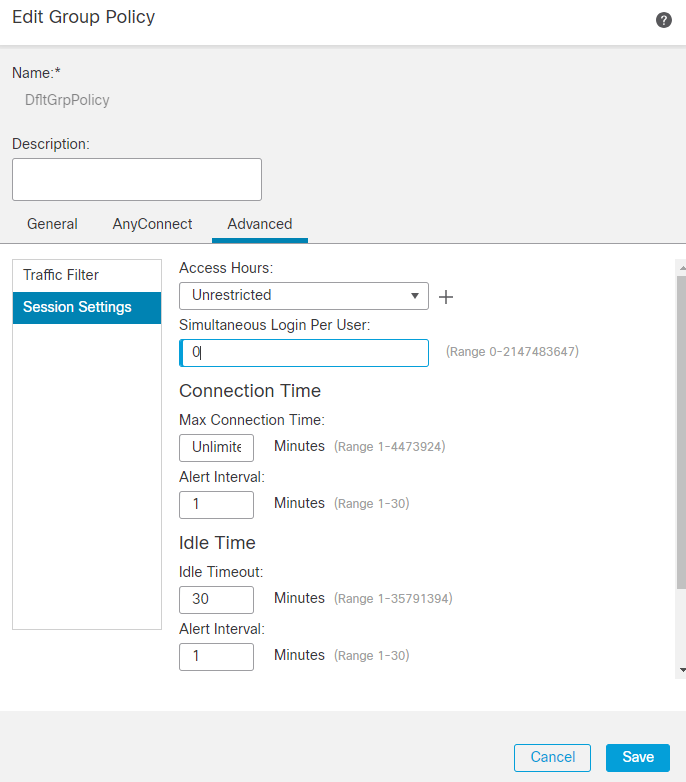

7. 그룹 정책 DfltGrpPolicy 에 Simultaneous Login Per User. 사용자가 사용하지 않도록 값을 0으로 설정합니다.

FMC DfltGrpPolicy 설정

FMC DfltGrpPolicy 설정

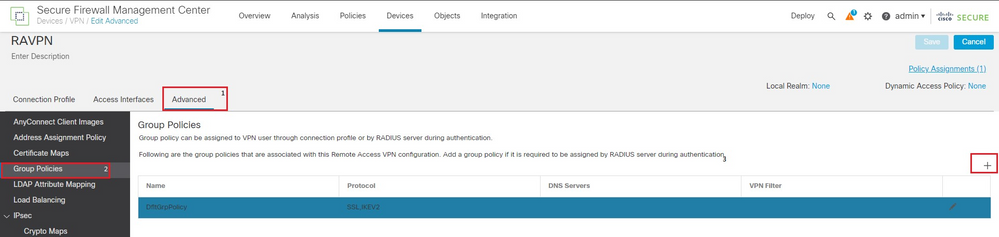

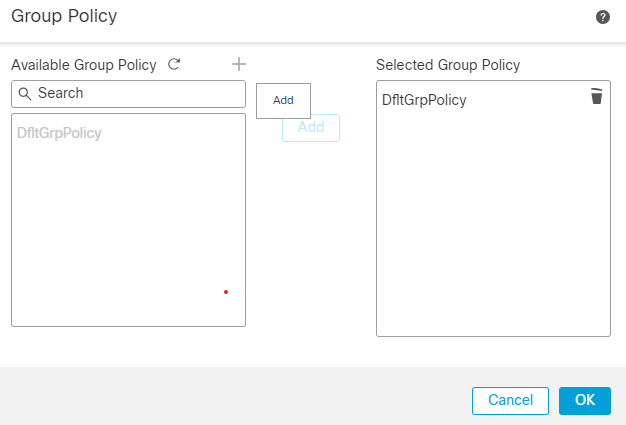

8. 다음으로 이동 Advanced Section > Group Policies 을 클릭하고 +. 클릭 + 다시 한 번 새 그룹 정책을 생성합니다.

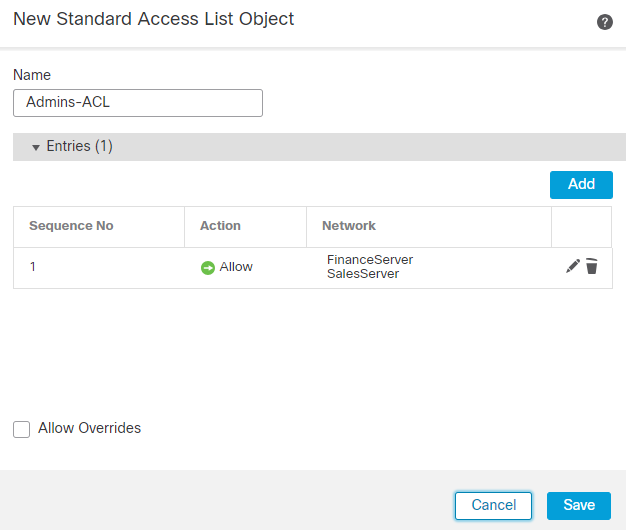

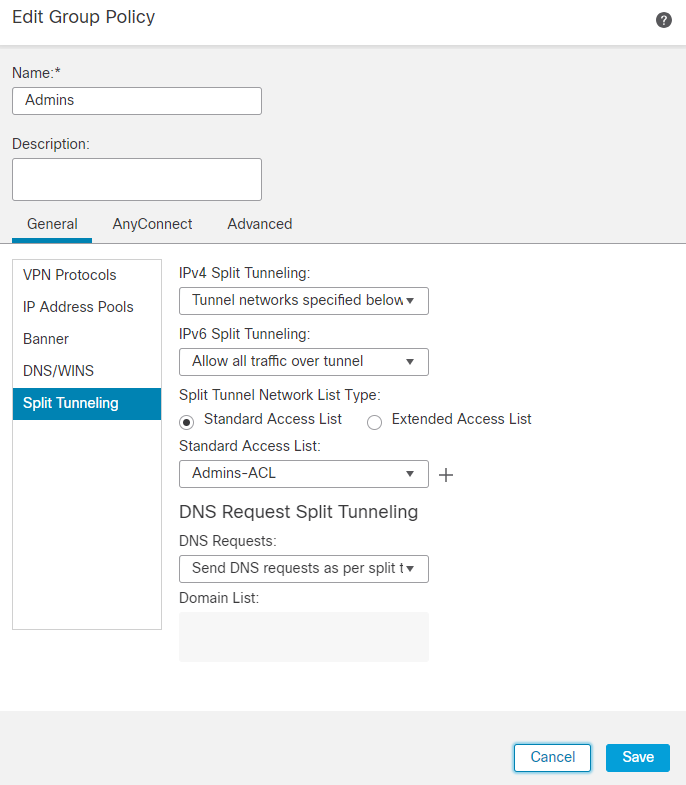

9. 이 그림에서는 그룹의 예를 보여 줍니다 Admins. 이름 입력: Admins 이 그룹은 Welcome Admins! 배너 가치로 삼을 수 있습니다 또한 이 그룹에는 스플릿 터널링이 Tunnel networks specified below 이 두 가지 기능에 모두 Finance 및 Sales 팀 서버. 나머지 옵션은 기본값으로 둡니다. 작업을 마치면 Save.

FMC RAVPN 고급 GP

FMC RAVPN 고급 GP

GP 추가 대화 상자

GP 추가 대화 상자

Admin GP(관리자 GP) 대화 상자

Admin GP(관리자 GP) 대화 상자

관리자 GP ACL

관리자 GP ACL

Admin GP ACL(관리자 GP ACL) 대화 상자

Admin GP ACL(관리자 GP ACL) 대화 상자

9. 마찬가지로 나머지 두 그룹을 만듭니다 Finance 및 Sales. 이 Lab에서는 배너 값으로 구성됩니다 Welcome Finance Team! 및 Welcome Sales Team! 각각. 또한 다음과 같은 스플릿 터널링으로 구성됩니다. Admins 그룹화하여 해당 서버에만 액세스, 즉 Finance 그룹만 액세스 가능 FinanceServer 및 Sales 그룹은 액세스만 할 수 있음 SalesServer.

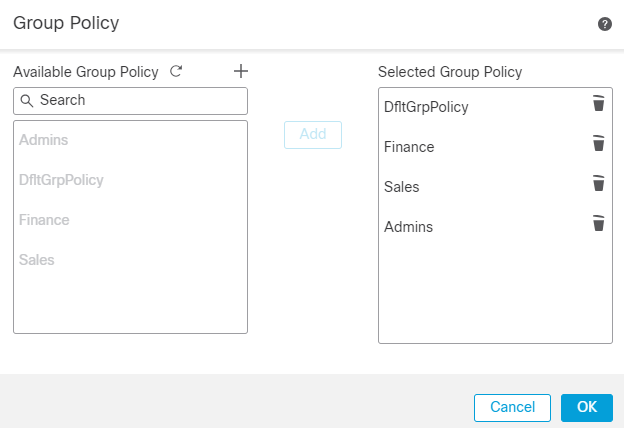

10. 생성한 후에는 모두 추가하고 OK.

모든 GP 추가

모든 GP 추가

11. 다음을 클릭합니다 Save 변경 사항을 구축합니다.

12. FTD/FMC의 필수 구성이 완료되었습니다. Okta의 나머지 SAML 컨피그레이션은 다음 섹션에서 구성합니다.

Okta - SAML 구성 부품 #2

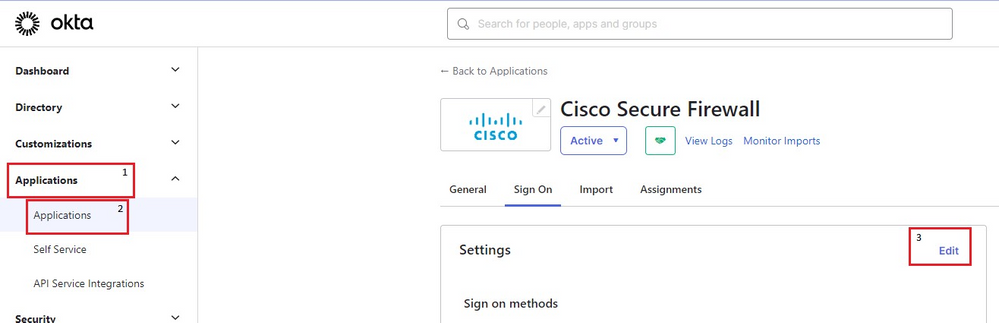

1. 다음으로 이동 Applications > Applications 을 클릭하고 Application > Sign on Section > Edit.

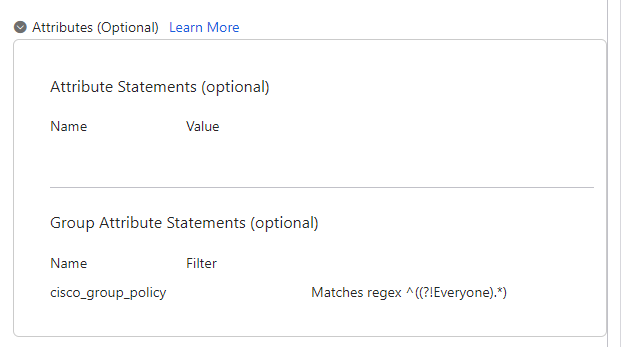

2. 구성된 사용자 지정 그룹 특성 Okta - SAML Config Part #1 이는 cisco_group_policy를 SAML assertion으로 전송해야 합니다. 의 왼쪽에 있는 드롭다운 화살표를 클릭합니다. Attributes (Optional) 및 Group Attributes Statements (Optional),이 group 다음으로 Name 및 cisco_group_policy 다음으로 Filter Regex와 일치하는 ^((?!Everyone).*) 있습니다.

Okta 로그온 설정

Okta 로그온 설정

Okta 앱 특성

Okta 앱 특성

참고: Regex 필터 ^((?!Everyone).*)에서는 사용자에게 할당된 그룹(이 실습에서는 사용자당 하나만)을 제공합니다. Everyone및 의 값으로 전송 cisco_group_policy SAML assertion에 추가합니다.

4. 클릭 Preview SAML Assertion이 어떻게 표시되는지 확인하기 위해

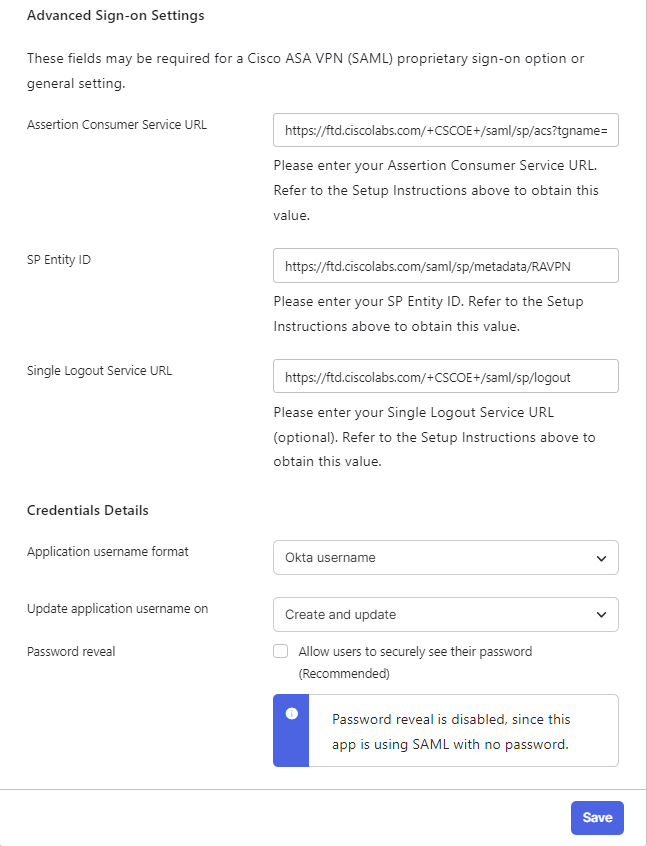

5. 아래 Advanced Settings Okta에서 SAML 컨피그레이션을 완료하려면 필드에 값을 입력합니다. 작업을 마치면 Save.

엔터티 ID: https://

/saml/sp/metadata/

어설션 소비자 URL: https://

/+CSCOE+/saml/sp/acs?tgname=

단일 로그아웃 서비스 URL: https://

/+CSCOE+/saml/sp/logout

Okta SSO 설정

Okta SSO 설정

Okta - 사용자 및 그룹

1. 그룹을 구성하여 시작하여 네트워크 다이어그램에 따라 3개의 그룹을 만듭니다. Admins, Finance및 Sales.

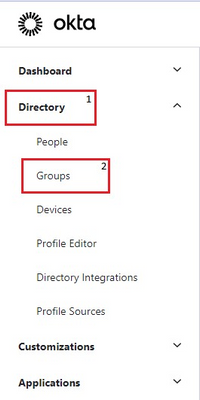

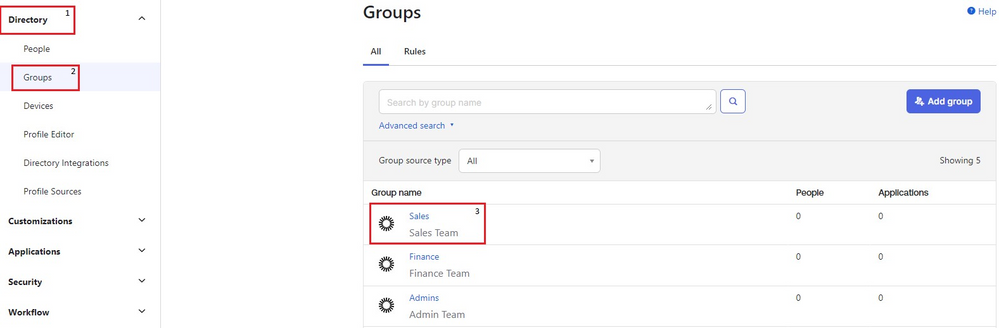

2. Okta Admin Dashboard에 로그인합니다. 탐색 Directory > Groups.

Okta 디렉터리 그룹 탐색

Okta 디렉터리 그룹 탐색

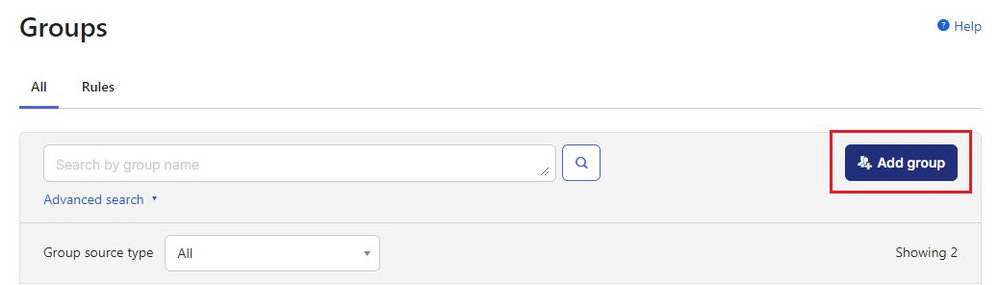

3. 클릭 Add group.

그룹 추가 확인

그룹 추가 확인

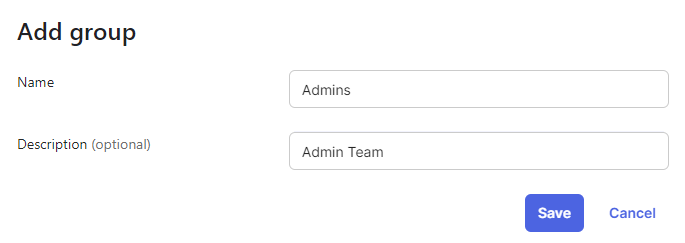

4. 그룹명과 선택적 내용을 입력합니다. 에 대한 컨피그레이션이 표시됩니다. Admins group. 작업을 마치면 Save.

Okta 관리자 그룹

Okta 관리자 그룹

5. 동일한 단계를 반복하여 Finance 및 Sales 그룹입니다.

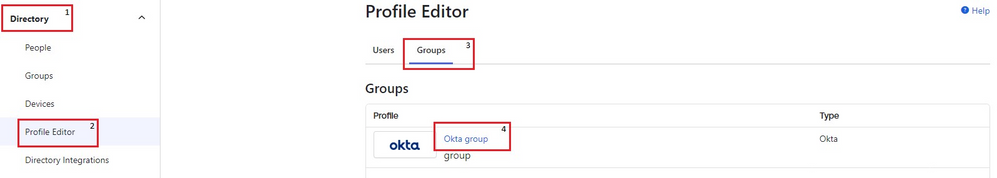

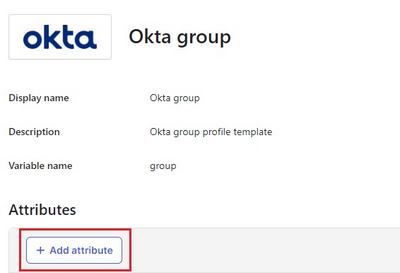

6. 다음으로 이동 Directory > Profile Editor > Groups 있습니다. 클릭 Okta group.

Okta 그룹 특성

Okta 그룹 특성

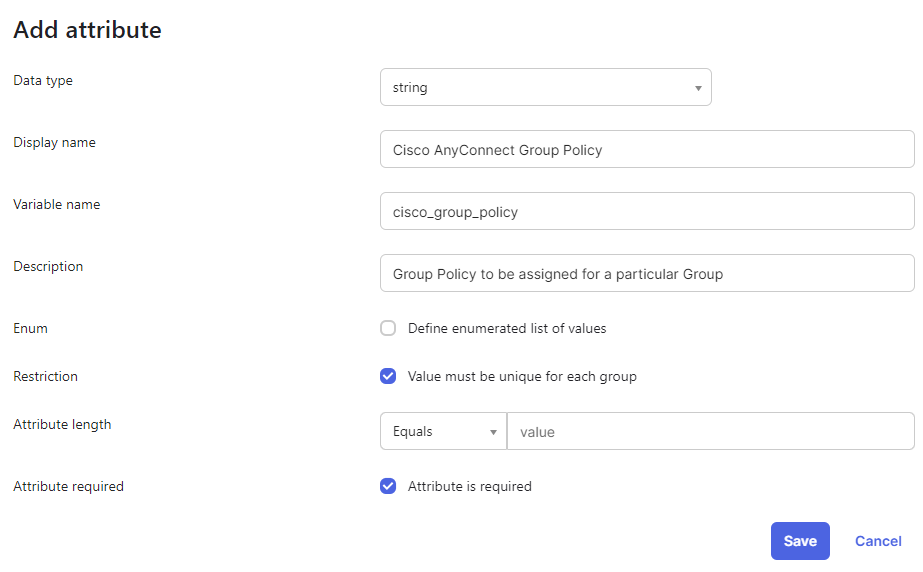

7. 클릭 Add Attribute을 누르고 표시된 대로 값을 입력합니다.

Okta 특성 추가

Okta 특성 추가

Okta 그룹 속성 대화 상자

Okta 그룹 속성 대화 상자

참고: 필드의 값 Variable name 엄격하게 cisco_group_policy.

8. 완료되면 Save.

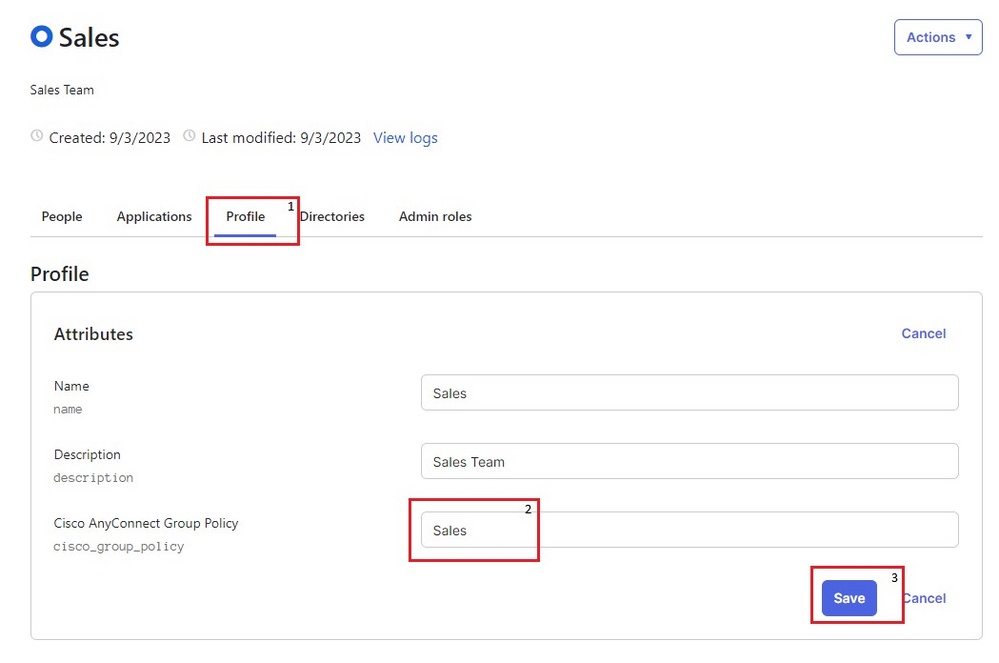

9. 다음으로 이동 Directory > Groups이전에 생성한 세 그룹 중 하나를 클릭합니다. 이 그림에서는 Sales그룹.

옥타 그룹 목록

옥타 그룹 목록

10. 아래 Profile 섹션, 7단계에서 생성한 속성을 볼 수 있습니다. 클릭 Edit 해당 그룹에 할당할 그룹 정책의 이름으로 값을 채웁니다. 값 구성 Sales 간소화할 수 있습니다. 작업을 마치면 Save.

Okta 영업 그룹

Okta 영업 그룹

11. 그룹에 대해 동일한 단계를 반복합니다 Admins 및 Finance. 에 대한 값을 구성합니다. cisco_group_policy 수신 Admins 및 Finance 각각.

참고: cisco_group_policy 이전에 구성된 그룹 정책 이름과 동일해야 합니다.

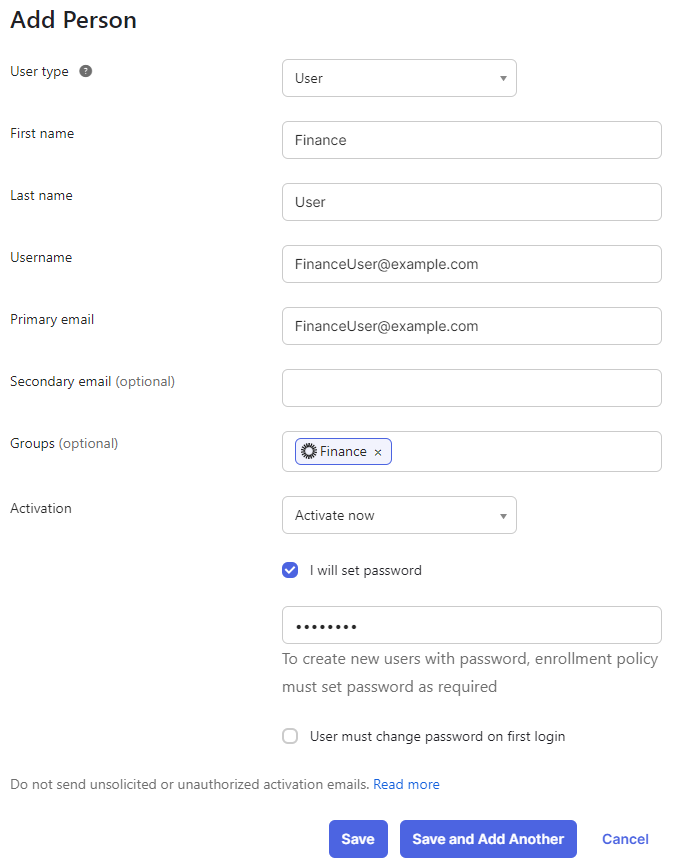

12. 그런 다음 일부 사용자를 생성하고 이전 단계에서 생성한 그룹에 할당합니다. 탐색 Directory > People 을 클릭하고 Add Person.

13. 실습을 테스트할 사용자 3명을 생성합니다. FinanceUser, SalesUser및 AdminUser 네트워크 Finance, Sales및 Admins 각각 그룹화합니다. 이 그림에서는 FinanceUser 그룹입니다.

Okta 사람 추가

Okta 사람 추가

Okta finance 사용자

Okta finance 사용자

14. 나머지 2명의 사용자에 대해서도 동일한 단계를 반복합니다. AdminUser 및 SalesUser.

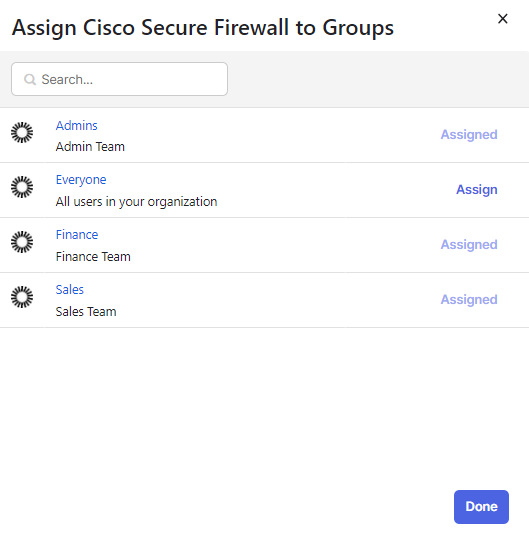

15. 마지막 단계는 생성된 그룹을 SAML 애플리케이션에 추가하는 것입니다. 탐색 Applications > Applications > Edit > Assignments. 클릭 Assign > Assign to Groups. 이전에 생성한 3개의 그룹에 할당하고 Done.

그룹에 사용자 할당 확인

그룹에 사용자 할당 확인

Okta 그룹 할당

Okta 그룹 할당

다음을 확인합니다.

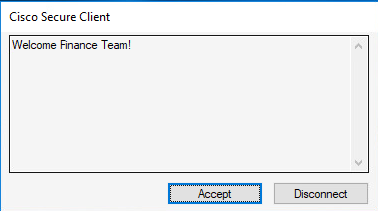

재무 사용자

배너

재무 팀 배너

재무 팀 배너

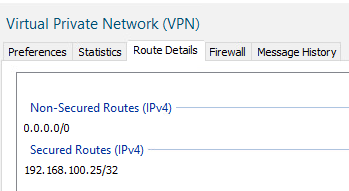

보안 경로

파이낸스 보안 경로

파이낸스 보안 경로

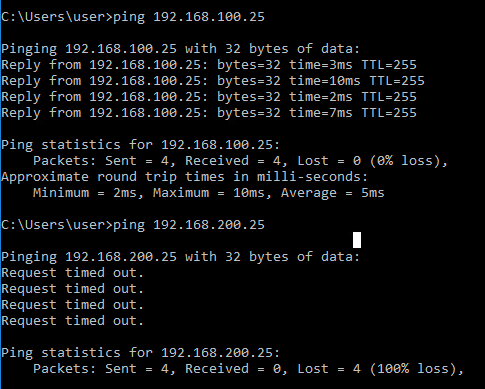

서버 연결성

ICMP를 대상으로

ICMP를 대상으로

FTD에 대한 세션

firepower# sh vpn-sessiondb anyconnect filter name FinanceUser@xxxxxxx

Username : FinanceUser@xxxxxxx Index : 14

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Finance Tunnel Group : RAVPN

Duration : 0h:03m:26s

세일즈 사용자

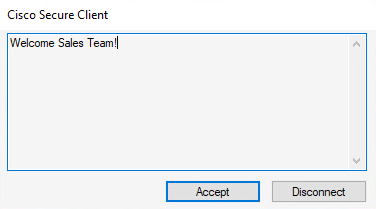

배너

영업팀 배너

영업팀 배너

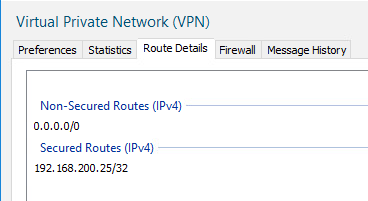

보안 경로

영업 팀이 경로를 확보했습니다.

영업 팀이 경로를 확보했습니다.

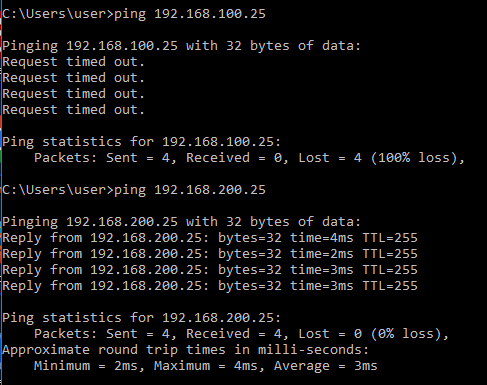

서버 연결성

ICMP를 대상으로

ICMP를 대상으로

FTD에 대한 세션

firepower# sh vpn-sessiondb anyconnect filter name SalesUser@xxxxxxx

Username : SalesUser@xxxxxxx Index : 15

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Sales Tunnel Group : RAVPN

Duration : 0h:02m:57s

관리자 사용자

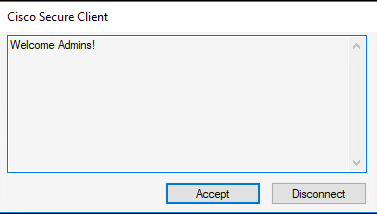

배너

관리 팀 배너

관리 팀 배너

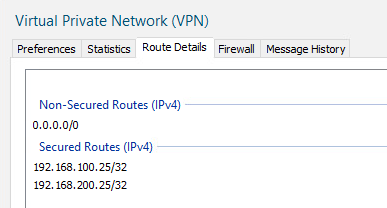

보안 경로

관리자 보안 경로

관리자 보안 경로

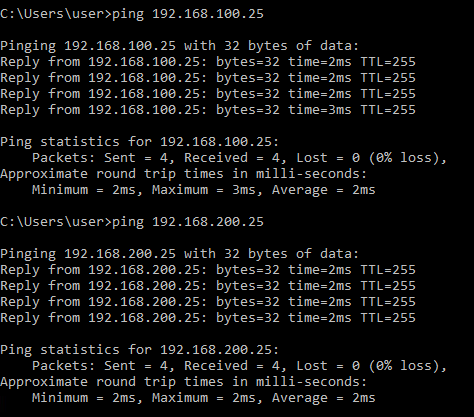

서버 연결성

ICMP를 대상으로

ICMP를 대상으로

FTD에 대한 세션

firepower# sh vpn-sessiondb anyconnect filter name AdminUser@xxxxxxx

Username : AdminUser@xxxxxxx Index : 16

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Admins Tunnel Group : RAVPN

Duration : 0h:03m:05s

문제 해결

1. FTD와 Okta에서 시간이 동기화되어 있는지 확인합니다. 를 사용하여 동일한 항목을 선택합니다. show clock FTD CLI에서 확인할 수 있습니다

firepower# sh clock

05:14:52.494 UTC Mon Sep 4 2023

2. SAML assertion이 성공인지 확인하기 위해 SAML 디버그를 적용합니다.

firepower# debug webvpn saml 255

------------ OUTPUT OMMITTED ------------

Sep 04 05:20:42

[SAML] consume_assertion:

http://www[.]okta[.]com/XXXXXXXXXXXXXX FinanceUser@xxxxxxx

[saml] webvpn_login_primary_username: SAML assertion validation succeeded

------------ OUTPUT OMMITTED ------------

3. 이 문서를 참조하여 클라이언트 측에서 발견되는 일반적인 문제를 해결하십시오.