소개

이 문서에서는 ISE 3.1, 3.2 및 3.3에서 IP 액세스 제한을 구성하는 데 사용할 수 있는 옵션에 대해 설명합니다.

사전 요구 사항

요구 사항

Cisco에서는 Cisco ISE(Identity Service Engine)에 대해 알고 있는 것이 좋습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco ISE 버전 3.1

- Cisco ISE 버전 3.2

- Cisco ISE 버전 3.3

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

IP 액세스 제한 기능을 사용하면 관리자가 ISE 관리 포털 및 서비스에 액세스할 수 있는 IP 주소 또는 범위를 제어할 수 있습니다.

이 기능은 다음을 비롯한 다양한 ISE 인터페이스 및 서비스에 적용됩니다.

- 관리 포털 액세스 및 CLI

- ERS API 액세스

- 게스트 및 스폰서 포털 액세스

- 내 디바이스 포털 액세스

활성화된 경우 ISE는 지정된 IP 주소 또는 범위의 연결만 허용합니다. 지정되지 않은 IP에서 ISE 관리 인터페이스에 액세스하려는 모든 시도는 차단됩니다.

우발적 인 잠금의 경우, ISE는 IP 액세스 제한을 우회할 수 있는 '안전 모드' 시작 옵션을 제공합니다. 이를 통해 관리자는 액세스 권한을 다시 얻고 잘못된 컨피그레이션을 수정할 수 있습니다.

ISE 3.1 이하의 동작

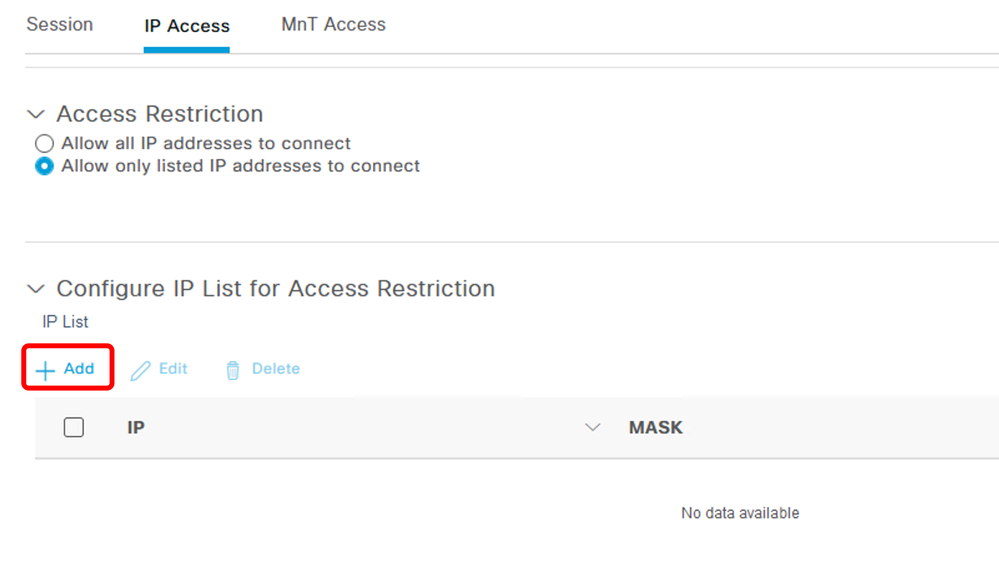

로 이동합니다.Administration > Admin Access > Settings > Access 다음과 같은 옵션이 있습니다.

구성

- 를

Allow only listed IP addresses to connect 선택합니다.

- 을 클릭합니다.

Add

IP 액세스 컨피그레이션

IP 액세스 컨피그레이션

- ISE 3.1에서는 및 서비스 중에서 선택할 수 있는 옵션이 없으므로

AdminIP Access Restriction을 활성화하면 User 다음에 대한 연결이 차단됩니다.

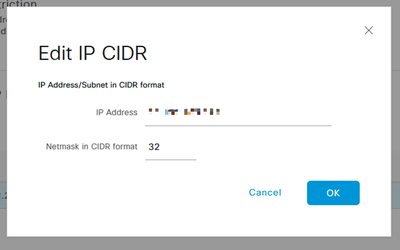

- IP 주소 IPv4 또는 IPv6를 CIDR 형식으로 입력하는 대화 상자가 열립니다.

- IP가 구성되면 마스크를 CIDR 형식으로 설정합니다.

IP CIDR 편집

IP CIDR 편집

참고: IP CIDR(Classless Inter-Domain Routing) 형식은 IP 주소 및 연결된 라우팅 접두사를 나타내는 방법입니다.

예:

IP: 10.8.16.32

Mask: /32

주의: IP 제한을 구성할 때 주의해야 합법적인 관리자 액세스가 실수로 잠기지 않습니다. Cisco에서는 IP 제한 컨피그레이션을 완전히 구현하기 전에 철저하게 테스트하는 것을 권장합니다.

팁: IPv4 주소의 경우:

- 특정 IP 주소에 /32를 사용합니다.

- 서브넷의 경우 다른 옵션을 사용합니다. 예: 10.26.192.0/18

ISE 3.2의 동작

You haveAdministration > Admin Access > Settings > Access. these options available(다음 옵션을 사용할 수 있음)으로 이동합니다.

구성

- 선택

Allow only listed IP addresses to connect.

- 을 클릭합니다.

Add

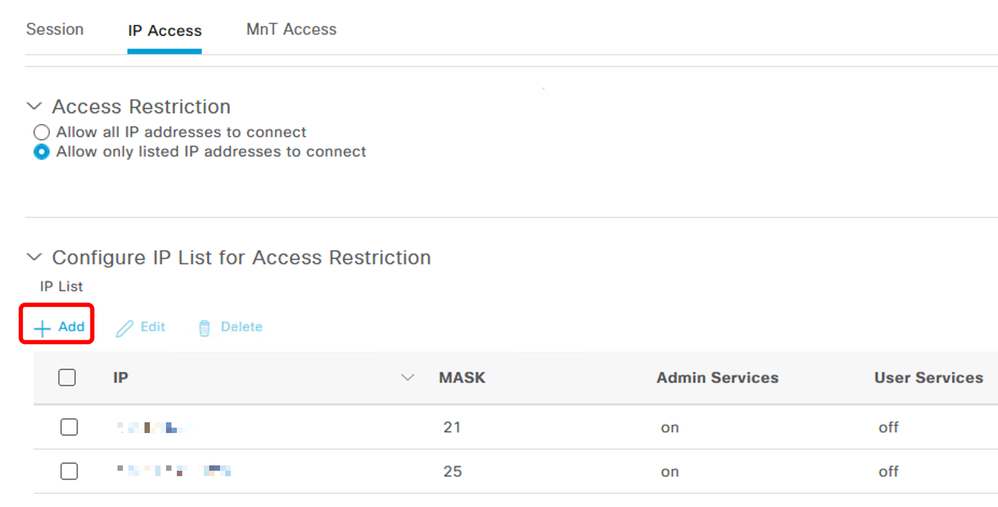

IP 액세스 컨피그레이션

IP 액세스 컨피그레이션

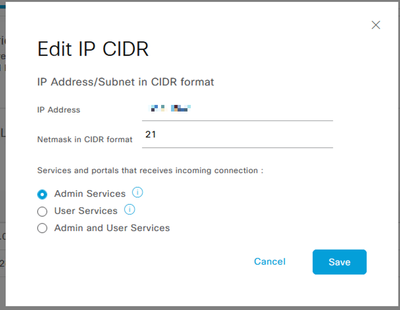

- IP 주소 IPv4 또는 IPv6를 CIDR 형식으로 입력하는 대화 상자가 열립니다.

- IP가 구성되면 마스크를 CIDR 형식으로 설정합니다.

- 다음 옵션은 IP 액세스 제한에 사용할 수 있습니다.

- 관리 서비스: GUI, CLI(SSH), SNMP, ERS, OpenAPI, UDN, API Gateway, PxGrid(패치 2에서 비활성화됨), MnT Analytics

- 사용자 서비스: 게스트, BYOD, 포스처, 프로파일링

- 관리자 및 사용자 서비스

IP CIDR 편집

IP CIDR 편집

- 버튼을

Save클릭합니다.

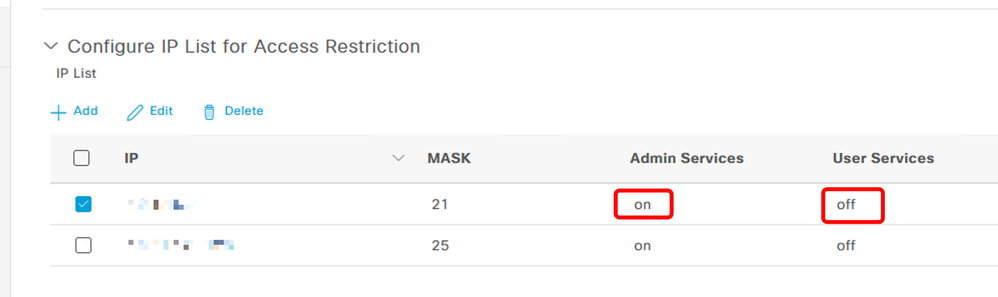

ON 는 관리자 서비스가 활성화되었음을 의미하며,OFF사용자 서비스가 비활성화되었음을 의미합니다.

3.2의 IP 액세스 컨피그레이션

3.2의 IP 액세스 컨피그레이션

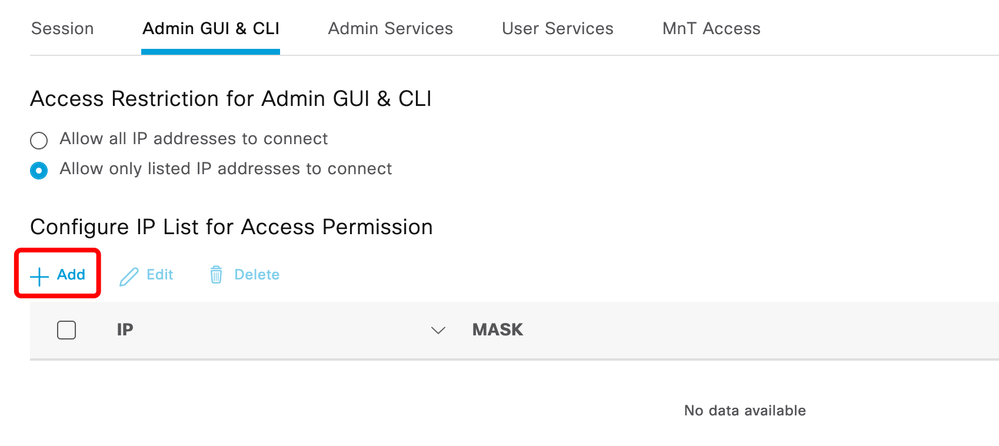

ISE 3.2 P4 이상의 동작

로 이동합니다.Administration > Admin Access > Settings > Access 다음 옵션을 사용할 수 있습니다.

- 세션

- 관리 GUI 및 CLI: ISE GUI(TCP 443), ISE CLI(SSH TCP22) 및 SNMP.

- 관리 서비스: ERS API, Open API, pxGrid, DataConnect.

- 사용자 서비스: 게스트, BYOD, 상태

- MNT 액세스: 이 옵션을 사용하면 ISE는 외부 소스에서 전송된 Syslog 메시지를 사용하지 않습니다.

참고: pxGrid 및 Data Connect 액세스 제한은 ISE 3.3+에 대한 것이지만 ISE 3.2 P4+에는 적용되지 않습니다.

구성

- 선택

Allow only listed IP addresses to connect.

- 을 클릭합니다

Add.

3.3의 IP 액세스 컨피그레이션

3.3의 IP 액세스 컨피그레이션

- IP 주소 IPv4 또는 IPv6를 CIDR 형식으로 입력하는 대화 상자가 열립니다.

- IP가 구성되면 마스크를 CIDR 형식으로 설정합니다.

- 을 클릭합니다.

Add

ISE GUI/CLI 복구

- 콘솔을 사용하여 로그인합니다.

- 다음을 사용하여 ISE 서비스 중지

application stop ise

- 다음을 사용하여 ISE 서비스 시작

application start ise safe

- GUI에서 IP 액세스 제한을 제거합니다.

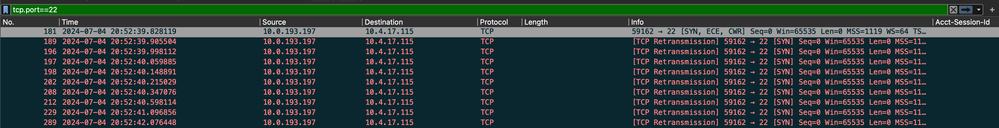

문제 해결

패킷 캡처를 수행하여 ISE가 응답하지 않거나 트래픽을 삭제하고 있는지 확인합니다.

ISE 방화벽 규칙 확인

- 3.1 이하의 경우, 당신은 쇼 테크에서만 확인 할 수 있습니다.

- 다음 명령을 사용하여 show tech를 가져와 localdisk에 저장할 수 있습니다

show tech-support file

- 그런 다음 사용 중인 저장소 유형에 따라 저장소 URL

copy disk:/

ftp://

/path

. 이 변경되므로 파일을 저장소로 전송할 수 있습니다.

- 파일을 읽고 찾을 수 있도록 시스템에 다운로드할 수 있습니다.

Running iptables -nvL.

- 쇼 테크의 초기 규칙은 여기에 포함되어 있지 않습니다. 즉, 여기서는 IP 액세스 제한 기능별 show tech에 추가된 마지막 규칙을 찾을 수 있습니다.

*****************************************

Running iptables -nvL...

*****************************************

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

461 32052 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

65 4048 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

- 3.2 이상의 경우 명령을 사용하여 방화벽 규칙을

show firewall확인할 수 있습니다.

- 3.2 이상 버전에서는 IP 액세스 제한으로 차단되는 서비스에 대한 제어력을 강화합니다.

gjuarezo-311/admin#show firewall

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

170 13492 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

13 784 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8910_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8910 Firewall rule permitting the PxGrid traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

90 5400 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8443_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8443 Firewall rule permitting the HTTPS traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8444_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8444 Firewall rule permitting the Block List Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8445_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8445 Firewall rule permitting the Sponsor Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

디버그 로그 확인

경고: 모든 트래픽이 로그를 생성하는 것은 아닙니다. IP 액세스 제한은 애플리케이션 수준에서 그리고 Linux 내부 방화벽을 사용하여 트래픽을 차단할 수 있습니다. SNMP, CLI 및 SSH는 로그가 생성되지 않도록 방화벽 레벨에서 차단됩니다.

- GUI에서 디버깅할

Infrastructure구성 요소를 활성화합니다.

- GUI

Admin-infra에서 디버깅할 구성 요소를 활성화합니다.

- GUI

NSF에서 디버깅할 구성 요소를 활성화합니다.

- show logging application ise-psc.log tail을 사용합니다.

샘플 로그 항목은 ISE 관리자 webUI 액세스가 제한된 경우를 볼 수 있습니다. 여기서 허용되는 서브넷은 198.18.133.0/24이지만 ISE 관리자는 198.18.134.28입니다.

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- IpList -> 198.18.133.0/24/basicServices

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Low ip address198.18.133.0

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- High ip address198.18.133.255

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.nsf.impl.NetworkElement -:::::- The ip address to check is v4 198.18.134.28

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Checkin Ip In ipList returned Finally ->false

관련 정보