Secure Client 5를 사용하여 MKA 구성 및 문제 해결

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 Secure Client 5를 신청자로 사용하여 엔드포인트에서 MACsec 암호화를 구성할 수 있는 방법에 대해 설명합니다.

사전 요구 사항

Cisco에서는 다음 항목에 대한 지식을 권장합니다.

-

ISE(Identity Services Engine)

-

802.1x 및 Radius

-

MACsec MKA 암호화

-

Secure Client 버전 5(이전의 Anyconnect)

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

ISE(Identity Services Engine) 버전 3.3

-

Catalyst 9300 버전 17.06.05

-

Cisco Secure Client 5.0.4032

배경 정보

MACSec(Media Access Control Security)는 OSI 모델(데이터 링크)의 레이어 2에서 이더넷 프레임에 대한 암호화 및 보호를 제공하는 네트워크 보안 표준이며, IEEE에서 802.1AE로 명명된 표준으로 정의합니다.

MACSec는 스위치 간 또는 스위치-호스트 간 연결이 될 수 있는 지점 간 연결에서 이 암호화를 제공하므로 이 표준의 적용 범위는 유선 연결로 제한됩니다.

이 표준은 레이어 2 연결에서 전송되는 프레임의 소스 및 대상 MAC 주소를 제외한 전체 데이터를 암호화합니다.

MACsec MKA(Key Agreement) 프로토콜은 MACsec 피어가 링크를 보호하는 데 필요한 보안 키를 협상하는 메커니즘입니다.

구성

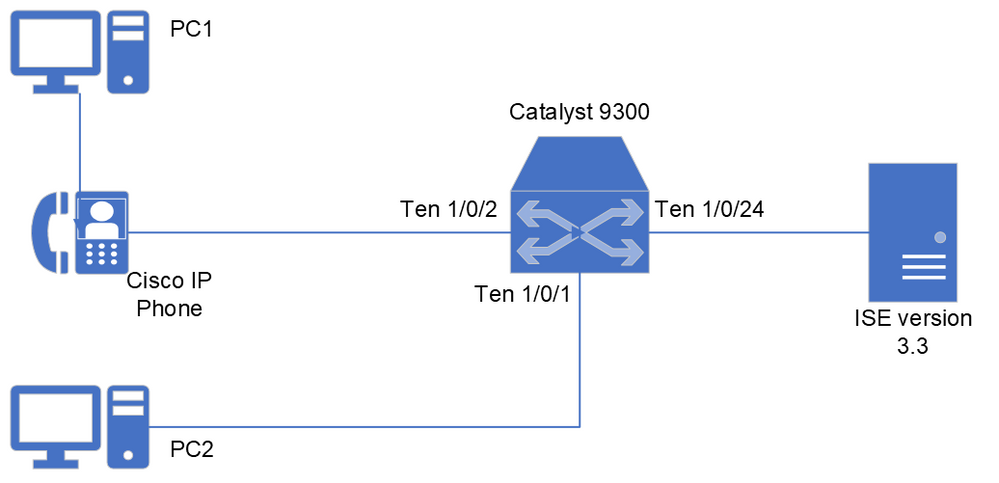

네트워크 다이어그램

참고: 이 문서에서는 이미 PC 장치 및 Cisco IP Phone에 대한 Radius 인증에 대해 구성 및 작동하는 규칙 설정이 있는 것으로 간주합니다. 처음부터 컨피그레이션을 설정하려면 ISE Secure Wired Access 규범적 구축 설명서를 참조하여 ID 기반 네트워크 액세스용 Identity Services Engine 및 스위치의 컨피그레이션을 검토하십시오.

ISE에서 정책 설정

첫 번째 작업은 이전 다이어그램에 표시된 두 PC 및 Cisco IP Phone에 적용되는 해당 권한 부여 프로파일을 구성하는 것입니다.

이 가상 시나리오에서 PC는 인증 방법으로 802.1X 프로토콜을 사용하고 Cisco IP Phone은 MAB(Mac Address Bypass)를 사용합니다.

ISE는 Radius 프로토콜을 통해 스위치와 통신하며, Radius 세션을 통해 엔드포인트가 연결된 인터페이스에서 스위치가 적용해야 하는 특성에 대해 설명합니다.

호스트의 MACsec 암호화의 경우, 필요한 특성은 cisco-av-pair = linksec-policy이며, 여기에는 다음 3가지 값이 있습니다.

-

안전하지 않아야 함: 스위치는 Radius 세션이 발생하는 인터페이스에서 MKA 암호화를 수행하지 않습니다.

-

Must-Secure: MKA 세션이 실패하거나 시간 초과가 있는 경우 스위치가 Radius 세션과 연결된 트래픽에 암호화를 적용해야 합니다. 연결이 권한 부여 실패로 간주되면 MKA 세션 설정이 다시 시작됩니다.

-

Should-Secure: Radius 세션에 연결된 MKA 세션이 성공하면 트래픽이 암호화되고, MKA가 실패하거나 시간 초과되면 스위치가 MKA 암호화 수행을 시도하고, 암호화되지 않은 트래픽이 해당 Radius 세션에 연결되도록 합니다.

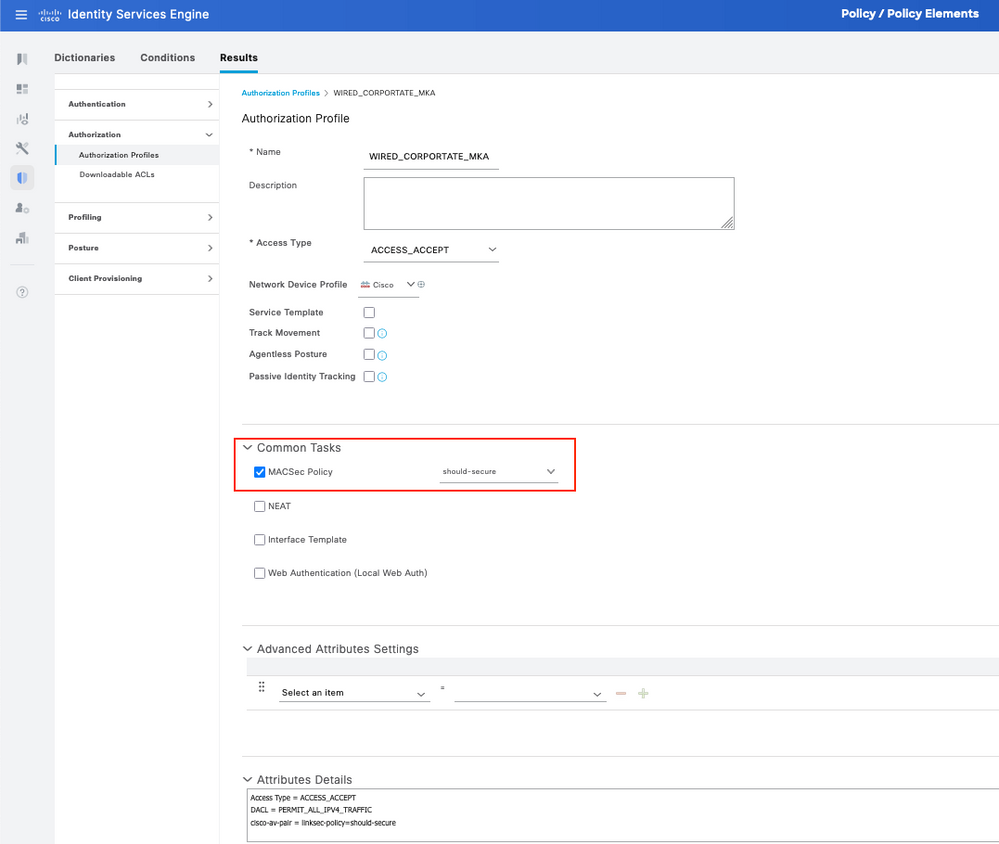

1단계. 이전 정보에서 고려했듯이, MKA 기능이 없는 시스템이 인터페이스 Ten 1/0/1에 연결되는 경우 유연성을 갖도록 두 PC 모두에서 보안 MKA 정책을 시행할 수 있습니다.

옵션으로 반드시 보안해야 하는 정책을 적용하는 PC2에 대한 정책을 구성할 수 있습니다.

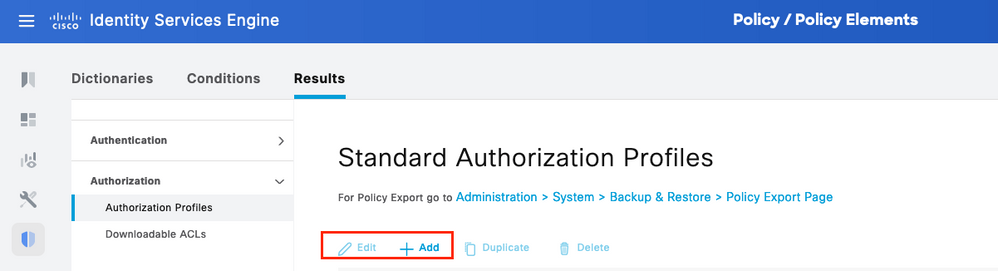

이 예에서는 Policy(정책) > Policy Elements(정책 요소) > Results(결과) > Authorization Profiles(권한 부여 프로파일)와 같이 PC에 대한 정책을 구성한 다음 기존 프로파일을 +Add(추가) 또는 Edit(수정)합니다

2단계. 프로필에 필요한 필드를 작성하거나 사용자 지정합니다.

Common Tasks(공통 작업)에서 MACSec Policy(MACSec 정책) 및 적용할 해당 정책을 선택했는지 확인합니다.

아래로 스크롤하여 컨피그레이션을 저장합니다.

3단계. 해당 권한 부여 프로파일을 디바이스에서 적중하는 권한 부여 규칙에 할당합니다.

이 작업은 Policy(정책) > Policy Sets(정책 집합) > (Select Policy Set assigned(할당된 정책 집합 선택)) > Authorization Policy(권한 부여 정책)에서 수행해야 합니다.

권한 부여 규칙을 권한 부여 프로파일과 MACsec Settings(MACsec 설정)와 연결합니다. 아래로 스크롤하여 컨피그레이션을 저장합니다.

Catalyst 9300에서 MKA 설정

1단계. 다음 예제와 같이 새 MKA 정책을 구성합니다.

!

mka policy MKA_PC

key-server priority 0

no delay-protection

macsec-cipher-suite gcm-aes-128

confidentiality-offset 0

sak-rekey on-live-peer-loss

sak-rekey interval 0

no send-secure-announcements

no include-icv-indicator

no use-updated-eth-header

no ssci-based-on-sci

!

2단계. PC가 연결된 인터페이스에서 MACsec 암호화를 활성화합니다.

!

interface TenGigabitEthernet1/0/1

macsec

mka policy MKA_PC

!

참고: MKA 컨피그레이션의 명령 및 옵션과 관련된 자세한 내용은 사용하는 스위치 버전에 해당하는 보안 컨피그레이션 가이드를 참조하십시오. 이 예의 이 시나리오에서는 Security Configuration Guide, Cisco IOS XE Bengaluru 17.6.x(Catalyst 9300 스위치)

Network Access Manager 프로파일 편집기를 사용하여 MKA를 설정합니다.

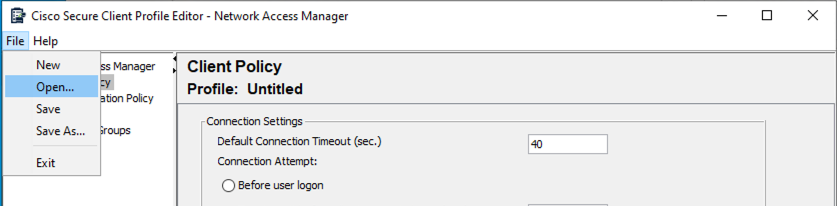

1단계. 사용 중인 Secure Client 버전과 일치하는 Cisco의 다운로드 웹 사이트에서 프로파일 편집기를 다운로드하여 엽니다.

컴퓨터에 이 프로그램을 설치한 후 Cisco Secure Client Profile Editor - Network Access Manager를 엽니다.

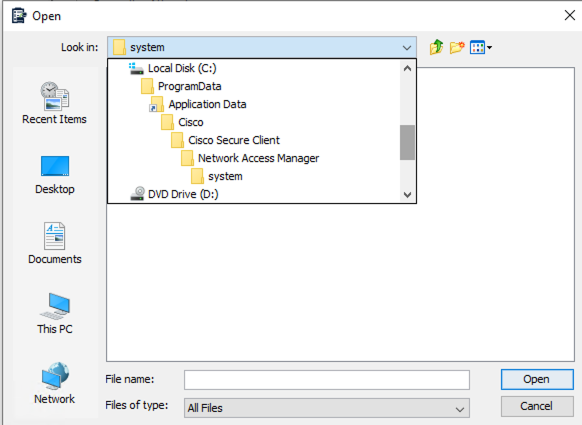

2단계. 파일(File) > 열기(Open) 옵션을 선택합니다.

3단계. 이 이미지에 표시되는 폴더 시스템을 선택합니다. 이 폴더에서 configuration.xml이라는 파일을 엽니다.

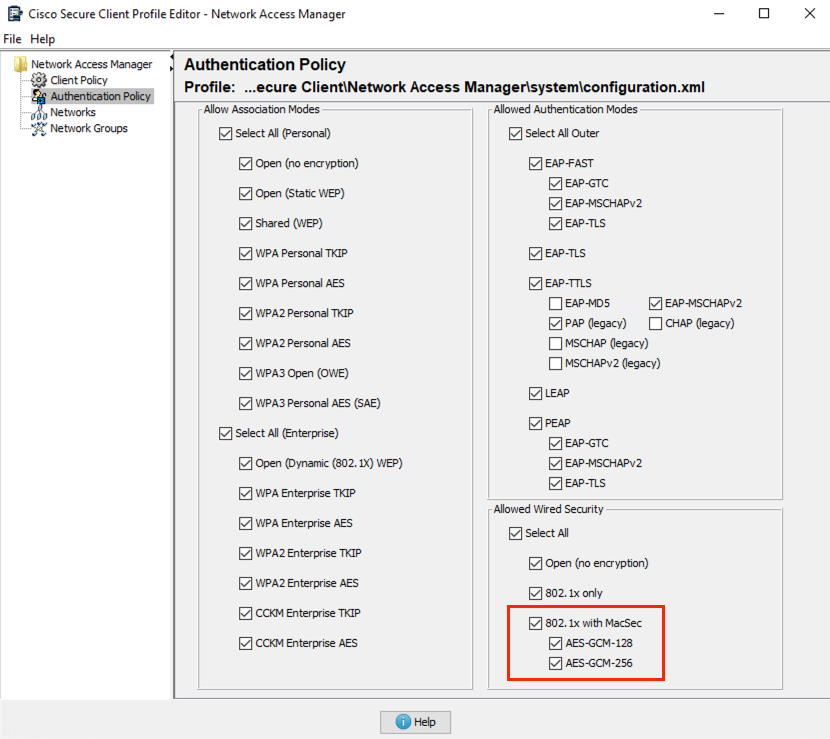

4단계. 프로파일 편집기에서 파일을 로드했으면 Authentication Policy(인증 정책) 옵션을 선택하고 MACSec를 사용하는 802.1x 관련 옵션이 활성화되었는지 확인합니다.

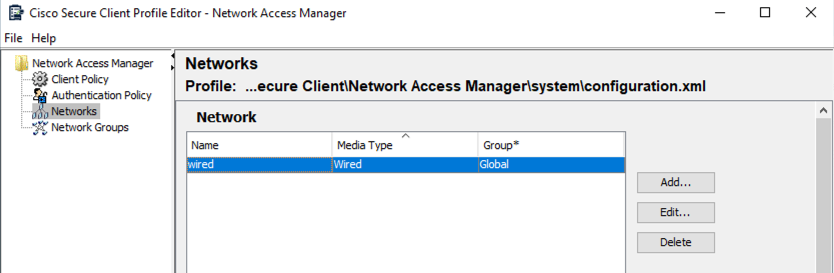

5단계. Networks(네트워크) 섹션으로 진행합니다. 이 부분에서는 유선 연결을 위한 새 프로파일을 추가하거나 Secure Client 5.0에 설치된 기본 유선 프로파일을 수정할 수 있습니다.

이 시나리오에서는 기존 유선 프로파일을 수정하겠습니다.

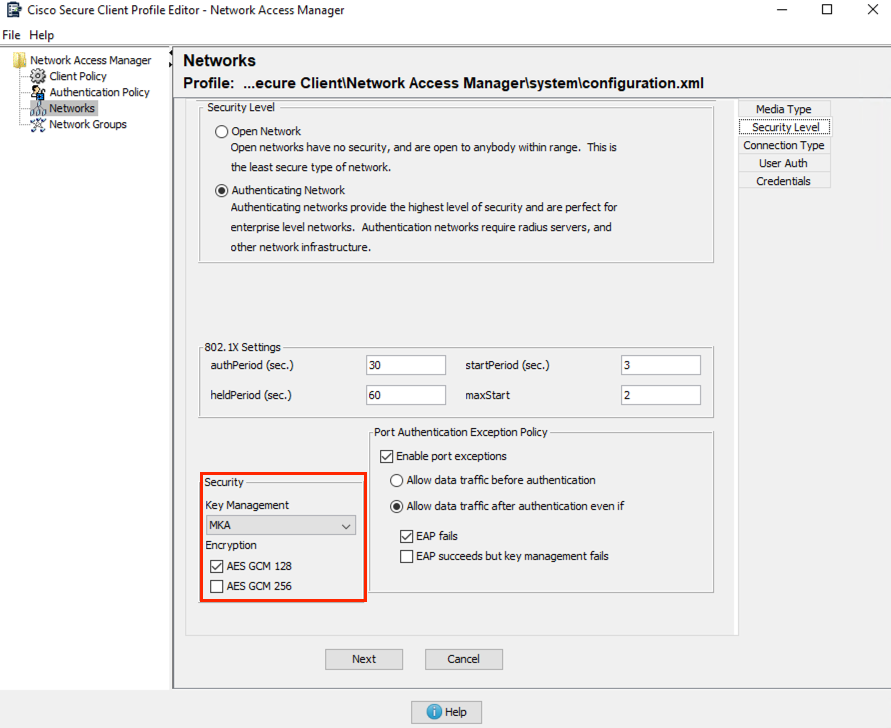

6단계. 프로필을 구성합니다. Security Level(보안 레벨) 섹션에서 Key Management(키 관리)를 조정하여 MKA를 사용하고 그 다음에 암호화 AES GCM 128을 사용합니다.

인증 dot1x 및 정책에 대한 다른 매개 변수를 조정합니다.

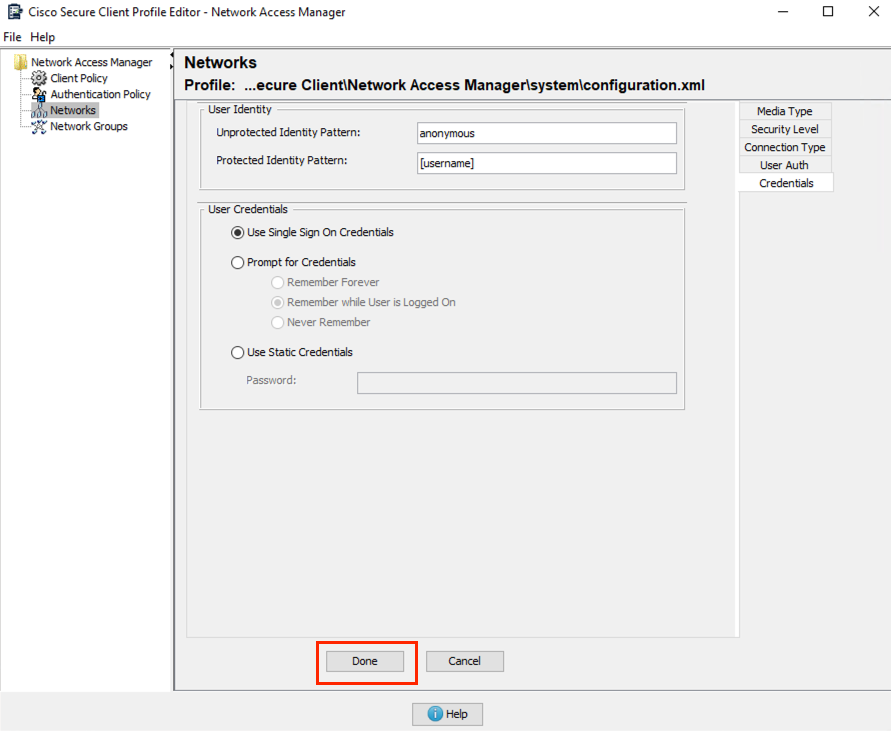

7단계. 연결 유형, 사용자 인증 및 자격 증명에 관한 나머지 섹션을 구성합니다.

이러한 섹션은 Security Level 섹션에서 선택하는 인증 설정에 따라 달라집니다.

컨피그레이션을 마치면 Done(완료) 옵션을 선택합니다.

이 시나리오에서는 사용자 자격 증명과 함께 PEAP(Protected Extensible Authentication Protocol)를 사용합니다.

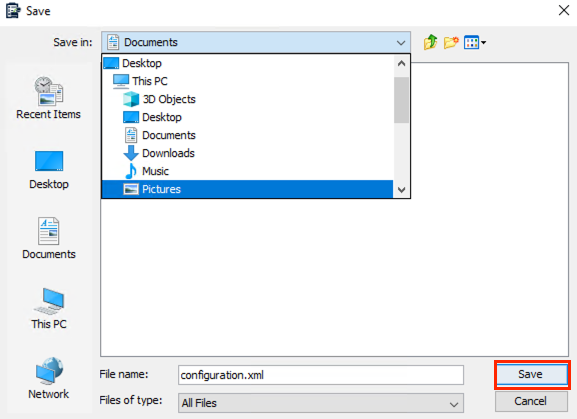

8단계. 메뉴 파일로 이동합니다. 다른 이름으로 저장 옵션을 진행합니다.

파일 이름을 configuration.xml로 지정하고 ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system과 다른 폴더에 저장합니다.

이 예제에서는 파일이 Documents 폴더에 저장되었습니다. 프로파일을 저장합니다.

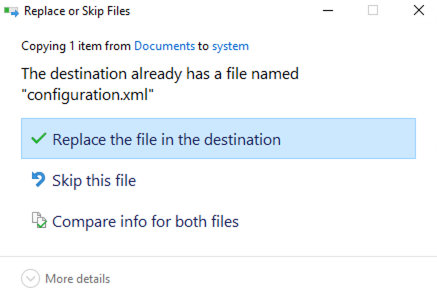

8단계. 프로파일 위치로 이동하여 파일을 복사하고 ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system 폴더에 들어 있는 파일을 바꿉니다.

[대상에서 파일 바꾸기] 옵션을 선택합니다.

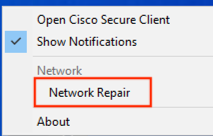

9단계. Security Client 5.0에서 수정된 프로필을 로드하려면 Windows 시스템의 오른쪽 아래 작업 표시줄에 있는 Secure Client(보안 클라이언트) 아이콘을 마우스 오른쪽 단추로 클릭하여 선택합니다.

네트워크 복구를 수행합니다.

참고: 프로파일 편집기를 통해 구성된 모든 네트워크는 관리자 네트워크 권한을 가지므로 사용자는 이 도구를 사용하여 구성한 콘텐츠를 사용자 지정/변경할 수 없습니다.

Network Access Manager를 사용한 MKA 네트워크 설정(선택 사항).

1단계. 프로파일 편집기를 사용하는 MKA 설정의 대안으로, 이 도구를 사용하지 않고 네트워크를 추가할 수 있습니다.

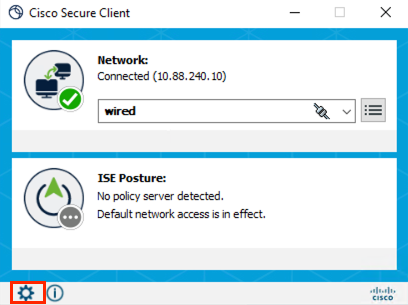

Secure Client 제품군에서 기어 아이콘을 선택합니다.

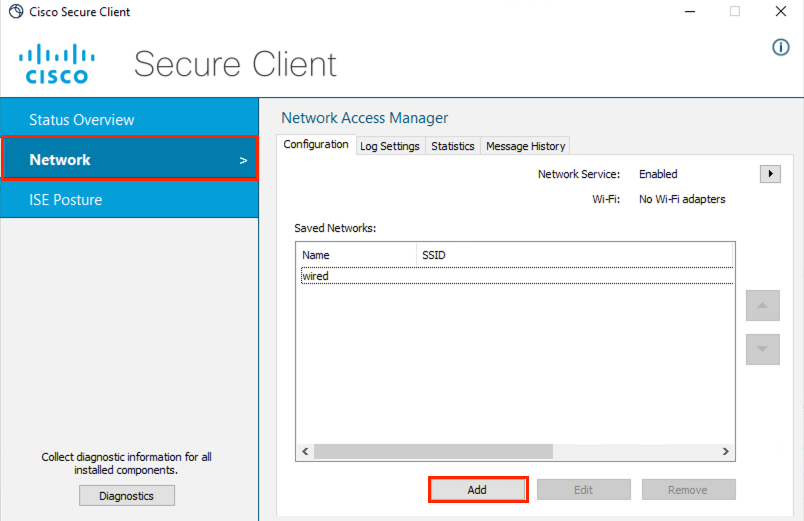

2단계. 표시된 새 창에서 Network(네트워크) 옵션을 선택합니다.

Configuration(컨피그레이션) 섹션에서 Add to ingress an network MKA capable with privileges User Network(사용자 네트워크 권한이 있는 네트워크 MKA를 인그레스하려면 추가) 옵션을 선택합니다.

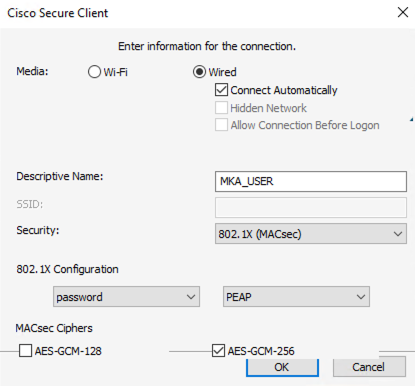

3단계. 새 컨피그레이션 창에서 연결의 특성을 설정하고 네트워크의 이름을 지정합니다.

완료되면 확인 단추를 선택합니다.

다음을 확인합니다.

ISE에서 검증

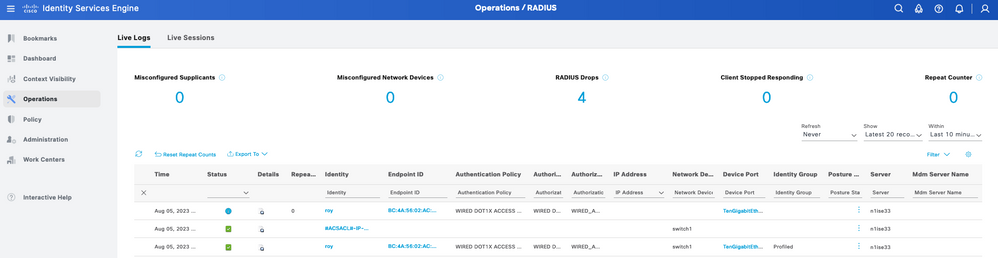

ISE에서 이 플로우의 컨피그레이션이 완료되면 Livelogs에서 디바이스가 인증되고 권한이 부여되는 것을 확인할 수 있습니다.

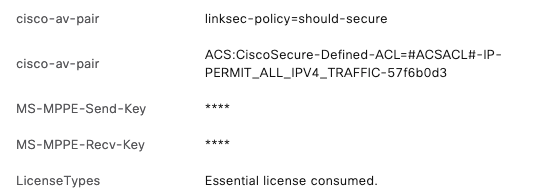

Details of the authentication and the Result(인증 세부사항 및 결과) 섹션으로 이동합니다.

권한 부여 프로파일에 설정된 특성은 NAD(Network Access Device)로 전송되며 하나의 Essential 라이센스를 사용합니다.

Catalyst 스위치에 대한 검증

이러한 명령은 이 솔루션의 적절한 기능을 검증하는 데 사용할 수 있습니다.

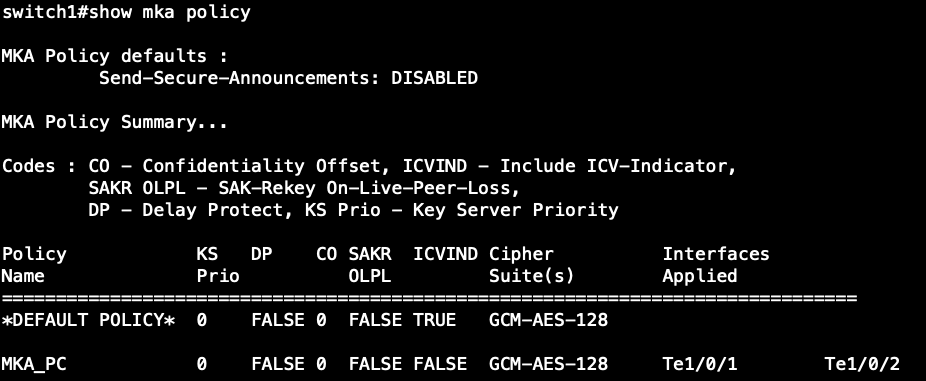

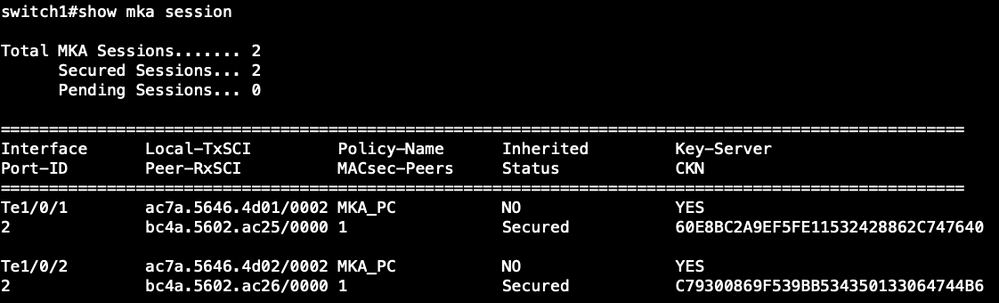

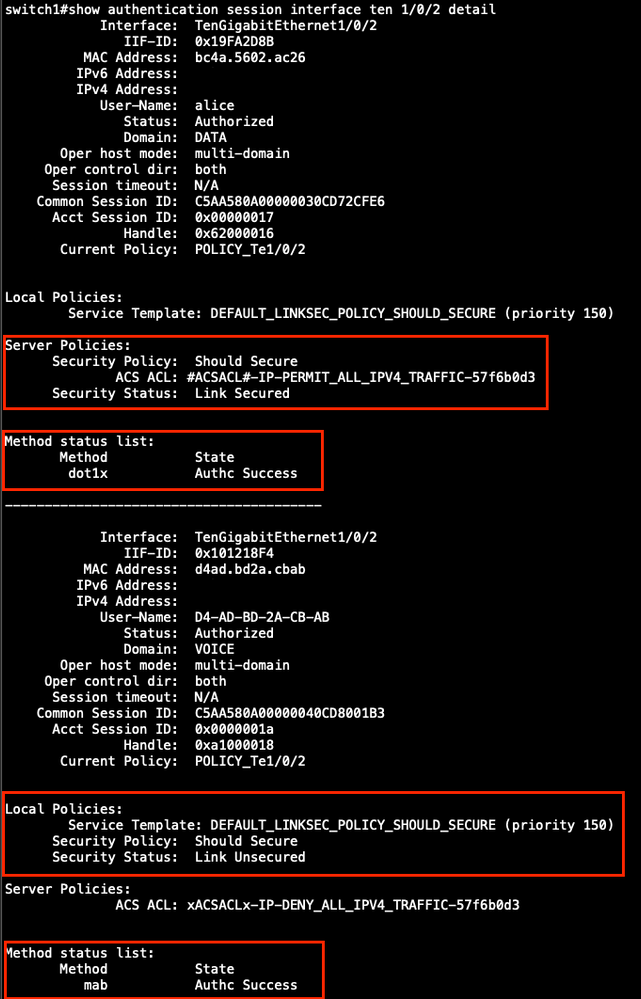

switch1#show mka policy

switch1#show mka session

switch1#show authentication session interface <interface_ID> detail

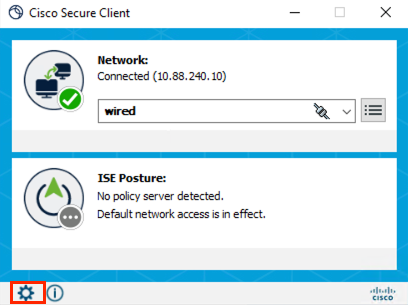

Secure Client에 대한 검증

MACsec 암호화로 생성한 프로필로 인증에 성공했습니다. 엔진 아이콘을 클릭하면 추가 정보가 표시될 수 있습니다.

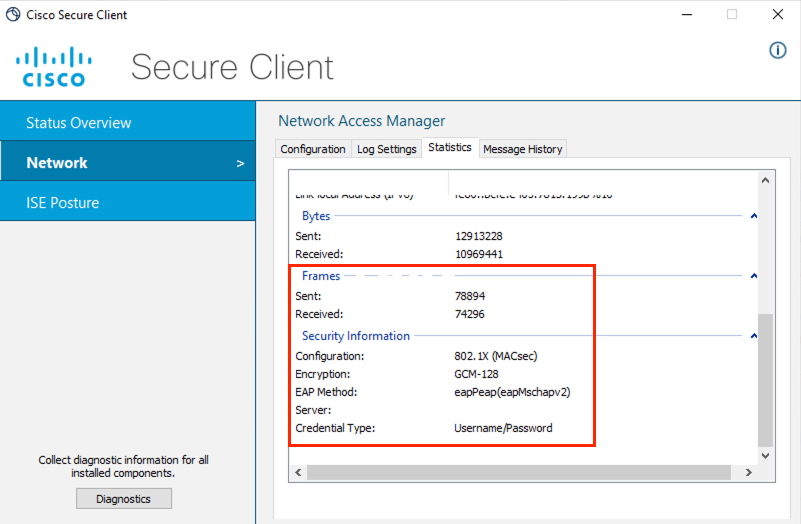

Secure Client(보안 클라이언트)에 대해 여기에 표시된 메뉴에서 Network Access Manager(네트워크 액세스 관리자) > Statistics(통계) 섹션에서 암호화 및 해당 MACsec 컨피그레이션을 볼 수 있습니다.

레이어 2에서 암호화를 수행할 때 수신 및 전송되는 프레임이 증가합니다.

문제 해결

참고: 이 섹션에서는 나타날 수 있는 MKA 문제와 관련된 트러블슈팅 부분을 다룹니다. 인증 또는 권한 부여 실패에 직면한 경우 ISE Secure Wired Access Predictive Deployment Guide - Troubleshooting을 참조하여 MACsec 암호화 없이 인증이 정상적으로 작동한다고 가정하고 자세히 알아보십시오.

Cisco Secure Endpoint

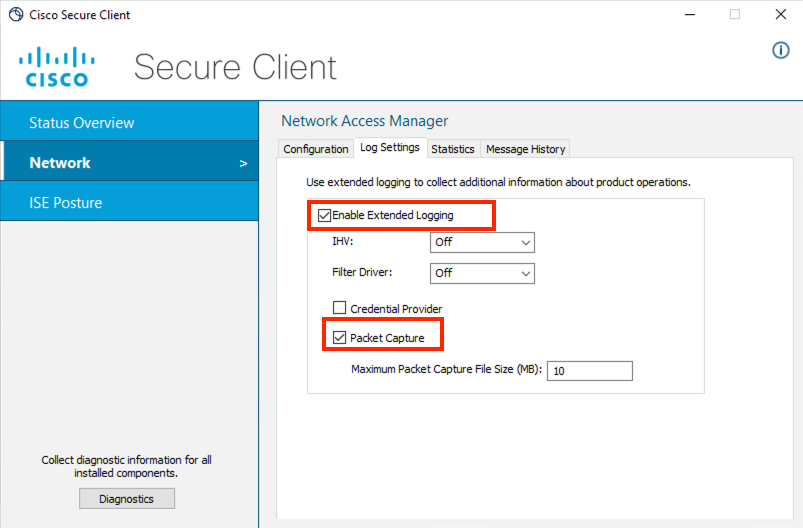

- Secure Endpoint 제품군에서 DART 모듈을 활성화합니다.

- 이 메뉴에서 Extended Logging(확장 로깅)을 활성화하여 사용자 MKA 연결에 대한 추가 데이터를 수집합니다. DART 번들에 포함된 패킷 캡처를 추가로 활성화할 수 있습니다.

- configuration.xml 및 Network access Manager 분석을 진행하려면 DART 번들을 수집합니다. 문제 해결을 위한 데이터 수집을 위해 DART 실행 설명서를 참조하십시오

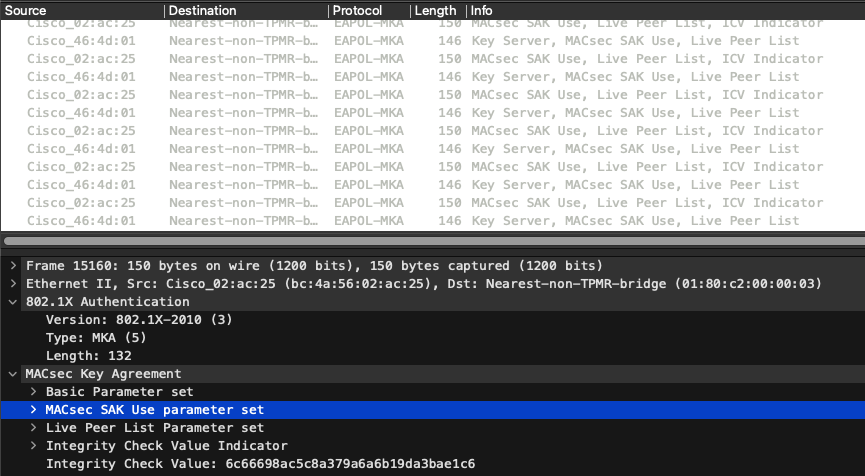

이 예에서는 호스트와 스위치 간의 정보가 패킷으로 표시되는 방식을 표시합니다.

DART 번들에서 NetworkAccessManager.txt라는 로그에서 인증 802.1X 및 MKA 세션에 대한 유용한 정보를 찾을 수 있습니다.

이 정보는 MKA 암호화를 사용하는 성공적인 인증에 표시됩니다.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) RECEIVED SUCCESS (dot1x_util.c 326)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATING (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) staying in 802.1x state: AUTHENTICATING (dot1x_sm.c 146)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: sec=30 (dot1x_util.c 454)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) eap_type<0>, lengths<4,1496> (dot1x_proto.c 90)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: paused (dot1x_util.c 484)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) Received EAP-Success. (eap_auth_client.c 835)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: clear TLS session (eap_auth_tls_c.c 265)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: successful authentication, save pointer for TLS session used (eap_auth_tls_c.c 273)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) new credential list saved (eapRequest.c 1485)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) EAP status: AC_EAP_STATUS_EAP_SUCCESS (eapMessage.c 79)

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: EAP status notification: session-id=1, handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: sending EapStatusEvent...

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (2) EAP response received. <len:400> <res:2> (dot1x_proto.c 136)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: ...received EapStatusEvent: session-id=1, EAP handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: activated (dot1x_util.c 503)

%csc_nam-6-INFO_MSG: %[tid=2716]: EAP: Eap status AC_EAP_STATUS_EAP_SUCCESS.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: processing EapStatusEvent in the subscriber

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) dot1x->eapSuccess is True (dot1x_sm.c 352)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Enabling fast reauthentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) SUCCESS (dot1x_sm.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux calling sm8Event8021x due to auth success (dot1x_sm.c 207)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: disabled (dot1x_util.c 460)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (0) NASP: dot1xAuthSuccessEvt naspStopEapolAnnouncement (dot1x_main.c 679)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspStopEapolAnnouncement (nasp.c 900)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) << NASP: naspStopEapolAnnouncement. err = 0 (nasp.c 910)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) dot1x->config.useMka = 1 (dot1x_main.c 829)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: StartSession (mka.c 511)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: bUseMka = 1, bUseMacSec = 1706033334, MacsecSupportedCiphersMask = 0x498073ad, ePortSecurePolicy = 0 mkaKeyServerWaitTime = 0 (mka.c 514)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: InitializeContext (mka.c 1247)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing state to Unconnected (mka.c 1867)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing Sak State to Idle (mka.c 1271)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Fast reauthentication enabled on authentication success

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) << MKA: InitializeContext (mka.c 1293)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Changing state to Need Server (mka.c 1871)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: CreateKeySet (mka.c 924)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Network auth request NOTIFICATION__SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspGetNetCipherSuite (nasp.c 569)

%csc_nam-6-INFO_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Key length is 16 bytes (mka.c 954)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Finishing authentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MyMac (mka.c 971)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Authentication finished

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_EAP_SUCCESS (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_UNCONNECTED (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_NEED_SERVER (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) SscfCallback(1): SSCF_NOTIFICATION_CODE_SEND_PACKET_COMPLETE sendId(74476) (cimdIo.cpp 4766)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=36 (cimdEvt.c 622)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,0) dataLen=4 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,1) dataLen=102 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) netEvent(1): Recv queued (netEvents.c 91)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: EapolInput (mka.c 125)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MKPDU In (mka.c 131)

Cisco IOS 문제 해결

이러한 명령은 NAD(Network Access Device)에서 플랫폼과 신청자 간의 MKA 암호화를 검토하도록 구현할 수 있습니다.

명령에 대한 자세한 내용은 NAD로 사용되는 플랫폼의 해당 컨피그레이션 가이드를 참조하십시오.

#show authentication session interface <interface_ID> detail

#show mka summary

#show mka policy

#show mka session interface <interface_ID> detail

#show macsec summary

#show macsec interface <interface_ID>

#debug mka events

#debug mka errors

#debug macsec event

#debug macsec error

이는 호스트에 대한 하나의 성공적인 MKA 연결의 디버깅입니다. 이 정보를 참조용으로 사용할 수 있습니다.

%LINK-3-UPDOWN: Interface TenGigabitEthernet1/0/1, changed state to down

Macsec interface TenGigabitEthernet1/0/1 is UP

MKA-EVENT: Create session event: derived CKN 9F0DC198A9728FB3DA198711B58570E4, len 16

MKA-EVENT EC000025: SESSION START request received...

NGWC-MACSec: pd get port capability is invoked

MKA-EVENT: New MKA Session on Interface TenGigabitEthernet1/0/1 with Physical Port Number 9 is using the "MKA_PC" MKA Policy, and has MACsec Capability "MACsec Integrity, Confidentiality, & Offset" with Local MAC ac7a.5646.4d01, Peer MAC bc4a.5602.ac25.

MKA-EVENT: New VP with SCI AC7A.5646.4D01/0002 on interface TenGigabitEthernet1/0/1

MKA-EVENT: Created New CA 0x80007F30A6B46F20 Participant on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 for Peer MAC bc4a.5602.ac25.

%MKA-5-SESSION_START: (Te1/0/1 : 2) MKA Session started for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, AuthMgr-Handle EC000025

MKA-EVENT: Started a new MKA Session on interface TenGigabitEthernet1/0/1 for Peer MAC bc4a.5602.ac25 with SCI AC7A.5646.4D01/0002 successfully.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Init MKA Session) - Successfully derived CAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully initialized a new MKA Session (i.e. CA entry) on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 and CKN 9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived KEK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived ICK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: New Live Peer detected, No potential peer so generate the first SAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Generate SAK for CA with CKN 9F0DC198 (Latest AN=0, Old AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Generation of new Latest SAK succeeded (Latest AN=0, KN=1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install RxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Clean up the Rx for dormant peers

MACSec-IPC: send_xable send msg success for switch=1

MACSec-IPC: blocking enable disable ipc req

MACSec-IPC: watched boolean waken up

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_tx_sc send msg success

Send create_tx_sc to IOMD successfully

alloc_cache called TxSCI: AC7A56464D010002 RxSCI: BC4A5602AC250000

Enabling replication for slot 1 vlan 330 and the ref count is 1

MACSec-IPC: vlan_replication send msg success

Added replication for data vlan 330

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_rx_sc send msg success

Sent RXSC request to FED/IOMD

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_rx_sa send msg success

Sent ins_rx_sa to FED and IOMD

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Requested to install/enable new RxSA successfully (AN=0, KN=1 SCI=BC4A.5602.AC25/0000)

%LINEPROTO-5-UPDOWN: Line protocol on Interface TenGigabitEthernet1/0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan330, changed state to up

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Sending SAK for AN 0 resp peers 0 cap peers 1

MKA-EVENT bc4a.5602.ac25/0000 EC000025: SAK Wait Timer started for 6 seconds.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) Received new SAK-Use response to Distributed SAK for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.CKN 9F0DC198

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) All 1 peers with the required MACsec Capability have indicated they are receiving using the new Latest SAK - install/enable TxSA for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.

MKA-EVENT: Reqd to Install TX SA for CA 0x80007F30A6B46F20 AN 0 CKN 9F0DC198 - on int(TenGigabitEthernet1/0/1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install TxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_tx_sa send msg success

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Before sending SESSION_SECURED status - SECURED=false, PREVIOUSLY_SECURED=false, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully sent SECURED status for CA with CKN 9F0DC198.

MKA-EVENT: Successfully updated the CKN handle for interface: TenGigabitEthernet1/0/1 with 9F0DC198 (if_num: 9).

%MKA-5-SESSION_SECURED: (Te1/0/1 : 2) MKA Session was secured for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, CKN 9F0DC198A9728FB3DA198711B58570E4

MKA-EVENT: MSK found to be same while updating the MSK and EAP Session ID in the subblock

MKA-EVENT bc4a.5602.ac25/0000 EC000025: After sending SESSION_SECURED status - SECURED=true, PREVIOUSLY_SECURED=true, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

ISE(Identity Services Engine) 문제 해결

이 기능과 관련된 트러블슈팅은 cisco-av-pair 특성 linksec-policy=should-secure의 전달로 제한됩니다.

인증 결과가 디바이스가 연결 중인 스위치 포트에 연결된 Radius 세션에 해당 정보를 전송하는지 확인합니다.

ISE에 대한 추가 인증 분석은 ISE에서 트러블슈팅 및 디버그 활성화를 참조하십시오

일반적인 문제

암호 불일치

이 로그는 NAD의 MKA 디버그에서 볼 수 있습니다.

MKA-4-MKA_MACSEC_CIPHER_MISMATCH: (Te1/0/1 : 30) Lower strength MKA-cipher than macsec-cipher for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000017C3550E24, CKN CKNID

이 시나리오에서 가장 먼저 확인해야 할 사항은 스위치의 MKA 정책 및 보안 클라이언트 프로필에 구성된 암호가 일치한다는 것입니다.

AES-GCM-256 암호화의 경우 Cisco Secure Client(AnyConnect 포함) 관리자 설명서, 릴리스 5에 따라 이러한 요구 사항을 충족해야 합니다

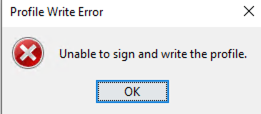

configuration.xml을 저장할 수 없습니다.

프로파일 쓰기 오류와 관련된 이 문제는 Network Access Manager 프로파일 편집기를 사용하여 MKA의 Setup이라는 configuration.xml(앞에서 설명한 대로)을 저장하면 해결됩니다.

사용된 configuration.xml 파일을 수정할 수 없는 오류와 관련이 있으므로 다른 위치에 파일을 저장해야 프로파일을 교체할 수 있습니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

10-Aug-2023 |

최초 릴리스 |

피드백

피드백