소개

이 문서에서는 ISE(Identity Services Engine) 및 AD(Active Directory)를 사용하여 Cisco AnyConnect Remote Access VPN에서 고정 IP 주소를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco ISE 버전 3.0 컨피그레이션

- Cisco ASA(Adaptive Security Appliance)/FTD(Firepower Threat Defense) 구성

- VPN 인증 흐름

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco ISE 버전 3.0

- Cisco ASA

- Windows 2016

- Windows 10

- Cisco AnyConnect 클라이언트

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

사용자가 AnyConnect VPN Client 소프트웨어를 사용하여 Cisco ASA를 사용하여 VPN 인증을 수행할 경우, 어떤 경우에는 클라이언트에 동일한 고정 IP 주소를 할당하는 것이 유용합니다. 여기서 AD의 사용자 계정당 고정 IP 주소를 구성하고 사용자가 VPN에 연결할 때마다 이 IP 주소를 사용할 수 있습니다. ISE는 특성을 사용하여 구성할 수 있습니다 msRADIUSFramedIPAddress AD에서 IP 주소를 가져오도록 AD에 쿼리하고 연결할 때마다 클라이언트에 할당하십시오.

이 문서에서는 Cisco AnyConnect Remote Access VPN에서 고정 IP 주소를 구성하는 방법에 대해서만 설명합니다.

구성

AD 컨피그레이션

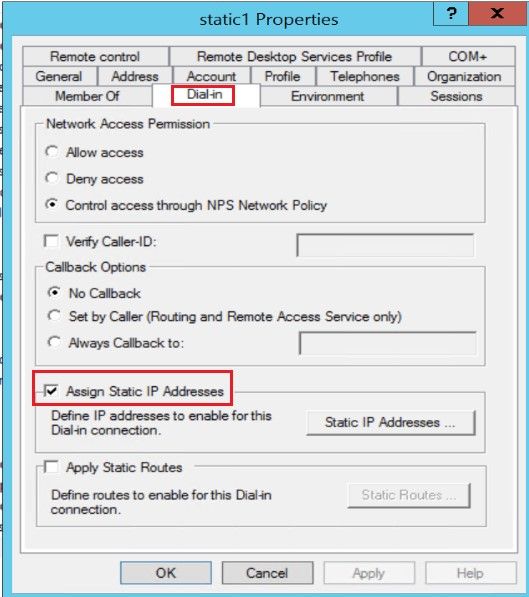

1단계. AD 내에서 테스트 계정을 선택합니다. 수정 Properties 테스트 계정 중 하나를 선택합니다. Dial-in 탭에 표시됩니다.

2단계. 다음 항목을 선택하십시오. Assign Static IP Address상자를 클릭합니다.

3단계. 다음을 클릭합니다. Static IP Addresses 버튼을 클릭합니다.

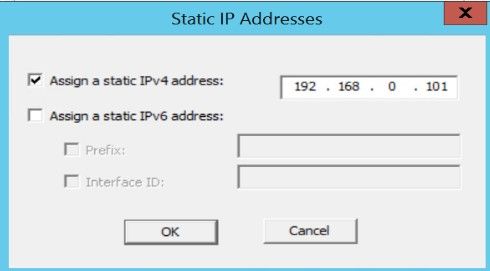

4단계. 다음 항목을 선택하십시오. Assign a static IPv4 address상자에 IP 주소를 입력합니다.

참고: 할당된 IP 주소를 사용하거나 DHCP 풀에 포함해서는 안 됩니다.

5단계. 클릭 OK 을 클릭하면 컨피그레이션이 완료됩니다.

ISE 구성

1단계. ISE에 네트워크 디바이스를 추가하고 RADIUS 및 공유 키를 구성합니다. 탐색ISE > Administration > Network Devices > Add Network Device.

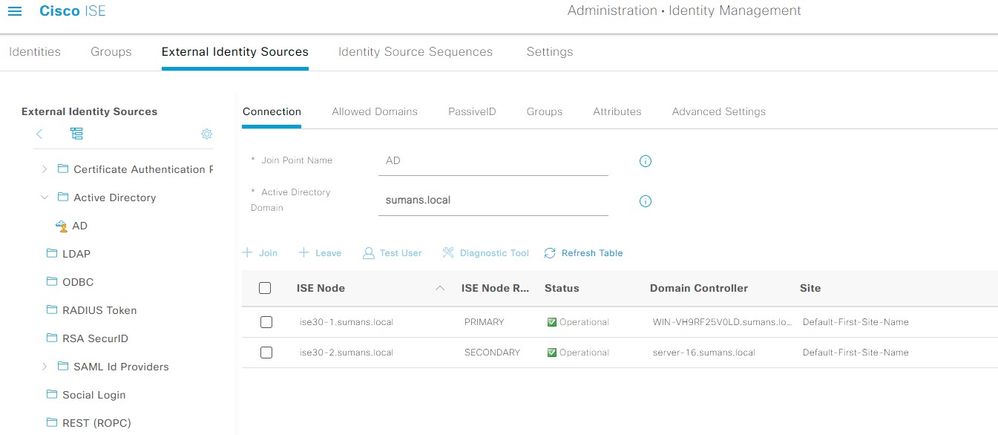

2단계. ISE를 AD와 통합합니다. 탐색 ISE > Administration > External Identity Sources > Active Directory > Join ISE to Domain .

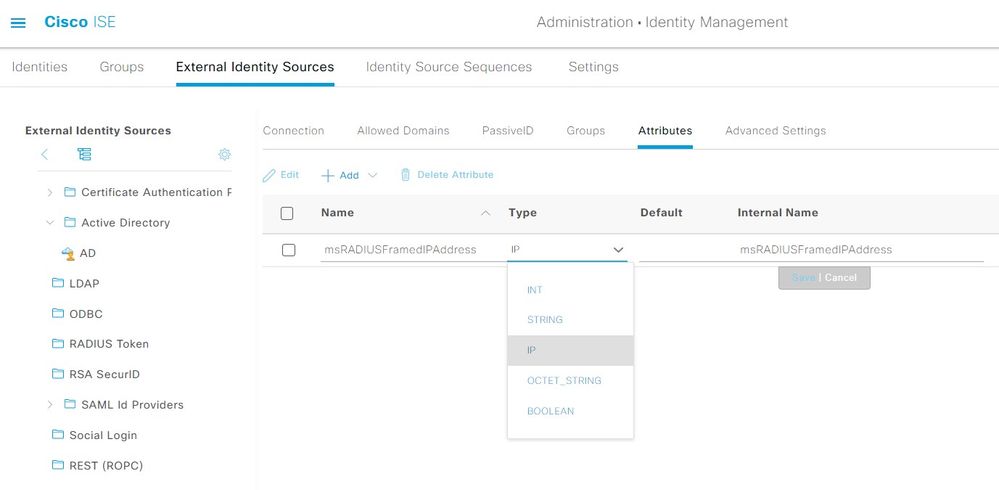

3단계. 추가 AD Attribute msRADIUSFramedIPAddress. 탐색 ISE > Administration > External Identity Sources > Active Directory 생성한 조인트 포인트 이름을 선택합니다. 클릭 Edit.그런 다음 Attributes 탭을 클릭합니다. 그리고 Add > Select Attributes from Directory.

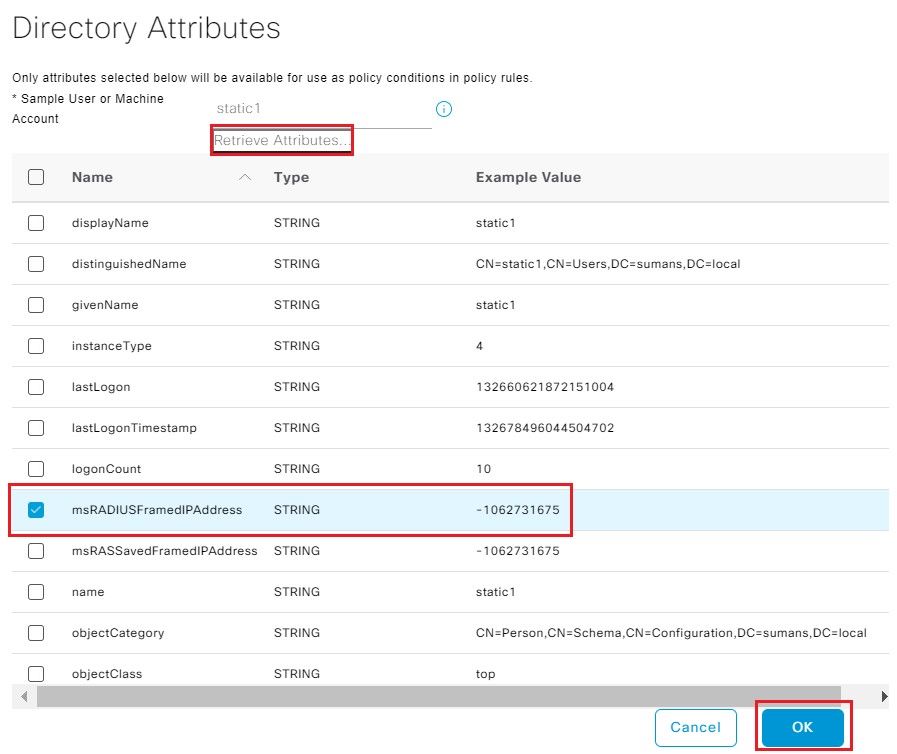

고정 IP 주소가 할당된 AD에 있는 테스트 사용자의 이름을 입력하고 Retrieve Attributes.

확인란을 선택합니다. msRADIUSFramedIPAddress 을 클릭하고 OK .

속성 편집 msRADIUSFramedIPAddress Cisco의 Type 값 from STRING to IP을 클릭하고 Save.

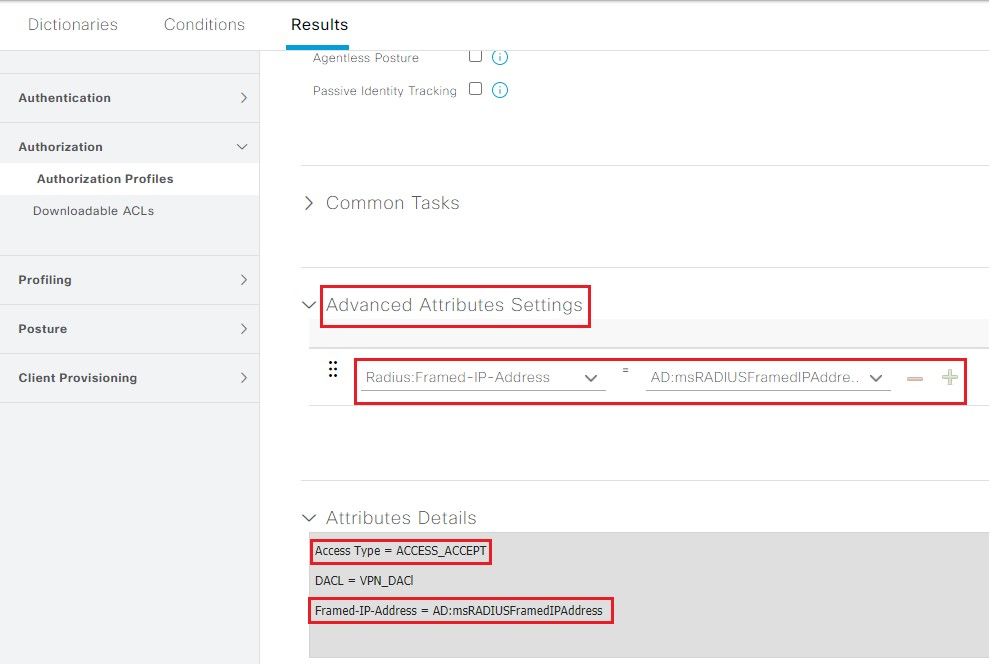

4단계. 권한 부여 프로파일을 생성합니다. 탐색 ISE > Policy > Policy Elements > Results > Authorization > Authorization Profiles > Add.

의 Advanced Attributes Settings,새 값 추가 Radius: Framed-IP-Address 및 msRADIUSFramedIPAddressAD Attributes(AD 특성)에서 이전에 선택한 값입니다(3단계).

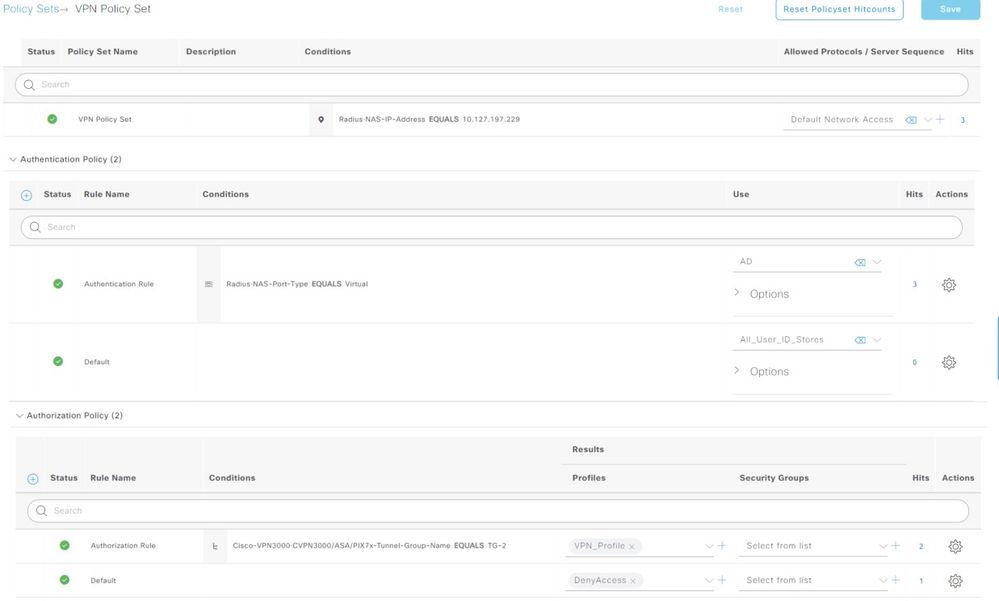

5단계. 생성 Policy Set. 탐색 ISE > Policy > Policy Sets. 정책 집합 생성 Save. 인증 정책을 생성하고 ID 소스를 Active Directory로 선택합니다(2단계에서 참여). 권한 부여 정책을 생성하고 인증 프로파일이 생성된(4단계에서 생성) 결과를 선택합니다.

ASA 컨피그레이션

외부 인터페이스에서 WebVPN을 활성화하고 AnyConnect 이미지를 활성화합니다.

webvpn

enable OUTSIDE

anyconnect image disk0:/anyconnect-win-4.10.00093-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enable

AAA 서버 그룹 및 서버 정의:

aaa-server ISE protocol radius

aaa-server ISE (inside) host 10.127.197.230

key *****

authentication-port 1812

accounting-port 1813

radius-common-pw *****

authorize-only

interim-accounting-update periodic 24

dynamic-authorization

VPN 풀:

ip local pool VPN_POOL 192.168.1.1-192.168.1.50 mask 255.255.255.0

그룹 정책:

group-policy GP-1 internal

group-policy GP-1 attributes

dns-server value 10.127.197.254

vpn-tunnel-protocol ssl-client

address-pools value VPN_POOL

터널 그룹:

tunnel-group TG-2 type remote-access

tunnel-group TG-2 general-attributes

authentication-server-group ISE

default-group-policy GP-1

tunnel-group TG-2 webvpn-attributes

group-alias TG-2 enable

다음을 확인합니다.

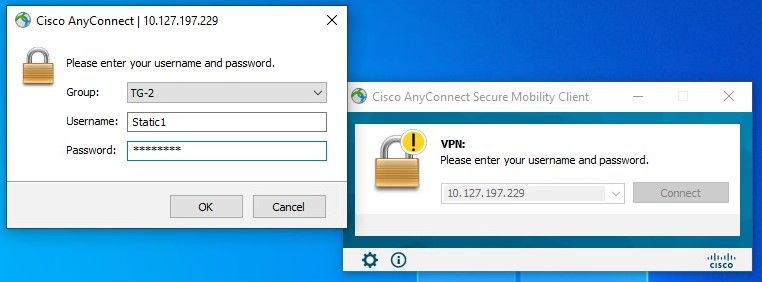

구성이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

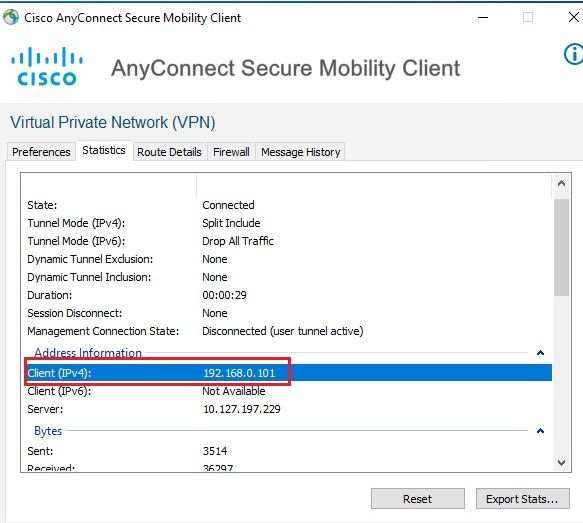

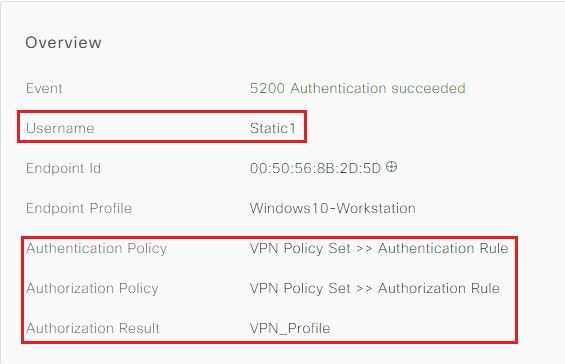

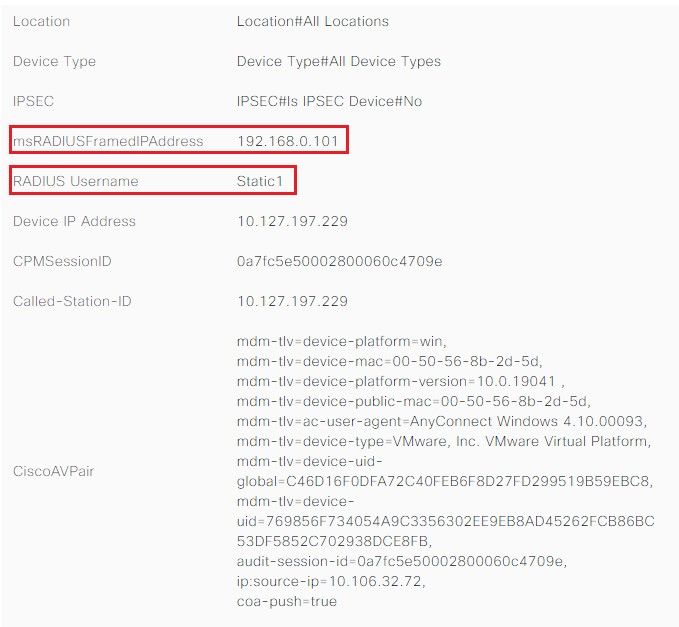

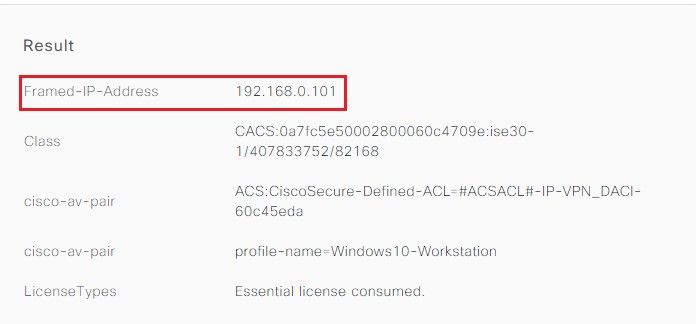

AD에 고정 IP가 할당된 경우:

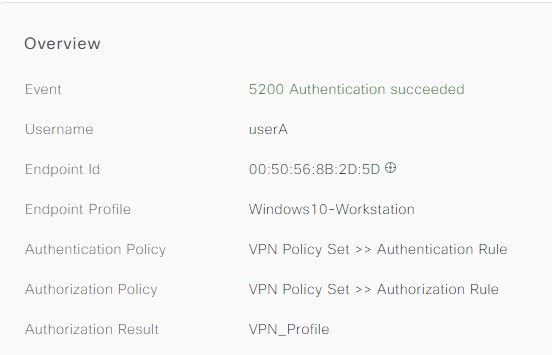

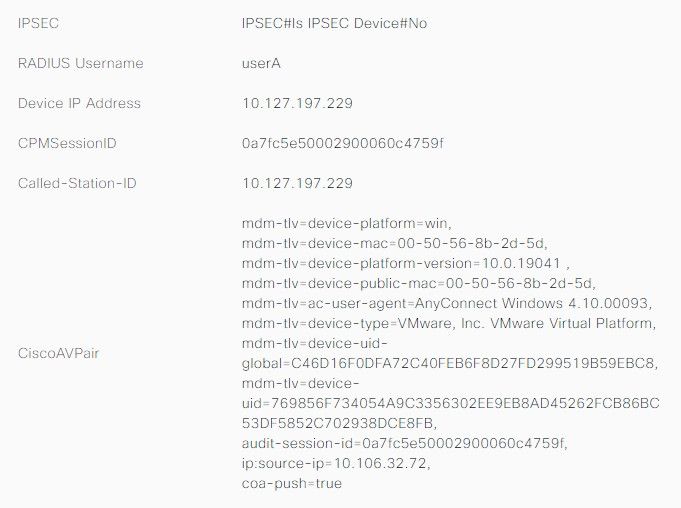

ISE 라이브 로그:

Other Attributes(기타 속성): 여기에서 속성을 확인할 수 있습니다. msRADIUSFramedIPAddress AD에서 이 사용자에 대해 할당된 IP 주소.

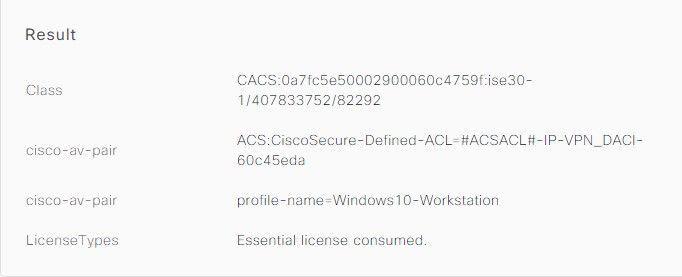

결과: ISE에서 ASA로 전송된 IP 주소.

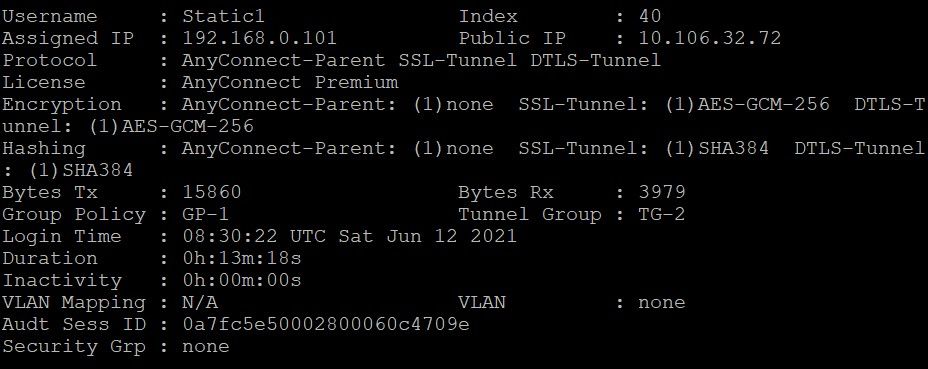

ASA의 출력:

명령을 사용합니다: show vpn-sessiondb anyconnect

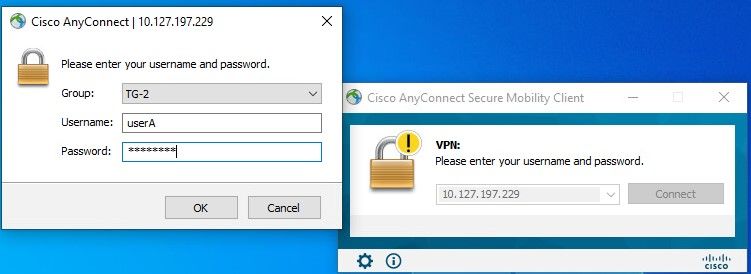

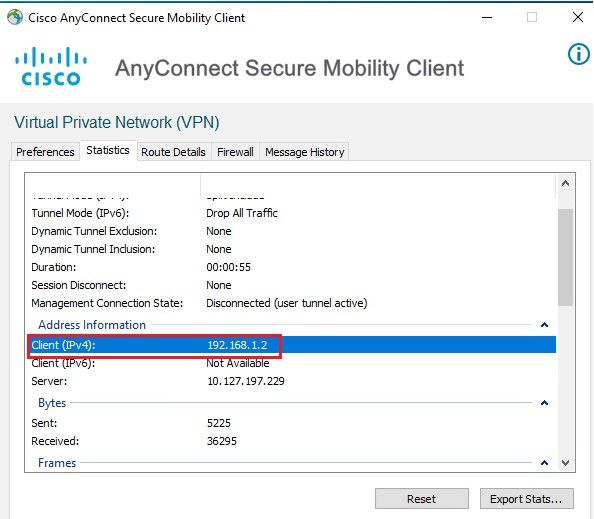

AD에서 고정 IP 주소가 없는 사용자

사용자가 AD에 할당된 IP 주소가 없는 경우 로컬 VPN_Pool 또는 DHCP에서 할당된 IP 주소(구성된 경우)가 사용자에게 할당됩니다. 여기서는 ASA에 정의된 로컬 풀이 사용됩니다.

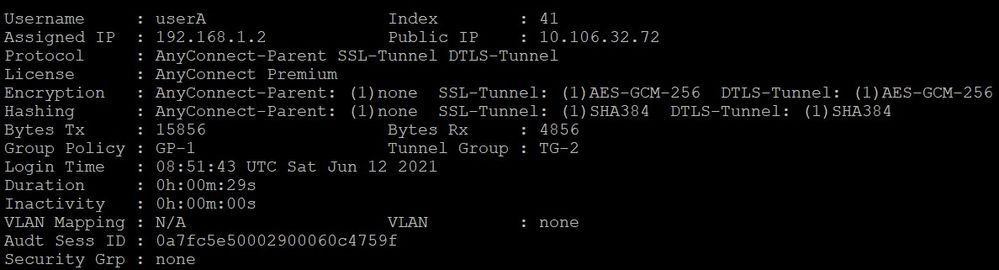

ISE 라이브 로그:

ASA의 출력:

명령을 사용합니다: show vpn-sessiondb anyconnect

문제 해결

현재 이 설정에 사용할 수 있는 특정 문제 해결 정보가 없습니다.