TEAP로 EAP 연결 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 TEAP를 사용하여 EAP(Extensible Authentication Protocol) 체이닝용 ISE 및 Windows 신청자를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

-

ISE

-

Windows 서플리컨트 구성

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco ISE 버전 3.0

- Windows 10 빌드 2004

- 프로토콜 터널 기반 TEAP(Extensible Authentication Protocol) 지식

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

TEAP는 보안 터널을 설정하고 해당 보안 터널의 보호 하에 다른 EAP 방법을 실행하는 터널 기반 확장 가능 인증 프로토콜 방법입니다.

TEAP 인증은 초기 EAP ID 요청/응답 교환 후 2단계로 발생합니다. 첫 번째 단계에서 TEAP는 TLS 핸드셰이크를 사용하여 인증된 키 교환을 제공하고 보호된 터널을 설정합니다. 터널이 설정되면 두 번째 단계는 필요한 인증 및 권한 부여 정책을 설정하기 위해 추가 대화에 참여하는 피어 및 서버부터 시작합니다.

Cisco ISE 2.7 이상은 TEAP 프로토콜을 지원합니다. TLV(type-length-value) 객체는 EAP 피어와 EAP 서버 간에 인증 관련 데이터를 전송하기 위해 터널 내에서 사용됩니다.

Microsoft는 2020년 5월에 릴리스된 Windows 버전 10 2004에서 TEAP에 대한 지원을 도입했습니다.

EAP 체이닝은 두 개의 개별 세션 대신 하나의 EAP/Radius 세션 내에서 사용자 및 머신 인증을 허용합니다. 이전에는 이를 위해 Cisco AnyConnect NAM 모듈이 필요했으며 기본 Windows 신청자가 이를 지원하지 않으므로 Windows 신청자에서 EAP-FAST를 사용해야 했습니다. 이제 Windows 기본 신청자를 사용하여 TEAP를 사용하여 ISE 2.7과의 EAP 연결을 수행할 수 있습니다.

구성

Cisco ISE 컨피그레이션

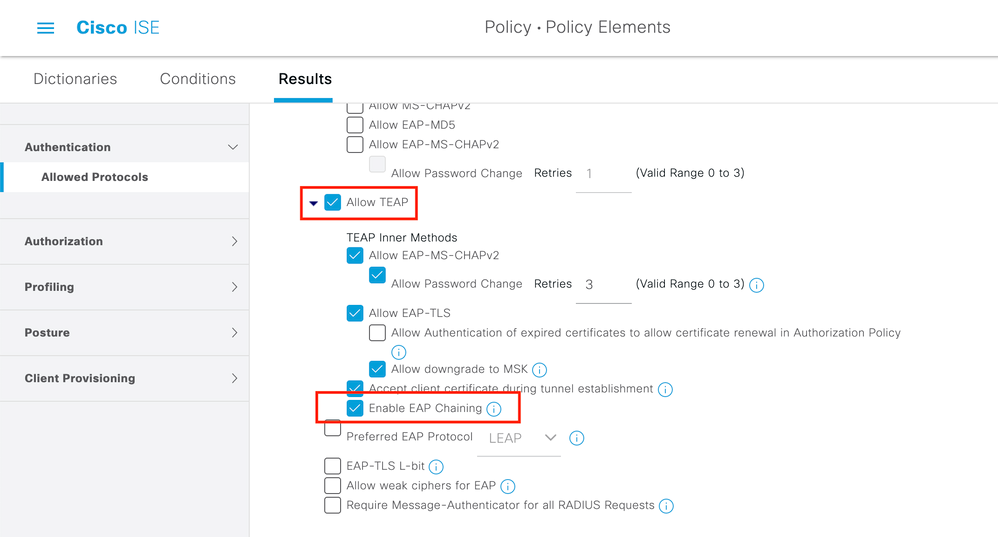

1단계. TEAP 및 EAP 연결을 활성화하려면 허용되는 프로토콜을 수정해야 합니다.

Check the TEAP and ISE > Policy > Policy Elements > Results > Authentication > Allowed Protocols > Add New. EAP chaining(TEAP 및 EAP 체인 확인) 확인란으로 이동합니다.

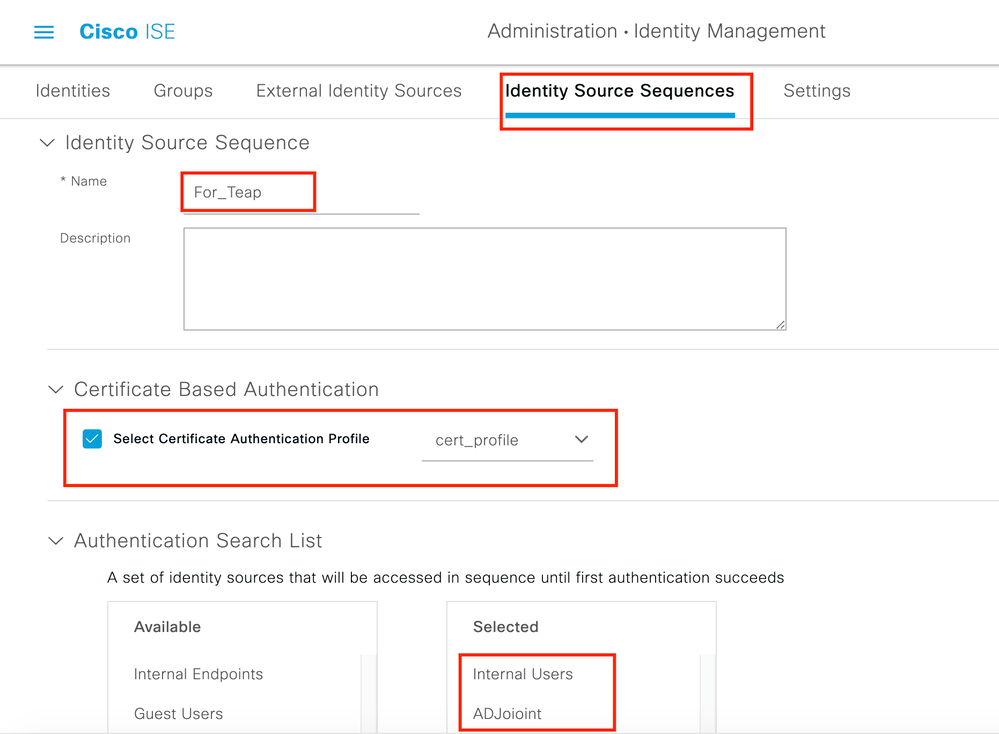

2단계. 인증서 프로필을 생성하고 ID 소스 시퀀스에 추가합니다.

인증서 프로파일로 이동하여ISE > Administration > Identities > identity Source Sequence 선택합니다.

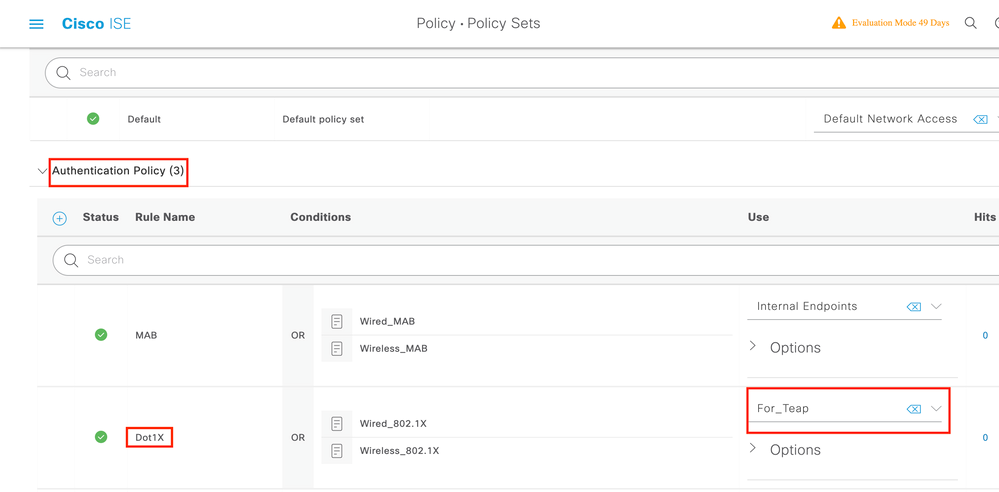

3단계. 인증 정책에서 이 시퀀스를 호출해야 합니다.

단계 2에서 생성한 ID 소스 시퀀스로 ISE > Policy > Policy Sets. Choose the Policy Set forDot1x > Authentication Policy 이동하여 선택합니다.

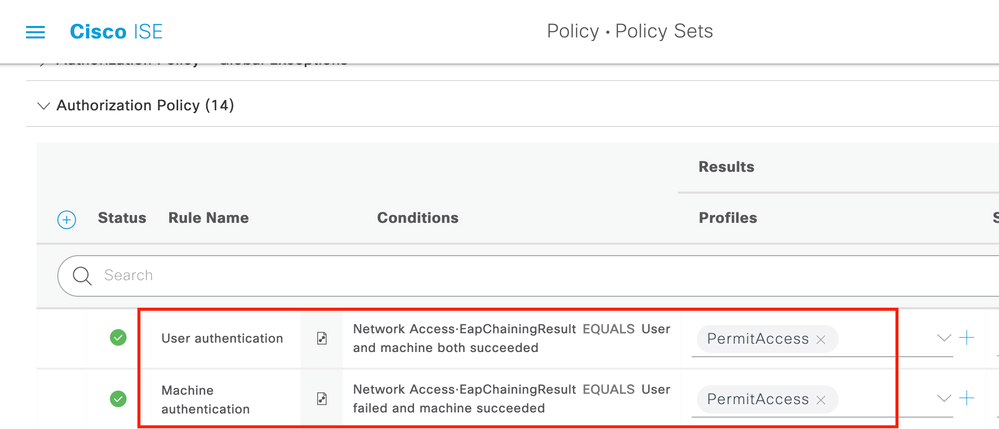

4단계. 이제 Dot1x 정책 집합에서 권한 부여 정책을 수정해야 합니다.

로 ISE > Policy > Policy Sets. Choose the Policy Set for Dot1x > Authentication Policy 이동합니다.

두 개의 규칙을 생성해야 합니다. 첫 번째 규칙은 시스템이 인증되었지만 사용자가 인증되지 않았음을 확인합니다. 두 번째 규칙은 사용자와 머신 모두 인증되었음을 확인합니다.

이렇게 하면 ISE 서버 측에서 컨피그레이션이 완료됩니다.

Windows 네이티브 서 플리 컨 트 구성

Windows 네이티브 서 플리 컨 트 구성이 문서의 유선 인증 설정을 구성합니다.

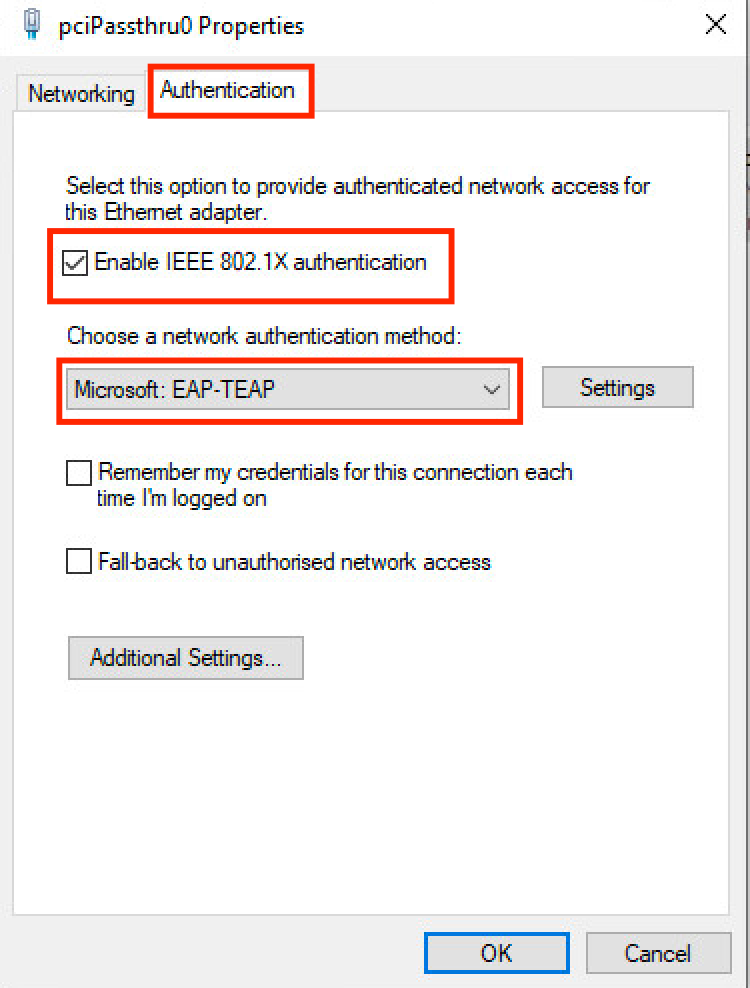

로 이동하고 Control Panel > Network and Sharing Center > Change Adapter Settings 마우스 오른쪽 버튼을 클릭합니다LAN Connection > Properties. 탭을 Authentication 클릭합니다.

1단계. 드롭다운Authentication을 클릭하고 을 선택합니다Microsoft EAP-TEAP.

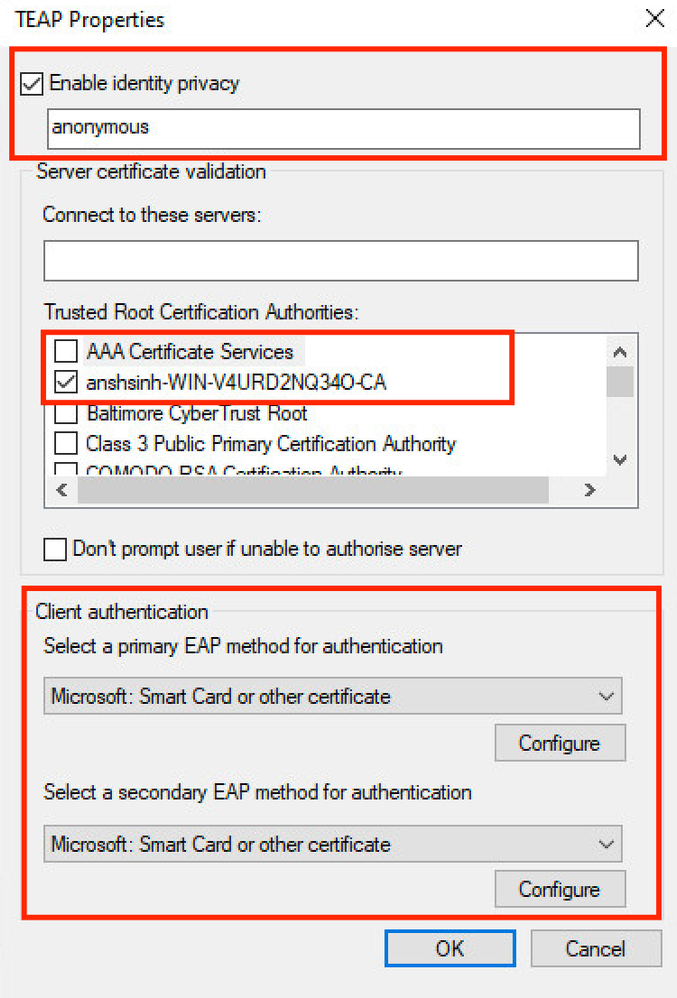

2단계. TEAP 옆의Settings 버튼을 클릭합니다.

- ID

Enable Identity Privacy로 와anonymous 함께 활성화된 상태를 유지합니다. - ISE PSN에서 EAP 인증을 위한 인증서를 서명하는 데 사용되는 신뢰할 수 있는 루트 인증 기관의 루트 CA 서버 옆에 확인 표시를 합니다.

3단계. Client Authentication(클라이언트 인증) 아래에서 Microsoft: 다른 인증서의 Smart Card(스마트 카드)에 대한 인증을 위한 EAP 방법을 선택합니다.

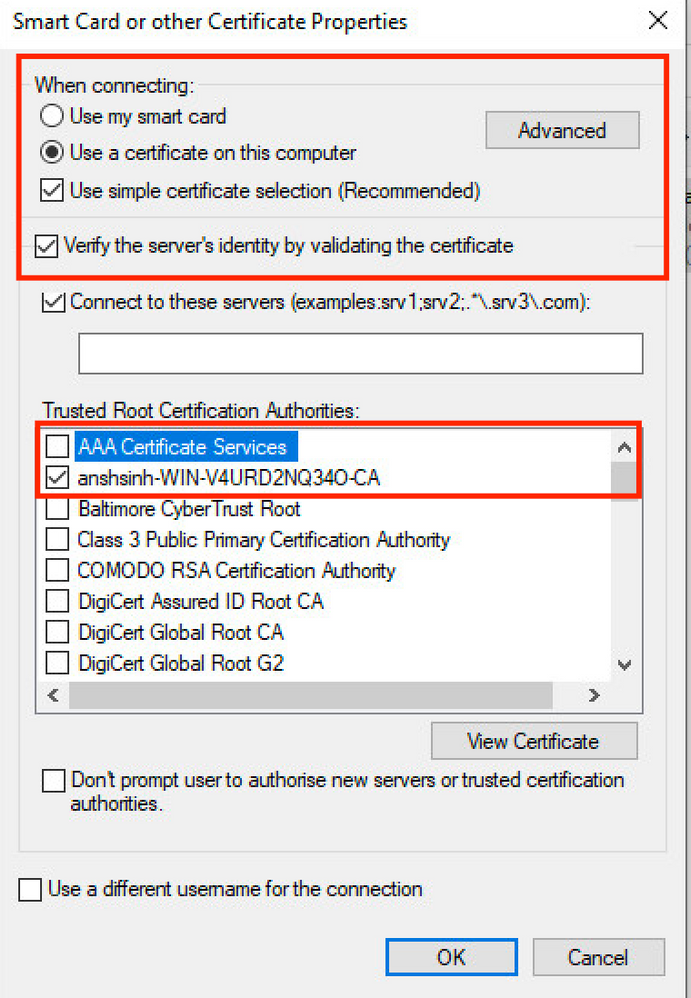

4단계. 각 EAP 방법 드롭다운에서 버튼을 클릭하고 Configure요구 사항에 따라 수정한 다음 을 클릭합니다OK.

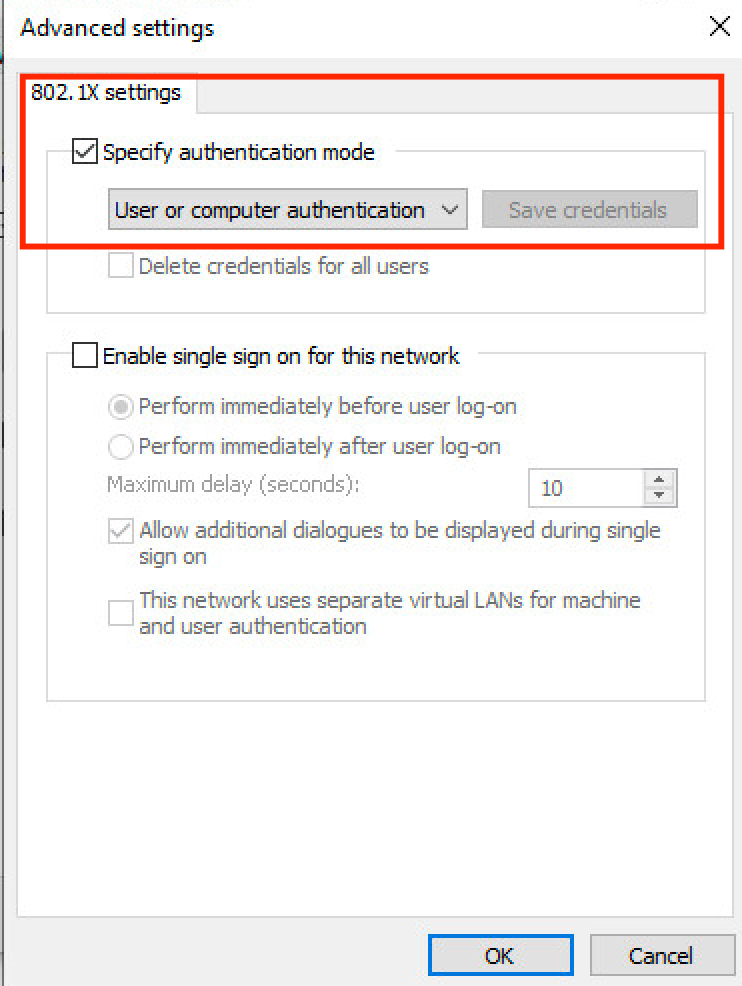

5단계. 하단에 있는Additional Settings 버튼을 클릭합니다.

- Specify authentication 모드를 활성화합니다.

- 드롭다운을 적절한 설정으로 설정합니다.

- 둘 다 인증되도록 선택하고

User or computer authentication를 클릭합니다OK.

다음을 확인합니다.

다음을 확인합니다.Windows 10 시스템을 다시 부팅하거나 로그아웃한 다음 로그인할 수 있습니다. Windows 로그인 화면이 표시될 때마다 머신 인증이 트리거됩니다.

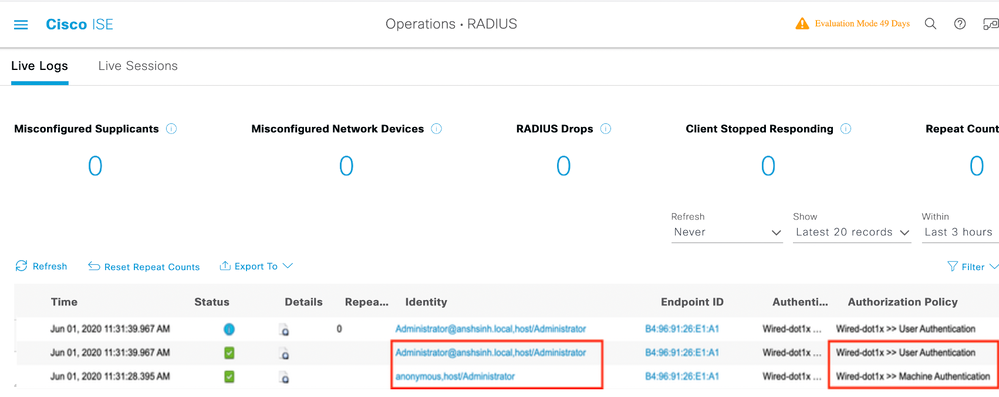

라이브 로그의 ID 필드에 익명 호스트/관리자(여기서는 머신 이름)가 표시됩니다. 위에서 ID 프라이버시를 위해 신청자를 구성했으므로 익명이 표시됩니다.

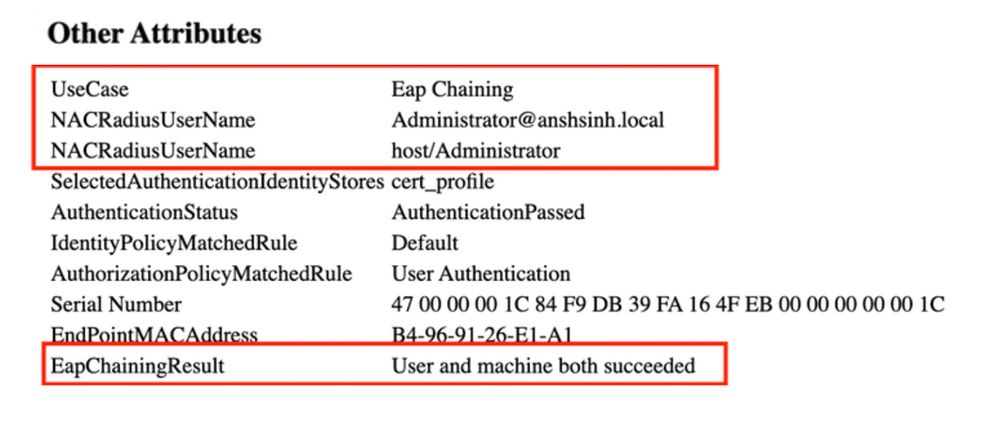

자격 증명을 사용하여 PC에 로그인하면 라이브 로그 Administrator@example.local, host/Administrator에서 확인할 수 있습니다. 사용자 및 머신 인증이 모두 하나의 EAP 세션에서 발생한 EAP 체인화입니다.

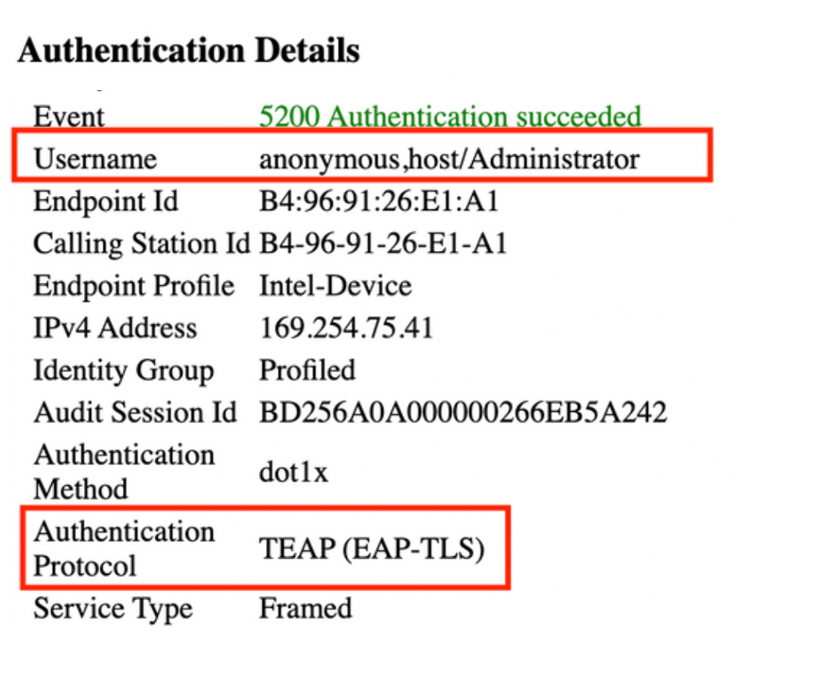

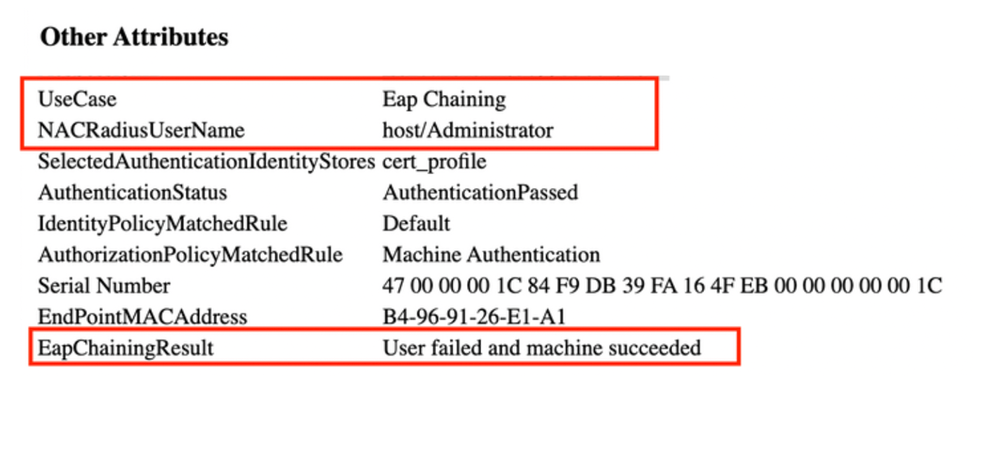

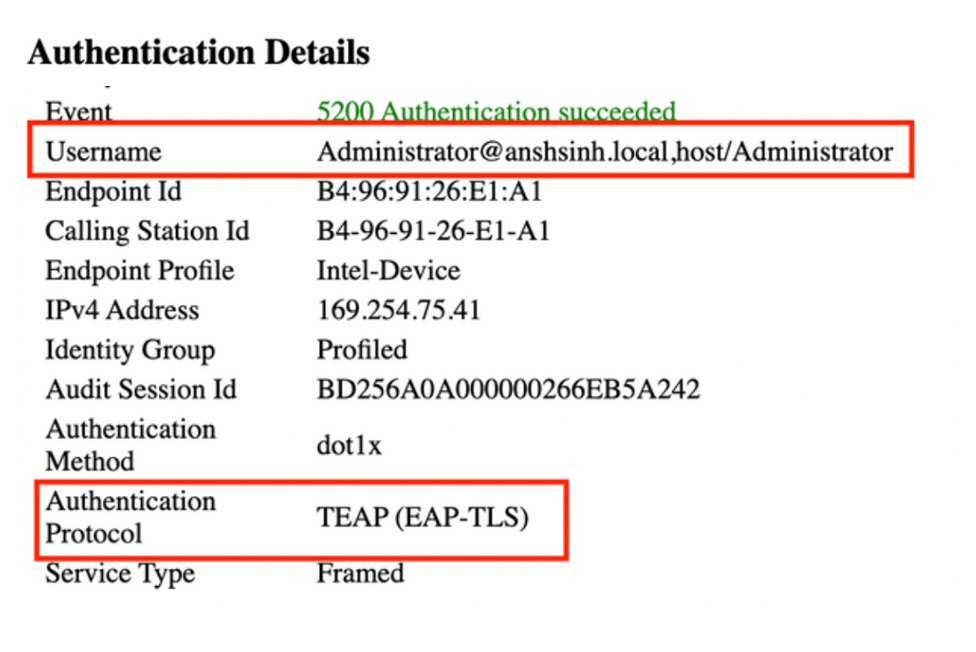

세부 인증 보고서

세부 인증 보고서 Live Log Details(라이브 로그 세부사항)에서 머신 인증에는 단일 항목만 표시되지만, 연결된 사용자 및 머신 인증에는 두 개의 NACRadiusUsername 항목(사용자용 항목 및 시스템용 항목)이 표시됩니다. 또한, 당신은 그 Authentication Details 섹션 아래에, 그것TEAP (EAP-TLS) 은 그것을 위해 사용되었다는 것을 Authentication Protocol봅니다. 머신 및 사용자 인증에 사용할 MSCHAPv2경우 인증 프로토콜이 TEAP (Microsoft: Secured password (EAP-MSCHAP v2))표시됩니다.

머신 인증

머신 인증

사용자 및 머신 인증

사용자 및 머신 인증

문제 해결

문제 해결ISE에서 다음 디버그를 활성화해야 합니다.

runtime-AAAnsfnsf-sessionActive Directory(ISE와 AD 간의 문제 해결)

Windows에서는 이벤트 뷰어 로그를 확인할 수 있습니다.

라이브 로그 분석

라이브 로그 분석머신 인증

머신 인증

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 11507 Extracted EAP-Response/Identity 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded ... ... 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully ... ... 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request ... ... 11515 Supplicant declined inner EAP method selected by Authentication Policy but did not proposed another one; inner EAP negotiation failed 11520 Prepared EAP-Failure for inner EAP method 11566 TEAP inner method finished with failure 22028 Authentication failed and the advanced options are ignored 33517 Sent TEAP Intermediate Result TLV indicating failure 11596 Prepared EAP-Request with another TEAP challenge ... ... 11574 Selected identity type 'Machine' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge 12625 Valid EAP-Key-Name attribute received 11596 Prepared EAP-Request with another TEAP challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully ... ... 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully ... ... 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed ... ... 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - anonymous,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success ... ... 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

사용자 및 머신 인증

사용자 및 머신 인증

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 11596 Prepared EAP-Request with another TEAP challenge ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method 11596 Prepared EAP-Request with another TEAP challenge ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 11574 Selected identity type 'Machine' 11564 TEAP inner method started ... ... 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - Administrator@example.local,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

관련 정보

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

3.0 |

18-Jun-2024 |

업데이트된 제목, 소개, 대체 텍스트, 기계 번역 및 서식. |

1.0 |

10-Dec-2020 |

최초 릴리스 |

피드백

피드백