소개

이 문서에서는 Cisco ISE(Identity Services Engine)에서 서드파티 CA(Certificate Authority)가 서명한 인증서를 설치하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

기본 공개 키 인프라에 대한 지식이 있는 것이 좋습니다.

사용되는 구성 요소

이 문서의 정보는 Cisco ISE(Identity Services Engine) 릴리스 3.0을 기반으로 합니다. 동일한 구성이 릴리스 2.X에 적용됩니다

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이 프로세스는 최종 인증서 역할(EAP 인증, 포털, 관리 및 pxGrid)에 관계없이 동일합니다.

구성

1단계. CSR(Certificate Signing Request) 생성

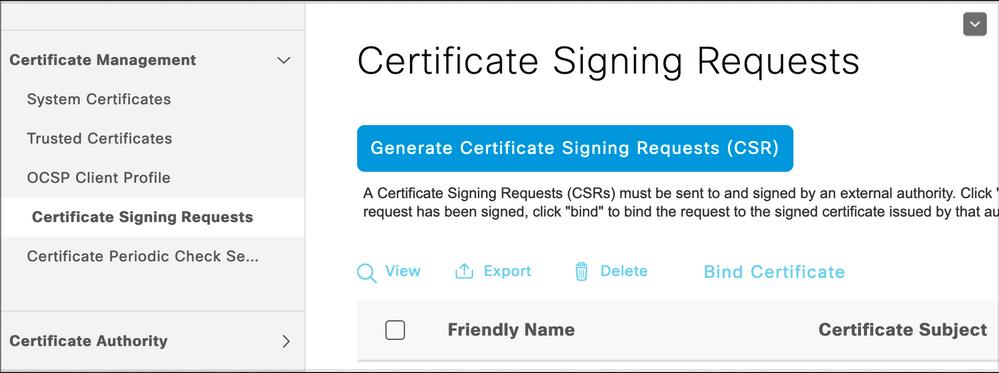

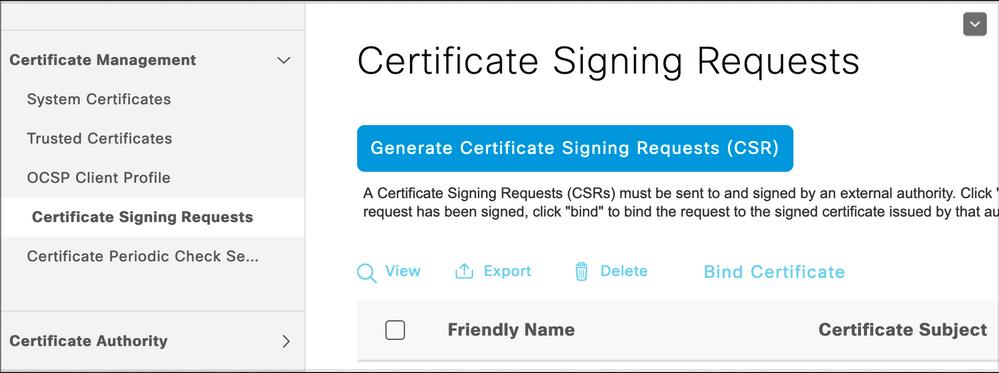

CSR을 생성하려면 Administration(관리) > Certificates(인증서) > Certificate Signing Requests(인증서 서명 요청)로 이동하고 Generate Certificate Signing Requests(CSR)(CSR 생성)를 클릭합니다.

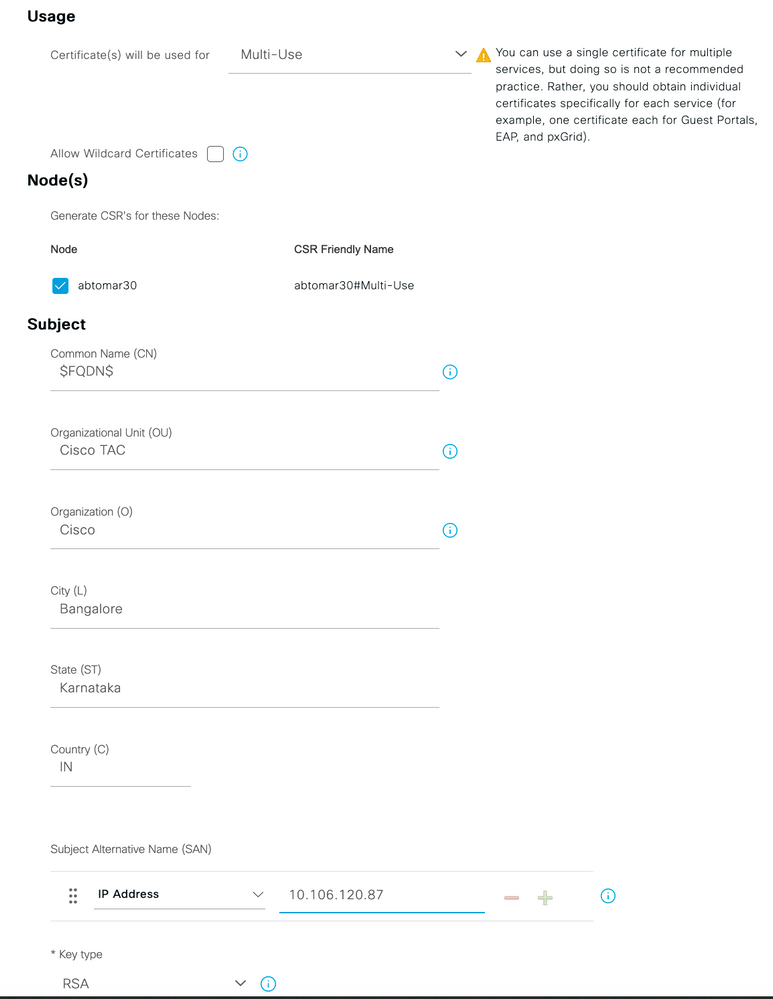

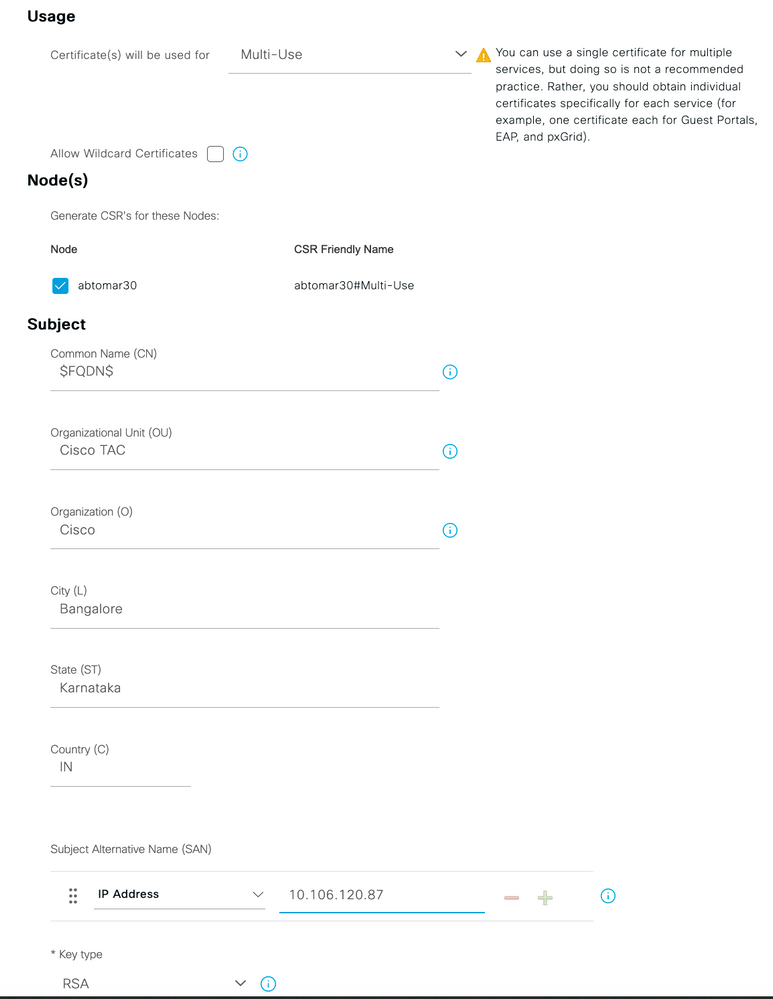

- Usage 섹션의 드롭다운 메뉴에서 사용할 역할을 선택합니다. 인증서가 여러 역할에 사용되는 경우 Multi-use를 선택할 수 있습니다. 인증서가 생성되면 필요한 경우 역할을 변경할 수 있습니다.

- 인증서를 생성할 수 있는 노드를 선택합니다.

- 필요에 따라 정보를 입력합니다(조직 단위, 조직, 시, 도 및 국가).

참고: CN(Common Name) 필드에 ISE가 노드를 FQDN(Fully Qualified Domain Name)으로 자동 채웁니다.

와일드카드:

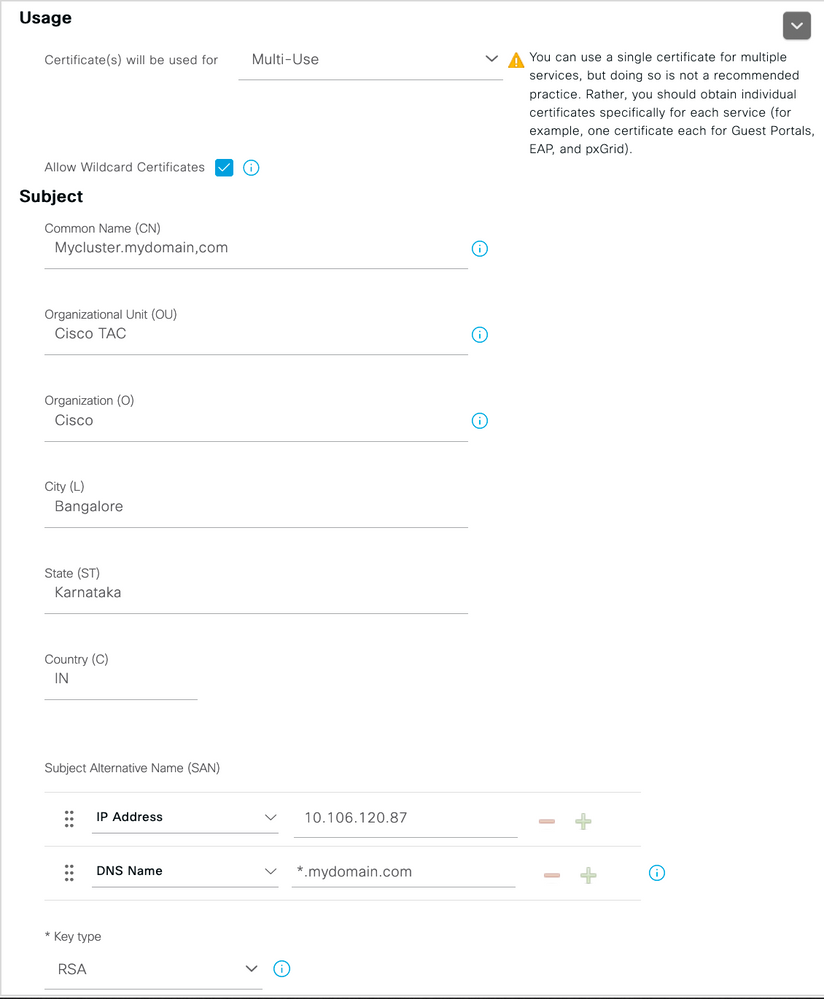

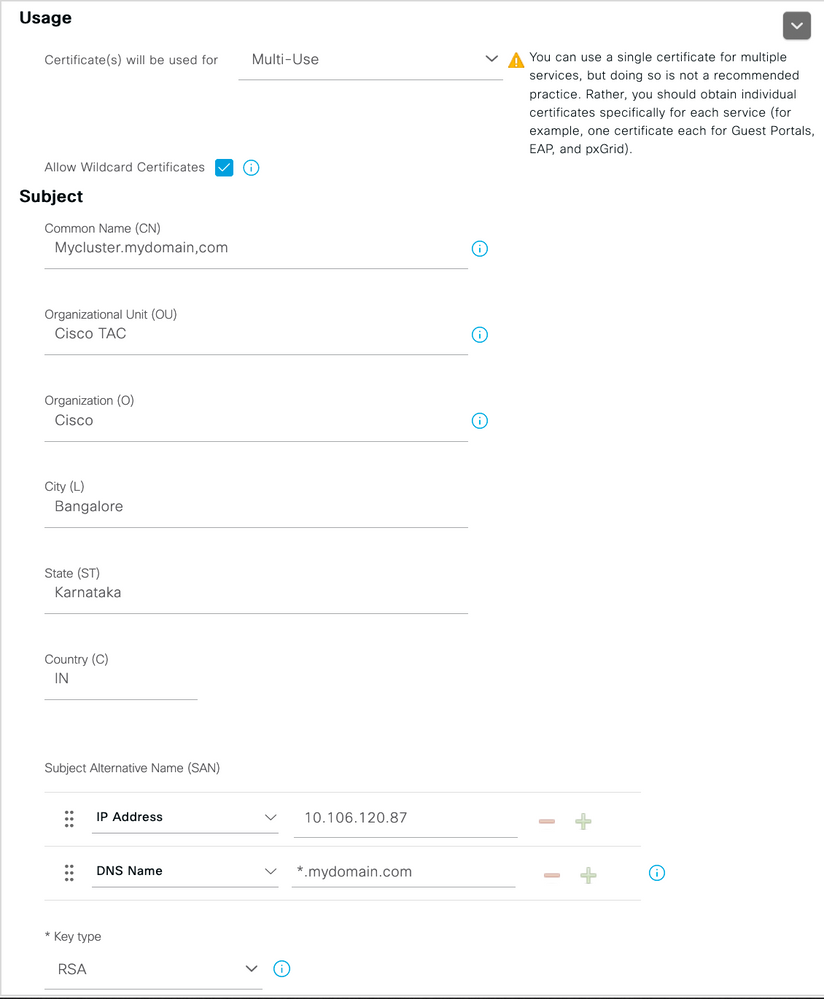

- 와일드카드 인증서를 생성하려면 Allow Wildcard Certificates(와일드카드 인증서 허용) 상자를 선택합니다.

- 인증서가 EAP 인증에 사용 되는 경우 Windows 서 플리 컨 트가 서버 인증서를 거부 하므로 * 기호는 제목 CN 필드에 없어야 합니다.

- 신청자에서 서버 ID 검증이 비활성화된 경우에도 *가 CN 필드에 있는 경우 SSL 핸드셰이크가 실패할 수 있습니다.

- 대신 일반 FQDN을 CN 필드에 사용한 다음 SAN(주체 대체 이름) DNS 이름 필드에 를 사용할

*.domain.com 수 있습니다.

참고: 일부 CA(Certificate Authorities)는 CSR에 없는 경우에도 인증서의 CN에 와일드카드(*)를 자동으로 추가할 수 있습니다. 이 시나리오에서는 이 작업을 방지하기 위해 특별한 요청이 제기되어야 합니다.

개별 서버 인증서 CSR 예:

와일드카드 CSR 예:

참고: IP 주소를 통해 서버에 액세스할 때 인증서 경고를 방지하기 위해 각 구축 노드 IP 주소를 SAN 필드에 추가할 수 있습니다.

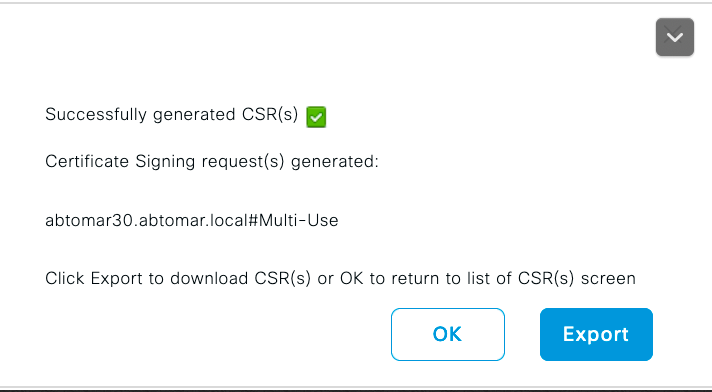

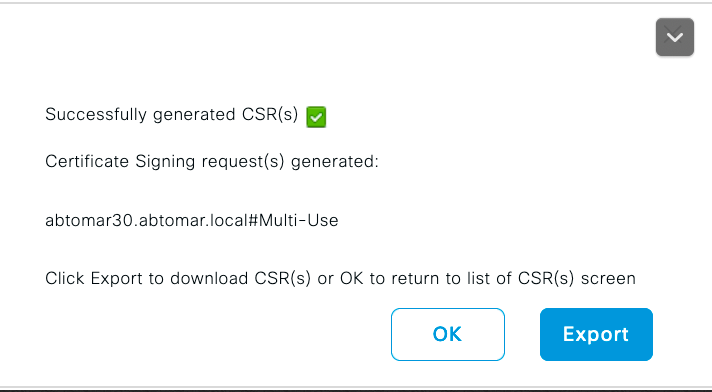

CSR이 생성되면 ISE는 내보내기 옵션이 있는 팝업 창을 표시합니다. 내보낸 후에는 서명을 위해 이 파일을 CA로 보내야 합니다.

2단계. 새 인증서 체인을 가져옵니다.

Certificate Authority는 전체 인증서 체인(루트/중간)과 함께 서명된 서버 인증서를 반환합니다. 인증서를 받으면 다음 단계를 수행하여 인증서를 ISE 서버로 가져옵니다.

- CA에서 제공하는 루트 및 중간 인증서를 가져오려면 Administration(관리) > Certificates(인증서) > Trusted Certificates(신뢰할 수 있는 인증서)로 이동합니다.

- Import(가져오기)를 클릭한 다음 Root(루트) 및/또는 Intermediate(중간) 인증서를 선택하고 제출할 확인란을 선택합니다.

- 서버 인증서를 가져오려면 Administration(관리) > Certificates(인증서) > Certificate Signing Requests(인증서 서명 요청)로 이동합니다.

- 이전에 생성한 CSR을 선택하고 Bind Certificate(인증서 바인딩)를 클릭합니다.

- 새 인증서 위치를 선택하고 ISE가 데이터베이스에 생성 및 저장된 개인 키에 인증서를 바인딩합니다.

참고: 이 인증서에 대해 Admin Role(관리자 역할)을 선택한 경우 특정 ISE 서버 서비스가 다시 시작됩니다.

주의: 가져온 인증서가 구축의 기본 관리 노드에 대한 것이며 관리자 역할을 선택한 경우 모든 노드의 서비스가 차례로 다시 시작됩니다. 이는 예상되는 작업이며 이 작업을 수행하려면 다운타임을 권장합니다.

다음을 확인합니다.

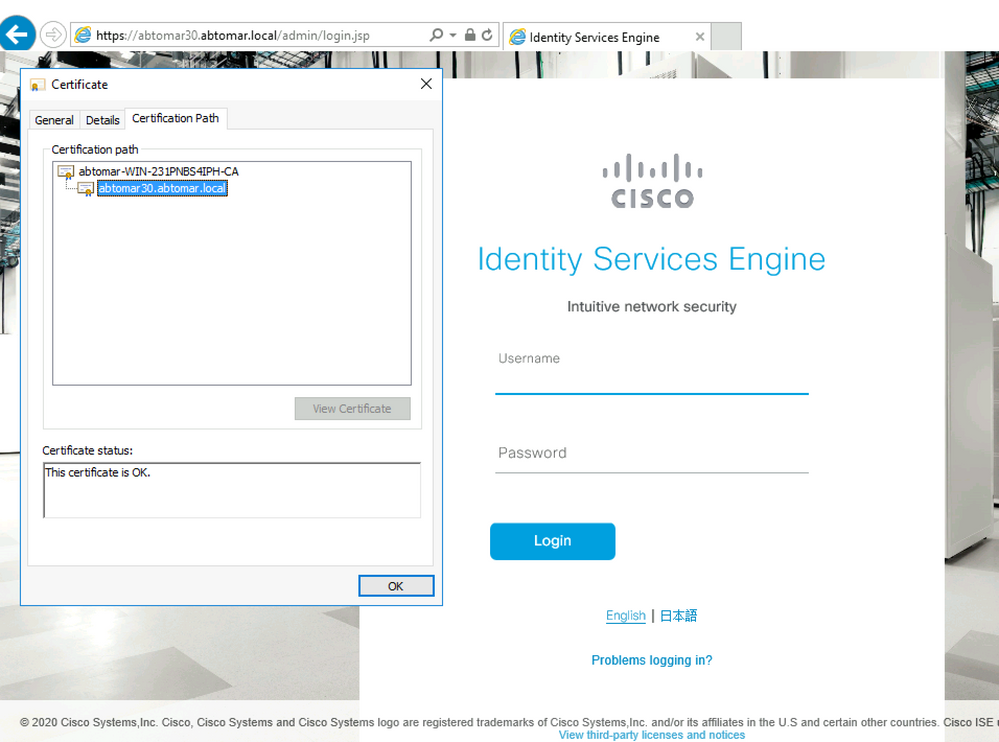

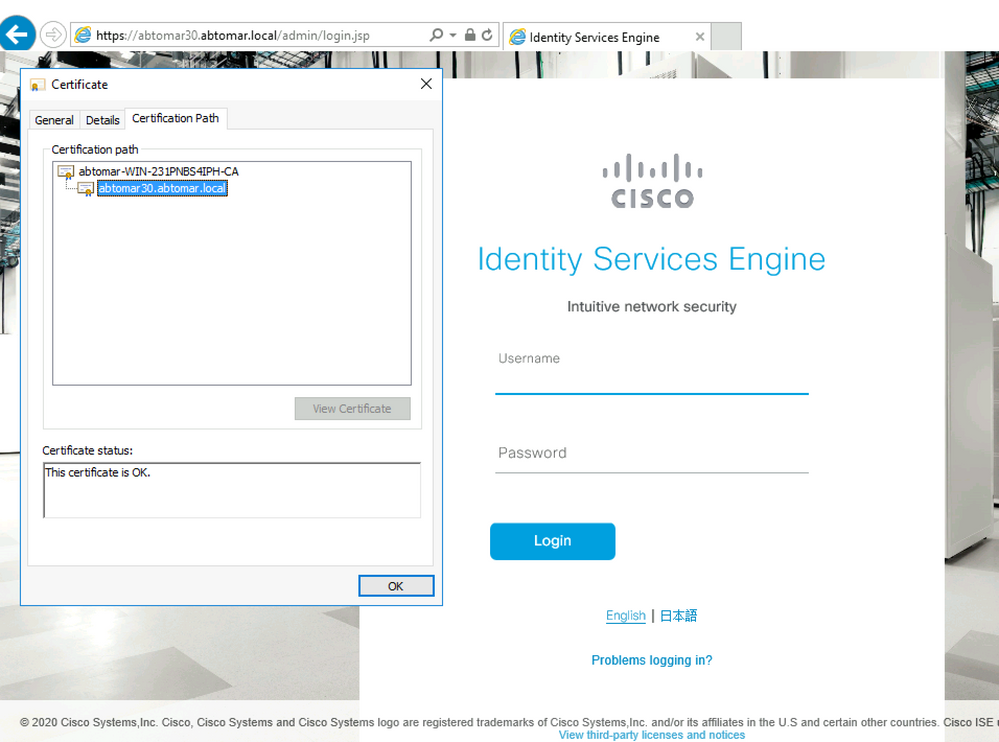

인증서 가져오기 중에 관리자 역할을 선택한 경우 브라우저에서 관리자 페이지를 로드하여 새 인증서가 사용되고 있는지 확인할 수 있습니다. 체인이 올바르게 구축되었고 브라우저에서 인증서 체인을 신뢰할 수 있는 경우 브라우저는 새 관리자 인증서를 신뢰해야 합니다.

추가 확인을 위해 브라우저에서 잠금 기호를 선택하고 인증서 경로 아래에서 전체 체인이 존재하고 시스템에서 신뢰하는지 확인합니다. 이것은 전체 체인이 서버에 의해 올바르게 전달되었음을 나타내는 직접적인 지표가 아니라 브라우저가 로컬 신뢰 저장소를 기반으로 서버 인증서를 신뢰할 수 있음을 나타내는 지표입니다.

문제 해결

서 플리 컨 트가 dot1x 인증 중에 ISE 로컬 서버 인증서를 신뢰 하지 않습니다

ISE가 SSL 핸드셰이크 프로세스 중에 전체 인증서 체인을 전달하는지 확인합니다.

서버 인증서(즉, PEAP) 및 서버 ID 검증이 필요한 EAP 방법을 사용하는 경우 신청자는 인증 프로세스의 일부로 로컬 신뢰 저장소에 있는 인증서를 사용하여 인증서 체인을 검증합니다. SSL 핸드셰이크 프로세스의 일부로서 ISE는 해당 인증서 및 해당 체인에 있는 모든 루트 및 중간 인증서를 제공합니다. 체인이 불완전할 경우 신청자가 서버 ID의 유효성을 검사할 수 없습니다. 인증서 체인이 클라이언트로 다시 전달되었는지 확인하려면 다음 단계를 수행하십시오.

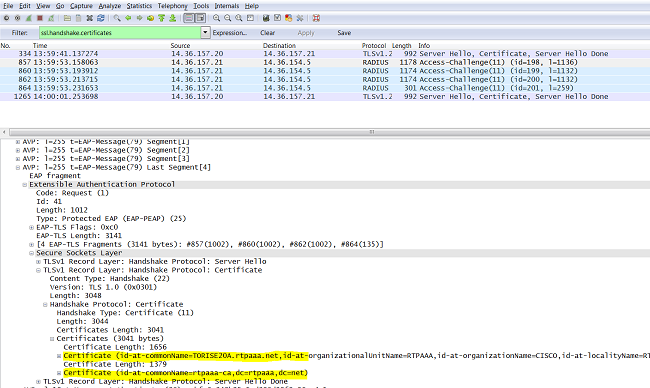

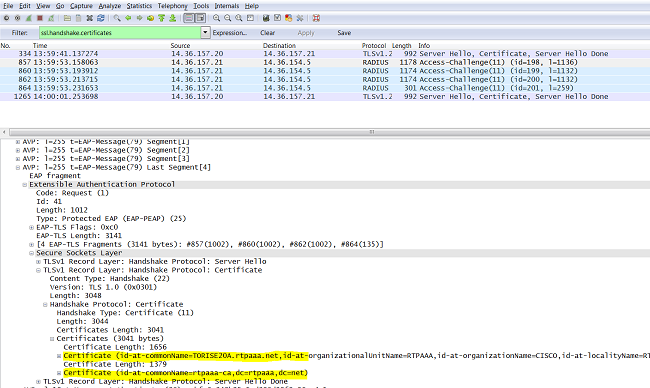

- 인증 중에 ISE(TCPDump)에서 캡처를 가져오려면 Operations(운영) > Diagnostic Tools(진단 도구) > General Tools(일반 도구) > TCP Dump로 이동합니다.

- Wireshark에서 캡처를 다운로드/열고 ssl.handshake.certificates 필터를 적용하고 액세스 챌린지를 찾습니다.

- 선택한 경우 Expand Radius Protocol(RADIUS 프로토콜) > Attribute Value Pairs(특성 값 쌍) > EAP-Message Last Segment(EAP-메시지 마지막 세그먼트) > Extensible Authentication Protocol(확장 가능 인증 프로토콜) > Secure Sockets Layer(보안 소켓 계층) > Certificate(인증서)로 이동합니다.

캡처의 인증서 체인.

체인이 불완전할 경우 ISE Administration(ISE 관리) > Certificates(인증서) > Trusted Certificates(신뢰할 수 있는 인증서)로 이동하고 루트 및 중간 인증서가 있는지 확인합니다. 인증서 체인이 성공적으로 통과되면 여기에 설명된 방법을 사용하여 체인 자체를 유효한 것으로 확인해야 합니다.

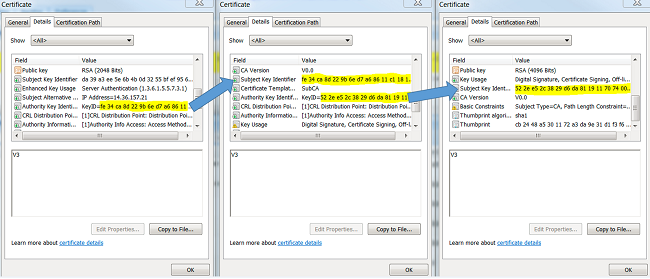

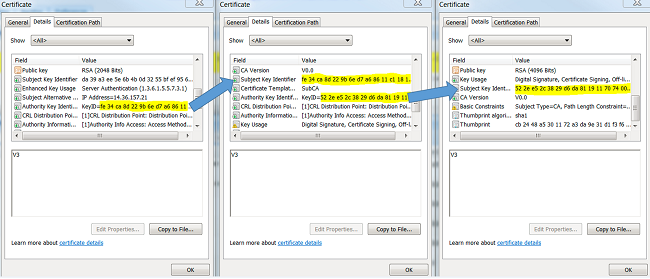

각 인증서(서버, 중간 및 루트)를 열고 각 인증서의 SKI(Subject Key Identifier)를 체인에 있는 다음 인증서의 AKI(Authority Key Identifier)와 일치시켜 신뢰 체인을 확인합니다.

인증서 체인의 예.

ISE 인증서 체인이 올바르지만 엔드포인트가 인증 중에 ISE 서버 인증서를 거부합니다.

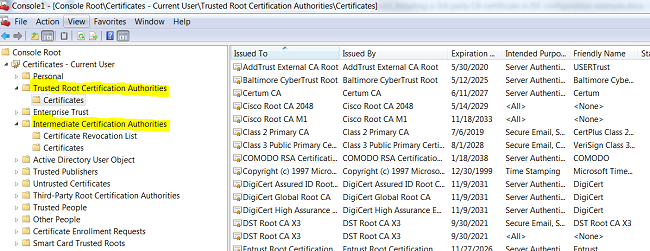

ISE가 SSL 핸드셰이크 중에 전체 인증서 체인을 표시하고 있고 신청자가 여전히 인증서 체인을 거부하는 경우 다음 단계는 루트 및 중간 인증서가 클라이언트 로컬 신뢰 저장소에 있는지 확인하는 것입니다.

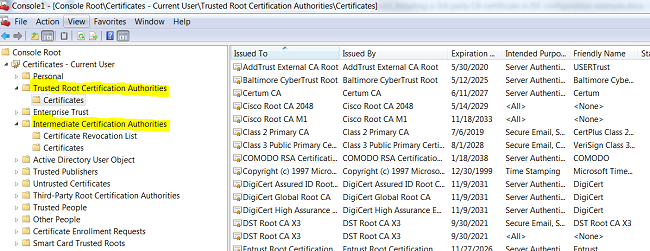

Windows 장치에서 확인하려면 mmc.exe 파일 > 스냅인 추가 제거 로 이동합니다. Available snap-ins(사용 가능한 스냅인) 열에서 Certificates(인증서)를 선택하고 Add(추가)를 클릭합니다. 사용 중인 인증 유형(사용자 또는 머신)에 따라 내 사용자 계정 또는 컴퓨터 계정을 선택한 다음 OK(확인)를 클릭합니다.

콘솔 뷰에서 신뢰할 수 있는 루트 인증 기관 및 중간 인증 기관을 선택하여 로컬 신뢰 저장소에 루트 및 중간 인증서가 있는지 확인합니다.

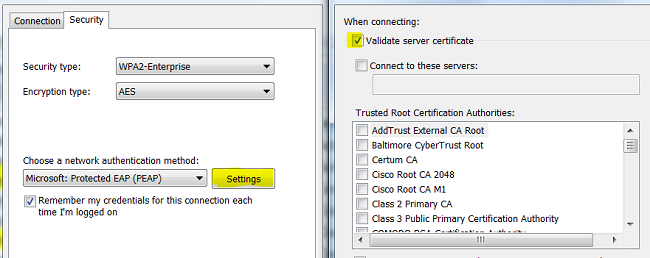

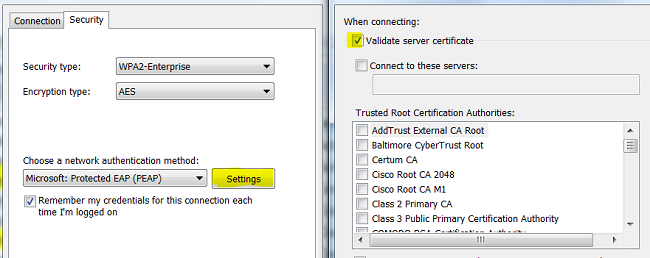

이 문제가 서버 ID 확인 문제인지 쉽게 확인할 수 있는 방법은 신청자 프로필 컨피그레이션에서 Validate Server Certificate(서버 인증서 검증)의 선택을 취소하고 다시 테스트하는 것입니다.

관련 정보

피드백

피드백