ISE 3.3에서 Linux VPN Posture 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 ISE(Identity Services Engine) 및 FTD(Firepower Threat Defense)를 사용하여 Linux VPN Posture를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco 보안 클라이언트

- FTD(Firepower 위협 방어)의 원격 액세스 VPN

- Identity Services Engine(ISE)

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 버전을 기반으로 합니다.

- Ubuntu 22.04

- Cisco Secure Client 5.1.3.62

- Cisco FTD(Firepower Threat Defense) 7.4.1

- Cisco FMC(Firepower Management Center) 7.4.1

- Cisco ISE(Identity Services Engine) 3.3

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

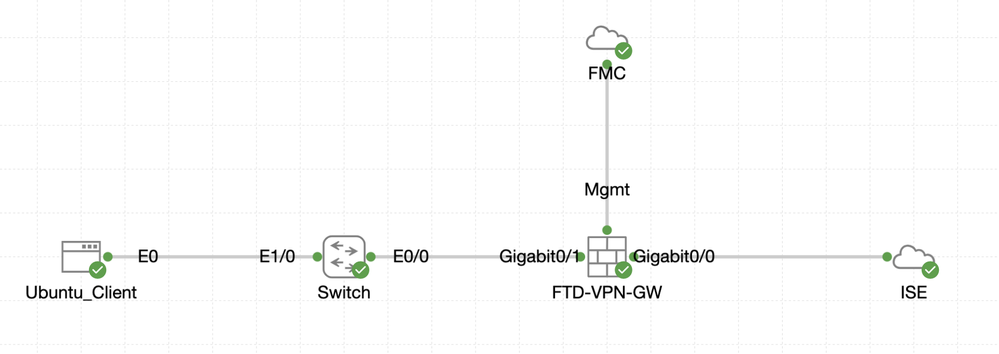

네트워크 다이어그램

토폴로지

토폴로지

FMC/FTD의 컨피그레이션

1단계. 클라이언트, FTD, FMC 및 ISE 간의 연결이 성공적으로 구성되었습니다. enroll.cisco.com는 리디렉션을 위해 프로브를 수행하는 엔드포인트에 사용됩니다(자세한 내용은 포스처 플로우 CCO 문서ISE Posture Style Comparison for Pre and Post 2.2 참조). FTD에서 enroll.cisco.com으로 이동하는 트래픽에 대한 경로가 올바르게 구성되었는지 확인합니다.

2단계. Cisco Software Downloadcisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg에서 패키지 이름을 다운로드하고 다운로드한 파일의 md5 체크섬이 Cisco Software Download 페이지와 동일한지 확인하여 다운로드 후 파일이 정상인지 확인합니다.

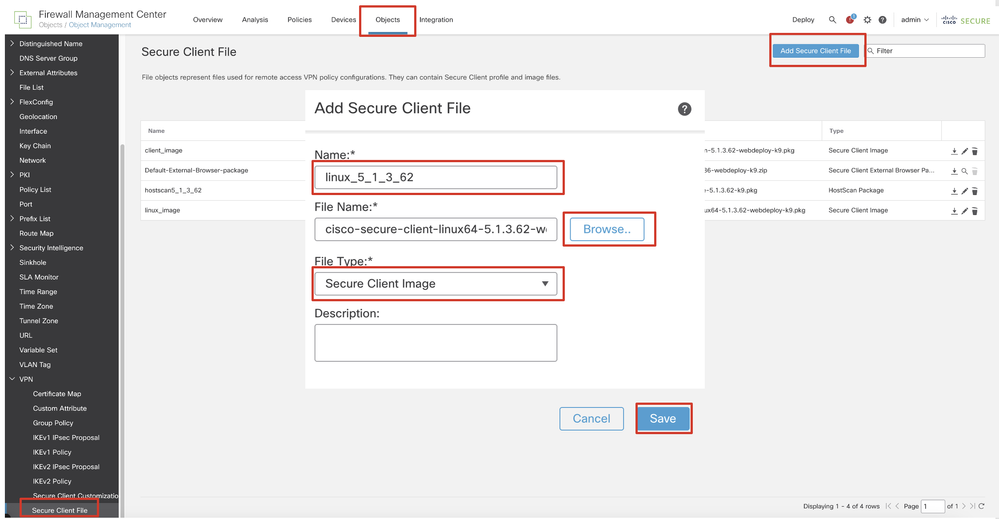

3단계. 로 Objects > Object Management > VPN > Secure Client File 이동합니다. 클릭Add Secure Client File, 이름 입력, 선택File Name, cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg드롭다운 목록에서 선택Secure Client Image File Type. 그런 다음 을 클릭합니다Save.

FMC_Upload_Secure_Client_Image

FMC_Upload_Secure_Client_Image

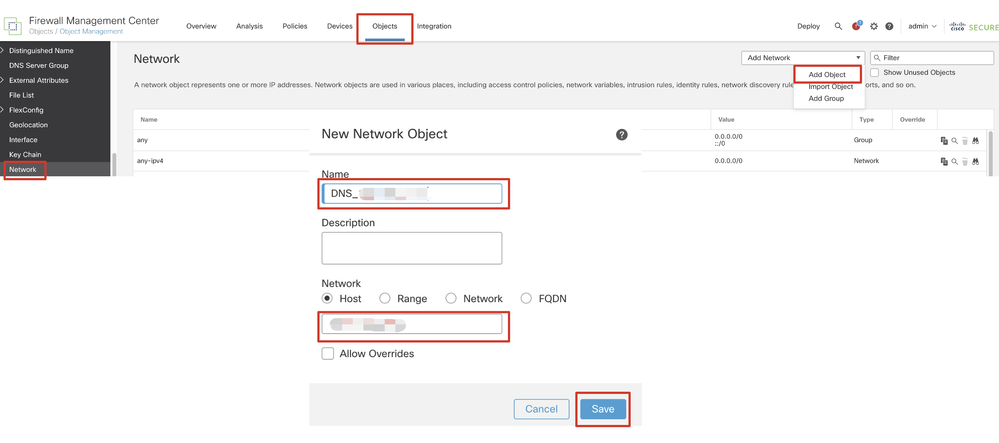

4단계. 로 Objects > Object Management > Network 이동합니다.

4.1단계. DNS 서버용 개체를 만듭니다. 을 Add Object 클릭하고 이름과 사용 가능한 DNS IP 주소를 입력합니다. 를 Save 클릭합니다.

FMC_Add_Object_DNS

FMC_Add_Object_DNS

참고: 여기에 구성된 DNS 서버는 VPN 사용자를 위해 사용됩니다.

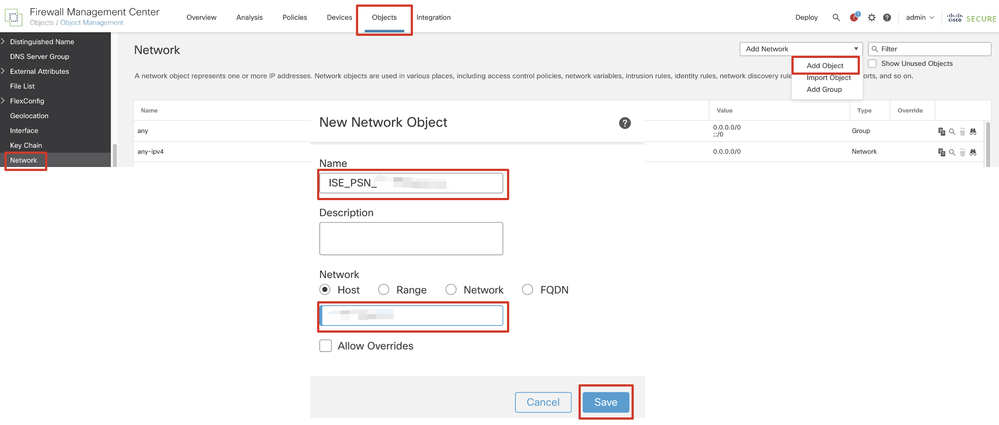

4.2단계. ISE PSN에 대한 개체를 만듭니다. 을 Add Object 클릭하고 이름 및 사용 가능한 ISE PSN IP 주소를 입력합니다. 를 Save 클릭합니다.

FMC_Add_Object_ISE

FMC_Add_Object_ISE

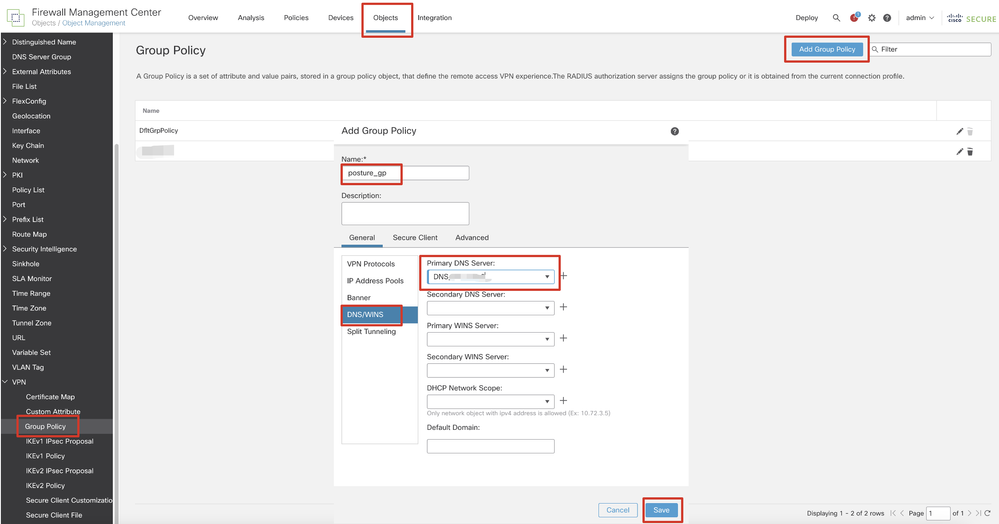

5단계. 로 Objects > Object Management > VPN > Group Policy 이동합니다. 를 Add Group Policy 클릭합니다. 를 DNS/WINS 클릭하고 의 DNS 서버 개체를 선택합니다Primary DNS Server. 그런 다음 을 클릭합니다Save.

FMC_Add_Group_Policy

FMC_Add_Group_Policy

참고: VPN 그룹 정책에 사용된 DNS 서버가 ISE 클라이언트 프로비저닝 포털 FQDN 및 enroll.cisco.com을 확인할 수 있는지 확인하십시오.

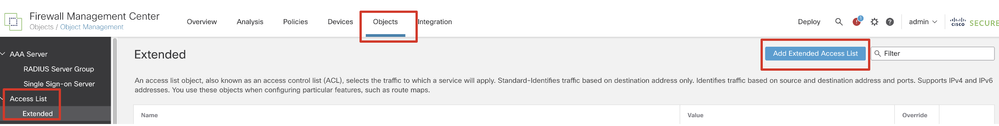

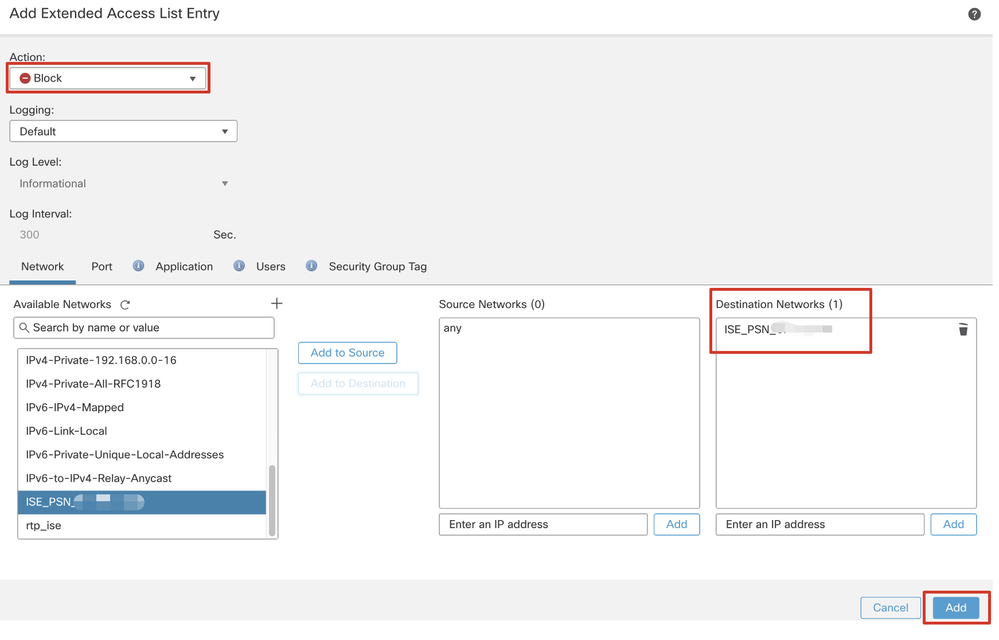

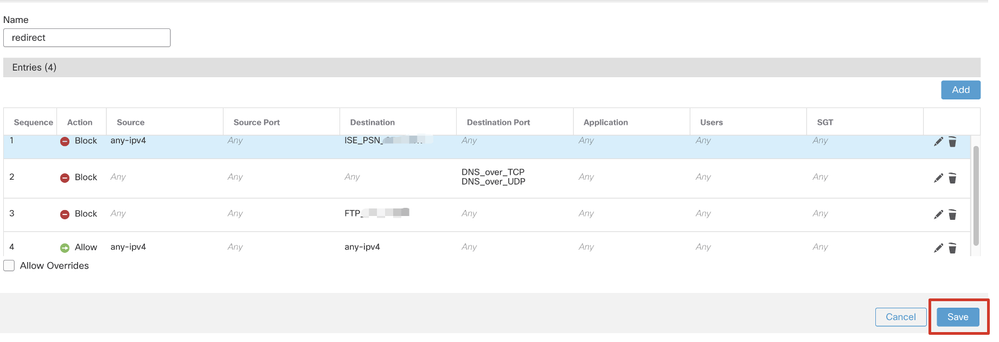

6단계. 로 Objects > Object Management > Access List > Extended 이동합니다. 를 Add Extended Access List 클릭합니다.

FMC_Add_Redirect_ACL

FMC_Add_Redirect_ACL

6.1단계. 리디렉션 ACL의 이름을 제공합니다. 이 이름은 ISE 권한 부여 프로파일과 동일해야 합니다. 를 Add 클릭합니다.

FMC_Add_Redirect_ACL_Part_1

FMC_Add_Redirect_ACL_Part_1

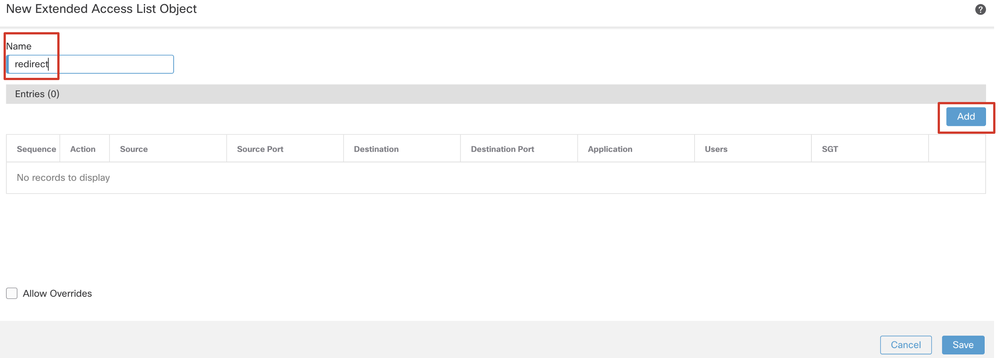

6.2단계. 리디렉션에서 제외할 DNS 트래픽, ISE PSN IP 주소에 대한 트래픽 및 리미디에이션 서버를 차단합니다. 나머지 트래픽을 허용합니다. 리디렉션이 트리거됩니다. 를 Save 클릭합니다.

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_2

FMC_Add_Redirect_ACL_Part_3

FMC_Add_Redirect_ACL_Part_3

참고: 이 리디렉션 ACL 예의 대상 FTP는 리미디에이션 서버 예제로 사용됩니다.

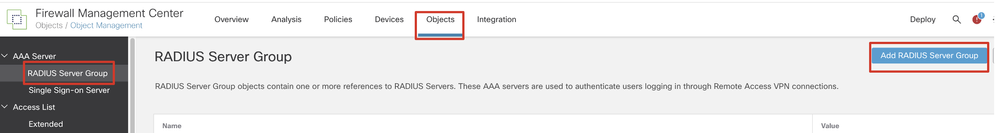

7단계. 로 Objects > Object Management > RADIUS Server Group 이동합니다. 를 Add RADIUS Server Group 클릭합니다.

FMC_Add_New_Radius_Server_Group

FMC_Add_New_Radius_Server_Group

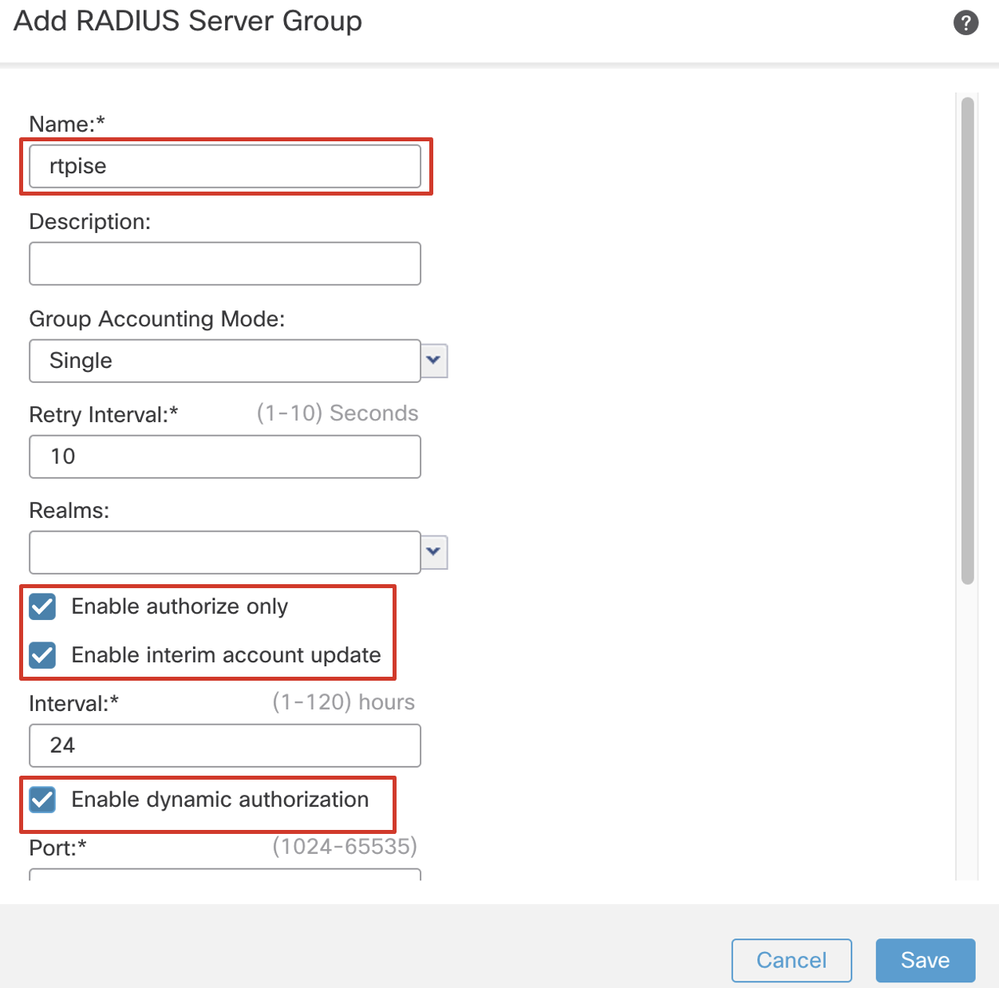

7.1단계. 이름, 확인Enable authorize only, 확인Enable interim account update, 확인Enable dynamic authorization을 입력합니다.

FMC_Add_New_Radius_Server_Group_Part_1

FMC_Add_New_Radius_Server_Group_Part_1

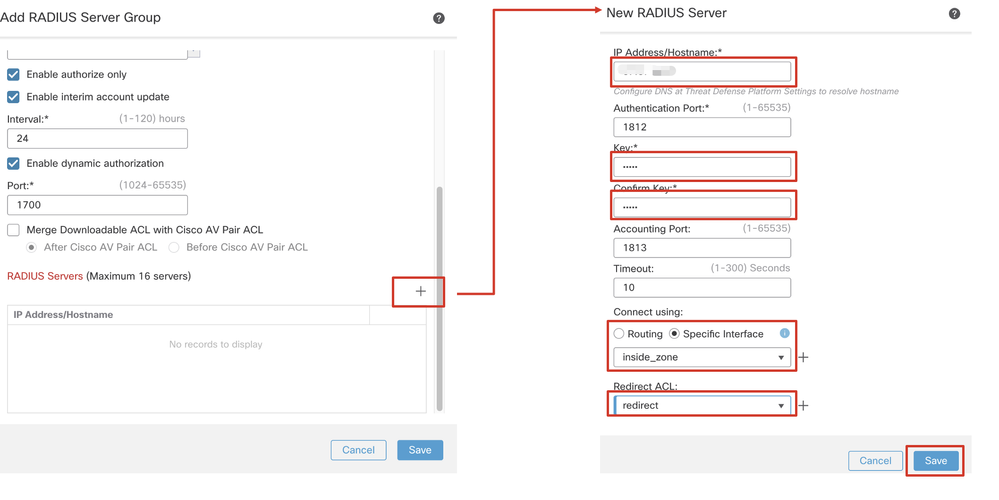

7.2단계. 아이콘을 Plus 클릭하여 새 RADIUS 서버를 추가합니다. ISE PSN을 제공합니다. IP Address/Hostname, Key연결할 를 specific interface 선택합니다. 을 Redirect ACL선택합니다. 그런 다음 새 SaveRADIUS 서버를 저장하려면 클릭합니다. 그런 다음 다시 클릭하여Save 새 RADIUS 서버 그룹을 저장합니다.

FMC_Add_New_Radius_Server_Group_Part_2

FMC_Add_New_Radius_Server_Group_Part_2

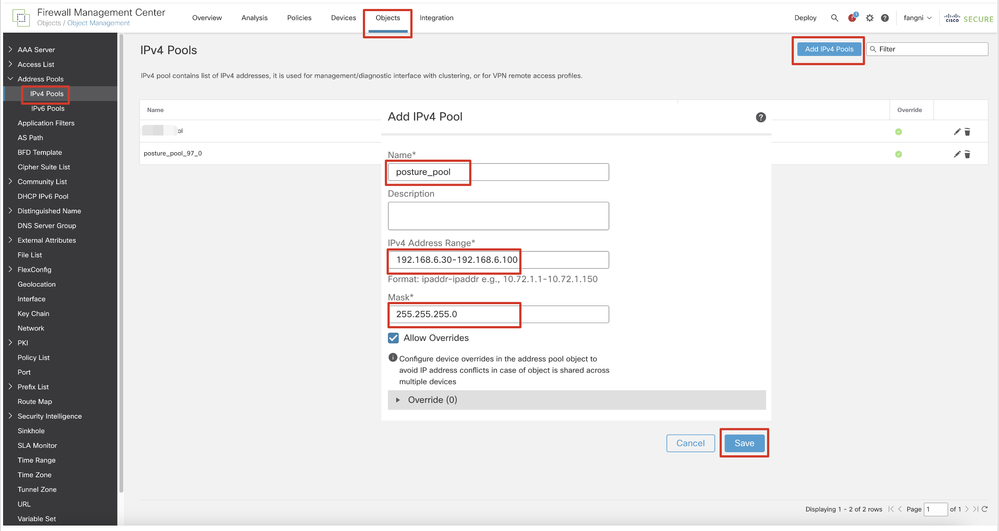

8단계. 로 Objects > Object Management > Address Pools > IPv4 Pools 이동합니다. 을 Add IPv4 Pools 클릭하고 및 을 Name, IPv4 Address Range제공합니다Mask. 그런 다음 을 클릭합니다Save.

FMC_Add_New_Pool

FMC_Add_New_Pool

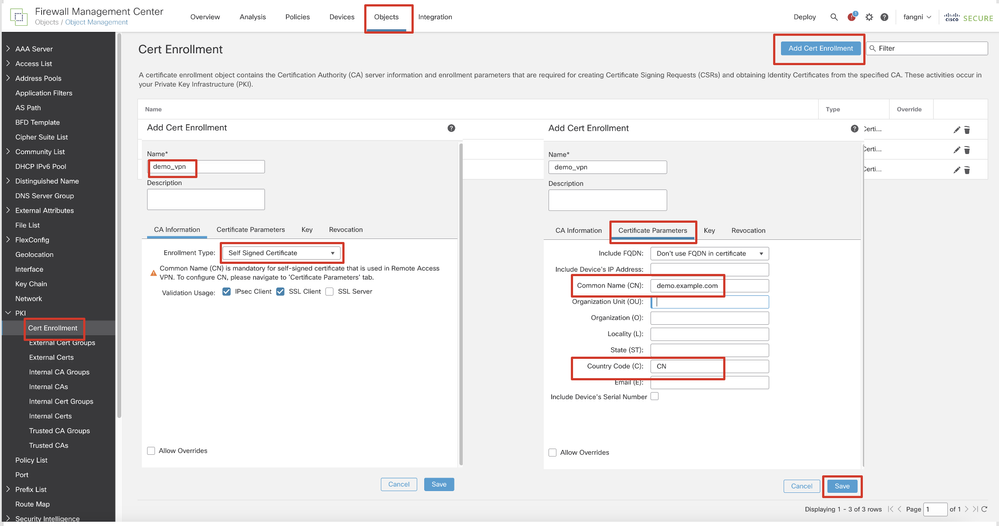

9단계. 로 Certificate Objects > Object Management > PKI > Cert Enrollment 이동합니다. 을 Add Cert Enrollment 클릭하고 이름을 입력한 다음 Self Signed Certificatein을 Enrollment Type 선택합니다. 탭을 Certificate Parameters 클릭하고 및 를Common Name 제공합니다Country Code. 그런 다음 을 클릭합니다Save.

FMC_Add_New_Cert_Enroll

FMC_Add_New_Cert_Enroll

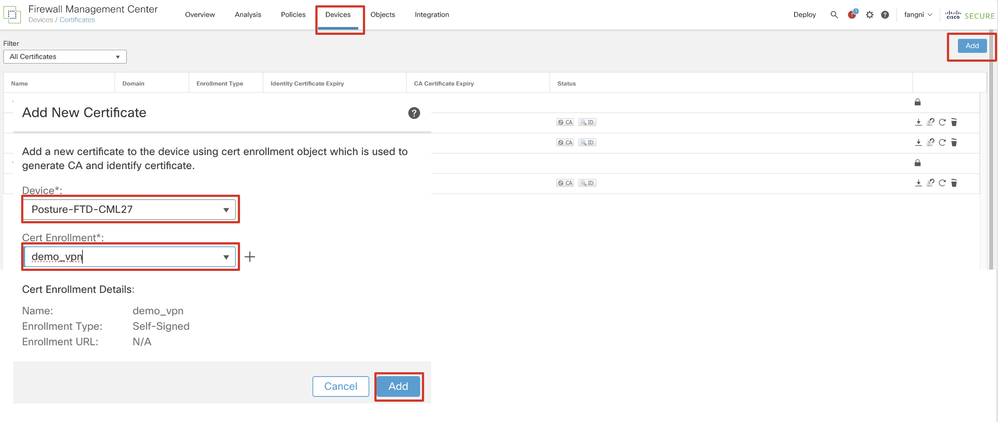

10단계. 로 Devices > Certificates 이동합니다. 을 Add 클릭하고 아래에서 FTD 이름을 Device 선택한 다음 아래에서 이전 구성된 등록을 선택합니다Cert Enrollment. 를 Add 클릭합니다.

FMC_Add_New_Cert_To_FTD

FMC_Add_New_Cert_To_FTD

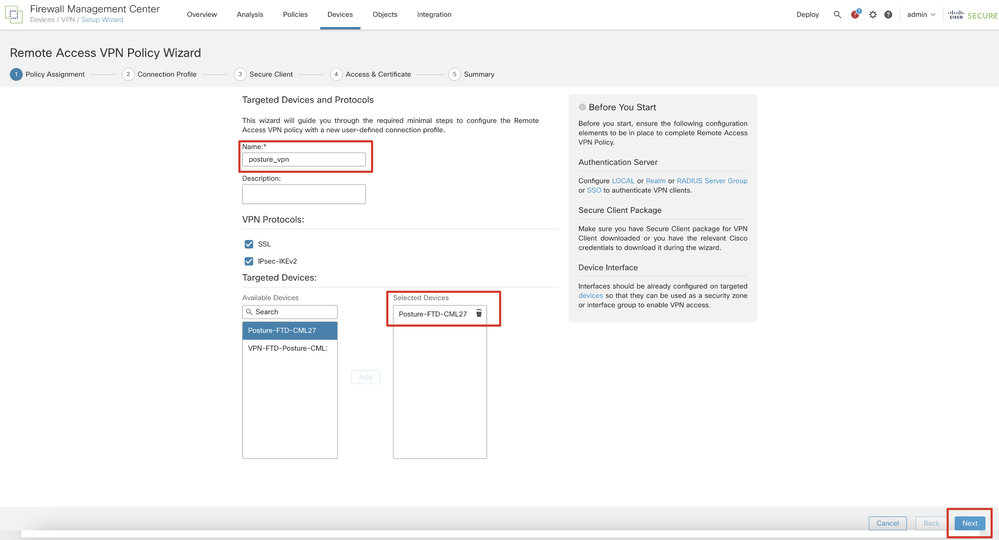

11단계. 로 Devices > VPN > Remote Access 이동합니다. 를 Add 클릭합니다.

11.1단계. 이름을 입력하고 FTD를 추가합니다Selected Devices. 를 Next 클릭합니다.

FMC_New_RAVPN_Wizard_1

FMC_New_RAVPN_Wizard_1

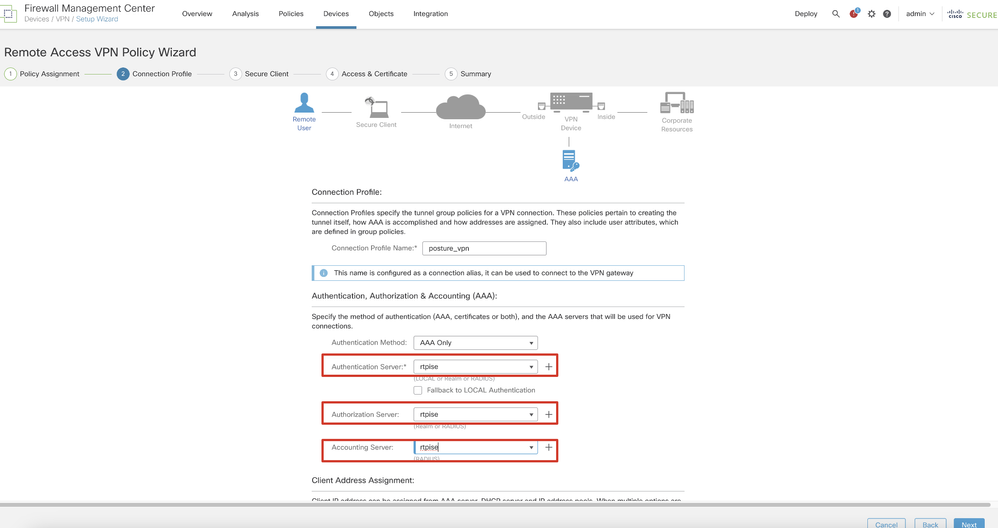

11.2단계. 에서 이전에 구성한 RADIUS 서버 그룹을 Authentication Server, Authorization Server, Accounting Server 선택합니다. 페이지를 아래로 스크롤합니다.

FMC_New_RAVPN_Wizard_2

FMC_New_RAVPN_Wizard_2

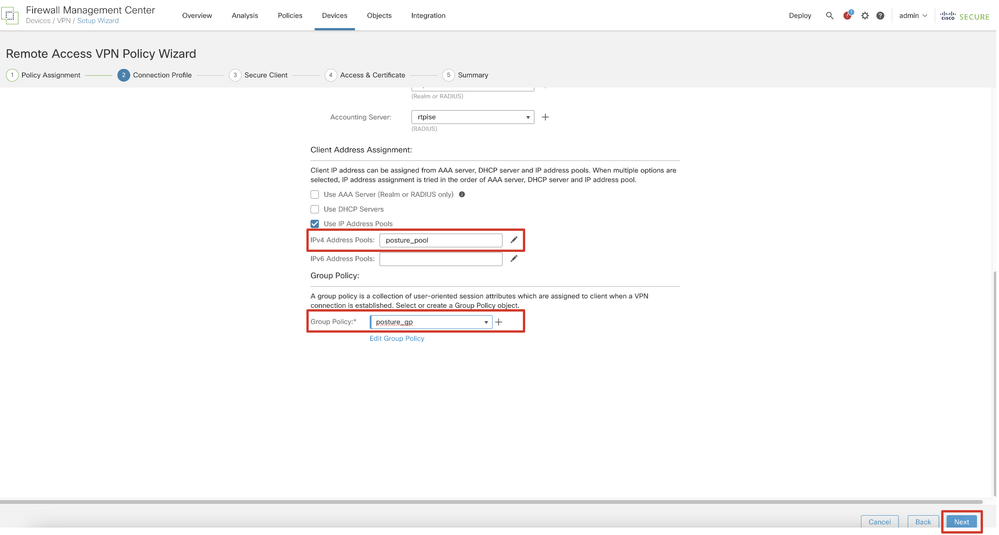

11.3단계. 에서 이전에 구성된 풀 이름을 IPv4 Address Pools 선택합니다. 에서 이전에 구성된 그룹 정책을 Group Policy 선택합니다. 을 Next 누릅니다.

FMC_New_RAVPN_Wizard_3

FMC_New_RAVPN_Wizard_3

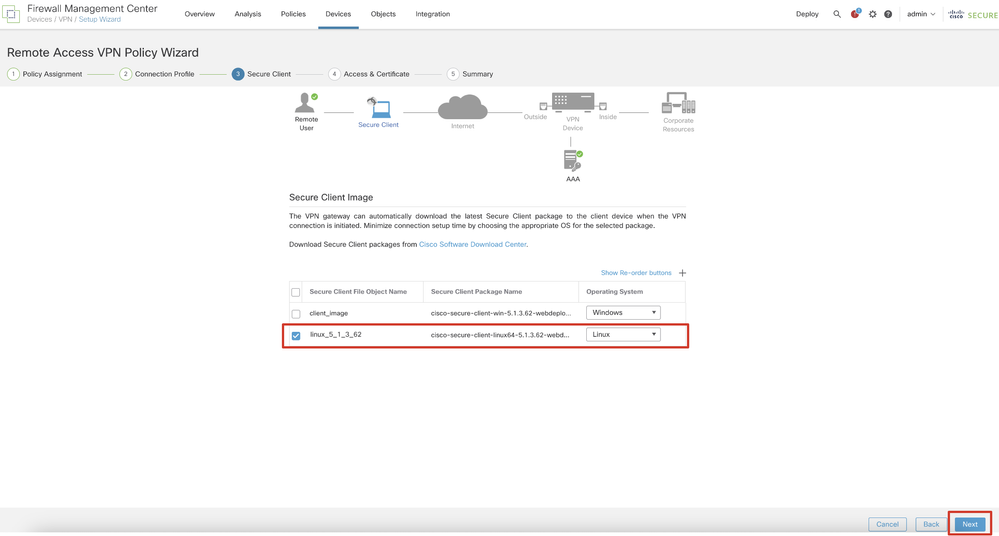

11.4단계. Linux 이미지의 확인란을 선택합니다. 를 Next 클릭합니다.

FMC_New_RAVPN_Wizard_4

FMC_New_RAVPN_Wizard_4

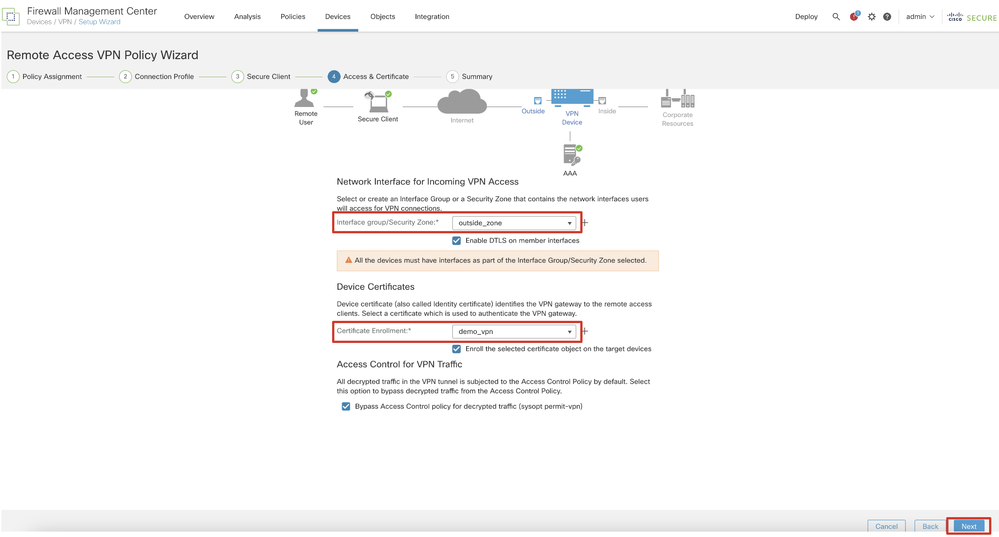

11.5단계. VPN 인터페이스의 인터페이스를 선택합니다. 9단계에서 FTD에 등록한 인증서 등록을 선택합니다. 를 Next 클릭합니다.

FMC_New_RAVPN_Wizard_5

FMC_New_RAVPN_Wizard_5

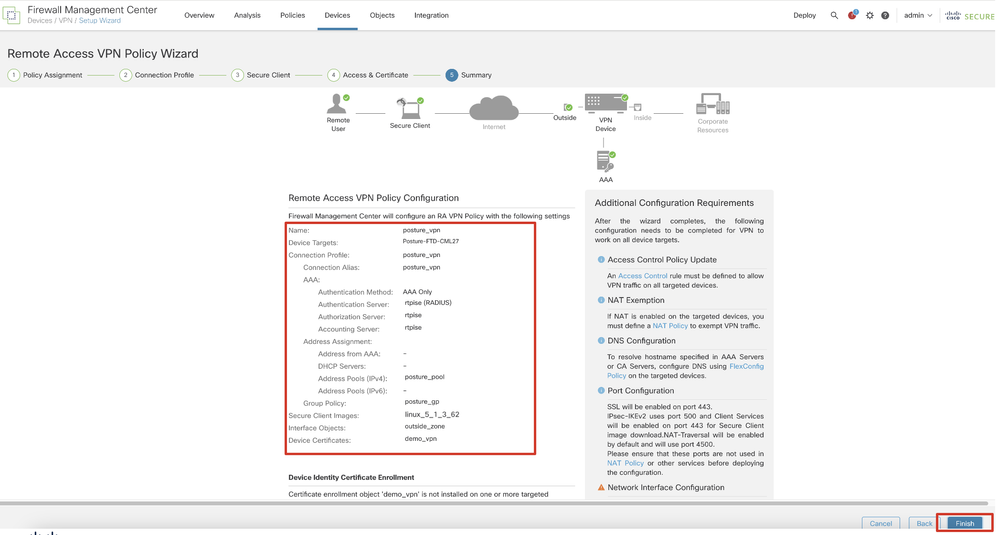

11.6단계. 요약 페이지에서 관련 정보를 다시 확인합니다. 모든 것이 좋으면 클릭하십시오Finish. 수정해야 할 사항이 있으면 을 클릭합니다Back.

FMC_New_RAVPN_Wizard_6

FMC_New_RAVPN_Wizard_6

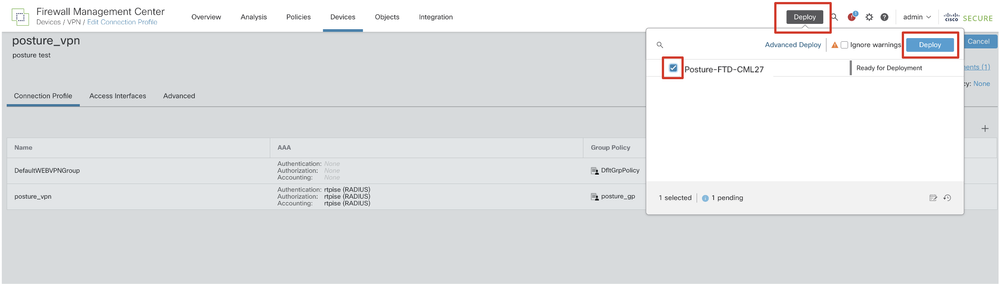

12단계. FTD에 새 컨피그레이션을 구축하여 원격 액세스 VPN 컨피그레이션을 완료합니다.

FMC_Deploy_FTD

FMC_Deploy_FTD

ISE의 컨피그레이션

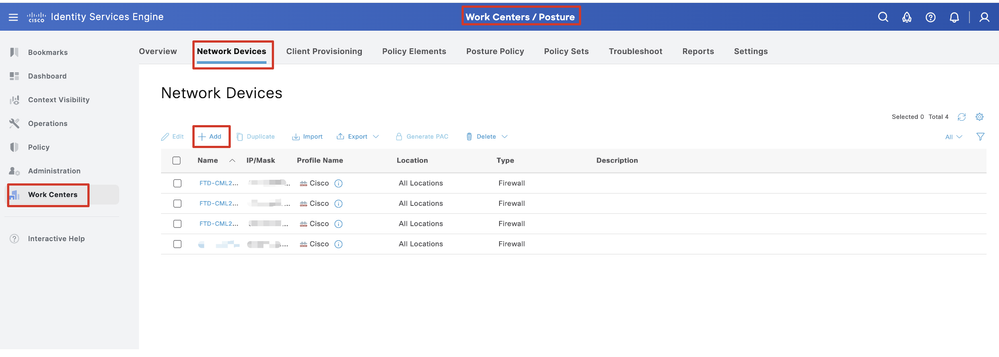

ISE의 컨피그레이션13단계. 로 Work Centers > Posture > Network Devices 이동합니다. 를 Add 클릭합니다.

ISE_Add_New_Device

ISE_Add_New_Device

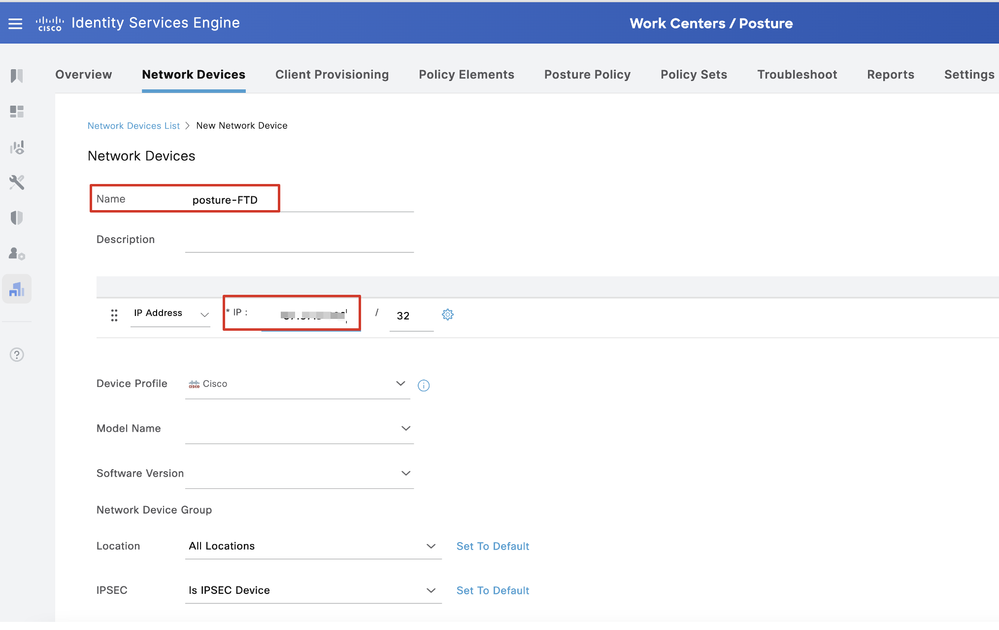

13.1단계. 를 Name, IP Address입력하고 페이지를 아래로 스크롤합니다.

ISE_Add_New_Devices_1

ISE_Add_New_Devices_1

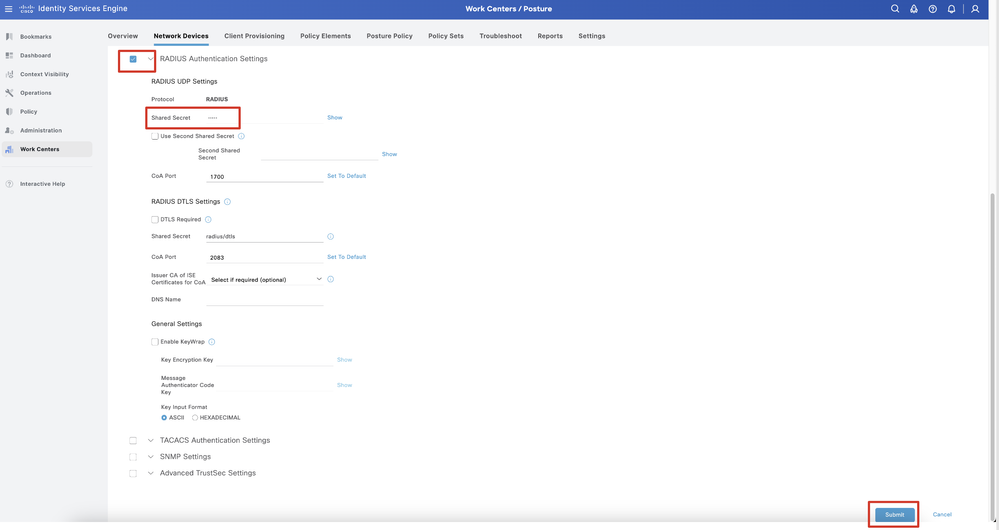

13.2단계. 의 확인란을 RADIUS Authentication Settings 선택합니다. 를 Shared Secret 제공합니다. 를 Submit 클릭합니다.

ISE_Add_New_Devices_2

ISE_Add_New_Devices_2

14단계. Cisco Software Downloadcisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg에서 패키지 이름을 다운로드하고 다운로드한 파일의 md5 체크섬이 Cisco Software Download 페이지와 동일한지 확인하여 파일이 정상인지 확인합니다. 패키지 이름cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg이 1단계에서 성공적으로 다운로드되었습니다.

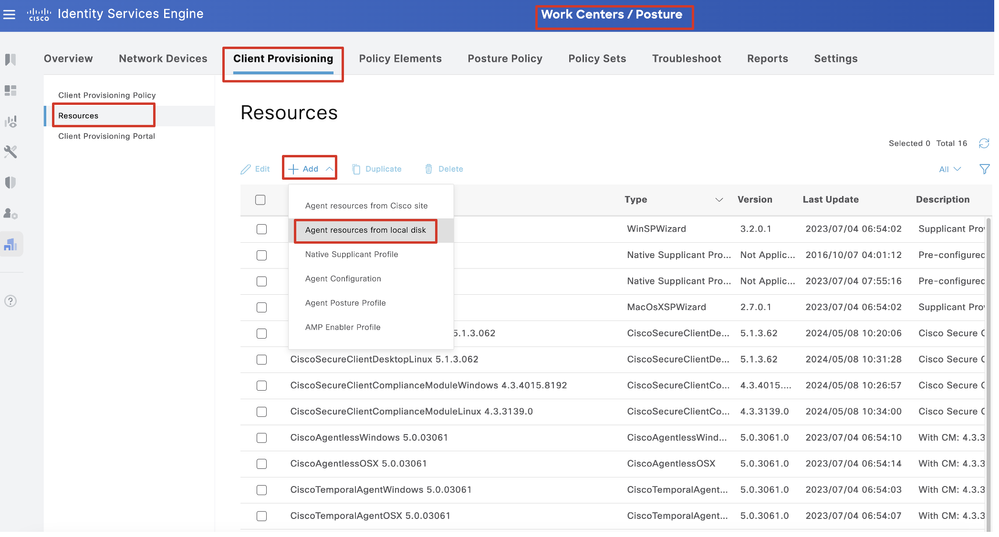

15단계. 로 Work Centers > Posture > Client Provisioning > Resources 이동합니다. 를 Add 클릭합니다. 를 Agent resources from local disk선택합니다.

ISE_Upload_Resource

ISE_Upload_Resource

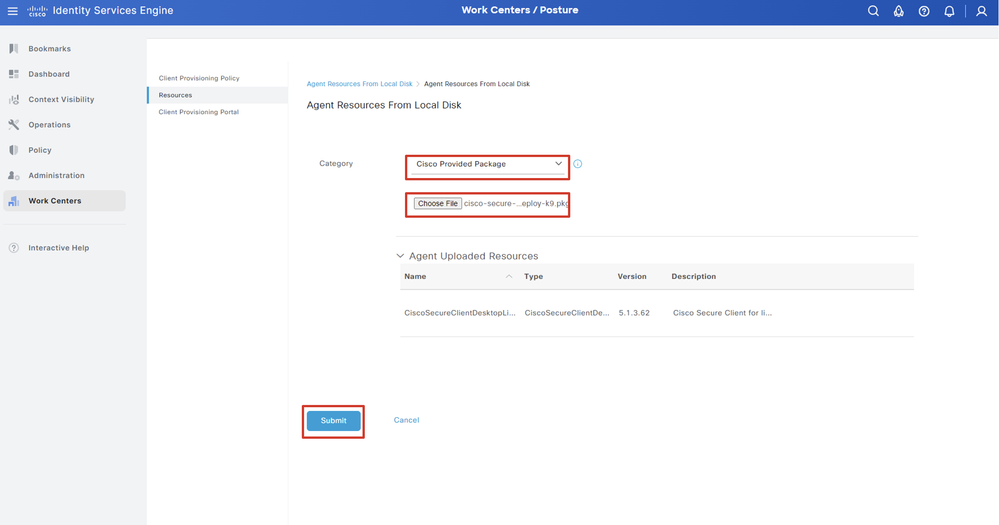

15.1단계. 를 Cisco Provided Package선택합니다. cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg를 업로드하려면 클릭합니다Choose File. 를 Submit 클릭합니다.

ISE_Upload_Resources_1

ISE_Upload_Resources_1

참고: 14단계를 반복하여 를 업로드합니다cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg.

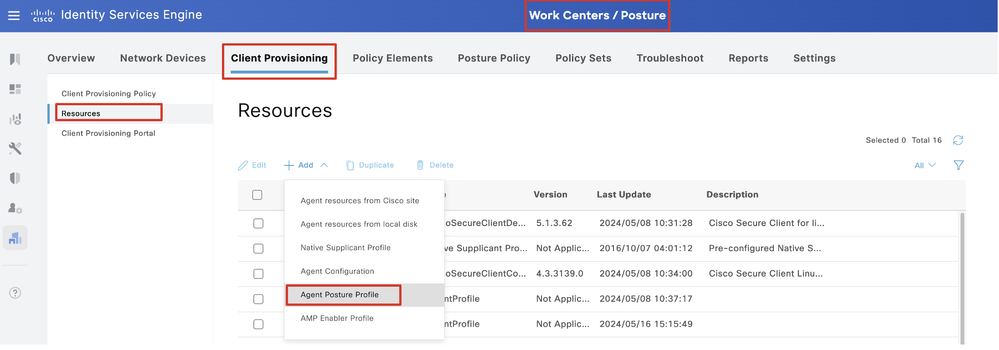

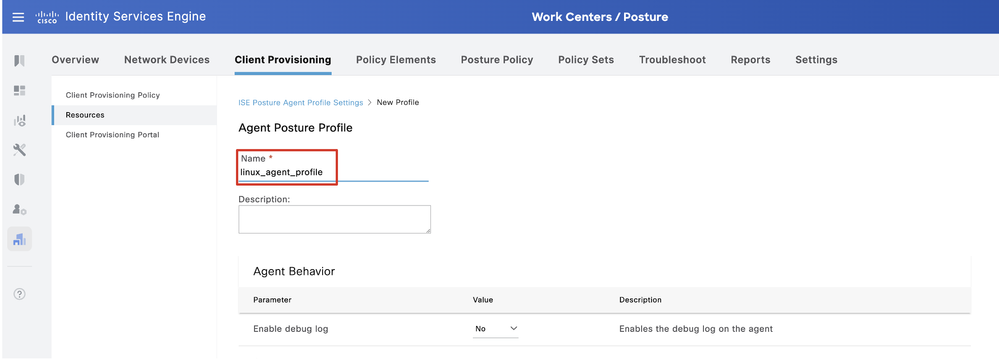

16단계. 로 Work Centers > Posture > Client Provisioning > Resources 이동합니다. 를 Add 클릭합니다. 를 Agent Posture Profile선택합니다.

ISE_Add_Agent_Posture_Profile

ISE_Add_Agent_Posture_Profile

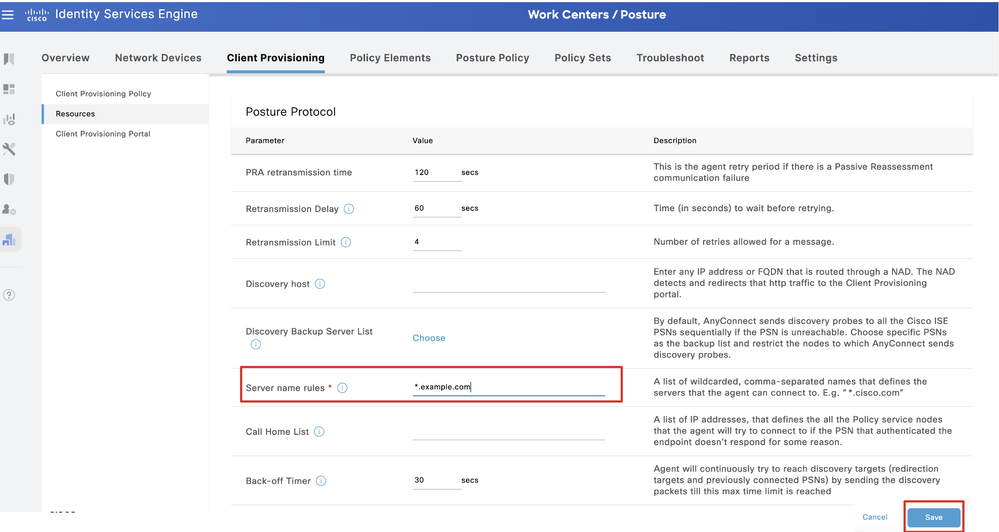

16.1단계. 를 Name, Server name rules 제공하고 나머지는 기본값으로 유지합니다. 를 Save 클릭합니다.

이름: linux_agent_profile

서버 이름 규칙: *.example.com

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_2

ISE_Add_Agent_Posture_Profile_2

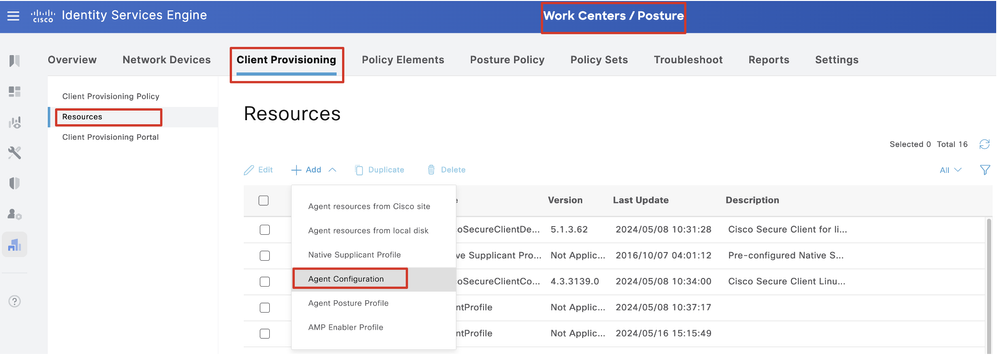

17단계. 로 Work Centers > Posture > Client Provisioning > Resources 이동합니다. 를 Add 클릭합니다. 를 Agent Configuration선택합니다.

ISE_Add_Agent_Configuration

ISE_Add_Agent_Configuration

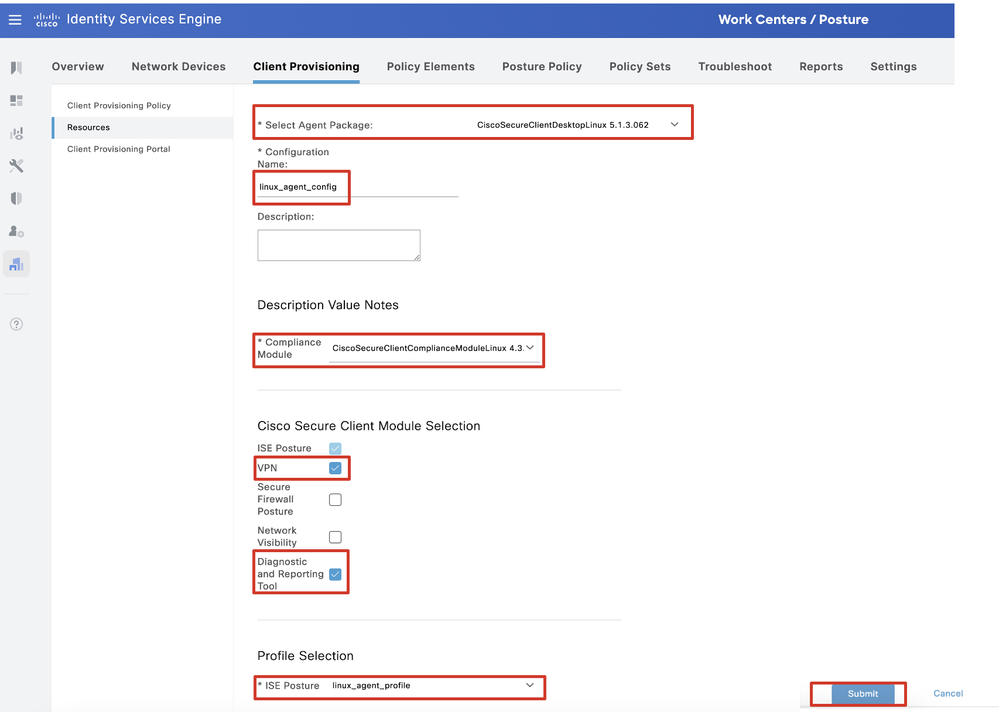

17.2단계. 세부 정보를 구성합니다.

에이전트 패키지 선택: CiscoSecureClientDesktopLinux 5.1.3.062

이름: linux_agent_config

규정 준수 모듈: CiscoSecureClientComplianceModuleLinux 4.3.3139.0

의 확인란을 선택합니다. VPN, Diagnostic and Reporting Tool

프로파일 선택 ISE 상태: linux_agent_profile

를 Submit 클릭합니다.

ISE_Add_Agent_Configuration_1

ISE_Add_Agent_Configuration_1

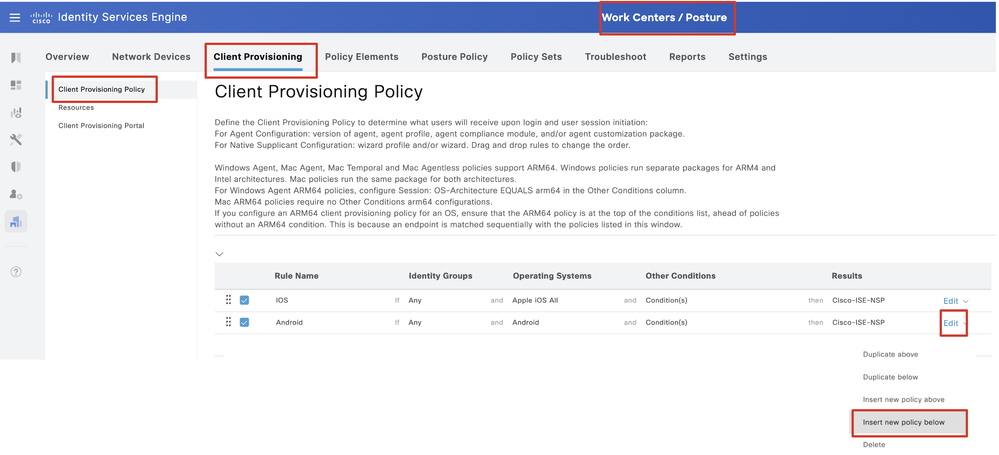

18단계. 로 Work Centers > Posture > Client Provisioning > Client Provisioning Policy 이동합니다. 규칙 이름Edit 의 끝에서 을 클릭합니다. 를 Insert new policy below선택합니다.

ISE_Add_New_Provisioning_Policy

ISE_Add_New_Provisioning_Policy

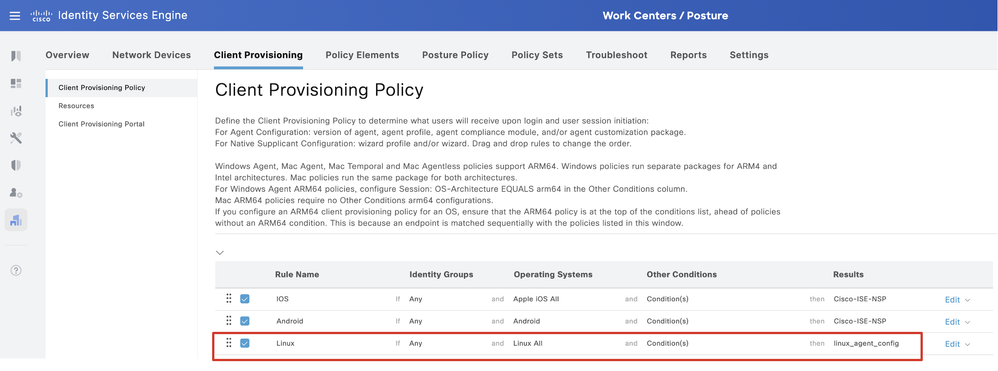

18.1단계. 세부 정보를 구성합니다.

규칙 이름: Linux

운영 체제: Linux All

결과: linux_agent_config

andDone 를 Save클릭합니다.

ISE_Add_New_Provisioning_Policy_1

ISE_Add_New_Provisioning_Policy_1

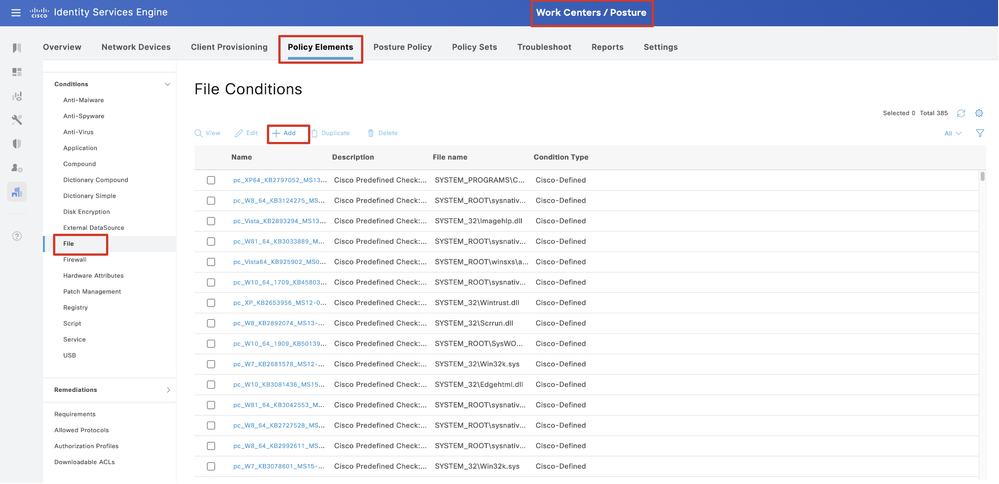

19단계. 로 Work Centers > Posture > Policy Elements > Conditions > File 이동합니다. 를 Add 클릭합니다.

ISE_Add_New_File_Condition

ISE_Add_New_File_Condition

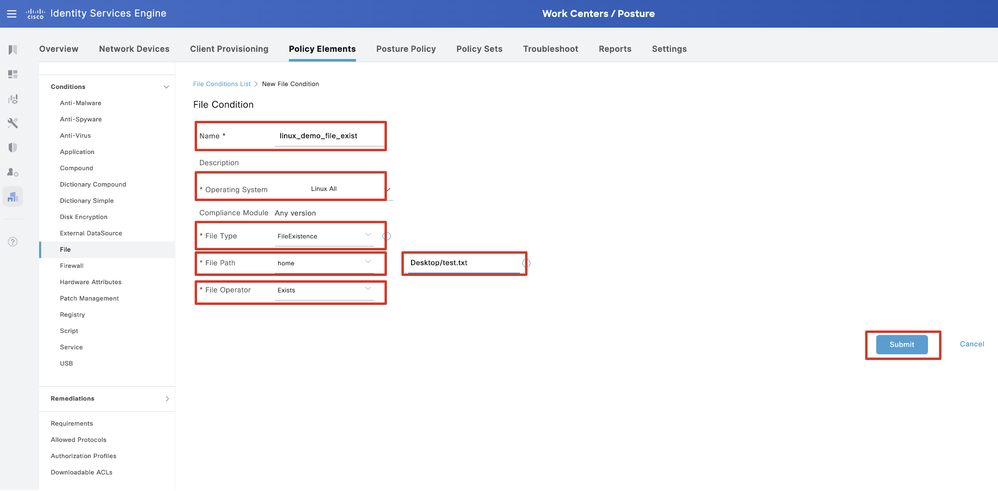

19.1단계. 세부 정보를 구성합니다.

이름: linux_demo_file_exist

운영 체제: Linux All

파일 유형: FileExistence

파일 경로: 홈, Desktop/test.txt

파일 연산자: 있음

를 Submit 클릭합니다.

ISE_Add_New_File_Condition_1

ISE_Add_New_File_Condition_1

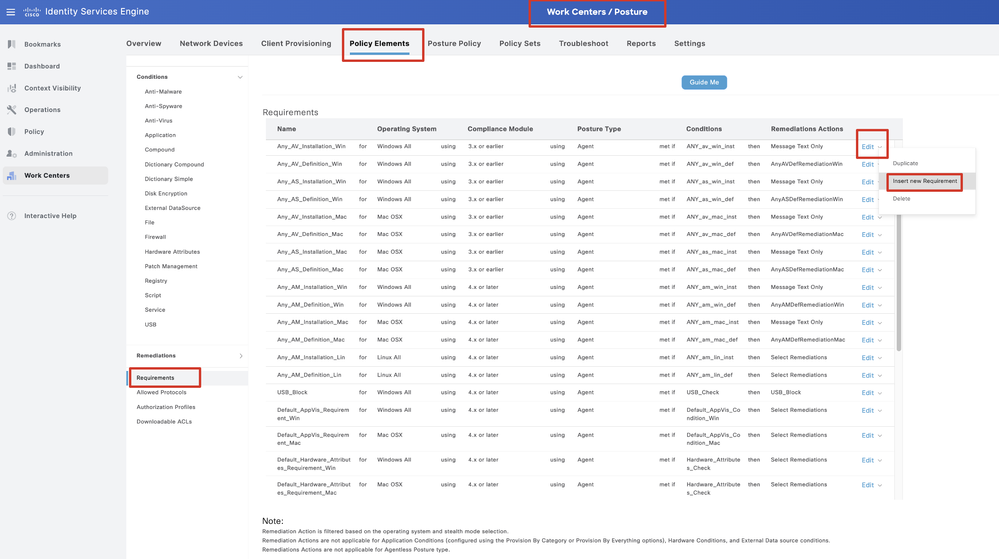

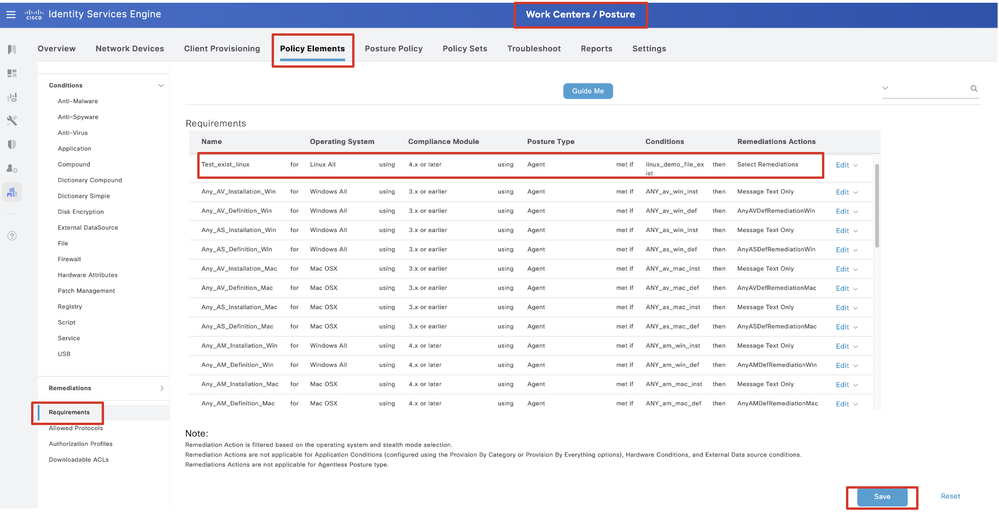

20단계. 로 Work Centers > Posture > Policy Elements > Requirements 이동합니다. 규칙 이름Edit 의 끝에서 을 클릭합니다. 를 Insert new Requirement선택합니다.

ISE_Add_New_Posture_Requirement

ISE_Add_New_Posture_Requirement

20.1단계. 세부 정보를 구성합니다.

이름: Test_exist_linux

운영 체제: Linux All

Compliance Module: 4.x 이상

포스처 유형: 에이전트

조건: linux_demo_file_exist

andDone 를 Save클릭합니다.

ISE_Add_New_Posture_Requirement_1

ISE_Add_New_Posture_Requirement_1

참고: 현재로서는 Linux 에이전트에 대한 셸 스크립트만 교정으로 지원됩니다.

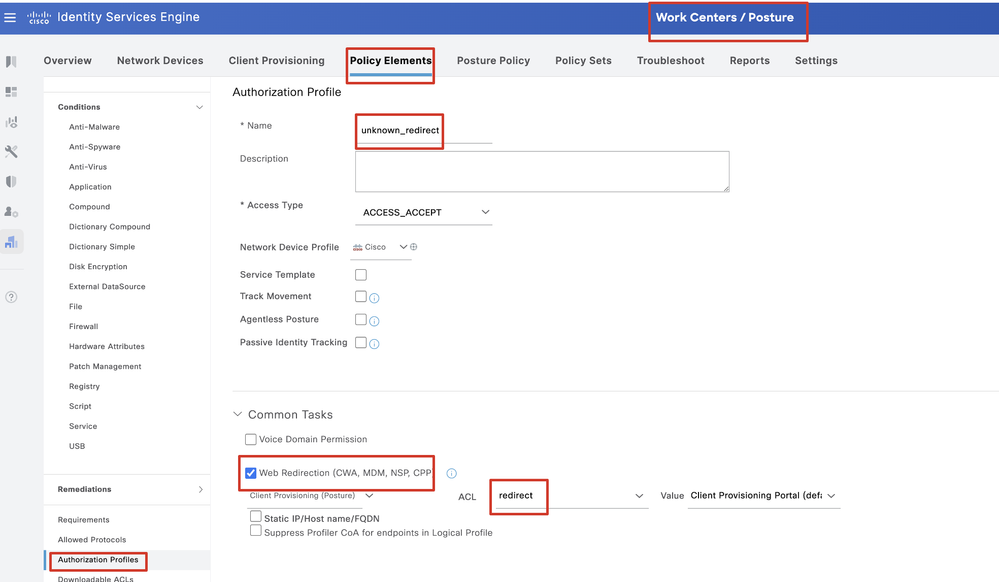

21단계. 로 Work Centers > Posture > Policy Elements > Authorization Profiles 이동합니다. 를 Add 클릭합니다.

21.1단계. 세부 정보를 구성합니다.

이름: unknown_redirect

의 확인란을 선택합니다. Web Redirection(CWA,MDM,NSP,CPP)

선택 Client Provisioning(Posture)

ACL: 리디렉션

값: Client Provisioning Portal(기본값)

ISE_Add_New_Authorization_Profile_Redirect_1

ISE_Add_New_Authorization_Profile_Redirect_1

참고: 이 ACL 이름 리디렉션은 FTD에 구성된 해당 ACL 이름과 일치해야 합니다.

21.2단계. 를 반복하여 Add 세부사항과 함께 규정준수 위반 및 규정준수 엔드포인트에 대한 또 다른 두 개의 권한 부여 프로파일을 생성합니다.

이름: non_compliant_profile

DACL 이름: DENY_ALL_IPv4_TRAFFIC

이름: compliant_profile

DACL 이름: PERMIT_ALL_IPv4_TRAFFIC

참고: 규정 준수 또는 비준수 엔드포인트에 대한 DACL은 실제 요구 사항에 따라 구성해야 합니다.

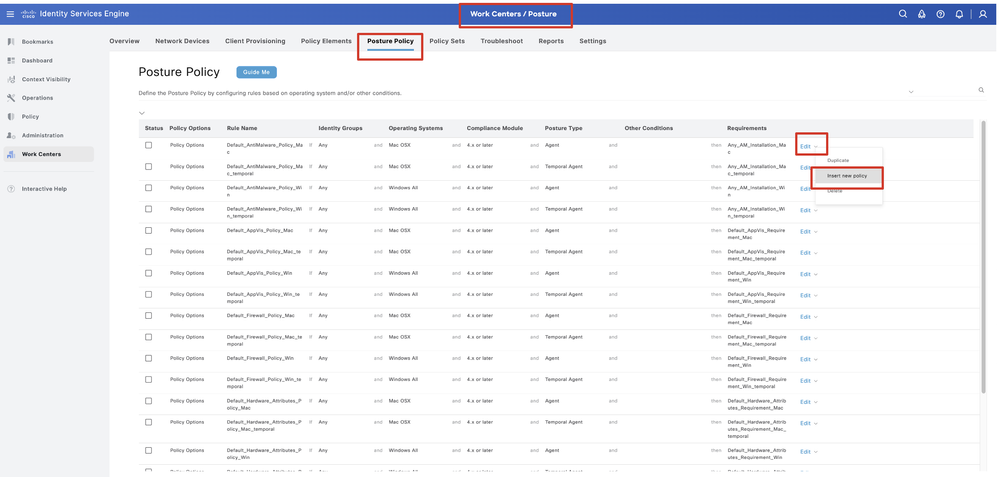

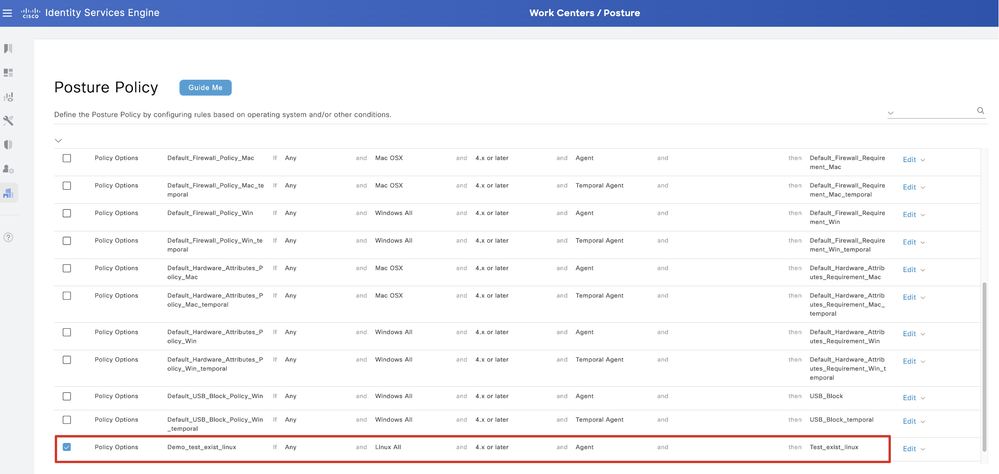

22단계. 로 Work Centers > Posture > Posture Policy 이동합니다. 규칙Edit 의 끝에 있는 을 클릭합니다. 를 Insert new policy선택합니다.

ISE_Add_New_Posture_Policy

ISE_Add_New_Posture_Policy

22.1단계. 세부 정보를 구성합니다.

규칙 이름: Demo_test_exist_linux

ID 그룹: 모두

운영 체제: Linux All

Compliance Module: 4.x 이상

포스처 유형: 에이전트

요구 사항: Test_exist_linux

andDone 를 Save클릭합니다.

ISE_Add_New_Posture_Policy_1

ISE_Add_New_Posture_Policy_1

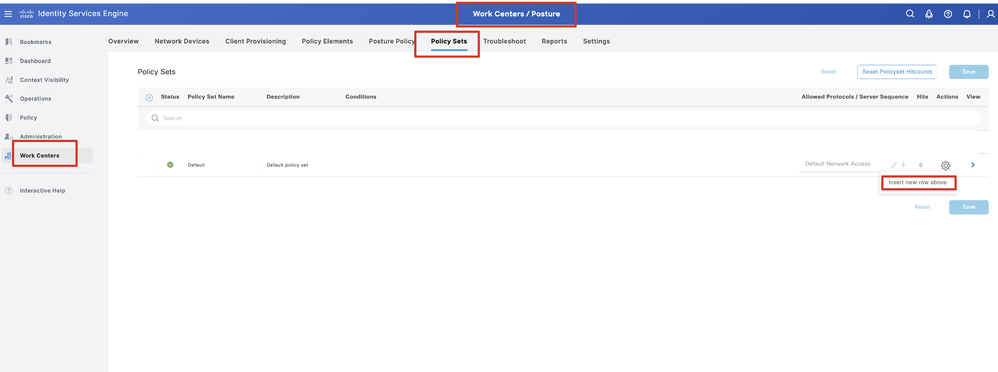

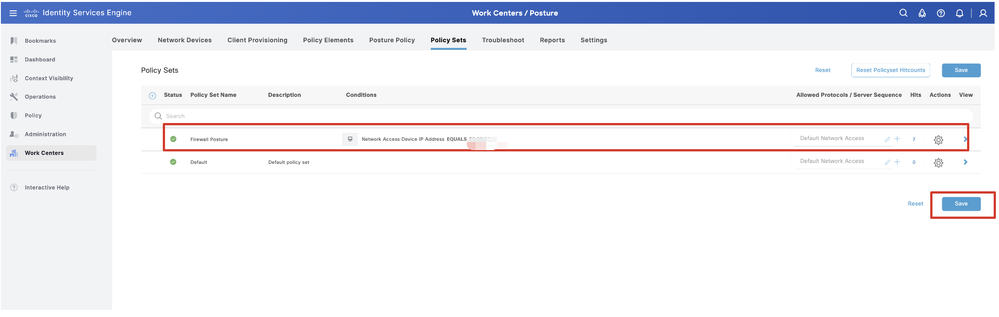

23단계. 로 Work Centers > Posture > Policy Sets 이동합니다. 클릭하여 다음을 Insert new row above 수행합니다.

ISE_Add_New_Policy_Set

ISE_Add_New_Policy_Set

23.1단계. 세부 정보를 구성합니다.

정책 집합 이름: 방화벽 상태

조건: 네트워크 액세스 장치 IP 주소 EQUALs [FTD IP 주소]

를 클릭합니다 Save .

ISE_Add_New_Policy_Set_1

ISE_Add_New_Policy_Set_1

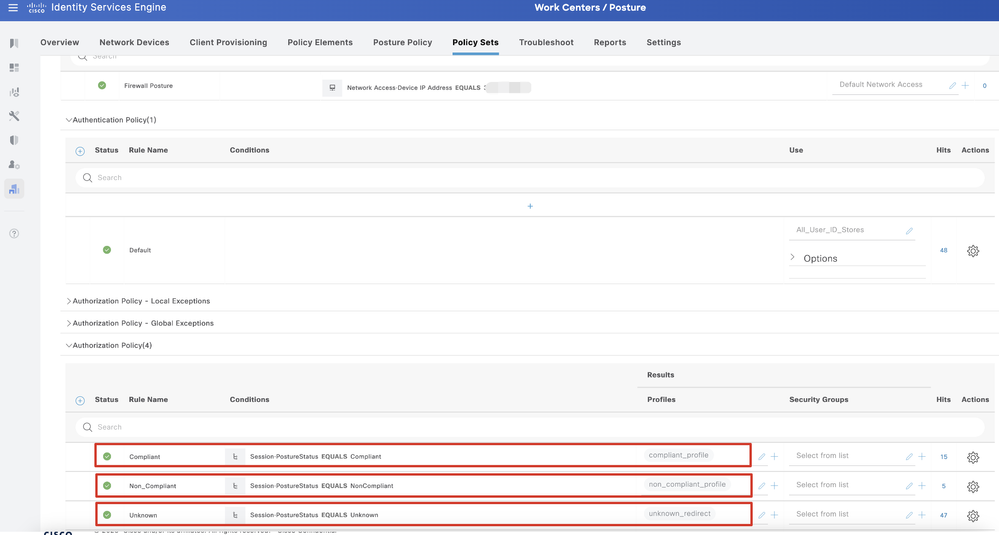

23.2단계. 정책 집합을 입력하려면 클릭하십시오>. 포스처 호환, 비호환, 알 수 없음 상태에 대한 새 권한 부여 규칙을 생성합니다. 를 Save 클릭합니다.

compliant_profile 준수

Non_compliant_profile 준수 안 됨

알 수 없음(unknown_redirect)

ISE_Add_New_Policy_Set_2

ISE_Add_New_Policy_Set_2

Ubuntu 구성

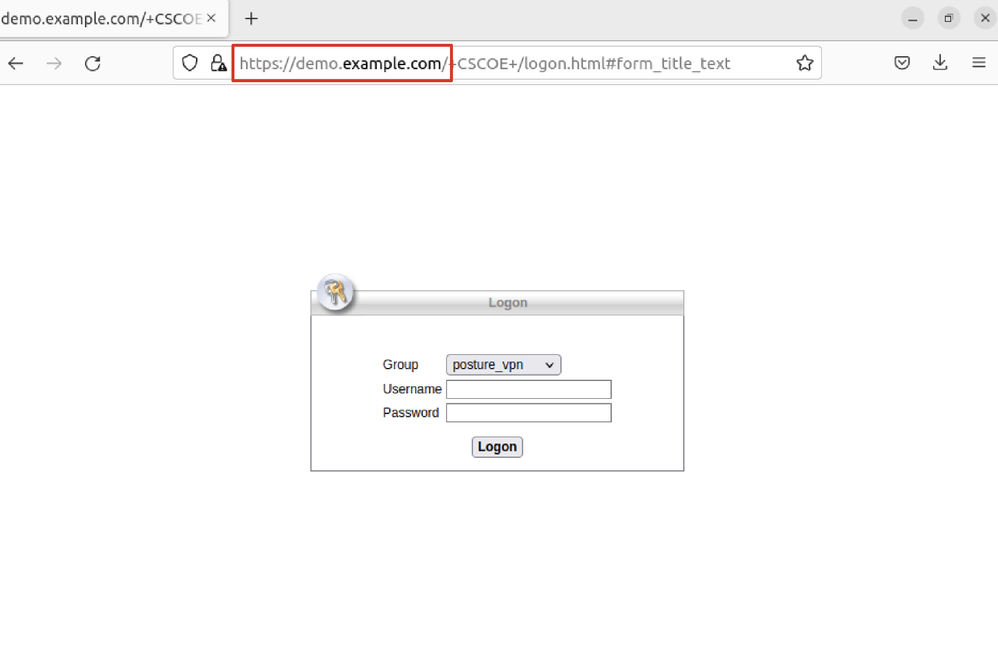

Ubuntu 구성24단계. GUI를 통해 Ubuntu 클라이언트에 로그인합니다. VPN 포털에 로그인하려면 브라우저를 엽니다. 이 예에서는 demo.example.com입니다.

Ubuntu_Browser_VPN_Log

Ubuntu_Browser_VPN_Log

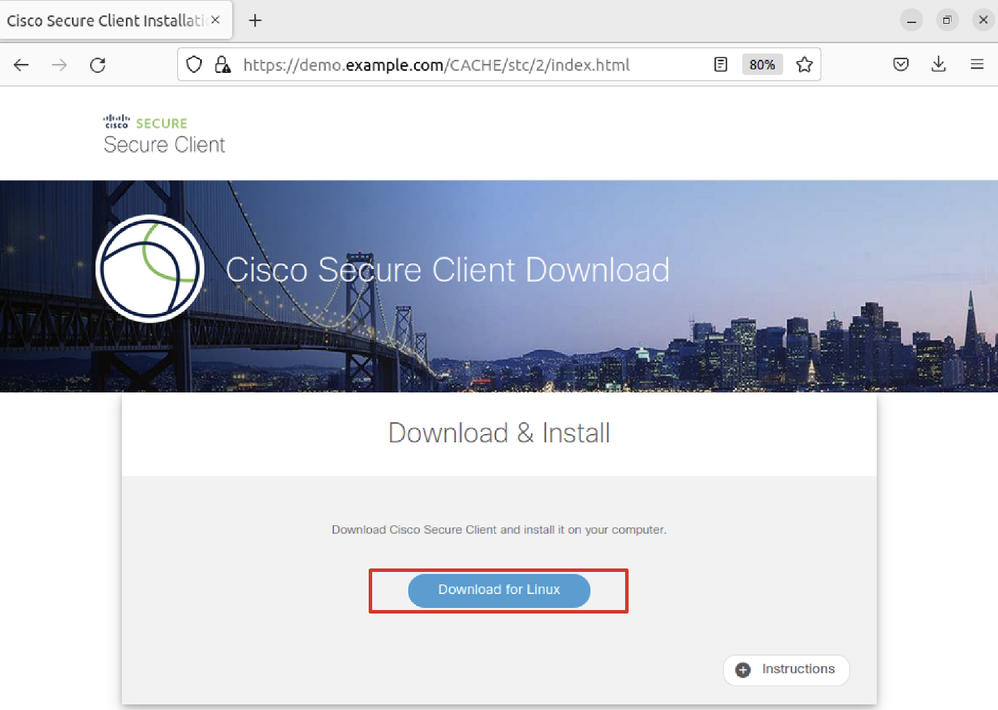

25단계. 를 Download for Linux 클릭합니다.

Ubuntu_Browser_VPN_Download_1

Ubuntu_Browser_VPN_Download_1

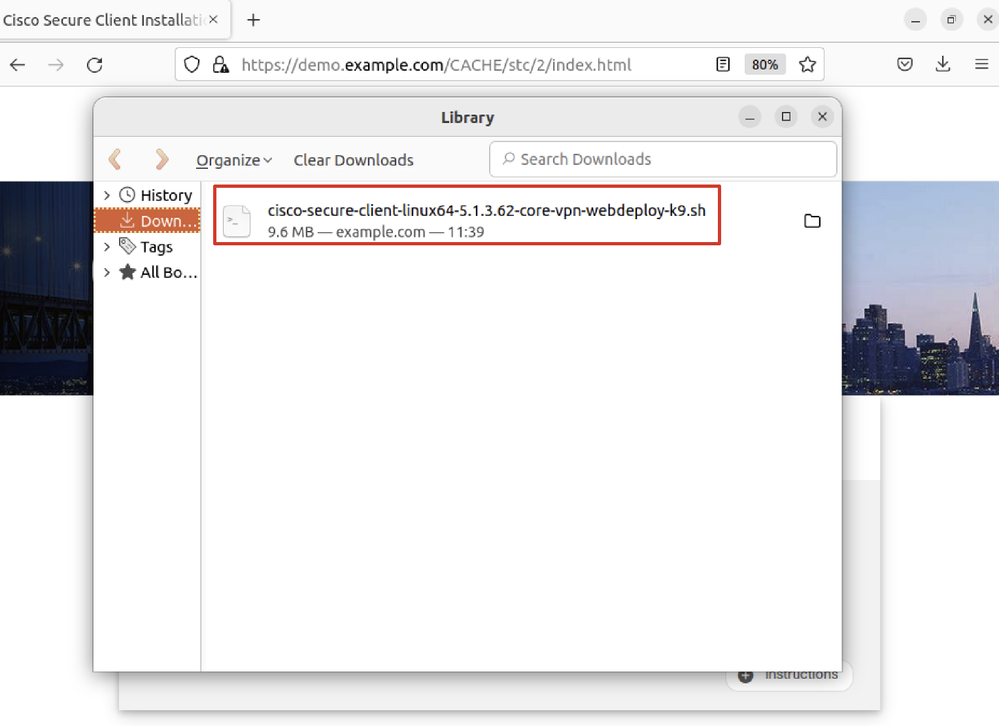

다운로드한 파일 이름은 입니다cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh.

Ubuntu_Browser_VPN_Download_2

Ubuntu_Browser_VPN_Download_2

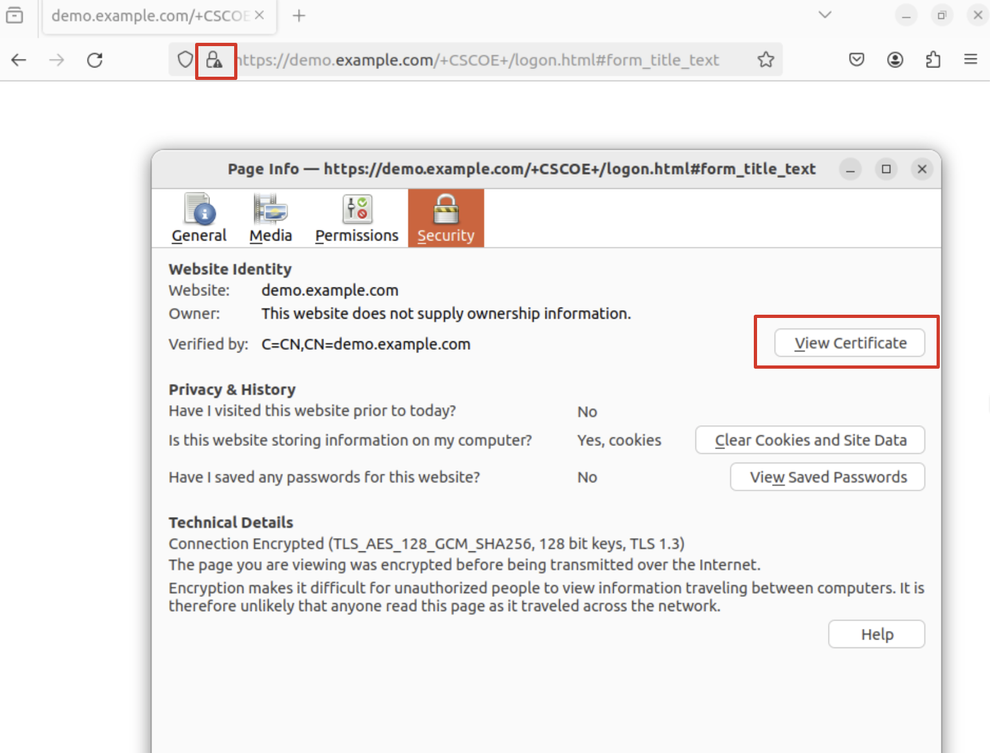

26단계. 브라우저를 통해 VPN 인증서를 다운로드하고 파일 이름을 <certificate>로 변경합니다.crt. Firefox를 사용하여 인증서를 다운로드하는 예입니다.

Untu_Browser_VPN_Cert_Download

Untu_Browser_VPN_Cert_Download

27단계. Ubuntu 클라이언트에서 터미널을 엽니다. Cisco Secure Clientpath home/user/Downloads/를 설치하려면 로 이동합니다.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

user@ubuntu22-desktop:~/Downloads$ sudo ./cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

[sudo] password for user:

Installing Cisco Secure Client...

Migrating /opt/cisco/anyconnect directory to /opt/cisco/secureclient directory

Extracting installation files to /tmp/vpn.zaeAZd/vpninst959732303.tgz...

Unarchiving installation files to /tmp/vpn.zaeAZd...

Starting Cisco Secure Client Agent...

Done!

Exiting now.

user@ubuntu22-desktop:~/Downloads$28단계. Ubuntu 클라이언트에서 VPN 포털 인증서를 신뢰합니다.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

CN = demo.example.com, C = CN

error 18 at 0 depth lookup: self-signed certificate

Error demo-example-com.crt: verification failed

user@ubuntu22-desktop:~/Downloads$ sudo cp demo-example-com.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

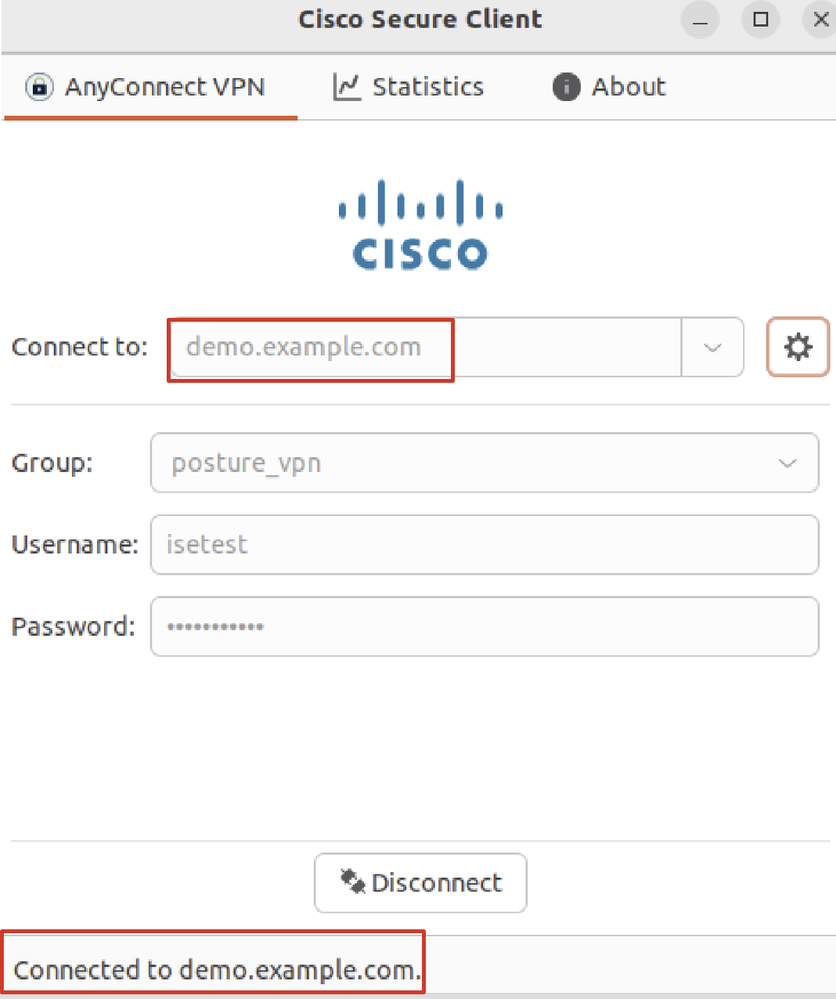

demo-example-com.crt: OK29단계. Ubuntu 클라이언트에서 Cisco Secure Client를 열고 VPN을 demo.example.com에 연결했습니다.

Ubuntu_Secure_Client_연결됨

Ubuntu_Secure_Client_연결됨

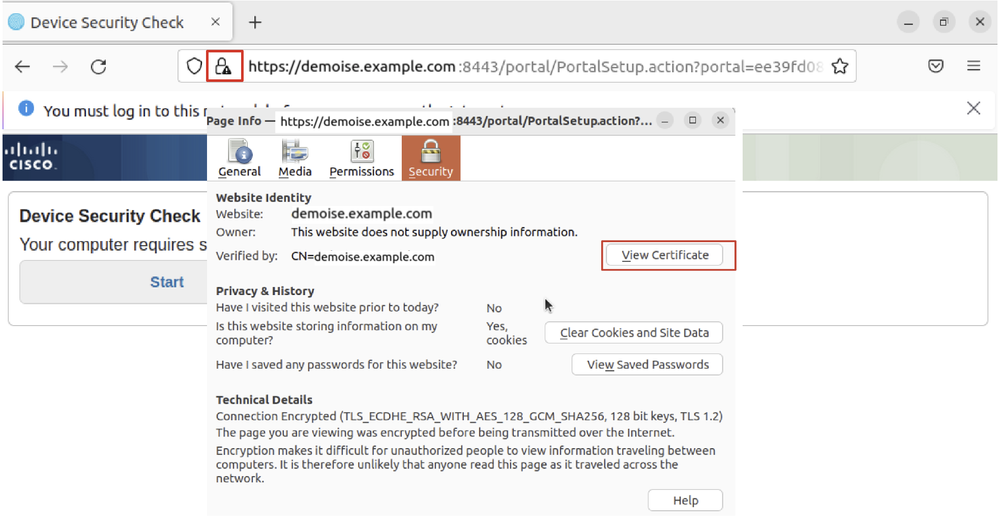

30단계. 브라우저를 열어 ISE CPP 포털로의 리디렉션을 트리거하는 웹 사이트에 액세스합니다. ISE CPP 포털에서 인증서를 다운로드하고 파일 이름을 <certificate>.crt로 바꿉니다. 이는 Firefox를 사용하여 다운로드하는 예입니다.

Ubuntu_Browser_CPP_Cert_다운로드

Ubuntu_Browser_CPP_Cert_다운로드

30.1단계. Ubuntu 클라이언트에서 ISE CPP 포털 인증서를 신뢰합니다.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ sudo cp ise-cert.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

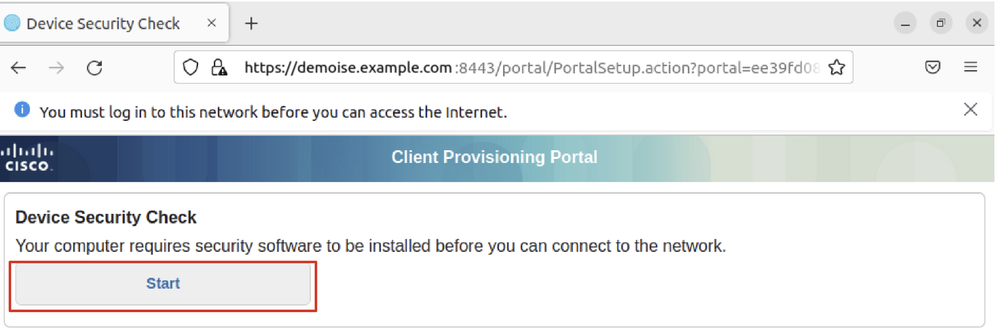

done.31단계. ISE Start CPP 포털을 클릭합니다.

Ubuntu_Browser_CPP_시작

Ubuntu_Browser_CPP_시작

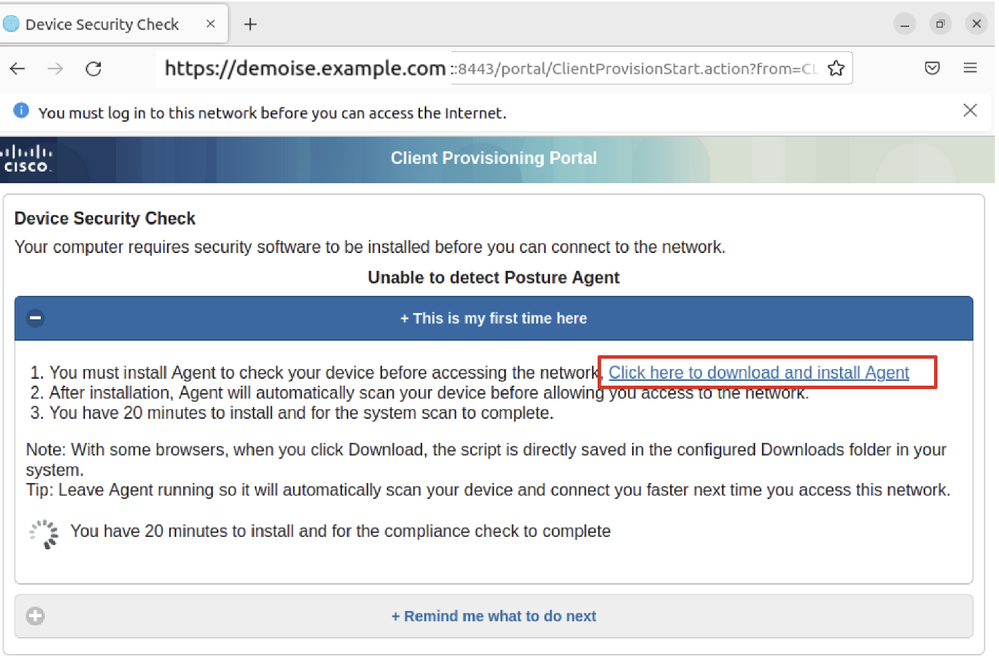

32단계. Click here to download and install Agent.

Ubuntu_Browser_CPP_Download_Posture

Ubuntu_Browser_CPP_Download_Posture

33단계. Ubuntu 클라이언트에서 터미널을 엽니다. Posture 모듈을 home/user/Downloads/ 설치하기 위한 경로로 이동합니다.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$ ./cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

Cisco Network Setup Assistant

(c) 2022-2024 Cisco Systems, Inc. Cisco, Cisco Systems and Cisco Systems logo are registered trademarks of Cisco Systems, Inc and/or its affiliates in the U.S. and certain other countries.

Cisco ISE Network Setup Assistant started. Version - 5.1.3.62

Trusted and Secure Connection

You are connected to

demoise.example.com

whose identity has been certified. Your connection to this website is encrypted.

Downloading Cisco Secure Client...

Downloading remote package...

Running Cisco Secure Client - Downloader...

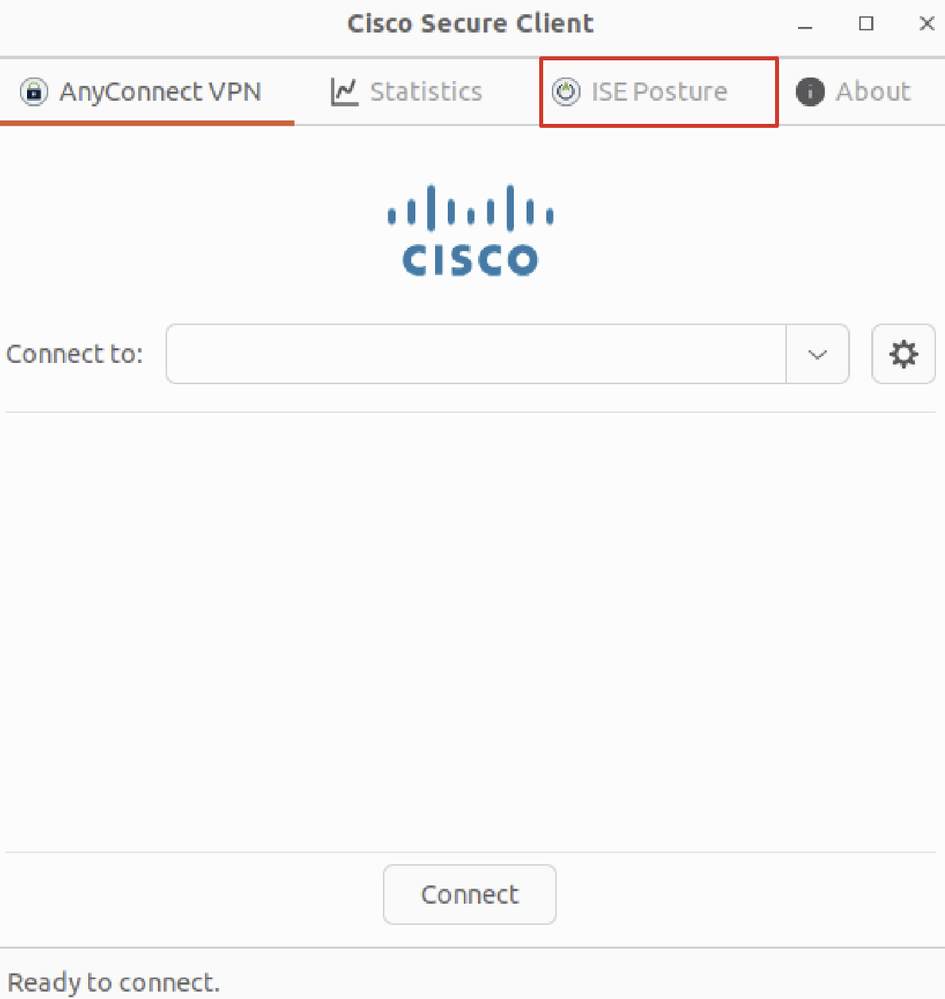

Installation is completed.34단계. Ubuntu 클라이언트 UI에서 Cisco Secure Client를 종료하고 다시 엽니다. ISE Posture 모듈이 설치되고 성공적으로 실행됩니다.

Ubuntu_Secure_Client_ISE_Posture_Installed

Ubuntu_Secure_Client_ISE_Posture_Installed

35단계. Ubuntu 클라이언트에서 터미널을 엽니다. 경로home/user/Desktop로 이동하여 ISE에test.txt 구성된 파일 조건을 충족하도록 파일을 생성합니다.

user@ubuntu22-desktop:~$ cd Desktop/

user@ubuntu22-desktop:~/Desktop$ echo test > test.txt다음을 확인합니다.

다음을 확인합니다.구성이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

1단계. Ubuntu 클라이언트에서 VPN을 demo.example.com에 연결합니다.

Verify_Ubuntu_Secure_Client_Connected

Verify_Ubuntu_Secure_Client_Connected

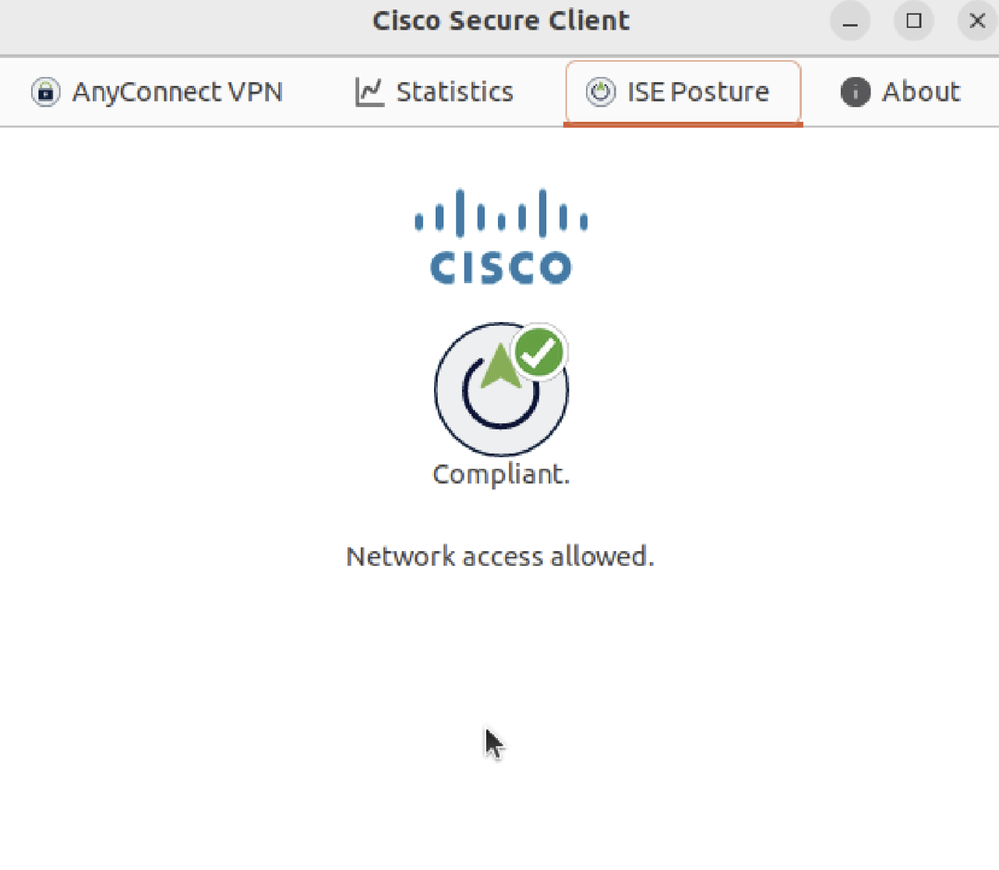

2단계. Ubuntu 클라이언트에서 ISE Posture 상태를 확인합니다.

Verify_Ubuntu_Secure_Client_Compliance

Verify_Ubuntu_Secure_Client_Compliance

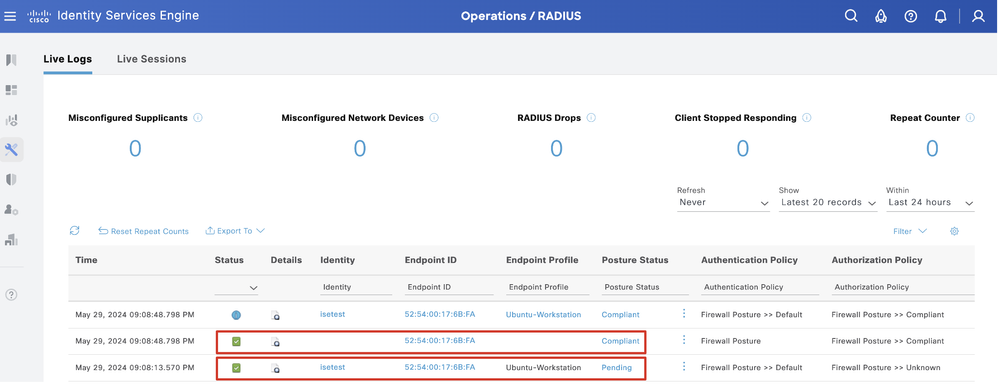

3단계. ISE에서 Radius Live Log(RADIUS 라이브 로그)를 선택합니다. 로 Operations > RADIUS Live Log 이동합니다.

Verify_ISE_LiveLog

Verify_ISE_LiveLog

4단계. SSH 또는 콘솔을 통해 FTD CLI로 이동합니다.

>

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

ftdv741> enable

Password:

ftdv741#

ftdv741# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : isetest Index : 33

Assigned IP : 192.168.6.30 Public IP : 192.168.10.13

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 51596 Bytes Rx : 17606

Pkts Tx : 107 Pkts Rx : 136

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : posture_gp Tunnel Group : posture_vpn

Login Time : 14:02:25 UTC Fri May 31 2024

Duration : 0h:00m:55s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb007182000210006659d871

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 33.1

Public IP : 192.168.10.13

Encryption : none Hashing : none

TCP Src Port : 59180 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : linux-64

Client OS Ver: Ubuntu 22.04 LTS 22.04 (Jammy Jellyfish)

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 33.2

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 59182

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 498

Pkts Tx : 1 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3

DTLS-Tunnel:

Tunnel ID : 33.3

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 56078

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 38868 Bytes Rx : 17108

Pkts Tx : 105 Pkts Rx : 130

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3문제 해결

문제 해결이 섹션에서는 설정 문제 해결을 위해 사용할 수 있는 정보를 제공합니다.

Cisco Secure Client 및 ISE의 상태 흐름 및 문제 해결에 대해서는 CCO 문서ISE Posture Style Comparison for Pre and Post 2.2 and Troubleshoot ISE Session Management and Posture를 참조하십시오.

관련 정보

관련 정보 개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

01-Jul-2024 |

최초 릴리스 |

피드백

피드백