소개

이 문서에서는 ISE(Identity Services Engine) 3.3 패치 1을 Duo for Multi-factor Authentication과 통합하는 방법에 대해 설명합니다. 버전 3.3 패치 1 ISE에서 Duo 서비스와의 네이티브 통합을 구성할 수 있으므로 인증 프록시가 필요하지 않습니다.

사전 요구 사항

요구 사항

Cisco에서는 다음 항목에 대한 기본 지식을 갖춘 것을 권장합니다.

사용되는 구성 요소

이 문서의 정보는 다음을 기반으로 합니다.

- Cisco ISE 버전 3.3 패치 1

- Duo

- Cisco ASA 버전 9.16(4)

- Cisco Secure Client 버전 5.0.04032

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

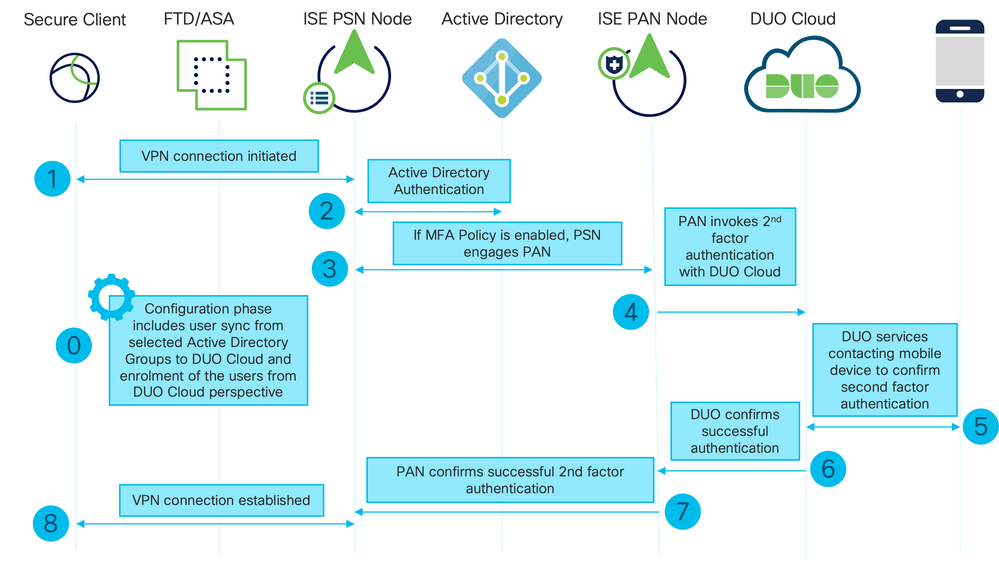

순서도

순서도

순서도

단계

0. 컨피그레이션 단계에서는 사용자가 동기화되는 Active Directory 그룹을 선택하고 MFA 마법사가 완료되면 동기화가 수행됩니다. 두 단계로 구성되어 있습니다. Active Directory에 대한 조회를 통해 사용자 및 특정 특성 목록을 가져옵니다. Cisco ISE Admin API를 사용하는 Duo Cloud에 대한 호출은 사용자를 해당 위치로 유도하기 위해 이루어집니다. 관리자는 사용자를 등록해야 합니다. 등록에는 사용자가 Duo Push로 원탭 인증을 사용할 수 있도록 하는 Duo Mobile의 사용자를 활성화하는 선택적 단계가 포함될 수 있습니다

1. VPN 연결이 시작되고, 사용자가 사용자 이름 및 비밀번호를 입력하고 OK(확인)를 클릭합니다. 네트워크 디바이스가 RADIUS 액세스 요청을 PSN으로 전송

2. PSN 노드가 Active Directory를 통해 사용자를 인증합니다.

3. 인증이 성공하고 MFA 정책이 구성된 경우, PSN은 Duo Cloud에 연결하기 위해 PAN을 사용합니다

4. Cisco ISE Auth API를 사용하여 Duo Cloud를 호출하면 Duo를 사용하여 2단계 인증이 호출됩니다. ISE는 SSL TCP 포트 443에서 Duo의 서비스와 통신합니다.

5. 2단계 인증이 수행됩니다. 사용자가 2단계 인증 프로세스 완료

6. Duo는 2단계 인증 결과로 PAN에 응답합니다.

7. PAN이 2단계 인증 결과로 PSN에 응답합니다.

8. 액세스 수락이 네트워크 장치로 전송되면 VPN 연결이 설정됩니다.

설정

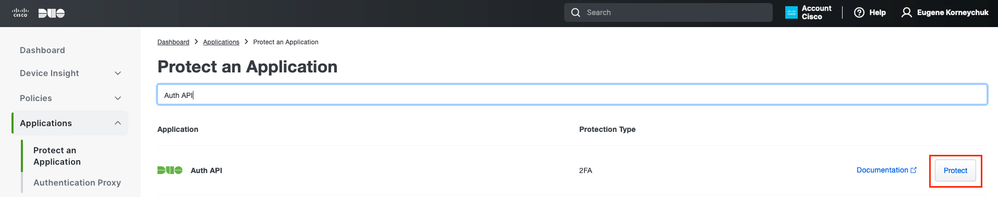

보호할 애플리케이션 선택

Duo Admin Dashboard(Duo 관리 대시보드) https://admin.duosecurity.com/login으로 이동합니다. 관리자 자격 증명으로 로그인합니다.

Dashboard(대시보드) > Applications(애플리케이션) > Protect an Application(애플리케이션 보호)으로 이동합니다. Cisco ISE Auth API를 찾고 Protect(보호)를 선택합니다.

인증 API 1

인증 API 1

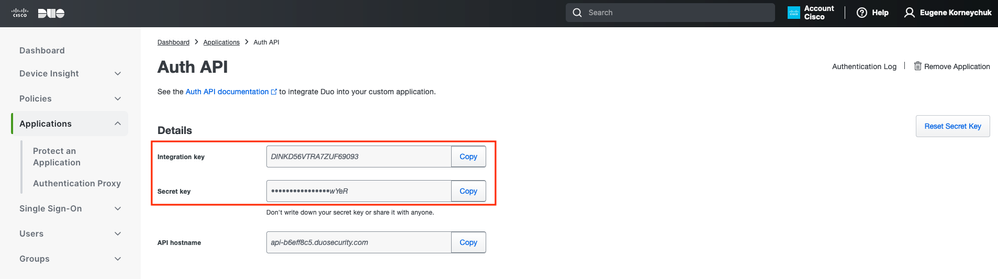

통합 키 및 비밀 키를 기록해 둡니다.

인증 API 2

인증 API 2

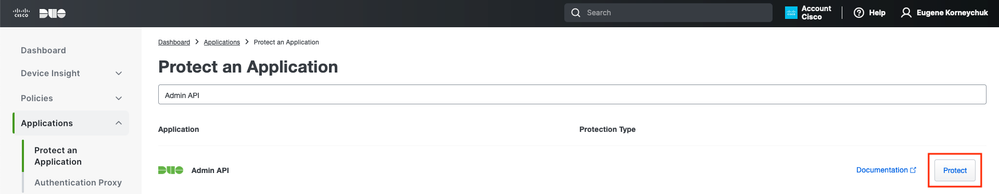

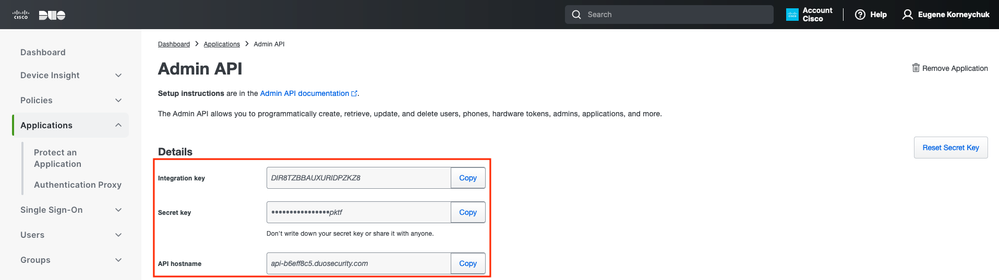

Dashboard(대시보드) > Applications(애플리케이션) > Protect an Application(애플리케이션 보호)으로 이동합니다. Cisco ISE Admin API를 찾고 Protect(보호)를 선택합니다.

참고: 소유자 역할을 가진 관리자만 Duo Admin(듀오 관리) 패널에서 Cisco ISE 관리 API 애플리케이션을 만들거나 수정할 수 있습니다.

인증 API 1

인증 API 1

통합 키 및 비밀 키와 API 호스트 이름을 기록합니다.

관리 API 2

관리 API 2

API 권한 구성

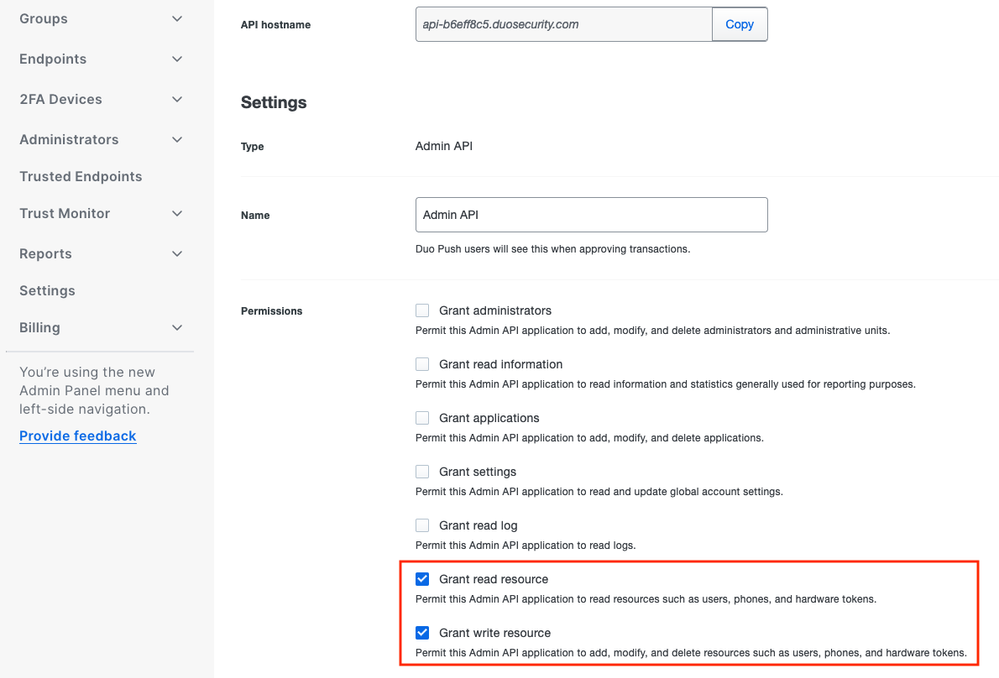

Dashboard(대시보드) > Applications(애플리케이션) > Application(애플리케이션)으로 이동합니다. Cisco ISE Admin API를 선택합니다.

Grant Read Resource(읽기 리소스 허용) 및 Grant Write Resource Permissions(쓰기 리소스 권한 부여)를 선택합니다. Save Changes(변경 사항 저장)를 클릭합니다.

관리 API 3

관리 API 3

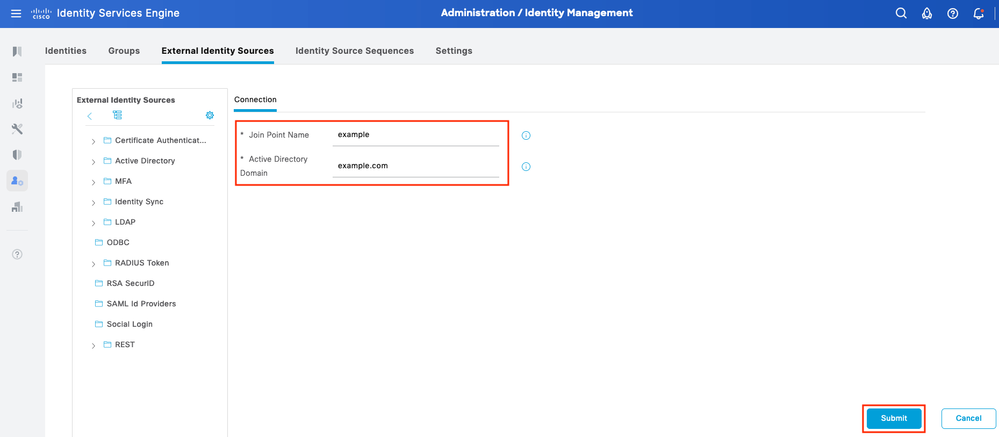

ISE를 Active Directory와 통합

1. Administration(관리) > Identity Management(ID 관리) > External Identity Stores(외부 ID 저장소) > Active Directory > Add(추가)로 이동합니다. 가입 포인트 이름, Active Directory 도메인을 입력하고 Submit(제출)을 클릭합니다.

Active Directory 1

Active Directory 1

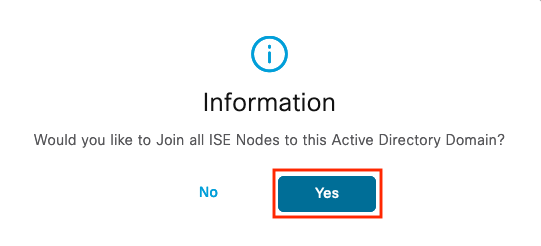

2. 모든 ISE 노드를 이 Active Directory 도메인에 가입시키라는 메시지가 표시되면 Yes(예)를 클릭합니다.

Active Directory 2

Active Directory 2

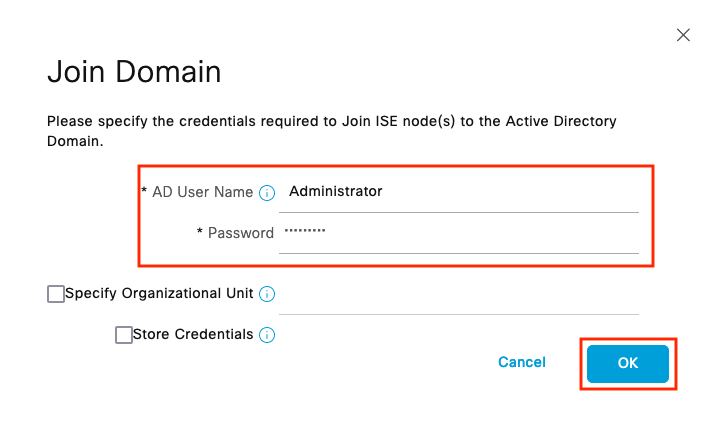

3. AD 사용자 이름 및 암호를 입력하고 확인을 클릭합니다.

Active Directory 3

Active Directory 3

ISE에서 도메인 액세스에 필요한 AD 계정은 다음 중 하나를 가질 수 있습니다.

- 각 도메인의 도메인 사용자 권한에 워크스테이션 추가

- ISE 시스템의 계정이 ISE 시스템을 도메인에 조인하기 전에 생성된 각 컴퓨터 컨테이너에서 컴퓨터 개체 만들기 또는 컴퓨터 개체 삭제 권한

참고: Cisco는 ISE 계정에 대한 잠금 정책을 비활성화하고 해당 계정에 잘못된 비밀번호가 사용되는 경우 관리자에게 알림을 전송하도록 AD 인프라를 구성하는 것을 권장합니다. 잘못된 비밀번호를 입력하면 ISE는 필요한 경우 머신 계정을 생성하거나 수정하지 않으므로 모든 인증을 거부할 수 있습니다.

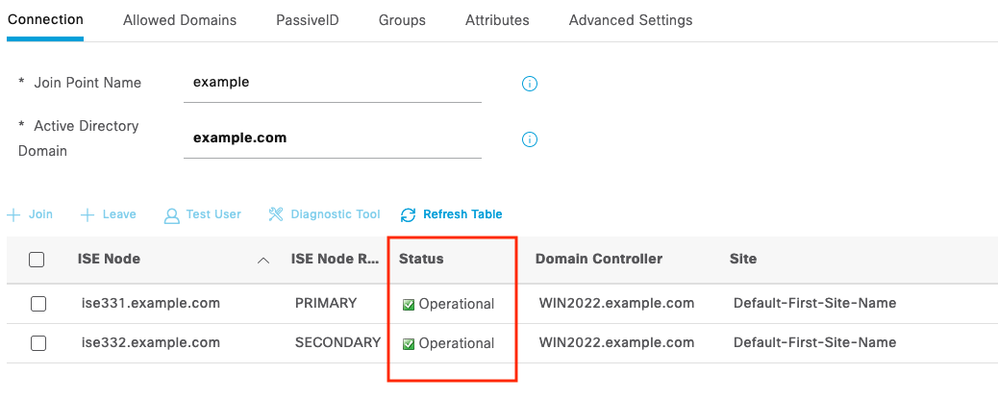

4. AD 작동 상태

Active Directory 4

Active Directory 4

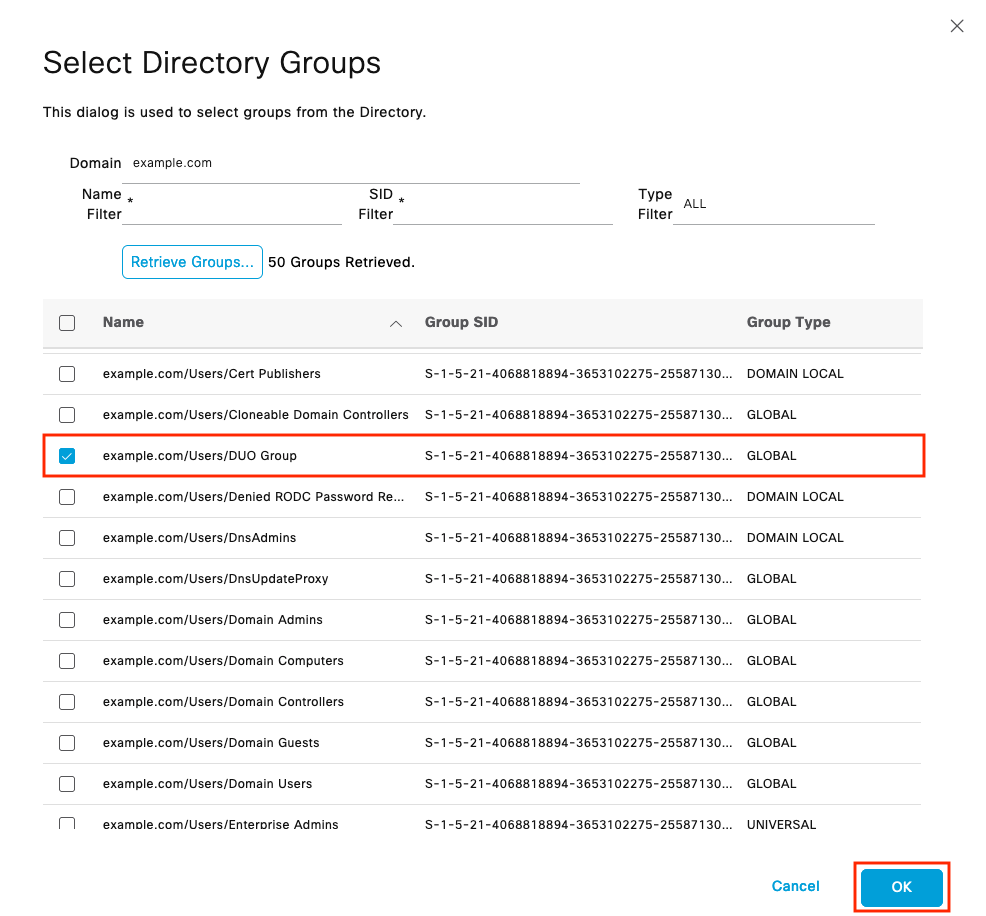

5. 그룹 > 추가 > 디렉토리에서 그룹 선택 > 그룹 검색으로 이동합니다. 이 이미지에 표시된 대로 선택한 AD 그룹(사용자 동기화 및 권한 부여 정책에 사용됨)에 대한 확인란을 선택합니다.

Active Directory 5

Active Directory 5

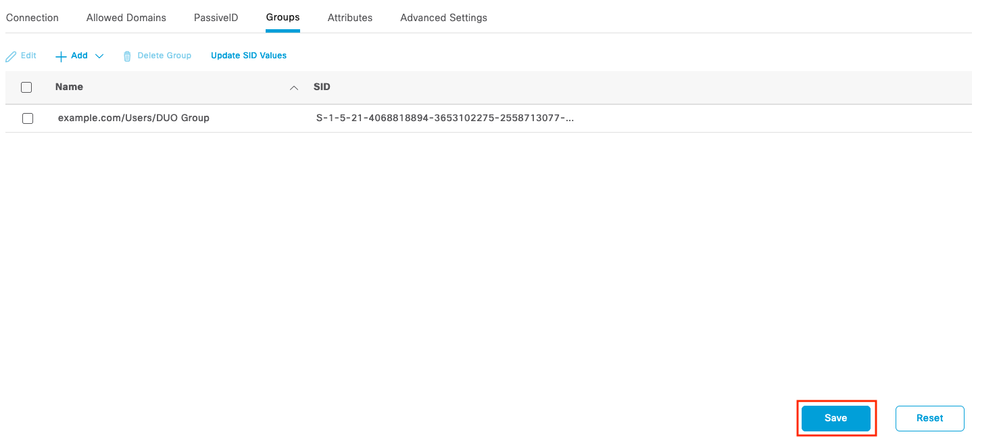

6. 검색된 AD 그룹을 저장하려면 저장을 클릭합니다.

Active Directory 6

Active Directory 6

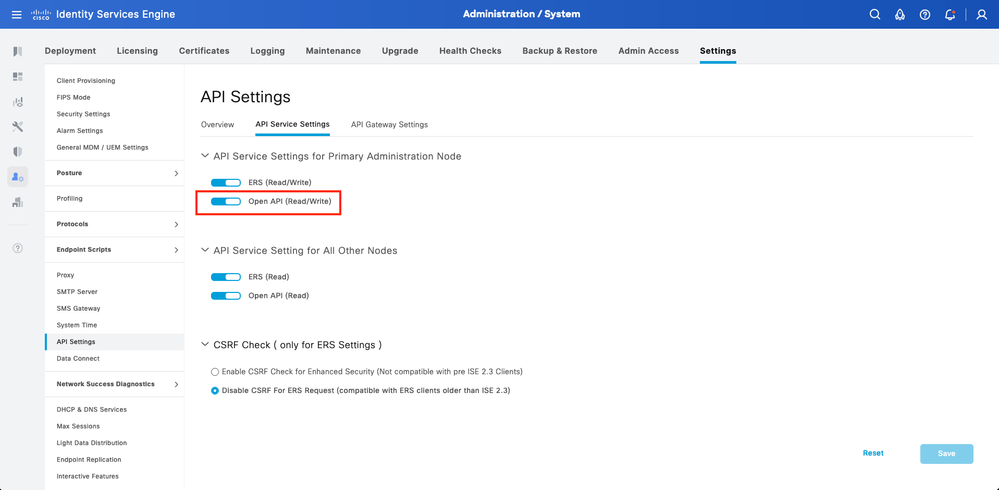

Open API 활성화

Administration(관리) > System(시스템) > Settings(설정) > API Settings(API 설정) > API Service Settings(API 서비스 설정)로 이동합니다. Open API를 활성화하고 Save를 클릭합니다.

개방형 API

개방형 API

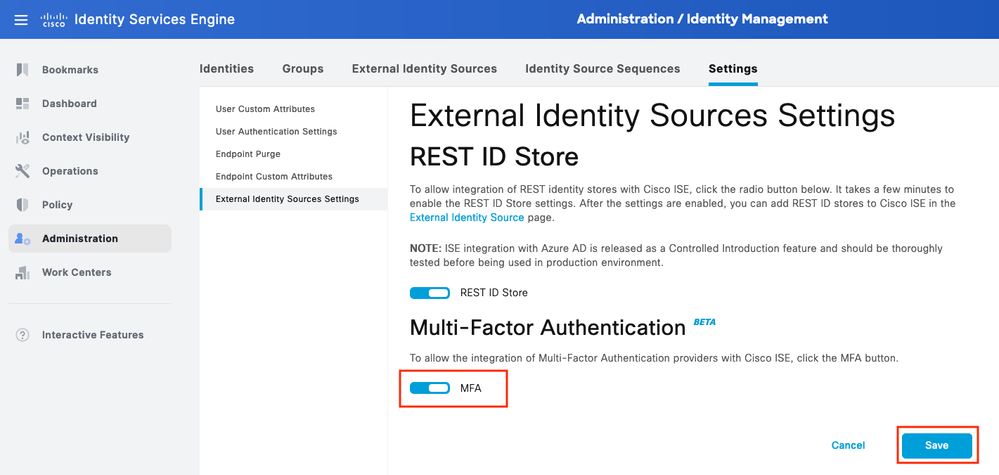

MFA ID 소스 사용

Administration(관리) > Identity Management(ID 관리) > Settings(설정) > External Identity Sources Settings(외부 ID 소스 설정)로 이동합니다. MFA를 활성화하고 Save(저장)를 클릭합니다.

ISE MFA 1

ISE MFA 1

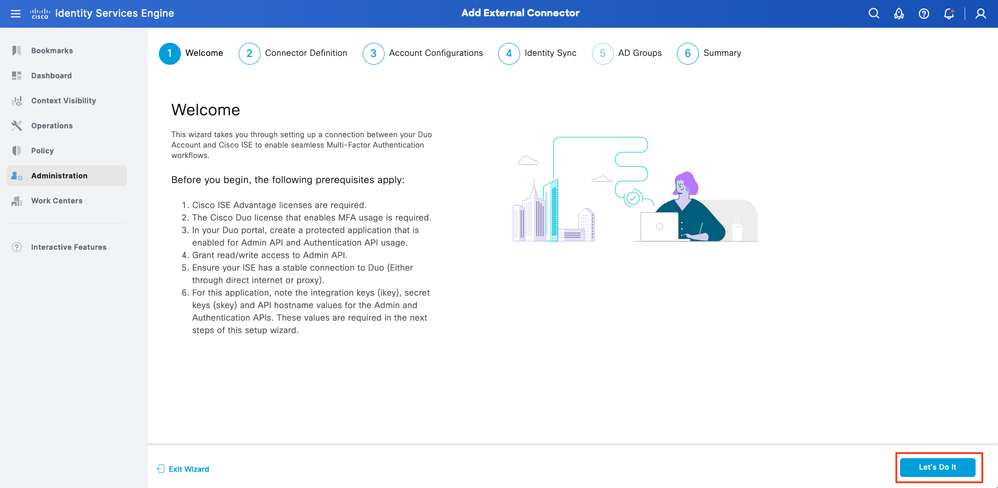

MFA 외부 ID 소스 구성

Administration(관리) > Identity Management(ID 관리) > External Identity Sources(외부 ID 소스)로 이동합니다. Add를 클릭합니다. Welcome(시작) 화면에서 Let's Do It(시작하겠습니다)을 클릭합니다.

ISE Duo 마법사 1

ISE Duo 마법사 1

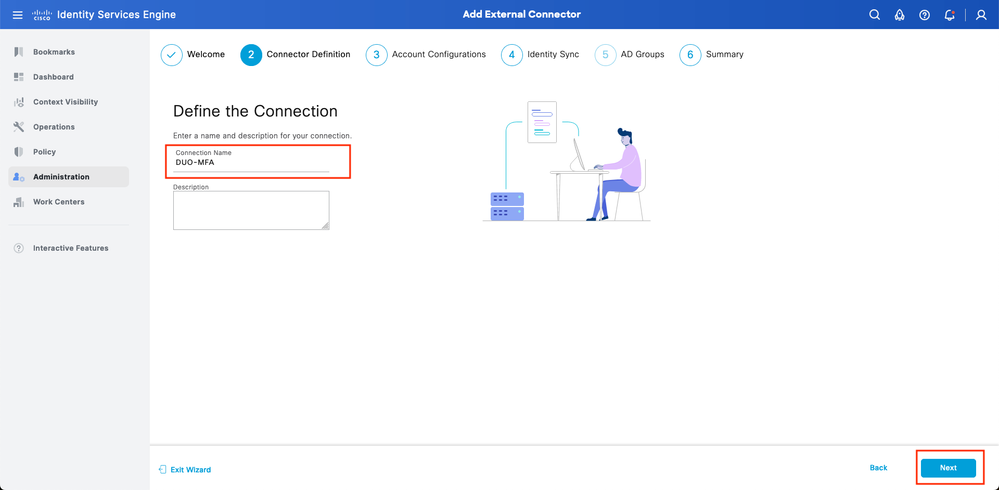

다음 화면에서 Connection Name(연결 이름)을 구성하고 Next(다음)를 클릭합니다.

ISE Duo 마법사 2

ISE Duo 마법사 2

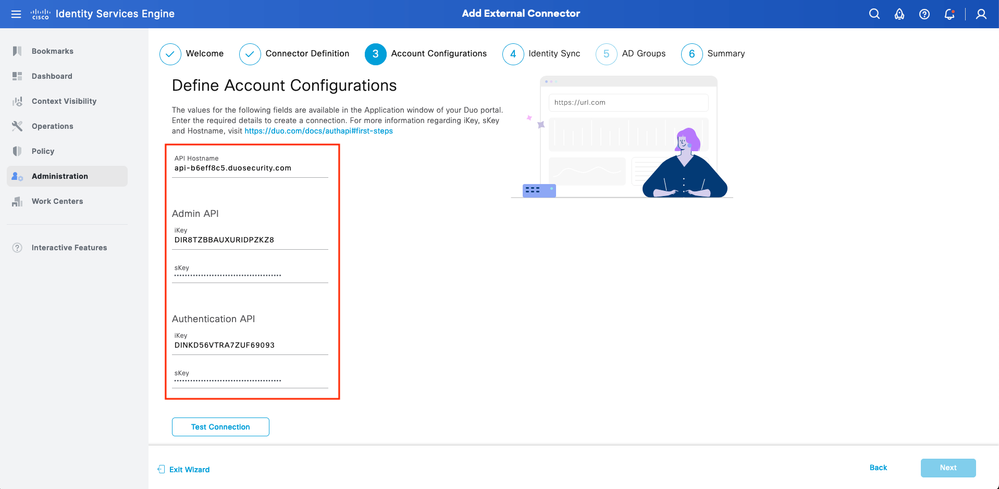

보호할 애플리케이션 선택 단계에서 API 호스트 이름, Cisco ISE 관리 API 통합 및 비밀 키, Cisco ISE 인증 API 통합 및 비밀 키의 값을 구성합니다.

ISE Duo 마법사 3

ISE Duo 마법사 3

Test Connection(연결 테스트)을 클릭합니다. Test Connection(연결 테스트)이 성공하면 Next(다음)를 클릭할 수 있습니다.

ISE Duo 마법사 4

ISE Duo 마법사 4

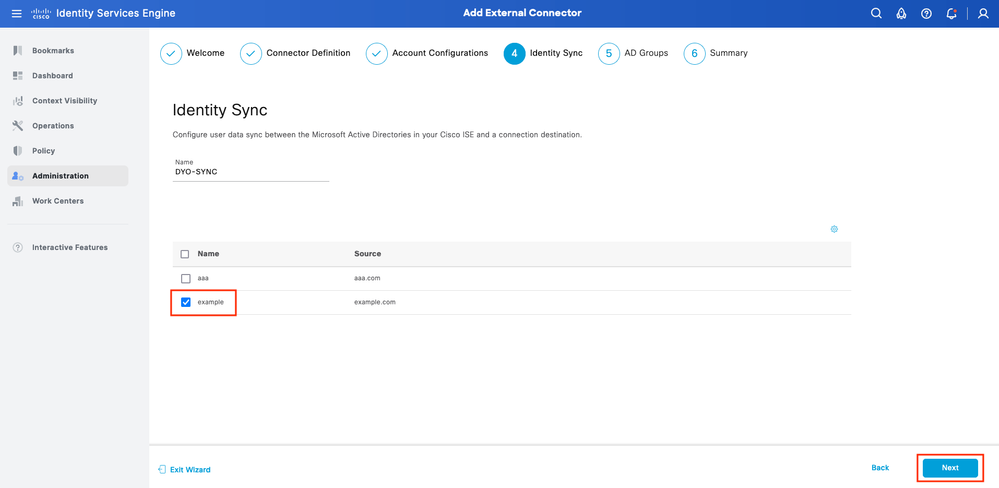

ID 동기화를 구성합니다. 이 프로세스는 이전에 제공된 API 자격 증명을 사용하여 선택한 Active Directory 그룹의 사용자를 Duo Account로 동기화합니다. Active Directory Join Point를 선택합니다. Next(다음)를 클릭합니다.

참고: Active Directory 컨피그레이션이 문서 범위에 속하지 않습니다. ISE를 Active Directory와 통합하려면 이 문서를 따르십시오.

ISE Duo 마법사 5

ISE Duo 마법사 5

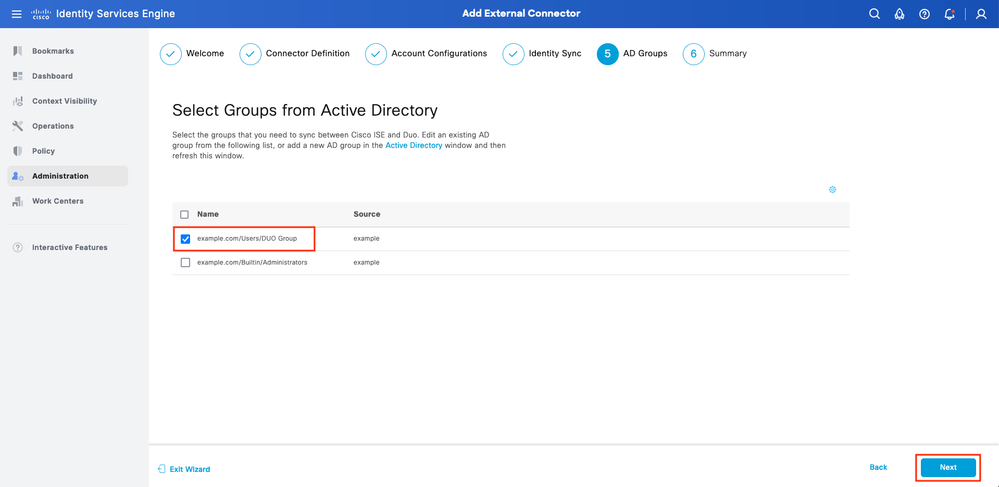

사용자를 Duo와 동기화하려는 Active Directory 그룹을 선택합니다. Next(다음)를 클릭합니다.

ISE Duo 마법사 6

ISE Duo 마법사 6

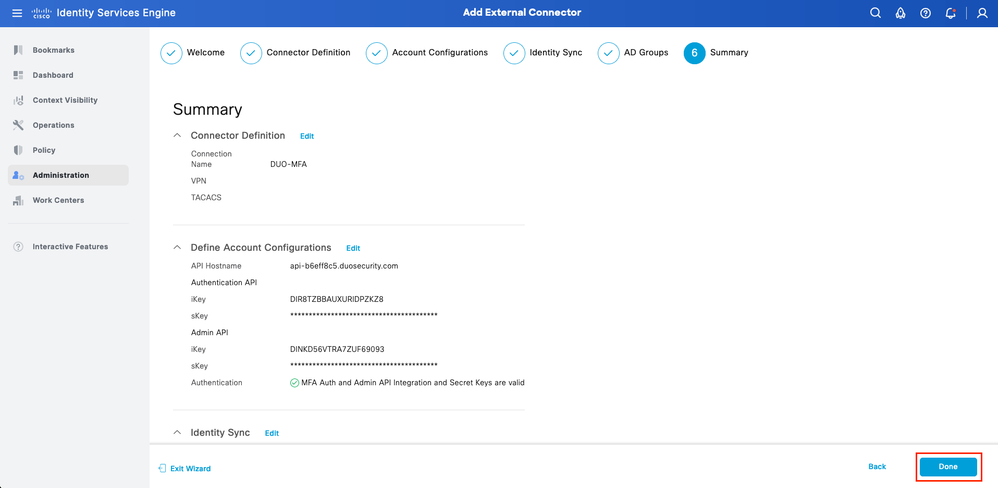

설정이 올바른지 확인하고 Done(완료)을 클릭합니다.

ISE Duo 마법사 7

ISE Duo 마법사 7

듀오에 사용자 등록

참고: Duo User Enrollment(듀오 사용자 등록)는 이 문서의 범위에 포함되지 않습니다. 사용자 등록에 대한 자세한 내용은 이 문서를 참조하십시오. 이 문서에서는 수동 사용자 등록을 사용합니다.

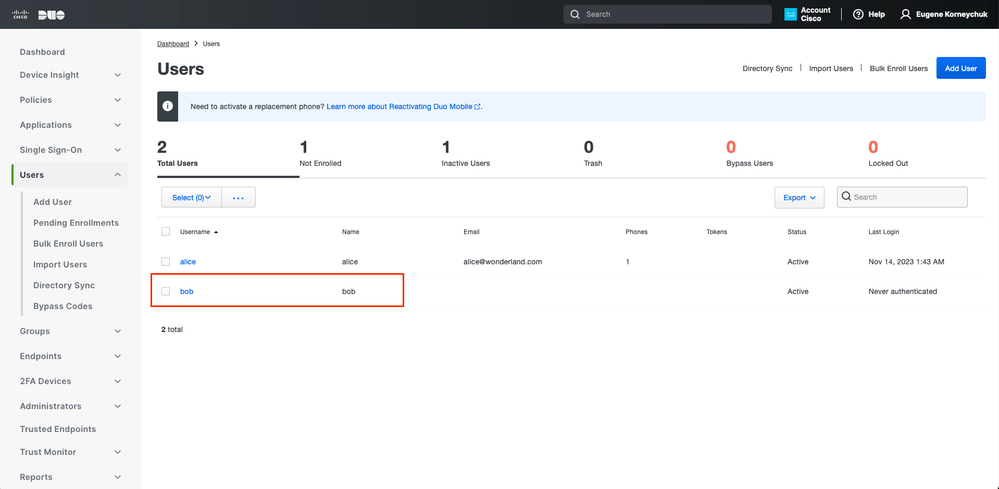

Duo Admin Dashboard를 엽니다. Dashboard(대시보드) > Users(사용자)로 이동합니다. ISE에서 동기화된 사용자를 클릭합니다.

듀오 등록 1

듀오 등록 1

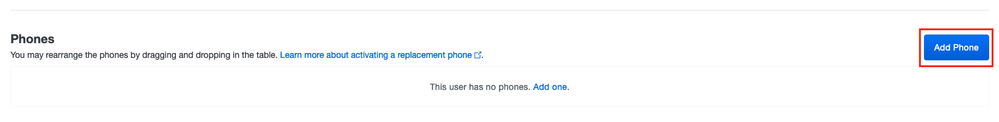

아래로 스크롤하여 전화기로 이동합니다. Add Phone(전화기 추가)을 클릭합니다.

듀오 등록 2

듀오 등록 2

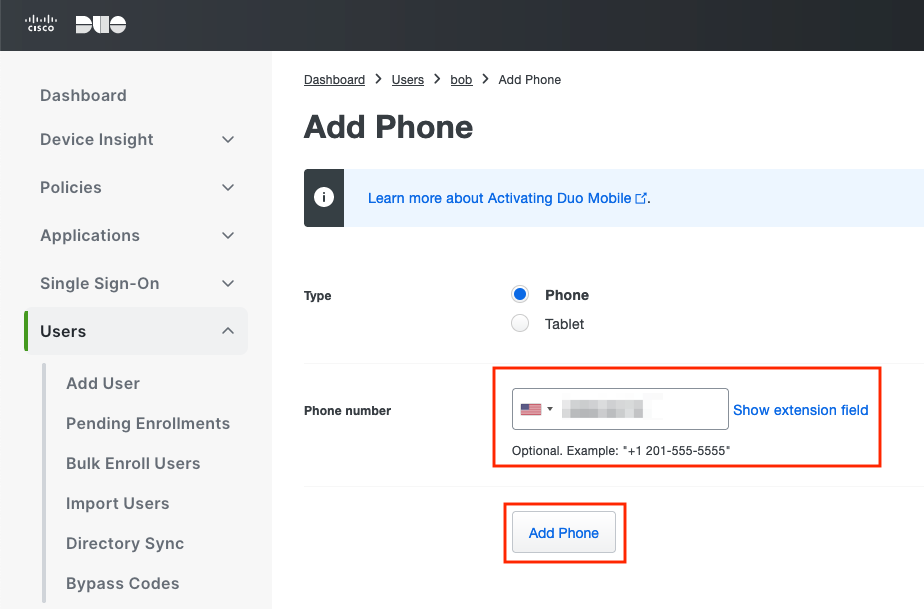

전화 번호를 입력하고 Add Phone(전화 추가)을 클릭합니다.

Duo 등록 3

Duo 등록 3

정책 집합 구성

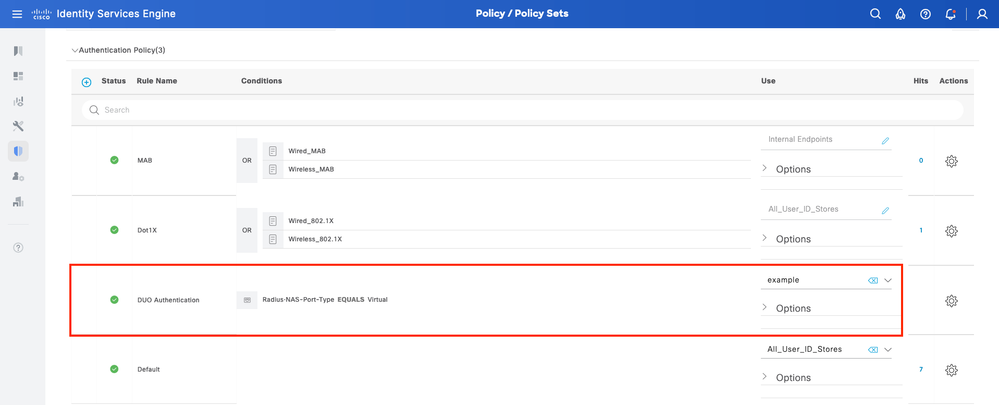

1. 인증 정책 구성

Policy(정책) > Policy Set(정책 집합)로 이동합니다. MFA를 활성화하려는 정책 집합을 선택합니다. 기본 인증 ID 저장소를 Active Directory로 사용하여 인증 정책을 구성합니다.

정책 설정 1

정책 설정 1

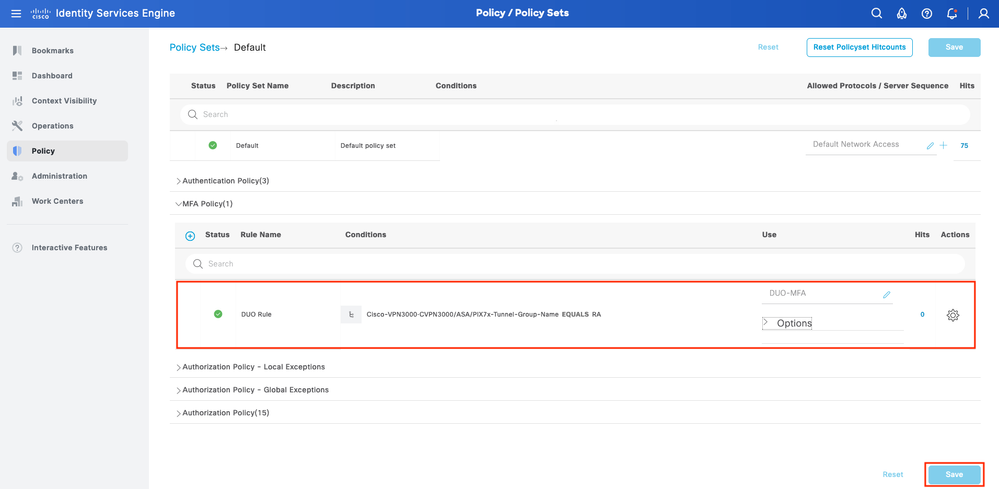

2. MFA 정책 구성

ISE에서 MFA가 활성화되면 ISE 정책 세트의 새 섹션을 사용할 수 있습니다. MFA Policy(MFA 정책)를 확장하고 +를 클릭하여 MFA 정책을 추가합니다. 선택한 MFA 조건을 구성합니다. 앞서 사용 섹션에서 구성한 DUO-MFA를 선택합니다. Save(저장)를 클릭합니다.

ISE 정책

ISE 정책

참고: 위에서 구성한 정책은 Tunnel-Group Named RA를 사용합니다. RA 터널 그룹에 연결된 사용자는 MFA를 수행해야 합니다. ASA/FTD 구성은 이 문서의 범위에 포함되지 않습니다. ASA/FTD를 구성하려면 이 문서를 사용하십시오

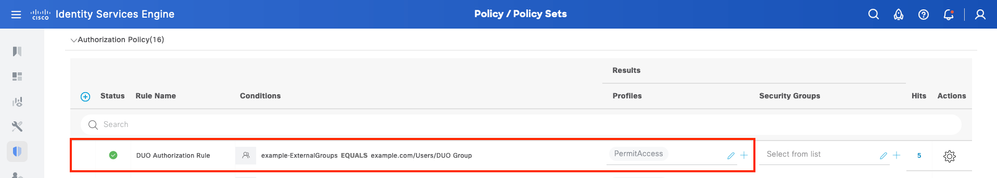

3. 권한 부여 정책 구성

Active Directory 그룹 조건 및 선택한 권한으로 권한 부여 정책을 구성합니다.

정책 설정 3

정책 설정 3

제한 사항

이 문서를 작성하는 시점:

1. Duo Push 및 Phone만 2단계 인증 방법으로 지원됩니다.

2. 그룹이 듀오 클라우드로 푸시되지 않으며 사용자 동기화만 지원됩니다.

3. 다음 다단계 인증 활용 사례만 지원됩니다.

- VPN 사용자 인증

- TACACS+ 관리자 액세스 인증

다음을 확인합니다.

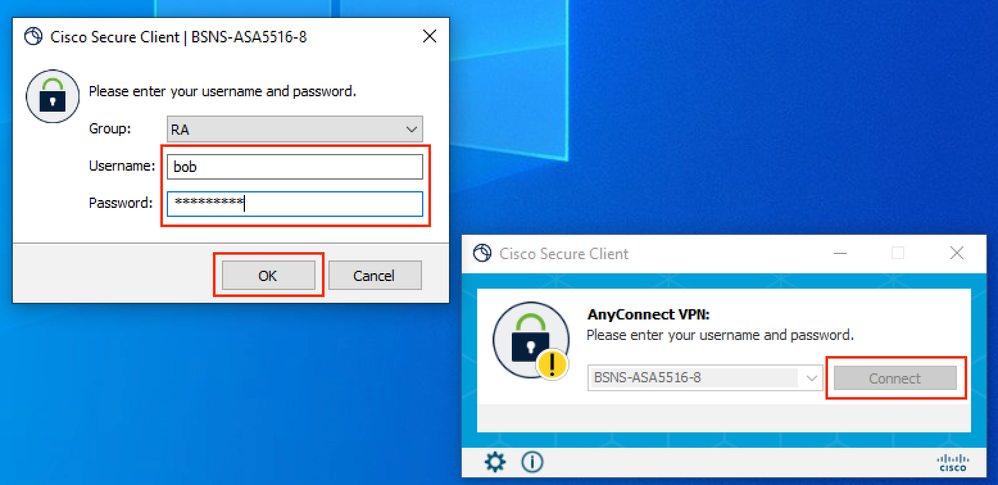

Cisco Secure Client를 열고 Connect(연결)를 클릭합니다. 사용자 이름과 비밀번호를 입력하고 OK를 클릭합니다.

VPN 클라이언트

VPN 클라이언트

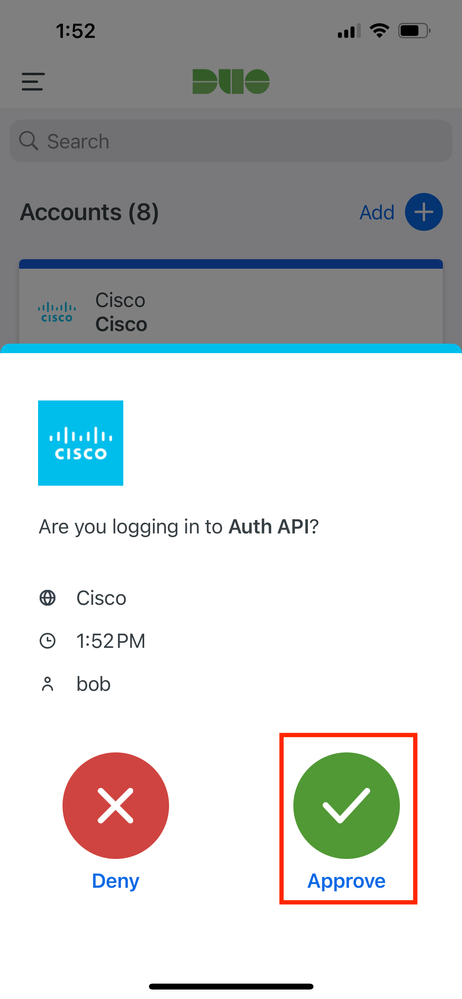

사용자 모바일 장치는 Duo Push Notification을 받아야 합니다. 승인. VPN 연결이 설정되었습니다.

듀오 푸시

듀오 푸시

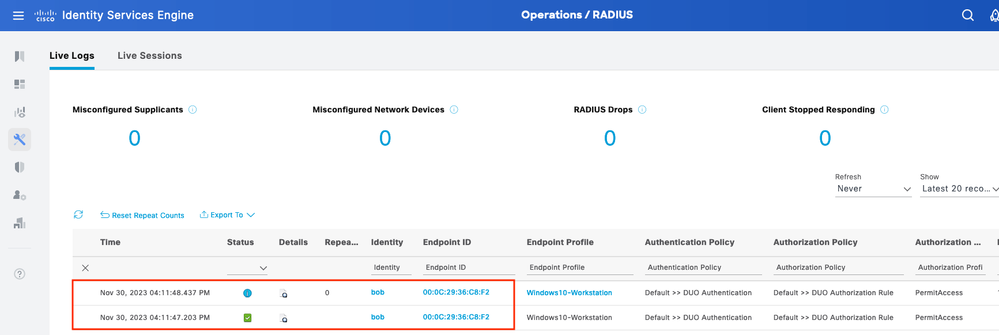

ISE Operations(ISE 작업) > Live Logs(라이브 로그)로 이동하여 사용자 인증을 확인합니다.

라이브 로그 1

라이브 로그 1

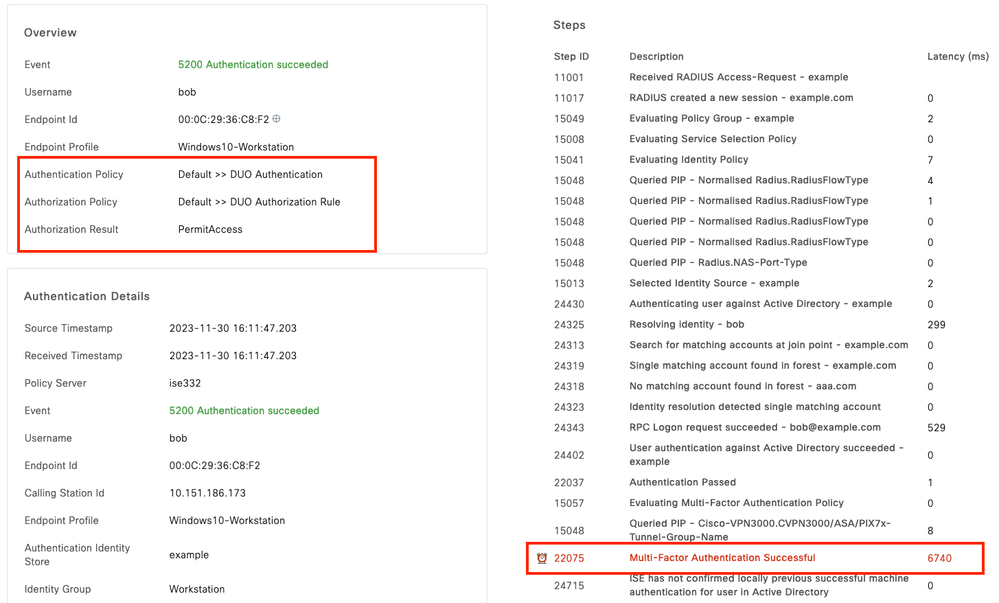

Details Authentication Report(세부사항 인증 보고서)를 클릭하고 Authentication Policy(인증 정책), Authorization Policy(권한 부여 정책) 및 Authorization Result(권한 부여 결과)를 확인합니다. 오른쪽의 Steps(단계)를 스크롤합니다. MFA가 성공적으로 실행되었는지 확인하려면 다음 행이 있어야 합니다.

Multi-Factor Authentication 성공

라이브 로그 2

라이브 로그 2

문제 해결

ISE에서 활성화할 디버깅.

| 사용 사례 |

로그 구성 요소 |

로그 파일 |

키 로그 메시지 |

| MFA 관련 로그 |

정책 엔진 |

ise-psc.log |

DuoMfaAuthApiUtils -::::- Duo Client Manager에 요청을 제출했습니다.

DuoMfaAuthApiUtils —> Duo 응답 |

| 정책 관련 로그 |

포트-JNI |

prrt-management.log |

RadiusMfaPolicyRequestProcessor

TacacsMfaPolicyRequestProcessor |

| 인증 관련 로그 |

런타임 AAA |

prrt-server.log |

MfaAuthenticator::onAuthenticateEvent

MfaAuthenticator::sendAuthenticateEvent

MfaAuthenticator::onResponseEvaluatePolicyEvent |

| Duo 인증, ID 동기화 관련 로그 |

|

duo-sync-service.log |

|