FMC에서 관리하는 FTD의 듀얼 ISP에 대해 IP SLA를 사용하여 PBR 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 (FMC)에서 관리하는 FTD에서 IP SLA와 함께 PBR을 구성하는 방법에 대해 설명합니다.

기고자: Daniel Perez Vertti Vazquez, Cisco TAC 엔지니어

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- 의 PBR 컨피그레이션

Cisco Adaptive Security Appliance (ASA) - FlexConfig 켜기

Firepower - IP SLA

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco FTD 버전 7.0.0(빌드 94)

- Cisco FMC 버전 7.0.0(빌드 94)

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

Policy Based Routing (PBR) Internet Protocol Service Level Agreement (IP SLA) 이 문서에서는 Cisco FMC(Firepower 관리 센터)에서 관리하는 Cisco Firepower Threat Defense (FTD) 에서 와 함께 를 구성하는 방법에 대해 설명합니다.

기존 라우팅에서는 대상 IP 주소만을 기준으로 전달 결정을 내립니다. PBR은 라우팅 프로토콜 및 고정 라우팅에 대한 대안입니다.

또한 소스 IP 주소 또는 소스 및 목적지 포트와 같은 매개변수를 목적지 IP 주소 이외의 라우팅 기준으로 사용할 수 있으므로 라우팅을 보다 세부적으로 제어할 수 있습니다.

PBR에 대한 가능한 시나리오에는 소스 민감 애플리케이션 또는 전용 링크를 통한 트래픽이 포함됩니다.

PBR과 함께 다음 홉의 가용성을 보장하기 위해 IP SLA를 구현할 수 있습니다. IP SLA는 일반 패킷 교환을 통해 엔드 투 엔드 연결을 모니터링하는 메커니즘입니다.

게시 시점에 PBR은 FMC를 통해 직접 지원되지 않으며, Graphical User Interface (GUI) 이 기능을 구성하려면 FlexConfig 정책을 사용해야 합니다.

반면 FTD에서는 Internet Control Message Protocol (ICMP) SLA만 지원됩니다.

이 예에서는 PBR을 사용하여 소스 IP 주소를 기반으로 기본 Internet Service Provider (ISP) 회로를 통해 패킷을 라우팅합니다.

그 동안 IP SLA는 연결을 모니터링하고 장애 발생 시 백업 회로에 대한 대체를 강제합니다.

구성

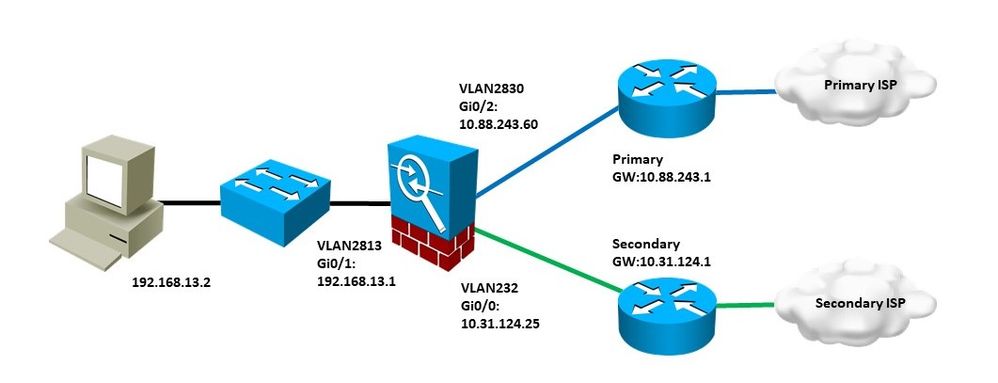

네트워크 다이어그램

이 예에서 Cisco FTD에는 2개의 외부 인터페이스가 있습니다. VLAN230 및 VLAN232. 각각 다른 ISP에 연결됩니다.

내부 네트워크 VLAN2813의 트래픽은 PBR을 사용하는 기본 ISP를 통해 라우팅됩니다.

PBR 경로 맵은 소스 IP 주소만을 기준으로 전달 결정을 내립니다(VLAN2813에서 수신한 모든 것은 VLAN230의 10.88.243.1로 라우팅되어야 함). 이 맵은 FTD의 인터페이스 GigabitEthernet 0/1에 적용됩니다.

한편 FTD는 각 ISP 게이트웨이에 대한 연결을 모니터링하기 위해 IP SLA를 사용합니다. VLAN230에서 장애가 발생하면 FTD는 VLAN232의 백업 회로로 장애 조치됩니다.

설정

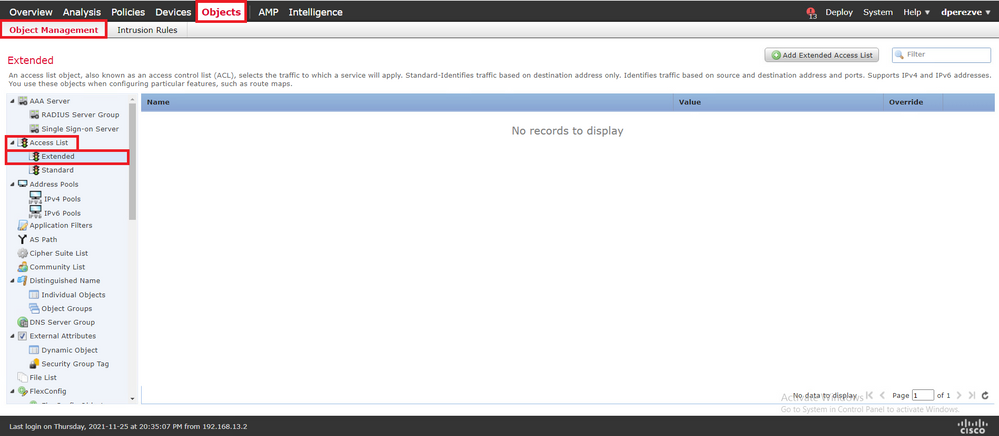

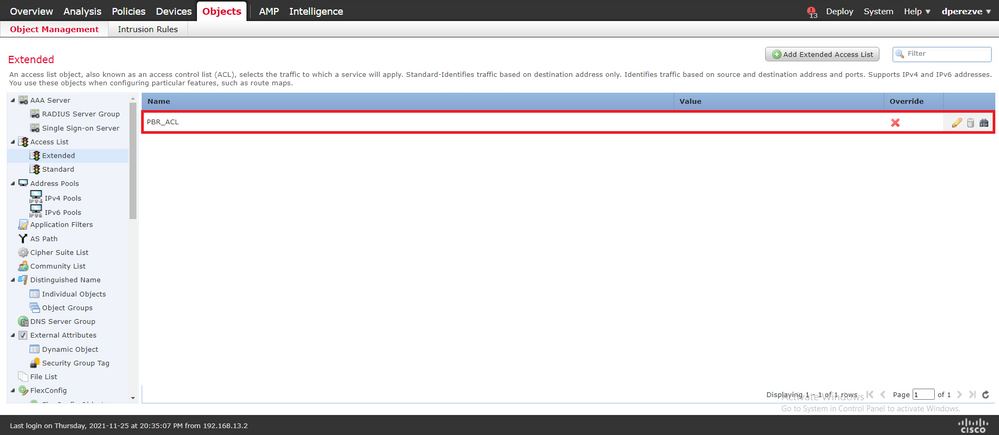

1단계. PBR 액세스 목록 구성

PBR 컨피그레이션의 첫 번째 단계에서 라우팅 정책의 대상이 될 패킷을 정의합니다. PBR은 경로 맵과 액세스 목록을 사용하여 트래픽을 식별합니다.

일치 기준에 대한 액세스 목록을 정의하려면 목차에서 Objects > Object Management 범주 Extended 아래 Access List 로 이동하여 선택합니다.

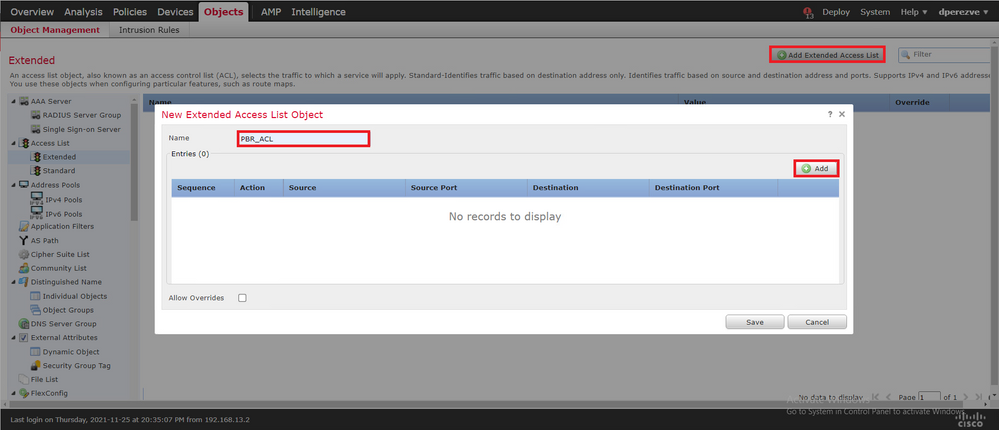

을 클릭합니다. Add Extended Access List 창에서 New Extended Access List Object 객체의 이름을 지정한 다음 액세스 목록 컨피그레이션으로 Add 시작하려면 버튼을 선택합니다.

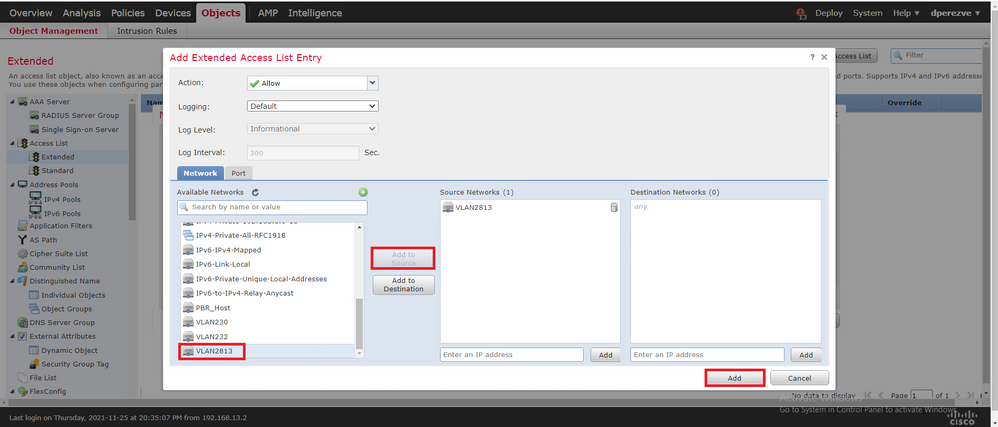

창에서 Add Extended Access List Entry 내부 네트워크(이 경우 VLAN2813)를 나타내는 개체를 선택합니다.

액세스 Add to Source 목록의 소스로 정의하려면 클릭합니다.

항목 Add 을 생성하려면 클릭합니다.

을 클릭합니다. Save 개체를 개체 목록에 추가해야 합니다.

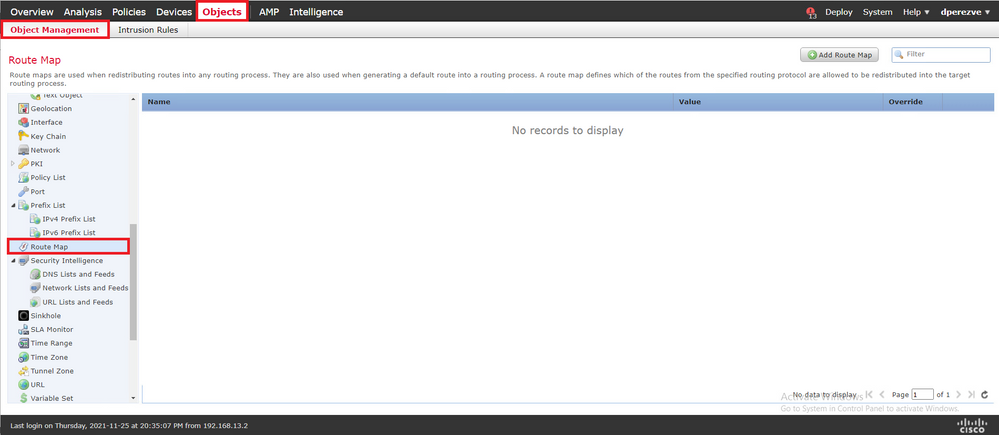

2단계. PBR 경로 맵 구성

PBR 액세스 목록이 구성되면 경로 맵에 할당합니다. 경로 맵은 액세스 목록에 정의된 일치 절을 기준으로 트래픽을 평가합니다.

일치가 발생하면 경로 맵은 라우팅 정책에 정의된 작업을 실행합니다.

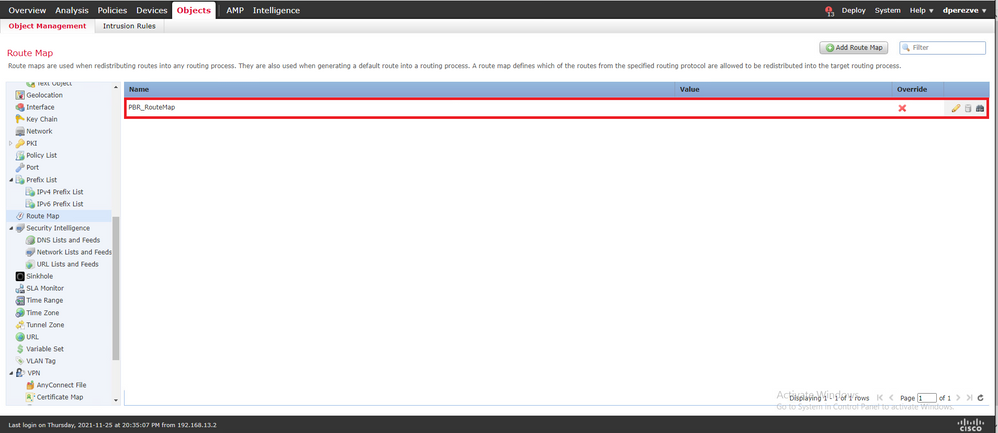

경로 맵을 정의하려면 목차로 Objects > Object Management 이동하여 목차 Route Map 에서 선택합니다.

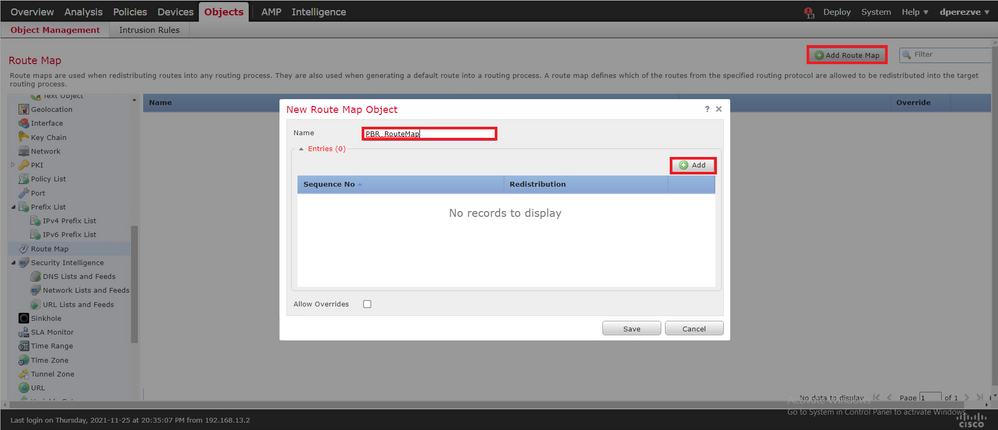

Add Route Map > 을 클릭합니다. 객체 New Route Map Object 의 이름 할당에서 을 클릭하여 새 경로 맵 항목 Add 을 생성합니다.

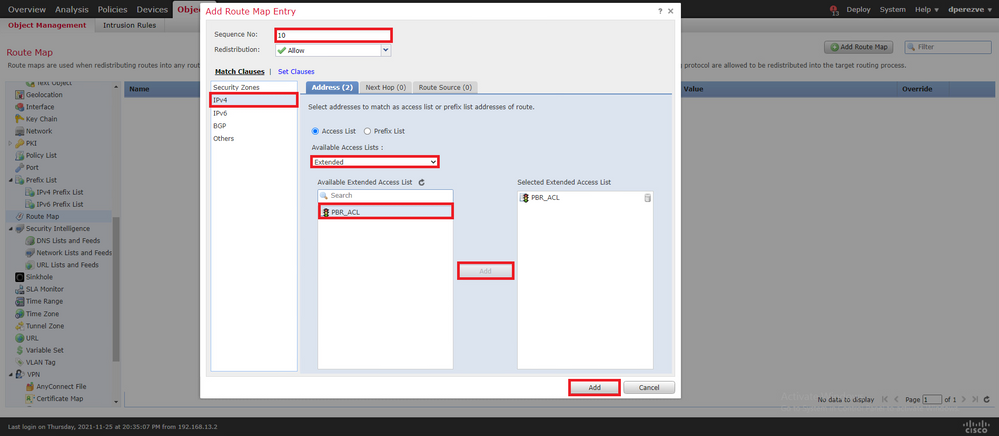

창에서 Add Route Map Entry 새 항목의 위치에 대한 순차 번호를 정의합니다.

IPv4 >로 Match Clauses 이동하고 드롭다운 메뉴에서 Available Access List Extended를 선택합니다.

1단계에서 생성한 액세스 목록 객체를 선택합니다.

항목 Add 을 생성하려면 클릭합니다.

참고: FTD는 최대 65536개(0~65535개)의 서로 다른 엔트리를 지원합니다. 숫자가 낮을수록 우선순위 평가가 가장 높습니다.

을 Save 누릅니다. 객체 목록에 객체를 추가합니다.

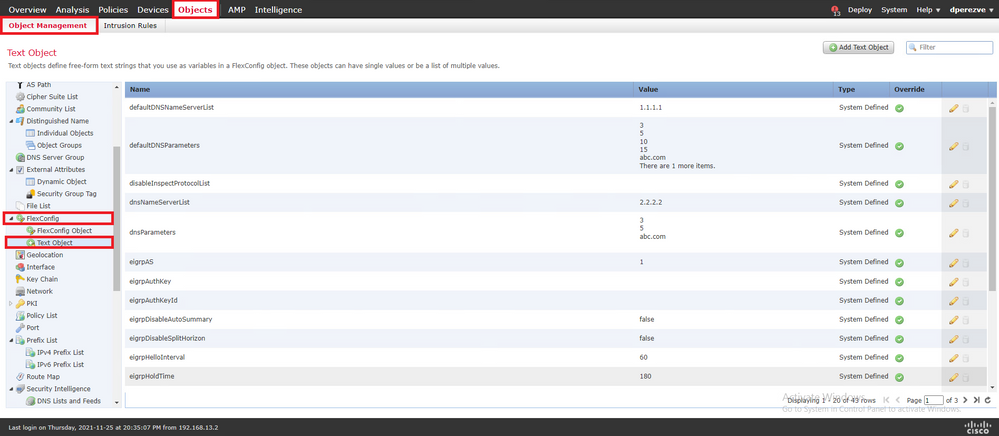

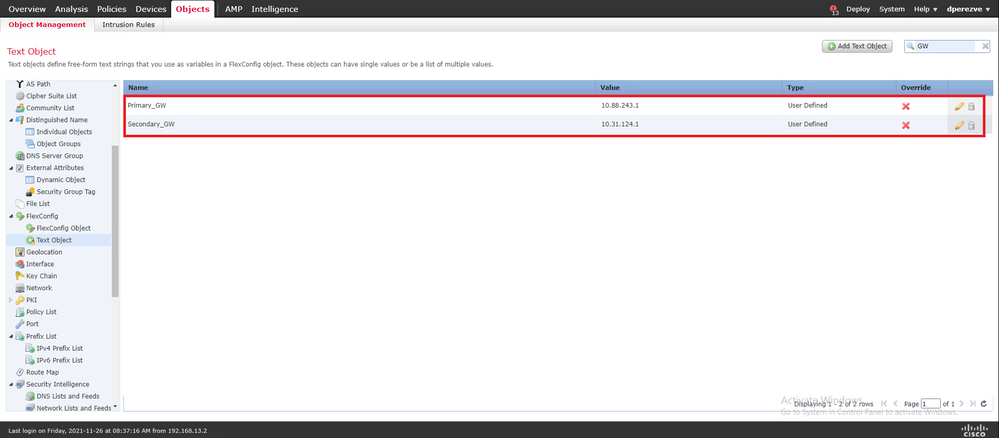

3단계. FlexConfig 텍스트 개체 구성

다음 단계에서는 각 회로의 기본 게이트웨이를 나타내는 FlexConfig 텍스트 객체를 정의합니다. 이러한 텍스트 객체는 PBR과 SLA를 연결하는 FlexConfig 객체의 컨피그레이션에서 나중에 사용됩니다.

FlexConfig 텍스트 객체를 정의하려면 목차의 Objects > Object Management 범주 Text Object 아래 FlexConfig 로 이동하여 선택합니다.

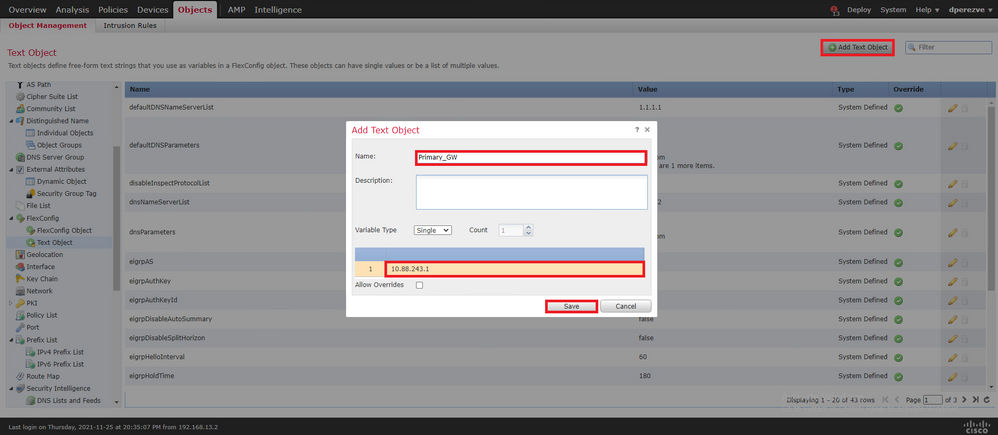

을 클릭합니다. Add Text Object 창에서 Add Text Object 기본 게이트웨이를 나타내는 개체의 이름을 지정하고 이 디바이스의 IPv4 주소를 지정합니다.

새 객체를 추가하려면 를 클릭합니다 Save .

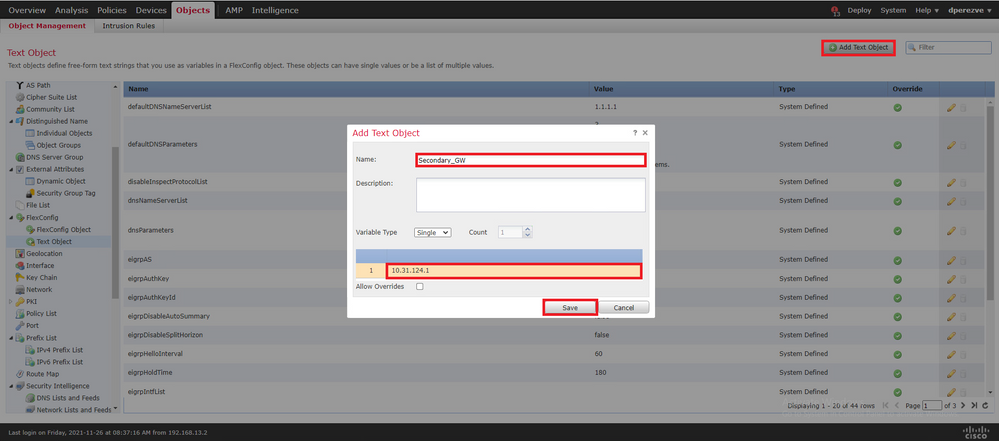

백업 회로의 게이트웨이에 대해 두 번째 객체를 생성하려면 Add Text Object 다시 클릭합니다.

적절한 이름과 IP 주소로 새 개체를 채우고 을 Save 클릭합니다.

두 객체를 기본 객체와 함께 목록에 추가해야 합니다.

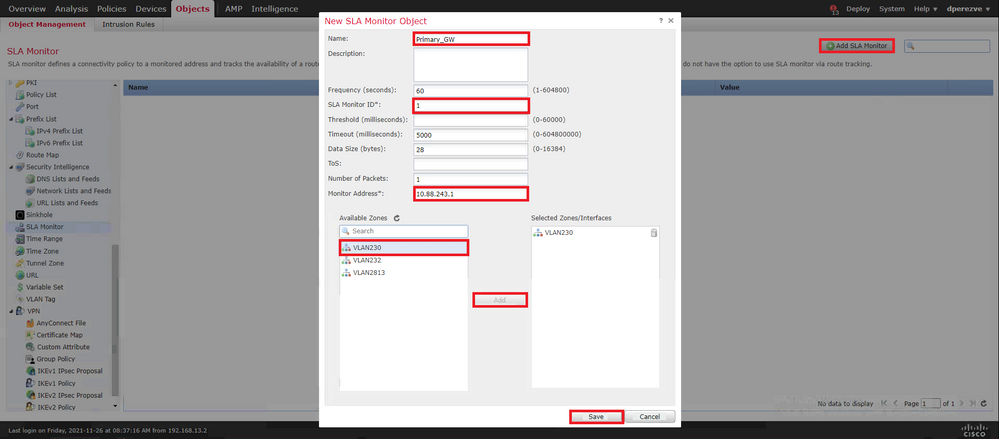

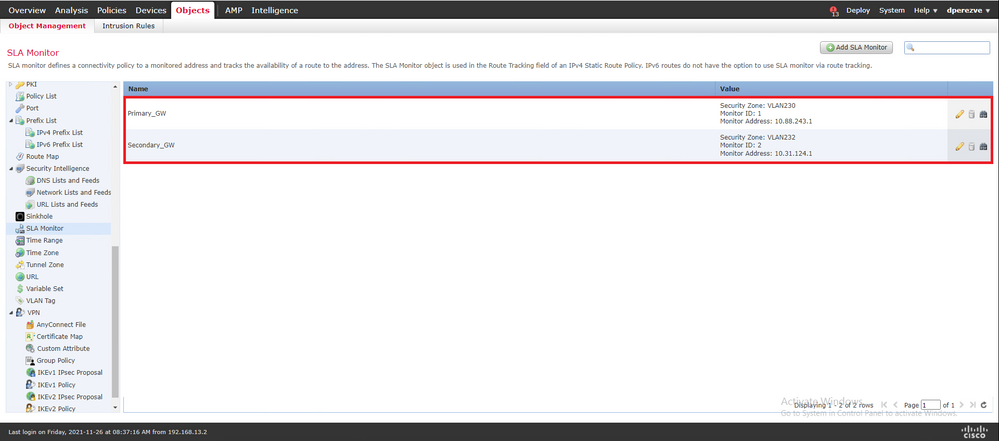

4단계. SLA 모니터 구성

각 게이트웨이에 대한 연결을 모니터링하는 데 사용되는 SLA 객체를 정의하려면 목차로 Objects > Object Management 이동하여 목차 SLA Monitor 에서 선택합니다.

객체를 Add SLA Monitor 선택합니다.

창에서 New SLA Monitor SLA 작업의 식별자, 모니터링해야 하는 디바이스의 IP 주소(이 경우 기본 게이트웨이) 및 디바이스에 연결할 수 있는 인터페이스 또는 영역과 함께 이름을 정의합니다.

또한 시간 초과 및 임계값을 조정할 수도 있습니다. 을 클릭합니다. Save

참고: FTD는 최대 2,000개의 SLA 작업을 지원합니다. SLA ID 값의 범위는 1~2147483647입니다.

참고: 시간 초과 및 임계값을 지정하지 않으면 FTD는 기본 타이머를 사용합니다. 5000밀리초입니다.

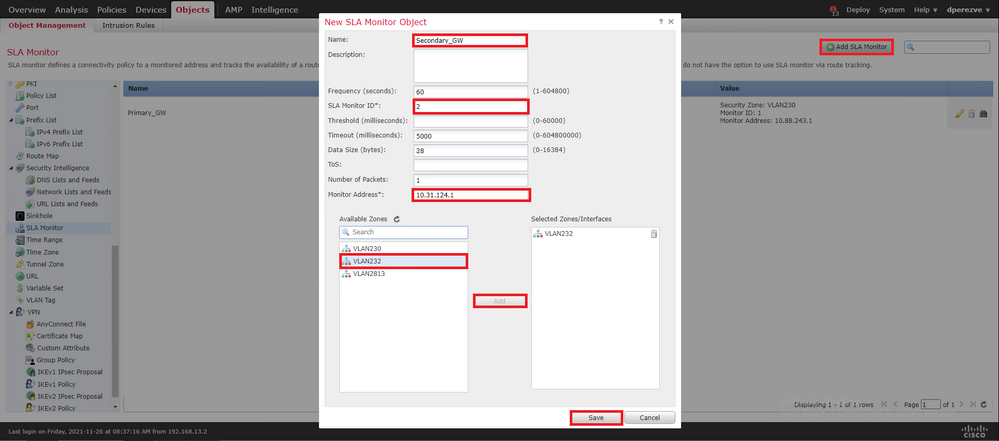

백업 회로의 게이트웨이에 대한 두 번째 객체를 생성하려면 버튼을 한 번 더 Add SLA Monitor 선택합니다.

새 객체에 적절한 정보를 채우고, SLA ID가 기본 게이트웨이에 대해 정의된 ID와 다른지 확인한 다음 변경 사항을 저장합니다.

두 객체를 목록에 추가해야 합니다.

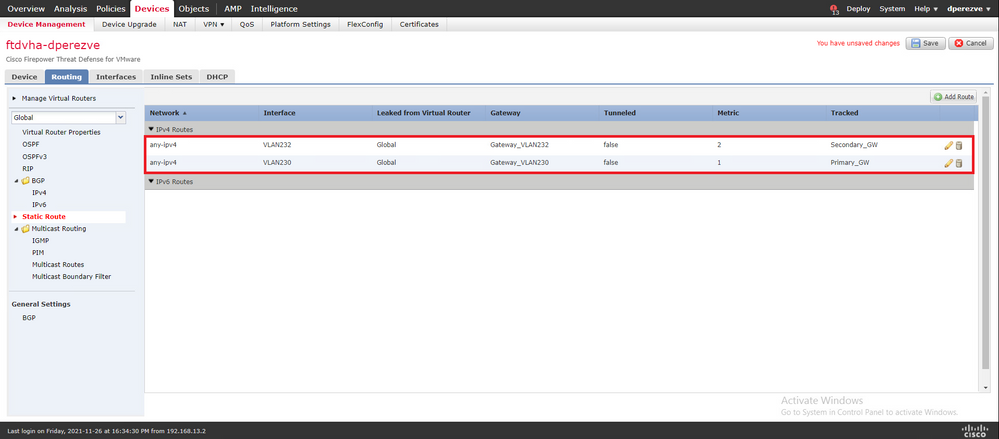

4단계. 경로 추적을 사용하여 고정 경로 구성

IP SLA 객체가 생성되면 각 게이트웨이의 경로를 정의하고 이를 SLA에 연결합니다.

이러한 경로는 실제로 내부에서 외부로의 연결을 제공하지 않습니다(모든 라우팅은 PBR을 통해 수행됨). 대신 SLA를 통해 게이트웨이에 대한 연결을 추적해야 합니다.

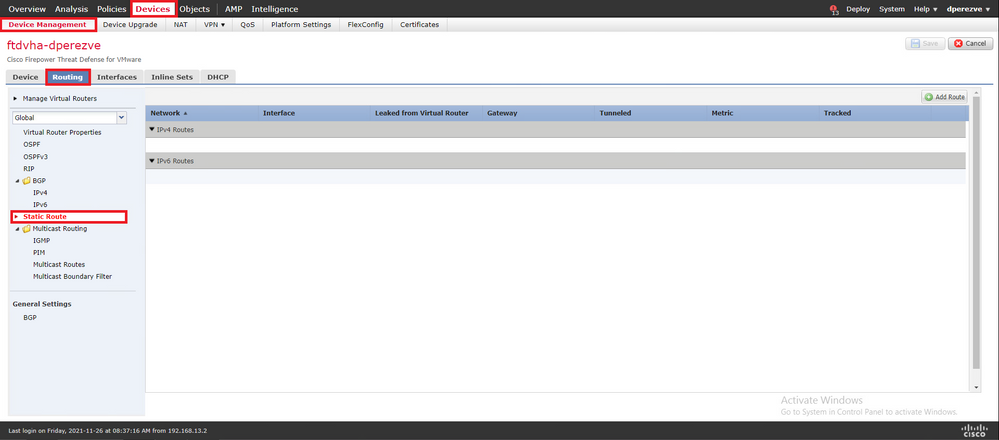

고정 경로를 구성하려면 로 이동하여 Devices > Device Management 현재 FTD를 편집한 다음 탭의 목차 Static Route 에서 Routing 선택합니다.

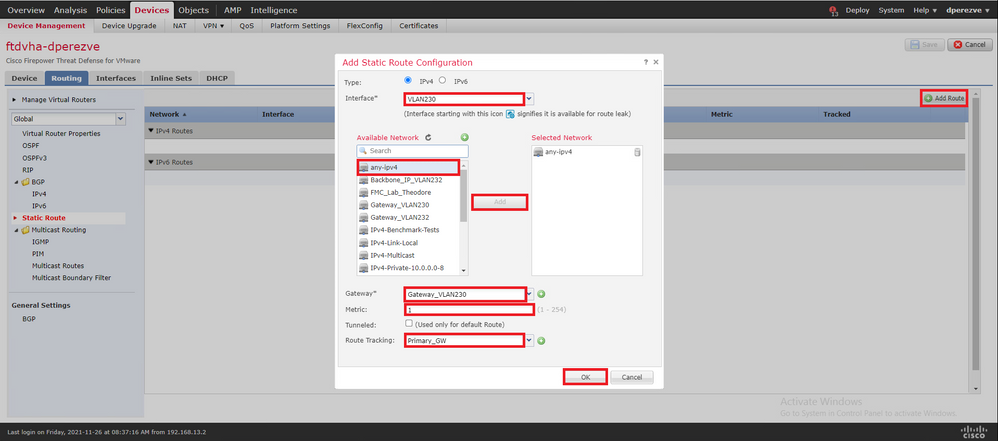

창 Add Static Route Configuration 의 Interface 드롭다운에서 기본 게이트웨이에 연결할 인터페이스의 이름을 지정합니다.

그런 다음 드롭다운에서 대상 네트워크 및 기본 게이트웨이를 Gateway 선택합니다.

경로 및 드롭다운에 대한 메트릭 Route Track 을 지정하고 3단계에서 생성한 기본 게이트웨이에 대한 SLA 객체를 선택합니다.

OK(확인)를 클릭하여 새 경로를 추가합니다.

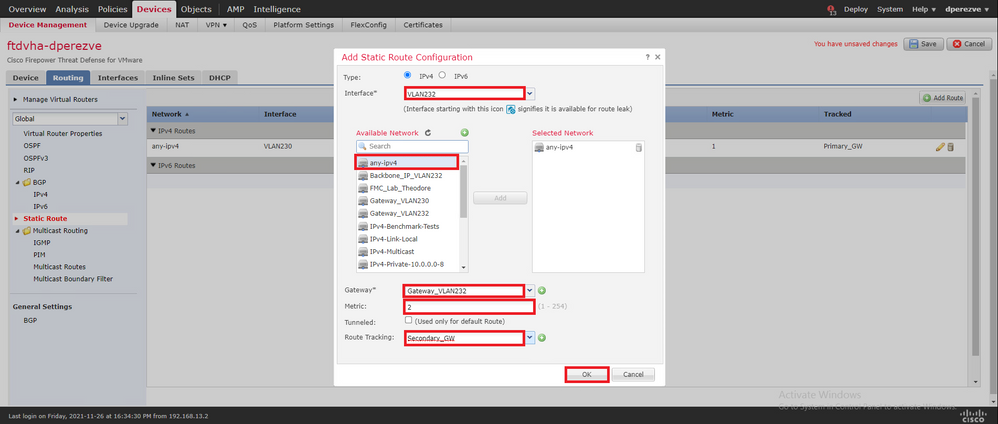

백업 게이트웨이에 대해 두 번째 고정 경로를 구성해야 합니다.

새 고정 경로를 정의하려면 클릭합니다 Add Route .

백업 Add Static Route Configuration 게이트웨이에 대한 정보로 를 채우고 이 경로의 메트릭이 첫 번째 경로에 구성된 메트릭보다 높은지 확인합니다.

두 경로를 목록에 추가해야 합니다.

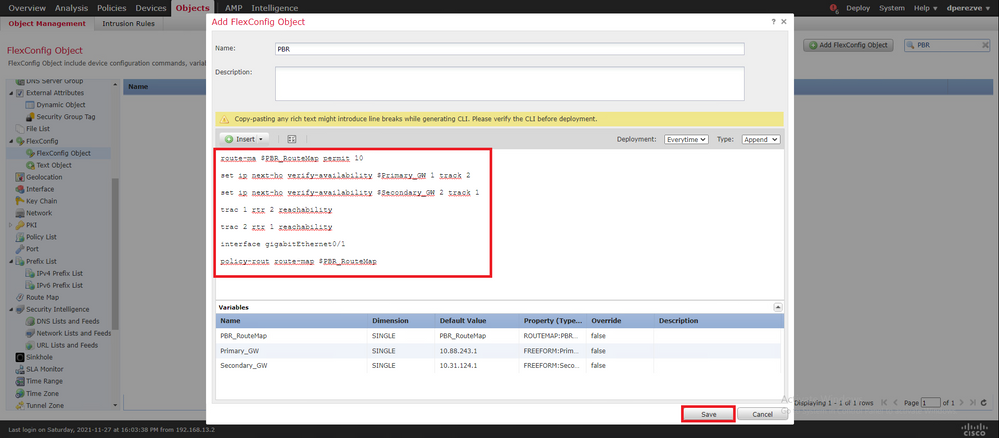

5단계. PBR FlexConfig 개체 구성

PBR에 사용되는 경로 맵 아래에서 SLA를 활성화하고 FTD의 인터페이스에 이 경로 맵을 적용합니다.

지금까지 경로 맵은 일치 기준을 정의하는 액세스 목록에만 연결되었습니다. 그러나 마지막 조정은 FMC GUI를 통해 지원되지 않으므로 FlexConfig 객체가 필요합니다.

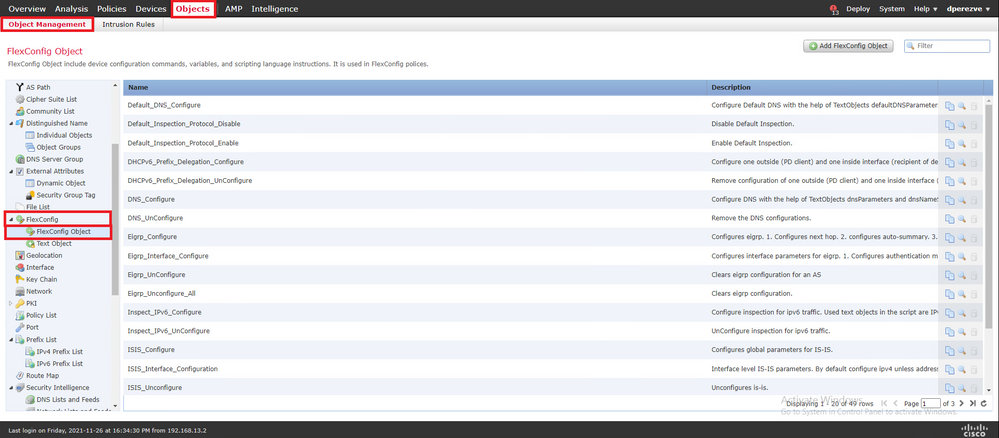

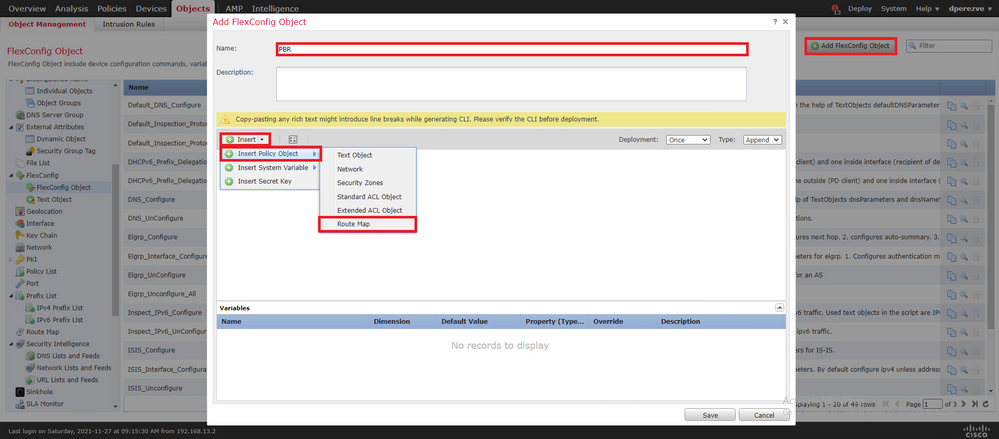

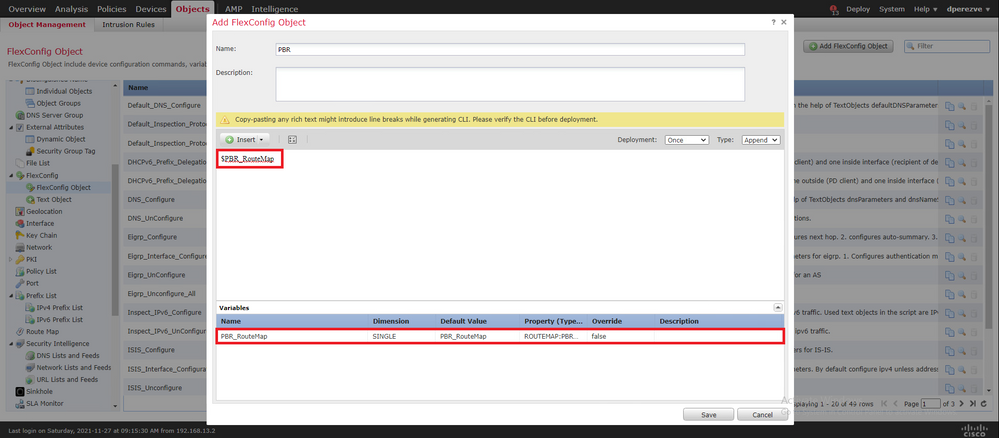

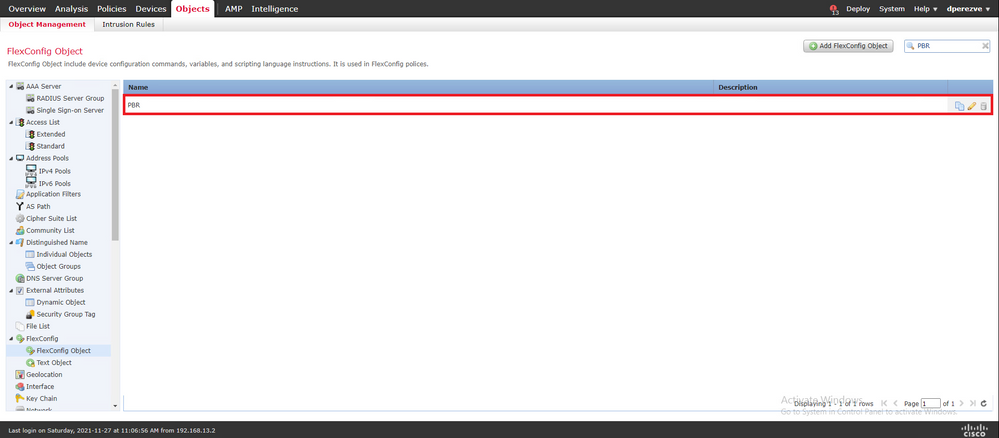

PBR FlexConfig 객체를 정의하려면 Objects > Object Management 로 이동한 FlexConfig Object 다음 목차의 FlexConfig 카테고리 아래에서 선택합니다.

단추를 Add FlexConfig Object 선택합니다. 창에서 Add FlexConfig Object 이름을 지정하고 로 이동합니다 Insert > Insert Policy Object > Route Map .

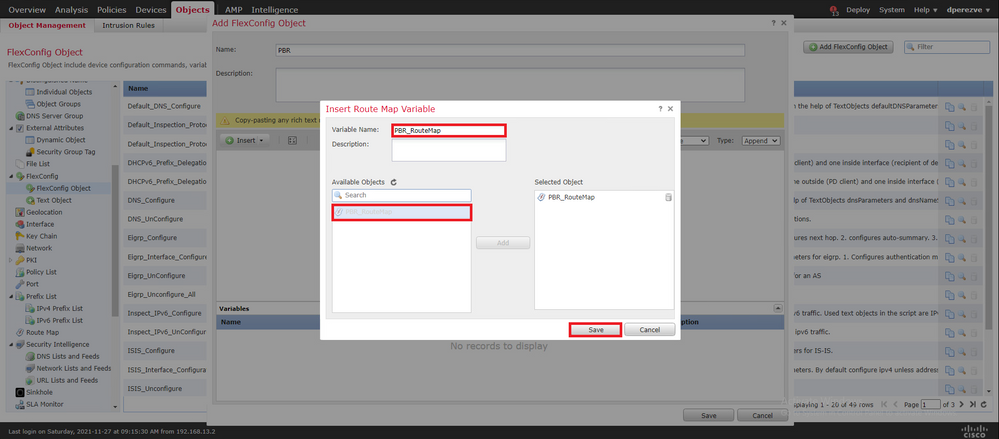

창에서 Insert Route Map Variable 변수의 이름을 지정하고 2단계에서 생성한 PBR 객체를 선택합니다.

FlexConfig 객체 Save 의 일부로 경로 맵을 추가하려면 클릭합니다.

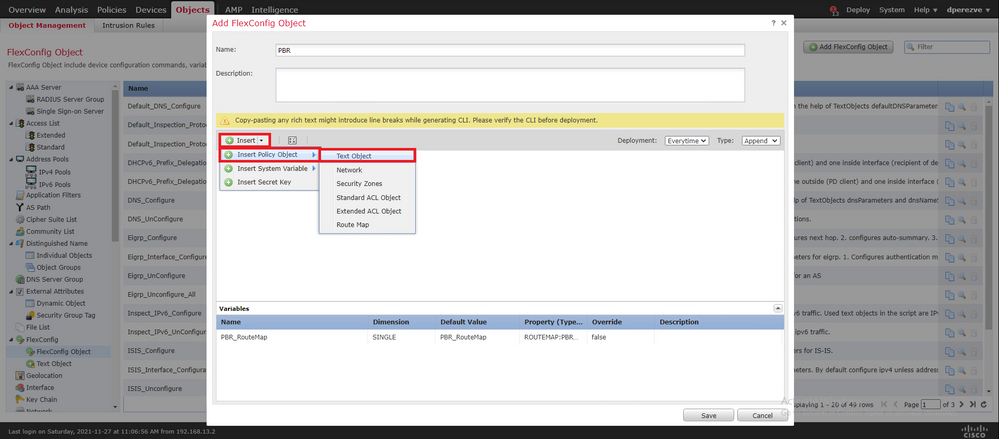

경로 맵 변수 외에 각 게이트웨이(3단계에서 정의)를 나타내는 FlexConfig 텍스트 객체를 추가해야 합니다. 창에서 Add FlexConfig Object 로 이동합니다 Insert > Insert Policy Object > Text Object .

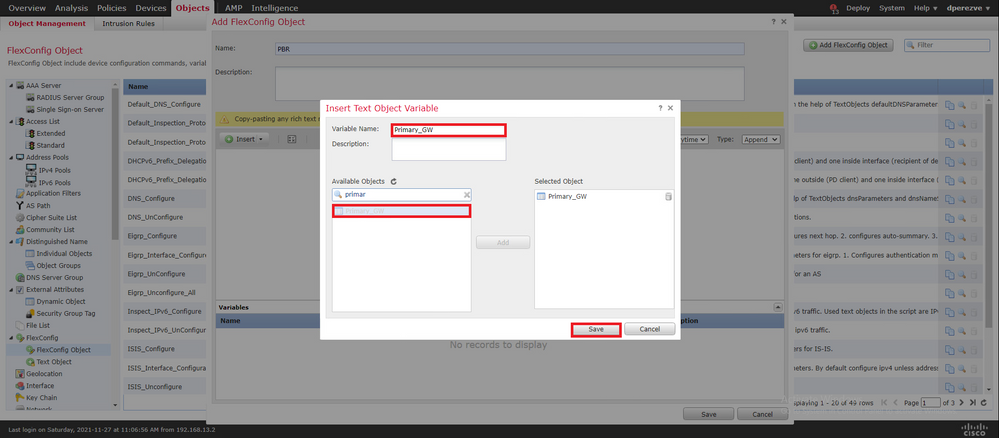

창에서 Insert Text Object Variable 변수의 이름을 지정하고 3단계에서 정의한 기본 게이트웨이를 나타내는 텍스트 객체를 선택합니다.

FlexConfig 개체에 추가하려면 Save 단추를 클릭합니다.

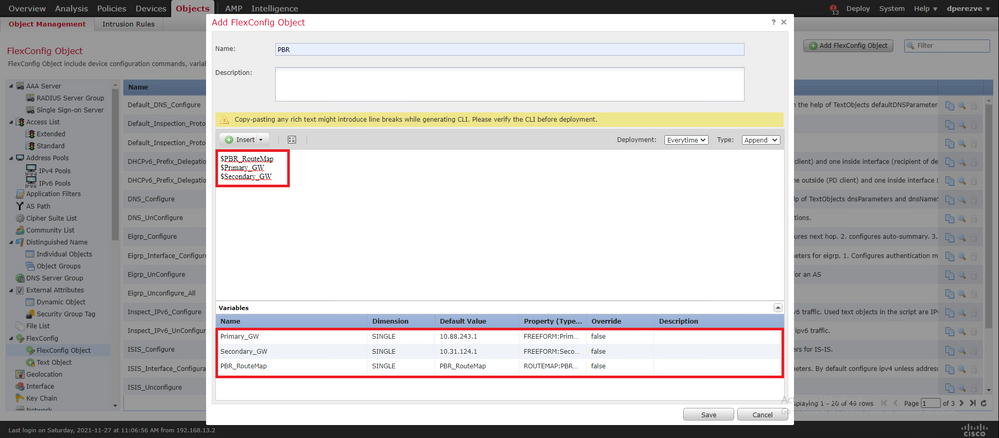

백업 게이트웨이에 대해 이 마지막 단계를 반복합니다. 프로세스가 끝나면 두 변수를 FlexConfig 개체에 추가해야 합니다.

PBR 컨피그레이션의 구문은 Cisco ASA와 동일해야 합니다. 경로 맵의 시퀀스 번호는 2단계(이 경우 10)에서 구성한 시퀀스 번호 및 SLA ID와 일치해야 합니다.

다음 홉의 가용성을 확인하기 위해 PBR을 구성하려면 set ip next-hop verify-availability 명령을 사용해야 합니다.

경로 맵을 내부 인터페이스에 적용해야 합니다(이 경우 VLAN2813). 인터페이스 컨피그레이션 아래 policy-route route-map 명령을 사용하십시오.

컨피그레이션 Save 이 완료되면 클릭합니다.

FlexConfig 개체를 목록에 추가해야 합니다.

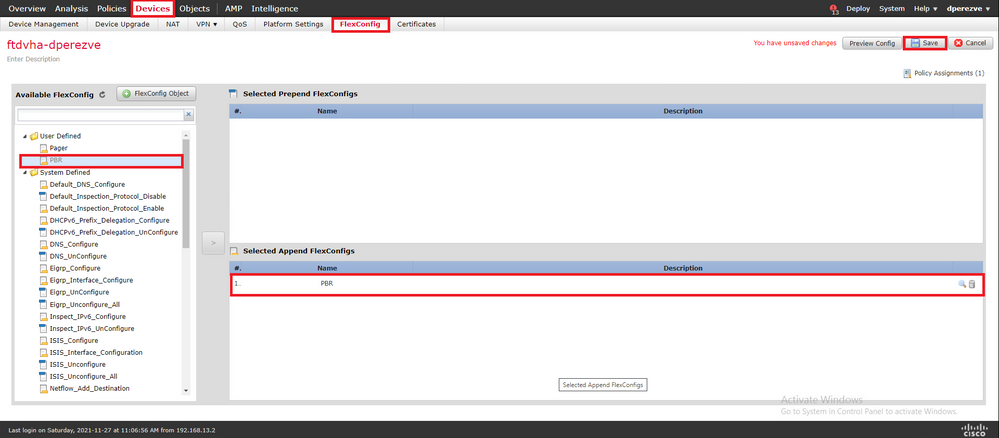

6단계. FlexConfig 정책에 PBR FlexConfig 개체 할당

FlexConfig 정책 Devices > FlexConfig 으로 이동하여 수정합니다.

목차에서 Available FlexConfig PBR FlexConfig 객체를 선택하고 변경 사항을 저장하고 FTD에 변경 사항을 구축합니다.

다음을 확인합니다.

구축이 완료되면 FTD는 정기적인 ICMP 에코 요청을 모니터링되는 디바이스로 전송하여 연결 가능성을 확인해야 합니다. 그 동안 기본 게이트웨이에 대한 추적 경로를 라우팅 테이블에 추가해야 합니다.

firepower# show route-map

route-map PBR_RouteMap, permit, sequence 10

Match clauses:

ip address (access-lists): PBR_ACL

Set clauses:

ip next-hop verify-availability 10.88.243.1 1 track 2 [up]

ip next-hop verify-availability 10.31.124.1 2 track 1 [up]

firepower# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 10.88.243.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.88.243.1, VLAN230

C 10.31.124.0 255.255.255.0 is directly connected, VLAN232

L 10.31.124.25 255.255.255.255 is directly connected, VLAN232

C 10.88.243.0 255.255.255.0 is directly connected, VLAN230

L 10.88.243.60 255.255.255.255 is directly connected, VLAN230

C 192.168.13.0 255.255.255.0 is directly connected, VLAN2813

L 192.168.13.1 255.255.255.255 is directly connected, VLAN2813기본 게이트웨이에 대한 연결이 설정되어 있으므로 내부 서브넷(VLAN2813)의 트래픽은 기본 ISP 회로를 통해 전달되어야 합니다.

firepower# packet-tracer input vlan2813 icmp 192.168.13.2 8 0 8.8.8.8 detailed

Phase: 1

Type: PBR-LOOKUP

Subtype: policy-route

Result: ALLOW

Config:

route-map PBR_RouteMap permit 10

match ip address PBR_ACL

set ip next-hop verify-availability 10.88.243.1 1 track 2

set ip next-hop verify-availability 10.31.124.1 2 track 1

Additional Information:

Matched route-map PBR_RouteMap, sequence 10, permit

Found next-hop 10.88.243.1 using egress ifc VLAN230

Phase: 2

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip ifc VLAN2813 object VLAN2813 any rule-id 268437505 event-log flow-end

access-list CSM_FW_ACL_ remark rule-id 268437505: PREFILTER POLICY: ftdvha-dperezve

access-list CSM_FW_ACL_ remark rule-id 268437505: RULE: Internet_Traffic

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461708f7a90, priority=12, domain=permit, trust

hits=172250, user_data=0x146183cf8380, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any, ifc=VLAN2813(vrfid:0)

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 3

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Config:

class-map class-default

match any

policy-map global_policy

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170d472a0, priority=7, domain=conn-set, deny=false

hits=176701, user_data=0x146170d413f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 4

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (VLAN2813,VLAN230) after-auto source dynamic VLAN2813 interface

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170013860, priority=6, domain=nat, deny=false

hits=168893, user_data=0x1461af306540, cs_id=0x0, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=VLAN230(vrfid:0)

Phase: 5

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461af9c3320, priority=0, domain=nat-per-session, deny=true

hits=188129, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 6

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461aff02da0, priority=0, domain=inspect-ip-options, deny=true

hits=176710, user_data=0x0, cs_id=0x0, reverse, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 7

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip ifc VLAN2813 object VLAN2813 any rule-id 268437505 event-log flow-end

access-list CSM_FW_ACL_ remark rule-id 268437505: PREFILTER POLICY: ftdvha-dperezve

access-list CSM_FW_ACL_ remark rule-id 268437505: RULE: Internet_Traffic

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461708f7a90, priority=12, domain=permit, trust

hits=172250, user_data=0x146183cf8380, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any, ifc=VLAN2813(vrfid:0)

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 8

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Config:

class-map class-default

match any

policy-map global_policy

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170d472a0, priority=7, domain=conn-set, deny=false

hits=176702, user_data=0x146170d413f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 9

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (VLAN2813,VLAN230) after-auto source dynamic VLAN2813 interface

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170013860, priority=6, domain=nat, deny=false

hits=168893, user_data=0x1461af306540, cs_id=0x0, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=VLAN230(vrfid:0)

Phase: 10

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461af9c3320, priority=0, domain=nat-per-session, deny=true

hits=188129, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 11

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461aff02da0, priority=0, domain=inspect-ip-options, deny=true

hits=176710, user_data=0x0, cs_id=0x0, reverse, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 12

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip ifc VLAN2813 object VLAN2813 any rule-id 268437505 event-log flow-end

access-list CSM_FW_ACL_ remark rule-id 268437505: PREFILTER POLICY: ftdvha-dperezve

access-list CSM_FW_ACL_ remark rule-id 268437505: RULE: Internet_Traffic

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461708f7a90, priority=12, domain=permit, trust

hits=172250, user_data=0x146183cf8380, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any, ifc=VLAN2813(vrfid:0)

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 13

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Config:

class-map class-default

match any

policy-map global_policy

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170d472a0, priority=7, domain=conn-set, deny=false

hits=176702, user_data=0x146170d413f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 14

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (VLAN2813,VLAN230) after-auto source dynamic VLAN2813 interface

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170013860, priority=6, domain=nat, deny=false

hits=168894, user_data=0x1461af306540, cs_id=0x0, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=VLAN230(vrfid:0)

Phase: 15

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461af9c3320, priority=0, domain=nat-per-session, deny=true

hits=188129, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 16

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461aff02da0, priority=0, domain=inspect-ip-options, deny=true

hits=176710, user_data=0x0, cs_id=0x0, reverse, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 17

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip ifc VLAN2813 object VLAN2813 any rule-id 268437505 event-log flow-end

access-list CSM_FW_ACL_ remark rule-id 268437505: PREFILTER POLICY: ftdvha-dperezve

access-list CSM_FW_ACL_ remark rule-id 268437505: RULE: Internet_Traffic

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461708f7a90, priority=12, domain=permit, trust

hits=172250, user_data=0x146183cf8380, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any, ifc=VLAN2813(vrfid:0)

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 18

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Config:

class-map class-default

match any

policy-map global_policy

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170d472a0, priority=7, domain=conn-set, deny=false

hits=176702, user_data=0x146170d413f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 19

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (VLAN2813,VLAN230) after-auto source dynamic VLAN2813 interface

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170013860, priority=6, domain=nat, deny=false

hits=168894, user_data=0x1461af306540, cs_id=0x0, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=VLAN230(vrfid:0)

Phase: 20

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461af9c3320, priority=0, domain=nat-per-session, deny=true

hits=188130, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 21

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461aff02da0, priority=0, domain=inspect-ip-options, deny=true

hits=176710, user_data=0x0, cs_id=0x0, reverse, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 22

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip ifc VLAN2813 object VLAN2813 any rule-id 268437505 event-log flow-end

access-list CSM_FW_ACL_ remark rule-id 268437505: PREFILTER POLICY: ftdvha-dperezve

access-list CSM_FW_ACL_ remark rule-id 268437505: RULE: Internet_Traffic

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461708f7a90, priority=12, domain=permit, trust

hits=172250, user_data=0x146183cf8380, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any, ifc=VLAN2813(vrfid:0)

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 23

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Config:

class-map class-default

match any

policy-map global_policy

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170d472a0, priority=7, domain=conn-set, deny=false

hits=176702, user_data=0x146170d413f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 24

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (VLAN2813,VLAN230) after-auto source dynamic VLAN2813 interface

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170013860, priority=6, domain=nat, deny=false

hits=168894, user_data=0x1461af306540, cs_id=0x0, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=VLAN230(vrfid:0)

Phase: 25

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461af9c3320, priority=0, domain=nat-per-session, deny=true

hits=188130, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 26

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461aff02da0, priority=0, domain=inspect-ip-options, deny=true

hits=176711, user_data=0x0, cs_id=0x0, reverse, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=anyError: not enough buffer space to print ASP rule

Result:

input-interface: VLAN2813(vrfid:0)

input-status: up

input-line-status: up

output-interface: VLAN230(vrfid:0)

output-status: up

output-line-status: up

Action: allow

FTD가 SLA Monitor 객체에 지정된 임계값 타이머 내에서 기본 게이트웨이로부터 에코 응답을 받지 못하면 호스트는 연결할 수 없는 것으로 간주되고 중단됨으로 표시됩니다. 기본 게이트웨이에 대한 추적 경로도 백업 피어에 대한 추적 경로로 교체됩니다.

firepower# show route-map

route-map PBR_RouteMap, permit, sequence 10

Match clauses:

ip address (access-lists): PBR_ACL

Set clauses:

ip next-hop verify-availability 10.88.243.1 1 track 2 [down]

ip next-hop verify-availability 10.31.124.1 2 track 1 [up]

firepower# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 10.31.124.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [2/0] via 10.31.124.1, VLAN232

C 10.31.124.0 255.255.255.0 is directly connected, VLAN232

L 10.31.124.25 255.255.255.255 is directly connected, VLAN232

C 192.168.13.0 255.255.255.0 is directly connected, VLAN2813

L 192.168.13.1 255.255.255.255 is directly connected, VLAN2813

정보 메시지 622001은 FTD가 라우팅 테이블에서 추적된 경로를 추가하거나 제거할 때마다 생성됩니다.

firepower# show logg | i 622001

%FTD-6-622001: Removing tracked route 0.0.0.0 0.0.0.0 10.31.124.1, distance 2, table default, on interface VLAN232%FTD-6-305012: Teardown dynamic UDP translation from VLAN2813:192.168.13.5/49641 to VLAN230:10.88.243.60/49641 duration 0:02:10이제 VLAN2813의 모든 트래픽은 백업 ISP 회로를 통해 전달되어야 합니다.

firepower# packet-tracer input vlan2813 icmp 192.168.13.2 8 0 8.8.8.8 detailed

Phase: 1

Type: PBR-LOOKUP

Subtype: policy-route

Result: ALLOW

Config:

route-map PBR_RouteMap permit 10

match ip address PBR_ACL

set ip next-hop verify-availability 10.88.243.1 1 track 2

set ip next-hop verify-availability 10.31.124.1 2 track 1

Additional Information:

Matched route-map PBR_RouteMap, sequence 10, permit

Found next-hop 10.31.124.1 using egress ifc VLAN232

Phase: 2

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip ifc VLAN2813 object VLAN2813 any rule-id 268437505 event-log flow-end

access-list CSM_FW_ACL_ remark rule-id 268437505: PREFILTER POLICY: ftdvha-dperezve

access-list CSM_FW_ACL_ remark rule-id 268437505: RULE: Internet_Traffic

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461708f7a90, priority=12, domain=permit, trust

hits=172729, user_data=0x146183cf8380, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any, ifc=VLAN2813(vrfid:0)

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 3

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Config:

class-map class-default

match any

policy-map global_policy

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170d472a0, priority=7, domain=conn-set, deny=false

hits=177180, user_data=0x146170d413f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 4

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (VLAN2813,VLAN232) after-auto source dynamic VLAN2813 interface

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170032540, priority=6, domain=nat, deny=false

hits=8251, user_data=0x1461af306740, cs_id=0x0, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=VLAN232(vrfid:0)

Phase: 5

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461af9c3320, priority=0, domain=nat-per-session, deny=true

hits=188612, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 6

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461aff02da0, priority=0, domain=inspect-ip-options, deny=true

hits=177189, user_data=0x0, cs_id=0x0, reverse, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 7

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip ifc VLAN2813 object VLAN2813 any rule-id 268437505 event-log flow-end

access-list CSM_FW_ACL_ remark rule-id 268437505: PREFILTER POLICY: ftdvha-dperezve

access-list CSM_FW_ACL_ remark rule-id 268437505: RULE: Internet_Traffic

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461708f7a90, priority=12, domain=permit, trust

hits=172729, user_data=0x146183cf8380, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any, ifc=VLAN2813(vrfid:0)

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 8

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Config:

class-map class-default

match any

policy-map global_policy

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170d472a0, priority=7, domain=conn-set, deny=false

hits=177181, user_data=0x146170d413f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 9

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (VLAN2813,VLAN232) after-auto source dynamic VLAN2813 interface

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170032540, priority=6, domain=nat, deny=false

hits=8251, user_data=0x1461af306740, cs_id=0x0, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=VLAN232(vrfid:0)

Phase: 10

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461af9c3320, priority=0, domain=nat-per-session, deny=true

hits=188612, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 11

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461aff02da0, priority=0, domain=inspect-ip-options, deny=true

hits=177189, user_data=0x0, cs_id=0x0, reverse, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 12

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip ifc VLAN2813 object VLAN2813 any rule-id 268437505 event-log flow-end

access-list CSM_FW_ACL_ remark rule-id 268437505: PREFILTER POLICY: ftdvha-dperezve

access-list CSM_FW_ACL_ remark rule-id 268437505: RULE: Internet_Traffic

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461708f7a90, priority=12, domain=permit, trust

hits=172729, user_data=0x146183cf8380, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any, ifc=VLAN2813(vrfid:0)

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 13

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Config:

class-map class-default

match any

policy-map global_policy

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170d472a0, priority=7, domain=conn-set, deny=false

hits=177181, user_data=0x146170d413f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 14

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (VLAN2813,VLAN232) after-auto source dynamic VLAN2813 interface

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170032540, priority=6, domain=nat, deny=false

hits=8252, user_data=0x1461af306740, cs_id=0x0, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=VLAN232(vrfid:0)

Phase: 15

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461af9c3320, priority=0, domain=nat-per-session, deny=true

hits=188612, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 16

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461aff02da0, priority=0, domain=inspect-ip-options, deny=true

hits=177189, user_data=0x0, cs_id=0x0, reverse, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 17

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip ifc VLAN2813 object VLAN2813 any rule-id 268437505 event-log flow-end

access-list CSM_FW_ACL_ remark rule-id 268437505: PREFILTER POLICY: ftdvha-dperezve

access-list CSM_FW_ACL_ remark rule-id 268437505: RULE: Internet_Traffic

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461708f7a90, priority=12, domain=permit, trust

hits=172729, user_data=0x146183cf8380, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any, ifc=VLAN2813(vrfid:0)

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 18

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Config:

class-map class-default

match any

policy-map global_policy

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170d472a0, priority=7, domain=conn-set, deny=false

hits=177181, user_data=0x146170d413f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 19

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (VLAN2813,VLAN232) after-auto source dynamic VLAN2813 interface

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170032540, priority=6, domain=nat, deny=false

hits=8252, user_data=0x1461af306740, cs_id=0x0, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=VLAN232(vrfid:0)

Phase: 20

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461af9c3320, priority=0, domain=nat-per-session, deny=true

hits=188613, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 21

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461aff02da0, priority=0, domain=inspect-ip-options, deny=true

hits=177189, user_data=0x0, cs_id=0x0, reverse, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 22

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced trust ip ifc VLAN2813 object VLAN2813 any rule-id 268437505 event-log flow-end

access-list CSM_FW_ACL_ remark rule-id 268437505: PREFILTER POLICY: ftdvha-dperezve

access-list CSM_FW_ACL_ remark rule-id 268437505: RULE: Internet_Traffic

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461708f7a90, priority=12, domain=permit, trust

hits=172729, user_data=0x146183cf8380, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any, ifc=VLAN2813(vrfid:0)

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 23

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Config:

class-map class-default

match any

policy-map global_policy

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170d472a0, priority=7, domain=conn-set, deny=false

hits=177181, user_data=0x146170d413f0, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Phase: 24

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (VLAN2813,VLAN232) after-auto source dynamic VLAN2813 interface

Additional Information:

Forward Flow based lookup yields rule:

in id=0x146170032540, priority=6, domain=nat, deny=false

hits=8252, user_data=0x1461af306740, cs_id=0x0, flags=0x0, protocol=0

src ip/id=192.168.13.0, mask=255.255.255.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=VLAN232(vrfid:0)

Phase: 25

Type: NAT

Subtype: per-session

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461af9c3320, priority=0, domain=nat-per-session, deny=true

hits=188613, user_data=0x0, cs_id=0x0, reverse, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=any, output_ifc=any

Phase: 26

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Config:

Additional Information:

Forward Flow based lookup yields rule:

in id=0x1461aff02da0, priority=0, domain=inspect-ip-options, deny=true

hits=177190, user_data=0x0, cs_id=0x0, reverse, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=VLAN2813(vrfid:0), output_ifc=any

Result:

input-interface: VLAN2813(vrfid:0)

input-status: up

input-line-status: up

output-interface: VLAN232(vrfid:0)

output-status: up

output-line-status: up

Action: allow

문제 해결

어떤 PBR 항목이 적용되는지 확인하려면 debug policy- interesting traffic route 명령을 실행합니다.

firepower# debug policy-route

debug policy-route enabled at level 1

firepower# pbr: policy based route lookup called for 192.168.13.5/45951 to 208.67.220.220/53 proto 17 sub_proto 0 received on interface VLAN2813, NSGs, nsg_id=none

pbr: First matching rule from ACL(2)

pbr: route map PBR_RouteMap, sequence 10, permit; proceed with policy routing

pbr: evaluating verified next-hop 10.88.243.1

pbr: policy based routing applied; egress_ifc = VLAN230 : next_hop = 10.88.243.1

pbr: policy based route lookup called for 192.168.13.5/56099 to 208.67.220.220/53 proto 17 sub_proto 0 received on interface VLAN2813, NSGs, nsg_id=none

pbr: First matching rule from ACL(2)

pbr: route map PBR_RouteMap, sequence 10, permit; proceed with policy routing

pbr: evaluating verified next-hop 10.88.243.1

pbr: policy based routing applied; egress_ifc = VLAN230 : next_hop = 10.88.243.1

pbr: policy based route lookup called for 192.168.13.2/24 to 8.8.8.8/0 proto 1 sub_proto 8 received on interface VLAN2813, NSGs, nsg_id=none

pbr: First matching rule from ACL(2)

pbr: route map PBR_RouteMap, sequence 10, permit; proceed with policy routing

pbr: evaluating verified next-hop 10.88.243.1

pbr: policy based routing applied; egress_ifc = VLAN230 : next_hop = 10.88.243.1

pbr: policy based route lookup called for 192.168.13.5/40669 to 208.67.220.220/53 proto 17 sub_proto 0 received on interface VLAN2813, NSGs, nsg_id=none

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

29-Nov-2021 |

최초 릴리스 |

피드백

피드백