소개

이 문서에서는 FP9300에서 ASA Transparent를 구축하는 방법에 대해 설명합니다. 기본적으로 ASA가 FP9300 내에 구축되어 있고 방화벽 모드가 라우터인 경우 FTD 템플릿에 대해 투명 모드가 있는 것처럼 투명 모드를 선택할 수 있는 옵션이 없습니다.

반면, 투명 방화벽은 레이어 2 방화벽으로, "전선에 부딪히는" 또는 "스텔스 방화벽"과 같은 역할을 하며 연결된 디바이스에 대한 라우터 홉으로 보이지 않습니다. 그러나 다른 방화벽과 마찬가지로 인터페이스 간의 액세스 제어가 제어되며 일반적인 모든 방화벽 검사가 수행됩니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

ASA를 구축할 경우 FTD를 구축할 때 방화벽 모드를 그대로 선택할 수 있는 옵션은 없습니다.

ASA가 구축되면 라우팅 모드에서 미리 구성됩니다.

asa# show firewall

Firewall mode: Router

asa# show mode

Security context mode: single

섀시 관리자에서 방화벽 모드를 구성하는 옵션이 없으므로 ASA CLI에서 구성해야 합니다.

asa(config)# firewall transparent

asa(config)# show firewall

Firewall mode: Transparent

asa(config)# wr mem

Building configuration...

Cryptochecksum: 746a107e aa0959e6 0f374a5f a004e35e

2070 bytes copied in 0.70 secs

[OK]

컨피그레이션이 저장된 후에는 디바이스에 투명 모드가 이미 설정되어 있는 경우에도 ASA 어플라이언스를 사용하여 다시 로드해야 합니다. 디바이스가 부팅되면 디바이스가 이미 투명 모드로 설정되었고 모든 컨피그레이션이 예상대로 지워졌지만 섀시 관리자에서 구축된 원래 컨피그레이션이 여전히 나타납니다.

asa# show firewall

Firewall mode: Transparent

asa# show version | in up

Config file at boot was "startup-config"

asa up 1 min 30 secs

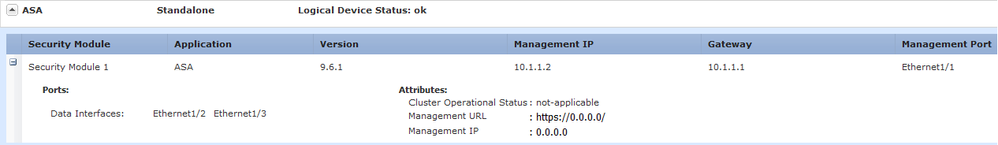

Chassis Manager에서 관리 포트 컨피그레이션도 제거되었는지 확인할 수 있습니다.

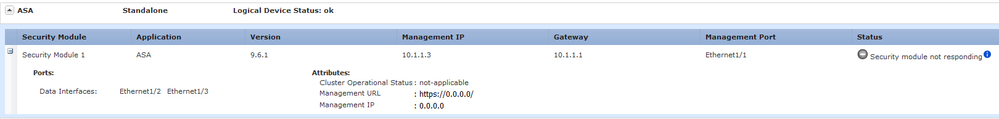

구축 초기에서와 같이 관리 인터페이스 컨피그레이션 및 클러스터 컨피그레이션이 적용되는 경우 섀시 관리자에서 디바이스로 재구축을 수행해야 합니다. Chassis Manager는 디바이스를 다시 검색합니다. 첫 5분 동안 디바이스의 상태가 다음 그림과 같이 "Security module not responding(보안 모듈이 응답하지 않음)"으로 표시됩니다.

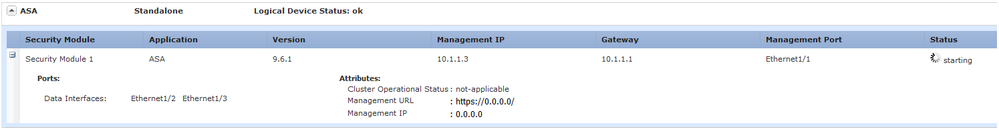

몇 분 후 디바이스가 다시 시작됩니다.

다음을 확인합니다.

ASA가 다시 온라인 상태가 되면 디바이스가 투명 모드에 있으며 CLI에서 다음 명령을 사용하여 관리 IP 주소를 사용하는지 확인할 수 있습니다.

asa# show firewall

Firewall mode: Transparent

asa# show ip

Management-only Interface: Ethernet1/1

System IP Address:

ip address 10.1.1.3 255.255.255.0

Current IP Address:

ip address 10.1.1.3 255.255.255.0

asa# show nameif

Interface Name Security

Ethernet1/1 management 0

ASA가 섀시 관리자에서 구축되는 동안 방화벽 모드를 선택할 수 있는 기능이 결함 CSCvc13164 및 CSCvd91791을 통해 요청되었습니다.