소개

이 문서에서는 Duo Trusted EndPoint를 Cisco Secure EndPoint와 통합하는 방법에 대해 설명합니다.

배경 정보

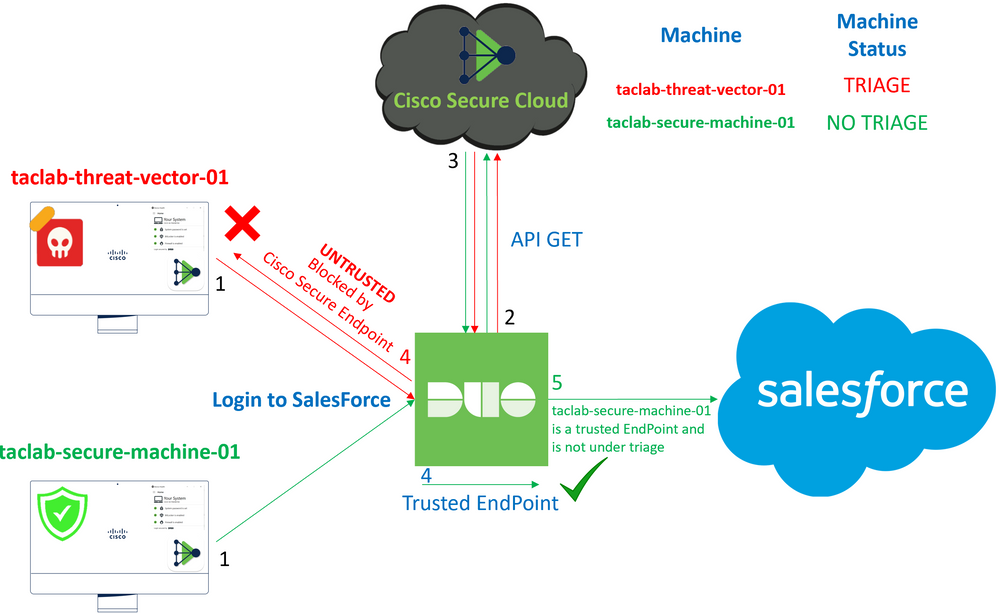

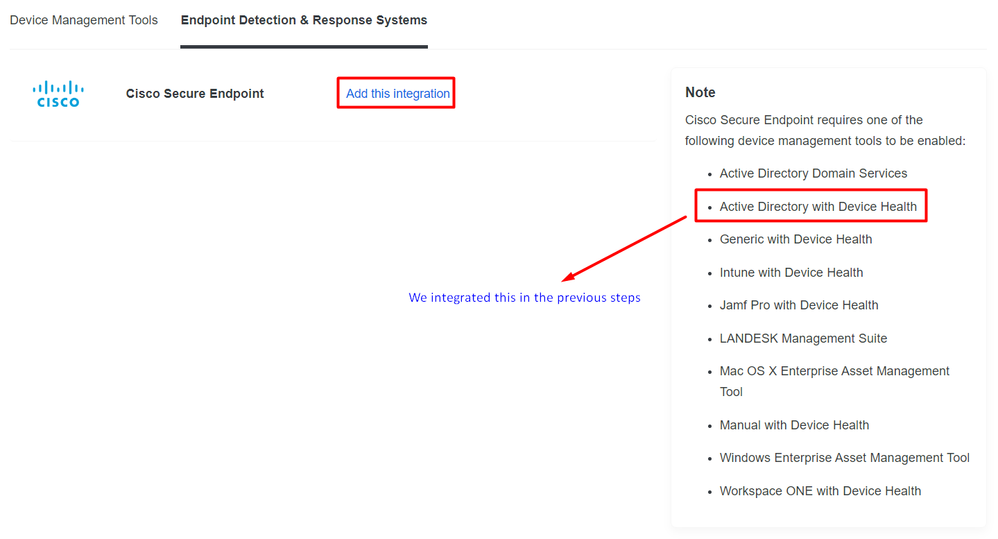

Cisco Secure EndPoint와 Duo의 통합으로 신뢰할 수 있는 네트워크 장치에서 탐지된 위협에 효과적으로 대응할 수 있습니다. 이러한 통합은 각 장치의 신뢰성을 확립하는 여러 장치 관리 툴을 통해 이루어집니다. 이러한 툴에는 다음이 포함됩니다.

- Active Directory 도메인 서비스

- 디바이스 상태가 있는 Active Directory

- 장치 상태가 있는 일반

- 장치 상태가 있는 Intune

- Jamf Pro with Device Health

- LANDESK Management Suite

- Mac OS X Enterprise Asset Management 툴

- 디바이스 상태를 포함한 수동

- Windows 엔터프라이즈 자산 관리 도구

- Workspace ONE(디바이스 상태 포함)

디바이스가 디바이스 관리 툴과 통합되면 다음을 통해 Cisco Secure EndPoint 및 Duo를 통합할 수 있습니다. API 의 Administration Panel. 그런 다음 신뢰할 수 있는 장치 확인을 실행하고 Duo가 보호하는 애플리케이션에 영향을 줄 수 있는 손상된 장치를 탐지하려면 Duo에서 적절한 정책을 구성해야 합니다.

참고: 이 경우 Active Directory 및 Device Health를 사용합니다.

사전 요구 사항

- Active Directory를 사용하여 통합합니다.

- Duo를 신뢰할 수 있는 엔드포인트와 통합하려면 디바이스가 Active Directory 도메인에 등록되어 있어야 합니다. 이를 통해 Duo는 네트워크 리소스 및 서비스에 대한 액세스를 안전하게 인증하고 권한을 부여할 수 있습니다.

- Duo Beyond Plan.

구성 및 활용 사례

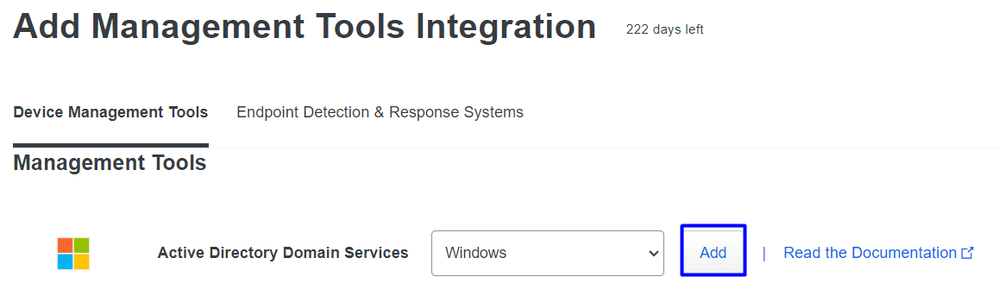

Duo에서 통합 구성

에 로그인합니다 Admin Panel 다음 사이트로 이동합니다.

Trusted EndPoints > Add Integration- 선택

Active Directory Domain Services

그런 다음 리디렉션하여 Active Directory and Device Health.

도메인의 시스템에서만 작동한다는 점을 고려하십시오.

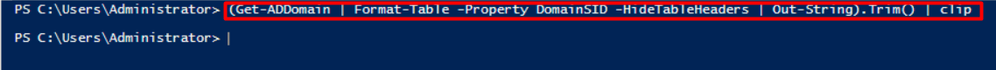

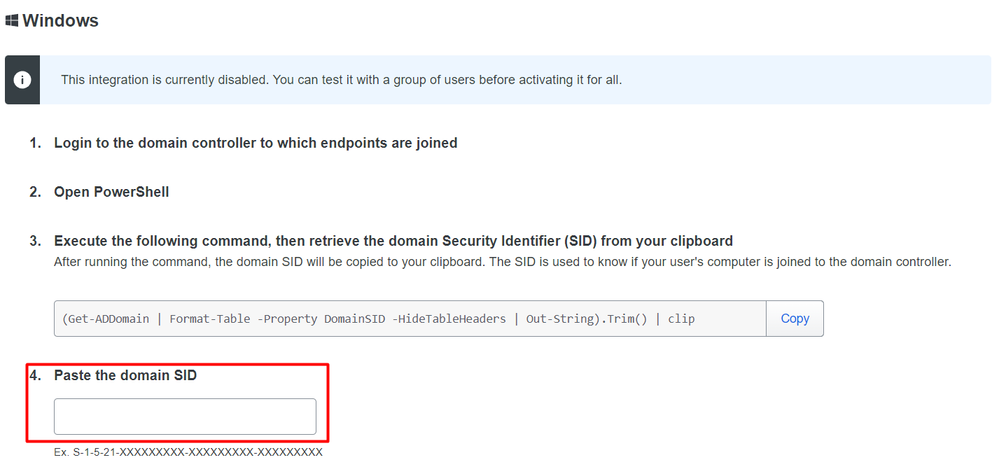

Active Directory로 이동하여 PowerShell에서 다음 명령을 실행합니다.

(Get-ADDomain | Format-Table -Property DomainSID -HideTableHeaders | Out-String).Trim() | clip

그런 다음 Active Directory의 보안 식별자를 클립보드에 복사해야 합니다.

예

S-1-5-21-2952046551-2792955545-1855548404

이는 Active Directory 및 디바이스 상태 통합에서 사용됩니다.

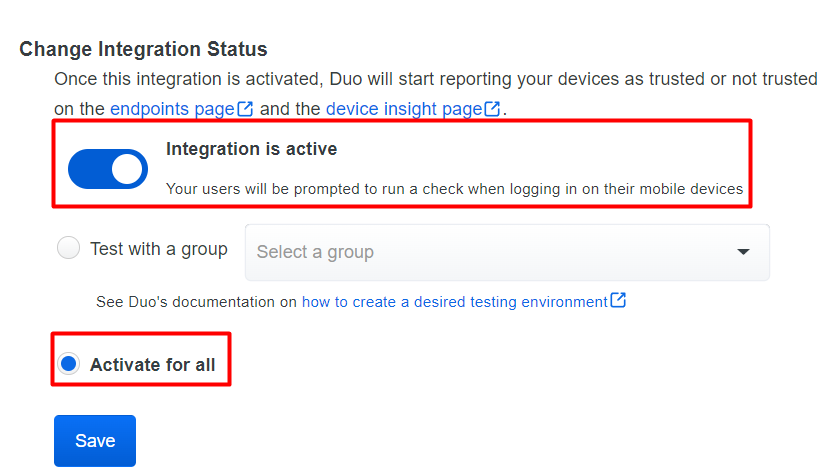

클릭 Save 통합 및 Activate for all. 그렇지 않으면 Cisco Secure EndPoint와 통합할 수 없습니다.

이동 Trusted EndPoints > Select Endpoint Detection & Response System > Add this integration.

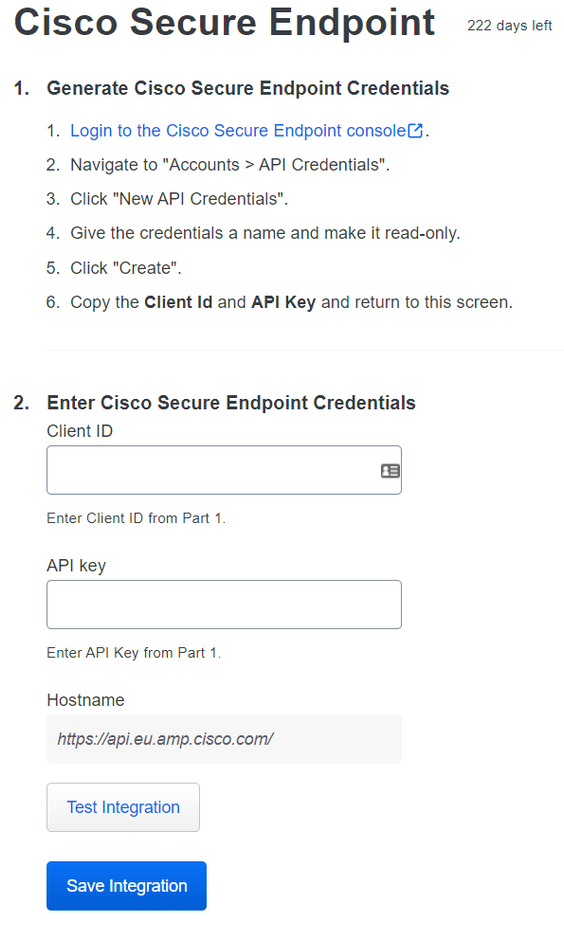

이제 Cisco Secure EndPoint의 통합 메인 페이지에 나와 있습니다.

그런 다음 Admin Panel Cisco Secure EndPoint를 소개하십시오.

Cisco Secure EndPoint에서 통합 구성

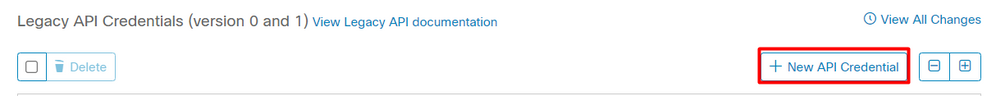

다음 사이트로 이동합니다. Accounts > API Credentials 및 선택 New API Credentials.

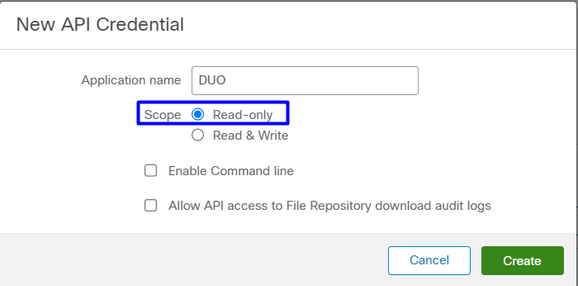

참고: Read-only Duo는 Cisco와 Cisco의 GET 장치가 정책의 요구 사항을 충족하는지 Cisco Secure EndPoint에 쿼리합니다.

삽입 Application Name, Scope,Create.

- 복사

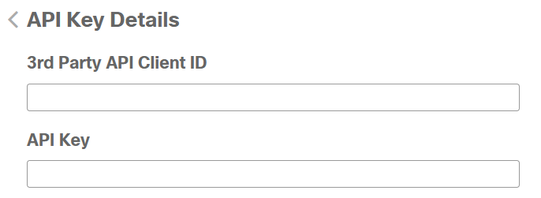

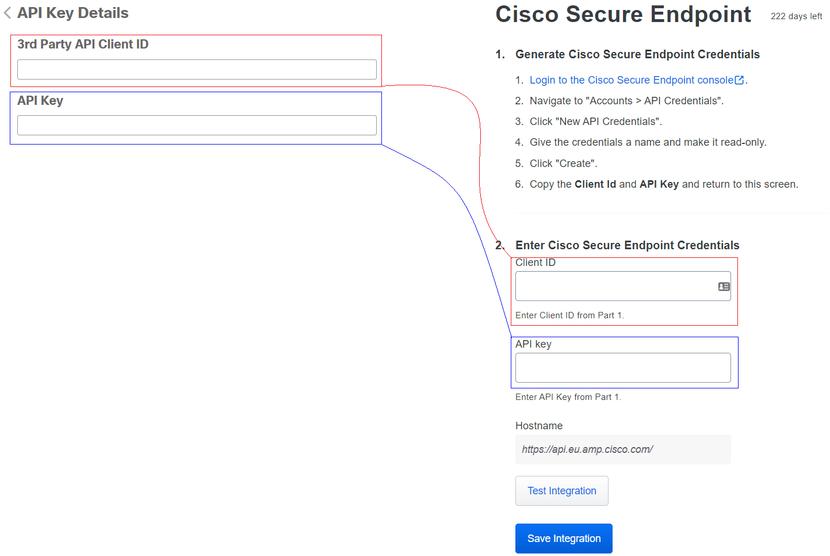

3rd API Party Client ID 발신 Cisco Secure EndPoint 듀오에 Admin Panel 에서 Client ID.

- 복사

API Key 발신 Cisco Secure EndPoint 듀오에 Admin Panel 에서 API Key.

통합을 테스트하고 모든 것이 제대로 작동하면 Save 통합을 절약할 수 있습니다

듀오에서 정책 구성

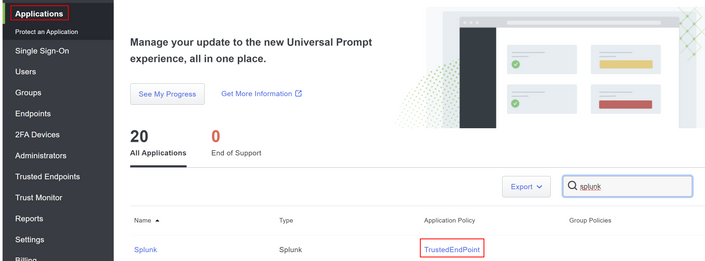

통합에 대한 정책을 구성하려면 애플리케이션을 통해 다음을 수행합니다.

Navigate to Application > Search for your Application > Select your policy

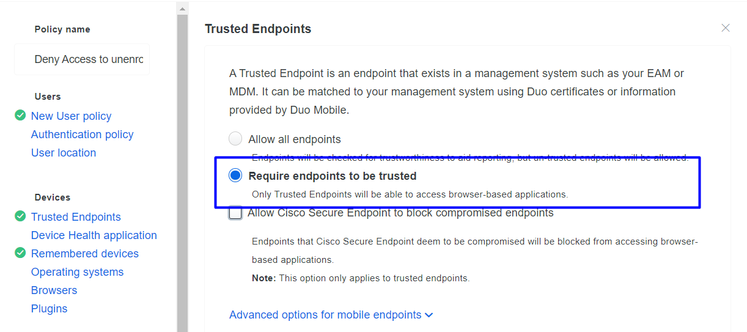

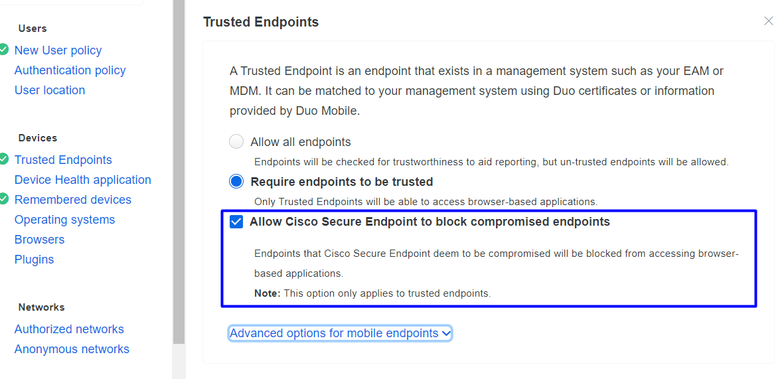

신뢰할 수 있는 디바이스를 탐지하도록 정책 구성

신뢰할 수 있는 컴퓨터 테스트

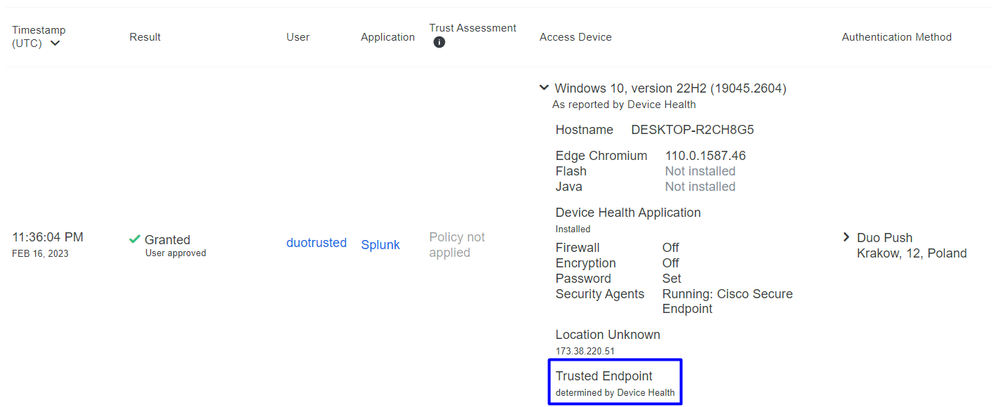

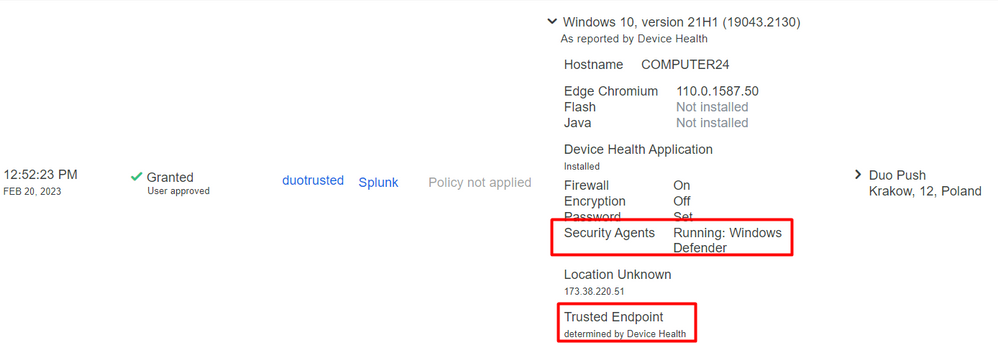

Duo Device Health가 있고 도메인에 가입된 시스템

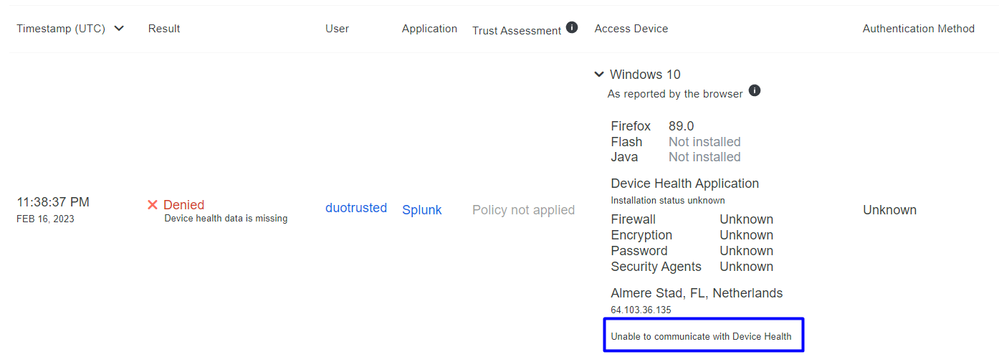

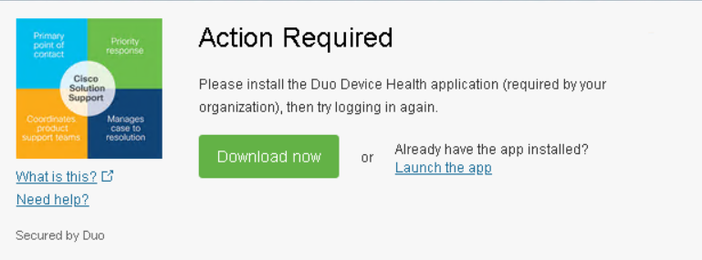

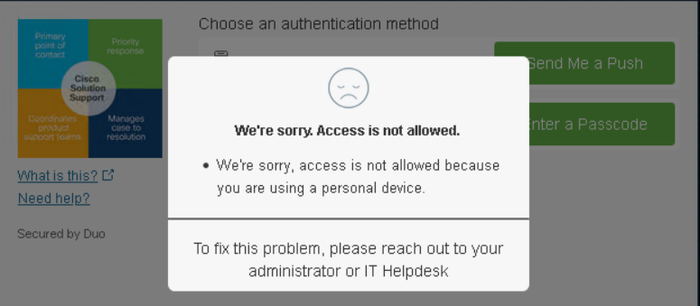

Duo Device Health가 없는 도메인 외부 시스템

Duo Device Health로 도메인 외부 시스템

Cisco Secure EndPoint용 정책 구성

이 정책 설정에서는 이미 신뢰할 수 있는 디바이스를 구성하여 애플리케이션에 영향을 줄 수 있는 위협에 대한 요구 사항을 충족합니다. 즉, 디바이스가 감염되거나 일부 동작이 해당 시스템으로 표시되는 경우 suspicious artifacts 또는 Indicators of Compromise에서는 보안 애플리케이션에 대한 머신 액세스를 차단할 수 있습니다.

Cisco Secure EndPoint로 신뢰할 수 있는 시스템 테스트

Cisco Secure Agent가 설치되지 않은 시스템

이 경우 AMP 확인 없이 통과할 수 있습니다.

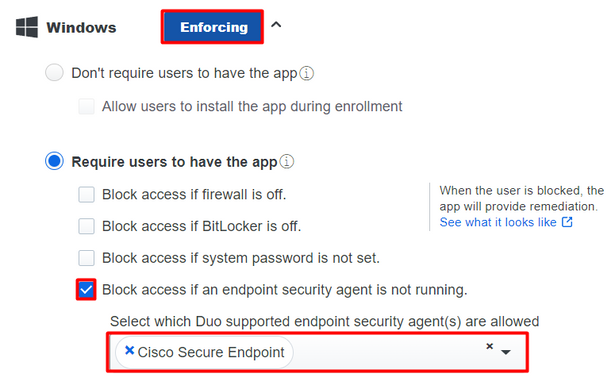

제한적 정책을 사용하려면 를 수정하면 정책을 더 제한적으로 설정할 수 있습니다. Device Health Application 정책 출처 Reporting 수신 Enforcing.

및 추가 Block Access if an EndPoint Security Agent is not running.

감염 없는 컴퓨터

감염 없는 컴퓨터

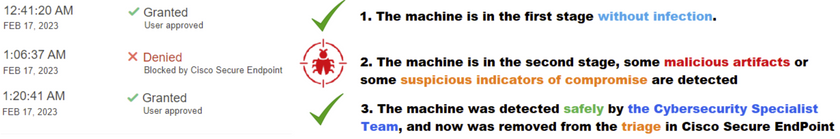

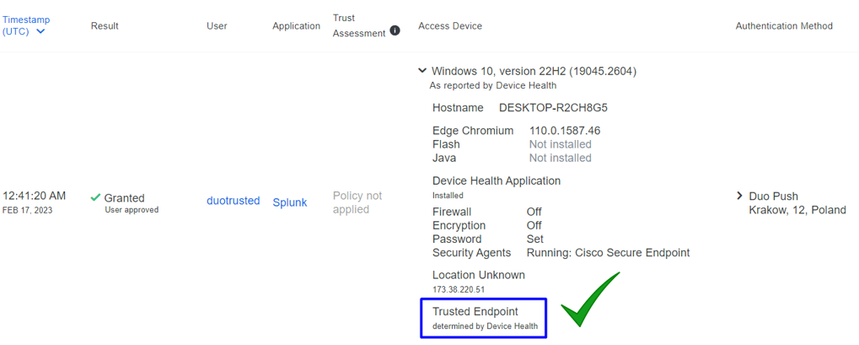

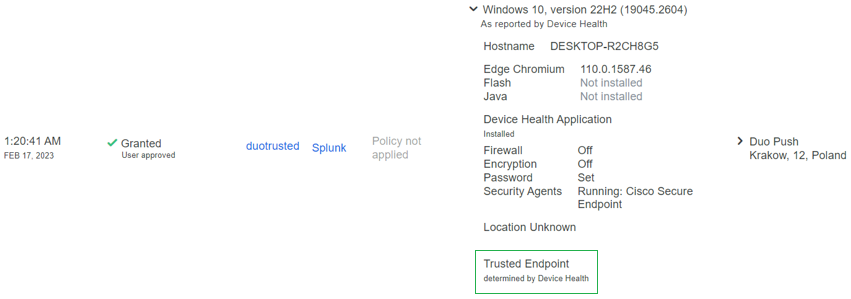

감염 없이 머신을 사용하면 Duo와 Cisco Secure EndPoint가 머신 상태에 대한 정보를 교환하는 방법 및 이 사례에서 Duo와 Cisco Secure EndPoint의 이벤트가 어떻게 표시되는지 테스트할 수 있습니다.

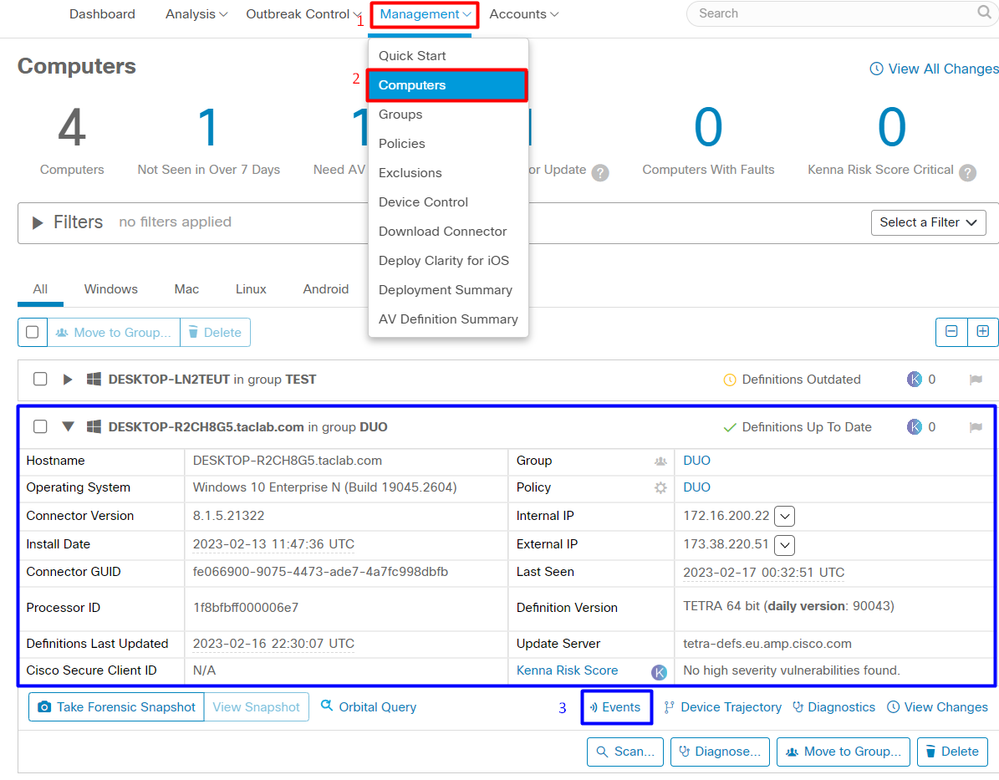

Cisco Secure EndPoint에서 시스템의 상태를 확인하는 경우:

Navigate to Management > Computers.

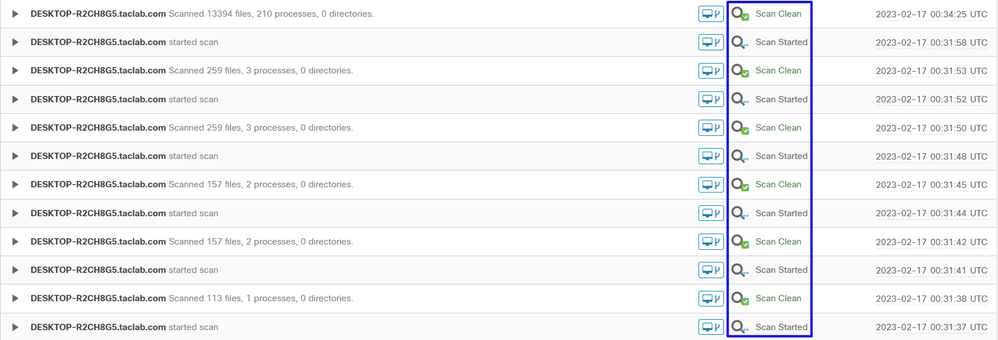

시스템에 대해 필터링하면 해당 이벤트를 볼 수 있으며, 이 경우 시스템이 정상인지 확인할 수 있습니다.

디바이스에 대한 탐지가 없고 정상 상태이므로 시스템이 참석할 수 없습니다.

이것이 Duo가 해당 시스템을 분류하는 방법입니다.

이 기계는 trusted 레이블입니다.

동일한 머신이 Malicious ActorIndicators of Compromise 이 시스템에 대한 경고문

감염된 컴퓨터

EICAR의 예를 사용하여 기능을 테스트하려면 https://www.eicar.org/에 액세스하고 악성 샘플을 다운로드합니다.

참고: 걱정하지 마십시오. EICAR 테스트를 다운로드할 수 있으며, 안전하며 테스트 파일일 뿐입니다.

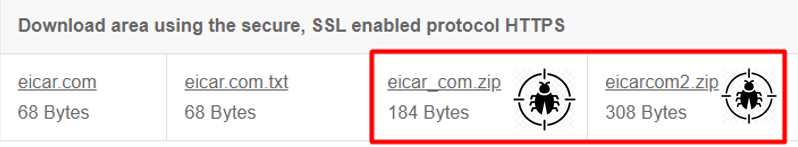

아래로 스크롤하여 섹션으로 이동하고 테스트 파일을 다운로드합니다.

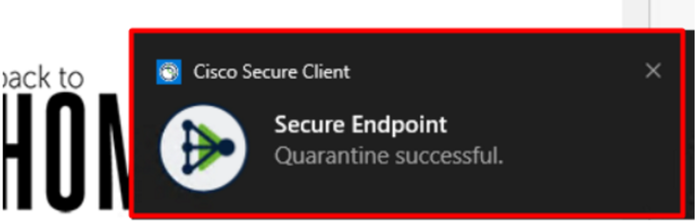

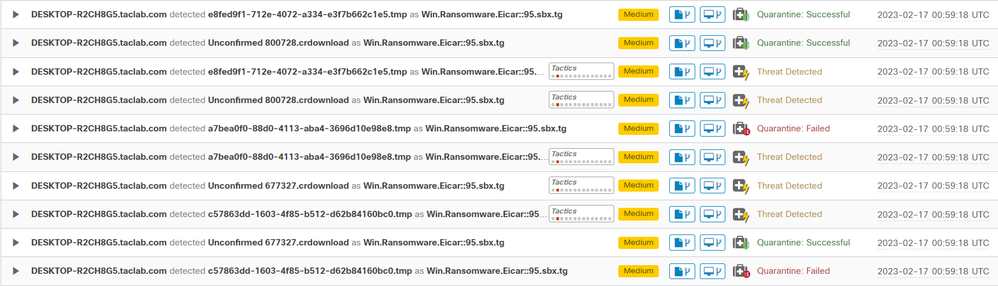

Cisco Secure EndPoint는 악성코드를 탐지하여 격리로 이동합니다.

이것이 Cisco Secure EndPoint Admin(Cisco Secure EndPoint 관리) 패널에 표시된 대로 변경되는 방법입니다.

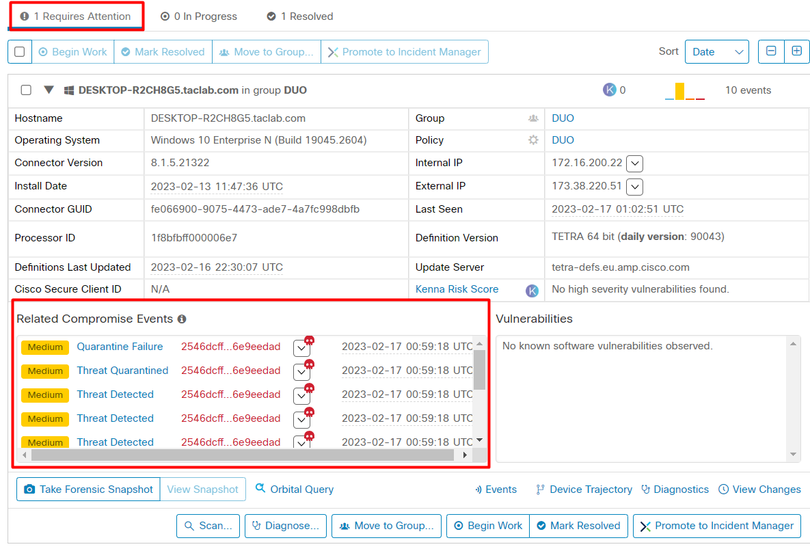

또한 시스템에서 악성코드를 탐지했지만, 이는 엔드포인트가 Cisco Secure EndPoint의 분류에 따라 분석된 것으로 간주된다는 것을 의미합니다. Inbox.

참고: 분류하기 위해 엔드포인트를 전송하려면 아티팩트를 여러 번 탐지하거나 일부를 활성화하는 이상한 동작이 있어야 합니다 Indicators of Compromise 엔드포인트에서 실행됩니다.

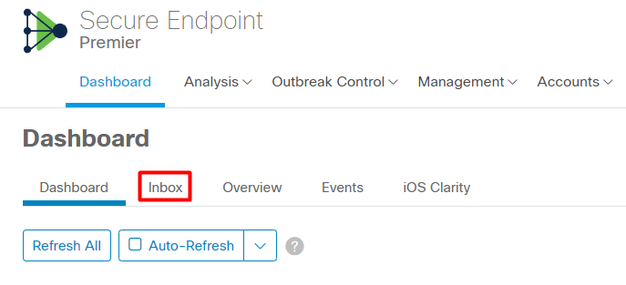

아래 Dashboard, 를 클릭합니다. Inbox.

이제 주의해야 할 기계가 생겼네요.

이제 듀오로 전환하여 상태를 확인합니다.

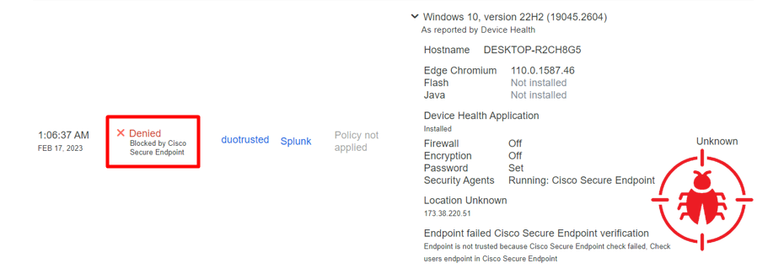

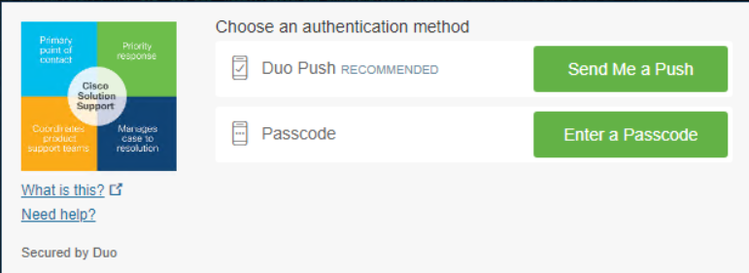

아래 Cisco Secure EndPoint에 시스템을 설치한 후 동작을 확인하기 위해 먼저 인증을 시도합니다. Require Attention.

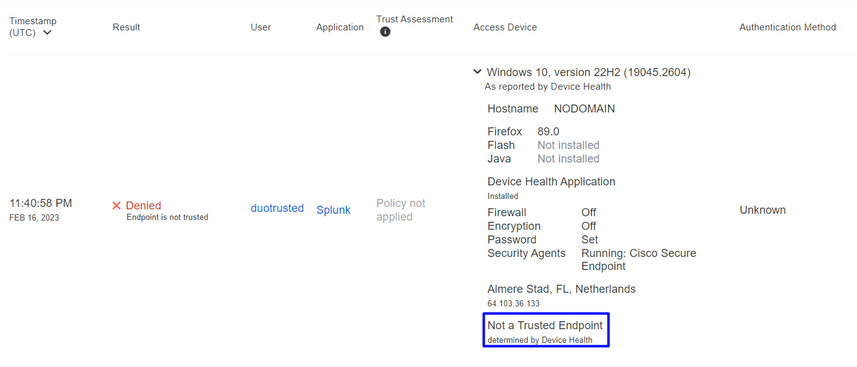

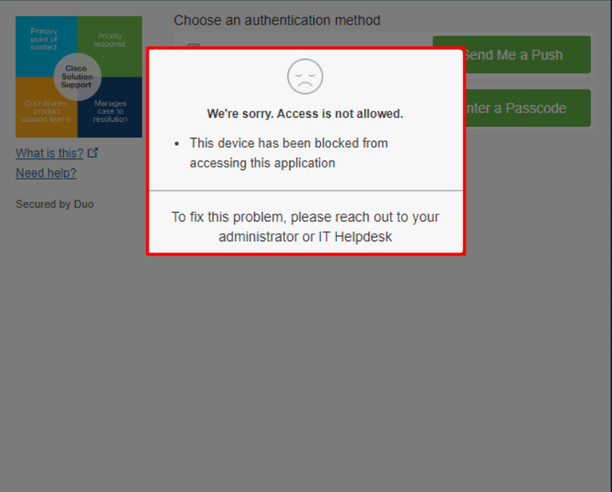

이는 Duo에서 어떻게 변경되고 인증 이벤트 아래의 이벤트가 어떻게 표시되는지 보여줍니다.

컴퓨터가 조직의 안전 장치가 아닌 것으로 검색되었습니다.

검토 후 시스템에 대한 액세스 허용

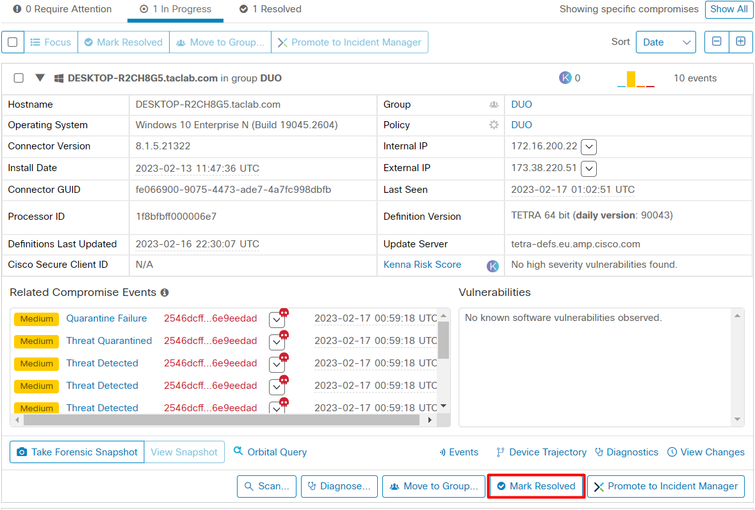

Cisco Secure EndPoint와 사이버 보안 전문가의 검증을 거친 후 Duo에서 이 머신에 대한 앱의 액세스를 허용할 수 있습니다.

이제 문제는 Duo가 보호하는 앱에 대한 액세스를 다시 허용하는 방법입니다.

Cisco Secure EndPoint로 이동하여 Inbox, 이 디바이스를 다음으로 표시 resolved Duo가 보호하는 애플리케이션에 대한 액세스를 허용합니다.

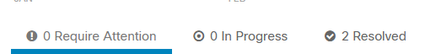

그 이후에는 상태가 지정된 시스템이 없습니다. attention required. 다음으로 변경됨: resolved 상태.

간단히 말해, 이제 Duo가 보호하는 Cisco 애플리케이션에 대한 액세스를 다시 테스트할 준비가 되었습니다.

이제 Duo에게 푸시를 보낼 수 있는 권한이 있으며, 앱에 로그인했습니다.

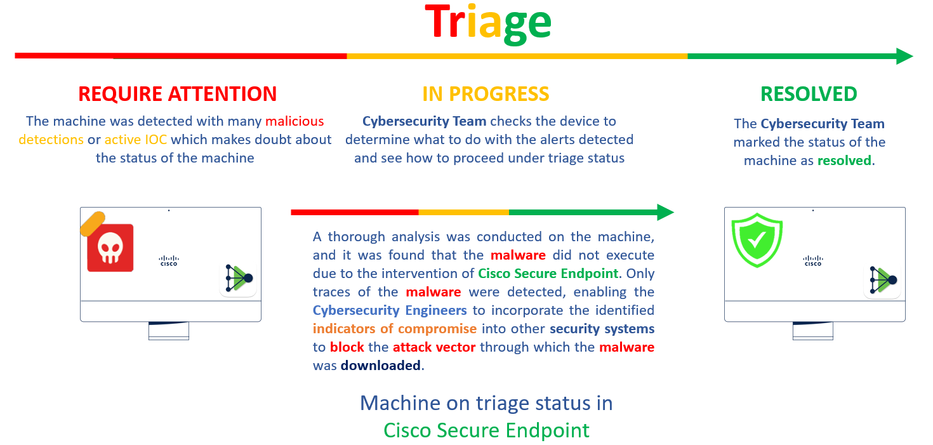

분류 워크플로