ASAv에서 ASDM 또는 CLI를 사용하여 IKEv1 IPsec Site-to-Site 터널 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 v9.18.3을 실행하는 두 Cisco ASAv(Secure Firewall Virtual) 간에 IKEv1 IPsec Site-to-Site 터널을 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- 엔드 투 엔드 IP 연결이 설정되어야 합니다.

- 다음 프로토콜을 허용해야 합니다.

- IPsec 컨트롤 플레인의 UDP(User Datagram Protocol) 500 및 4500

- IPsec 데이터 플레인용 ESP(Encapsulating Security Payload) IP Protocol 50

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- 소프트웨어 버전 9.18.3을 실행하는 Cisco Secure Firewall ASA Virtual

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

이 섹션에서는 ASDM(Adaptive Security Device Manager) VPN 마법사 또는 CLI를 통해 사이트 대 사이트 VPN 터널을 구성하는 방법에 대해 설명합니다.

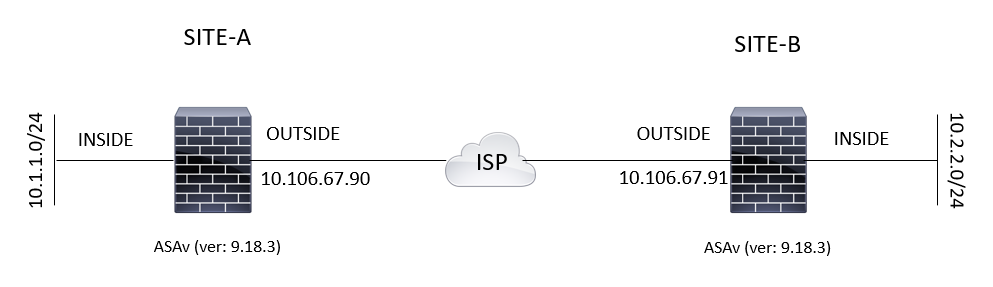

네트워크 다이어그램

이 토폴로지는 이 문서 전반의 예에 사용됩니다.

토폴로지 다이어그램

토폴로지 다이어그램

ASDM VPN 마법사를 통해 구성

ASDM 마법사를 통해 사이트 대 사이트 VPN 터널을 설정하려면 다음 단계를 완료하십시오.

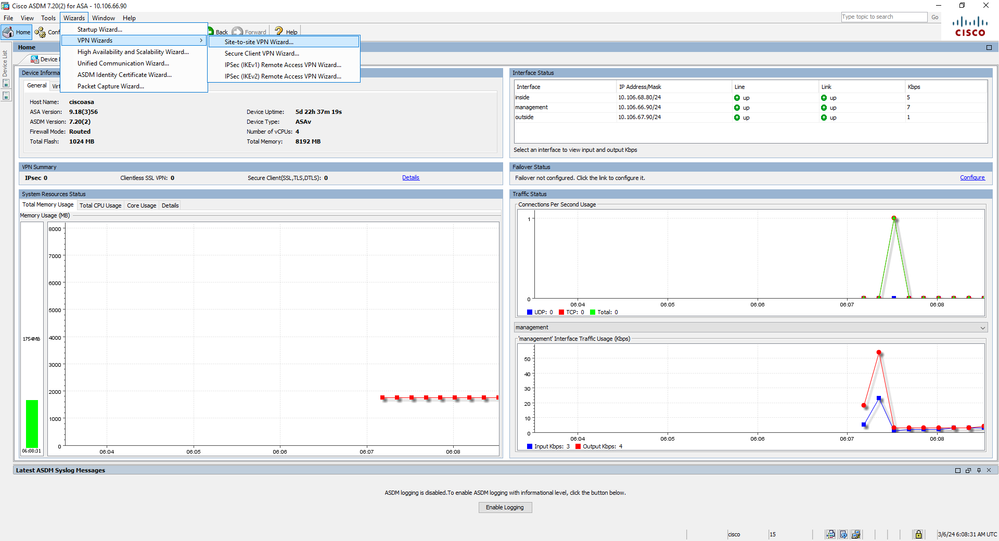

- ASDM을 열고 로

Wizards > VPN Wizards > Site-to-site VPN Wizard 이동합니다. VPN 마법사 탐색

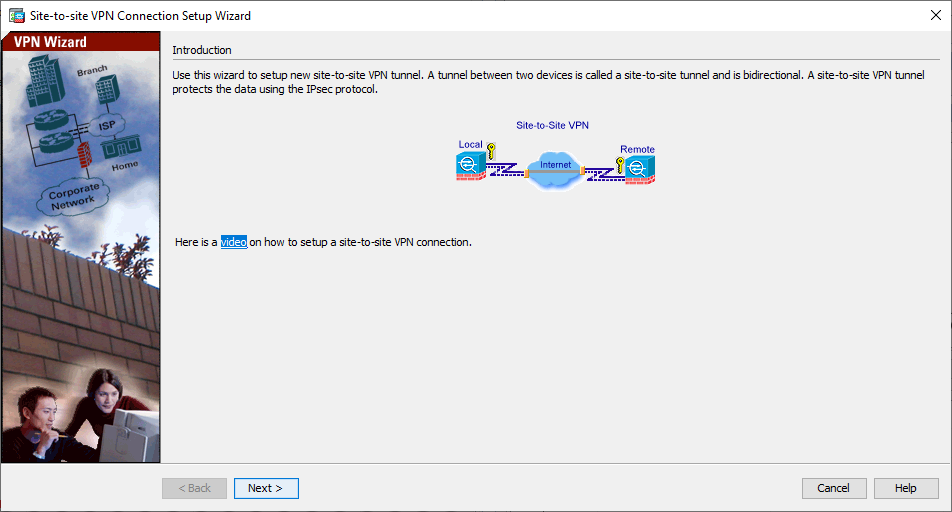

VPN 마법사 탐색 - 마법사 홈 페이지에 도달하면

Next을 클릭합니다. VPN 마법사 창 1

VPN 마법사 창 1 참고: 최신 ASDM 버전에서는 이 컨피그레이션을 설명하는 비디오에 대한 링크를 제공합니다.

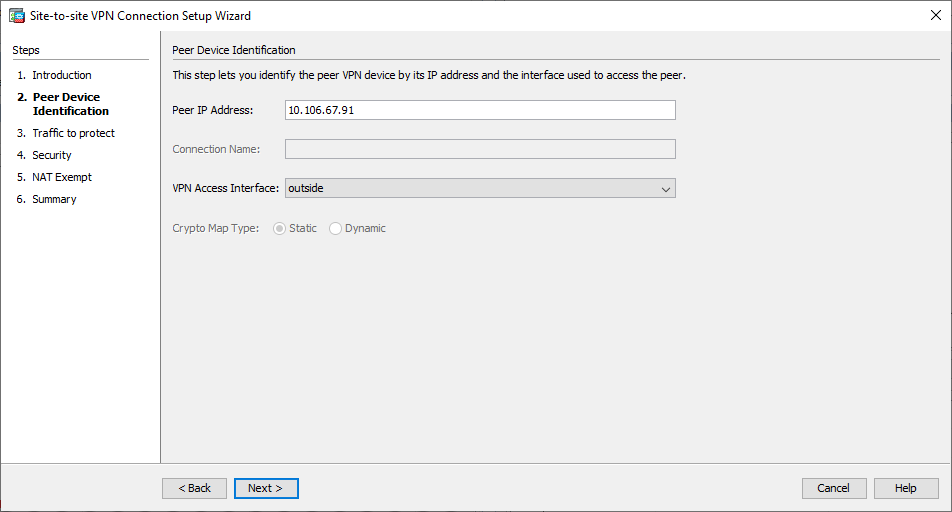

- 피어 IP 주소를 구성합니다. 이 예에서는 사이트 B에서 피어 IP 주소가 10.106.67.91로 설정됩니다. 사이트 A에서 피어 IP 주소를 구성하는 경우 10.106.67.90으로 변경해야 합니다. 원격단에 도달할 수 있는 인터페이스도 지정됩니다. 완료되면 를

Next 클릭합니다. VPN 마법사 창 2

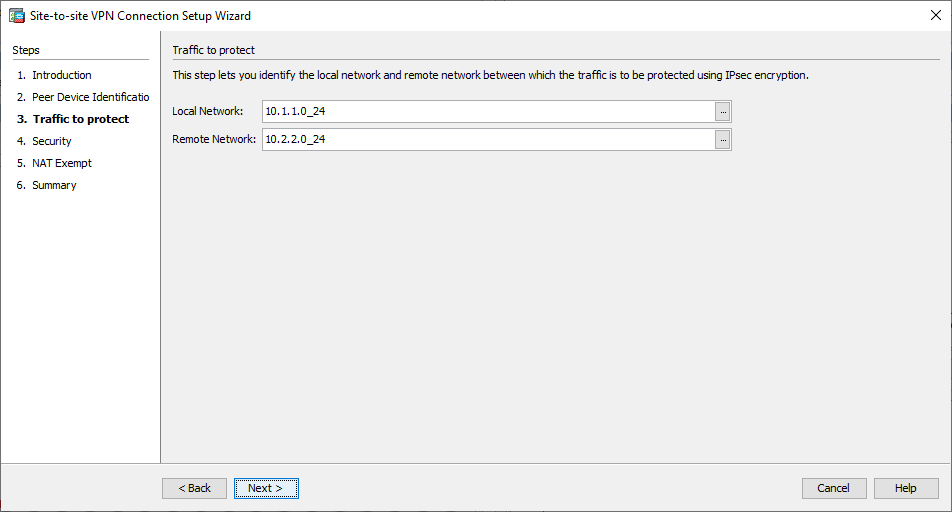

VPN 마법사 창 2 - 로컬 및 원격 네트워크(트래픽 소스 및 대상)를 구성합니다. 이 그림에서는 사이트 B에 대한 컨피그레이션을 보여줍니다(사이트 A에는 반대 방향이 적용됨).

VPN 마법사 창 3

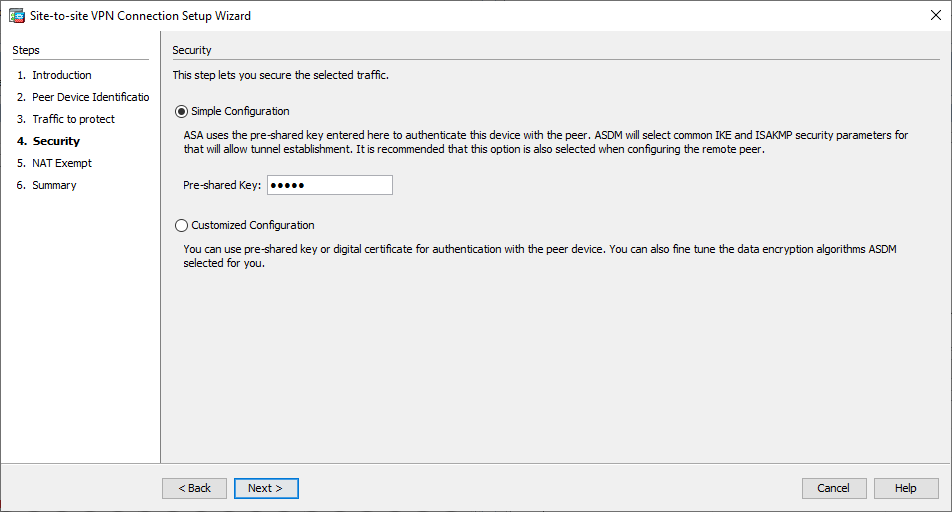

VPN 마법사 창 3 - Security(보안) 페이지에서 사전 공유 키를 구성합니다(양쪽 끝에서 일치해야 함). 완료되면 를

Next 클릭합니다. VPN 마법사 창 4

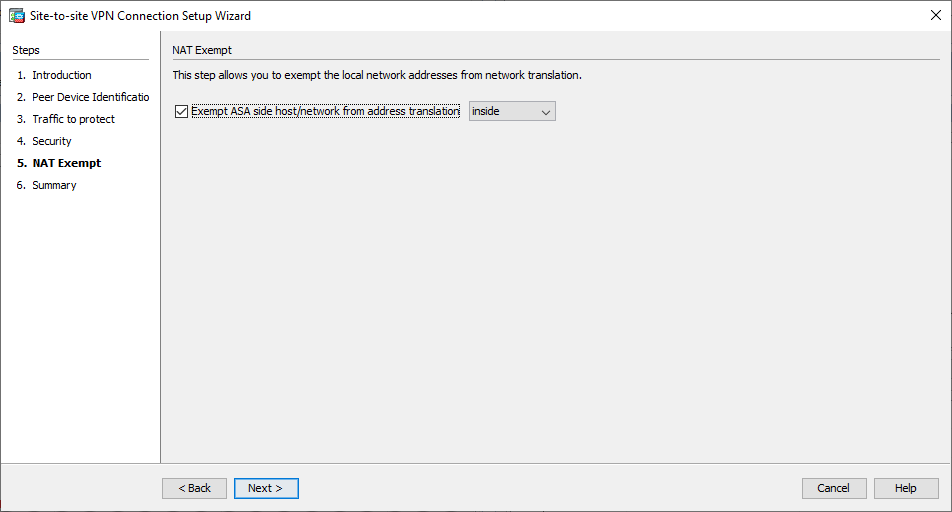

VPN 마법사 창 4 - ASA에서 트래픽에 대한 소스 인터페이스를 구성합니다. ASDM은 ASA 버전을 기반으로 NAT(Network Address Translation) 규칙을 자동으로 생성하고 마지막 단계에서 나머지 컨피그레이션과 함께 푸시합니다.

참고: 이 문서에서 사용되는 예제의 경우 'inside'는 트래픽의 소스입니다.

VPN 마법사 창 5

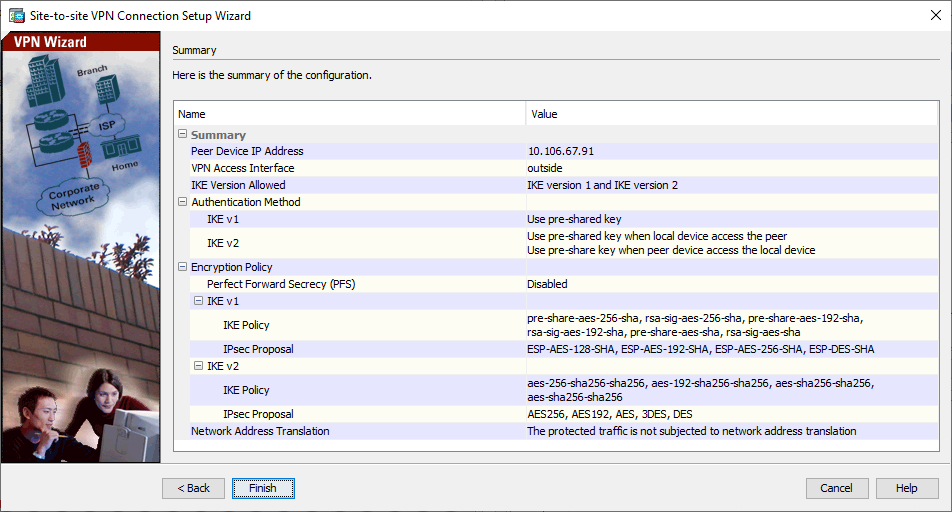

VPN 마법사 창 5 - 이제 마법사에서 ASA로 푸시되는 컨피그레이션의 요약을 제공합니다. 컨피그레이션 설정을 검토 및 확인한 다음 을 클릭합니다

Finish. VPN 마법사 창 6

VPN 마법사 창 6

CLI를 통해 구성

CLI를 통해 구성이 섹션에서는 CLI를 통해 IKEv1 IPsec Site-to-Site 터널을 구성하는 방법에 대해 설명합니다.

사이트 B 구성

사이트 B 구성팁: ASA의 IKEv2 컨피그레이션 예제를 보려면 ASA와 라우터 컨피그레이션 예 Cisco 문서 사이의 Site-to-Site IKEv2 터널을 살펴보십시오.

1단계(IKEv1)

1단계 컨피그레이션에 대해 다음 단계를 완료합니다.

- 외부 인터페이스에서 IKEv1을 활성화하려면 CLI에 다음 명령을 입력합니다.

crypto ikev1 enable outside

- 해싱, 인증, Diffie-Hellman 그룹, 수명 및 암호화에 사용할 알고리즘/방법을 정의하는 IKEv1 정책을 생성합니다.

crypto ikev1 policy 1

! The 1 in the above command refers to the Policy suite priority (1 highest, 65535 lowest)

authentication pre-share

encryption aes-256

hash sha

group 14

lifetime 86400 - IPsec 특성 아래에 터널 그룹을 만들고 피어 IP 주소 및 터널 사전 공유 키를 구성합니다.

tunnel-group 10.106.67.90 type ipsec-l2l

tunnel-group 10.106.67.90 ipsec-attributes

ikev1 pre-shared-key cisco

! Note the IKEv1 keyword at the beginning of the pre-shared-key command.

2단계(IPsec)

2단계 컨피그레이션에 대해 다음 단계를 완료합니다.

- 암호화 및 터널링할 트래픽을 정의하는 액세스 목록을 만듭니다. 이 예에서 관심 트래픽은 10.2.2.0 서브넷에서 10.1.1.0으로 소싱된 터널의 트래픽입니다. 사이트 간에 여러 서브넷이 포함된 경우 여러 항목을 포함할 수 있습니다.

object network 10.2.2.0_24

subnet 10.2.2.0 255.255.255.0

object network 10.1.1.0_24

subnet 10.1.1.0 255.255.255.0

access-list 100 extended permit ip object 10.2.2.0_24 object 10.1.1.0_24 - 키워드가 포함되어야 하는 TS(변형 집합)를 구성합니다

IKEv1. 원격 엔드에도 동일한 TS를 생성해야 합니다.

crypto ipsec ikev1 transform-set myset esp-aes-256 esp-sha-hmac

- 다음 구성 요소가 포함된 암호화 맵을 구성합니다.

- 피어 IP 주소

- 관심 트래픽을 포함하는 정의된 액세스 목록

- TS

- 선택 사항인 PFS(Perfect Forward Secrecy) 설정 - 데이터를 보호하기 위해 사용되는 새로운 Diffie-Hellman 키 쌍을 생성합니다(2단계가 시작되기 전에 양쪽이 PFS를 활성화해야 함).

- 외부 인터페이스에 암호화 맵을 적용합니다.

crypto map outside_map 20 match address 100

crypto map outside_map 20 set peer 10.106.67.90

crypto map outside_map 20 set ikev1 transform-set myset

crypto map outside_map 20 set pfs

crypto map outside_map interface outside

NAT 예외

VPN 트래픽에 다른 NAT 규칙이 적용되지 않는지 확인합니다. 다음은 사용되는 NAT 규칙입니다.

nat (inside,outside) 1 source static 10.2.2.0_24 10.2.2.0_24 destination static 10.1.1.0_24 10.1.1.0_24 no-proxy-arp route-lookup참고: 여러 서브넷을 사용하는 경우 모든 소스 및 대상 서브넷을 포함하는 개체 그룹을 생성하여 NAT 규칙에서 사용해야 합니다.

object-group network 10.x.x.x_SOURCE

network-object 10.4.4.0 255.255.255.0

network-object 10.2.2.0 255.255.255.0

object network 10.x.x.x_DESTINATION

network-object 10.3.3.0 255.255.255.0

network-object 10.1.1.0 255.255.255.0

nat (inside,outside) 1 source static 10.x.x.x_SOURCE 10.x.x.x_SOURCE destination static 10.x.x.x_DESTINATION 10.x.x.x_DESTINATION no-proxy-arp route-lookup

샘플 구성 완료

사이트 B의 전체 구성은 다음과 같습니다.

crypto ikev1 enable outside

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 14

lifetime 86400

tunnel-group 10.106.67.90 type ipsec-l2l

tunnel-group 10.106.67.90 ipsec-attributes

ikev1 pre-shared-key cisco

!Note the IKEv1 keyword at the beginning of the pre-shared-key command.

object network 10.2.2.0_24

subnet 10.2.2.0 255.255.255.0

object network 10.1.1.0_24

subnet 10.1.1.0 255.255.255.0

access-list 100 extended permit ip object 10.2.2.0_24 object 10.1.1.0_24

crypto ipsec ikev1 transform-set myset esp-aes esp-sha-hmac

crypto map outside_map 20 match address 100

crypto map outside_map 20 set peer 10.106.67.90

crypto map outside_map 20 set ikev1 transform-set myset

crypto map outside_map 20 set pfs

crypto map outside_map interface outside

nat (inside,outside) 1 source static 10.2.2.0_24 10.2.2.0_24 destination static 10.1.1.0_24 10.1.1.0_24 no-proxy-arp route-lookup그룹 정책

그룹 정책그룹 정책은 터널에 적용되는 특정 설정을 정의하는 데 사용됩니다. 이러한 정책은 터널 그룹과 함께 사용됩니다.

그룹 정책은 ASA에 정의된 특성에서 가져오는 internal 또는 외부 서버에서 쿼리하는 external로 정의할 수 있습니다. 그룹 정책을 정의하기 위해 사용되는 명령입니다.

group-policy SITE_A internal참고: 그룹 정책에서 여러 특성을 정의할 수 있습니다. 가능한 모든 특성 목록은 그룹 정책 구성 섹션을 참조하십시오.

그룹 정책 선택적 특성

특성vpn-tunnel-protocol은 이러한 설정을 적용해야 하는 터널 유형을 결정합니다. 이 예에서는 IPsec이 사용됩니다.

vpn-tunnel-protocol ?

group-policy mode commands/options:

IPSec IP Security Protocol l2tp-ipsec L2TP using IPSec for security

svc SSL VPN Client

webvpn WebVPN

vpn-tunnel-protocol ikev1 - Version 8.4 and later

터널을 구성하여 유휴 상태(트래픽 없음)를 유지하고 다운되지 않도록 할 수 있습니다. 이 옵션을 구성하려면 vpn-idle-timeout 특성 값에서 분을 사용해야 합니다. 또는 이 값을 로 설정할 수 있습니다. 즉none 터널이 다운되지 않습니다.

예를 들면 다음과 같습니다.

group-policy SITE_A attributes

vpn-idle-timeout ?

group-policy mode commands/options:

<1-35791394> Number of minutes

alert-interval Specify timeout alert interval in minutes

none Site-to-Site (IKEv1, IKEv2) and IKEv1 remote-access: Disable

timeout and allow an unlimited idle period; AnyConnect (SSL,

IPSec/IKEv2): Use value of default-idle-timeoutdefault-group-policy 터널 그룹의 일반 특성 아래에 있는 명령은 설정된 터널에 대한 특정 정책 설정을 푸시하기 위해 사용되는 그룹 정책을 정의합니다. 그룹 정책에서 정의하지 않은 옵션에 대한 기본 설정은 전역 기본 그룹 정책에서 가져옵니다.

tunnel-group 10.106.67.91 general-attributes

default-group-policy SITE_A다음을 확인합니다.

다음을 확인합니다.컨피그레이션이 제대로 작동하는지 확인하려면 이 섹션에 제공된 정보를 사용합니다.

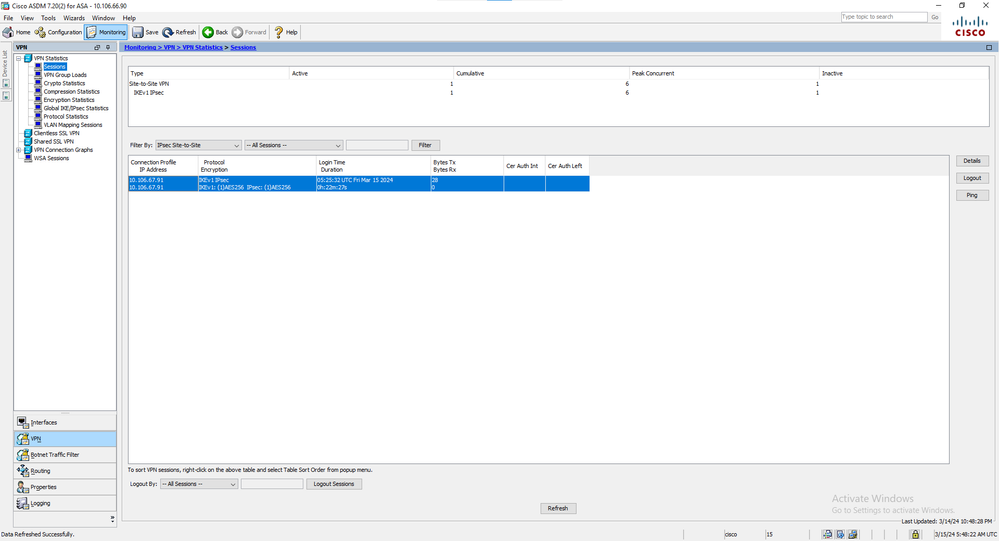

ASDM

ASDMASDM에서 터널 상태를 보려면 로 Monitoring > VPN 이동합니다. 제공되는 정보는 다음과 같습니다.

- 피어 IP 주소

- 터널을 구축하기 위해 사용되는 프로토콜

- 사용되는 암호화 알고리즘

- 터널이 가동된 시간과 가동 시간

- 수신 및 전송된 패킷 수입니다

팁: 데이터가 실시간으로 업데이트되지 않으므로 최신 값을 보려면 을 클릭하십시오Refresh.

VPN 모니터링 창

VPN 모니터링 창

CLI

CLI이 섹션에서는 CLI를 통해 컨피그레이션을 확인하는 방법에 대해 설명합니다.

1단계

1단계사이트 B 측에서 1단계 컨피그레이션을 확인하려면 CLI에 다음 명령을 입력합니다.

show crypto ikev1 sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 10.106.67.91

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVE2단계

2단계이 show crypto ipsec sa 명령은 피어 간에 구축된 IPsec SA를 표시합니다. 암호화된 터널은 IP 주소 10.106.67.90과 10.106.67.91 사이에 구축되어 네트워크 10.1.1.0과 10.2.2.0 사이를 이동하는 트래픽에 사용됩니다. 인바운드 및 아웃바운드 트래픽을 위해 구축된 2개의 ESP SA를 확인할 수 있습니다. AH(Authentication Header)는 AH SA가 없으므로 사용되지 않습니다.

사이트 A 측에서 2단계 컨피그레이션을 확인하려면 다음 명령을 CLI에 입력합니다.

interface: outside

Crypto map tag: outside_map, seq num: 20, local addr: 10.106.67.90

access-list 100 extended permit ip 10.1.1.0 255.255.255.0 10.2.2.0 255.255.255.0

local ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.2.2.0/255.255.255.0/0/0)

current_peer: 10.106.67.91

#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20

#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 20, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.67.90/0, remote crypto endpt.: 10.106.67.91/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: F8951DA2

current inbound spi : 662C7ABE

inbound esp sas:

spi: 0x662C7ABE (1714191038)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (3914998/28074)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x001FFFFF

outbound esp sas:

spi: 0xF8951DA2 (4170522018)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (3914998/28073)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

사이트 B측에서 2단계 컨피그레이션을 확인하려면 다음 명령을 CLI에 입력합니다.

interface: outside

Crypto map tag: outside_map, seq num: 20, local addr: 10.106.67.91

access-list 100 extended permit ip 10.2.2.0 255.255.255.0 10.1.1.0 255.255.255.0

local ident (addr/mask/prot/port): (10.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

current_peer: 10.106.67.90

#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20

#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 20, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.67.91/0, remote crypto endpt.: 10.106.67.90/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 662C7ABE

current inbound spi : F8951DA2

inbound esp sas:

spi: 0xF8951DA2 (4170522018)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373998/27737)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x001FFFFF

outbound esp sas:

spi: 0x662C7ABE (1714191038)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373998/27737)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001문제 해결

문제 해결컨피그레이션 문제를 트러블슈팅하려면 이 섹션에 제공된 정보를 사용하십시오.

터널 실패의 위치를 확인하려면 다음 debug 명령을 입력합니다.

debug crypto ikev1 127 (1단계)debug crypto ipsec 127 (2단계)

다음은 디버그 출력의 전체 예입니다.

IPSEC(crypto_map_check)-3: Looking for crypto map matching 5-tuple: Prot=1, saddr=10.1.1.10, sport=23043, daddr=10.2.2.10, dport=23043

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 20: matched.

Mar 15 05:41:39 [IKEv1 DEBUG]Pitcher: received a key acquire message, spi 0x0

IPSEC(crypto_map_check)-3: Looking for crypto map matching 5-tuple: Prot=1, saddr=10.1.1.10, sport=23043, daddr=10.2.2.10, dport=23043

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 20: matched.

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE Initiator: New Phase 1, Intf inside, IKE Peer 10.106.67.91 local Proxy Address 10.1.1.0, remote Proxy Address 10.2.2.0, Crypto map (outside_map)

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing ISAKMP SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Traversal VID ver 02 payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Traversal VID ver 03 payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Traversal VID ver RFC payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing Fragmentation VID + extended capabilities payload

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 172

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 132

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Oakley proposal is acceptable

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received NAT-Traversal RFC VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received Fragmentation VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, IKE Peer included IKE fragmentation capability flags: Main Mode: True Aggressive Mode: True

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing Cisco Unity VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing xauth V6 VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Send IOS VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Constructing ASA spoofing IOS Vendor ID payload (version: 1.0.0, capabilities: 20000001)

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Send Altiga/Cisco VPN3000/Cisco ASA GW VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 432

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 432

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing ISA_KE payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received Cisco Unity client VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received xauth V6 VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Processing VPN3000/ASA spoofing IOS Vendor ID payload (version: 1.0.0, capabilities: 20000001)

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received Altiga/Cisco VPN3000/Cisco ASA GW VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, Connection landed on tunnel_group 10.106.67.91

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Generating keys for Initiator...

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing ID payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Computing hash for ISAKMP

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Constructing IOS keep alive payload: proposal=32767/32767 sec.

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing dpd vid payload

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) + VENDOR (13) + NONE (0) total length : 96

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Automatic NAT Detection Status: Remote end is NOT behind a NAT device This end is NOT behind a NAT device

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) + VENDOR (13) + NONE (0) total length : 96

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ID payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, ID_IPV4_ADDR ID received 10.106.67.91

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Computing hash for ISAKMP

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Processing IOS keep alive payload: proposal=32767/32767 sec.

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Received DPD VID

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, Connection landed on tunnel_group 10.106.67.91

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Oakley begin quick mode

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator starting QM: msg id = ad712fa9

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, PHASE 1 COMPLETED

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, Keep-alive type for this connection: DPD

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Starting P1 rekey timer: 73440 seconds.

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Add to IKEv1 Tunnel Table succeeded for SA with logical ID 8192

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Add to IKEv1 MIB Table succeeded for SA with logical ID 8192

IPSEC INFO: Setting an IPSec timer of type SA Purge Timer for 30 seconds with a jitter value of 0

IPSEC INFO: IPSec SA PURGE timer started SPI 0x0001B739

IPSEC: New embryonic SA created @ 0x00007f05294f4620,

SCB : 0x294CFE60,

Direction : inbound

SPI : 0x50EF49AD

Session ID : 0x00002000

VPIF num : 0x00000002

Tunnel type : l2l

Protocol : esp

Lifetime : 240 seconds

SA handle : 0x0001B739

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, IKE got SPI from key engine: SPI = 0x50ef49ad

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, oakley constructing quick mode

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing blank hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing IPSec SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing IPSec nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing pfs ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing proxy ID

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Transmitting Proxy Id:

Local subnet: 10.1.1.0 mask 255.255.255.0 Protocol 0 Port 0

Remote subnet: 10.2.2.0 Mask 255.255.255.0 Protocol 0 Port 0

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator sending Initial Contact

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing qm hash payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator sending 1st QM pkt: msg id = ad712fa9

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=ad712fa9) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + KE (4) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 464

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=ad712fa9) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + KE (4) + ID (5) + ID (5) + NONE (0) total length : 436

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ISA_KE for PFS in phase 2

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ID payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, ID_IPV4_ADDR_SUBNET ID received--10.1.1.0--255.255.255.0

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ID payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, ID_IPV4_ADDR_SUBNET ID received--10.2.2.0--255.255.255.0

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, loading all IPSEC SAs

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Generating Quick Mode Key!

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Generating Quick Mode Key!

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Security negotiation complete for LAN-to-LAN Group (10.106.67.91) Initiator, Inbound SPI = 0x50ef49ad, Outbound SPI = 0xea689811

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, oakley constructing final quick mode

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator sending 3rd QM pkt: msg id = ad712fa9

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=ad712fa9) with payloads : HDR + HASH (8) + NONE (0) total length : 76

IPSEC INFO: Setting an IPSec timer of type SA Purge Timer for 30 seconds with a jitter value of 0

IPSEC INFO: IPSec SA PURGE timer started SPI 0x00024311

IPSEC: New embryonic SA created @ 0x00007f05294fd920,

SCB : 0x294CCDB0,

Direction : outbound

SPI : 0xEA689811

Session ID : 0x00002000

VPIF num : 0x00000002

Tunnel type : l2l

Protocol : esp

Lifetime : 240 seconds

SA handle : 0x00024311

Rule Lookup for local 10.1.1.0 to remote 10.2.2.0

Peer matched map outside_map sequence 20

PROXY MATCH on crypto map outside_map seq 20

IPSEC DEBUG: Using NP outbound permit rule for SPI 0xEA689811

IPSEC: Completed host OBSA update, SPI 0xEA689811

IPSEC: Creating outbound VPN context, SPI 0xEA689811

Flags : 0x00000005

SA : 0x00007f05294fd920

SPI : 0xEA689811

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x00000000

SCB : 0x02CEE703

Channel: 0x00007f0533c4f700

IPSEC: Completed outbound VPN context, SPI 0xEA689811

VPN handle: 0x000000000000763c

IPSEC: New outbound encrypt rule, SPI 0xEA689811

Src addr: 10.1.1.0

Src mask: 255.255.255.0

Dst addr: 10.2.2.0

Dst mask: 255.255.255.0

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 0

Use protocol: false

SPI: 0x00000000

Use SPI: false

IPSEC: Completed outbound encrypt rule, SPI 0xEA689811

Rule ID: 0x00007f05294f8a60

IPSEC: New outbound permit rule, SPI 0xEA689811

Src addr: 10.106.67.90

Src mask: 255.255.255.255

Dst addr: 10.106.67.91

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0xEA689811

Use SPI: true

IPSEC: Completed outbound permit rule, SPI 0xEA689811

Rule ID: 0x00007f05294f9110

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, IKE got a KEY_ADD msg for SA: SPI = 0xea689811

IPSEC: New embryonic SA created @ 0x00007f05294f4620,

SCB : 0x294CFE60,

Direction : inbound

SPI : 0x50EF49AD

Session ID : 0x00002000

VPIF num : 0x00000002

Tunnel type: l2l

Protocol : esp

Lifetime : 240 seconds

SA handle : 0x0001B739

Rule Lookup for local 10.1.1.0 to remote 10.2.2.0

Peer matched map outside_map sequence 20

PROXY MATCH on crypto map outside_map seq 20

IPSEC DEBUG: Using NP inbound permit rule for SPI 0x50EF49AD

IPSEC: Completed host IBSA update, SPI 0x50EF49AD

IPSEC: Creating inbound VPN context, SPI 0x50EF49AD

Flags: 0x00000006

SA : 0x00007f05294f4620

SPI : 0x50EF49AD

MTU : 0 bytes

VCID : 0x00000000

Peer : 0x0000763C

SCB : 0x02CE8BB3

Channel: 0x00007f0533c4f700

IPSEC: Completed inbound VPN context, SPI 0x50EF49AD

VPN handle: 0x00000000000086bc

IPSEC: Updating outbound VPN context 0x0000763C, SPI 0xEA689811

Flags: 0x00000005

SA : 0x00007f05294fd920

SPI : 0xEA689811

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x000086BC

SCB : 0x02CEE703

Channel: 0x00007f0533c4f700

IPSEC: Completed outbound VPN context, SPI 0xEA689811

VPN handle: 0x000000000000763c

IPSEC: Completed outbound inner rule, SPI 0xEA689811

Rule ID: 0x00007f05294f8a60

IPSEC: Completed outbound outer SPD rule, SPI 0xEA689811

Rule ID: 0x00007f05294f9110

IPSEC: New inbound tunnel flow rule, SPI 0x50EF49AD

Src addr: 10.2.2.0

Src mask: 255.255.255.0

Dst addr: 10.1.1.0

Dst mask: 255.255.255.0

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 0

Use protocol: false

SPI: 0x00000000

Use SPI: false

IPSEC: Completed inbound tunnel flow rule, SPI 0x50EF49AD

Rule ID: 0x00007f05294f8180

IPSEC: New inbound decrypt rule, SPI 0x50EF49AD

Src addr: 10.106.67.91

Src mask: 255.255.255.255

Dst addr: 10.106.67.90

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x50EF49AD

Use SPI: true

IPSEC: Completed inbound decrypt rule, SPI 0x50EF49AD

Rule ID: 0x00007f05294f7ad0

IPSEC: New inbound permit rule, SPI 0x50EF49AD

Src addr: 10.106.67.91

Src mask: 255.255.255.255

Dst addr: 10.106.67.90

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x50EF49AD

Use SPI: true

IPSEC: Completed inbound permit rule, SPI 0x50EF49AD

Rule ID: 0x00007f05294f4510

IPSEC INFO: Destroying an IPSec timer of type SA Purge Timer

IPSEC INFO: Destroying an IPSec timer of type SA Purge Timer

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Pitcher: received KEY_UPDATE, spi 0x50ef49ad

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Starting P2 rekey timer: 24480 seconds.

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, PHASE 2 COMPLETED (msgid=ad712fa9) 개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

10-Jul-2015 |

최초 릴리스 |

Cisco 엔지니어가 작성

- 벤카타 아디티야 BCisco TAC 엔지니어

- 라훌 고빈단Cisco TAC 엔지니어

- 파반 군두기술 컨설팅 엔지니어

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백