소개

이 문서에서는 Cisco ASA(Adaptive Security Appliance)를 Cisco Firepower로 마이그레이션하는 절차에 대해 설명합니다.

기고자: Cisco TAC 엔지니어 Ricardo Vera

사전 요구 사항

요구 사항

Cisco는 Cisco FTD(Firewall Threat Defense) 및 ASA(Adaptive Security Appliance)에 대해 알고 있는 것이 좋습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Windows PC with Firepower Migration Tool(FMT) v3.0.1

- ASA(Adaptive Security Appliance) v9.16.1

- FMCv(Secure Firewall Management Center) v7.0.1

- FTDv(Secure Firewall Threat Defense Virtual) v7.0.1

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이 문서의 구체적인 요구 사항은 다음과 같습니다.

- Cisco ASA(Adaptive Security Appliance) 버전 8.4 이상

- FMCv(Secure Firewall Management Center) 버전 6.2.3 이상

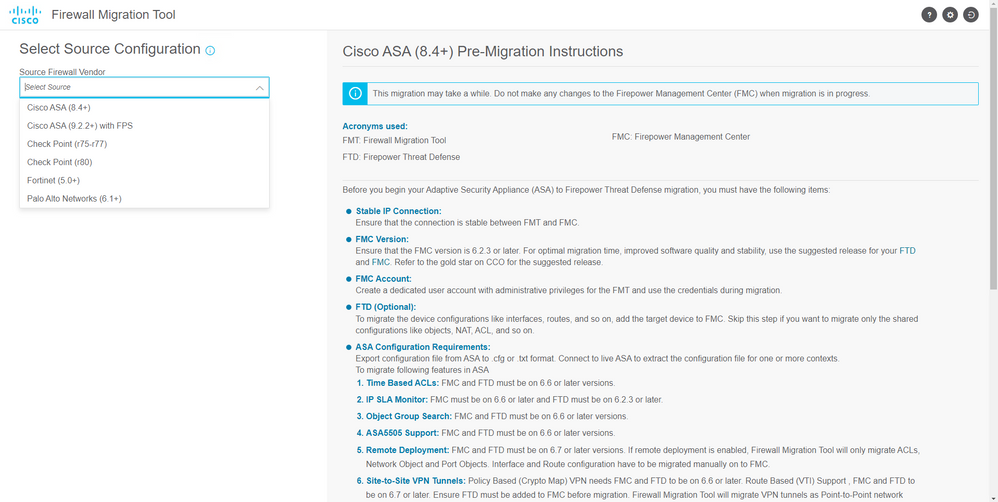

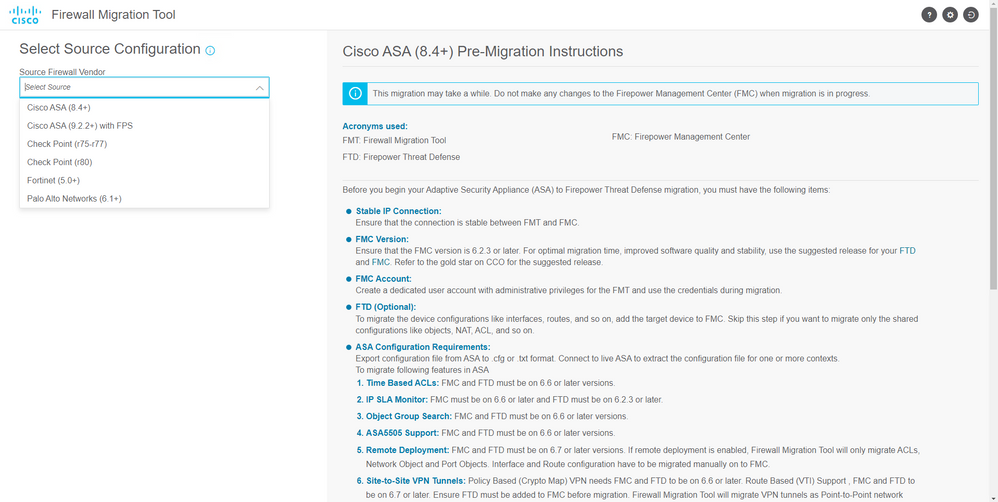

Firewall Migration Tool은 다음 디바이스 목록을 지원합니다.

- Cisco ASA(8.4+)

- Cisco ASA(9.2.2+) with FPS

- 검사점(r75-r77)

- 검사점(r80)

- Fortinet(5.0+)

- Palo Alto Networks(6.1+)

마이그레이션을 진행하기 전에 방화벽 마이그레이션 툴에 대한 지침 및 제한을 고려하십시오.

구성

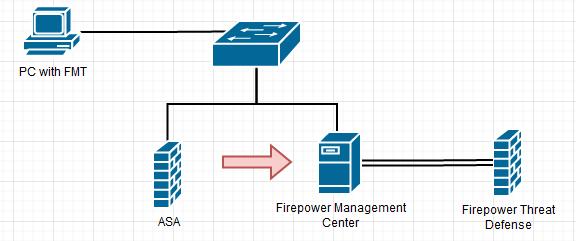

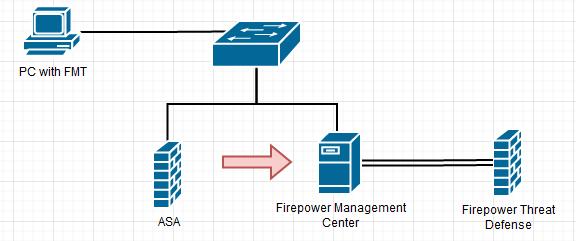

네트워크 다이어그램

컨피그레이션 단계

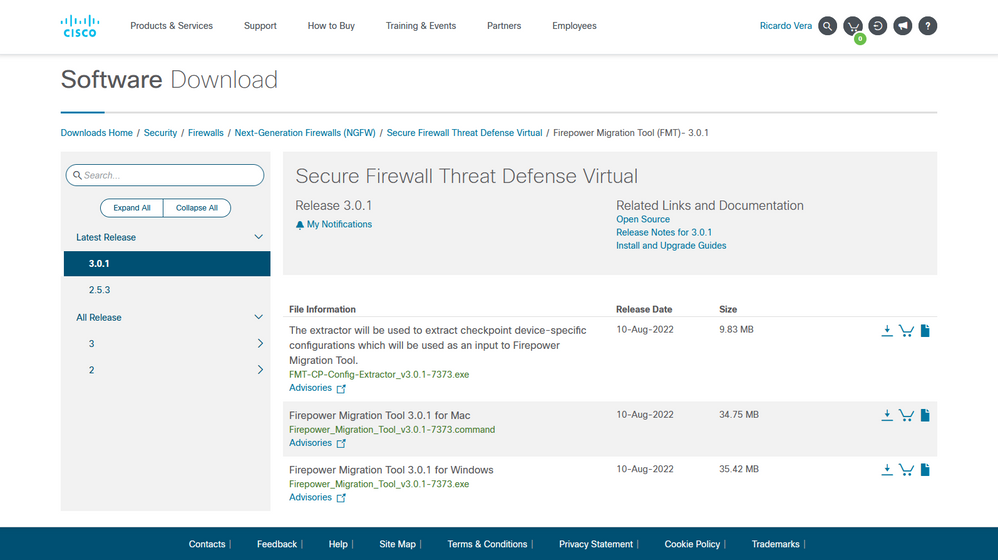

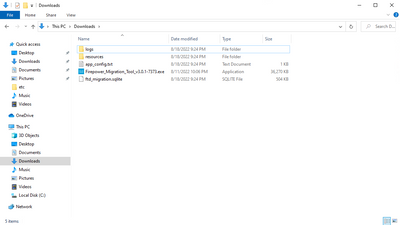

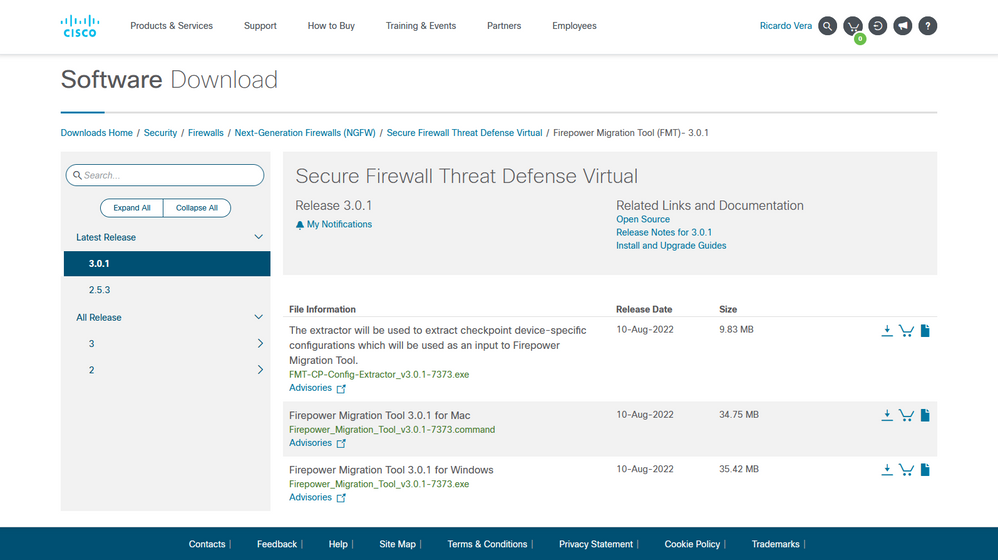

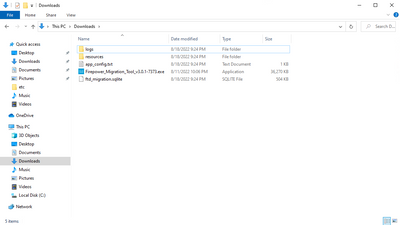

- Cisco Software Central에서 최신 Firepower Migration Tool을 다운로드합니다.

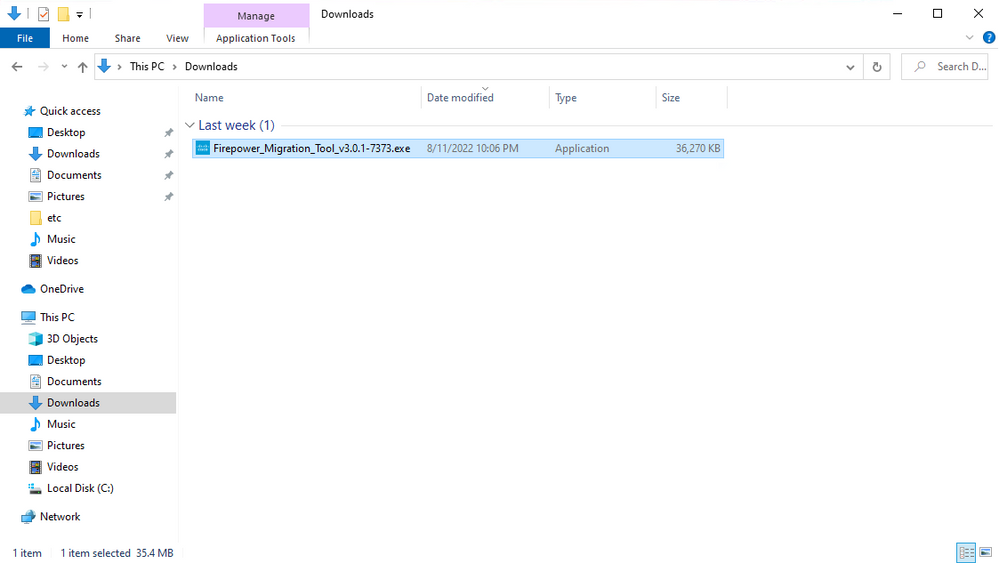

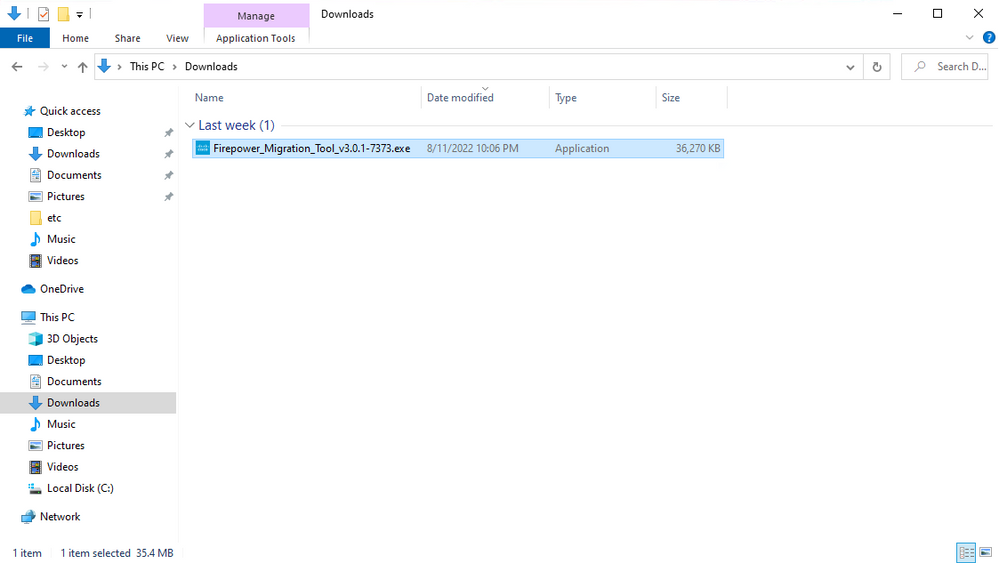

- 이전에 컴퓨터에 다운로드한 파일을 클릭합니다.

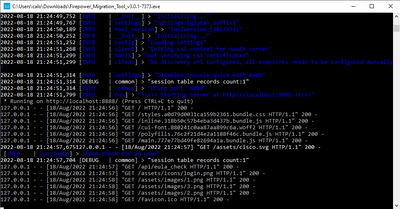

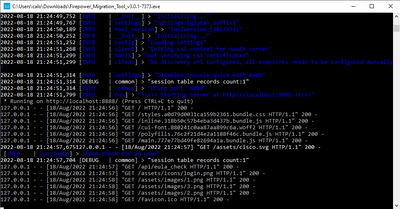

참고: 프로그램이 자동으로 열리고 콘솔이 파일을 실행한 디렉토리에 내용을 자동으로 생성합니다.

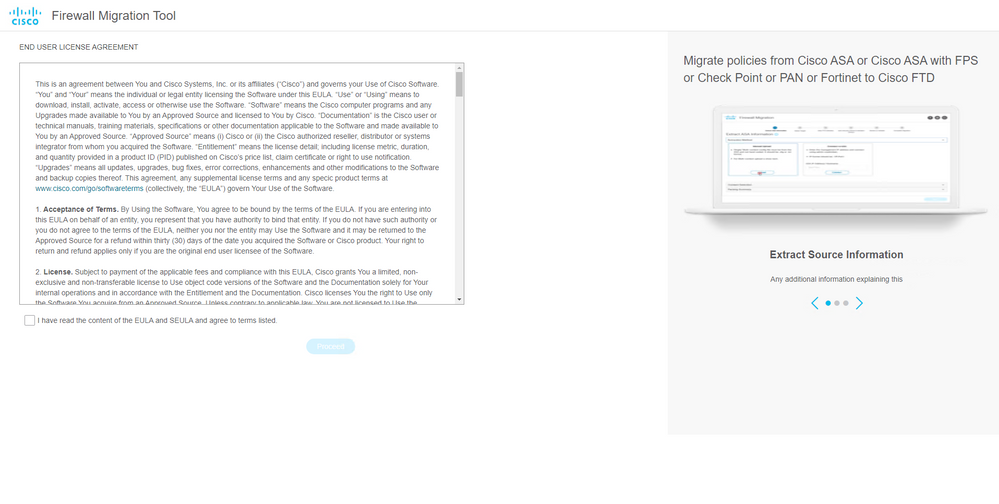

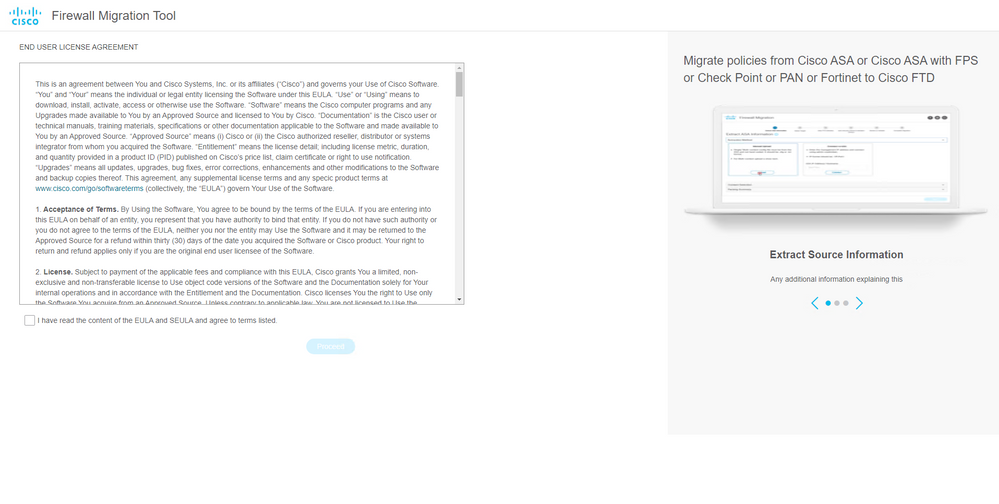

- 프로그램을 실행하면 "최종 사용자 사용권 계약"이 표시된 웹 브라우저가 열립니다.

- 약관에 동의하려면 확인란을 선택합니다.

- Proceed(진행)를 클릭합니다.

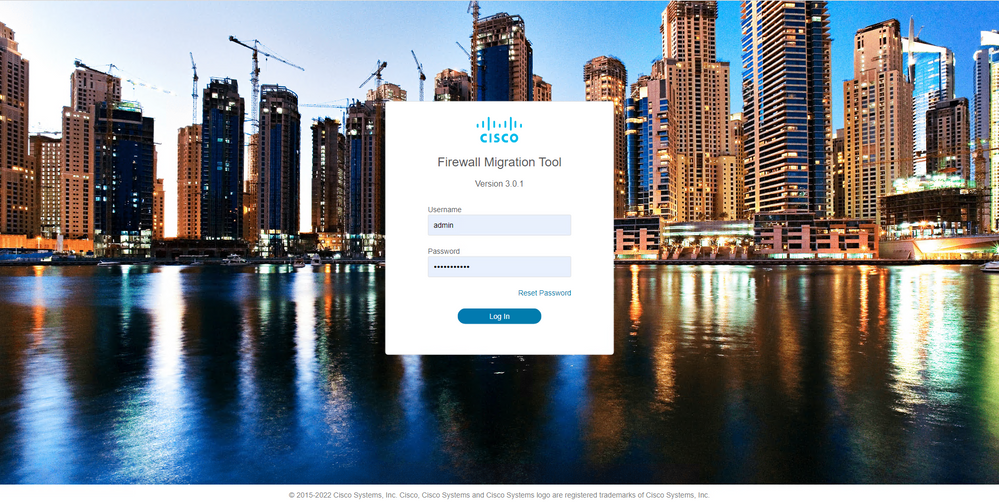

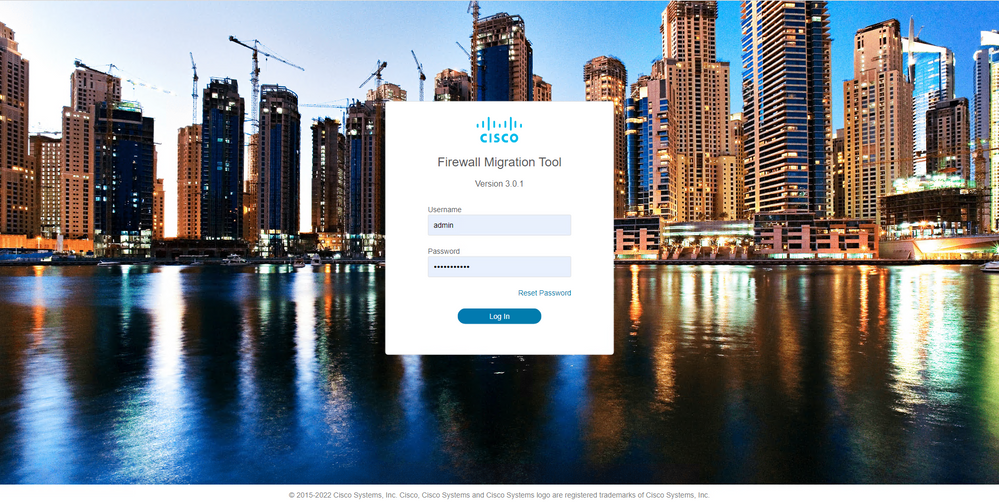

- 마이그레이션 툴에 로그인합니다.

- CCO 계정 또는 로컬 기본 계정으로 로그인할 수 있습니다.

- 로컬 기본 계정 자격 증명은 다음과 같습니다.

admin/Admin123

- 마이그레이션할 소스 방화벽을 선택합니다.

- 이 예에서는 Cisco ASA(8.4+)가 소스로 사용됩니다.

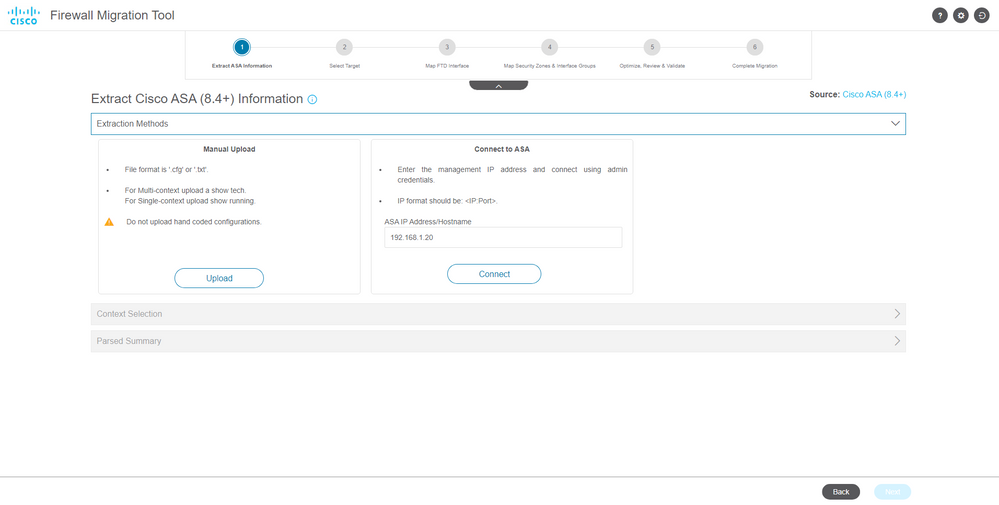

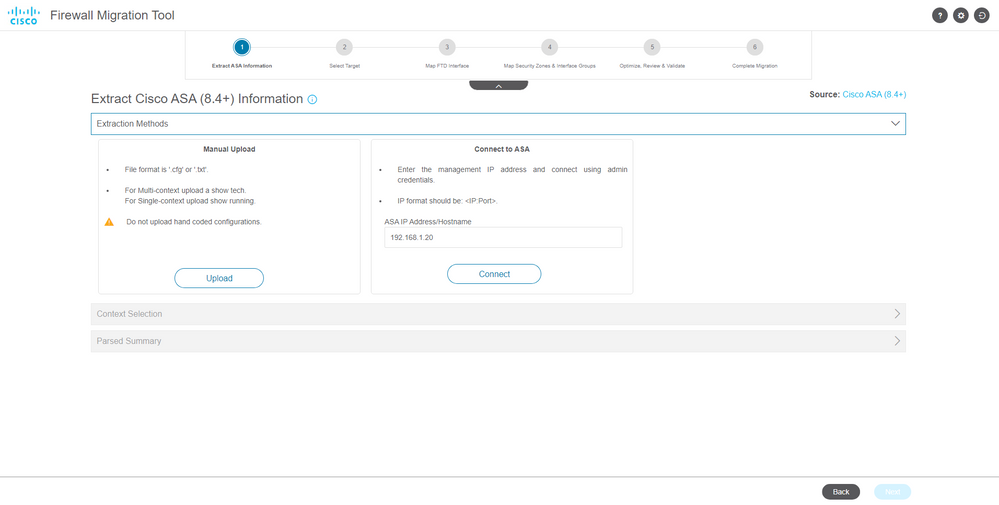

- 컨피그레이션을 가져오는 데 사용할 추출 방법을 선택합니다.

- 수동 업로드를 수행하려면

Running Config ".cfg" 또는 ".txt" 형식의 ASA 파일

- ASA에 연결하여 방화벽에서 직접 컨피그레이션을 추출합니다.

참고: 이 예에서는 ASA에 직접 연결합니다.

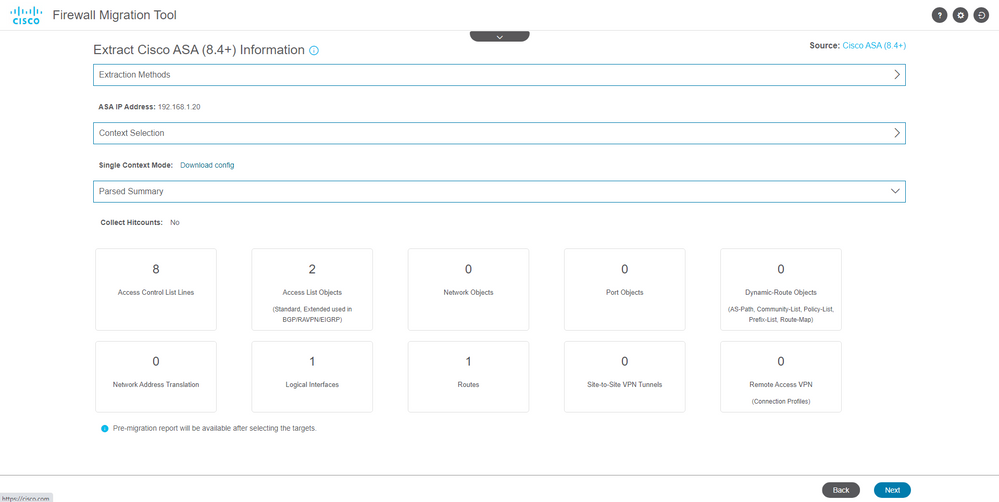

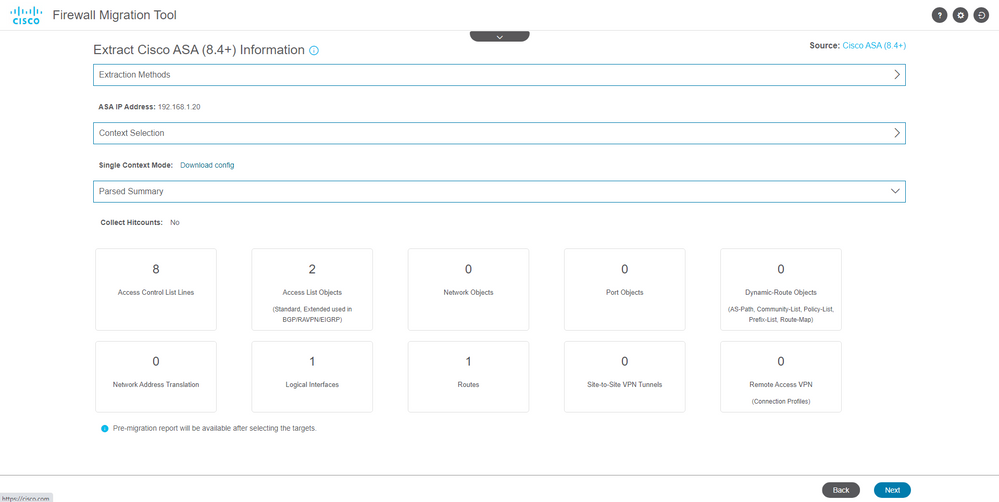

- 방화벽에 있는 컨피그레이션의 요약이 대시보드로 표시됩니다. Next(다음)를 클릭하십시오.

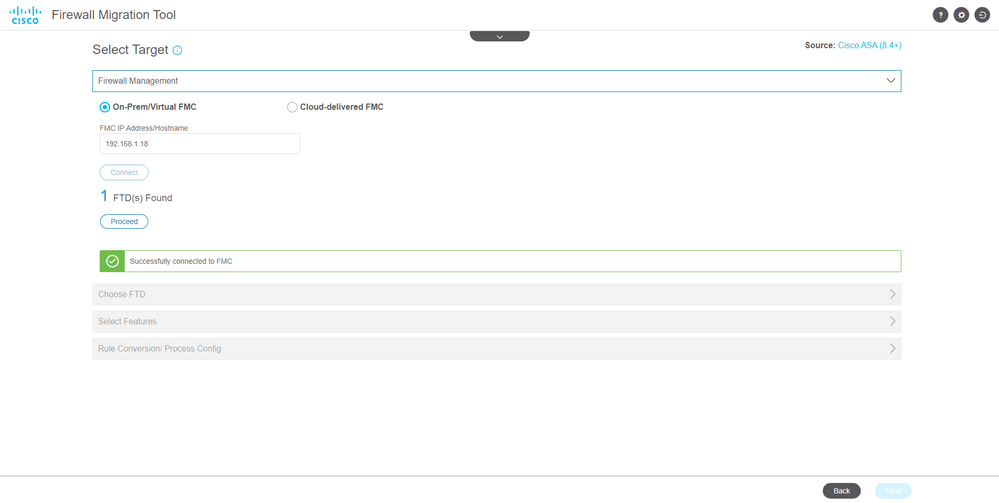

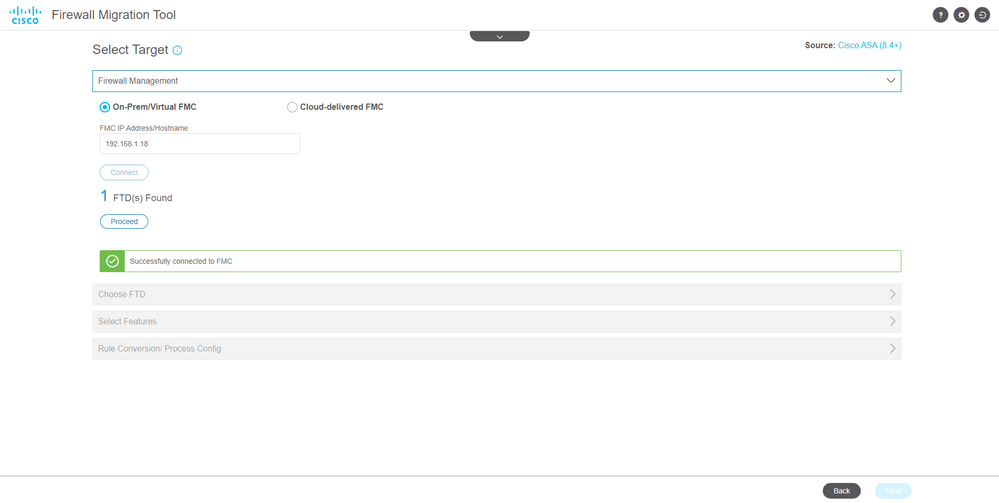

- 마이그레이션에 사용할 대상 FMC를 선택합니다.

- FMC의 IP를 제공합니다.

- FMC의 로그인 자격 증명을 묻는 팝업 창이 열립니다.

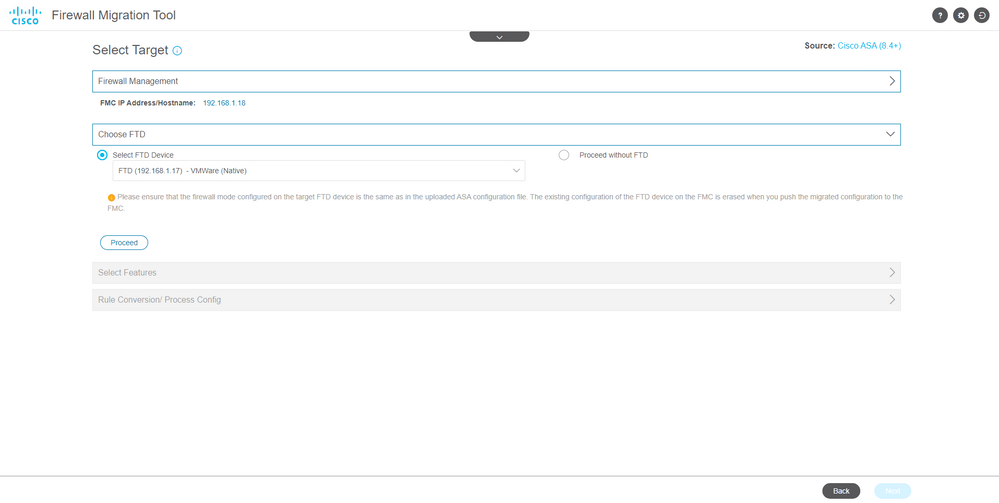

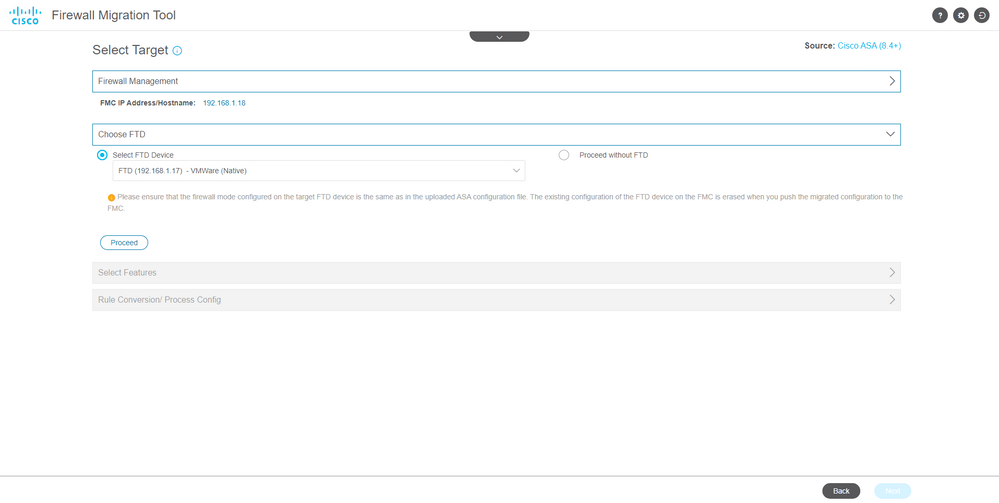

- (선택 사항) 사용할 대상 FTD를 선택합니다.

- FTD로 마이그레이션하도록 선택하는 경우 사용할 FTD를 선택합니다.

- FTD를 사용하지 않으려면 확인란을 채울 수 있습니다

Proceed without FTD

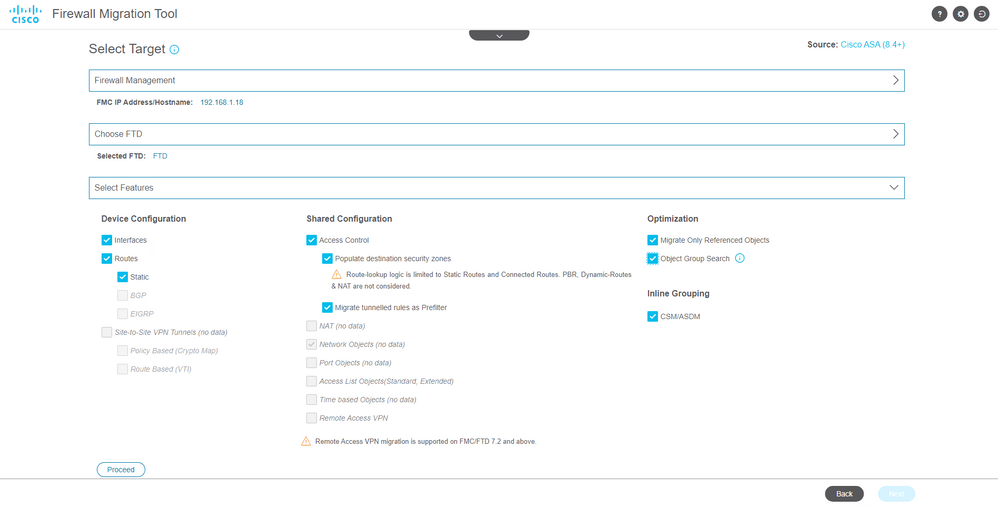

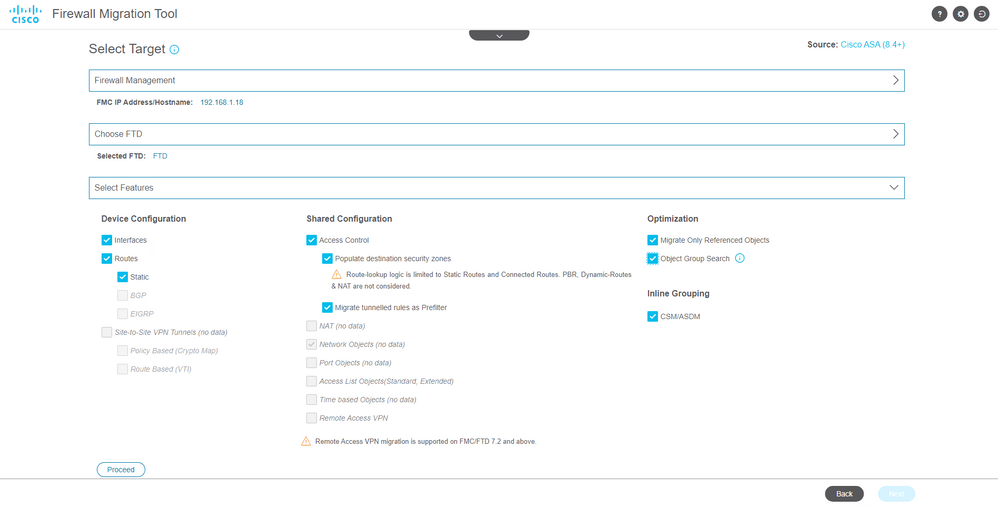

- 마이그레이션할 구성을 선택하면 옵션이 스크린샷에 표시됩니다.

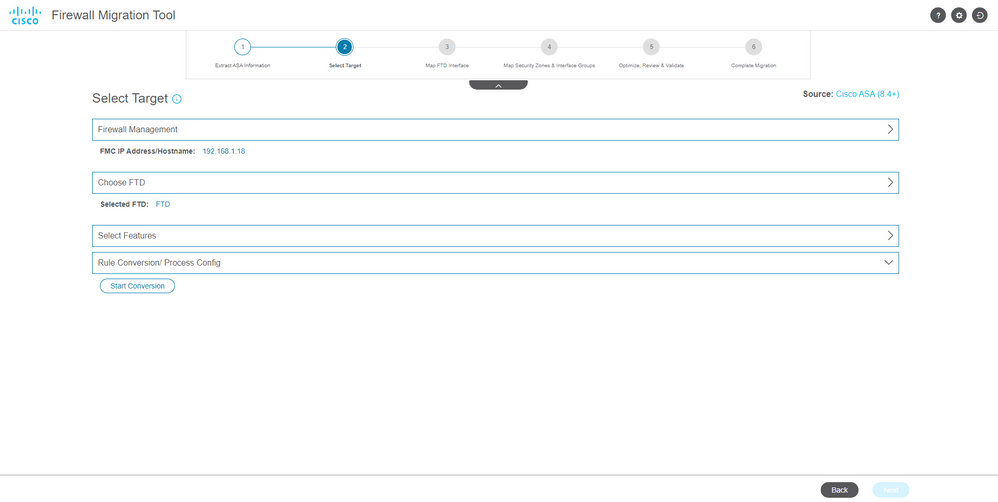

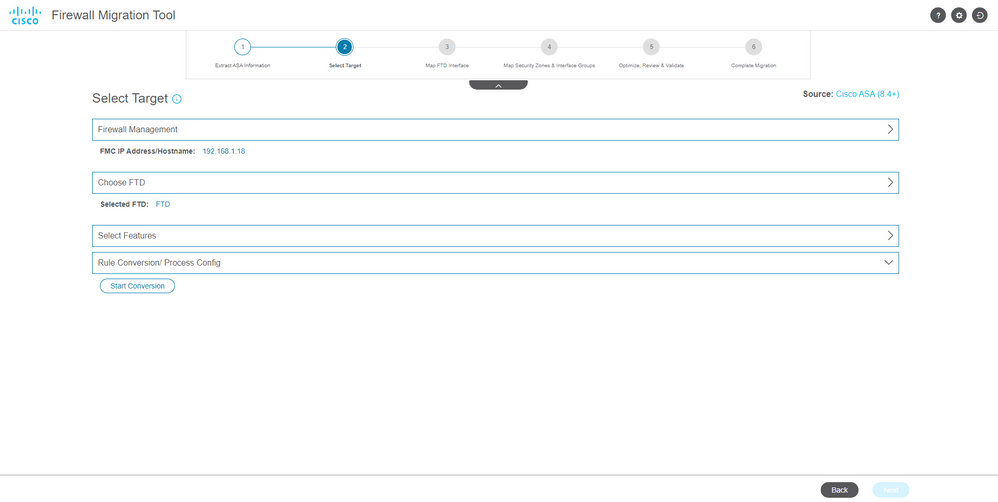

- ASA에서 FTD로의 컨피그레이션 변환을 시작합니다.

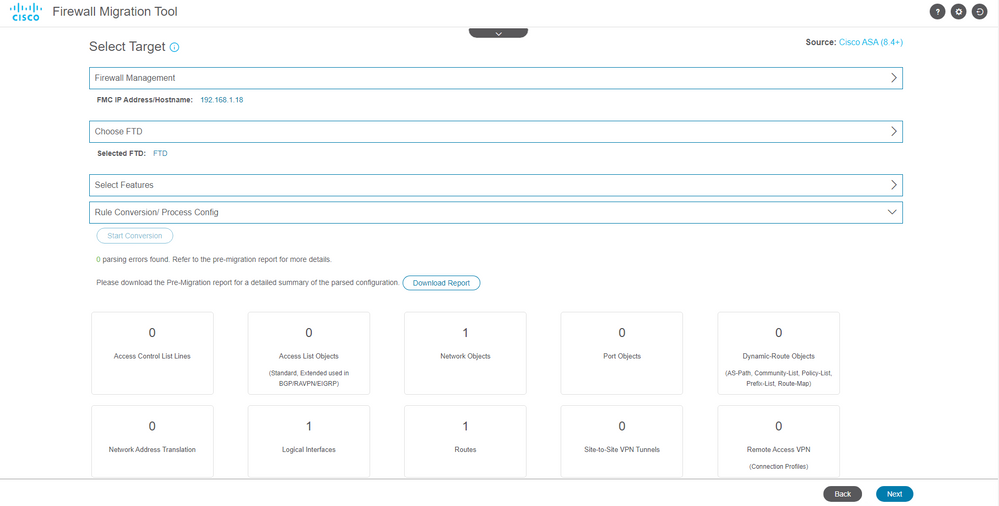

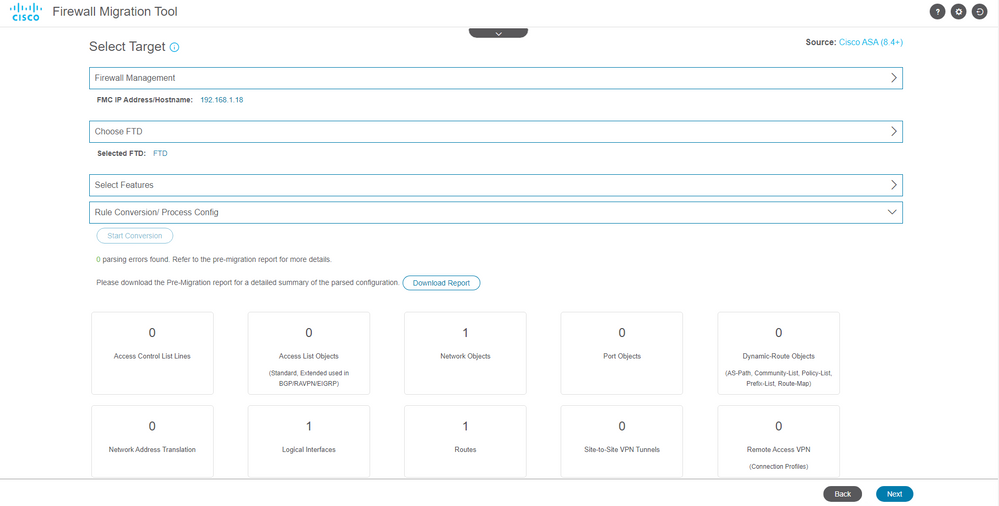

- 변환이 완료되면 마이그레이션할 객체의 요약이 포함된 대시보드가 표시됩니다(호환성으로 제한).

- 필요에 따라

Download Report 마이그레이션할 컨피그레이션의 요약을 수신합니다.

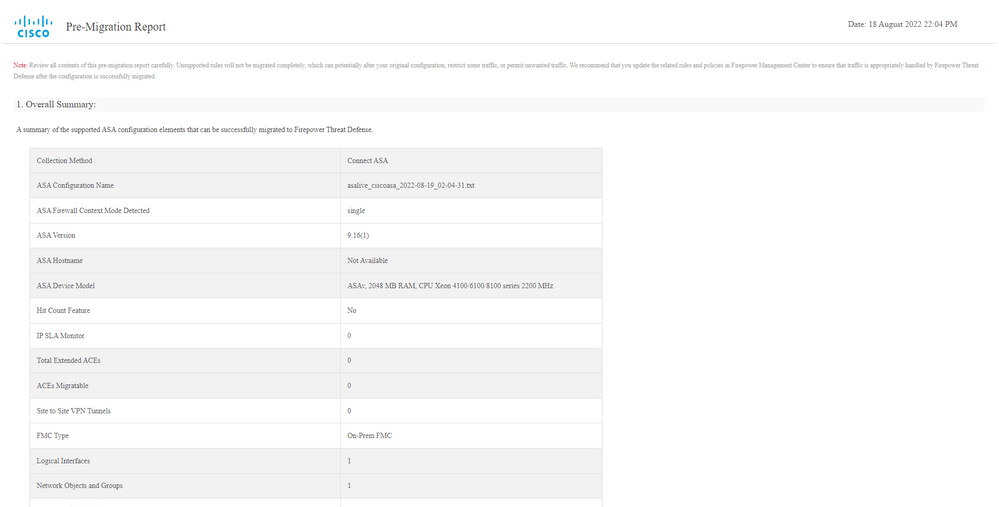

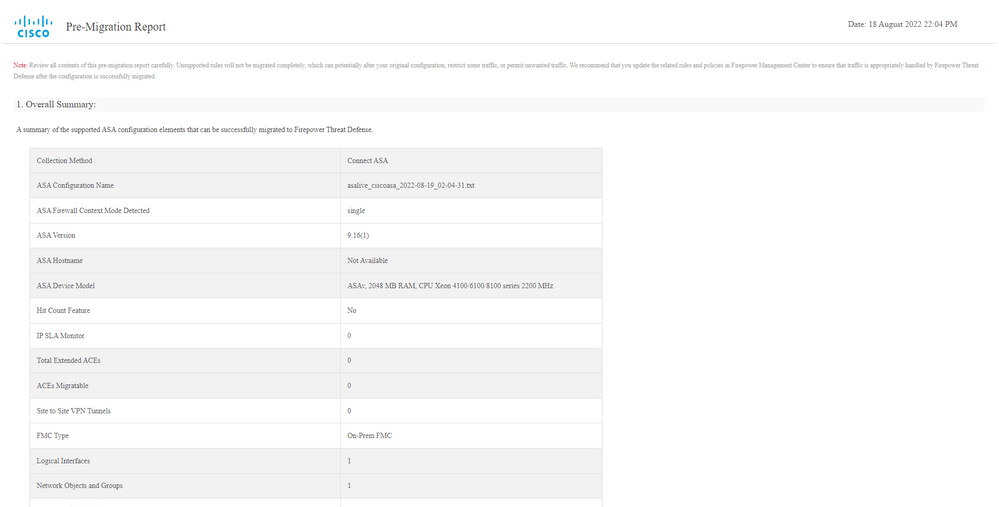

그림과 같은 마이그레이션 전 보고서 예:

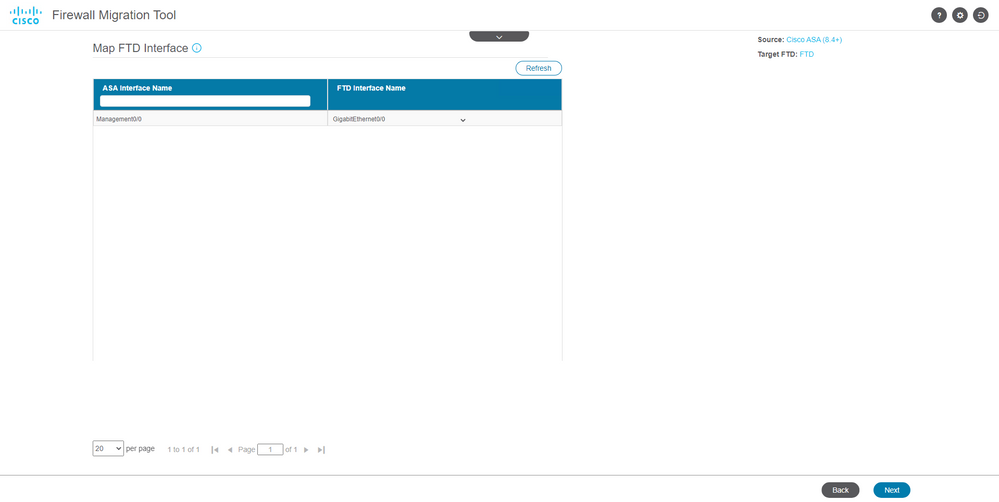

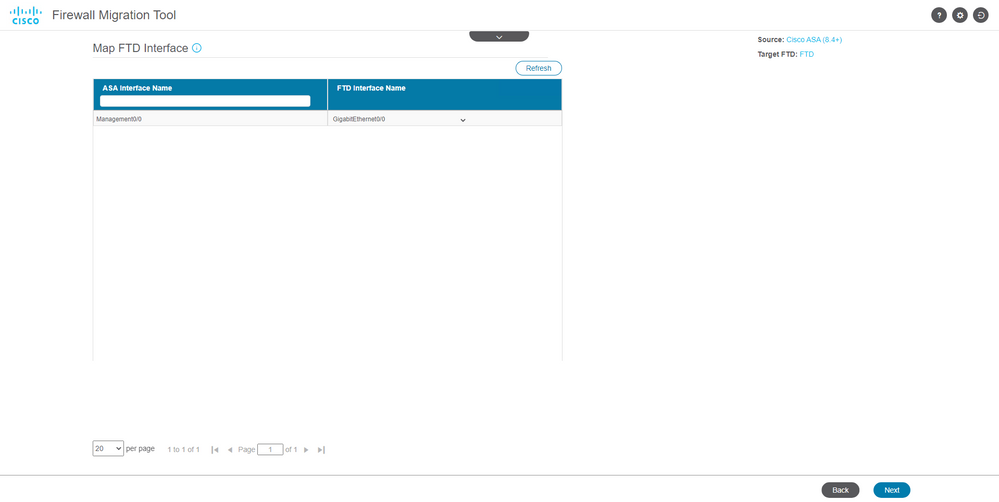

- ASA 인터페이스를 마이그레이션 툴의 FTD 인터페이스와 매핑합니다.

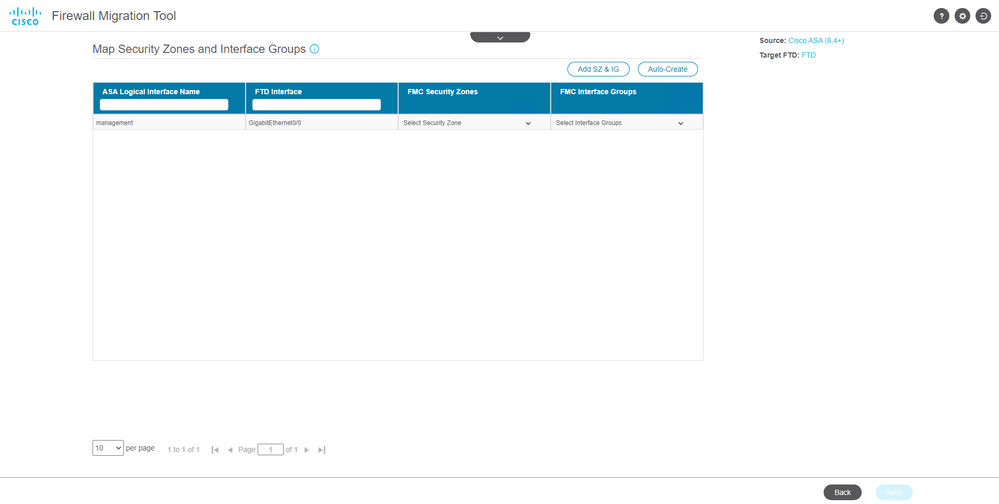

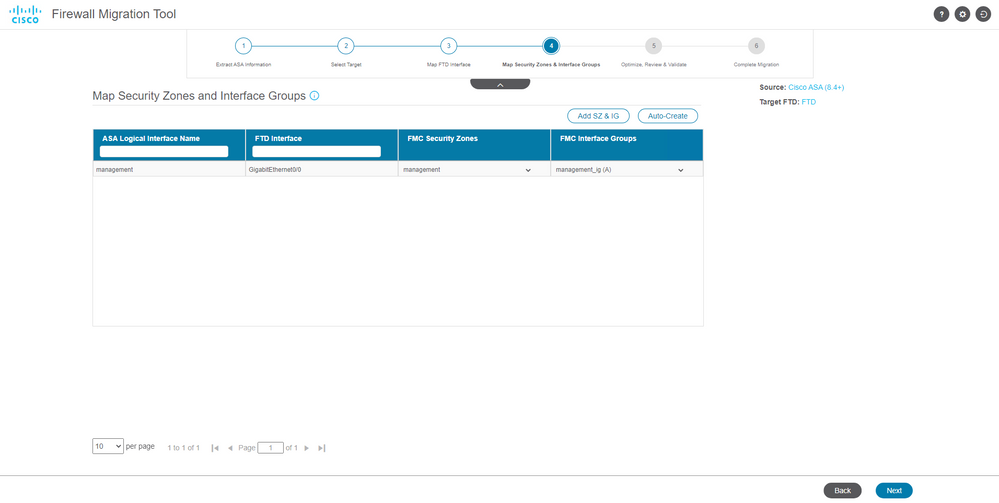

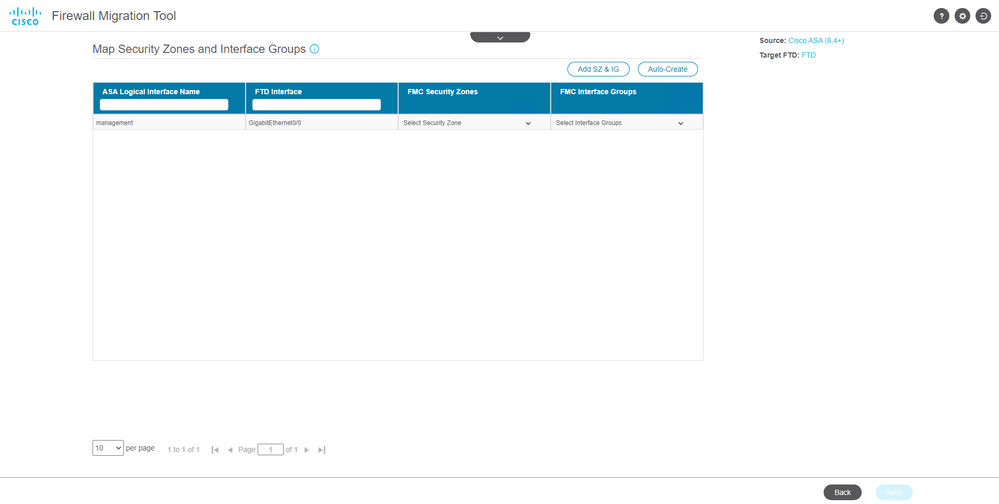

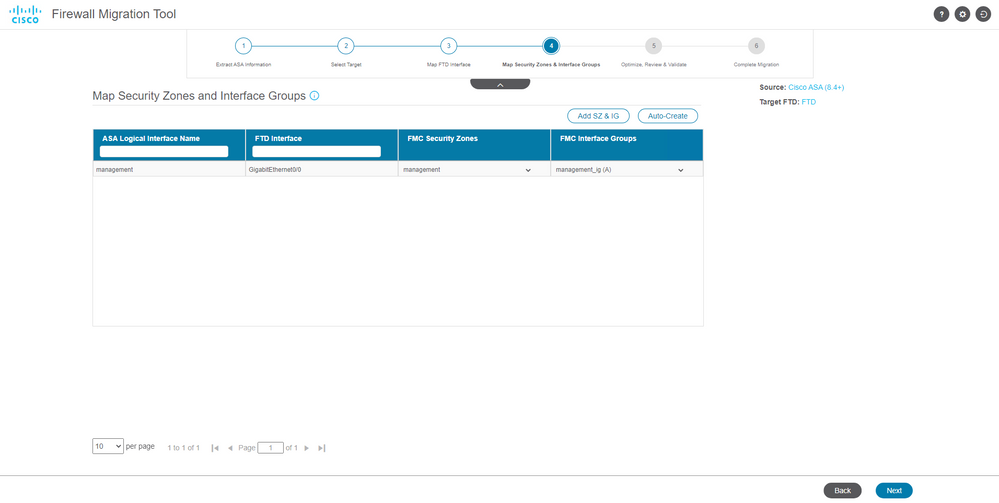

- FTD에서 인터페이스에 대한 보안 영역 및 인터페이스 그룹 생성

SZ(Security Zones) 및 IG(Interface Groups)는 그림과 같이 툴에 의해 자동으로 생성됩니다.

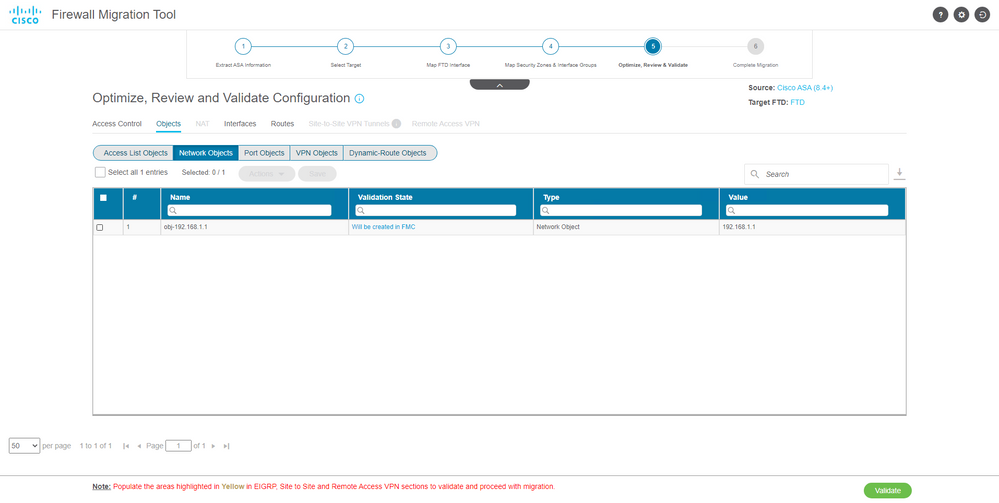

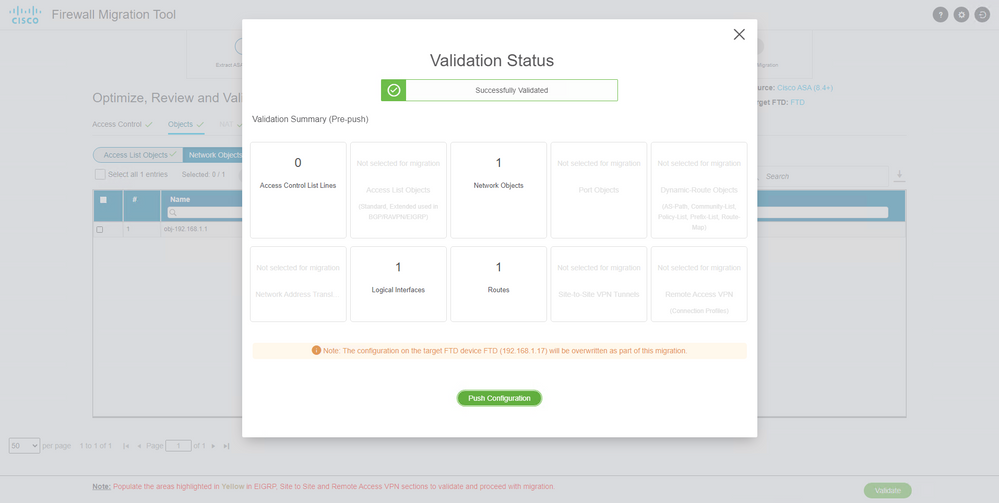

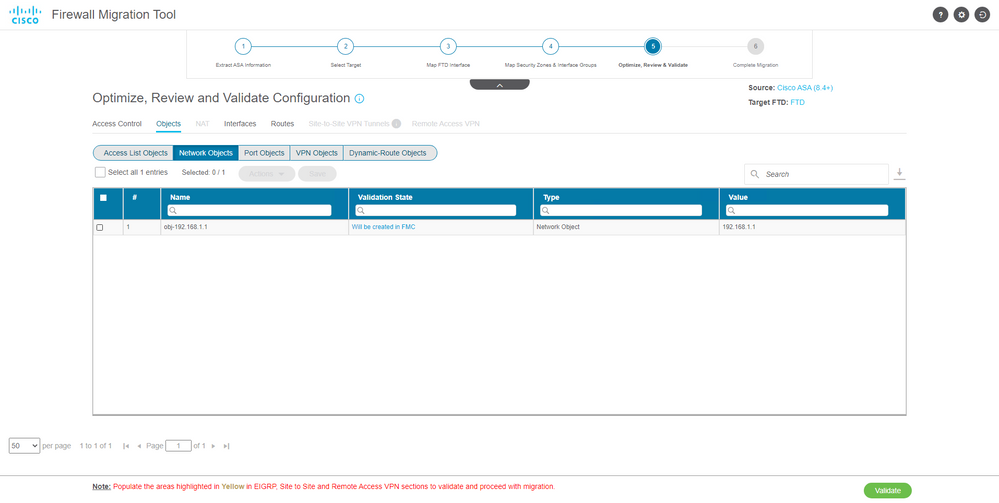

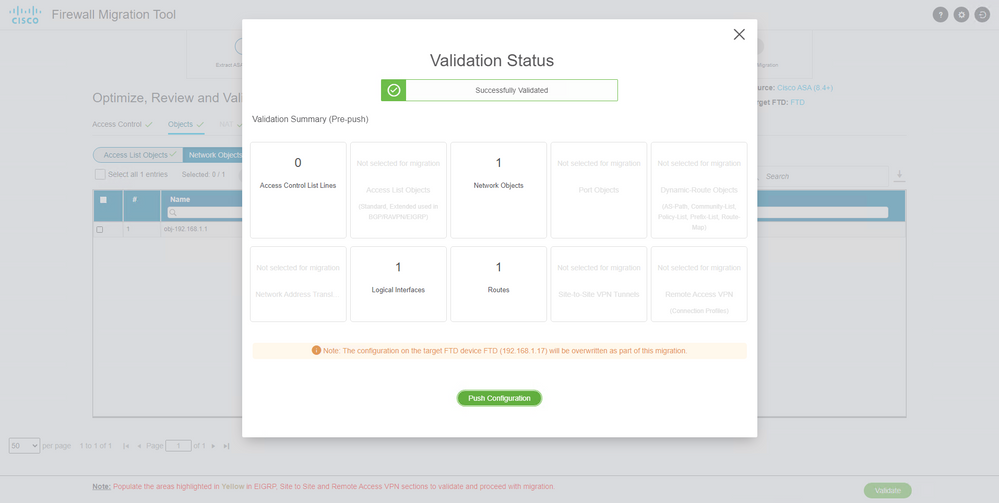

- 마이그레이션 툴에서 마이그레이션할 구성을 검토하고 검증합니다.

- 컨피그레이션 검토 및 최적화를 이미 완료한 경우

Validate.

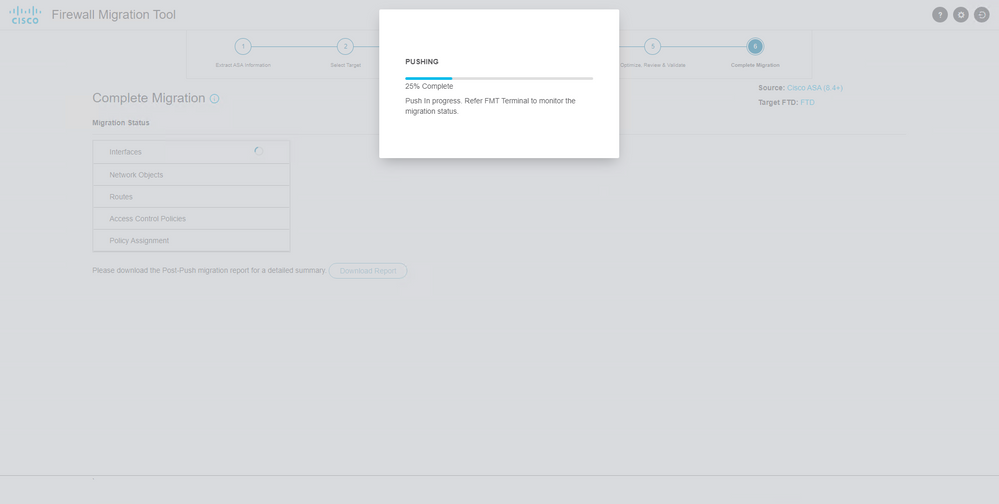

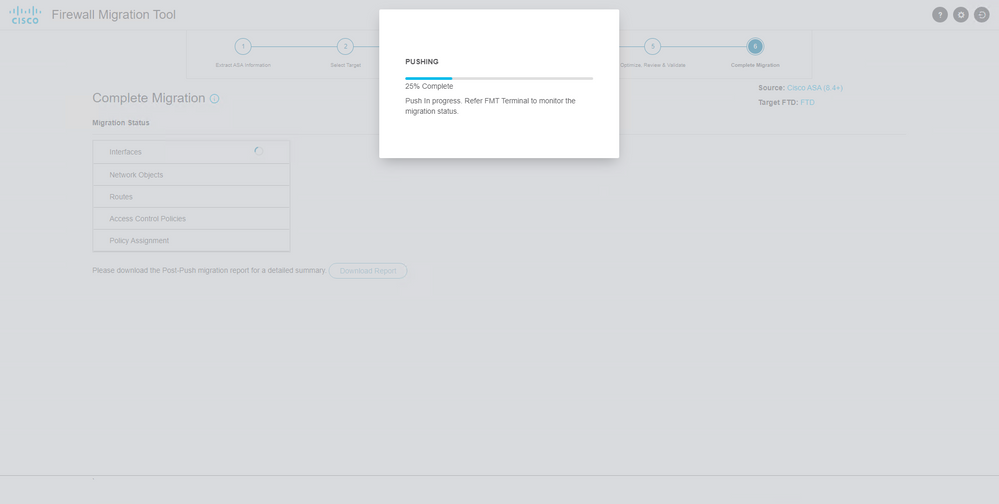

- 검증 상태가 성공하면 컨피그레이션을 대상 디바이스에 푸시합니다.

그림과 같이 마이그레이션 툴을 통해 전달된 컨피그레이션의 예:

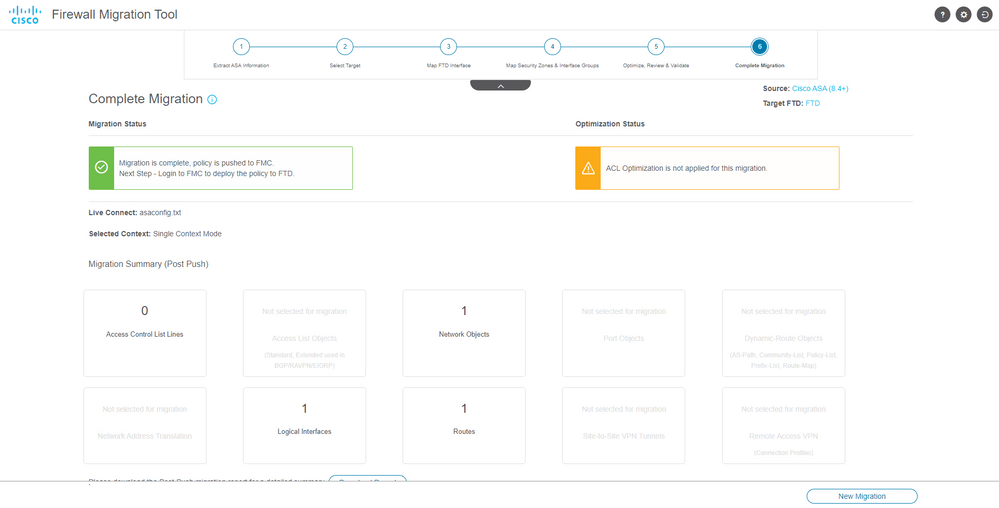

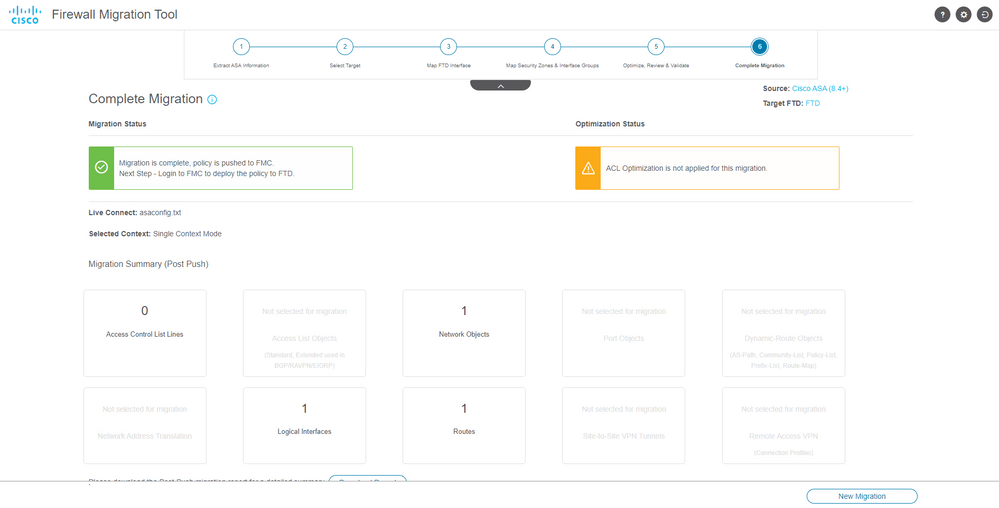

이미지에 표시된 대로 성공적인 마이그레이션의 예:

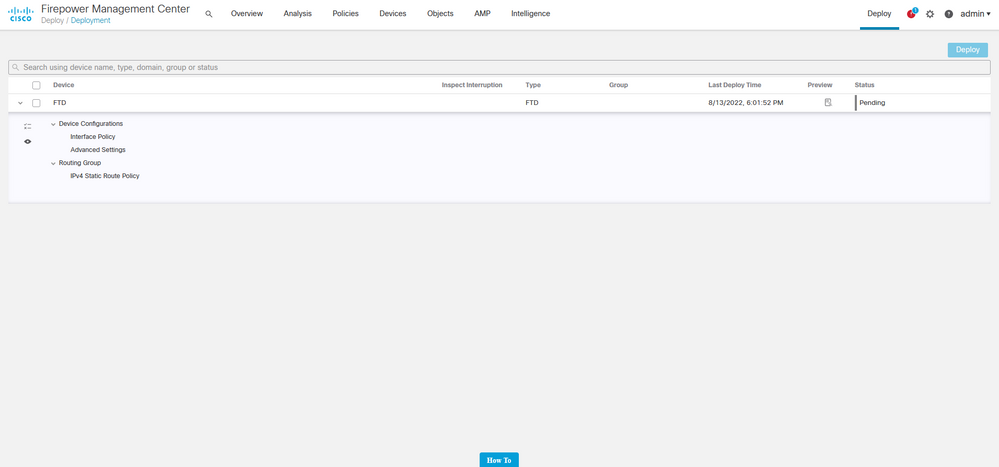

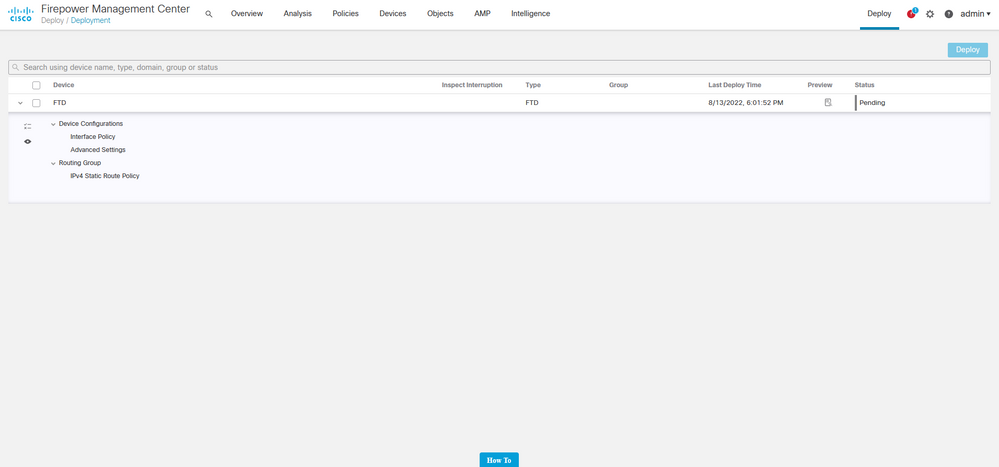

- (선택 사항) 컨피그레이션을 FTD로 마이그레이션하도록 선택한 경우, 컨피그레이션을 구축하려면 FMC에서 방화벽으로 사용 가능한 컨피그레이션을 푸시하는 구축이 필요합니다.

- FMC GUI에 로그인합니다.

- 탐색

Deploy 탭.

- 방화벽에 컨피그레이션을 푸시하려면 구축을 선택합니다.

- 클릭

Deploy.

문제 해결

이 섹션에서는 설정 문제 해결에 사용할 수 있는 정보를 제공합니다.

Firepower Migration Tool 파일이 배치된 디렉토리의 로그를 확인합니다. 예를 들면 다음과 같습니다.

Firepower_Migration_Tool_v3.0.1-7373.exe/logs/log_2022-08-18-21-24-46.log

피드백

피드백