소개

이 문서에서는 FPR4145에서 ASA(Adaptive Security Appliance)에서 FTD(Firepower Threat Defense) 마이그레이션의 예를 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- ASA에 대한 기본 지식

- FMC(Firepower 관리 센터) 및 FTD에 대한 지식

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- ASA 버전 9.12(2)

- FTD 버전 6.7.0

- FMC 버전 6.7.0

- Firepower Migration Tool 버전 2.5.0

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

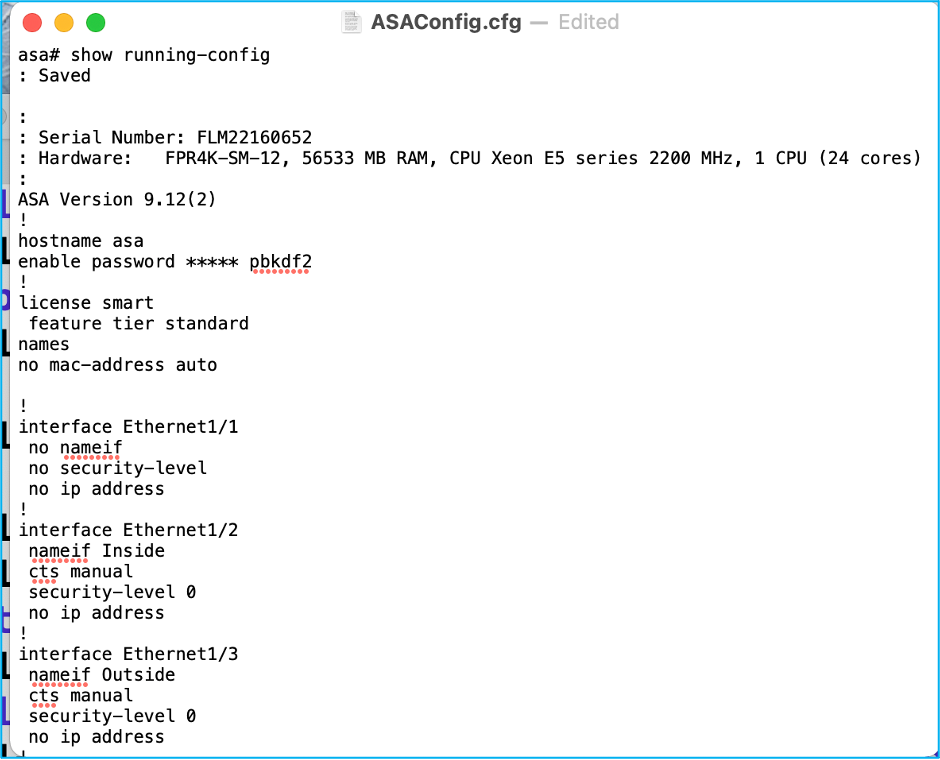

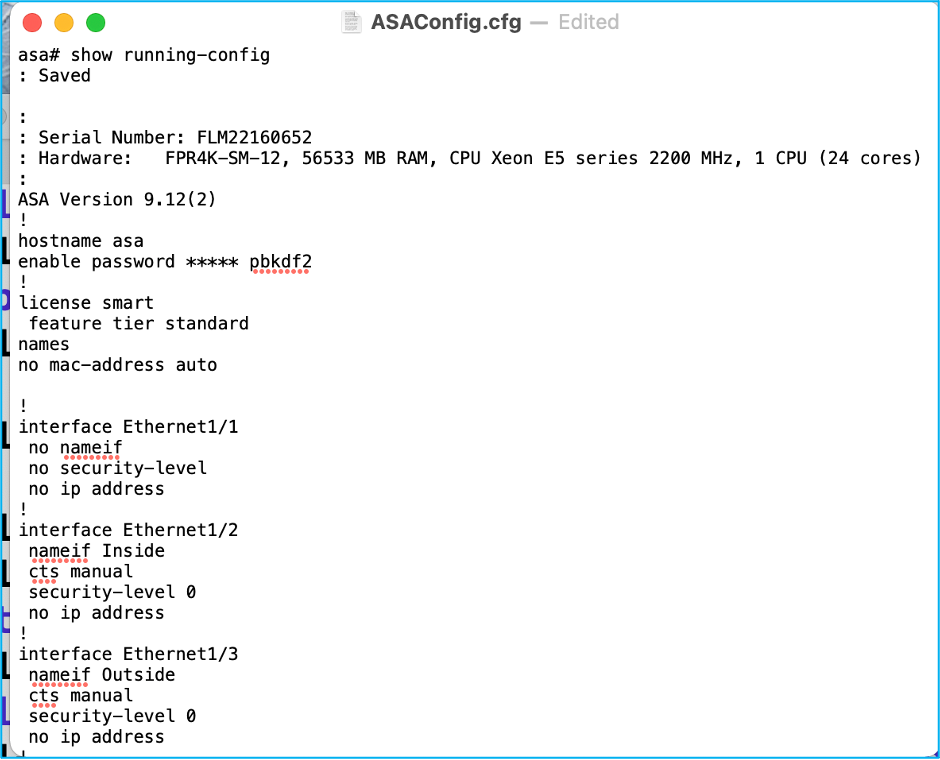

ASA 컨피그레이션 파일을.cfg또는 형식으로.txt내보냅니다. FMC는 아래에 등록된 FTD와 함께 구축되어야 합니다.

구성

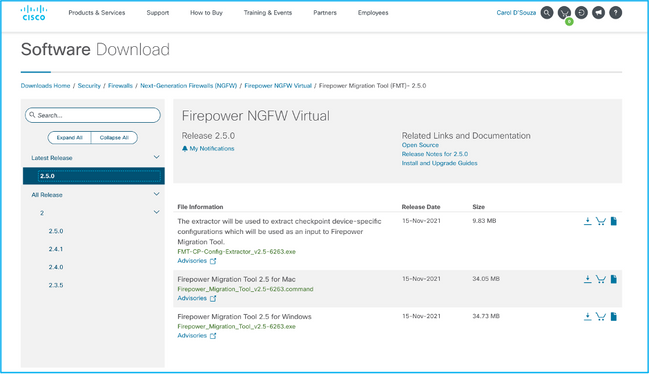

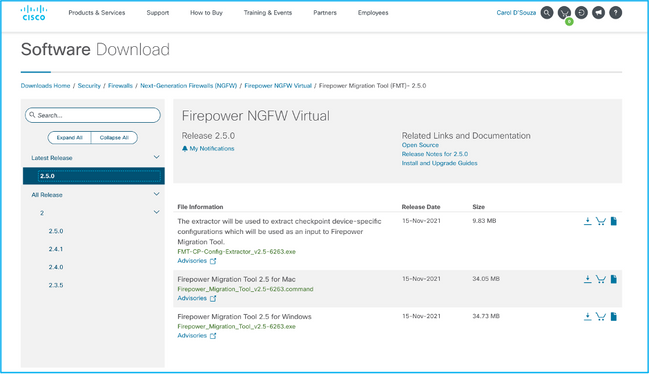

1. 이미지에 표시된 대로 software.cisco.com에서 Firepower 마이그레이션 툴을 다운로드합니다.

2. Firepower 마이그레이션 도구 섹션의 요구 사항을 검토하고 확인합니다.

3. 대용량 컨피그레이션 파일을 마이그레이션하려는 경우 마이그레이션 푸시 중에 시스템이 절전 모드로 전환되지 않도록 절전 설정을 구성합니다.

3.1. Windows의 경우 제어판의 전원 옵션으로 이동합니다. 현재 전원 계획 옆에 있는 계획 설정 변경을 클릭한 다음 절전 모드로 전환 을 Never로 전환합니다. Save Changes(변경 사항 저장)를 클릭합니다.

3.2. MAC의 경우 시스템 환경 설정 > 에너지 절약 모드로 이동합니다. 디스플레이가 꺼져 있을 때 자동으로 컴퓨터 절전 모드 해제 옆에 있는 상자를 선택하고 슬라이더 다음에 디스플레이 끄기 슬라이더를 Never(안 함)로 끕니다.

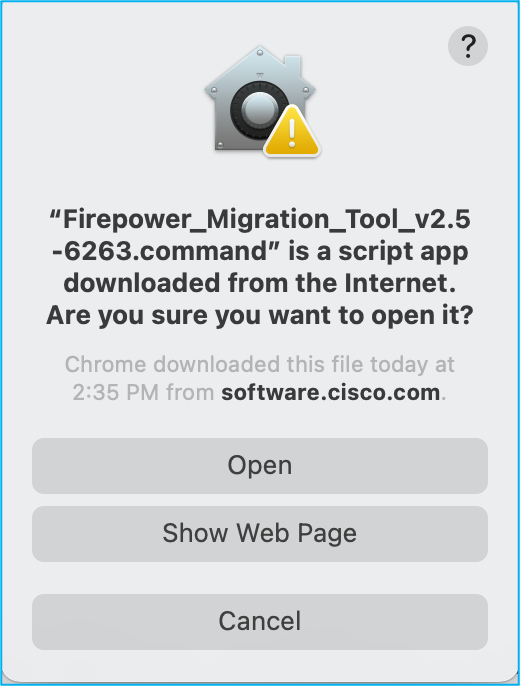

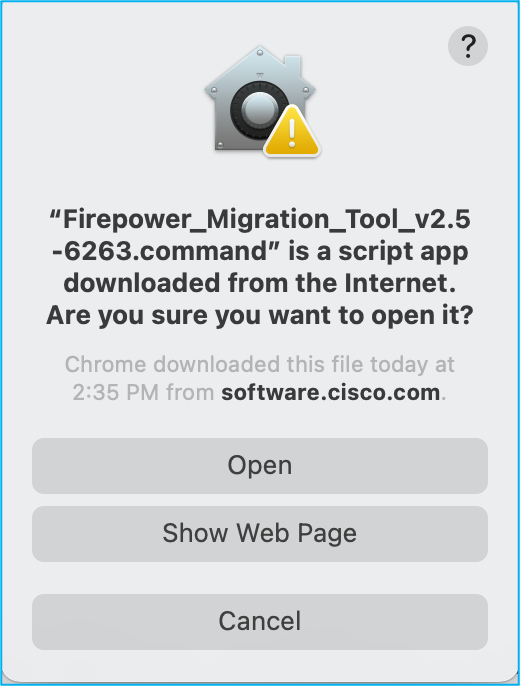

참고: 이 경고는 MAC 사용자가 다운로드한 파일을 열려고 할 때 표시됩니다. 이를 무시하고 4.1단계를 따릅니다.

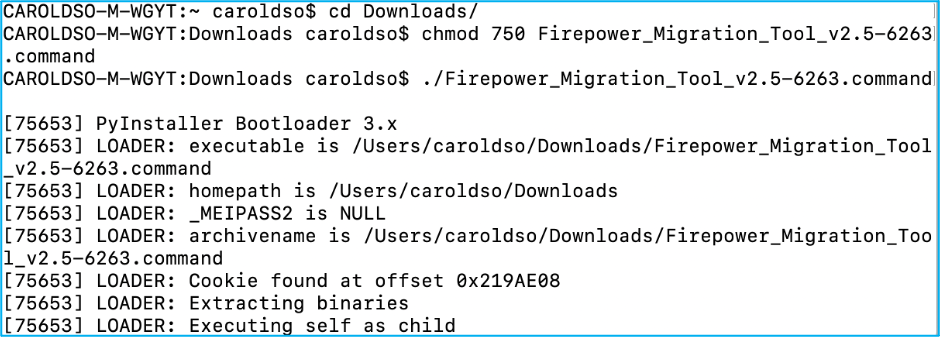

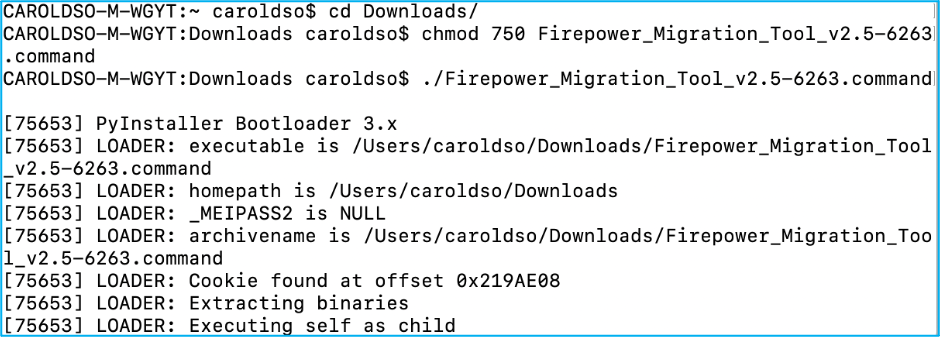

4.1. MAC의 경우 - 터미널을 사용하여 다음 명령을 실행합니다.

4.2. Windows의 경우 - Firepower 마이그레이션 도구를 두 번 클릭하여 Google Chrome 브라우저에서 실행합니다.

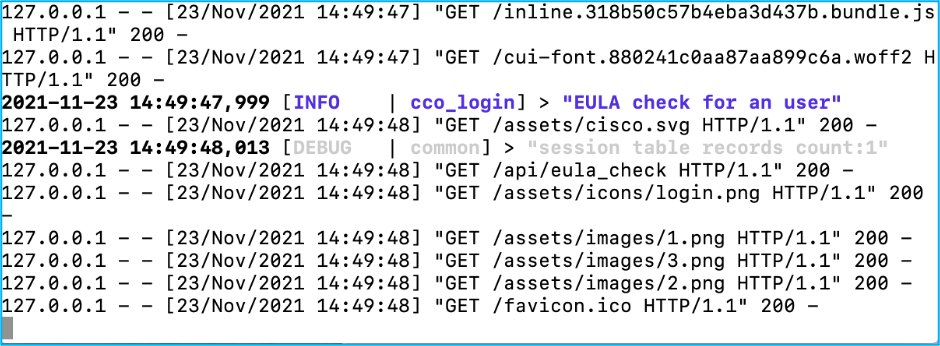

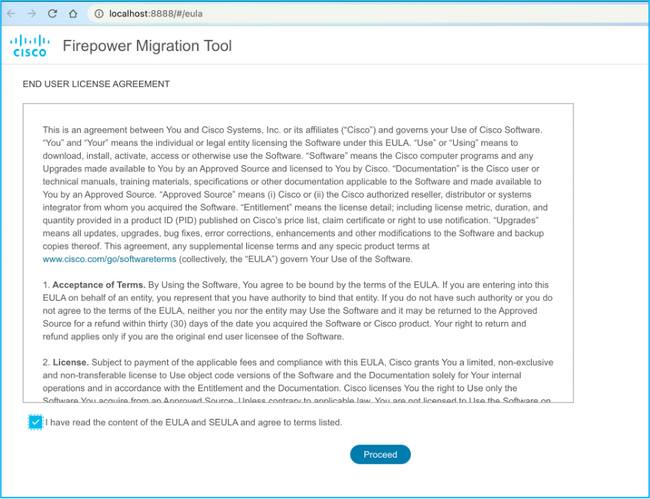

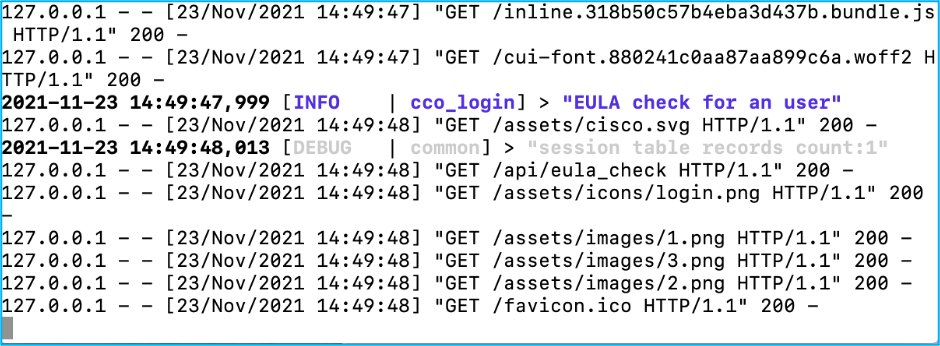

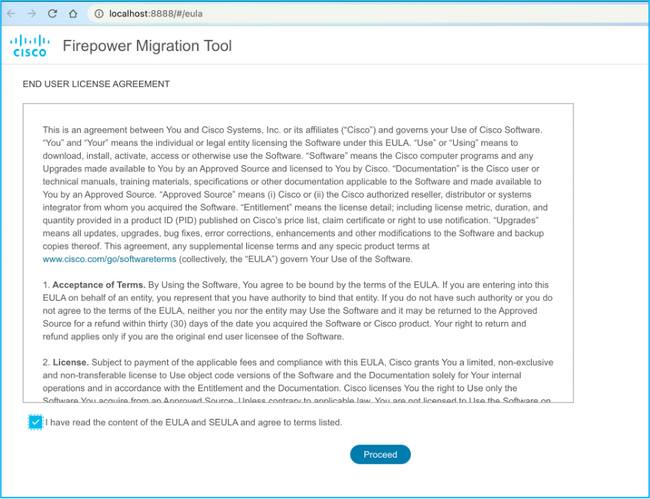

5. 이미지에 표시된 대로 라이센스를 수락합니다.

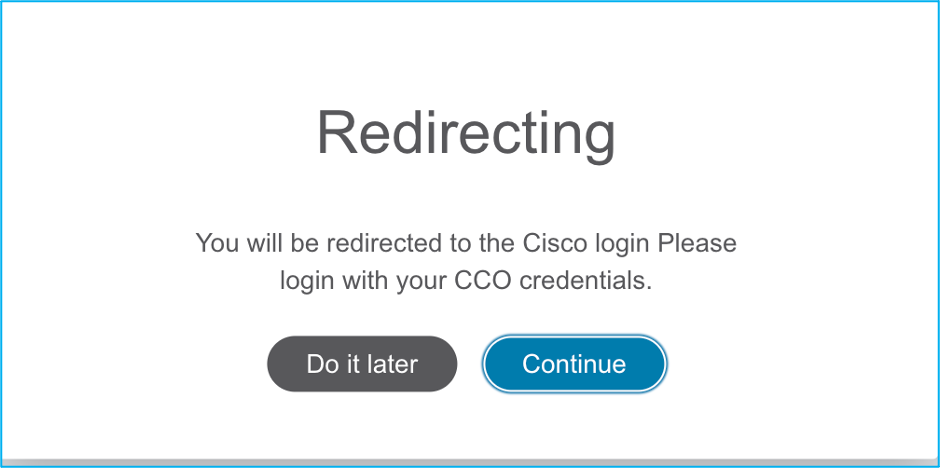

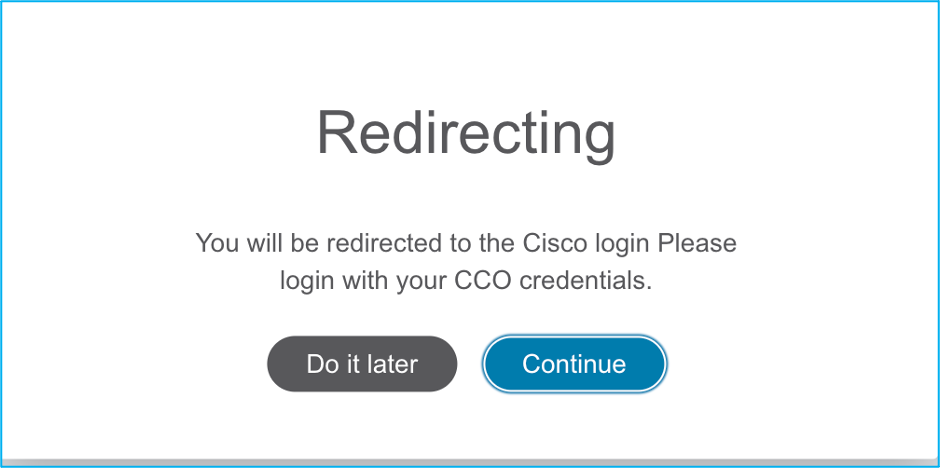

6. Firepower 마이그레이션 도구의 로그인 페이지에서 CCO(Cisco Connection Online) 링크를 클릭하여 SSO(Single Sign-On) 크리덴셜을 사용하여 Cisco.com 계정에 로그인합니다.

참고: Cisco.com 계정이 없는 경우 Cisco.com 로그인 페이지에서 생성합니다. 다음 기본 자격 증명으로 로그인합니다. 사용자 이름—admin 및 비밀번호—Admin123.

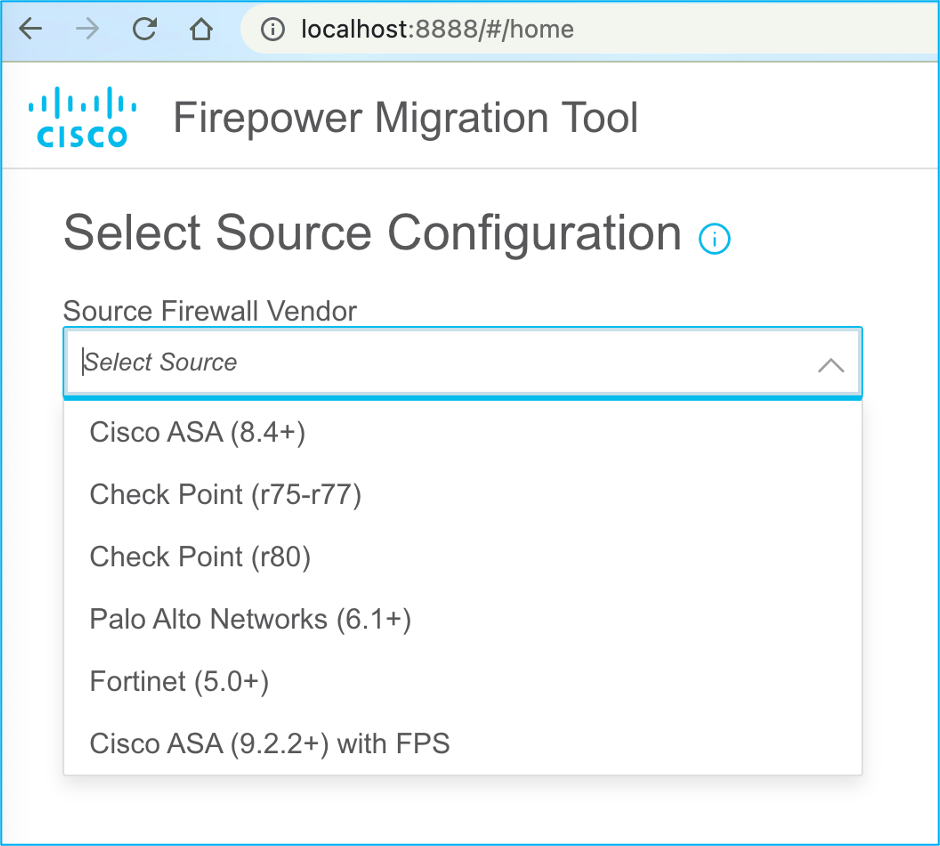

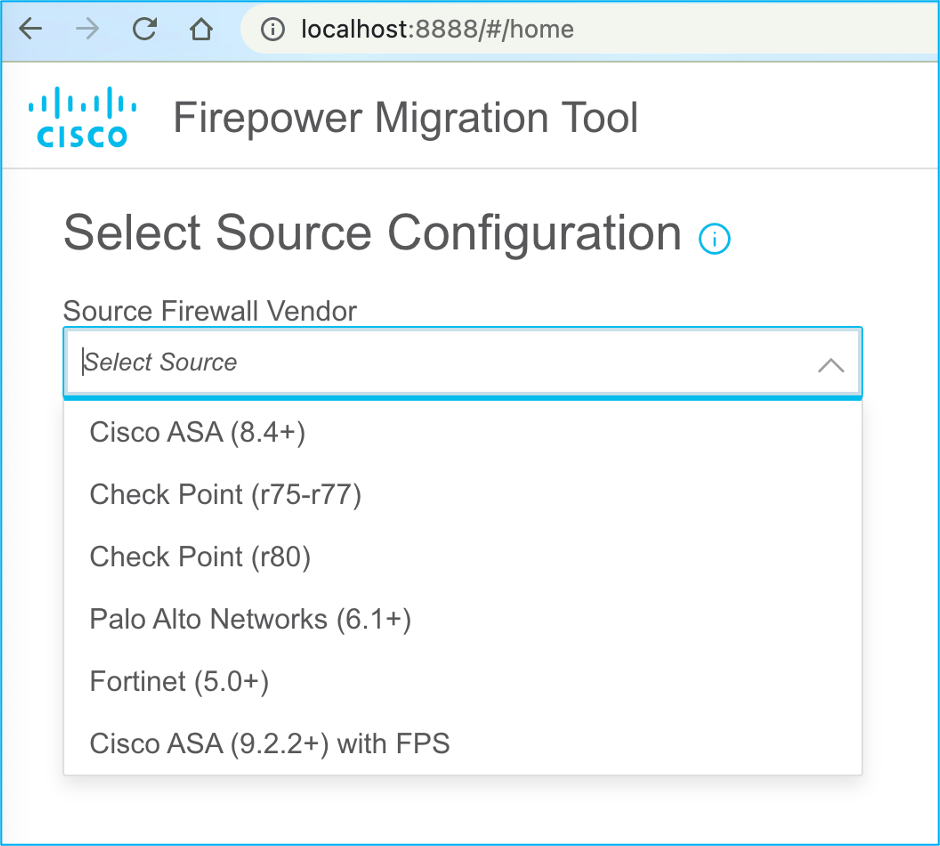

7. 출처 구성을 선택합니다. 이 시나리오에서는 Cisco ASA(8.4+)입니다.

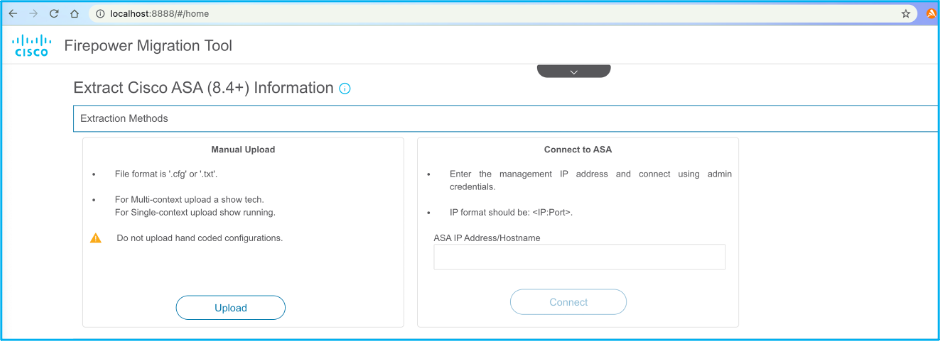

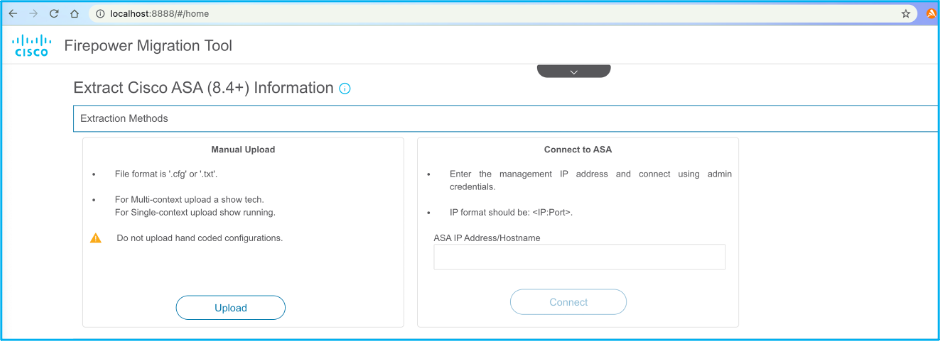

8. ASA에 연결되지 않은 경우 수동 업로드를 선택합니다. 그렇지 않으면 ASA에서 실행 중인 컨피그레이션을 검색하고 관리 IP 및 로그인 세부 정보를 입력할 수 있습니다. 이 시나리오에서는 수동 업로드가 수행되었습니다.

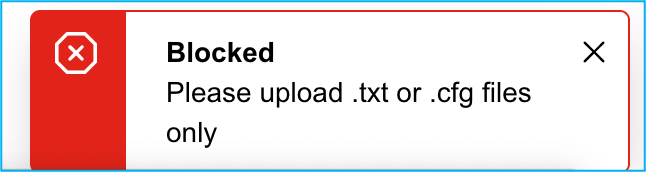

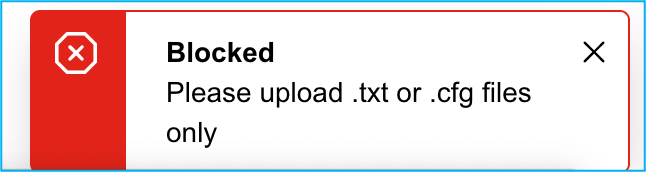

참고: 이 오류는 파일이 지원되지 않는 경우에 나타납니다. 형식을 일반 텍스트로 변경해야 합니다. (확장명이 있음에도 불구하고 오류가.cfg발생했습니다.)

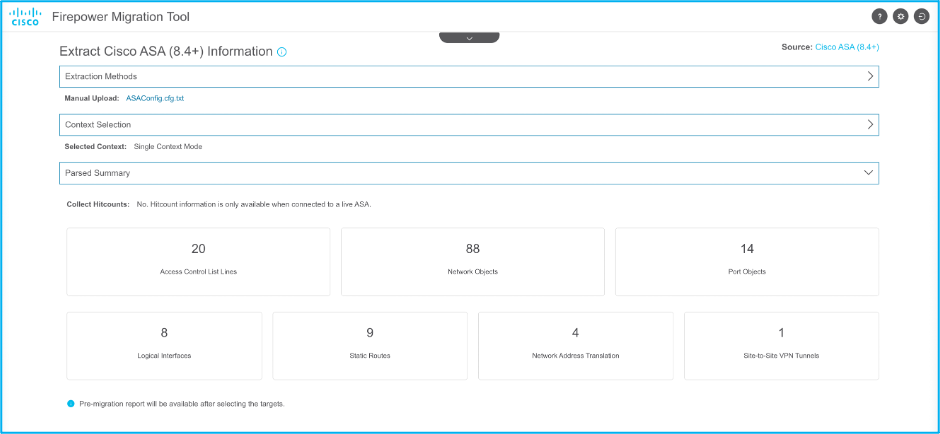

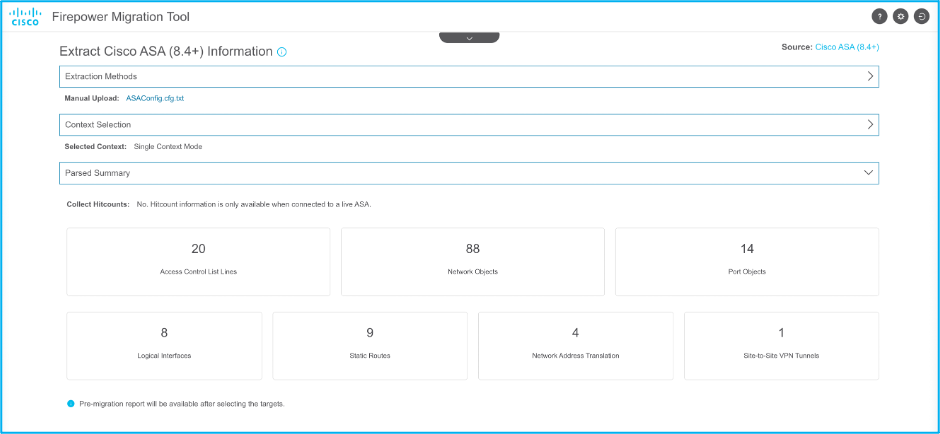

9. 파일을 업로드한 후 다음 그림과 같은 요약을 제공하여 요소를 구문 분석합니다.

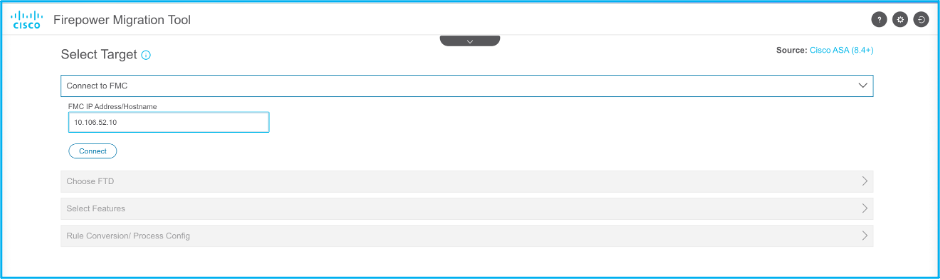

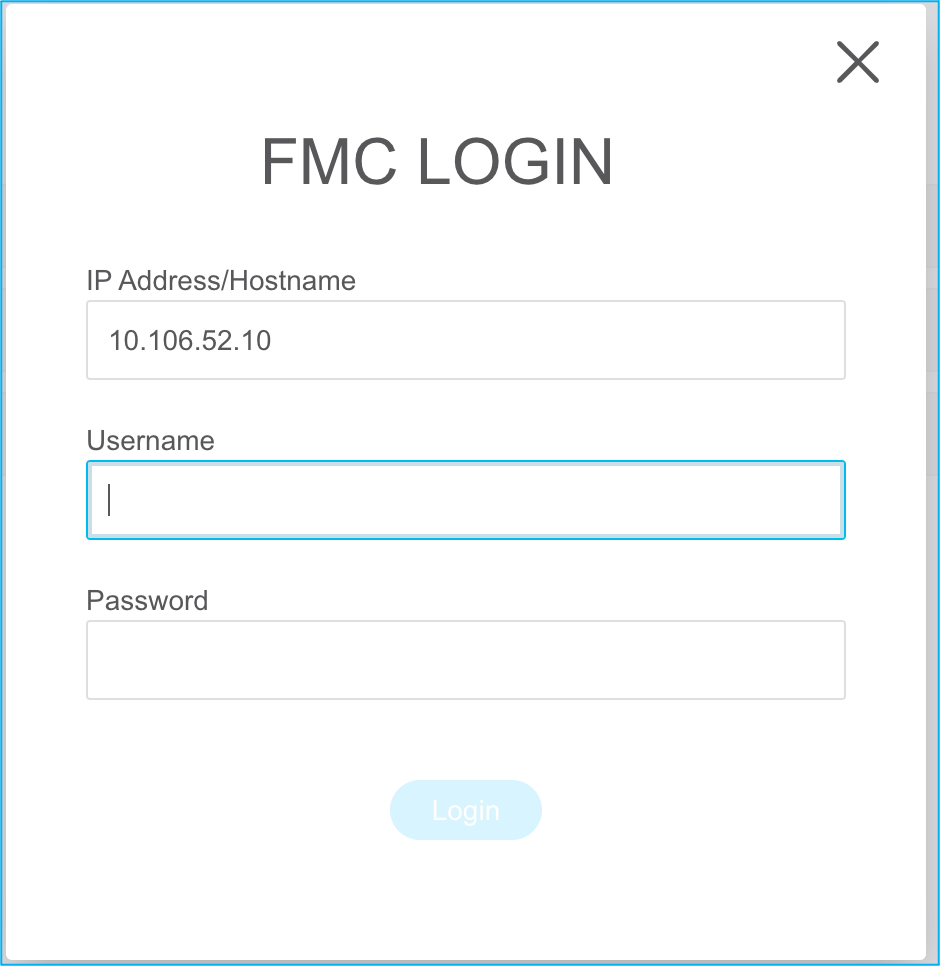

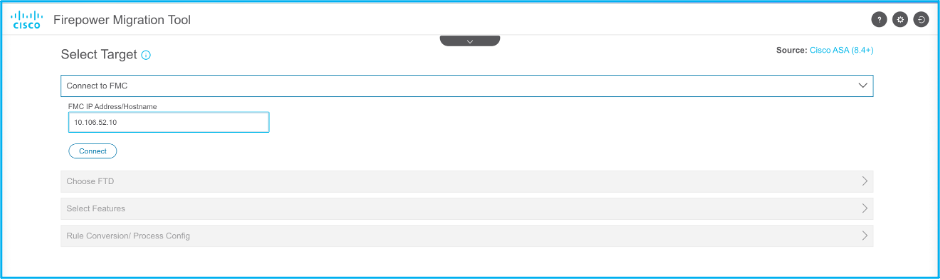

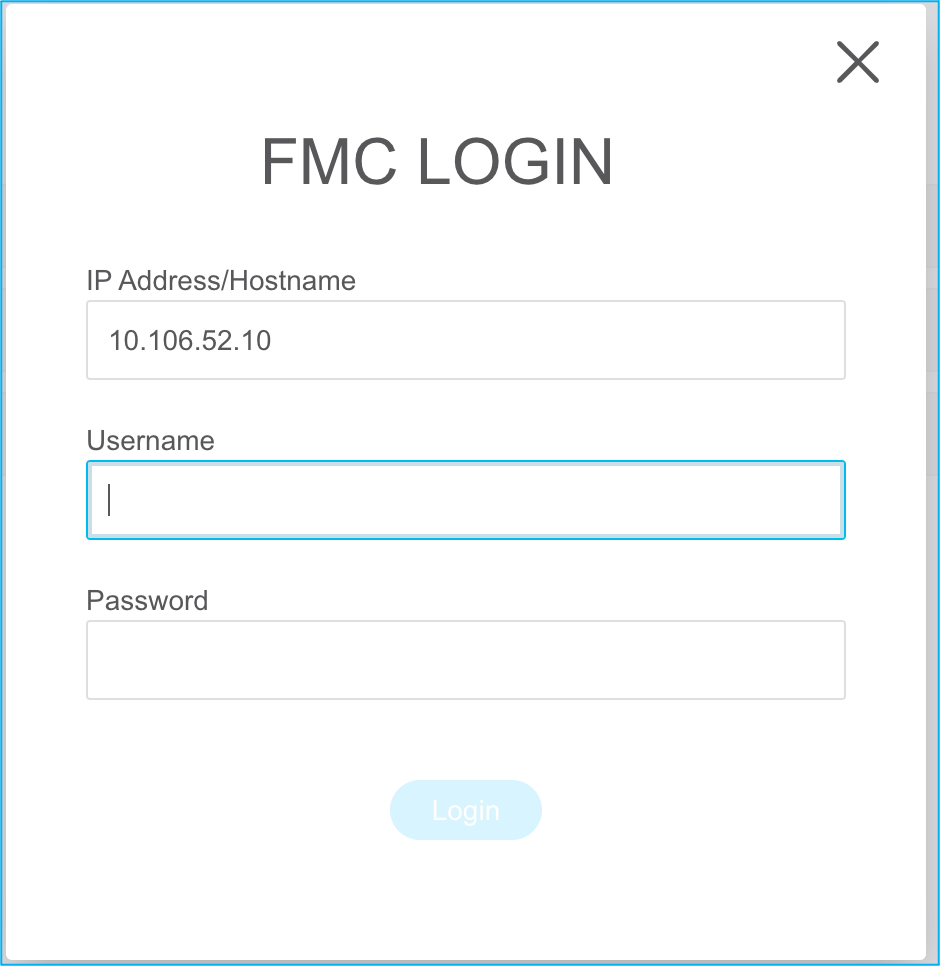

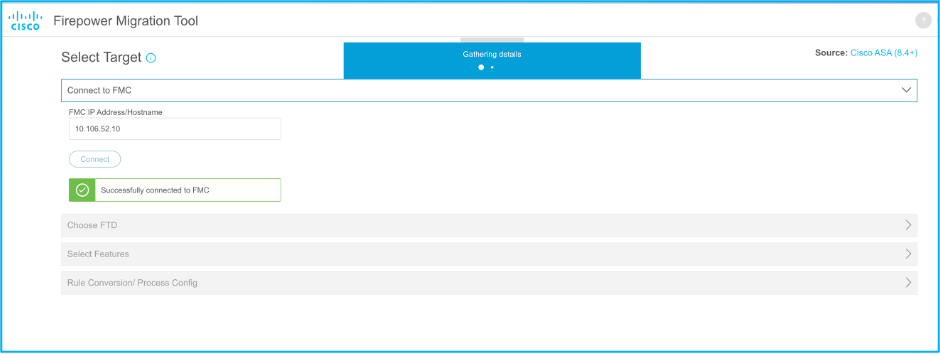

10. ASA 컨피그레이션을 마이그레이션할 FMC IP 및 로그인 자격 증명을 입력합니다. 워크스테이션에서 FMC IP에 연결할 수 있는지 확인합니다.

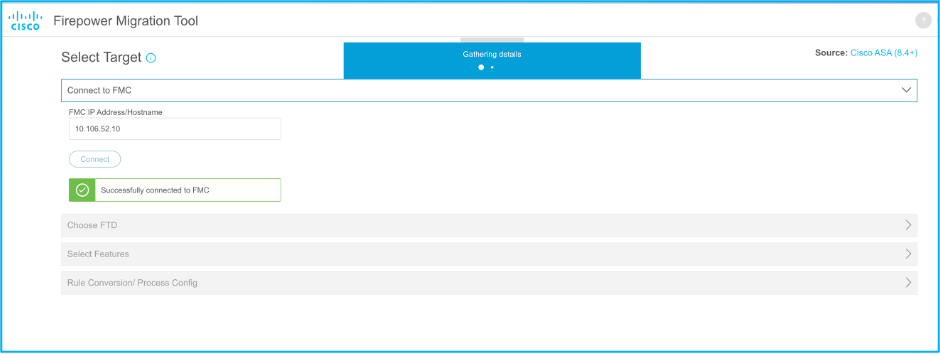

11. FMC가 연결되면 그 아래에 관리되는 FTD가 표시됩니다.

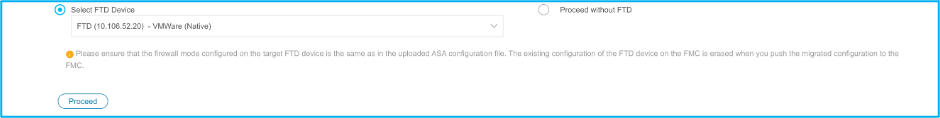

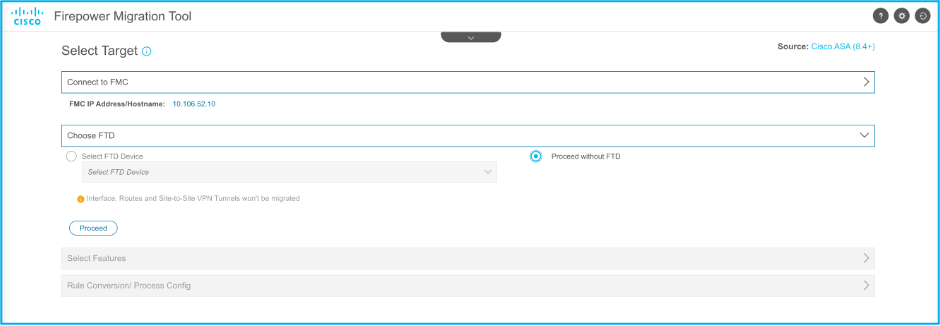

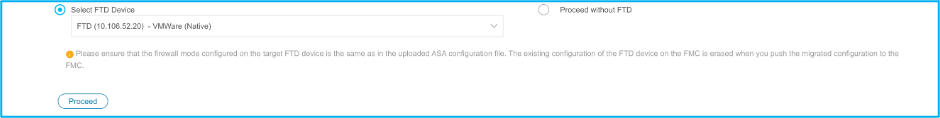

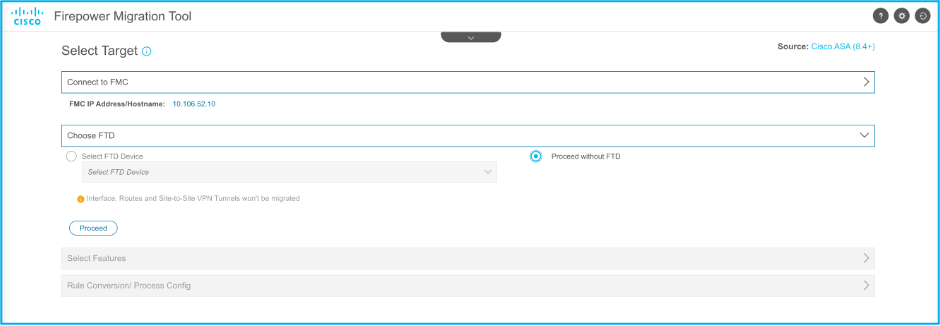

12. ASA 컨피그레이션의 마이그레이션을 수행할 FTD를 선택합니다.

참고: FTD 디바이스를 선택하는 것이 좋습니다. 그렇지 않으면 인터페이스, 경로 및 사이트 대 사이트 VPN 컨피그레이션을 수동으로 수행해야 합니다.

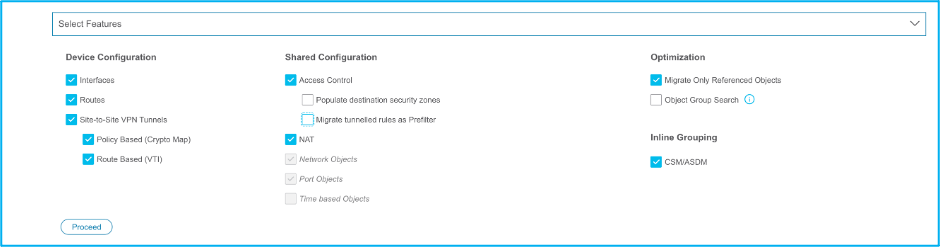

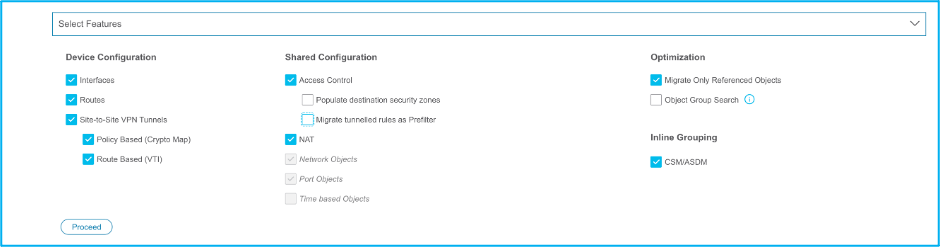

13. 이미지에 표시된 대로 마이그레이션해야 하는 기능을 선택합니다.

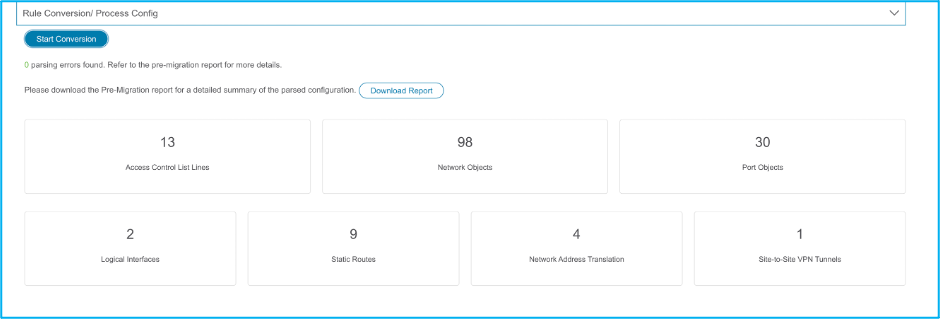

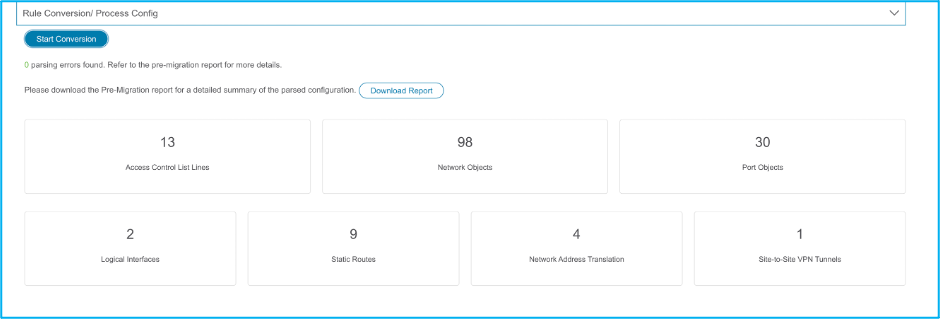

14. FTD 구성과 관련된 요소를 채우는 사전 이전을 시작하려면 변환 시작을 선택합니다.

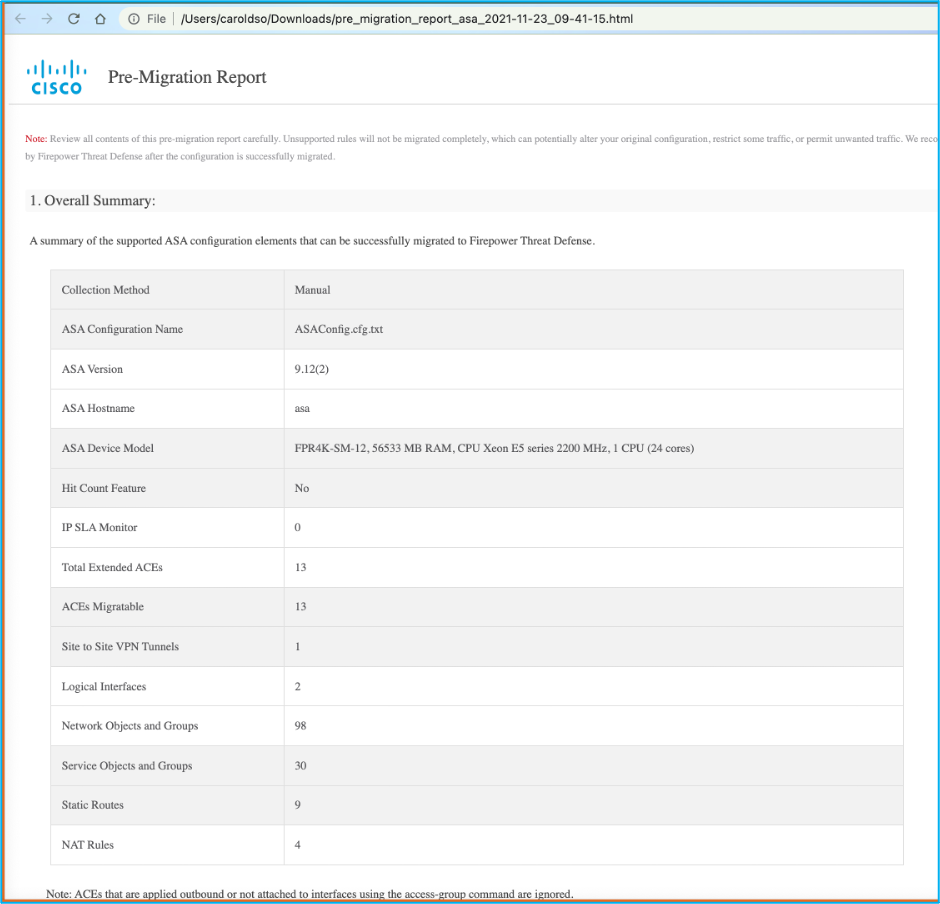

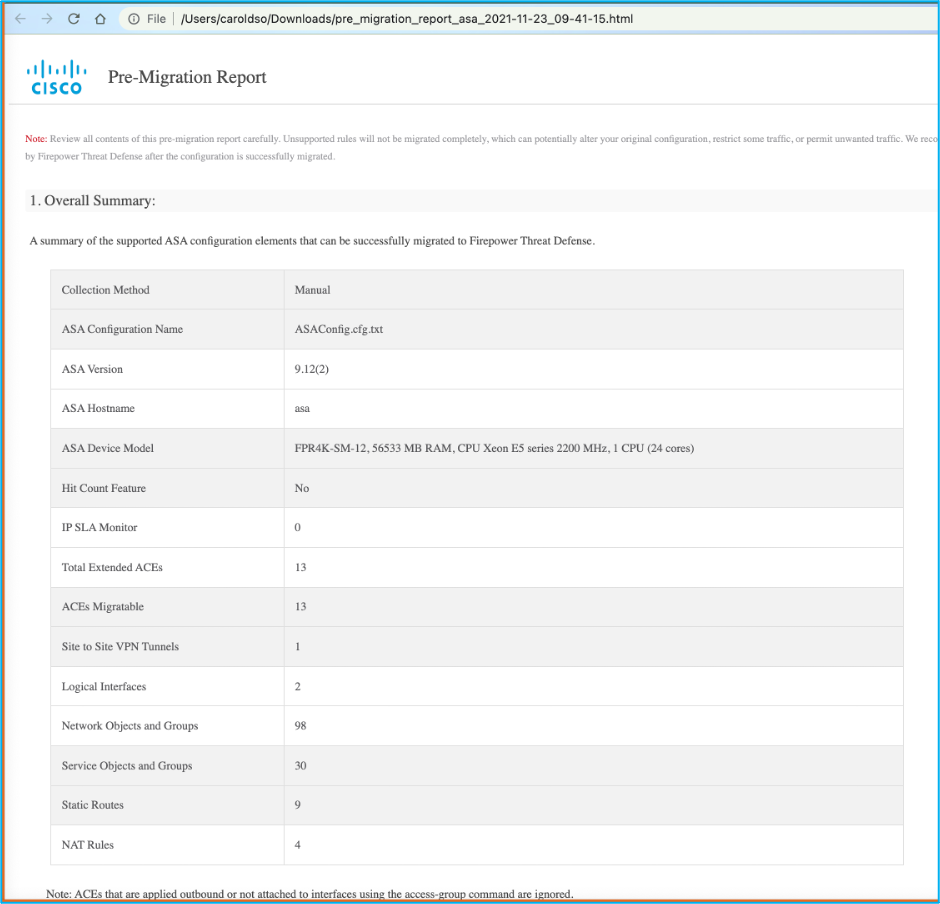

15. 이전에 표시된 보고서 다운로드를 눌러 이미지에 표시된 이전 보고서를 확인합니다.

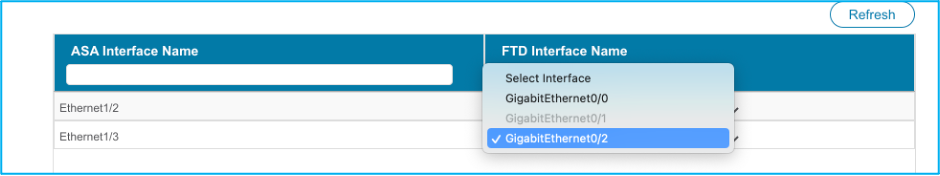

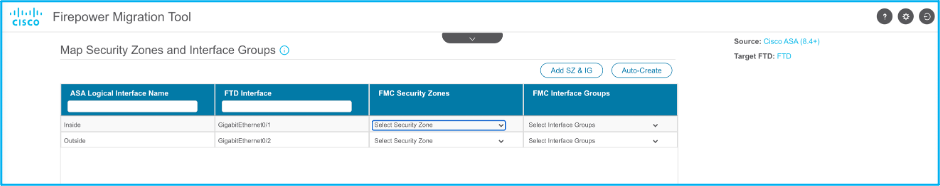

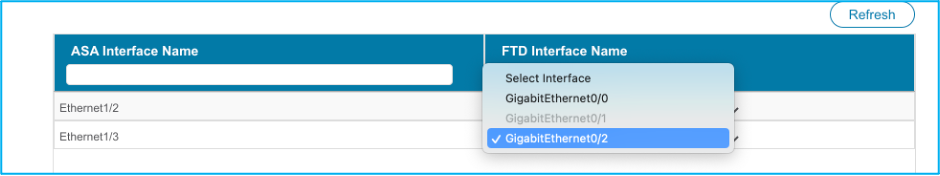

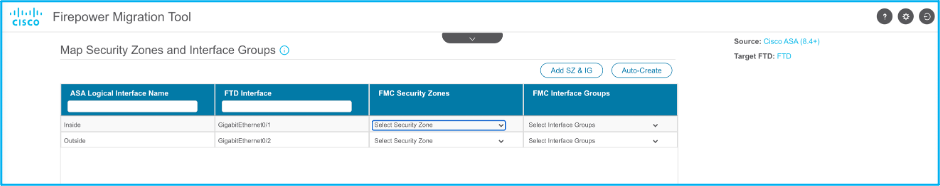

16. 이미지에 표시된 대로 필요에 따라 ASA 인터페이스를 FTD 인터페이스에 매핑합니다.

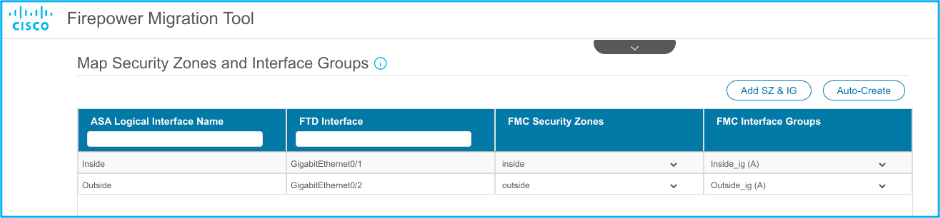

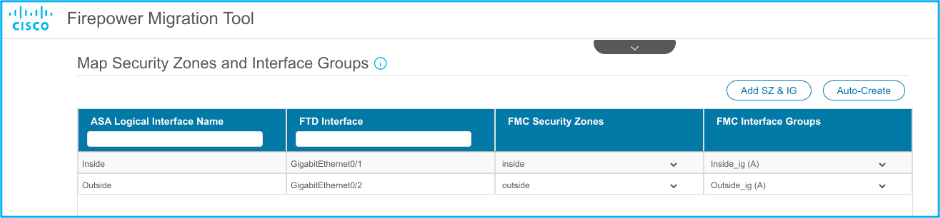

17. FTD 인터페이스에 보안 영역 및 인터페이스 그룹을 할당합니다.

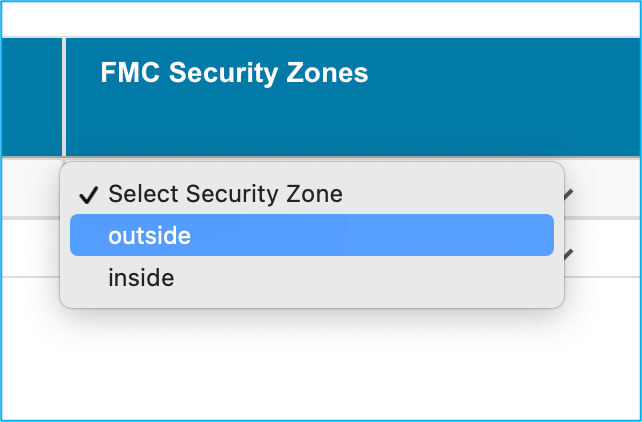

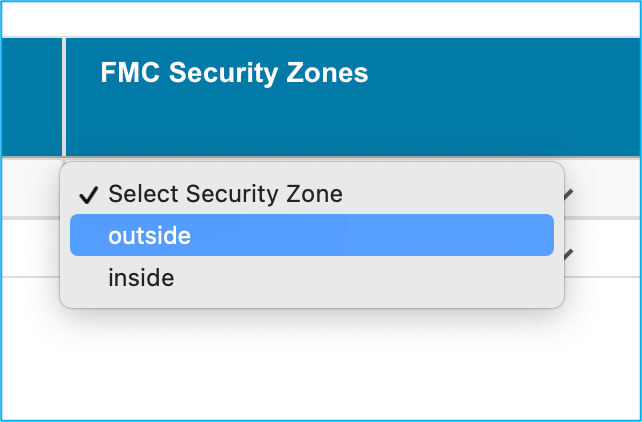

17.1. FMC에 이미 생성된 보안 영역 및 인터페이스 그룹이 있는 경우 필요에 따라 선택할 수 있습니다.

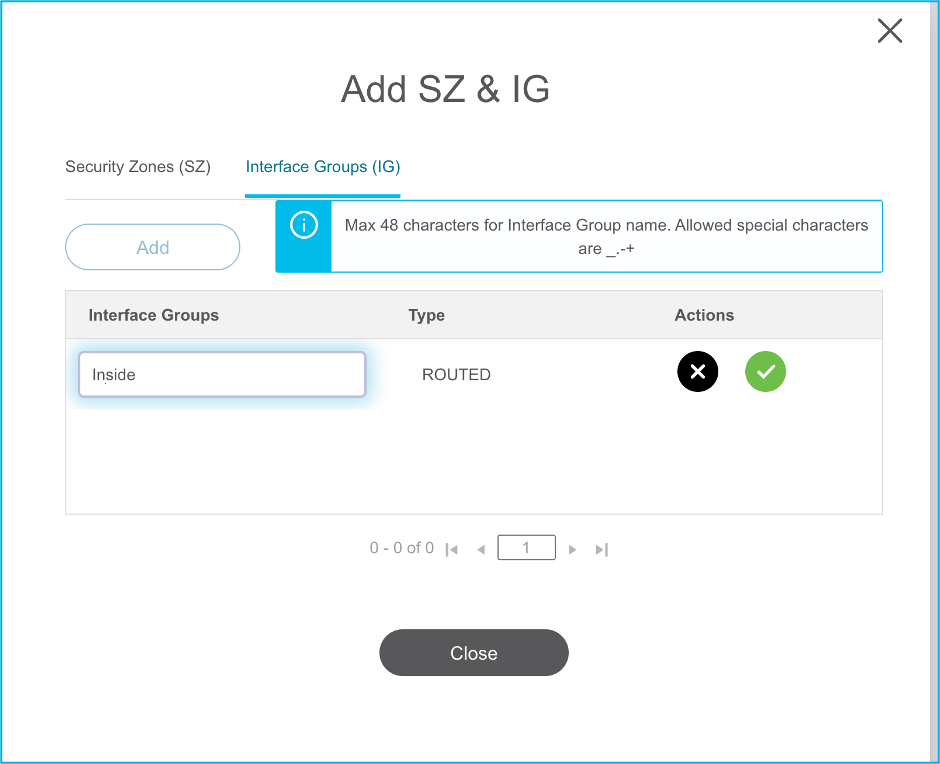

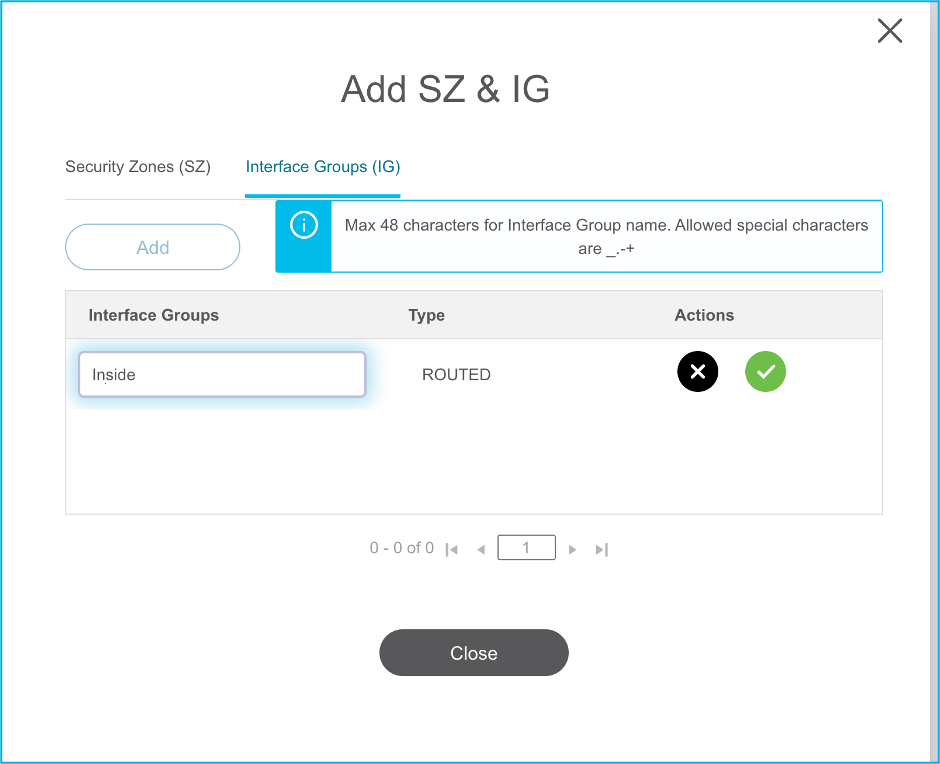

17.2. 보안 영역 및 인터페이스 그룹을 생성해야 하는 경우 이미지에 표시된 대로 Add SZ & IG(SZ 및 IG 추가)를 클릭합니다.

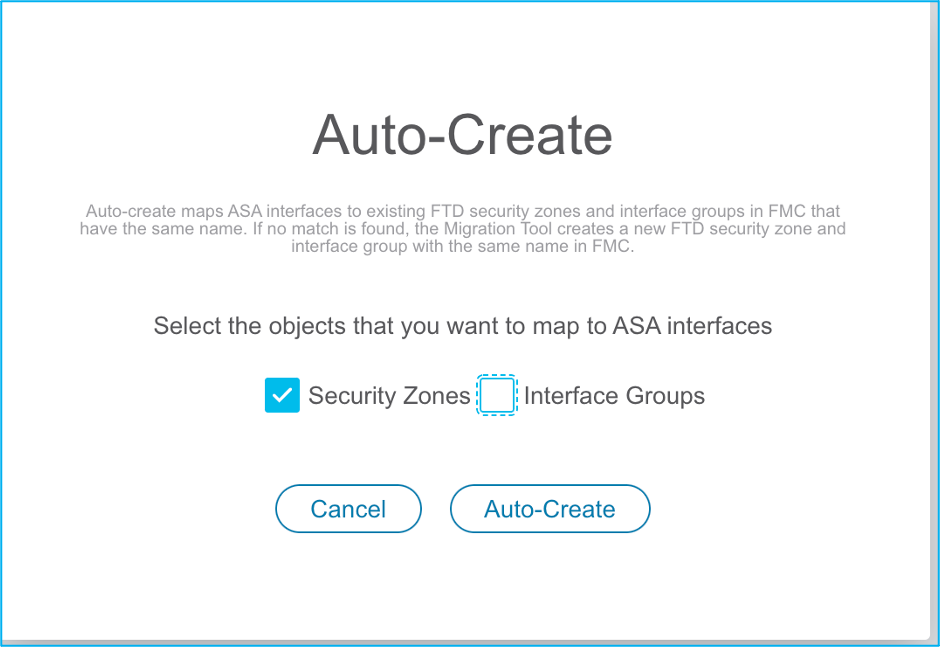

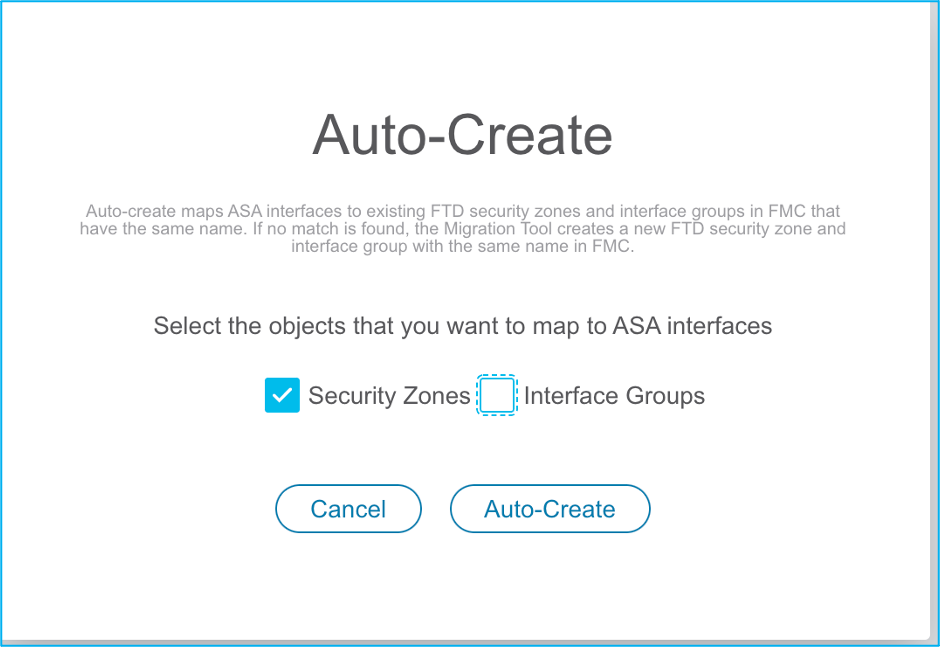

17.3. 그렇지 않은 경우 ASA logical interface_sz 및 ASA logical interface_ig라는 이름의 보안 영역 및 인터페이스 그룹을 만드는 자동 생성 옵션을 계속 진행할 수 있습니다.

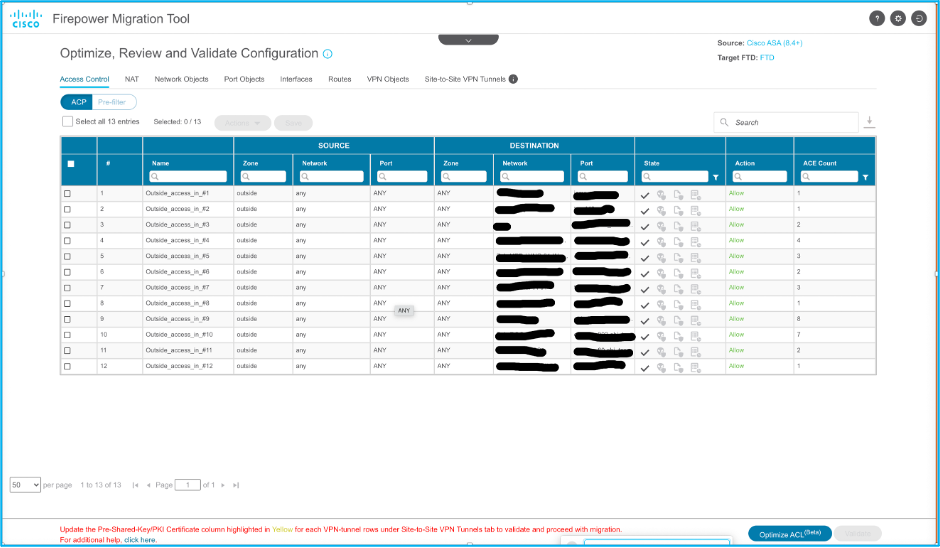

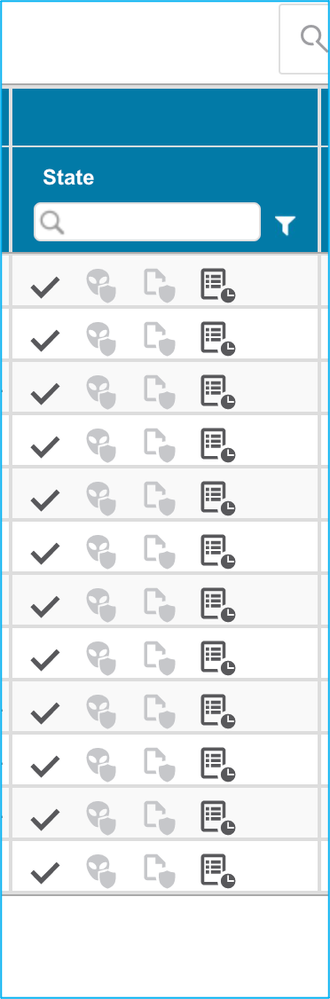

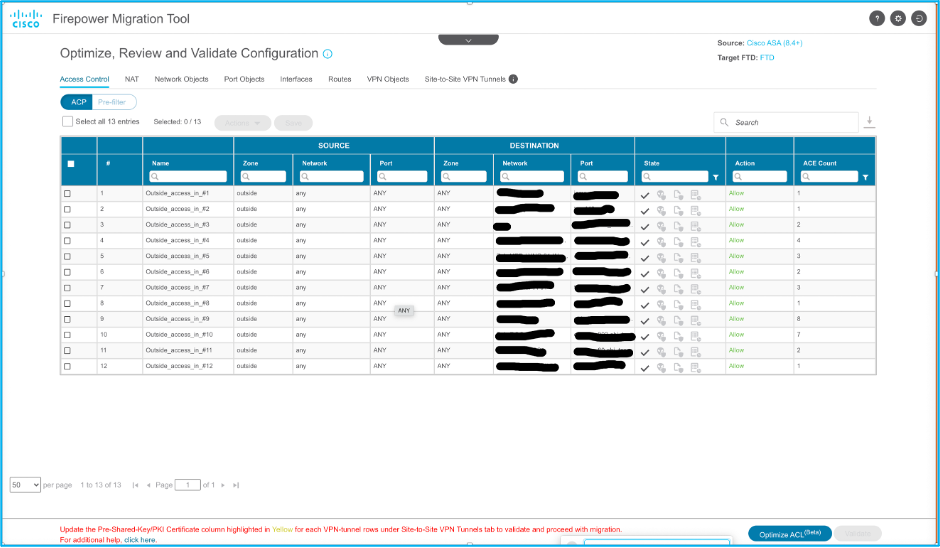

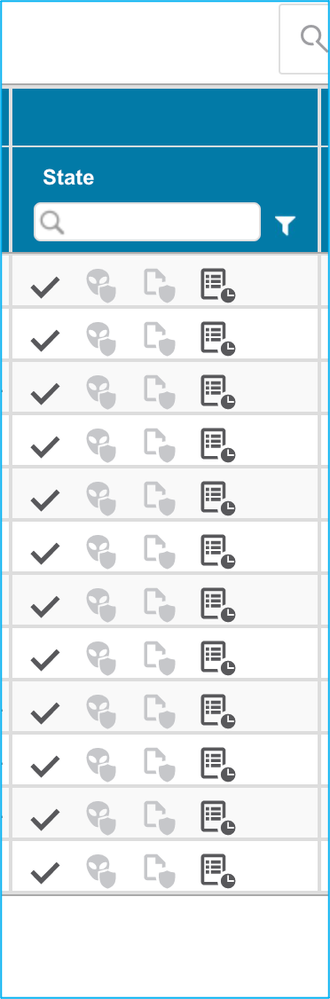

18. 생성된 각 FTD 요소를 검토하고 검증합니다. 경고는 그림과 같이 빨간색으로 표시됩니다.

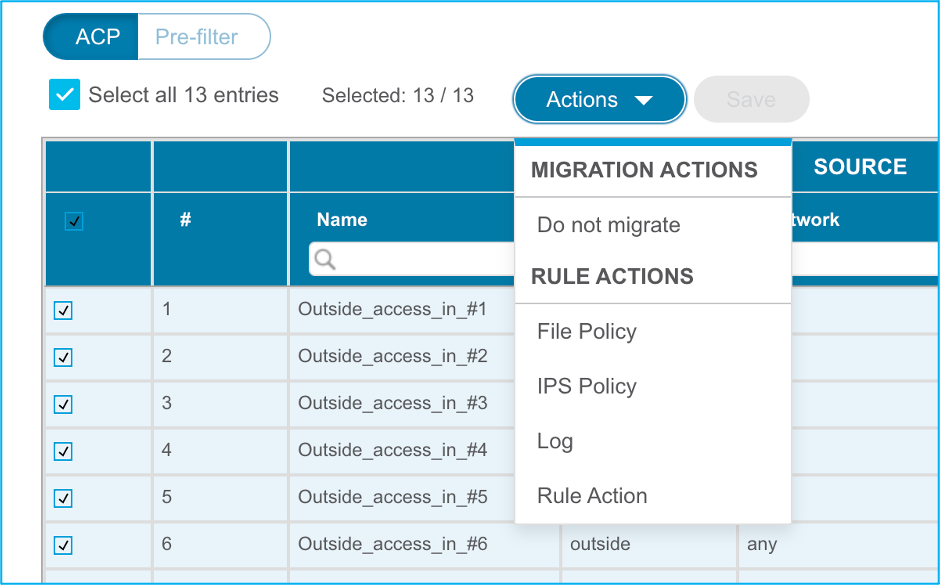

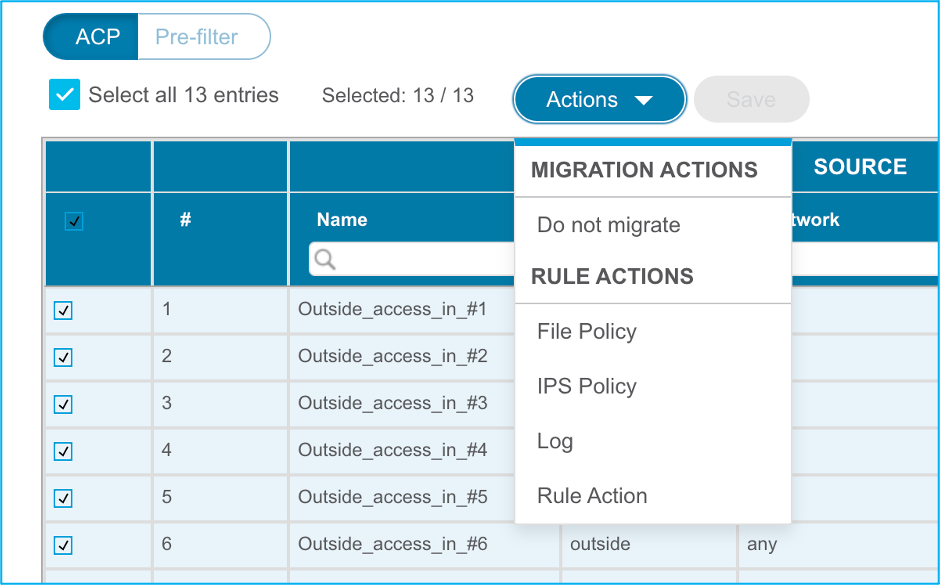

19. 규칙을 수정하려면 이미지에 표시된 대로 마이그레이션 작업을 선택할 수 있습니다. 파일 및 IPS 정책을 추가하는 FTD 기능은 이 단계에서 수행할 수 있습니다.

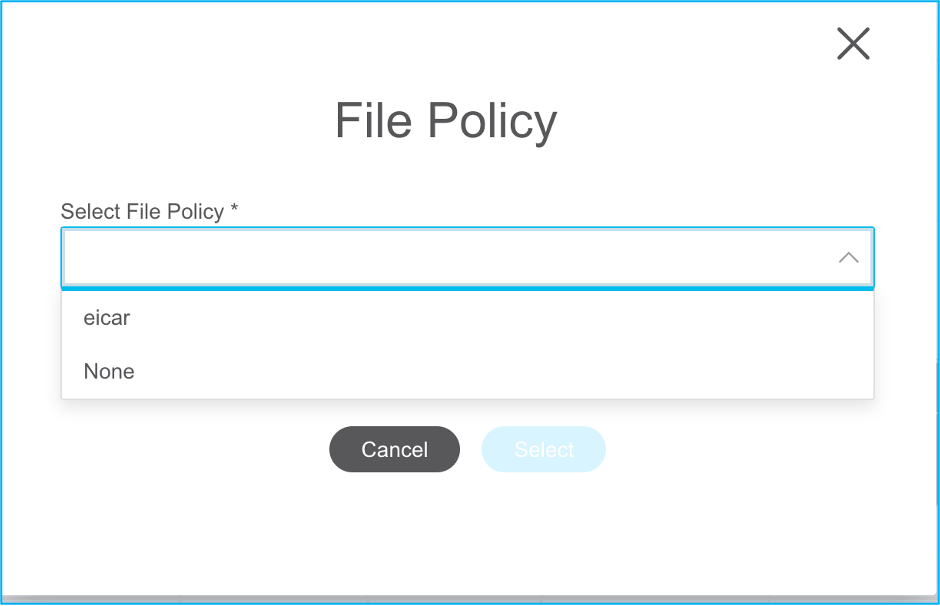

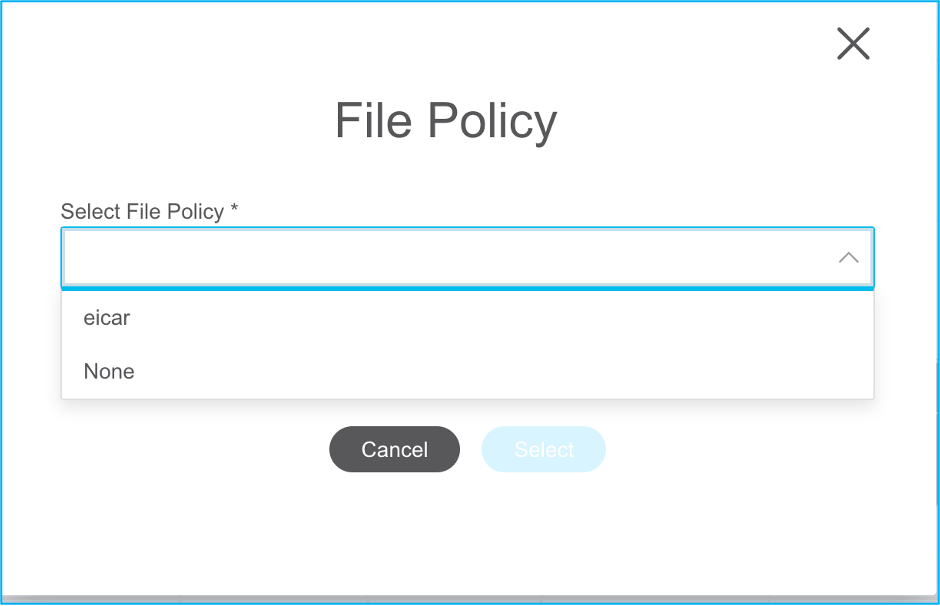

참고: 파일 정책이 FMC에 이미 있는 경우 이미지에 표시된 대로 채워집니다. 기본 정책과 함께 IPS 정책도 마찬가지입니다.

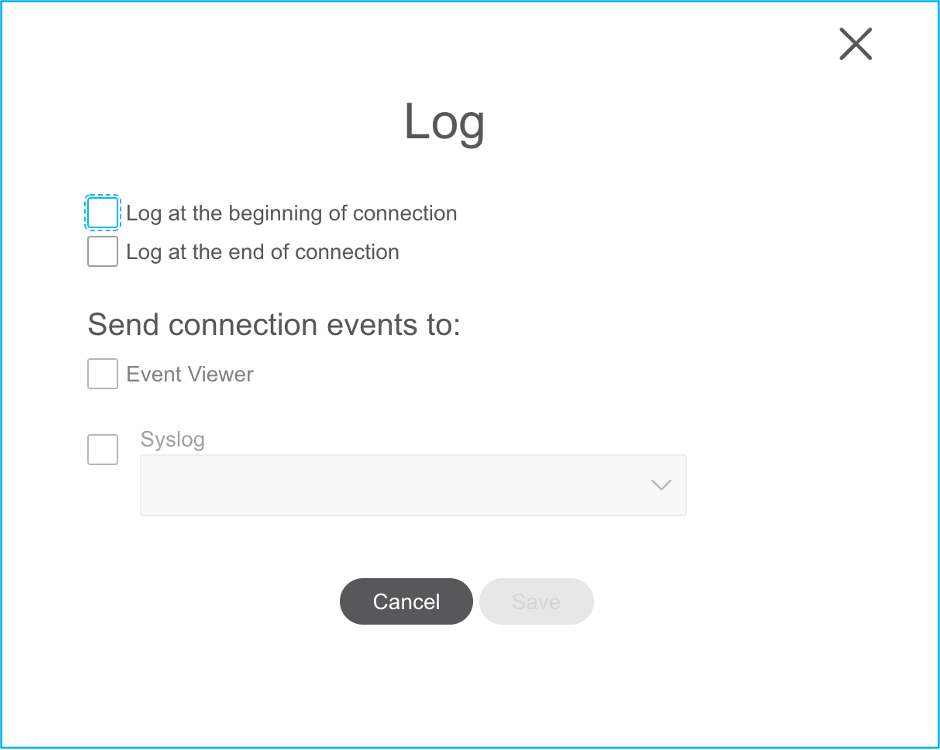

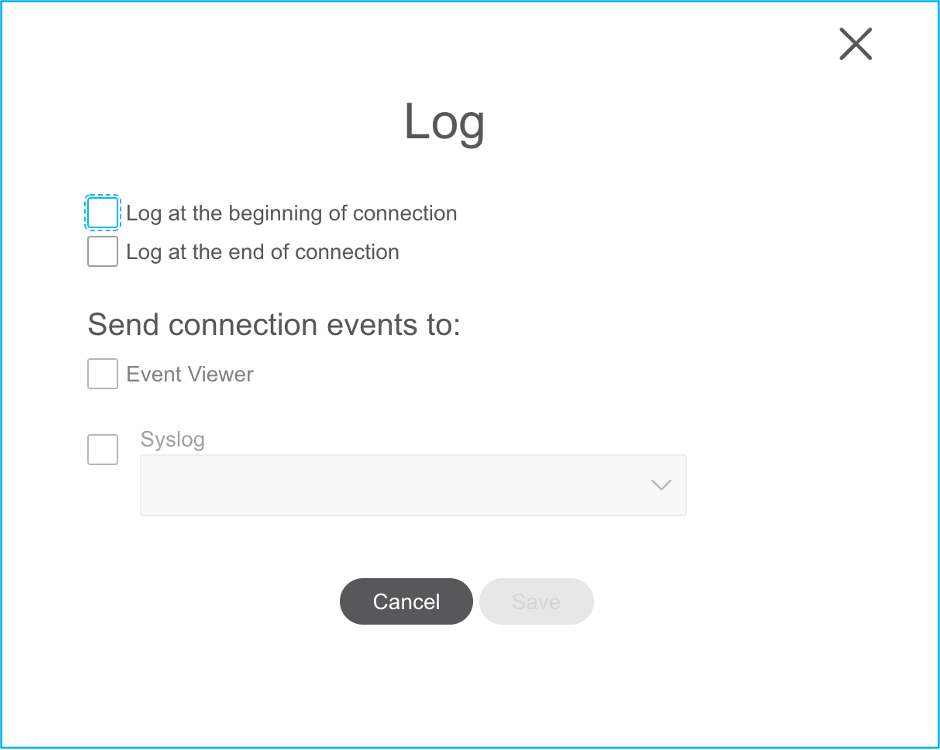

필요한 규칙에 대해 로그 컨피그레이션을 수행할 수 있습니다. 이 단계에서 FMC에 존재하는 Syslog 서버 컨피그레이션을 선택할 수 있습니다.

선택한 규칙 작업이 각 규칙에 따라 강조 표시됩니다.

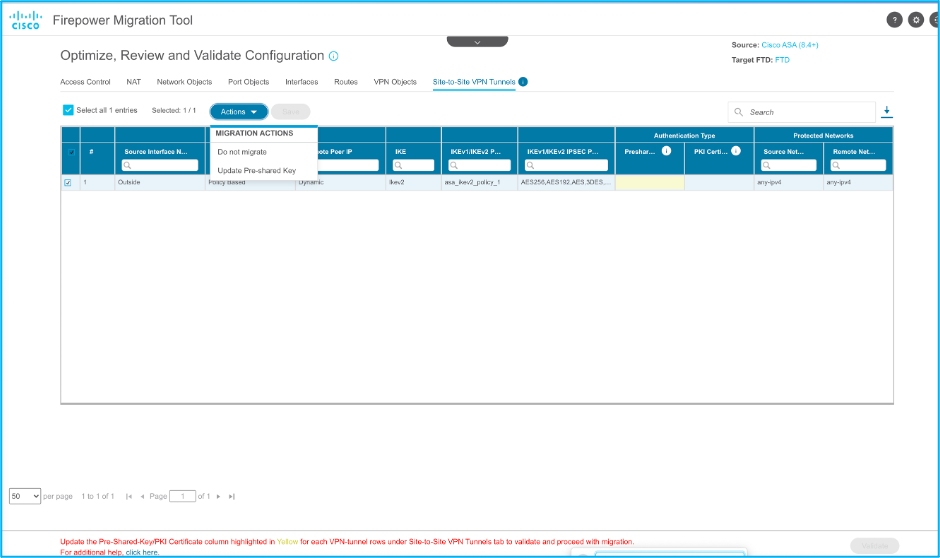

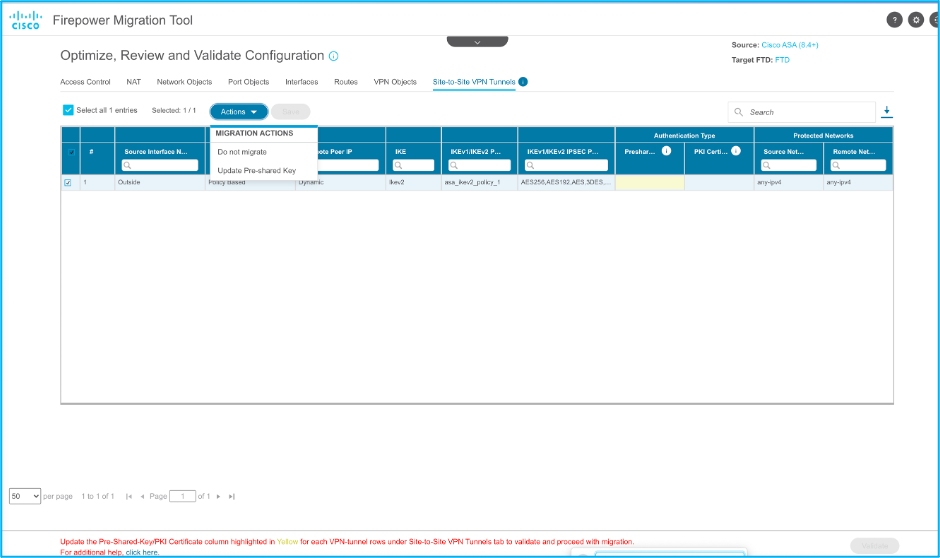

20. 마찬가지로 NAT(Network Address Translation), 네트워크 개체, 포트 개체, 인터페이스, 경로, VPN 개체, 사이트 대 사이트 VPN 터널 및 구성에 따른 기타 요소를 단계별로 검토할 수 있습니다.

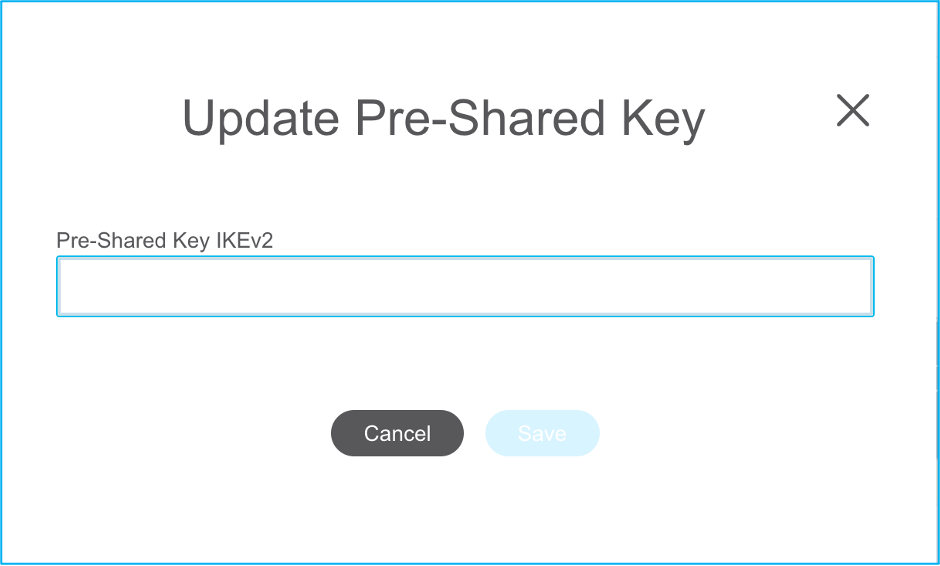

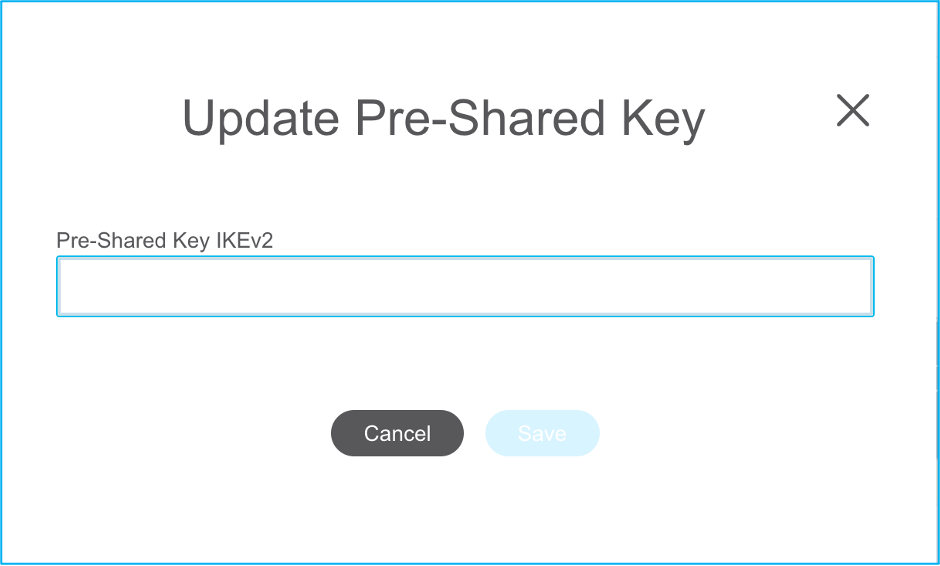

참고: 사전 공유 키는 ASA 컨피그레이션 파일에서 복사되지 않으므로 업데이트하기 위해 이미지에 표시된 대로 알림이 전송됩니다. 값을 입력하려면 Actions(작업) > Update Pre-Shared Key(사전 공유 키 업데이트)로 이동합니다.

21. 화면 오른쪽 하단에 있는 검증 아이콘을 이미지에 표시된 대로 클릭합니다.

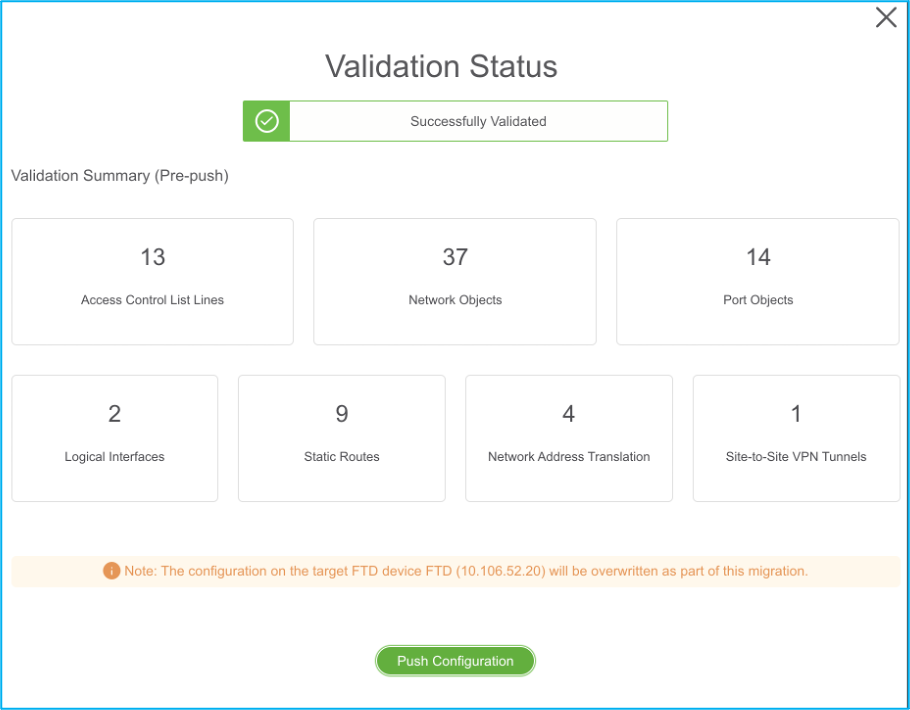

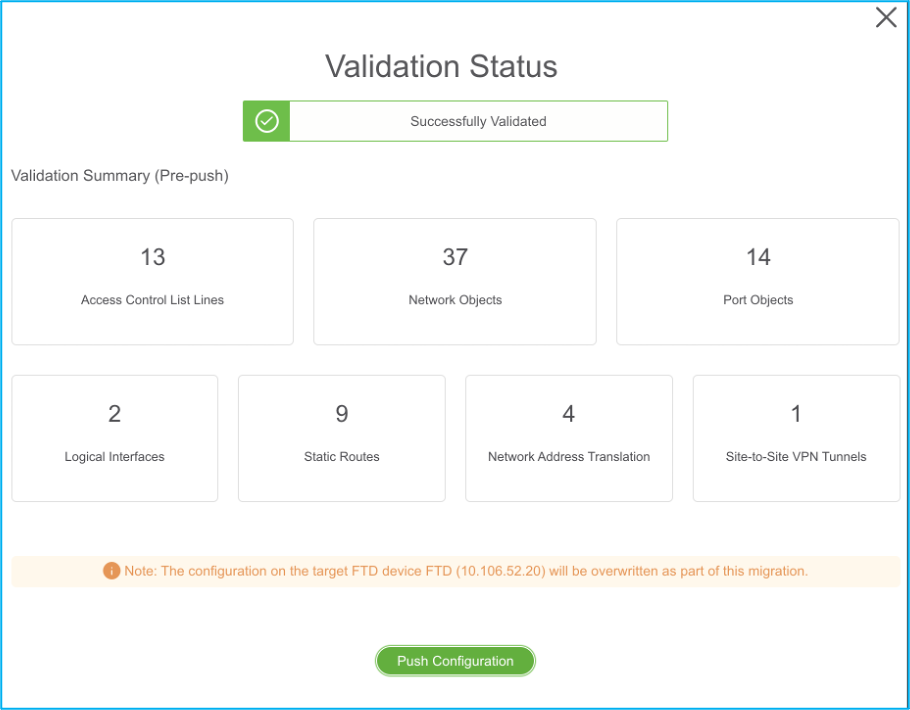

22. 검증에 성공하면 이미지에 표시된 대로 구성 푸시를 클릭합니다.

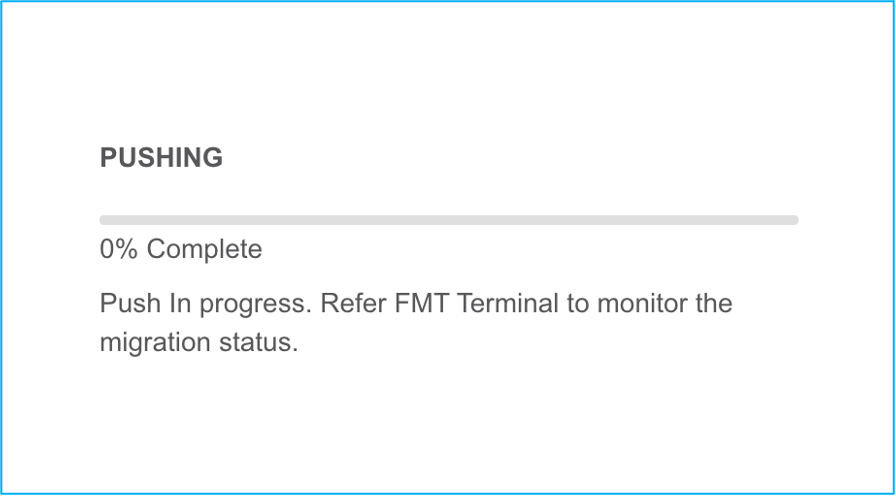

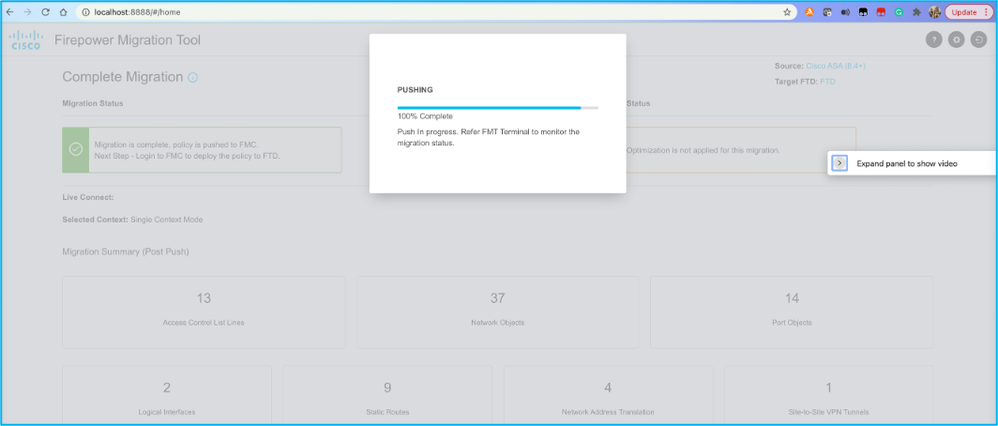

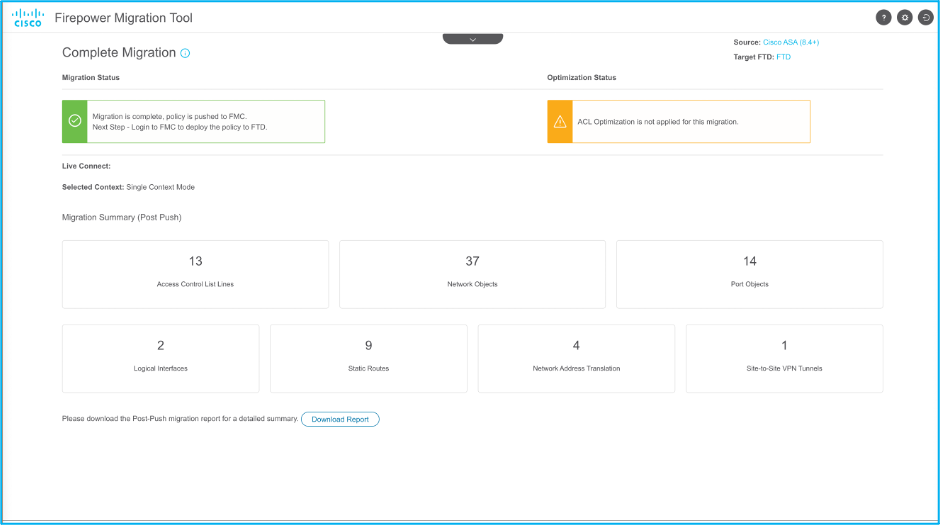

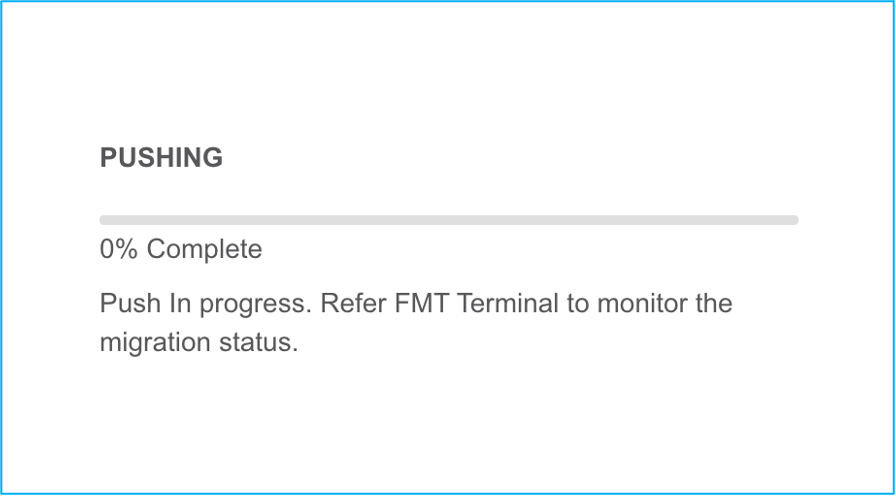

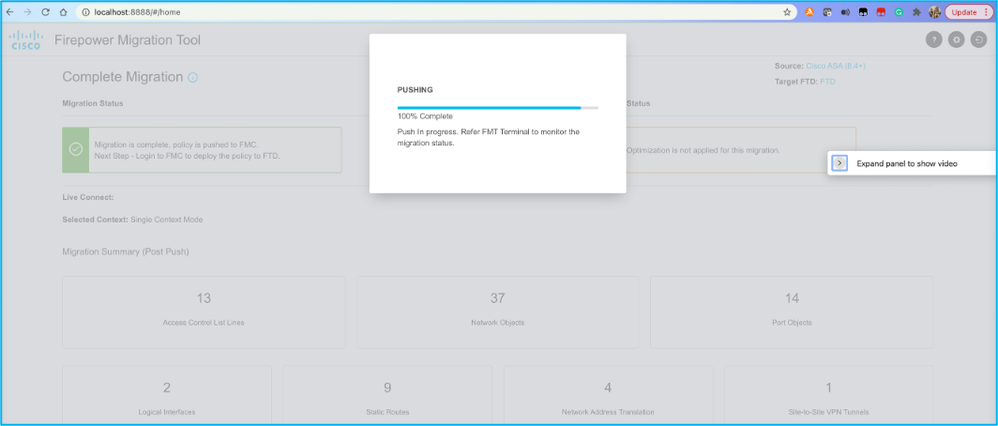

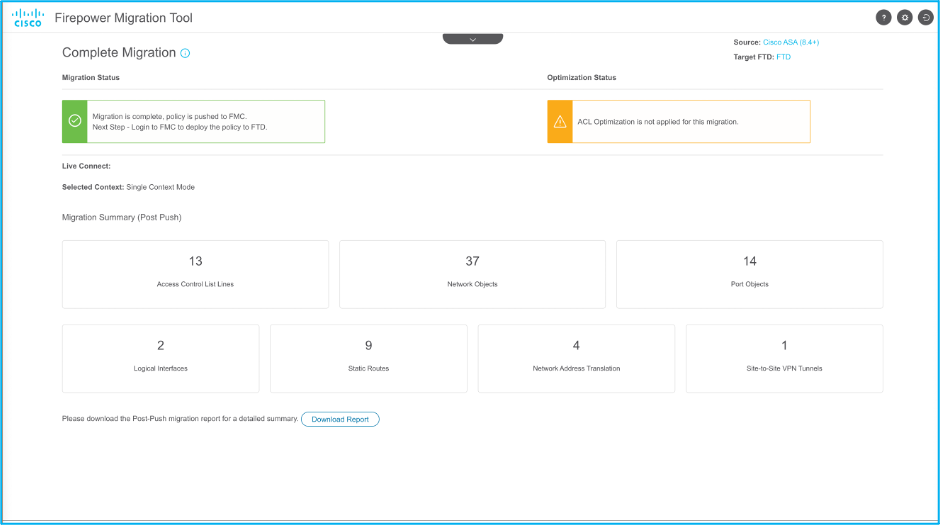

23. 마이그레이션이 완료되면 표시되는 메시지가 이미지에 표시됩니다.

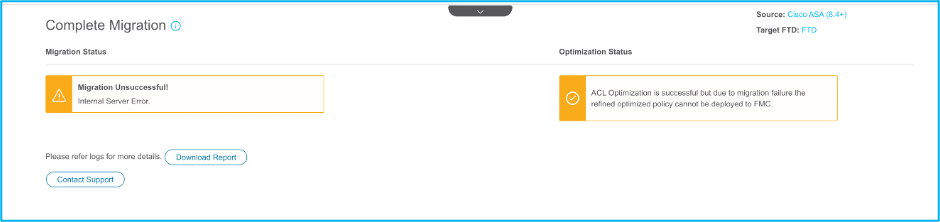

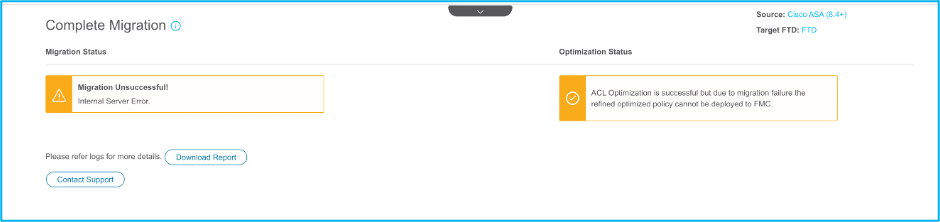

참고: 마이그레이션이 실패하면 Download Report(보고서 다운로드)를 클릭하여 마이그레이션 후 보고서를 확인합니다.

다음을 확인합니다.

구성이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

FMC에 대한 검증:

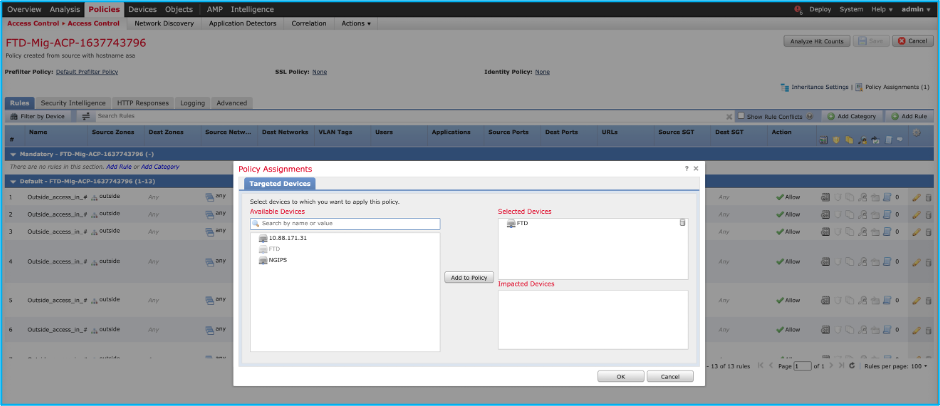

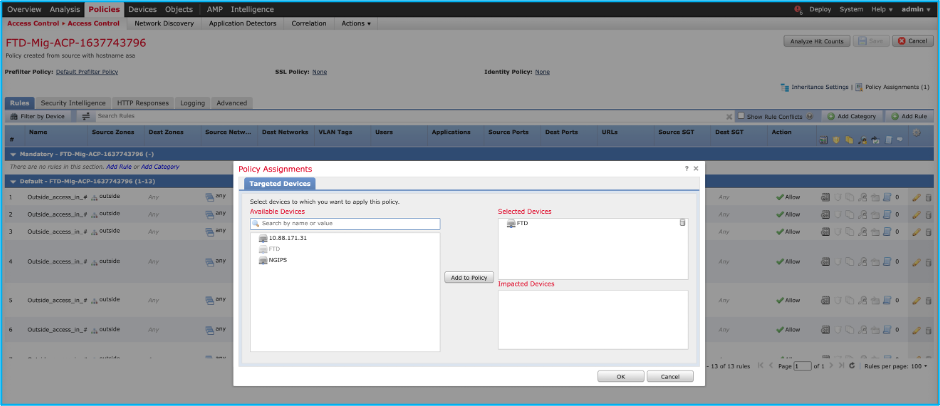

- 선택한 FTD가 채워져 있는지 확인하기 위해 로

Policies > Access Control > Access Control Policy > Policy Assignment이동합니다.

참고: 마이그레이션 액세스 제어 정책의 이름에는 접두사가 붙습니다FTD-Mig-ACP. 이전에 FTD를 선택하지 않은 경우 FMC에서 FTD를 선택해야 합니다.

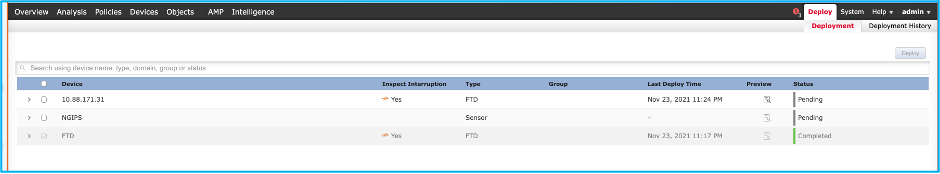

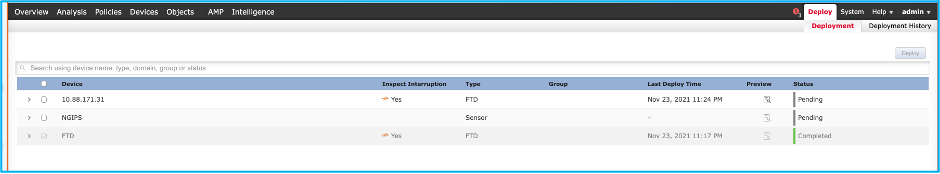

2. FTD에 정책을 푸시합니다. 이미지에 표시된Deploy > Deployment > FTD Name > Deploy대로 이동합니다.

firepower 마이그레이션 도구와 관련된 알려진 버그

- Cisco 버그 ID CSCwa56374 - 영역 매핑 페이지에서 FMT 툴이 중단되고 메모리 사용률이 높음

- Cisco 버그 ID CSCvz88730 - FTD 포트 채널 관리 인터페이스 유형에 대한 인터페이스 푸시 실패

- Cisco 버그 ID CSCvx21986 - 포트 채널을 대상 플랫폼으로 마이그레이션 - 가상 FTD는 지원되지 않습니다.

- Cisco 버그 ID CSCvy63003 - FTD가 이미 클러스터의 일부인 경우 마이그레이션 툴에서 인터페이스 기능을 비활성화해야 합니다.

- Cisco 버그 ID CSCvx08199 - 애플리케이션 참조가 50을 초과하는 경우 ACL을 분할해야 합니다.

관련 정보

피드백

피드백