소개

이 문서에서는 Secure Firewall Threat Defense의 Secure Client(AnyConnect) 원격 액세스 VPN에 대한 컨피그레이션에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- 기본 VPN, TLS 및 IKEv2 지식

- AAA(Basic Authentication, Authorization, and Accounting) 및 RADIUS 지식

- Secure Firewall Management Center 경험

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- SFTD(Secure Firewall Threat Defense) 7.2.5

- SFMC(Secure Firewall Management Center) 7.2.9

- 보안 클라이언트(AnyConnect) 5.1.6

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이 문서에서는 원격 액세스 VPN에서 TLS(Transport Layer Security) 및 IKEv2(Internet Key Exchange version 2)를 사용할 수 있도록 하는 FTD(Secure Firewall Threat Defense) 버전 7.2.5 이상의 컨피그레이션 예를 제공합니다. 클라이언트로는 여러 플랫폼에서 지원되는 Secure Client(AnyConnect)를 사용할 수 있습니다.

설정

1. 전제 조건

Secure Firewall Management Center에서 원격 액세스 마법사를 실행하려면

- 서버 인증에 사용되는 인증서를 만듭니다.

- 사용자 인증을 위해 RADIUS 또는 LDAP 서버를 구성합니다.

- VPN 사용자를 위한 주소 풀을 생성합니다.

- 다른 플랫폼에 대한 AnyConnect 이미지를 업로드합니다.

a) SSL 인증서 가져오기

인증서는 보안 클라이언트를 구성할 때 필수적입니다. 웹 브라우저에서 오류를 방지하려면 인증서에 DNS 이름 및/또는 IP 주소가 있는 주체 대체 이름 확장명이 있어야 합니다.

참고: 등록된 Cisco 사용자만 내부 툴 및 버그 정보에 액세스할 수 있습니다.

수동 인증서 등록에는 제한이 있습니다.

- SFTD에서 CSR을 생성하기 전에 CA 인증서가 필요합니다.

- CSR이 외부에서 생성되면 수동 방법이 실패하므로 다른 방법을 사용해야 합니다(PKCS12).

SFTD 어플라이언스에서 인증서를 가져오는 몇 가지 방법이 있지만 안전하고 쉬운 방법은 CSR(Certificate Signing Request)을 생성하고 CA(Certificate Authority)로 서명한 다음 CSR에 있는 공개 키에 대해 발급된 인증서를 가져오는 것입니다.

그 방법은 다음과 같습니다.

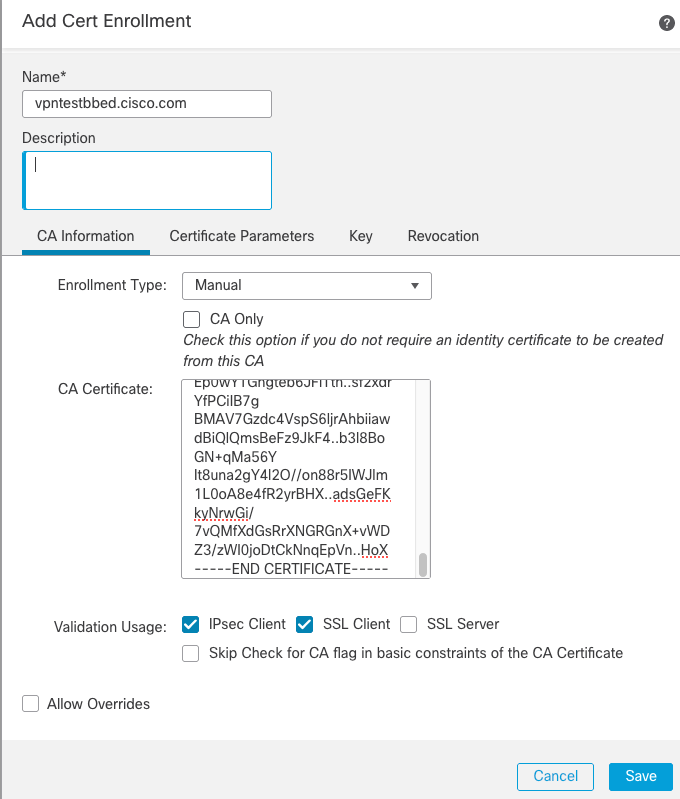

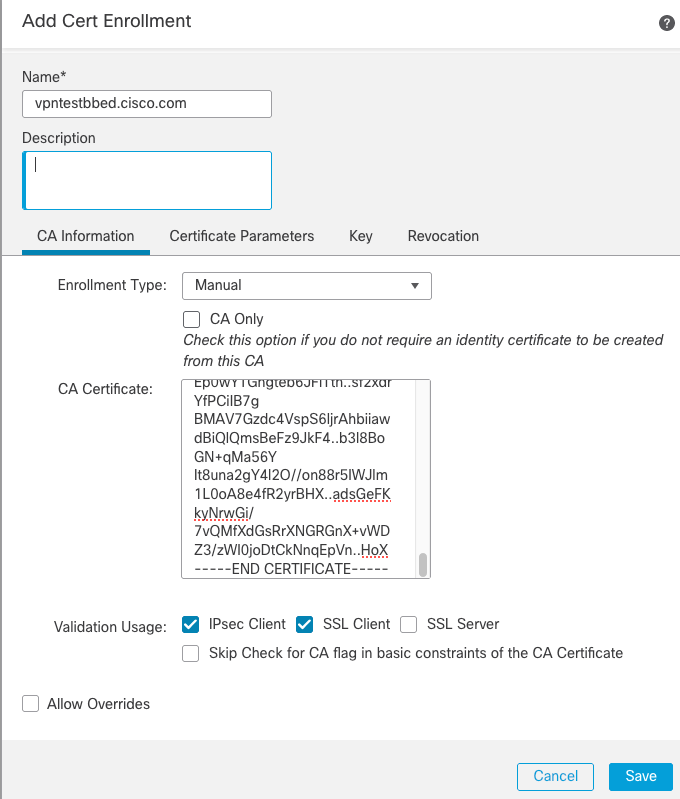

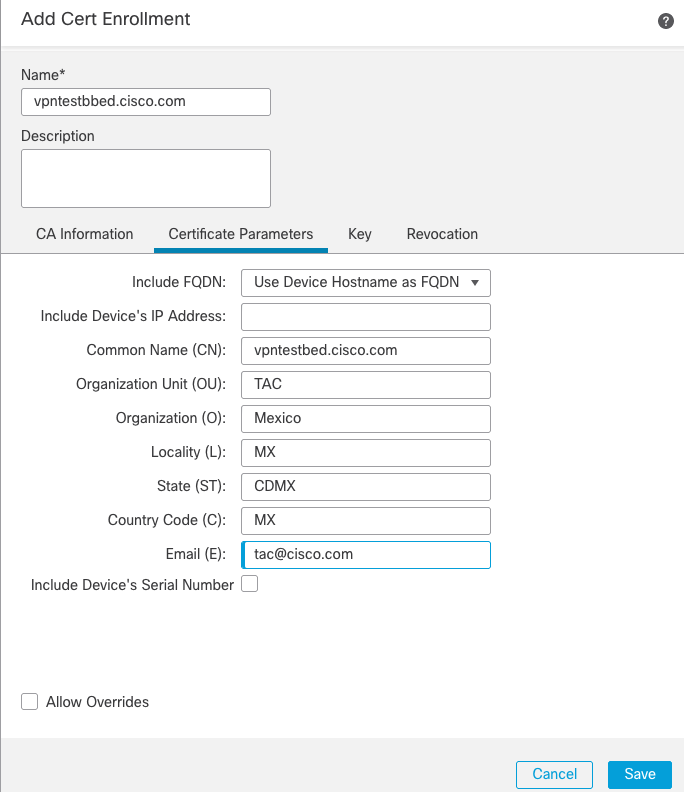

- 로 이동하고

Objects > Object Management > PKI > Cert Enrollment을 클릭합니다Add Cert Enrollment.

- CA(Certificate Authority) 인증서(CSR 서명에 사용되는 인증서)를 선택하고

Enrollment Type붙여넣습니다.

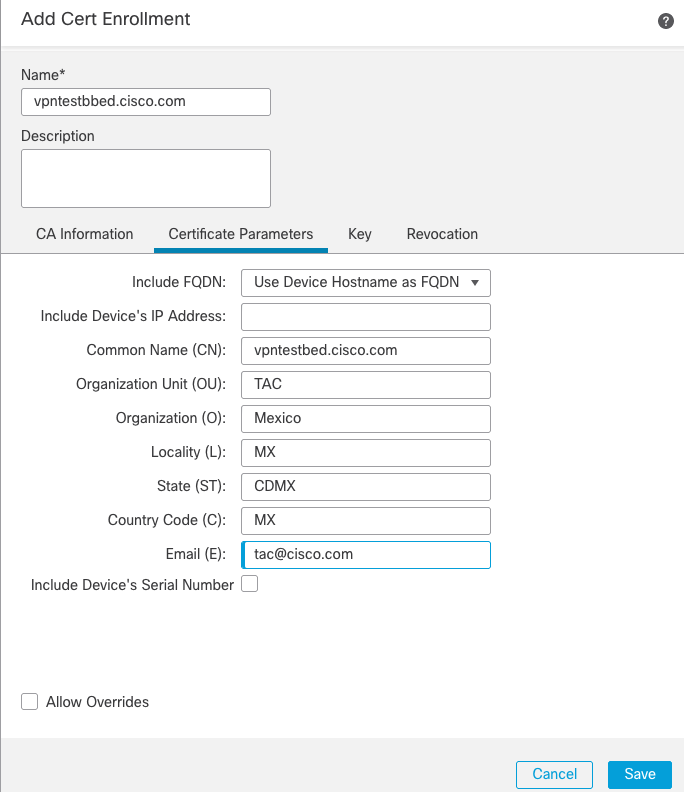

- 그런 다음 두 번째 탭으로 이동하여 필요한 모든 필드를 선택하고

Custom FQDN채웁니다. 예를 들면 다음과 같습니다.

- 세 번째 탭에서 을 선택하고

Key Type이름 및 크기를 선택합니다. RSA의 경우 최소 2048비트입니다.

- 을

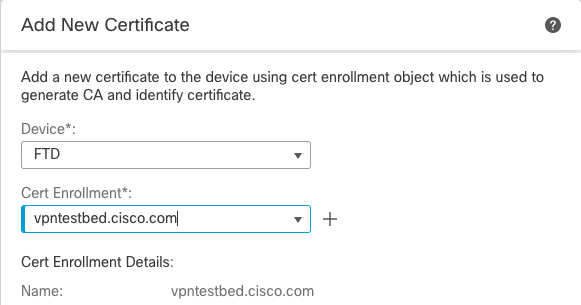

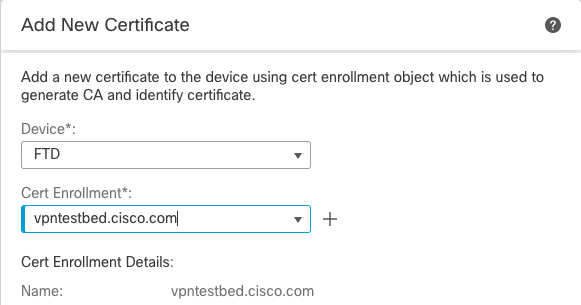

Save클릭하고 로Devices > Certificates > Add이동합니다.

- 그런 다음

Device을 선택하고Cert Enrollment, 아래에서 방금 생성한 신뢰 지점을 선택하고 다음을 클릭합니다Add.

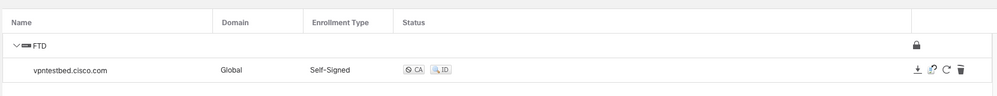

- 나중에 신뢰 지점 이름 옆에 있는

아이콘,

아이콘,Yes, 그런 후 CSR을 CA에 복사하고 서명합니다. 인증서는 일반 HTTPS 서버와 동일한 특성을 가져야 합니다.

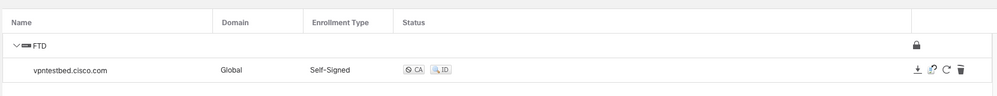

- CA에서 base64 형식으로 인증서를 받은 후 를 선택하고

Browse Identity Certificate디스크에서 선택한 다음 를 클릭합니다Import. 성공하면 다음이 표시됩니다.

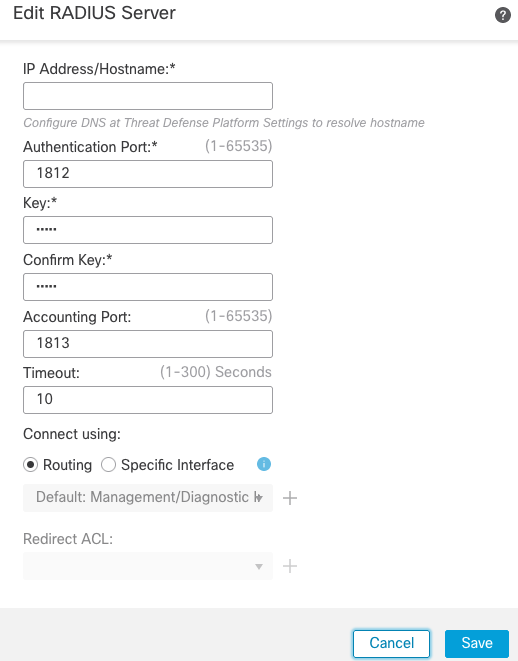

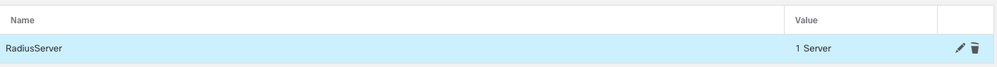

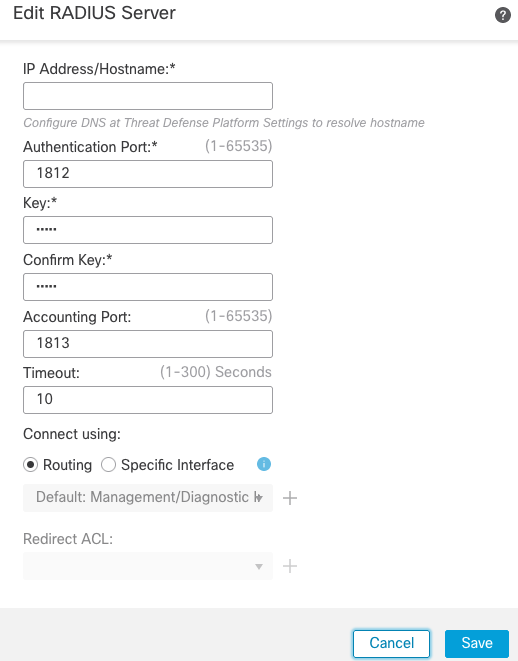

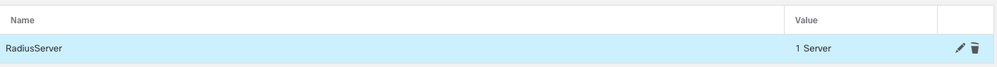

b) RADIUS 서버 구성

- 로 이동합니다.

Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group > +

- 이름을 입력하고 IP 주소를 공유 암호와 함께 추가하려면 다음을 클릭합니다

Save.

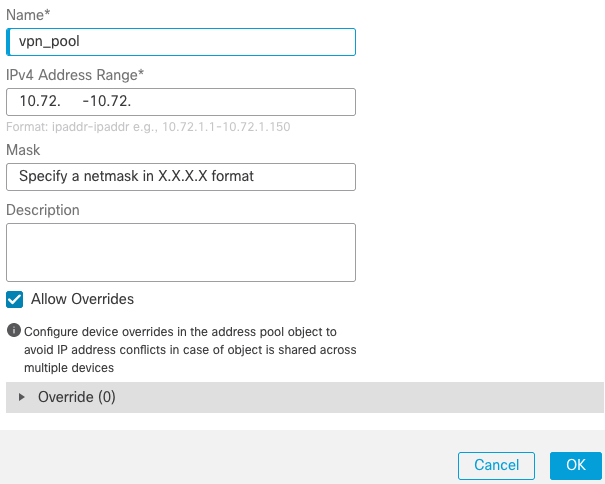

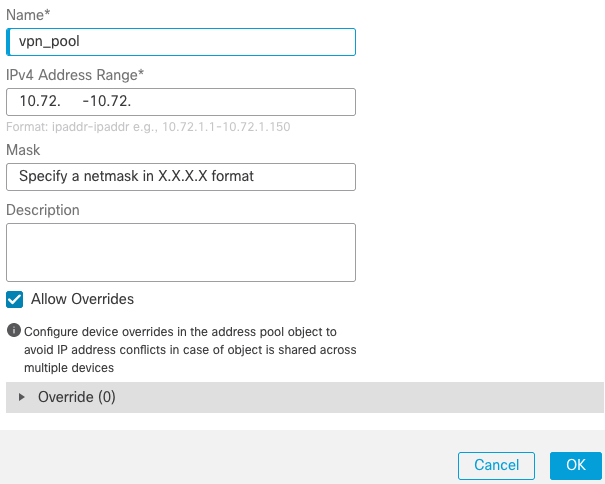

c) VPN 사용자를 위한 주소 풀 생성

- 로 이동합니다

Objects > Object Management > Address Pools > IPv4 Pools > Add IPv4 Pools.

- 이름 및 범위를 입력하십시오. 마스크가 필요하지 않습니다.

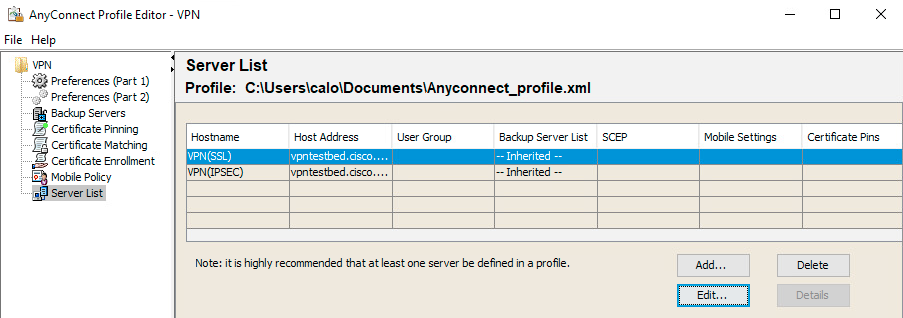

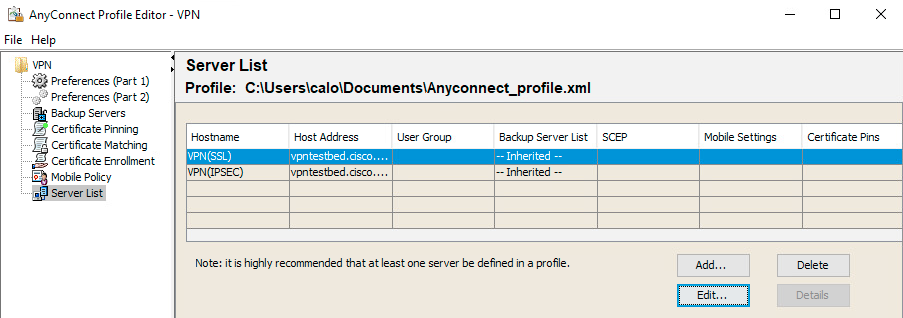

d) XML 프로필 만들기

- Cisco 사이트에서 프로파일 편집기를 다운로드하고 엽니다.

- 로 이동합니다

Server List > Add...

- 표시 이름과 FQDN을 입력합니다. 서버 목록에 다음 항목이 표시됩니다.

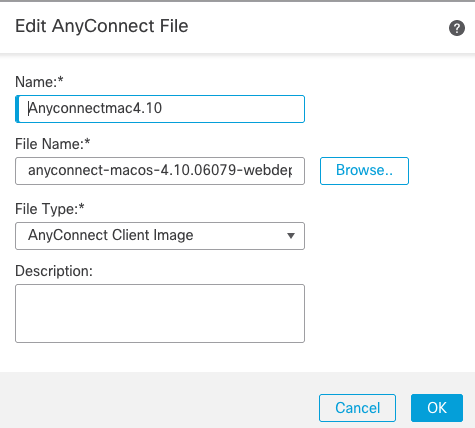

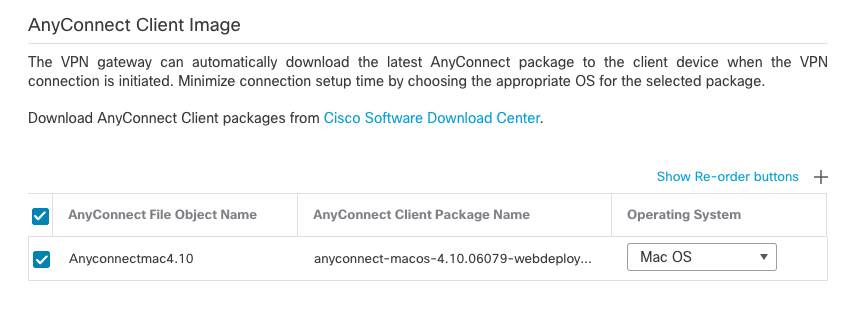

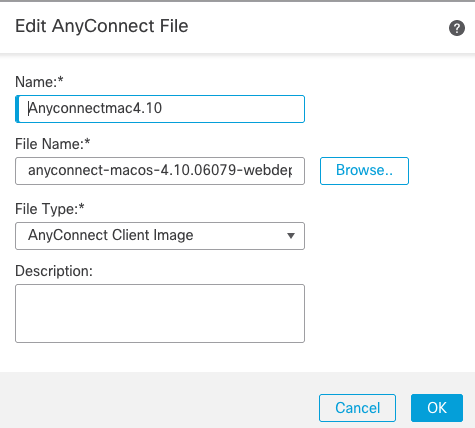

e) AnyConnect 이미지 업로드

- Cisco 사이트에서 pkg 이미지를 다운로드합니다.

- 로 이동합니다.

Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File

- 이름을 입력하고 디스크에서 PKG 파일을 선택한 다음 을 클릭합니다

Save.

- 자체 요구 사항에 따라 패키지를 더 추가합니다.

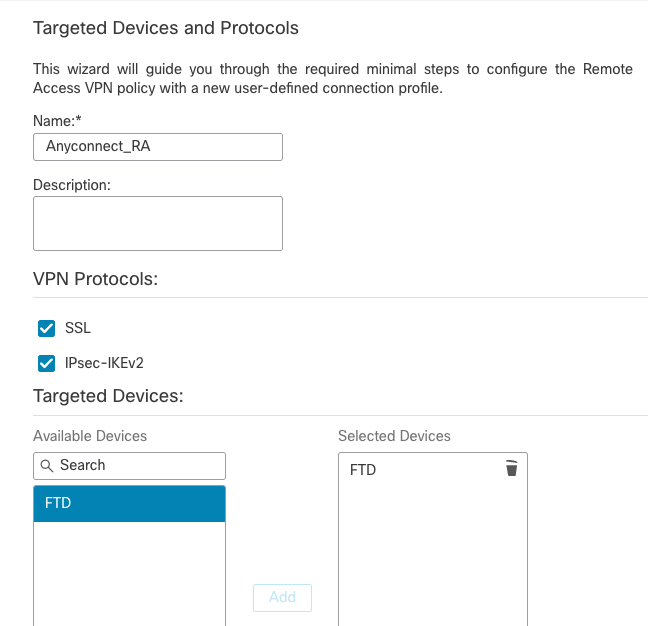

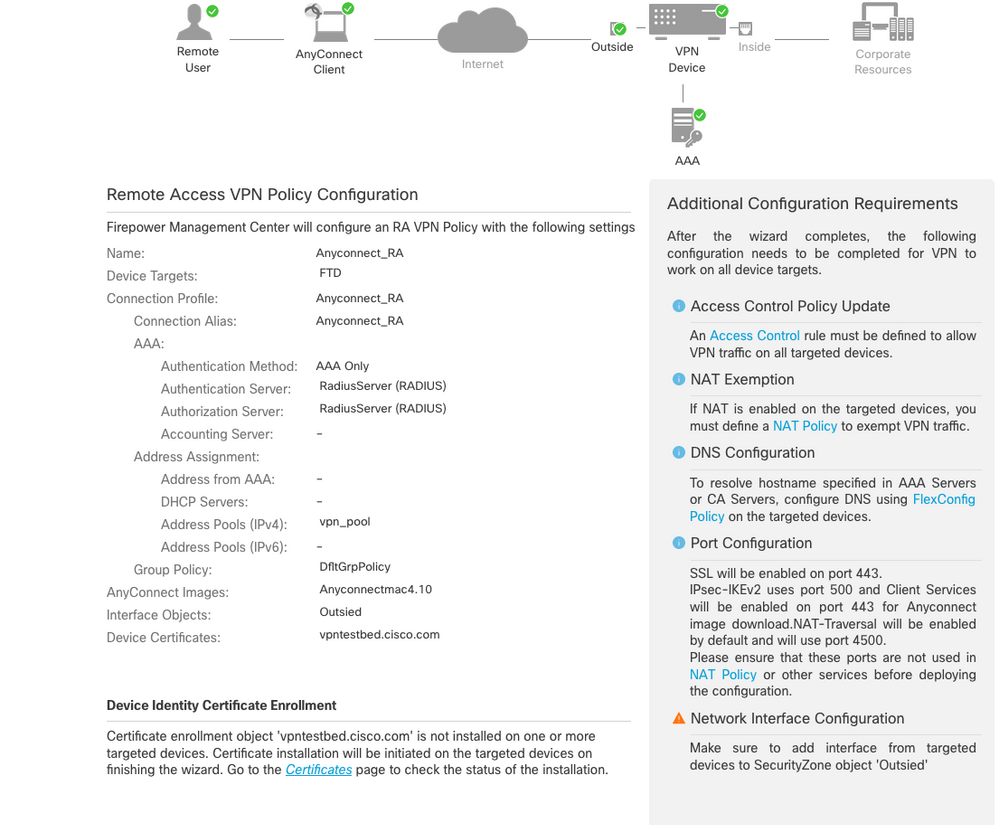

2. 원격 액세스 마법사

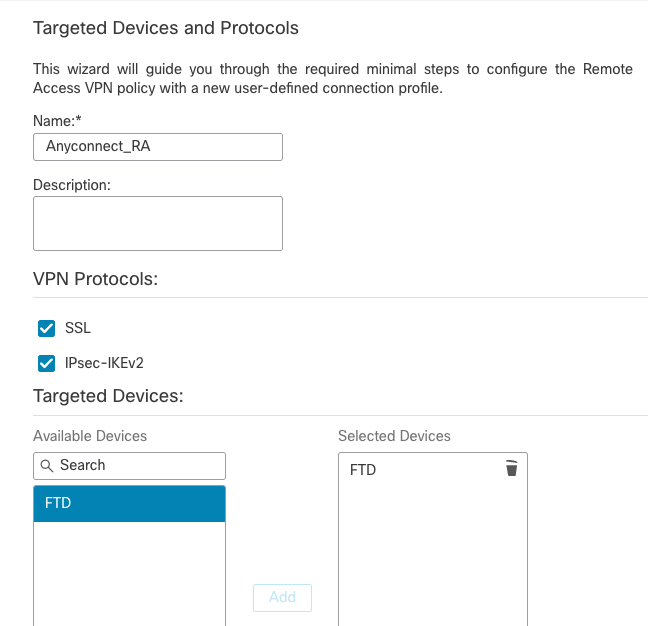

- 로 이동합니다.

Devices > VPN > Remote Access > Add a new configuration

- 프로파일 이름을 지정하고 FTD 디바이스를 선택합니다.

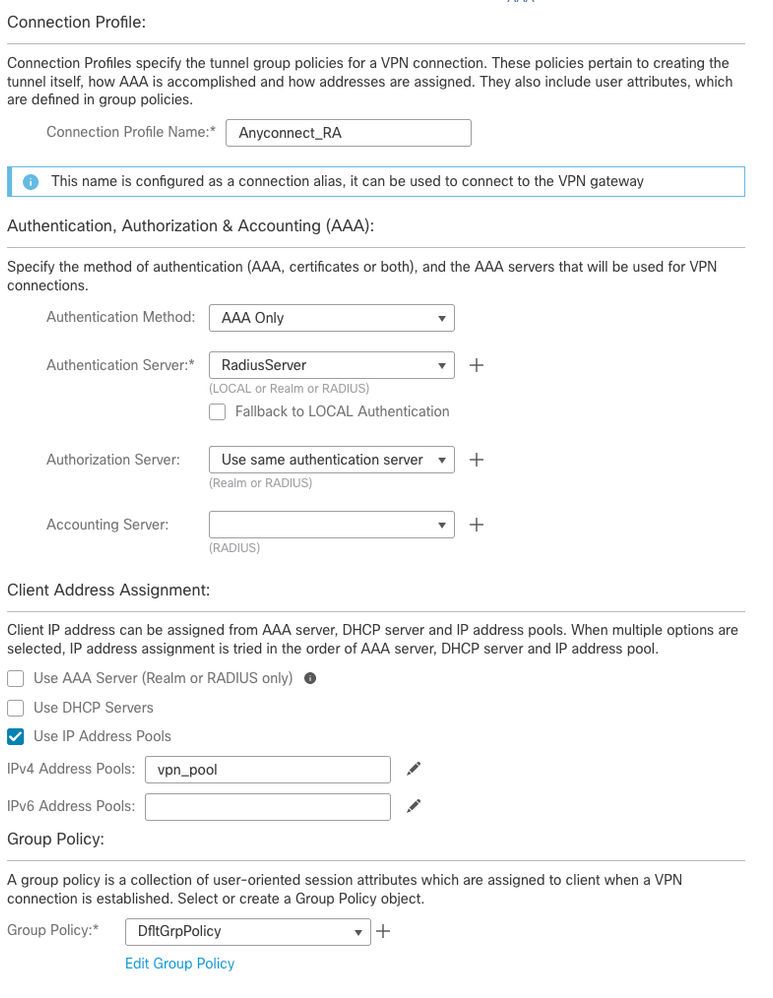

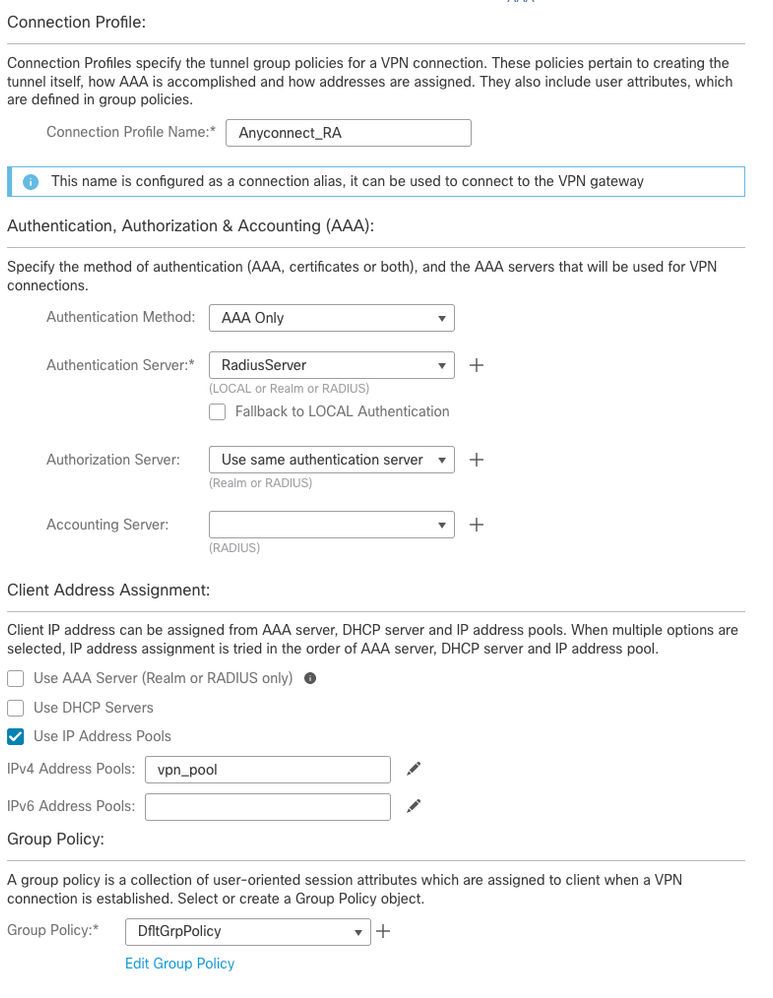

- Connection Profile(연결 프로파일) 단계

Connection Profile Name에서 Authentication Server 및 앞서 생성한Address Pools를 입력합니다.

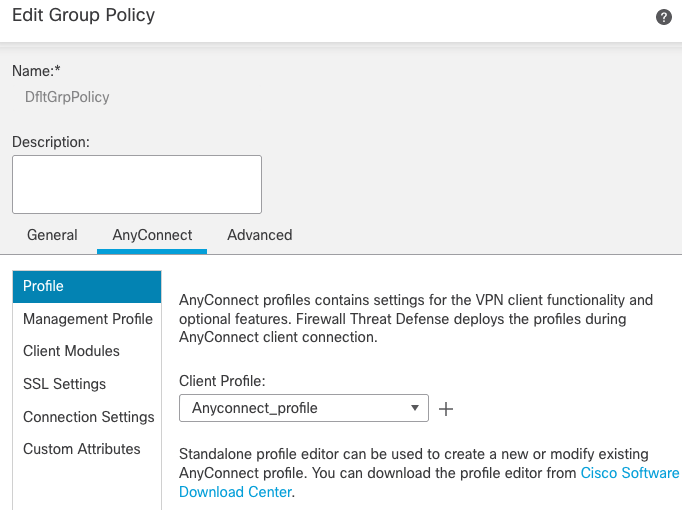

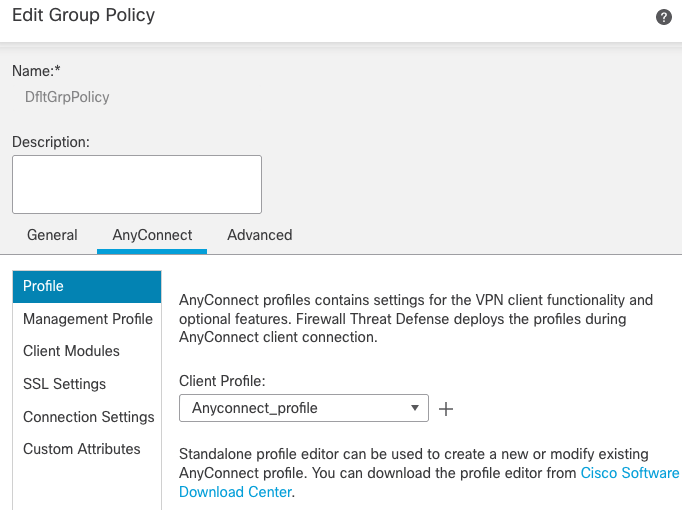

- 을

Edit Group Policy 클릭하고 AnyConnect 탭에서 다음을 선택한 다음Client Profile다음을 클릭합니다Save.

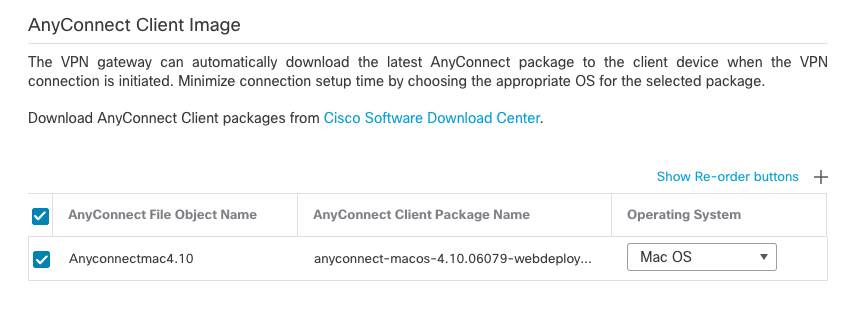

- 다음 페이지에서 AnyConnect 이미지를 선택하고 AnyConnect 이미지를 클릭합니다

Next.

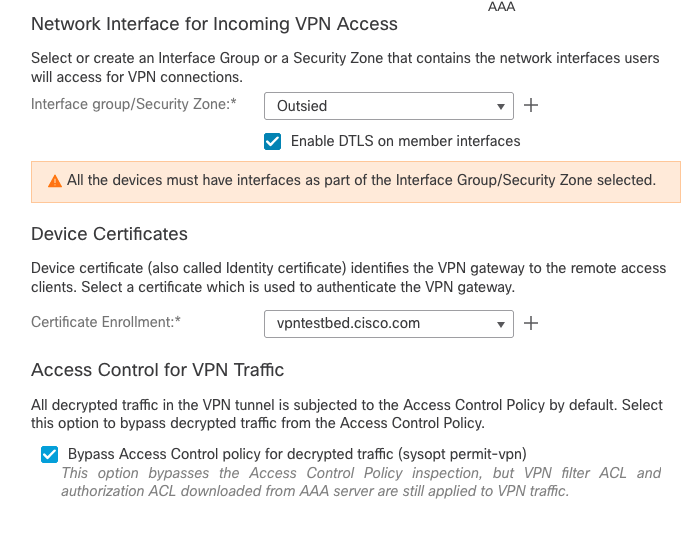

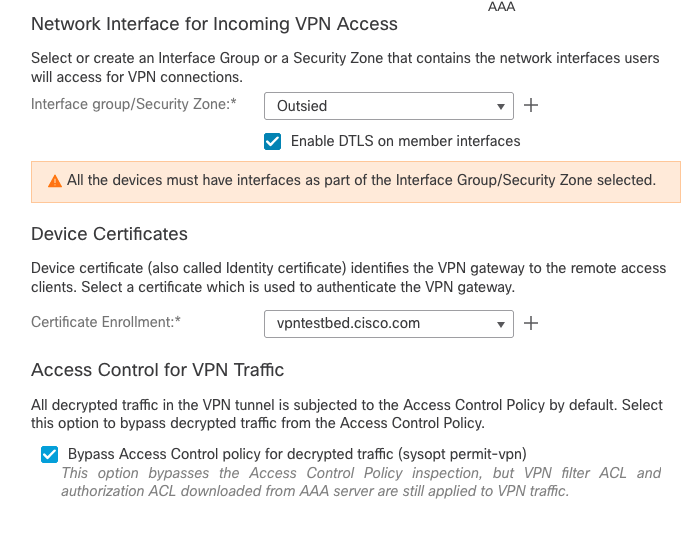

- 다음 화면에서

Network Interface and Device Certificates:

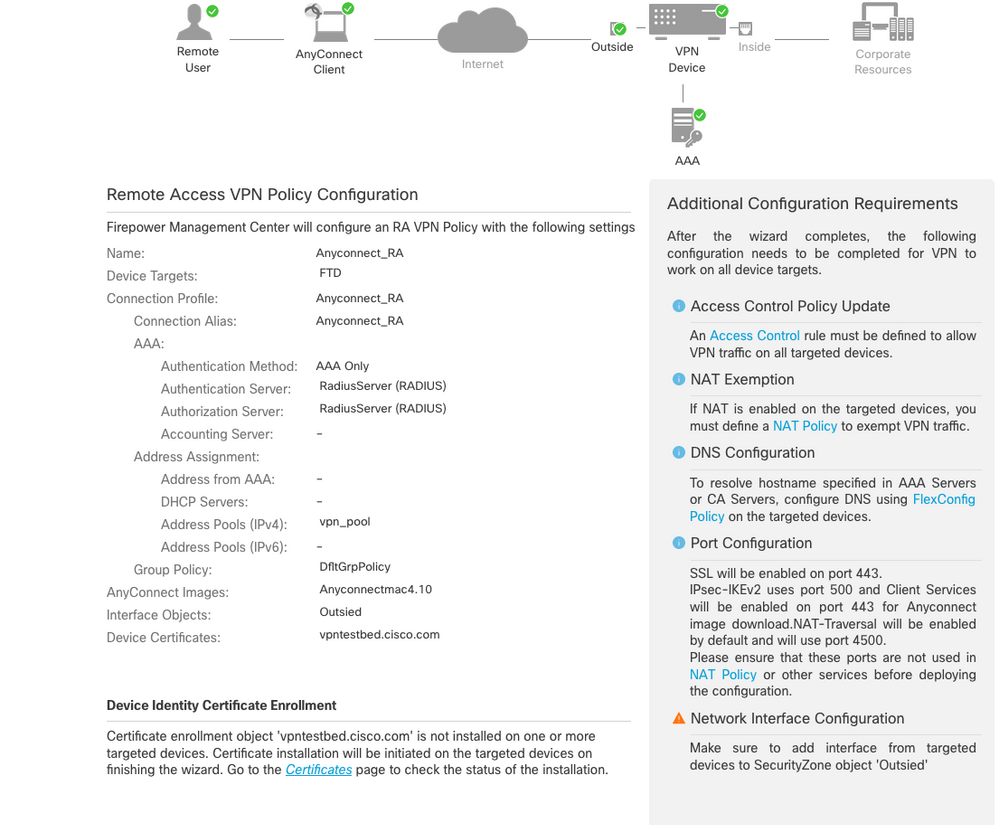

- 모든 것이 올바르게 구성되면 다음을 클릭한 다음 다음을 클릭할 수

Finish있습니다Deploy.

- 이렇게 하면 전체 컨피그레이션이 인증서 및 AnyConnect 패키지와 함께 FTD 어플라이언스에 복사됩니다.

연결

FTD에 연결하려면 브라우저를 열고 외부 인터페이스를 가리키는 DNS 이름 또는 IP 주소를 입력해야 합니다. 그런 다음 RADIUS 서버에 저장된 자격 증명으로 로그인하고 화면의 지침을 따릅니다. AnyConnect가 설치되면 AnyConnect 창에 동일한 주소를 입력하고Connect를 클릭해야 합니다.

제한 사항

현재 FTD에서 지원되지 않지만 ASA에서 사용 가능:

보안 고려 사항

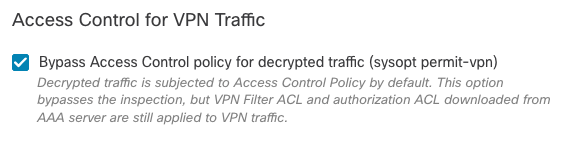

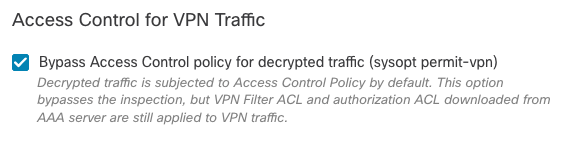

기본적으로 sysopt connection permit-vpn옵션이 비활성화되어 있습니다. 즉, 액세스 제어 정책을 통해 외부 인터페이스의 주소 풀에서 오는 트래픽을 허용해야 합니다. VPN 트래픽만 허용하기 위해 사전 필터 또는 액세스 제어 규칙이 추가되지만, 일반 텍스트 트래픽이 규칙 기준과 일치하는 경우 잘못 허용됩니다.

이 문제에 대한 두 가지 접근법이 있다. 첫 번째, TAC 권장 옵션은 외부 인터페이스에 대해 Anti-Spoofing(ASA에서는 Unicast Reverse Path Forwarding - uRPF라고 함)을 활성화하는 것이며, 두 번째는 Snort 검사를 완전히 우회하도록 활성화하는 sysopt connection permit-vpn것입니다. 첫 번째 옵션은 VPN 사용자를 오가는 트래픽에 대한 정상적인 검사를 허용합니다.

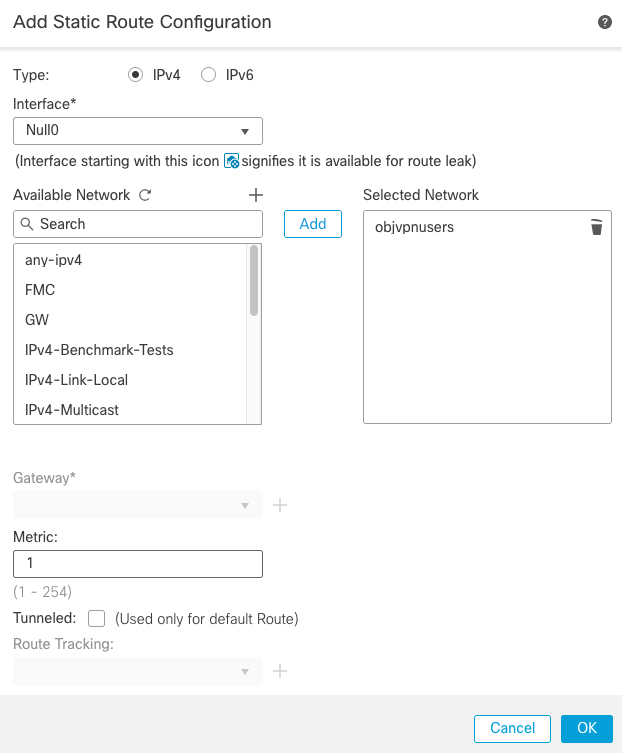

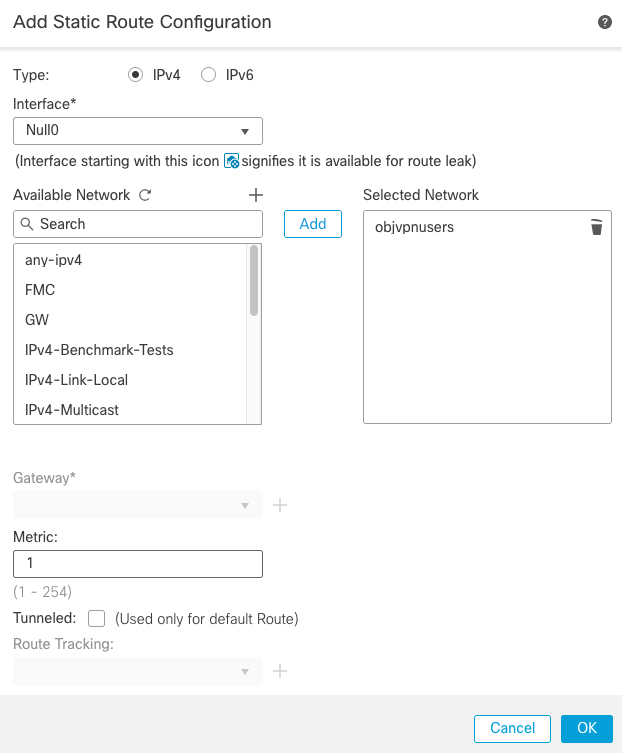

a) uRPF 활성화

- C 섹션에 정의된 원격 액세스 사용자에 사용되는 네트워크에 대해 null 경로를 생성합니다. 탐색

Devices > Device Management > Edit > Routing > Static Route 및 선택 Add route.

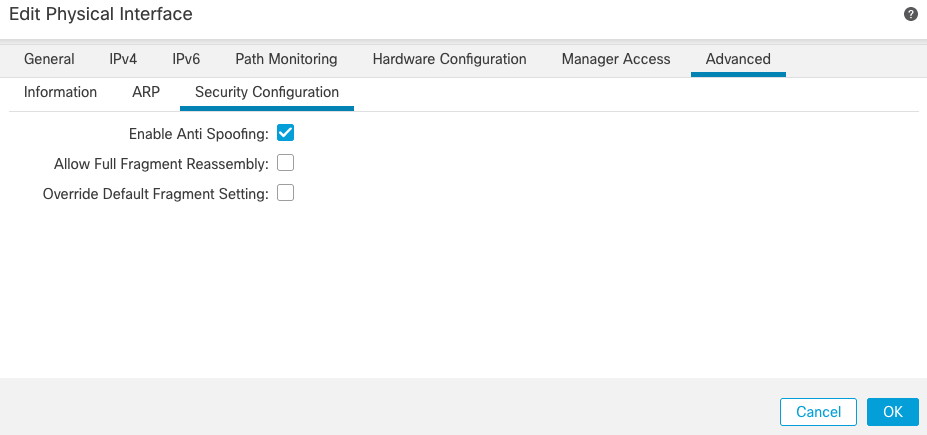

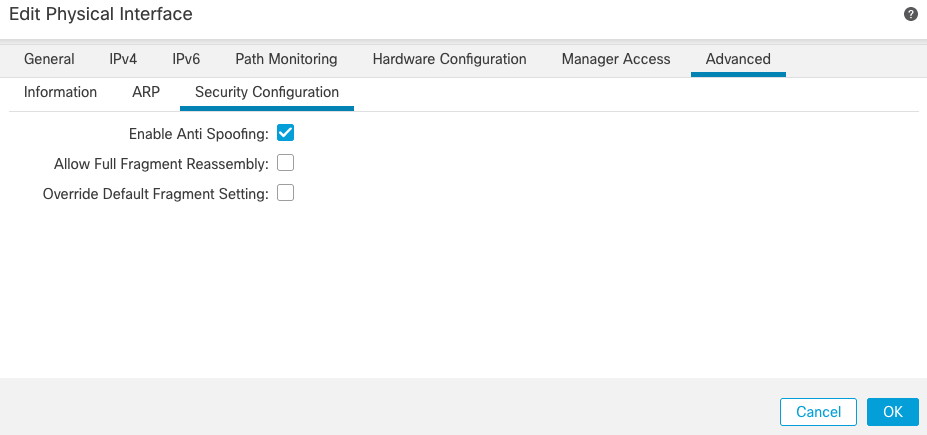

- 다음으로, VPN 연결이 종료되는 인터페이스에서 uRPF를 활성화합니다. 이 항목을 찾으려면 로

Devices > Device Management > Edit > Interfaces > Edit > Advanced > Security Configuration > Enable Anti Spoofing이동합니다.

사용자가 연결되면 라우팅 테이블에 해당 사용자에 대한 32비트 경로가 설치됩니다. 풀에서 사용되지 않은 다른 IP 주소에서 제공된 일반 텍스트 트래픽은 uRFP에 의해 삭제됩니다. 에 대한 설명은 방화벽 위협 방어에서 보안 컨피그레이션 매개변수 설정을 Anti-Spoofing참조하십시오.

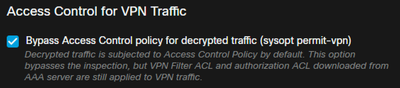

b) 사용sysopt connection permit-vpn옵션

- 마법사나 아래에서 수행할 수 있는 옵션이 있습니다

Devices > VPN > Remote Access > VPN Profile > Access Interfaces.

관련 정보

피드백

피드백