BGP 또는 EIGRP를 사용하여 PfRv2 트래픽 제어 메커니즘 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 PfRv2 정책 결정에 따라 Performance Routing 버전 2(PfRv2)가 트래픽을 제어하는 방법에 대해 설명합니다.트래픽을 제어하는 데 사용되는 방법 및 기준은 상위 경로가 학습되는 기본 프로토콜에 따라 달라집니다.이 문서에서는 BGP 및 EIGRP를 통해 상위 경로가 학습될 때 PfRv2 트래픽 제어 작업을 시연합니다.

사전 요구 사항

요구 사항

PfR(Performance Routing)에 대한 기본적인 지식이 있는 것이 좋습니다.

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

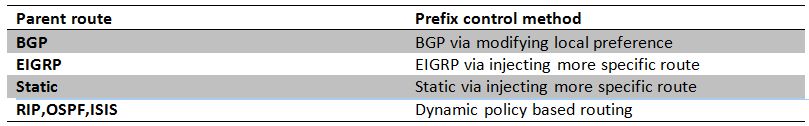

구성

PfRv2를 사용하면 네트워크 관리자가 learn-list를 구성하여 트래픽을 그룹화하고, 구성된 정책을 적용하고, 정책에 정의된 지연, 지터, 사용률 등 특정 매개 변수 집합을 충족하는 최상의 보더 라우터(BR)를 선택할 수 있습니다.PfRv2는 트래픽을 제어하는 다양한 모드가 있으며 대상 접두사에 대한 상위 경로가 학습되는 프로토콜에 따라 달라집니다.PfRv2는 라우팅 프로토콜을 조작하거나 고정 경로를 삽입하거나 동적 정책 기반 라우팅을 통해 RIB(Routing Information Base)를 변경할 수 있습니다.다음은 다양한 프로토콜의 경로 제어 방법을 강조 표시하는 테이블입니다.

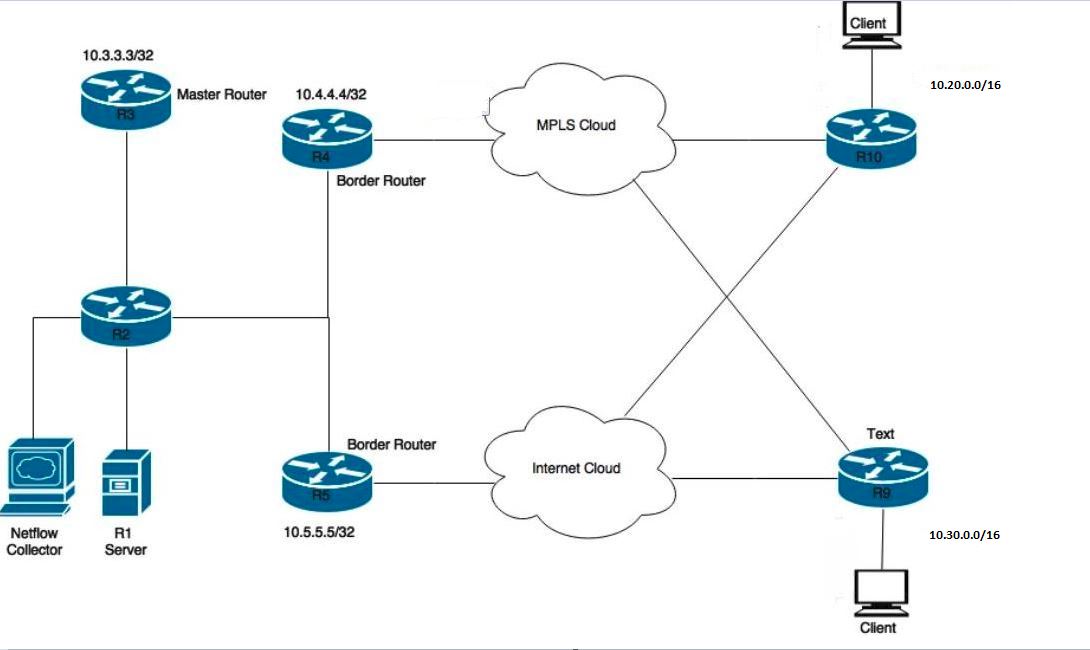

네트워크 다이어그램

이 문서에서는 다음 이미지를 나머지 문서의 샘플 토폴로지로 참조합니다.

다이어그램에 표시된 장치:

R1- 서버, 시작 트래픽.

R3- PfR 마스터 라우터

R4&R5- PfR Border Router.

R9 및 R10에 연결된 클라이언트는 R1 서버에서 트래픽을 수신하는 디바이스입니다.

구성

!

key chain pfr

key 0

key-string cisco

pfr master

policy-rules PFR

!

border 10.4.4.4 key-chain pfr

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

!

learn

traffic-class filter access-list DENY-ALL

list seq 10 refname APPLICATION-LEARN-LIST

traffic-class prefix-list APPLICATION

throughput

list seq 20 refname DATA-LEARN-LIST

traffic-class prefix-list DATA

throughput

!

pfr-map PFR 10

match pfr learn list APPLICATION-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.20.21.1

set probe frequency 5

set link-group MPLS fallback INET

!

pfr-map PFR 20

match pfr learn list DATA-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.30.31.1

set probe frequency 5

set link-group INET fallback MPLS

!

ip prefix-list APPLICATION: 1 entries

seq 5 permit 10.20.0.0/16

!

ip prefix-list DATA: 1 entries

seq 5 permit 10.30.0.0/16

!

다음을 확인합니다.

사례 1:BGP를 통한 상위 경로

이 경우 접두사(예: 10.20.0.0/16 및 10.30.0.0/16)에 대한 상위 경로가 BGP를 통해 학습됩니다.다음은 두 보더 라우터(R4 및 R5)의 상위 경로에 대한 출력입니다.

R4#show ip route

--output suppressed--

B 10.20.0.0/16 [20/0] via 10.0.46.6, 01:26:58

B 10.30.0.0/16 [20/0] via 10.0.46.6, 01:26:58

R5#show ip route

--output suppressed--

B 10.20.0.0/16 [20/0] via 10.0.57.7, 00:42:37

B 10.30.0.0/16 [20/0] via 10.0.57.7, 00:42:37

두 트래픽 클래스에 대한 활성 트래픽 플로우가 있으며 두 트래픽 모두 아래의 출력에서 INPOLICY 상태로 표시될 수 있습니다. 아래에서는 접두사 10.20.20.0/24에 대해 R4를 선택하고 접두사 10.30.30.0/24에 대해 R5를 선택했습니다. 이는 각 learn-list에 대해 구성된 링크 그룹 기본 설정에 따라 다릅니다.

R3#show pfr master traffic-class

OER Prefix Statistics:

Pas - Passive, Act - Active, S - Short term, L - Long term, Dly - Delay (ms),

P - Percentage below threshold, Jit - Jitter (ms),

MOS - Mean Opinion Score

Los - Packet Loss (percent/10000), Un - Unreachable (flows-per-million),

E - Egress, I - Ingress, Bw - Bandwidth (kbps), N - Not applicable

U - unknown, * - uncontrolled, + - control more specific, @ - active probe all

# - Prefix monitor mode is Special, & - Blackholed Prefix

% - Force Next-Hop, ^ - Prefix is denied

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 56 10.4.4.4 Et1/0 BGP

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 59 10.5.5.5 Et1/0 BGP

N N N N N N N N

3 2 0 0 N N N N

R4는 PfRv2에 의해 10.20.20.0/24에 대한 종료 라우터로 선택되었으므로 R4는 아래에 표시된 대로 10.20.20.0/24에 대해 더 높은 로컬 환경 설정이 있는 경로를 삽입합니다.삽입된 경로의 속성은 상위 경로에 의해 상속됩니다.

R4#show ip bgp 10.20.20.0/24

BGP routing table entry for 10.20.20.0/24, version 60

Paths: (1 available, best #1, table default, not advertised to EBGP peer)

Advertised to update-groups:

10

Refresh Epoch 1

200, (injected path from 10.20.0.0/16)

10.0.46.6 from 10.0.46.6 (10.6.6.6)

Origin incomplete, metric 0, localpref 100, valid, external, best

Community: no-export

rx pathid: 0, tx pathid: 0x0

경로를 삽입하는 라우터에서는 상위 로컬 환경 설정이 표시되지 않습니다.대신 iBGP를 통해 이 경로를 수신하는 다른 BR에 표시됩니다.다음은 접두사 10.20.20.0/24에 대한 R5의 예입니다.

R5#show ip bgp 10.20.20.0/24

BGP routing table entry for 10.20.20.0/24, version 17

Paths: (1 available, best #1, table default)

Advertised to update-groups:

6

Refresh Epoch 1

200

10.0.45.4 from 10.0.45.4 (10.4.4.4)

Origin incomplete, metric 0, localpref 5000, valid, internal, best

rx pathid: 0, tx pathid: 0x0

따라서 접두사 10.20.20.0/24에 대해 R5에서 수신하는 모든 트래픽은 PfRv2에서 선택한 BR을 트래픽이 종료할 수 있도록 R4로 다시 라우팅됩니다.

R4#show pfr border routes bgp

BGP table version is 60, local router ID is 10.4.4.4

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

OER Flags: C - Controlled, X - Excluded, E - Exact, N - Non-exact, I - Injected

Network Next Hop OER LocPrf Weight Path

*> 10.20.20.0/24 10.0.46.6 CEI 5000 0 200 ?

*>i10.30.30.0/24 10.0.45.5 XN 5000 0 300 ?

접두사 10.20.20.0/24의 경우 세 개의 플래그가 표시됩니다.'C'(제어)는 경로가 로컬에서 제어되고 삽입되었음을 의미합니다.'E'(exact)는 이 경로가 정확하며 BGP 테이블에 있으며 이 경로보다 더 구체적인 경로가 없음을 의미합니다.'I'(주입됨)는 이 경로가 이 라우터에 로컬로 삽입되었다고 말합니다.

접두사 10.30.30.0/24의 경우에도 두 개의 플래그가 표시됩니다.'X'(excluded)는 이 경로가 로컬에서 삽입되지 않았으며 그 대신 다른 BR, R5에서 시작되었음을 나타냅니다.'X' 플래그가 설정된 경우 'N' 플래그를 무시할 수 있습니다.

중요한 점은 기본적으로 삽입된 경로는 로컬 기본 설정 값 5000을 전달한다는 것입니다.따라서 BGP 정책에서 이미 5000보다 높은 일부 값을 사용하고 있는 경우 문제가 발생할 수 있으며 결과를 예측할 수 없습니다.다음 명령을 사용하여 기본 로컬 환경 설정 값을 조정할 수 있습니다.

R3(config-pfr-mc)#mode route metric bgp local-pref

케이스 2:상위 경로가 EIGRP를 통해

10.20.0.0/16 및 10.30.0.0/16과 같은 두 접두사에 대한 상위 경로가 EIGRP를 통해 학습되는 경우를 가정해 보십시오.다음은 두 보더 라우터(R4 및 R5)의 상위 경로에 대한 출력입니다. 이 경우 이러한 경로는 외부이지만 네트워크 설계에 따라 내부 eigrp 상위 경로일 수도 있습니다.

R4#show ip route

--output suppressed--

D EX 10.20.0.0/16 [170/25651200] via 10.0.46.6, 00:04:25, Ethernet1/0

D EX 10.30.0.0/16 [170/25651200] via 10.0.46.6, 00:04:25, Ethernet1/0

R5#show ip route

--output suppressed--

D EX 10.20.0.0/16 [170/25651200] via 10.0.57.7, 00:05:46, Ethernet1/0

D EX 10.30.0.0/16 [170/25651200] via 10.0.57.7, 00:05:46, Ethernet1/0

이전 사례와 같이 두 트래픽 클래스에 대한 활성 트래픽 흐름이 있으며 두 트래픽 모두 아래 출력의 INPOLICY 상태에서 확인할 수 있습니다.접두사 10.20.20.0/24에 대해 R4가 선택되었고 접두사 10.30.30.0/24에 대해 R5가 선택되었습니다. 이는 각 learn-list에 대해 구성된 링크 그룹 기본 설정에 따라 달라집니다.

R3#show pfr master traffic-class

OER Prefix Statistics:

Pas - Passive, Act - Active, S - Short term, L - Long term, Dly - Delay (ms),

P - Percentage below threshold, Jit - Jitter (ms),

MOS - Mean Opinion Score

Los - Packet Loss (percent/10000), Un - Unreachable (flows-per-million),

E - Egress, I - Ingress, Bw - Bandwidth (kbps), N - Not applicable

U - unknown, * - uncontrolled, + - control more specific, @ - active probe all

# - Prefix monitor mode is Special, & - Blackholed Prefix

% - Force Next-Hop, ^ - Prefix is denied

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 31 10.4.4.4 Et1/0 EIGRP

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 24 10.5.5.5 Et1/0 EIGRP

N N N N N N N N

2 2 0 0 N N N N

R4는 PfRv2에서 10.20.20.0/24에 대한 최상의 종료 라우터로 선택했으므로 R4는 아래와 같이 태그 5000이 포함된 더 구체적인 경로를 삽입합니다.이 삽입된 경로는 상위 경로가 외부인 경우에도 항상 EIGRP 내부 경로입니다.또한 상위 경로가 태그 값을 전달하는 경우, 삽입된 경로에 의해 상속되지 않습니다.

참고:삽입된 경로의 일부 속성이 상위 경로에 의해 상속되는 것은 아닙니다.

R4#show ip route 10.20.20.0 255.255.255.0

Routing entry for 10.20.20.0/24

Known via "eigrp 100", distance 90, metric 25651200

Tag 5000, type internal

Redistributing via eigrp 100

Last update from 10.0.46.6 on Ethernet1/0, 00:17:04 ago

Routing Descriptor Blocks:

* 10.0.46.6, from 0.0.0.0, 00:17:04 ago, via Ethernet1/0

Route metric is 25651200, traffic share count is 1

Total delay is 2000 microseconds, minimum bandwidth is 100 Kbit

Reliability 255/255, minimum MTU 1500 bytes

Loading 12/255, Hops 0

Route tag 5000

R4#show ip eigrp topology 10.20.20.0/24

EIGRP-IPv4 Topology Entry for AS(100)/ID(10.4.4.4) for 10.20.20.0/24

State is Passive, Query origin flag is 1, 1 Successor(s), FD is 25651200

Descriptor Blocks:

10.0.46.6 (Ethernet1/0), from 0.0.0.0, Send flag is 0x0

Composite metric is (25651200/0), route is Internal

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 2000 microseconds

Reliability is 255/255

Load is 12/255

Minimum MTU is 1500

Hop count is 0

Originating router is 10.4.4.4

Internal tag is 5000

R4#show pfr border routes eigrp

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

CE 10.20.20.0/24 10.20.0.0/16 5000

XN 10.30.30.0/24

위 사례에는 10.20.0.0/16과 같이 덜 특정한 상위 경로가 있으며, 더 구체적인 경로 10.20.20.0/24을 삽입하면 원하는 결과가 제공됩니다.R5에서 수신된 트래픽은 아래 경로를 사용하여 R4로 리디렉션되므로 PfRv2에서 선택한 최상의 종료 BR에 따라 트래픽이 흐리게 됩니다.

R5#show ip route 10.20.20.0

Routing entry for 10.20.20.0/24

Known via "eigrp 100", distance 90, metric 26931200

Tag 5000, type internal

Redistributing via eigrp 100

Last update from 10.0.45.4 on Tunnel10, 00:25:34 ago

Routing Descriptor Blocks:

* 10.0.45.4, from 10.0.45.4, 00:25:34 ago, via Tunnel10 // 10.0.45.4 is R4 IP.

Route metric is 26931200, traffic share count is 1

Total delay is 52000 microseconds, minimum bandwidth is 100 Kbit

Reliability 255/255, minimum MTU 1476 bytes

Loading 28/255, Hops 1

Route tag 5000

상위 경로가 /24 경로이기도 한 경우 R4는 삽입된 경로가 상위 경로보다 우선하도록 하는 방식으로 /24 경로를 삽입합니다.

R4#show ip eigrp topology 10.20.20.0/24

EIGRP-IPv4 Topology Entry for AS(100)/ID(10.4.4.4) for 10.20.20.0/24

State is Passive, Query origin flag is 1, 1 Successor(s), FD is 25600000

Descriptor Blocks:

10.0.46.6 (Ethernet1/0), from 0.0.0.0, Send flag is 0x0

Composite metric is (25600000/0), route is Internal

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 1 microseconds // Injected route with a delay of 1.

Reliability is 255/255

Load is 102/255

Minimum MTU is 1500

Hop count is 0

Originating router is 10.4.4.4

Internal tag is 5000

10.0.45.5 (Tunnel10), from 10.0.45.5, Send flag is 0x0

Composite metric is (26931200/25651200), route is External

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 52000 microseconds

Reliability is 255/255

Load is 99/255

Minimum MTU is 1476

Hop count is 2

Originating router is 10.0.78.7

External data:

AS number of route is 0

External protocol is Static, external metric is 0

Administrator tag is 0 (0x00000000)

10.0.46.6 (Ethernet1/0), from 10.0.46.6, Send flag is 0x0 //Parent route

Composite metric is (25651200/281600), route is External

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 2000 microseconds

Reliability is 255/255

Load is 102/255

Minimum MTU is 1500

Hop count is 1

Originating router is 10.0.68.6

External data:

AS number of route is 0

External protocol is Static, external metric is 0

Administrator tag is 0 (0x00000000)

위에 표시된 것처럼 상위 경로와 삽입된 접두사가 동일한 서브넷 마스크인 경우, 삽입된 경로는 상위 경로에서 최소 대역폭, 로드, 신뢰성, MTU 등을 상속하지만 삽입된 경로의 지연은 더 적게 설정되므로 기본 경로가 됩니다.따라서 다른 BR(R5, R5, R5)에서 트래픽이 수신되면 R4 및 R4에 더 나은 메트릭을 적용하여 이 경로를 통해 트래픽을 전송할 수 있습니다. 그러면 PfRv2에 따라 종료 인터페이스에서 트래픽을 보낼 수 있습니다.

Cisco 엔지니어가 작성

- Amandeep SinghCisco TAC 엔지니어

- Subeh SharmaCisco TAC 엔지니어

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백