FMC を使用した Firepower Threat Defense に向けた、高度な AnyConnect VPN の展開

このドキュメントでは、ダイナミック スプリット トンネリングや LDAP 属性マップなど、FlexConfig を使用して Cisco FMC に Cisco FTD 用の高度な AnyConnect VPN を展開する方法を示します。

ダイナミック スプリット トンネリング

次のトピックでは、Cisco Firepower Threat Defense(FTD)のダイナミック スプリット トンネリングと、Cisco Firepower Management Center(FMC)6.4 で FlexConfig を使用して設定する方法について説明します。この構成は、ダイナミック スプリット トンネリングを直接サポートしない後続のリリースに適用できます。

ダイナミック スプリット トンネリングについて

スタティック スプリット トンネリングでは、リモートアクセス VPN トンネルに含めるか、またはリモートアクセス VPN トンネルから除外する必要があるホストおよびネットワークの IP アドレスの定義を伴います。ダイナミック スプリット トンネリングを定義することで、スプリットトンネリングを強化できます。

ダイナミック スプリット トンネリングにより、DNS ドメイン名に基づいてスプリットトンネリングを微調整できます。完全修飾ドメイン名(FQDN)に関連付けられた IP アドレスは、変化するか、または単純に地域によって異なることがあるため、DNS 名に基づいてスプリットトンネリングを定義することで、リモートアクセス VPN トンネルに含める必要のあるトラフィックと含める必要のないトラフィックをよりダイナミックに定義できます。除外されたドメイン名に対して返されたアドレスが VPN に含まれるアドレスプール内にある場合、これらのアドレスは除外されます。

除外されたドメインはブロックされません。代わりに、これらのドメインへのトラフィックは VPN トンネルの外部に保持されます。たとえば、パブリックインターネット上の Cisco WebEx にトラフィックを送信することで、保護されたネットワーク内のサーバーへのトラフィック用に VPN トンネル内の帯域幅を解放できます。

バージョン 7.0 以降では、FMC UI を使用してこの機能を設定できます。詳細については、「Configure AnyConnect Dynamic Split Tunnel on FTD Managed by FMC」を参照してください。古いバージョンの FMC の場合は、FlexConfig を使用したダイナミック スプリット トンネリングの設定 の指示に従って FlexConfig を使用してこの機能を設定する必要があります。

FlexConfig を使用したダイナミック スプリット トンネリングの設定

ダイナミック スプリット トンネル構成は、dynamic-split-exclude-domains タイプのカスタム AnyConnect 属性を作成してから、その属性を RA VPN 接続プロファイルで使用されるグループポリシーに追加することに基づいています。

また、dynamic-split-include-domains カスタム属性を作成して、IP アドレスに基づいて除外されるトンネルに含めるドメインを定義することもできます。ただし、この例ではドメインの除外について説明します。

始める前に

この構成には、最低限 AnyConnect 4.5 が必要です。

この例では、リモートアクセス VPN がすでに設定されており、正しく機能していることを前提としています。これには、ダイナミックス プリット トンネリングの属性を追加するグループポリシーの作成が含まれます。グループポリシーの作成には FlexConfig を使用しないでください。既存のグループポリシーの編集にのみ使用します。

ダイナミックブロックリストを定義する際に、スタティック IP アドレスベースのスプリットトンネリングを設定する必要はありません。ただし、ダイナミック許可リストを作成する場合は、スプリットトンネリングを有効にし、一部の IP アドレスを除外する必要があります。ドメインを含めるダイナミックス プリット トンネリングは、IP アドレスベースのスプリットトンネリングの状況で除外されるトラフィックを含める場合にのみ意味があります。

手順

|

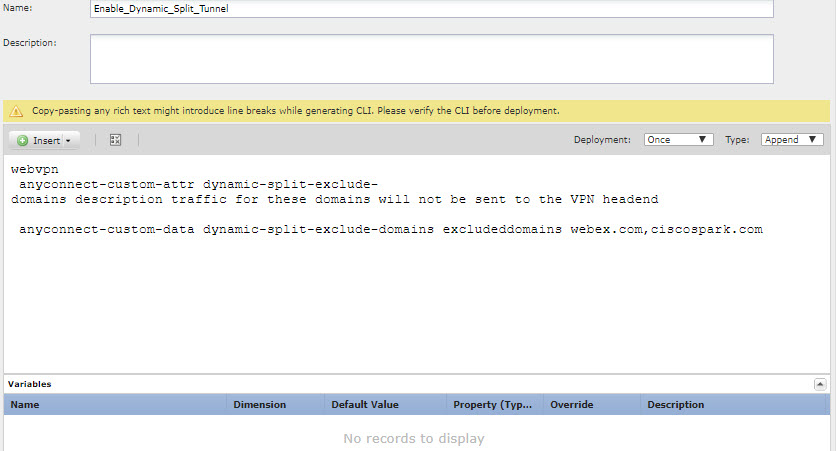

ステップ 1 |

ダイナミック スプリット トンネリングのカスタム属性を作成し、VPN トンネルから除外して代わりにパブリックインターネット経由で送信する必要があるドメイン名を割り当てる、deploy-once/append FlexConfig オブジェクトを作成します。 |

|

ステップ 2 |

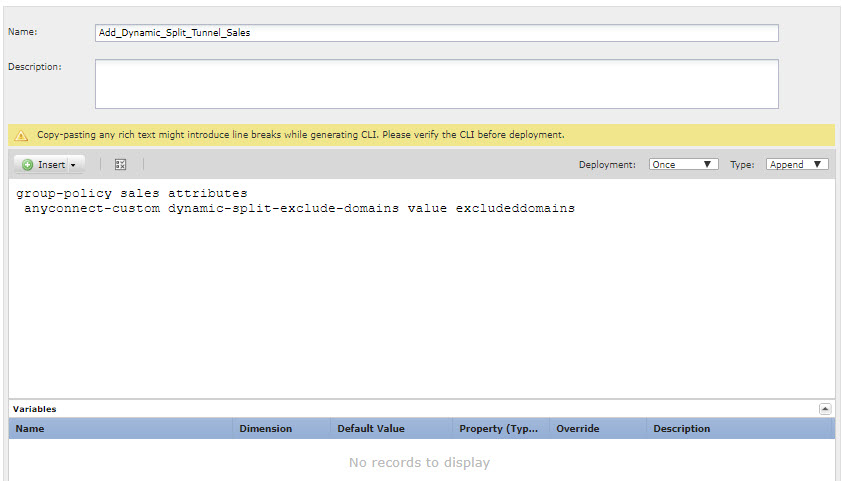

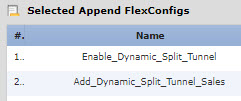

(推奨)カスタムグループポリシーを使用する場合は、deploy-once/append FlexConfig オブジェクトを作成して、グループポリシーでダイナミック スプリット トンネルのカスタム属性を設定します。 システムは、カスタムグループポリシーに加えた変更を無効にしません。そのため、変更を 1 回展開する必要があります。複数のグループポリシーを使用する場合は、単一の FlexConfig オブジェクトを使用してカスタム属性を各ポリシーに順番に追加できます。あるいは、グループポリシーごとに 1 つの FlexConfig オブジェクトを作成できます。結果は同じになるため、FlexConfig ポリシーをモジュール化するための独自の要件に基づいて選択します。 [FlexConfigオブジェクト(FlexConfig Objects)] ページで、[FlexConfigオブジェクトの追加(Add FlexConfig Object)] をクリックし、次のプロパティを設定して、[保存(Save)] をクリックします。

オブジェクトは、次のようになります。  |

|

ステップ 3 |

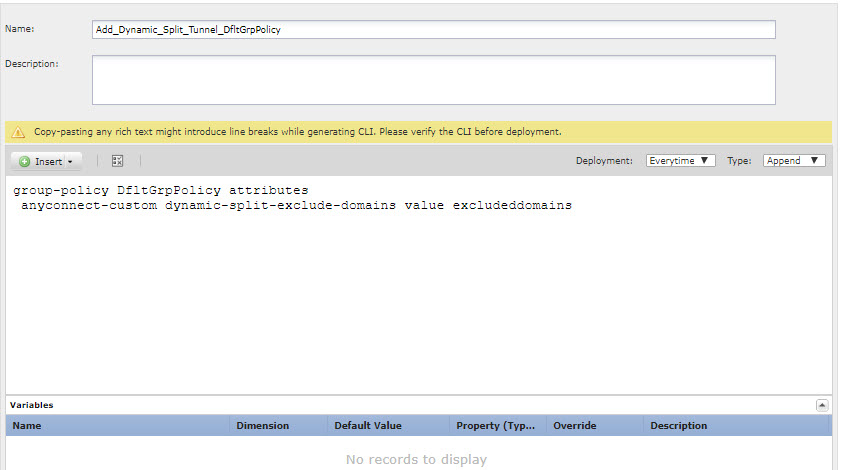

(Not recommended.) DfltGrpPolicy という名前のデフォルトグループポリシーを使用する場合は、deploy-everytime/append FlexConfig オブジェクトを作成して、グループポリシーにダイナミック スプリット トンネルのカスタム属性を設定します。 このオブジェクトは毎回展開する必要があります。これは、展開のたびに、システムがデフォルトポリシーに対するカスタム変更を無効にするためです。 DfltGroupPolicy を使用するのではなく、カスタムグループポリシーを作成することを推奨します。 [FlexConfigオブジェクト(FlexConfig Objects)] ページで、[FlexConfigオブジェクトの追加(Add FlexConfig Object)] をクリックし、次のプロパティを設定して、[保存(Save)] をクリックします。

オブジェクトは、次のようになります。  |

|

ステップ 4 |

これらのオブジェクトを展開する FlexConfig ポリシーを作成します。 |

|

ステップ 5 |

変更を展開します。 |

|

ステップ 6 |

設定を確認します。

|

FlexConfig を使用したダイナミック スプリット トンネリングの削除

スプリットトンネリングを使用しない場合は、FlexConfig オブジェクトを作成して、機能を展開したデバイスから構成を削除する必要があります。FlexConfig ポリシーから FlexConfig オブジェクトを削除するだけでは不十分です。

手順

|

ステップ 1 |

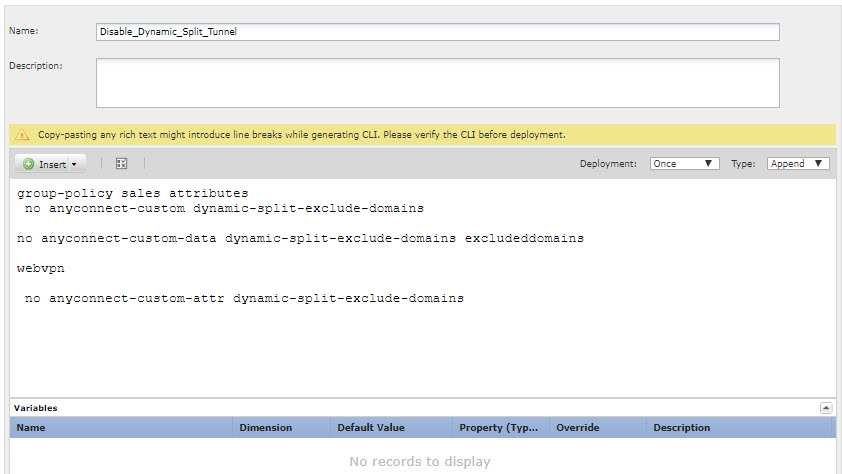

使用する各グループポリシーからカスタム属性を削除する deploy-once/append FlexConfig オブジェクトを作成してから、属性を削除します。 削除する前に、まずカスタムポリシーから属性を削除する必要があります。現在使用されている属性を削除しようとすると、システムによって阻止され、展開エラーが表示されます。したがって、このオブジェクトが正しく動作するには、コマンドを正しい順序で挿入する必要があります。 |

|

ステップ 2 |

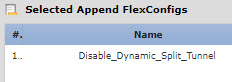

FlexConfig ポリシーを編集して、ダイナミック スプリット トンネリング オブジェクトを削除し、構成を削除するオブジェクトを追加します。 |

|

ステップ 3 |

変更を展開します。 |

AnyConnect 構成用の LDAP 属性マップ

リモートアクセス VPN ユーザーの認証に Active Directory(AD)/LDAP を使用する場合は、LDAP 属性マップを使用して、AD/LDAP サーバーから返される属性に基づいて AnyConnect の構成と動作を調整できます。

LDAP 属性マップについて

LDAP 属性マップにより、Active Directory(AD)または LDAP サーバーに存在する属性が、シスコの属性名と同一視されるようになります。その後、リモートアクセス VPN 接続の確立中に AD または LDAP サーバーが FTD デバイスに認証を返すと、FTD デバイスは、その情報を使用して、AnyConnect クライアントが接続を完了する方法を調整できます。

たとえば、AD/LDAP memberOf 属性を Cisco Group-Policy 属性にマッピングできます。次に、AD/LDAP から取得する値を、VPN に対して定義した RA VPN グループポリシーの名前と一致させます。FTD デバイスがユーザーの Group-Policy 属性を検出すると、AnyConnect はそのグループポリシー名を使用して RA VPN 接続を確立しようとします。

LDAP 属性マップを作成した後、AD/LDAP サーバー構成に付加します。したがって、AD/LDAP サーバーごとに異なるマップを作成できます。マップは RA VPN 接続プロファイルまたはグループポリシーに直接関連付けられません。

LDAP 承認でサポートされる Cisco 属性のリストは、ASA 8.4/8.6 のコンフィギュレーション ガイドに記載されています。https://www.cisco.com/c/en/us/td/docs/security/asa/asa84/configuration/guide/asa_84_cli_config/ref_extserver.html#pgfId-1773708

バージョン 6.7 以降では、FMC UI を使用してこの機能を設定できます。詳細については、「Configure RA VPN with LDAP Authentication and Authorization for FTD」を参照してください。古いバージョンの FMC の場合は、LDAP 属性マップによるグループポリシーの使用の制御 の指示に従って FlexConfig を使用してこの機能を設定する必要があります。

LDAP 属性マップによるグループポリシーの使用の制御

LDAP 属性マップの一般的な用途は、ユーザーの AD/LDAP グループメンバーシップに基づいてユーザーに割り当てられるグループポリシーを制御することです。これを行うには、memberOf AD/LDAP 属性の値を Cisco Group-Policy 属性の値にマッピングします。

概要として、LDAP マップを使用するには、次の手順を実行する必要があります。

-

ldap attribute-map name コマンドを使用してマップを作成します。ここでの name は属性の名前ではなく、マップの名前です。

-

map-name ldap_attribute_name Cisco_attribute_name コマンドを使用して、AD LDAP 属性を Cisco 属性に名前でマッピングします。

-

map-value ldap_attribute_name ldap_value Cisco_value コマンドを使用して、AD/LDAP 属性に表示されると予想される値を Cisco 属性の関連する値にマッピングします。

-

ldap-attribute-map name コマンドを使用して、LDAP 属性マップを 1 つ以上の AD/LDAP サーバーに付加します。AD/LDAP サーバーにマップを追加するコマンドと、マップ自体を作成するコマンドの微妙な相違点に注意してください。唯一の違いとして、コマンド全体はハイフンで連結されていますが、マップを作成する基本コマンドは単に ldap です。aaa-server name host server_address コマンドを使用して正しいモードを開始し、マップを付加する必要があることに注意してください。

次の手順では、エンドツーエンドのプロセスについて説明します。

始める前に

この手順は、すべての AnyConnect バージョンで機能します。

この例では、リモートアクセス VPN がすでに設定されており、正しく機能していることを前提としています。VPN は認証サーバーとして AD/LDAP を使用する必要があり、これを設定する必要があります。また、すべてのグループポリシーを設定する必要がありますが、FlexConfig では設定しないでください。

目的は、次の RA VPN グループポリシーにユーザーをマッピングすることです。

-

APP-SSL-VPN Managers(AD/LDAP)ユーザーは、LabAdminAccessGroupPolicy という名前のグループポリシーを使用する必要があります。

-

Engineering(AD/LDAP)ユーザーは、VPNAccessGroupPolicy という名前のグループポリシーを使用する必要があります。

手順

|

ステップ 1 |

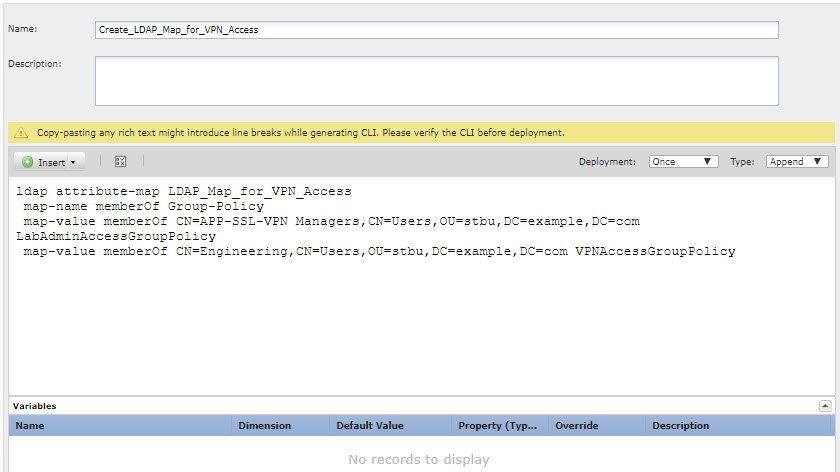

属性と値のマッピングを含む LDAP マップを作成する deploy-once/append FlexConfig オブジェクトを作成します。このオブジェクトはマップのみを作成し、マップを AD/LDAP サーバーに割り当てません。 |

|

ステップ 2 |

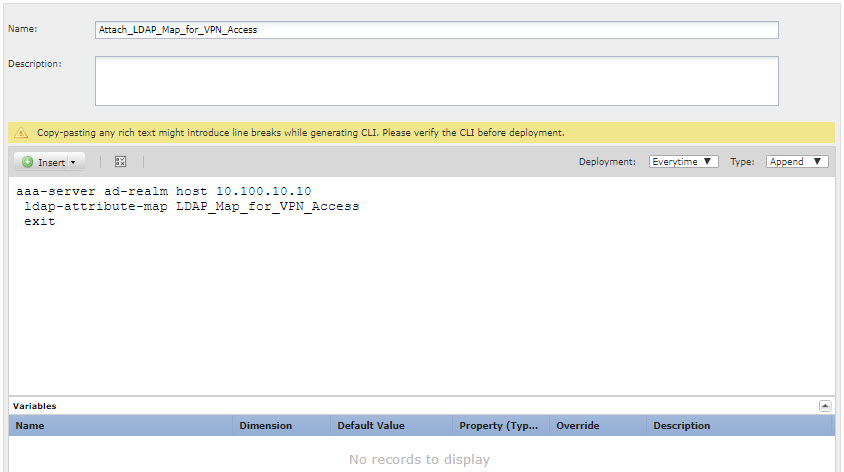

マップを AD/LDAP サーバーに割り当てる deploy-everytime/append FlexConfig オブジェクトを作成します。 Firepower Management Center で AD/LDAP レルムを直接定義するため、レルムへの FlexConfig の変更は各展開時に削除されます。したがって、各展開ジョブの最後に再度設定する必要があります。 [FlexConfigオブジェクト(FlexConfig Objects)] ページで、[FlexConfigオブジェクトの追加(Add FlexConfig Object)] をクリックし、次のプロパティを設定して、[保存(Save)] をクリックします。

オブジェクトは、次のようになります。  |

|

ステップ 3 |

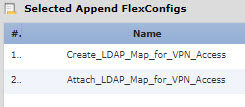

これらのオブジェクトを展開する FlexConfig ポリシーを作成します。 |

|

ステップ 4 |

変更を展開します。 |

|

ステップ 5 |

設定を確認します。 各 FTD デバイスでコマンドが設定されていることを確認できます。デバイスへの SSH セッション、または FMC の CLI ツールを使用します(で、デバイスをクリックしてから、[高度なトラブルシューティング(Advanced Troubleshooting)] をクリックし、[脅威に対する防御CLI(Threat Defense CLI)] タブを選択します)。次に、構成を表示するコマンドを示します。

|

LDAP 属性マップの削除

LDAP 属性マップを使用しない場合は、FlexConfig オブジェクトを作成して、機能を展開したデバイスから構成を削除する必要があります。FlexConfig ポリシーから FlexConfig オブジェクトを削除するだけでは不十分です。

ただし、手っ取り早い解決策として、AD/LDAP サーバーにマップを割り当てる FlexConfig オブジェクトを単純に削除し、変更を展開できます。展開プロセスでは、管理対象機能に加えられたすべての変更が削除されるため、サーバーにマップを割り当てる ldap-attribute-map コマンドは削除されます。これは、マップがデバイス構成に存在し続けますが、どの AD/LDAP サーバーでも使用されないことを意味します。

次の手順では、マップを削除する方法について説明します。

手順

|

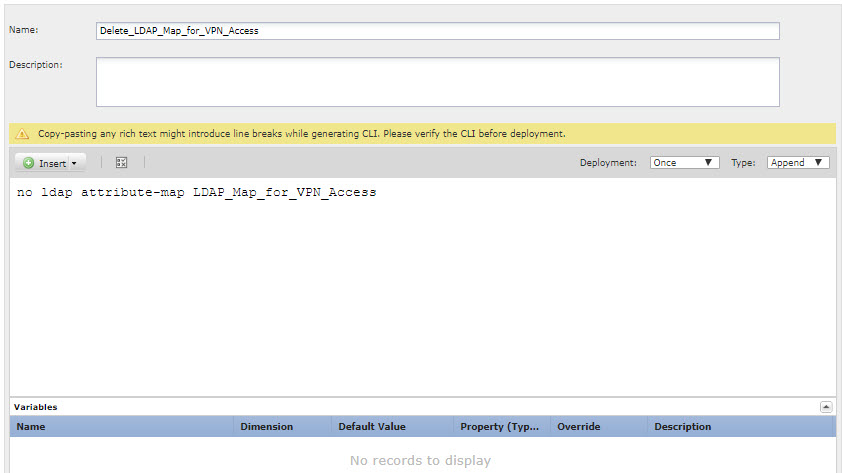

ステップ 1 |

LDAP 属性マップを削除する deploy-once/append FlexConfig オブジェクトを作成します。 通常、オブジェクトを削除する前に、まずオブジェクトを使用するコマンドを削除する必要があります。ただし、AD/LDAP レルムは管理対象機能であるため、展開ジョブによってこれらのコマンドはすでに削除されています。したがって、属性マップを単純に削除する必要があります。 |

|

ステップ 2 |

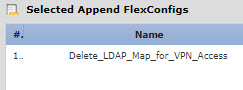

FlexConfig ポリシーを編集して、LDAP 属性マップの作成と割り当てを行うオブジェクトを削除し、マップを削除するオブジェクトを追加します。 |

|

ステップ 3 |

変更を展開します。 |

AnyConnect のアイコンとロゴのカスタマイズ

Windows および Linux クライアントマシン上の AnyConnect アプリケーションのアイコンとロゴをカスタマイズできます。アイコンの名前は事前定義されており、アップロードする画像のファイルタイプとサイズには特定の制限があります。

独自の実行可能ファイルを展開して GUI をカスタマイズする場合は、任意のファイル名を使用できますが、この例では、完全にカスタマイズされたフレームワークを展開せずに、アイコンとロゴを置き換えるだけであることを前提としています。

置き換えることができる画像はいくつかあり、それらのファイル名はプラットフォームによって異なります。カスタマイズオプション、ファイル名、タイプ、およびサイズの詳細については、『Cisco AnyConnect Secure Mobility Client Administrator Guide』の「customizing and localizing the AnyConnect client and installer」の章を参照してください。たとえば、4.8 クライアントに関する章は次の場所にあります。

(注) |

管理に使用するツールに関係なく、任意の FTD デバイスでこのカスタマイズを実行できます。ただし、これらのコマンドの FlexConfig は FMC でのみ動作します。 |

始める前に

この例では、Windows クライアントの次の画像を置き換えます。画像のサイズが最大サイズと異なる場合、自動的に最大サイズに変更され、必要に応じて画像が拡大されます。

-

app_logo.png

このアプリケーションロゴ画像はアプリケーションアイコンであり、最大サイズは 128 X 128 ピクセルです。

-

company_logo.png

この企業ロゴ画像は、トレイフライアウトと [詳細(Advanced)] ダイアログの左上隅に表示されます。最大サイズは 97 X 58 ピクセルです。

-

company_logo_alt.png

この代替企業ロゴ画像は、[バージョン情報(About)] ダイアログの右下隅に表示されます。最大サイズは 97 X 58 ピクセルです。

これらのファイルをアップロードするには、FTD デバイスがアクセスできるサーバーにファイルを配置する必要があります。TFTP、FTP、HTTP、HTTPS、または SCP サーバーを使用できます。これらのファイルから画像を取得するための URL には、サーバーのセットアップで必要なパスとユーザー名/パスワードを含めることができます。この例では、TFTP を使用します。

手順

|

ステップ 1 |

カスタマイズされたアイコンとロゴを使用する必要がある、RA VPN ヘッドエンドとして機能している各 FTD デバイスに画像ファイルをアップロードします。 |

||

|

ステップ 2 |

診断 CLI で import webvpn コマンドを使用して、AnyConnect に、クライアントマシンへの AnyConnect のインストール時にこれらの画像をダウンロードするように指示します。 import webvpn AnyConnect-customization type resource platform win name filename disk0:/directoryname/filename このコマンドは Windows 用です。Linux では、クライアントに応じて、win キーワードを linux または linux-64 に置き換えます。 たとえば、前の手順でアップロードしたファイルをインポートする場合、引き続き診断 CLI を使用していると想定すると、次のようになります。

|

||

|

ステップ 3 |

設定を確認します。

|

次のタスク

デフォルトの画像に戻す場合は、カスタマイズしたイメージごとに revert webvpn コマンドを(診断 CLI の特権 EXEC モードで)使用します。これは deploy-once/append FlexConfig で実行できますが、RA VPN がしばらく動作した後に実行することになるため、より合理的です。FlexConfig を使用すると、各デバイスへの SSH 接続を作成する手間が省け、1 つの展開ジョブでタスクを達成できます。コマンドは、次のとおりです。

revert webvpn AnyConnect-customization type resource platform win name filename

import webvpn の場合と同様に、当該のクライアント プラットフォームをカスタマイズしている場合は win を linux または linux-64 に置き換え、インポートした画像ファイル名ごとに個別にコマンドを発行してください。次に例を示します。

ftdv1# revert webvpn AnyConnect-customization type resource platform win

name app_logo.png

ftdv1# revert webvpn AnyConnect-customization type resource platform win

name company_logo.png

ftdv1# revert webvpn AnyConnect-customization type resource platform win

name company_logo_alt.png

FlexConfig を使用した AnyConnect モジュールとプロファイルの設定

AnyConnect パッケージには、AMP イネーブラなどのさまざまな機能のモジュールが含まれており、RA VPN 接続に追加のサービスを提供するためにオプションで使用できます。各モジュールには、要件に応じてモジュールを機能させるために編集できるプロファイルが含まれています。FTD でこれらのモジュールとプロファイルを有効にするには、FlexConfig を使用する必要があります。

使用するモジュールのみを設定する必要があります。各モジュールには独自のプロファイルエディタがあり、Windows システムにダウンロードしてインストールできる AnyConnect プロファイル エディタ パッケージに含まれています。

AnyConnect パッケージファイルにはすべてのモジュールが含まれているため、モジュール自体はアップロードしません。モジュールで使用されるプロファイルをアップロードするだけで、リモートアクセス VPN 構成で機能するようにモジュールの動作をカスタマイズできます。

バージョン 6.7 以降では、FMC UI を使用してこの機能を設定できます。詳細については、「Configure Secure Client Modules on a Threat Defense using Cisco Secure Firewall Management Center.」を参照してください。

バージョン 6.4 ~ 6.6 では、FlexConfig を使用して FTD でアプリごとに VPN を有効にできます。この設定には、次の手順を実行します。

始める前に

クライアント プロファイルをアップロードするには、その前に、以下の作業を行う必要があります。

-

AnyConnect の「Profile Editor - Windows / Standalone installer インストーラ(MSI)」をダウンロードしてインストールします。このインストールファイルは Windows 専用で、ファイル名は tools-anyconnect-profileeditor-win-<version>-k9.msi です。ここで、<version> は AnyConnect のバージョンです。たとえば、tools-anyconnect-win-4.8.03036-profileeditor-k9.msi です。プロファイル エディタをインストールする前に、Java JRE(1.6 以降)もインストールする必要があります。software.cisco.com から、[AnyConnectセキュアモビリティクライアント(AnyConnect Secure Mobility Client)] カテゴリに分類されている AnyConnect プロファイル エディタを入手します。

-

プロファイルエディタを使用して、必要なプロファイルを作成します。詳細については、エディタのオンライン ヘルプを参照してください。

この例では、プロファイルをアップロードし、すべてのモジュールを有効にします。この例では、すでに機能している RA VPN があり、FMC を使用してすべてのグループポリシーを作成していることを前提としています。

手順

|

ステップ 1 |

カスタマイズされたモジュールのプロファイルを使用する必要がある、RA VPN ヘッドエンドとして機能している各 FTD デバイスにプロファイルをアップロードします。 |

|

ステップ 2 |

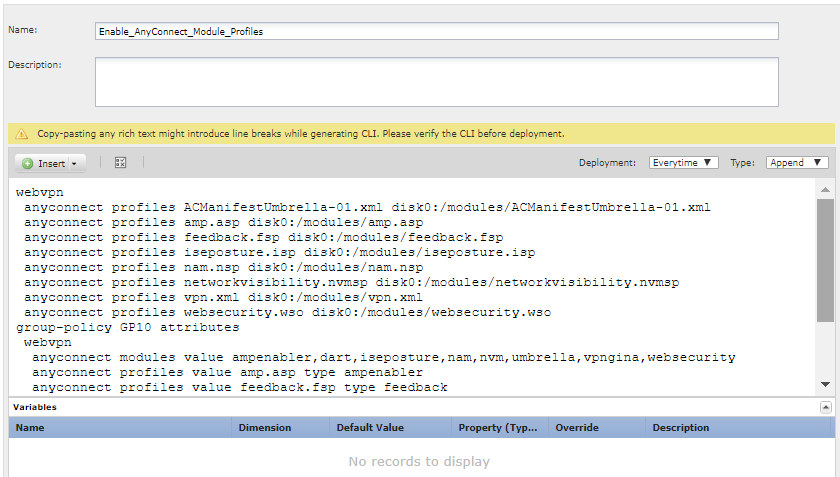

各モジュールのプロファイルを識別し、RA VPN の各グループプロファイルのモジュールを有効にする、deploy-everytime/append FlexConfig オブジェクトを作成します。 |

|

ステップ 3 |

このオブジェクトを展開する FlexConfig ポリシーを作成します。 |

|

ステップ 4 |

変更を展開します。 |

次のタスク

管理対象機能を変更するため、モジュール構成を削除するには、単純に FlexConfig ポリシーから FlexConfig オブジェクトを削除してから、構成を再展開します。展開ジョブによって構成の変更が削除されます。

デバイスからプロファイルを削除する場合は、各デバイスの CLI にログインし、診断 CLI の特権 EXEC モードで delete コマンドを使用する必要があります。

モバイルデバイスでのアプリケーションベース(アプリごと)のリモートアクセス VPN

Android または iOS を実行している電話などのモバイルデバイスをサポートする場合は、Mobile Device Manager(MDM)アプリケーションを使用して VPN アクセスを微調整し、サポートされているアプリケーションのみに VPN トンネルの使用を許可できます。リモートアクセス VPN を承認済みアプリケーションに制限することにより、VPN ヘッドエンドの負荷を削減し、これらのモバイルデバイスにインストールされている悪意のあるアプリケーションから企業のネットワークを保護することもできます。

アプリケーションごとのリモートアクセス VPN を使用するには、サードパーティの MDM アプリケーションをインストールして設定する必要があります。これは承認済みアプリケーションのリストを定義する MDM であり、VPN トンネル経由で使用できます。選択したサードパーティ MDM を設定および使用する方法の解説は、このドキュメントの対象範囲外です。

バージョン 7.0 以降では、FMC UI を使用してこの機能を設定できます。詳細については、「Configure Application-Based Remote Access VPN (Per App VPN) on Mobile Devices Using Cisco Secure Firewall Management Center」を参照してください。

バージョン 6.4 ~ 6.7 では、FlexConfig を使用して FTD でアプリごとに VPN を有効にできます。次のトピックでは、FTD ヘッドエンドで FlexConfig を使用してアプリごとの VPN を有効にして、MDM がモバイルデバイスにポリシーを適用できるようにする方法について説明します。

アプリケーションベース(アプリごと)の VPN について

AnyConnect を使用してモバイルデバイスから VPN 接続を確立すると、個人アプリケーションからのトラフィックを含むすべてのトラフィックが VPN 経由でルーティングされます。

代わりに企業のアプリケーションのみを VPN 経由でルーティングし、企業以外のトラフィックを VPN から除外する場合は、アプリごとの VPN を使用して、VPN 経由でトンネリングするアプリケーションを選択できます。

perapp AnyConnect カスタム属性を使用してアプリごとの VPN を設定します。この属性をリモートアクセス VPN グループプロファイルに追加すると、トンネルが明示的に識別されたアプリケーションに自動的に制限されます。他のすべてのアプリケーションからのトラフィックは、トンネルから自動的に除外されます。

アプリごとの VPN を設定すると、次の主要なメリットがもたらされます。

-

[パフォーマンス(Performance)]:VPN 内のトラフィックを企業のネットワークに送信する必要があるトラフィックに制限します。したがって、RA VPN のヘッドエンドでリソースが解放されます。

-

[保護(Protection)]:承認済みのアプリケーションからのトラフィックのみが許可されるため、ユーザーが意図せずモバイルデバイスにインストールした可能性がある未承認の悪意のあるアプリケーションから企業のトンネルを保護します。これらのアプリケーションはトンネルに含まれないため、これらのアプリケーションからのトラフィックはヘッドエンドに送信されません。

モバイルエンドポイントで実行されている Mobile Device Manager(MDM)は、アプリケーションごとの VPN ポリシーをアプリケーションに適用します。

モバイルアプリのアプリケーション ID の決定

モバイルデバイスからアプリケーションベースの VPN を許可するように FTD ヘッドエンドを設定する前に、トンネルで許可するアプリケーションを決定する必要があります。

ユーザーのモバイルデバイスにサービスを提供するために選択した Mobile Device Manager(MDM)にアプリケーションごとのポリシーを設定することを強く推奨します。これにより、ヘッドエンドの設定が大幅に簡素化されます。

代わりにまた、ヘッドエンドで許可されているアプリケーションのリストを設定することにした場合は、エンドポイントのタイプごとに各アプリケーションのアプリケーション ID を決定する必要があります。

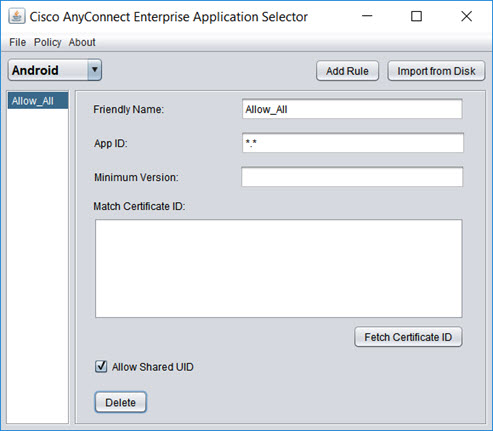

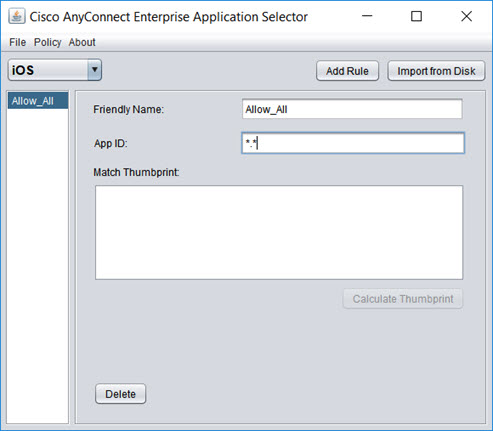

iOS でバンドル ID と呼ばれるアプリケーション ID は、逆引き DNS 名です。ワイルドカードとしてアスタリスクを使用できます。たとえば、*. * はすべてのアプリケーションを示し、com.cisco. * はすべてのシスコアプリケーションを示します。

アプリケーション ID を決定するには、次の手順を実行します。

-

Android:Web ブラウザで Google Play に移動し、アプリカテゴリを選択します。許可するアプリケーションをクリック(またはマウスオーバー)して、URL を確認します。アプリケーション ID は、URL 内の id=パラメータに示されます。たとえば、次は Facebook Messenger の URL であるため、アプリケーション ID は com.facebook.orca です。

https://play.google.com/store/apps/details?id=com.facebook.orca

独自のアプリケーションなどの Google Play を通じて入手できないアプリケーションの場合は、パッケージ名ビューアアプリケーションをダウンロードして、アプリケーション ID を抽出します。これらの多くの使用可能アプリケーションがあり、そのいずれかが必要なものを提供しますが、シスコはどれも推奨しません。

-

iOS:バンドル ID を取得する簡単な方法はありません。次の方法で検索できます。

-

Chrome などのデスクトップの Web ブラウザを使用して、アプリケーション名を検索します。

-

検索結果で、Apple App Store からアプリケーションをダウンロードするためのリンクを探します。たとえば、Facebook Messenger は次のようになります。

https://apps.apple.com/us/app/messenger/id454638411

-

id 文字列の後に数値をコピーします。この例では、454638411 です。

-

新しいブラウザウィンドウを開き、次の URL の末尾に数値を追加します。

https://itunes.apple.com/lookup?id=

この例では、次のとおりです。https://itunes.apple.com/lookup?id=454638411

-

通常は 1.txt という名前のテキストファイルをダウンロードするように求められます。ファイルをダウンロードします。

-

ワードパッドなどのテキストエディタでファイルを開き、bundleId を検索します。次に例を示します。

"bundleId":"com.facebook.Messenger"

この例では、バンドル ID は「com.facebook.Messenger」です。これをアプリケーション ID として使用します。

-

アプリケーション ID のリストを取得したら、アプリケーションベース(アプリごと)の VPN トンネルの設定 で説明されているように、ポリシーを設定できます。

アプリケーションベース(アプリごと)の VPN トンネルの設定

Mobile Device Manager(MDM)ソフトウェアソリューションをインストールして設定したら、FTD ヘッドエンドデバイスでアプリケーションベース(アプリごと)の VPN を有効にできます。ヘッドエンドで有効にすると、MDM ソフトウェアは、VPN を介して企業のネットワークにトンネリングされるアプリケーションの制御を開始します。

始める前に

この機能には、AnyConnect Plus または Apex ライセンスが必要です。Android および iOS デバイスでのみ動作します。

この例では、リモートアクセス VPN がすでに設定されており、正しく機能していることを前提としています。

また、サードパーティの Mobile Device Manager をすでにインストールして設定している必要があります。FTD ヘッドエンドデバイスではなく、MDM 自体の VPN で許可されるアプリケーションを設定します。代わりに、FTD でアプリごとの VPN を単純に有効にし、MDM を使用してアプリごとのポリシーを設定および導入することを推奨します。次の例では、FTD ヘッドエンドでアプリケーションを指定するのではなく、このアプローチを使用することを前提としています。

手順

|

ステップ 1 |

software.cisco.com から [Cisco AnyConnect 企業アプリケーションセレクタ(Cisco AnyConnect Enterprise Application Selector)] をダウンロードします。このアプリケーションは、[AnyConnect セキュア モビリティ クライアント v4.x(AnyConnect Secure Mobility Client v4.x)] カテゴリにあります。 アプリケーションの jar ファイルを実行するには、Java 7 を実行している必要があります。 |

|

ステップ 2 |

AnyConnect 企業アプリケーションセレクタを使用して、アプリごとの VPN ポリシーを定義します。 Allow All などの単純な ポリシーを作成し、MDM 構成で許可するアプリケーションを定義することを推奨します。ただし、アプリケーションのリストを指定して、ヘッドエンドからリストを許可および制御できます。特定のアプリケーションを含める場合は、一意のフレンドリ名とアプリケーションのアプリケーション ID を使用して、アプリケーションごとに個別のルールを作成します。アプリケーション ID の取得については、「モバイルアプリのアプリケーション ID の決定」を参照してください。 次の手順では、Android と iOS の両方のプラットフォームをサポートする [すべてを許可(Allow All)] ポリシーを作成する方法について説明します。 |

|

ステップ 3 |

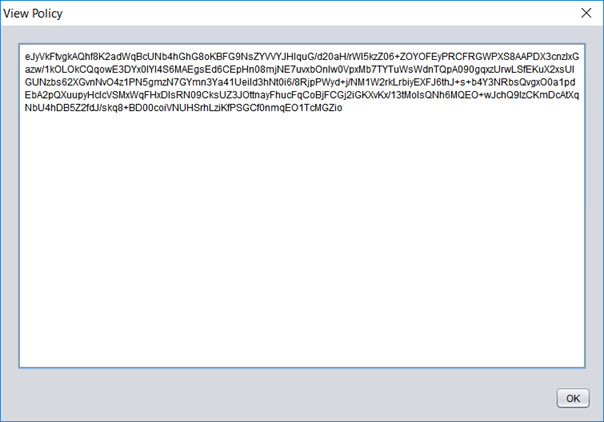

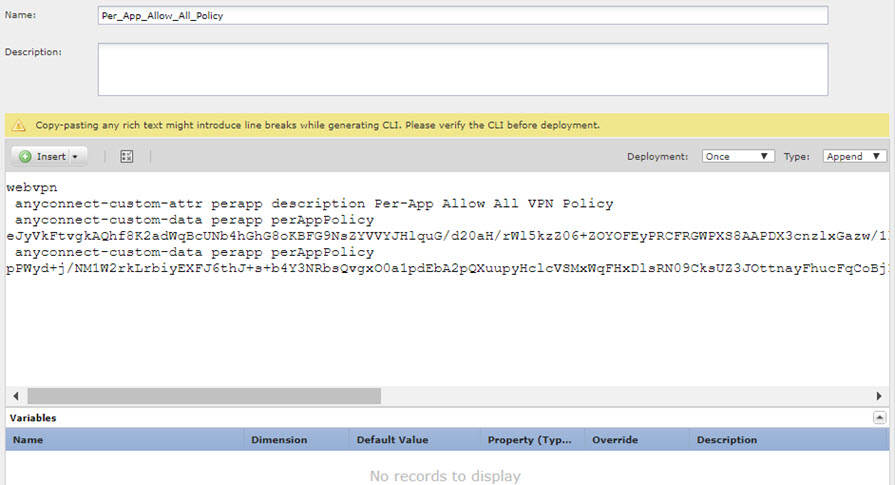

perapp カスタム属性を作成し、AnyConnect 企業アプリケーションセレクタで作成されたアプリごとの base64 ポリシーを割り当てる、deploy-once/append FlexConfig オブジェクトを作成します。 |

|

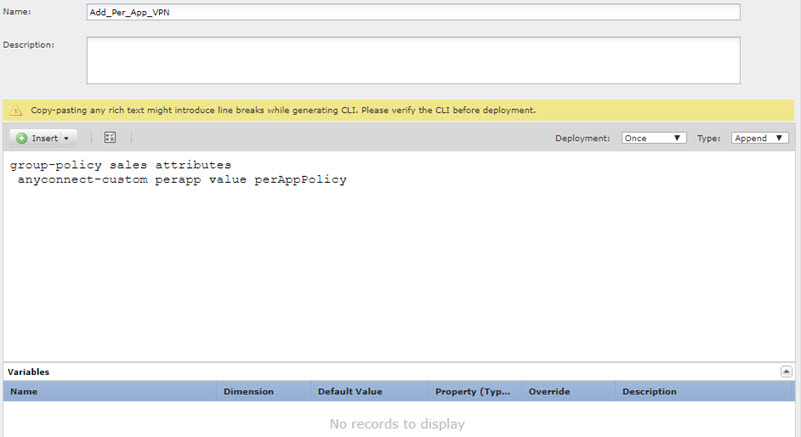

ステップ 4 |

カスタムグループポリシーを使用する場合は、deploy-once/append FlexConfig オブジェクトを作成して、グループポリシーでダイナミック スプリット トンネルのカスタム属性を設定します。 DfltGrpPolicy という名前のデフォルトグループポリシーを使用する場合は、deploy-everytime/append FlexConfig オブジェクトを作成して、グループポリシーにダイナミック スプリット トンネルのカスタム属性を設定します。このオブジェクトは毎回展開する必要があります。これは、展開のたびに、システムがデフォルトポリシーに対するカスタム変更を無効にするためです。 カスタムグループポリシーでは、デフォルトのグループポリシーとは異なり、システムは変更を無効にしません。そのため、変更を 1 回展開する必要があります。複数のグループポリシーを使用する場合は、単一の FlexConfig オブジェクトを使用してカスタム属性を各ポリシーに順番に追加できます。あるいは、グループポリシーごとに 1 つの FlexConfig オブジェクトを作成できます。結果は同じになるため、FlexConfig ポリシーをモジュール化するための独自の要件に基づいて選択します。 次の手順は、「sales」カスタムグループポリシー用です。デフォルトグループではなく、カスタムグループを使用することを推奨します。 |

|

ステップ 5 |

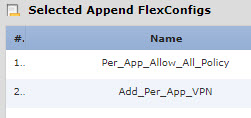

これらのオブジェクトを展開する FlexConfig ポリシーを作成します。 |

|

ステップ 6 |

変更を展開します。 |

|

ステップ 7 |

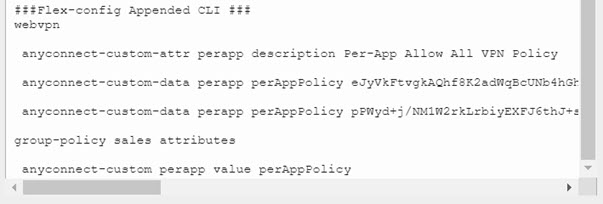

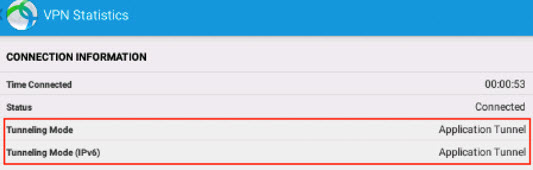

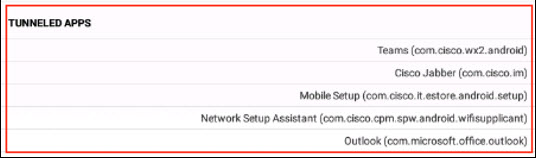

設定を確認します。

|

次のタスク

Per App VPN を使用しない場合は、FlexConfig オブジェクトを作成して、FTD デバイスから構成を削除する必要があります。さらに、MDM を削除する必要があります。手順については、MDM のマニュアルを参照してください。

FTD ヘッドエンドでは、それを使用する各グループポリシーからカスタム属性を削除するために必要なコマンドを含む、deploy-once/append FlexConfig オブジェクトを作成してから、カスタム属性を削除します。たとえば、DfltGrpPolicy と sales という 2 つのグループポリシーでカスタム属性が使用され、その属性の名前が perAppPolicy の場合、コマンドは次のようになります。

group-policy DfltGrpPolicy attributes

no anyconnect-custom perapp

group-policy sales attributes

no anyconnect-custom perapp

no anyconnect-custom-data perapp perAppPolicy

webvpn

no anyconnect-custom-attr perapp

次に、FlexConfig ポリシーで、属性の作成と割り当てを行うオブジェクトを削除し、この新しいオブジェクトを追加します。構成を展開すると、アプリごとの機能がグループポリシーから削除されます。

フィードバック

フィードバック