設計ガイドCX – 大規模なパブリックネットワーク向けワイヤレス

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、大規模なパブリックWi-Fiネットワークの設計と設定のガイドラインについて説明します。

CX設計ガイド

CX設計ガイドは、Cisco Technical Assistance Center(TAC)およびCisco Professional Services(PS)の専門家が作成し、シスコ内の専門家が相互にレビューします。ガイドは、シスコのベストプラクティスに加え、長年にわたって数多くのお客様が実装した知識と経験に基づいています。このドキュメントの推奨事項に従って設計および設定されたネットワークは、一般的な落とし穴を回避し、ネットワーク運用を改善するのに役立ちます。

範囲と定義

このドキュメントでは、大規模な公衆無線(WLAN)ネットワークの設計と設定のガイドラインについて説明します。

定義:大規模なパブリックネットワーク:ワイヤレスの導入は、多くの場合は高密度で、数千台の不明または管理対象外のクライアントデバイスにネットワーク接続を提供します。

このドキュメントでは、ターゲットネットワークが大規模なイベントや一時的なイベントにサービスを提供していることを想定していることがよくあります。また、多くのゲストを受け入れる会場用の静的な固定ネットワークにも適しています。たとえば、ショッピングモールや空港は、スタジアムやコンサート会場のWi-Fiネットワークと似ています。つまり、エンドユーザを制御できず、通常は数時間、せいぜい1日の間しかネットワークに存在しないということです。

大規模なイベントや会場のワイヤレスカバレッジには、独自の要件があり、企業、製造、または大規模な教育ネットワークとは異なる傾向があります。大規模なパブリックネットワークでは、数千ものユーザが1つか少数の建物に集中して存在することがあります。常時またはピーク時に頻繁にクライアントローミングが実行される可能性があり、さらにネットワークは無線クライアントデバイスに関してできる限り何にでも対応でき、クライアントデバイスの設定やセキュリティは制御できない必要があります。

このガイドでは、高密度の一般的なRFの概念と、実装の詳細について説明します。このガイドの無線の概念の多くは、Cisco Merakiを含むすべての高密度ネットワークに適用されます。ただし、実装の詳細と設定は、Catalyst 9800 Wireless Controllerを使用したCatalyst Wirelessに焦点を当てています。これは、今日の大規模なパブリックネットワークに導入される最も一般的なソリューションであるためです。

このドキュメントでは、ワイヤレスコントローラ(WLC)とワイヤレスLANコントローラ(WLC)という用語を同じ意味で使用しています。

大規模なパブリックネットワーク

大規模なパブリックネットワークとイベントネットワークは多くの面でユニークです。このドキュメントでは、これらの主要領域について調査し、ガイダンスを提供します。

- 大規模なパブリックネットワークは負荷が高く、無線周波数(RF)のスペースが縮小された数千ものデバイスが存在します。また、ユーザが歩き回るときのローミング量が大きくなると、特定の時間帯に帯域幅のピークが生じるため、イベントや会場がスタティックになる場合があります。インフラストラクチャは、エリア内を出入りするクライアントに対して、これらの状態の変更を可能な限り適切に処理する必要があります。

- 重要な優先事項は、オンボーディングの容易さです。関連付けられたクライアントはハッピークライアントです。これは、ネットワークへのクライアントの関連付けを可能な限り高速にすることを意味します。Wi-Fiに接続していないクライアントが使用可能なアクセスポイントをスキャンすると、不要なRFエネルギーが生成され、それが空気中での輻輳の増加と容量の損失につながります。

- RF展開は、できる限り慎重に設計する必要があります。非常に高い密度が必要な場合、または会場に広いオープンスペースや高い天井がある場合は、指向性アンテナを使用した適切なRF設計が必須です。

- もう1つの主要な設計要因は、互換性です。802.11仕様では標準になっている機能もあれば、独自に開発された機能もあり、クライアントに問題を引き起こすものではありません。しかし、現実は異なり、プログラムが不十分なクライアントドライバの多くは、理解できない複雑なビーコンや機能/設定を見ると誤動作します。

- 規模と時間の制約により、トラブルシューティングが困難です。特定のクライアントで何かが動作しない場合、そのエンドユーザと協力して問題を理解することができません。場所を見つけるのは難しいですが、会場での一時的な訪問の性質のために非協力的である可能性もあります。

- セキュリティは重要な要素です。非常に多くのゲスト訪問者と非常に大きな攻撃対象領域のために、制御が少なくなります。

外部参照

| ドキュメント名 |

出典 |

場所 |

| Cisco Catalyst 9800シリーズの設定のベストプラクティス |

『シスコ |

|

| ワイヤレスLANコントローラCPUのトラブルシューティング |

『シスコ |

|

| Wi-Fiスループットの検証:テストおよびモニタリングガイド |

『シスコ |

|

| Cisco Catalyst CW9166D1アクセスポイント導入ガイド |

『シスコ |

|

| Catalyst 9104スタジアムアンテナ(C-ANT9104)導入ガイド |

『シスコ |

|

| Catalyst 9800のKPI(重要業績評価指標)の監視 |

『シスコ |

|

| Catalyst 9800クライアントの接続の問題のトラブルシューティングフロー |

『シスコ |

|

| Cisco Catalyst 9800シリーズワイヤレスコントローラソフトウェアコンフィギュレーションガイド(17.12) |

『シスコ |

|

| Wi-Fi 6E:Wi-Fiに関するホワイトペーパーの次の重要な章 |

『シスコ |

免責事項

このドキュメントでは、多数の導入から得られた特定のシナリオ、前提条件、および知識に基づいて推奨事項を提供します。ただし、読者は、ネットワーク設計、ビジネス、法規制の遵守、セキュリティ、プライバシー、およびその他の要件(このガイドに記載されているガイダンスまたは推奨事項に従うかどうかなど)を決定する責任があります。

ネットワークの設計

RFの考慮事項

会場のタイプ

このガイドでは、一般に公開されている大規模なゲストネットワークを中心に、エンドユーザとクライアントデバイスタイプの制御が制限されていることを説明します。これらのタイプのネットワークは、さまざまな場所に展開でき、一時的または永続的です。主な使用例は通常、訪問者にインターネットアクセスを提供することですが、これが唯一の使用例であることはほとんどありません。

標準的な場所:

- スタジアムおよびアリーナ

- 会議会場

- 大講堂

RFの観点からは、これらのロケーションタイプにはそれぞれ固有のニュアンスがあります。これらの例のほとんどは、通常、会議会場とは別に恒久的な設置であり、特定の展示会に一時的に設定することもできます。

その他の場所:

- クルーズ船

- 空港

- ショッピングモール

空港やクルーズ船は、大規模なパブリックネットワークのカテゴリに適合する展開の例でもあります。ただし、これらの展開では、それぞれのケースに固有の追加の考慮事項があり、多くの場合、内部の全方向性APを使用します。

カバレッジ戦略

カバレッジ戦略は、会場のタイプ、使用するアンテナ、および使用可能なアンテナ取り付け場所に大きく依存します。

オーバーヘッド

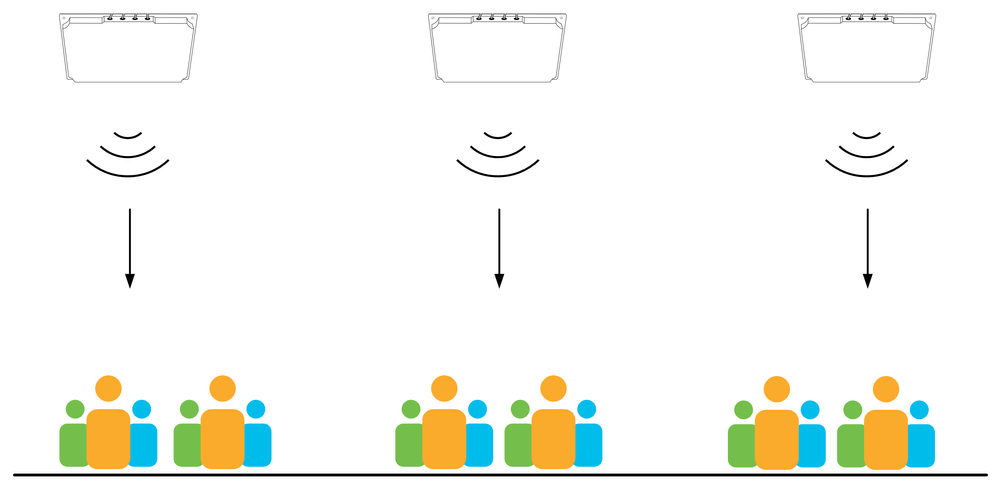

可能な限り、常にオーバーヘッドカバレッジが優先されます。

オーバーヘッドソリューションには、混雑した状況でも、通常はすべてのクライアントデバイスがアンテナのオーバーヘッドに対して直接見通し線を持つという明確な利点があります。指向性アンテナを使用したオーバーヘッドソリューションでは、カバレッジエリアが適切に制御されるため、無線調整の観点から見たカバレッジエリアの複雑性が軽減され、優れたロードバランシングとクライアントローミング特性が提供されます。詳細については、「パワーバランス」のセクションを参照してください。

クライアントより上のAP

クライアントより上のAP

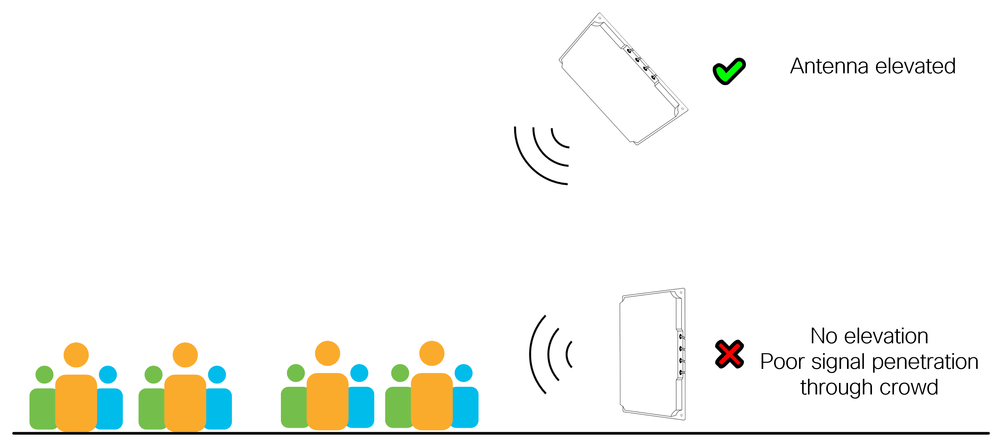

Side

サイドマウント型指向性アンテナは一般的な選択肢であり、高さや取り付け制限のためにオーバーヘッドの取り付けが不可能な場合は特に、さまざまなシナリオで適切に機能します。サイドマウントを使用するときは、アンテナでカバーされるエリアのタイプを理解することが重要です。たとえば、屋外のオープンエリアや屋内の密集したエリアですか。カバレッジエリアが多数の人がいる高密度エリアである場合、アンテナは人間の群集を通過する信号の伝搬が常に不良であるために、できるだけ高い位置に置く必要があります。ほとんどのモバイルデバイスは、ユーザの頭の上ではなく、腰の下のレベルで使用されていることに注意してください。アンテナの高さはそれほど重要ではありません。カバレッジエリアが低密度のエリアの場合。

アンテナの高さは常に優れています

アンテナの高さは常に優れています

全方向性

全方向性アンテナ(内部または外部)の使用は、非常に高密度のシナリオでは一般に避ける必要があります。これは、共通チャネル干渉の影響を受ける領域が大きくなる可能性があるためです。全方向性アンテナは、6 mを超える高さでは使用しないでください(高ゲインの屋外ユニットには適用されません)。

座席の下

一部のアリーナやスタジアムでは、適切なアンテナの取り付け場所がない場合があります。残っている最後の選択肢は、ユーザが座っている席の下にAPを配置して、下からカバレッジを提供することです。このタイプのソリューションは正しく導入するのが難しく、通常は非常に多くのAPと特定のインストール手順を必要とするため、コストがかかります。

シート下の展開における主な課題は、会場全体と空きスペースのカバレッジの大きな違いです。人体は無線信号を減衰するのに非常に効率的です。つまり、APの周囲に大勢の人がいると、そのカバレッジは、他の人がいないときに比べて著しく小さくなります。この人間の群集減衰係数により、より多くのAPを展開して全体的なキャパシティを増やすことができます。ただし、会場が空の場合、人体による減衰や大きな干渉はなく、会場が部分的に満室の場合は複雑になります。

注:Under-Seat導入は有効ですが、まれなソリューションであるため、ケースバイケースで評価する必要があります。このドキュメントでは、下位の展開については詳しく説明しません。

美観

一部の導入では、美観の問題が影響を及ぼします。これらは、特定のアーキテクチャ設計、歴史的価値、または広告やブランディングによって機器を設置できる(または設置できない)場所を示すスペースを含むエリアです。配置の制限を回避するには、特定のソリューションが必要になる場合があります。これらの回避策には、APやアンテナの非表示、APやアンテナの塗装、エンクロージャへの機器の取り付け、または単に別の場所を使用することなどがあります。アンテナをペイントすると、保証が無効になります。アンテナをペイントすることを選択した場合は、必ず非金属製のペイントを使用してください。シスコは一般にアンテナ用のエンクロージャを販売していませんが、多くのエンクロージャはさまざまなプロバイダーから簡単に入手できます。

このような回避策はすべて、ネットワークのパフォーマンスに影響を与えます。無線アーキテクトは常に、最適な無線カバレッジを得るための最適な取り付け位置を提案することから始めます。通常、これらの初期位置は最高のパフォーマンスを提供します。これらの位置を変更すると、アンテナが最適な場所から移動してしまうことがよくあります。

アンテナが取り付けられている場所は高くなることが多く、天井、キャットウォーク、屋根構造、梁、歩道のほか、目的のカバレッジエリアに対して高さが確保されている場所であればどれでも高くなる可能性があります。これらの場所は通常、オーディオ機器、空調、照明、各種の検出器/センサーなど、他の設置場所と共有されます。たとえば、オーディオ機器と照明機器は非常に特定の場所に取り付ける必要がありますが、なぜですか。単純に、ボックス内または壁の後ろに隠されている場合にオーディオおよび照明機器が正しく機能せず、誰もがこれを認めているためです。

同じことが無線アンテナにも当てはまり、無線クライアントデバイスに見通し線がある場合に最も効果的に機能します。美観を優先すると、ワイヤレスパフォーマンスに悪影響を及ぼし、インフラストラクチャへの投資の価値が低下する可能性があります(実際に悪影響を及ぼす可能性も非常に高くなります)。

不正なネットワーク

不正なWi-Fiネットワークは、共通のRF空間を共有するワイヤレスネットワークですが、同じオペレータによって管理されることはありません。一時的または永続的なデバイスで、インフラストラクチャデバイス(AP)やパーソナルデバイス(Wi-Fiホットスポットを共有する携帯電話など)などがあります。 不正なWi-Fiネットワークは干渉源であり、場合によってはセキュリティリスクにもなります。不正がワイヤレスパフォーマンスに与える影響を過小評価しないでください。Wi-Fi伝送は、すべてのWi-Fiデバイス間で共有される比較的狭い範囲の無線スペクトルに制限され、近くで誤動作するデバイスは多くのユーザのネットワークパフォーマンスを中断する可能性があります。

大規模なパブリックネットワークのコンテキストでは、通常、専用のアンテナを使用して慎重に設計および調整されます。優れたRF設計では、必要なエリアのみを対象とし(多くの場合、指向性アンテナを使用)、送受信特性を調整して効率を最大限に高めます。

このスペクトラムのもう一方の端には、コンシューマグレードのデバイス、またはインターネットサービスプロバイダーが提供するデバイスがあります。これらは、細かいRF調整のオプションが限られているか、または最大範囲と知覚されるパフォーマンス(多くの場合、高出力、低データレート、および広いチャネル)用に設定されています。このようなデバイスを大規模なイベントネットワークに導入すると、混乱が生じる可能性があります。

何ができるか?

個人的なホットスポットの場合、会場に入ってくる数万人の人々を監視することはほとんど不可能であるため、実行できる作業はほとんどありません。インフラストラクチャまたは半永久的なデバイスの場合は、いくつかのオプションがあります。修復の可能性は、認識のためのシンプルなサイネージを含むシンプルな教育から、署名された無線ポリシー文書を通じて、積極的な適用とスペクトル分析で終わります。いずれの場合も、所定の施設内の無線スペクトルの保護に関するビジネス上の決定を下す必要があり、同時に、そのビジネス上の決定を実施するための具体的な手順を示す必要があります。

不正ネットワークのセキュリティは、3rdパーティによって制御されるデバイスが、管理対象ネットワークと同じSSIDをアドバタイズすると有効になります。これはハニーポット攻撃に相当し、ユーザクレデンシャルを盗む手段として使用できます。管理対象外デバイスからアドバタイズされたインフラストラクチャSSIDの検出に対してアラートを発行する不正ルールを作成することが常に推奨されます。「セキュリティ」セクションでは、不正について詳細に説明しています。

シングル5 GHzとデュアル5 GHz

デュアル5 GHzとは、サポートされているAPで両方の5 GHz無線を使用することを意味します。外部アンテナを使用するデュアル5GHzと、内部アンテナ(全方向性AP上のマイクロ/マクロセル)を使用するデュアル5GHzの間には、大きな違いがあります。 外部アンテナの場合は、デュアル5 GHzが有用なメカニズムであることが多く、カバレッジと容量を追加しながら、APの総数を削減できます。

マイクロ/マクロ/メソ

内部APでは両方のアンテナが(AP内部で)近接して配置されており、デュアル5 GHzを使用する場合の最大Tx電力に関する制限事項があります。2つ目の無線は低いTx電力に制限されているため(ワイヤレスコントローラによって実行されます)、無線間のTx電力の不均衡が大きくなります。これにより、プライマリ(高出力)無線が多数のクライアントを引き付ける一方で、セカンダリ(低出力)無線は十分に活用されない可能性があります。この場合、2つ目の無線は、クライアントにメリットをもたらすことなく、環境にエネルギーを追加します。このシナリオが見られる場合、追加のキャパシティが必要な場合は、2つ目の無線をディセーブルにし、別の(シングル5GHz)APを追加するだけでよい場合があります。

APモデルによって設定オプションが異なり、9130や9136などの新しいマクロ/メソ APでは2つ目の5GHz無線をより高い電力レベルで動作させることができます。また、9160シリーズなどの一部の内部Wi-Fi 6E APは、場合によってはマクロ/マクロで動作させることもできます。必ず、正確なAPモデルの機能を確認してください。2つ目の5GHzスロットのチャネル使用率も制限されます。1つのスロットが1つのUNII帯域で動作している場合、もう1つのスロットは別のUNII帯域に制限されます。これはチャネル計画に影響を与え、結果的に使用可能な送信電力にも影響します。デュアル5 GHz無線間の送信電力差は常に考慮する必要があります。これは、内部APを含むすべてのケースに当てはまります。

FRA

Flexible Radio Assignment(FRA)は、追加の2.4GHz無線を5GHzモードに、または未使用の可能性のある5GHz無線をモニタモード(それをサポートするAP用)に切り替えることで5GHzカバレッジを向上させるテクノロジーとして導入されました。 このドキュメントでは大規模なパブリックネットワークを取り上げているため、カバレッジエリアと無線設計が指向性アンテナを使用して明確に定義されていることを前提としています。したがって、動的な設定よりも決定論的な設定が優先されます。FRAの使用は、大規模なパブリックネットワークには推奨されません。

オプションで、5GHzに変換する無線を決定するためにネットワークを設定するときにFRAを使用できますが、結果に満足したら、FRAをフリーズすることをお勧めします。

規制

各規制ドメインでは、使用できるチャネルとその最大電力レベルが定義されています。また、屋内と屋外で使用できるチャネルには制限があります。規制区域によっては、5GHzデュアルソリューションを効果的に使用できないことがあります。この例はETSIドメインで、UNII-2eチャネルでは30dBmが許可され、UNII1/2では23dBmのみが許可されます。この例では、設計で30dBmを使用する必要がある場合(通常はアンテナまでの距離が長いために)、単一の5GHz無線を使用することが唯一の現実的なソリューションです。

アンテナ

大規模な公衆ネットワークでは、どのような種類のアンテナも使用でき、通常は業務に最適なアンテナを選択します。同じカバレッジエリア内にアンテナを混在させると、無線設計プロセスがより困難になり、可能であれば回避する必要があります。ただし、大規模なパブリックネットワークでは、カバレッジエリアが大きく、同じエリア内でも取り付けオプションが異なることが多いため、場合によってはアンテナを混在させる必要があります。全方向性アンテナは、他のアンテナと同様に理解されており、機能しますが、このガイドでは外部指向性アンテナについて説明します。

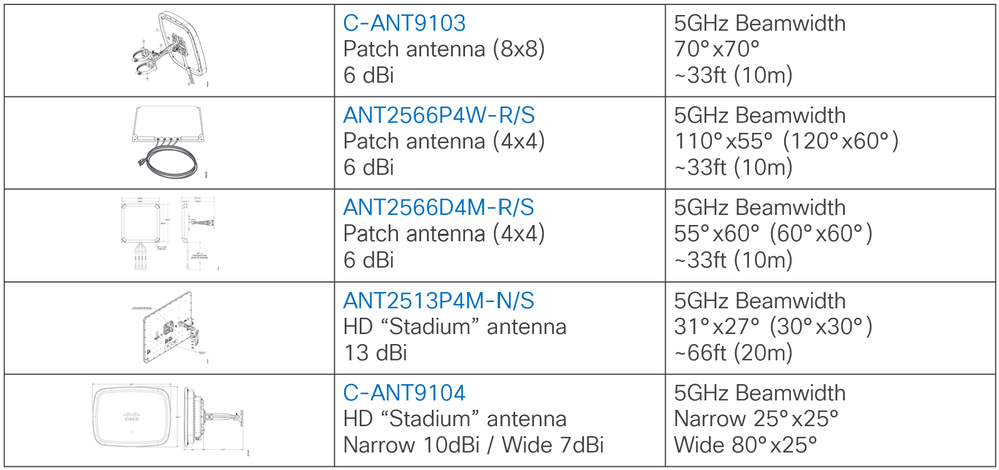

次の表に、最もよく使用される外部アンテナを示します。

アンテナリスト

アンテナリスト

アンテナを選択する際に考慮する主な要素は、アンテナのビーム幅とアンテナが取り付けられる距離/高さです。次の表に、各アンテナの5 GHzビーム幅を示します。角カッコ内の数字は、丸められた値(覚えやすい値)を示しています。

表に示されている推奨される距離は厳格なルールではなく、経験に基づくガイドラインのみです。電波は光の速度で移動し、任意の距離に到達した後に停止することはありません。アンテナはすべて推奨距離を超えて機能しますが、距離が長くなるほどパフォーマンスが低下します。設置の高さは、計画時の重要な要素です。

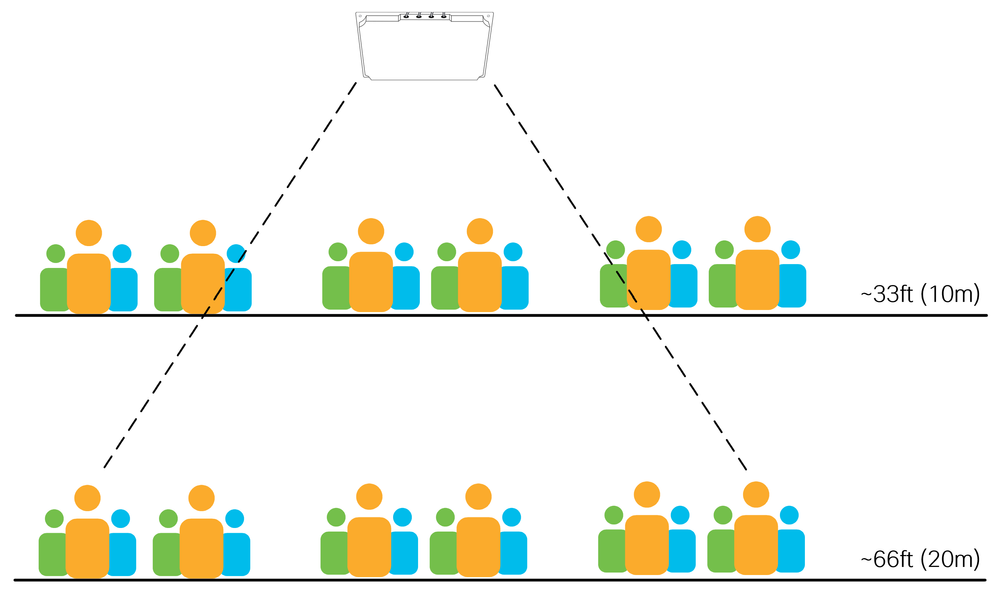

次の図は、高密度エリアでの約10 m(33フィート)と20 m(66フィート)の同じアンテナに対する2つの取り付け可能な高さを示しています。アンテナで認識(および受信)できるクライアントの数が距離とともに増加していることに注意してください。セルサイズを小さくすることは、距離が長くなるほど困難になります。

ユーザの密度が高くなるほど、所定の距離に対して正しいアンテナを使用することが重要になります。

スタジアムのアンテナ

スタジアムのアンテナ

C9104スタジアムアンテナは、長距離の高密度領域をカバーするのに適しています。詳細については、『Catalyst 9104スタジアムアンテナ(C-ANT9104)導入ガイド』を参照してください。

時間の経過による変化

時間の経過に伴う物理環境の変化は、ほとんどすべての無線設備で共通です(内壁の移動など)。 定期的な現場訪問と目視検査が常に推奨される方法である。イベントネットワークでは、音声および照明システムの処理がさらに複雑になり、多くの場合、その他の通信システム(5Gなど)も処理が複雑になります。 これらのシステムはすべて、ユーザよりも上の高い場所に設置されることが多く、同じスペースに対する競合が発生する場合があります。無線スタジアムアンテナの適切な場所は、5Gアンテナの適切な場所でもあります。さらに、これらのシステムは時間の経過とともにアップグレードされるため、ワイヤレスシステムを妨害する場所やワイヤレスシステムに対してアクティブに干渉する場所に再配置できます。すべてのシステムが互いに(物理的または電磁的に)干渉することなく適切な場所に設置されるように、他の設置を追跡し、それらを設置しているチームと通信することが重要です。

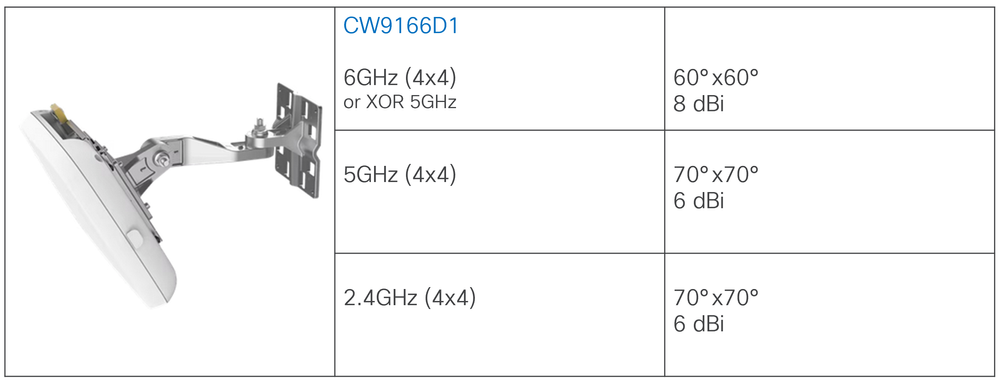

高密度および6 GHz

このドキュメントの作成時点では、6 GHz対応の外部アンテナの選択肢は限られています。CW9166D1統合AP/アンテナが6GHzで動作する場合のみ、『Cisco Catalyst CW9166D1アクセスポイント導入ガイド』で詳細なアンテナ仕様を入手できます。CW9166D1はビーム幅60°x60°の6 GHzカバレッジを提供し、このタイプのアンテナの条件を満たす任意の展開に効果的に使用できます。たとえば、CW9166D1の導入には講堂と倉庫が適しています。これは、統合ユニットが屋内用の指向性アンテナ機能を提供するためです。

9166D1

9166D1

大規模なパブリックネットワークの場合、これらにはさまざまな大きなエリアがあり、さまざまな高さのアンテナの組み合わせを使用する必要があります。距離の制限により、60 °x 60 °のアンテナだけを使用して大規模なパブリックネットワークをエンドツーエンドで導入するのは困難な場合があります。そのため、大規模なパブリックネットワークでCW9166D1のみを使用して6 GHzのエンドツーエンドのカバレッジを提供することも困難な場合があります。

1つの可能なアプローチは、プライマリカバレッジ帯域として5 GHzを使用し、一方で、特定のエリアでのみ6 GHzを使用して、対応するクライアントデバイスをクリーンな6 GHz帯域にオフロードすることです。このタイプのアプローチでは、より広いエリアで5 GHzのみのアンテナを使用し、可能な場合および追加の容量が必要な場合には6 GHzのアンテナを使用します。

たとえば、取引会議で使用する大規模なイベントホールを考えてみます。メインホールではスタジアムアンテナを使用して5GHzのプライマリカバレッジを提供します。設置の高さによってスタジアムアンテナの使用が義務付けられています。CW9166D1は、距離の制限により、この例のメインホールでは使用できません。ただし、より高い密度が必要な隣接のVIPホールやプレスエリアでは効果的に使用できます。5 GHz帯域と6 GHz帯域の間のクライアントローミングについては、このドキュメントの後半で説明します。

規制

5GHzと同様、6GHzで使用できる電力とチャネルは、規制ドメインによって大きく異なります。特に、FCCドメインとETSIドメインの使用可能なスペクトルには大きな違いがあり、屋内および屋外での使用可能なTx電力、Low Power Indoor(LPI)、Standard Power(SP)のそれぞれに関する厳格なガイドラインがあります。6 GHzでは、クライアントの電力制限、外部アンテナの使用、アンテナのダウンティルト、および(現時点では米国でのみ)SP導入のAutomated Frequency Coordination(AFC;自動周波数調整)の要件など、追加の制約があります。

Wi-Fi 6Eの詳細については、『Wi-Fi 6E:The Next Great Chapter in Wi-Fi White Paper』を参照してください。

Radio Resource Management(RRM)

Radio Resource Management(RRM)は、無線動作の制御を担当するアルゴリズムのセットです。このガイドでは、Dynamic Channel Assignment(DCA;ダイナミックチャネル割り当て)とTransmit Power Control(TPC;送信電力制御)という2つの主要なRRMアルゴリズムについて説明しています。 RRMは、スタティックチャネルと電力の設定の代替手段です。

- DCAは、設定可能なスケジュール(デフォルトは10分)で実行されます。

- TPCは自動スケジュールで実行されます(デフォルトは10分)。

Cisco Event Driven RRM(ED-RRM)は、通常は重大なRF状態に応答して、標準のDCAスケジュールの範囲外でチャネル変更の決定を行えるようにするDCAオプションです。過剰なレベルの干渉が検出されると、ED-RRMによって即座にチャネルが変更される可能性があります。ノイズが多い環境や不安定な環境では、ED-RRMを有効にすると、過剰なチャネル変更が発生するリスクがあり、クライアントデバイスに悪影響を及ぼす可能性があります。

RRMの使用は推奨され、一般的にはスタティック設定よりも優先されますが、特定の注意事項と例外があります。

- TPCは、必要に応じてTPCのmin/max設定を使用して狭い範囲の値に制限し、常にRF設計に合わせる必要があります。

- 高密度環境でTPC Channel Awareを有効にします。

- DCAサイクルをデフォルト設定の10分から変更する必要があります。

- HD環境ではED-RRMを使用しないでください。

- Avoid Cisco AP Loadを無効にします。

- 不正が多数ある場合、「Avoid Foreign AP Interference」などの不正AP回避オプションによって不安定な環境が生じる可能性があります。不正に対応しようとするよりも、不正を削除する方が常に適切です。

- RRMの決定は、互いに離れた方向を向いている指向性アンテナの場合のように、互いに正しく聞き取り合っていないAPやアンテナの影響を受ける可能性があります。

- 一部のアンテナ(C9104など)はRRMをサポートしておらず、常にスタティック設定が必要です。

- RRMでは、RF設計の不備は修正されません。

いずれの場合も、期待される結果を理解したうえでRRMを導入し、特定のRF環境に適した境界内で動作するように調整する必要があります。このドキュメントの以降のセクションでは、これらのポイントについて詳しく説明します。

RF設定

チャネル

一般に、チャネル数が多いほど優れています。高密度の導入では、使用可能なチャネルと比べて何倍ものAPと無線が導入される可能性があり、大きなチャネル再使用率が示唆されます。また、高いレベルの共通チャネル干渉も意味します。使用可能なチャネルはすべて使用する必要があります。使用可能なチャネルのリストを制限することは、一般に推奨されません。

特定の(および個別の)ワイヤレスシステムが同じ物理空間に共存し、専用チャネルをそのシステムに割り当てる必要があり、同時に割り当てられたチャネルをプライマリシステムのDCAリストから削除する場合があります。これらのタイプのチャネル除外は慎重に評価し、必要な場合にのみ使用する必要があります。たとえば、プライマリネットワークに隣接するオープンエリアで動作するポイントツーポイントリンクや、スタジアム内のプレスエリアなどです。1つまたは2つ以上のチャネルがDCAリストから除外されている場合、提案されたソリューションの再評価の原因となります。場合によっては、単一のチャネルを除いた非常に高密度のスタジアムなど、実現可能なオプションではないことがあります。

ダイナミックチャネル割り当て(DCA)は、WLCベースのRRMまたはAI拡張RRMとともに使用できます。

デフォルトのDCA間隔は10分で、不安定なRF環境では頻繁にチャネルが変更される可能性があります。いずれの場合も、デフォルトのDCAタイマーをデフォルトの10分から増やす必要があります。具体的なDCA間隔は、対象のネットワークの動作要件に合わせる必要があります。設定例は、DCA間隔4時間、アンカー時間8です。これにより、チャネルの変更が4時間に1回(午前8時から始まる)に制限されます。

干渉は必ず発生するものであるため、DCAサイクルごとに干渉に対応することは、必ずしも価値があるとは限りません。干渉の多くは一時的なものです。最初の数時間は自動DCAを使用し、満足できる安定した状態が得られたら、アルゴリズムとチャネル計画を凍結することをお勧めします。

WLCがリブートされると、適切なチャネルプランを検索するためにDCAが100分間アグレッシブモードで実行されます。RF設計に重大な変更(多数のAPの追加や削除、チャネル幅の変更など)が行われた場合は、手動でプロセスを再起動することをお勧めします。 このプロセスを手動で開始するには、このコマンドを使用します。

ap dot11 [24ghz | 5ghz | 6ghz] rrm dca restart

注:チャネルを変更すると、クライアントデバイスに悪影響が及ぶ可能性があります。

2.4 GHz

2.4GHz帯域はしばしば批判されています。オーバーラップしないチャネルが3つしかなく、Wi-Fi以外の多くのテクノロジーで使用されているため、望ましくない干渉が発生します。一部の組織ではサービスの提供を主張していますが、妥当な結論は何ですか。2.4GHz帯域では、エンドユーザに満足のいくエクスペリエンスが提供されないのは事実です。さらに悪いことに、2.4GHzでサービスを提供しようとすると、Bluetoothなどの他の2.4GHzテクノロジーに影響が及びます。大規模な会場やイベントでも、多くの人がワイヤレスヘッドセットを使用してコールを発信したり、スマートウェアラブルを使用して通常どおりに動作することを期待しています。高密度Wi-Fiが2.4GHzで動作している場合、2.4GHz Wi-Fiを使用していないデバイスにも影響が及びます。

確かに、2.4GHz Wi-Fiサービスを提供する必要がある場合は、別のSSIDで提供することをお勧めします(IoTデバイス専用にするか、「レガシー」と呼びます)。 つまり、デュアルバンドのデバイスは2.4 GHzに強制的に接続されず、シングルバンドの2.4 GHzデバイスのみが接続されます。

シスコでは、2.4 GHzでの40 MHzチャネルの使用を推奨したり、サポートしたりしていません。

5 GHz

高密度ワイヤレスの一般的な導入。可能な限り、すべての使用可能なチャネルを使用します。

チャネルの数は規制ドメインによって異なります。特定の場所でのレーダーの影響を考慮し、可能な場合はDFSチャネル(TDWRチャネルを含む)を使用します。

すべての高密度導入では、20 MHzのチャネル幅を強く推奨します。

40MHzは2.4GHzと同じ基準で使用できます。つまり、必要な場合(および必要な場合)にのみ使用できます。

特定の環境における40 MHzチャネルの必要性と実際の利点を評価する。40MHzチャネルでは、スループットの改善を実現するためにより高い信号対雑音比(SNR)が必要ですが、より高いSNRが実現できない場合は、40MHzチャネルは有用な目的を果たしません。高密度ネットワークでは、すべてのユーザの平均スループットが、任意の1人のユーザのスループットよりも高い可能性を優先します。セカンダリチャネルとして40MHzを使用するAPがデータフレームだけに使用されるため、それぞれが20MHzで動作する2つの異なる無線セルを使用する場合よりも、20MHzチャネルに配置するAPの方がはるかに効率的に使用されます(単一クライアントスループットではなく合計容量の点で)。

6 GHz

6GHz帯域は、すべての国ではまだ利用できません。さらに、一部のデバイスには6GHz対応のWi-Fiアダプタがありますが、デバイスを操作している特定の国で有効にするにはBIOSアップデートが必要です。クライアントが6GHz無線を検出する最も一般的な方法は、5GHz無線でのRNRアドバタイズメントを介することです。つまり、同じAP上に5GHz無線がないと6GHzが単独で動作してはなりません。6GHzは、クライアントとトラフィックを5GHz無線からオフロードし、一般的に対応クライアントにより優れたエクスペリエンスを提供するために使用されます。6 GHzチャネルでは、より大きなチャネル帯域幅を使用できますが、規制ドメインで使用可能なチャネルの数に大きく依存します。ヨーロッパでは24個の6GHzチャネルが利用可能であるため、おそらく5GHzで使用している20MHzよりも優れた最大スループットを提供するために40MHzチャネルを使用するのは無理ではありません。チャネル数が約2倍の米国では、40MHzの使用は簡単です。また、80MHzを使用することは、大規模な密度のイベントに対して無理なことではありません。高密度のイベントや会場では、より大きな帯域幅を使用しないでください。

データレート

クライアントがAPとネゴシエートするデータレートは、その接続の信号対雑音比(SNR)の関数の大部分を占め、逆も真です。つまり、データレートが高いほど、高いSNRが必要です。実際には、可能な最大リンク速度を決定するのは主にSNRですが、データレートを設定する際にこれが重要なのはなぜですか。これは、一部のデータレートが特別な意味を持っているためです。

従来のOFDM(802.11a)データレートは、無効、サポート、または必須の3つの設定のいずれかで設定できます。OFDMレートは(Mbps単位):6、9、12、18、24、36、48、54であり、クライアントとAPは使用する前に両方ともレートをサポートする必要があります。

サポート:APはレートを使用します。

Mandatory:APはレートを使用し、このレートを使用して管理トラフィックを送信します。

Disabled:APはレートを使用せず、クライアントは別のレートを使用します

注:必須レートは、基本レートとも呼ばれます

必須レートの重要な点は、すべての管理フレームが、ブロードキャストフレームおよびマルチキャストフレームと同様に、このレートを使用して送信されることです。複数の必須レートが設定されている場合、管理フレームでは最も低く設定された必須レートが使用され、ブロードキャストとマルチキャストでは最も高く設定された必須レートが使用されます。

管理フレームには、クライアントがAPに関連付けるために受信する必要があるビーコンが含まれています。必須レートを上げると、その送信に必要なSNRも増加します。データレートを上げるとSNRが高くなり、通常はビーコンを復号化して関連付けられるようにするには、クライアントをAPに近づける必要があります。したがって、必須データレートを操作することで、APの有効な関連付け範囲も操作し、クライアントをAPにより近づけるか、または潜在的なローミングの決定に誘導します。APに近いクライアントは高いデータレートを使用し、高いデータレートは少ない通信時間を使用します。意図された効果は、より効率的なセルになります。データレートの増加は、特定のフレームの伝送レートにのみ影響を与え、アンテナのRF伝播や干渉範囲には影響を与えないことに注意してください。共用チャネル干渉とノイズを最小限に抑えるには、優れたRF設計プラクティスが依然として必要です。

逆に、低いレートを必須のままにすると、通常はクライアントが遥かに遠い距離から関連付けを行えることを意味します。これは低いAP密度のシナリオでは有用ですが、高い密度のシナリオではローミングに大混乱を引き起こす可能性があります。6 Mbpsでブロードキャストしている不正なAPを見つけようとしたユーザは、そのAPが物理的な場所からかなり離れた場所にあることが分かります。

ブロードキャストとマルチキャストのトピックでは、場合によっては、マルチキャストトラフィックの配信率を高めるために、2番目の(より高い)必須レートが設定されます。これは、フレームが失われた場合にマルチキャストが確認応答されることも再送信されることもないため、ほとんど成功しません。一部の損失はすべてのワイヤレスシステムに固有であるため、設定されたレートに関係なく、一部のマルチキャストフレームが失われることは避けられません。信頼性の高いマルチキャスト配信に対するより優れたアプローチは、マルチキャストをユニキャストストリームとして送信するマルチキャストからユニキャストへの変換技術です。この方法には、高いデータレートと信頼性の高い(確認応答された)配信の両方の利点があります。

1つの必須レートのみを使用することを推奨します。必須レートより下のすべてのレートを無効にし、必須レートより上のすべてのレートをサポート対象のままにします。使用する特定のレートはユースケースによって異なります。前述のように、レートを低くすると、AP間の距離が長くなる低密度および屋外のシナリオで役立ちます。高密度およびイベントネットワークの場合、低レートを無効にする必要があります。

どれから始めればよいかわからない場合は、低密度の導入には12 Mbpsの必須レート、高密度の導入には24 Mbpsを使用します。大規模なイベント、スタジアム、さらには高密度のエンタープライズオフィス環境の多くは、24 Mbpsの必須レート設定で確実に機能することが実証されています。12 Mbpsを下回るレートまたは24 Mbpsを上回るレートが必要な特定の使用例に対しては、適切なテストが推奨されます。

注:すべての802.11n/ac/axレートを有効のままにしておくことがベストです(WLC GUIのHigh Throughputセクションのすべてのレート)。これらのいずれも無効にする必要はほとんどありません。

送信電力

送信電力の推奨値は、導入タイプによって異なります。ここでは、全方向性アンテナを使用した屋内の導入と、指向性アンテナを使用した屋内の導入を区別します。どちらのタイプのアンテナも大規模なパブリックネットワークに存在できますが、通常は異なるタイプのエリアをカバーします。

全方向性の導入では、通常、自動伝送パワーコントロール(TPC)を静的に設定された最小しきい値で使用し、場合によっては静的に設定された最大しきい値でも使用します。

注:TPCしきい値は、無線送信電力を示し、アンテナゲインを除外します。使用するアンテナモデルに対してアンテナゲインが正しく設定されていることを常に確認してください。これは、内部アンテナと自己識別アンテナの場合には自動的に行われます。

例 1

TPC最小:5 dBm、TPC最大:最大(30 dBm)

これにより、TPCアルゴリズムは送信電力を自動的に決定しますが、設定された最小しきい値である5 dBmを下回ることはありません。

例 2

TPC最小:2 dBm、TPC最大:11 dBm

この結果、TPCアルゴリズムは送信電力を自動的に決定しますが、常に2dBmと11dBmの間に留まります。

適切なアプローチは、たとえば低電力(2 ~ 5dBm)、中電力(5 ~ 11dbM)、高出力(11 ~ 17dBM)など、異なるしきい値を持つ複数のRFプロファイルを作成し、必要に応じて全方向性APを各RFプロファイルに割り当てることです。各RFプロファイルの値は、目的のユースケースとカバレッジエリアに合わせて調整できます。これにより、RRMアルゴリズムは事前定義された境界内に留まりつつ動的に動作できます。

指向性アンテナのアプローチは非常によく似ていますが、必要な精度のレベルが唯一の違いです。指向性アンテナの配置は、導入前のRF調査の際に設計および検証する必要があります。通常、特定の無線設定値がこのプロセスの結果となります。

たとえば、天井に取り付けられたパッチアンテナで約26フィート(8m)の高さから特定のエリアをカバーする必要がある場合、RF調査では、この目的のカバレッジを達成するために必要な最小のTx電力を決定する必要があります(これにより、RFプロファイルの最小TPC値が決定されます)。 同様に、同じRF調査から、このアンテナと次のアンテナの間に必要なオーバーラップの可能性や、カバレッジを終了するポイントについても理解できます。これにより、RFプロファイルの最大TPC値が得られます。

指向性アンテナのRFプロファイルは通常、同じ最小および最大TPC値か、または可能な値の範囲が狭く(通常は3dBm未満)設定されます。

設定の一貫性を確保するためにRFプロファイルが推奨されますが、個々のAPを静的に設定することは推奨されません。カバレッジエリア、アンテナタイプ、および使用例(RF-Auditorium-Patch-Ceilingなど)に従ってRFプロファイルに名前を付けることをお勧めします。

正しい送信電力量は、必要なSNR値が、対象となるカバレッジエリア内で最も弱いクライアントによって達成され、それ以下の場合です。30dBmは、実際の環境(つまり、人が多い場所)で優れたクライアントSNR目標値です。

CHD

カバレッジホール検出(CHD)は、カバレッジホールを特定して修復するための別のアルゴリズムです。CHDは、WLAN単位だけでなく、グローバルにも設定できます。CHDの影響としては、カバレッジホール(クライアントが低信号で常に検出されるエリア)を補正するために送信電力を増加させる可能性があります。この影響は無線レベルで発生し、CHDに設定された1つのWLANによってトリガーされた場合でも、すべてのWLANに影響します。

大規模なパブリックネットワークは通常、RFプロファイルを使用して特定の電力レベルに設定されます。一部のネットワークはオープンエリアにあり、エリアの内外にクライアントがローミングする場合があります。これらのクライアントイベントに応答してAPの送信電力を動的に調整するアルゴリズムは必要ありません。

大規模なパブリックネットワークでは、CHDをグローバルに無効にする必要があります。

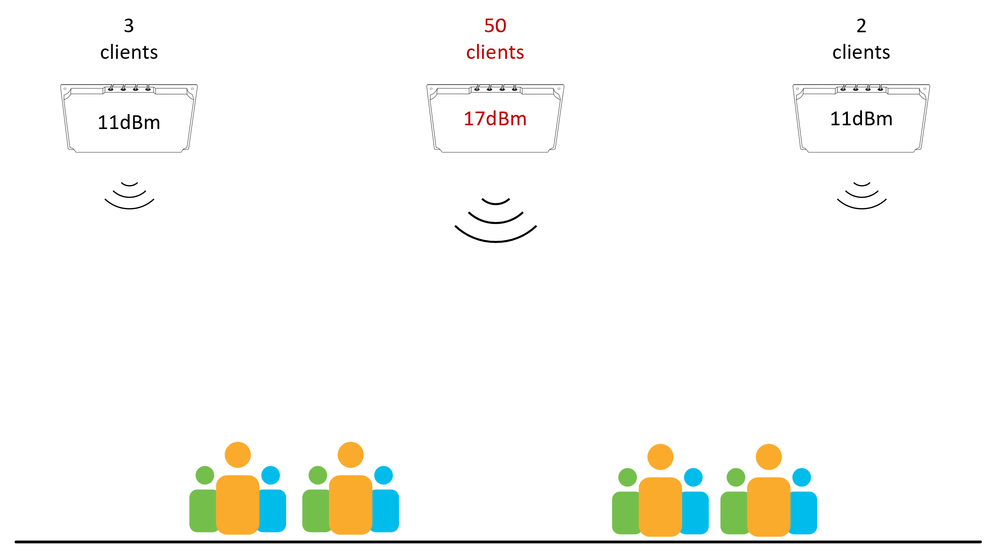

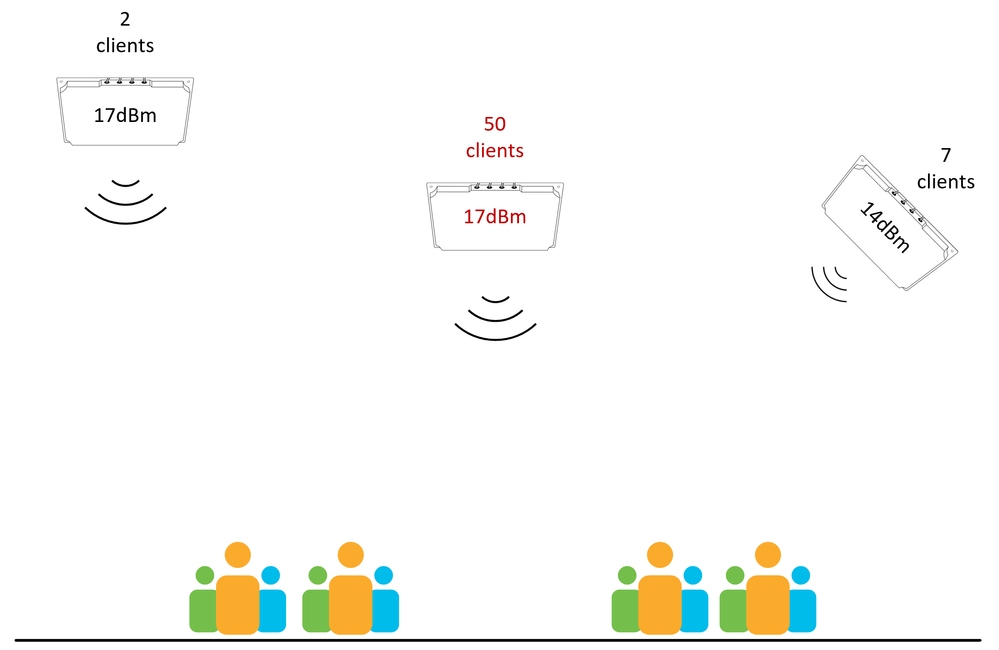

パワーバランス

ほとんどのクライアントデバイスは、関連付けるAPを選択する際に、より高い受信信号を好みます。周囲の他のAPと比べてTx電力が著しく高く設定されているAPが存在する状況は避ける必要があります。より高い送信電力で動作するAPはより多くのクライアントを引き付け、AP間のクライアント分散の不均等につながります(たとえば、1つのAP/無線がクライアントで過負荷になり、周囲のAPの使用率が低くなります)。 この状況は、複数のアンテナからのカバレッジのオーバーラップが大きい展開や、1つのAPに複数のアンテナが接続されている場合によく見られます。

C9104などのスタジアムアンテナは、設計上アンテナビームがオーバーラップするため、特にTx電力の選択に注意が必要です。この詳細については、『Catalyst 9104 Stadium Antenna (C-ANT9104) Deployment Guide』を参照してください。

次の図では、中央のアンテナは、周囲のアンテナよりも高いTx電力で設定されています。この設定では、クライアントが中央のアンテナに「スタック」する可能性があります。

ネイバーAPよりも高い出力を持つAPは、周囲のすべてのクライアントを引き付けます

ネイバーAPよりも高い出力を持つAPは、周囲のすべてのクライアントを引き付けます

次の図は、より複雑な状況を示しています。すべてのアンテナが同じ高さにあるわけではなく、すべてのアンテナが同じティルト/方向を使用しているわけではありません。すべての無線に同じ送信電力を設定するよりも、バランスのとれた電力を実現する方が複雑です。このようなシナリオでは、導入後のサイト調査が必要になる場合があります。この調査では、クライアントデバイスの観点(地上)からカバレッジを確認できます。 この調査データを使用して、最適なカバレッジとクライアント分散を実現するための構成のバランスをとることができます。

このような複雑な状況を回避する均一なAP配置場所を設計することが、困難なRF調整シナリオを回避する最善の方法です(ただし、他に選択肢がない場合もあります)。

送信電力は同程度であるにもかかわらず、1つのAPがすべてのクライアントを引き付けていますが、高さと角度が役割を果たします

送信電力は同程度であるにもかかわらず、1つのAPがすべてのクライアントを引き付けていますが、高さと角度が役割を果たします

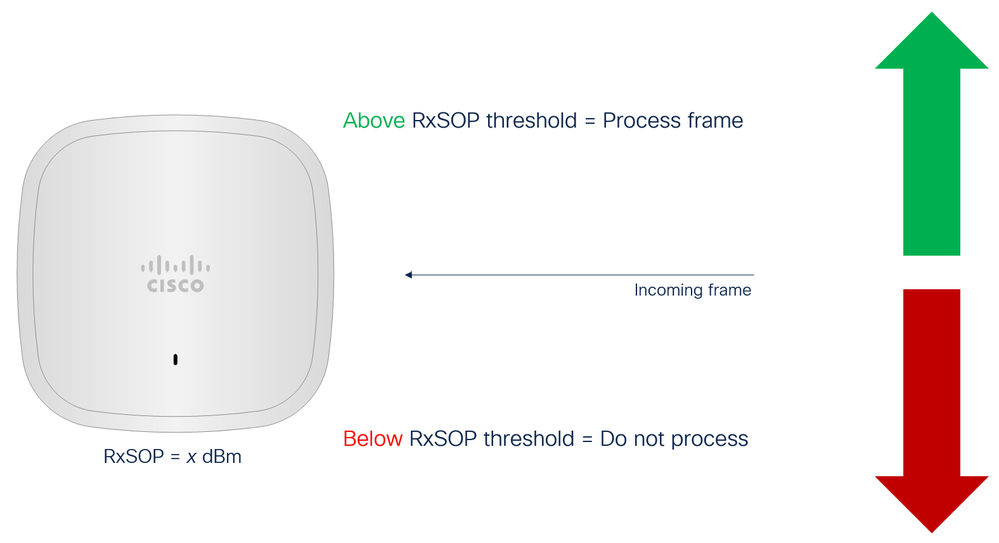

RxSOP

送信セルの特性に影響を与える送信電力やデータレートなどのメカニズムとは対照的に、RxSOP(Receiver Start of Packet)は受信セルのサイズに影響を与えることを目的としています。基本的に、RxSOPはノイズのしきい値と考えることができます。つまり、この値を下回るとAPが送信のデコードを試行しない受信信号レベルを定義します。設定されたRxSOPしきい値より弱い信号レベルで着信する送信はAPで処理されず、実際にはノイズとして処理されます。

RxSOPの概念の説明

RxSOPの概念の説明

RxSOPの重要性

RxSOPには複数の用途があります。この機能を使用すると、ノイズの多い環境で送信するAPの機能を改善したり、アンテナ間のクライアントの分散を制御したり、弱くてスティッキなクライアントを最適化したりできます。

ノイズの多い環境では、802.11フレームを送信する前に、送信ステーション(この場合はAP)が最初にメディアのアベイラビリティを評価する必要があることを思い出してください。このプロセスの一部は、すでに発生している送信を最初にリッスンすることです。高密度のWi-Fi環境では、多くのAPが比較的限られたスペース内で、同じチャネルを使用して共存することがよくあります。このような混雑した環境では、APは周囲のAPからのチャネル使用率(リフレクションを含む)を報告し、自身の送信を遅延させることができます。適切なRxSOPしきい値を設定することにより、APは、より頻繁な送信の機会とパフォーマンスの向上につながる送信の弱い部分(知覚されるチャネル使用率の低下)を無視できます。クライアントの負荷がない(空の場所がある場合など)APから著しいチャネル使用率(10 %を超える場合など)が報告される環境は、RxSOPの調整に適しています。

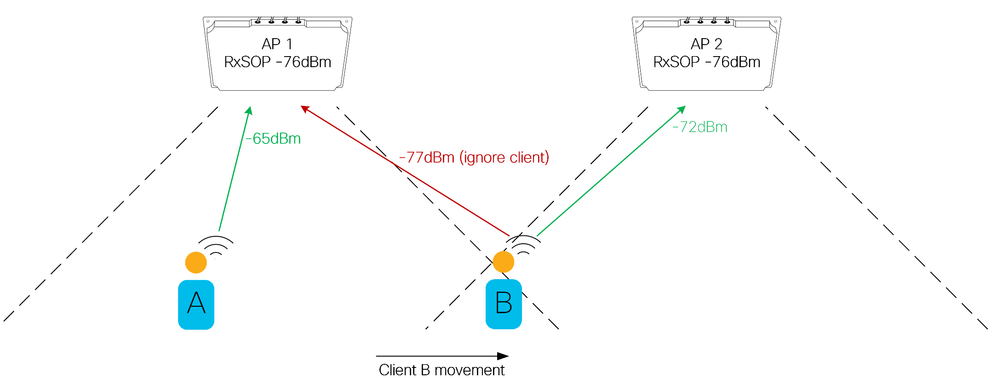

RxSOPを使用したクライアント最適化の場合は、次の図を検討してください。

クライアントのローミングはrxsopの影響を受ける

クライアントのローミングはrxsopの影響を受ける

この例では、カバレッジエリアが明確に定義された2つのAP/アンテナがあります。クライアントBはAP1のカバレッジエリアからAP2のカバレッジエリアに移動しています。AP1よりもAP2の方がクライアントのヒアリングに優れているものの、クライアントがAP2にまだローミングしていないクロスオーバーポイントがあります。これは、RxSOPしきい値を設定してカバレッジエリアの境界を強制する方法の良い例です。クライアントが常に最も近いAPに接続されるようにすることで、低いデータレートで処理される離れたクライアント接続や弱いクライアント接続を排除し、パフォーマンスを向上させます。この方法でRxSOPしきい値を設定するには、各APの予想されるカバレッジエリアの開始および終了の場所を十分に理解する必要があります。

RxSOPの危険性。

RxSOPしきい値を過度に積極的に設定すると、APが有効なクライアントデバイスからの有効な送信をデコードしないため、カバレッジホールが発生します。APが応答しないため、クライアントにとって悪影響が及ぶ可能性があります。結局のところ、クライアントの送信が受信されない場合は、応答する理由はありません。RxSOPしきい値の調整は慎重に行う必要があります。必ず、カバレッジエリア内の有効なクライアントが設定値によって除外されないことを確認してください。この方法で無視されても、一部のクライアントは適切に応答しない場合があります。RxSOPの設定が厳しすぎると、クライアントが自然にローミングする機会がなくなり、クライアントは別のAPを探す必要があります。APからビーコンをデコードできるクライアントは、そのAPに送信できることを前提としています。そのため、RxSOPチューニングの目的は、受信セルのサイズをAPのビーコン範囲に一致させることです。(有効な)クライアントデバイスからAPへの直接的な見通し線が常に存在するわけではないことに注意してください。アンテナから離れた方向を向いているユーザや、バッグまたはポケットにデバイスを入れて持ち運ぶユーザによって、信号が減衰することがよくあります。

RxSOPの設定

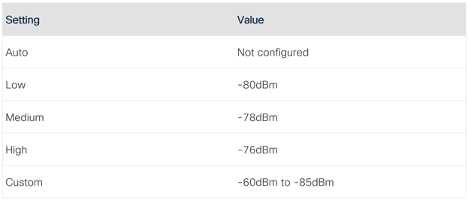

RxSOPはRFプロファイルごとに設定します。

帯域ごとに、事前定義されたdBm値がプリセットされたしきい値(低/中/高)があります。ここで推奨するのは、使用可能なプリセットの値が目的の値であっても、常にカスタム値を使用することです。これにより、設定が読みやすくなります。

RxSop設定テーブル

RxSop設定テーブル

注:RxSOPの変更は無線をリセットする必要がないため、オンザフライで実行できます。

ネットワークの拡張

一般に、文書化されている能力の上限までデバイスを使用するのは良くない考えです。データシートには真実が記載されていますが、記載されている数値は特定の活動条件に該当する可能性があります。ワイヤレスコントローラは、特定の数のクライアントとAP、および特定のスループットをサポートするようにテストおよび認定されていますが、これはクライアントが毎秒ローミングし、非常に長い一意のACLをクライアントごとに設定したり、使用可能なすべてのスヌーピング機能をイネーブルにしたりできるとは想定していません。したがって、すべての側面を慎重に検討して、ピーク時間帯にネットワークが拡張されるようにするとともに、将来の成長に向けて安全マージンを維持することが重要です。

APの数

ネットワークの導入における最初のタスクの1つは、適切な台数の機器の予算編成と発注です。最も大きな変動要因は、アクセスポイントとアンテナの数とタイプです。ワイヤレスソリューションは常に無線周波数(RF)設計に基づいている必要がありますが(残念ながら)、これがプロジェクトライフサイクルの第2ステップになることがよくあります。単純な屋内企業の導入の場合、妥当なレベルの確実性を持って、無線の設計者がフロアプランを検討する前でも必要なAPの数を予測できる多数の予測手法があります。この場合、予測モデルも非常に便利です。

産業用、屋外、大規模な公衆ネットワーク、外部アンテナが必要な場所など、より困難な設置では、単純な推定手法では不十分なことがよくあります。以前の同様のインストールでは、必要な機器のタイプと量を適切に見積もるために、ある程度の経験が必要です。複雑な施設や施設のレイアウトを理解するには、少なくともワイヤレスアーキテクトによるサイト訪問が必要です。

このセクションでは、特定の導入でのAPとアンテナの最小数を決定する方法に関するガイドラインを示します。最終的な数量と具体的な取り付け場所は、要件の分析と無線設計プロセスを通じて常に決定されます。

最初の部品表は、アンテナのタイプとアンテナの数という2つの要素に基づいて作成する必要があります。

アンテナタイプ

ここにはショートカットはありません。アンテナのタイプは、カバーする必要があるエリアと、そのエリアで使用可能な取り付けオプションによって決まります。これは、物理的なスペースを理解しなければ判断できません。つまり、アンテナとそのカバレッジパターンを理解している人がサイトを訪問する必要があります。

アンテナの数

必要な機器の数は、予想されるクライアント接続数を理解することで判断できます。

1人あたりのデバイス数

人間の利用者数は、施設の収容人数、チケット販売数、または過去の統計に基づく予想訪問者数によって決定できます。複数のデバイスを同時にアクティブに使用できるヒューマン・ユーザの能力には疑問が残りますが、各ヒューマン・ユーザは複数のデバイスを持つことができ、ユーザごとに複数のデバイスを想定するのが一般的です。ネットワークにアクティブに接続するビジターの数は、イベントのタイプや展開によっても異なります。

例1:座席数80,000人のスタジアムでは、接続されたデバイスが80,000台になることは正常です。この割合は通常、大幅に低くなります。20 %という接続ユーザの割合は、スポーツイベント中に珍しくありません。これは、80,000席のスタジアムの例では、接続されるデバイスの予測数が16,000(80,000 x 20 % = 16,000)であることを意味します。 この数は、使用されるオンボーディングメカニズムによっても異なります。ユーザが何らかのアクション(Webポータルのクリックなど)を実行する必要がある場合、デバイスのオンボーディングが自動で行われる場合よりも数が少なくなります。自動オンボーディングは、以前のイベントから記憶されたPSKのようなシンプルなものから、ユーザの操作なしでデバイスをオンボーディングするOpenRoamingの使用のような高度なものまで可能です。OpenRoamingネットワークは、ユーザの取得率を50 %を大きく上回る値に押し上げることができ、キャパシティプランニングに大きな影響を与える可能性があります。

例2:テクノロジー会議のユーザ接続率は高いと考えられます。会議参加者はネットワークへの接続に時間がかかり、Eメールにアクセスして1日を通して毎日のタスクを実行できることを期待しています。また、このタイプのユーザが複数のデバイスをネットワークに接続する可能性も高くなります。ただし、複数のデバイスを同時に使用する機能については疑問が残ります。テクノロジー会議の場合、100 %の訪問者がネットワークに接続することを前提としています。会議の種類によっては、この数値が低くなる場合があります。

どちらの例でも、重要なことは、予想される接続デバイスの数を理解することであり、大規模なパブリックネットワークごとに単一のソリューションは存在しません。どちらの場合も、アンテナは無線に接続され、その無線に接続するのは(ヒューマンユーザではなく)クライアントデバイスです。したがって、無線ごとのクライアントデバイスは使用可能なメトリックです。

無線ごとのデバイス数

Cisco APのクライアント数は、Wi-Fi 6台のAPでは無線あたり最大200台、Wi-Fi 6E APでは無線あたり最大400台です。ただし、最大クライアントカウントを考慮して設計することは推奨されません。計画を立てる際には、無線ごとのクライアント数を最大APキャパシティの50 %未満に抑えることをお勧めします。また、無線の数は、使用されるAPとアンテナのタイプによって異なります。シングルとデュアル5GHzのセクションでは、この点について詳しく説明しています。

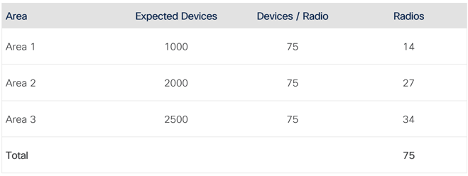

この段階では、ネットワークを複数のエリアに分割し、エリアごとのデバイス数を予測することをお勧めします。前にも説明したように、このセクションの目的は、APとアンテナの最小数を見積もることです。

3つの異なるカバレッジエリアの例を考えてみます。各エリアに予想されるクライアント数を指定し、必要な無線数の見積もりに(正常な)無線あたり75クライアントの値を使用します。

予想されるエリアあたりの無線/クライアント数

予想されるエリアあたりの無線/クライアント数

これらの初期値は、各エリアに導入されているAPとアンテナのタイプ、およびシングルまたはデュアルの5 GHzを使用する場合の理解と組み合わせる必要があります。6 GHzの計算は、5 GHzと同じロジックに従います。この例では、2.4GHzは考慮されていません。

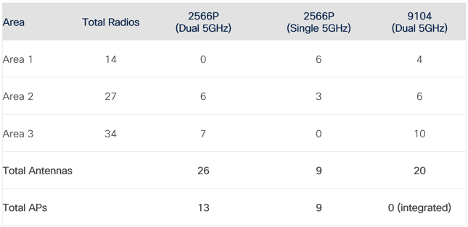

3つのエリアのそれぞれで、2566Pパッチアンテナと9104スタジアムアンテナの組み合わせ、およびシングルとデュアルの5 GHzの組み合わせが使用されていると仮定します。このシナリオは説明のために使用されます。

エリアあたりのアンテナ数

エリアあたりのアンテナ数

各エリアには、必要なアンテナとAPのタイプがリストされています。デュアル5 GHzの場合は、1つのAPに対して2つのアンテナの比率であることに注意してください。

このセクションでは、導入に必要なアンテナとAPの初期数を見積もるためのアプローチを示します。この概算では、物理エリア、各エリアで可能な取り付けオプション、各エリアで使用するアンテナのタイプ、および予想されるクライアントデバイスの数を理解する必要があります。

導入の形態はそれぞれ異なり、特定の領域や困難な領域をカバーするために機器の追加が必要になることがよくあります。このタイプの概算は、クライアント容量(カバレッジではない)のみを考慮し、必要な投資規模の概要を示すために役立ちます。最終的なAPとアンテナの設置場所および機器の総数は、常に、使用事例とオンサイト検証についての十分な理解と、経験豊富なワイヤレス技術者によって検証されます。

予想スループット

各ワイヤレスチャネルは、通常スループットに変換される使用可能な容量を提供できます。この容量は、無線に接続されたすべてのデバイス間で共有されます。つまり、無線に追加されるユーザ接続が増えると、各ユーザのパフォーマンスが低下します。このパフォーマンスの低下は直線的ではなく、接続されているクライアントの正確な組み合わせによっても異なります。

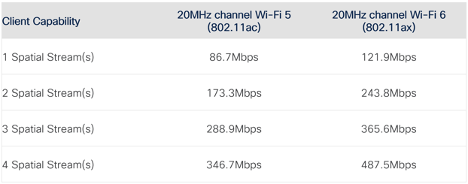

クライアントの機能は、クライアントのチップセットとクライアントがサポートする空間ストリームの数によってデバイスごとに異なります。サポートされる空間ストリーム数ごとの最大クライアントデータレートを次の表に示します。

各クライアントタイプに予想される実際の最大スループット

各クライアントタイプに予想される実際の最大スループット

リストされているレートは、802.11標準から導き出された理論上の最大MCS(変調および符号化方式)レートであり、信号対雑音比(SNR)が30dBmを超えると想定されています。優れたパフォーマンスのワイヤレスネットワークの主な設計目標は、すべての場所のすべてのクライアントに対してこのレベルのSNRを実現することですが、これが当てはまることはほとんどありません。ワイヤレスネットワークは本質的に動的で、ライセンス不要の周波数を使用します。制御されない干渉は、クライアントの機能だけでなく、クライアントのSNRにも影響します。

必要なレベルのSNRが達成された場合でも、前述のレートではプロトコルのオーバーヘッドは考慮されないため、(さまざまな速度テストツールで測定される)実際のスループットに直接マッピングされることはありません。 全体を通じて、実世界は常にMCSレートよりも低くなります。

(大規模なパブリックネットワークを含む)すべてのワイヤレスネットワークで、クライアントのスループットは常に次の条件に依存します。

- クライアントの機能。

- 特定の時点におけるクライアントの信号対雑音比。

- その特定の時点で接続されている他のクライアントの数。

- 特定の時点における他のクライアントの機能。

- 特定の時点における他のクライアントのアクティビティ。

- 特定の時点での干渉。

これらの要因の変動性に基づいて、機器のベンダーに関係なく、ワイヤレスネットワーク全体でクライアントごとの最小を保証することはできません。

詳細については、「Wi-Fiスループットの検証:テストおよび監視ガイド」を参照してください。

WLC プラットフォーム

WLCプラットフォームの選択は簡単に行えます。まず、管理対象とするAPの推定数とクライアント数を確認します。各WLCプラットフォームのデータシートには、プラットフォームでサポートされている最大オブジェクト(ACL、クライアント数、サイトタグなど)がすべて含まれています。これらはリテラルの最大数であり、しばしば厳格な強制があります。たとえば、6001 APを、6000 APだけをサポートする9800-80に加入させることはできません。しかし、どこでも最大限を目指すことは賢明ですか?

Ciscoワイヤレスコントローラは、これらの最大値に到達できるかどうかをテストされていますが、すべての条件下で必ずしもすべてのドキュメント化された最大値に同時に到達できるとは限りません。スループットの例を見てみましょう。9800-80は最大80 Gbpsのクライアントデータ転送に到達できますが、これは各クライアントパケットが最大で最適なサイズの1500バイトである場合です。パケットサイズが混在する場合、実効最大スループットは低くなります。DTLS暗号化を有効にすると、スループットはさらに低下し、アプリケーションの可視性も同じになります。多くの機能が有効になっている大規模ネットワークでは、現実的な状況で9800-80の40 Gbps以上を期待することは楽観的です。これは使用されている機能やネットワークアクティビティのタイプによって大きく異なるため、実際のキャパシティを把握するには、このコマンドを使用してデータパスの使用率を測定する以外に方法はありません。loadメトリックに注目してください。このメトリックは、コントローラが転送できる最大スループットのパーセンテージです。

WLC#show platform hardware chassis active qfp datapath utilization summary

CPP 0: 5 secs 1 min 5 min 60 min

Input: Total (pps) 9 5 5 8

(bps) 17776 7632 9024 10568

Output: Total (pps) 5 3 3 6

(bps) 11136 11640 11440 41448

Processing: Load (pct) 0 0 0 0

WLC#同様の方法で、9800-80は通常のアクティビティで6000台のAPを完全に処理できます。ただし、スタジアムや空港などの公共の場所にある6,000台のAPは通常のアクティビティとしてカウントされません。クライアントのローミング量と周囲プローブ量を考慮すると、大規模なパブリックネットワークを最大スケールで使用すると、単一のWLCでCPU使用率が増加する可能性があります。クライアントが移動するたびに送信されるモニタリングとSNMPトラップを追加すると、負荷が急激に過大になる可能性があります。大規模な公共の場所や大規模なイベントの重要な特徴の1つは、人々が動き回り、常に関連付け/関連付けの解除が行われるにつれて、クライアントオンボーディングイベントが大幅に増加するため、CPUとコントロールプレーンに余分な負荷がかかることです。

多数の導入が示すように、9800-80ワイヤレスコントローラの単一(HA)ペアは、1000を超えるAPを持つ大規模なスタジアムの導入に対応できます。アップタイムとアベイラビリティが主に問題となる重大なイベントでは、2つ以上のコントローラペアにAPを分散させることも一般的です。複数のWLCに大規模なネットワークが分散している場合、コントローラ間のローミングがさらに複雑になるため、スタジアムボウルなどの限られたスペースでのクライアントのローミングを慎重に考慮する必要があります。

このドキュメントの「サイトタグ」セクションも参照してください。

WLCハイアベイラビリティ

ハイアベイラビリティのステートフルスイッチオーバー(HA SSO)ペアを使用することをお勧めします。これにより、ハードウェアの冗長性が提供されますが、ソフトウェアの障害からも保護されます。HA SSOを使用すると、セカンダリWLCがシームレスに引き継ぐため、あるデバイスでのソフトウェアクラッシュはエンドユーザに対して透過的です。HA SSOペアのもう1つの利点は、インサービスソフトウェアアップグレード(ISSU)機能によって提供されるヒットレスアップグレードです。

ネットワークが十分に大きい場合は、追加のコントローラ(N+1)を使用することも推奨されます。 これは、HA SSOが満たすことができない複数の目的に使用できます。実稼働ペアをアップグレードする前に、このWLCで新しいソフトウェアバージョンをテストできます(ネットワークの特定のセクションをテストするために、少数のテストAPのみを移行できます)。 まれに、HAペアの両方のWLCに影響を与える状況があり(問題がスタンバイに複製される場合)、N+1により、アクティブ – アクティブシナリオで安全なWLCを使用して、APの間で徐々に移行を実行できます。また、新しいAPを設定するためのプロビジョニングコントローラとしても使用できます。

9800-CLは非常に拡張性が高く、強力です。これらのスイッチのデータ転送容量ははるかに小さく(SR-IOVイメージでは2 Gbpsから4 Gbps)、FlexConnectのローカルスイッチングシナリオに制限される傾向があります(中央スイッチングでは少数のAPになる場合もあります)。 ただし、メンテナンス期間中に追加のコントローラが必要な場合や、問題のトラブルシューティングを行う場合には、N+1デバイスとして役立ちます。

外部システム

このドキュメントでは、主に大規模イベントネットワークのワイヤレスコンポーネントを取り上げますが、拡張および設計段階で検討が必要な多数のサポートシステムもあります。これらのシステムの一部についてはここでは説明します。

コアネットワーク

大規模なワイヤレスネットワークは通常、中央スイッチングモードで大規模なサブネットとともに展開されます。これは、非常に多数のクライアントMACアドレスとARPエントリが隣接する有線インフラストラクチャにプッシュされることを意味します。さまざまなL2およびL3機能専用の隣接システムが、この負荷を処理するために十分なリソースを備えていることが重要です。L2スイッチの場合、一般的な設定は、システムリソースの割り当てを行うSwitch Device Manager(SDM)テンプレートの調整です。このテンプレートは、ネットワーク内のデバイスの機能に応じてL2機能とL3機能の間でバランスを取ります。コアL2デバイスが予期されるMACアドレスエントリの数をサポートできることを確認することが重要です。

ゲートウェイNAT

パブリックネットワークの最も一般的な使用例は、訪問者にインターネットアクセスを提供することです。データパスのどこかに、NAT/PAT変換を行うデバイスが必要です。インターネットゲートウェイは、負荷を処理するために必要なハードウェアリソースとIPプール設定を備えている必要があります。単一のワイヤレスクライアントデバイスが多数のNAT/PAT変換を処理できることを思い出してください。

DNS/DHCP

この2つのシステムは、優れたクライアントエクスペリエンスを実現するための鍵となります。DNSサービスとDHCPサービスはどちらも、負荷を処理するための適切なスケーリングだけでなく、ネットワーク内の配置に関しても考慮する必要があります。高速で応答性の高いシステムをWLCと同じ場所に配置することで、最適なエクスペリエンスを実現し、クライアントのオンボーディング時間を短縮できます。

AAA/Webポータル

遅いWebページが好きな人はいません。優れたクライアントのオンボーディングエクスペリエンスを実現するには、外部Web認証に適した適切な拡張システムを選択することが重要です。同様にAAAについても、RADIUS認証サーバは無線システムの要求に対応できなければならない。場合によっては、重要な瞬間に負荷が急激に上昇することがあります。たとえば、フットボールの試合でハーフタイムが発生すると、短時間で高い認証負荷が発生する可能性があります。適切な同時負荷に合わせてシステムを拡張することが重要です。AAAアカウンティングなどの機能を使用するときは、特に注意する必要があります。すべてのコストで時間ベースのアカウンティングを回避し、アカウンティングを使用する場合は、暫定アカウンティングを無効にしてみてください。考慮すべきもう1つの重要な項目は、ロードバランサの使用です。ここでは、セッションピニングメカニズムを使用して、完全な認証フローを保証する必要があります。RADIUSのタイムアウトを5秒以上に設定してください。

クライアント数の多い802.1X SSID(OpenRoamingなど)を使用する場合は、必ず802.11r Fast Transition(FT)を有効にしてください。有効にしないと、クライアントがローミングするたびに認証ストームが発生する可能性があります。

DNS/DHCP

DHCPに関するいくつかの推奨事項:

- DHCPプールが、予想されるクライアント数の3倍以上であることを確認します。IPは、クライアントが切断された後も、しばらくの間割り当てられたままになるため、ゲストの滞留時間によっては、より多くのIPアドレスを消費する可能性があります。リース時間を、ユーザが施設を訪問する予定の期間に合わせるようにしてください。一般的な訪問時間が2時間の場合、1週間のIPアドレスを割り当てても意味がありません。これは古くなったリースをサイクルするのに役立ちます。

- クライアントに単一の大きなサブネットを使用することが推奨されます。WLCにはプロキシARP機能があり、ブロードキャストはデフォルトでは転送されません(DHCP以外)。 クライアントに大きなクライアントサブネット(たとえば/16)を使用しても、問題は発生しません。多数のVLANを持つVLANグループと比べると、1つの大きなVLANの方が簡単です。より小さなサブネット(/24など)とVLANグループを多数設定しても、ブロードキャストドメインに影響を与えることはなく、設定が複雑になるだけなので、VLANがダーティになるなどの問題が発生し、均等に使用されないさまざまなDHCPプールを追跡する必要があります。この推奨事項は、ローカルモードAPと中央でスイッチングされるトラフィックに適用されます。ローカルスイッチングを使用するFlexConnectの場合、100を超える(または17.9よりも後の300の)APを同じサブネットに配置することは、ブロードキャスト送信の問題が多数発生するためサポートされません。Flexconnectでは、シームレスなローミングをサポートするためにAPが同じVLANにサービスを提供する必要があるため、このシナリオでは大きなサブネットをサポートすることはお勧めしません。

- サブネットのレイヤ3ゲートウェイで処理されるDHCPリレー機能を使用して、ワイヤレスコントローラ上でDHCPをブリッジモードに維持します。これにより、最大限の効率と簡素化が実現します。これは、ワイヤレスコントローラをDHCPプロセスにまったく関与させないようにするためです。

- 認証方式に関係なく、任意のパブリックWLANでDHCP Requiredを使用します。これは、ごく一部のクライアントアソシエーションの失敗を引き起こす可能性もありますが、クライアントが自分自身にスタティックIPアドレスを割り当てようとしたり、動作を誤って許可なく以前のIPアドレスを再利用しようとしたりすることで、重大なセキュリティ問題を防ぐことができます。

ネットワークの運用

適切な設定

現代のWi-Fiのすべての最新機能からメリットを得るために、多くのオプションを有効にすることが魅力的です。ただし、特定の機能は小規模な環境では有効ですが、大規模で高密度な環境では大きな影響を与えます。同様に、特定の機能が互換性の問題を引き起こす可能性があります。シスコの機器はすべての標準を尊重し、テストされたさまざまなクライアントとの互換性を提供しますが、バグのあるドライバソフトウェアバージョンや特定の機能との非互換性を持つ場合がある固有のクライアントデバイスが世界中に散在しています。

クライアントに対する制御のレベルに応じて、保守的である必要があります。たとえば、会社の大規模な年次集会用にWi-Fiを導入する場合、ほとんどのクライアントが会社のデバイスであることがわかっているので、それに応じて機能セットを有効にするように計画できます。一方、空港のWi-Fiを運用している場合、ゲストの満足度はネットワークへの接続能力に直接関係し、使用できるクライアントデバイスを制御することはできません。

SSID

SSIDはいくつありますか。

SSIDはできるだけ少なくすることを常に推奨してきました。同じチャネル上に複数のAPが存在する可能性はほぼ保証されているため、高密度ネットワークではこの傾向がさらに悪化します。通常、多くの導入では使用するSSIDの数が多すぎて、SSIDの数が多すぎることを認めますが、使用するSSIDの数を減らすことはできないと宣言します。複数のSSIDを1つに統合する場合のSSIDとオプションの類似点を理解するには、各SSIDについてビジネス上および技術上の調査を実施する必要があります。

いくつかのセキュリティ/SSIDタイプとその用途について説明します。

WPA2/3パーソナル

事前共有キーのSSIDは、その単純さのために非常によく使用されます。バッジや紙、サインなどに印刷したり、来場者に伝えたりすることができます。事前共有キーのSSIDが、ゲストSSIDに対しても好まれる場合があります(このキーがすべての出席者によく知られている場合)。 これは、接続の意図的な性質によるDHCPプールの枯渇を防ぐのに役立ちます。通過するデバイスは自動的にネットワークに接続しないため、DHCPプールのIPアドレスを使用できません。

WPA2 PSKでは、すべてのユーザが同じキーを使用するため、トラフィックが簡単に復号される可能性があるため、プライバシーは提供されません。逆に、WPA3 SAEはプライバシーを提供し、たとえ誰もがマスターキーを持っていても、他のクライアントが使用する暗号キーを導出することはできません。

WPA3 SAEはセキュリティに適しており、多くのスマートフォン、ラップトップ、オペレーティングシステムでサポートされています。一部のIoTデバイスやスマートウェアラブルはサポートが制限され、最近のドライバやファームウェアのアップデートを受信していない古いクライアントは一般的に問題の影響を受けやすくなります。

物事を簡素化するために、移行モードWPA2 PSK-WPA3 SAE SSIDを検討する可能性がありますが、これは互換性の問題を引き起こすフィールドで示されています。不適切にプログラムされたクライアントでは、同じSSIDで2種類の共有キー方式を使用することは想定されていません。WPA2とWPA3の両方のオプションを提供する場合は、個別のSSIDを設定することを推奨します。

WPA2/3エンタープライズ

WPA3 Enterprise(AES 128ビット暗号化を使用)は、技術的にはWPA2 Enterpriseと同じセキュリティ方式であり(少なくともSSIDビーコンでアドバタイズされる)、互換性が最大になります。

802.1Xの場合、最近のデバイスでは互換性の問題が見られないため(Android 8または古いApple IOSバージョンで問題が報告されました)、移行モードSSIDをお勧めします。 IOS XE 17.12以降のリリースでは、単一のTransition Enterprise(TCE)SSIDを使用できます。このSSIDでは、6GHzでWPA3のみが使用およびアドバタイズされ、5GHz帯域ではWPA2がオプションとして提供されます。できるだけ早く、エンタープライズSSIDでWPA3を有効にすることを推奨します。

WPAエンタープライズSSIDは、ユーザIDに応じてAAAパラメータ(VLANまたはACLなど)を返すことができるアイデンティティプロバイダーデータベースがあるキーユーザに使用できます。このようなタイプのSSIDには、ゲストSSIDの利点(ゲストがクレデンシャルを入力せずに簡単に接続できることで実現)と会社のSSIDのセキュリティを組み合わせたeduroamまたはOpenRoamingがあります。電話にプロファイル(イベントアプリで簡単に提供可能)があれば、クライアントはeudroamまたはOpenRoaming SSIDに参加するために何もする必要がないため、802.1Xに関連する一般的なオンボーディングの複雑さが大幅に軽減されます

ゲストSSID

ゲストSSIDは、通常、オープン認証と同義です。目的とする親しみやすさやローカルの要件に応じて、Webポータルの背後に外部、ローカル、または中央のWeb認証などのさまざまな形式でWebポータルを追加できますが(追加しない)、概念は変わりません。ゲストポータルを使用する場合、大規模な環境では拡張性が問題になる可能性があります。詳細については、「スケーラビリティの設定」セクションを参照してください。

6 GHzの運用では、ゲストSSIDでOpenだけではなくEnhanced Openを使用する必要があります。この方法でも接続は可能ですが、プライバシー(WPA2-PSKよりもさらに優れたプライバシー)と暗号化が提供され、SSIDで接続するときにキーやクレデンシャルを入力する必要はありません。主要なスマートフォンのベンダーとオペレーティングシステムは現在、Enhanced Openをサポートしていますが、ワイヤレスクライアントベースではまだ広くサポートされていません。拡張オープン移行モードでは、対応デバイスが(拡張オープンを使用して)暗号化されたゲストSSIDに接続し、非対応デバイスは以前のように単純にオープンとしてSSIDを使用する、優れた互換性オプションが提供されます。エンドユーザが認識するSSIDは1つだけですが、この移行モードではビーコンで2つのSSIDがブロードキャストされることに注意してください(ただし、1つだけが表示されます)。

大規模なイベントや会場では、純粋にオープンのままにするのではなく、ゲストSSIDでPSKを設定することが推奨されます(拡張オープン移行モードの方が優れていますが、2つのSSIDが作成され、クライアントの互換性が十分に証明されている必要があります)。 これによりオンボーディングが少し複雑になりますが(PSKを人々のバッジやチケットに印刷するか、何らかの方法でアドバタイズする必要があります)、エンドユーザがネットワークを使用する意図を持たずにネットワークに自動的に接続する臨時のクライアントを回避します。また、オープンなネットワークの優先順位を下げ、セキュリティ警告を表示するモバイルオペレーティングシステムベンダーが増えています。その他の状況では、接続する通行人の最大数を必要とすることができるため、オープンが優れた選択肢です。

SSIDの数に関する結論

保持する必要があるSSIDの数に関する質問に対して満足な回答はありません。この影響は、設定された最小データレート、SSIDの数、および同じチャネルでブロードキャストするAPの数によって異なります。ある大規模なシスコのイベントでは、ワイヤレスインフラストラクチャで5つのSSIDを使用しました。メインのWPA2 PSK、セキュリティと6GHzカバレッジのためのWPA 3 SAE SSID、教育関係者のアクセスを容易にするためのエンタープライズEduroam SSID、イベントアプリからWi-Fiを設定した人を安全に迎え入れるOpenRoaming SSID、スタッフと管理者ネットワークアクセス用のの個別の8888SSIDです。 これまではほとんど多すぎましたが、使用可能なチャネルの数が多く、チャネルのオーバーラップを可能な限り減らすために使用される指向性アンテナのおかげで、効果は妥当に留まりました。

レガシーSSIDとメインSSIDの概念

一定期間、2.4GHzサービスを2.4GHzでのみアドバタイズされる「レガシー」の個別のSSIDに制限することが推奨されました。2.4GHzのサービスを提供しなくなったユーザが増えるにつれて、この方法はあまり一般的ではなくなってきています。ただし、この概念は他の概念と共存できますが、継続する必要があります。WPA3 SAEを展開したいのですが、移行モードではクライアントとの互換性の問題が発生します。WPA2「レガシー」SSIDとメインのWPA3 SAE SSIDを使用します。最もパフォーマンスの低いSSIDに「legacy」という名前を付けてもクライアントは引き付けられず、メインSSIDとの互換性の問題に直面しているクライアントがいくつあるかを簡単に確認して、このレガシーSSIDを必要とします。

でもなぜそこで止まる?802.11vが一部の古いクライアントで問題を引き起こしたり、一部のクライアントドライバがSSIDでDevice Analyticsを有効にするのを嫌がるという噂を耳にしたことがありますか。高度なメインSSIDで便利な機能をすべて有効にし、レガシー/互換性SSIDでは無効のままにします。これにより、メインSSIDで新機能の展開をテストしながら、クライアントがフォールバックできる最大の互換性SSIDを提供できます。このシステムはこの方法でのみ動作します。互換性に基づくSSIDをメインとして反対の名前を付け、「<name>-WPA3」などのように拡張SSIDの名前を付けると、以前は使用されていた古いSSIDが人々によって使用され、「新しい」SSIDの採用は何年も続きません。新しい設定または機能を展開すると、接続するクライアント数が少なくなるため、結果が不確定になります。

SSID機能

- Aironet拡張機能は無効にしておくことをお勧めします。これらはサイト調査やWGBの運用に特に役立ちますが、一部のレガシークライアントで問題が発生する場合もあります。Aironet IEは、セキュリティ意識の高い導入では不要なAPホスト名もアドバタイズします。

- CCKMは非推奨のプロトコルであり(FTを採用)、無効にする必要があります。

- 現時点では、クライアントでの高度な暗号化のサポートが低い(より安全で制限の厳しい特定のSSIDを使用する余裕がない限り)ため、WPA3でもAES-128暗号化を使用するのが最適です

- カバレッジホール検出は、すべてのSSIDに対して無効にするのが最適です。 大規模な展開では通常、指向性アンテナを使用するため、綿密なサイト調査が必要になります。各アンテナの電力レベルはRF設計プロセスの結果であり、通常は特定のレベルに設定されます。

- 一部のクライアントでは、FTが完全にはアドバタイズされないが、一部の属性に存在する場合に問題が発生する可能性があるため、Adaptive FTを無効にする必要があります。FTを完全に無効にする(互換性を最大にする)か、ほとんどのクライアントがサポートしているFT+802.1Xを使用してください(古いFTやIoT指向のFTを除く)。FT+802.1Xを設定すると、FT以外のクライアントでもSSIDへの参加が許可されます。考えられる唯一の問題は、同じSSIDで2つのセキュリティオプションが表示されることを許容しない一部のクライアントです。

- 802.11ac MU-MIMOを無効にします。802.11acでは複雑さが増し、利点は非常に少なくなります。

- BSSターゲットウェイクアップ時間を無効にします。現在、クライアント側での導入が少ない。

- アグレッシブロードバランシングとBand Selectをディセーブルにします。2.4GHzでSSIDをアドバタイズしない場合(または専用SSID上にある場合)、およびクライアントがロードされたAPへの接続を要求する場合、最終的に受け入れる前に数回クライアントの拒否によってアグレッシブロードバランシングがクライアント関連付けを遅延させる場合、Band Selectは必要ありません。ビジーな環境でAPをロードしましたが、これはクライアントエクスペリエンスにとってマイナスです。

- Fastlane+をディセーブルにします。

- Universal Adminを無効にします。この機能は3700 AP用で、-UXドメイン内にのみ存在します。葉の上に置いておくと、不要な攻撃ベクトルが開かれます。

- Opportunistic Key Caching(OKC)を有効のままにします。FTをサポートしていないクライアントの高速ローミングメカニズムとして機能します。

- WMMを許可したままにします。この機能を無効にすると、ネットワークが802.11gの時代に戻るため、この機能を必要としても9800プラットフォームでは利点が得られません。

- IP Source Guardを有効にします。

- RADIUSプロファイリングを無効にします。非常にビジーな環境では、クライアントがDHCPを実行したりHTTPパケットを送信したりするたびに大量のRADIUSアカウンティングメッセージが送信され、RADIUSサーバが過負荷になる可能性が非常に高くなります。

- 隠しSSIDの使用は避けてください。これはセキュリティ上の目的を果たしません。SSID名は、単純なアプリケーションやスニファキャプチャを使用して簡単に検出できます。SSIDを非表示にすると、パッシブビーコンスキャニングの利点がなくなり、隣接AP情報を取得するためにアクティブスキャニングに依存する必要があるため、すべてのクライアントローミングが遅くなります。

- RF使用率に重大な影響を与えるため、無線ごとに4つ以上のWLANを使用しないでください。これは困難な制限ではありません。5つのWLANを使用することで機能しますが、より多くのWLANを使用することで無駄な通信時間が生じることを非常に意識しています。

- 802.11vおよび802.11kは、一般的なクライアントタイプでサポートされる標準です。通常、クライアント接続に関して問題を引き起こすことはありません。その利点は、クライアントがそれらのプロトコルをどのように利用するかによって大きく異なり、場合によっては(802.11kの場合)、CPU使用率がわずかに高くなる可能性があります。IoTまたはレガシーSSIDから除外できますが、可能であれば実稼働SSIDで有効にする必要があります。

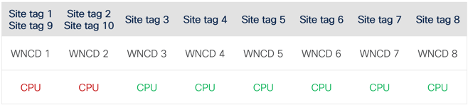

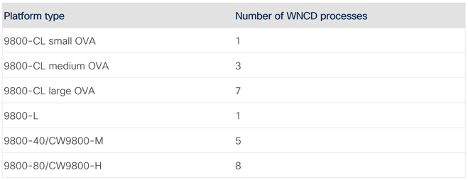

サイト タグ

サイトタグは、同じFlexConnect設定やAP参加プロファイル設定(クレデンシャル、SSHの詳細、国コードなど)を共有するアクセスポイントをグループ化できる設定項目です。 サイトタグが重要な理由サイトタグは、Catalyst 9800内部のWNCDプロセスによるAPの処理方法も定義します。例をいくつか挙げて説明します。

- 8つのWNCDプロセスを持つ9800-80で4つのサイトタグを設定した場合、各サイトタグは(それぞれ別のCPUコアで実行される)異なるWNCDプロセスに割り当てられ、4つのWNCDプロセスは何も行いません。これは、9800-80のすべてのCPUを使用しているわけではないことを意味します。サポートされている最大6000のAPでロードすることは推奨されません。

サイトタグバランシングの最初の例

サイトタグバランシングの最初の例

- 8つのWNCDプロセスを持つ9800-80で10のサイドタグを設定した場合、2つのWNCDプロセスがそれぞれ2つのサイトタグを処理し、残りの6つのプロセスがそれぞれ1つのサイトタグを処理します。

サイトタグバランシングの2番目の例

サイトタグバランシングの2番目の例

多数のサイトと多数のサイトタグを含む地理的に大規模な展開では、サイトタグの数は、使用しているプラットフォーム上のWNCDプロセスの数の倍数にすることをお勧めします。

ただし、通常は1つの屋根の下にあるイベントネットワークや、同じ会場にある複数の建物の場合は、特定のプラットフォームのWNCDの正確な数にサイトタグの数を一致させることが推奨されます。最終的な目標は、各WNCDプロセス(およびワイヤレスタスクに割り当てられた各CPUコア)が、ほぼ同数のクライアントローミングイベントを処理し、すべてのCPUコアに負荷が分散されるようにすることです。

各プラットフォームタイプのWNCDプロセス数

各プラットフォームタイプのWNCDプロセス数

コアで本当に重要なことは、これらのAP間で頻繁に発生するクライアントローミングイベントが同じCPUプロセス内に留まるように、同じ物理的な近隣にあるAPを同じサイトタグにグループ化することです。つまり、1つの大きな施設がある場合でも、施設を複数のサイトタグ(施設を処理するWNCDプロセスがある場合と同じ数)に分割し、APをできる限り論理的にこれらのタグにグループ化して、サイトタグ間に均等に分散された論理的なRFネイバーフッドグループを形成することをお勧めします。

IOS XE 17.12以降では、ロードバランシングアルゴリズムを有効にして、WLCがRF近接度に基づいてAPをグループ化するようにできます。これにより、ユーザの負担が軽減され、WNCDプロセス全体でAPがバランスよく分散されます。これは、正しい数のサイトタグに配置するネイバーAPのグループを簡単に作成できない場合に役立ちます。このアルゴリズムの特異性の1つは、サイトタグの割り当てに関係なく、APをWNCDプロセスに割り当てることです。つまり、APのサイトタグの割り当ては変更されません。次に、純粋に基本的な設定ロジックに基づいてサイトタグを割り当て、アルゴリズムが最適な方法でAPとCPUの間のバランスを取るようにします。

RFベースの自動APロードバランシング機能については、『Cisco Catalyst 9800シリーズワイヤレスコントローラソフトウェアコンフィギュレーションガイド、Cisco IOS XE Dublin 17.12.x』を参照してください。

WNCDプロセスのCPU使用率は、大規模なイベント時に監視する必要があります。1つ以上のWNCDプロセスの使用率が高い場合、WNCDが処理しているAPまたはクライアントの数が多すぎるか、WNCDが処理するAPまたはクライアントの使用率が平均よりも高い可能性があります(空港などで常にすべてのAPまたはクライアントがローミングする場合など)。

ポリシー プロファイル

- ARPおよび重複アドレス検出(DAD)プロキシを有効にします。これにより、デバイスがワイヤレスデバイスのMACアドレスを学習しようとするときに、WLCがワイヤレスクライアントの代わりに応答できます。これにより、ワイヤレスクライアントのバッテリも節約されます。

- 必要でない限り、WGB機能を有効にしないでください。

- 固定IPアドレスを持つクライアントを回避するために必要なDHCPを有効にします。

- アイドルタイムアウトを短く(300秒)します。 一部の管理者は、クライアントの再認証を回避するために長い時間を費やしていますが、アイドルタイムアウトが長いと、クライアント数がリアルタイムから遅延するため、ゴーストクライアントエントリ(レポートに影響)が発生します。クライアントが削除される際のアカウンティングのフラッディングを回避するには、idle -timeoutをgroup key rotationタイマーよりも低く設定するのが最善の方法です。グループキーローテーション間隔は、Web UIのConfiguration > Security > Advanced EAPで「EAP-Broadcast Key Interval」として設定できます。

- 不要な切断と再認証を回避するために、セッションタイムアウトを86400秒に設定します。

AP Join プロファイル

- TCP adjust MSSが有効になっていることを確認します。

- Trust DSCP upstreamをイネーブルにします。残念ながら、多くのワイヤレスクライアントでは802.11e WMM UPタギングを行っていません。DSCPフィールドを信頼することは、音声アプリケーションに適切な優先順位を提供する確実な方法です。

- アクセスポイントのSyslogを有効にします。SyslogサーバIPを設定すると、APはコンソールログをユニキャストでIPに送信します。これはAPのトラブルシューティングに役立つだけでなく、APがローカルVLANでSyslogをブロードキャストするデフォルト設定よりもネットワークに適しています。APのsyslogがモニタされていない場合でも、APのロギングによって大量のメッセージ負荷が発生する可能性があります。メッセージのブロードキャストを防止するには、適切なメッセージ重大度を設定するか、ダミーのsyslog IPアドレス(0.0.0.0など)を設定して、イベントの数を制限することをお勧めします。

- CAPWAPの再試行とタイムアウトを最大化します。問題の検出速度は遅くなりますが、一時的な軽度のパケットドロップに対するネットワークの抵抗力は高くなります。

- SSHを有効にし、クレデンシャルを設定します。APコンソールを無効にします。

- 必要に応じてAPモニタを有効にしますが、無線モニタは有効にしません。

- 不正検出を有効にし、RSSIしきい値を–70 dBmに設定します。

ネットワークのモニタリング

ネットワークが稼働し始めたら、問題がないかネットワークを詳細に監視する必要があります。標準的なオフィス環境では、ユーザはネットワークを把握しており、問題発生時にお互いに助け合ったり、内部のヘルプデスクチケットを開いたりすることができます。多くの訪問者が訪れる大規模な場所では、特定の個人が設定を誤る可能性があるというよりは、最大の問題に焦点を当てたいと考えます。そのため、適切な監視戦略が必要です。

Catalyst 9800 CLIまたはGUIからネットワークを監視することは可能ですが、日常的に監視する最適なツールではありません。問題に関する疑いやデータがあり、特定のコマンドをリアルタイムで実行したい場合に最も直接的です。主なモニタリングオプションは、Cisco Catalyst Center、またはカスタムのテレメトリダッシュボードです。サードパーティ製の監視ツールを使用することは可能ですが、プロトコルとしてSNMPを使用する場合、データはリアルタイムにはほど遠く、通常のサードパーティ製監視ツールでは、すべてのワイヤレスベンダーの仕様に対して十分に詳細ではありません。SNMPプロトコルを選択する場合は、SNMPv2のセキュリティが古くなっているため、必ずSNMPv3を使用してください。

Cisco Catalyst Centerは、ネットワークの監視に加えてネットワークの管理を可能にする最適なオプションです。モニタリングだけでなく、ライブでのトラブルシューティングや多くの状況の修復も可能です。

カスタムのテレメトリダッシュボードは、NOCまたはSOCに対して特定のメトリックとウィジェットを常にオンの状態で画面に表示する場合に便利です。ネットワークの特定の領域に注目したい場合は、専用のウィジェットを作成して、その領域のネットワークメトリックを任意の方法で表示できます。

イベントネットワークでは、システム全体のRF統計情報、特にチャネル使用率とAPあたりのクライアント数を監視することをお勧めします。これはCLIから実行できますが、特定の時点でのスナップショットしか提供されません。チャネル使用率は動的である傾向があり、時間の経過に伴う監視に適しています。このタイプのモニタリングには、通常、カスタムダッシュボードを使用するのが適切なアプローチです。時間の経過とともに監視する場合に有用なその他のメトリックには、WNCDの使用率、クライアントの数とその状態、および施設固有のメトリックなどがあります。会場固有のメトリックの例としては、特定のエリアまたは場所(会議センターの場合はホールX、イベント会場の場合は座席エリアYなど)の使用状況や負荷のモニタリングがあります。

カスタムモニタリングでは、NETCONF RPC(プル配信)とNETCONFストリーミングテレメトリ(プッシュ配信)の両方が有効なアプローチですが、カスタムストリーミングテレメトリをCatalyst Centerと併用する場合は、WLCで設定できるテレメトリサブスクリプションの数に制限があるため、慎重に行う必要があります。Catalyst Centerでは、これらのサブスクリプションの多くを事前入力(および利用)します。

NETCONF RPCを使用する際には、WLCがNETCONF要求によって過負荷になっていないことを確認するためのテストが必要です。特に、一部のデータポイントのリフレッシュレートと、返されるデータに要する時間に注意してください。たとえば、APチャネルの使用率は60秒ごとに更新され(APからWLCへ)、(WLCから)1000台のAPのRFメトリックの収集には数秒かかります。この例では、WLCを5秒ごとにポーリングするのは有効ではなく、システム全体のRFメトリックを3分ごとに収集するのが望ましい方法です。

NETCONFは常にSNMPよりも優先されます。

DHCPプールの使用率、コアルータ上のNATエントリの数など、コアネットワークコンポーネントの監視は遅ればせながら見過ごすことはできません。これらの障害が発生すると、ワイヤレス障害の原因となる可能性があります。

監視が困難になればなるほど、自分の問題を引き起こす可能性が高くなります

モニタリングが多すぎると問題が発生する、いくつかの典型的なシナリオがあります。

- クライアントとして機能するワイヤレスセンサーは、ネットワーク内の特定の場所でスループットと接続を測定するのに適していますが、テストの頻度を高く設定すると、センサーは大量のデータ転送に多くの時間を費やすため、チャネルとネットワークが他の方法でなくても実際にはビジーになります。これは、「監視が困難なほど、メトリックが悪化する」典型的な例です。

- SNMPは、すでに説明したように、CPUに大きな影響を与えるレガシープロトコルです。大規模なSNMPポーリングを実行すると、大量のワイヤレスクライアントまたはAPがあるときに、すべてのワイヤレスクライアントまたはAPを頻繁に監視するようになるとすぐに、ワイヤレスネットワークのCPUに要求が簡単に殺到する可能性があります。アグレッシブポーリング間隔を設定する前に、必ずポーリングするオブジェクトの量を考慮してください。SNMPデーモンはIOS-XEのIOSdプロセス内にあるため、CPU使用率が高い場合、IOSの他の機能に影響を与える可能性があります。

- テレメトリの方がSNMPよりも効率的であっても、大規模なワイヤレスネットワークでは、クライアント、APだけでなく、インターフェイスや不正なデバイスも大量に使用される可能性があります。テレメトリ設定の設定が非常に厳しく、WLCが不正なデバイスの信号の変化を常にレポートする必要がある場合、これによりすべてのコントローラアプライアンスが容易に飽和状態になる可能性があります。テレメトリを担当する「公開」プロセスを常に監視し、CPU使用率が高くなっていないことを確認してください。その場合は、しきい値を再検討し、9800のベストプラクティスに従ってください。

大規模ネットワークに固有の問題

Web認証を使用するSSIDがある場合、問題の1つは、そのSSIDに接続し、IPアドレスを取得しても認証されないクライアントです。これは、エンドユーザ(デバイスは自動的に接続された状態)がアクティブに接続しようとしていないためです。 コントローラは、「Web認証保留中」という状態のクライアントから送信されるすべてのHTTPパケットを代行受信する必要があり、これによってWLCリソースが使用されます。ネットワークが稼働している場合は、特定の時点でWeb認証保留状態になっているクライアントの数を定期的に監視し、ベースライン値との比較を確認します。IP Learn状態のクライアントでも同じことが起こります。クライアントがDHCPプロセスを実行しているときはその状態が常にありますが、ネットワークの適切な動作番号を知っておくと、ベースラインを設定したり、この番号が高すぎる可能性がある状況を特定したり、より大きな問題を示したりする上で役立ちます。

大規模な会場では、最大10 %のクライアントがWeb Auth Pending状態にあることはめずらしくありません。

2日目のモニタリング:ユーザの満足度を監視

ネットワークが稼働し始めると、エンドユーザからの苦情には一般的に2種類あります。接続できない、接続が困難(切断)、またはWi-Fiの動作が予想より遅いという苦情です。後者は、速度の期待値と特定の領域のリアルタイム密度に最初に依存するため、識別が非常に難しくなります。大規模な公共施設のネットワークを日常的に監視する際に役立つリソースをいくつか紹介します。

Wi-Fiスループットの検証:テストおよびモニタリングガイド。 このcisco.comドキュメントでは、ネットワークを監視してスループットの問題を特定する方法について説明します。この分析では、静かな状況でクライアントがネットワーク内で妥当に予測できるスループットを算出し、クライアントの数と負荷が増えるにつれてこれらの推定値がどの程度低下するかを推定します。スループットに関するエンドユーザの苦情が技術的な観点から正当なものかどうかを評価し、そのエリアを潜在的な負荷に合わせて再設計する必要があるかどうかを評価するには、これが重要です。

クライアントが接続の問題を報告した後に、Catalyst Centerで切り分けて明確にした場合は、『Catalyst 9800クライアントの接続の問題のトラブルシューティングのフロー』を参照してください。

最後に、一般的なベストプラクティスとして、Catalyst 9800のKPI(重要業績評価指標)のモニタを使用して、WLCの全体的な主要指標を常に監視します。

スケーラビリティのための設定

9800のSVIおよびインターフェイス

WLC上でクライアントVLAN用のSVIを作成することは避けてください。古いAireOS WLCを使用している管理者は、各クライアントVLANにレイヤ3インターフェイスを作成する傾向がありますが、これが必要になることはほとんどありません。インターフェイスはコントロールプレーンの攻撃ベクトルを増加させ、より複雑なエントリを含むより多くのACLを必要とすることがあります。デフォルトでは、WLCはどのインターフェイスでもアクセスできますが、WLCをより多くのインターフェイスで保護するためにより多くの作業が必要になります。また、ルーティングが複雑になるため、この問題を回避するのが最善の方法です。

IOS XE 17.9以降、mDNSスヌーピングまたはDHCPリレーのシナリオでSVIインターフェイスは不要になりました。したがって、クライアントVLANでSVIインターフェイスを設定する理由はほとんどありません。

集約プローブ応答

大規模なパブリックネットワークでは、アクセスポイントから送信されるデフォルトの集約プローブ間隔を変更することをお勧めします。デフォルトでは、APはクライアントから送信されたプローブについて500ミリ秒ごとにWLCを更新します。この情報は、ロードバランシング、帯域選択、ロケーション、および802.11k機能で使用されます。クライアントとアクセスポイントの数が多い場合は、アップデート間隔を変更して、WLCでのコントロールプレーンのパフォーマンスの問題を防ぐことをお勧めします。推奨される設定は、64秒ごとに50の集約プローブ応答です。また、1つのクライアントが意図的なトラッキングを回避するためにスキャン中に多数のローカルで管理されるMACを使用する可能性があると考えている場合は、ポイントトラッキングが存在しないため、APがローカルで管理されるMACアドレスからのプローブを報告していないことを確認します。

wireless probe limit 50 64000

no wireless probe localy-administered-macIPv6

多くのネットワーク管理者は、依然としてIPv6の拒否を受けています。IPv6で許容されるオプションは2つだけです。サポートして適切な構成をあらゆる場所に導入するか、導入せずにブロックする必要があります。IPV6を気にせず、適切な設定なしでいくつかの場所で有効のままにしておくことは受け入れられません。これにより、ネットワークセキュリティでは認識されないIPの世界が生まれます。

IPv6を有効にする場合は、2001:DB8::/32の範囲の仮想IPv6アドレスを設定する必要があります(これは忘れられがちです)。

IPv6の基本動作はマルチキャストに大きく依存していますが、WLCでマルチキャスト転送を無効にすると動作する可能性があることに注意してください。マルチキャスト転送は、クライアントのマルチキャストデータ転送を指し、ネイバー探索、ルータ要請、およびIPv6の動作に必要なその他のプロトコルを指すものではありません。

インターネット接続またはインターネットサービスプロバイダーがIPv6アドレスを提供している場合は、クライアントにIPv6を許可するかどうかを決定できます。これは、インフラストラクチャでIPv6を有効にするのとは異なる決定です。APはIPv4でのみ動作を続けることができますが、CAPWAPパケット内でIPv6クライアントデータトラフィックを伝送します。インフラストラクチャでもIPv6を有効にするには、AP、WLC、および管理サブネットへのクライアントアクセスの保護について検討する必要があります。

クライアントゲートウェイのRA周波数を確認します。WLCは、クライアントに転送されるRAの数を制限するRAスロットリングポリシーを提供します。これらのRAは通信が頻繁に発生する可能性があるためです。

mDNS

一般的に、大規模な導入環境ではmDNSを完全に無効にしておくのが最善です。

mDNSブリッジングとは、mDNSパケットをレイヤ2マルチキャストとして(したがってクライアントサブネット全体に)送信できるようにする概念を指します。mDNSは、サブネット内のサービスを検出するのが非常に現実的なホームオフィスやスモールオフィスのシナリオで広く使用されるようになりました。ただし、大規模なネットワークでは、これはサブネット内のすべてのクライアントにパケットを送信することを意味し、大規模なパブリックネットワークのトラフィックの観点からは問題があります。一方、ブリッジは通常のデータトラフィックと見なされるため、APやWLCのCPUにオーバーヘッドを発生させません。mDNSプロキシまたはmDNSゲートウェイは、ネットワーク内のすべてのサービスのディレクトリとしてWLCを使用するという概念を指します。これにより、様は効率的な方法でレイヤ2の境界を越えてmDNSサービスを提供でき、全体的なトラフィックも削減できます。たとえばmDNSゲートウェイを使用する場合、プリンタは同じサブネットのレイヤ2マルチキャストを使用してmDNS経由で定期的なサービスアナウンスメントを送信しますが、WLCはその他すべてのワイヤレスクライアントにそれを転送しません。代わりに、提供されたサービスをメモし、サービスディレクトリに登録します。クライアントが利用可能な特定のタイプのサービスを要求すると、WLCはアナウンスをプリンタに代わって応答します。これにより、他のすべてのワイヤレスクライアントが不要な要求やサービス提供について聞くことを回避し、どのサービスが存在するかを尋ねるたびに応答を得るだけです。トラフィックの効率が大幅に向上しますが、mDNSトラフィックのスヌーピングにより、WLC(または、FlexConnectシナリオでAP mDNSを使用する場合はAP)にオーバーヘッドが発生します。mDNSゲートウェイを使用している場合は、CPU使用率を常に監視することが重要です。

ブリッジすると、大規模なサブネットでマルチキャストストームが発生し、スヌーピング(mDNSゲートウェイ機能を使用)するとCPU使用率が高くなります。各WLANだけでなく、グローバルにも無効にします。

一部のサービスでは特定の場所でmDNSが必要になるため、一部の管理者はmDNSを有効にしますが、不要なトラフィックがどれぐらい追加されるかを理解することが重要です。Appleデバイスは、しばしば自分自身を広告するだけでなく、サービスを常に探し求めており、誰も特定のサービスを使用していない場合でもmDNSクエリのバックグラウンドノイズを引き起こします。特定のビジネス要件のためにmDNSを許可する必要がある場合は、グローバルに有効にしてから、必要なWLAN上でのみ有効にし、mDNSが許可される範囲を制限します。

ネットワークの強化

セキュリティ

大規模なパブリックネットワークでは、管理者が把握していなくても多くの問題が発生する可能性があります。人はランダムな場所でケーブルの引き込みを要求したり、シェナニガンのためにホームグレードのスイッチを引っ張ってスイッチポートを増やしたりしますが、通常は、最初に許可を求めずに試します。つまり、たとえ悪いアクターが関与しなくても、善意の顧客や従業員によってセキュリティがすでに侵害されている可能性があります。不良アクターがケーブルを探してケーブルを接続し、そこから得られるネットワークアクセスを確認することは非常に簡単です。すべてのスイッチポートで802.1X認証を設定することは、大規模なネットワークで適切なセキュリティを維持するためのほぼ必須です。Catalyst Centerはこの展開の自動化に役立ちます。802.1X認証をサポートしていない特定のデバイスを例外として、実際のセキュリティとは異なり、MACベースの認証にできるだけ依存しないようにすることができます。

偽のアクセスポイント

不正と戦うあなたの戦略はいくつかの要因に依存します。多くの管理者は本能的に非常に厳しい規則を求めますが、主な問題は次のとおりです。

- 何百(数千とは言わないまでも)もの不正アラートを受け取った場合、それらすべてを確認し、それらすべてに対してアクションを実行する人材を確保していますか。

- RFスペクトルをクリーンな状態に保つために不正を物理的に取り除くことが目標ですか。その場合、この操作を実行するには多くの人が必要です。あるいは、あなたの目標は、セキュリティ要因に目を離さないようにし、不正が危険を表していないことを確認することだけでしょうか。これは、はるかに管理可能な人間の作業コストを持っています。

- 不正検出を有効にすると通信時間に影響が及ぶ可能性があり、不正の抑止は通常、さらに大きな影響を及ぼします。この影響を分析して考慮しましたか。

不正検出の影響に関しては、9120および9130には専用のCleanAirチップが搭載されており、オフチャネルスキャン(したがって不正検出)を実行します。これにより、クライアントサービス無線への影響はほとんどゼロになります。CleanAir Proチップを搭載した9160シリーズのAPにも同様の影響なしスキャン機能がありますが、CleanAirチップを搭載していない他のAPでは、不正のスキャンや抑止のためにクライアントサービス無線をオフチャネルにする必要があります。したがって、使用しているAPモデルは、不正の検出と抑止に専用モニタモードAPを使用するかどうかを決定する役割を果たします。

注:Wi-Fiホットスポットを共有する携帯電話は、従来のAPと同様に「インフラストラクチャ」モードで動作します。「アドホック」モードは、モバイルデバイス間の直接接続を指し、あまり一般的ではありません。

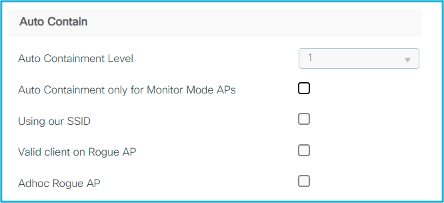

不正の抑止は規制ルールによって禁止されている場合が多いため、有効にする前に地域の機関に確認することが重要です。不正を抑止することは、リモートで不正をシャットダウンすることではなく、認証解除フレームを使用して不正なアクセスポイントに接続しようとするクライアントをスパミングして接続を拒否することを意味します。アクセスポイントは認証解除フレームに正しく署名できないため、これは従来のセキュリティSSID(WPA3またはWPA2でPMFが有効になっている場合は機能しない)でのみ機能します。APが認証解除フレームで通信時間を満たしているため、抑止はターゲットチャネルのRFパフォーマンスに悪影響を及ぼします。したがって、これをセキュリティ対策と見なして、正当なクライアントが誤って不正なアクセスポイントに関連付けられないようにする必要があります。前述のすべての理由から、抑止を実行しないことをお勧めします。抑止によって不正な問題が完全に解決されるわけではなく、RFに関する問題が増えるためです。抑止を使用する必要がある場合は、明白なハニーポット攻撃であるため、管理対象SSIDの1つをスプーフィングする不正に対して抑止を有効にするだけで十分です。

自動抑止を設定するには、「SSIDの使用」オプションを使用します。

自動封じ込め設定

自動封じ込め設定

また、独自の基準に従って、悪意のある不正アクセスポイントとして分類するように不正ルールを設定することもできます。隣接するSSIDと承認されたSSIDの名前を友好的な不正として入力し、アラームリストから削除することを忘れないでください。

AP認証またはPMFを有効にして、なりすましからAPを保護します。

有線の不正は、有線ネットワークに接続されている不正なアクセスポイントであり、明らかにセキュリティ上の脅威です。有線の不正の検出は、不正のイーサネットMACアドレスが通常は無線のMACアドレスと異なるため、より複雑です。Cisco Catalyst Centerには、不正が有線かどうかを検出しようとするアルゴリズムと、有線インフラストラクチャ上で検出され、無線経由で受信される不正なクライアントMACを探すアルゴリズムがあります。有線の不正を完全に防止する最善のソリューションは、802.1X認証ですべてのスイッチポートを保護することです。

不正なアクセスポイントを物理的に操作する場合は、Cisco Spacesを利用して不正な場所を正確に特定することが重要です。不正なAPを隠す傾向があるため、サイト内で一度検索する必要があることがほとんどですが、検索範囲を数メートルに減らすことで、非常に実行可能な作業になります。スペースを使用しない場合、不正はAPの横のマップ上に表示され、APが最も大きく検出されるため、非常に大きな検索エリアになります。不正なアクセスポイントの信号をリアルタイムで表示し、不正の物理的な位置を特定するのに役立つワイヤレスツールやデバイスが多数存在します。

不正に厳密に関連するわけではありませんが、CleanAirは単にカバーされたばかりであるため、CleanAirを有効にしても2.4GHzのパフォーマンスに影響を与えるため、BLEビーコン検出以外のパフォーマンスには著しい悪影響がないことに注意してください。Bluetooth干渉源は今日の世界ではあらゆる場所に存在するため、ワイヤレスでBluetooth干渉源を完全に無視するように設定できます。また、クライアントによるBluetoothの有効化を防ぐことはできません。

WiPS

WiPSは、許可されていない不正デバイスの存在を検出するだけでなく、より高度な攻撃ベクトルにも対応します。これらの攻撃に加えて、フォレンジック分析のためのイベントのPCAPも提供する場合があります。

これは企業にとって非常に有用なセキュリティ機能ですが、パブリック側のネットワークは、これに対して何をすべきかという永遠の問いに直面する必要があります。

制御できない多数のクライアントを管理することは困難であるため、アラームを2つのカテゴリに分けることができます。Cisco Catalyst Centerでアラームが多過ぎる場合に、無視できるアラームを次に示します。

- 10001 : DoS:認証フラッドアラーム

- 10002:DoS:関連付け要求アラーム

- 10003:DoS:ブロードキャストプローブフラッドアラーム

- 10004:DoS:関連付け解除フラッドアラーム

- 10005:DoS:ブロードキャスト関連付け解除アラーム

- 10006:DoS:認証解除フラッドアラーム

- 10007:DOS:ブロードキャスト認証解除アラーム

- 10008:DOS:EAPOL-Logoff攻撃アラーム

- 10009:CTSフラッドアラーム

- 10010 : RTS関連付け要求アラーム

- 10011 : ペアによる認証解除フラッディング

- 10021:Airdropセッション(これは通常、あらゆるネットワークで頻繁に発生し、Appleデバイス間の通常のピアツーピアアクティビティを示すものです)

- 10022:無効な関連付け要求

- 10023:シグニチャによる認証障害のフラッディング

- 10024:シグニチャによる無効なMAC OUI

- 10025:認証の形式が正しくありません

これらのアラームは、誤動作しているクライアントによって発生する可能性があります。基本的に、障害のあるクライアントによってエアタイムがビジー状態に保たれるのを防ぐことはできないため、サービス拒否攻撃を自動的に防止することはできません。インフラストラクチャでクライアントが無視されても、メディアと通信時間を使用して送信できるため、そのインフラストラクチャ周辺のクライアントのパフォーマンスに影響します。

その他のアラームは非常に詳細に設定されているため、実際の悪意のある攻撃を示している可能性が高く、クライアントドライバの不良によりほとんど発生しません。次のアラームを継続的に監視することをお勧めします。

- 10012:Fuzzzed beacon(ぼやけたビーコン)

- 10013:ファズドされたプローブ要求

- 10014:ファズド・プローブ応答

- 10015:シグニチャによるPSポーリングフラッド

- 10016:シグニチャによるEAPOL Start V1フラッディング

- 10017:宛先による再関連付け要求フラッディング

- 10018:シグニチャによるビーコンのフラッディング

- 10019:宛先によるプローブ応答フラッド

- 10020:シグニチャによるブロックAckフラッディング

- 10026/10027:RTSおよびCTS仮想キャリア検知攻撃

ワイヤレスインフラストラクチャは、問題のデバイスのブロックリストなどの緩和措置を実行できる場合がありますが、このような攻撃を取り除くための唯一の実際のアクションは、物理的にそこに移動して、問題のデバイスを削除することです。

障害のあるクライアントとやり取りすることで無駄になる通信時間を節約するために、あらゆる形式のクライアント除外を有効にすることを推奨します。

クライアントアクセスの制限

(クライアント間の通信に関する厳格な要件がない限り)すべてのWLANでピアツーピアブロッキングをイネーブルにすることを推奨します。ただし、これは慎重に検討し、場合によっては制限する必要があります。 この機能は、同じWLAN上のクライアントが相互に接続することを防止します。異なるWLAN上のクライアントは引き続き相互に接続でき、モビリティグループ内の異なるWLCに属するクライアントもこの制限を回避できるため、これは完全なソリューションではありません。しかし、セキュリティと最適化の簡単で効率的な第1レイヤとして機能します。ピアツーピアブロッキングのこの機能のもう1つの利点は、アプリケーションがローカルネットワーク上の他のデバイスを検出するのを防ぐクライアント間ARPも防ぐことです。ピアツーピアブロッキングを行わないと、クライアントに単純なアプリケーションをインストールしたときに、サブネットに接続されている他のすべてのクライアントがIPアドレスとホスト名で表示される可能性があります。

さらに、クライアント間通信を防ぐために、WLANにIPv4とIPv6(ネットワークでIPv6を使用している場合)の両方のACLを適用することを推奨します。クライアントからクライアントへの通信をWLANレベルでブロックするACLを適用すると、クライアントSVIがあるかどうかにかかわらず動作します。

もう1つの必須のステップは、ワイヤレスコントローラの任意の形式の管理へのワイヤレスクライアントアクセスを防止することです。

例:

ip access-list extended ACL_DENY_CLIENT_VLANS

10 deny ip any 10.131.0.0 0.0.255.255

20 deny ip 10.131.0.0 0.0.255.255 any

30 deny ip any 10.132.0.0 0.0.255.255

40 deny ip 10.132.0.0 0.0.255.255 any

50 deny ip any 10.133.0.0 0.0.255.255

60 deny ip 10.133.0.0 0.0.255.255 any

70 deny ip any 10.134.0.0 0.0.255.255

80 deny ip 10.134.0.0 0.0.255.255 any

90 deny ip any 10.135.0.0 0.0.255.255

100 deny ip 10.135.0.0 0.0.255.255 any

110 deny ip any 10.136.0.0 0.0.255.255

120 deny ip 10.136.0.0 0.0.255.255 any

130 deny ip any 10.137.0.0 0.0.255.255

140 deny ip 10.137.0.0 0.0.255.255 any

150 permit ip any anyこのACLは、管理インターフェイスSVIに適用できます。

interface Vlan130

ip access-group ACL_DENY_CLIENT_VLANS inこれは、レイヤ2 VLANデータベースで作成されたクライアントVLAN 131 ~ 137を持つWLCで実行されますが、対応するSVIは存在せず、WLCの管理方法であるVLAN 130に対して存在するSVIは1つだけです。このACLにより、すべてのワイヤレスクライアントがWLC管理プレーンとコントロールプレーンにトラフィックを完全に送信できなくなります。すべてのAPへのCAPWAP接続も許可する必要があるため、SSHまたはWeb UI管理だけが許可する必要があることを忘れないでください。これが、このACLにデフォルトの許可が設定されているものの、許可されたすべてのAPサブネット範囲と管理範囲の指定を必要とするデフォルトの「すべて拒否」アクションに依存するのではなく、ワイヤレスクライアント範囲をブロックする理由です。

同様に、可能なすべての管理サブネットを指定する別のACLを作成できます。

ip access-list standard ACL_MGMT

10 permit 10.128.0.0 0.0.255.255

20 permit 10.127.0.0 0.0.255.255

30 permit 10.100.0.0 0.0.255.255

40 permit 10.121.0.0 0.0.255.255

50 permit 10.141.0.0 0.0.255.255次に、このACLをCLIアクセスに適用できます。

line vty 0 50

access-class ACL_MGMT in

exec-timeout 180 0

ipv6 access-class ACL_IPV6_MGMT in

logging synchronous

length 0

transport preferred none

transport input ssh

transport output ssh同じACLをWeb管理アクセスにも適用できます。

トラフィックストームからの保護

マルチキャストとブロードキャストは、一部のアプリケーションによって他のアプリケーションよりも多く使用されます。有線のみのネットワークを検討する場合、ブロードキャストストームから保護することが唯一の予防策になることがよくあります。ただし、マルチキャストはブロードキャストと同様に負荷がかかるため、その理由を理解することが重要です。まず、すべてのワイヤレスクライアントに(ブロードキャストまたはマルチキャストを介して)送信されるパケットを想像してみてください。このパケットはすぐに多くの宛先に追加されます。各APは、可能な限り最も信頼性の高い方法でこのフレームを無線で送信する必要があります(ただし、信頼性は保証されていません)。この方法は、必須データレート(場合によっては最低データレート、設定可能なデータレートなど)を使用して実行します。 一般に、これはフレームがOFDM(802.11a/g)データレートを使用して送信されることを意味しますが、これは明らかに優れたデータレートではありません。

大規模なパブリックネットワークでは、通信時間を維持するためにマルチキャストに依存することは推奨されません。ただし、大規模な企業ネットワークでは、特定のアプリケーションに対してマルチキャストを有効にしておく必要がありますが、影響を抑えるにはできる限りそれを制御する必要があります。アプリケーションの詳細、マルチキャストIP、および他の形式のマルチキャストを必ずブロックすることを文書化しておくことをお勧めします。すでに説明したように、マルチキャスト転送を有効にすることは、IPv6を有効にするための要件ではありません。ブロードキャスト転送は、完全に無効のままにしておくことをお勧めします。ブロードキャストは、同じサブネット上にある他のデバイスを検出するためにアプリケーションによって使用されることがありますが、これは大規模なネットワークでは明らかにセキュリティ上の問題です。

グローバルマルチキャストフォワーディングを有効にする場合は、multicast-multicast AP CAPWAP設定を使用してください。これを有効にすると、WLCは有線インフラストラクチャからマルチキャストパケットを受信すると、そのパケットを1つのマルチキャストパケットで対象のすべてのAPに送信するため、パケットの重複が大幅に減少します。WLCごとに異なるCAPWAPマルチキャストIPを設定してください。設定しない場合、APは望ましくないマルチキャストトラフィックを他のWLCから受信します。

APがWLCのワイヤレス管理インターフェイス(WMM)の他のサブネットにある場合(大規模ネットワークの場合など)、有線インフラストラクチャでマルチキャストルーティングを有効にする必要があります。次のコマンドを使用すると、すべてのAPがマルチキャストトラフィックを正しく受信していることを確認できます。

show ap multicast momマルチキャストに依存する必要がある場合は、すべてのケースでIGMP(IPv4マルチキャストの場合)およびMLD(IPv6の場合)マルチキャストを有効にすることをお勧めします。対象のワイヤレスクライアント(対象のクライアントを持つAPのみ)のみがマルチキャストトラフィックを受信できるようにします。WLCは登録をマルチキャストトラフィックにプロキシし、登録を維持してクライアントの負荷を軽減します。

結論

大規模なパブリックネットワークは複雑で、それぞれ固有の要件と成果を持っています。

このドキュメントのガイドラインを遵守することは、出発点として最適であり、最も一般的な問題を回避しながら導入を成功に導きます。ただし、ガイドラインは単なるガイドラインであり、特定の場所のコンテキスト内で解釈または調整する必要がある場合があります。

Cisco CXには、大規模なワイヤレスの導入に特化したワイヤレス専門家のチームがあり、スポーツイベントや会議など、多数の大規模なイベントでの経験があります。詳細については、アカウントチームにお問い合わせください。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

4.0 |

23-Oct-2024 |

Flexconnectサブネットサイズに関するコメントを追加 |

3.0 |

30-Aug-2024 |

WLCのモニタリングによるCPUへの影響に関するセクションを追加。誤字を修正しました。一部の部品の言い換え |

2.0 |

20-Jul-2024 |

「データレート」セクションを追加 |

1.0 |

22-May-2024 |

初版 |

シスコ エンジニア提供

- ニコラ・ダルチスCXプリンシパルエンジニア

- ミハル・コワリックCXプリンシパルアーキテクト

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック