はじめに

このドキュメントでは、既知のオンラインツールを使用して証明書をデコードする方法と、9800 WLCで証明書チェーンを作成するための解釈について説明します。

前提条件

要件

次の項目に関する基本的な知識が推奨されます。

- Cisco Catalyst 9800ワイヤレスLANコントローラ(WLC)

- デジタル証明書、証明書署名要求(CSR)の概念。

- OpenSSLソフトウェア。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- 1.1.1wバージョンのOpenSSLソフトウェア

- Windowsコンピュータ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

CSR の生成

CSRは、コントローラで、またはOpenSSLを使用して生成できます。

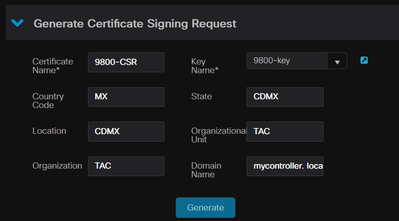

9800 WLCでCSRを生成するには、Configuration > Security > PKI Management > Add Certificate > Generate Certificate Signing Requestの順に移動します。

証明書署名要求が生成される場合、秘密キー、共通名(CN)、国コード、州、場所、組織、組織単位(OU)などの情報が必要です。

WLCでのCSRの生成

WLCでのCSRの生成

要求に入力されたすべてのCSR情報がデコードに表示されます。

OpenSSLソフトウェアは、証明書が復号化される際の唯一の正しいソースです。このコマンドは、そのコマンドに関するすべての情報を表示します。

OpenSSLがインストールされたWindowsまたはMacBookコンピュータで証明書をデコードするには、管理者としてコマンドプロンプトを開き、コマンドopenssl x509 -in <certificate.crt> -text -nooutを実行します。出力はコンソール情報として表示されます。

注:すべてのopenSSLバージョンが9800 WLCでサポートされているわけではありません。推奨バージョンは0.9.8と1.1.1wです。

証明書をデコードするオンラインツールは他にもあり、CertLogikやSSL Shopperなど、このドキュメントでは取り上げられていないその他のツールを使用すると、より使いやすい方法で出力を表示できます。

証明書のデコードには、前述と同じOpenSSLコマンドが使用されることに注意してください。

サードパーティ証明書

CSRは認証局(CA)に送信され、署名されて返されます。WLCにアップロードできるように、すべての証明書チェーンをダウンロードします。

証明書のチェーンを理解するために、CAが受信したすべてのファイルをデコードできます。Base64形式であることを確認します。

CAから複数のファイルを受け取ることができます。これは、中間CAファイルの数によって異なります。

各ファイルを識別するには、デコードする必要があります。

署名付き証明書がデコードされると、発行者セクションが追加されます。これは、証明書に署名したCAを指します。

署名されていないCSRファイルをデコードする場合、まだ署名されていないため、「Issuer」セクションは存在しません。

次に、マルチレベル認証またはチェーン証明書のシナリオの例を示します。

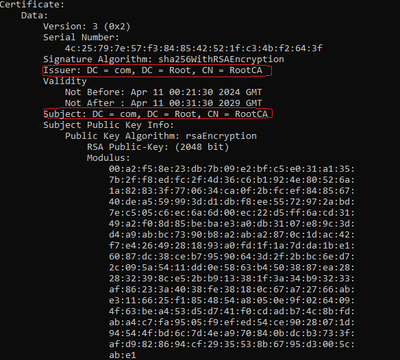

デコードされたルートCA

ルートCAの場合、はチェーンの最上位の認証であるため、IssuerとSubjectは同じにする必要があります。

デコードされたルートCA

デコードされたルートCA

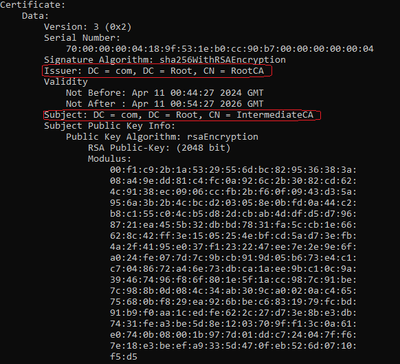

デコードされた中間CA

中間CAの場合、ルートCAによって署名されるため、発行者はルートCAのCNと一致する必要があります。

デコードされた中間CA

デコードされた中間CA

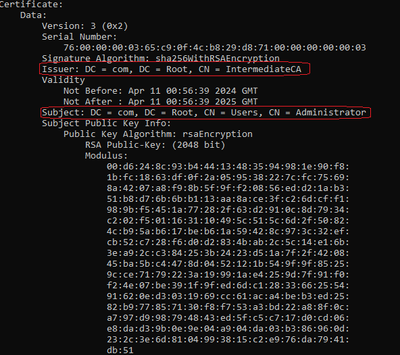

デコードされたデバイス証明書

デバイス証明書は中間CAによって署名されているため、発行者は中間CAのCNと一致する必要があります

デコードされたデバイス証明書

デコードされたデバイス証明書

複数の中間CAを使用するシナリオでは、同じデコードプロセスを使用します。

チェーンの順序が特定されたら、コントローラにアップロードできます。

9800 WLCでは、証明書が正しく動作するために、チェーン全体が正しい順序で必要です。

コントローラに証明書をアップロードするための後続の手順については、『Catalyst 9800 WLCでのCSR証明書の生成とダウンロード』を参照してください。

デコードのプロセスを理解してから続行してください。その場合は、9800 WLCにWeb認証、Web管理者、または管理証明書をアップロードするために、次の手順を完了する必要があります。