Wi-Fi 6E WLAN レイヤ 2 セキュリティの設定と確認

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Wi-Fi 6E WLAN レイヤ 2 セキュリティの設定方法とさまざまなクライアントで予期される事柄について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Wireless Lan Controller(WLC)9800

- Wi-Fi 6Eをサポートするシスコアクセスポイント(AP)

- IEEE標準802.11ax。

- ツール:Wireshark v4.0.6

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- IOS® XE 17.9.3を搭載したWLC 9800-CL

- AP C9136、CW9162、CW9164、およびCW9166。

- Wi-Fi 6Eクライアント:

- Lenovo X1 Carbon Gen11(Intel AX211 Wi-Fi 6および6Eアダプタ、ドライババージョン22.200.2(1)搭載)

- Netgear A8000 Wi-Fi 6および6Eアダプタ、ドライバv1(0.0.108)、

- Android 13搭載の携帯電話Pixel 6a;

- 携帯電話Samsung S23とAndroid 13。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

ここで重要なのは、Wi-Fi 6Eは完全に新しい規格ではなく、拡張された規格であるということです。 Wi-Fi 6Eは、Wi-Fi 6(802.11ax)無線規格を6 GHz無線周波数帯域に拡張したものです。

Wi-Fi 6Eは、Wi-Fi規格の最新世代であるWi-Fi 6に基づいて構築されていますが、6 GHz帯域で動作できるのはWi-Fi 6Eデバイスとアプリケーションだけです。

Wi-Fi 6Eセキュリティ

Wi-Fi 6Eは、Wi-Fi Protected Access 3(WPA3)およびOpportunistic Wireless Encryption(LEAN)によりセキュリティを強化し、オープンおよびWPA2セキュリティとの下位互換性はありません。

WPA3とEnhanced Open Securityは現在、Wi-Fi 6E認定に必須であり、Wi-Fi 6EにはAPとクライアントの両方でProtected Management Frame(PMF)も必要です。

6 GHz SSIDを設定する際には、特定のセキュリティ要件を満たす必要があります。

- LEAN、SAE、または802.1x-SHA256を使用したWPA3 L2セキュリティ

- 保護された管理フレームが有効。

- 他のL2セキュリティ方式は許可されません。つまり、混合モードは使用できません。

WPA3

WPA3は、WPA2を介した認証を強化し、強力な暗号化機能を提供して重要なネットワークの復元力を高めることで、Wi-Fiセキュリティを強化するように設計されています。

WPA3の主な機能は次のとおりです。

- Protected Management Frame(PMF):ユニキャストおよびブロードキャストの管理フレームを保護し、ユニキャストの管理フレームを暗号化します。つまり、ワイヤレス侵入検知システムとワイヤレス侵入防御システムでは、クライアントポリシーを適用するための総当たり的な手段が少なくなっています。

- Simultaneous Authentication of Equals(SAE):パスワードベースの認証とキー同意メカニズムを有効にします。これにより、ブルートフォース攻撃から保護されます。

- 移行モードは、WPA2を使用してWPA3をサポートしないクライアントに接続できるようにする混合モードです。

WPA3は、継続的なセキュリティの開発と準拠、および相互運用性に関するものです。

WPA3(WPA2と同じ)を指定する情報要素(IE)はありません。 WPA3は、AKM/Cipher Suite/PMFの組み合わせによって定義されます。

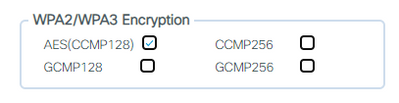

9800 WLANの設定では、4つの異なるWPA3暗号化アルゴリズムを使用できます。

これらのプロトコルは、Galois/Counter Mode Protocol(GCMP)およびCounter Mode with Cipher Block Chaining Message Authentication Code Protocol(CCMP)(AES(CCMP128)、CCMP256、GCMP128、およびGCMP256)に基づいています。

WPA2/3暗号化オプション

WPA2/3暗号化オプション

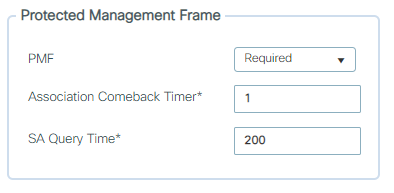

PMF

PMFを有効にすると、WLANでPMFがアクティブになります。

デフォルトでは、802.11管理フレームは認証されていないため、スプーフィングから保護されません。Infrastructure Management Protection Frame(MFP)および802.11wで保護された管理フレーム(PMF)は、このような攻撃に対する保護を提供します。

PMFオプション

PMFオプション

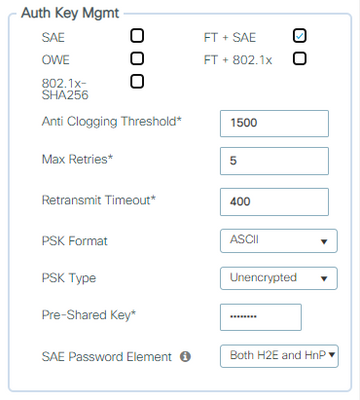

認証キー管理

17.9.xバージョンで使用できるAKMオプションは次のとおりです。

AKMオプション

AKMオプション

GUIには「FT + 802.1x-SHA256」がないことに注意してください。その理由は次のとおりです。

- 802.1XはAKM 1を指し、標準の802.1X - SHA1です。GUIでは、「WPA2」ポリシーまたは「WPA2+3」ポリシーについてのみ提示します。

- FT + 802.1xはAKM 3であり、実際には802.1X-SHA256上のFTです。これはWPA2ではすでに使用可能でしたが、すでにSHA256を使用しているため、WPA3準拠と見なされます。

- 802.1X:SHA256はAKM 5はWPA3に準拠しています。

FTクライアントだけをサポートする場合は、「FT+802.1x」だけを使用するWPA3 SSIDを設定できます。FTクライアントと非FTクライアントの両方をサポートする場合は、FT+802.1xおよび802.1x-SHA256を使用するWPA3 SSIDを設定できます。

要約すると、既存のAKMはWPA3にすでに準拠しているため、WPA3用の802.1xではFT用の異なるAKMはありません。

次の表に、IEEE Std 802.11™-2020ドキュメントで定義されているさまざまなAKM値を示します。

AKM 8および9はSAEで使用され、AKM 1、3、5、11はWPA3-EnterpriseのみまたはWPA3-Enterpriseの移行で使用され、AKM 12、13は192ビットを使用するWPA3-Enterpriseで、AKM 18はEnhanced Open(LEAN)で使用されることに注意してください。

| OUI |

スイートタイプ |

認証タイプ |

説明 |

| 00-0F-AC |

0 |

Reserved |

Reserved |

| 00-0F-AC |

1 |

標準802.1x - SHA1 |

SHA1をサポートするIEEE標準802.1Xでネゴシエートされた認証 |

| 00-0F-AC |

2 |

PSK - SHA-1 |

SHA1をサポートする事前共有キー |

| 00-0F-AC |

3 |

802.1x上のFT - SHA256 |

SHA256をサポートするIEEE Std 802.1X上でネゴシエートされた高速移行認証 |

| 00-0F-AC |

4 |

FT over PSK - SHA256 |

SHA-256をサポートするPSKを使用した高速移行認証 |

| 00-0F-AC |

5 |

標準802.1x - SHA256 |

IEEE Std 802.1X上でネゴシエートされた認証 |

| 00-0F-AC |

6 |

PSK - SHA256 |

SHA256をサポートする事前共有キー |

| 00-0F-AC |

7 |

TDL |

SHA256をサポートするTPKハンドシェイク |

| 00-0F-AC |

8 |

SAE - SHA256 |

SHA256を使用した等の同時認証 |

| 00-0F-AC |

9 |

FT over SAE - SHA256 |

SHA256を使用した等の同時認証の高速移行 |

| 00-0F-AC |

10 |

APPeerKey認証 – SHA256 |

SHA-256によるAPPeerKey認証 |

| 00-0F-AC |

11 |

標準802.1x SuiteB - SHA256 |

SHA-256をサポートするSuite B準拠のEAP方式を使用してIEEE Std 802.1Xでネゴシエートされる認証 |

| 00-0F-AC |

12 |

標準802.1x SuiteB - SHA384 |

SHA384をサポートするCNSA Suite準拠のEAP方式を使用してIEEE Std 802.1Xでネゴシエートされる認証 |

| 00-0F-AC |

13 |

802.1x上のFT - SHA384 |

SHA384をサポートするIEEE Std 802.1X上でネゴシエートされた高速移行認証 |

| 00-0F-AC |

14 |

SHA256およびAES-SIV-256によるファイル |

SHA-256およびAES-SIV-256を使用したFILSでのキー管理、またはIEEE Std 802.1Xでの認証ネゴシエーション |

| 00-0F-AC |

15 |

SHA384およびAES-SIV-512によるファイル |

SHA-384およびAES-SIV-512を使用したFILSでのキー管理、またはIEEE Std 802.1Xでの認証ネゴシエーション |

| 00-0F-AC |

16 |

FT over FILS (SHA256) |

SHA-256およびAES-SIV-256によるFILS経由の高速移行認証、またはIEEE Std 802.1X経由でネゴシエートされた認証 |

| 00-0F-AC |

17 |

FT over FILS (SHA384) |

SHA-384およびAES-SIV-512を使用したFILS上での高速移行認証、またはIEEE Std 802.1X上でネゴシエートされた認証 |

| 00-0F-AC |

18 |

Reserved |

WiFi AllianceによるLEANに使用 |

| 00-0F-AC |

19 |

FT over PSK - SHA384 |

SHA384によるPSKを使用した高速移行認証 |

| 00-0F-AC |

20 |

PSK-SHA384 |

SHA384をサポートする事前共有キー |

| 00-0F-AC |

21-255 |

Reserved |

Reserved |

| 00-0F-AC |

[Any] |

ベンダー固有 |

ベンダー固有 |

一部のAKMでは、(128ビットおよび192ビットのセキュリティ強度を提供する)暗号化アルゴリズムのセットである「SuiteB」を参照しています。これは、2005年にNSA(National Security Agency)によって定義されました。2018年に、NSAはSuite B(Commercial National Security Algorithm Suite)をCNSA(Commercial National Security Algorithm Suite)に置き換え、最小192ビットセキュリティを提供しました。WPA3-Enterprise 192ビットモードはAES-256-GCMP暗号化を使用し、次に示すCNSA認証済み暗号スイートを使用します。

- AES-256-GCMP:認証暗号化。

- HMAC-SHA-384」を参照してください。

- ECDHandECDSA:キーの確立と認証に384ビットの楕円曲線を使用します。

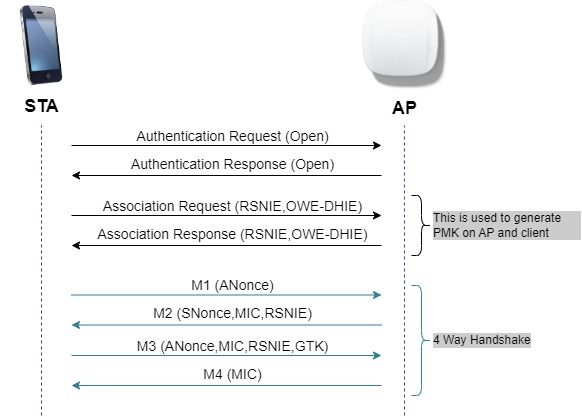

負担

Opportunistic Wireless Encryption(LEAN)は、ワイヤレスメディアの暗号化を提供するIEEE 802.11の拡張です(IETF RFC 8110)。 LEADベースの認証の目的は、APとクライアントの間でセキュリティで保護されていないオープンなワイヤレス接続を回避することです。LEANでは、Diffie-Hellmanアルゴリズムに基づく暗号化を使用して、ワイヤレス暗号化を設定します。LEANを使用すると、クライアントとAPはアクセス手順の間にDiffie-Hellman(DH)キー交換を実行し、その結果得られたPairwise Master Key(PMK)秘密を4ウェイハンドシェイクで使用します。LEADを使用すると、オープンまたは共有PSKベースのネットワークが導入されている環境のワイヤレスネットワークセキュリティが強化されます。

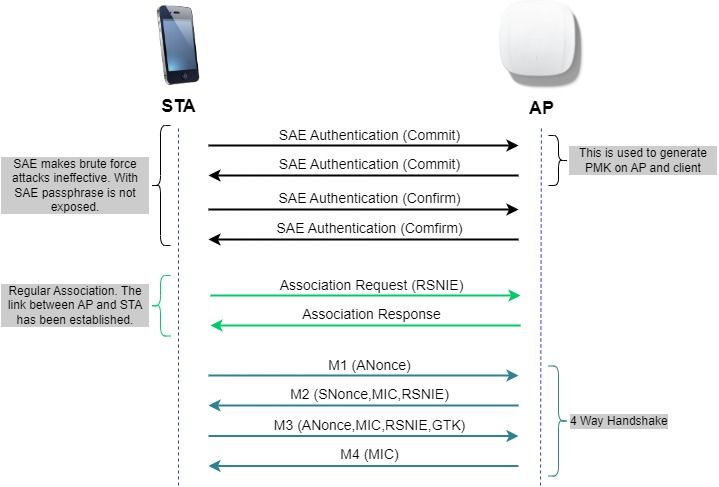

フレーム交換の負担

フレーム交換の負担

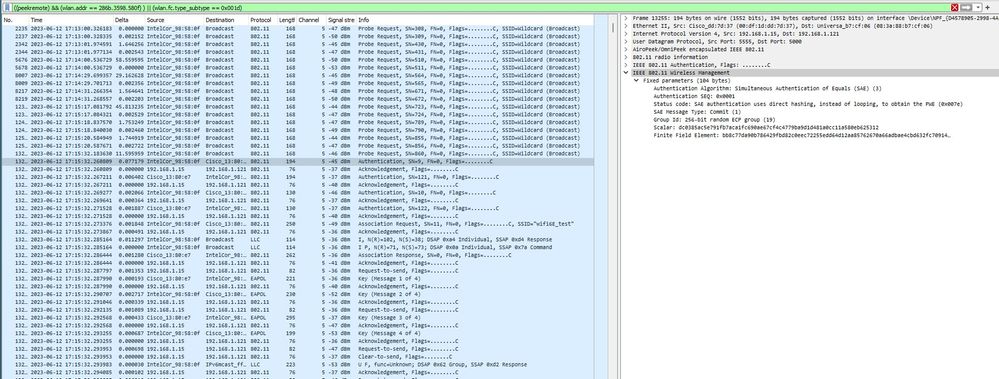

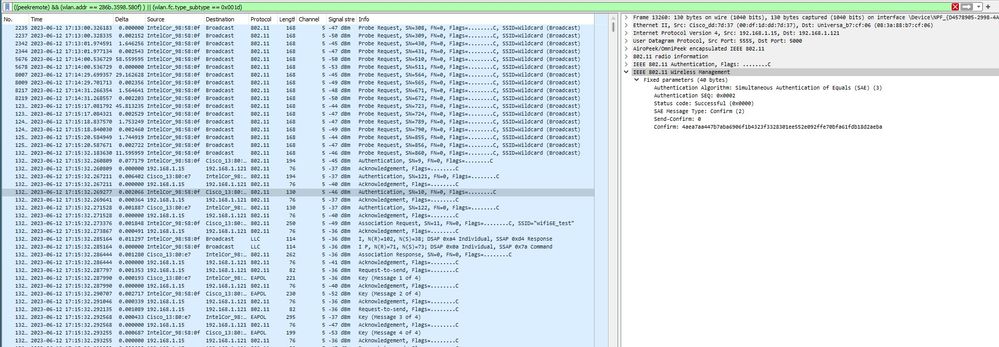

SAE

WPA3では、Simultaneous Authentication of Equalsと呼ばれる新しい認証およびキー管理メカニズムを使用します。このメカニズムは、SAE Hash-to-Element(H2E)を使用することでさらに強化されます。

H2Eを使用したSAEは、WPA3およびWi-Fi 6Eに必須です。

SAEでは、離散型対数暗号化を使用して、オフライン辞書攻撃に対する耐性が高いパスワードを使用して相互認証を実行する方法で効率的な交換を実行します。

オフライン辞書攻撃とは、攻撃者がネットワークとのやり取りを行わずに可能なパスワードを試みることにより、ネットワークパスワードを決定しようとする攻撃です。

クライアントがアクセスポイントに接続すると、SAE交換が実行されます。成功した場合は、それぞれが暗号的に強力なキーを作成し、そこからセッションキーが取得されます。基本的に、クライアントとアクセスポイントはコミットのフェーズに入り、確認します。

確約が行われると、生成されるセッションキーがあるたびに、クライアントとアクセスポイントがconfirm状態になります。この方法では、侵入者が単一のキーをクラックする可能性があるが、他のすべてのキーをクラックできるわけではない前方秘密が使用されます。

SAEフレーム交換

SAEフレーム交換

要素ハッシュ(H2E)

ハッシュから要素(H2E)は、新しいSAEパスワード要素(PWE)方式です。この方法では、SAEプロトコルで使用される秘密PWEがパスワードから生成されます。

H2Eをサポートするステーション(STA)がAPとのSAEを開始すると、APがH2Eをサポートするかどうかがチェックされます。そうである場合、APはH2Eを使用し、SAEコミットメッセージで新しく定義されたステータスコード(SC)値を使用してPWEを取得します。

STAがハンティング/ペッキング(HnP)を使用する場合、SAE交換全体は変更されません。

H2Eを使用する場合、PWE派生は次のコンポーネントに分割されます。

-

パスワードからの秘密仲介要素(PT)の導出。これは、サポートされている各グループのパスワードがデバイスで最初に設定されたときにオフラインで実行できます。

-

格納されたPTからPWEを導出します。これは、ネゴシエートされたピアのグループとMACアドレスによって異なります。これは、SAE交換中にリアルタイムで実行されます。

注:6 GHzは、ハッシュから要素へのSAE PWE方式のみをサポートしています。

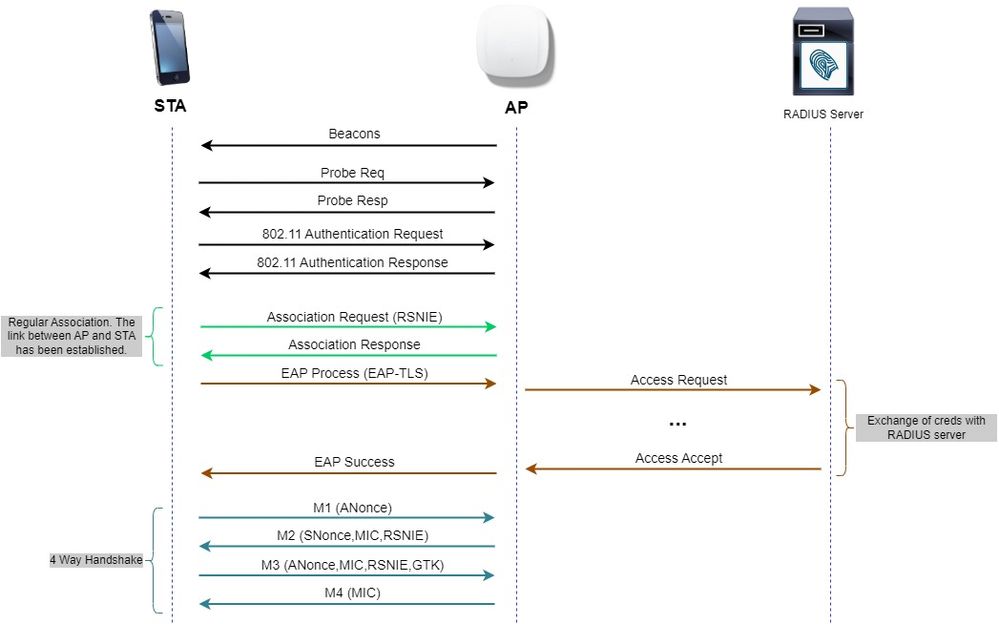

WPA – エンタープライズ(別名802.1x)

WPA3-Enterpriseは、WPA3の最も安全なバージョンであり、RADIUSサーバでのユーザ認証に802.1Xを使用したユーザ名とパスワードの組み合わせを使用します。デフォルトでは、WPA3は128ビットの暗号化を使用しますが、オプションで設定可能な192ビットの暗号強度の暗号化も導入されています。これにより、機密データを送信するすべてのネットワークに対する保護が強化されます。

WPA3 Enterpriseのダイヤグラムフロー

WPA3 Enterpriseのダイヤグラムフロー

レベルセット:WPA3モード

- WPA3 – パーソナル

- WPA3 – パーソナル専用モード

- PMFが必要

- WPA3 – パーソナル移行モード

- 設定ルール:APでは、WPA2-Personalが有効である場合は常に、管理者が明示的にオーバーライドしてWPA2-Personal Onlyモードで動作しない限り、WPA3-Personal移行モードもデフォルトで有効にする必要があります

- WPA3 – パーソナル専用モード

- WPA3 – エンタープライズ

- WPA3 – エンタープライズ専用モード

- すべてのWPA3接続でPMFがネゴシエートされます

- WPA3 – エンタープライズ遷移モード

- WPA3接続のためにPMFがネゴシエートされます

- WPA2接続のPMFオプション

- Commercial National Security Algorithm(CNSA)と連携するWPA3-Enterprise suite-B「192ビット」モード

- 単なる連邦政府に対してだけではなく –

- 誤設定を回避するための一貫性のある暗号方式スイート

- 暗号化および優れたハッシュ機能のためのGCMPおよびECCPの追加(SHA384)

- PMFが必要

-

WPA3 192ビットセキュリティはEAP-TLSにのみ適用され、サプリカントとRADIUSサーバの両方で証明書が必要になります。

-

WPA3 192ビットエンタープライズを使用するには、RADIUSサーバは許可されたEAP暗号のいずれかを使用する必要があります。

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- WPA3 – エンタープライズ専用モード

クライアントセキュリティ互換性マトリクスを含む、Cisco WLANでのWPA3実装の詳細については、WPA3 Deployment Guideを参照してください。

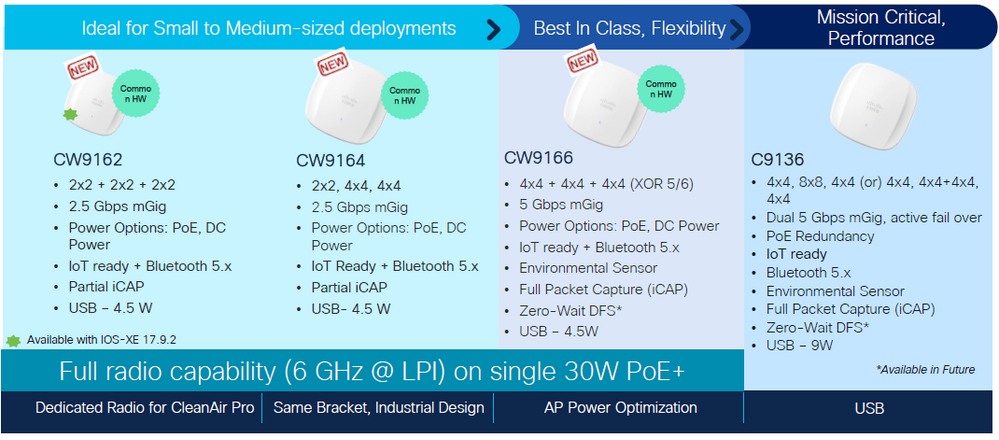

Cisco Catalyst Wi-Fi 6E AP

Wi-Fi 6Eアクセスポイント

Wi-Fi 6Eアクセスポイント

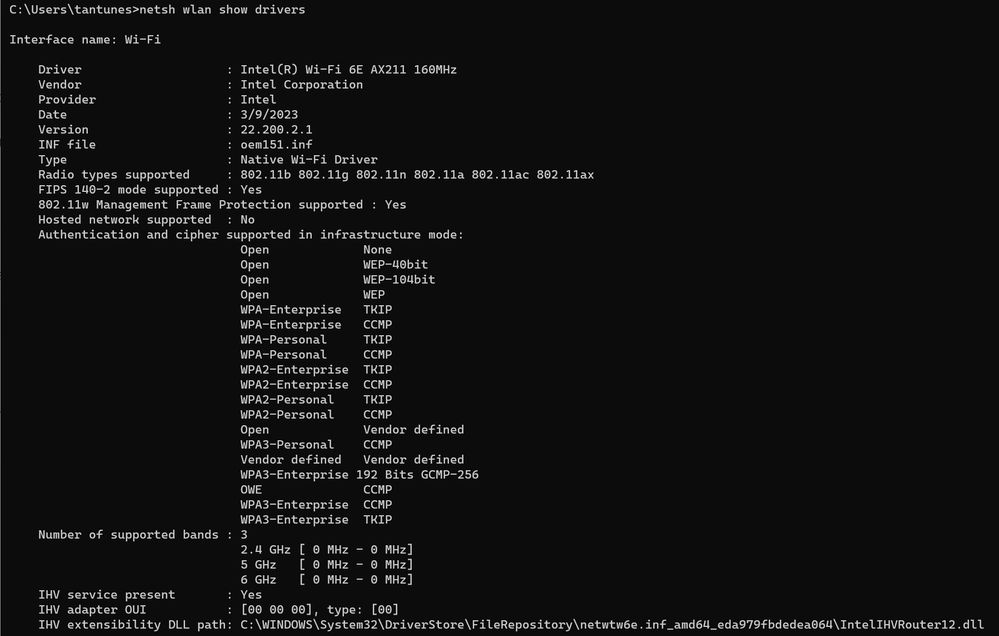

クライアントでサポートされるセキュリティ設定

WiFi Alliance Webページを使用して、WPA3-Enterpriseをサポートしている製品を確認できます 製品の検索.

Windowsデバイスでは、「netsh wlan show drivers」コマンドを使用して、アダプタによってサポートされているセキュリティ設定を確認できます。

Intel AX211の出力を次に示します。

クライアントAX211用の_netsh wlan show driver_のWindows出力

クライアントAX211用の_netsh wlan show driver_のWindows出力

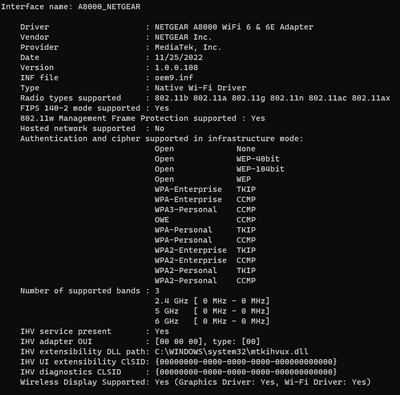

Netgear A8000:

クライアントNetgear A8000sでの_netsh wlan show driver_のWindows出力

クライアントNetgear A8000sでの_netsh wlan show driver_のWindows出力

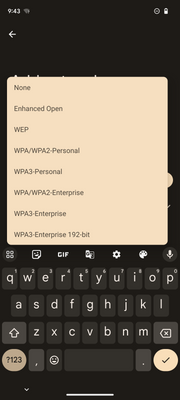

Androidピクセル6a:

Android Pixel6aでサポートされているセキュリティ設定

Android Pixel6aでサポートされているセキュリティ設定

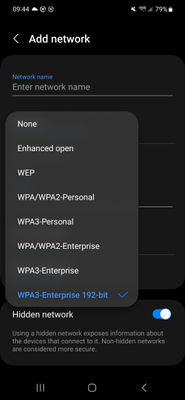

Samsung S23:

Android S23でサポートされるセキュリティ設定

Android S23でサポートされるセキュリティ設定

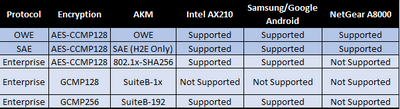

前述の出力に基づいて、次の表を結論できます。

各クライアントでサポートされるセキュリティプロトコル

各クライアントでサポートされるセキュリティプロトコル

設定

このセクションでは、基本的なWLAN設定を示します。使用されるポリシープロファイルは、中央関連付け/認証/DHCP/スイッチングを使用して常に同じです。

ドキュメントの後半で、各Wi-Fi 6Eレイヤ2セキュリティの組み合わせを設定する方法と、設定と予想される動作を確認する方法を示します。

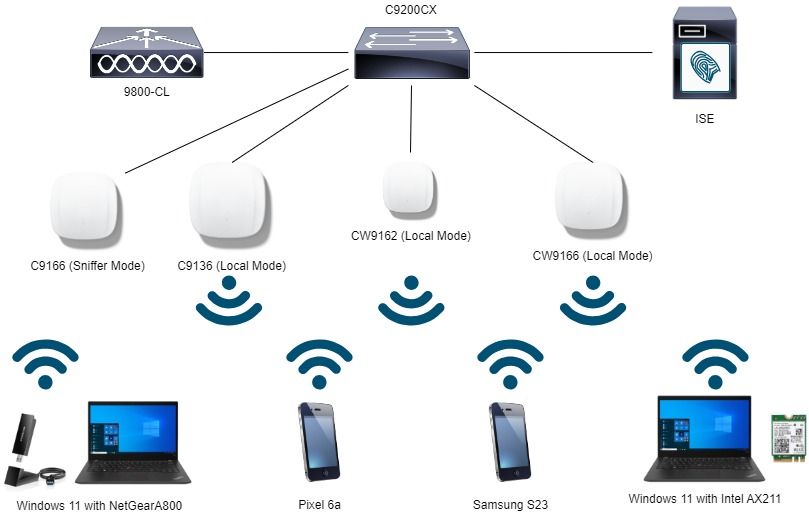

ネットワーク図

ネットワーク図

ネットワーク図

コンフィギュレーション

Wi-Fi 6EにはWPA3が必要であり、WLAN無線ポリシーには次の制限事項があることに注意してください。

-

WLANは、次の設定の組み合わせのいずれかが使用されている場合にのみ、すべての無線にプッシュされます。

-

WPA3 + AES暗号+ 802.1x-SHA256(FT)AKM

-

WPA3 + AES暗号+ LEAD AKM

-

WPA3 + AES暗号+ SAE(FT)AKM

-

WPA3 + CCMP256暗号+ SUITEB192-1X AKM

-

WPA3 + GCMP128暗号+ SUITEB-1X AKM

-

WPA3 + GCMP256暗号+ SUITEB192-1X AKM

-

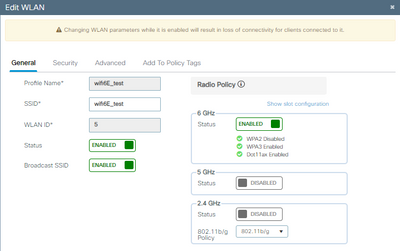

基本設定

WLANは、6 GHz無線ポリシーとUPR(Broadcast Probe Response)検出方式で設定されました。

WLAN Baseの設定

WLAN Baseの設定

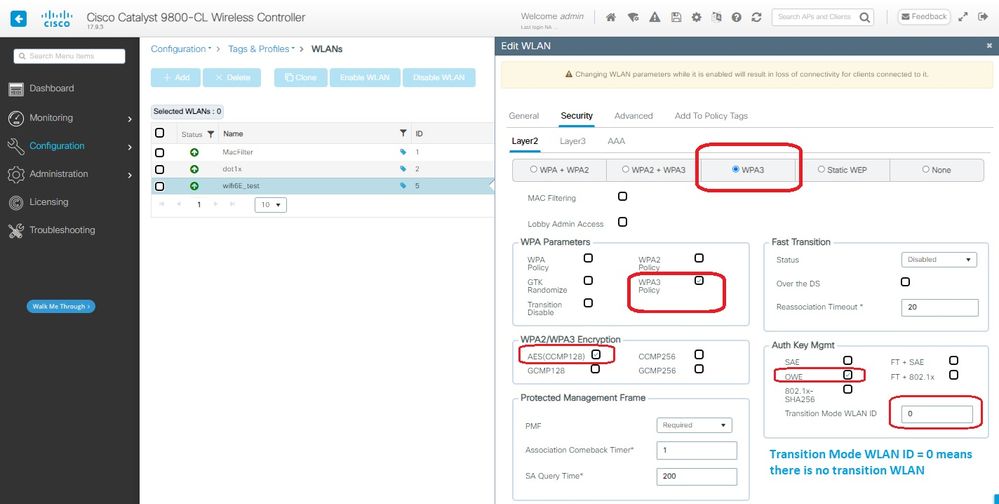

6GHz RFプロファイルの設定

6GHz RFプロファイルの設定

確認

セキュリティの検証

このセクションでは、次のWPA3プロトコルの組み合わせを使用したセキュリティ設定とクライアントアソシエーションのフェーズについて説明します。

- WPA3- AES(CCMP128) +使用料

- 借入移行モード

- WPA3 – パーソナル

- AES(CCMP128) + SAE

- WPA3 – エンタープライズ

- AES(CCMP128) + 802.1x-SHA256

- AES(CCMP128) + 802.1x-SHA256 +フィート

- GCMP128暗号+ SUITEB-1X

- GCMP256暗号+ SUITEB192-1X

注:このドキュメントの作成時点でGCMP128 cipher + SUITEB-1Xをサポートするクライアントは存在しませんが、ブロードキャストされることを確認し、ビーコンのRSN情報を確認するためにテストされました。

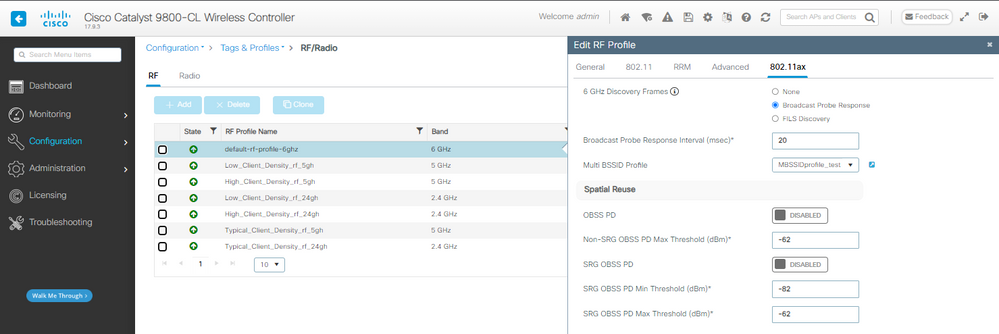

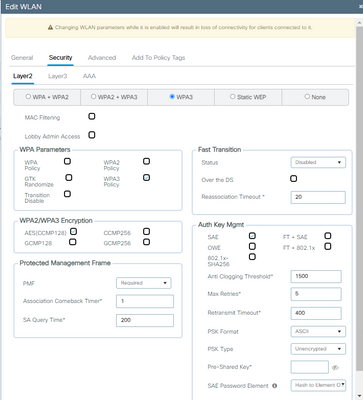

WPA3 - AES(CCPM128) +使用料

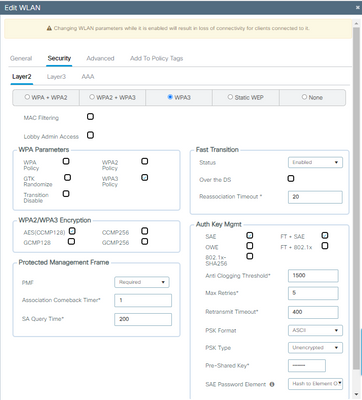

WLANセキュリティの設定を次に示します。

BOREDセキュリティ設定

BOREDセキュリティ設定

WLCのGUIでWLANのセキュリティ設定を表示します。

WLC GUIでのWLANセキュリティ設定

WLC GUIでのWLANセキュリティ設定

ここでは、Wi-Fi 6Eクライアントの接続プロセスを確認できます。

インテルAX211

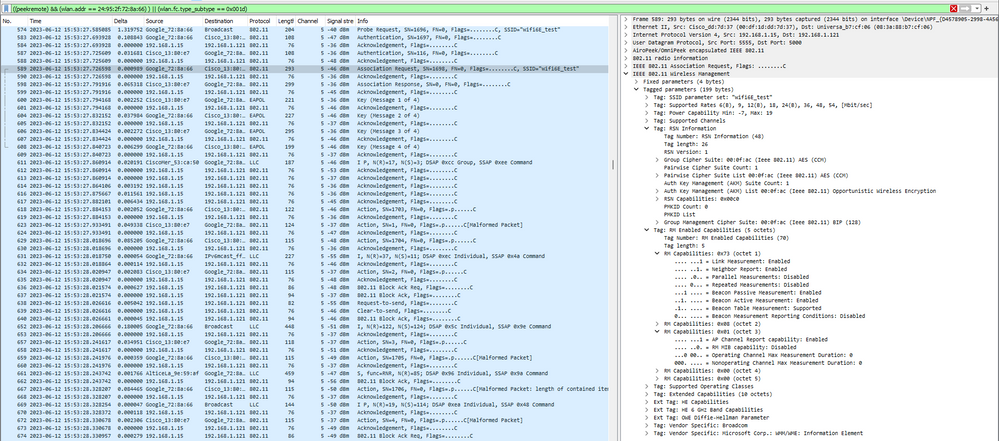

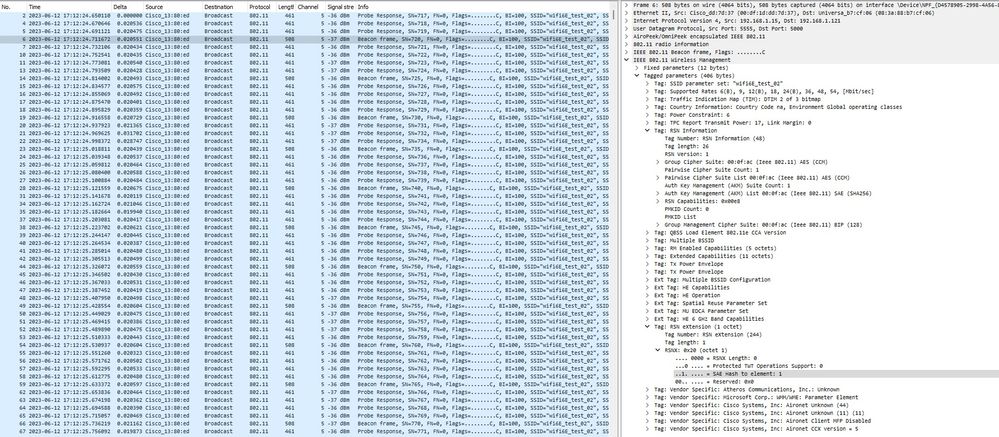

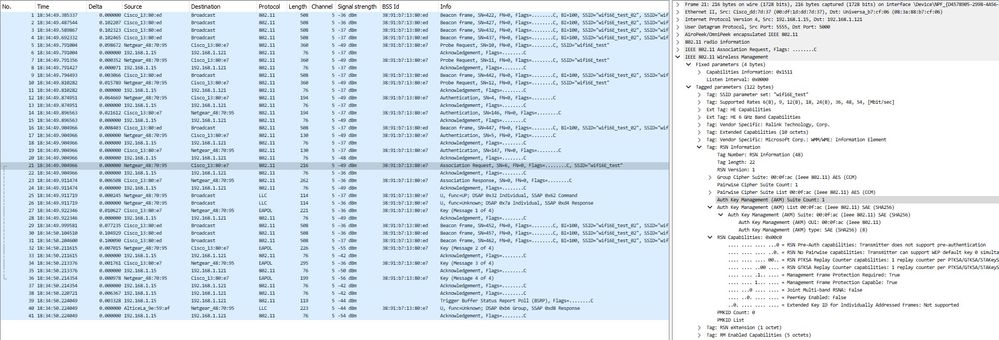

ここでは、クライアントIntel AX211の完全な接続プロセスを示します。

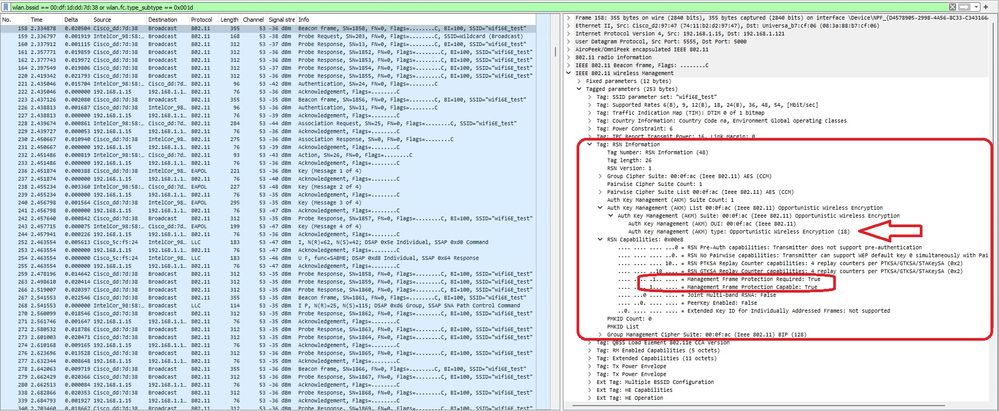

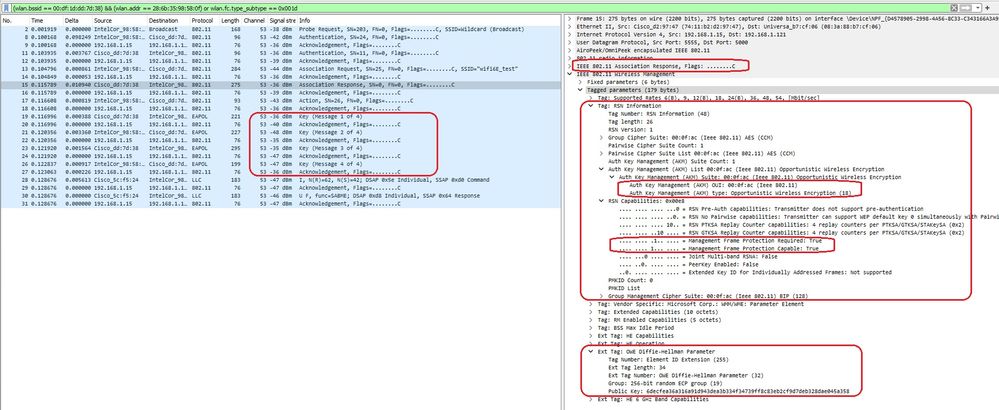

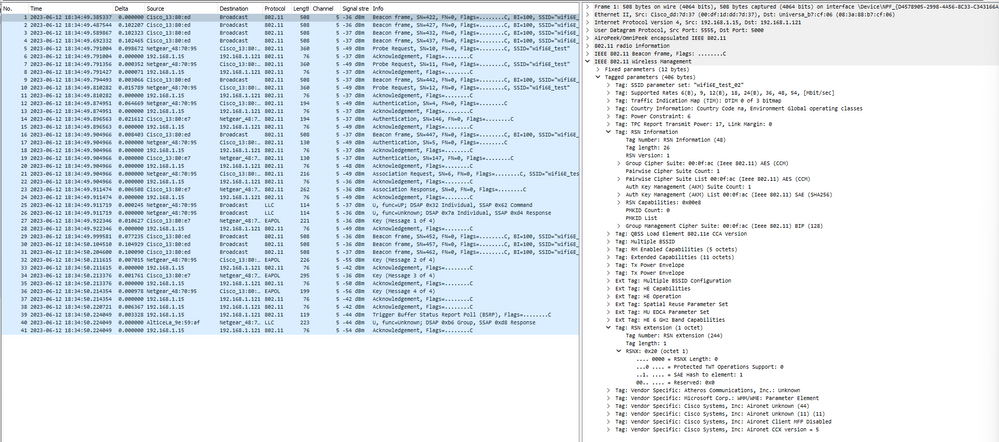

LEADディスカバリ

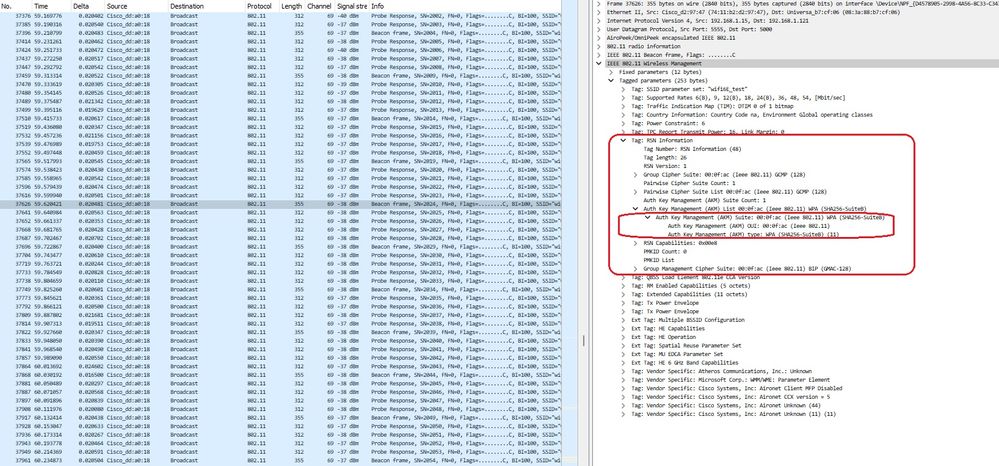

ここでは、ビーコンOTAを見ることができます。 APは、RSN情報要素の下でLEADのAKMスイートセレクタを使用してLEADのサポートをアドバタイズします。

AKM suite type value 18(00-0F-AC:18)が表示されます。

LEANビーコンフレーム

LEANビーコンフレーム

RSN機能のフィールドを見ると、APがManagement Frame Protection(MFP)機能とMFP required bitの両方を1に設定してアドバタイズしていることがわかります。

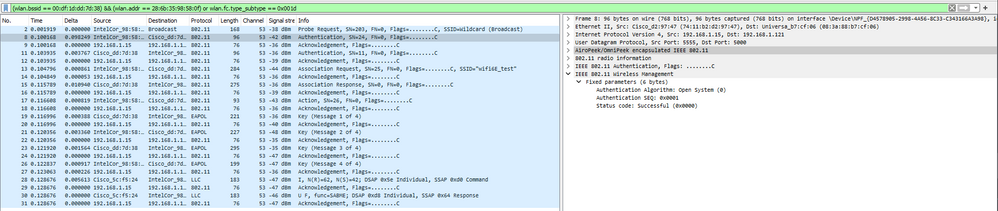

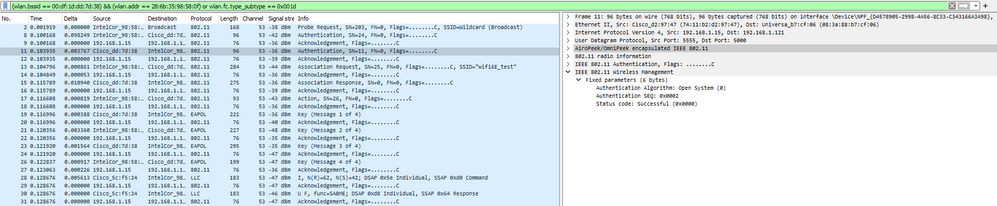

借入関連

UPRがブロードキャストモードで送信され、その後アソシエーション自体が送信されるのを確認できます。

LEANはOPEN認証要求と応答で始まります。

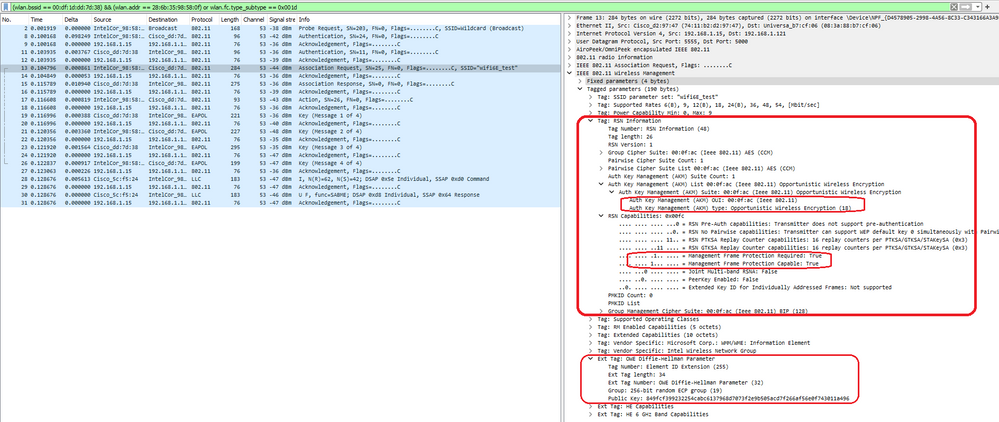

次に、LEANを実行するクライアントは、関連付け要求フレームのRSN IEでLEAN AKMを示し、Diffie Helman(DH)パラメータ要素を含める必要があります。

LEAN関連付け応答

LEAN関連付け応答

アソシエーション応答の後、4ウェイハンドシェイクとクライアントの接続状態が表示されます。

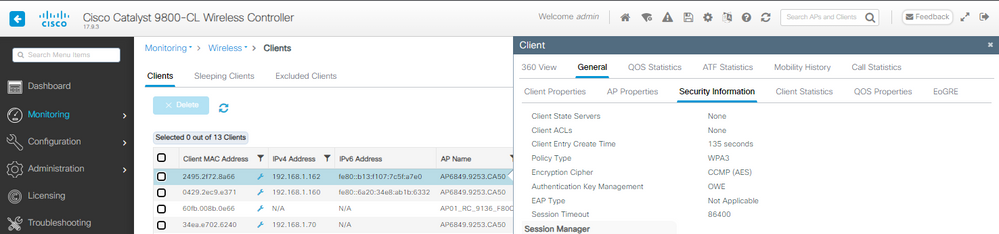

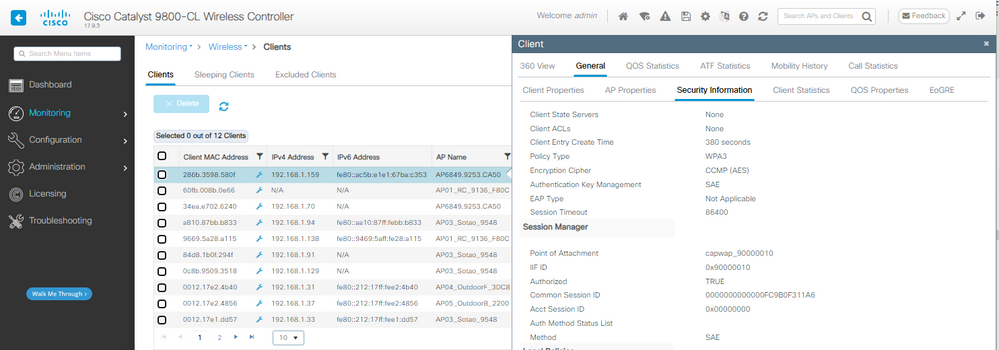

WLC GUIでクライアントの詳細を確認できます。

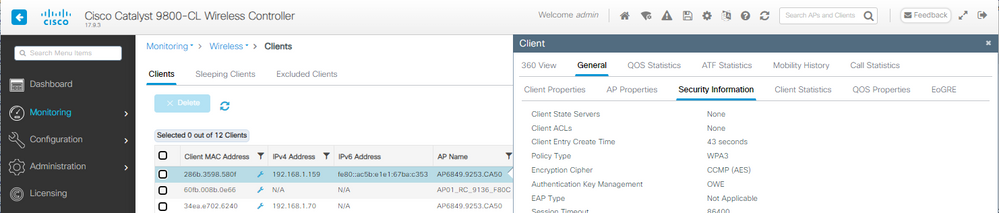

NetGear A8000

クライアントからのRSN情報に重点を置いたConnection OTA:

WLCでのクライアントの詳細:

ピクセル6a

クライアントからのRSN情報に重点を置いたConnection OTA:

WLCでのクライアントの詳細:

サムスンS23

クライアントからのRSN情報に重点を置いたConnection OTA:

WLCでのクライアントの詳細:

WPA3 - AES(CCPM128) +移行モード付きLEAN

LEAD移行モードの詳細な設定とトラブルシューティングについては、このドキュメントの「移行モードを使用した拡張オープンSSIDの設定:LEAD」を参照してください。

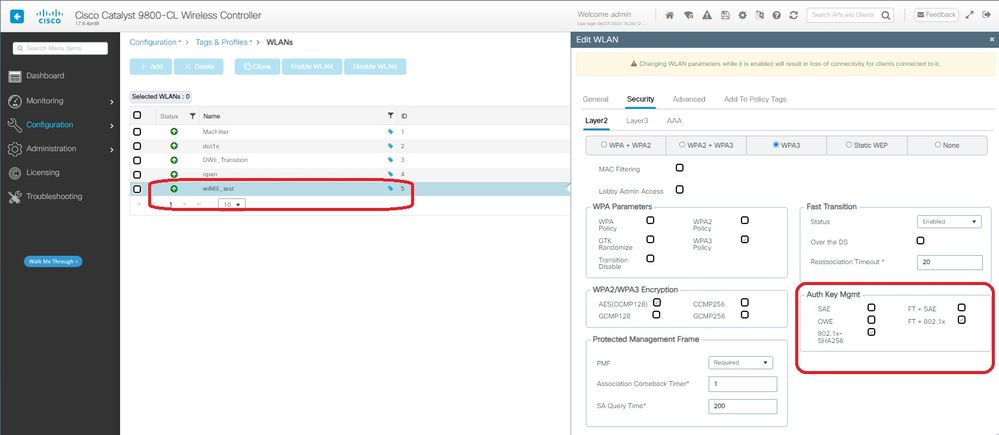

WPA3 – パーソナル – AES(CCMP128) + SAE

WLANセキュリティ設定:

WPA3 SAEの設定

WPA3 SAEの設定

注:6 GHz無線ポリシーでは、ハンティングとペッキングは許可されないことに注意してください。6 GHzのみのWLANを設定する場合は、H2E SAE Password Elementを選択する必要があります。

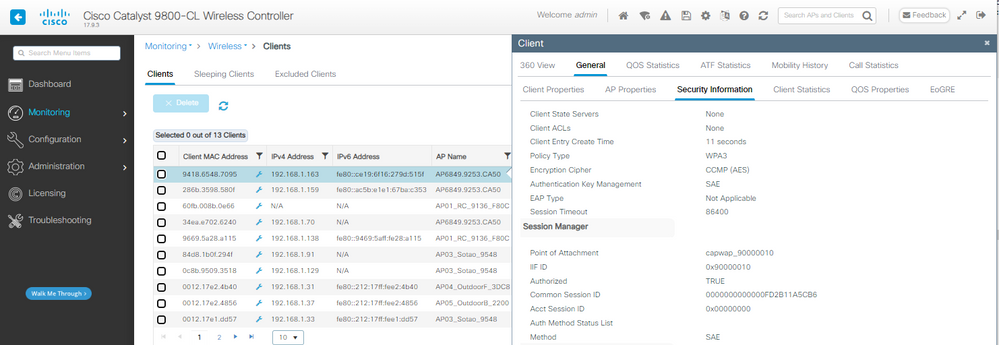

WLCのGUIでWLANのセキュリティ設定を表示します。

ビーコンOTAの検証:

WPA3 SAEビーコン

WPA3 SAEビーコン

ここでは、Wi-Fi 6Eクライアントの関連付けを確認できます。

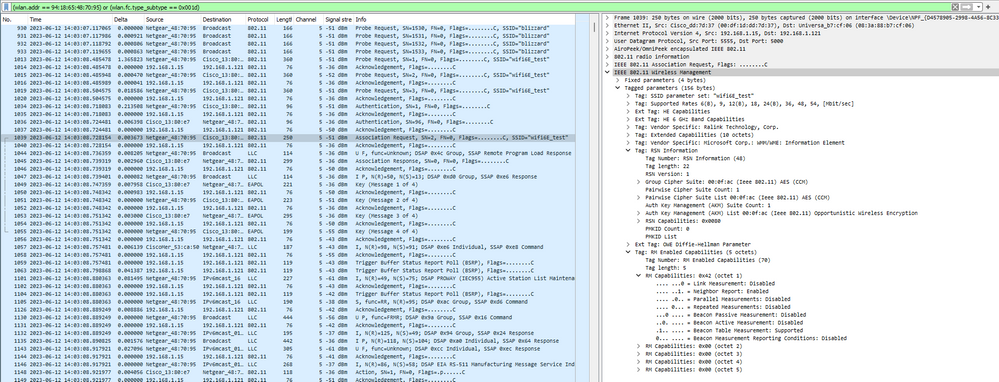

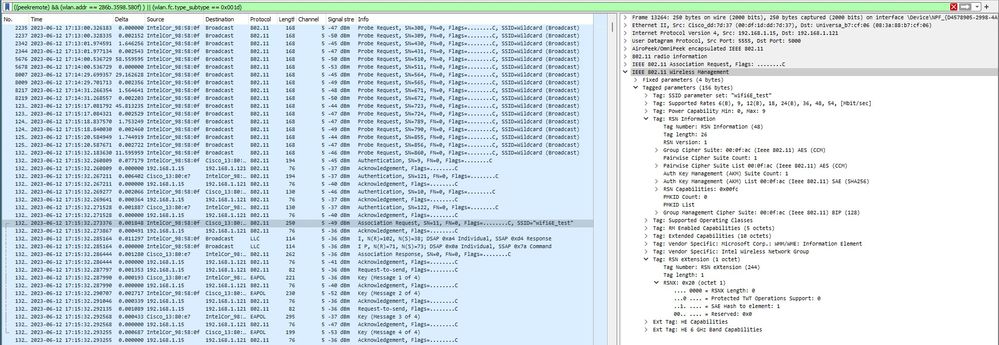

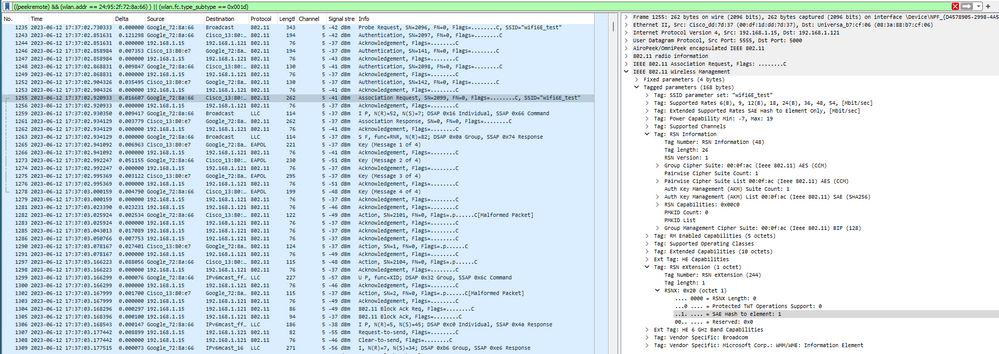

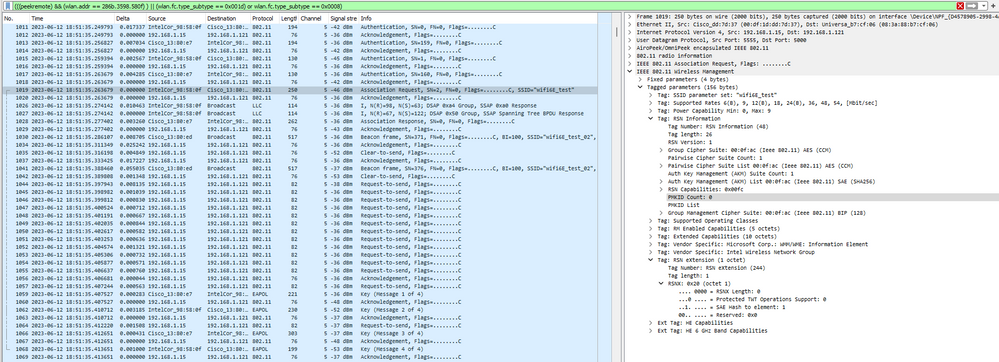

インテルAX211

クライアントからのRSN情報に重点を置いたConnection OTA:

WLCでのクライアントの詳細:

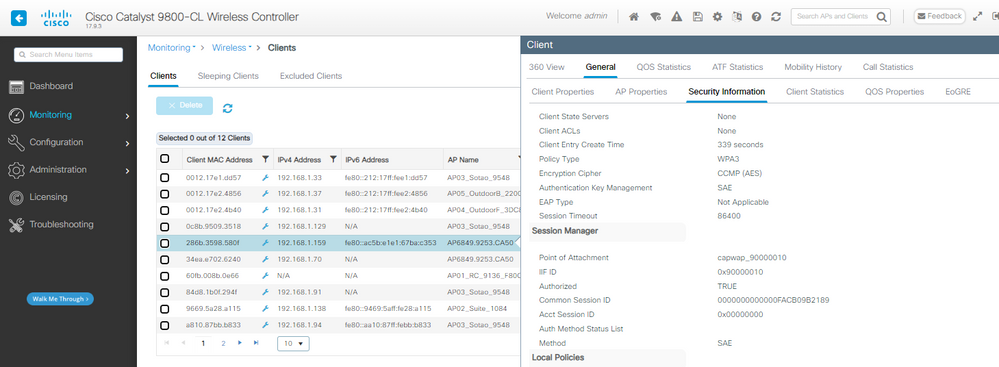

NetGear A8000

クライアントからのRSN情報に重点を置いたConnection OTA:

WLCでのクライアントの詳細:

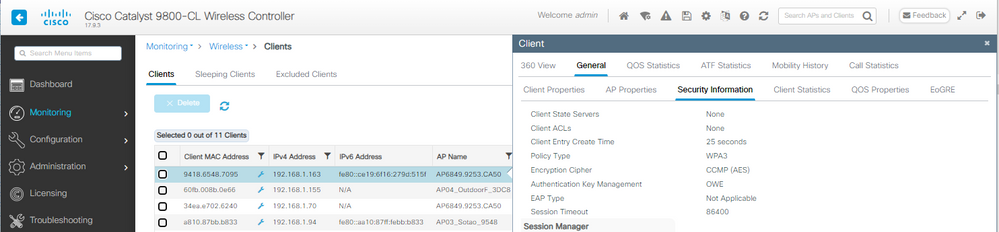

ピクセル6a

クライアントからのRSN情報に重点を置いたConnection OTA:

WLCでのクライアントの詳細:

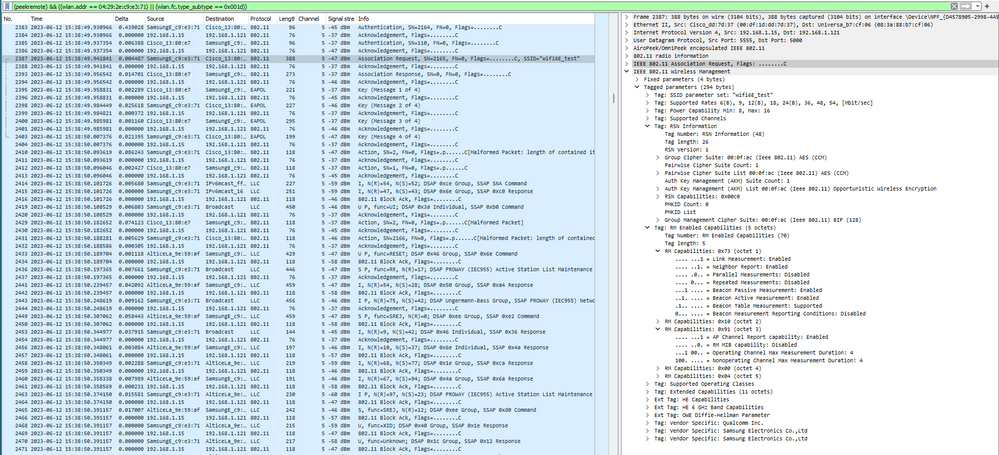

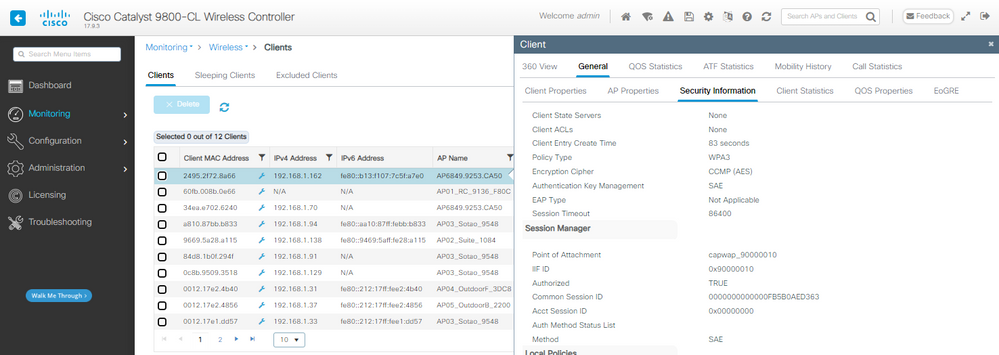

サムスンS23

クライアントからのRSN情報に重点を置いたConnection OTA:

WLCでのクライアントの詳細:

WPA3 – パーソナル – AES(CCMP128) + SAE + FT

WLANセキュリティ設定:

注意:認証キー管理では、SAEを有効にせずにFT+SAEを選択することはWLCで許可されていますが、クライアントは接続できないことが確認されています。高速移行でSAEを使用する場合は、必ずSAEとFT+SAEの両方のチェックボックスをオンにしてください。

WLCのGUIでWLANのセキュリティ設定を表示します。

ビーコンOTAの検証:

WPA3 SAE + FTビーコン

WPA3 SAE + FTビーコン

ここでは、Wi-Fi 6Eクライアントの関連付けを確認できます。

インテルAX211

クライアントからのRSN情報に重点を置いたConnection OTA:

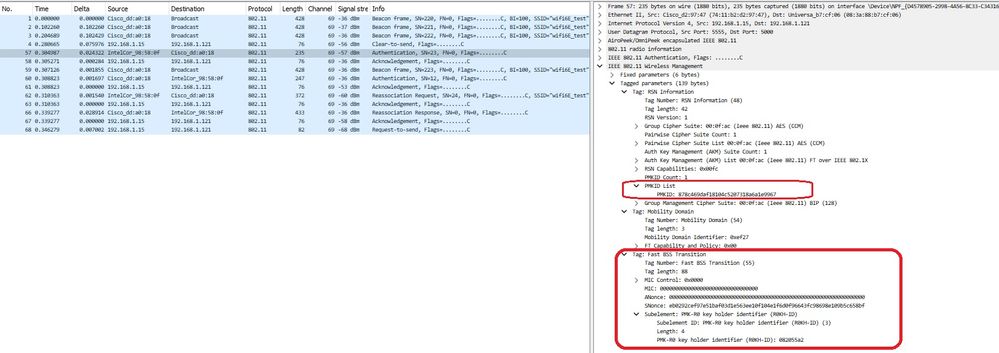

PMKIDを確認できるローミングイベント:

WPA3 SAE + FT再関連付け要求

WPA3 SAE + FT再関連付け要求

WLCでのクライアントの詳細:

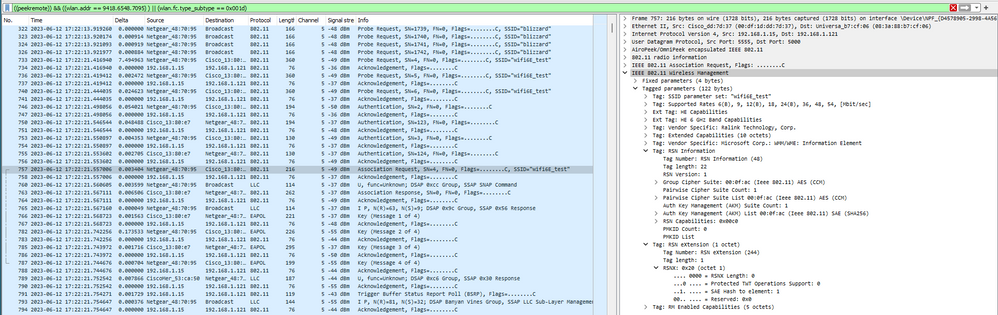

NetGear A8000

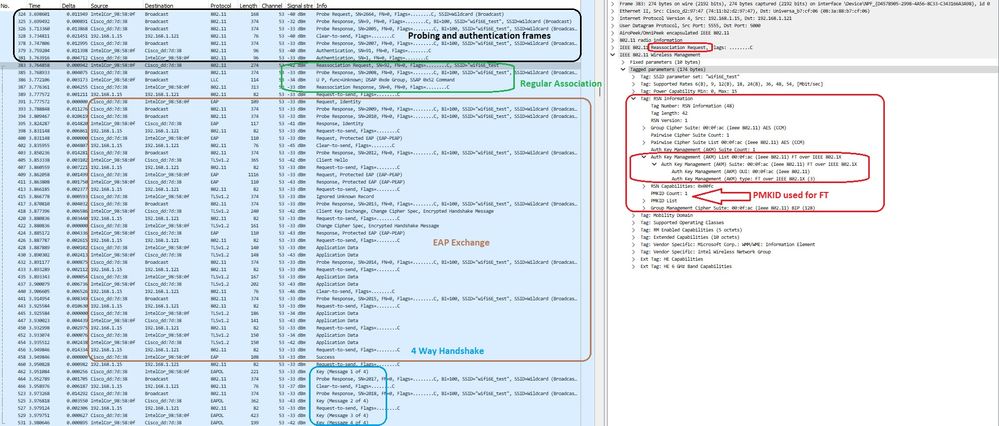

クライアントからのRSN情報に重点を置いたConnection OTA。初期接続:

ssss

ssss

WLCでのクライアントの詳細:

ピクセル6a

FTが有効になっているときにデバイスがローミングできませんでした。

サムスンS23

FTが有効になっているときにデバイスがローミングできませんでした。

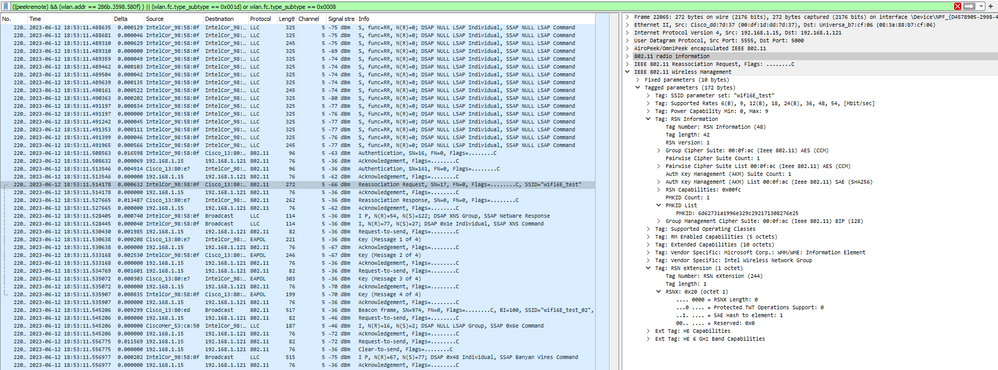

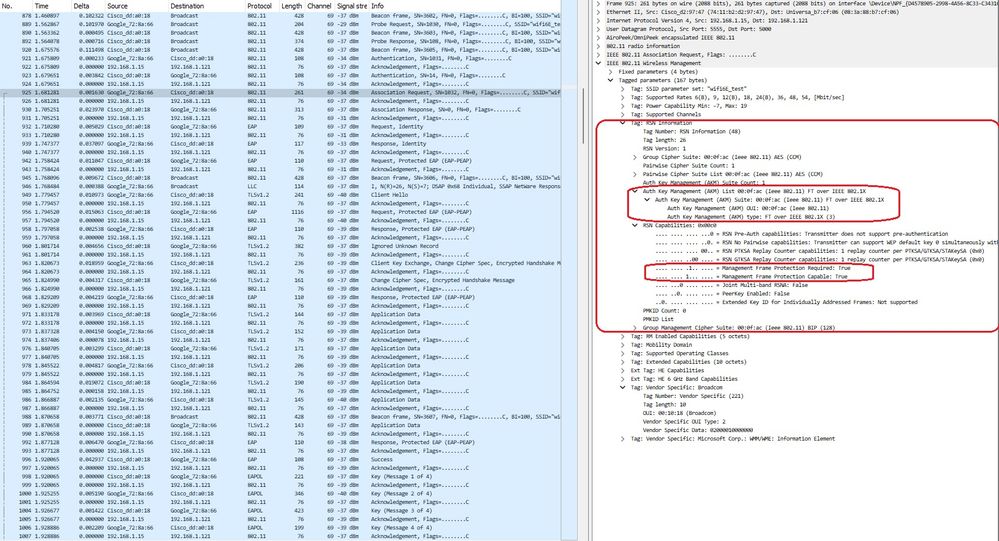

WPA3-Enterprise + AES(CCMP128) + 802.1x-SHA256 + FT

WLANセキュリティ設定:

WPA3 Enterprise 802.1x-SHA256 + FTWLANセキュリティ設定

WPA3 Enterprise 802.1x-SHA256 + FTWLANセキュリティ設定

WLCのGUIでWLANのセキュリティ設定を表示します。

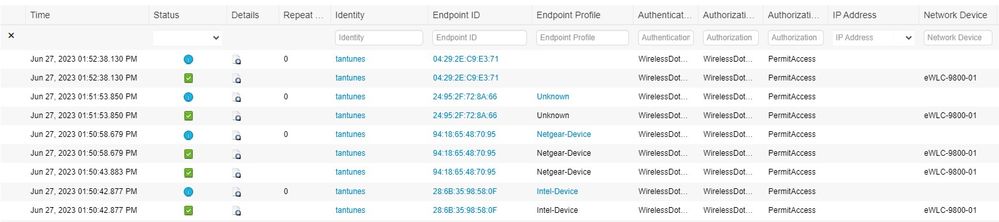

次に、各デバイスからの認証を示すISEライブログを示します。

ISE ライブログ

ISE ライブログ

ビーコンOTAは次のようになります。

WPA3 Enterprise 802.1x +FTビーコン

WPA3 Enterprise 802.1x +FTビーコン

ここでは、Wi-Fi 6Eクライアントの関連付けを確認できます。

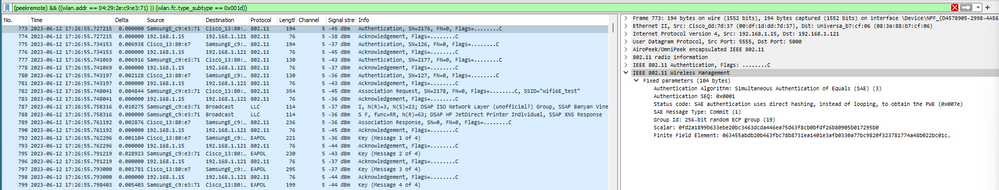

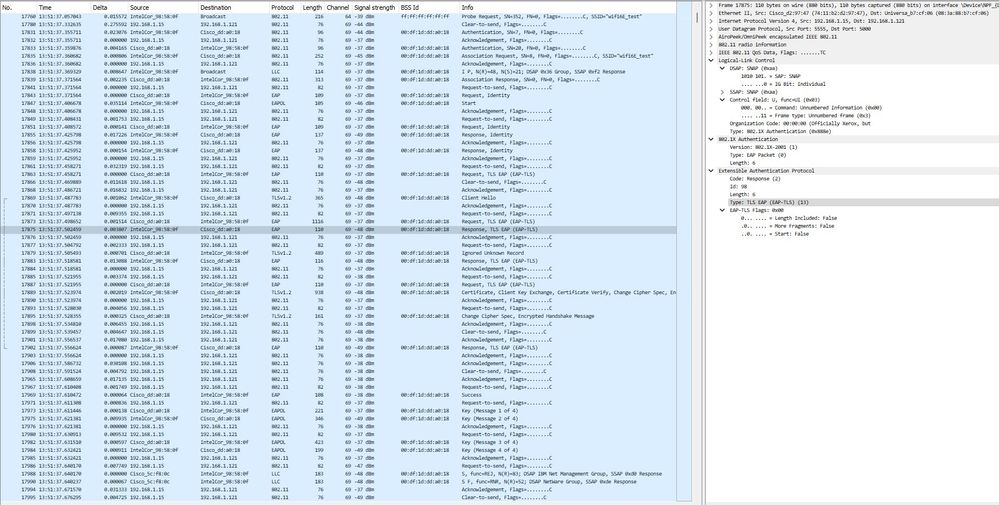

インテルAX211

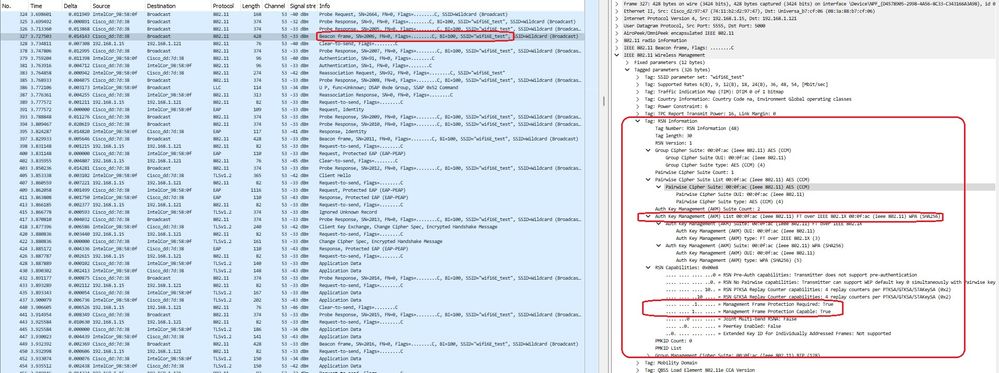

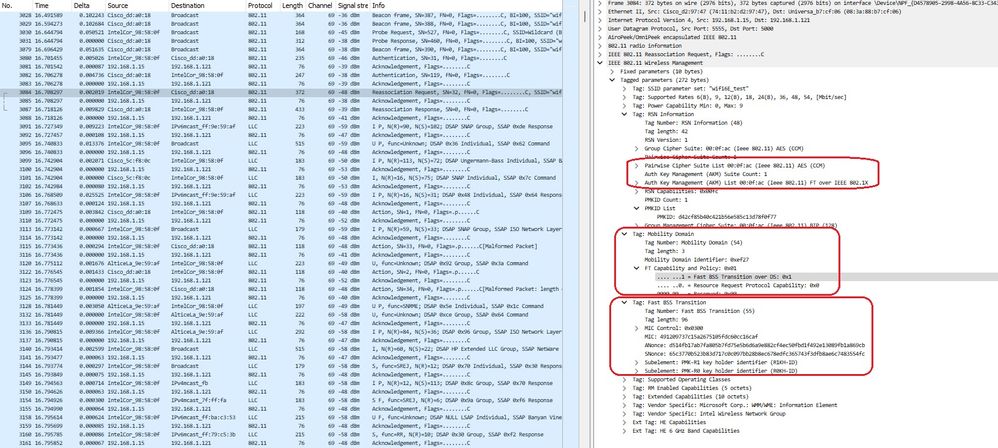

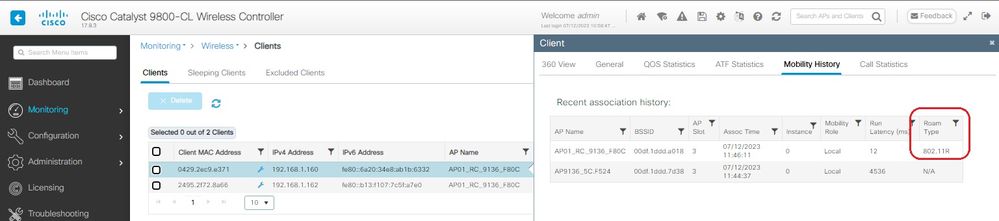

ローミングイベントに関するクライアントからのRSN情報に重点を置いた接続OTA:

WPA3 Enterprise 802.1x + FTローミングイベント

WPA3 Enterprise 802.1x + FTローミングイベント

WLANから(WLC GUIなどから)クライアントを手動で削除すると、興味深い動作が発生します。 クライアントは関連付け解除フレームを受信しますが、同じAPへの再接続を試行し、クライアントの詳細がAP/WLCから削除されているため、再アソシエーションフレームを使用した後に完全なEAP交換を実行します。

これは基本的に、新しいアソシエーションプロセスでのフレーム交換と同じです。ここでは、フレーム交換を確認できます。

WPA3 Enterprise 802.1x + FT Ax211接続フロー

WPA3 Enterprise 802.1x + FT Ax211接続フロー

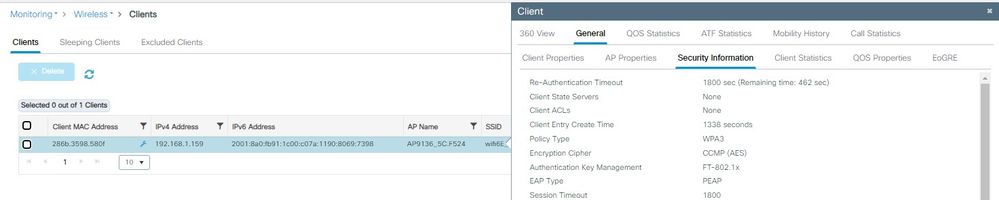

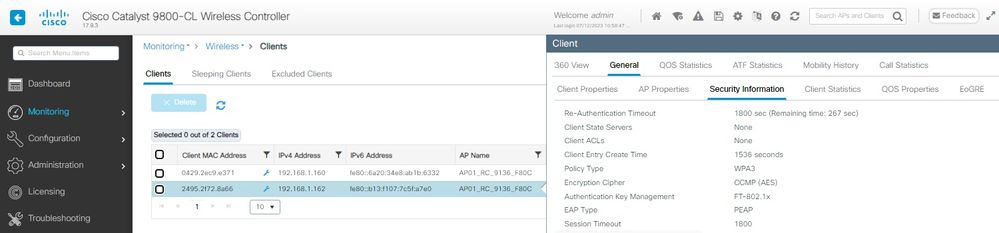

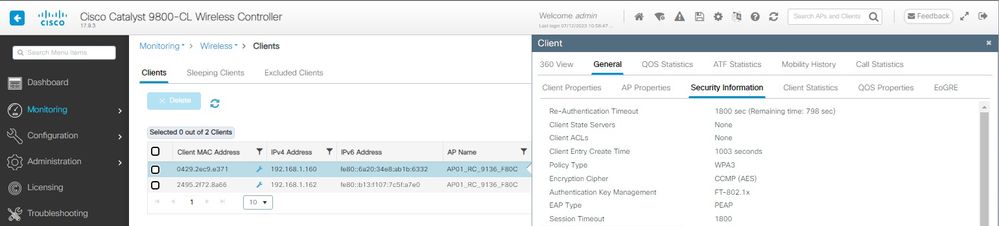

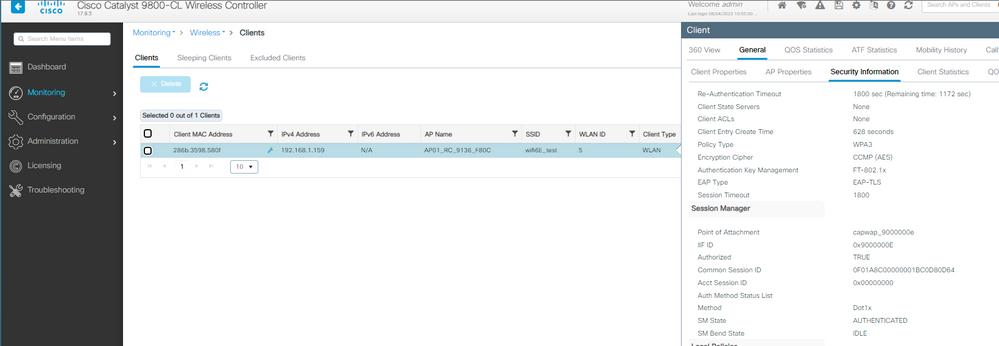

WLCでのクライアントの詳細:

WPA3 Enterprise 802.1x + FTクライアントの詳細

WPA3 Enterprise 802.1x + FTクライアントの詳細

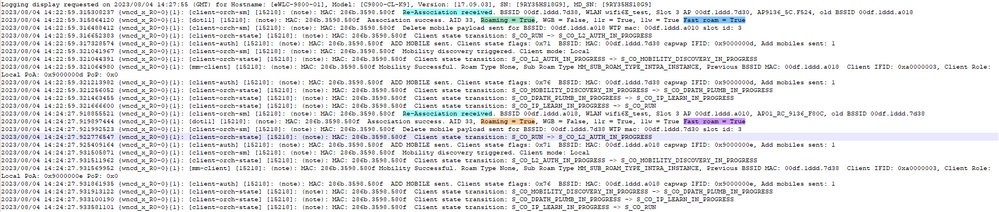

このクライアントは、DS上でFTを使用してテストされ、802.11rを使用してローミングすることができました。

FT over DSを使用したAX211ローミング

FT over DSを使用したAX211ローミング

また、FTローミングイベントも確認できます。

WPA3 Enterprise(FTあり)

WPA3 Enterprise(FTあり)

およびwlcからのクライアントraトレース:

NetGear A8000

WPA3-Enterpriseはこのクライアントではサポートされていません。

ピクセル6a

クライアントからのRSN情報に重点を置いたConnection OTA:

WPA3 Enterprise 802.1x + FT Pixel6aアソシエーション

WPA3 Enterprise 802.1x + FT Pixel6aアソシエーション

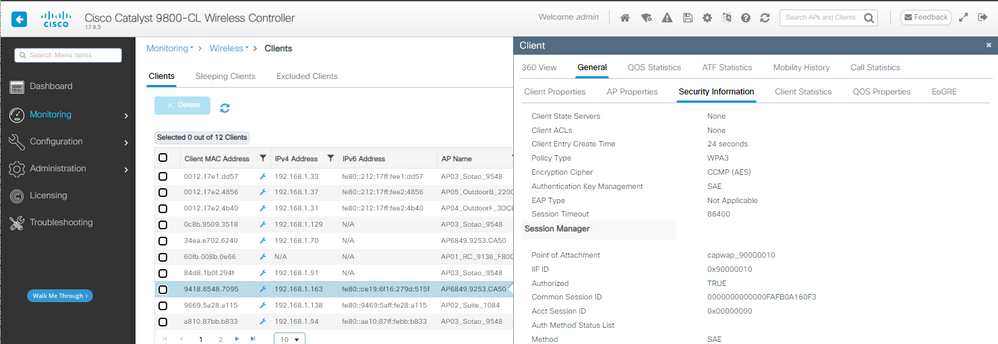

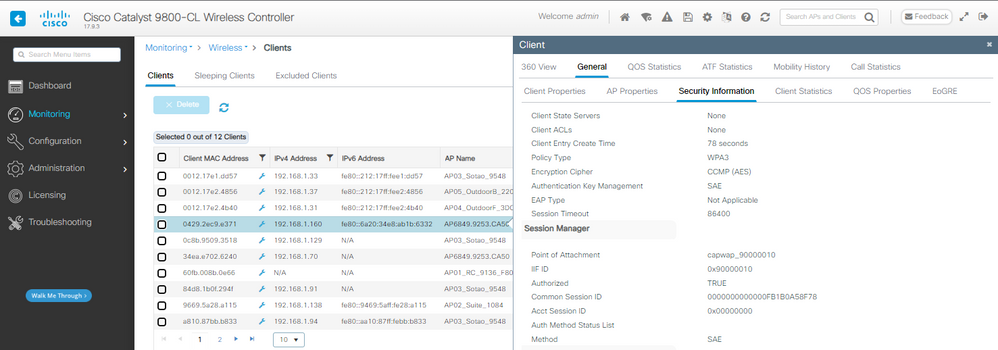

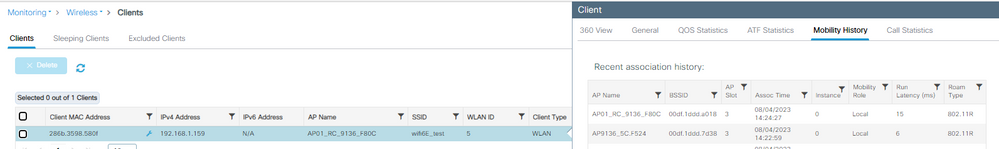

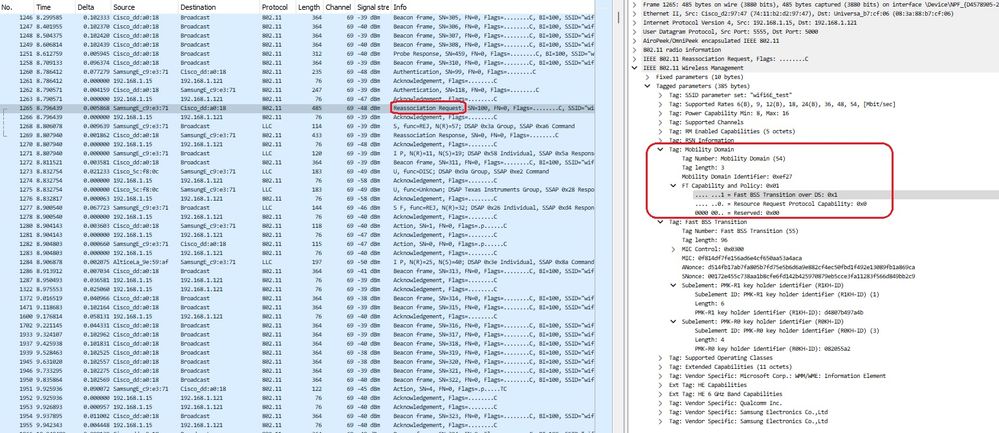

WLCでのクライアントの詳細:

WPA3 Enterprise 802.1x + FT Pixel6aクライアントの詳細

WPA3 Enterprise 802.1x + FT Pixel6aクライアントの詳細

ローミングタイプ802.11Rを確認できるOver the Airのローミングタイプに注目してください。

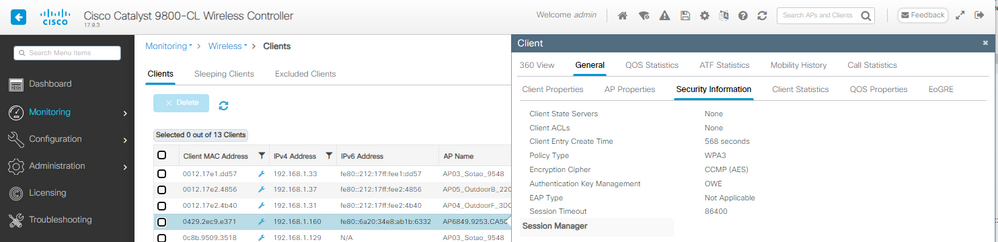

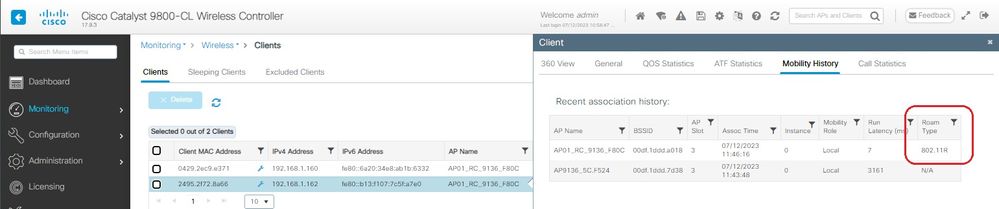

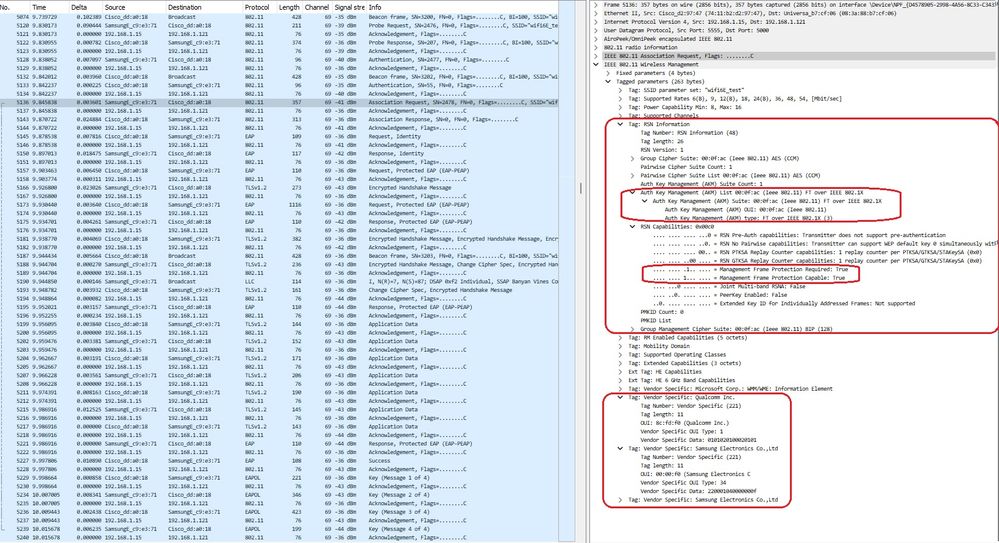

サムスンS23

クライアントからのRSN情報に重点を置いたConnection OTA:

S23 FToTAローミングイベント

S23 FToTAローミングイベント

WLCでのクライアントの詳細:

S23クライアントプロパティ

S23クライアントプロパティ

ローミングタイプ802.11Rを確認できるOver the Airのローミングタイプに注目してください。

S23ローミングタイプ802.11R

S23ローミングタイプ802.11R

このクライアントは、DS上でFTを使用してテストされ、802.11rを使用してローミングすることができました。

S23ローミングFToDSパケット

S23ローミングFToDSパケット

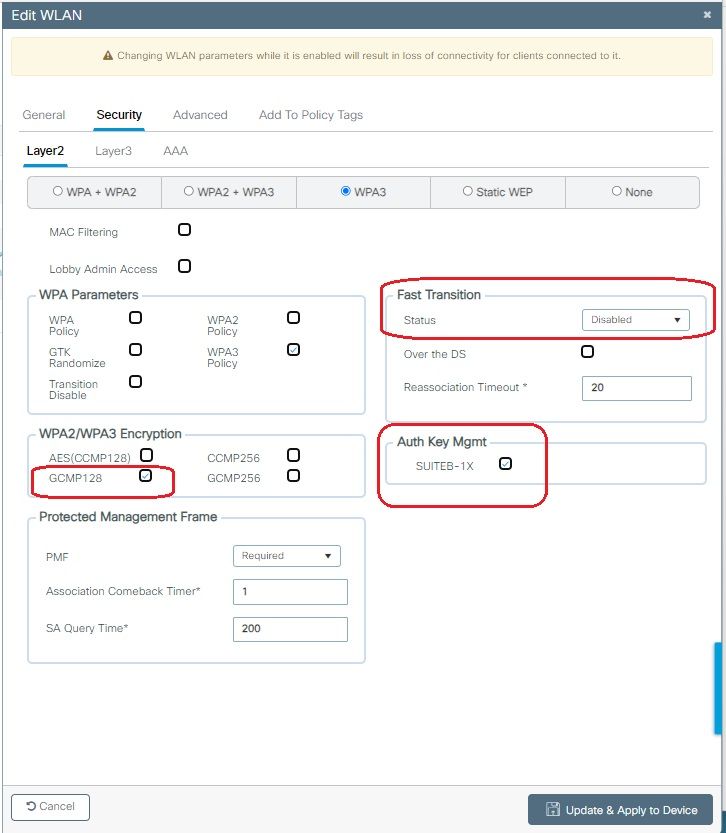

WPA3-Enterprise + GCMP128暗号+ SUITEB-1X

WLANセキュリティ設定:

WPA3 Enterprise SuiteB-1Xセキュリティ設定

WPA3 Enterprise SuiteB-1Xセキュリティ設定

注:FTはSUITEB-1Xではサポートされていません。

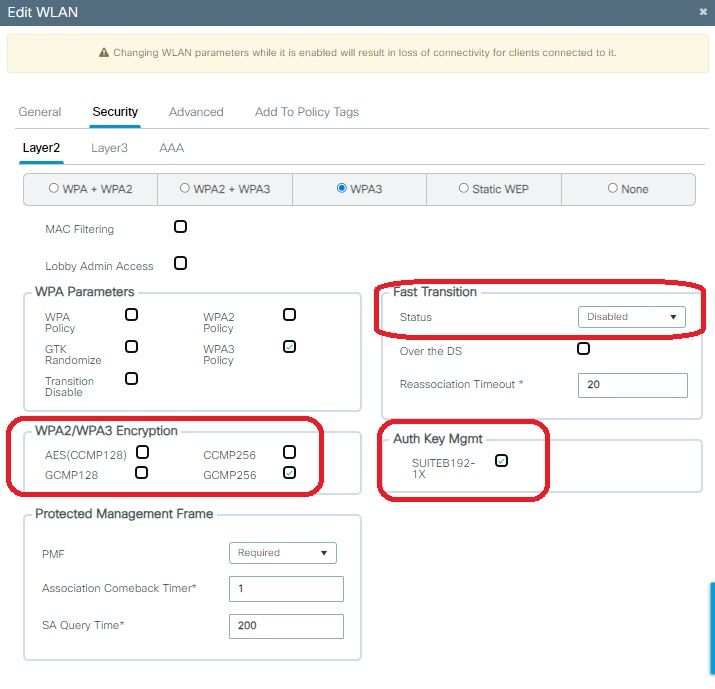

WLCのGUIでWLANのセキュリティ設定を表示します。

ビーコンOTAの検証:

WPA3 Enterprise SuiteB-1Xビーコン

WPA3 Enterprise SuiteB-1Xビーコン

テスト対象のクライアントは、SuiteB-1Xを使用してWLANに接続できず、このセキュリティ方式をサポートするクライアントは存在しません。

WPA3-Enterprise + GCMP256暗号+ SUITEB192-1X

WLANセキュリティ設定:

WPA3 Enterprise SUITEB192-1xのセキュリティ設定

WPA3 Enterprise SUITEB192-1xのセキュリティ設定

注:FTは、GCMP256+SUITEB192-1Xではサポートされていません。

WLC上のWLAN GUIのWLANリスト:

テストに使用するWLAN

テストに使用するWLAN

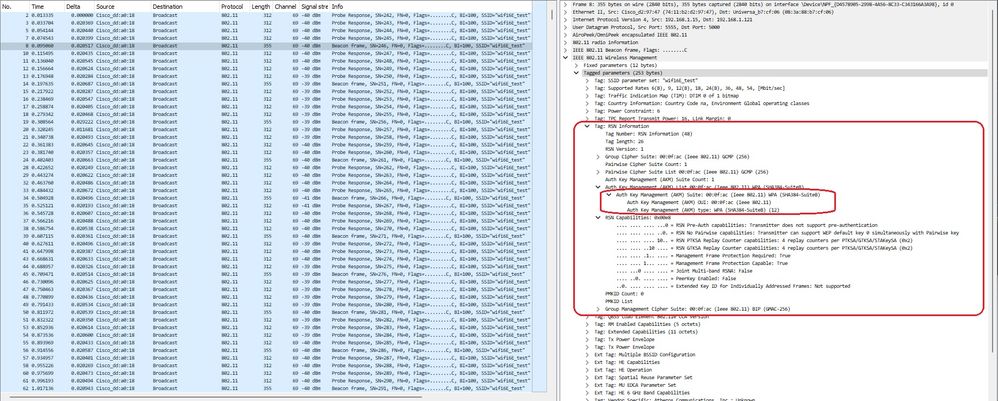

ビーコンOTAの検証:

WPA3 Enterprise SUITEB192-1xビーコン

WPA3 Enterprise SUITEB192-1xビーコン

ここでは、Wi-Fi 6Eクライアントの関連付けを確認できます。

インテルAX211

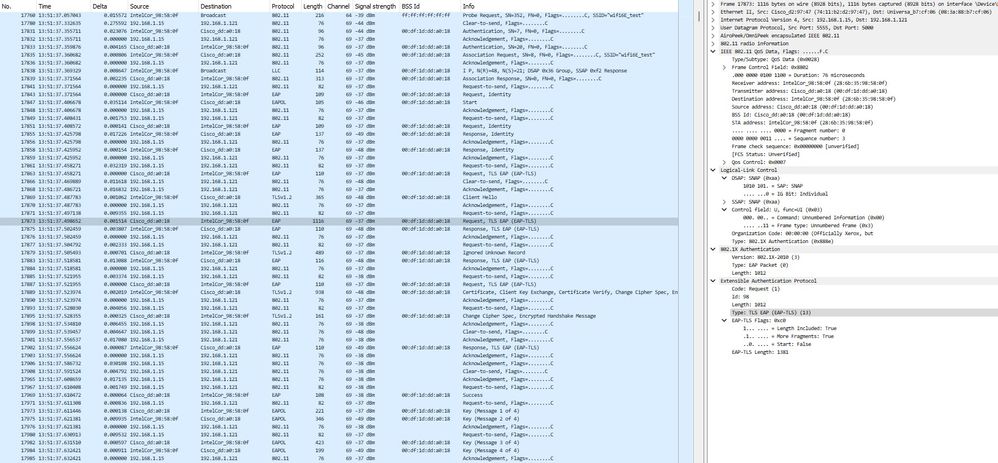

クライアントからのRSN情報に重点を置いたConnection OTA:

WPA3 EnterpriseとIntel AX211クライアントおよびRSNとのEAP-TLSアソシエーションの情報

WPA3 EnterpriseとIntel AX211クライアントおよびRSNとのEAP-TLSアソシエーションの情報

EAP-TLS交換の場合は次のようになります。

WPA3 EnterpriseとIntel AX211クライアントとのEAP-TLSアソシエーションおよびEAP-TLSの焦点

WPA3 EnterpriseとIntel AX211クライアントとのEAP-TLSアソシエーションおよびEAP-TLSの焦点

WLCでのクライアントの詳細:

EAP-TLSクライアントを使用するWPA3 Enterpriseの詳細

EAP-TLSクライアントを使用するWPA3 Enterpriseの詳細

NetGear A8000

WPA3-Enterpriseはこのクライアントではサポートされていません。

ピクセル6a

このドキュメントの作成時点では、このクライアントはEAP-TLSを使用してWPA3 Enterpriseに接続できませんでした。

これはクライアント側の問題であり、現在対処が行われており、解決されるとすぐに、このドキュメントは更新されます。

サムスンS23

このドキュメントの作成時点では、このクライアントはEAP-TLSを使用してWPA3 Enterpriseに接続できませんでした。

これはクライアント側の問題であり、現在対処が行われており、解決されるとすぐに、このドキュメントは更新されます。

セキュリティ結論

前のすべてのテストの結果は次のようになります。

| プロトコル |

暗号化 |

AKM |

AKM暗号 |

EAP方式 |

FT-OverTA |

FT-OverDS |

インテルAX211 |

Samsung/Google Android |

NetGear A8000 |

| 負担 |

AES-CCMP128 |

負担 |

適用外. |

適用外. |

適用外 |

適用外 |

サポート |

サポート |

サポート |

| SAE |

AES-CCMP128 |

SAE(H2Eのみ) |

SHA256 |

適用外. |

サポート |

サポート |

サポート:H2Eのみ、およびFT-oTA |

サポート:H2Eのみ。 |

サポート: |

| エンタープライズ |

AES-CCMP128 |

802.1x-SHA256 |

SHA256 |

PEAP/FAST/TLS |

サポート |

サポート |

サポート:SHA256およびFT-oTA/oDS |

サポート:SHA256およびFT-oTA、FT-oDS(S23) |

サポート:SHA256およびFT-oTA |

| エンタープライズ |

GCMP128 |

スイートB-1x |

SHA256-SuiteB |

PEAP/FAST/TLS |

サポート対象外 |

サポート対象外 |

サポート対象外 |

サポート対象外 |

サポート対象外 |

| エンタープライズ |

GCMP256 |

スイートB-192 |

SHA384-SuiteB |

[TLS] |

サポート対象外 |

サポート対象外 |

該当なし/未定 |

該当なし/未定 |

サポート対象外 |

トラブルシュート

このドキュメントで使用するトラブルシューティングは、次のオンラインドキュメントに基づいています。

トラブルシューティングの一般的なガイドラインは、クライアントがランダム化されたMACアドレスではなくデバイスMACを使用して接続していることを確認するために、クライアントMACアドレスを使用してWLCからデバッグモードでRAトレースを収集することです。

Over-the-Airのトラブルシューティングでは、APにサービスを提供するクライアントのチャネルでトラフィックをキャプチャするスニファモードでAPを使用することを推奨します。

注:debugコマンドを使用する前に、『debugコマンドの重要な情報』を参照してください。

関連情報

Wi-Fi 6E:Wi-Fiに関するホワイトペーパーの次の重要な章

Cisco Live - Catalyst Wi-Fi 6Eアクセスポイントによる次世代ワイヤレスネットワークの設計

Cisco Catalyst 9800シリーズワイヤレスコントローラソフトウェアコンフィギュレーションガイド17.9.x

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

08-Aug-2023 |

初版 |

シスコ エンジニア提供

- Tiago Antunes社シスコのテクニカルリーダー

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック