はじめに

このドキュメントでは、Catalyst 9800ワイヤレスコントローラとAruba ClearPass Policy Managerの統合について説明します。

前提条件

要件

次の項目に関する知識があり、設定と確認が完了していることを推奨します。

- Catalyst 9800ワイヤレスコントローラ

- Aruba ClearPassサーバ(プラットフォームのライセンス、アクセスライセンス、オンボードライセンスが必要)

- Windows ADの動作

- オプションの認証局(CA)

- 稼働中のDHCPサーバ

- 動作可能なDNSサーバ(証明書CRL検証に必要)

- ESXi

- 関連するすべてのコンポーネントがNTPに同期され、正しい時刻であることが確認されます(証明書の検証に必要)

- トピックの知識:

- C9800の導入と新しい構成モデル

- C9800でのFlexConnectの動作

- Dot1x認証

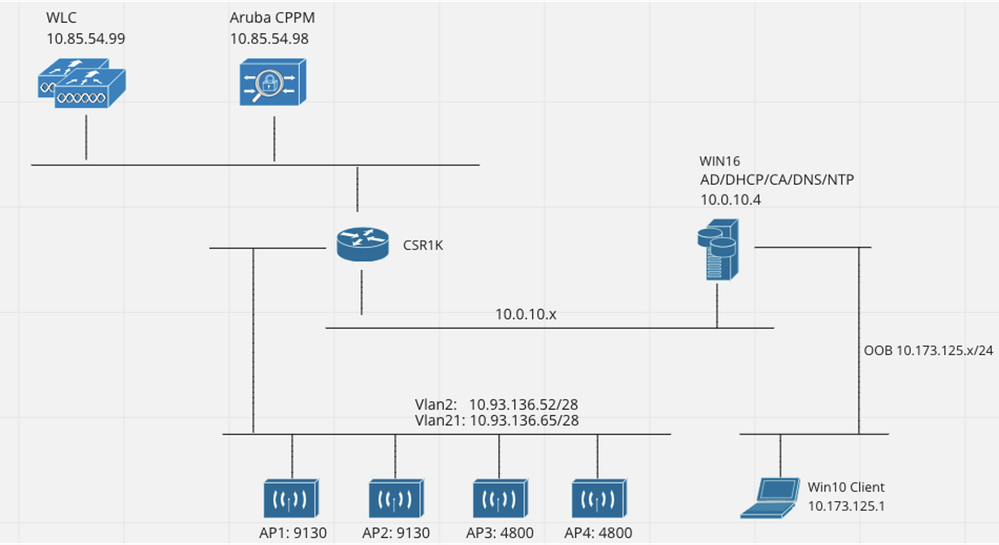

使用するコンポーネント

このドキュメントの情報は、次のハードウェアとソフトウェアのバージョンに基づいています。

- C9800-L-C Cisco IOS-XE 17.3.3

- C9130AX、4800 AP

- Aruba ClearPass、6-8-0-109592および6.8-3パッチ

- MS Windowsサーバ

- Active Directory(管理対象エンドポイントへの自動マシンベース証明書発行用に設定されたGP)

- オプション43およびオプション60のDHCPサーバ

- DNS サーバ

- すべてのコンポーネントの時刻同期を行うNTPサーバ

- CA

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Traffic flow

複数のブランチオフィスを持つ一般的な企業の導入では、各支社は企業の従業員にdot1xアクセスを提供するように設定されています。この設定例では、PEAPを使用して、中央データセンター(DC)に導入されたClearPassインスタンス経由で企業ユーザにdot1xアクセスを提供します。マシン証明書は、Microsoft ADサーバに対する従業員クレデンシャルの検証と組み合わせて使用されます。

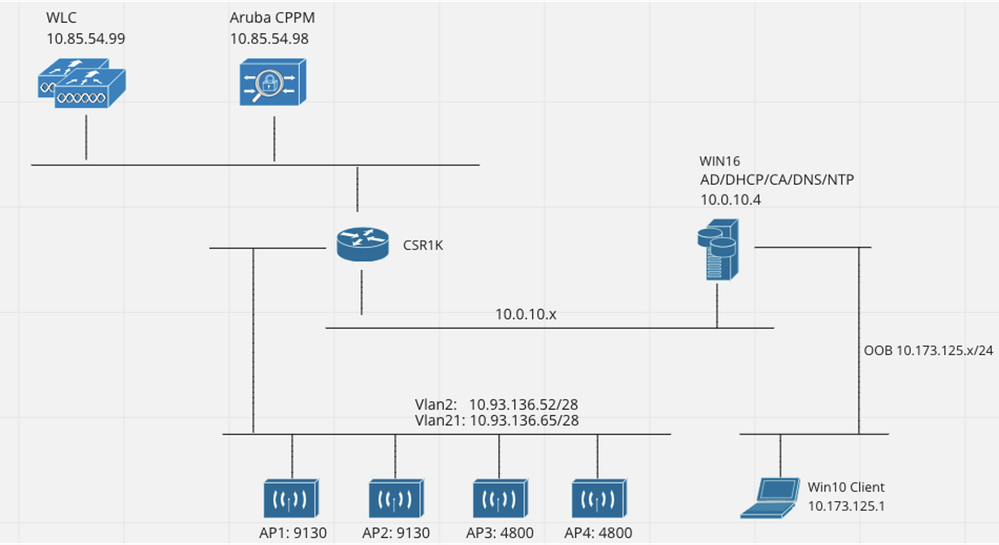

ネットワーク図

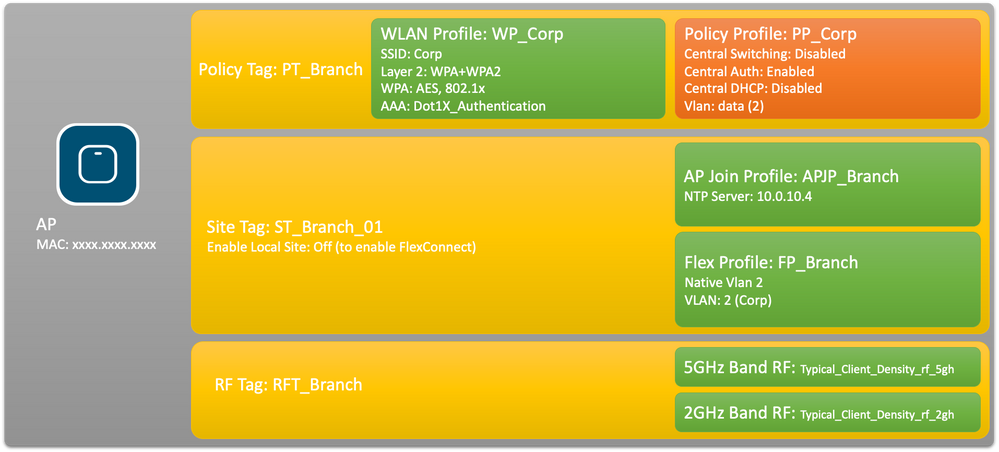

Catalyst 9800ワイヤレスコントローラの設定

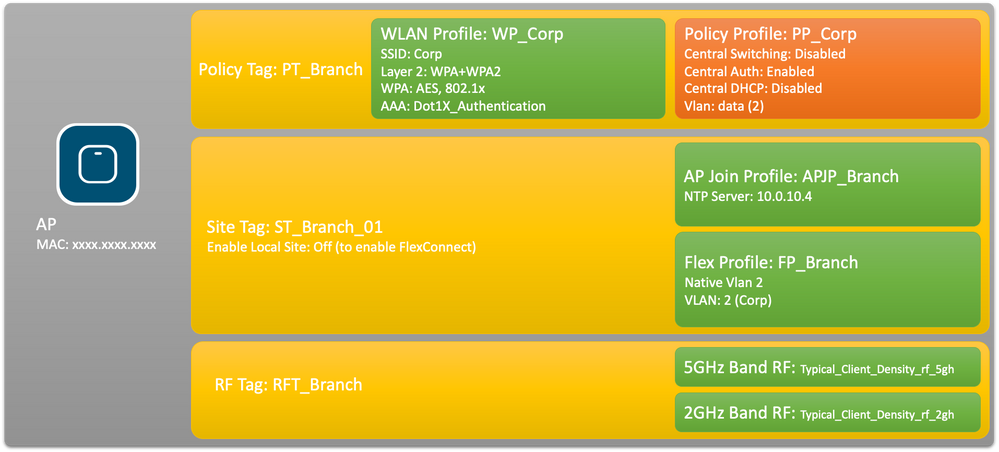

この設定例では、C9800の新しい設定モデルを利用して、企業のブランチへのdot1x企業アクセスを提供するために必要なプロファイルとタグを作成します。結果の設定を図にまとめます。

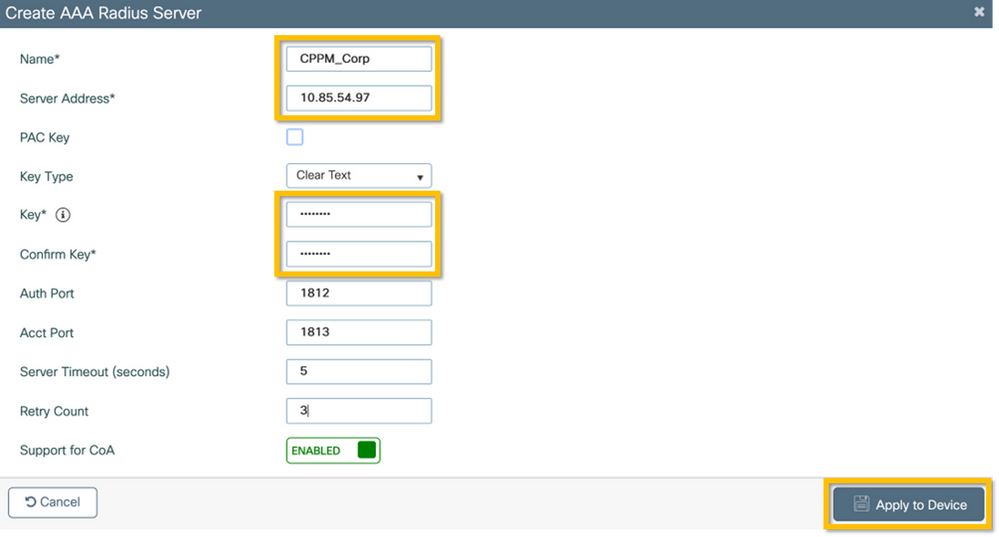

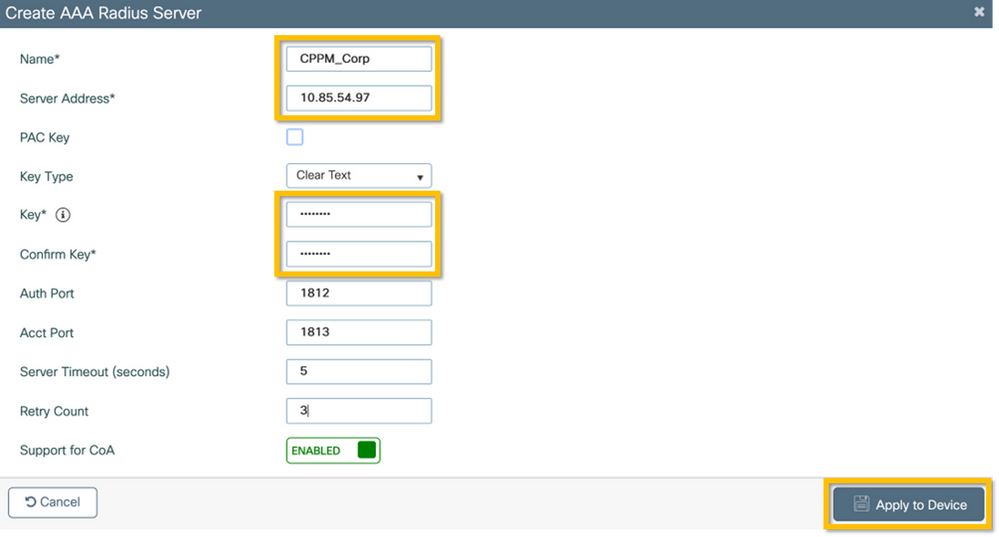

C9800:dot1xのAAAパラメータの設定

ステップ 1:Aruba ClearPass Policy Manager「Corp」サーバを9800 WLC設定に追加します。Configuration > Security > AAA > Servers/Groups > RADIUS > Serversの順に移動します。 +Addをクリックして、RADIUSサーバの情報を入力します。 次の図に示すように、Apply to Deviceボタンをクリックします。

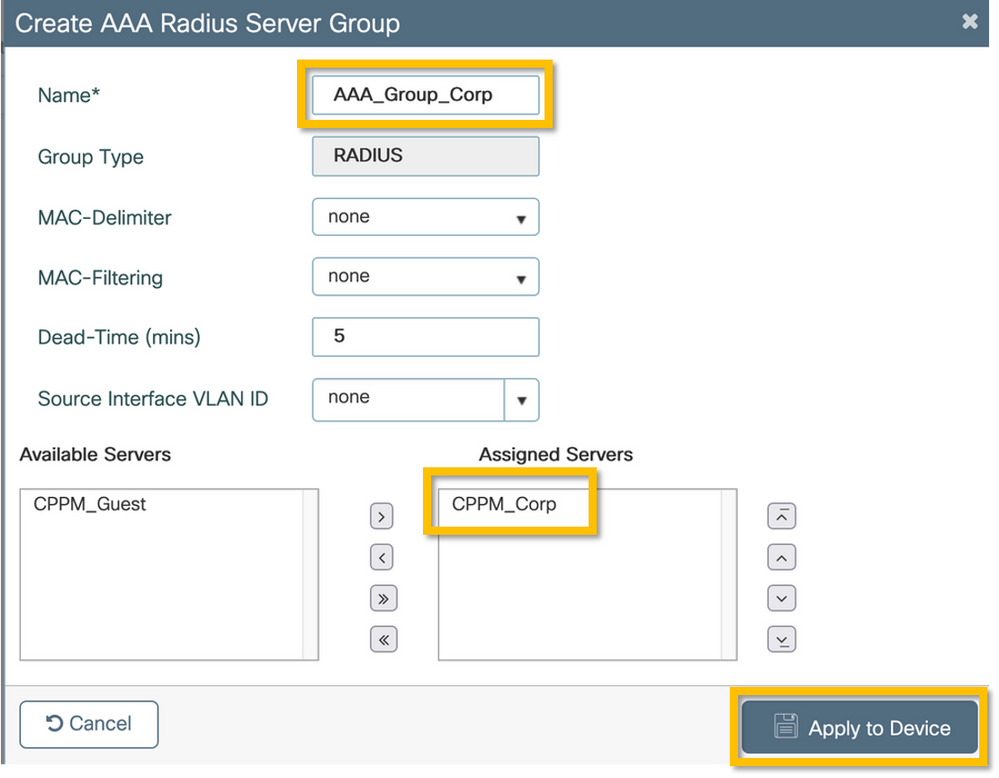

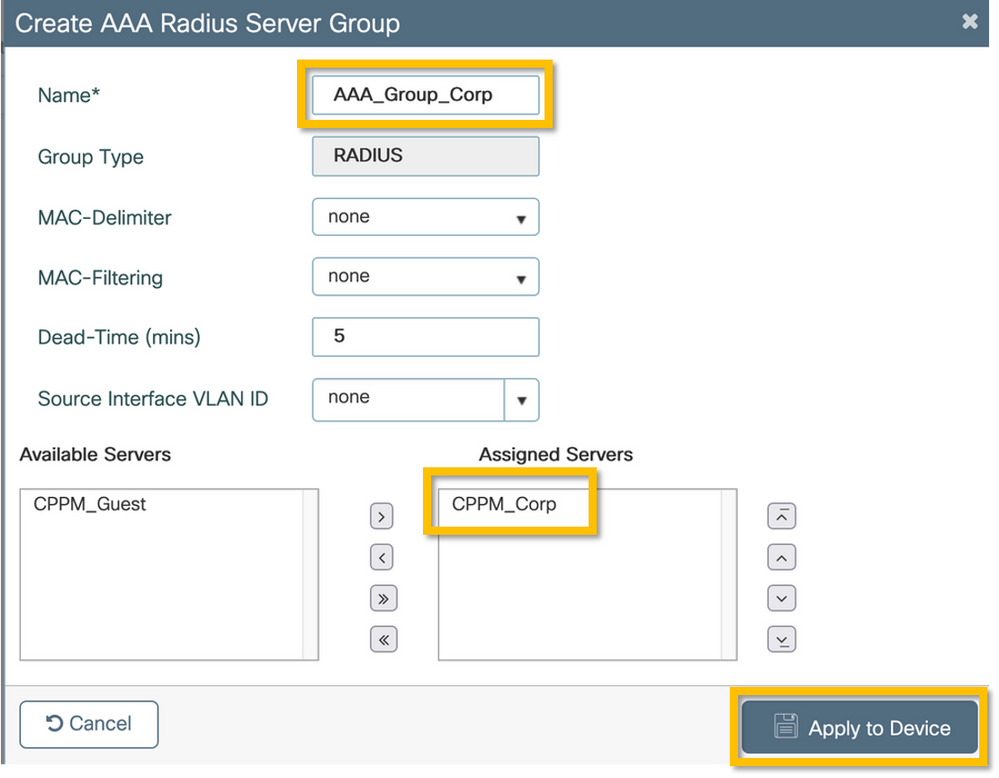

ステップ 2:企業ユーザのAAAサーバグループを定義します。 Configuration > Security > AAA > Servers/Groups > RADIUS > Groupsの順に移動し、+Addをクリックして、RADIUSサーバグループ名を入力し、RADIUSサーバ情報を割り当てます。次の図に示すように、Apply to Deviceボタンをクリックします。

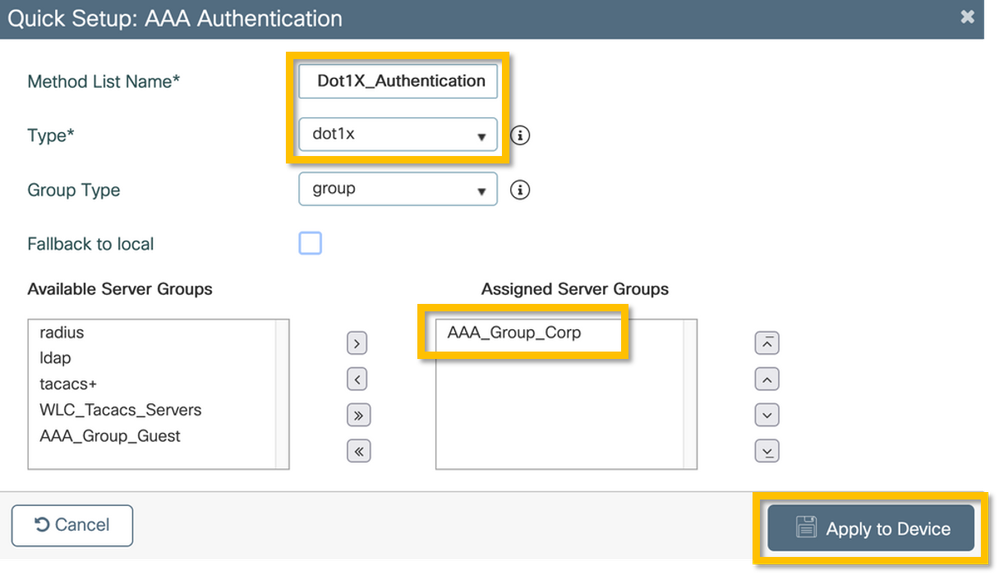

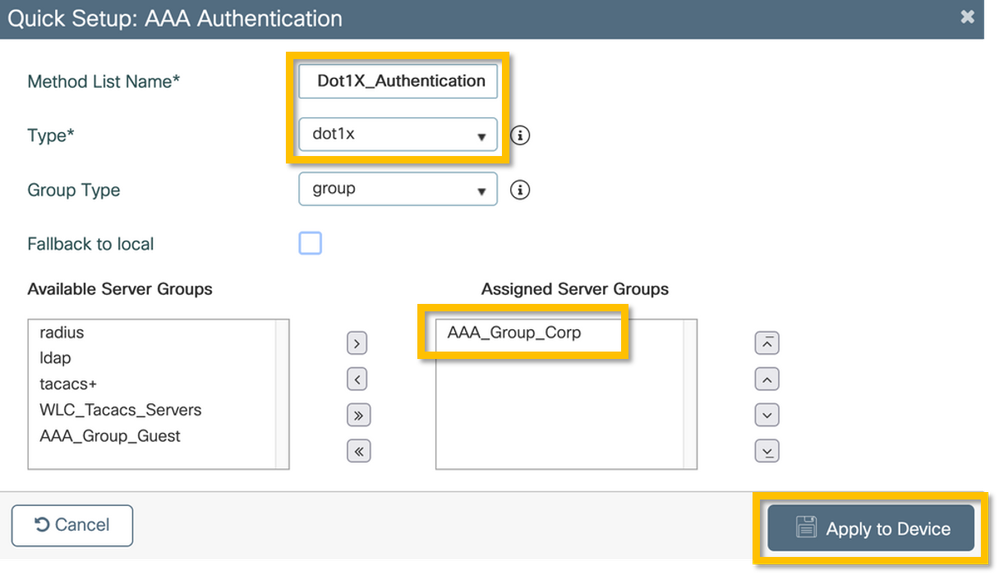

ステップ 3:企業ユーザのdot1x認証方式リストを定義します。Configuration > Security > AAA > AAA Method List > Authenticationの順に移動し、+Addをクリックします。ドロップダウンメニューからType dot1xを選択します。 次の図に示すように、Apply to Deviceボタンをクリックします。

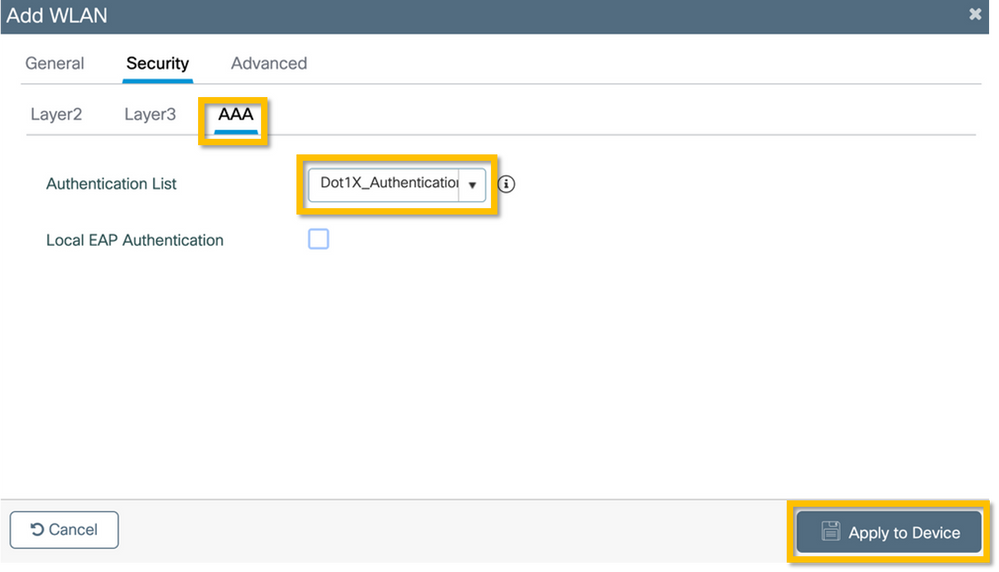

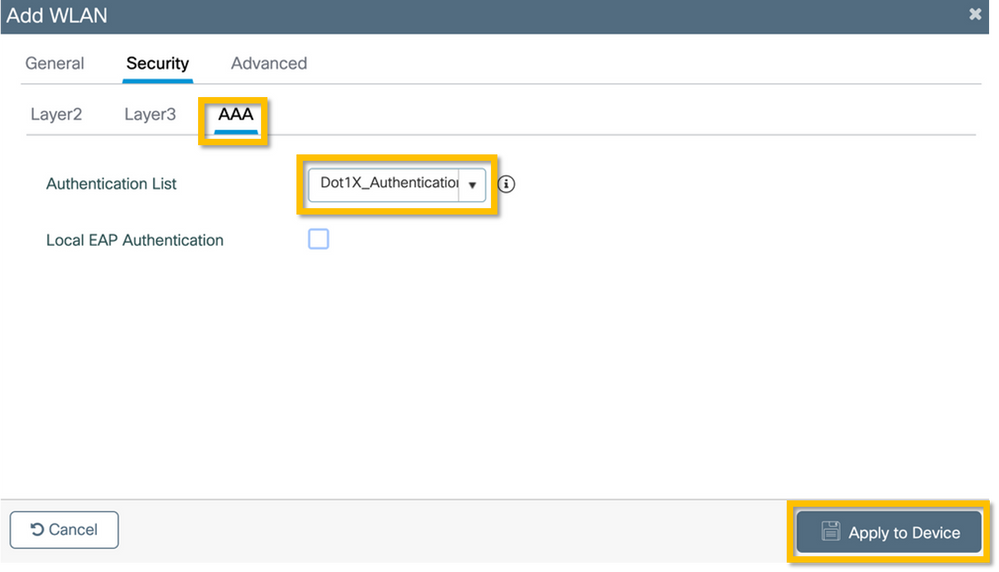

C9800:「Corp」WLANプロファイルの設定

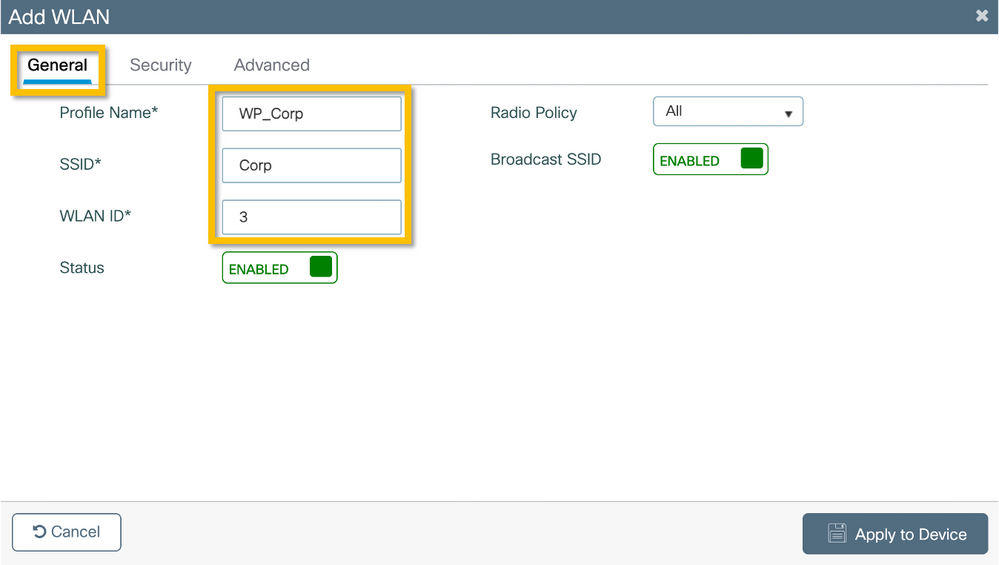

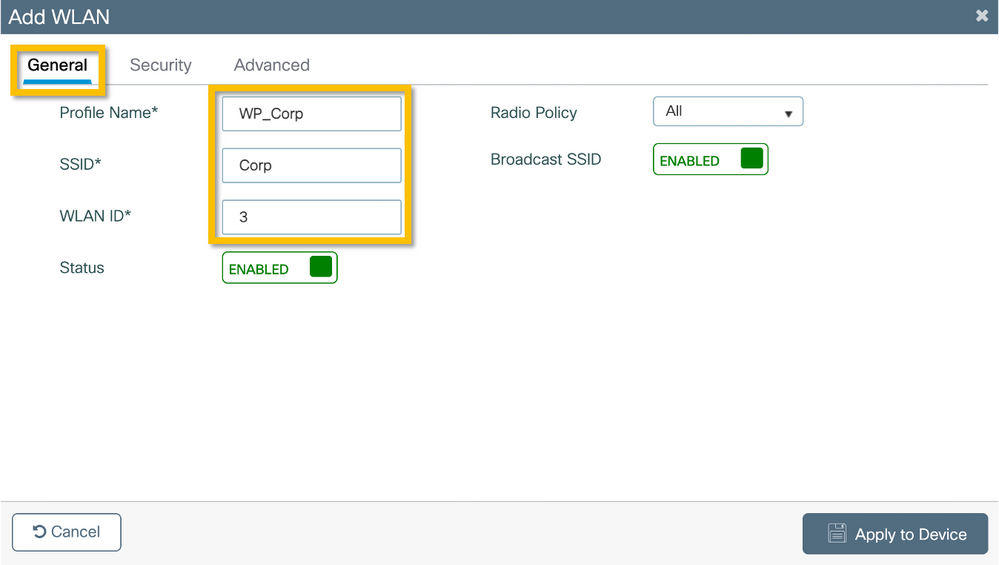

ステップ 1:Configuration > Tags & Profiles > Wirelessの順に移動し、+Addをクリックします。プロファイル名、SSID「Corp」、および未使用のWLAN IDを入力します。

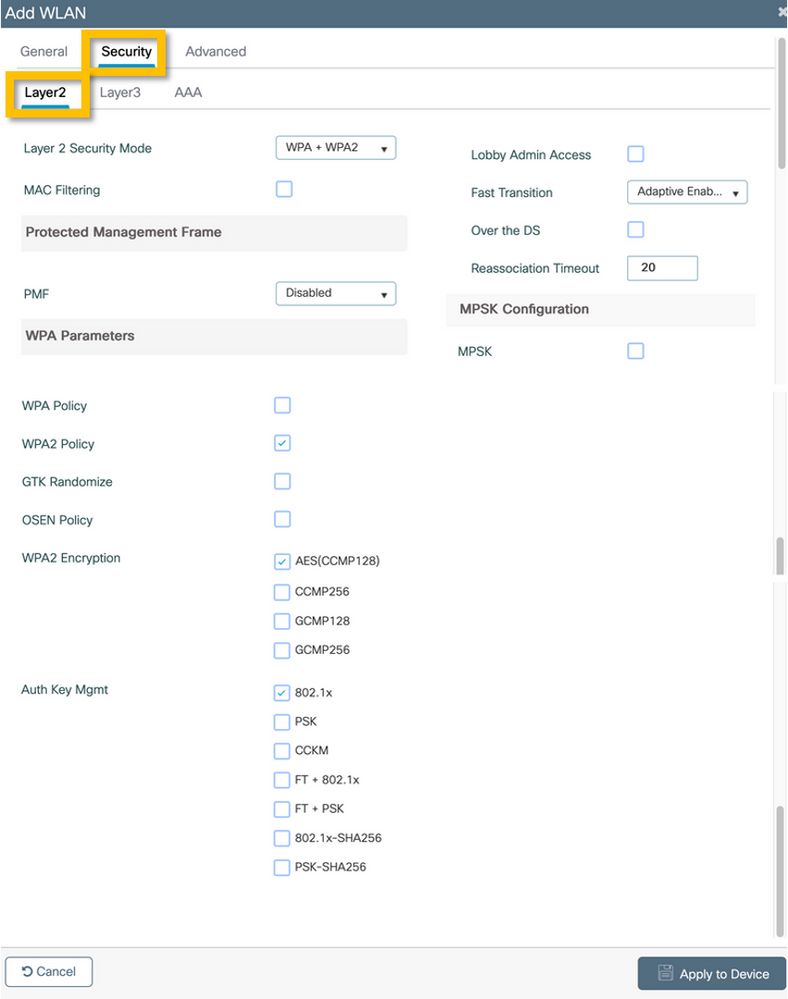

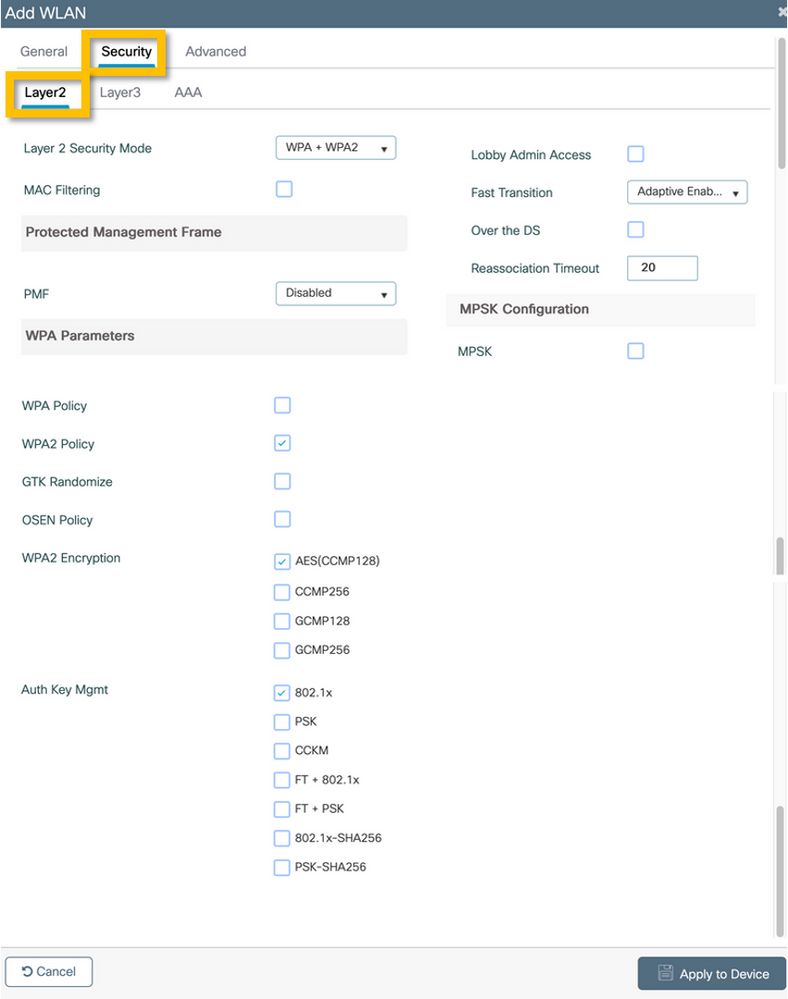

ステップ 2:SecurityタブとLayer2サブタブに移動します。この設定例のデフォルトパラメータを変更する必要はありません。

ステップ 3:AAAサブタブに移動し、以前に設定した認証方式リストを選択します。次の図に示すように、Apply to Deviceボタンをクリックします。

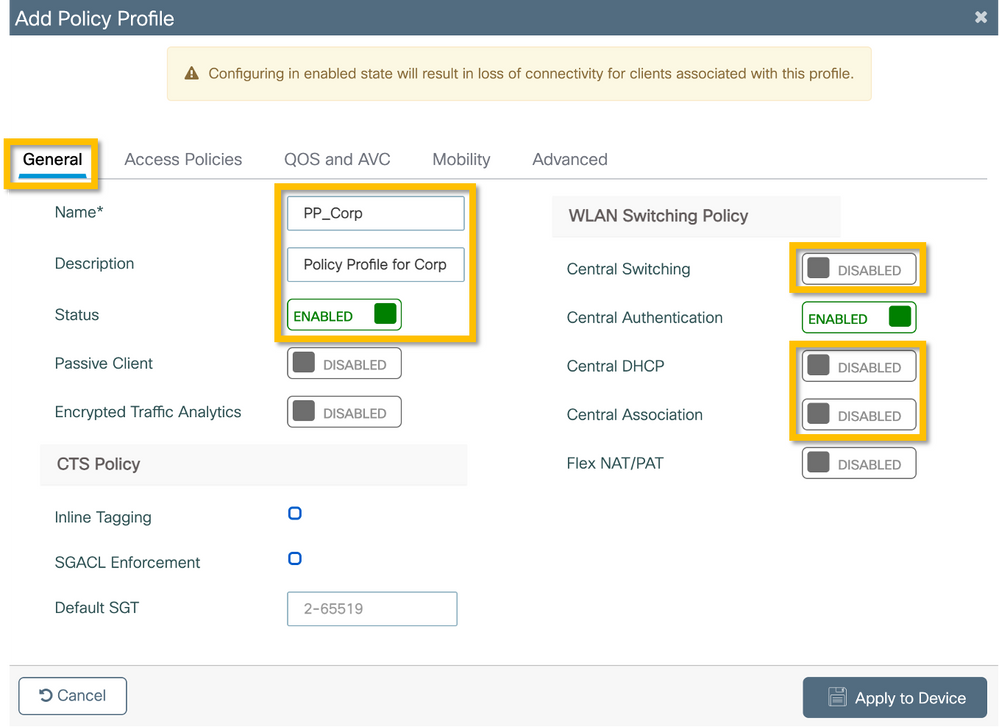

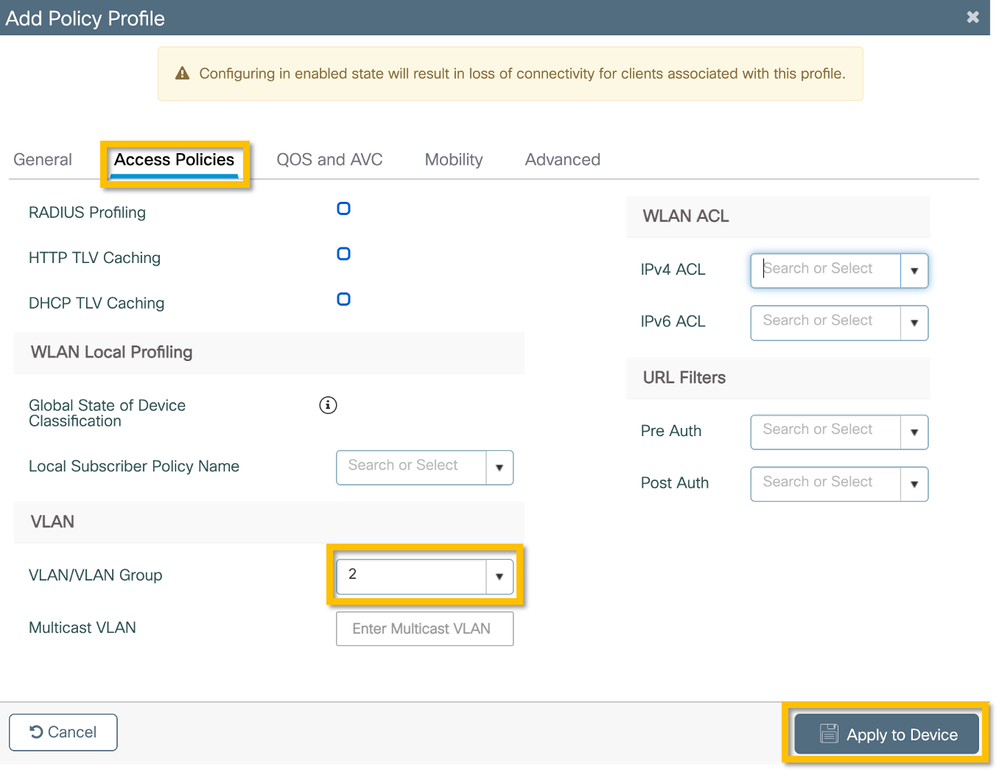

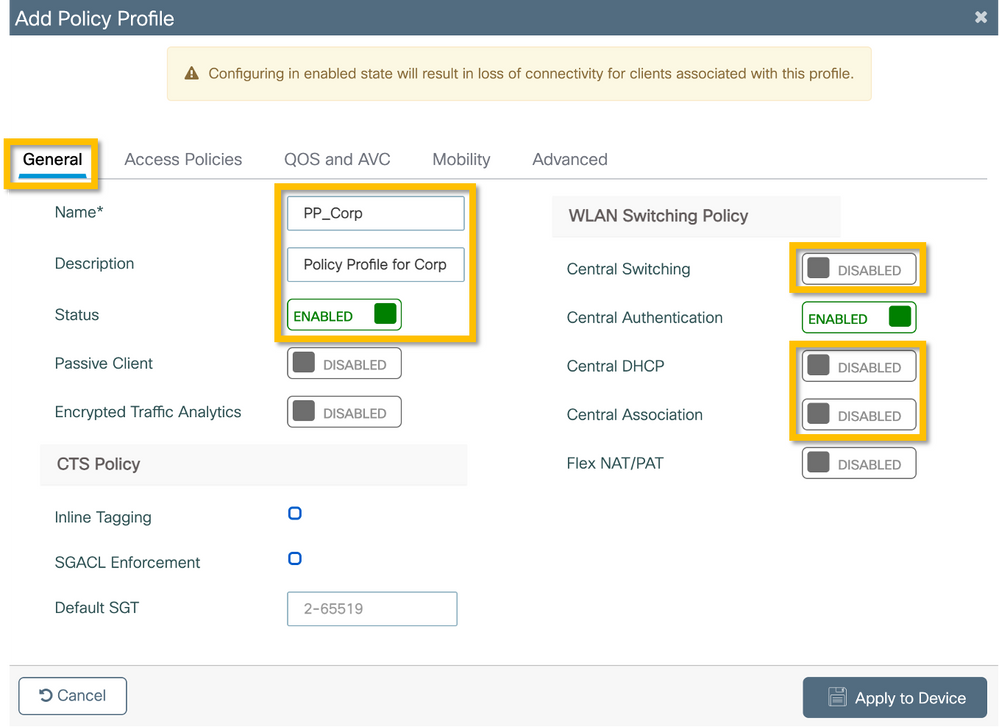

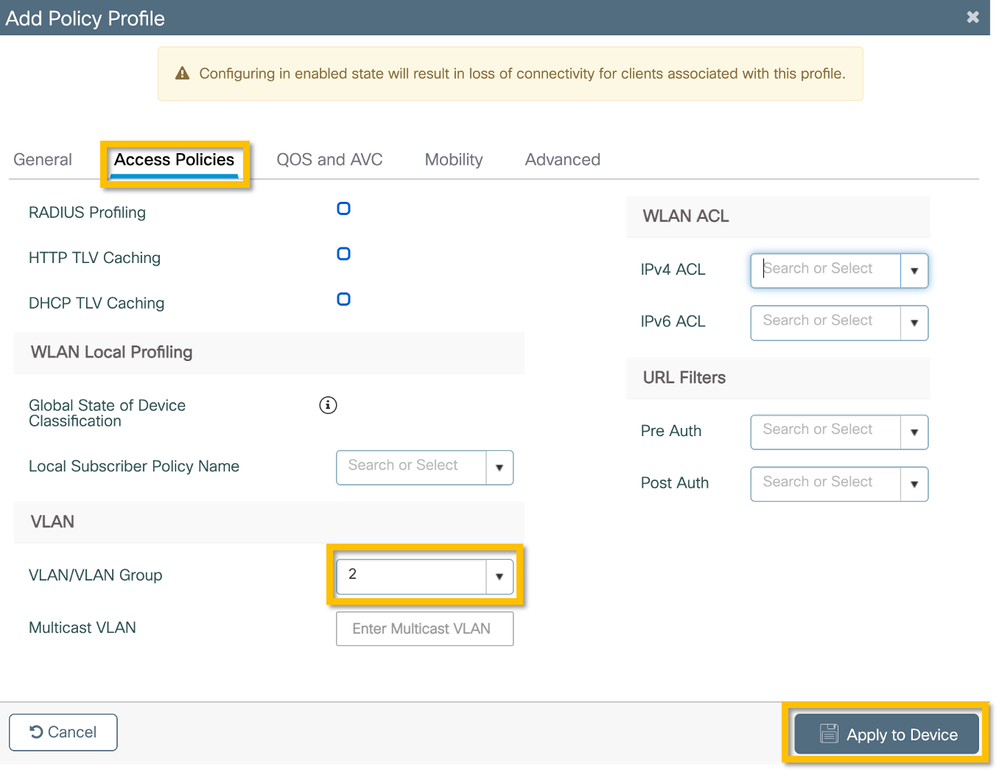

C9800:ポリシープロファイルの設定

ステップ 1:Configuration > Tags & Profiles > Policyの順に移動し、+Addをクリックして、ポリシープロファイルの名前と説明を入力します。ポリシーを有効にし、中央スイッチング、DHCP、およびアソシエーションを無効にします。図に示すように、企業ユーザトラフィックはAPでローカルにスイッチングされます。

ステップ 2:Access Policiesタブに移動し、企業ユーザトラフィック用にブランチで使用するVLANのIDを手動で入力します。このVLANは、C9800自体で設定する必要はありません。詳細に従って、Flex Profileで設定する必要があります。ドロップダウンリストからVLAN名を選択しないでください(詳細については、Cisco Bug ID CSCvn48234 を参照してください)。次の図に示すように、Apply to Deviceボタンをクリックします。

を参照してください)。次の図に示すように、Apply to Deviceボタンをクリックします。

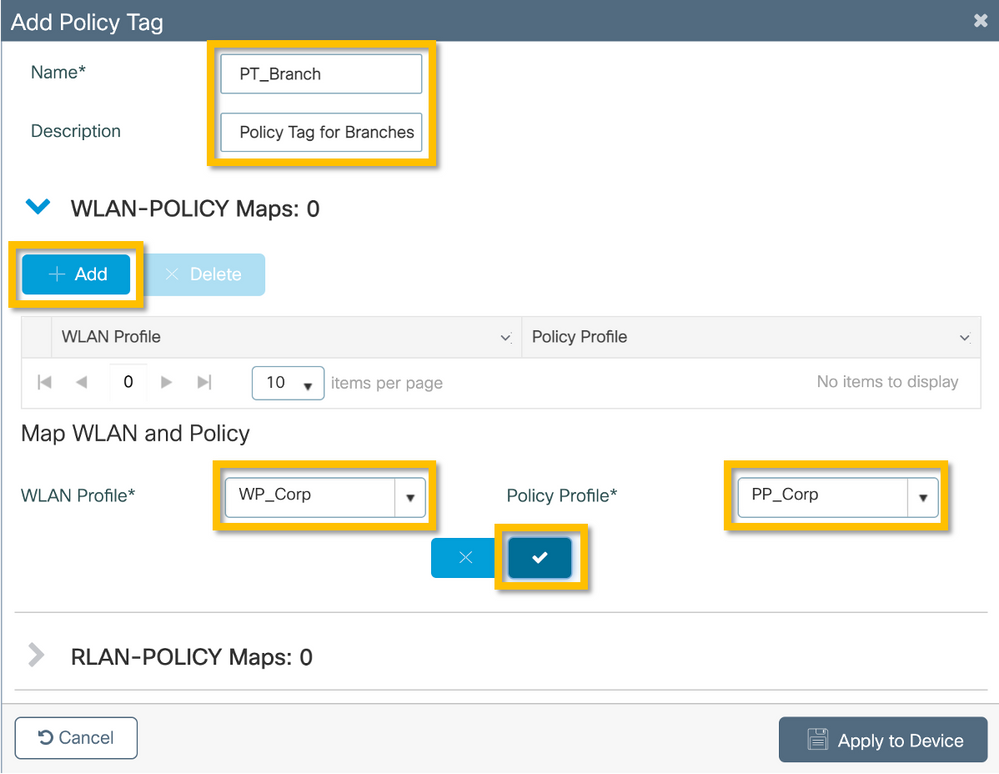

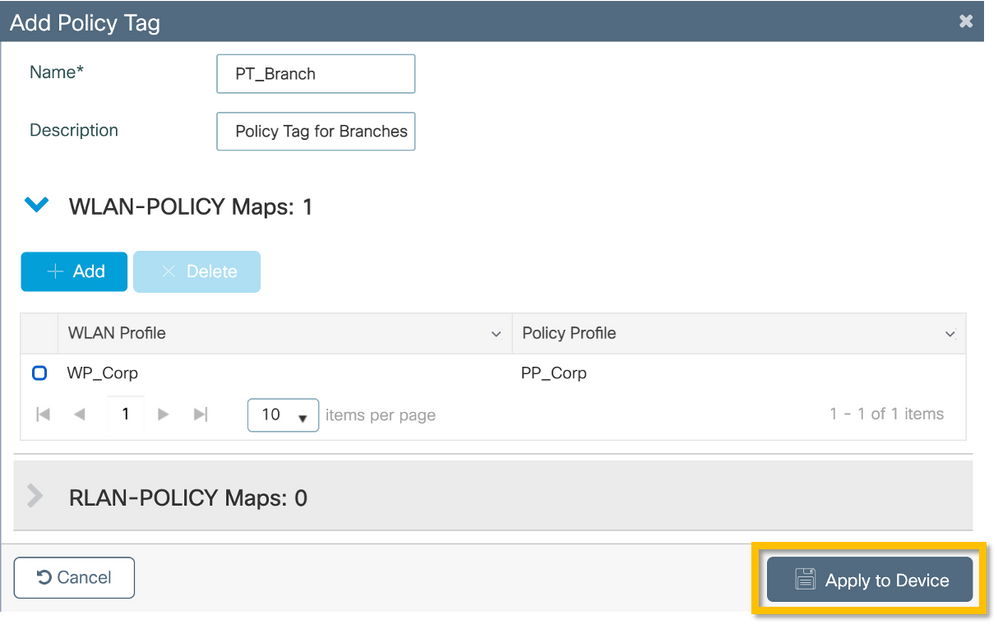

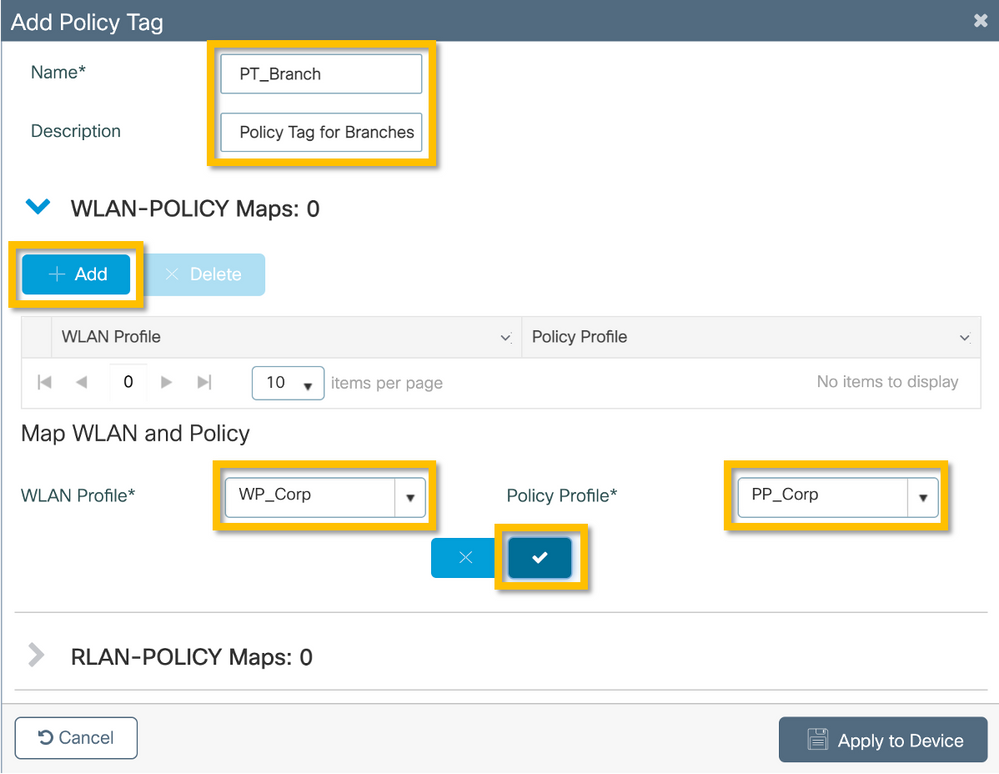

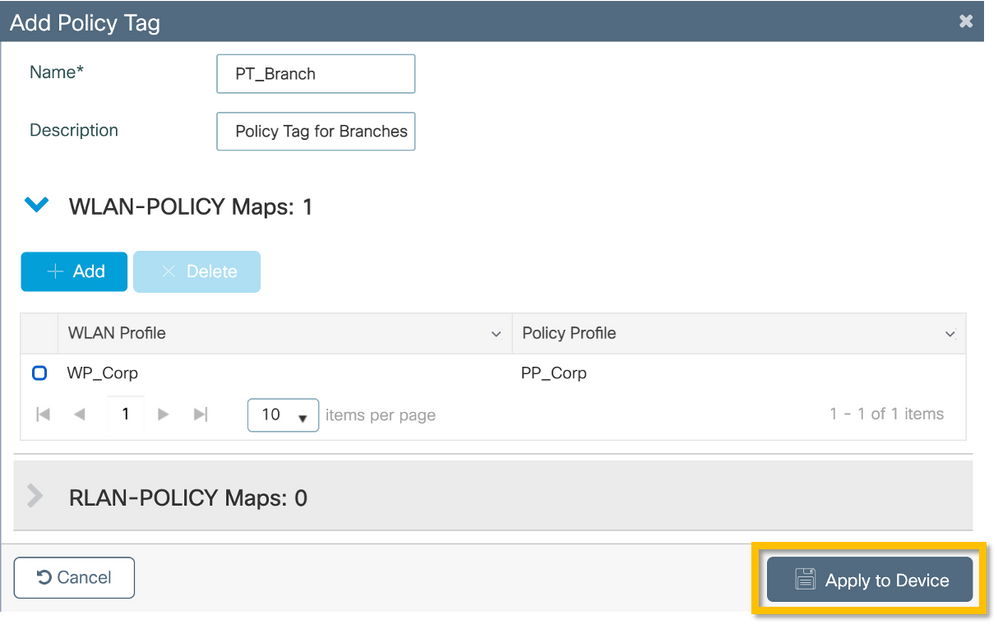

C9800:ポリシータグの設定

WLANプロファイル(WP_Corp)とポリシープロファイル(PP_Corp)が作成されたら、これらのWLANとポリシープロファイルをバインドするためにポリシータグを作成する必要があります。このポリシータグは、アクセスポイントに適用されます。アクセスポイントでこのポリシータグを割り当てると、アクセスポイントの設定がトリガーされ、選択したSSIDが有効になります。

ステップ 1:Configuration > Tags & Profiles > Tagsの順に移動し、Policyタブを選択して、+Addをクリックします。Policy Tagの名前と説明を入力します。WLAN-POLICY Mapsの下の+Addをクリックします。前の手順で作成したWLANプロファイルとポリシープロファイルを選択し、次の図に示すようにチェックマークボタンをクリックします。

ステップ 2: 確認し、次の図に示すようにApply to Deviceボタンをクリックします。

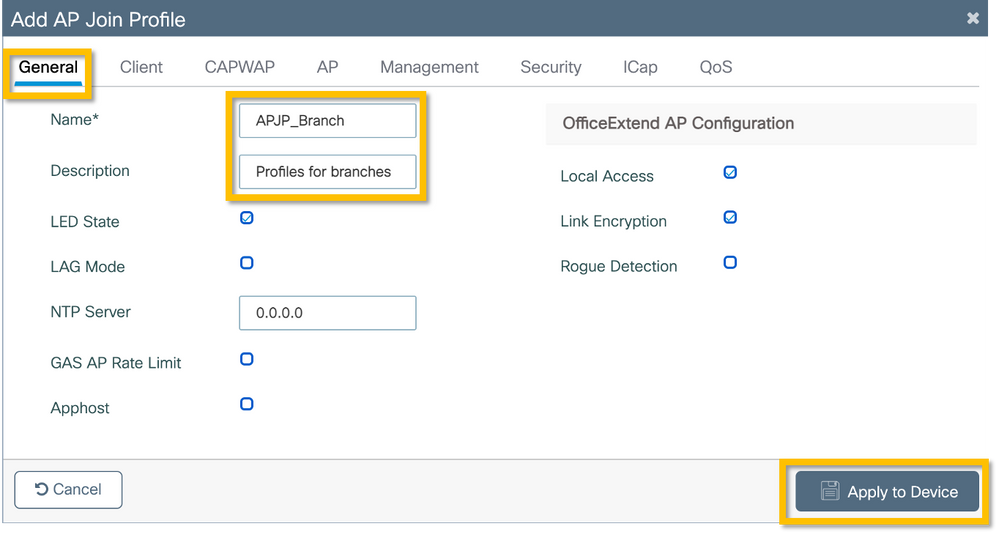

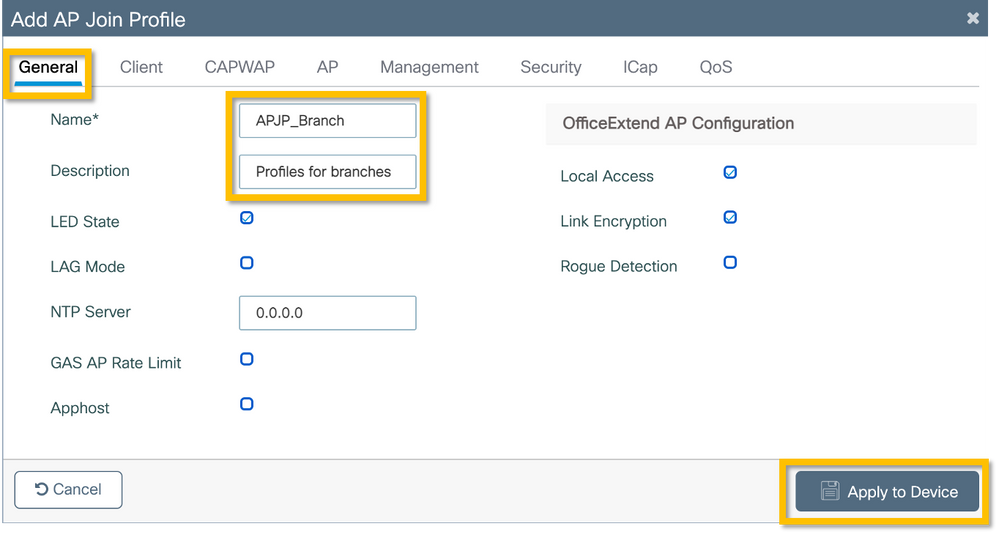

C9800 - AP加入プロファイル

AP加入プロファイルとFlexプロファイルを設定し、サイトタグを使用してアクセスポイントに割り当てる必要があります。ブランチ内で802.11r Fast Transition(FT)をサポートし、そのブランチのAP間でのみクライアントPMKの配布を制限するには、各ブランチに異なるサイトタグを使用する必要があります。 複数のブランチで同じサイトタグを再利用しないことが重要です。AP加入プロファイルを設定します。すべてのブランチが類似している場合は、単一のAP加入プロファイルを使用できます。また、設定されているパラメータの一部を異なるものにする必要がある場合は、複数のプロファイルを作成できます。

ステップ 1:Configuration > Tags & Profiles > AP Joinの順に移動し、+Addをクリックします。 AP加入プロファイルの名前と説明を入力します。次の図に示すように、Apply to Deviceボタンをクリックします。

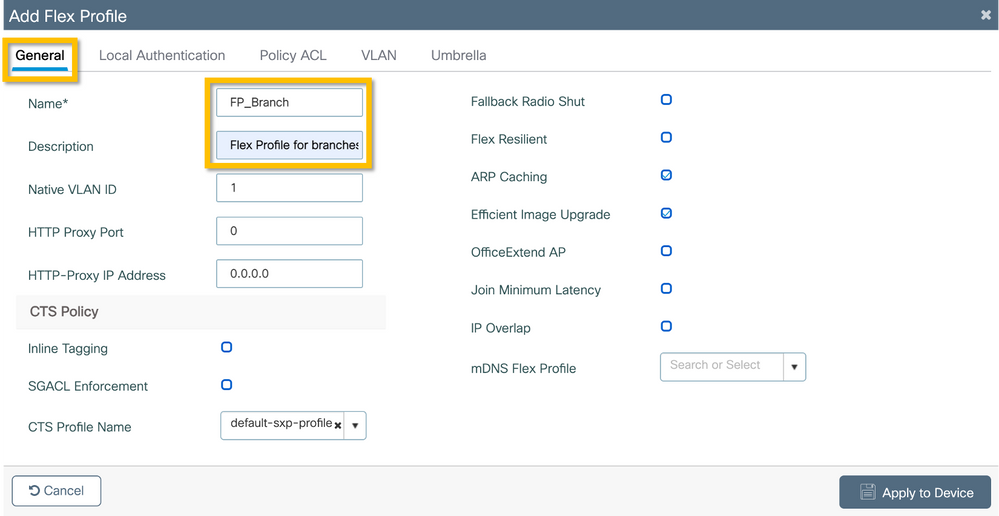

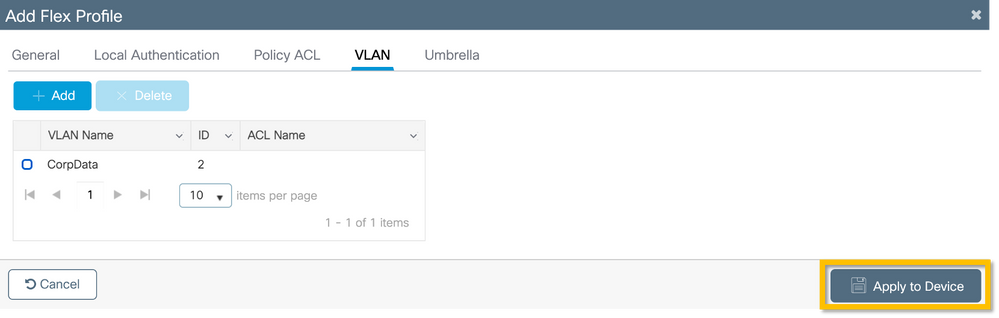

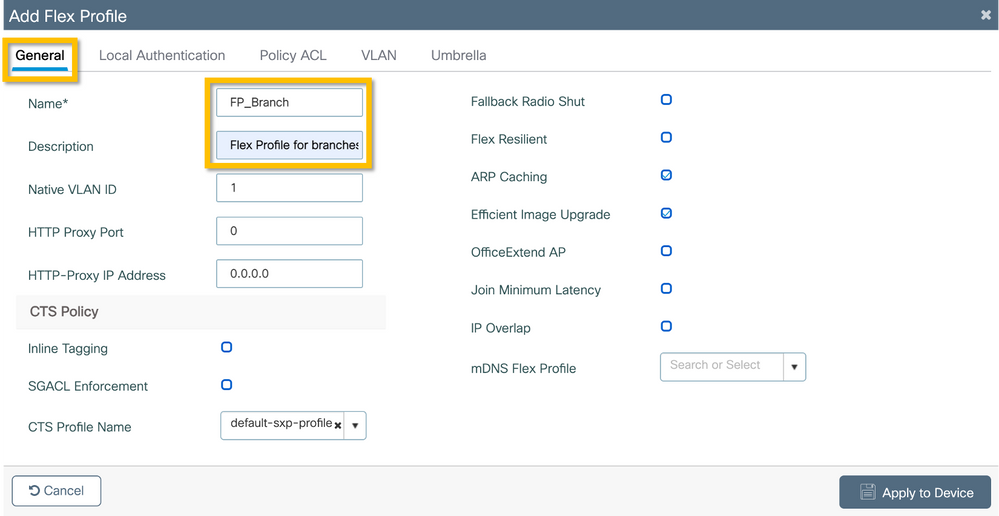

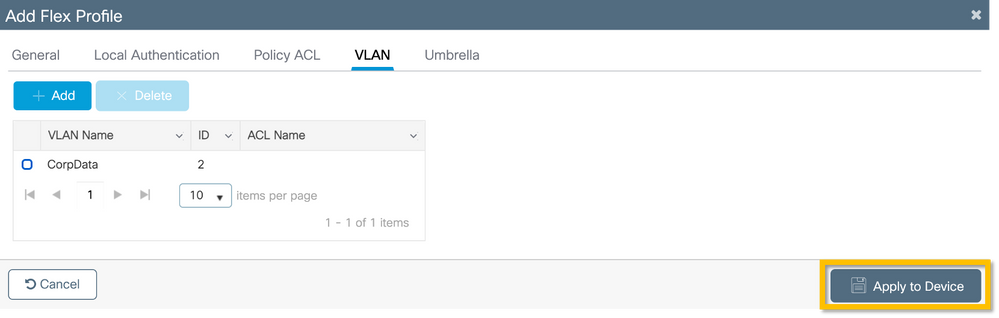

C9800 – フレックスプロファイル

次に、Flex Profileを設定します。ここでも、すべてのブランチが類似していて、同じVLAN/SSIDマッピングを持つ場合は、単一のプロファイルをすべてのブランチに使用できます。また、VLAN割り当てなどの設定パラメータが異なる場合は、複数のプロファイルを作成できます。

ステップ 1:Configuration > Tags & Profiles > Flexの順に移動し、+Addをクリックします。 フレックスプロファイルの名前と説明を入力します。

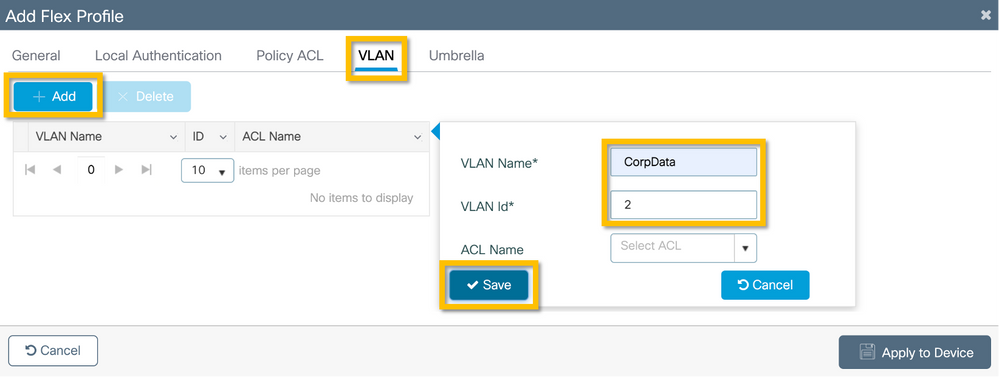

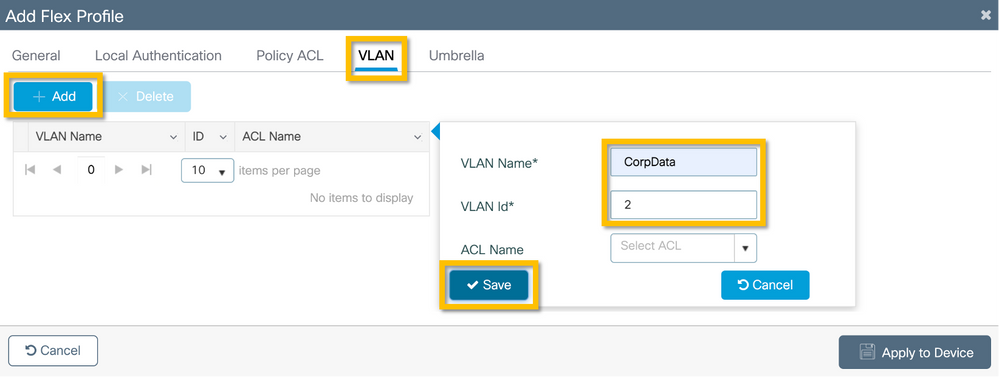

ステップ 2:VLANタブに移動し、+Addをクリックします。 APが企業ユーザトラフィックをローカルにスイッチングするために使用する必要があるブランチのローカルVLANのVLAN名とIDを入力します。次の図に示すように、Saveボタンをクリックします。

ステップ 3: 確認し、次の図に示すようにApply to Deviceボタンをクリックします。

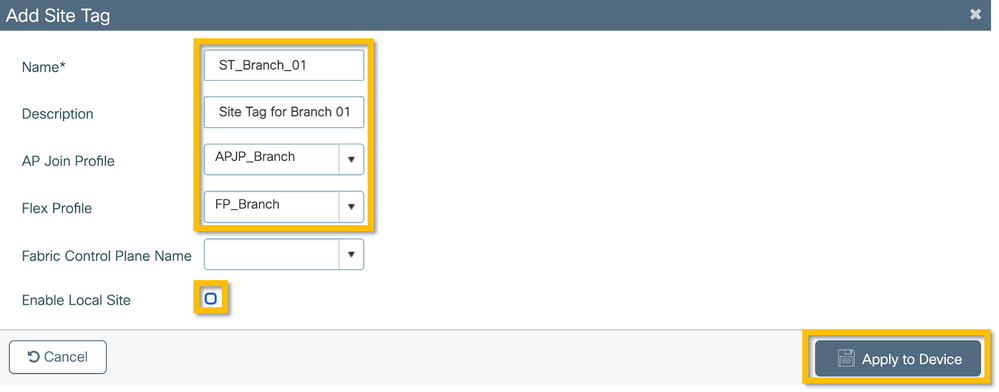

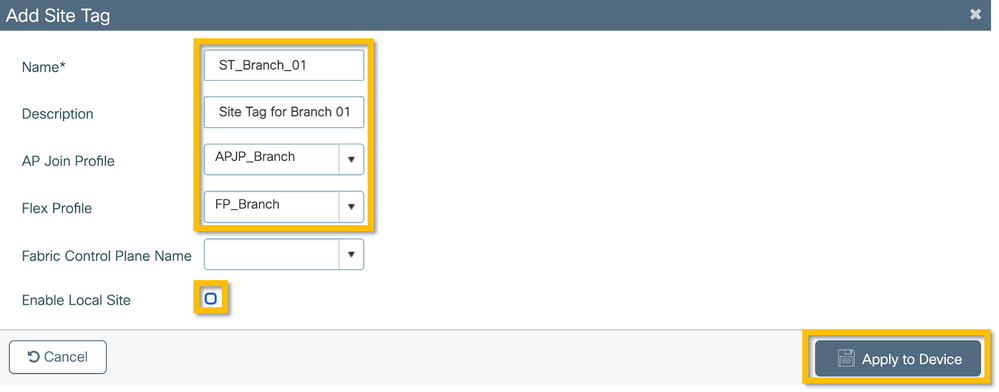

C9800 – サイトタグ

サイトタグは、参加プロファイルとフレックスプロファイルをアクセスポイントに割り当てるために使用します。 前述のように、ブランチ内で802.11r Fast Transition(FT)をサポートし、そのブランチのAP間でのみクライアントPMKの配布を制限するには、各ブランチに異なるサイトタグを使用する必要があります。 複数のブランチで同じサイトタグを再利用しないことが重要です。

ステップ 1: Configuration > Tags & Profiles > Tagsの順に移動し、Siteタブを選択して、+Addをクリックします。Site Tagの名前と説明を入力し、作成したAP加入プロファイルを選択します。次に、Enable Local Siteボックスのチェックマークを外し、前に作成したFlex Profileを選択します。Enable Local Siteボックスのチェックマークを外して、アクセスポイントをLocal ModeからFlexConnectに変更します。 最後に、次の図に示すように、Apply to Deviceボタンをクリックします。

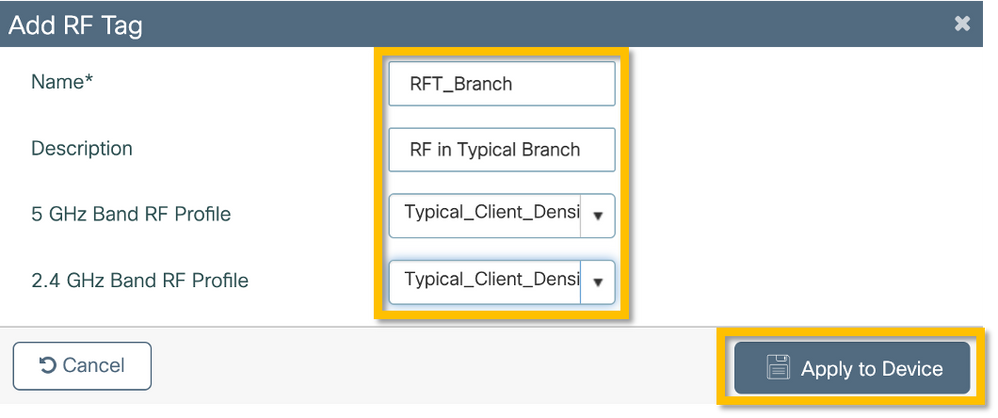

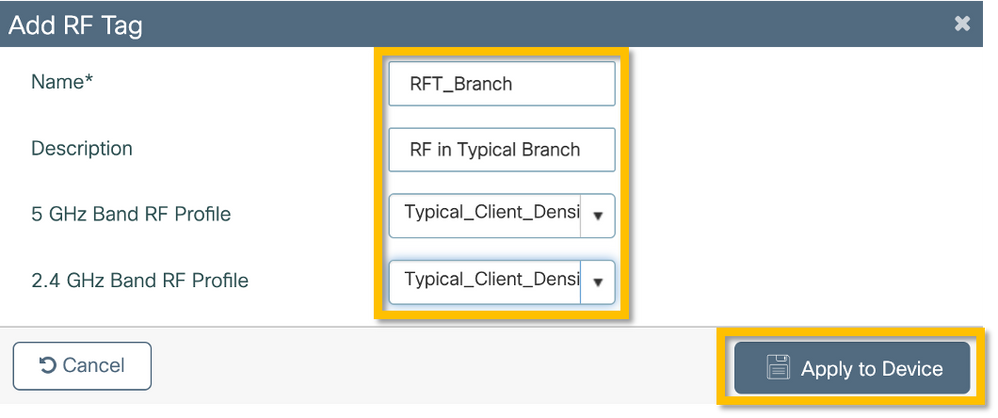

C9800 - RFタグ

ステップ 1: Configuration > Tags & Profiles > Tagsの順に移動し、RFタブを選択して、+Addをクリックします。 RFタグの名前と説明を入力します。ドロップダウンメニューからシステム定義のRFプロファイルを選択します。次の図に示すように、Apply to Deviceボタンをクリックします。

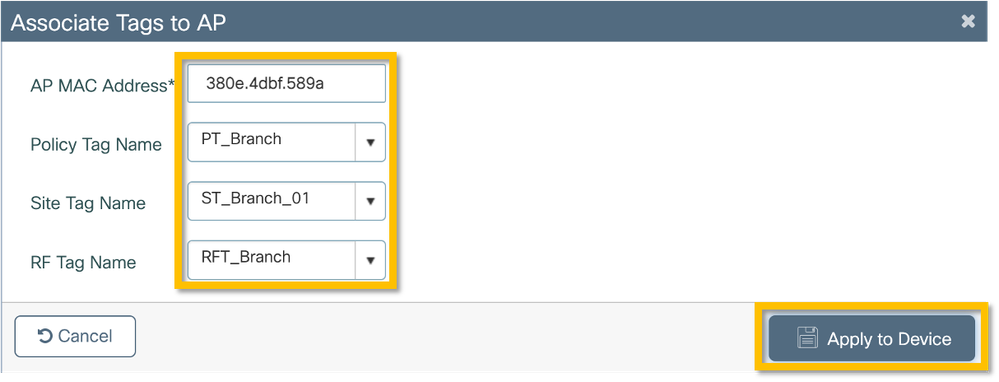

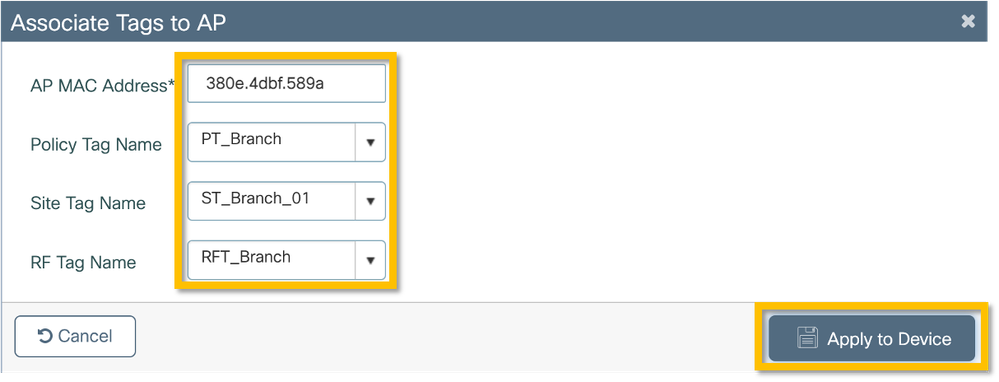

C9800 - APへのタグの割り当て

アクセスポイントの設定に必要なさまざまなポリシーとプロファイルを含むタグが作成されたので、それらをアクセスポイントに割り当てる必要があります。このセクションでは、イーサネットMACアドレスに基づいて、アクセスポイントに割り当てられた静的タグを手動で実行する方法を示します。製品の実稼働環境では、Cisco DNA Center AP PNP Workflowを使用するか、9800で使用可能な静的バルクCSVアップロード方式を使用することをお勧めします。

ステップ 1: Configure > Tags & Profiles > Tagsの順に移動し、APタブ、Staticタブの順に選択します。+AddをクリックしてAPのMACアドレスを入力し、以前に定義したPolicy Tag、Site Tag、およびRF Tagを選択します。 次の図に示すように、Apply to Deviceボタンをクリックします。

Aruba CPPMの設定

Aruba ClearPass Policy Managerサーバの初期設定

Aruba clearpassは、次のリソースを使用してESXiサーバ上にOVFテンプレートを介して導入されます。

- 予約済み仮想CPU X 2

- メモリ 6 GB

- 80 GBディスク(マシンの電源を入れる前に、最初のVM導入後に手動で追加する必要がある)

ライセンスの適用

プラットフォームライセンスの適用:Administration > Server Manager > Licensingの順に選択します。アクセスとオンボードの追加

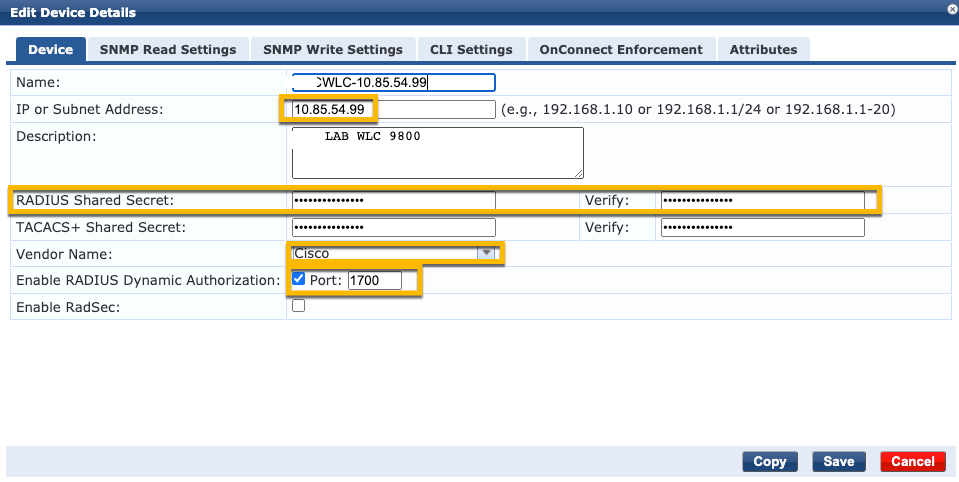

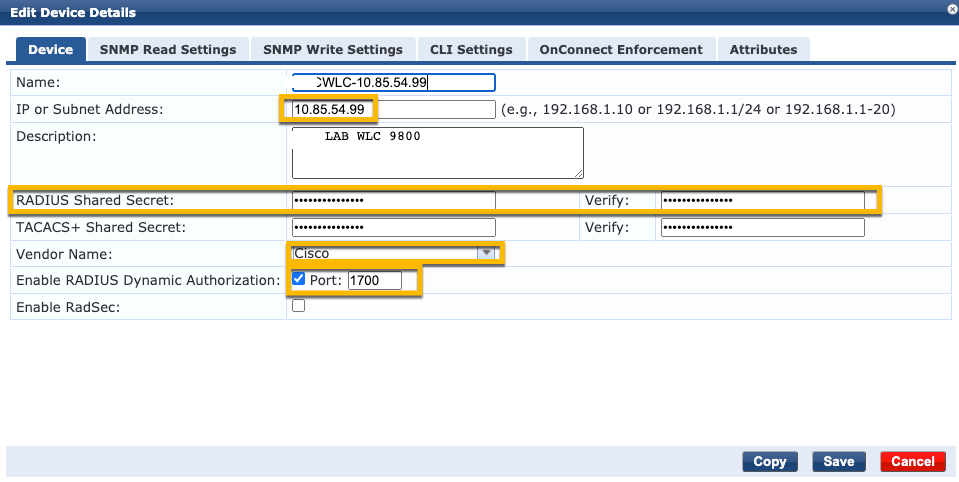

C9800ワイヤレスコントローラをネットワークデバイスとして追加

次の図に示すように、Configuration > Network > Devices > Addの順に移動します。

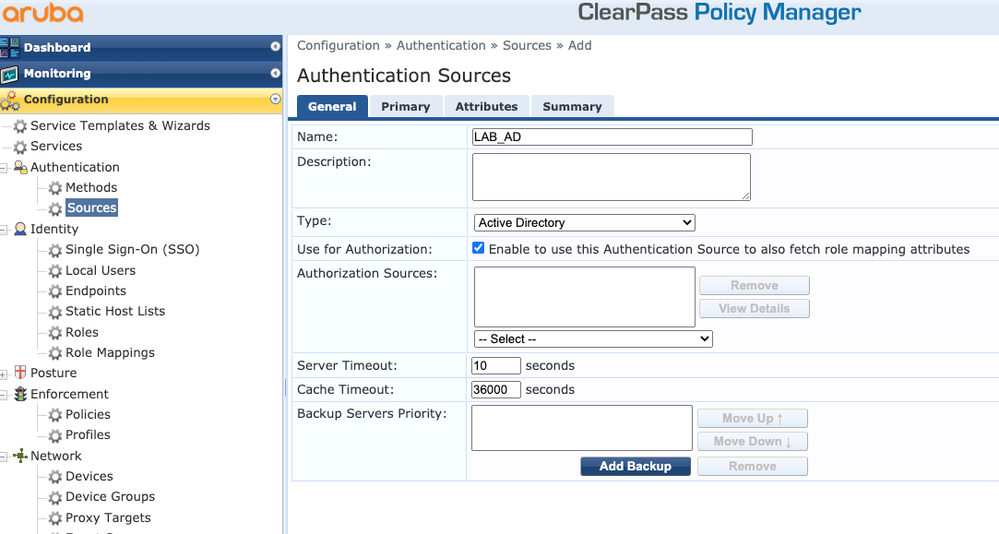

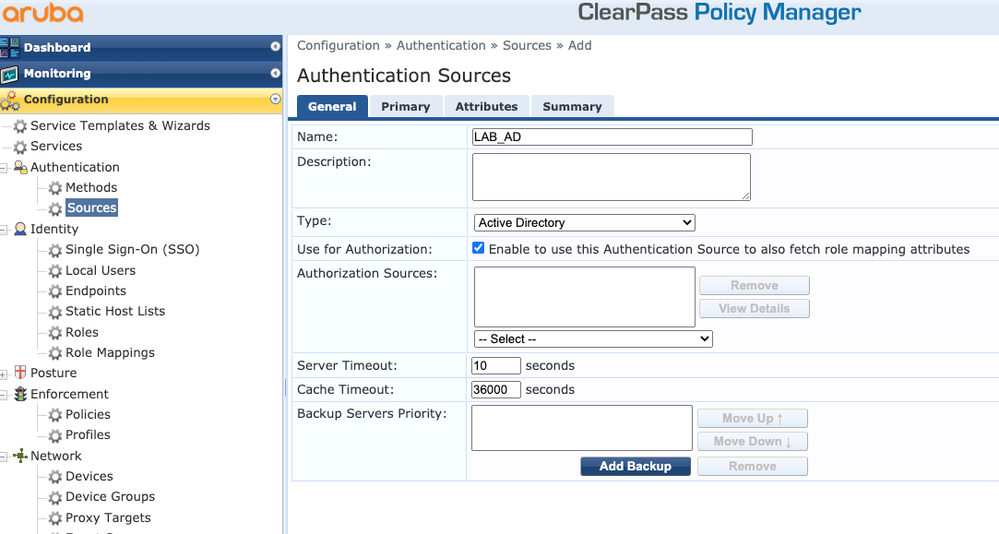

Windows ADを認証ソースとして使用するためのCPPMの設定

Configuration > Authentication > Sources > Addの順に移動します。次の図に示すように、ドロップダウンメニューからType: Active Directoryを選択します。

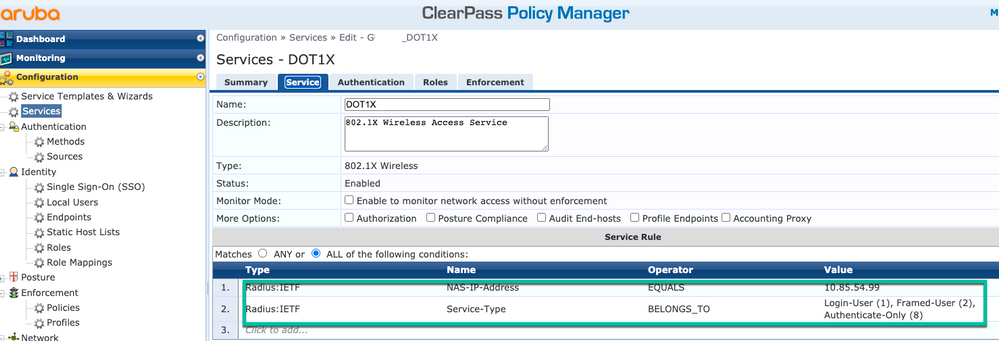

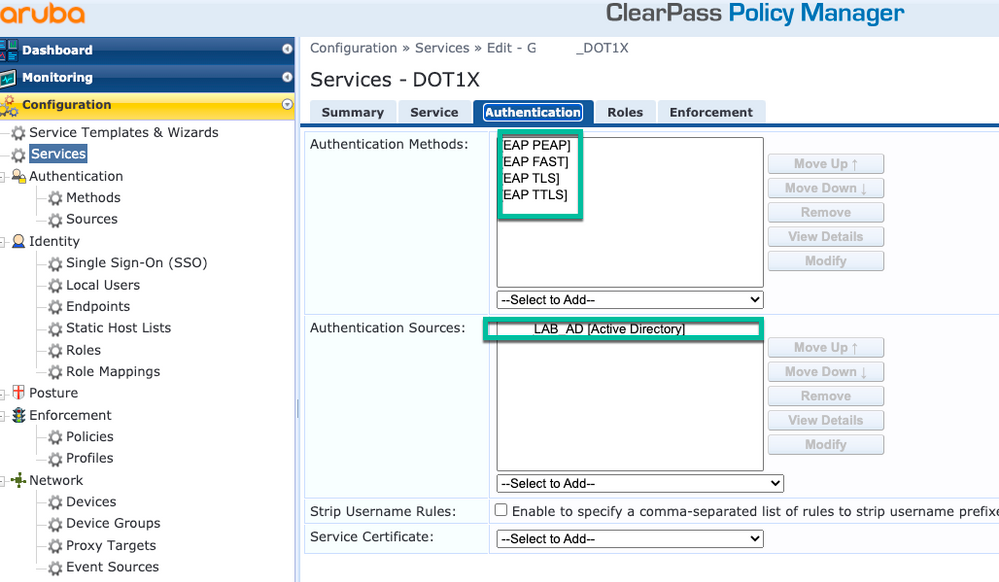

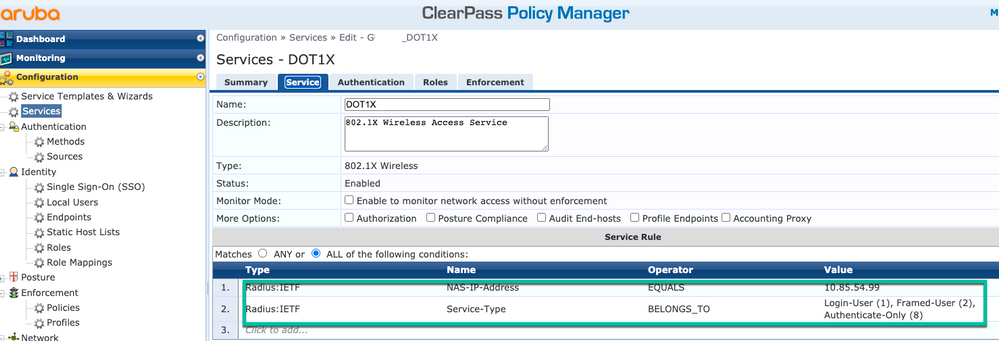

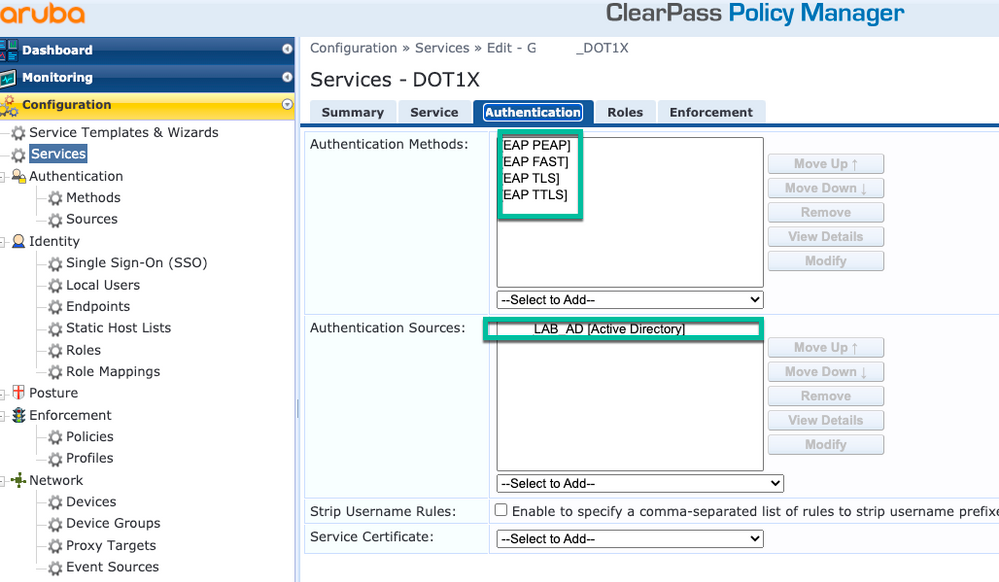

CPPM Dot1X認証サービスの設定

ステップ 1: 複数のRADIUS属性に一致する「サービス」を作成します。

- 半径:IETF | 名前:NAS-IP-Address | [Equals] | <IPアドレス>

- 半径:IETF | 名前:Service-Type | [Equals] | 1,2,8

ステップ 2:実稼働環境では、「NAS-IP-Address」ではなくSSID名を照合することを推奨します。これにより、マルチWLC導入では1つの条件で十分です。 半径:Cisco:Cisco-AVPair | cisco-wlan-ssid(無線LAN用) | Dot1XSSID

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

9800 WLCは、特定のワイヤレスクライアントのRADIUSトランザクションに同じUDP送信元ポートを確実に使用しないことに注意してください。これは、ClearPassが感知する可能性があるものです。また、クライアントのcalling-station-idに基づいてRADIUSロードバランシングを行い、WLC側からのUDP送信元ポートに依存しないようにすることも重要です。

関連情報

フィードバック

フィードバック