はじめに

このドキュメントでは、Cisco ISEをRADIUSサーバとして使用するCisco 9800ワイヤレスLANコントローラ(WLC)でのiPSKで保護されたWLANの設定について説明します。

前提条件

要件

- 9800のWLANの基本設定に精通していること

- 構成を導入環境に適応させる機能

使用するコンポーネント

- 17.6.3が稼働するCisco 9800-CL WLC

- Cisco ISE 3.0

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

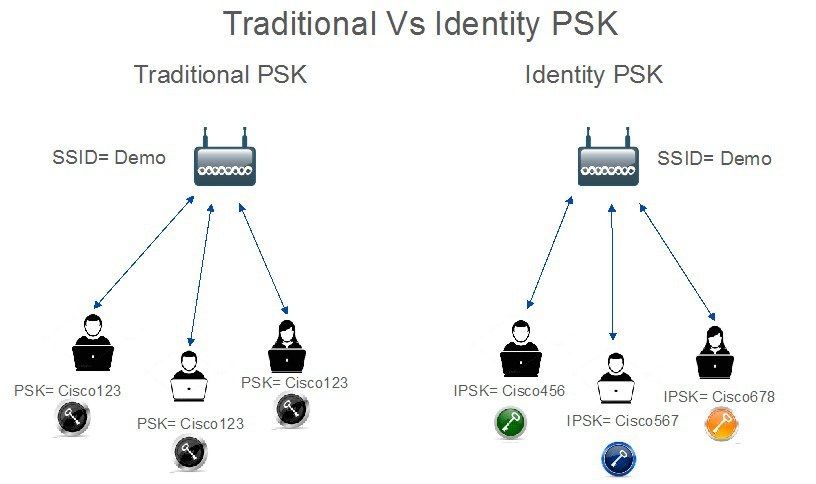

iPSKとは何か、およびそれが適合するシナリオを理解する

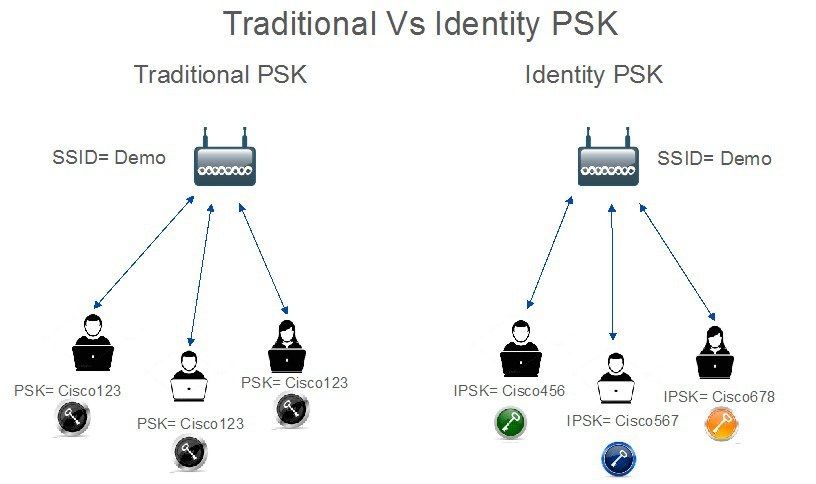

従来の事前共有キー(PSK)で保護されたネットワークでは、接続されたすべてのクライアントに対して同じパスワードが使用されます。 これにより、不正ユーザと共有されるキーによって、セキュリティ違反やネットワークへの不正アクセスが発生する可能性があります。 この侵害の最も一般的な緩和策は、PSK自体の変更です。 ネットワークに再度アクセスするには、多くのエンドデバイスで新しいキーを更新する必要があるため、これは、すべてのユーザに影響します。

ID PSK(iPSK)では、RADIUSサーバを使用して、同じSSID上の個人またはユーザグループに対して一意の事前共有キーが作成されます。この種の設定は、エンドクライアントデバイスがdot1x認証をサポートしていないものの、より安全できめ細かい認証スキームが必要なネットワークで非常に便利です。クライアントの観点からは、このWLANは従来のPSKネットワークと同じように見えます。いずれかのPSKが侵害された場合、影響を受ける個人またはグループのみがPSKを更新する必要があります。WLANに接続されているその他のデバイスには影響はありません。

9800 WLCの設定

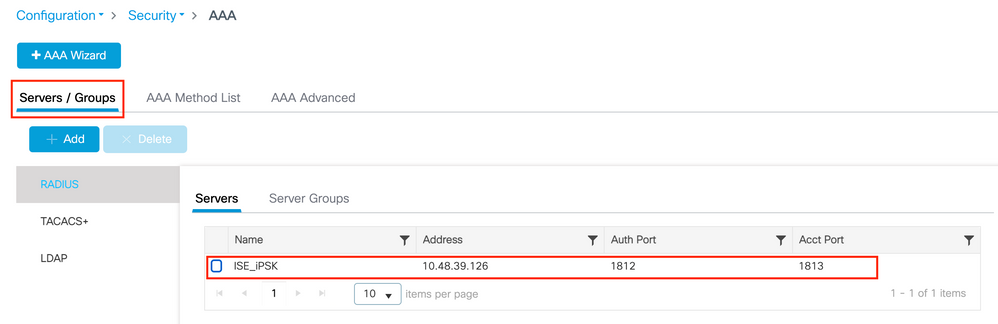

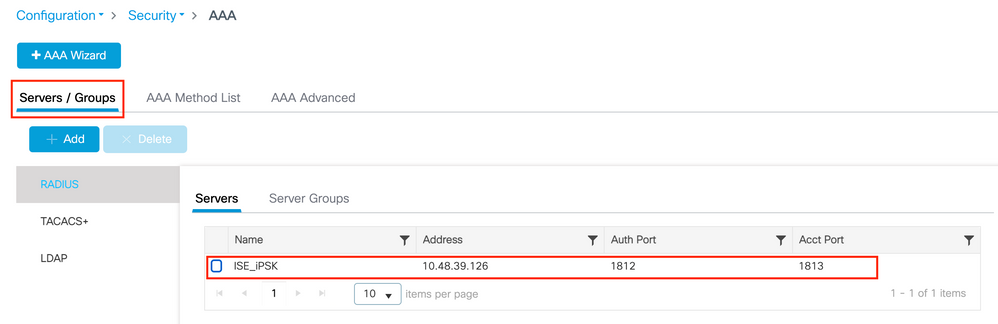

Configuration > Security > AAA > Servers/Groups > Serversの順に選択し、RADIUSサーバとしてISEを追加します。

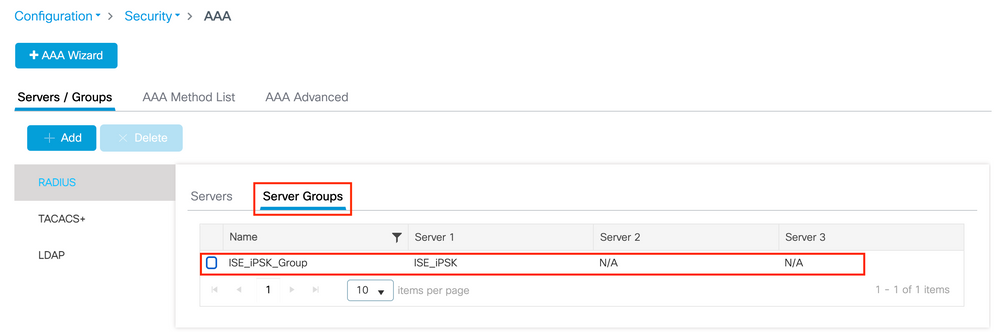

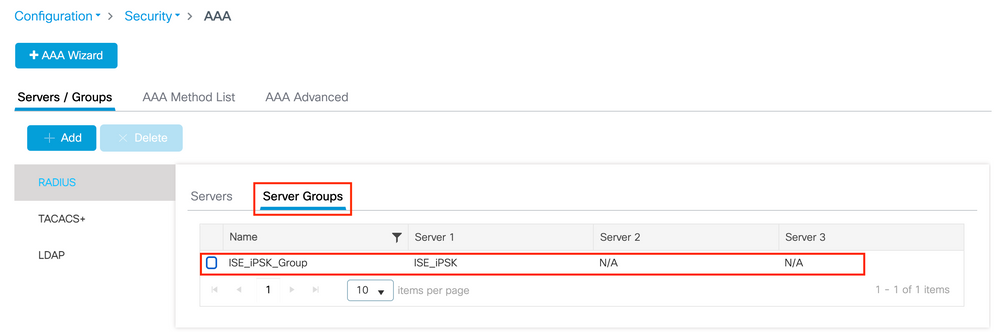

Configuration > Security > AAA > Servers/Groups > Server Groupsの順に選択して、RADIUSサーバグループを作成し、以前に作成したISEサーバを追加します。

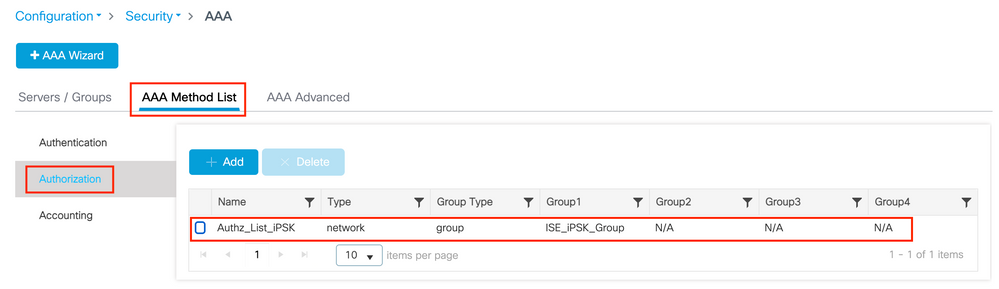

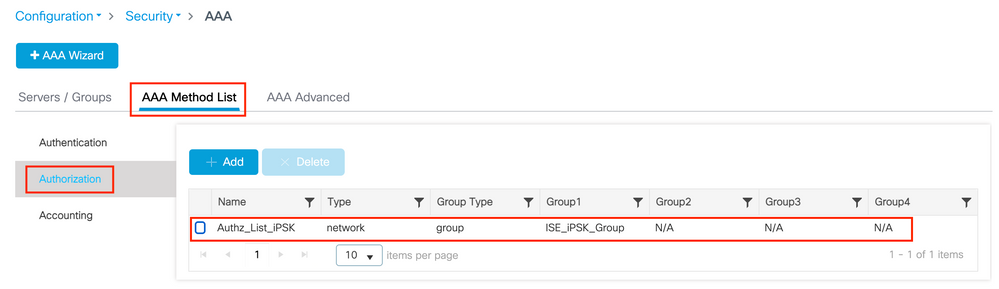

AAA Method Listタブで、タイプが「network」でグループタイプが「group」の許可リストを、以前作成したRADIUSサーバグループを指すように作成します。

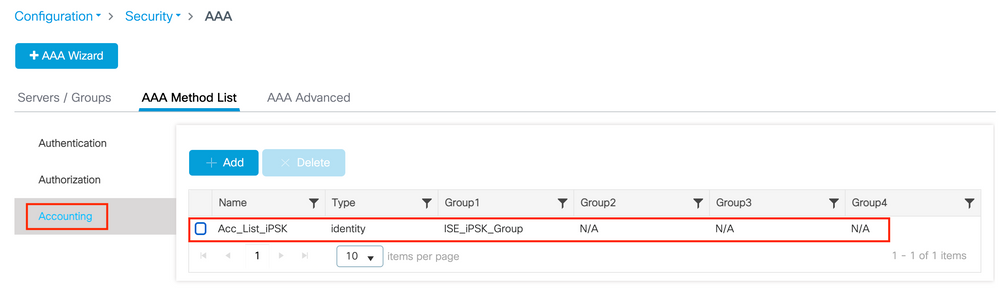

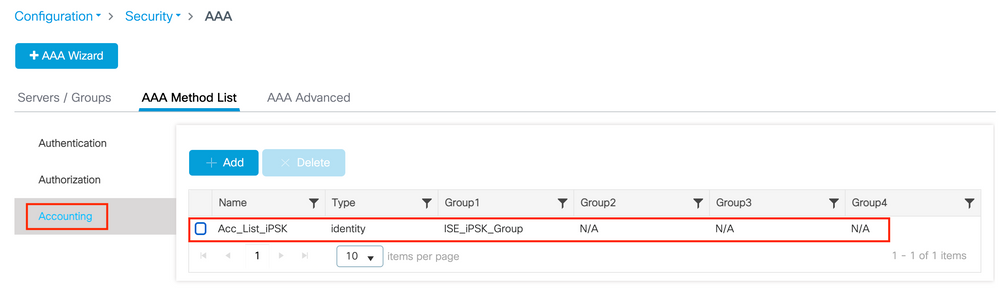

アカウンティングの設定はオプションですが、タイプを「identity」に設定し、同じRADIUSサーバグループを指定することで実行できます。

これは、次のコマンドを使用してコマンドラインでも実行できます。

radius server

address ipv4

auth-port 1812 acct-port 1813 key 0

aaa group server radius

server name

aaa authorization network

group

aaa accounting identity

start-stop group

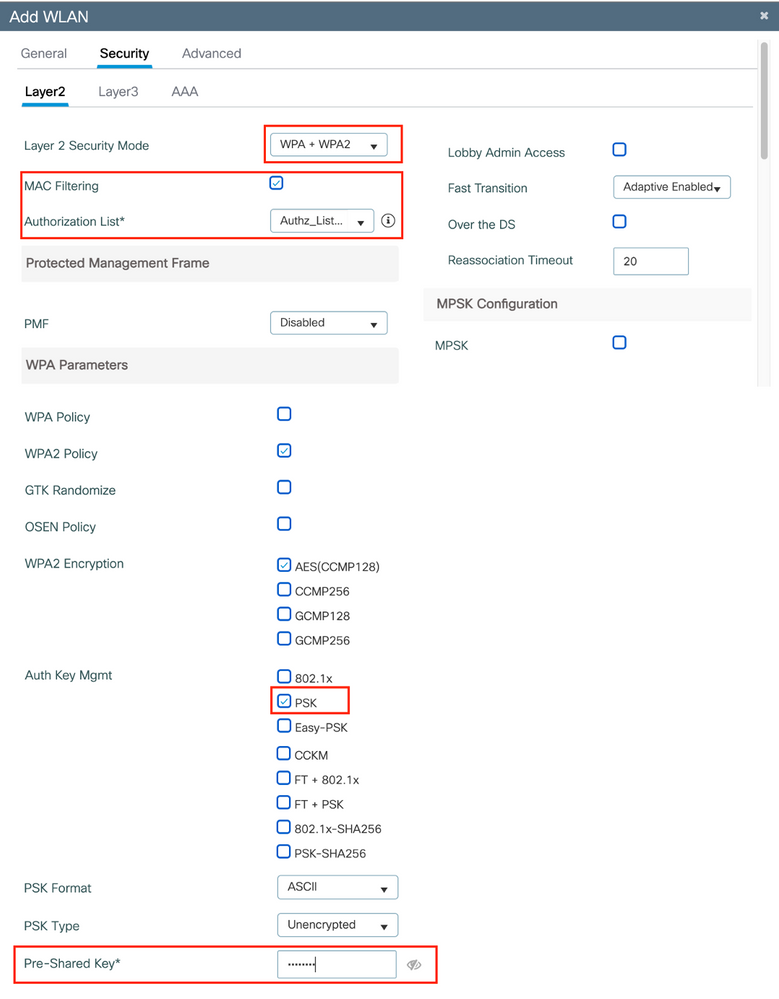

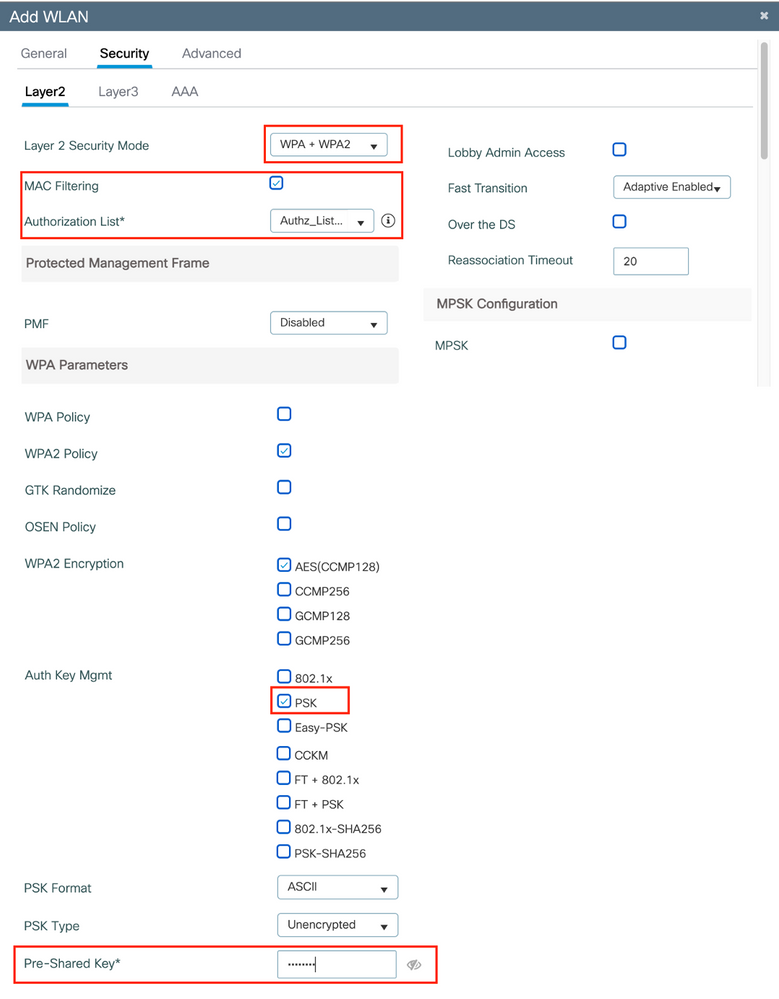

Configuration > Tags & Profiles > WLANsで、新しいWLANを作成します。 レイヤ2設定で次のコマンドを実行します。

- MACフィルタリングを有効にし、前に作成した許可リストを設定します

- Auth Key MgmtでPSKを有効にします。

- 事前共有キーフィールドには、任意の値を入力できます。これは、Webインターフェイスの設計の要件を満たすためだけに行われます。どのユーザもこのキーを使用して認証できません。この場合、事前共有キーは「12345678」に設定されています。

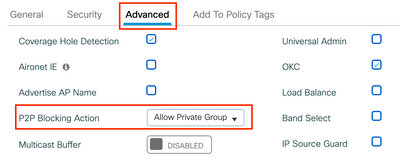

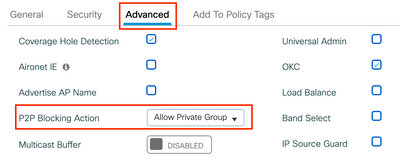

ユーザの分離は、Advancedタブで実行できます。Allow Private Groupに設定すると、同じPSKを使用するユーザが相互に通信できるようになりますが、異なるPSKを使用するユーザはブロックされます。

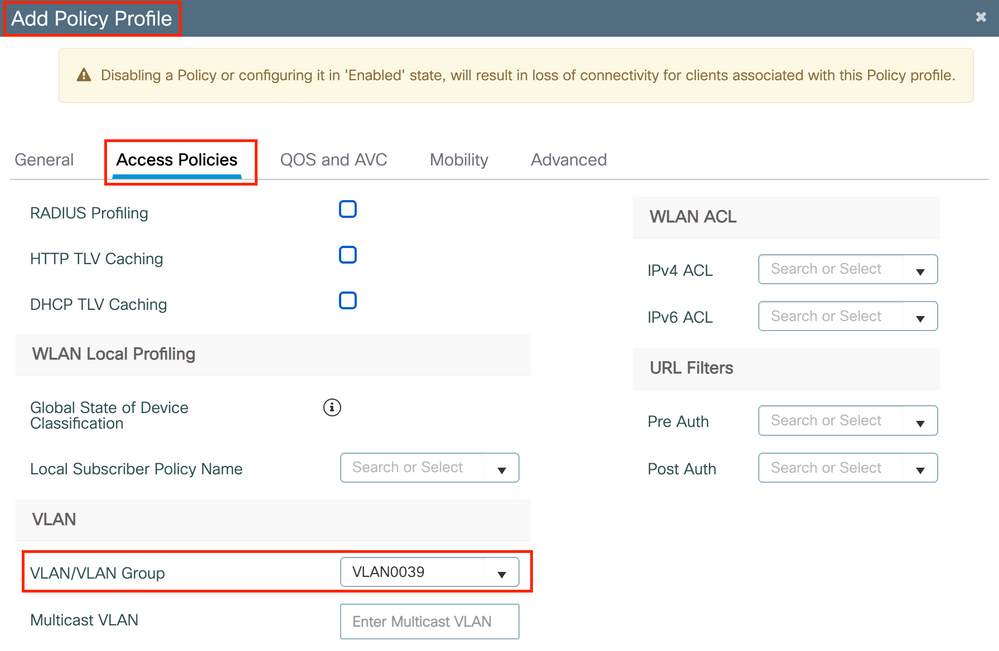

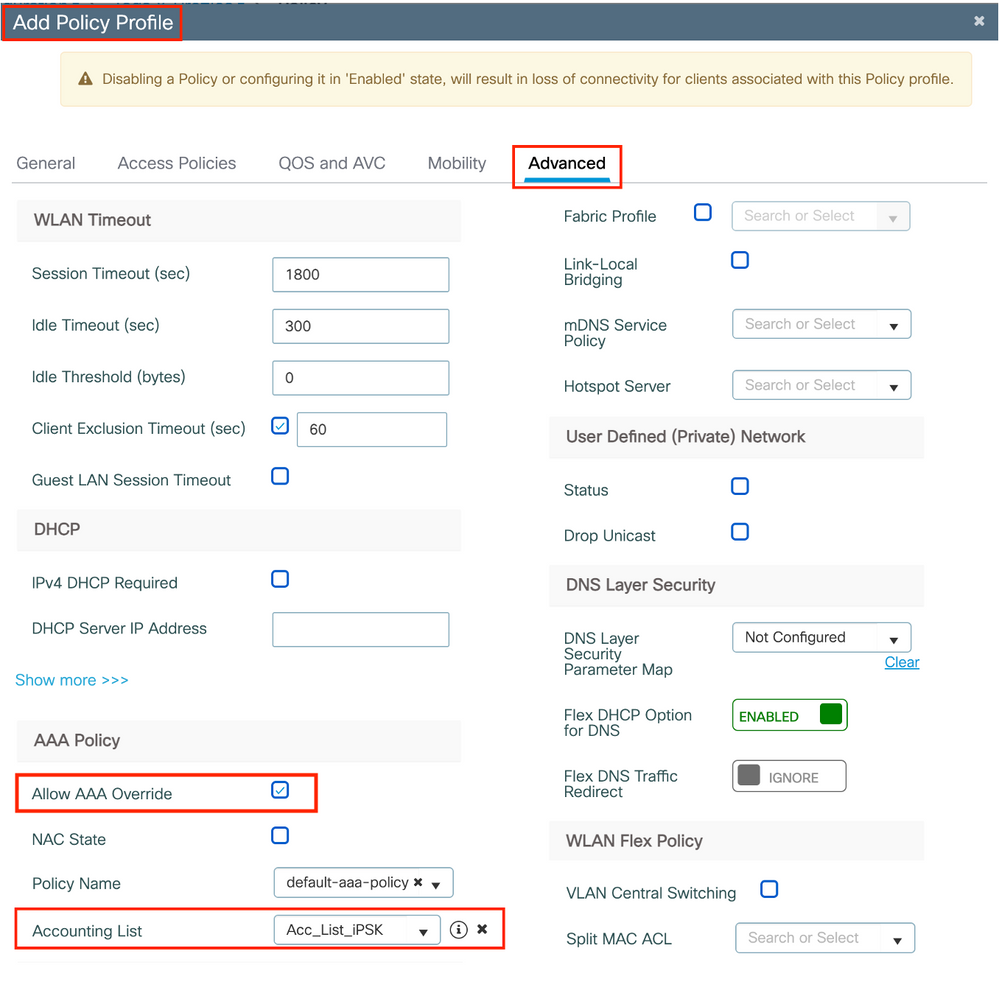

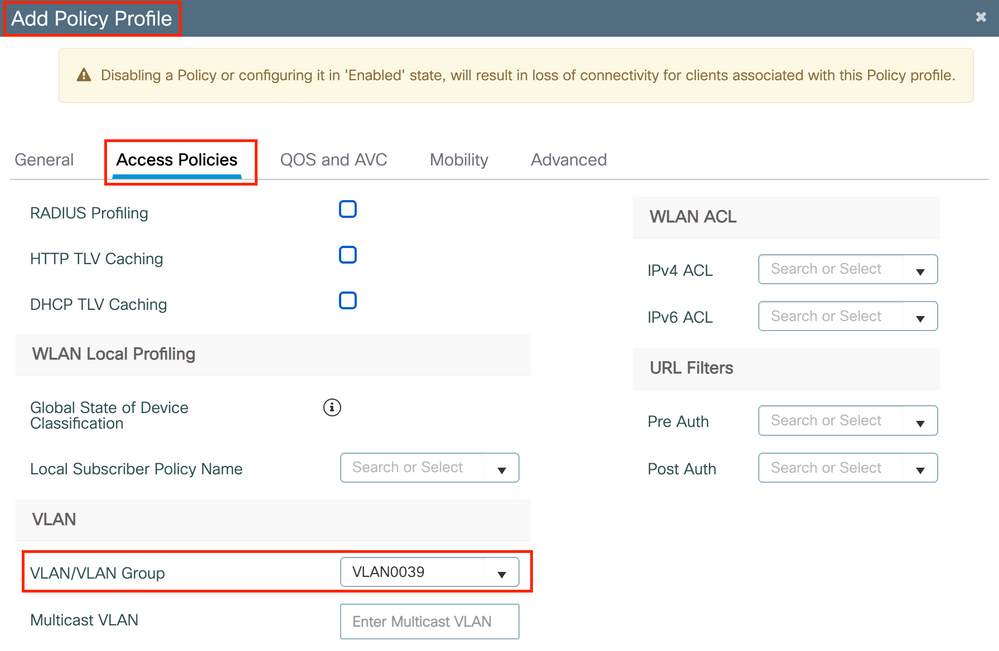

Configuration > Tags & Profiles > Policyの順に選択し、新しいポリシープロファイルを作成します。Access Policiesタブで、このWLANが使用しているVLANまたはVLANグループを設定します。

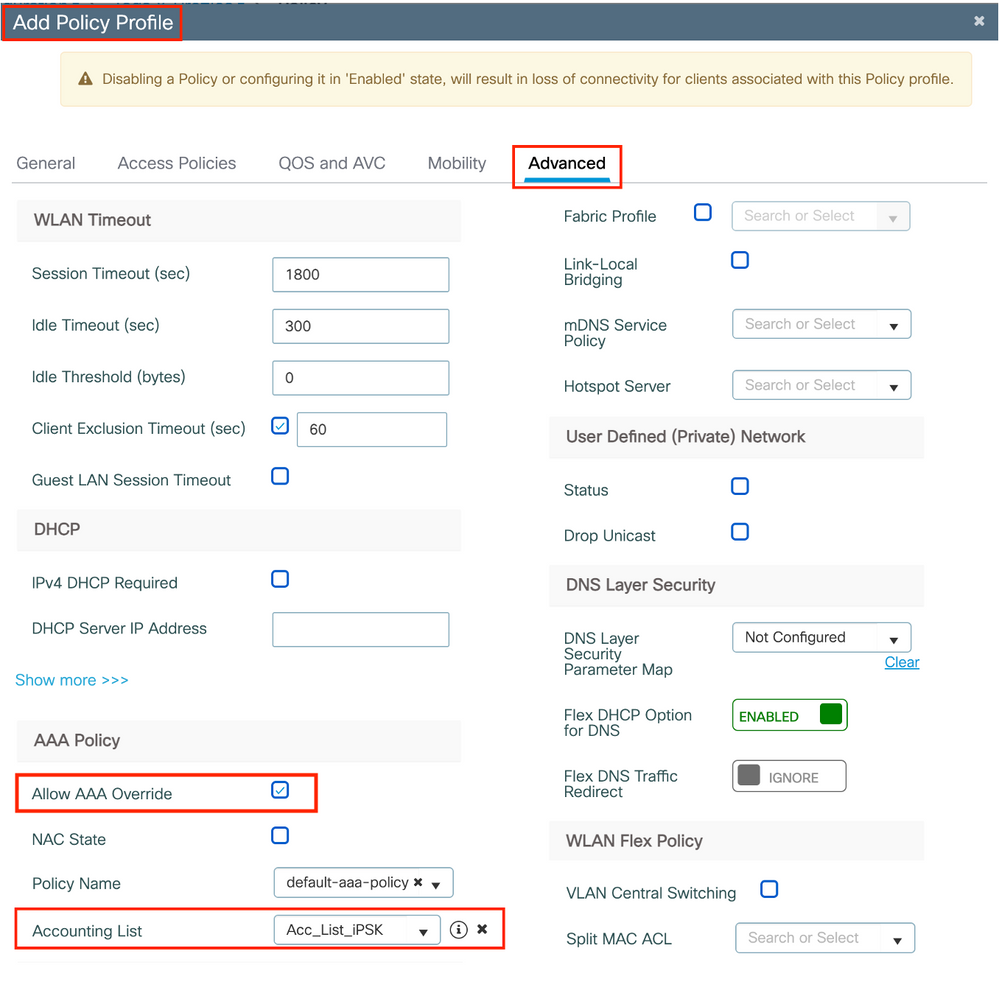

Advancedタブで、AAA Overrideを有効にし、作成済みの場合はAccountingリストを追加します。

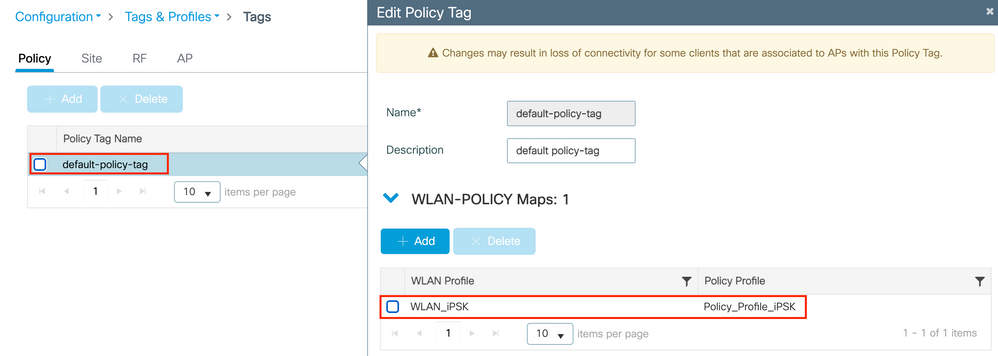

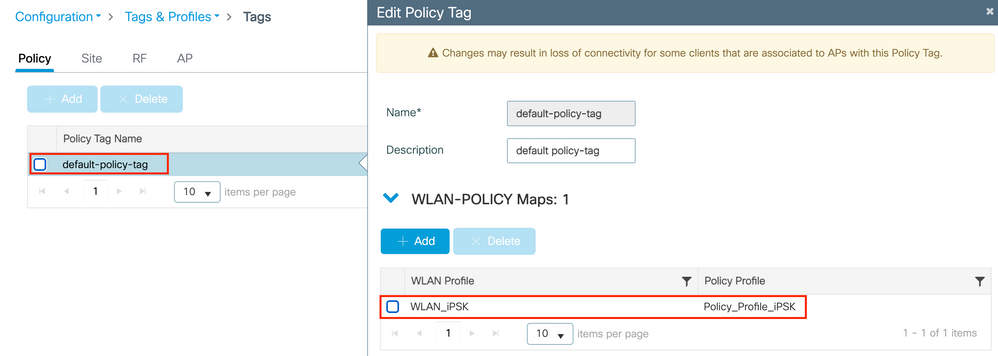

Configuration > Tags & Profiles > Tags > Policyの順に選択し、作成したポリシープロファイルにWLANがマッピングされていることを確認します。

これは、次のコマンドを使用してコマンドラインでも実行できます。

wlan

mac-filtering

security wpa psk set-key ascii 0

no security wpa akm dot1x security wpa akm psk peer-blocking allow-private-group no shutdown wireless profile policy

aaa-override accounting-list

vlan

no shutdown wireless tag policy

wlan

policy

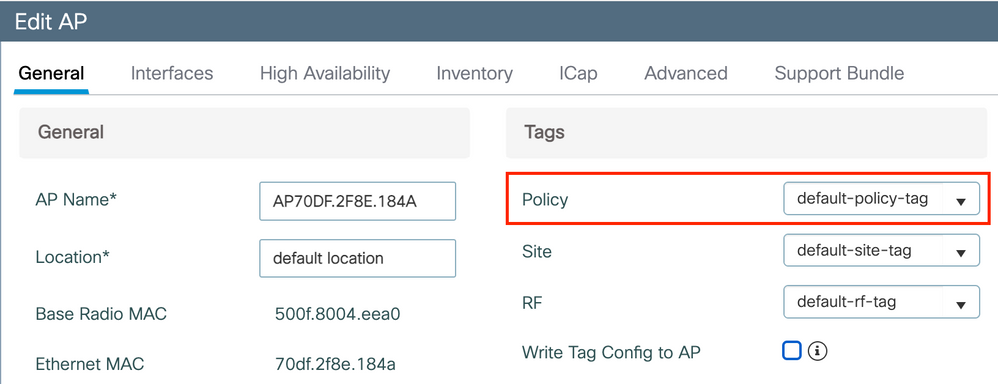

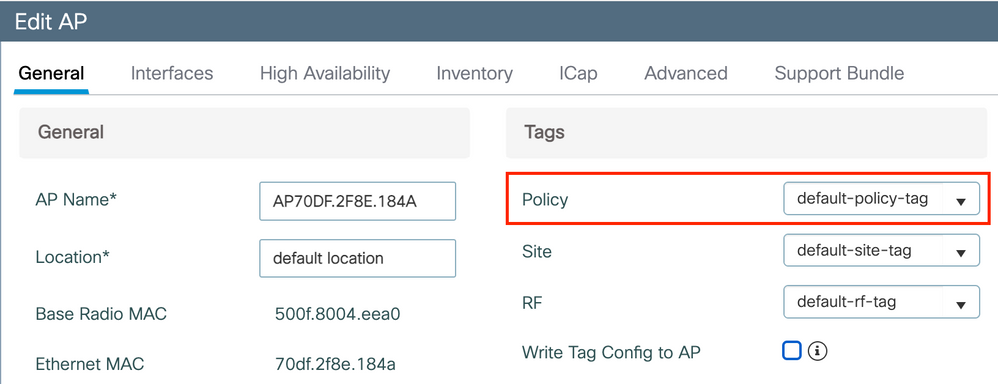

Configuration > Wireless > Access Pointsの順に選択して、WLANをブロードキャストする必要があるアクセスポイントに次のタグが適用されていることを確認します。

ISE 設定

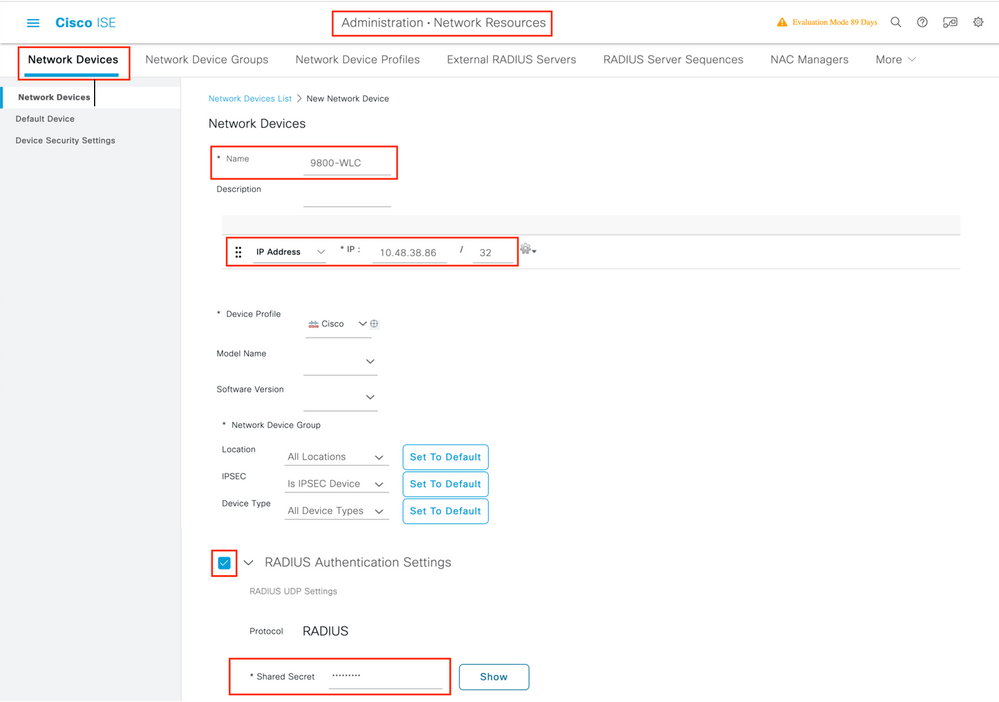

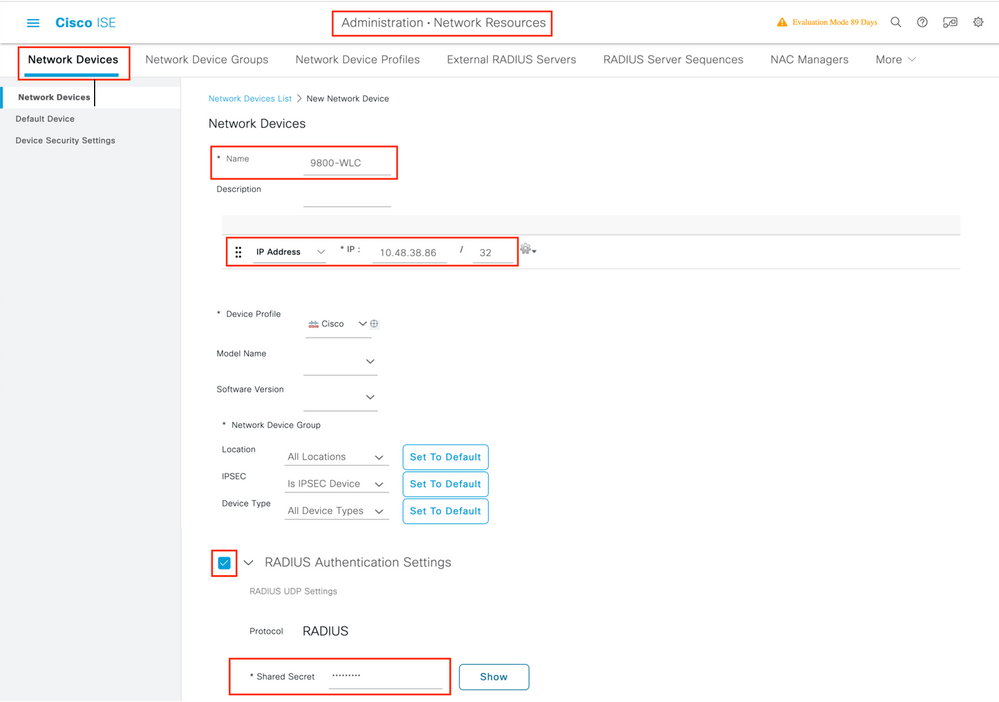

この設定ガイドでは、クライアントのMACアドレスに基づいてデバイスのPSKが決定されるシナリオについて説明します。 Administration > Network Resources > Network Devicesの下で、新しいデバイスを追加し、IPアドレスを指定し、RADIUS Authentication Settingsを有効にし、RADIUS Shared Secretを指定します。

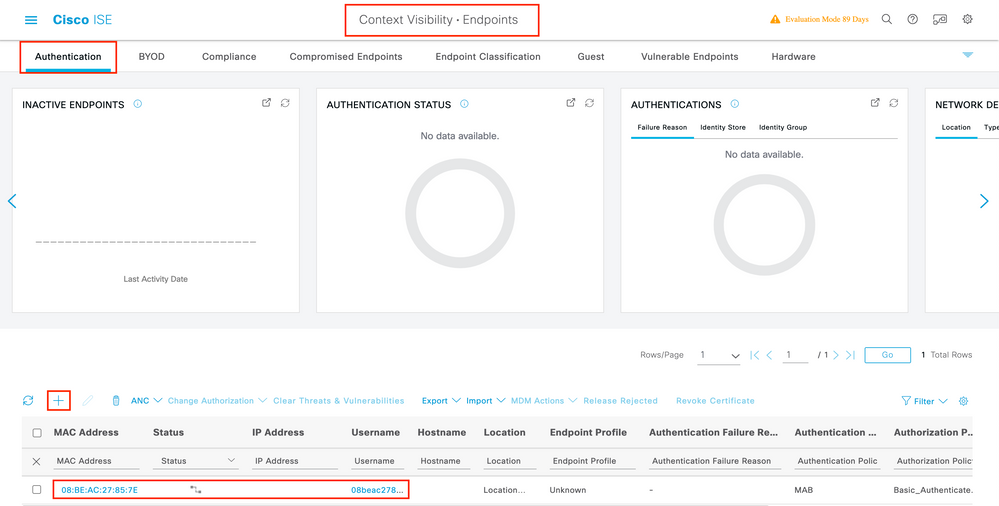

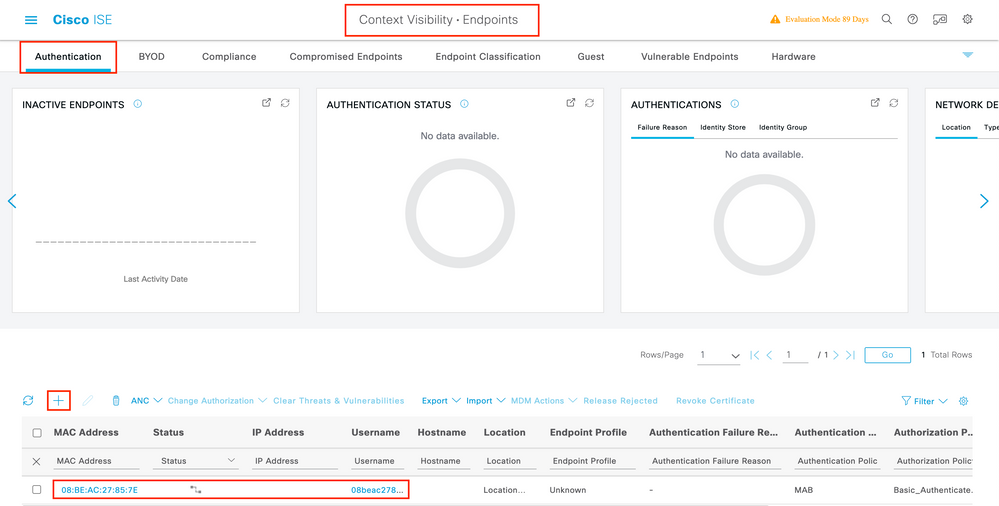

Context Visibility > Endpoints > Authenticationの下で、iPSKネットワークに接続しているすべてのデバイス(クライアント)のMACアドレスを追加します。

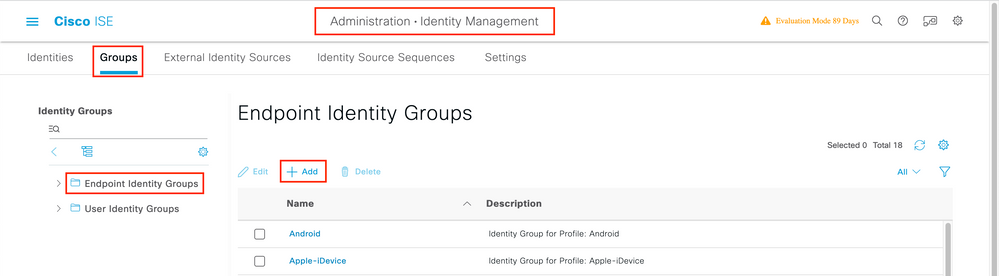

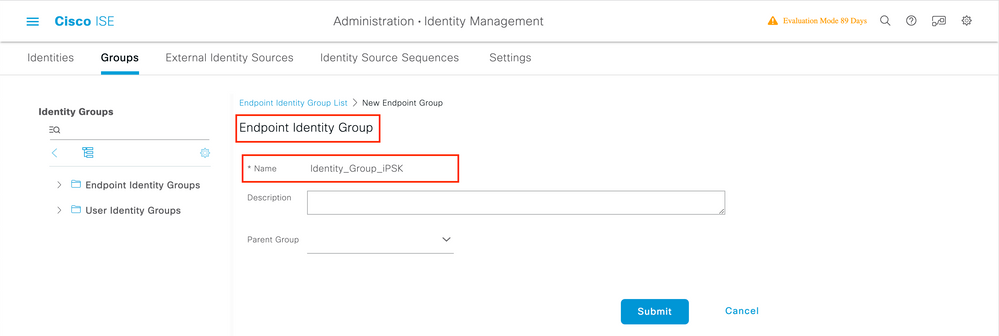

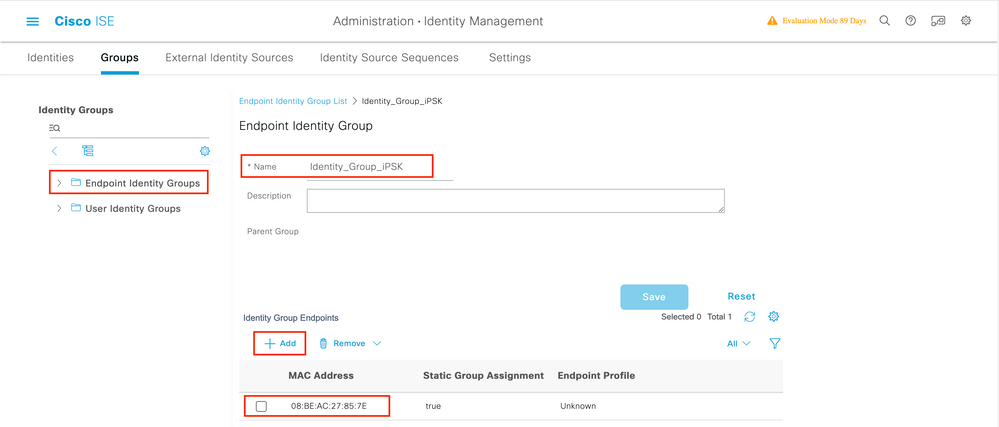

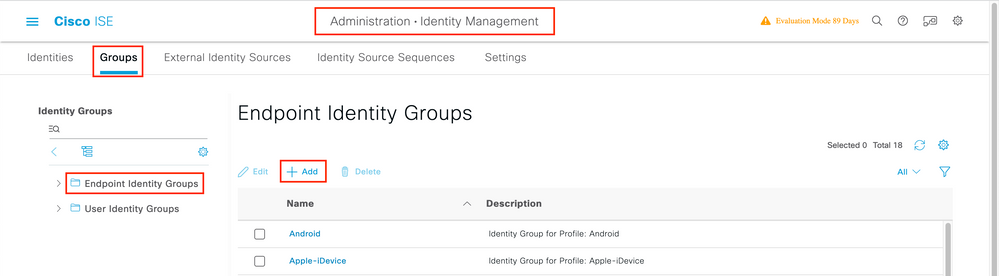

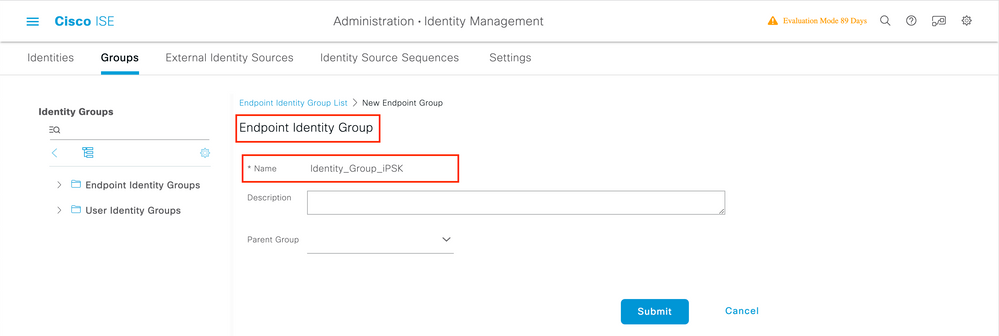

Administration > Identity Management > Groups >Endpoint Identity Groupsの下で、1つ以上のグループを作成して、それらにユーザを割り当てます。各グループは、後で異なるPSKを使用してネットワークに接続するように設定できます。

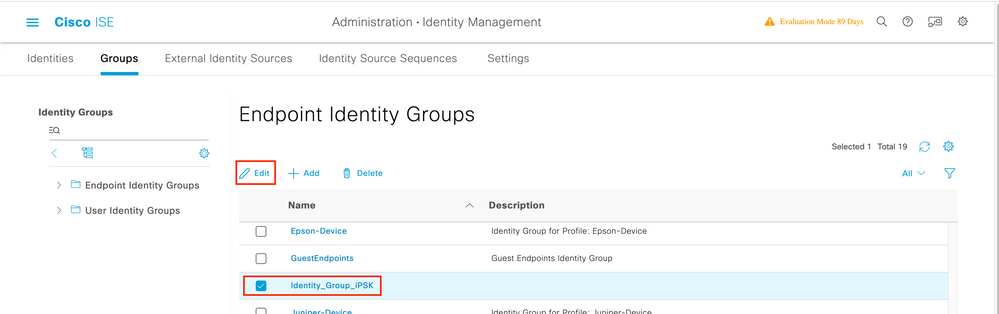

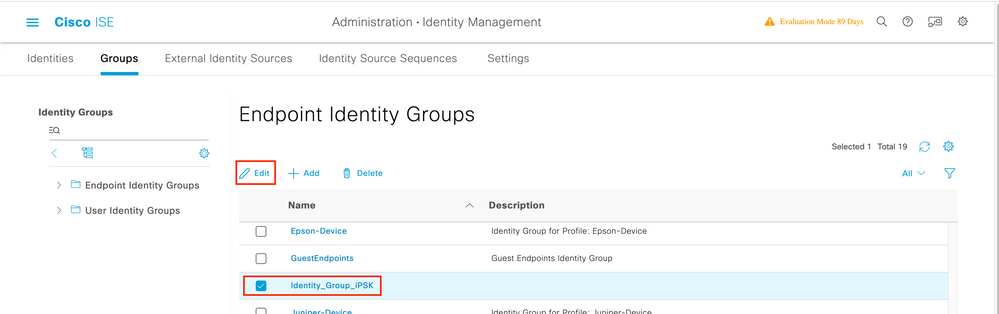

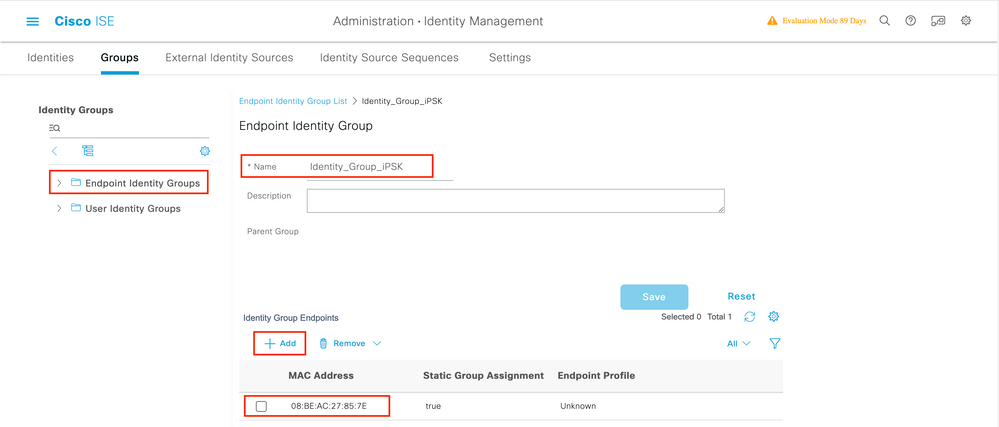

グループを作成したら、グループにユーザを割り当てることができます。作成したグループを選択し、Editをクリックします。

グループ設定で、「Add」ボタンをクリックして、このグループに割り当てるクライアントのMACアドレスを追加します。

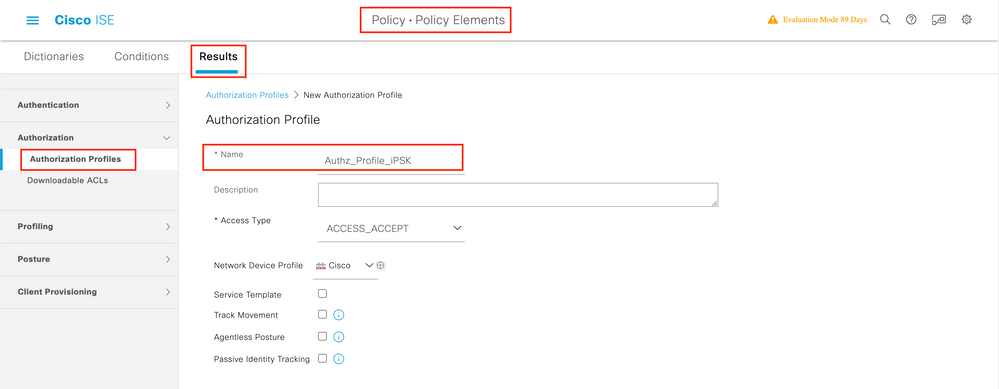

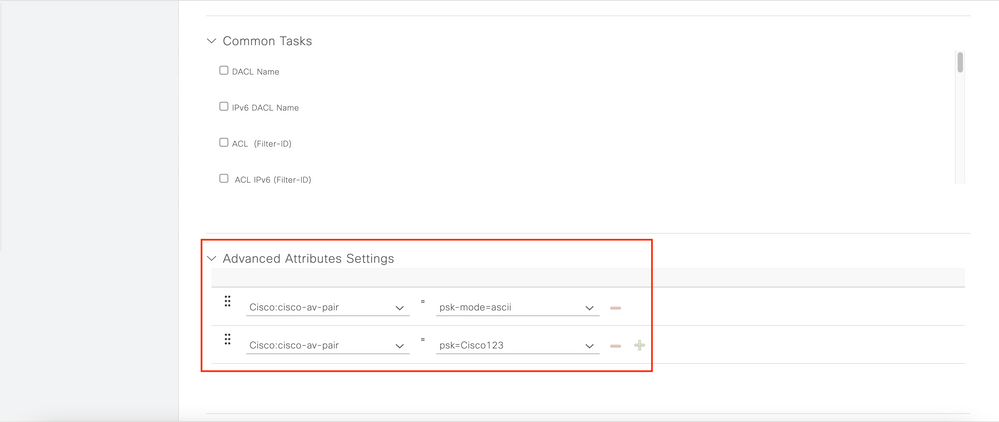

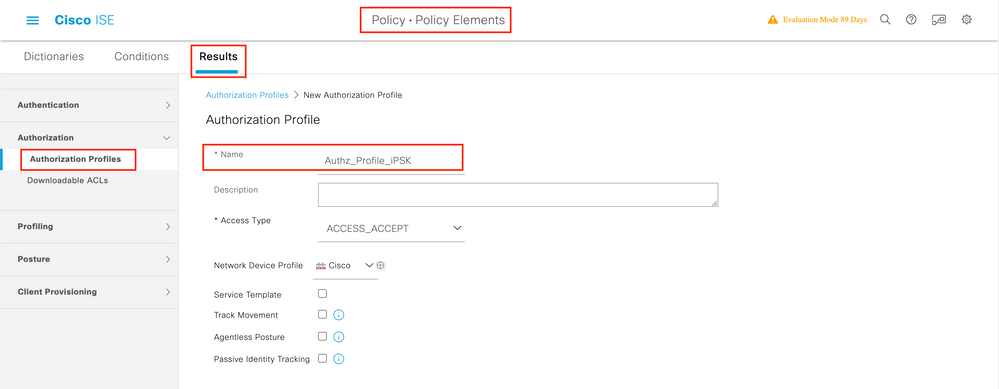

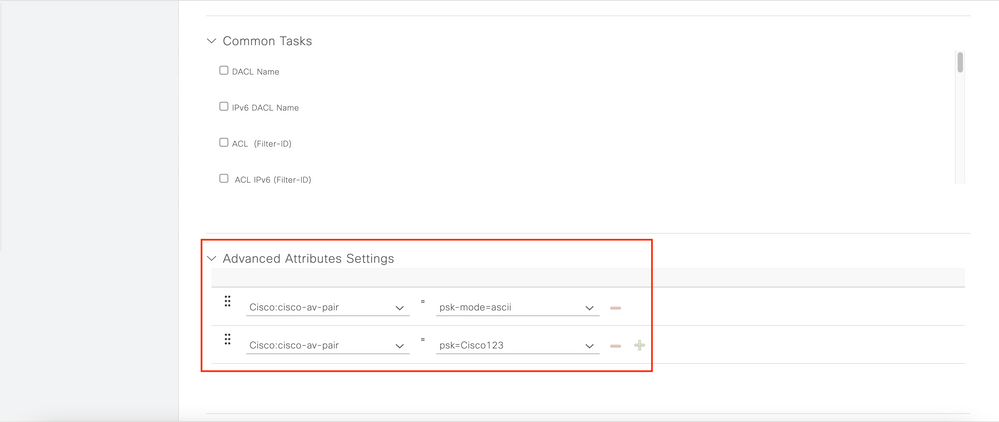

Policy > Policy Elements > Results > Authorization > Authorization Profilesで、新しい認可プロファイルを作成します。属性を次のように設定:

access Type = ACCESS_ACCEPT

cisco-av-pair = psk-mode=ascii

cisco-av-pair = psk=

// This is the psk that the user group is using

異なるPSKを使用する必要があるユーザグループごとに、異なるpsk av-pairを使用して追加の結果を作成します。ACLやVLANオーバーライドなどの追加パラメータもここで設定できます。

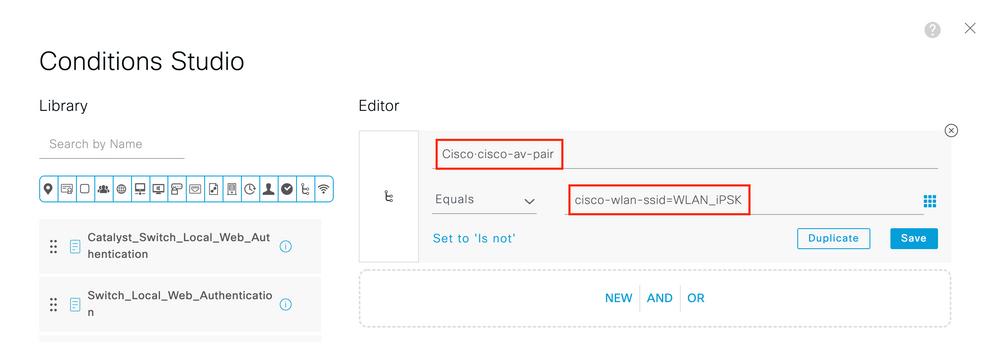

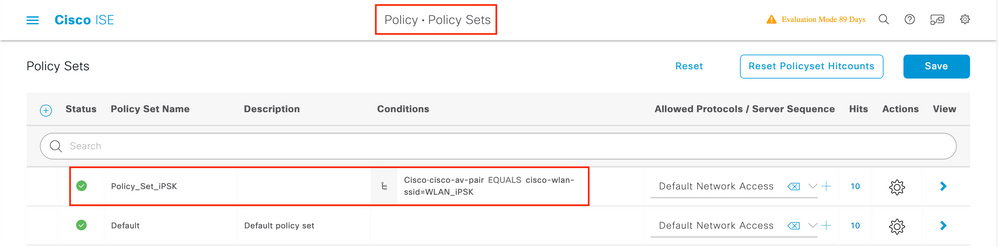

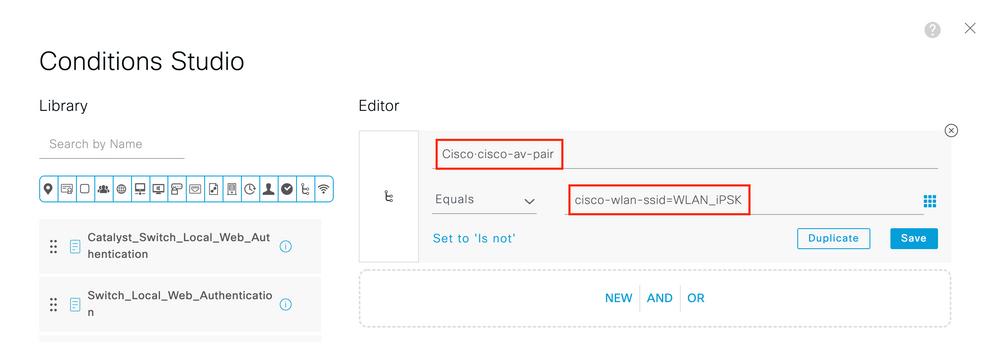

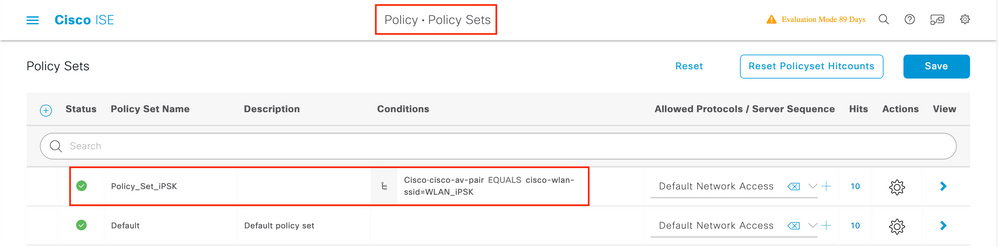

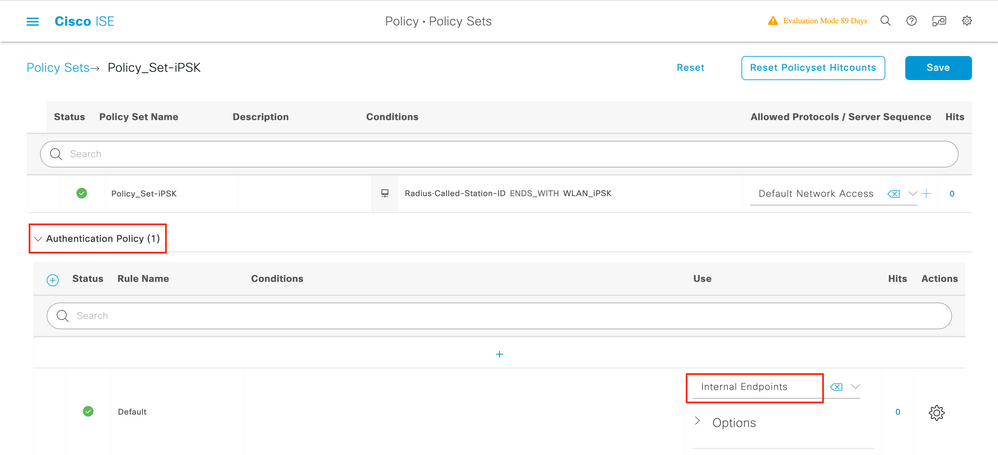

Policy > Policy Setsで、新しいポリシーを作成します。クライアントがポリシーセットに一致していることを確認するために、次の条件が使用されます。

Cisco:cisco-av-pair EQUALS cisco-wlan-ssid=WLAN_iPSK // "WLAN_iPSK" is WLAN name

ポリシー照合の安全性を高めるために、条件を追加できます。

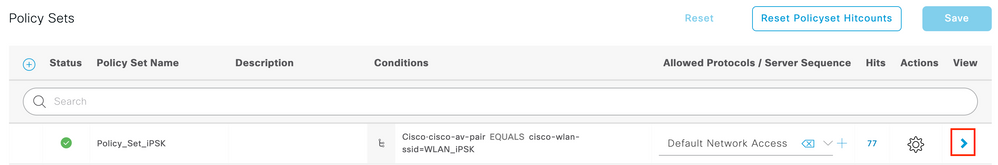

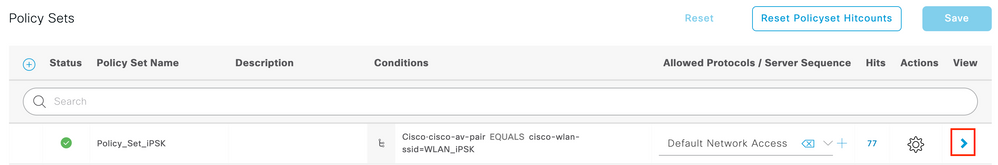

Policy Set行の右側にある青い矢印をクリックして、新しく作成されたiPSKポリシーセット設定に移動します。

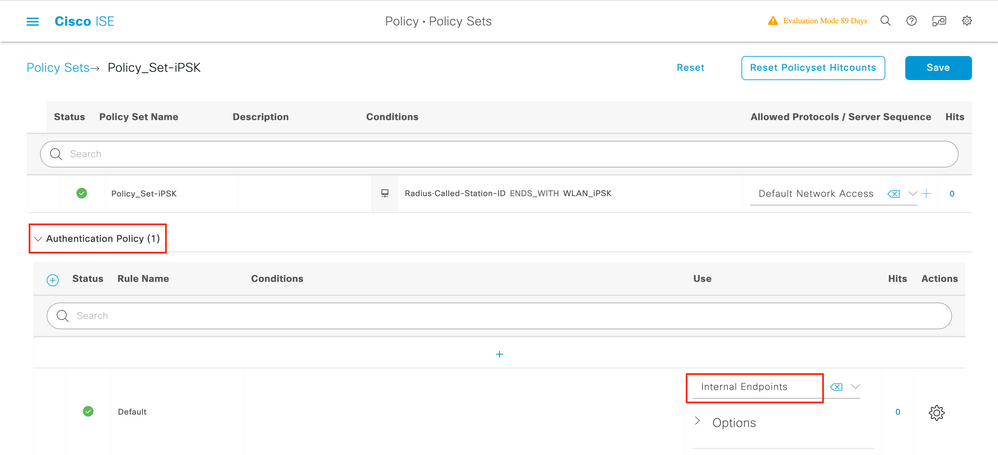

Authentication Policyが「Internal Endpoints」に設定されていることを確認します。

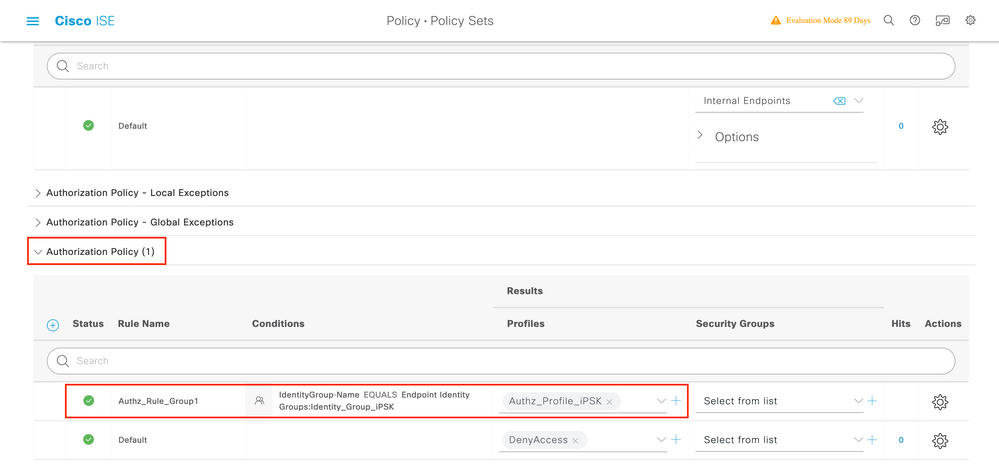

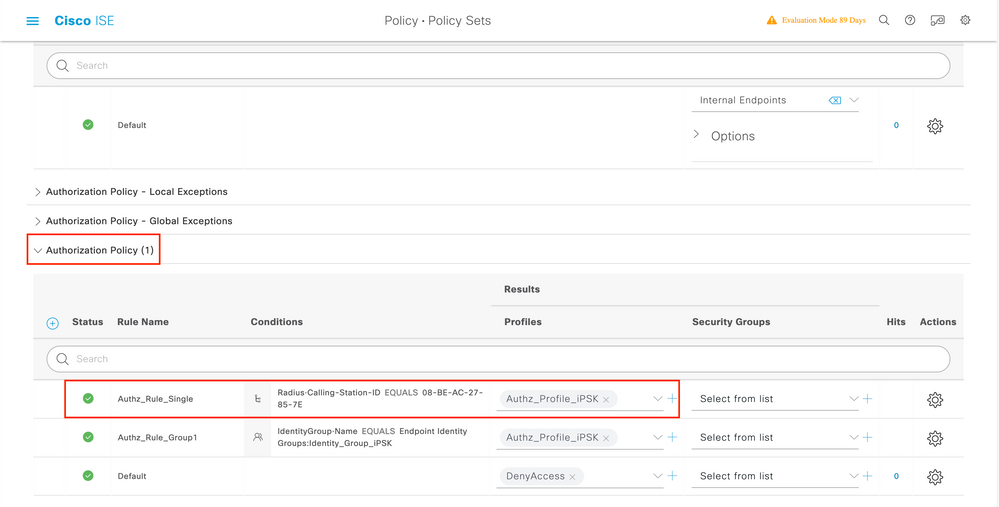

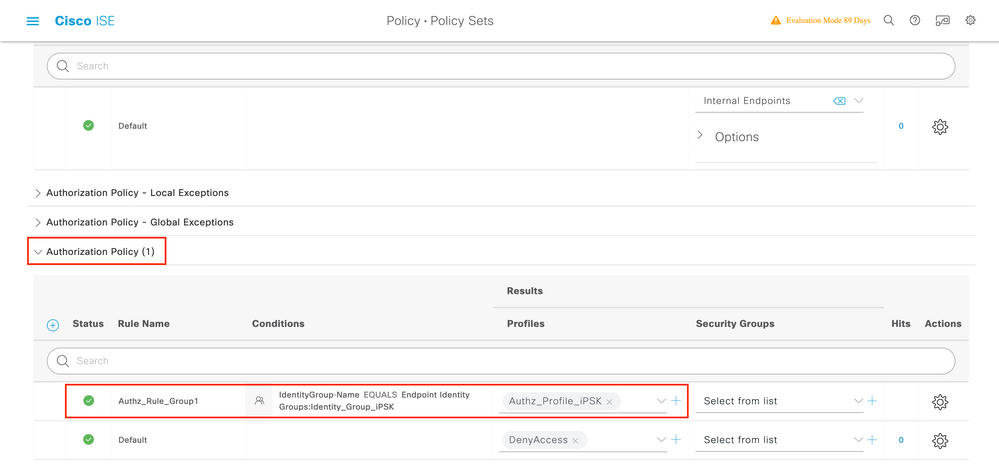

Authorization Policyの下で、ユーザグループごとに新しいルールを作成します。条件として、次を使用します。

IdentityGroup-Name EQUALS Endpoint Identity Group:Identity_Group_iPSK // "Identity_Group_iPSK" is name of the created endpoint group

Resultには、先ほど作成した認可プロファイルが表示されます。Default Ruleが一番下に留まり、DenyAccessを指していることを確認します。

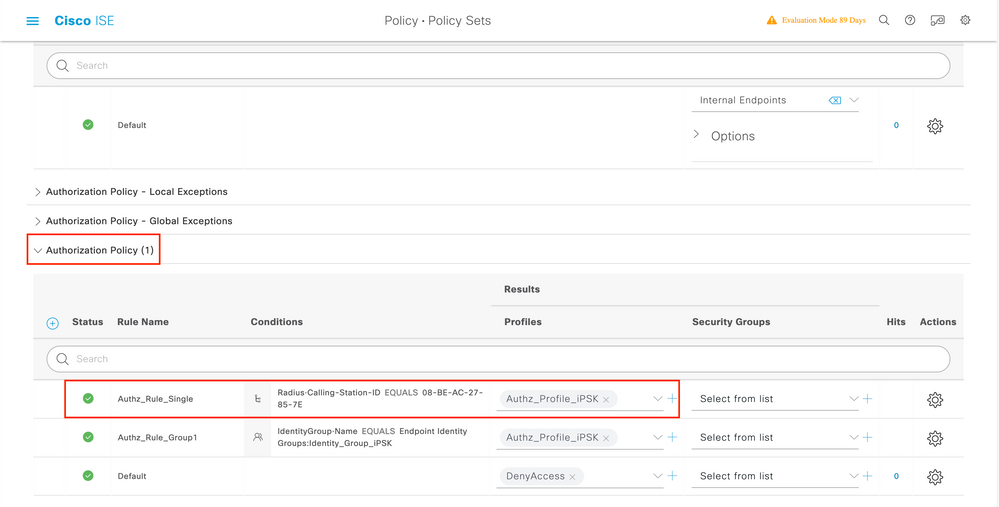

すべてのユーザに異なるパスワードを設定し、エンドポイントグループとそのエンドポイントグループに一致するルールを作成する代わりに、次の条件を満たすルールを作成できます。

Radius-Calling-Station-ID EQUALS <client_mac_addr>

注: MACアドレスデリミタは、WLCのAAA >AAA Advanced > Global Config > Advanced Settingsで設定できます。この例では、「 – 」という文字が使用されています。

認可ポリシーのルールでは、ユーザが使用しているパスワードを指定するために、他の多くのパラメータを使用できます。

最も一般的に使用されるルールの一部を次に示します。

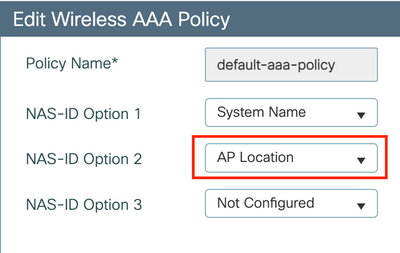

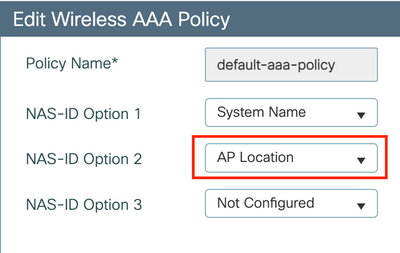

- ユーザの場所に基づく照合

このシナリオでは、WLCはAPロケーション情報をISEに送信する必要があります。これにより、ある場所のユーザは1つのパスワードを使用し、別の場所のユーザは別のパスワードを使用できます。これは、Configuration > Security > Wireless AAA Policyで設定できます。

- デバイスのプロファイリングに基づく照合

このシナリオでは、デバイスをグローバルにプロファイリングするようにWLCを設定する必要があります。これにより、管理者はラップトップデバイスと電話デバイスに異なるパスワードを設定できます。グローバルデバイス分類は、Configuration > Wireless > Wireless Globalで有効にできます。ISEでのデバイスプロファイリングの設定については、『ISEプロファイリング設計ガイド』を参照してください。

暗号キーを返すだけでなく、この認可は802.11アソシエーションフェーズで発生するため、ACLやVLAN IDなどの他のAAA属性をISEから返すことも完全に可能です。

トラブルシュート

9800 WLCでのトラブルシューティング

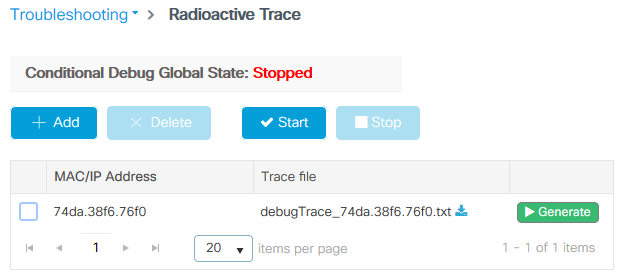

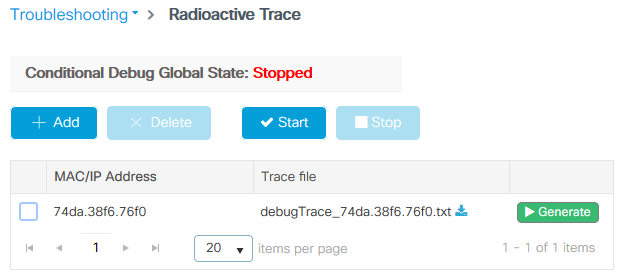

WLCでは、放射性トレースの収集は、大部分の問題を特定するのに十分な量である必要があります。これは、WLC WebインターフェイスのTroubleshooting > Radioactive Traceで実行できます。クライアントのMACアドレスを追加し、Startを押して問題の再現を試みます。 Generateをクリックしてファイルを作成し、ダウンロードします。

重要:IOS 14およびAndroid 10スマートフォンのiPhoneは、ネットワークへの関連付けの際にランダム化されたMACアドレスを使用します。この機能により、iPSKの設定が完全に壊れる可能性があります。この機能が無効になっていることを確認してください。

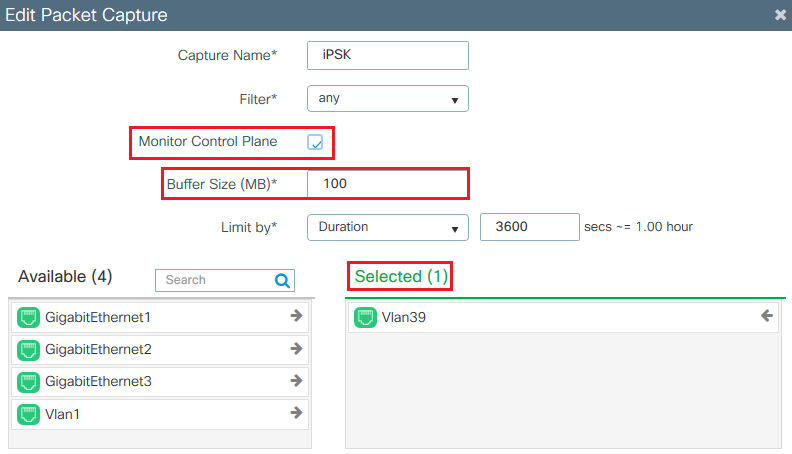

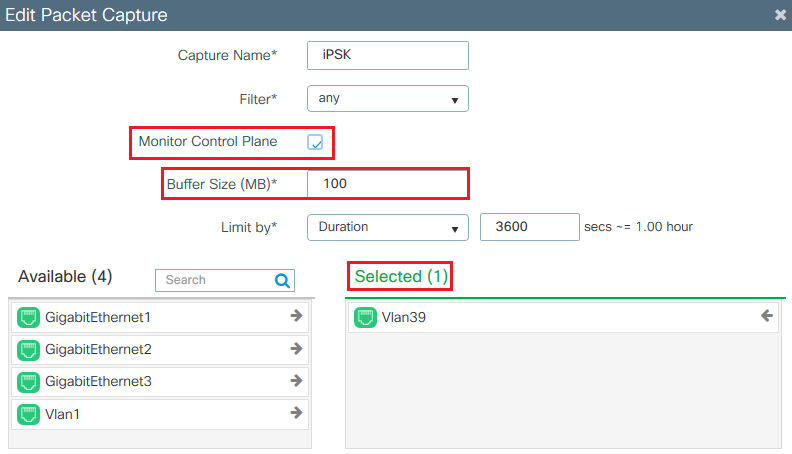

放射性トレースでは問題を特定するのに十分でない場合は、パケットキャプチャをWLCで直接収集できます。Troubleshooting > Packet Captureの下に、キャプチャポイントを追加します。デフォルトでは、WLCはすべてのRADIUS AAA通信にワイヤレス管理インターフェイスを使用します。WLCのクライアント数が多い場合は、バッファサイズを100 MBに増やします。

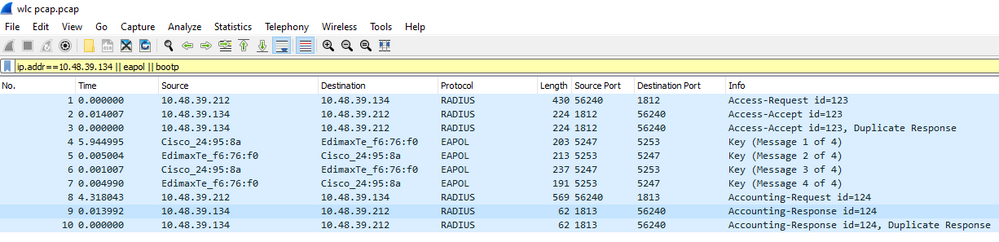

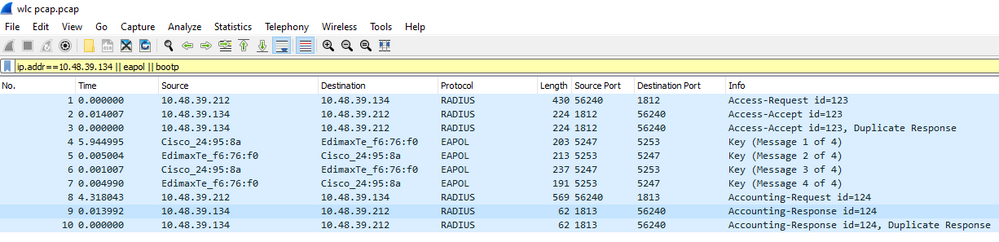

認証とアカウンティングが正常に行われた場合のパケットキャプチャを次の図に示します。このWiresharkフィルタを使用して、このクライアントに関連するすべてのパケットをフィルタリングします。

ip.addr==

|| eapol || bootp

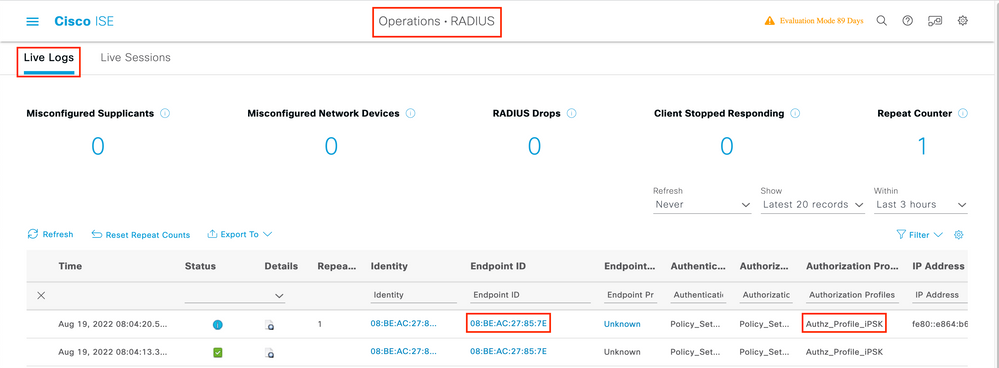

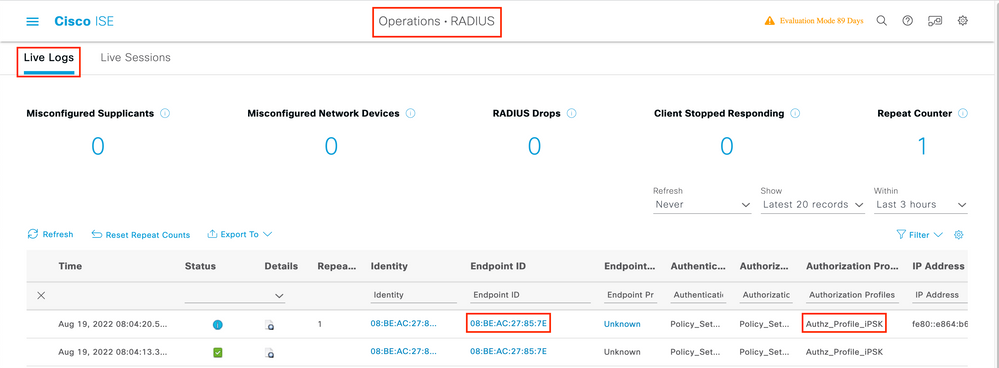

ISEのトラブルシューティング

Cisco ISEの主なトラブルシューティングテクニックは、Operations > RADIUS > Live LogsにあるLive Logsページです。クライアントのMACアドレスをエンドポイントIDフィールドに入力することで、フィルタリングできます。 完全なISEレポートを開くと、失敗の原因に関する詳細が表示されます。クライアントが正しいISEポリシーに一致していることを確認します。

フィードバック

フィードバック