はじめに

このドキュメントでは、Cisco OfficeExtendアクセスポイント(OEAP)とリモートローカルエリアネットワーク(RLAN)を9800 WLC上で設定する方法について説明します。

Cisco OfficeExtendアクセスポイント(OEAP)は、コントローラからリモートの場所にあるCisco APにセキュアな通信を提供し、インターネットを介して企業のWLANを従業員の自宅にシームレスに拡張します。ホームオフィスでのユーザのエクスペリエンスは、企業オフィスでのユーザのエクスペリエンスとまったく同じです。アクセスポイントとコントローラ間のDatagram Transport Layer Security(DTLS)暗号化により、すべての通信に最高レベルのセキュリティが保証されます。

リモートLAN(RLAN)は、コントローラを使用して有線クライアントを認証するために使用されます。有線クライアントがコントローラに正常に参加すると、LANポートはトラフィックを中央またはローカルのスイッチングモード間で切り替えます。有線クライアントからのトラフィックは、ワイヤレスクライアントトラフィックとして扱われます。アクセスポイント(AP)内のRLANは、有線クライアントを認証するために認証要求を送信します。RLANの有線クライアントの認証は、中央の認証されたワイヤレスクライアントに似ています。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- 9800 WLC

- ワイヤレスコントローラおよびアクセスポイントへのコマンドラインインターフェイス(CLI)アクセス

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Catalyst 9800 WLCバージョン17.02.01

- 1815/1810シリーズAP

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

ネットワーク図

NATの背後でのAPの加入

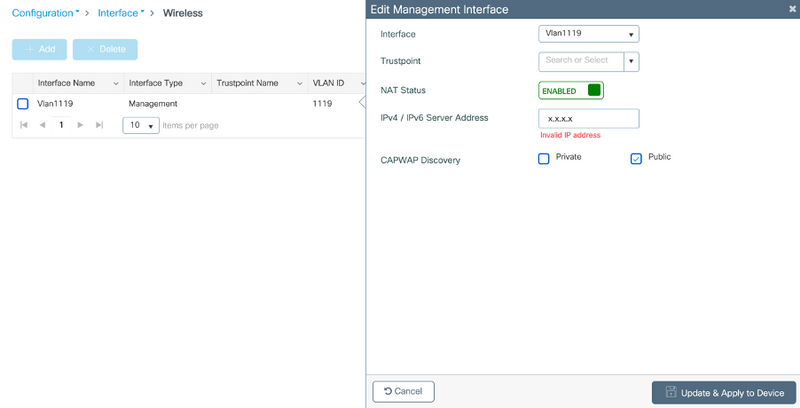

16.12.xコードでは、CLIからNAT IPアドレスを設定する必要があります。使用できるGUIオプションはありません。パブリックIPまたはプライベートIPを使用してCAPWAPディスカバリを選択することもできます。

(config)#wireless management interface vlan 1114 nat public-ip x.x.x.x

(config-nat-interface)#capwap-discovery ?

private Include private IP in CAPWAP Discovery Response

public Include public IP in CAPWAP Discovery Response

17.xコードでは、Configuration > Interface > Wirelessの順に選択してからWireless Management Interfaceをクリックし、GUIからNAT IPおよびCAPWAPディスカバリタイプを設定します。

コンフィギュレーション

1. Flexプロファイルを作成するには、Office Extend APを有効にし、Configuration > Tags & Profiles > Flexの順に移動します。

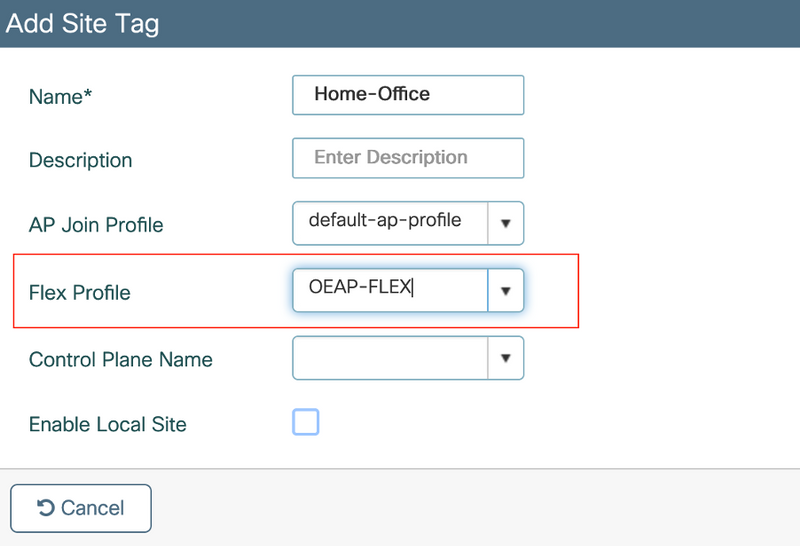

2.サイトタグを作成し、Flex Profileをマッピングするには、Configuration > Tags & Profiles > Tagsの順に移動します。

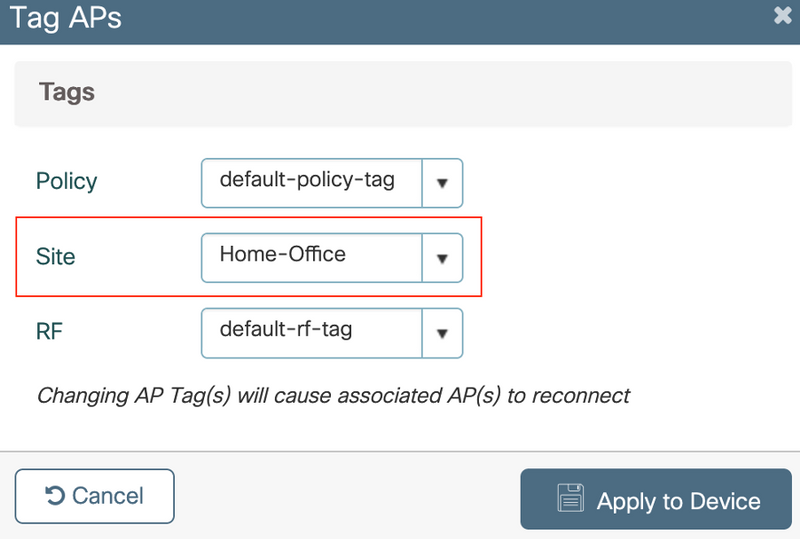

3. Configuration > Wireless Setup >Advanced > Tag APsで作成したサイトタグで1815 APにタグを付けます。

確認

1815 APがWLCに再加入したら、次の出力を確認します。

vk-9800-1#show ap name AP1815 config general

Cisco AP Name : AP1815

=================================================

Cisco AP Identifier : 002c.c8de.3460

Country Code : Multiple Countries : IN,US

Regulatory Domain Allowed by Country : 802.11bg:-A 802.11a:-ABDN

AP Country Code : US - United States

Site Tag Name : Home-Office

RF Tag Name : default-rf-tag

Policy Tag Name : default-policy-tag

AP join Profile : default-ap-profile

Flex Profile : OEAP-FLEX

Administrative State : Enabled

Operation State : Registered

AP Mode : FlexConnect

AP VLAN tagging state : Disabled

AP VLAN tag : 0

CAPWAP Preferred mode : IPv4

CAPWAP UDP-Lite : Not Configured

AP Submode : Not Configured

Office Extend Mode : Enabled

Dhcp Server : Disabled

Remote AP Debug : Disabled

vk-9800-1#show ap link-encryption

Encryption Dnstream Upstream Last

AP Name State Count Count Update

--------------------------------------------------------------------------

N2 Disabled 0 0 06/08/20 00:47:33

AP1815 Enabled 43 865 06/08/20 00:46:56

when you enable the OfficeExtend mode for an access point DTLS data encryption is enabled automatically.

AP1815#show capwap client config

AdminState : ADMIN_ENABLED(1)

Name : AP1815

Location : default location

Primary controller name : vk-9800-1

ssh status : Enabled

ApMode : FlexConnect

ApSubMode : Not Configured

Link-Encryption : Enabled

OfficeExtend AP : Enabled

Discovery Timer : 10

Heartbeat Timer : 30

Syslog server : 255.255.255.255

Syslog Facility : 0

Syslog level : informational

注:DTLSデータ暗号化は、ap link-encryptionコマンドを使用して、特定のアクセスポイントまたはすべてのアクセスポイントで有効または無効にできます

vk-9800-1(config)#ap profile default-ap-profile

vk-9800-1(config-ap-profile)#no link-encryption

Disabling link-encryption globally will reboot the APs with link-encryption.

Are you sure you want to continue? (y/n)[y]:y

OEAPにログインし、パーソナルSSIDを設定する

1. IPアドレスを使用してOEAPのWebインターフェイスにアクセスできます。ログインするデフォルトのクレデンシャルは、adminとadminです。

2.セキュリティ上の理由から、デフォルトのクレデンシャルを変更することをお勧めします。

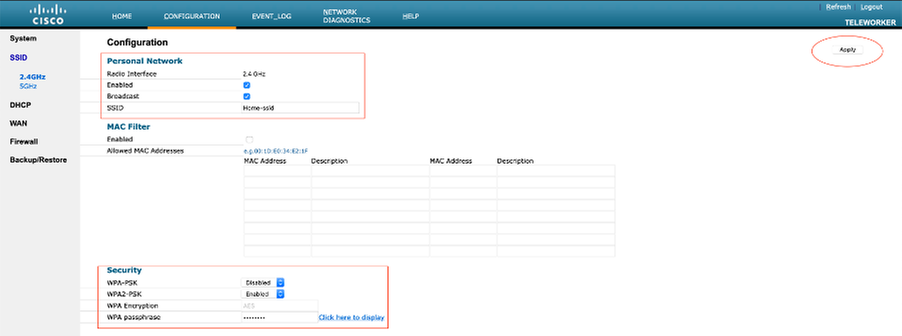

3. Configuration> SSID> 2.4GHz/5GHzの順に移動して、パーソナルSSIDを設定します。

4.無線インターフェイスを有効にします。

5. SSIDを入力し、ブロードキャストを有効にします

6.暗号化には、WPA-PSKまたはWPA2-PSKを選択し、対応するセキュリティタイプのパスフレーズを入力します。

7. 「適用」をクリックして、設定を有効にします。

8.パーソナルSSIDに接続するクライアントは、デフォルトで10.0.0.1/24ネットワークからIPアドレスを取得します。

9.ホームユーザは同じAPを使用して自宅で接続でき、そのトラフィックはDTLSトンネルを経由しません。

10. OEAPでクライアントの関連付けを確認するには、Home > Clientの順に移動します。OEAPに関連付けられたローカルクライアントと企業クライアントが表示されます。

To clear personal ssidfrom office-extend ap

ewlc#ap name cisco-ap clear-personalssid-config

clear-personalssid-config Clears the Personal SSID config on an OfficeExtend AP

9800 WLCでのRLANの設定

リモートLAN(RLAN)は、コントローラを使用して有線クライアントを認証するために使用されます。有線クライアントがコントローラに正常に参加すると、LANポートはトラフィックを中央またはローカルのスイッチングモード間で切り替えます。有線クライアントからのトラフィックは、ワイヤレスクライアントトラフィックとして扱われます。アクセスポイント(AP)内のRLANは、有線クライアントを認証するために認証要求を送信します。「

RLANの有線クライアントの認証は、中央の認証されたワイヤレスクライアントに似ています。

注:この例では、ローカルEAPがRLANクライアント認証に使用されています。次の手順を設定するには、ローカルEAP設定がWLC上に存在している必要があります。これには、aaa認証および許可方式、ローカルEAPプロファイル、およびローカルクレデンシャルが含まれます。

Catalyst 9800 WLCでのローカルEAP認証の設定例

- RLANプロファイルを作成するには、Configuration > Wireless > Remote LANの順に移動し、次の図に示すように、RLANプロファイルの名前とRLAN IDを入力します。

2. Security > Layer2の順に移動し、RLANに対して802.1xを有効にするには、次の図に示すように、802.1xのステータスをEnabledに設定します。

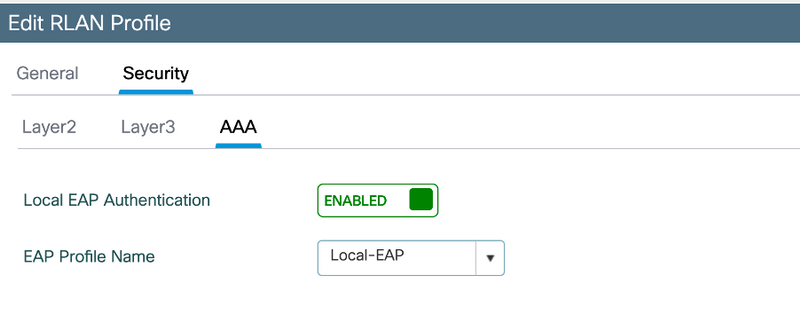

3. Security > AAAの順に移動し、Local EAP Authenticationをenabledに設定して、次の図に示すようにドロップダウンリストから必要なEAPプロファイル名を選択します。

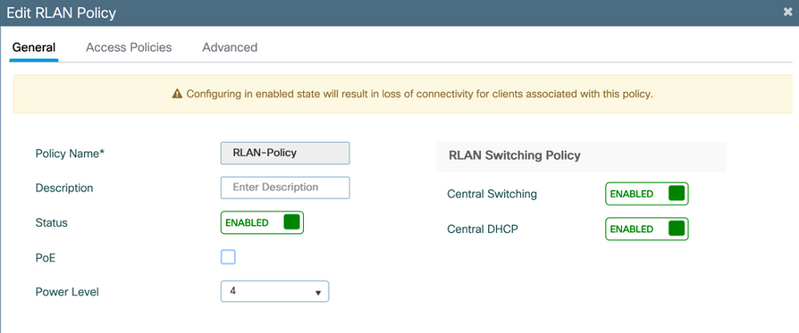

4. RLANポリシーを作成するには、Configuration > Wireless > Remote LANの順に移動し、Remote LANページで、次の図に示すようにRLAN Policyタブをクリックします。

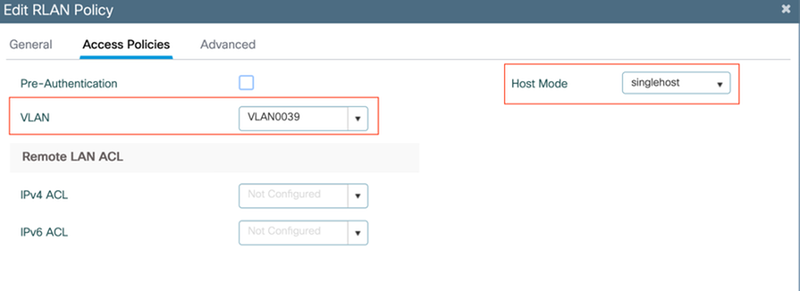

Access Policiesに移動し、VLANとホストモードを設定して、設定を適用します。

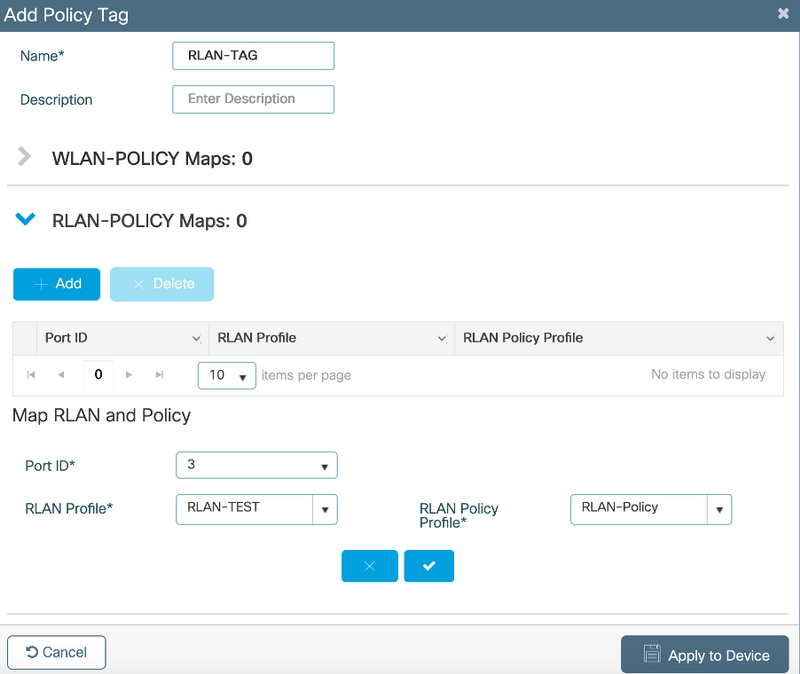

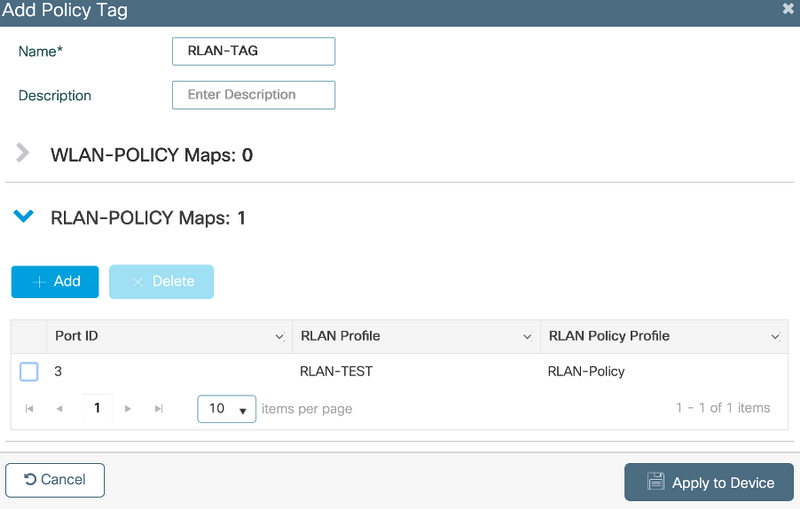

5.ポリシータグを作成し、RLANプロファイルをRLANポリシーにマップするには、Configuration > Tags & Profiles > Tagsの順に移動します。

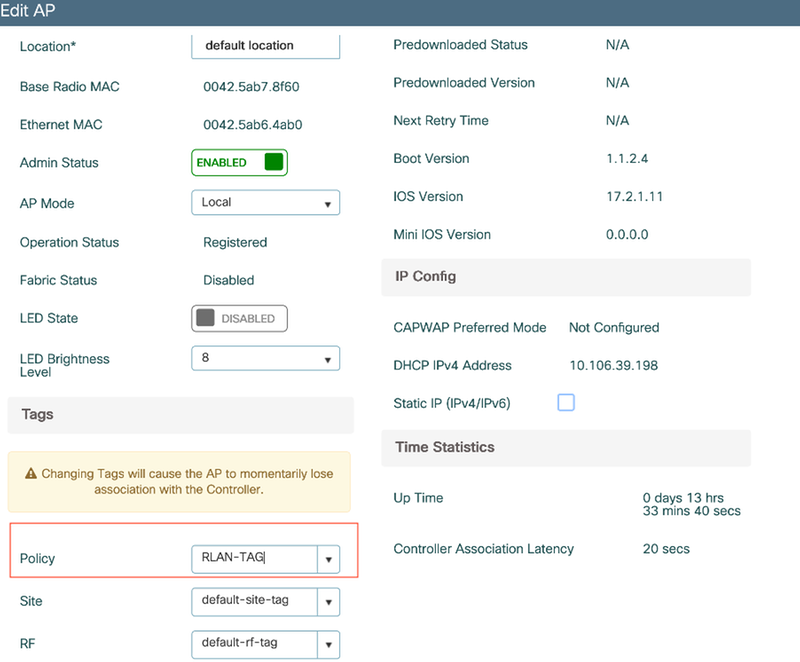

6. LANポートを有効にして、APにポリシータグを適用します。Configuration > Wireless > Access Pointsの順に移動し、APをクリックします。

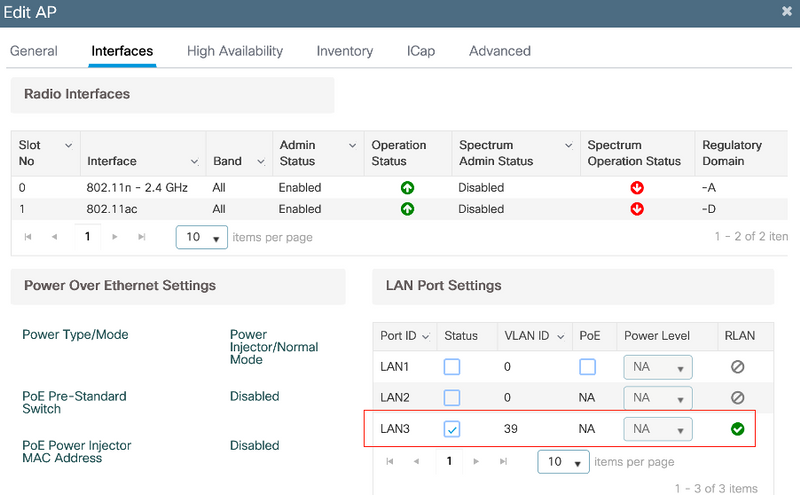

設定を適用すると、APはWLCに再加入します。APをクリックし、Interfacesを選択してLANポートを有効にします。

設定を適用し、ステータスを確認します。

7. APのLAN3ポートにPCを接続します。PCは802.1x経由で認証され、設定されたVLANからIPアドレスを取得します。

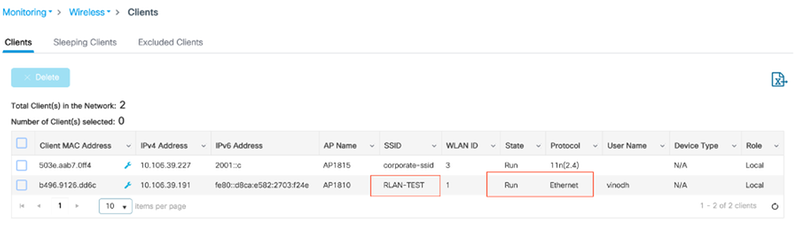

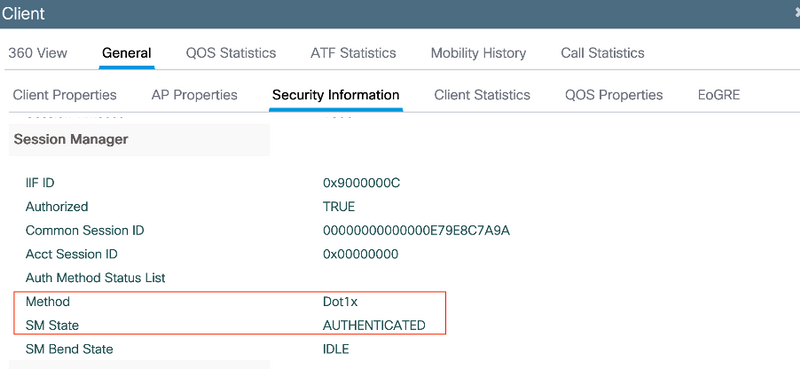

Monitoring >Wireless > Clientsの順に移動して、クライアントのステータスを確認します。

vk-9800-1#show wireless client summary

Number of Clients: 2

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

503e.aab7.0ff4 AP1815 WLAN 3 Run 11n(2.4) None Local

b496.9126.dd6c AP1810 RLAN 1 Run Ethernet Dot1x Local

Number of Excluded Clients: 0

トラブルシュート

一般的な問題:

- ローカルSSIDのみが動作し、WLCで設定されているSSIDがブロードキャストされない:APがコントローラに正しく加入しているかどうかを確認します。

- OEAP GUIにアクセスできない:APにIPアドレスがあるかどうかを確認し、到達可能性(ファイアウォール、ACLなど、ネットワーク内)を確認します。

- 中央でスイッチングされる無線または有線クライアントが認証を行えず、IPアドレスを取得できない:RAトレースを実行し、常時トレースを実行する。

有線802.1xクライアントのAlways onトレースの例:

[client-orch-sm] [18950]: (note): MAC: <client-mac> Association received. BSSID 00b0.e187.cfc0, old BSSID 0000.0000.0000, WLAN test_rlan, Slot 2 AP 00b0.e187.cfc0, Ap_1810

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

[dot11-validate] [18950]: (ERR): MAC: <client-mac> Failed to dot11 determine ms physical radio type. Invalid radio type :0 of the client.

[dot11] [18950]: (ERR): MAC: <client-mac> Failed to dot11 send association response. Encoding of assoc response failed for client reason code: 14.

[dot11] [18950]: (note): MAC: <client-mac> Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False AID list: 0x1| 0x0| 0x0| 0x0

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

[client-auth] [18950]: (note): MAC: <client-mac> ADD MOBILE sent. Client state flags: 0x71 BSSID: MAC: 00b0.e187.cfc0 capwap IFID: 0x90000012

[client-auth] [18950]: (note): MAC: <client-mac> L2 Authentication initiated. method DOT1X, Policy VLAN 1119,AAA override = 0 , NAC = 0

[ewlc-infra-evq] [18950]: (note): Authentication Success. Resolved Policy bitmap:11 for client <client-mac>

[client-orch-sm] [18950]: (note): MAC: <client-mac> Mobility discovery triggered. Client mode: Local

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

[mm-client] [18950]: (note): MAC: <client-mac> Mobility Successful. Roam Type None, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Previous BSSID MAC: 0000.0000.0000 Client IFID: 0xa0000003, Client Role: Local PoA: 0x90000012 PoP: 0x0

[client-auth] [18950]: (note): MAC: <client-mac> ADD MOBILE sent. Client state flags: 0x72 BSSID: MAC: 00b0.e187.cfc0 capwap IFID: 0x90000012

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_DPATH_PLUMB_IN_PROGRESS

[dot11] [18950]: (note): MAC: <client-mac> Client datapath entry params - ssid:test_rlan,slot_id:2 bssid ifid: 0x0, radio_ifid: 0x90000006, wlan_ifid: 0xf0404001

[dpath_svc] [18950]: (note): MAC: <client-mac> Client datapath entry created for ifid 0xa0000003

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

[client-iplearn] [18950]: (note): MAC: <client-mac> Client IP learn successful. Method: DHCP IP: <Cliet-IP>

[apmgr-db] [18950]: (ERR): 00b0.e187.cfc0 Get ATF policy name from WLAN profile:: Failed to get wlan profile. Searched wlan profile test_rlan

[apmgr-db] [18950]: (ERR): 00b0.e187.cfc0 Failed to get ATF policy name

[apmgr-bssid] [18950]: (ERR): 00b0.e187.cfc0 Failed to get ATF policy name from WLAN profile name: No such file or directory

[client-orch-sm] [18950]: (ERR): Failed to get client ATF policy name: No such file or directory

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN