RADIUSおよびTACACS+認証を使用した9800 WLCロビーアンバサダーの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、Lobby AmbassadorユーザのRADIUSおよびTACACS+外部認証用にCatalyst 9800ワイヤレスコントローラを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Catalyst Wireless 9800設定モデル

- AAA、RADIUS、およびTACACS+の概念

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Catalyst 9800ワイヤレスコントローラシリーズ(Catalyst 9800-CL)

- Cisco IOS® XEジブラルタル16.12.1s

- ISE 2.3.0

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

ロビーアンバサダーユーザは、ネットワークの管理者によって作成されます。ロビーアンバサダーユーザは、ゲストユーザのユーザ名、パスワード、説明、およびライフタイムを作成できます。ゲストユーザを削除することもできます。ゲストユーザは、GUIまたはCLIを使用して作成できます。

設定

ネットワーク図

この例では、ロビーアンバサダーの「lobby」と「lobbyTac」が設定されています。ロビーアンバサダー「lobby」はRADIUSサーバに対して認証され、ロビーアンバサダー「lobbyTac」はTACACS+に対して認証されます。

設定は、最初にRADIUSロビーアンバサダー、最後にTACACS+ロビーアンバサダーに対して行われます。RADIUSとTACACS+ ISEの設定も共有されます。

RADIUSの認証

ワイヤレスLANコントローラ(WLC)でのRADIUSの設定

ステップ 1: RADIUSサーバを宣言します。WLC上にISE RADIUSサーバを作成します。

GUI:

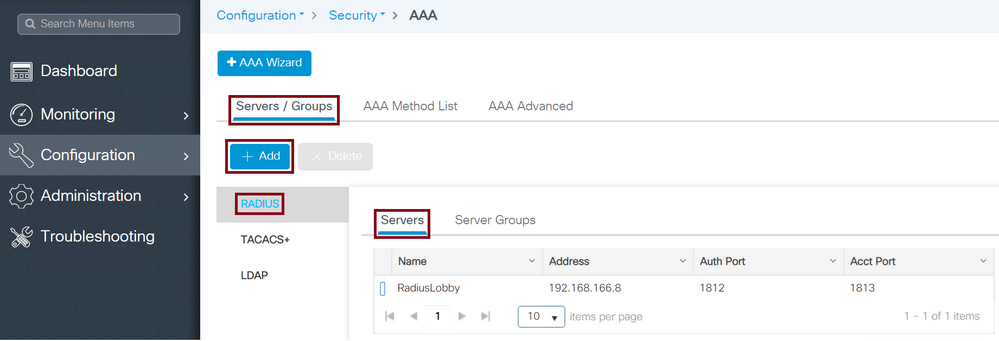

図に示すように、Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Addの順に移動します。

設定ウィンドウが開くと、RADIUSサーバ名(ISE/AAAシステム名と一致している必要はありません)、RADIUSサーバのIPアドレス、および共有秘密が必須の設定パラメータになります。その他のパラメータは、デフォルトのままにすることも、必要に応じて設定することもできます。

CLI:

Tim-eWLC1(config)#radius server RadiusLobby

Tim-eWLC1(config-radius-server)#address ipv4 192.168.166.8 auth-port 1812 acct-port 1813

Tim-eWLC1(config-radius-server)#key 0 Cisco1234

Tim-eWLC1(config)#end

ステップ 2:RADIUSサーバをサーバグループに追加します。サーバグループを定義し、設定したRADIUSサーバを追加します。これは、ロビーアンバサダーユーザの認証に使用されるRADIUSサーバです。認証に使用できる複数のRADIUSサーバがWLCに設定されている場合、すべてのRADIUSサーバを同じサーバグループに追加することを推奨します。この場合、WLCでサーバグループ内のRADIUSサーバ間の認証のロードバランシングを行います。

GUI:

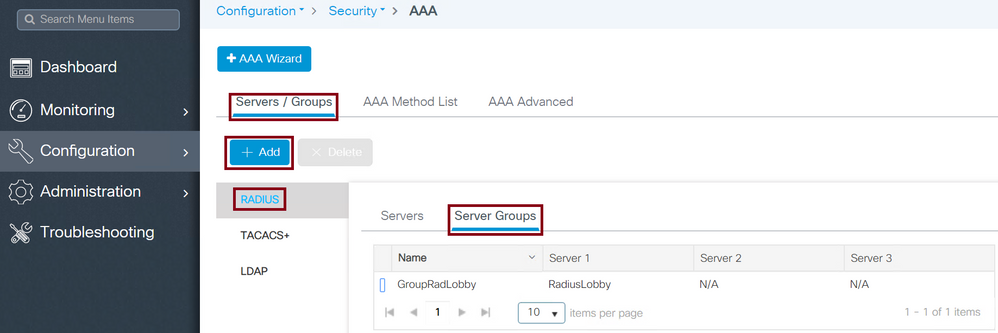

図に示すように、Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Addの順に移動します。

グループに名前を付けるための設定ウィンドウが開いたら、設定されたRADIUSサーバをAvailable ServersリストからAssigned Serversリストに移動します。

CLI:

Tim-eWLC1(config)#aaa group server radius GroupRadLobby

Tim-eWLC1(config-sg-radius)#server name RadiusLobby

Tim-eWLC1(config-sg-radius)#end

ステップ 3:認証方式リストを作成します。認証方式リストでは、検索する認証のタイプを定義し、定義したサーバグループに認証方式リストを添付します。認証がWLCでローカルに実行されるか、RADIUSサーバの外部で実行されるかがわかります。

GUI:

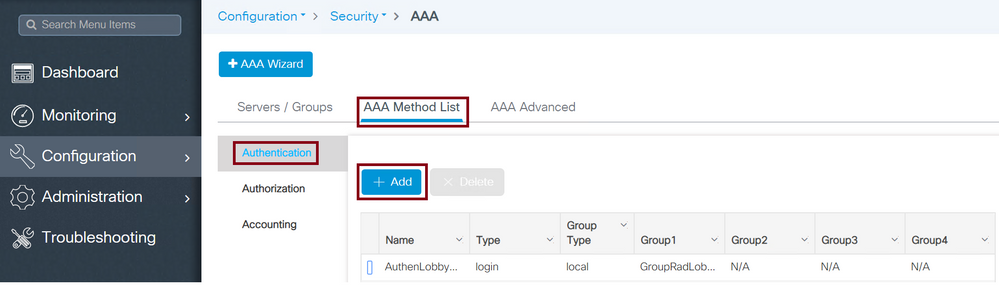

図に示すように、Configuration > Security > AAA > AAA Method List > Authentication > + Addの順に移動します。

設定ウィンドウが開いたら、名前を入力し、タイプオプションとしてLoginを選択し、前に作成したサーバグループを割り当てます。

グループタイプはローカルです。

GUI:

グループタイプに「ローカル」を選択した場合、WLCは最初にユーザがローカルデータベースに存在するかどうかを確認し、次にロビーアンバサダーユーザがローカルデータベースに見つからない場合にのみサーバグループにフォールバックします。

CLI:

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

注:最初にlocalを使用する 際には、不具合CSCvs87163に注意してください。これは17.3で修正されています。

際には、不具合CSCvs87163に注意してください。これは17.3で修正されています。

グループのタイプをグループにします。

GUI:

グループタイプとして「group」を選択し、ローカルオプションに「no fallback to local」オプションがチェックされている場合、WLCではユーザがサーバグループに対してチェックされるだけで、そのローカルデータベースはチェックされません。

CLI:

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

Group Type as a groupおよびfallback to localオプションにチェックマークが入っている。

GUI:

Group Typeに「group」を選択し、Fallback to localオプションにチェックマークを入れると、WLCはサーバグループに対してユーザをチェックし、応答内でRADIUSサーバがタイムアウトした場合にだけローカルデータベースに照会します。サーバが応答する場合、WLCはローカル認証をトリガーしません。

CLI:

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

ステップ 4:許可方式リストを作成します。認可方式リストは、ロビーアンバサダー(この場合は「exec」)に必要な認可タイプを定義します。また、定義されている同じサーバグループに接続されます。また、認証をWLCでローカルに実行するか、RADIUSサーバの外部で実行するかを選択できます。

GUI:

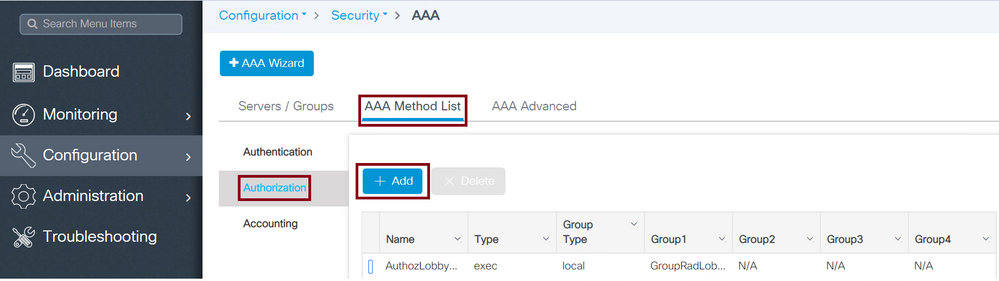

図に示すように [Configuration] > [Security] > [AAA] > [AAA Method List] > [Authorization] > [+ Add] に移動します。

設定ウィンドウが開き、名前を入力したら、タイプオプションとして「exec」を選択し、前に作成したサーバグループを割り当てます。

グループタイプは、「認証方式リスト」セクションで説明した方法と同じ方法を適用することに注意してください。

CLI:

グループタイプはローカルです。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

グループのタイプをグループにします。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

Group Type as groupおよびfallback to localオプションにチェックマークが入っている。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

ステップ 5:メソッドを割り当てます。設定したメソッドは、WLCにログインして回線VTY(SSH/Telnet)やHTTP(GUI)などのゲストユーザを作成するために、オプションに割り当てる必要があります。

これらの手順はGUIからは実行できないため、CLIから実行する必要があります。

HTTP/GUI認証:

Tim-eWLC1(config)#ip http authentication aaa login-authentication AuthenLobbyMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozLobbyMethod

Tim-eWLC1(config)#end

HTTP設定を変更する場合は、HTTPサービスとHTTPSサービスを再起動することをお勧めします。

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

回線VTY。

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AuthenLobbyMethod

Tim-eWLC1(config-line)#authorization exec AuthozLobbyMethod

Tim-eWLC1(config-line)#end

手順 6:この手順は、17.5.1または17.3.3より前のソフトウェアバージョンでのみ必要であり、CSCvu29748が実装されたリリース以降では不要 です。リモートユーザを定義します。ロビーアンバサダー用にISEで作成したユーザ名は、WLCでリモートユーザ名として定義する必要があります。リモートユーザ名がWLCで定義されていない場合、認証は正しく行われますが、ユーザにはロビーアンバサダー権限へのアクセスだけでなく、WLCへのフルアクセスが許可されます。この設定は、CLIを介してのみ実行できます。

です。リモートユーザを定義します。ロビーアンバサダー用にISEで作成したユーザ名は、WLCでリモートユーザ名として定義する必要があります。リモートユーザ名がWLCで定義されていない場合、認証は正しく行われますが、ユーザにはロビーアンバサダー権限へのアクセスだけでなく、WLCへのフルアクセスが許可されます。この設定は、CLIを介してのみ実行できます。

CLI:

Tim-eWLC1(config)#aaa remote username lobby

ISEの設定:RADIUS

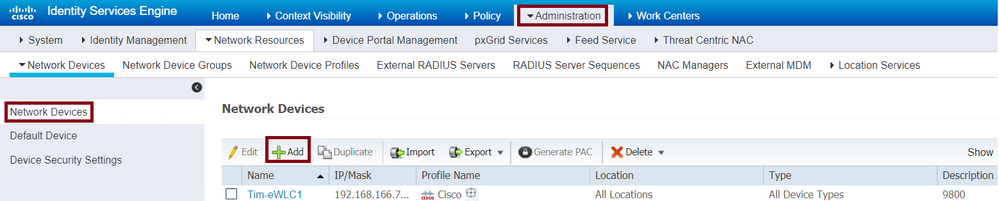

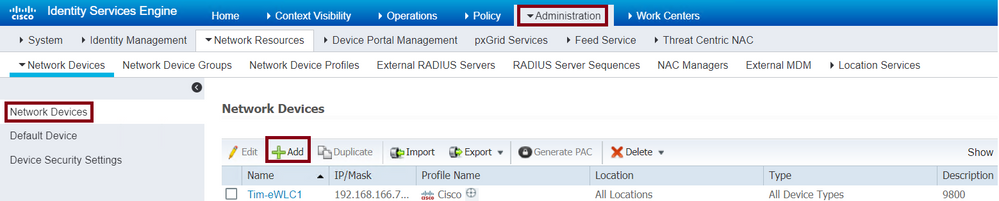

ステップ 1:WLCをISEに追加します。Administration > Network Resources > Network Devices > Addの順に移動します。WLCをISEに追加する必要があります。WLCをISEに追加する場合は、RADIUS認証設定を有効にし、図に示すように必要なパラメータを設定します。

設定ウィンドウが開いたら、名前、IP ADD、enable RADIUS Authentication Settingsを入力し、Protocol Radiusの下に必要な共有秘密鍵を入力します。

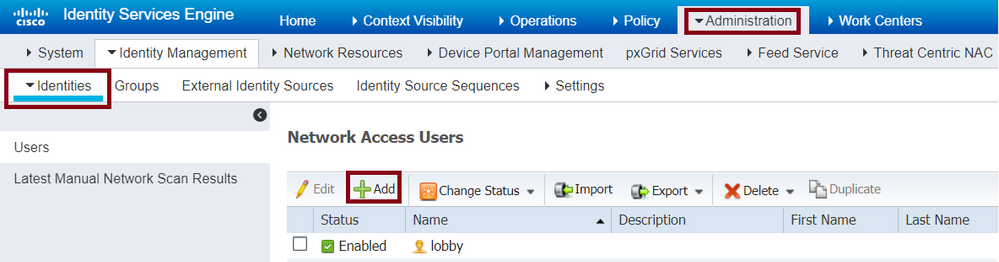

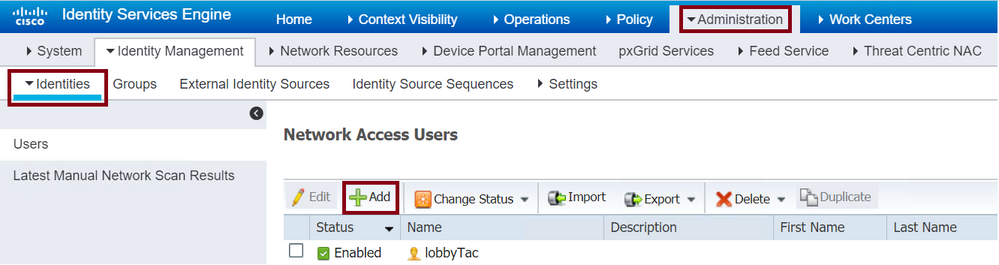

ステップ 2:ISEでロビーアンバサダーユーザを作成します。Administration > Identity Management > Identities > Users > Addの順に移動します。

ゲストユーザを作成するロビーアンバサダーに割り当てられたユーザ名とパスワードをISEに追加します。これは、管理者がロビーアンバサダーに割り当てるユーザ名です。

設定ウィンドウが開いたら、ロビーアンバサダーユーザの名前とパスワードを入力します。また、StatusがEnabledであることを確認します。

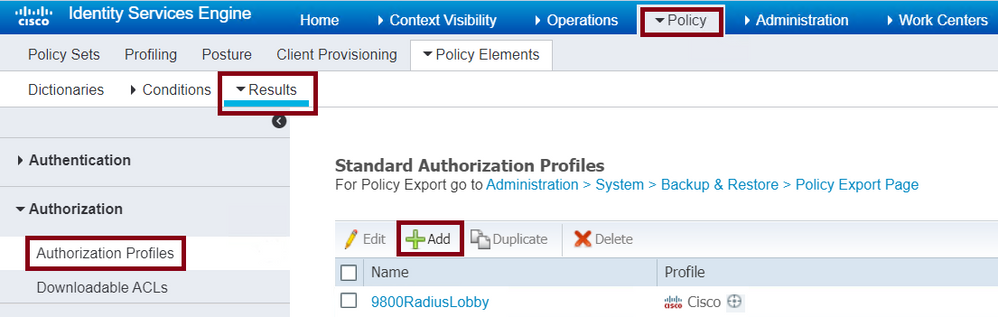

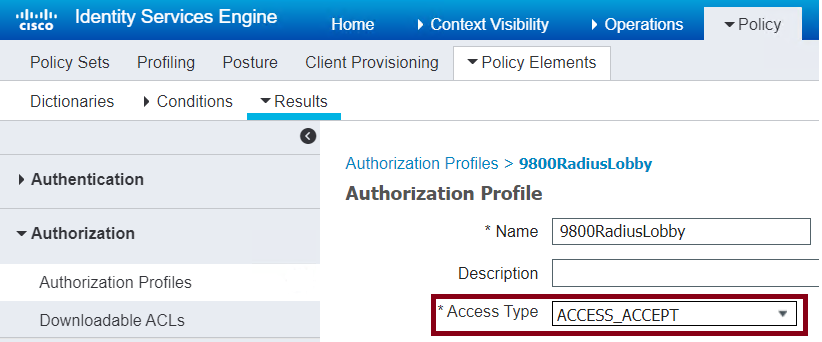

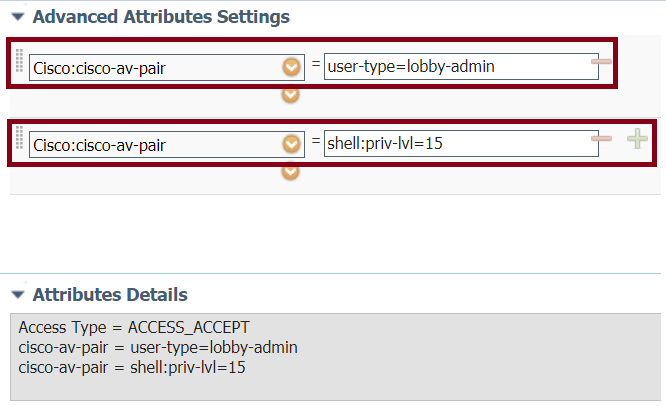

ステップ 3:結果認証プロファイルを作成します。Policy > Policy Elements > Results > Authorization > Authorization Profiles > Addの順に移動します。図に示すように、必要な属性を使用してAccess-AcceptをWLCに戻すために、結果認可プロファイルを作成します。

図に示すように、Access-Acceptを送信するようにプロファイルが設定されていることを確認します。

アトリビュートは、アトリビュートの詳細設定で手動で追加する必要があります。これらの属性は、ユーザをロビーアンバサダーとして定義し、ロビーアンバサダーが必要な変更を行えるようにその権限を付与するために必要です。

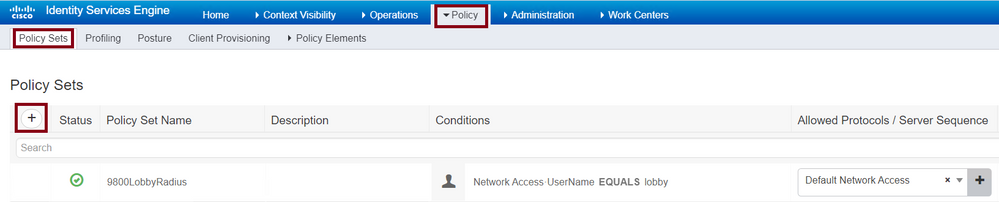

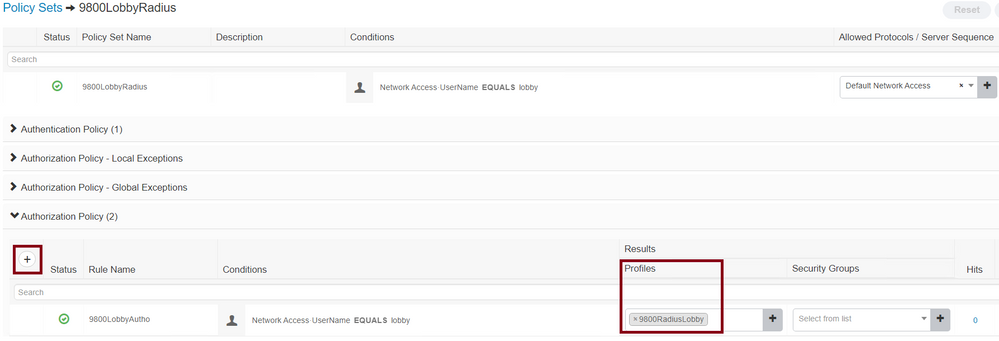

ステップ 4:認証を処理するためにポリシーを作成します。Policy > Policy Sets > Addの順に移動します。ポリシーを設定するための条件は、管理者の決定に依存します。ここでは、Network Access-Username条件とDefault Network Access protocolが使用されます。

次の図に示すように、必要な属性をWLCに返せるように、認可ポリシーの下で結果の認可で設定されたプロファイルが選択されていることを確認する必要があります。

設定ウィンドウが開いたら、認可ポリシーを設定します。認証ポリシーはデフォルトのままにしておくことができます。

TACACS+の認証

WLCでのTACACS+の設定

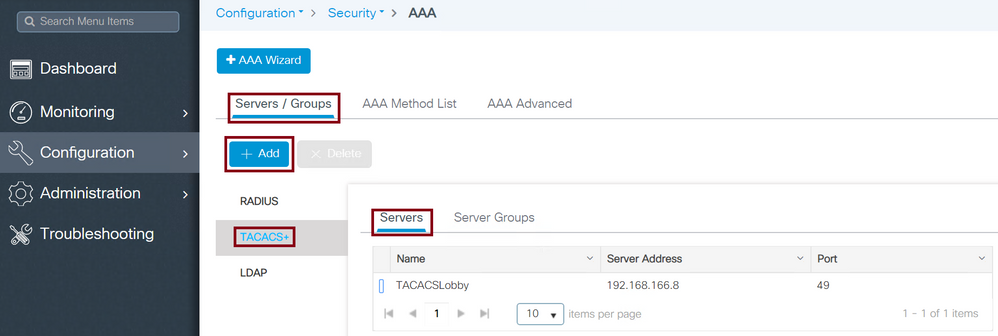

ステップ 1:TACACS+サーバを宣言します。WLCでISE TACACSサーバを作成します。

GUI:

図に示すように、Configuration > Security > AAA > Servers/Groups > TACACS+ > Servers > + Addの順に移動します。

設定ウィンドウが開くと、必須の設定パラメータは、TACACS+サーバ名(ISE/AAAシステム名と一致している必要はありません)、TACACSサーバのIPアドレス、および共有秘密です。その他のパラメータは、デフォルトのままにすることも、必要に応じて設定することもできます。

CLI:

Tim-eWLC1(config)#tacacs server TACACSLobby

Tim-eWLC1(config-server-tacacs)#address ipv4 192.168.166.8

Tim-eWLC1(config-server-tacacs)#key 0 Cisco123

Tim-eWLC1(config-server-tacacs)#end

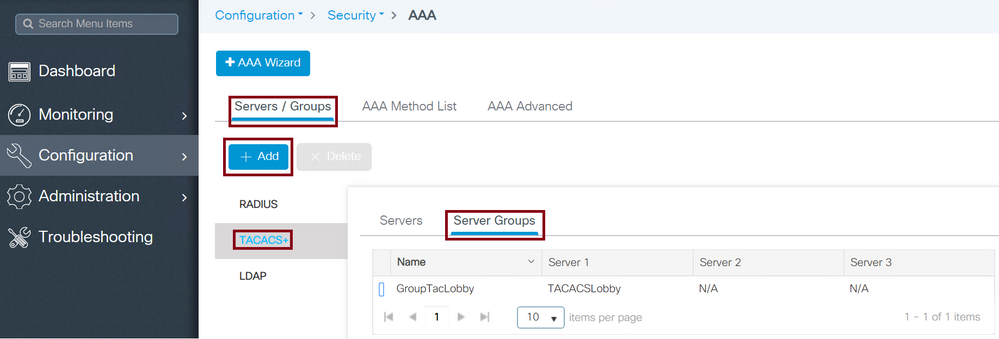

ステップ 2:TACACS+サーバをサーバグループに追加します。サーバグループを定義し、設定した目的のTACACS+サーバを追加します。これは、認証に使用されるTACACS+サーバです。

GUI:

図に示すように、Configuration > Security > AAA > Servers / Groups > TACACS > Server Groups > + Addの順に移動します。

設定ウィンドウが開いたら、グループに名前を付け、目的のTACACS+サーバをAvailable ServersリストからAssigned Serversリストに移動します。

CLI:

Tim-eWLC1(config)#aaa group server tacacs+ GroupTacLobby

Tim-eWLC1(config-sg-tacacs+)#server name TACACSLobby

Tim-eWLC1(config-sg-tacacs+)#end

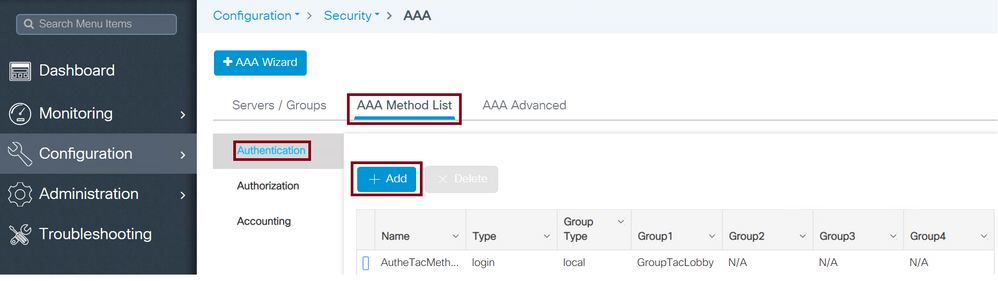

ステップ 3:認証方式リストを作成します。認証方式リストでは、必要な認証のタイプを定義し、設定するサーバグループにも同じ認証タイプを割り当てます。また、認証をWLC上でローカルに実行できるか、TACACS+サーバの外部で実行できるかを選択できます。

GUI:

図に示すように、Configuration > Security > AAA > AAA Method List > Authentication > + Addの順に移動します。

設定ウィンドウが開いたら、名前を入力し、タイプオプションとしてLoginを選択し、前に作成したサーバグループを割り当てます。

グループタイプはローカルです。

GUI:

グループタイプとして「local」を選択した場合、WLCは、ユーザがローカルデータベースに存在するかどうかを最初に確認し、ローカルデータベースにロビーアンバサダーユーザが見つからない場合にのみ、サーバグループにフォールバックします。

注:このバグCSCvs87163は17.3で修正されてい ることに注意してください。

ることに注意してください。

CLI:

Tim-eWLC1(config)#aaa authentication login AutheTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

グループのタイプをグループにします。

GUI:

Group Typeにgroupを選択し、no fallback to localオプションにチェックマークを入れると、WLCはサーバグループに対してユーザをチェックするだけで、ローカルデータベースはチェックしません。

CLI:

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

Group Type as groupおよびfallback to localオプションにチェックマークが入っている。

GUI:

Group Typeに「group」を選択し、Fallback to localオプションにチェックマークを入れると、WLCはサーバグループに対してユーザをチェックし、応答中にTACACSサーバがタイムアウトした場合にだけローカルデータベースに照会します。サーバからrejectが送信されると、ローカルデータベースに存在する場合でも、ユーザは認証されません。

CLI:

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

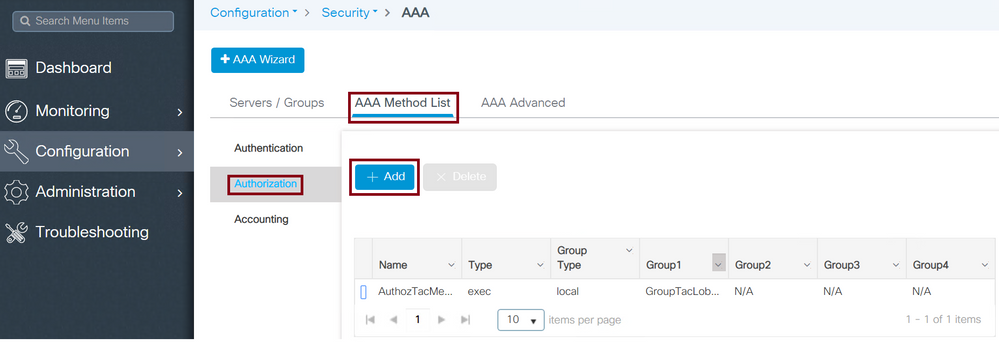

ステップ 4:許可方式リストを作成します。

認可方式リストは、ロビーアンバサダー(この場合はexec)に必要な認可タイプを定義します。また、設定されている同じサーバグループに接続されています。認証をWLCでローカルに実行するか、TACACS+サーバの外部で実行するかを選択することもできます。

GUI:

図に示すように [Configuration] > [Security] > [AAA] > [AAA Method List] > [Authorization] > [+ Add] に移動します。

設定ウィンドウが開いたら、名前を入力し、typeオプションでexecを選択して、前に作成したサーバグループを割り当てます。

グループタイプは、認証方式リストの部分で説明されている方法と同じ方法を適用することに注意してください。

CLI:

グループタイプはローカルです。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

グループのタイプをグループにします。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

Group Type as groupおよびFallback to localオプションにチェックマークが入っている。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

ステップ 5:メソッドを割り当てます。設定したメソッドは、WLCにログインして回線VTYやHTTP(GUI)などのゲストユーザを作成するために、オプションに割り当てる必要があります。これらの手順はGUIからは実行できないため、CLIから実行する必要があります。

HTTP/GUI認証:

Tim-eWLC1(config)#ip http authentication aaa login-authentication AutheTacMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozTacMethod

Tim-eWLC1(config)#end

HTTPの設定を変更する場合は、HTTPおよびHTTPSサービスを再起動することをお勧めします。

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

回線VTY:

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AutheTacMethod

Tim-eWLC1(config-line)#authorization exec AuthozTacMethod

Tim-eWLC1(config-line)#end

手順 6: リモートユーザを定義します。ロビーアンバサダー用にISEで作成したユーザ名は、WLCでリモートユーザ名として定義する必要があります。リモートユーザ名がWLCで定義されていない場合、認証は正しく行われますが、ユーザにはロビーアンバサダー権限へのアクセスだけでなく、WLCへのフルアクセスが許可されます。この設定は、CLIを介してのみ実行できます。

CLI:

Tim-eWLC1(config)#aaa remote username lobbyTac

ISEの設定 – TACACS+

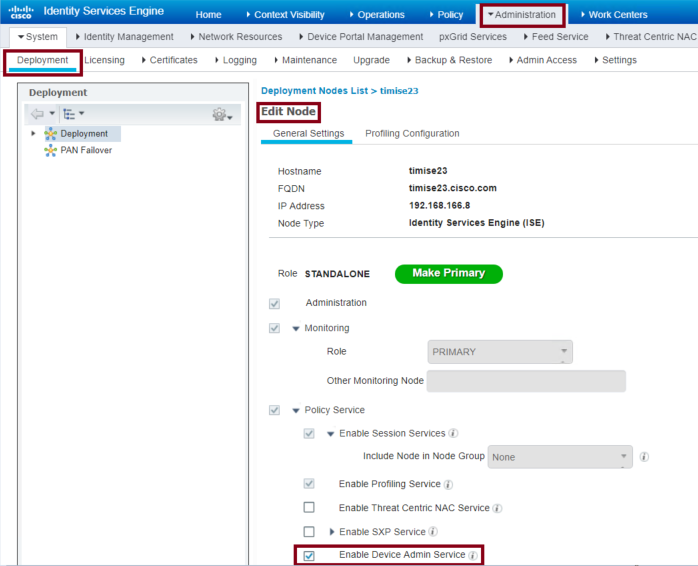

ステップ 1: Device Adminを有効にします。[Administration] > [System] > [Deployment] を選択します。次に進む前に、Enable Device Admin Serviceを選択し、図に示すようにISEが有効になっていることを確認します。

ステップ 2:WLCをISEに追加します。Administration > Network Resources > Network Devices > Addの順に移動します。WLCをISEに追加する必要があります。WLCをISEに追加する場合は、TACACS+認証設定を有効にし、図に示すように必要なパラメータを設定します。

設定ウィンドウが開き、名前、IP ADD、enable TACACS+ Authentication Settingsを入力して、必要な共有秘密を入力します。

ステップ 3:ISEでロビーアンバサダーユーザを作成します。Administration > Identity Management > Identities > Users > Addの順に移動します。ISEに、ゲストユーザを作成するロビーアンバサダーに割り当てられたユーザ名とパスワードを追加します。これは、図に示すように、管理者がロビーアンバサダーに割り当てるユーザ名です。

設定ウィンドウが開いたら、ロビーアンバサダーユーザの名前とパスワードを入力します。また、StatusがEnabledであることを確認します。

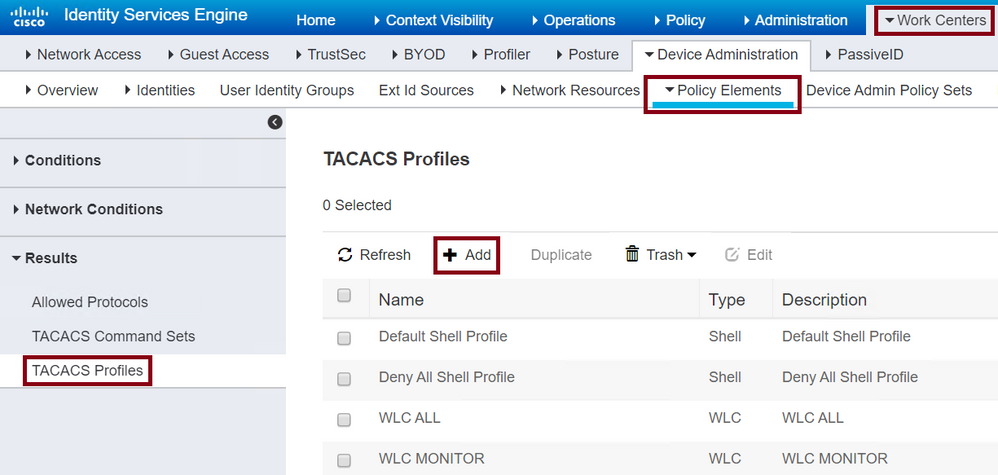

ステップ 4:結果TACACS+プロファイルを作成します。図に示すように、Work Centers > Device Administration > Policy Elements > Results > TACACS Profilesの順に移動します。このプロファイルを使用して、ユーザをロビーアンバサダーとして配置するために必要な属性をWLCに返します。

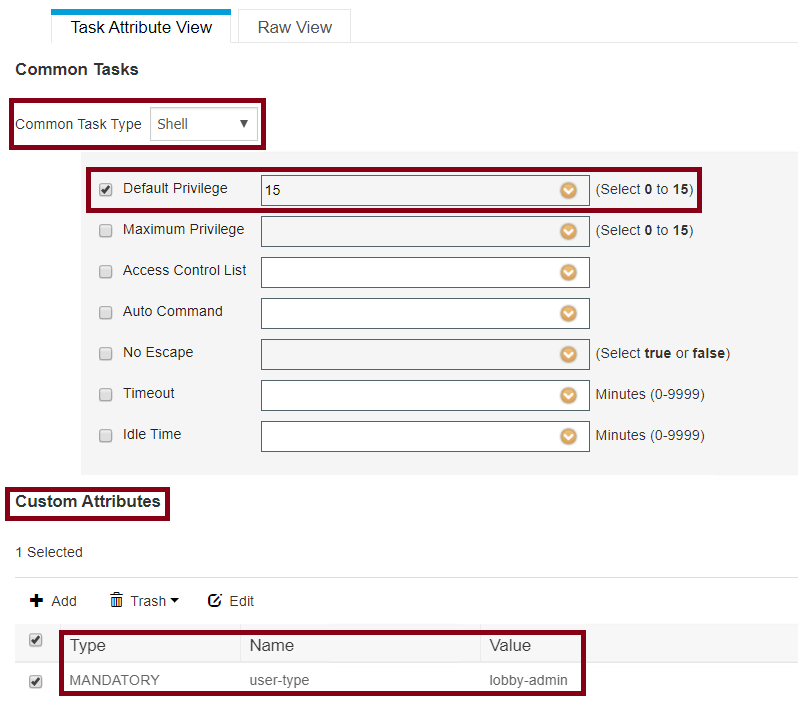

設定ウィンドウが開いたら、プロファイルに名前を指定します。また、デフォルト特権15とカスタム属性をタイプMandatory、名前をuser-type、値lobby-adminとして設定します。また、図に示すように、共通タスクタイプをシェルとして選択します。

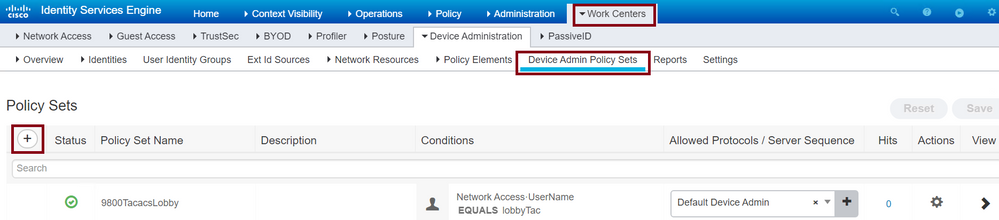

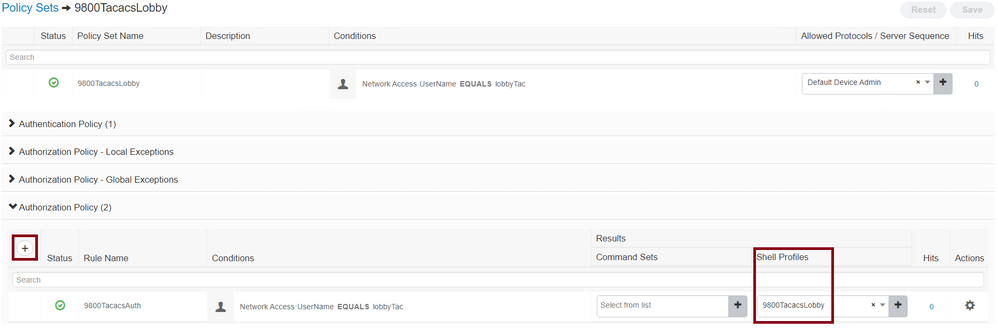

ステップ 5:ポリシー セットを作成します。図に示すように、Work Centers > Device Administration > Device Admin Policy Setsの順に移動します。ポリシーを設定するための条件は、管理者の決定に依存します。このドキュメントでは、Network Access-Username条件とDefault Device Adminプロトコルを使用します。認可ポリシーで、結果の認可で設定されたプロファイルが選択されていることを確認する必要があります。これにより、必要な属性をWLCに返すことができます。

設定ウィンドウが開いたら、認可ポリシーを設定します。認証ポリシーは、図に示すようにデフォルトのままにしておくことができます。

確認

このセクションでは、設定が正常に動作していることを確認します。

show run aaa

show run | sec remote

show run | sec http

show aaa method-lists authentication

show aaa method-lists authorization

show aaa servers

show tacacs

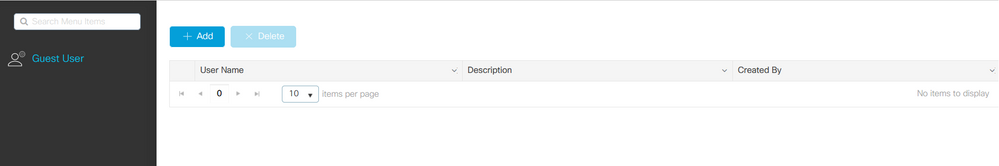

認証が成功した後のLobby Ambassador GUIの表示を次に示します。

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を紹介します。

RADIUSの認証

RADIUS認証では、次のデバッグを使用できます。

Tim-eWLC1#debug aaa authentication

Tim-eWLC1#debug aaa authorization

Tim-eWLC1#debug aaa attr

Tim-eWLC1#terminal monitor

適切な方式リストがデバッグから選択されていることを確認します。また、必要な属性は、適切なユーザ名、ユーザタイプ、および権限を持つISEサーバによって返されます。

Feb 5 02:35:27.659: AAA/AUTHEN/LOGIN (00000000): Pick method list 'AuthenLobbyMethod'

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(0):

7FBA5500C870 0 00000081 username(450) 5 lobby

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(1):

7FBA5500C8B0 0 00000001 user-type(1187) 4 lobby-admin

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(2):

7FBA5500C8F0 0 00000001 priv-lvl(335) 4 15(F)

Feb 5 02:35:27.683: %WEBSERVER-5-LOGIN_PASSED: Chassis 1 R0/0: nginx: Login Successful from host

192.168.166.104 by user 'lobby' using crypto cipher 'ECDHE-RSA-AES128-GCM-SHA256'

TACACS+の認証

TACACS+認証の場合は、次のデバッグを使用できます。

Tim-eWLC1#debug tacacs

Tim-eWLC1#terminal monitor

認証が正しいユーザ名とISE IP ADDで処理されることを確認します。また、「PASS」ステータスが表示される必要があります。同じデバッグでは、認証フェーズの直後に、認証プロセスが表示されます。この認可フェーズでは、正しいユーザ名が正しいISE IP ADDとともに使用されることを確認します。このフェーズから、ISEで設定された、WLCを適切な権限を持つロビーアンバサダーユーザとして指定する属性を確認できます。

認証フェーズの例:

Feb 5 02:06:48.245: TPLUS: Queuing AAA Authentication request 0 for processing

Feb 5 02:06:48.245: TPLUS: Authentication start packet created for 0(lobbyTac)

Feb 5 02:06:48.245: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.250: TPLUS: Received authen response status GET_PASSWORD (8)

Feb 5 02:06:48.266: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.266: TPLUS: Received authen response status PASS (2)

許可フェーズの例:

Feb 5 02:06:48.267: TPLUS: Queuing AAA Authorization request 0 for processing

Feb 5 02:06:48.267: TPLUS: Authorization request created for 0(lobbyTac)

Feb 5 02:06:48.267: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.279: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.279: TPLUS: Processed AV priv-lvl=15

Feb 5 02:06:48.279: TPLUS: Processed AV user-type=lobby-admin

Feb 5 02:06:48.279: TPLUS: received authorization response for 0: PASS

前述のRADIUSおよびTACACS+のデバッグ例には、ログインを成功させるための重要なステップが含まれています。デバッグはより詳細になり、出力はより大きくなります。デバッグを無効にするには、次のコマンドを使用できます。

Tim-eWLC1#undebug all

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

18-Jun-2020 |

初版 |

フィードバック

フィードバック