WLC-9800(config)# aaa group server radius RADIUS-Group

WLC-9800(config-sg-radius)# server name ISE-lab

ステップ 3:RADIUSサーバグループをポイントするAAA認証ログインメソッドを作成します。

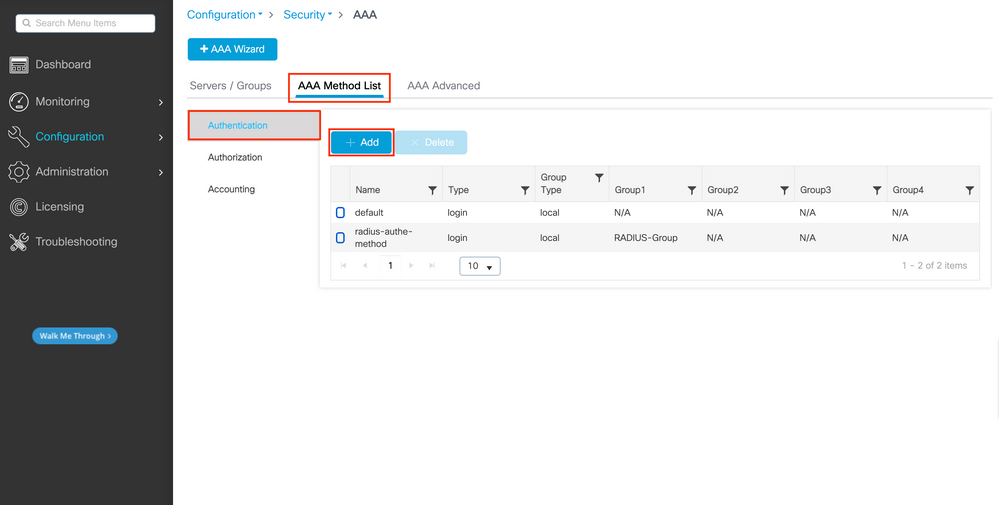

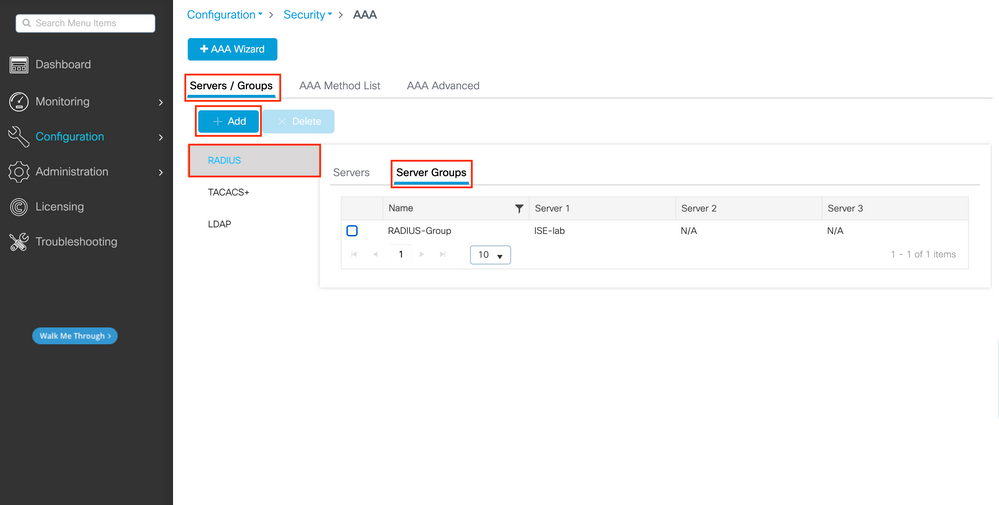

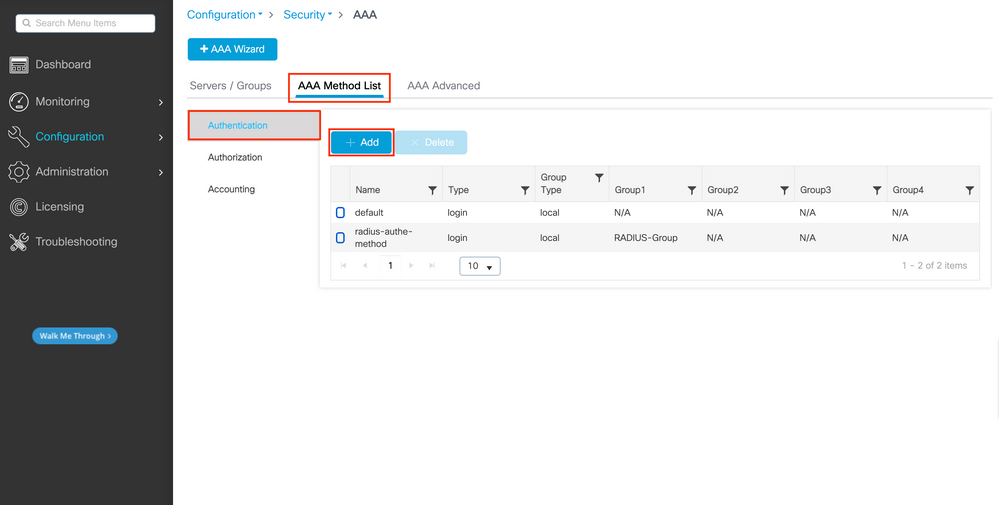

GUI から:

引き続きGUIページからhttps://<WLC-IP>/webui/#/aaa、AAA Method List > Authenticationタブに移動し、次の図に示すように認証方式を作成します。

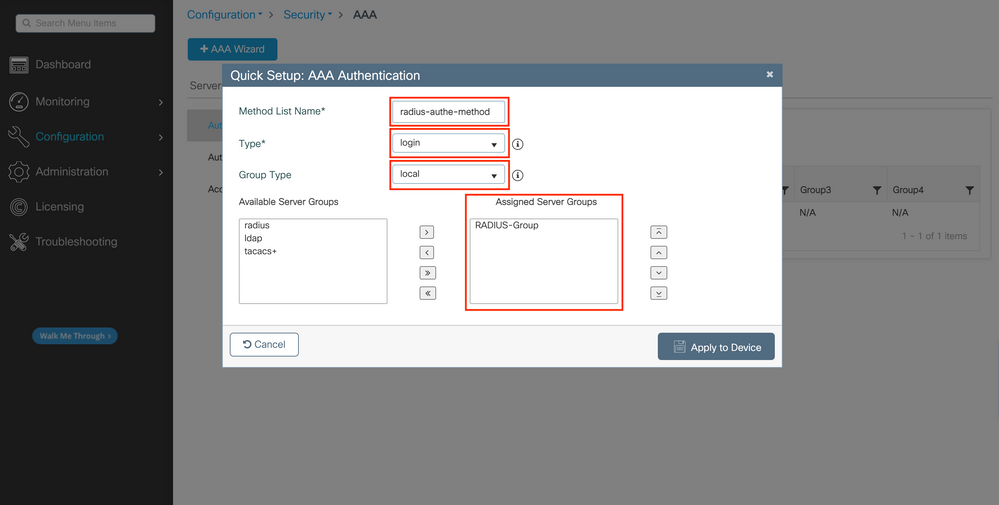

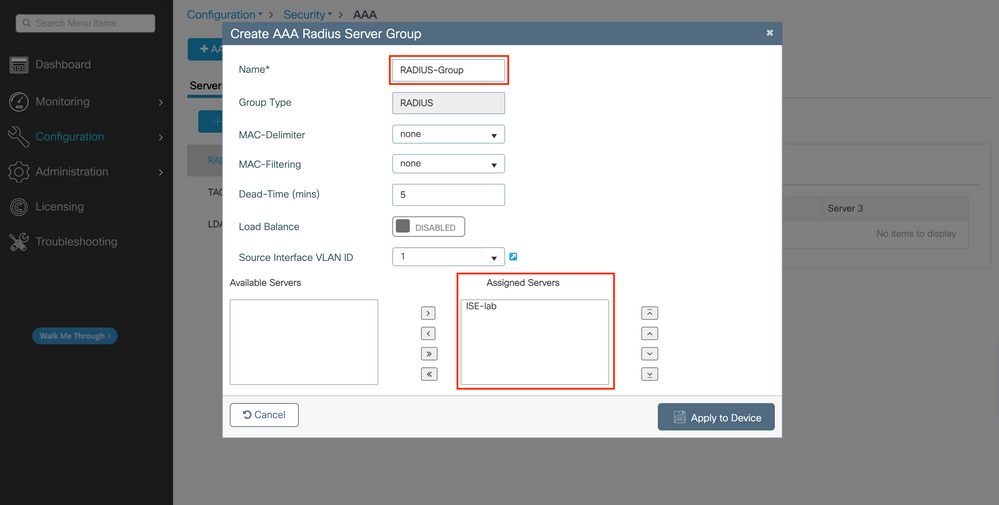

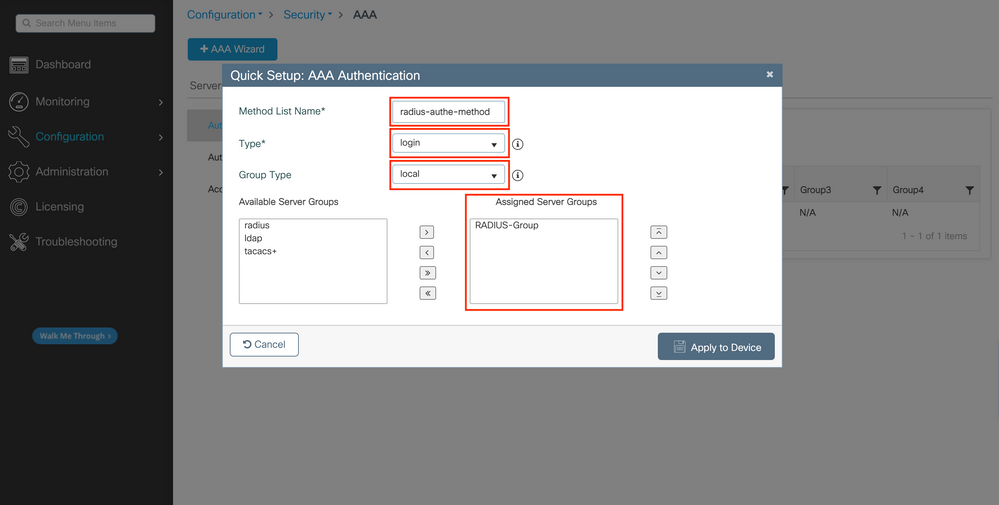

通常どおり、Addボタンを使用して認証方式を作成すると、次の図に示すような設定ポップアップウィンドウが表示されます。

このポップアップウィンドウで、メソッドの名前を指定します。Type as log inを選択し、前の手順で作成したグループサーバをAssigned Server Groupsのリストに追加します。Group Typeフィールドについては、いくつかの設定が可能です。

- グループタイプとしてローカルを選択した場合、WLCは最初にユーザクレデンシャルがローカルに存在するかどうかをチェックし、次にサーバグループにフォールバックします。

- グループとしてGroup Typeを選択し、Fall back to localオプションをチェックしない場合、WLCではサーバグループに対してユーザクレデンシャルがチェックされるだけです。

- グループとしてGroup Typeを選択し、Fallback to localオプションをチェックすると、WLCはサーバグループに対してユーザクレデンシャルをチェックし、サーバが応答しない場合にだけローカルデータベースに照会します。サーバがrejectを送信すると、ローカルデータベースに存在できるユーザであっても、そのユーザは認証されます。

CLI から:

ユーザクレデンシャルが最初にローカルで見つからない場合にのみ、サーバグループでユーザクレデンシャルをチェックするには、次のコマンドを使用します。

WLC-9800(config)#aaa authentication login radius-authe-method local group RADIUS-Group

ユーザクレデンシャルをサーバグループでのみチェックする場合は、次のコマンドを使用します。

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group

ユーザクレデンシャルをサーバグループでチェックし、この最後のエントリがローカルエントリで応答しない場合は、次のコマンドを使用します。

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group local

この設定例では、ローカルでのみ作成されるユーザとISEサーバでのみ作成されるユーザが存在するため、最初のオプションを使用します。

ステップ 4:RADIUSサーバグループをポイントするAAA認可EXEC方式を作成します。

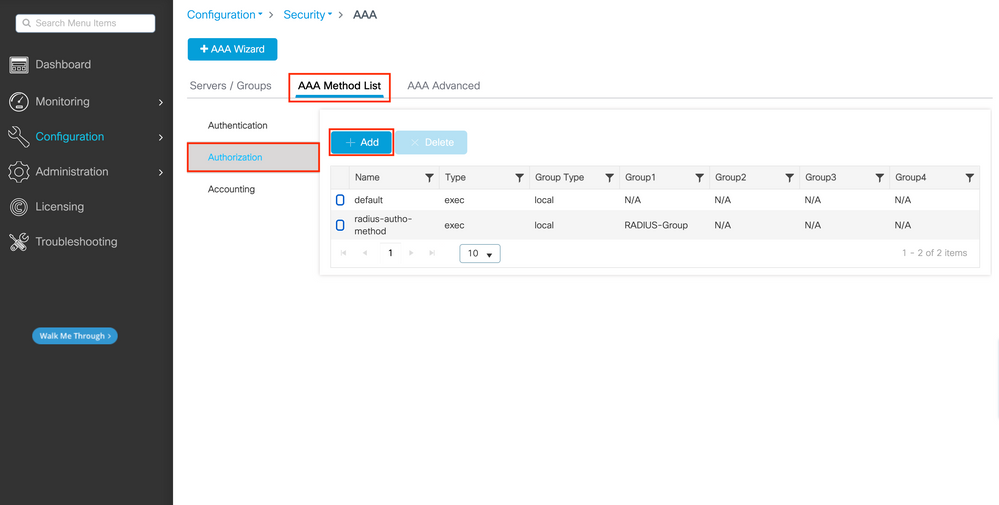

GUI から:

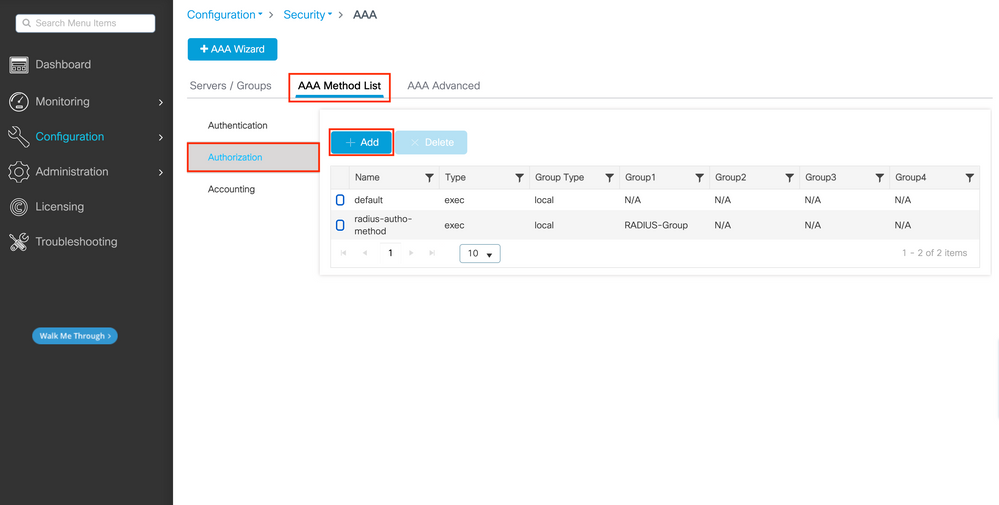

アクセス権を付与するには、ユーザも承認されている必要があります。引き続きGUI Page Configuration > Security > AAAから、AAA Method List > Authorizationタブに移動し、次の図に示すように認可方式を作成します。

許可方式の作成

許可方式の作成

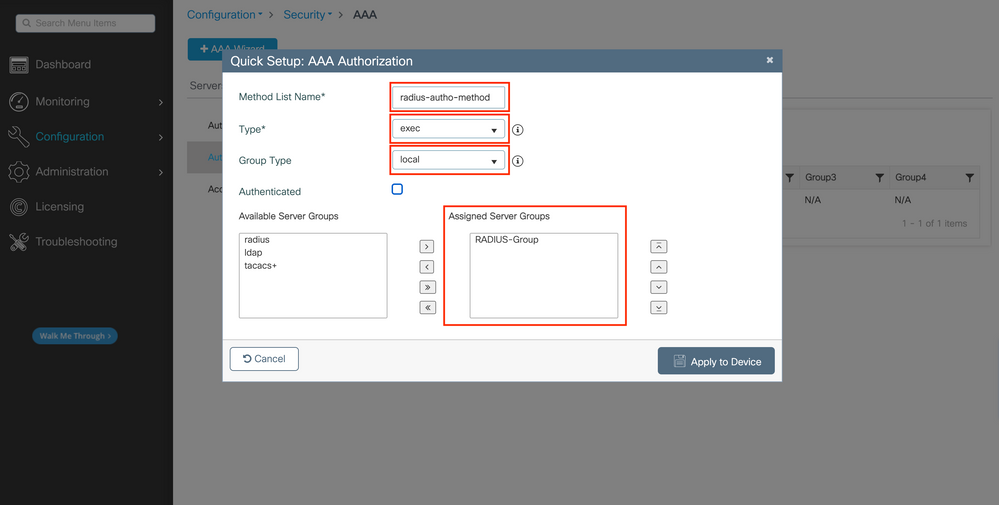

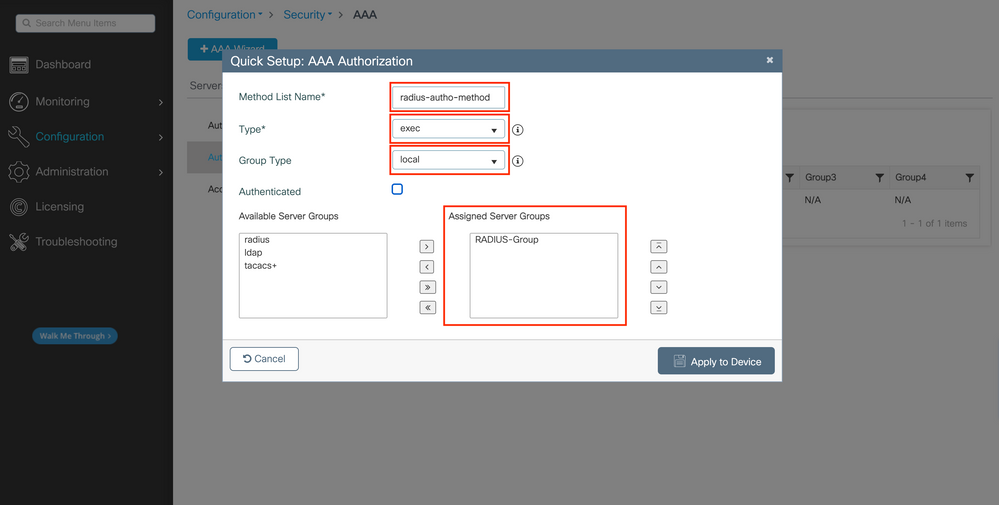

Addボタンを使用して新しい認証方式を追加すると、図に示すような認証方式設定のポップアップが表示されます。

この設定ポップアップで、許可方式の名前を指定し、タイプとしてexecを選択し、ステップ3で認証方式に使用したものと同じグループタイプの順序を使用します。

CLI から:

認証方式では、最初に認可が割り当てられ、ユーザがローカルエントリと照合され、次にサーバグループのエントリと照合されます。

WLC-9800(config)#aaa authorization exec radius-autho-method local group RADIUS-Group

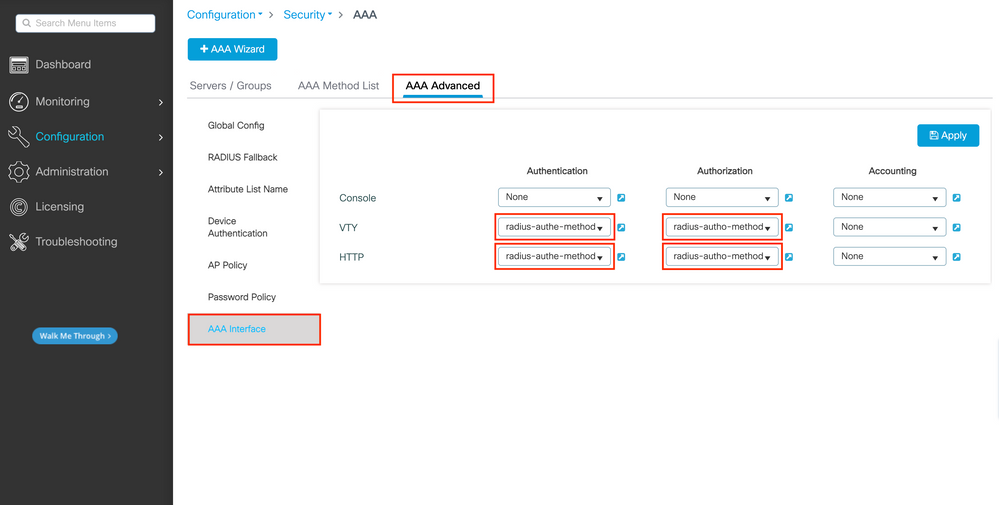

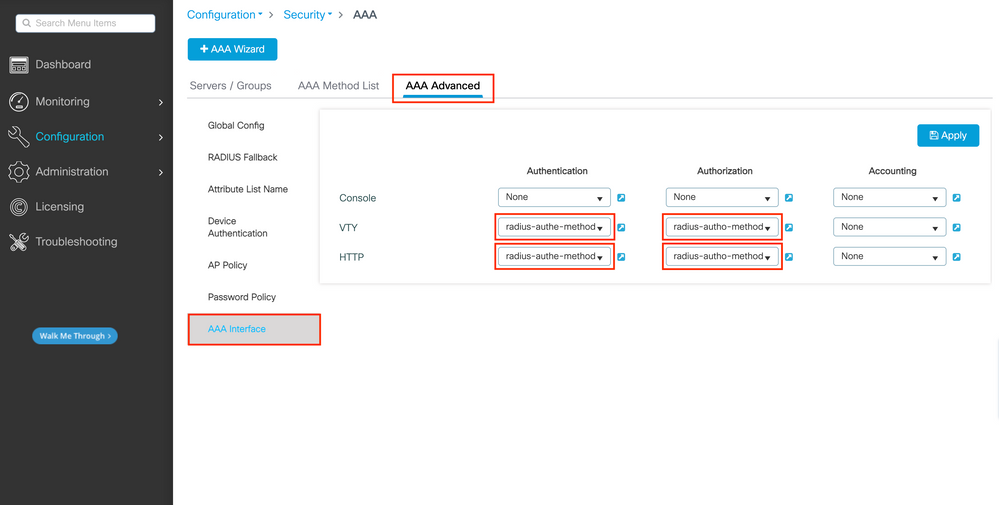

ステップ 5:HTTP設定およびTelnet/SSHに使用するVTY回線にメソッドを割り当てます。

GUI から:

作成された認証および許可方式は、HTTPまたはTelnet/SSHユーザ接続に使用できます。これは、次の図に示すように、AAA Advanced > AAA Interfaceタブから、まだhttps://<WLC-IP>/webui/#/aaaでアクセス可能なGUI WLCページから設定できます。

GUI認証用CLI:

WLC-9800(config)#ip http authentication aaa login-authentication radius-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization radius-autho-method

Telnet/SSH認証用CLI:

WLC-9800(config)#line vty 0 15 WLC-9800(config-line)#login authentication radius-authe-method

WLC-9800(config-line)#authorization exec radius-autho-method

HTTP設定を変更した場合は、HTTPおよびHTTPSサービスを再起動するのが最善の方法です。これは、次のコマンドを使用して実行できます。

WLC-9800(config)#no ip http server WLC-9800(config)#no ip http secure-server WLC-9800(config)#ip http server WLC-9800(config)#ip http secure-server

RADIUS用のISEの設定

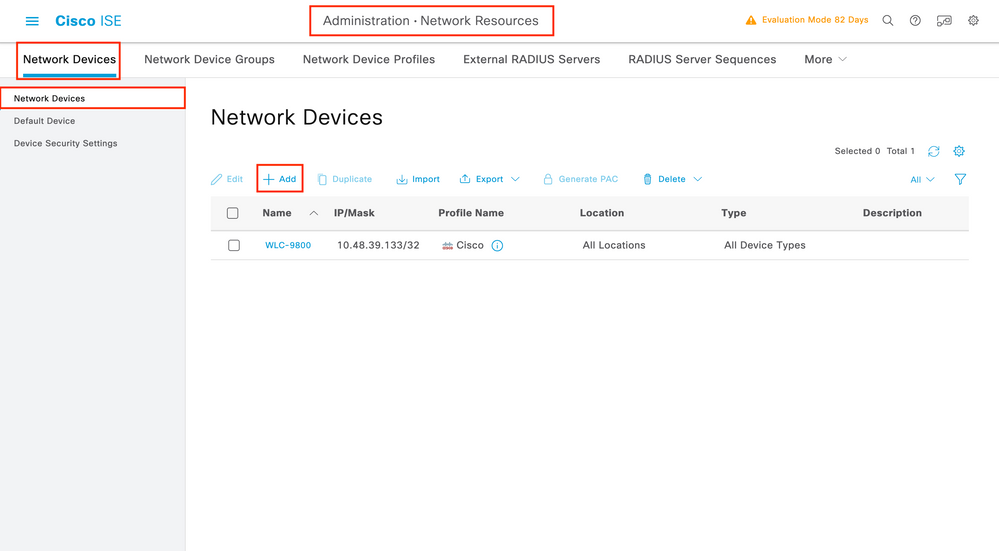

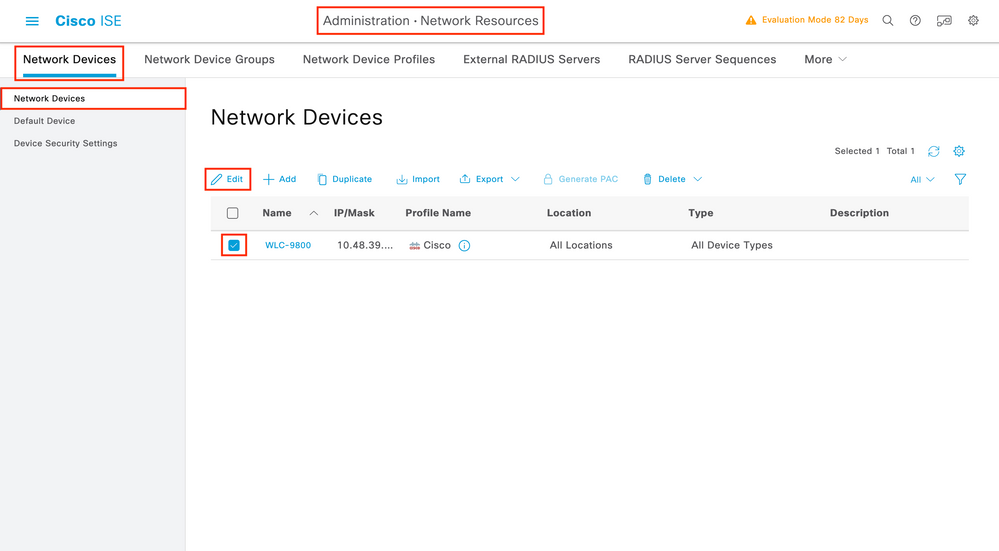

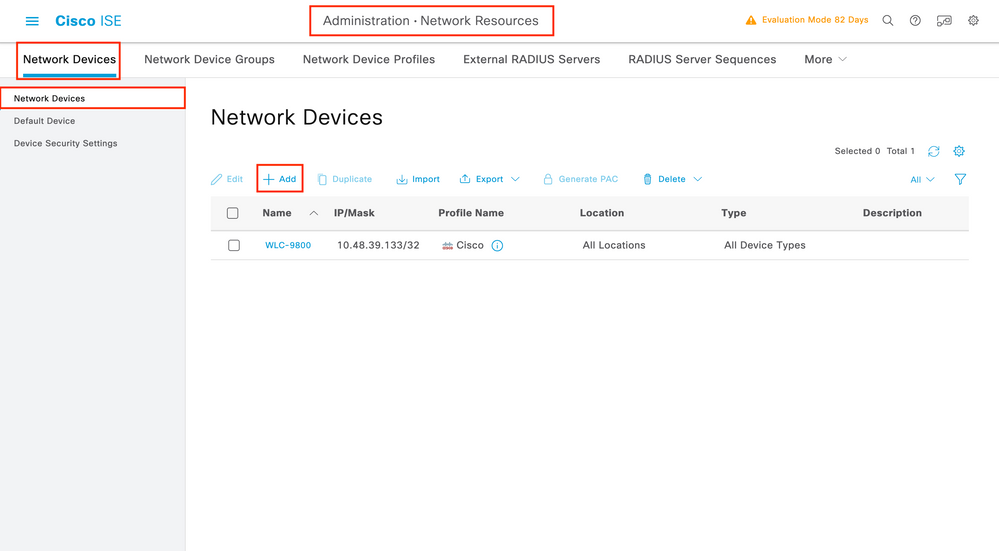

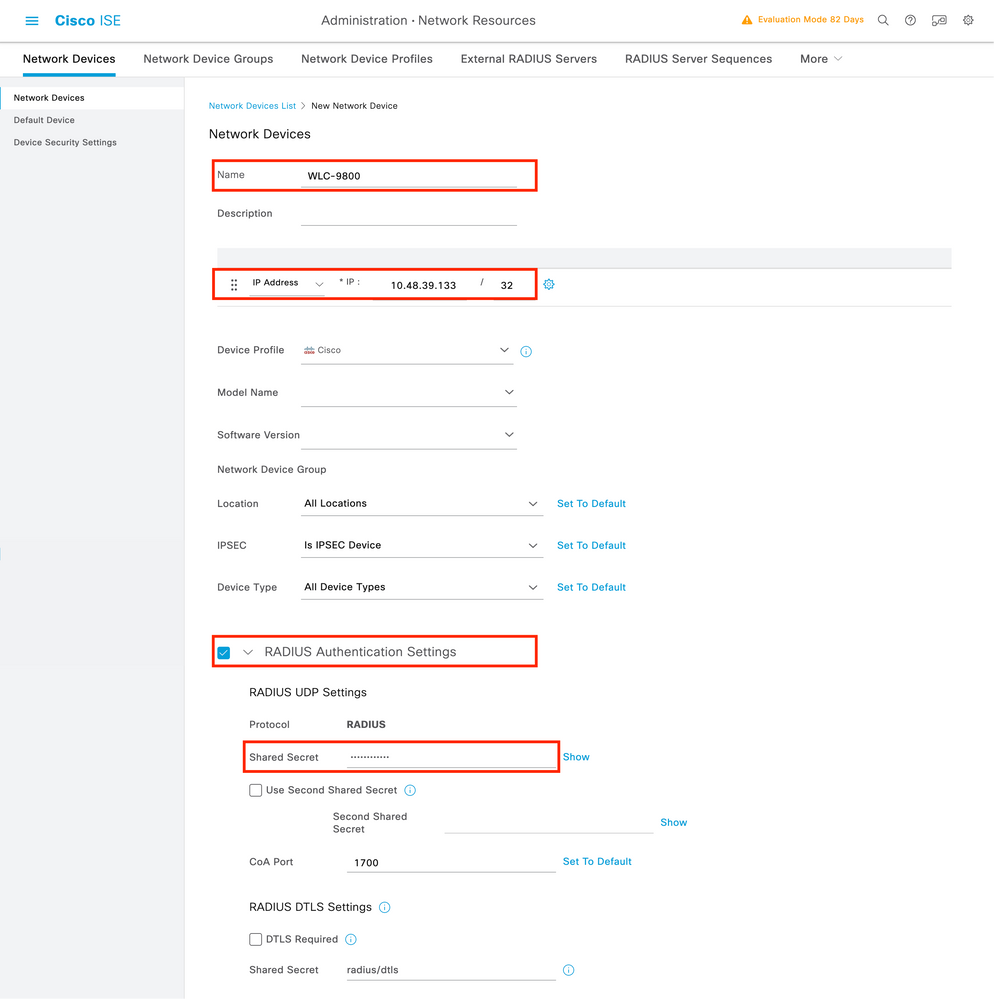

ステップ 1:WLCをRADIUS用のネットワークデバイスとして設定します。

GUI から:

前のセクションで使用したWLCをISEのRADIUSのネットワークデバイスとして宣言するには、次の図に示すように、Administration > Network Ressources > Network Devicesに移動し、Network devicesタブを開きます。

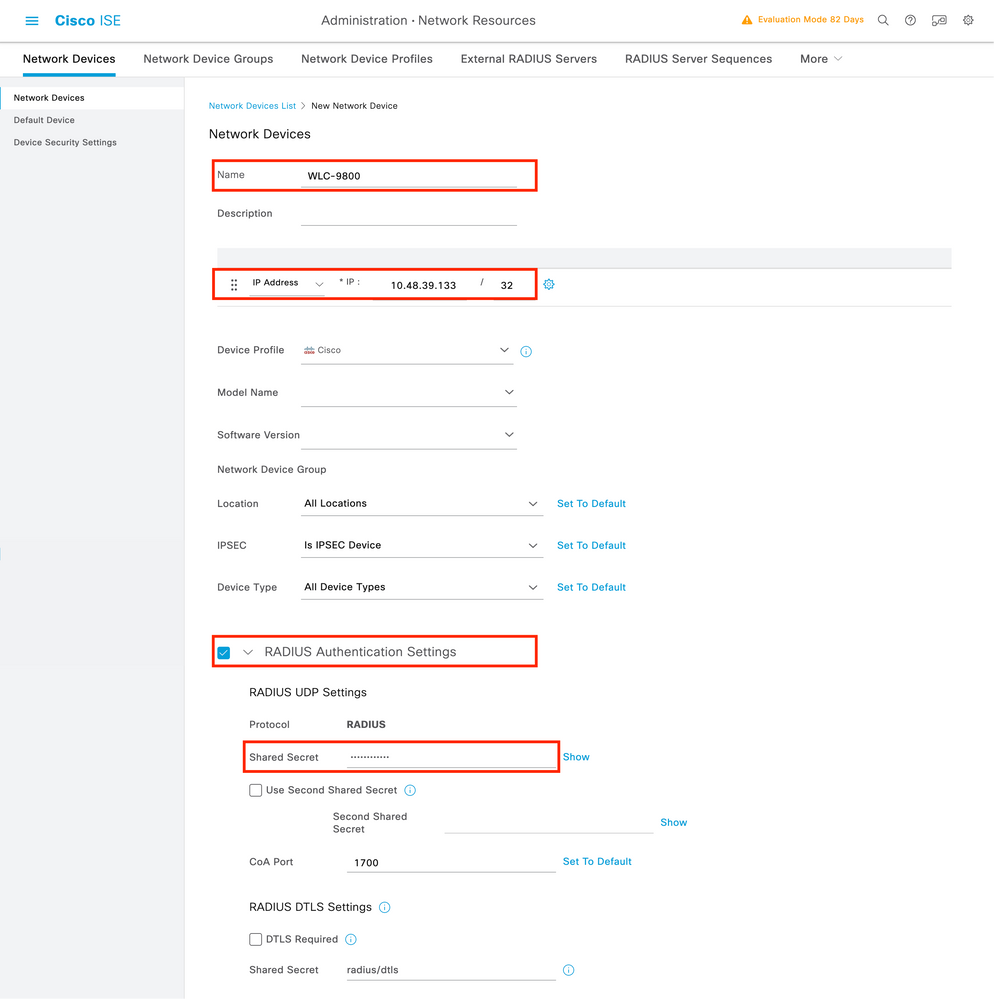

ネットワークデバイスを追加するには、[追加]ボタンを使用して、新しいネットワークデバイス設定フォームを開きます。

新しいウィンドウで、ネットワークデバイスの名前を入力し、そのIPアドレスを追加します。RADIUS Authentication Settingsを選択し、WLCで使用されているものと同じRADIUS共有秘密を設定します。

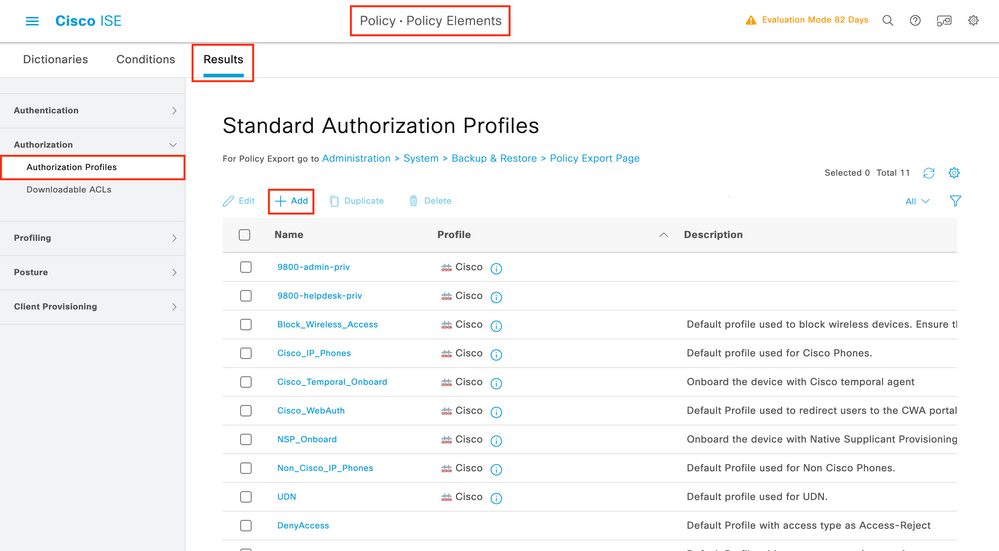

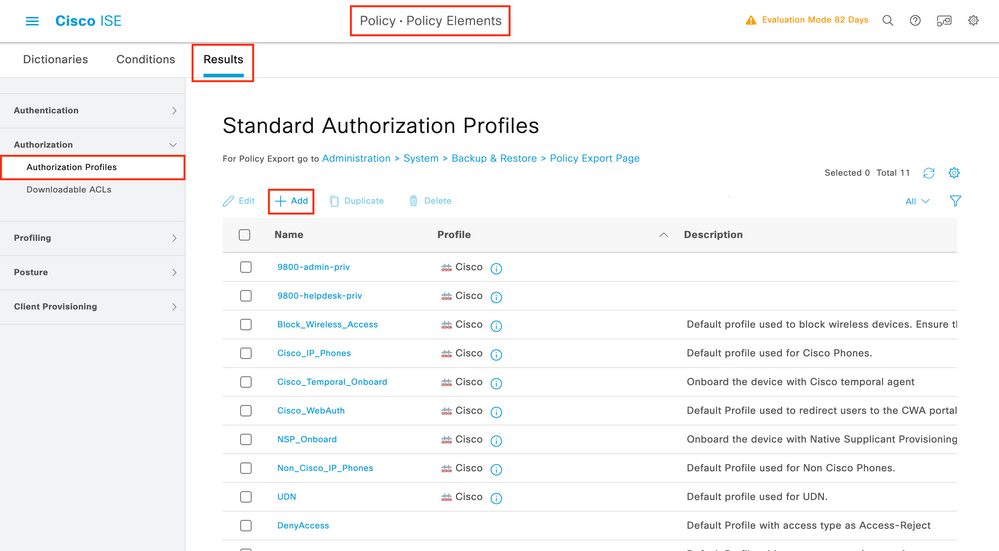

ステップ 2:特権を返す許可結果を作成します。

GUI から:

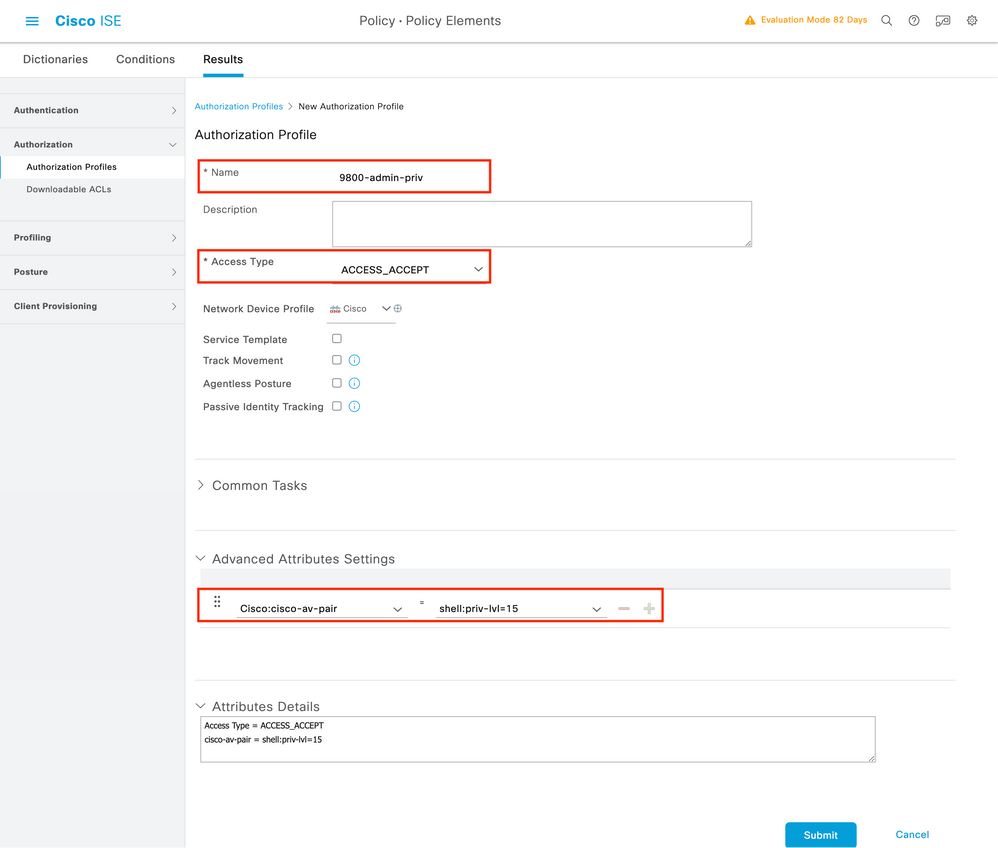

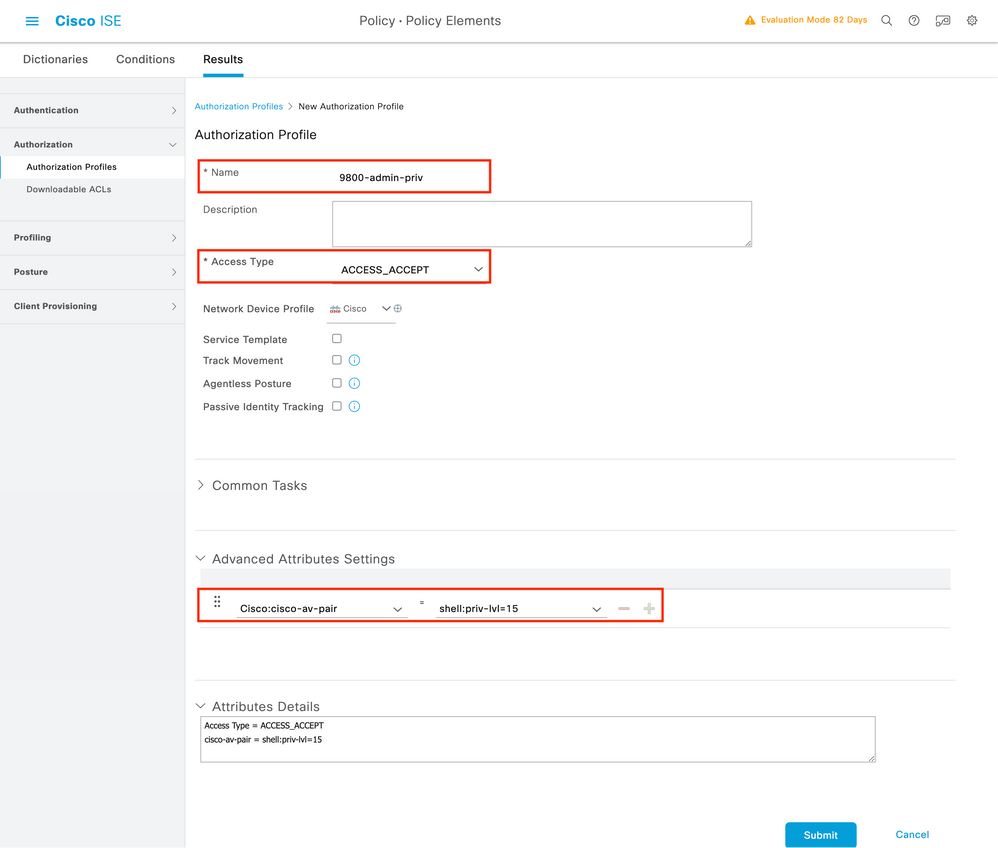

管理者のアクセス権を持つには、adminuserに特権レベル15が必要です。これにより、execプロンプトシェルにアクセスできます。一方、helpdeskuserはexecプロンプトのシェルアクセスを必要としないため、15より低い特権レベルで割り当てることができます。適切な特権レベルをユーザに割り当てるには、認可プロファイルを使用できます。これらは、次の図に示すタブのISE GUI Page Policy > Policy Elements > Resultsで設定Authorization > Authorization Profilesできます。

新しい認可プロファイルを設定するには、新しい認可プロファイル設定フォームを開くAddボタンを使用します。adminuserに割り当てられるプロファイルを設定するには、このフォームが特に次のように表示される必要があります。

この設定では、関連付けられているすべてのユーザに特権レベル15が付与されます。すでに説明したように、これは次の手順で作成されるadminuserの正常な動作です。ただし、helpdeskuserにはより低い特権レベルが必要なので、2番目のポリシー要素を作成する必要があります。

helpdeskuserのポリシー要素は、文字列をshell:priv-lvl=Xに変更し、Xを目的の権限レベルに置き換える必shell:priv-lvl=15 要がある点を除き、上で作成したようなものです。この例では、1 が使用されます。

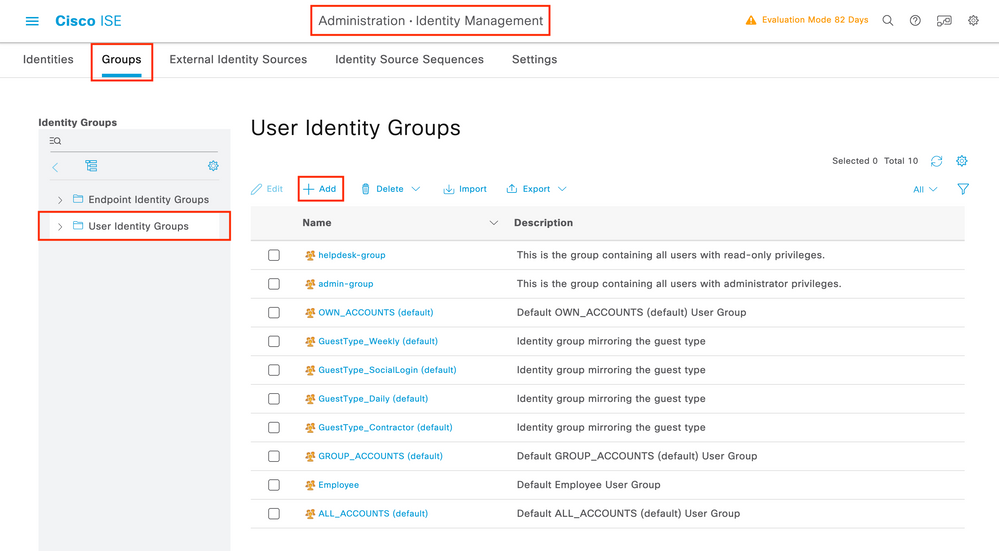

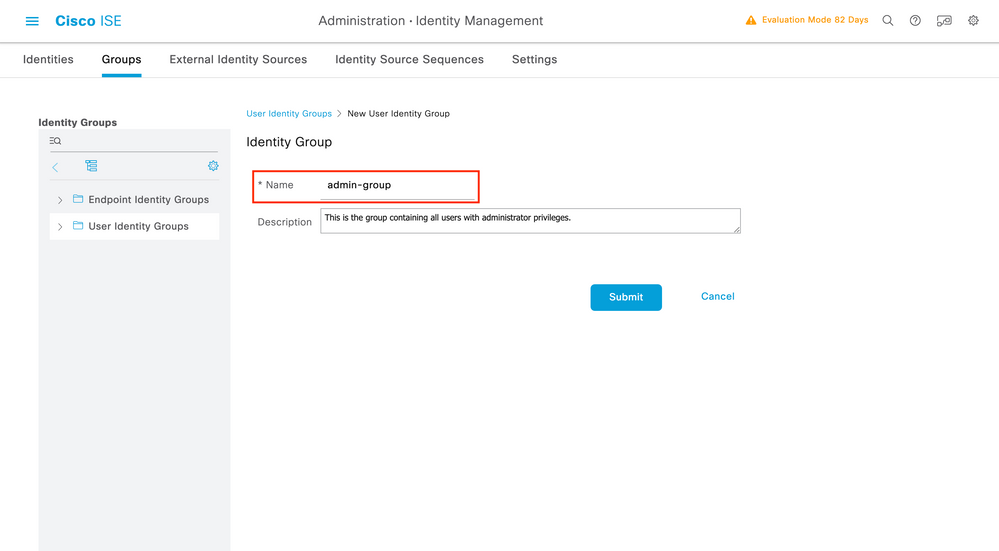

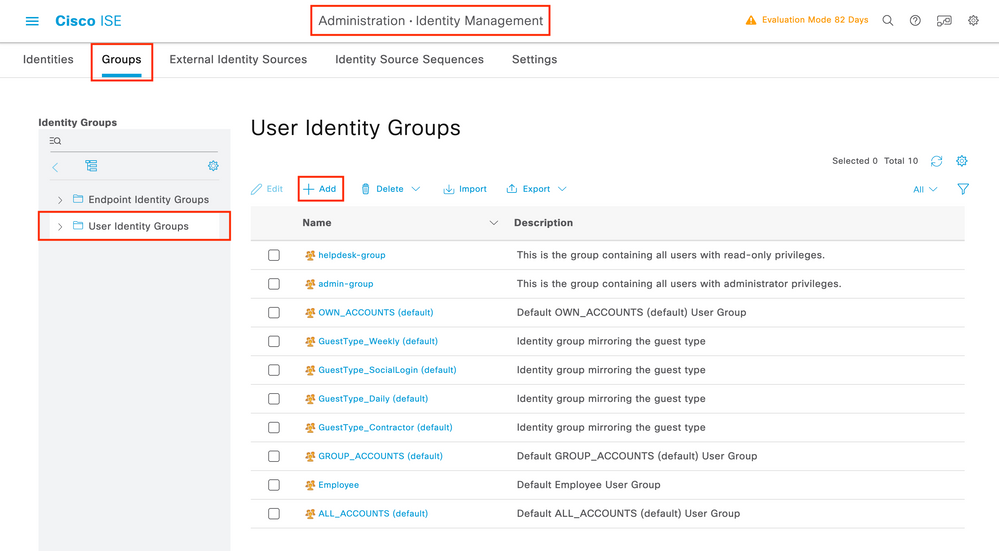

ステップ 3:ISEでユーザグループを作成します。

GUI で次の手順を実行します。

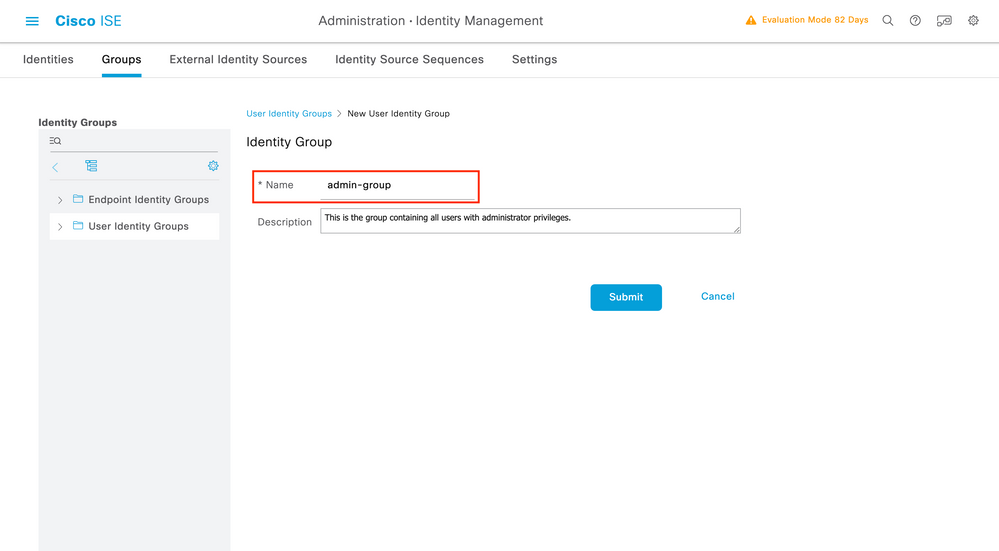

ISEユーザグループは、画面キャプチャに示されているAdministration > Identity Management > Groups GUI PageのタブUser Identity Groupsから作成されます。

新しいユーザを作成するには、Addボタンを使用して、次に示すように新しいユーザIDグループ設定フォームを開きます。

作成するグループの名前を入力します。admin-group とhelpdesk-groupの2つのユーザグループを作成します。

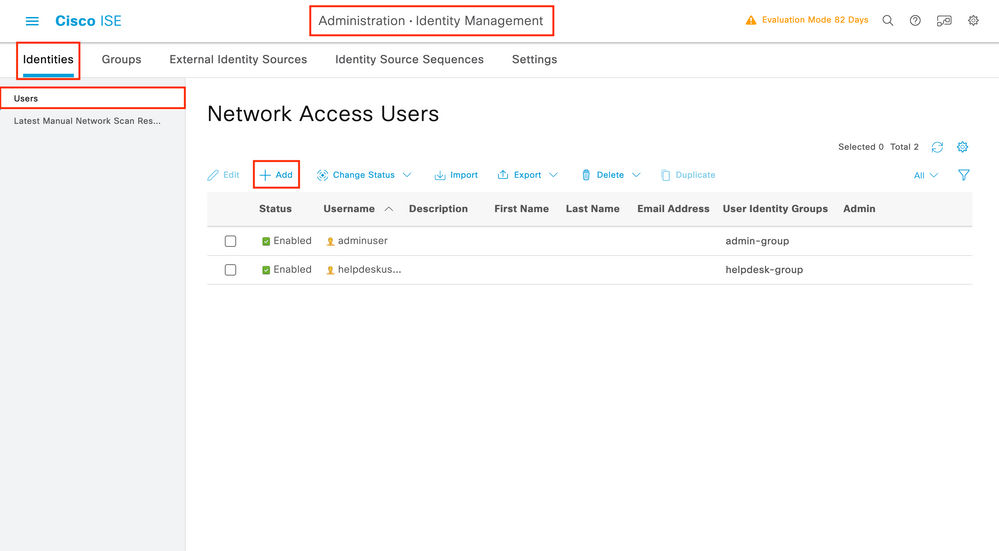

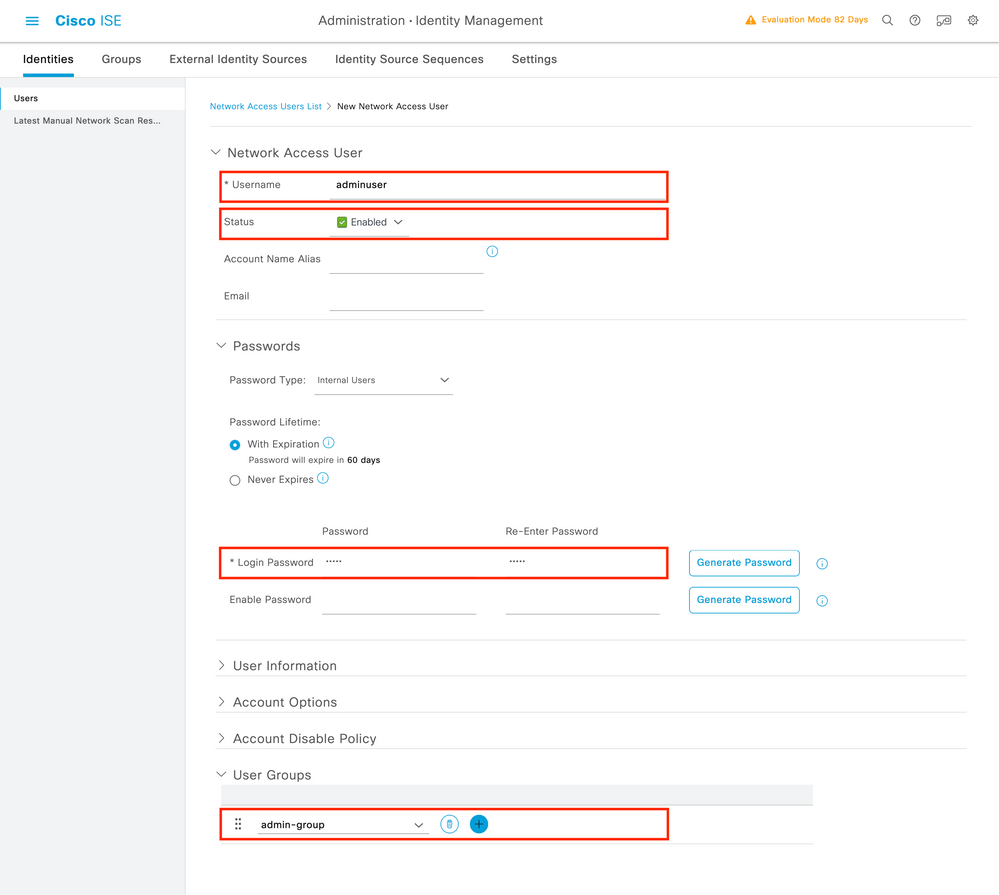

ステップ 4:ISEでユーザを作成します。

GUI で次の手順を実行します。

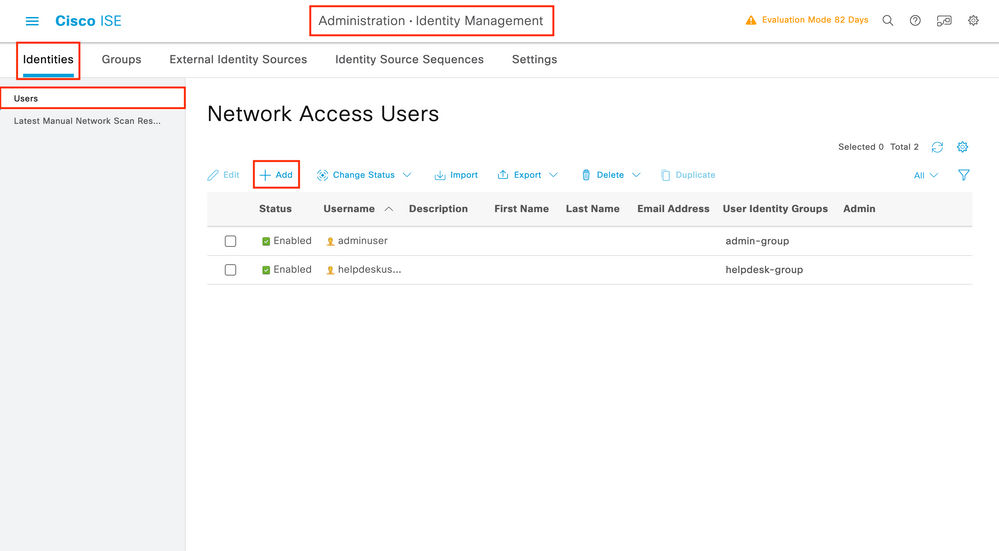

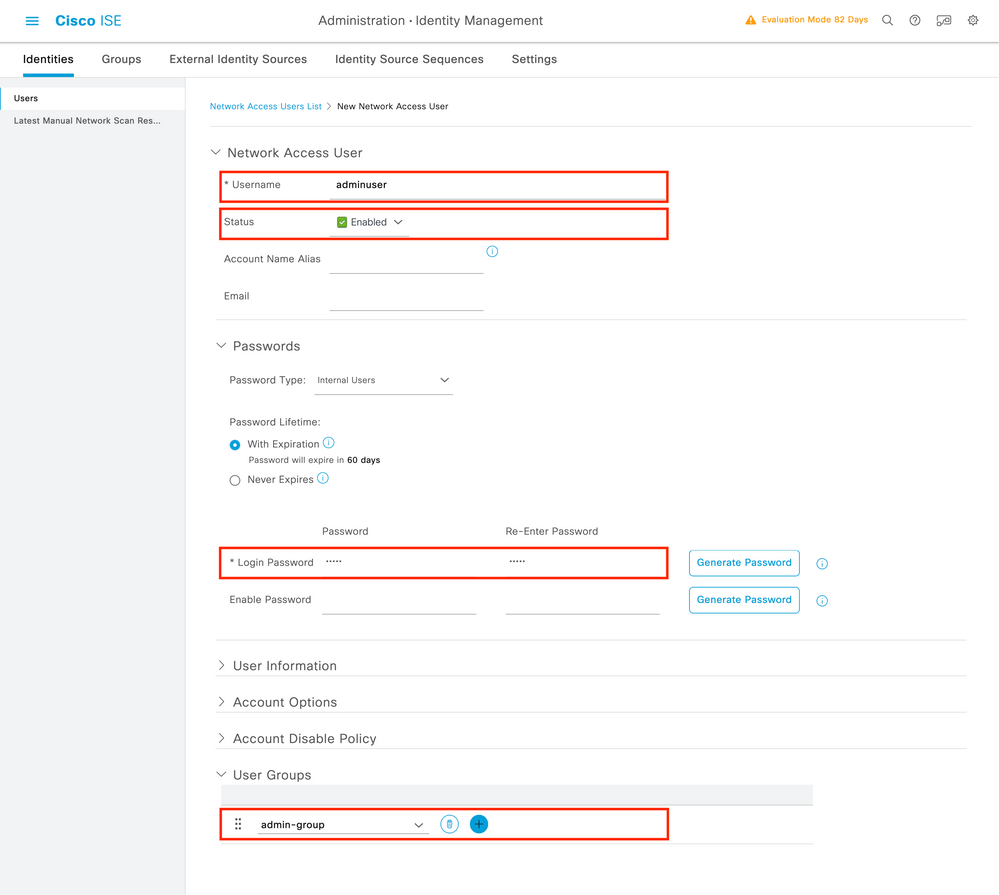

ISEユーザは、画面キャプチャに示されているAdministration > Identity Management > Identities GUI PageのタブUsersから作成されます。

新しいユーザを作成するには、[追加]ボタンを使用して、次に示すように新しいネットワークアクセスユーザ設定フォームを開きます。

ユーザのクレデンシャル(ユーザ名とパスワード)を入力します。これは、WLCでの認証に使用されます。また、ユーザのステータスがEnabledであることも確認します。最後に、手順4.で作成した関連グループにユーザを追加し、フォームの最後にUser Groupsドロップダウンメニューを表示します。

上記で説明した2人のユーザ、adminuserとhelpdeskuserを作成します。

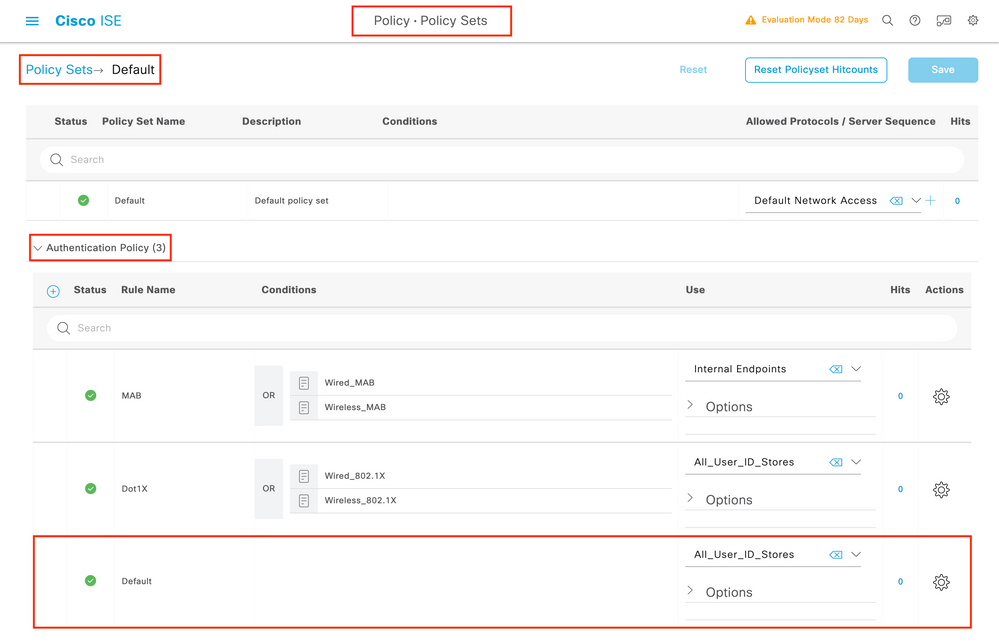

ステップ 5:ユーザを認証します。

GUI から:

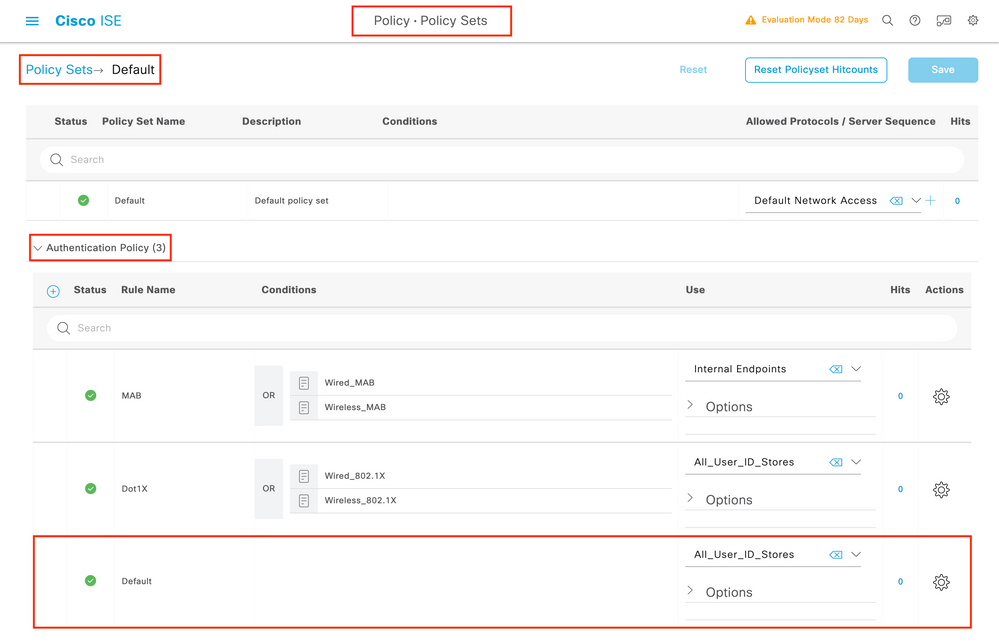

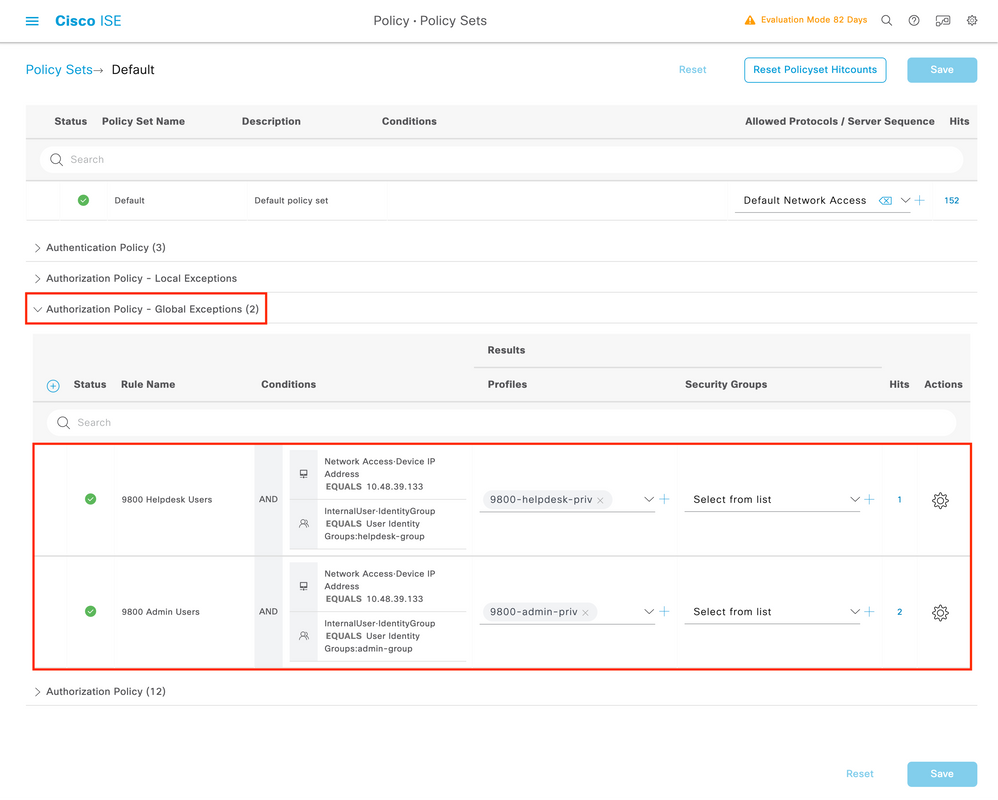

このシナリオでは、すでに事前設定されているISEのデフォルトのポリシーセットの認証ポリシーにより、デフォルトのネットワークアクセスが許可されます。このポリシーセットは、次の図に示すように、ISE GUIページのPolicy > Policy Setsから確認できます。したがって、これを変更する必要はありません。

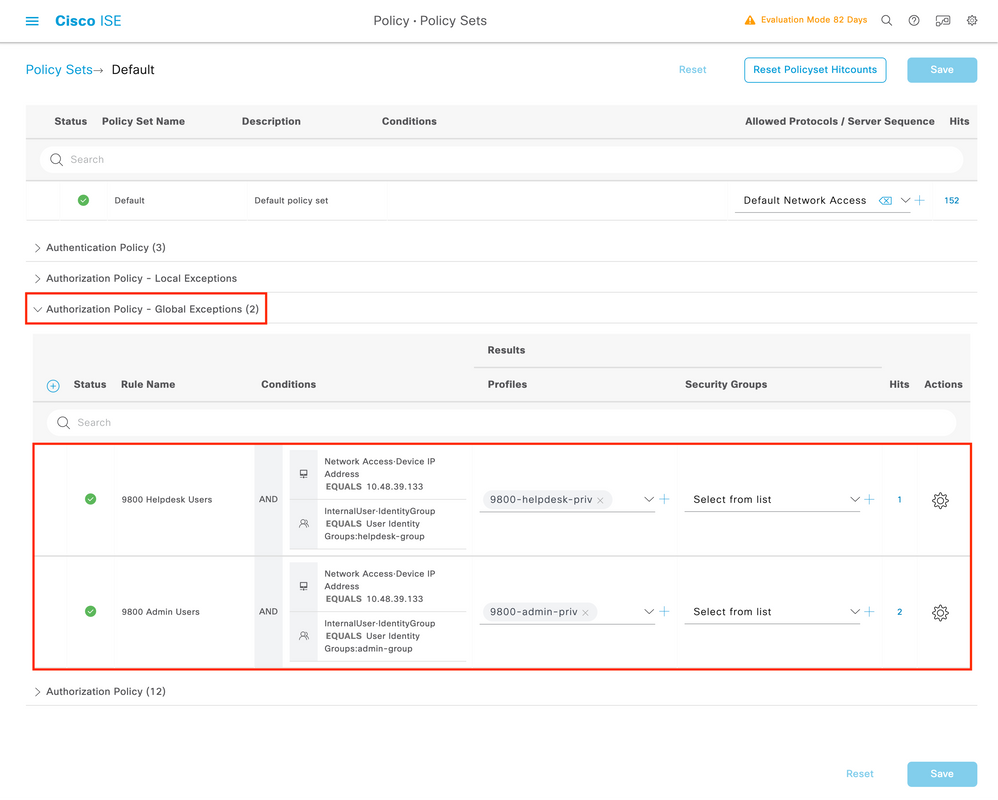

手順 6:ユーザを許可します。

GUI から:

ログイン試行が認証ポリシーを通過した後、認証ポリシーを承認する必要があり、ISEは以前に作成した認証プロファイル(permit accept、および特権レベル)を返す必要があります。

この例では、ログイン試行がデバイスのIPアドレス(WLCのIPアドレス)に基づいてフィルタリングされ、ユーザが属するグループに基づいて、付与される特権レベルが区別されます。この例では、各グループに1人のユーザしか含まれていないため、ユーザ名に基づいてユーザをフィルタリングするという方法も有効です。

この手順が完了すると、adminuser およびhelpdeskユーザ用に設定されたクレデンシャルを使用して、GUIまたはTelnet/SSH経由でWLCで認証できます。

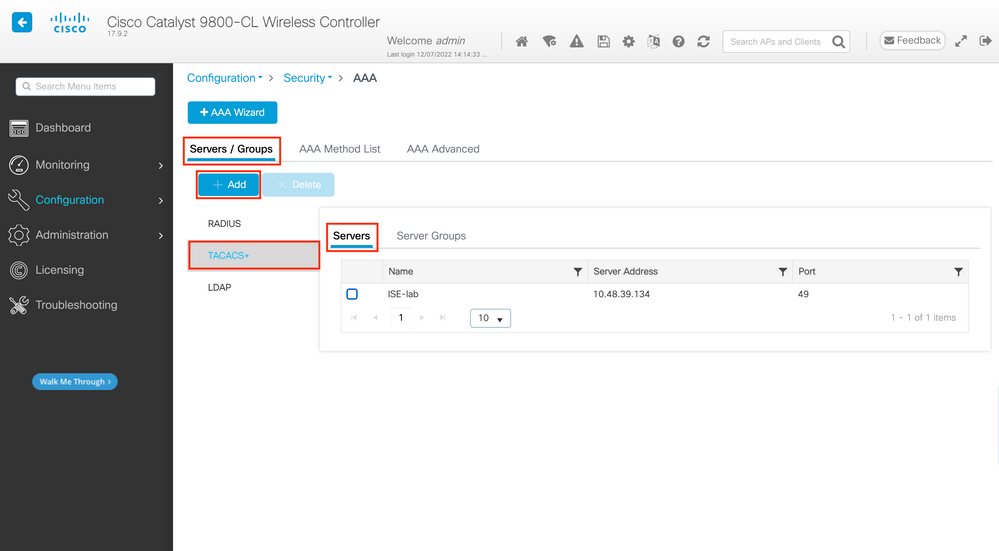

TACACS+ WLCの設定

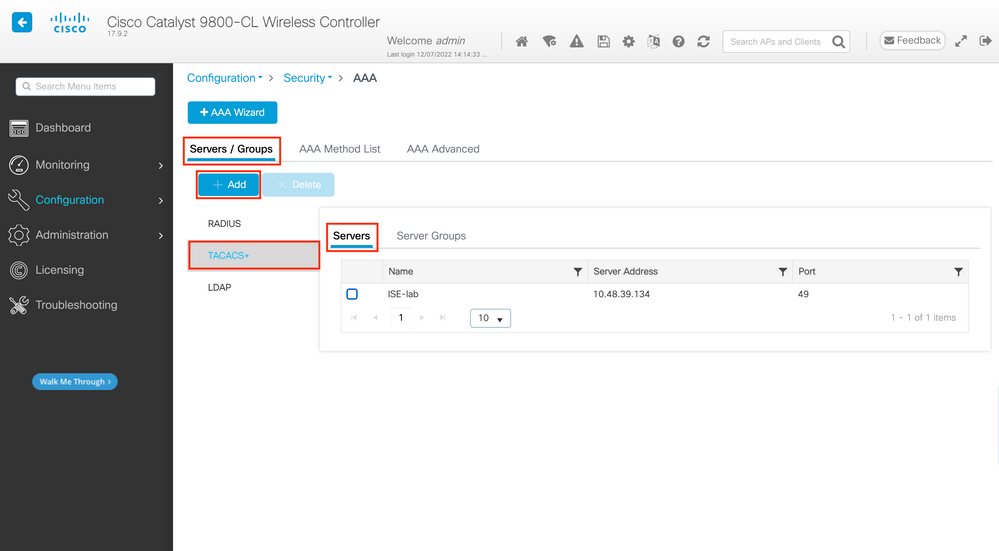

ステップ 1:TACACS+サーバを宣言します。

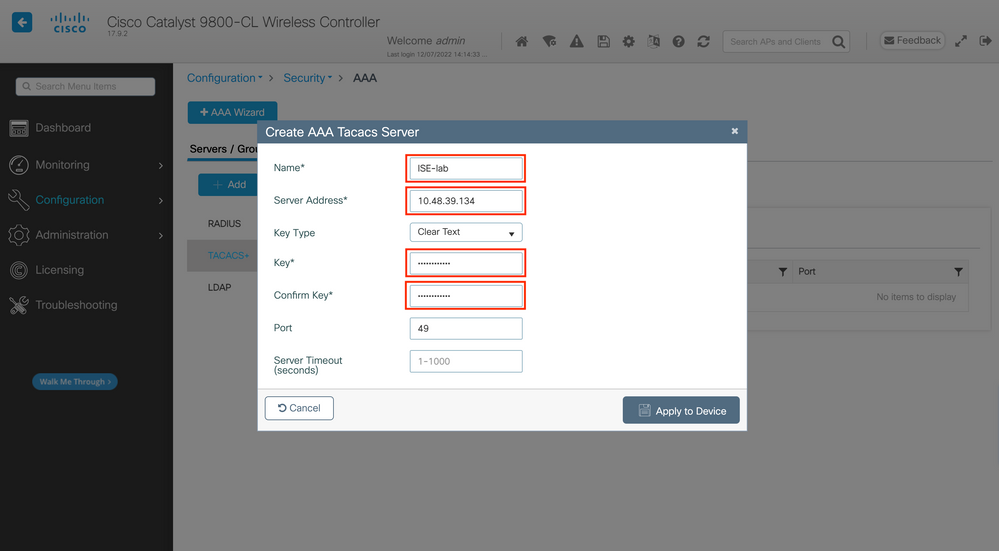

GUI から:

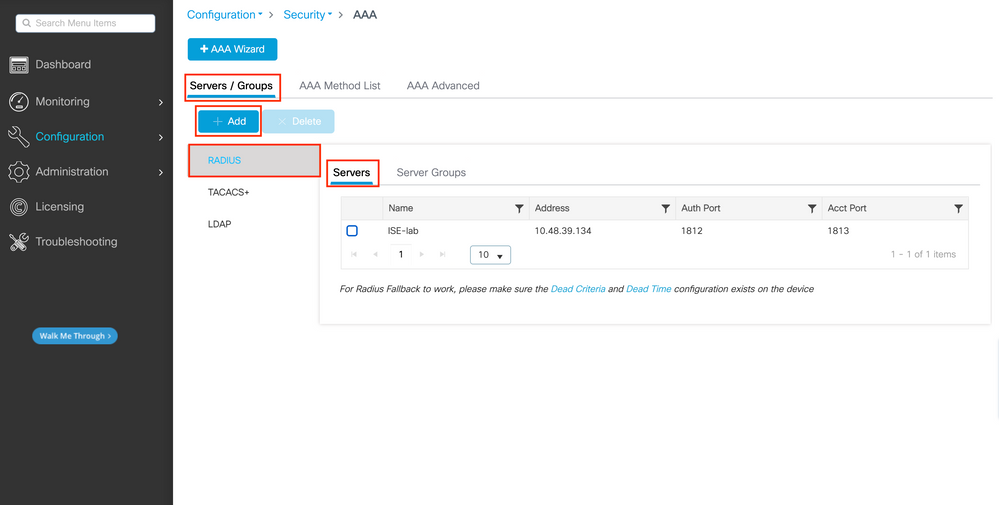

まず、WLC上にTACACS+サーバISEを作成します。 これは、Servers/Groups > TACACS+ > Serversでアクセス可能なGUIのWLCページのタブからhttps://<WLC-IP>/webui/#/aaa、またはこの図に示すようにConfiguration > Security > AAAに移動して実行できます。

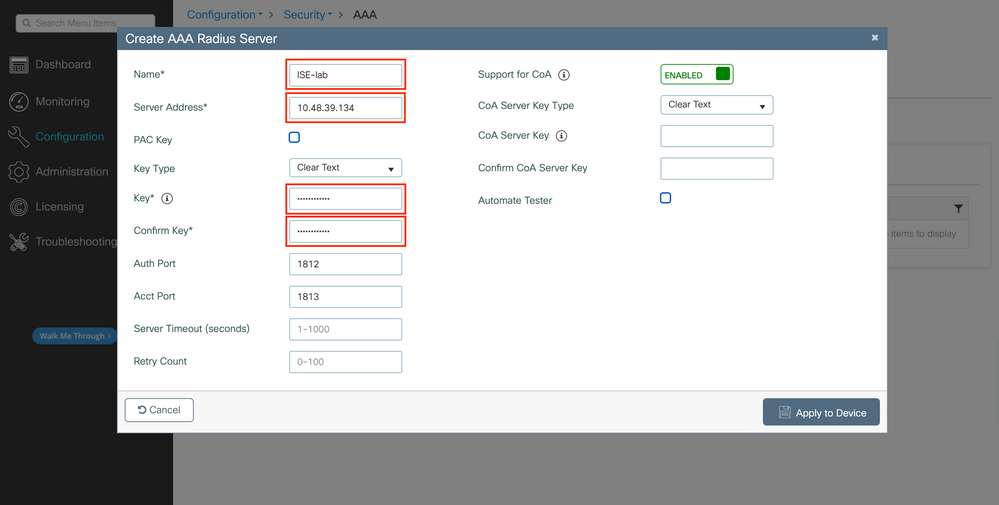

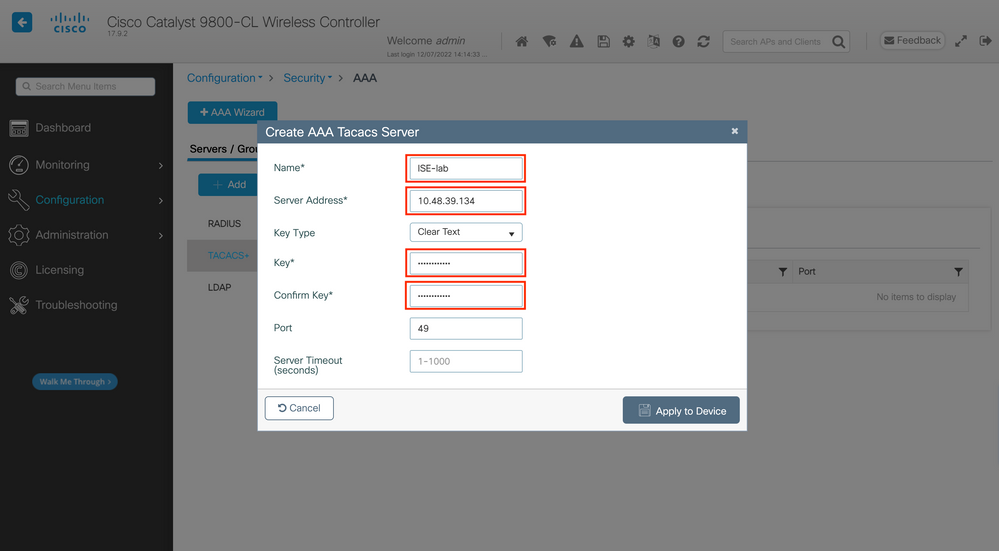

WLC上にTACACSサーバを追加するには、上の図の赤いフレームで囲まれたAddボタンをクリックします。図に示すポップアップウィンドウが開きます。

ポップアップウィンドウが開いたら、サーバ名(ISEシステム名と一致している必要はありません)、IPアドレス、共有キー、使用しているポート、タイムアウトを入力します。

このポップアップウィンドウでは、次の項目を指定する必要があります。

- サーバ名(ISEシステム名と一致する必要はありません)

- サーバIPアドレス

- WLCとTACACS+サーバ間の共有秘密

認証やアカウンティングに使用されるポートなど、その他のパラメータを設定できますが、これらは必須ではなく、このドキュメントではデフォルトのままにしておきます。

CLI から:

WLC-9800(config)#tacacs server ISE-lab WLC-9800(config-server-tacacs)#address ipv4 10.48.39.134 WLC-9800(config-server-tacacs)#key Cisco123

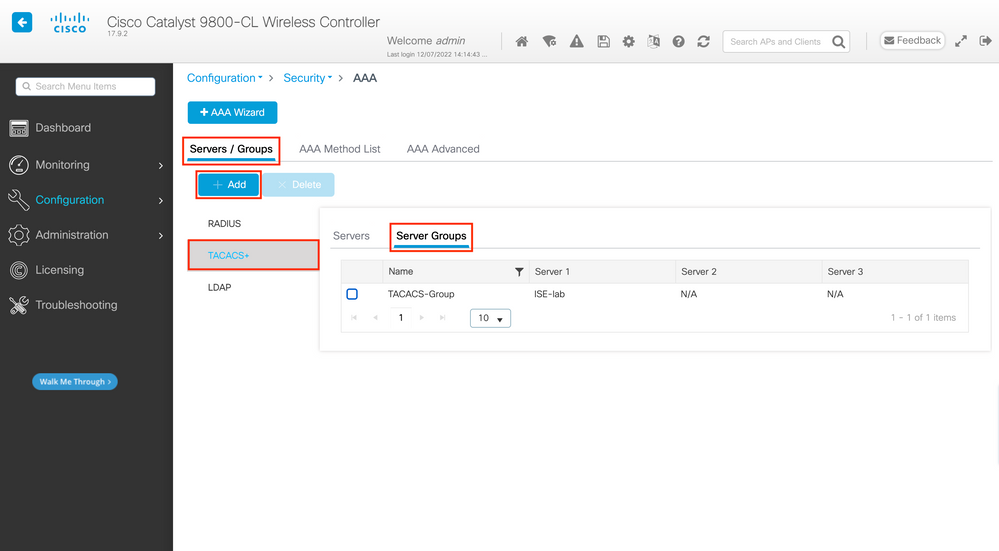

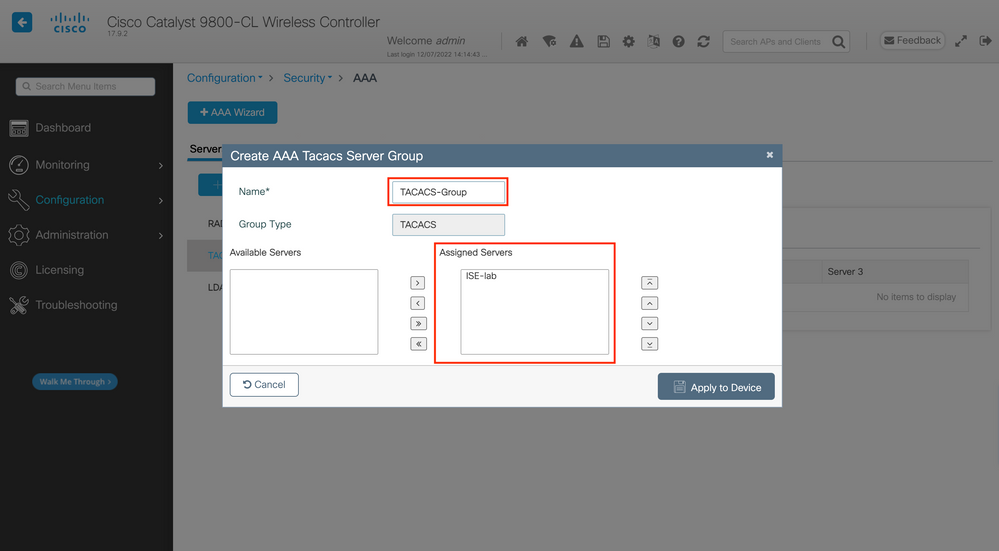

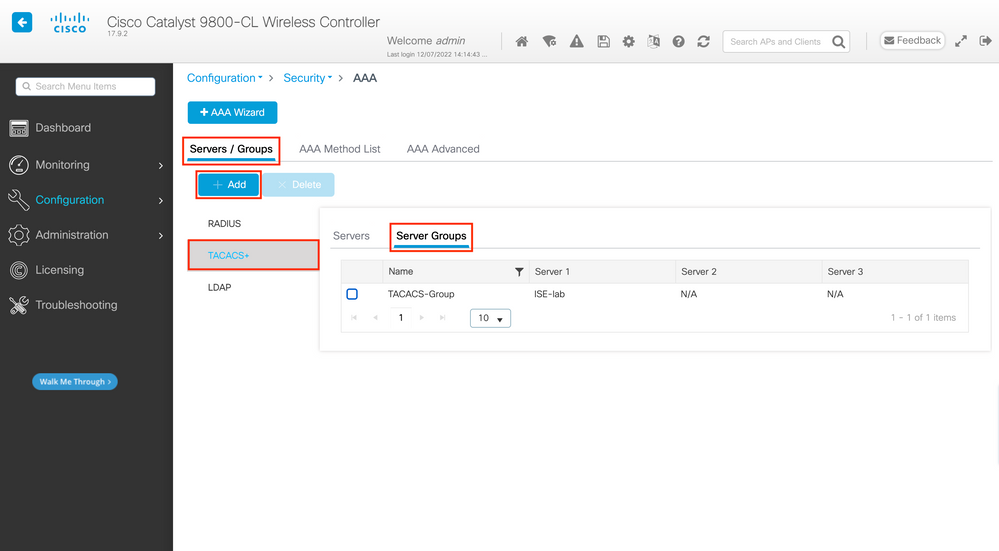

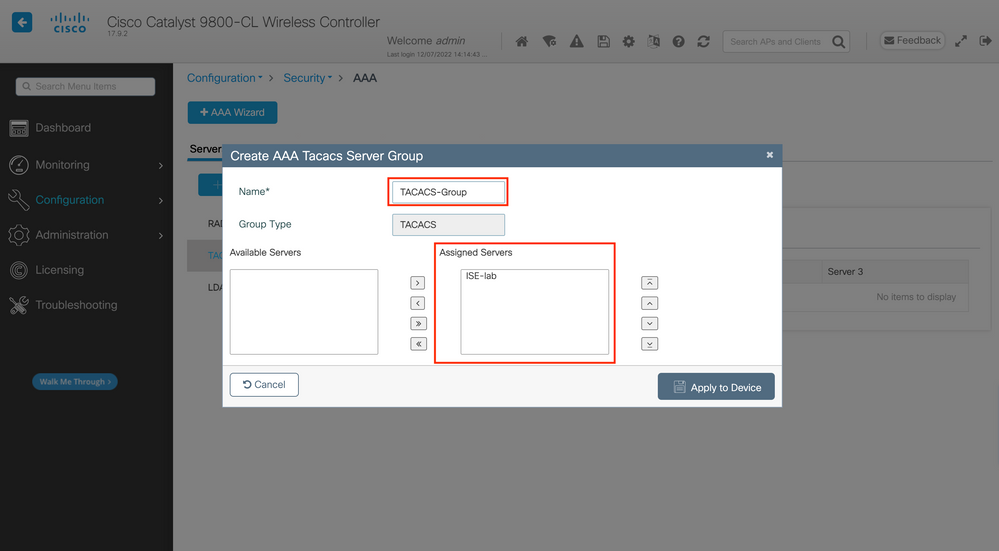

ステップ 2:TACACS+サーバをサーバグループにマッピングします。

GUI から:

認証に使用できるTACACS+サーバが複数ある場合は、すべてのサーバを同じサーバグループにマッピングすることを推奨します。次に、WLCは、サーバグループ内のサーバ間で異なる認証のロードバランシングを行います。TACACS+サーバグループは、図に示されているステップ1で説明したGUIページと同じGUIページのServers/Groups > TACACS > Server Groupsタブで設定します。

サーバの作成では、イメージに示されている前のイメージのフレームで囲まれたAddボタンをクリックすると、ポップアップウィンドウが表示されます。

ポップアップでグループに名前を付け、目的のサーバをAssigned Serversリストに移動します。

CLI から:

WLC-9800(config)#aaa group server tacacs+ TACACS-Group WLC-9800(config-sg-tacacs+)#server name ISE-lab

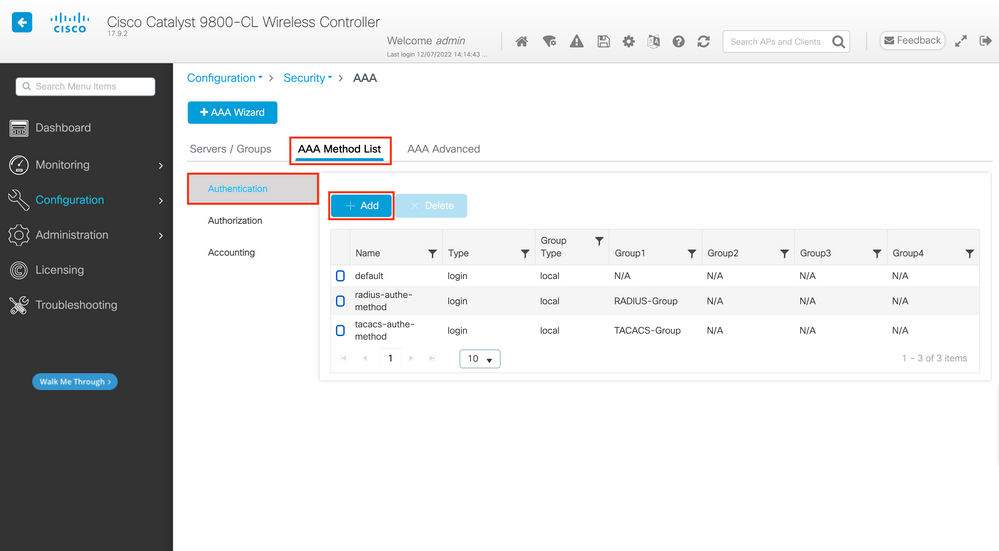

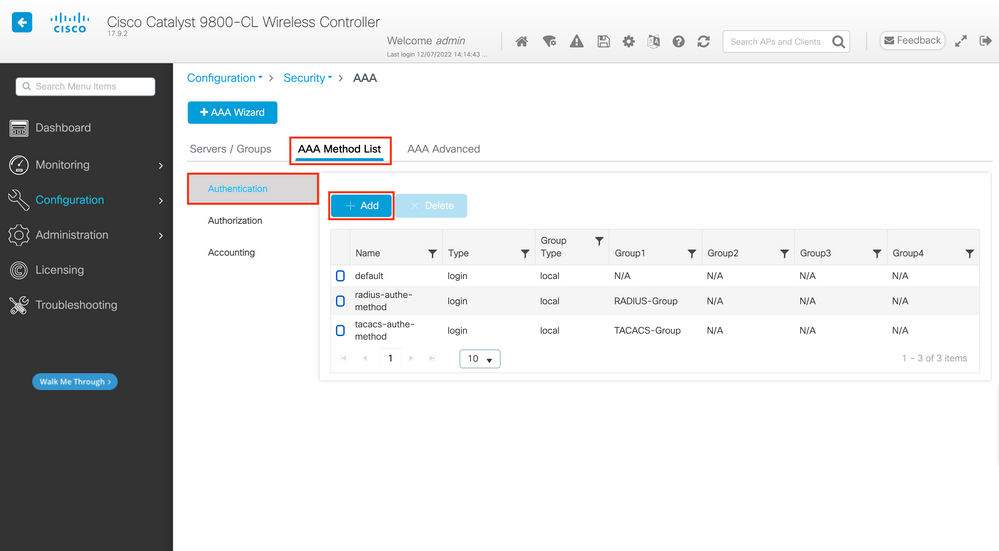

ステップ 3:TACACS+サーバグループをポイントするAAA認証ログインメソッドを作成します。

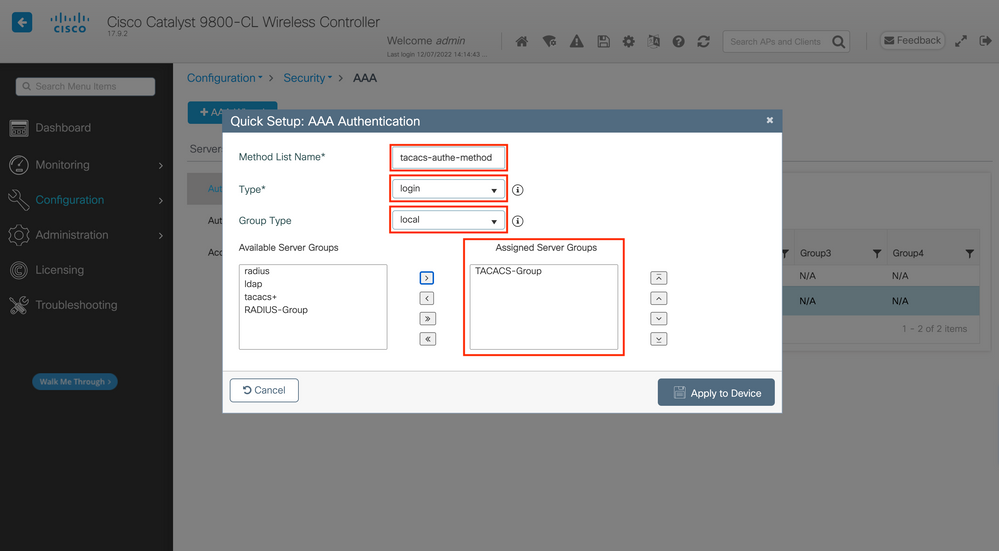

GUI から:

引き続きGUIページからhttps://<WLC-IP>/webui/#/aaa、AAA Method List > Authenticationタブに移動し、図に示すように認証方式を作成します。

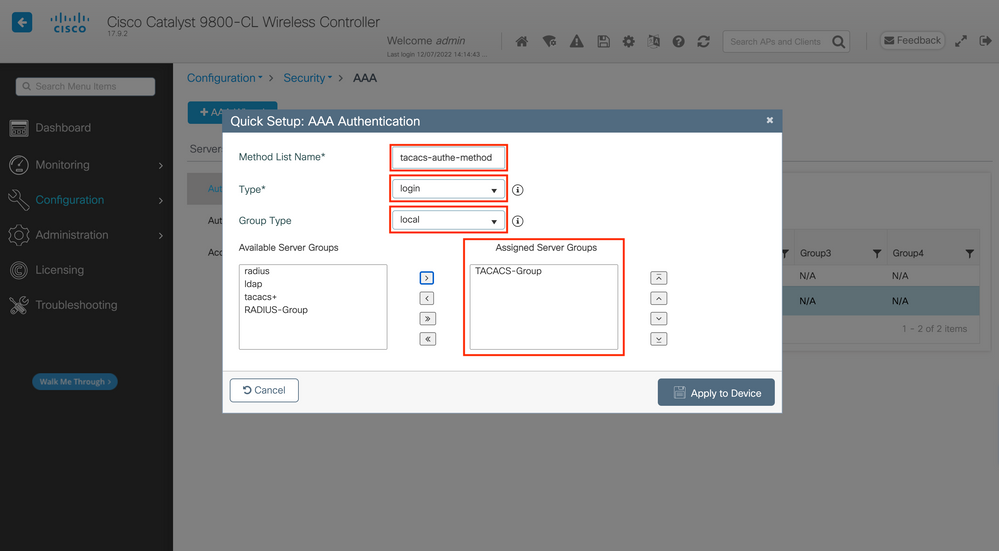

通常どおり、Addボタンを使用して認証方式を作成すると、次の図に示すような設定ポップアップウィンドウが表示されます。

このポップアップウィンドウで、メソッドの名前を入力し、loginとしてTypeを選択し、前の手順で作成したグループサーバをAssigned Server Groupsリストに追加します。Group Typeフィールドについては、いくつかの設定が可能です。

- グループタイプとしてローカルを選択した場合、WLCは最初にユーザクレデンシャルがローカルに存在するかどうかをチェックし、次にサーバグループにフォールバックします。

- グループとしてGroup Typeを選択し、Fall back to localオプションをチェックしない場合、WLCではサーバグループに対してユーザクレデンシャルがチェックされるだけです。

- グループとしてGroup Typeを選択し、Fallback to localオプションをチェックすると、WLCはサーバグループに対してユーザクレデンシャルをチェックし、サーバが応答しない場合にだけローカルデータベースに照会します。サーバがrejectを送信すると、ローカルデータベースに存在できるユーザであっても、そのユーザは認証されます。

CLI から:

ユーザクレデンシャルが最初にローカルで見つからない場合にのみ、サーバグループでユーザクレデンシャルをチェックするには、次のコマンドを使用します。

WLC-9800(config)#aaa authentication login tacacs-authe-method local group TACACS-Group

ユーザクレデンシャルをサーバグループでのみチェックする場合は、次のコマンドを使用します。

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group

ユーザクレデンシャルをサーバグループでチェックし、この最後のエントリがローカルエントリで応答しない場合は、次のコマンドを使用します。

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group local

この設定例では、ローカルでのみ作成されるユーザとISEサーバでのみ作成されるユーザが存在するため、最初のオプションを使用します。

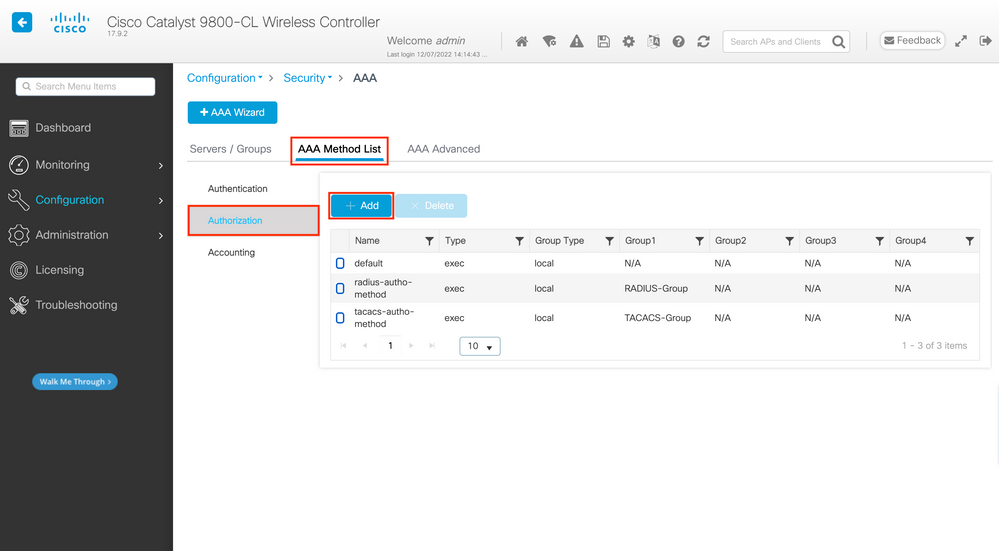

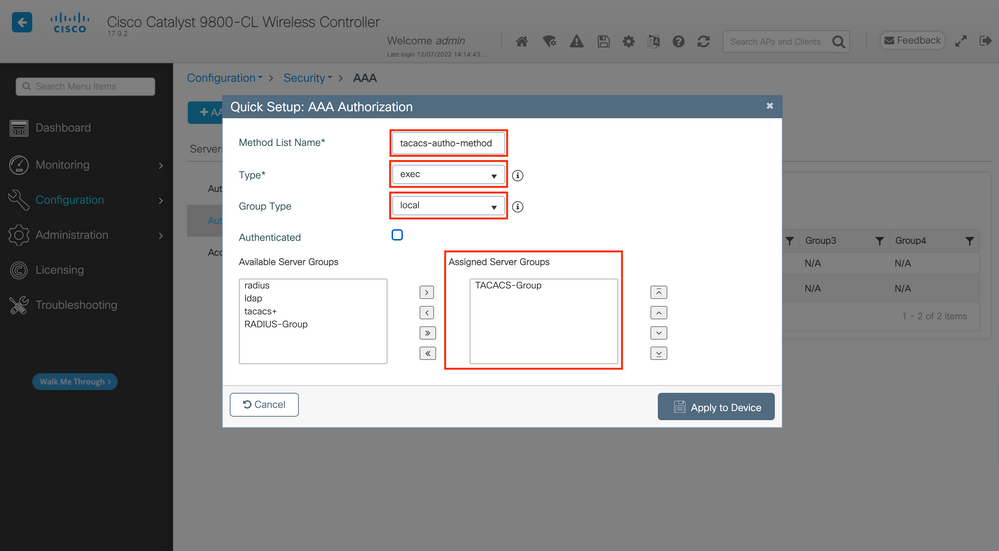

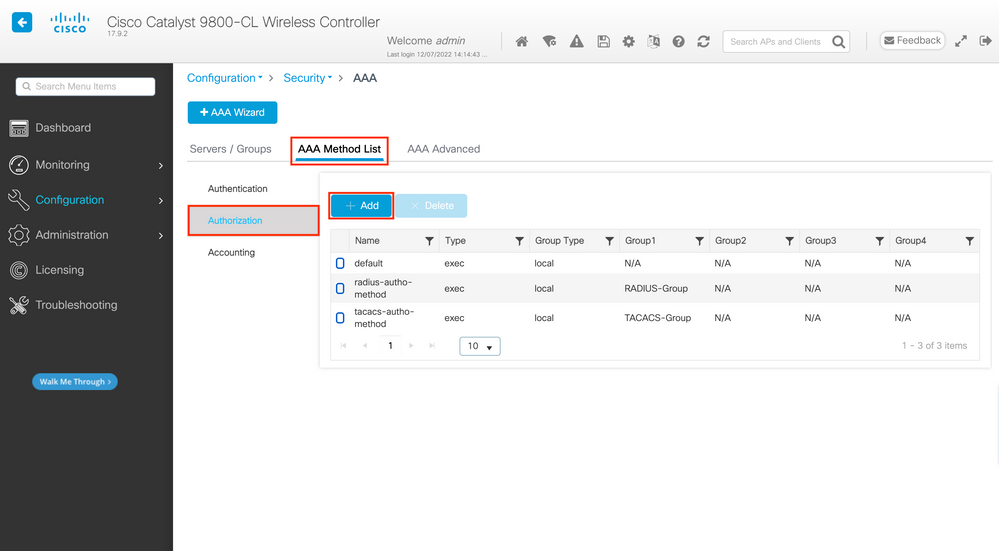

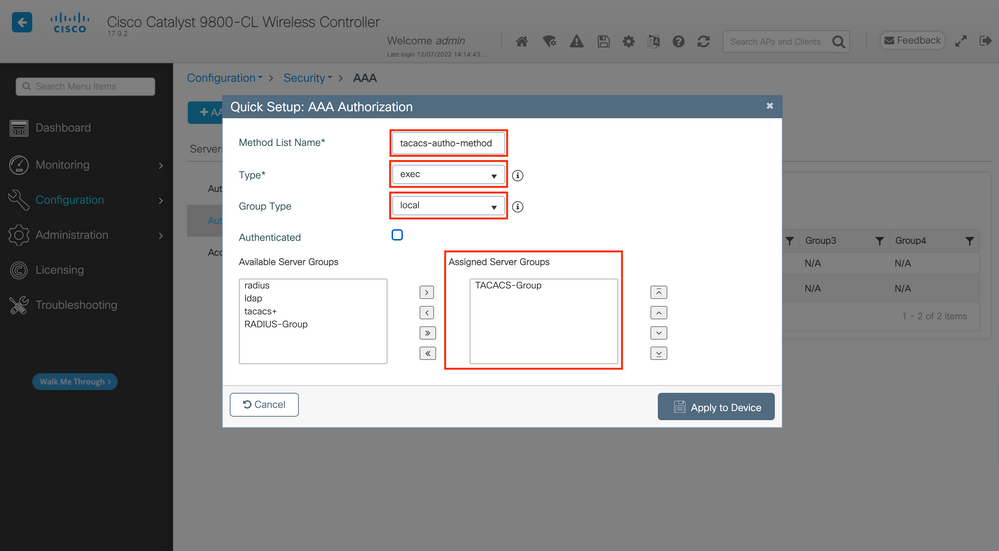

ステップ 4:TACACS+サーバグループをポイントするAAA認可EXEC方式を作成します。

GUI から:

また、アクセス権を付与するには、ユーザが承認されている必要があります。 引き続きGUIページからConfiguration > Security > AAAを使用してAAA Method List > Authorizationタブに移動し、図に示すように認可方式を作成します。

Addボタンを使用して新しい認証方式を追加すると、図に示すような認証方式設定のポップアップが表示されます。

この設定ポップアップで、認証方式の名前を指定し、execとしてTypeを選択し、前のステップで認証方式に使用したものと同じGroup Typeの順序を使用します。

CLI から:

WLC-9800(config)#aaa authorization exec tacacs-autho-method local group TACACS-Group

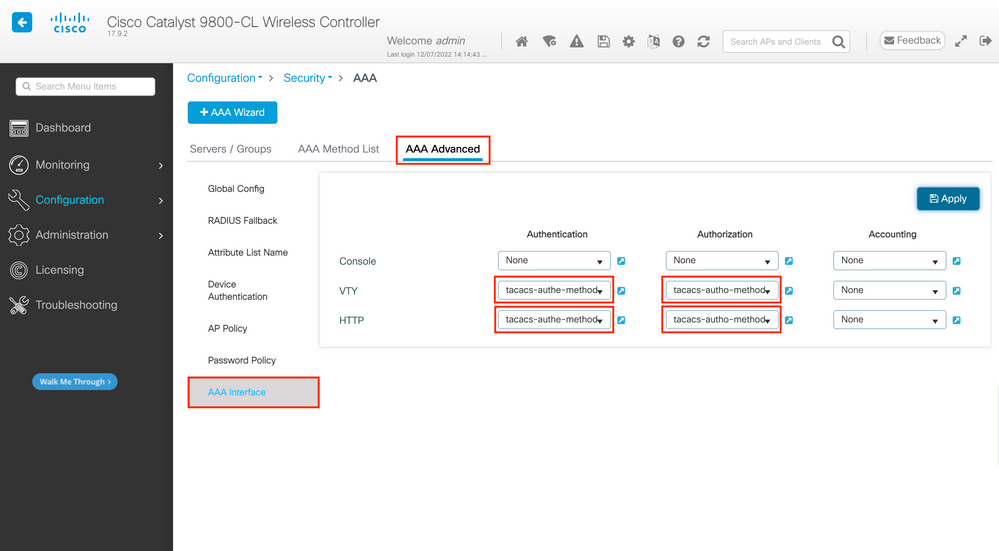

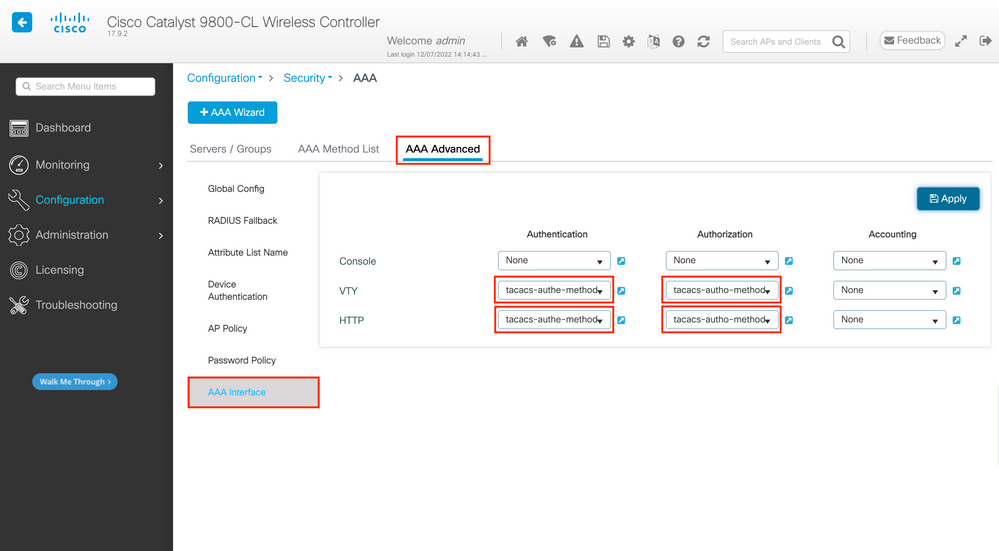

ステップ 5:HTTP設定およびTelnet/SSHに使用するVTY回線にメソッドを割り当てます。

GUI から:

作成された認証および許可方式は、HTTPおよび/またはTelnet/SSHユーザ接続に使用できます。これは、図に示すように、AAA Advanced > AAA Interfaceタブから、まだhttps://<WLC-IP>/webui/#/aaaでアクセス可能なGUI WLCページから設定できます。

CLI から:

GUI認証の場合:

WLC-9800(config)#ip http authentication aaa login-authentication tacacs-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization tacacs-autho-method

Telnet/SSH認証の場合

WLC-9800(config)#line vty 0 15

WLC-9800(config-line)#login authentication tacacs-authe-method

WLC-9800(config-line)#authorization exec tacacs-autho-method

HTTP設定を変更した場合は、HTTPおよびHTTPSサービスを再起動するのが最善の方法です。これは、次のコマンドを使用して実行できます。

WLC-9800(config)#no ip http server

WLC-9800(config)#no ip http secure-server

WLC-9800(config)#ip http server

WLC-9800(config)#ip http secure-server

TACACS+ ISEの設定

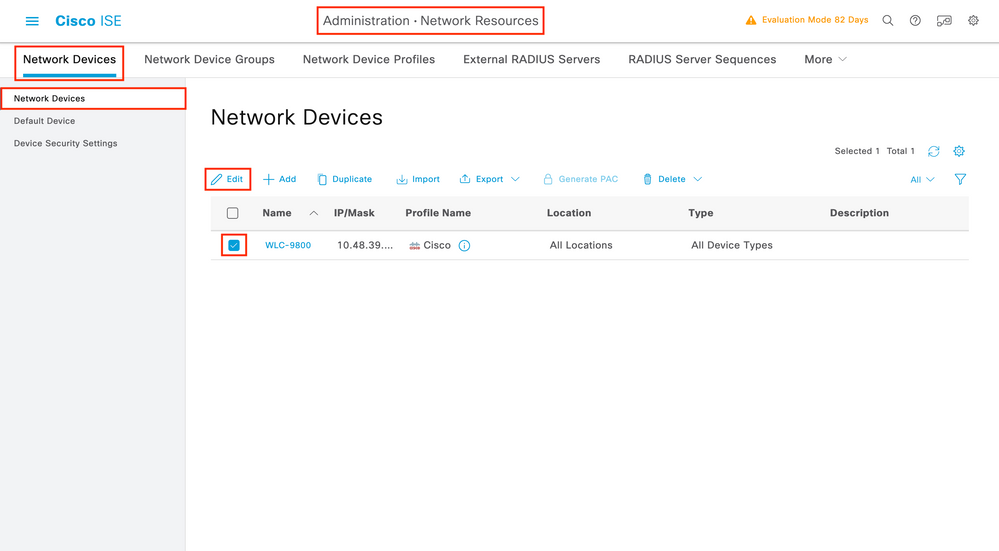

ステップ 1:WLCをTACACS+のネットワークデバイスとして設定します。

GUI から:

前のセクションで使用したWLCをISEのRADIUSのネットワークデバイスとして宣言するには、次の図に示すようにAdministration > Network Resources > Network Devicesに移動し、Network devicesタブを開きます。

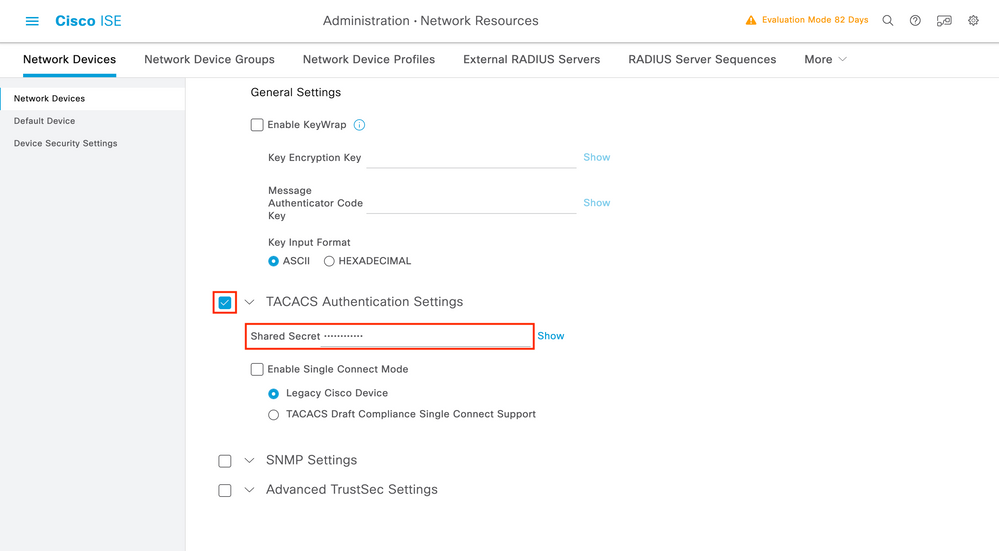

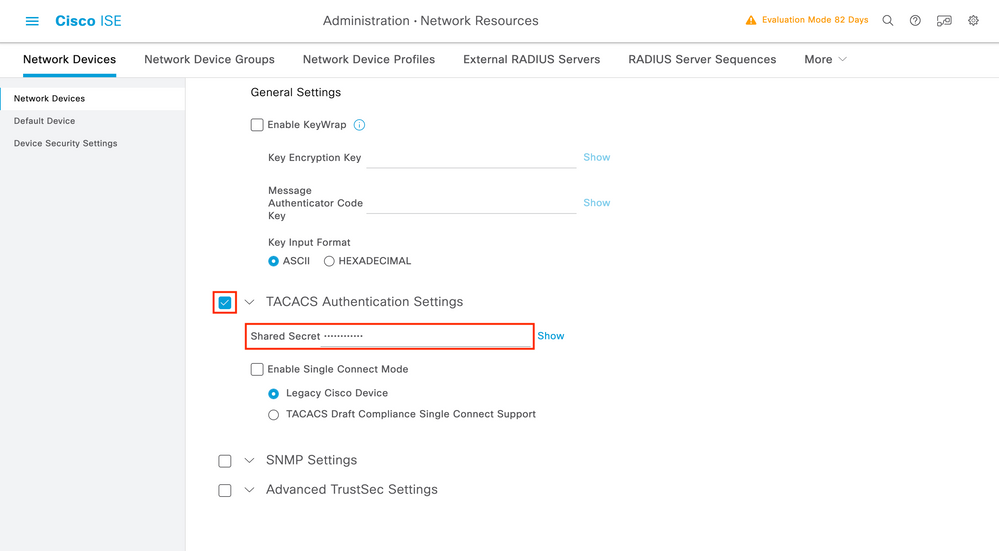

この例では、RADIUS認証用にWLCがすでに追加されています(「RADIUS ISEの設定」セクションのステップ1を参照)。したがって、TACACS認証を設定するために設定を変更するだけで済みます。この操作は、ネットワークデバイスリストでWLCを選択してEditボタンをクリックすることで実行できます。これにより、次の図に示すネットワークデバイス設定フォームが開きます。

新しいウィンドウが開いたら、TACACS Authentication Settingsセクションまでスクロールダウンして、これらの設定を有効にし、TACACS+ WLCの設定セクションのステップ1で入力した共有秘密を追加します。

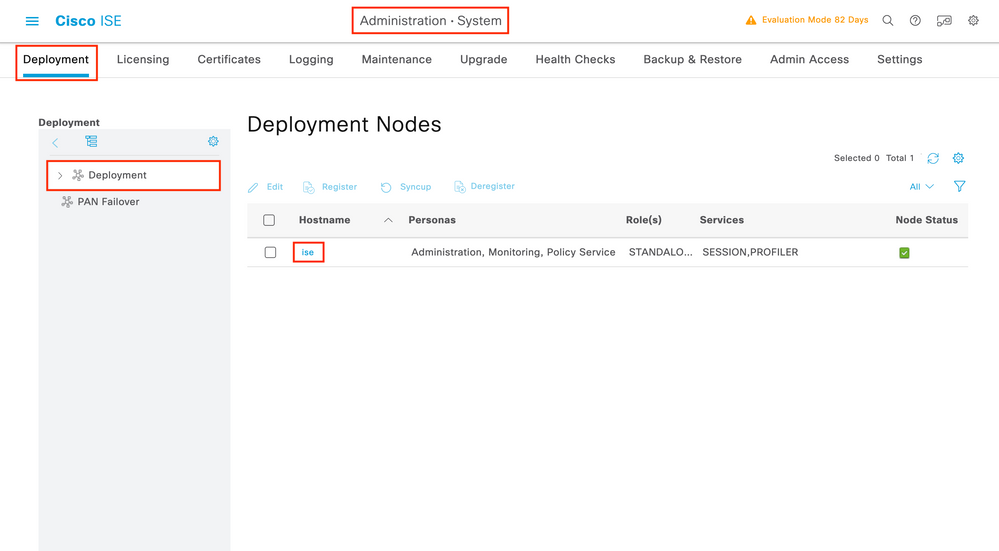

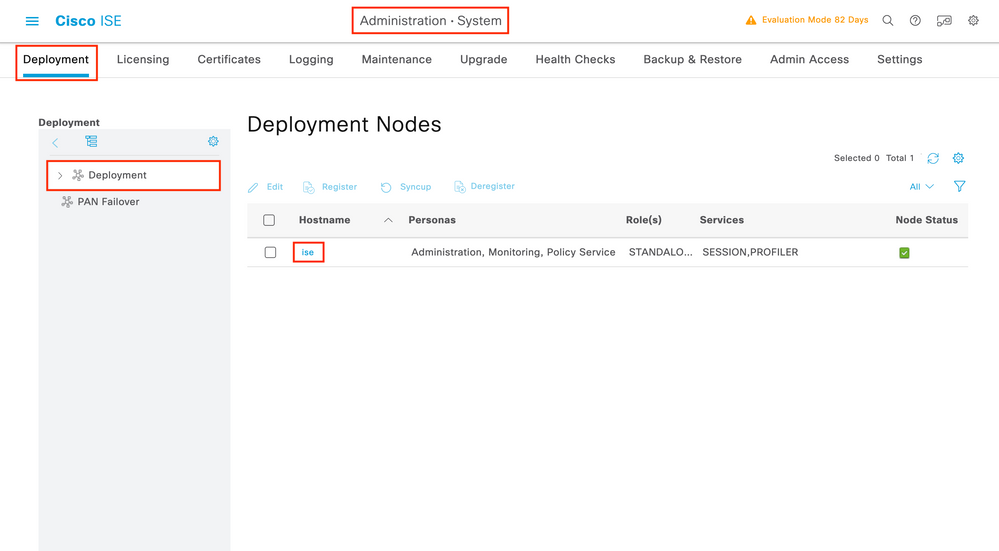

ステップ 2:ノードのデバイス管理機能を有効にします。

注:ISEをTACACS+サーバとして使用するには、デバイス管理ライセンスパッケージと、BaseまたはMobilityライセンスのいずれかが必要です。

GUI から:

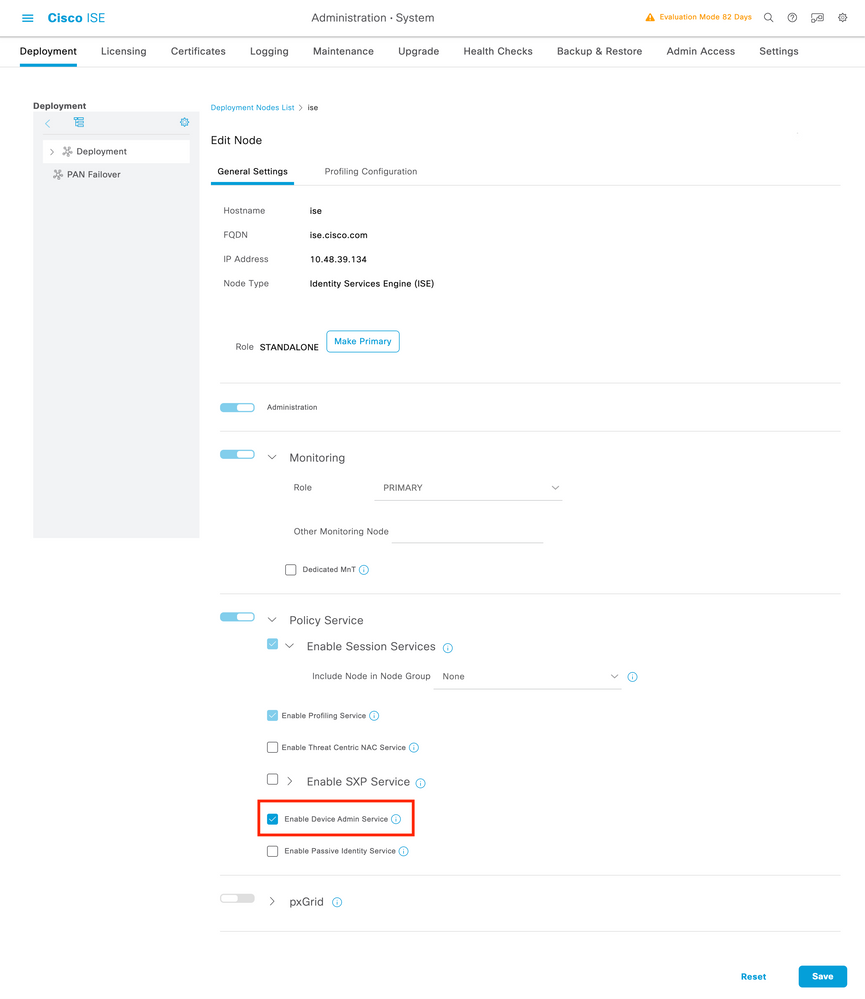

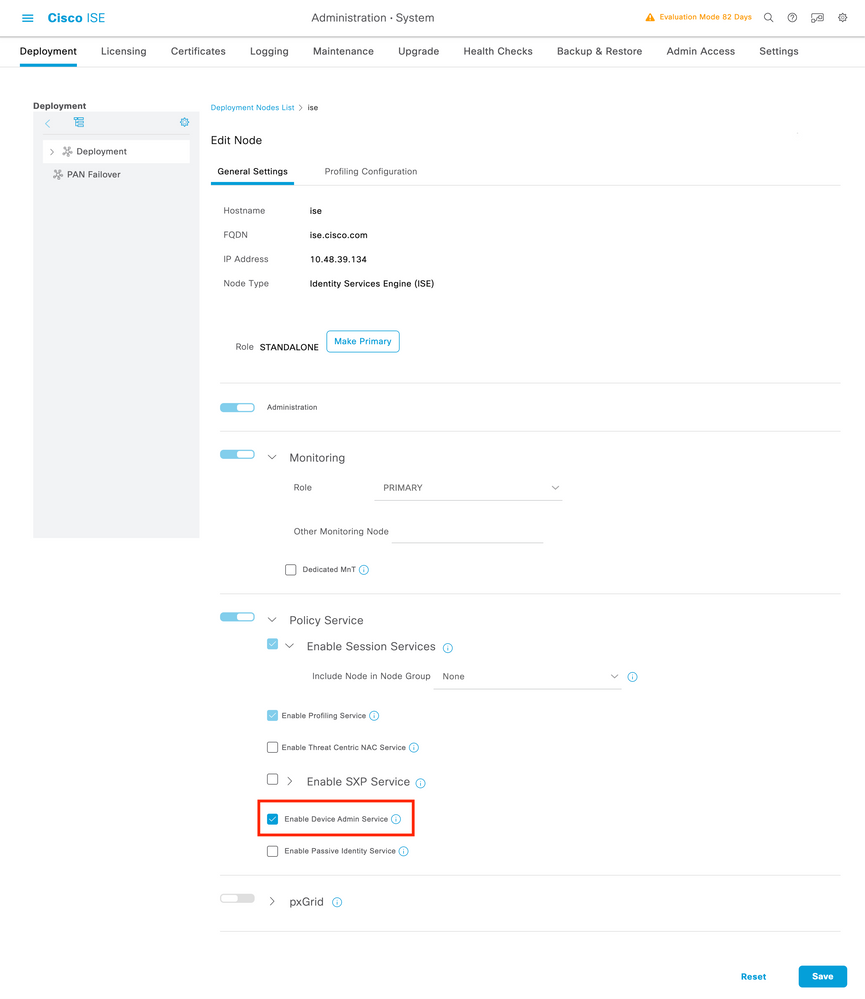

デバイス管理ライセンスをインストールしたら、ISEをTACACS+サーバとして使用できるようにするために、ノードのデバイス管理機能を有効にする必要があります。そのためには、使用するISE導入ノードの設定を編集します。このノードはAdministrator > Deploymentの下にあり、名前をクリックするか、Editボタンを使用して編集します。

ノード設定ウィンドウが開いたら、次の図に示すように、Policy Serviceセクションの下にあるEnable Device Admin Serviceオプションにチェックマークを付けます。

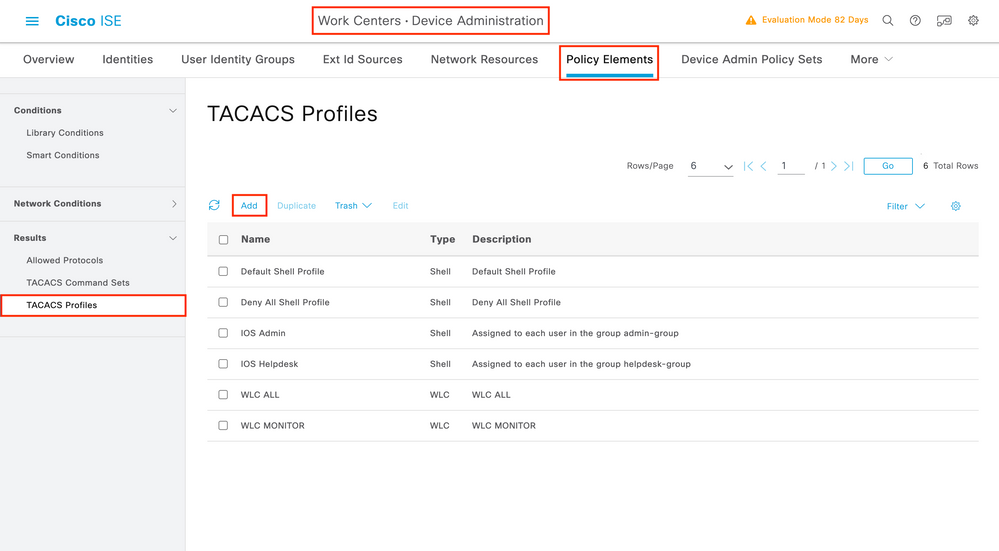

ステップ 3:特権を返すためのTACACSプロファイルの作成。

GUI から:

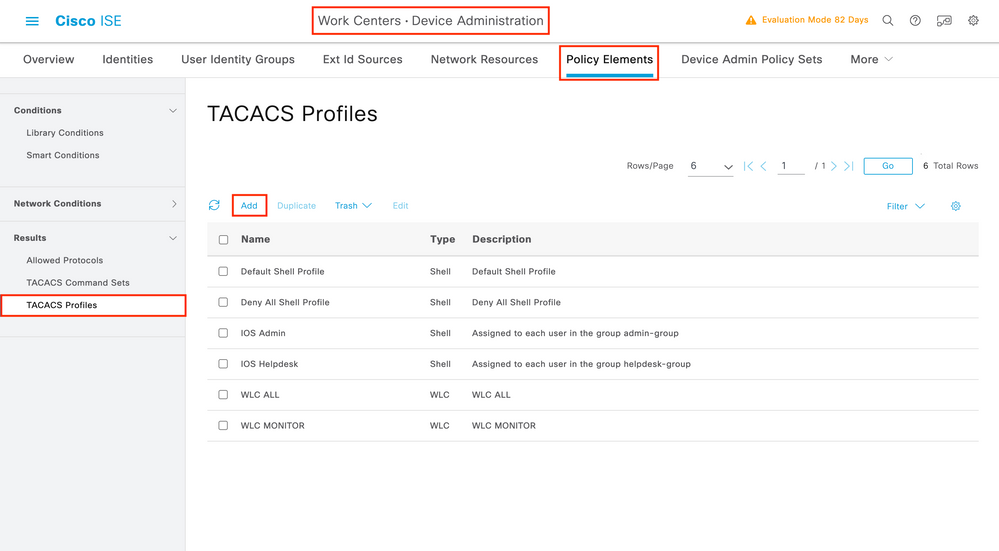

管理者のアクセス権を持つには、adminuserに特権レベル15が必要です。これにより、execプロンプトシェルにアクセスできます。一方、helpdeskuserはexecプロンプトのシェルアクセスを必要としないため、15より低い特権レベルで割り当てることができます。適切な特権レベルをユーザに割り当てるには、認可プロファイルを使用できます。これらは、次の図に示すように、ISE GUIページWork Centers > Device Administration > Policy ElementsのタブResults > TACACS Profilesで設定できます。

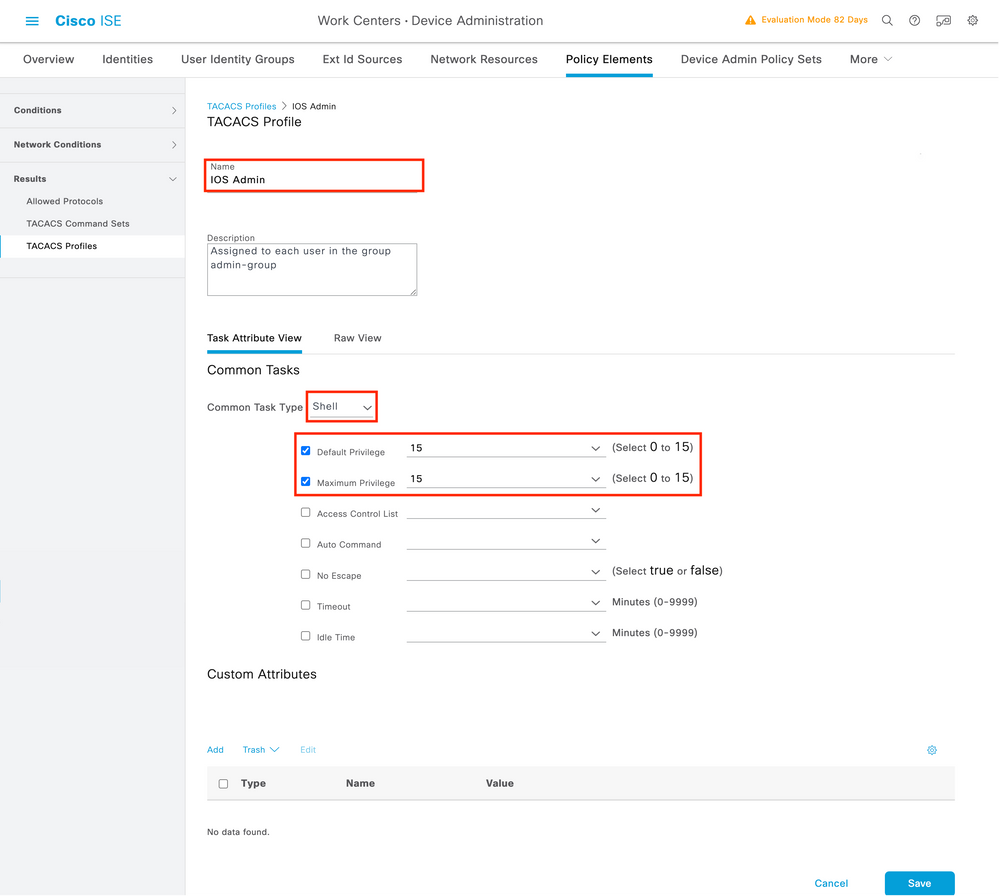

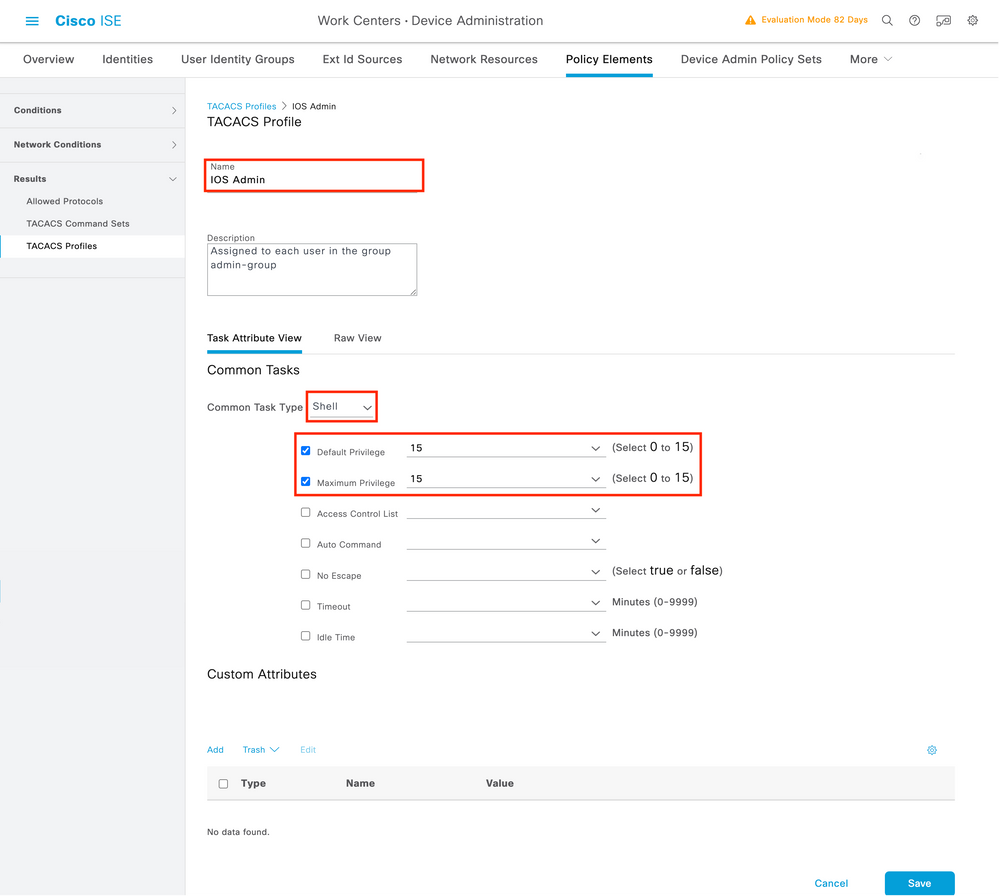

新しいTACACSプロファイルを設定するには、Addボタンを使用して、図に示すような新しいプロファイル設定フォームを開きます。adminuserに割り当てられるプロファイル(つまり、シェル権限レベル15)を設定するには、このフォームが特に次のように表示される必要があります。

helpdeskプロファイルに対して操作を繰り返します。最後に、デフォルト権限と最大権限はどちらも1に設定されます。

ステップ 4:ISEでユーザグループを作成します。

これは、このドキュメントの「RADIUS ISEの設定」セクションのステップ3で示したものと同じです。

ステップ 5:ISEでユーザを作成します。

これは、このドキュメントの「RADIUS ISEの設定」セクションのステップ4で示したものと同じです。

手順 6:デバイス管理ポリシーセットを作成します。

GUI から:

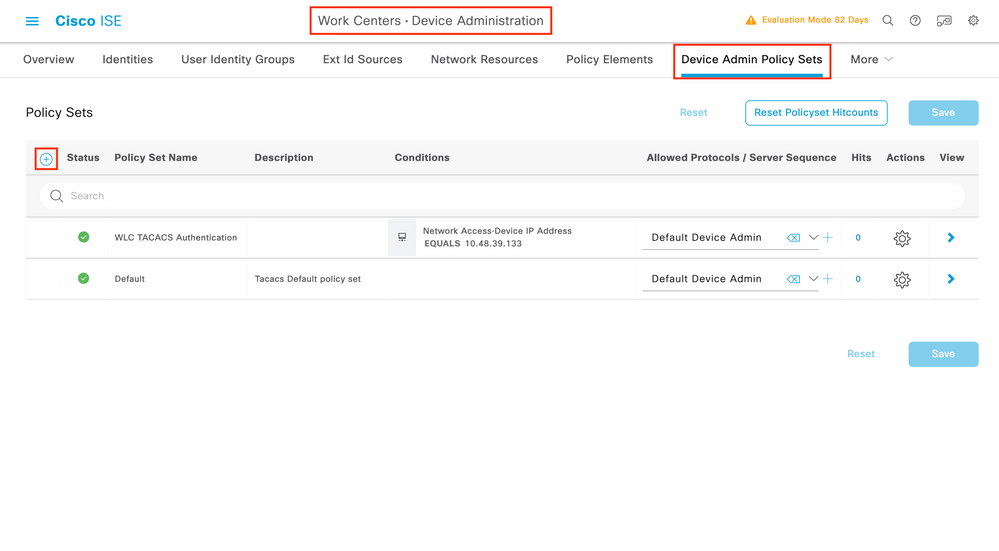

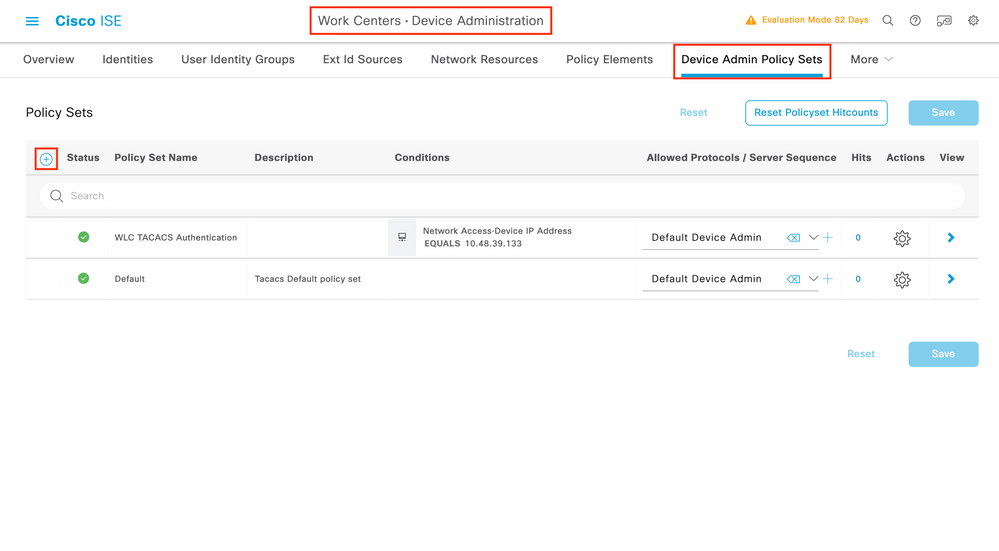

RADIUSアクセスに関しては、ユーザが作成された後も、適切なアクセス権を付与するために認証ポリシーと認可ポリシーをISEで定義する必要があります。TACACS認証は、次に示すようにWork Centers > Device Administration > Device Admin Policy Sets GUI Pageから設定できる、終端に対するデバイス管理ポリシーセットを使用します。

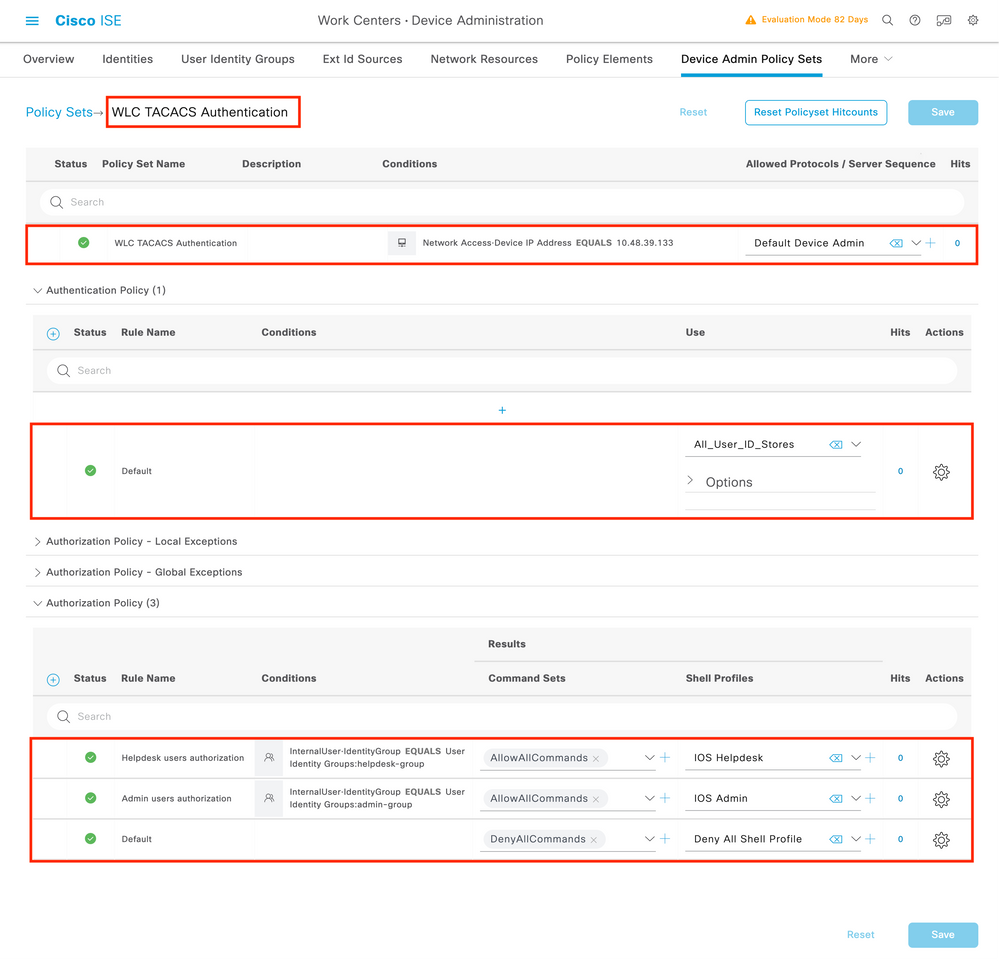

デバイス管理ポリシーセットを作成するには、上の図の赤い枠で囲まれた追加ボタンを使用します。これにより、ポリシーセットリストに項目が追加されます。新しく作成したセットの名前、適用する必要がある条件、およびAllowed Protocols/Server Sequence(ここではDefault Device Adminで十分)を入力します。ポリシーセットの追加を完了するには、Saveボタンを使用します。また、右側の矢印を使用して、図に示すように設定ページにアクセスします。

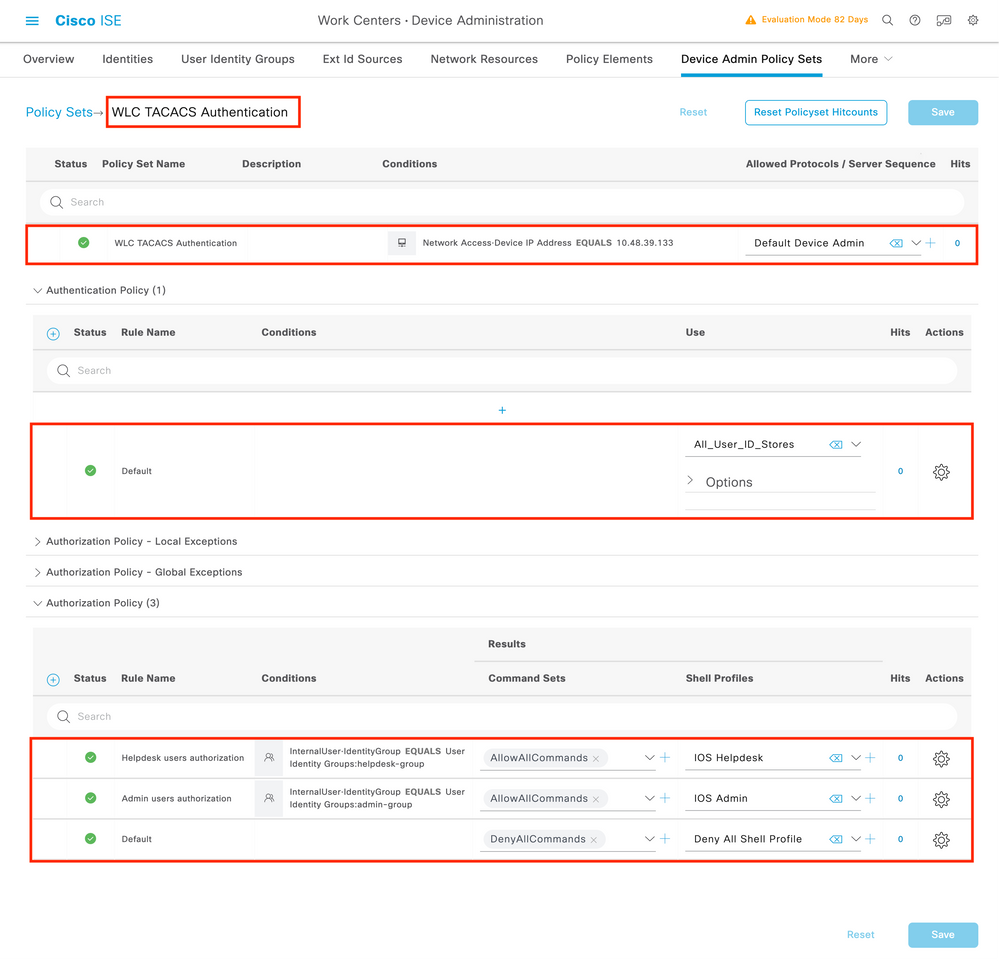

この例の特定のポリシーセット「WLC TACACS Authentication」では、例のC9800 WLCのIPアドレスと同じIPアドレスを持つ要求をフィルタリングします。

認証ポリシーとして、ユーザのニーズを満たすため、デフォルトルールが残されています。次の2つの認可ルールが設定されています。

- 最初のトリガーは、ユーザが定義されたグループ

admin-groupに属している場合にトリガーされます。すべてのコマンドを(デフォルトPermit_allルールを使用して)許可し、特権15を(定義されたIOS_Admin TACACSプロファイルを使用して)割り当てます。 - 2番目のトリガーは、ユーザが定義されたグループ

helpdesk-groupに属している場合にトリガーされます。 すべてのコマンドを(デフォルトPermit_all ルールを介して)許可し、特権1を(定義されたIOS_Helpdesk TACACSプロファイルを介して)割り当てます。

この手順が完了すると、adminuserおよびhelpdeskユーザ用に設定されたクレデンシャルを使用して、GUI経由またはTelnet/SSHを通じてWLCで認証できます。

トラブルシュート

RADIUSサーバでservice-type RADIUSアトリビュートの送信が想定されている場合は、WLCで次のコマンドを追加できます(WLCのIPアドレスを使用)。

radius-server attribute 6 on-for-login-auth

WLC CLIを介したWLC GUIまたはCLI RADIUS/TACACS+アクセスのトラブルシューティング

WLCのGUIまたはCLIへのTACACS+アクセスをトラブルシューティングするには、terminal monitor 1に加えてdebug tacacsコマンドを発行し、ログインの試行時のライブ出力を確認します。

たとえば、ログインに成功した後にadminuserユーザからログアウトすると、この出力が生成されます。

WLC-9800#terminal monitor

WLC-9800#debug tacacs

TACACS access control debugging is on

WLC-9800#

Dec 8 11:38:34.684: TPLUS: Queuing AAA Authentication request 15465 for processing

Dec 8 11:38:34.684: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:34.684: TPLUS: processing authentication start request id 15465 Dec 8 11:38:34.685: TPLUS: Authentication start packet created for 15465(adminuser) Dec 8 11:38:34.685: TPLUS: Using server 10.48.39.134 Dec 8 11:38:34.685: TPLUS(00003C69)/0/NB_WAIT/7FD29013CA68: Started 5 sec timeout Dec 8 11:38:34.687: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:34.688: TPLUS(00003C69)/0/NB_WAIT: wrote entire 45 bytes request Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 15 bytes data) Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 27 bytes response Dec 8 11:38:34.701: TPLUS(00003C69)/0/7FD29013CA68: Processing the reply packet Dec 8 11:38:34.701: TPLUS: Received authen response status GET_PASSWORD (8) Dec 8 11:38:38.156: TPLUS: Queuing AAA Authentication request 15465 for processing Dec 8 11:38:38.156: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.156: TPLUS: processing authentication continue request id 15465 Dec 8 11:38:38.156: TPLUS: Authentication continue packet generated for 15465 Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE: wrote entire 29 bytes request Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 6 bytes data) Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 18 bytes response Dec 8 11:38:38.183: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.183: TPLUS: Received authen response status PASS (2) Dec 8 11:38:38.184: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: adminuser] [Source: 10.61.80.151] [localport: 22] at 12:38:38 CET Thu Dec 8 2022 Dec 8 11:38:38.259: TPLUS: Queuing AAA Authorization request 15465 for processing Dec 8 11:38:38.260: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.260: TPLUS: processing authorization request id 15465 Dec 8 11:38:38.260: TPLUS: Protocol set to None .....Skipping Dec 8 11:38:38.260: TPLUS: Sending AV service=shell Dec 8 11:38:38.260: TPLUS: Sending AV cmd* Dec 8 11:38:38.260: TPLUS: Authorization request created for 15465(adminuser) Dec 8 11:38:38.260: TPLUS: using previously set server 10.48.39.134 from group TACACS-Group Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: wrote entire 64 bytes request Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 18 bytes data) Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 30 bytes response Dec 8 11:38:38.285: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.285: TPLUS: Processed AV priv-lvl=15 Dec 8 11:38:38.285: TPLUS: received authorization response for 15465: PASS Dec 8 11:38:44.225: %SYS-6-LOGOUT: User adminuser has exited tty session 7(10.61.80.151) Dec 8 11:38:44.225:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT Dec 8 11:38:44.226: %HA_EM-6-LOG: catchall: logout Dec 8 11:39:18.689: %SYS-6-LOGOUT: User admin has exited tty session 5(10.61.80.151) Dec 8 11:39:18.690:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT

これらのログから、TACACS+サーバが正しい特権(AV priv-lvl=15)を返していることがわかります。

RADIUS認証を実行すると、RADIUSトラフィックに関する同様のデバッグ出力が表示されます。

debug aaa authenticationコマンドおよびdebug aaa authorizationコマンドは、代わりに、ユーザがログインしようとするときにWLCが選択する方式リストを表示します。

ISE GUIを介したWLC GUIまたはCLI TACACS+アクセスのトラブルシューティング

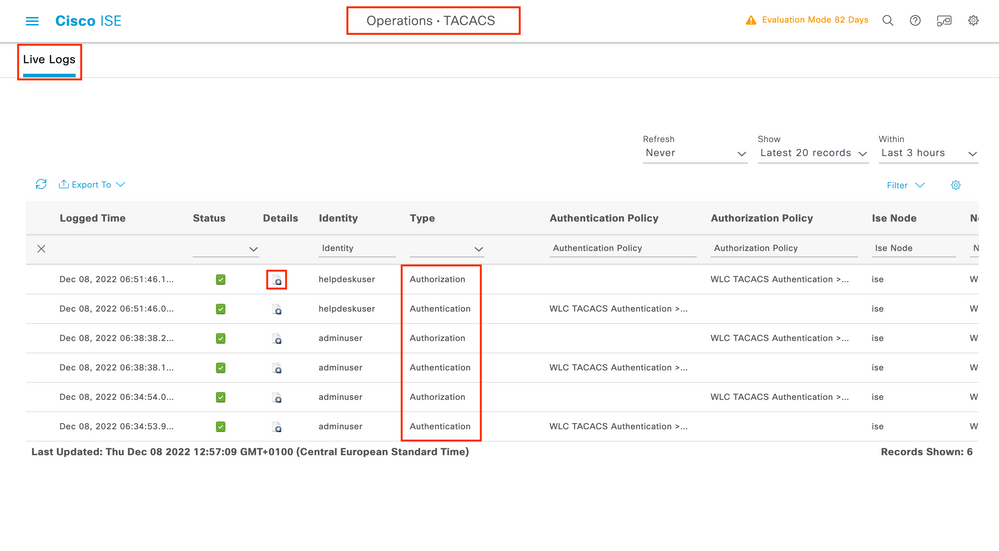

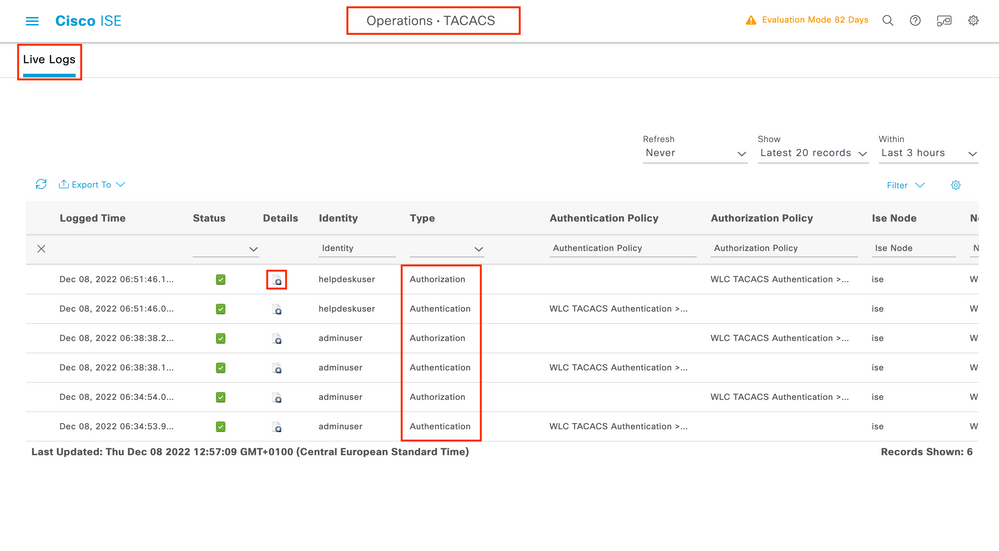

ページOperations > TACACS > Live Logsから、過去24時間までにTACACS+で行われたすべてのユーザ認証を表示できます。TACACS+認可または認証の詳細を展開するには、このイベントに関連するDetailsボタンを使用します。

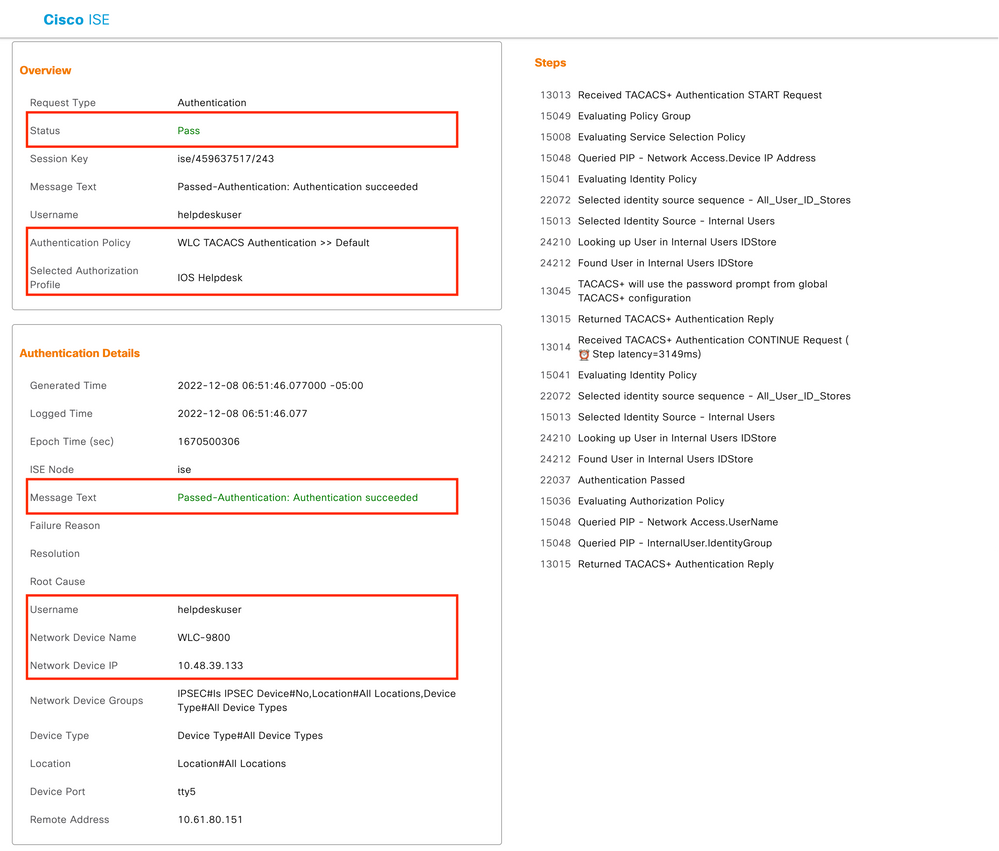

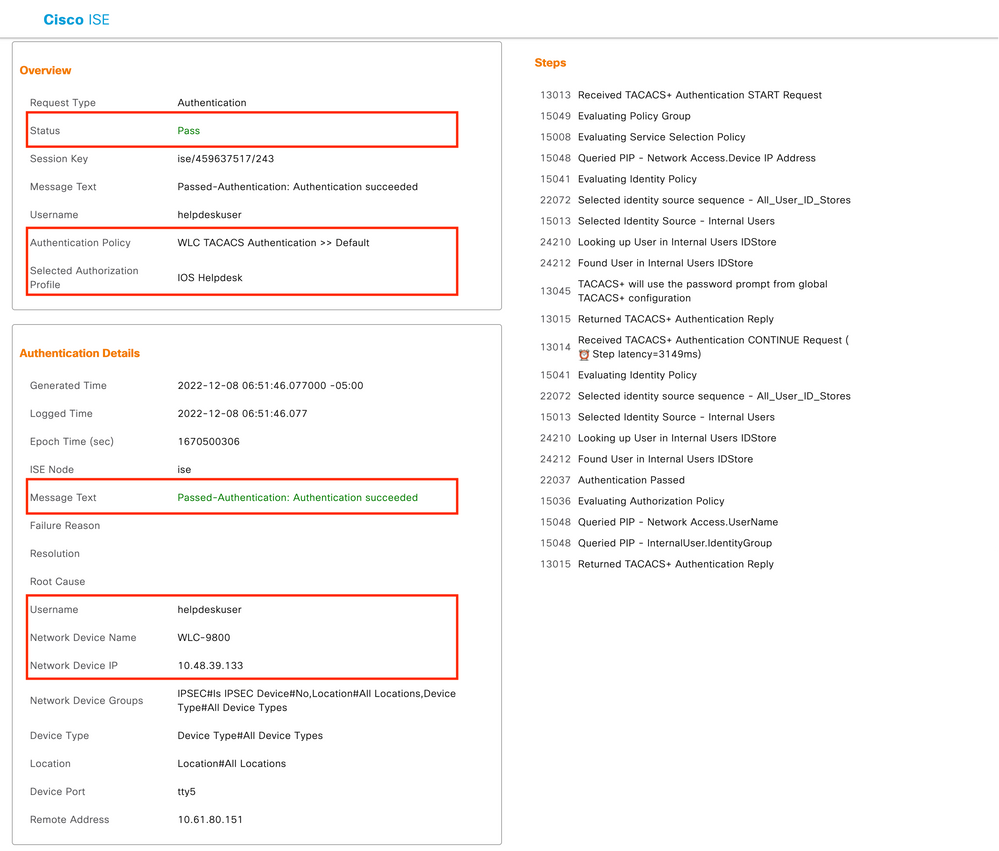

展開すると、helpdeskuserの認証の試行が成功した場合は次のようになります。

この出力から、認証ポリシーWLC TACACS Authentication > Defaultを使用してユーザhelpdeskuserがネットワークデバイスWLC-9800に対して正常に認証されたことがわかります。さらに、許可プロファイルIOS Helpdeskがこのユーザに割り当てられ、特権レベル1が付与されています。

フィードバック

フィードバック