はじめに

このドキュメントでは、Catalyst 9800ワイヤレスLANコントローラで中央認証またはローカル認証を使用してFlexConnectを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Catalyst Wireless 9800設定モデル

- FlexConnect

- 802.1X

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- C9800-CL、Cisco IOS-XE® 17.3.4

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

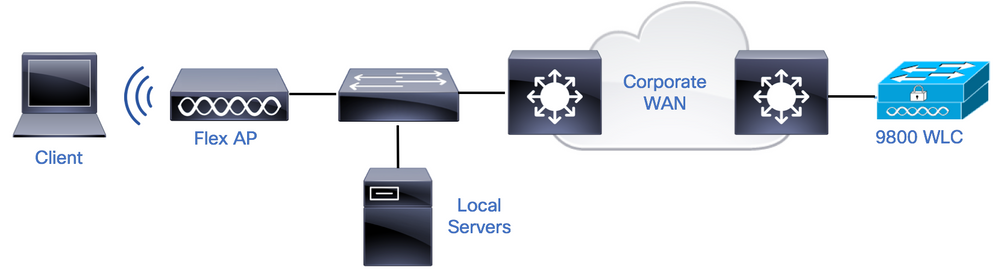

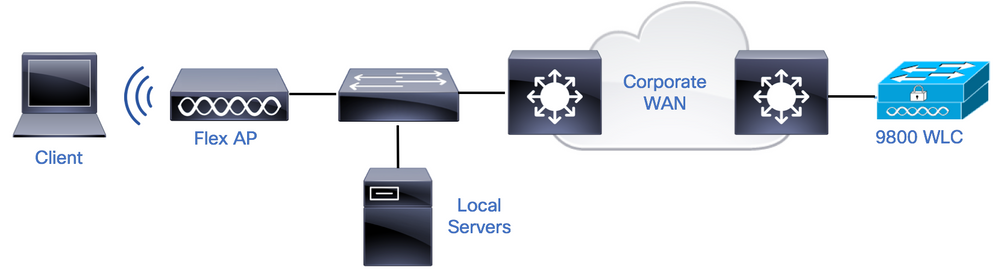

FlexConnectは、リモートオフィスに導入するためのワイヤレスソリューションです。これにより、各ロケーションにコントローラを導入することなく、ワイドエリアネットワーク(WAN)リンクを介して企業オフィスから離れた場所にあるアクセスポイント(AP)を設定できます。FlexConnect APは、コントローラへの接続が失われたときに、クライアントデータトラフィックをローカルでスイッチングし、クライアント認証をローカルで実行できます。接続モードでは、FlexConnect APはローカル認証も実行できます。

設定

ネットワーク図

コンフィギュレーション

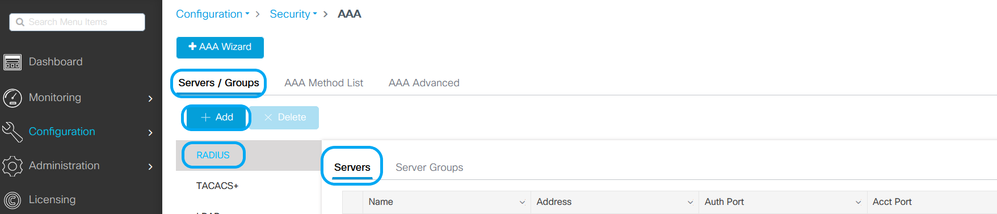

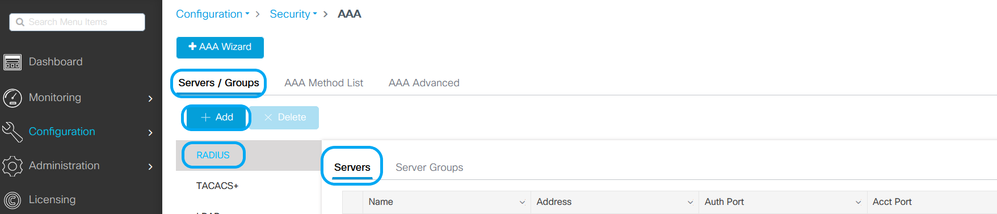

9800 WLCでのAAAの設定

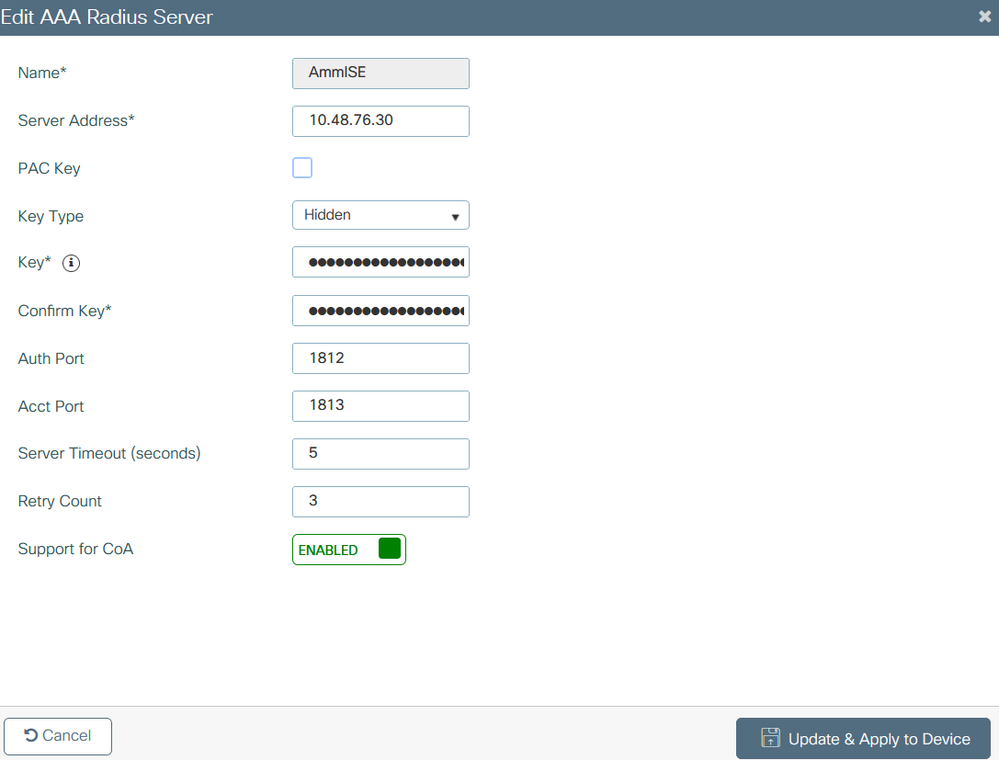

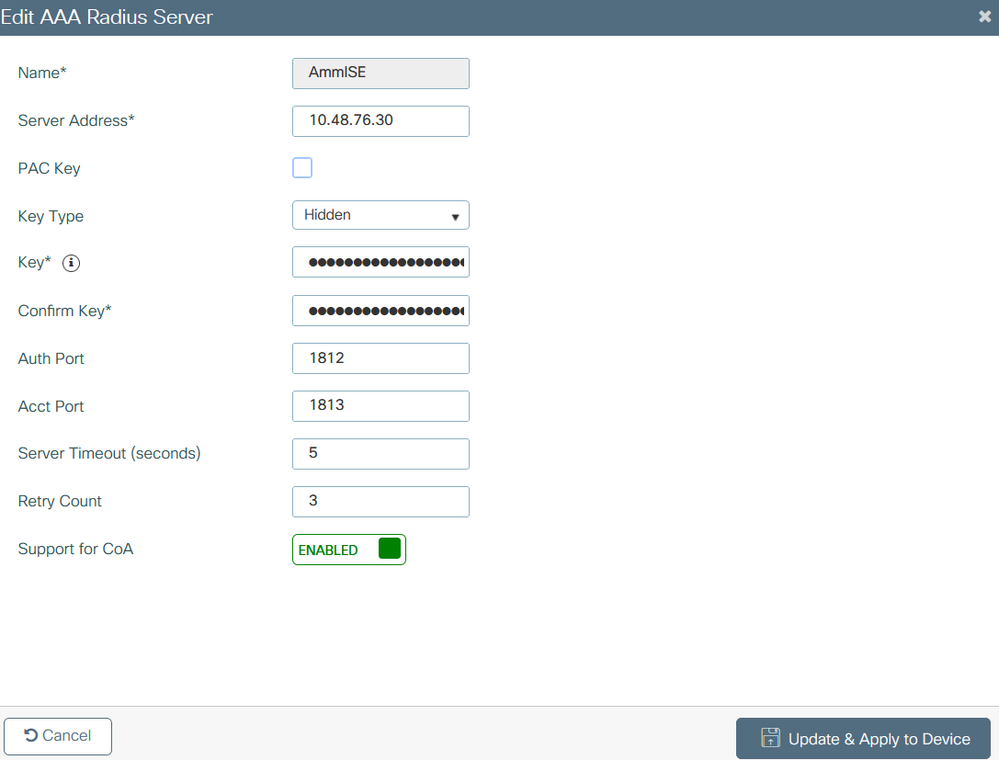

ステップ 1:RADIUSサーバを宣言します。GUIから:Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Addの順に移動し、RADIUSサーバの情報を入力します。

将来的にCoAを必要とするあらゆる種類のセキュリティを使用する予定の場合は、CoAのサポートが有効になっていることを確認します。

注:注:Radius CoAは、Flex Connectのローカル認証導入ではサポートされません。を参照。

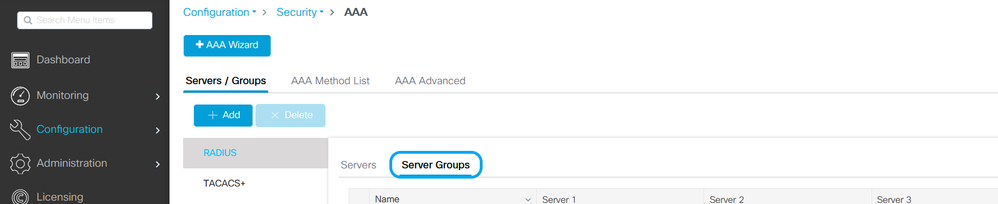

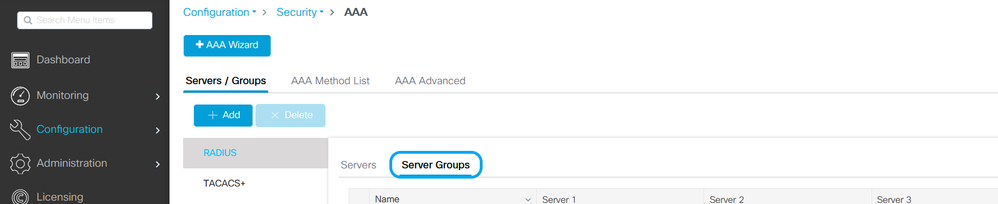

ステップ 2:RADIUSサーバをRADIUSグループに追加します。 GUIから:Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Addの順に移動します。

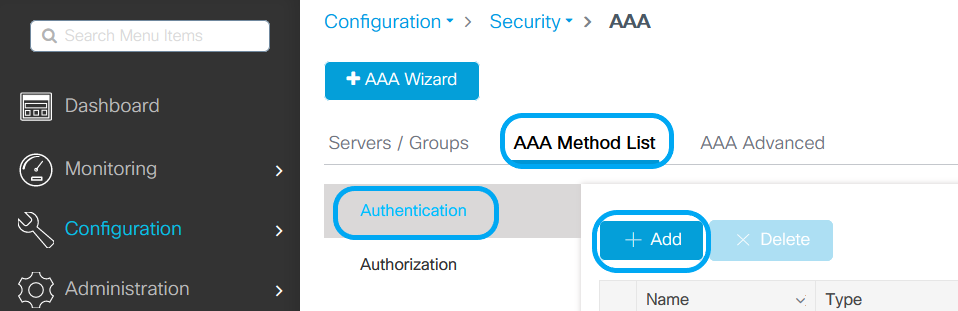

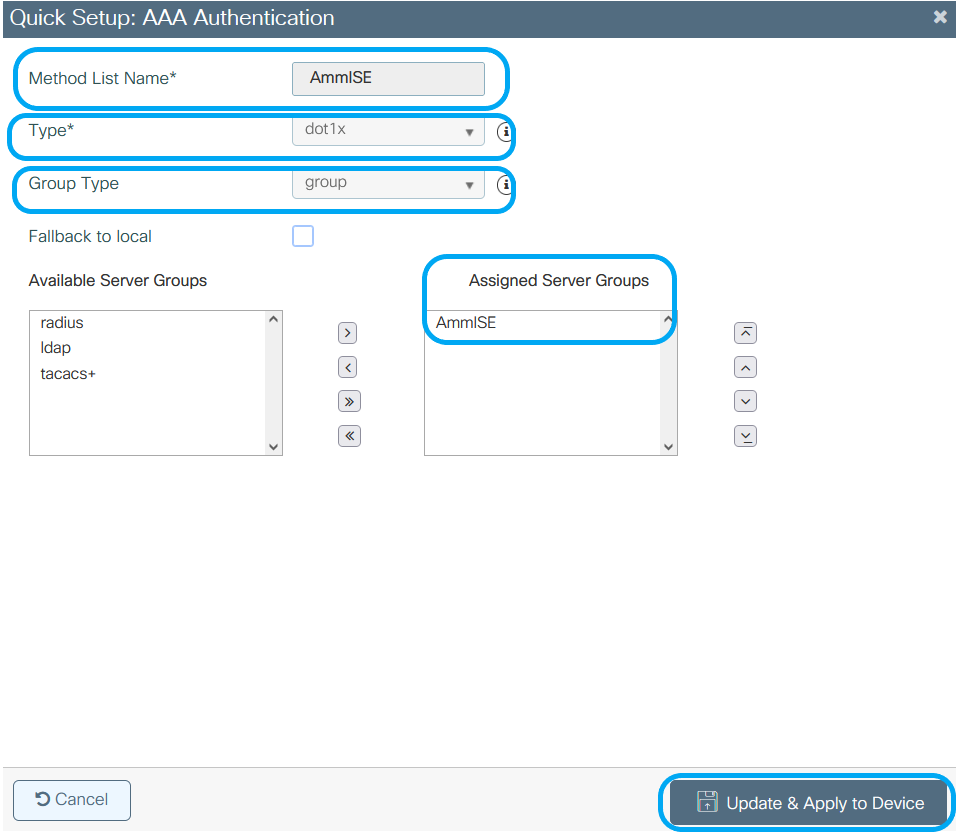

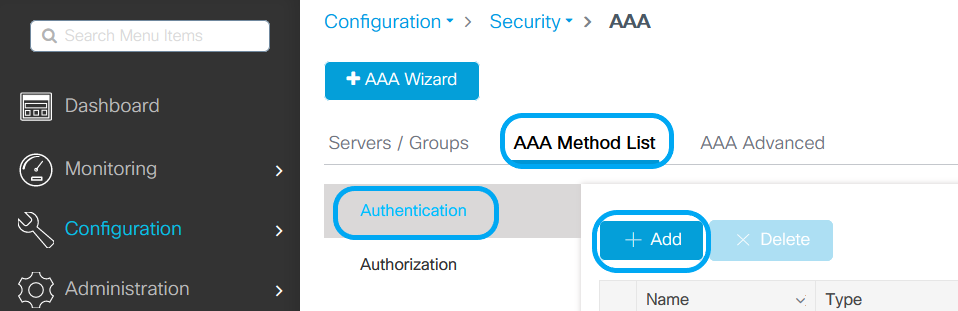

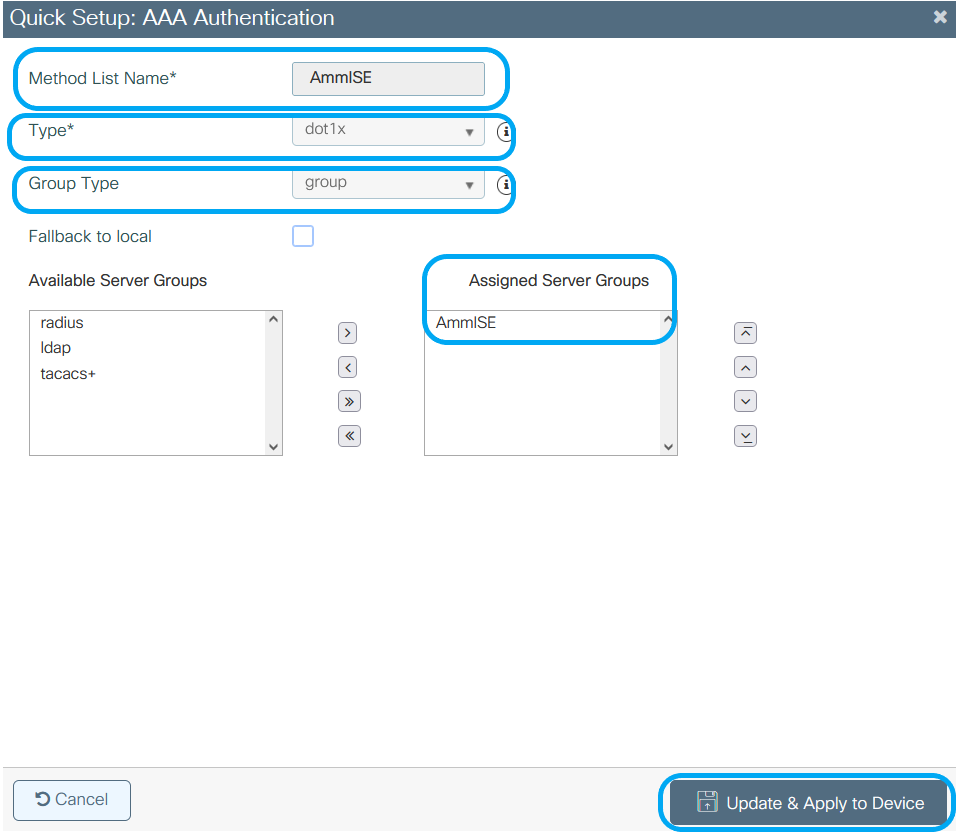

ステップ 3:認証方式リストを作成します。GUIから:Configuration > Security > AAA > AAA Method List > Authentication > + Addの順に移動します。

CLI から:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authentication dot1x <dot1x-list-name> group <radius-grp-name>

WLAN 設定

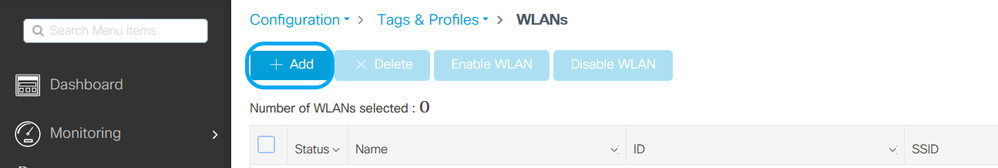

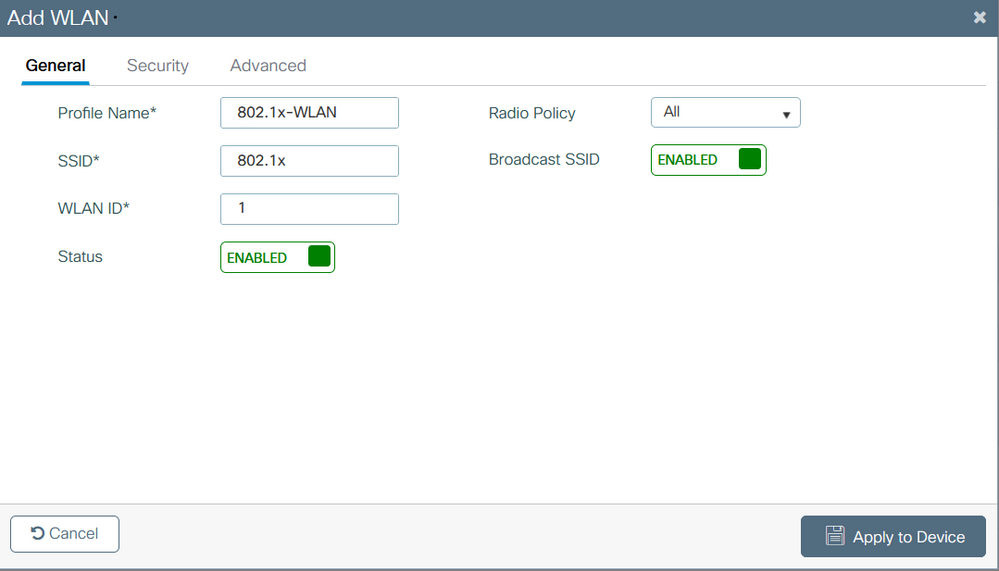

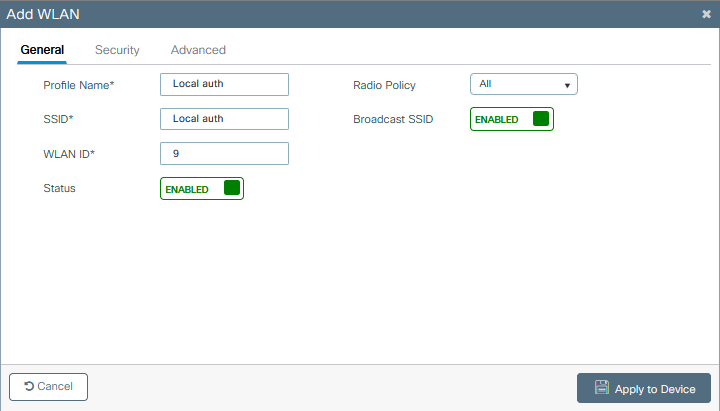

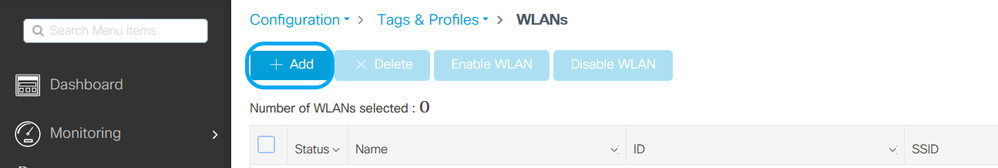

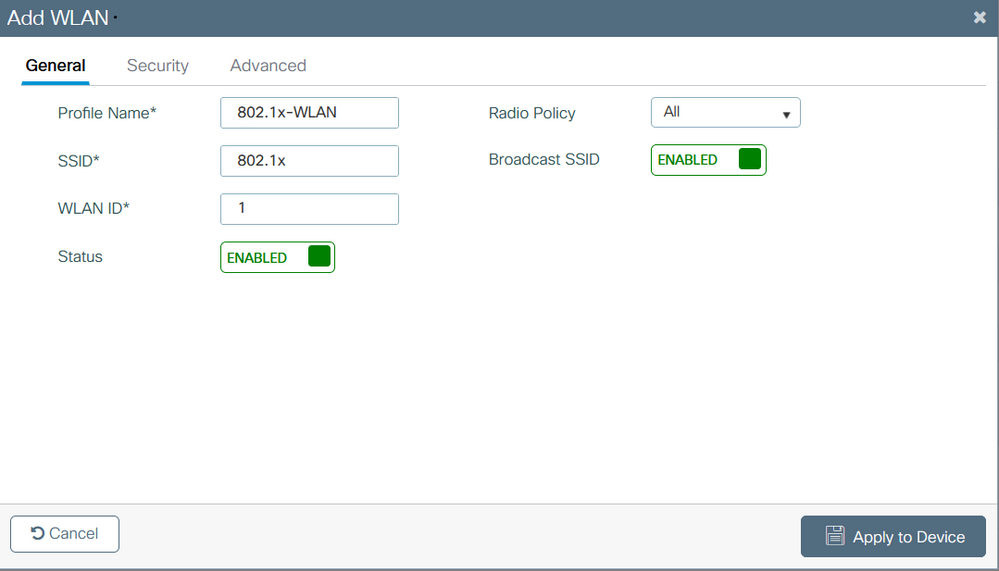

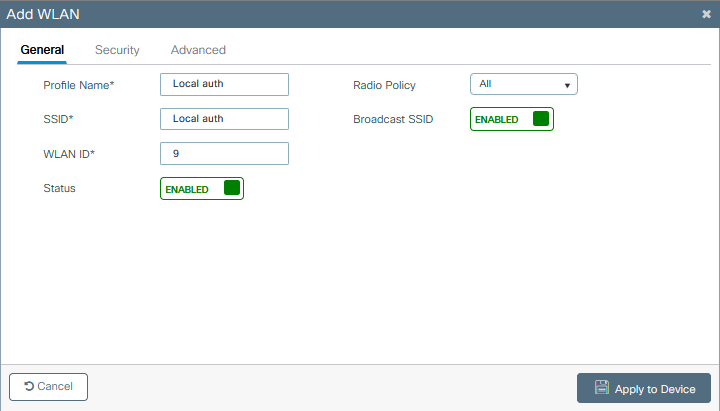

ステップ 1:GUIから:Configuration > Wireless > WLANsの順に移動し、+Addをクリックして新しいWLANを作成し、WLAN情報を入力します。次に、Apply to Deviceをクリックします。

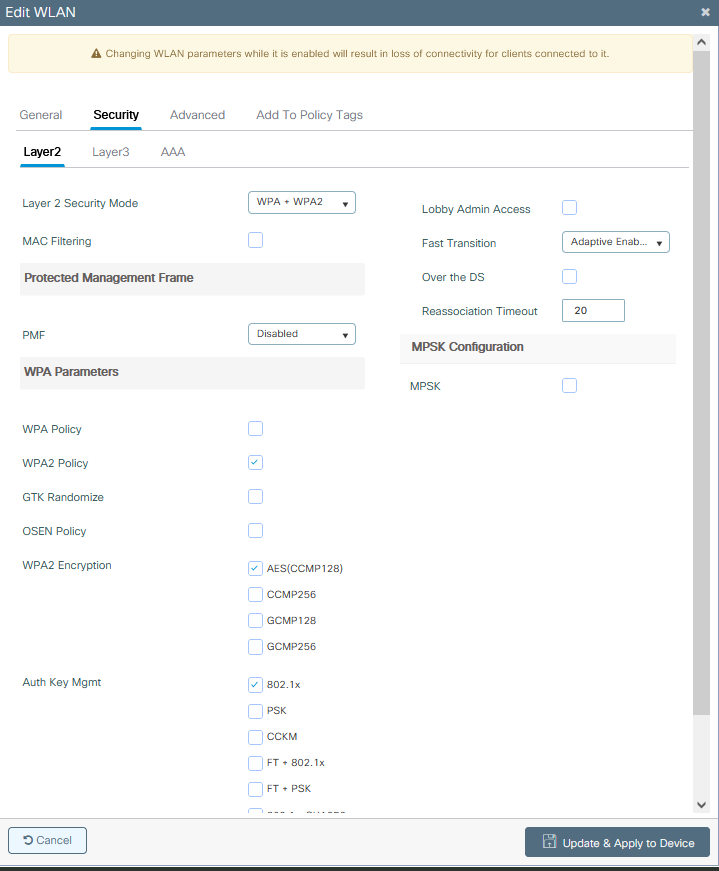

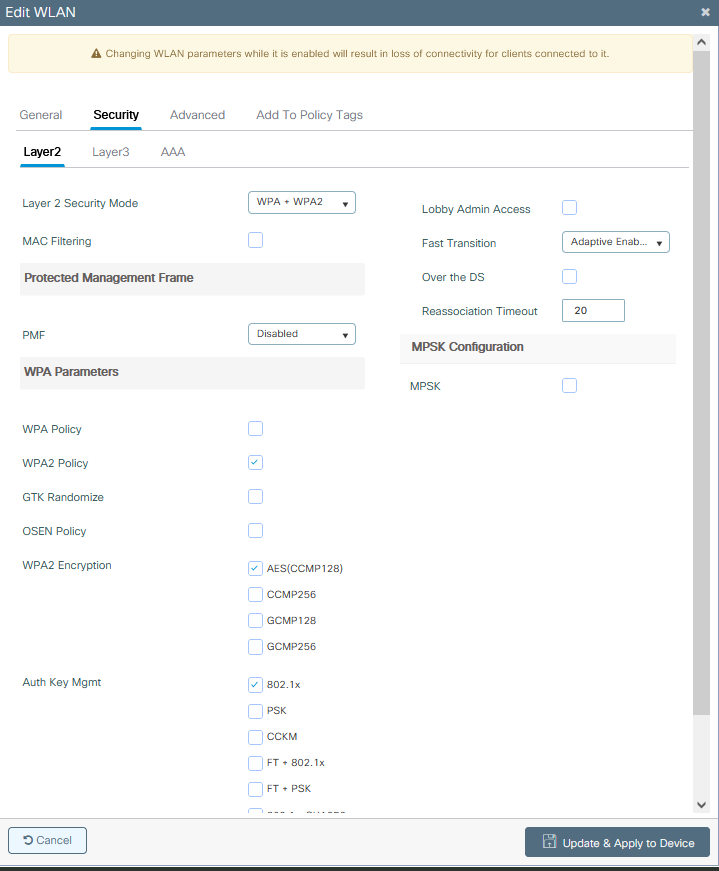

ステップ 2:GUIから:Security タブに移動し、暗号化方式と、802.1xが使用されている場合の認証リストを使用する限り、レイヤ2/レイヤ3セキュリティモードを設定します。次に、Update & Apply to Deviceをクリックします。

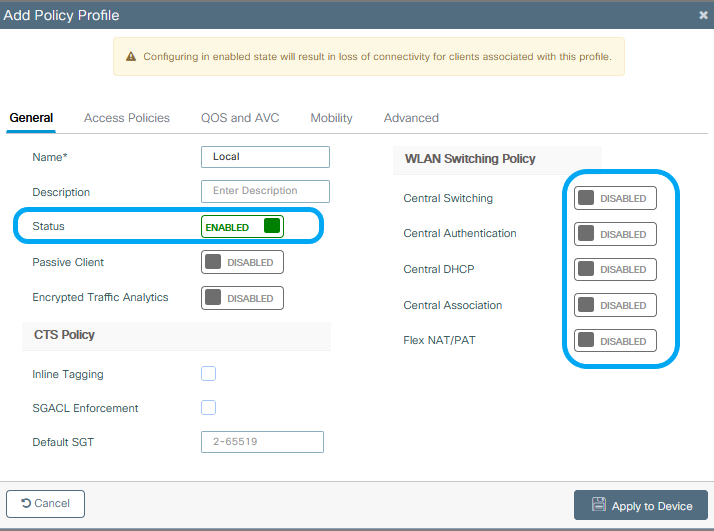

ポリシープロファイルの設定

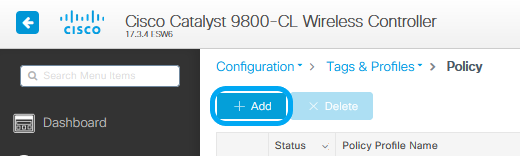

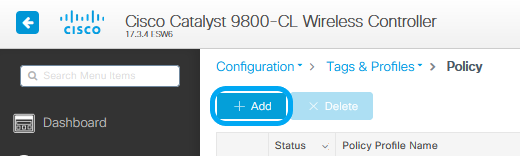

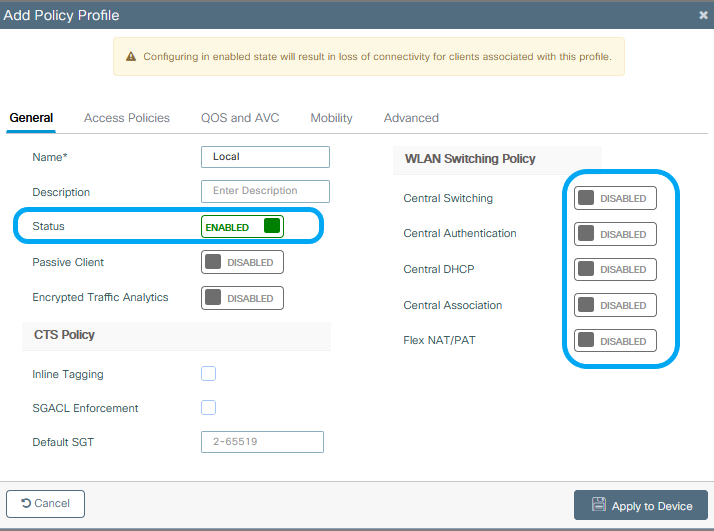

ステップ 1:GUIから:Configuration > Tags & Profiles > Policyの順に移動し、+Addをクリックしてポリシープロファイルを作成します。

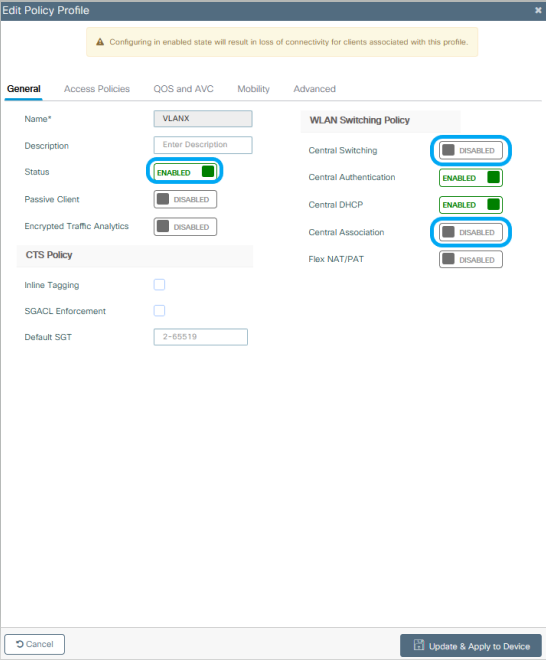

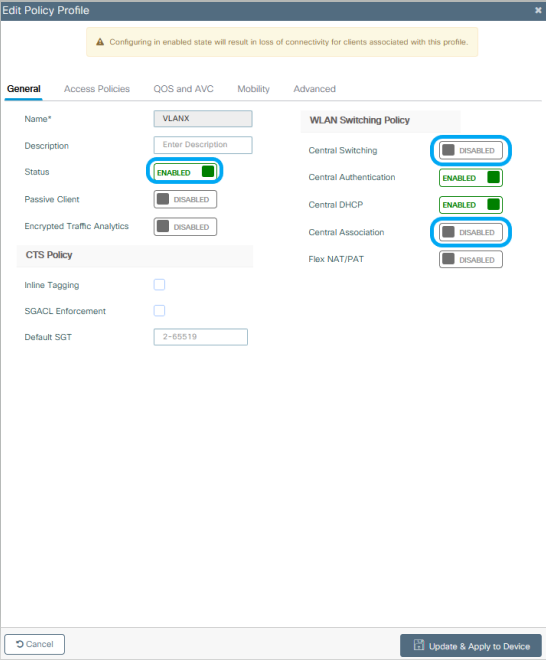

ステップ 2:名前を追加し、Central Switchingボックスのチェックマークを外します。この設定では、コントローラがクライアント認証を処理し、FlexConnectアクセスポイントがクライアントデータパケットをローカルでスイッチします。

注:中央スイッチングが無効な場合、関連付けとスイッチングは常にペアになっている必要があります。中央スイッチングも、Flexconnect APの使用時にすべてのポリシープロファイルで無効にする必要があります。

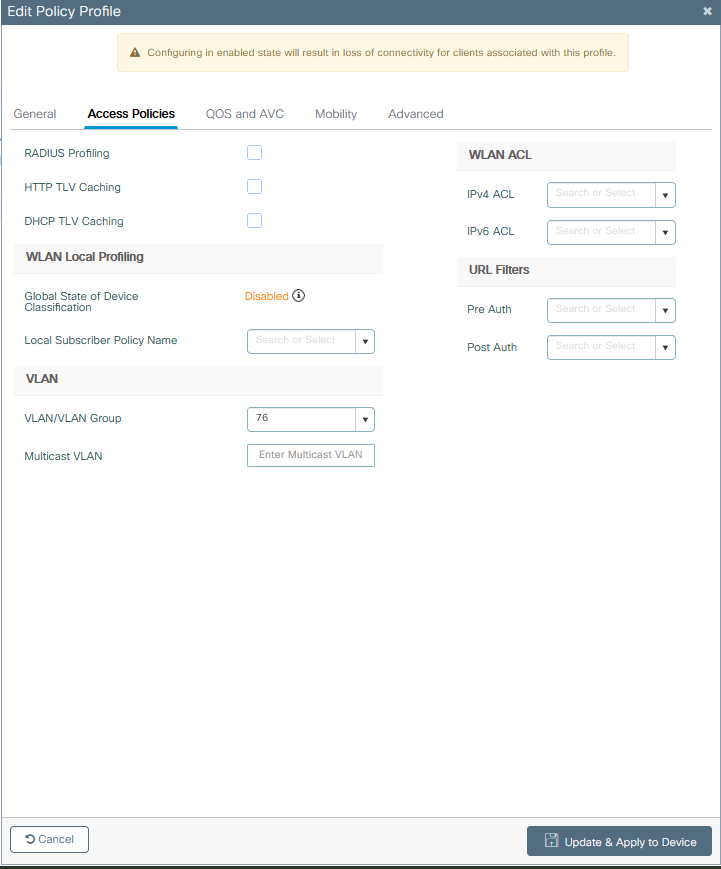

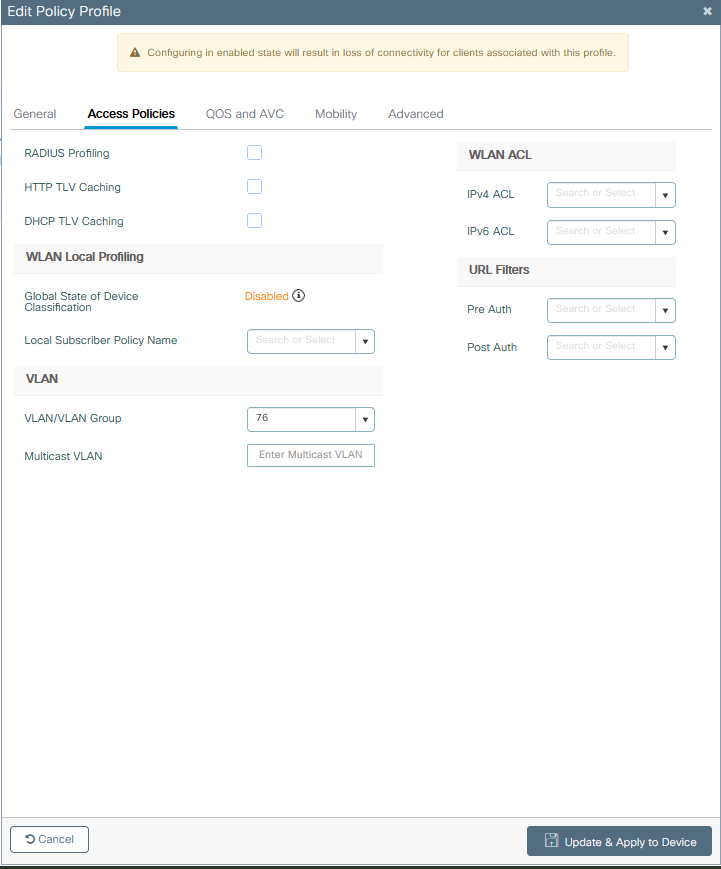

ステップ 3:GUIから:Access Policiesタブに移動し、ワイヤレスクライアントがデフォルトでこのWLANに接続するときに割り当てることができるVLANを割り当てます。

ドロップダウンからVLAN名を1つ選択するか、ベストプラクティスとしてVLAN IDを手動で入力します。

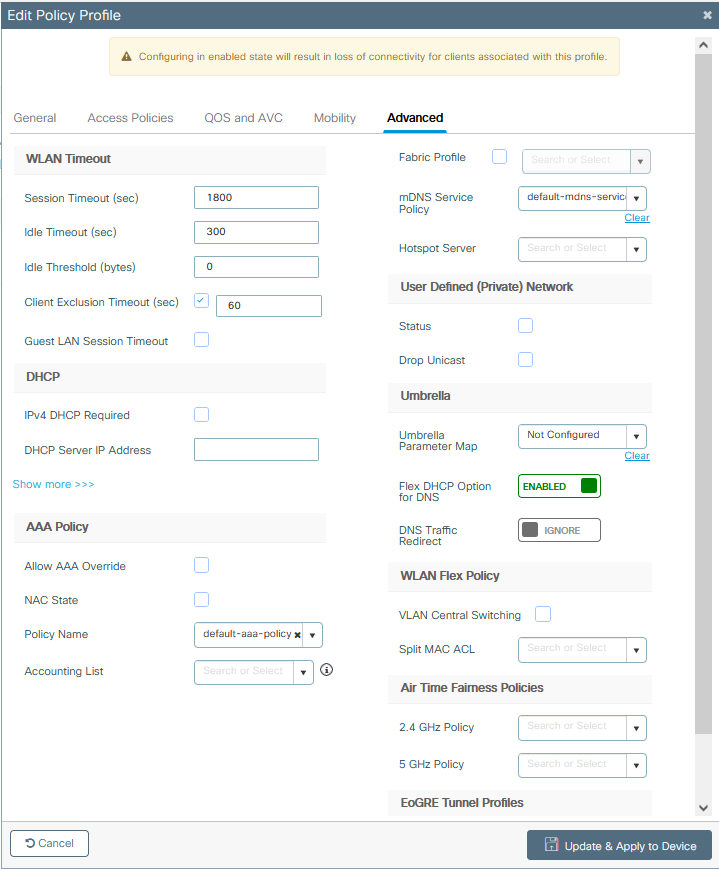

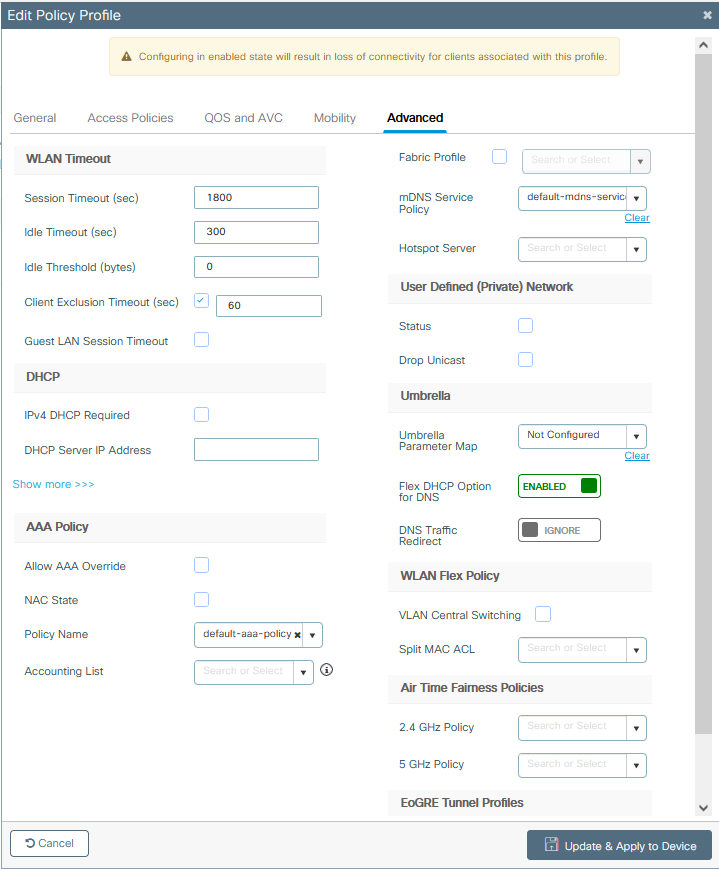

ステップ 4:GUIから:Advancedタブに移動し、WLANタイムアウト、DHCP、WLAN Flex Policy、およびAAAポリシーが使用されている場合にそれらを設定します。次に、Update & Apply to Deviceをクリックします。

ポリシータグの設定

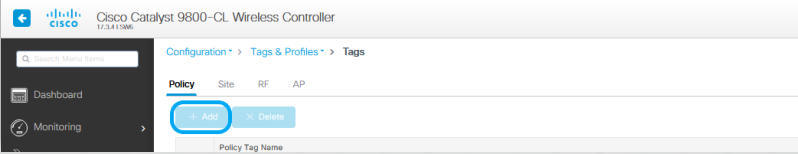

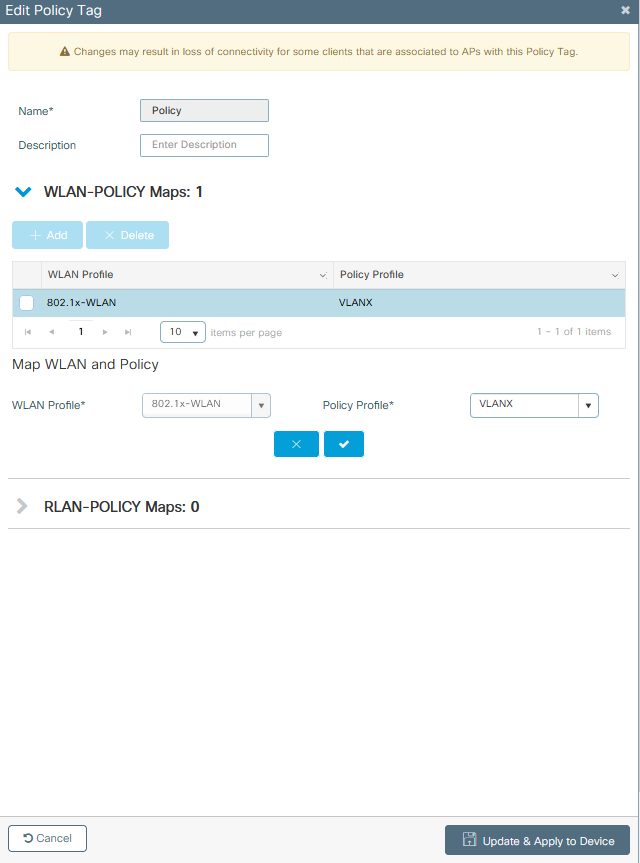

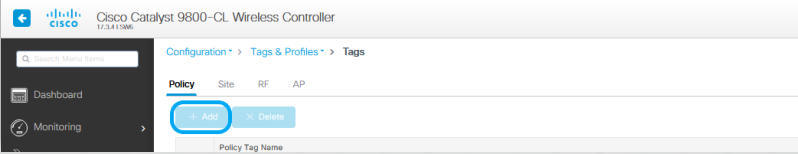

ステップ 1:GUIから:Configuration > Tags & Profiles > Tags > Policy > +Addの順に移動します。

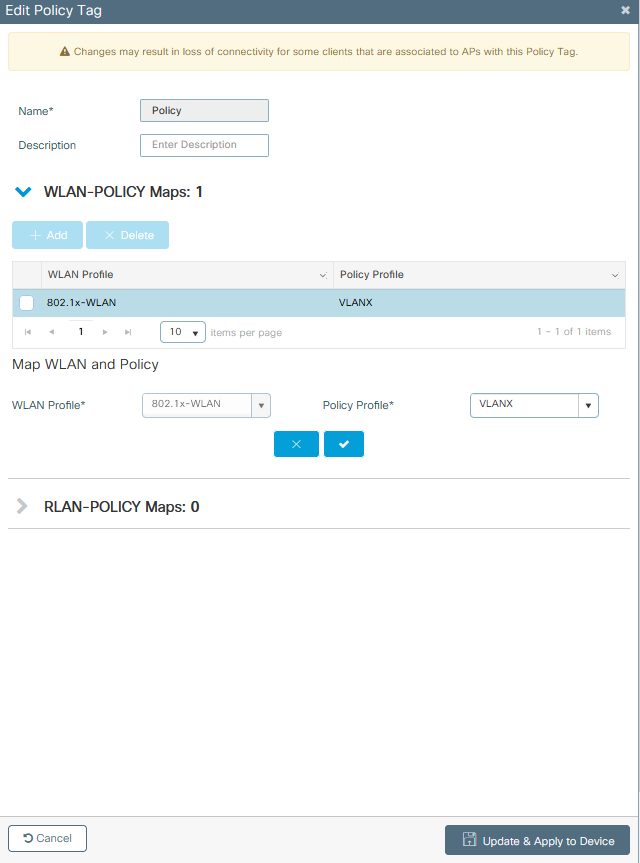

ステップ 2:名前を割り当て、事前に作成したポリシープロファイルとWLANプロファイルをマッピングします。

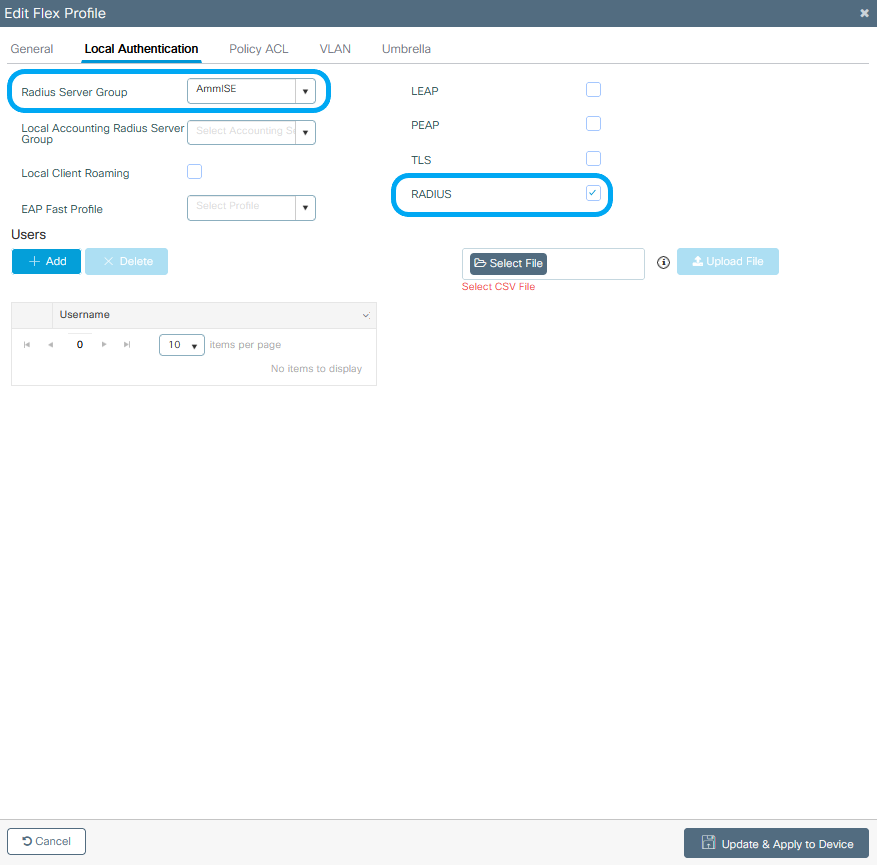

Flex プロファイルの設定

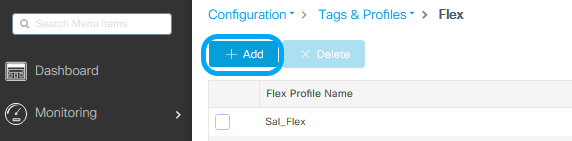

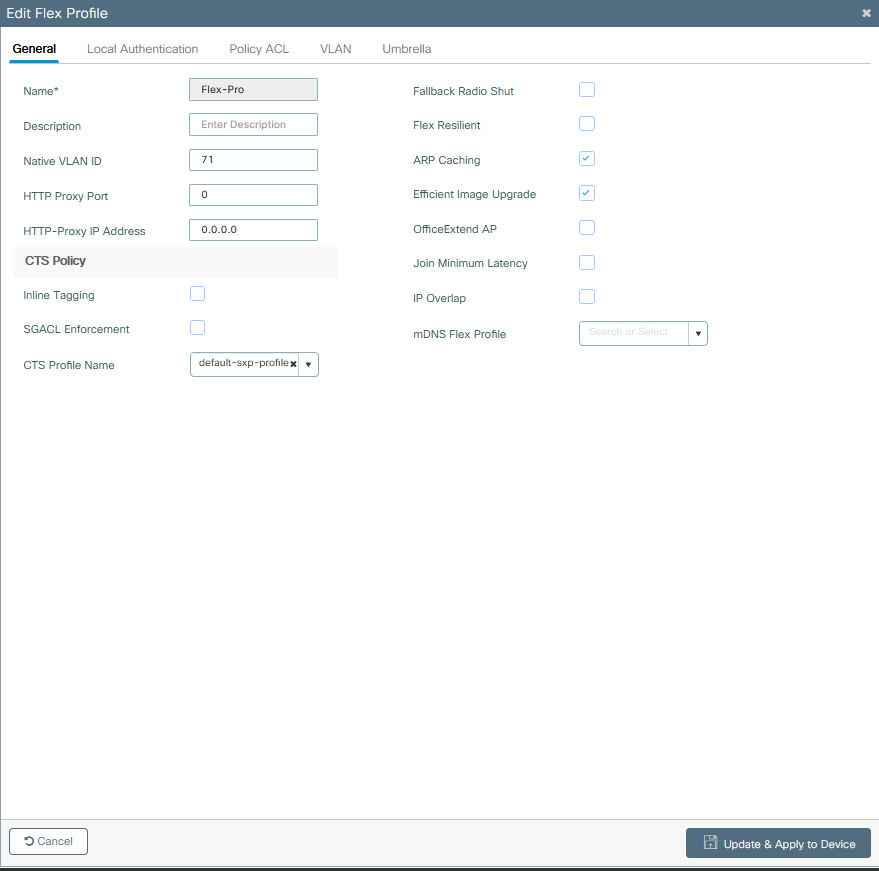

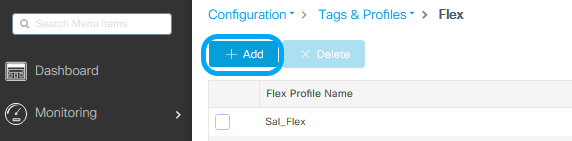

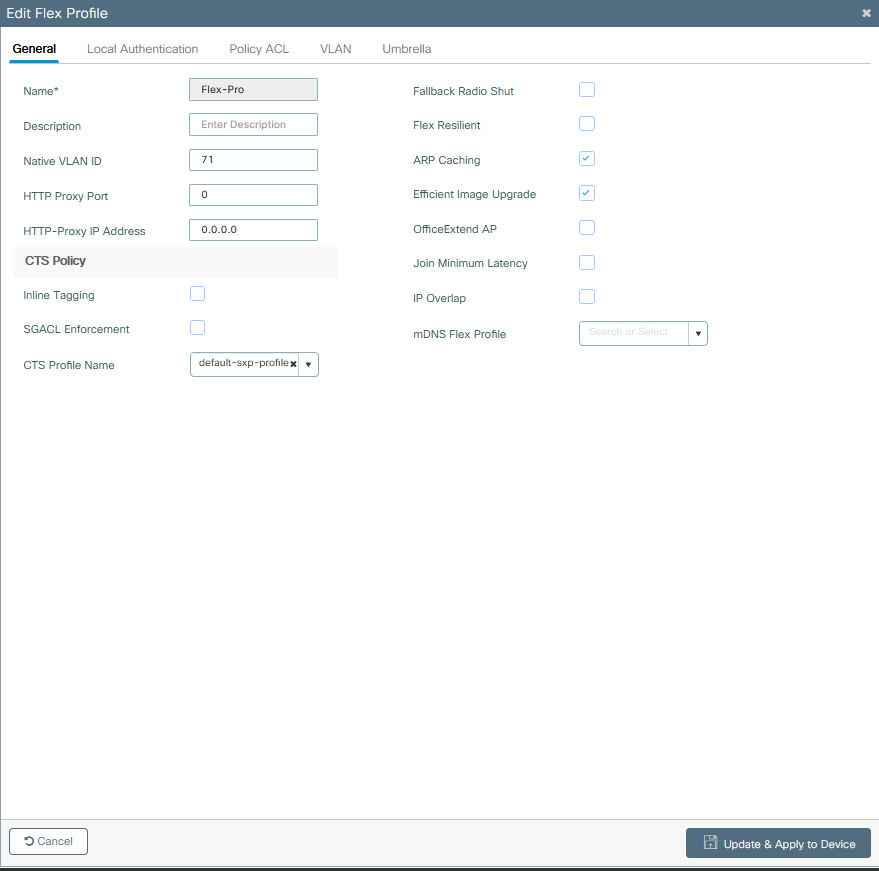

ステップ1:GUIから:Configuration > Tags & Profiles > Flex に移動し、+Add をクリックして新しいプロファイルを作成します。

注:ネイティブVLAN IDは、このFlex Profileを割り当てることができるAPによって使用されるVLANを指し、APが接続されているスイッチポートでネイティブとして設定されているVLAN IDと同じである必要があります。

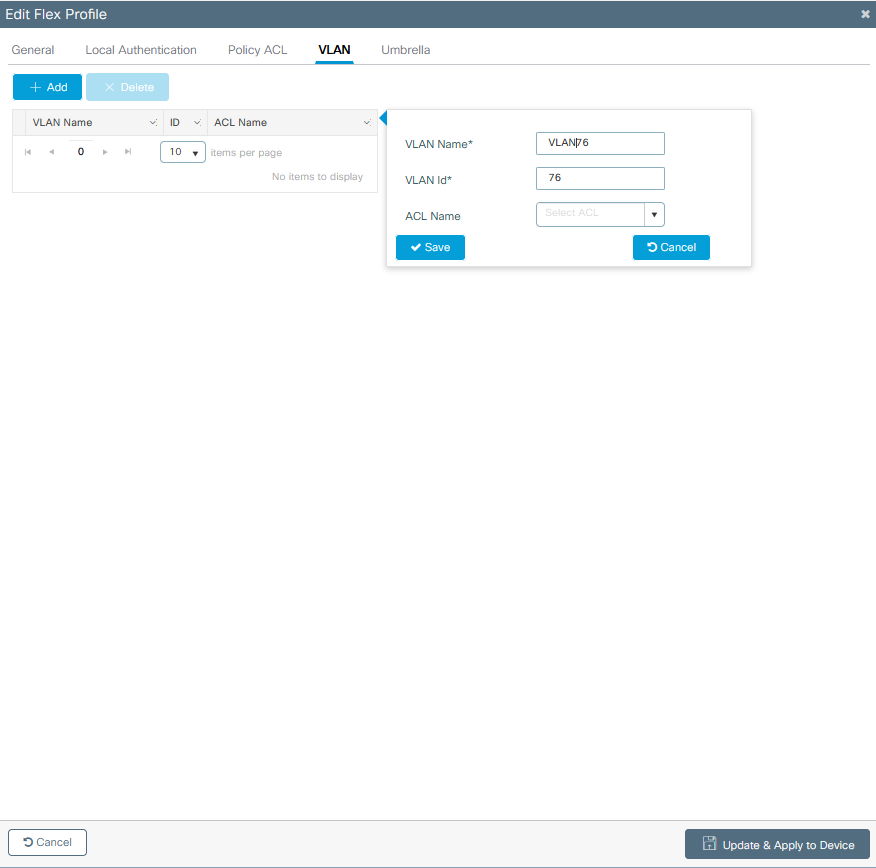

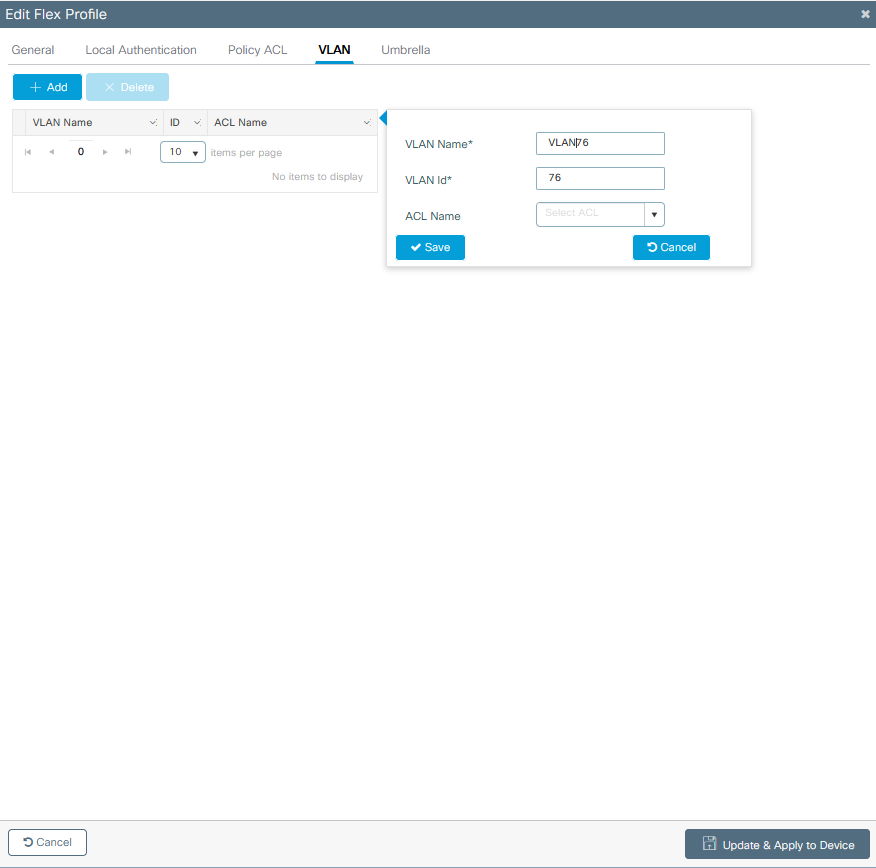

ステップ 2:VLANタブで、必要なVLAN、ポリシープロファイルを介してWLANにデフォルトで割り当てられているVLAN、またはRADIUSサーバによってプッシュされたVLANを追加します。次に、Update & Apply to Deviceをクリックします。

注:Policy Profileでは、SSIDに割り当てられたデフォルトのVLANを選択します。この手順でVLAN名を使用する場合は、Flex Profile設定で同じVLAN名を使用していることを確認してください。そうしないと、クライアントはWLANに接続できません。

注:AAAオーバーライドを使用してflexConnectのACLを設定するには、「ポリシーACL」でのみACLを設定します。ACLが特定のVLANに割り当てられている場合は、VLANを追加するときにACLを追加し、次に「ポリシーACL」でACLを追加します。

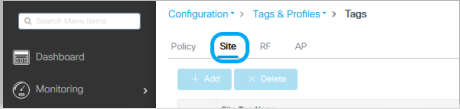

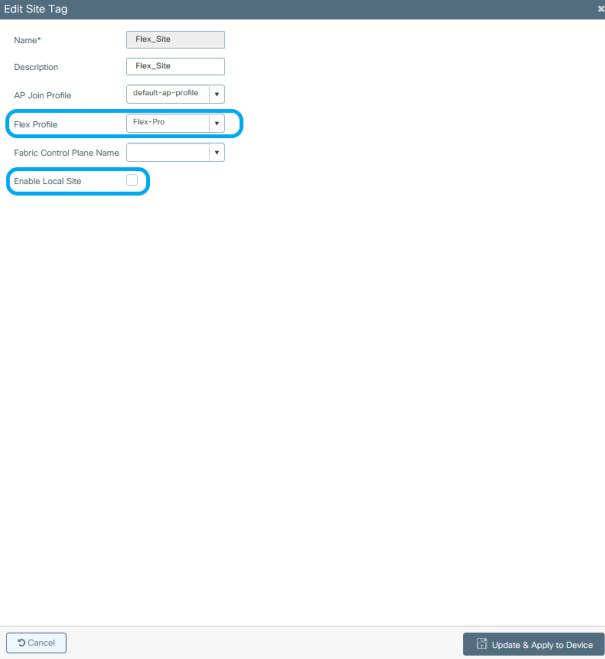

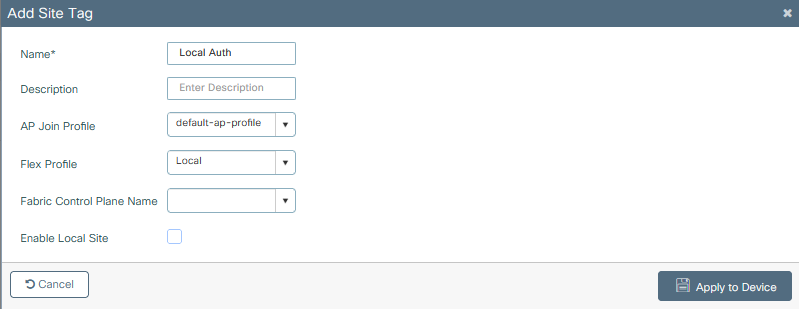

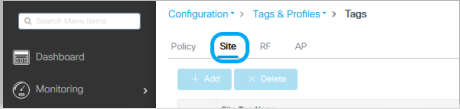

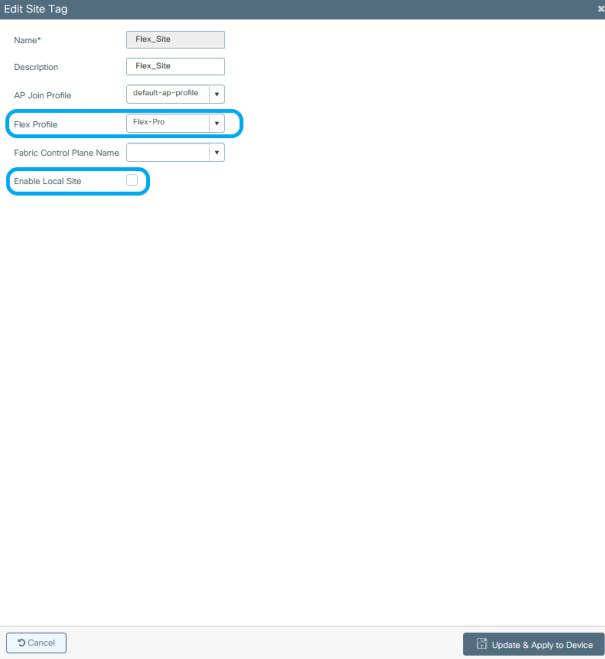

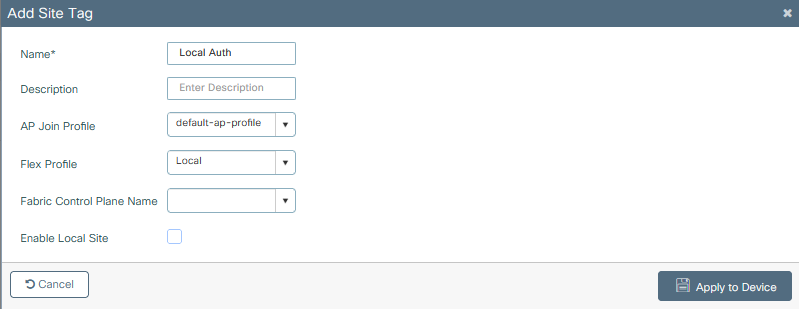

サイトタグの設定

ステップ 1:GUIから:Configuration > Tags & Profiles > Tags > Siteの順に移動し、+Addをクリックして新しいサイトタグを作成します。Enable Local Siteボックスのチェックマークを外して、APがクライアントデータトラフィックをローカルにスイッチできるようにし、前に作成したFlex Profileを追加します。

注:Enable Local Siteがディセーブルになっているため、このサイトタグを割り当てられたAPをFlexConnectモードに設定できます。

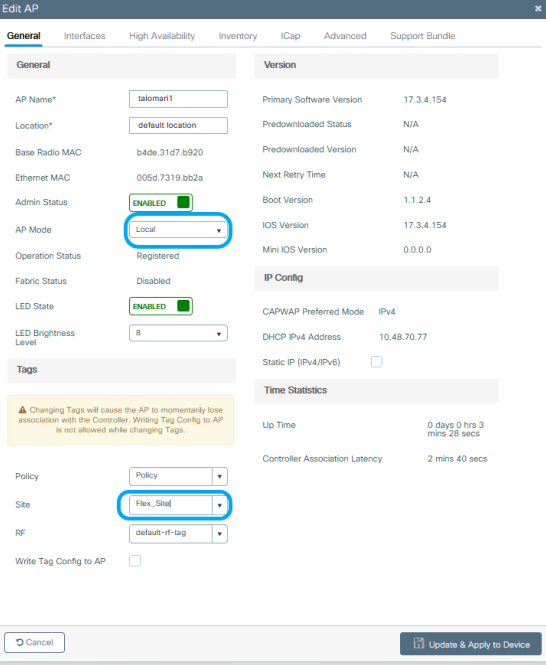

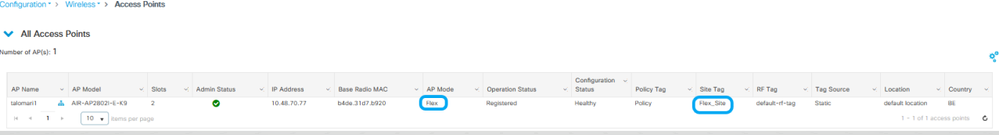

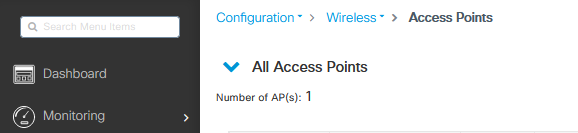

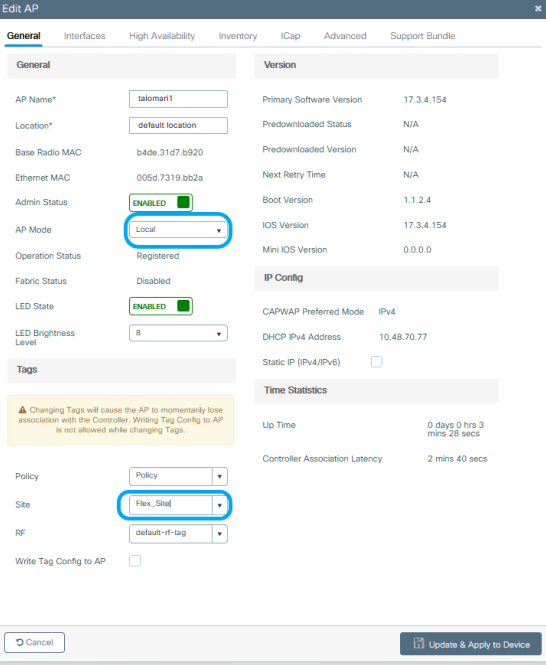

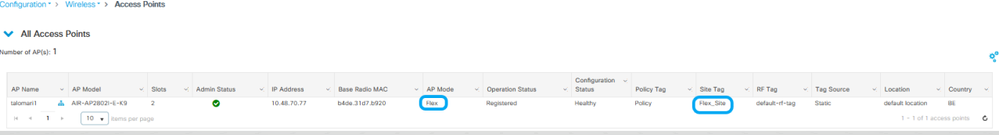

ステップ 2:GUIから:Configuration > Wireless > Access Points > AP nameの順に移動し、Site Tag とPolicy Tag を関連付けられたAPに追加します。これにより、APがCAPWAPトンネルを再起動し、9800 WLCに戻る可能性があります。

APが再度加入すると、APがFlexConnectモードになっていることに注意してください。

外部RADIUSサーバを使用したローカル認証

ステップ 1:APをネットワークデバイスとしてRADIUSサーバに追加します。例については、『RADIUSサーバとしてのIdentity Service Engine(ISE)の使用方法』を参照してください。

ステップ 2:WLANを作成します。

設定は、以前に設定した設定と同じにすることができます。

ステップ 3:ポリシープロファイルの設定.

新しいプロファイルを作成するか、以前に設定したプロファイルを使用できます。今回は、Central Switching、Central Authentication、Central DHCP、およびCentral Association Enableの各ボックスのチェックマークを外します。

ステップ 4:ポリシータグの設定.

設定したWLANと作成したポリシープロファイルを関連付けます。

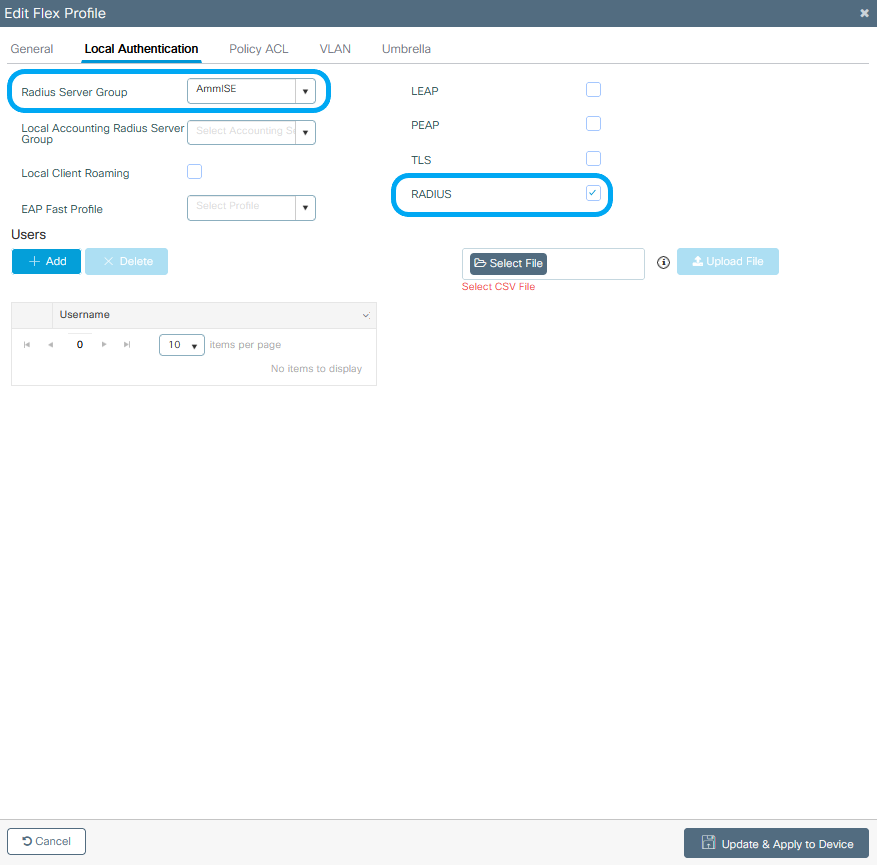

ステップ 5:Flex プロファイルの設定.

Flexプロファイルを作成し、Local Authenticationタブに移動して、RADIUSサーバグループを設定し、RADIUSボックスにチェックマークを付けます。

手順 6:サイトタグの設定。

ステップ5で設定したFlex Profileを設定し、Enable Local Siteボックスのチェックマークを外します。

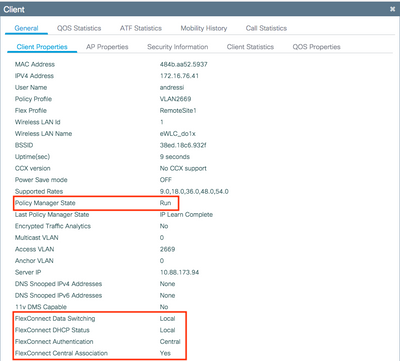

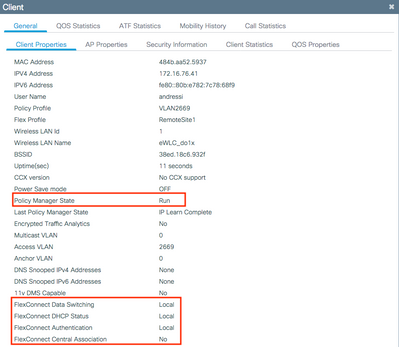

確認

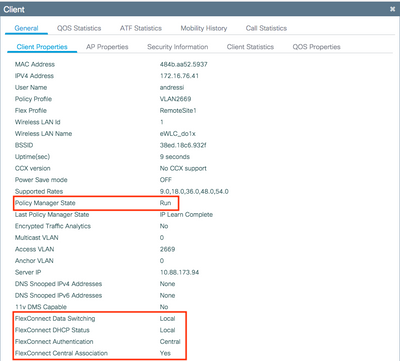

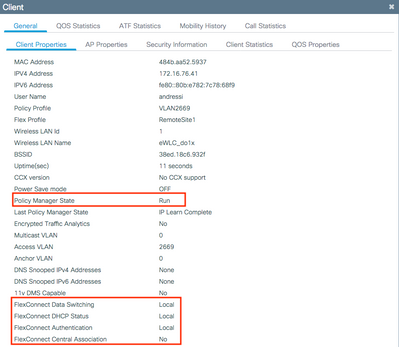

GUIから:Monitoring > Wireless > Clients に移動し、Policy Manager StateとFlexConnectパラメータを確認します。

中央認証:

ローカル認証:

次のコマンドを使用して、現在の設定を確認できます。

CLI から:

# show wlan { summary | id | name | all }

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | name | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

トラブルシュート

WLC 9800には、常時接続のトレース機能があります。これにより、クライアント接続に関連するすべてのエラー、警告、および通知レベルのメッセージが常にログに記録され、インシデントまたは障害状態が発生した後にログを表示できます。

注:生成されるログの量に基づいて、数時間から数日に戻ることができます。

9800 WLCがデフォルトで収集したトレースを表示するには、SSH/Telnet経由で9800 WLCに接続し、次の手順を実行します(セッションをテキストファイルに記録していることを確認します)。

ステップ 1:問題が発生した時点までのログを追跡できるように、コントローラの現在時刻を確認します。

CLI から:

# show clock

ステップ 2:システム設定に従って、コントローラバッファまたは外部syslogからsyslogを収集します。これにより、システムの健全性とエラー(ある場合)をすばやく確認できます。

CLI から:

# show logging

ステップ 3:デバッグ条件が有効になっているかどうかを確認します。

CLI から:

# show debugging

IOSXE Conditional Debug Configs:

Conditional Debug Global State: Stop

IOSXE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

注:リストされている条件は、有効な条件(MACアドレス、IPアドレスなど)に遭遇するすべてのプロセスについて、トレースがデバッグレベルでログに記録されていることを意味します。これにより、ログの量が増加します。したがって、デバッグが必要ないときは、すべての条件をクリアすることをお勧めします。

ステップ 4:テスト対象のMACアドレスがステップ3の条件としてリストされなかったと仮定した場合、特定のMACアドレスのalways-on notice level(AIP)トレースを収集します。

CLI から:

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

セッションで内容を表示するか、ファイルを外部 TFTP サーバーにコピーできます。

CLI から:

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

条件付きデバッグおよび無線アクティブトレース

常時接続トレースで、調査中の問題のトリガーを判別するのに十分な情報が得られない場合は、条件付きデバッグを有効にしてRadio Active(RA)トレースをキャプチャできます。これにより、指定された条件(この場合はクライアントMACアドレス)と対話するすべてのプロセスにデバッグレベルのトレースを提供できます。条件付きデバッグを有効にするには、次の手順を実行します。

ステップ 5:デバッグ条件が有効になっていないことを確認します。

CLI から:

# clear platform condition all

手順 6:監視するワイヤレスクライアントのMACアドレスのデバッグ条件を有効にします。

このコマンドは、指定されたMACアドレスの監視を30分間(1800秒)開始します。必要に応じて、この時間を最大 2085978494 秒まで増やすことができます。

CLI から:

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

注:複数のクライアントを同時にモニタするには、MACアドレスごとにdebug wireless mac <aaaa.bbbb.cccc>コマンドを実行します。

注:すべての内容は後で表示できるように内部でバッファされるため、ターミナルセッションのクライアントアクティビティの出力は表示されません。

手順 7:監視する問題または動作を再現します。

ステップ 8:デフォルトまたは設定されたモニタ時間がアップする前に問題が再現した場合は、デバッグを停止します。

CLI から:

# no debug wireless mac <aaaa.bbbb.cccc>

モニター時間が経過するか、debug wireless が停止すると、9800 WLC では次の名前のローカルファイルが生成されます。

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

ステップ 9: MAC アドレスアクティビティのファイルを収集します。 ra trace.log を外部サーバーにコピーするか、出力を画面に直接表示できます。

RAトレースファイルの名前を確認します

CLI から:

# dir bootflash: | inc ra_trace

ファイルを外部サーバーにコピーします。

CLI から:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

内容を表示します。

CLI から:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

ステップ 10:根本原因がまだ明らかでない場合は、デバッグレベルのログのより詳細なビューである内部ログを収集します。すでに収集されて内部的に保存されているデバッグログを詳細に調べたので、クライアントを再度デバッグする必要はありません。

CLI から:

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

注:このコマンド出力は、すべてのプロセスのすべてのログレベルのトレースを返し、非常に大量です。これらのトレースを解析する場合は、Cisco TAC にお問い合わせください。

ra-internal-FILENAME.txt を外部サーバーにコピーするか、出力を画面に直接表示できます。

ファイルを外部サーバーにコピーします。

CLI から:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

内容を表示します。

CLI から:

# more bootflash:ra-internal-<FILENAME>.txt

ステップ 11デバッグ条件を削除します。

CLI から:

# clear platform condition all

注:トラブルシューティングセッションの後は、必ずデバッグ条件を削除してください。

フィードバック

フィードバック