外部認証を使用したローカルWeb認証の設定

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、9800 WLCおよびISEで外部認証を使用するローカルWeb認証を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- 9800ワイヤレスLANコントローラ(WLC)の設定

- Lightweightアクセスポイント(LAP)

- 外部WebサーバのIdentity Services Engine(ISE)をセットアップおよび設定する方法

- DHCPサーバとDNSサーバの設定方法

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- 9800-L WLC Cisco IOS® XEバージョン17.9.3

- Identity Services Engine(ISE)バージョン2.6パッチ10

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

Web 認証

Web認証は、ゲストユーザがネットワークにアクセスできるようにするレイヤ3セキュリティ機能です。

この機能は、ユーザプロファイルを設定することなく、オープンSSIDへの簡単でセキュアなゲストアクセスを提供するように設計されています。また、レイヤ2セキュリティ方式でも動作します。

Web認証の目的は、セキュリティメカニズムを設定できるゲストWLANを介して、信頼できないデバイス(ゲスト)が制限付きネットワークアクセス権限でネットワークにアクセスできるようにし、ネットワークのセキュリティが損なわれないようにすることです。ゲストユーザがネットワークにアクセスするには、認証を成功させる必要があります。つまり、ゲストユーザがネットワークにアクセスするには、正しいクレデンシャルを入力するか、アクセプタブルユースポリシー(AUP)に同意する必要があります。

Web認証は、ユーザロイヤルティを高め、ゲストユーザが受け入れる必要がある免責事項の使用を会社が準拠させ、会社が訪問者と関わることを可能にするので、会社にとって利点があります。

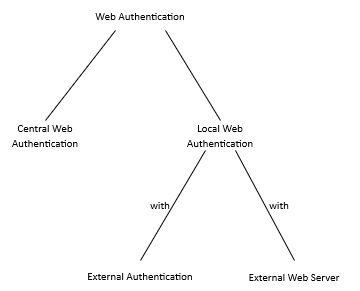

Web認証を導入するには、ゲストポータルと認証の処理方法を考慮する必要があります。次の2つの一般的な方法があります。

- ローカルWeb認証(LWA):ゲストユーザをWLCからポータルに直接リダイレクトする方法。リダイレクションとWebAuth前のACLは、WLC上でローカルに設定されます。

- 中央Web認証(CWA):リダイレクトURLとリダイレクトACLが外部サーバ(ISEなど)で一元的に設定され、RADIUSを介してWLCに通信されるゲストユーザのリダイレクト方式。中央Web認証では、リダイレクトURLとリダイレクトACLは中央の外部サーバ(RADIUSなど)に配置されます。RADIUSサーバは認証を処理するサーバであり、WLCに指示を送信します。CWAでは、WLCはローカルWeb認証証明書を必要とせず、中央Webポータルで必要な証明書は1つだけであり、ISEなどの中央認証サーバが必要です。CWAの詳細を確認するには、「Catalyst 9800 WLCおよびISEでの中央Web認証(CWA)の設定」に移動します。

ローカルWeb認証では、WebポータルはWLCまたは外部サーバ上に存在できます。外部認証を使用するLWAでは、WebポータルはWLC上に存在します。外部Webサーバを使用するLWAでは、Webポータルは外部サーバ(DNAスペースなど)上に存在します。外部Webサーバを使用したLWAの例については、「Catalyst 9800 WLCでDNAスペースのキャプティブポータルを設定する」を参照してください。

さまざまなWeb認証方式の図:

さまざまなWeb認証方式の図

さまざまなWeb認証方式の図

認証のタイプ

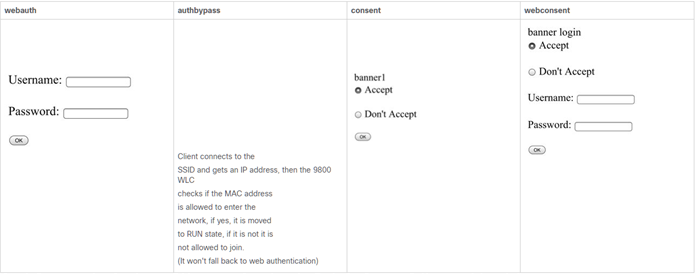

ゲストユーザを認証するには、次の4種類の認証があります。

- Webauth:ユーザ名とパスワードを入力します。

- 同意(Webパススルー):AUPを受け入れます。

- 認証バイパス:ゲストユーザデバイスのMACアドレスに基づく認証。

- Webの同意:ユーザ名/パスワードとAUPを受け入れるための組み合わせ。

ゲストユーザを認証する4種類の認証

ゲストユーザを認証する4種類の認証

認証用のデータベース

認証用のクレデンシャルは、LDAPサーバ、ローカルのWLC、またはRADIUSサーバに保存できます。

- ローカルデータベース:クレデンシャル(ユーザ名とパスワード)はWLC上にローカルに保存されます。

- LDAPデータベース:クレデンシャルはLDAPバックエンドデータベースに保存されます。WLCは、データベース内の特定のユーザのクレデンシャルをLDAPサーバに問い合わせます。

- RADIUSデータベース:クレデンシャルはRADIUSバックエンドデータベースに保存されます。WLCは、データベース内の特定のユーザのクレデンシャルをRADIUSサーバに照会します。

ローカル Web 認証

ローカルWeb認証では、ゲストユーザはWLCから直接Webポータルにリダイレクトされます。

Webポータルは、WLCまたは別のサーバに配置できます。ローカルにするのは、リダイレクトURLとトラフィックに一致するACLが(Webポータルの場所ではなく)WLC上にある必要があるということです。LWAでは、ゲストユーザがゲストWLANに接続すると、WLCがゲストユーザからの接続を代行受信し、ゲストユーザが認証を求められるWebポータルURLにリダイレクトします。ゲストユーザがクレデンシャル(ユーザ名とパスワード)を入力すると、WLCがクレデンシャルをキャプチャします。WLCは、ゲストユーザをLDAPサーバ、RADIUSサーバ、またはローカルデータベース(WLC上にローカルに存在するデータベース)で認証します。RADIUSサーバ(ISEなどの外部サーバ)の場合は、クレデンシャルの保存に使用できるだけでなく、デバイス登録とセルフプロビジョニングのオプションを提供するためにも使用できます。DNA Spacesなどの外部Webサーバの場合、Webポータルはそこにあります。LWAでは、WLCとWebポータルにそれぞれ1つの証明書があります。

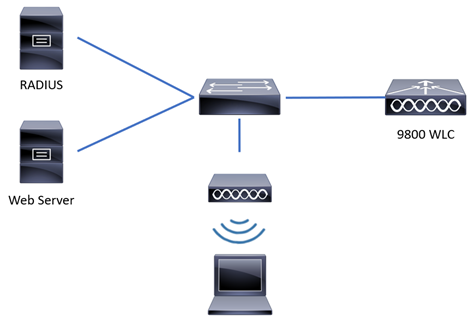

次の図は、LWAの一般的なトポロジを表しています。

LWAの一般的なトポロジ

LWAの一般的なトポロジ

LWAのネットワークトポロジのデバイス:

- クライアント:DHCPおよびDNSサーバに要求を送信し、ゲストWLANへのアクセスを要求し、WLCからの要求に応答します。

- アクセスポイント:スイッチに接続され、ゲストWLANをブロードキャストし、ゲストユーザデバイスにワイヤレス接続を提供します。また、ゲストユーザが認証される前(有効なクレデンシャルを入力する前)にDHCPおよびDNSパケットを許可します。

- WLC:APとクライアントを管理します。WLCは、リダイレクトURLと、トラフィックに一致するACLをホストします。ゲストユーザからのHTTP要求を代行受信し、ゲストユーザを認証するWebポータル(ログインページ)にリダイレクトします。クレデンシャルをキャプチャしてゲストユーザを認証し、外部サーバ、LDAPサーバ、またはローカルデータベースにアクセス要求を送信して、クレデンシャルが有効かどうかを確認します。

- 認証サーバ:WLCからのアクセス要求に対して、アクセス許可/拒否で応答します。認証サーバは、ゲストユーザからのクレデンシャルを検証し、クレデンシャルが有効であるか無効であるかをWLCに通知します。クレデンシャルが有効な場合、ゲストユーザはネットワークへのアクセスが許可されます(認証サーバはデバイス登録とセルフプロビジョニングのオプションを提供します)。クレデンシャルが有効でない場合、ゲストユーザはネットワークへのアクセスを拒否されます。

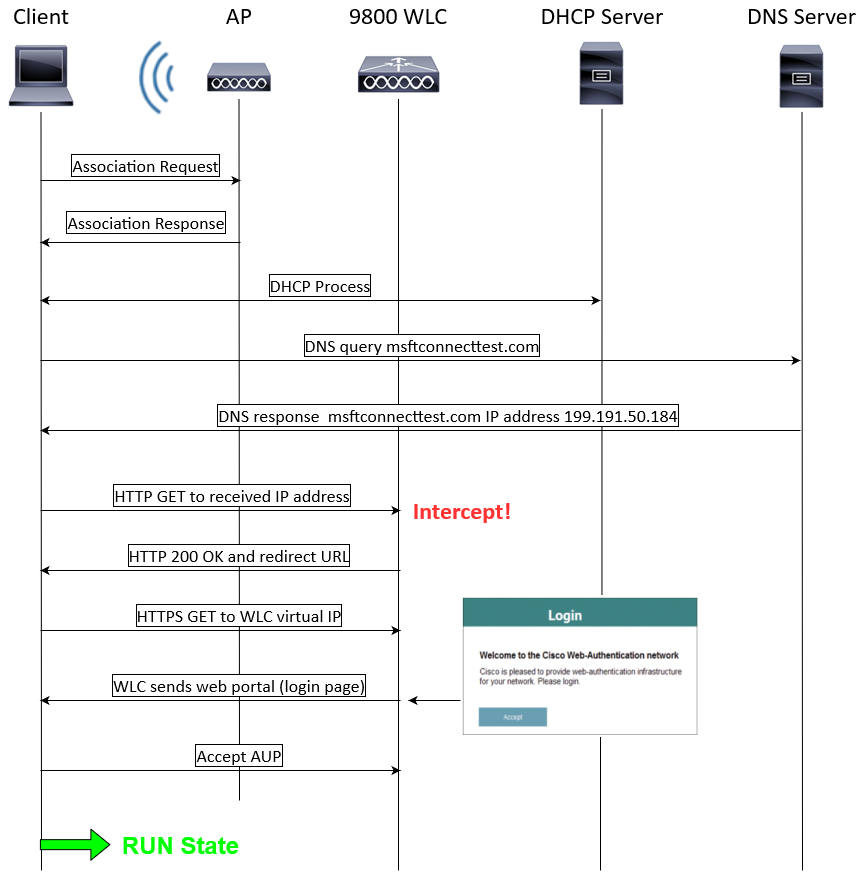

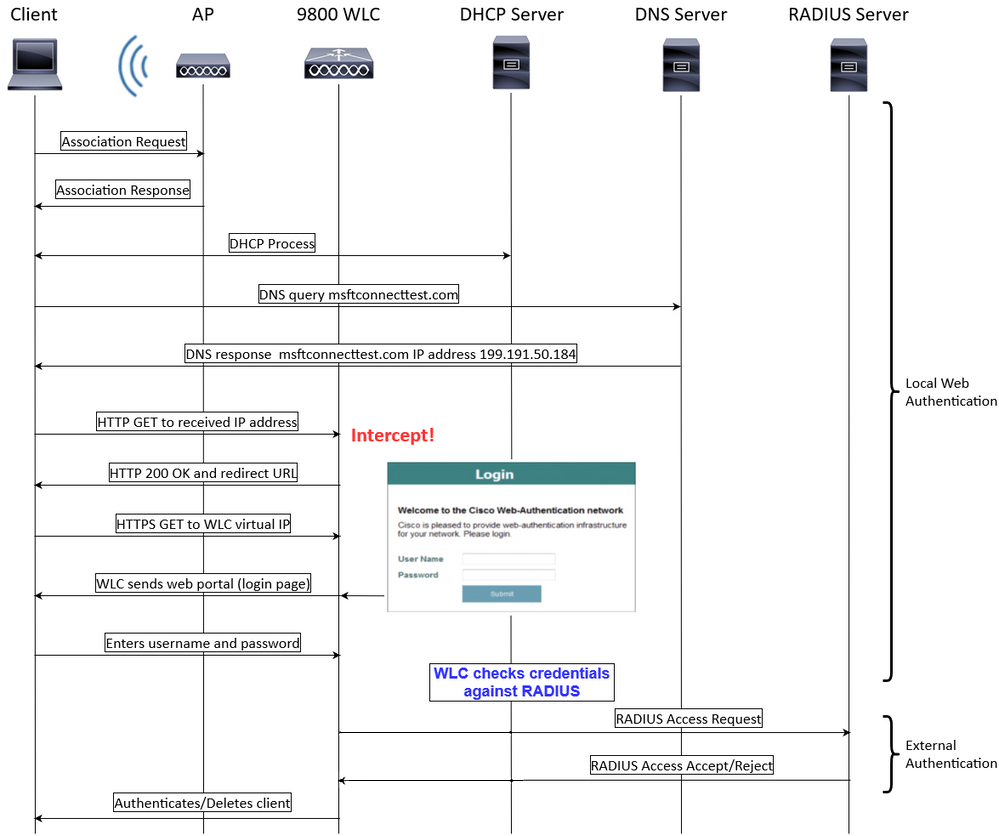

LWAフロー:

- ゲストユーザは、ゲストWLANをブロードキャストするAPに関連付けられます。

- ゲストユーザは、IPアドレスを取得するためにDHCPプロセスを実行します。

- ゲストユーザは、キャプティブポータルへのインターネット接続チェックを行いたいと考えています。Appleデバイスの場合はAppleキャプティブポータル、Androidデバイスの場合はAndroidキャプティブポータル、Windowsデバイスの場合はWindows Connectテストポータルが試行されます。

- ゲストユーザは、キャプティブポータルのIPアドレスを問い合わせるためにDNSクエリを送信します。DNSサーバは、対応するIPアドレスでクエリに応答します。

- ゲストユーザは、キャプティブポータルのIPアドレスにHTTP GETメッセージを送信します。

- WLCはそのメッセージをインターセプトし、HTTP 200 OKとリダイレクトURLを使用してゲストユーザに応答します。

- ゲストユーザがHTTPS GETメッセージをWLC仮想IPに送信し、WLCがWebポータルで応答します。

- ゲストユーザは、Webポータルで認証クレデンシャルを入力するように求められます。

- Webポータルは、提供されたクレデンシャル(外部Webポータルが使用されている場合)を使用してユーザをWLCにリダイレクトします。

- WLCは、ローカルデータベースを介してゲストユーザを認証するか、またはクレデンシャルが正しいかどうか(認証タイプがwebconsentまたはwebauthの場合)を確認するためにRADIUSまたはLDAPサーバにクエリを送信します。

- クレデンシャルが正しければ、WLCはゲストユーザを認証し、RUN状態になります。クレデンシャルが間違っている場合、WLCはゲストユーザを削除します。

- WLCは、Webブラウザに入力された元のURLにクライアントをリダイレクトして戻します。

LWAフロー

LWAフロー

外部認証を使用したローカルWeb認証

LWA-EAの一般的なトポロジ

LWA-EAの一般的なトポロジ

LWA-EAは、WebポータルとリダイレクションURLがWLCに配置され、クレデンシャルがISEなどの外部サーバに保存されるLWAの方式です。WLCはクレデンシャルをキャプチャし、外部RADIUSサーバを介してクライアントを認証します。ゲストユーザがクレデンシャルを入力すると、WLCはクレデンシャルをRADIUSと照合して確認し、RADIUSアクセス要求を送信して、RADIUSサーバからRADIUSアクセスの許可/拒否を受信します。その後、クレデンシャルが正しければ、ゲストユーザはRUN状態になります。クレデンシャルが正しくない場合、ゲストユーザはWLCによって削除されます。

LWA-EAフロー

LWA-EAフロー

設定

ネットワーク図

ネットワーク図

ネットワーク図

注:この設定例では、中央スイッチング/認証のみを対象としています。Flex Local Switchingの設定には、Web認証を設定するための要件が若干異なります。

CLIでの外部認証を使用したローカルWeb認証の設定

Configure AAA Server and Server Group

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)#radius server RADIUS

9800WLC(config-radius-server)#address ipv4

auth-port 1812 acct-port 1813

9800WLC(config-radius-server)#key cisco

9800WLC(config-radius-server)#exit

9800WLC(config)#aaa group server radius RADIUSGROUP

9800WLC(config-sg-radius)#server name RADIUS

9800WLC(config-sg-radius)#end

Configure Local Authentication and Authorization

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)#aaa new-model

9800WLC(config)#aaa authentication login LWA_AUTHENTICATION group RADIUSGROUP

9800WLC(config)#aaa authorization network LWA_AUTHORIZATION group RADIUSGROUP

9800WLC(config)#endConfigure Parameter Maps

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)# parameter-map type webauth global

9800WLC(config-params-parameter-map)#virtual-ip ipv4 192.0.2.1

9800WLC(config-params-parameter-map)#trustpoint

9800WLC(config-params-parameter-map)#webauth-http-enable

9800WLC(config-params-parameter-map)#end

Configure WLAN Security Parameters

9800WLC> enable#wlan LWA_EA 1 LWA_EA

9800WLC# configure terminal

9800WLC(config)9800WLC(config-wlan)#no security wpa9800WLC(config-wlan)#no security wpa wpa29800WLC(config-wlan)#no security wpa wpa2 ciphers aes9800WLC(config-wlan)#no security wpa akm dot1x9800WLC(config-wlan)#security web-auth9800WLC(config-wlan)#security web-auth authentication-list LWA_AUTHENTICATION9800WLC(config-wlan)#security web-auth parameter-map global9800WLC(config-wlan)#no shutdown9800WLC(config-wlan)#end

Create Wireless Policy Profile

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)#wireless profile policy POLICY_PROFILE

9800WLC(config-wireless-policy)#vlan

9800WLC(config-wireless-policy)#no shutdown

9800WLC(config-wireless-policy)#end

Create a Policy Tag

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)#wireless tag policy POLICY_TAG

9800WLC(config-policy-tag)#wlan LWA_EA policy POLICY_PROFILE

9800WLC(config-policy-tag)# endAssign a Policy Tag to an AP

9800WLC> enable

9800WLC# configure terminal

9800WLC(config)#ap>

9800WLC(config-ap-tag)#policy-tag POLICY_TAG

9800WLC(config-ap-tag)#end

ISE側で設定を完了するには、「ISEの設定」セクションにジャンプしてください。

WebUIでの外部認証を使用したローカルWeb認証の設定

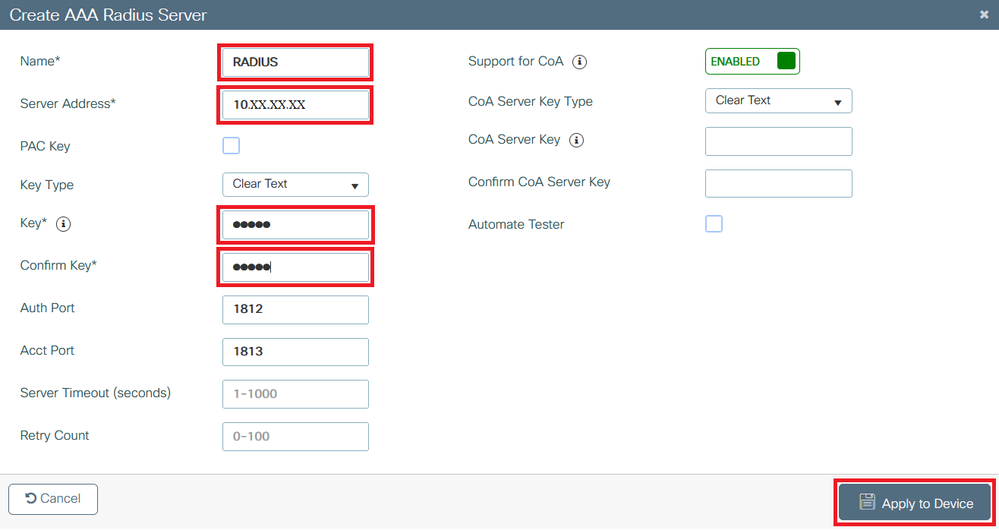

9800 WLC での AAA 設定

ステップ 1:ISEサーバを9800 WLC設定に追加します。

Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Addの順に移動し、図に示すようにRADIUSサーバ情報を入力します。

9800 WLC での AAA 設定

9800 WLC での AAA 設定

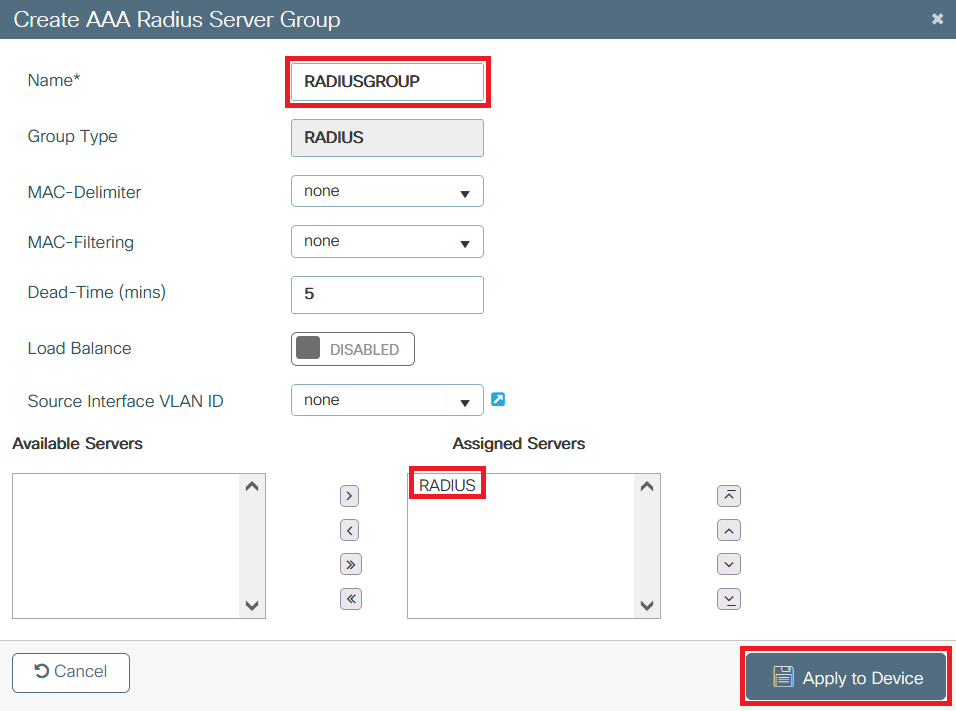

ステップ 2:RADIUSサーバグループを追加します。

Configuration > Security > AAA > Servers/Groups > RADIUS > Servers Group > + Addの順に移動し、RADIUSサーバグループの情報を入力します。

RADIUSサーバグループの追加

RADIUSサーバグループの追加

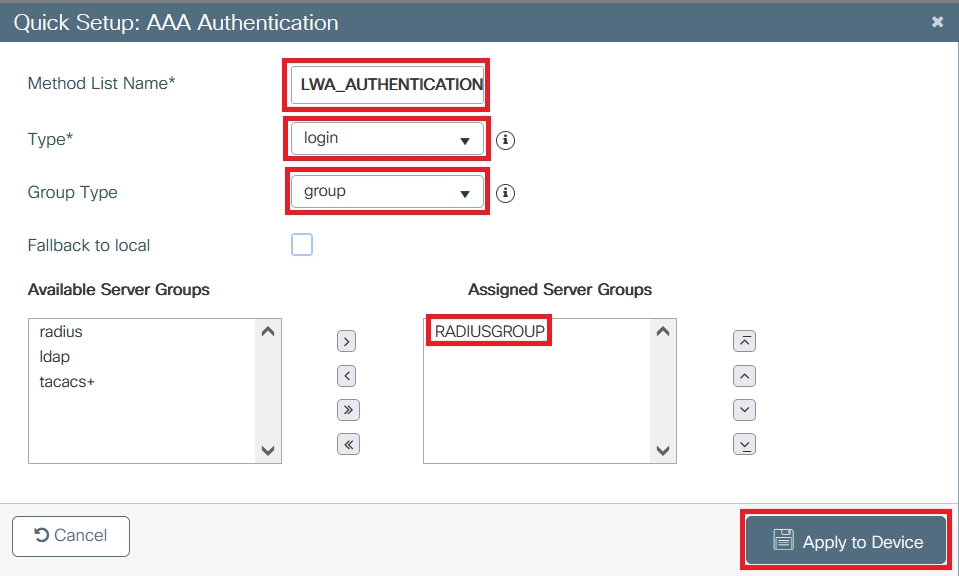

ステップ 3:認証方式リストを作成します。

Configuration > Security > AAA > AAA Method List > Authentication > + Add:

認証方式リストの作成

認証方式リストの作成

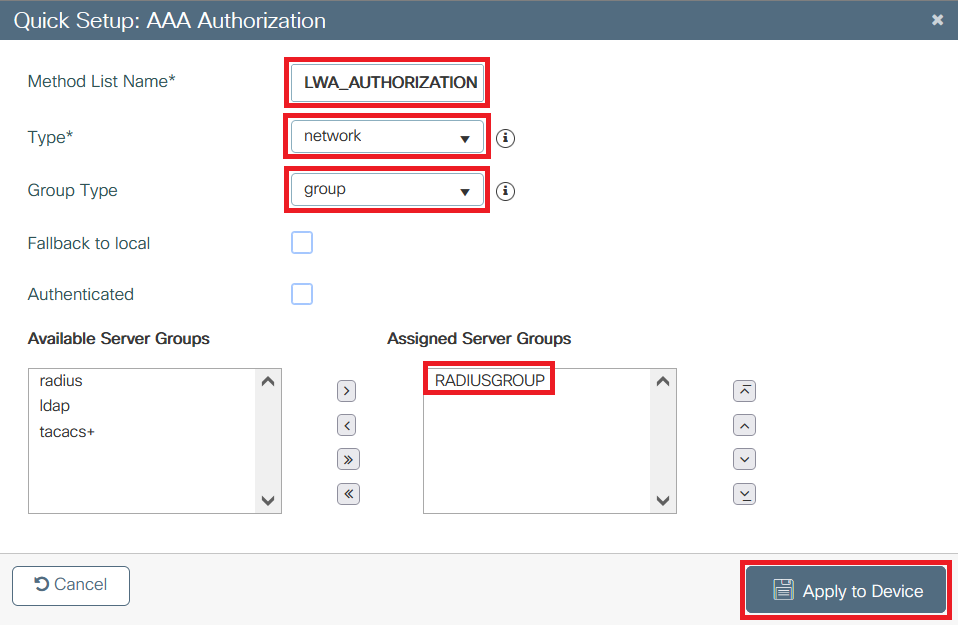

ステップ 4:許可方式リストを作成します。

Configuration > Security > AAA > AAA Method List > Authorization > + Add:

許可方式リストの作成

許可方式リストの作成

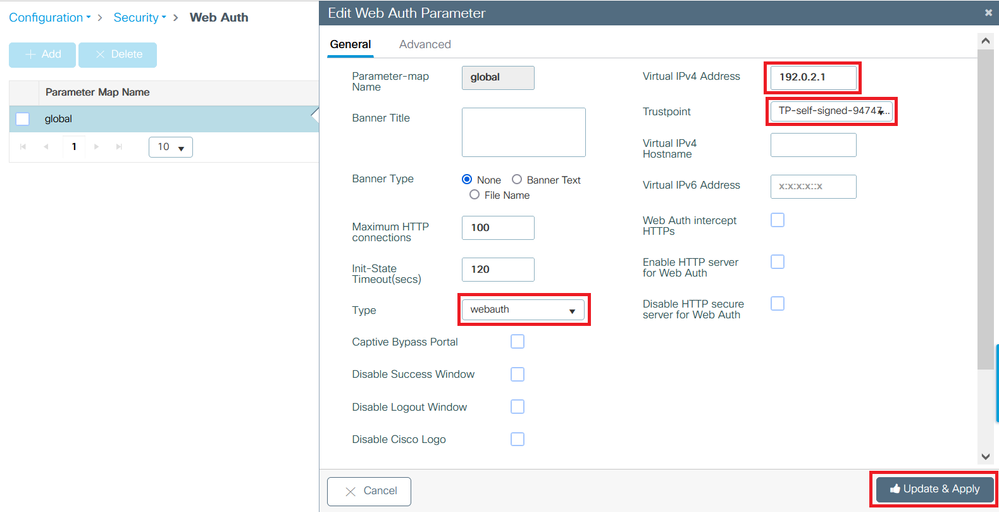

WebAuthの設定

パラメータマップを作成または編集します。webauthとしてタイプを選択します。IPアドレスの競合を避けるために、仮想IPv4アドレスはネットワークで使用されていないアドレスである必要があり、トラストポイントを追加します。

Configuration > Security > Web Auth > + Addの順に移動するか、パラメータマップを選択します。

WebAuthの設定

WebAuthの設定

WLAN 設定

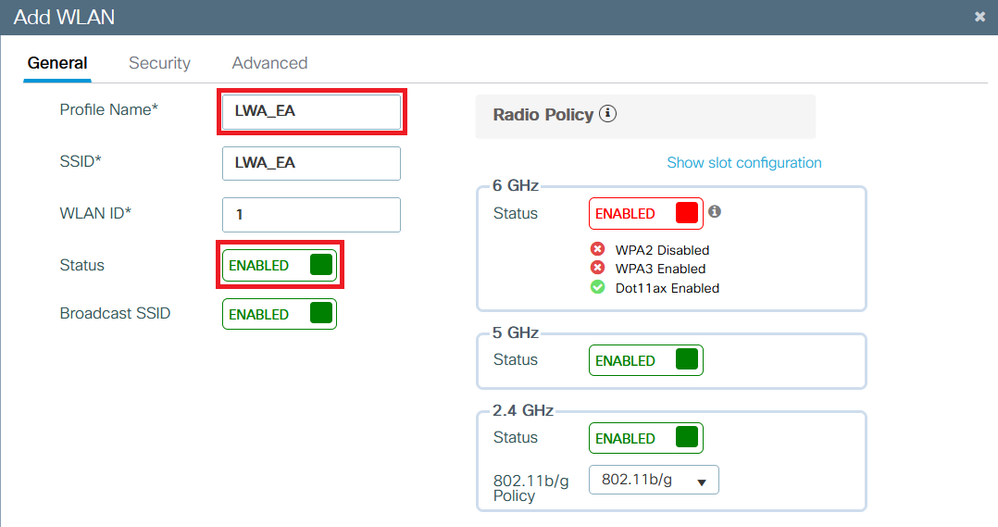

ステップ 1:WLANを作成します。

[Configuration] > [Tags & Profiles] > [WLANs] > [+ Add] に移動し、必要に応じてネットワークを設定します。

WLANの作成

WLANの作成

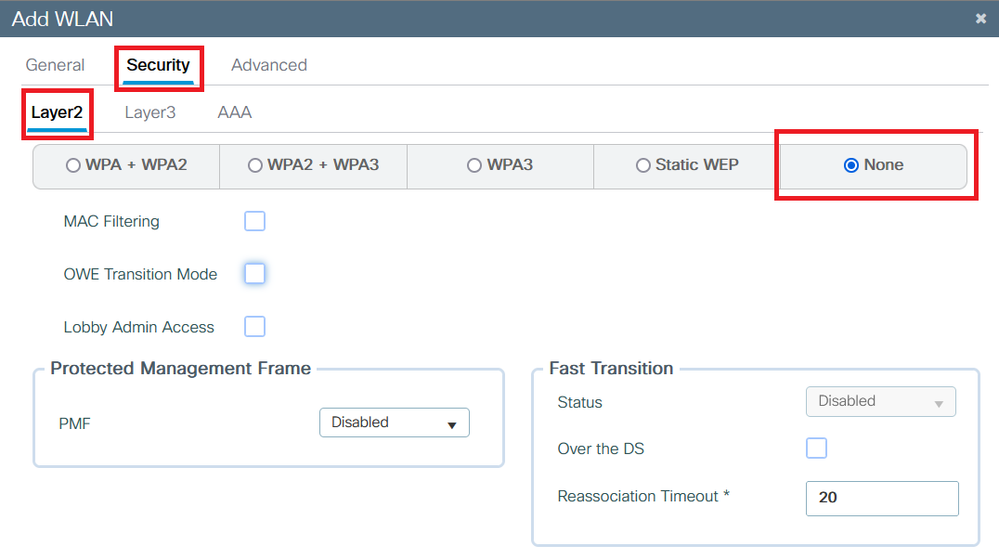

ステップ 2:Security > Layer2の順に選択し、Layer 2 Security ModeでNoneを選択します。

WLANセキュリティの作成

WLANセキュリティの作成

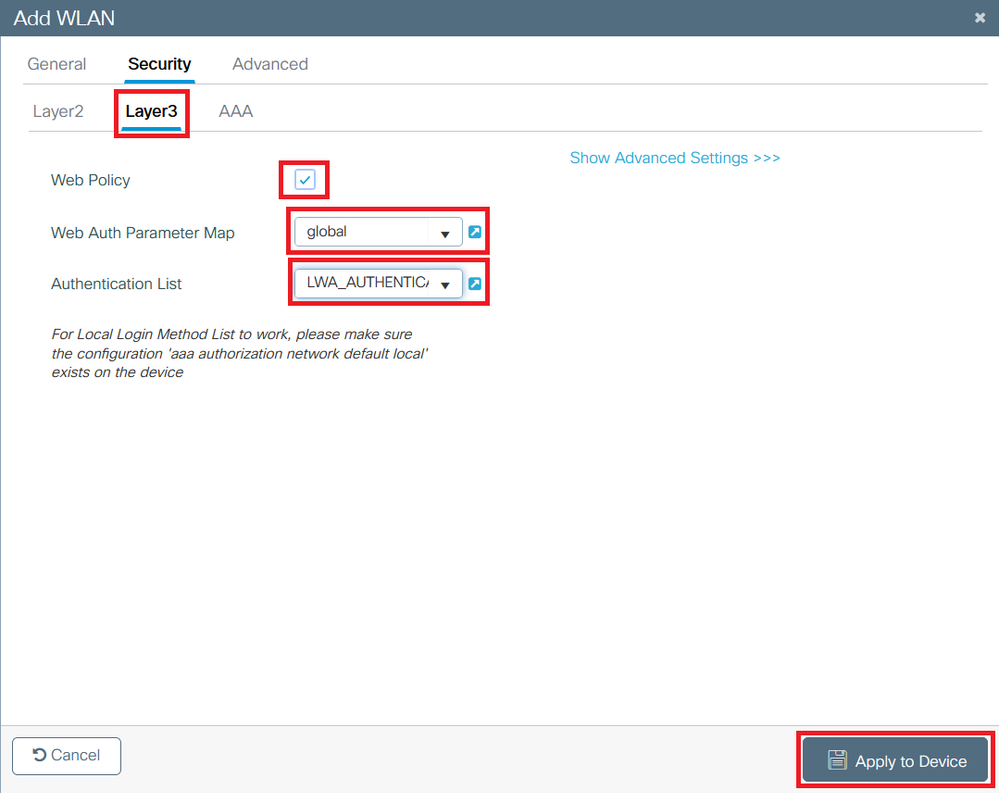

ステップ 3:Security > Layer3の順に選択し、Web Policyでボックスにチェックマークを付け、Web Auth Parameter Mapでパラメータ名を選択し、Authentication Listで以前に作成した認証リストを選択します。

WLAN認証リストの作成

WLAN認証リストの作成

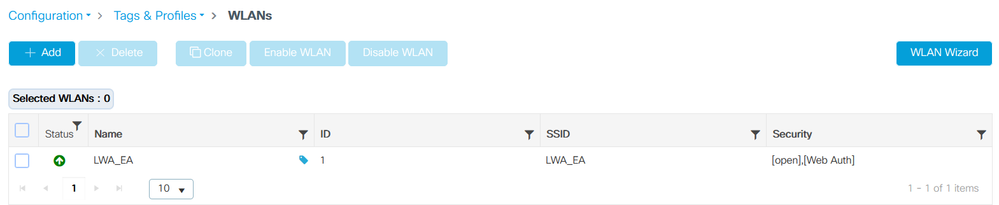

WLANがWLANリストに表示されます。

作成されたWLAN

作成されたWLAN

ポリシープロファイルの設定

ポリシープロファイル内では、他の設定の中から、クライアントを割り当てるVLANを選択できます。

デフォルトのポリシープロファイルを使用することも、新規に作成することもできます。

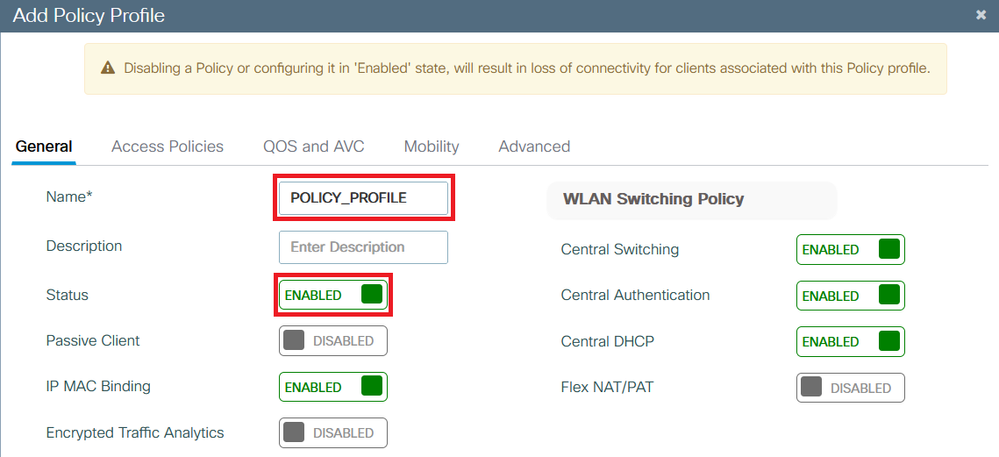

ステップ 1:新しいポリシープロファイルを作成します。

Configuration > Tags & Profiles > Policyの順に移動し、デフォルトのポリシープロファイルを設定するか、新しいポリシープロファイルを作成します。

プロファイルを有効にします。

新しいポリシープロファイルの作成

新しいポリシープロファイルの作成

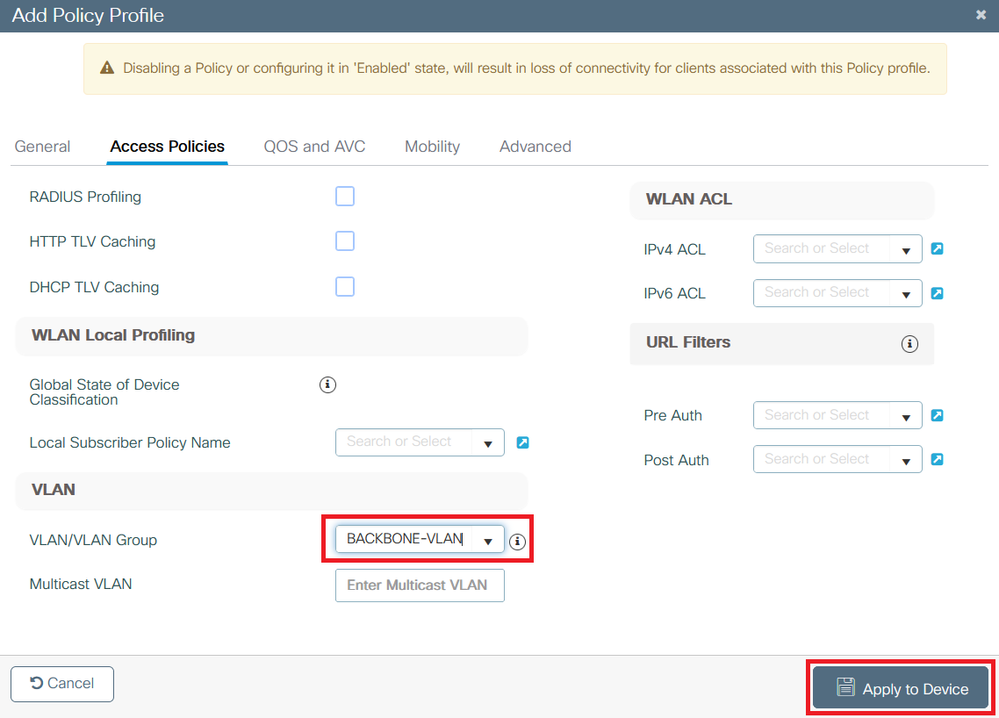

ステップ 2:VLANを選択します。

[Access Policies] タブに移動し、ドロップダウンから VLAN 名を選択するか、VLAN-ID を手動で入力します。

VLANの選択

VLANの選択

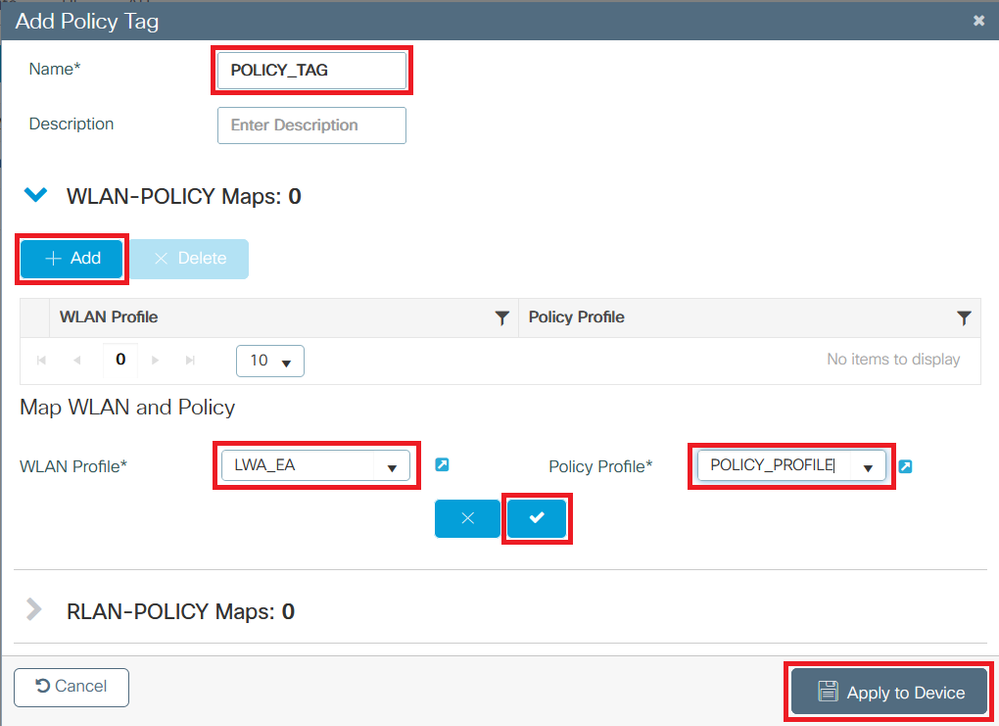

ポリシータグの設定

ポリシータグで、SSID をポリシープロファイルにリンクします。新しいポリシータグを作成するか、default-policy タグを使用します。

[Configuration] > [Tags & Profiles] > [Tags] > [Policy] に移動して、必要に応じて、図のように新しいタグを追加します。

+ Addを選択し、WLANプロファイルを目的のポリシープロファイルにリンクします。

ポリシータグの設定

ポリシータグの設定

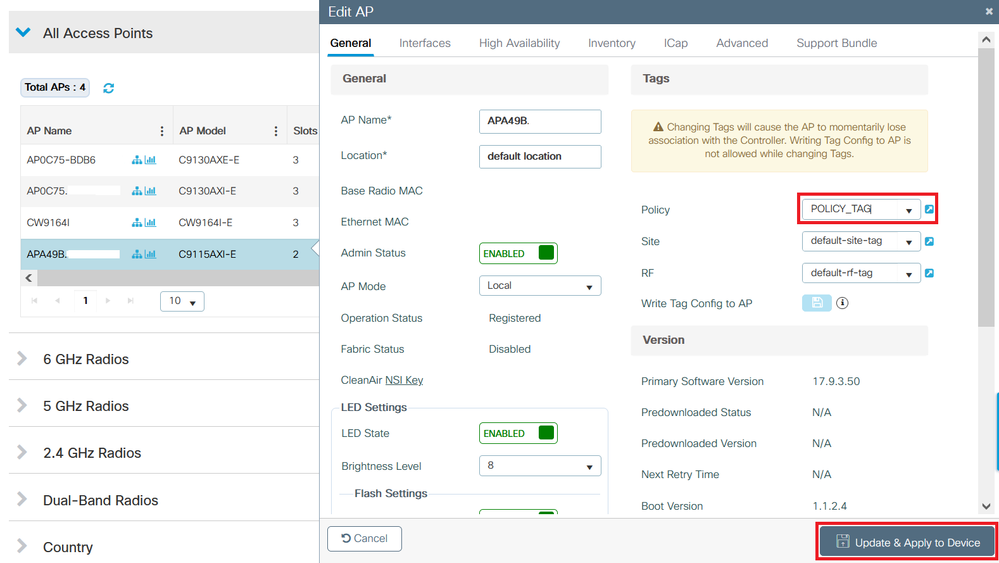

ポリシータグの割り当て

必要な AP にポリシータグを割り当てます。

タグを 1 つの AP に割り当てるには、[Configuration] > [Wireless] > [Access Points] > [AP Name] > [General] > [Tags] に移動し、必要な割り当てを行って、[Update & Apply to Device] をクリックします。

ポリシータグの割り当て

ポリシータグの割り当て

ISE 設定

9800 WLC の ISE への追加

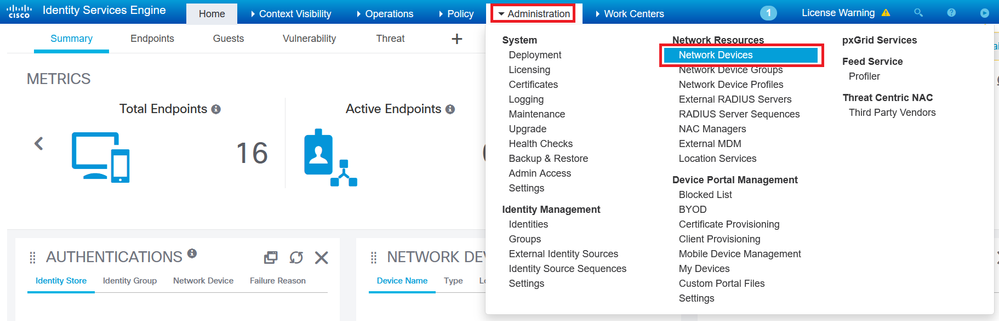

ステップ 1:図に示すように、Administration > Network Resources > Network Devicesの順に移動します。

9800 WLC の ISE への追加

9800 WLC の ISE への追加

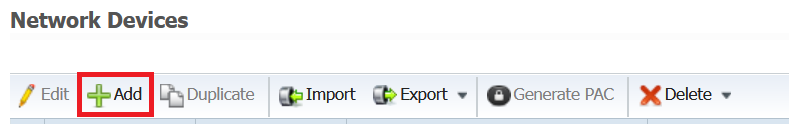

ステップ 2:+Addをクリックします。

ネットワークデバイスの追加

ネットワークデバイスの追加

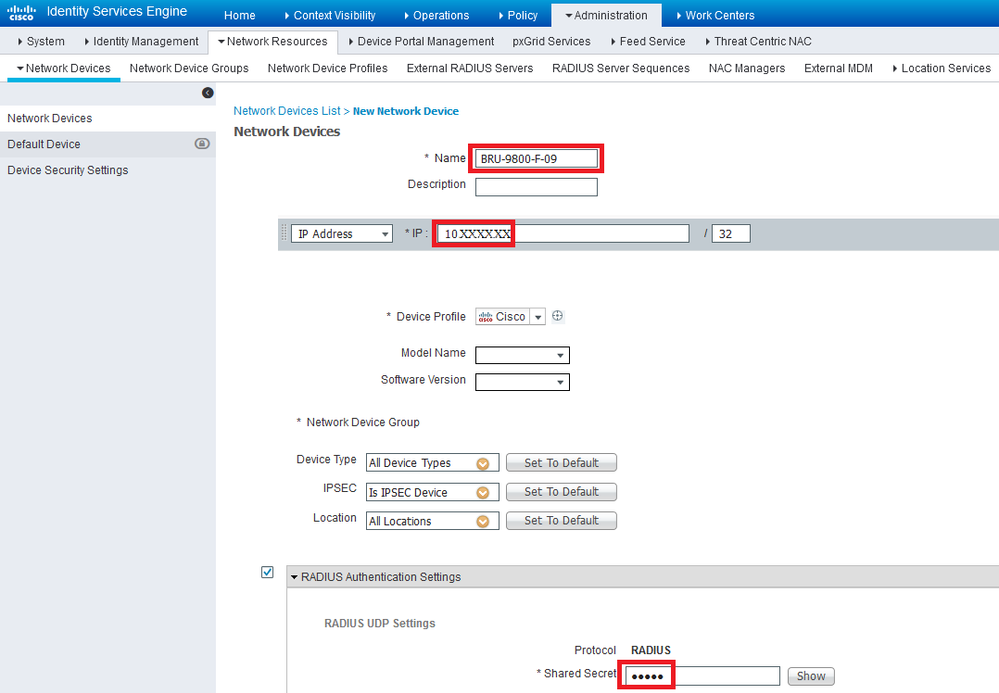

必要に応じてモデル名、ソフトウェアバージョン、説明を入力し、デバイスタイプ、場所、または WLC に基づいてネットワーク デバイス グループを割り当てることができます。

ネットワークデバイスグループの詳細については、ISE管理者ガイドの『ISE - Network Device Groups』を参照してください。

ステップ 3:図に示すように、9800 WLC設定を入力します。WLC側でサーバを作成するときに定義された同じRADIUSキーを入力します。次に [Submit] をクリックします。

9800 WLCの設定

9800 WLCの設定

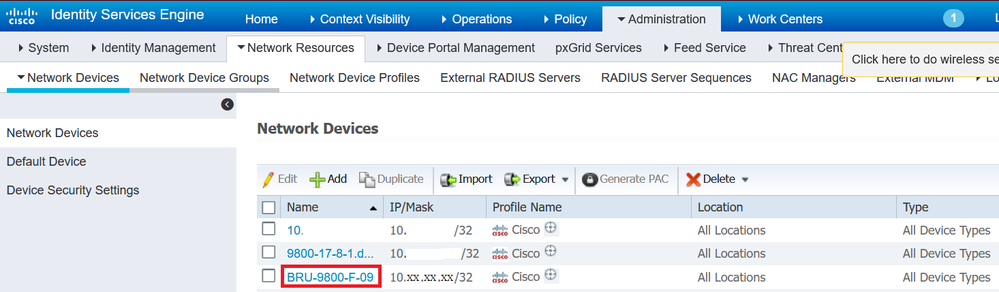

ステップ 4:Administration > Network Resources > Network Devicesの順に移動すると、ネットワークデバイスのリストが表示されます。

ネットワークデバイスのリスト

ネットワークデバイスのリスト

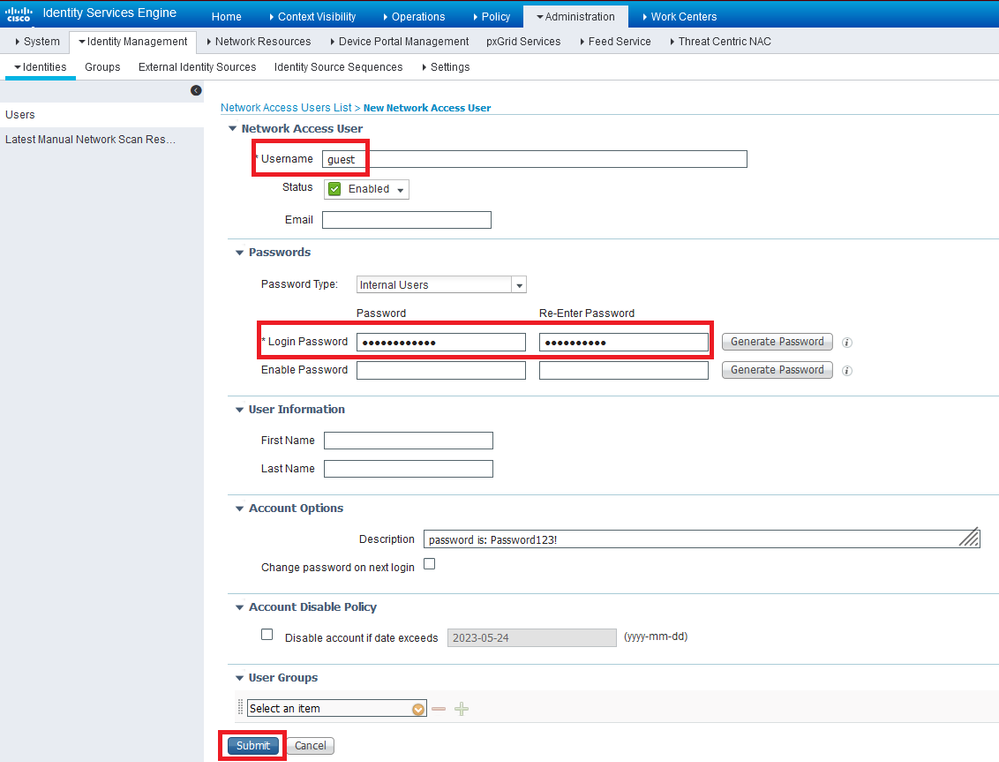

ISE での新しいユーザの作成

ステップ 1:Administration > Identity Management > Identities > Users > Addの順に移動します。ゲストユーザのユーザ名とパスワードを入力し、Submitをクリックします。

ISE での新しいユーザの作成

ISE での新しいユーザの作成

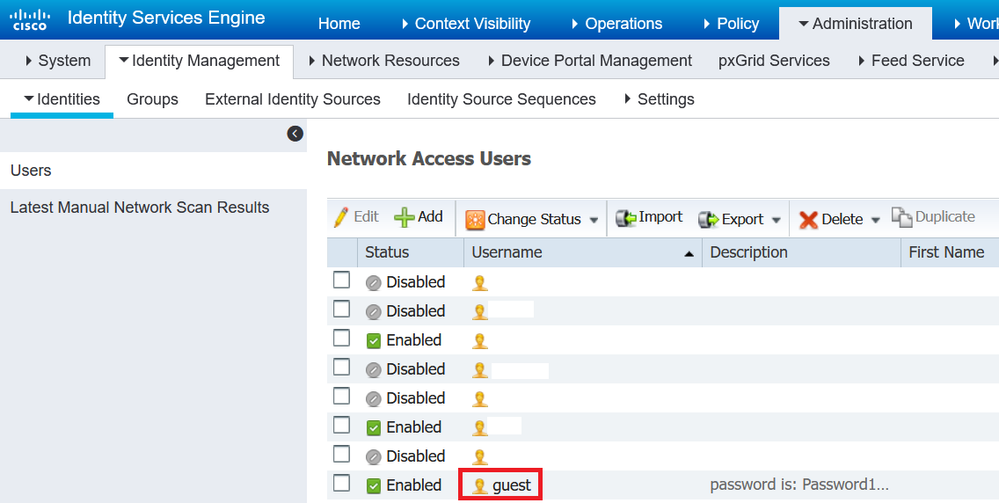

ステップ 2:Administration > Identity Management > Identities > Usersの順に移動すると、ユーザリストが表示されます。

ネットワークアクセスユーザリスト

ネットワークアクセスユーザリスト

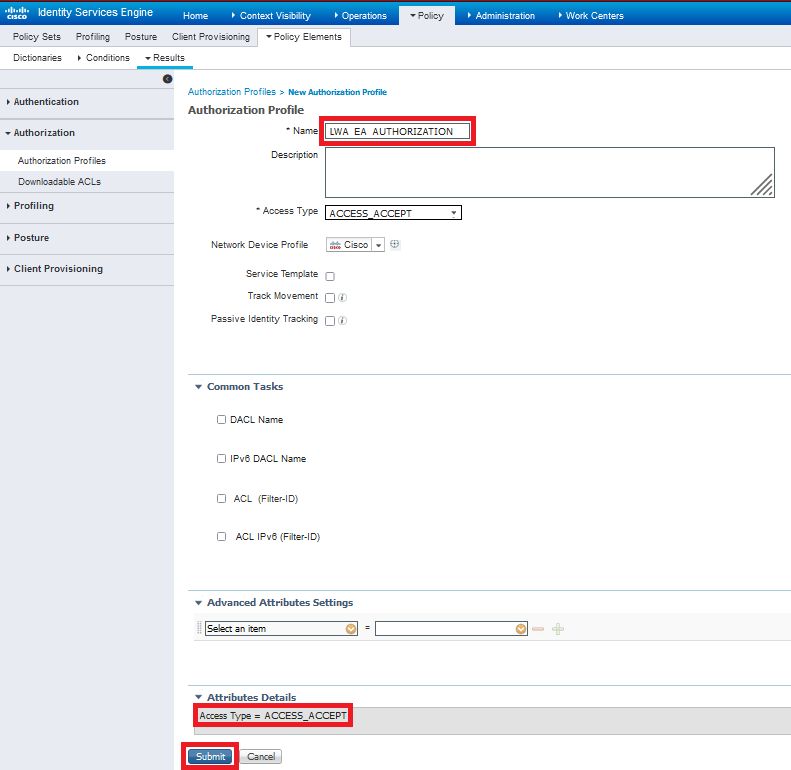

認証プロファイルの作成

ポリシープロファイルは、パラメータ(MAC アドレス、ログイン情報、使用される WLAN など)に基づいてクライアントに割り当てられる結果です。仮想ローカルエリアネットワーク(VLAN)、アクセス制御リスト(ACL)、Uniform Resource Locator(URL)リダイレクトなどの特定の設定を割り当てることができます。

次の手順は、クライアントを認証ポータルにリダイレクトするために必要な認証プロファイルを作成する方法を示しています。ISE の最近のバージョンでは、Cisco_Webauth 許可の結果がすでに存在することに注意してください。WLC で設定したものと一致させるには、ここで編集して、リダイレクト ACL 名を変更します。

ステップ 1:[Policy] > [Policy Elements] > [Results] > [Authorization] > [Authorization Profiles] の順に選択します。addをクリックして、認可プロファイルLWA_EA_AUTHORIZATIONを作成します。属性の詳細は、Access Type=ACCESS_ACCEPTである必要があります。[Submit] をクリックします。

認証プロファイルの作成

認証プロファイルの作成

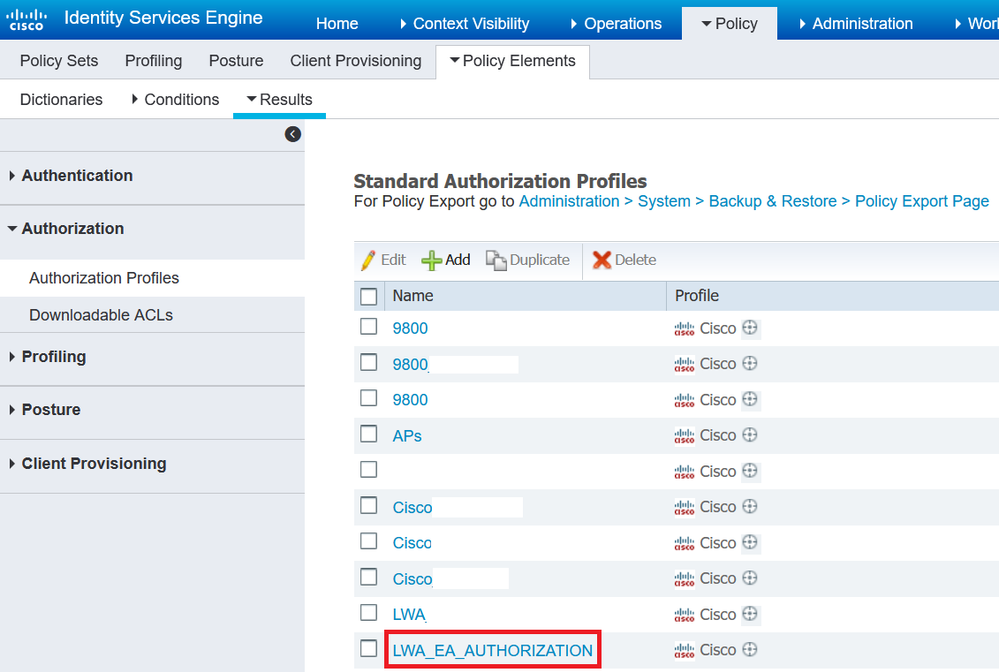

ステップ 2:Policy > Policy Elements > Results > Authorization > Authorization Profilesの順に移動すると、認可プロファイルが表示されます。

許可プロファイルリスト

許可プロファイルリスト

認証ルール(Authentication Rule)の設定

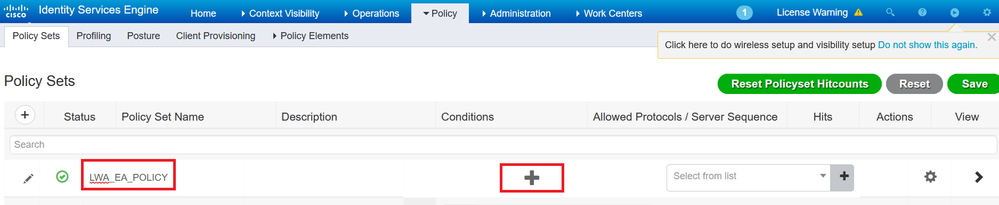

ステップ 1:Policy > Policy Setsの順に移動します。Addを選択し、ポリシーセットLWA_EA_POLICYの名前を入力します。Conditions列をクリックすると、次のウィンドウがポップアップします。

認証ルール(Authentication Rule)の設定

認証ルール(Authentication Rule)の設定

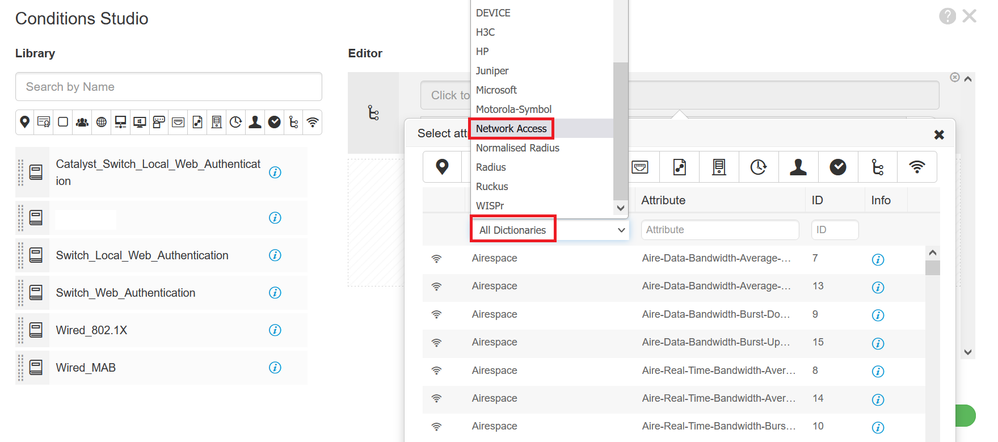

ステップ 2:DictionaryでNetwork Accessを選択します。

医学的ネットワークアクセス

医学的ネットワークアクセス

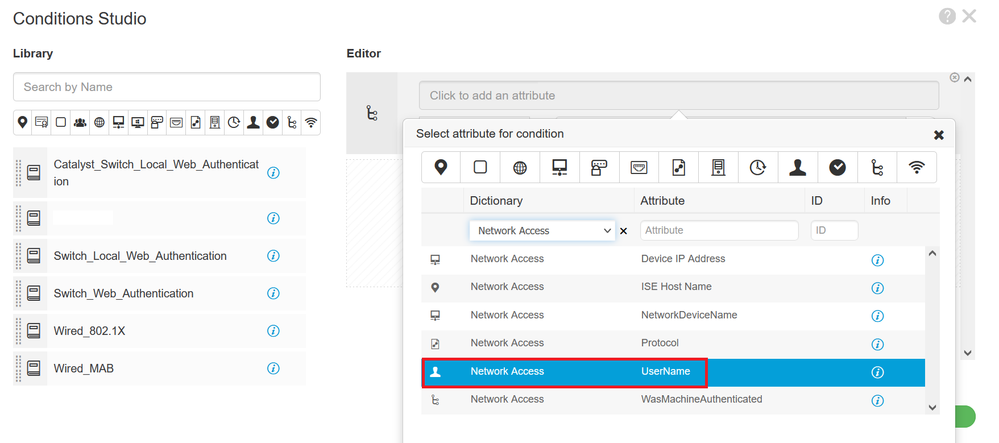

ステップ 3:AttributeでUsernameを選択します。

属性ユーザ名

属性ユーザ名

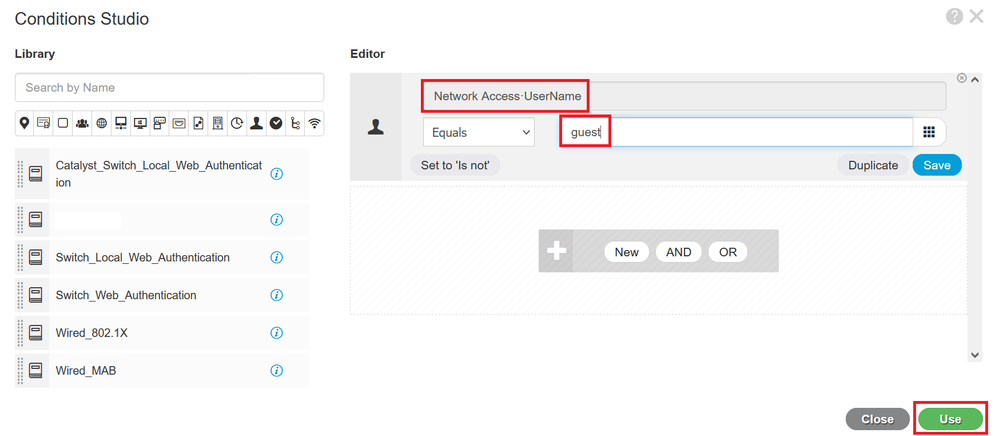

ステップ 4:Equalsを設定し、テキストボックスにguestと入力します(Administration > Identity Management > Identities > Usersで定義されたユーザ名)。

ユーザ名Guest

ユーザ名Guest

ステップ 5:[Save] をクリックして変更を保存します。

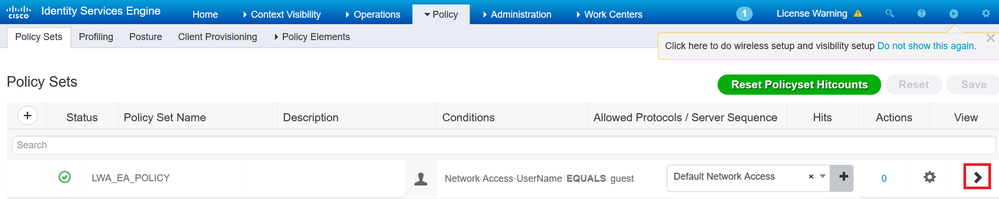

手順 6:Policy > Policy Setsの順に移動します。作成したポリシーセットの[Allowed Protocols/Server Sequence]列で、[Default Network Access]を選択します。

ポリシーセット

ポリシーセット

手順 7:[Save] をクリックして変更を保存します。

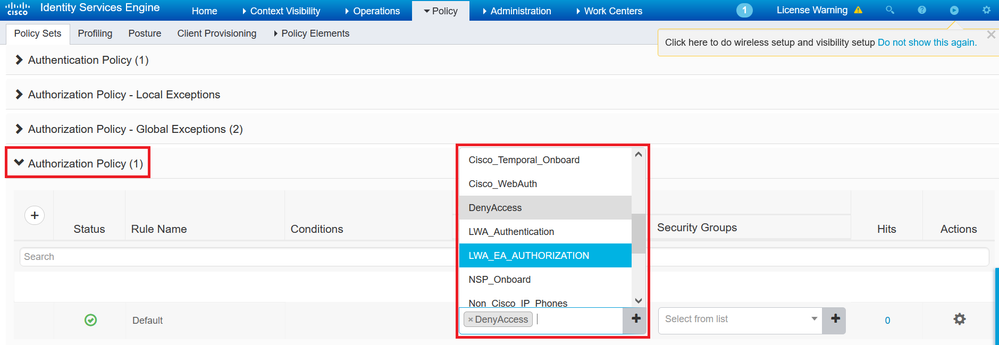

許可ルール(Authorization Rule)の設定

許可ルールは、クライアントに適用される許可(認証プロファイル)の結果を決定するためのものです。

ステップ 1:Policy > Policy Setsの順に移動します。作成したポリシーセットの矢印アイコンをクリックします。

ポリシーセット矢印

ポリシーセット矢印

ステップ 2:同じPolicy setページで、図に示すようにAuthorization Policyを展開します。Profiles列でDenyAccessを削除し、LWA_EA_AUTHORIZATIONを追加します。

認可ポリシー

認可ポリシー

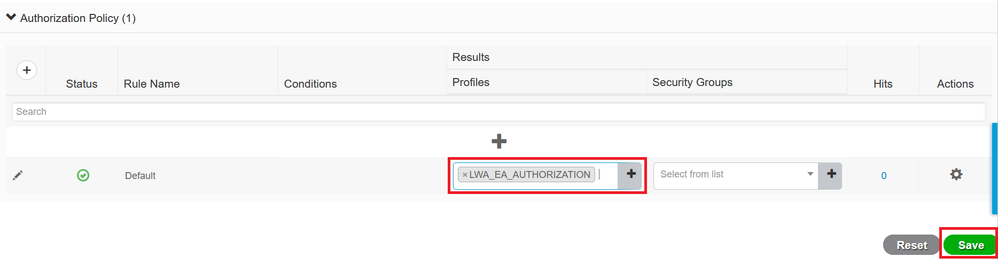

ステップ 3:[Save] をクリックして変更を保存します。

許可ポリシーの変更

許可ポリシーの変更

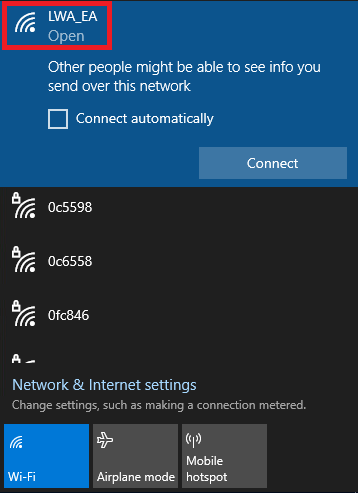

ゲストクライアントの接続

ステップ 1:コンピュータまたは電話機で、Wi-Fiネットワークに移動し、SSID LWA_EAを見つけて、Connectを選択します。

ゲストクライアントの接続

ゲストクライアントの接続

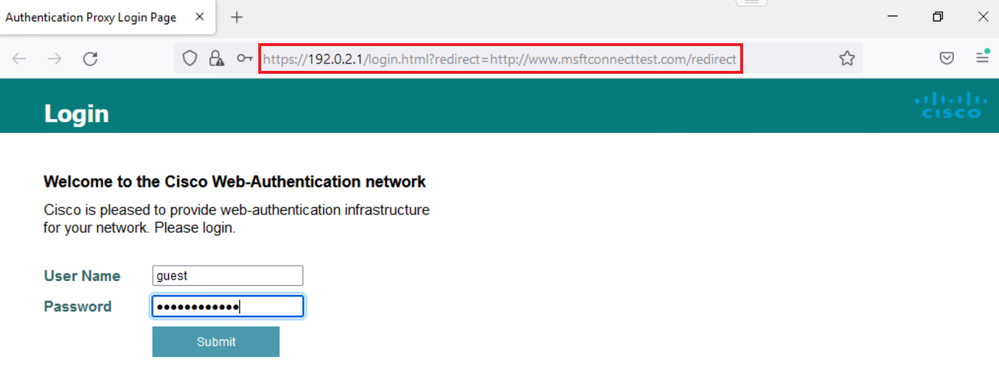

ステップ 2:ブラウザウィンドウが表示され、ログインページが表示されます。リダイレクトURLはURLボックスに表示されます。ネットワークにアクセスするには、ユーザ名とパスワードを入力する必要があります。次に、Submitを選択します。

リダイレクトURLを使用したログインページ

リダイレクトURLを使用したログインページ

注:表示されたURLはWLCによって提供されたものです。これには、WLC仮想IP(VIP)と、Windows接続テストURLのリダイレクトが含まれます。

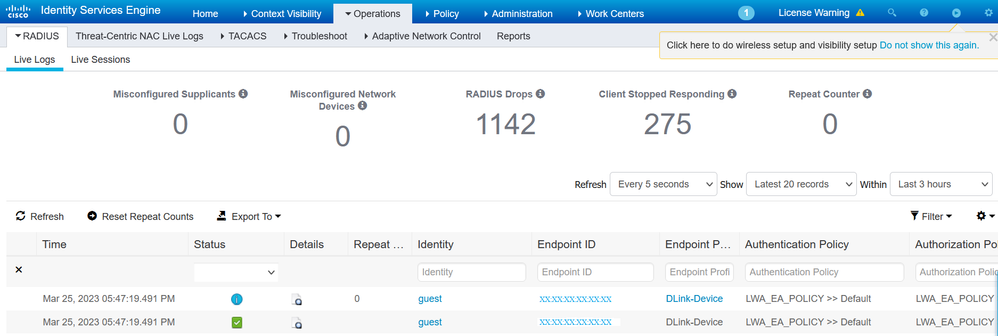

ステップ 3:Operations > RADIUS > Live Logsの順に移動します。認証されたクライアントデバイスが表示されます。

RADIUS ライブ ログ

RADIUS ライブ ログ

確認

ここでは、設定が正常に機能しているかどうかを確認します。

Show WLAN Summary

9800WLC#show wlan summary

Number of WLANs: 3

ID Profile Name SSID Status Security

-------------------------------------------------

1 WLAN1 WLAN1 DOWN [WPA2][802.1x][AES]

2 WLAN2 WLAN2 UP [WPA2][PSK][AES],MAC Filtering

34 LWA_EA LWA_EA UP [open],[Web Auth]

9800WLC#show wlan name LWA_EA

WLAN Profile Name : LWA_EA

================================================

Identifier : 34

Description :

Network Name (SSID) : LWA_EA

Status : Enabled

Broadcast SSID : Enabled

Advertise-Apname : Disabled

Universal AP Admin : Disabled

(...)

Accounting list name :

802.1x authentication list name : Disabled

802.1x authorization list name : Disabled

Security

802.11 Authentication : Open System

Static WEP Keys : Disabled

Wi-Fi Protected Access (WPA/WPA2/WPA3) : Disabled

OWE Transition Mode : Disabled

OSEN : Disabled

FT Support : Adaptive

FT Reassociation Timeout (secs) : 20

FT Over-The-DS mode : Disabled

PMF Support : Disabled

PMF Association Comeback Timeout (secs): 1

PMF SA Query Time (msecs) : 200

Web Based Authentication : Enabled

IPv4 ACL : Unconfigured

IPv6 ACL : Unconfigured

Conditional Web Redirect : Disabled

Splash-Page Web Redirect : Disabled

Webauth On-mac-filter Failure : Disabled

Webauth Authentication List Name : LWA_AUTHENTICATION

Webauth Authorization List Name : Disabled

Webauth Parameter Map : global

Band Select : Disabled

Load Balancing : Disabled

(...)

Show Parameter Map Configuration

9800WLC#show running-config | section parameter-map type webauth global

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

trustpoint 9800-17-3-3_WLC_TP

webauth-http-enableShow AAA Information

9800WLC#show aaa method-lists authentication

authen queue=AAA_ML_AUTHEN_LOGIN

name=default valid=TRUE id=0 :state=ALIVE : LOCAL

name=LWA_AUTHENTICATION valid=TRUE id=E0000007 :state=ALIVE : SERVER_GROUP RADIUSGROUP

authen queue=AAA_ML_AUTHEN_ENABLE

authen queue=AAA_ML_AUTHEN_PPP

authen queue=AAA_ML_AUTHEN_SGBP

(...)

9800WLC#show aaa method-lists authorization

author queue=AAA_ML_AUTHOR_SHELL

name=default valid=TRUE id=0 :state=ALIVE : LOCAL

author queue=AAA_ML_AUTHOR_NET

name=default valid=TRUE id=0 :state=ALIVE : LOCAL

name=rq-authoAAA valid=TRUE id=83000009 :state=ALIVE : SERVER_GROUP RADIUSGROUP

name=LWA_AUTHORIZATION valid=TRUE id=DB00000A :state=ALIVE : SERVER_GROUP RADIUSGROUP

author queue=AAA_ML_AUTHOR_CONN

author queue=AAA_ML_AUTHOR_IPMOBILE

author queue=AAA_ML_AUTHOR_RM

(...)

9800WLC#show aaa servers

RADIUS: id 3, priority 1, host 10.48.39.247,

auth-port 1812, acct-port 1813, hostname RADIUS

State: current UP, duration 171753s, previous duration 0s

Dead: total time 0s, count 0

Platform State from SMD: current UP, duration 171753s, previous duration 0s

SMD Platform Dead: total time 0s, count 0

Platform State from WNCD (1) : current UP

(...)

トラブルシュート

一般的な問題

Web認証の問題をトラブルシューティングする方法に関する次のようなガイドがあります。

- ユーザが認証できない。

- 証明書の問題。

- リダイレクトURLが機能しません。

- ゲストユーザはゲストWLANに接続できません。

- ユーザがIPアドレスを取得しない。

- Web認証ログインページへのリダイレクトが失敗します。

- 認証が成功すると、ゲストユーザはインターネットにアクセスできません。

次のガイドでは、トラブルシューティングの手順を詳細に説明しています。

条件付きデバッグ、無線アクティブトレース、および組み込みパケットキャプチャ

条件付きデバッグを有効にして、無線アクティブ(RA)トレースをキャプチャできます。これにより、指定された条件(この場合はクライアントMACアドレス)と対話するすべてのプロセスのデバッグレベルトレースが提供されます。条件付きデバッグを有効にするには、ガイドの「条件付きデバッグとRadioActiveトレース」の手順を使用します。

また、Embedded Packet Capture(EPC)も収集できます。EPCはパケットキャプチャ機能で、Catalyst 9800 WLCを宛先および送信元とするパケットや、LWAのDHCP、DNS、HTTP GETパケットを通過するパケットを表示できます。これらのキャプチャは、Wiresharkでオフライン分析するためにエクスポートできます。これを行う方法の詳細な手順については、「組み込みパケットキャプチャ」を参照してください。

成功した試行の例

これは、RADIUSサーバを使用してゲストSSIDに接続しているときに、関連付け/認証プロセスの各フェーズの識別に成功した場合のRA_tracesからの出力です。

802.11アソシエーション/認証:

[client-orch-sm] [17062]: (注): MAC: 0c0e.766c.0e97 Association received.BSSID cc70.edcf.552f、WLAN LWA_EA、スロット1 AP cc70.edcf.5520、DO_NOT_MOVE.Static_AP1

[client-orch-sm] [17062]: (debug): MAC: 0c0e.766c.0e97 Dot11アソシエーション要求を受信しました。処理が開始されました。SSID:LWA_EA、ポリシープロファイル:POLICY_PROFILE、AP名:DO_NOT_MOVE.Static_AP1、AP MACアドレス:cc70.edcf.5520BSSID MAC0000.0000.0000wlan ID:1RSSI: -49、SNR:46

[client-orch-state] [17062]: (注): MAC: 0c0e.766c.0e97クライアント状態の遷移: S_CO_INIT -> S_CO_ASSOCIATING

[dot11-validate] [17062]:(情報): MAC: 0c0e.766c.0e97 Dot11 ie validate ext/supp rates.サポートされているレートradio_type 2の検証に合格しました。

[dot11-validate] [17062]:(info): MAC: 0c0e.766c.0e97 WiFi direct: Dot11 validate P2P IE.P2P IEが存在しません。

[dot11] [17062]: (debug): MAC: 0c0e.766c.0e97 dot11がアソシエーション応答を送信します。resp_status_codeを使用したフレーミング関連付け応答: 0

[dot11] [17062]: (debug): MAC: 0c0e.766c.0e97 Dot11機能情報byte1 1, byte2: 11

[dot11-frame] [17062]: (情報): MAC: 0c0e.766c.0e97 WiFi direct: skip build Assoc Resp with P2P IE: Wifi direct policy disabled

[dot11] [17062]: (情報): MAC: 0c0e.766c.0e97 dot11送信アソシエーション応答。resp_status_code:0、DOT11_STATUS:DOT11_STATUS_SUCCESSで長さ130のアソシエーション応答を送信しています

[dot11] [17062]: (注): MAC: 0c0e.766c.0e97 Association success.AID 1、ローミング= False、WGB = False、11r = False、11w = False高速ローミング= False

[dot11] [17062]: (情報): MAC: 0c0e.766c.0e97 DOT11状態遷移: S_DOT11_INIT -> S_DOT11_ASSOCIATED

[client-orch-sm] [17062]: (debug): MAC: 0c0e.766c.0e97 Station Dot11 association is successful.

IP学習プロセス:

[client-orch-state] [17062]: (注): MAC: 0c0e.766c.0e97クライアント状態遷移: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

[client-iplearn] [17062]: (情報): MAC: 0c0e.766c.0e97 IP学習状態遷移: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

[client-auth] [17062]: (情報): MAC: 0c0e.766c.0e97クライアント認証インターフェイスの状態遷移: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_L2_WEBAUTH_DONE

[client-iplearn] [17062]: (注): MAC: 0c0e.766c.0e97クライアントIP学習が成功しました。方式:DHCP IP:10.48.39.243

[client-iplearn] [17062]: (情報): MAC: 0c0e.766c.0e97 IP学習状態遷移: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

[client-orch-sm] [17062]: (debug): MAC: 0c0e.766c.0e97 ip learn応答を受信しました。メソッド: IPLEARN_METHOD_DHCP

レイヤ3認証:

[client-orch-sm] [17062]: (debug): MAC: 0c0e.766c.0e97 Triggered L3 authentication. status = 0x0, Success

[client-orch-state] [17062]: (注): MAC: 0c0e.766c.0e97クライアント状態遷移: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_L3_AUTH_IN_PROGRESS

[client-auth] [17062]:(注): MAC: 0c0e.766c.0e97 L3認証が開始されました。LWA

[client-auth] [17062]: (情報): MAC: 0c0e.766c.0e97クライアント認証インターフェイスの状態遷移: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

[webauth-httpd] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]LOGIN状態でrcvdを取得

[webauth-httpd] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]HTTP GET要求

[webauth-httpd] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]Parse GET, src [10.48.39.243] dst [10.107.221.82] url [http://firefox detect portal/]

[webauth-httpd] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]読み取り完了: parse_request return 8

[webauth-io] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56538/219 IO状態READING ->書き込み

[webauth-io] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56538/219 IO状態WRITING -> READING

[webauth-io] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56539/218 IO状態NEW -> READING

[webauth-io] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56539/218イベントの読み取り、メッセージの準備

[webauth-httpd] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]LOGIN状態でのPOST rcvd

レイヤ3認証に成功しました。クライアントをRUN状態に移行します。

[auth-mgr] [17062]: (情報): [0c0e.766c.0e97:capwap_90000004]クライアント0c0e.766c.0e97のユーザ名guestを受信しました

[auth-mgr] [17062]: (情報): [0c0e.766c.0e97:capwap_90000004] attr auth-domain(954)に対するauth mgr attr add/change通知を受信しました

[auth-mgr] [17062]: (情報): [0c0e.766c.0e97:capwap_90000004]メソッドwebauth changing state from 'Running'から'Authc Success'

[auth-mgr] [17062]: (情報): [0c0e.766c.0e97:capwap_90000004]コンテキストの状態が'実行中'から'Authc Success'に変更されました

[auth-mgr] [17062]: (情報): [0c0e.766c.0e97:capwap_90000004] attrメソッドに対するauth mgr attr add/change通知を受信しました(757)

[auth-mgr] [17062]: (情報): [0c0e.766c.0e97:capwap_90000004]発生イベントAUTHZ_SUCCESS (11)

[auth-mgr] [17062]: (情報): [0c0e.766c.0e97:capwap_90000004]コンテキストの状態が'Authc Success'から'Authz Success'に変更されました

[webauth-acl] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]SVM経由のIPv4ログアウトACLの適用、名前:IP-Adm-V4-LOGOUT-ACL、プライオリティ:51、IIF-ID:0

[webauth-sess] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]使用するパラメータマップ:グローバル

[webauth-state] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]使用するパラメータマップ:グローバル

[webauth-state] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]State AUTHC_SUCCESS -> AUTHZ

[webauth-page] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]Webauth成功ページの送信

[webauth-io] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56539/218 IO状態AUTHENTICATING -> WRITING

[webauth-io] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56539/218 IO状態WRITING ->終了

[webauth-httpd] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56539/218 IO ctxを削除し、ソケットを閉じます。ID [99000029]

[client-auth] [17062]: (注): MAC: 0c0e.766c.0e97 L3認証に成功しました。ACL:[]

[client-auth] [17062]: (情報): MAC: 0c0e.766c.0e97クライアント認証インターフェイスの状態遷移: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

[webauth-httpd] [17062]: (情報): capwap_90000004[0c0e.766c.0e97][ 10.48.39.243]56538/219 Remove IO ctx and close socket, id [D7000028]

[errmsg] [17062]: (情報): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: MACが0c0e.766c.0e97のデバイスのssid (LWA_EA)に参加しているユーザー名エントリ(guest)

[aaa-attr-inf] [17062]: (情報): [適用属性:bsn-vlan-interface-name 0 "VLAN0039" ]

[aaa-attr-inf] [17062]: (情報): [適用属性:タイムアウト0 1800 (0x708) ]

[aaa-attr-inf] [17062]: (情報): [適用属性: url-redirect-acl 0 "IP-Adm-V4-LOGOUT-ACL" ]

[ewlc-qos-client] [17062]: (情報): MAC: 0c0e.766c.0e97クライアントQoS実行状態ハンドラ

[rog-proxy-capwap] [17062]: (デバッグ):マネージドクライアントRUN状態通知: 0c0e.766c.0e97

[client-orch-state] [17062]: (注): MAC: 0c0e.766c.0e97クライアント状態遷移: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

20-Apr-2023 |

初版 |

フィードバック

フィードバック