概要

このドキュメントでは、Trivial File Transfer Protocol(TFTP)サーバを使用して、アクセスポイント(AP)のコマンドラインインターフェイス(CLI)から内部有線パケットキャプチャ(PCAP)を収集する方法について説明します。

著者:Cisco TACエンジニア、Jasia Ahsan

前提条件

要件

次の項目に関する知識があることが推奨されます。

- セキュアシェル(SSH)またはコンソールアクセスによるAPへのCLIアクセス。

- TFTP サーバ

- .PCAPファイル

使用するコンポーネント

- 8.10.112コードの5520 Wireless Lan Controller(WLC)。

- AP 9120AXI

- TFTP サーバ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

ネットワーク図

設定

PCAPの設定は、APへのSSHで行われています。IP、TCP、UDPの3種類のトラフィックタイプを選択できます。この場合、IPトラフィックが選択されています。

ステップ1:SSHを使用してAP CLIにログインします。

ステップ2:IPトラフィックのPCAPを起動し、次のコマンドを実行します。

CLI:

# debug traffic wired ip capture

% Writing packets to "/tmp/pcap/2802_capture.pcap0"

#reading from file /dev/click_wired_log, link-type EN10MB (Ethernet)

ステップ3:出力が/tmp/pcapフォルダのファイルに書き込まれ、pcapファイルにAP名が追加されます。

ステップ4:IPトラフィックをキャプチャするpingテストを開始します。

CLI:

#ping 10.201.236.91

Sending 5, 100-byte ICMP Echos to 10.201.236.91, timeout is 2 seconds

!!!!!

ステップ5:キャプチャを停止します。

CLI:

#no debug traffic wired ip capture

ステップ6:ファイルをtftpサーバにコピーします。

CLI:

# copy pcap 2802_capture.pcap0 tftp: 10.201.236.33

###################################################################################################################################################### 100.0%

注:tftpサーバのipアドレスの前にスペースがあります。

確認

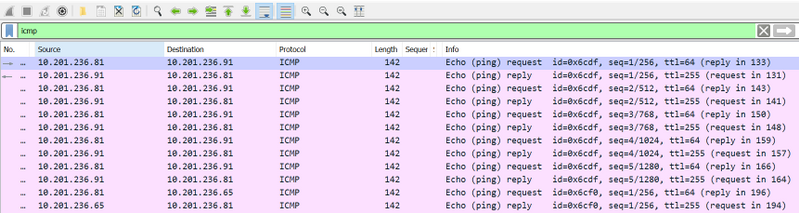

任意のパケット分析ツールでファイルを開きます。ここでは、このファイルを開くためにWiresharkが使用されています。

pingテストの結果は図に示されています。

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。