NPS、ワイヤレスLANコントローラ、およびワイヤレスネットワークを構成する

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、RADIUSサーバとしてMicrosoft NPSを使用するMS-CHAP認証を使用してPEAPを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- 基本的な Windows 2008 インストールの知識

- シスコ コントローラ インストールの知識

この設定を試す前に、次の要件が満たされていることを確認してください。

- テストラボの各サーバにMicrosoft Windows Server 2008をインストールします。

- すべてのサービス パックが更新されていること。

- コントローラと Lightweight アクセス ポイント(LAP)がインストールされていること。

- 最新ソフトウェア更新が設定されていること。

Cisco 5508 シリーズ ワイヤレス コントローラの初期インストールと設定については、『Cisco 5500 シリーズ ワイヤレス コントローラ インストレーション ガイド』を参照してください。

注:このドキュメントの目的は、Microsoft サーバで PEAP-MS-CHAP 認証に必要となる設定例を読者に示すことです。このドキュメントで示す Microsoft Windows サーバの設定はラボでテスト済みで、期待通りに動作することが確認されています。設定で問題が発生した場合は、Microsoft に支援を求めてください。Cisco Technical Assistance Center(TAC)では Microsoft Windows サーバの設定をサポートしません。

Microsoft Windows 2008 のインストール ガイドと設定ガイドは Microsoft Tech Net にあります。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- ファームウェア バージョン 7.4 が稼働する Cisco 5508 ワイヤレス コントローラ

- Lightweight アクセス ポイント プロトコル(LWAPP)を含む Cisco Aironet 3602 アクセス ポイント(AP)

- NPS、認証局(CA)、Dynamic Host Control Protocol(DHCP)、ドメイン ネーム システム(DNS)サービスがインストールされている Windows 2008 Enterprise Server

- Microsoft Windows 7 クライアント PC

- Cisco Catalyst 3560 シリーズ スイッチ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

表記法

ドキュメント表記の詳細については、『シスコ テクニカル ティップスの表記法』を参照してください。

背景説明

このドキュメントでは、Microsoft Network Policy Server(NPS)を RADIUS サーバとして使用する Cisco Unified Wireless Network での、Protected Extensible Authentication Protocol(PEAP)と Microsoft チャレンジ ハンドシェイク認証プロトコル(MS-CHAP)バージョン 2 認証の設定例について説明します。

PEAP の概要

PEAPはトランスポートレベルセキュリティ(TLS)を使用して、ワイヤレスラップトップなどの認証済みPEAPクライアントと、Microsoft NPSや任意のRADIUSサーバーなどのPEAPオーセンティケータとの間に暗号化チャネルを作成します。PEAPでは認証方式は指定されませんが、PEAPによって提供されるTLS暗号化チャネルを介して動作できる、EAP-MS-CHAP v2などの他の拡張認証プロトコル(EAP)に対するセキュリティが強化されます。PEAP の認証プロセスは、主に 2 つのフェーズで構成されます。

PEAPフェーズ1:TLS暗号化チャネル

ワイヤレス クライアントで AP とのアソシエーションが確立されます。IEEE 802.11 ベースのアソシエーションでは、クライアントとアクセス ポイントでセキュアなアソシエーションが確立される前に、オープン システムや共有秘密鍵による認証が提供されます。クライアントとアクセス ポイントの間に IEEE 802.11 ベースのアソシエーションが確立されると、AP との TLS セッションがネゴシエートされます。ワイヤレス クライアントと NPS の間での認証が完了すると、クライアントと NPS の間で TLS セッションがネゴシエートされます。このネゴシエーションで生成された鍵が、後続のすべての通信の暗号化に使用されます。

PEAPフェーズ2:EAP認証通信

PEAP 認証プロセスの最初の段階で PEAP が作成した TLS チャネルで、EAP ネゴシエーションを含む EAP 通信が発生します。NPS では、EAP-MS-CHAP v2 でワイヤレス クライアントの認証が行われます。LAP とコントローラでは、ワイヤレス クライアントと RADIUS サーバの間でのメッセージの転送だけが行われます。このワイヤレス LAN コントローラ(WLC)と LAP は TLS のエンド ポイントではないため、これらのメッセージの復号化はできません。

認証試行が成功した場合(ユーザがPEAP-MS-CHAP v2で有効なパスワードベースのクレデンシャルを指定した場合)のRADIUSメッセージシーケンスは次のようになります。

- NPSはID要求メッセージをクライアントに送信します。メッセージはEAP-Request/Identityです。

- クライアントが ID 応答メッセージを返します(EAP-Response/Identity)。

- NPSがMS-CHAP v2チャレンジメッセージEAP-Request/EAP-Type=EAP MS-CHAP-V2 (Challenge)を送信します。

- クライアントが MS-CHAP v2 のチャレンジと応答で答えます(EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Response))。

- サーバーがクライアントの認証に成功すると、NPSはMS-CHAP v2成功パケットを返します。EAP-Request/EAP-Type=EAP-MS-CHAP-V2 (Success)。

- クライアントがサーバの認証に成功すると、クライアントは MS-CHAP v2 成功パケットで答えます(EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Success))。

- NPS が認証の成功を示す EAP-type-length-value(TLV)を送信します。

- クライアントが EAP-TLV ステータスの成功メッセージを返します。

- サーバが認証を完了し、EAP-Success メッセージをプレーン テキストで送信します。クライアントの分離に VLAN が展開されている場合は、このメッセージに VLAN の属性が含まれています。

設定

このセクションでは、PEAP-MS-CHAP v2 の設定について説明します。

注:このセクションで使用されているコマンドの詳細を調べるには、Command Lookup Tool(登録ユーザ専用)を使用してください。シスコの内部ツールおよび情報にアクセスできるのは、登録されたシスコユーザのみです。

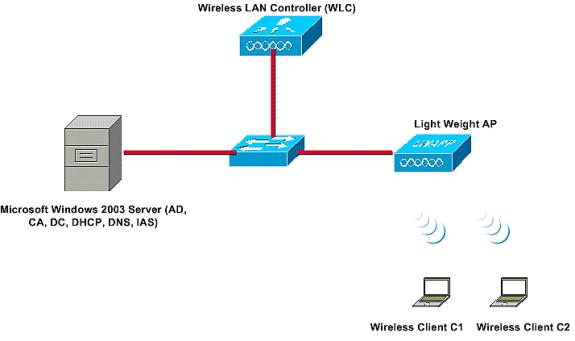

ネットワーク図

この設定では、次のネットワーク設定を使用します。

ネットワーク図

ネットワーク図

この設定では、Microsoft Windows 2008 Server は次の役割を果たします。

- ドメインのドメインコントローラ

- DHCP/DNS サーバ

- CA サーバ

- NPS – ワイヤレスユーザを認証するため

- Active Directory:ユーザ データベースの管理

サーバは、図のようにレイヤ 2 スイッチを介して有線ネットワークに接続します。 WLC と登録済み LAP もレイヤ 2 スイッチを介してネットワークに接続しています。

ワイヤレス クライアントは Wi-Fi Protected Access 2(WPA2)- PEAP-MS-CHAP v2 認証を使用してワイヤレス ネットワークに接続します。

設定

この例の目標は、PEAP-MS-CHAP v2 認証でワイヤレス クライアントを認証するように、Microsoft 2008 Server、Wireless LAN Controller、および Light Weight AP を設定することです。このプロセスには、次の 3 つの主なステップがあります。

- Microsoft Windows 2008 Server の設定

- WLC と Light Weight AP の設定

- ワイヤレス クライアントの設定

Microsoft Windows 2008 Server の設定

この例では、Microsoft Windows 2008 Server の完全な設定に次のステップが含まれます。

- サーバをドメイン コントローラとして設定する

- DHCP サービスをインストールして設定する

- CA サーバとしてサーバをインストールして設定する

- クライアントをドメインに接続する

- NPS をインストールする

- 証明書をインストールする

- PEAP 認証のために NPS を設定する

- Active Directory にユーザを追加する

ドメイン コントローラとしての Microsoft Windows 2008 Server の設定

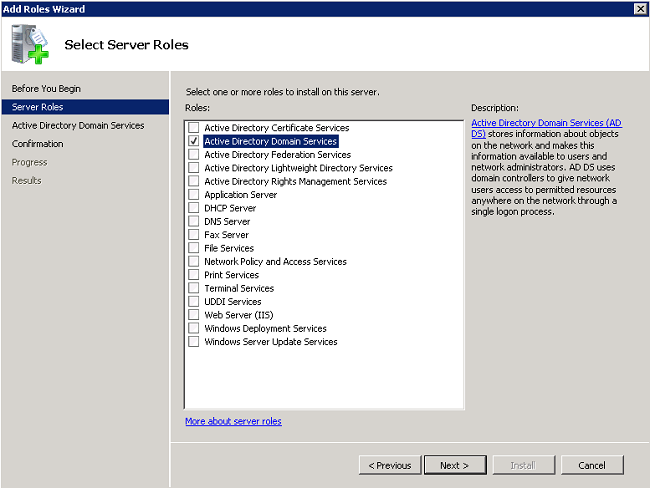

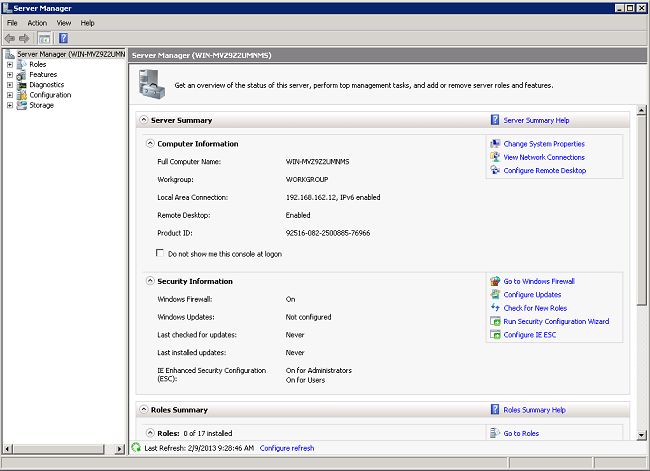

Microsoft Windows 2008 Server をドメイン コントローラとして設定するには、次の手順を実行します。

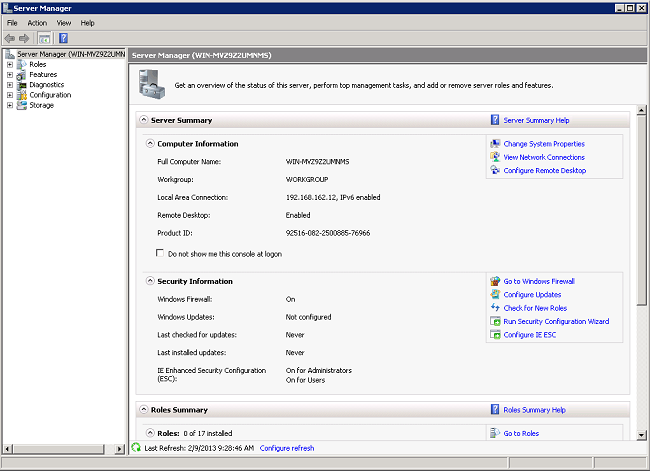

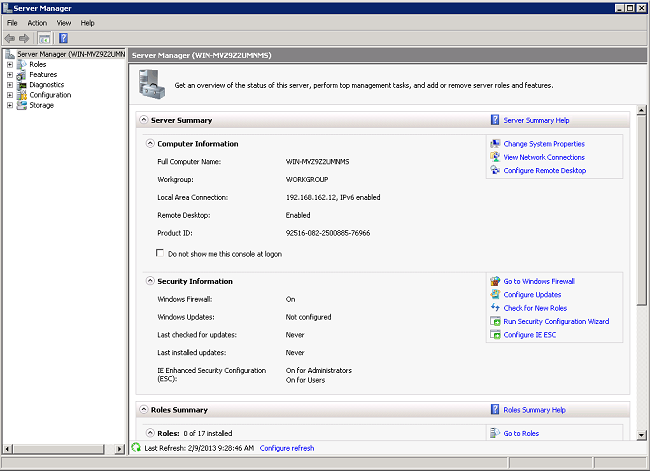

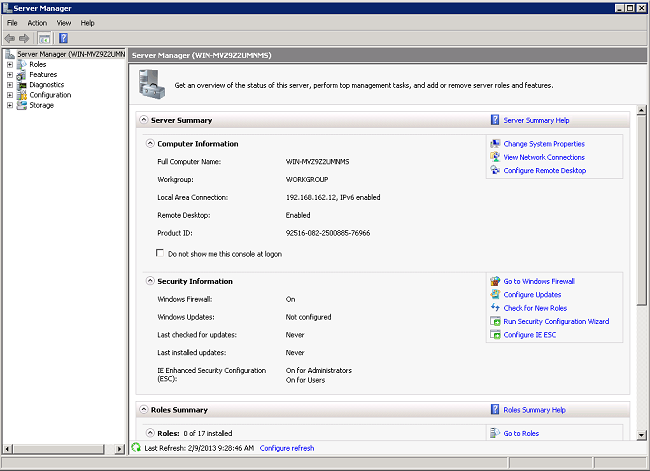

- [Start] > [Server Manager] の順にクリックします。

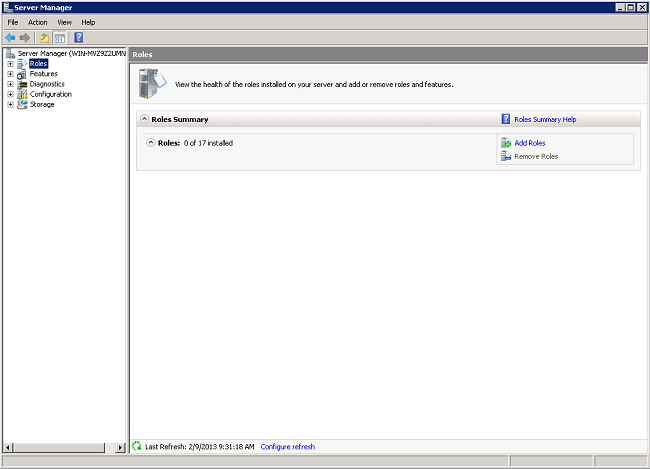

- [Roles] > [Add Roles] の順にクリックします。

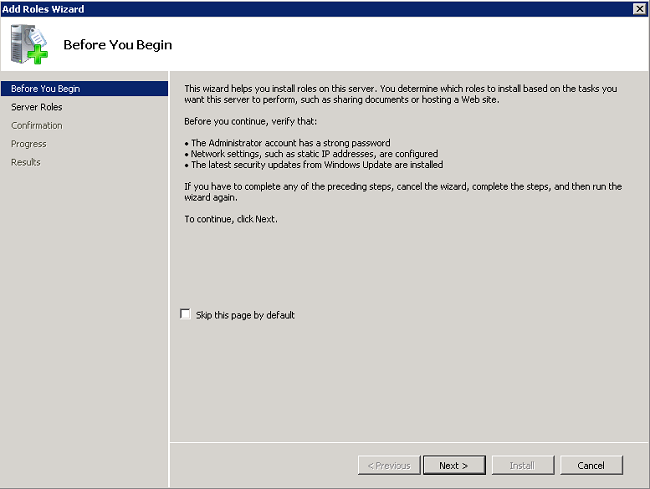

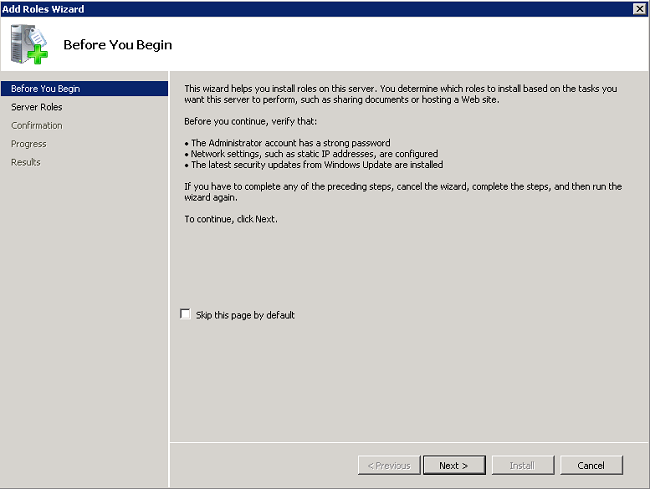

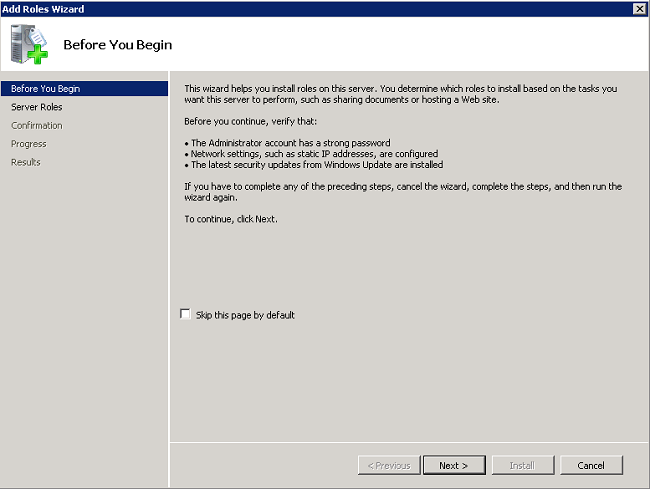

- [next] をクリックします。

- サービス [Active Directory Domain Services] を選択し、[Next] をクリックします。

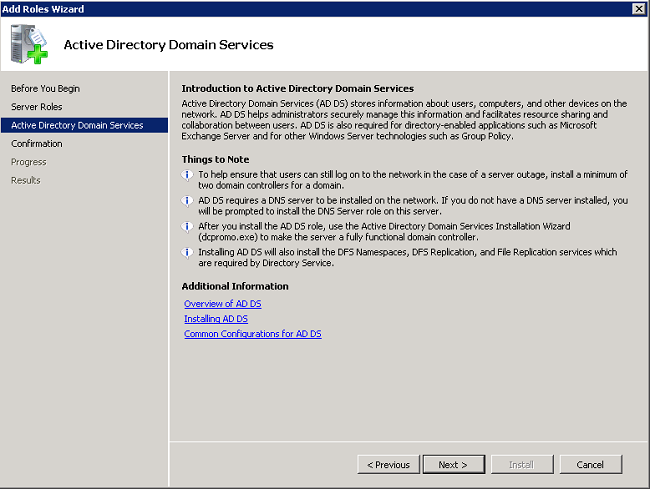

- 「Introduction to Active Directory Domain Services」に目を通し、[Next] をクリックします。

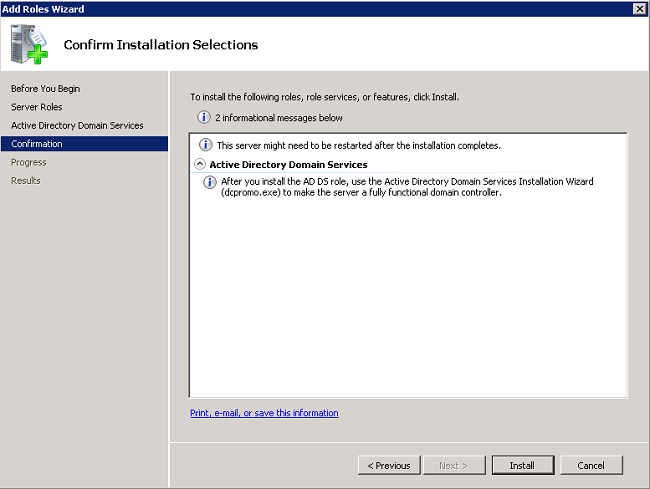

- [Install] をクリックして、インストール プロセスを開始します。

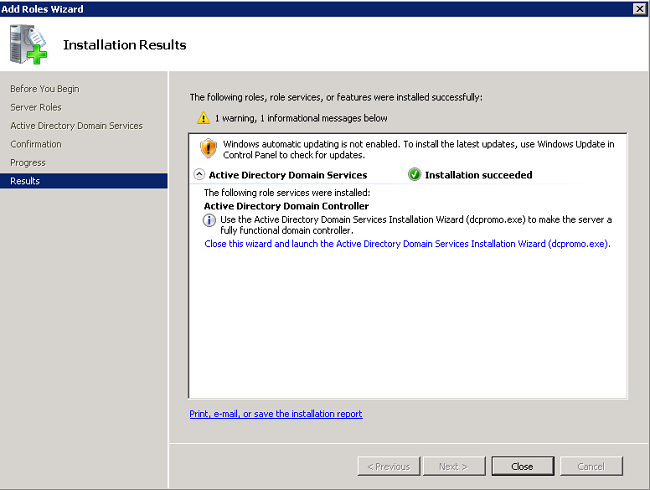

インストールが進んで完了します。 - [Close this wizard and launch the Active Directory Domain Services Installation Wizard (dcpromo.exe)] をクリックし、Active Directory のインストールと設定を続けます。

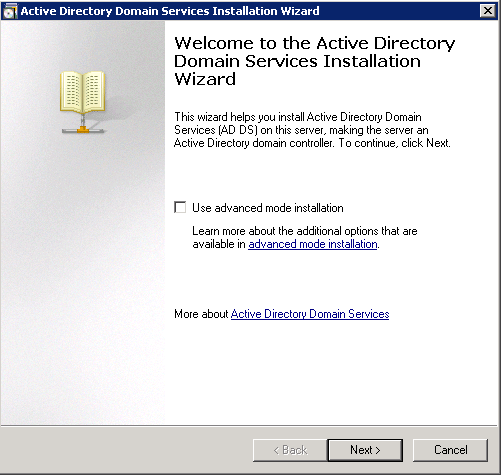

- [Next] をクリックして Active Directory Domain Services Installation Wizard を実行します。

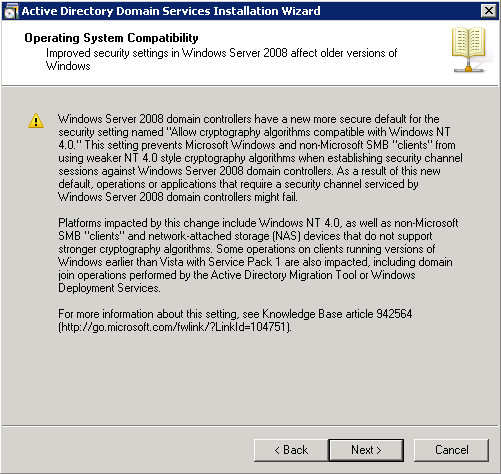

- オペレーティングシステムの互換性に関する情報を確認し、[Next] をクリックします。

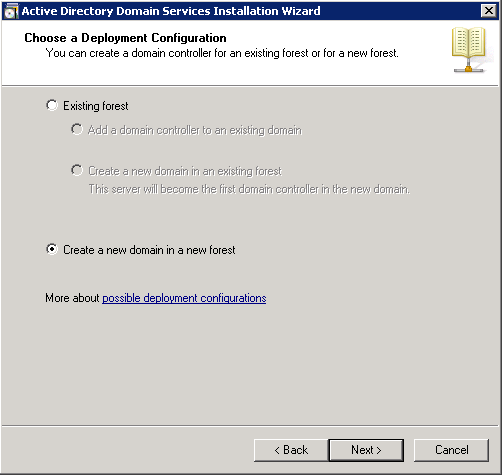

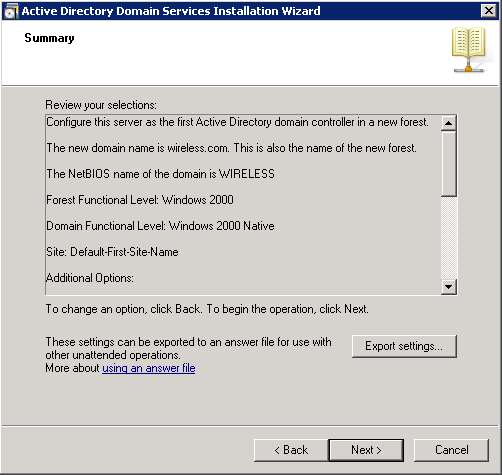

- [Create a new domain in a new forest] > [Next] をクリックして、新しいドメインを作成します。

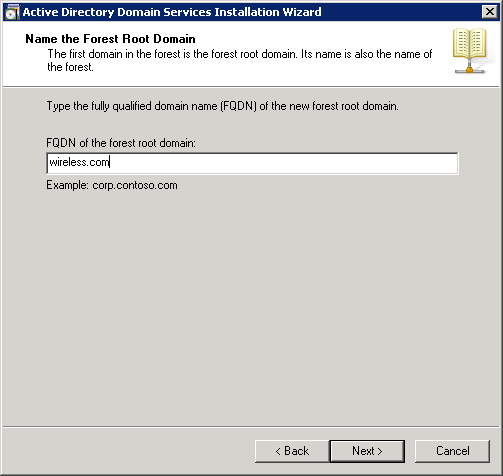

- 新しいドメインの完全なDNS名を入力し、Nextをクリックします。

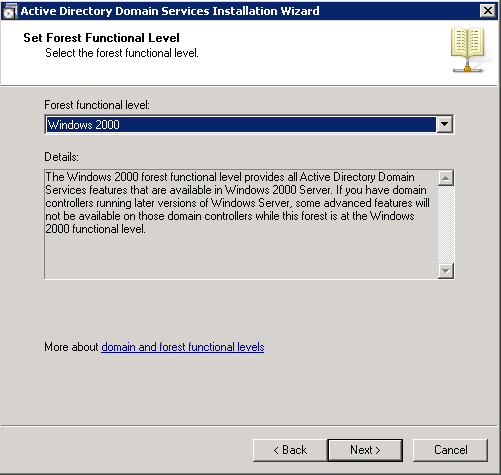

- ドメインのフォレスト機能レベルを選択し、[Next] をクリックします。

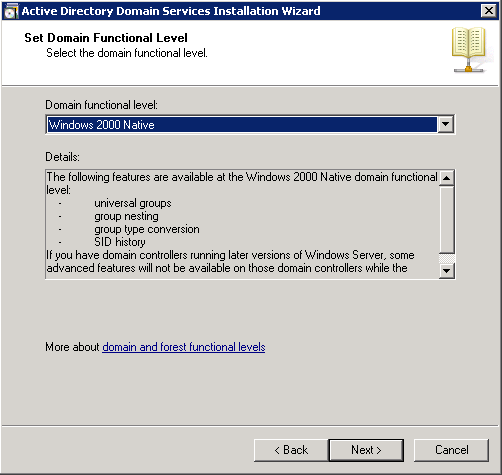

- ドメインのドメイン機能レベルを選択し、[Next] をクリックします。

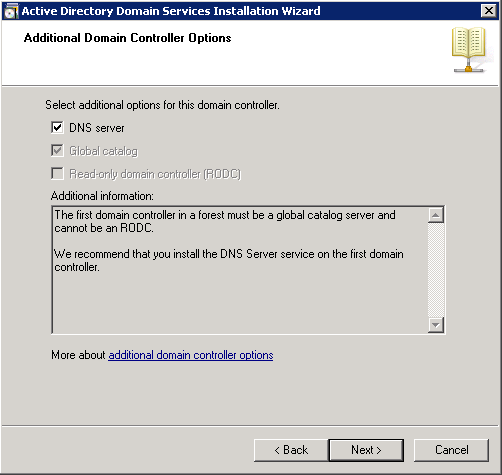

- DNS が選択されていることを確認し、[Next] をクリックします。

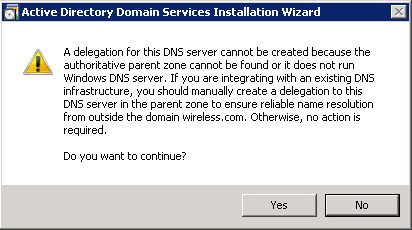

- [Yes] をクリックします。インストール ウィザードが DNS でドメイン用に新しいゾーンを作成します。

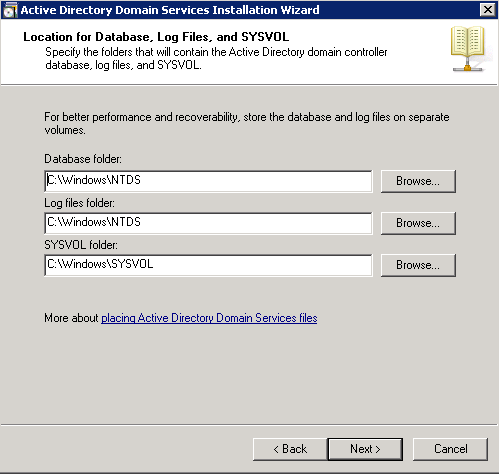

- Active Directoryがファイルに使用する必要があるフォルダを選択し、Nextをクリックします。

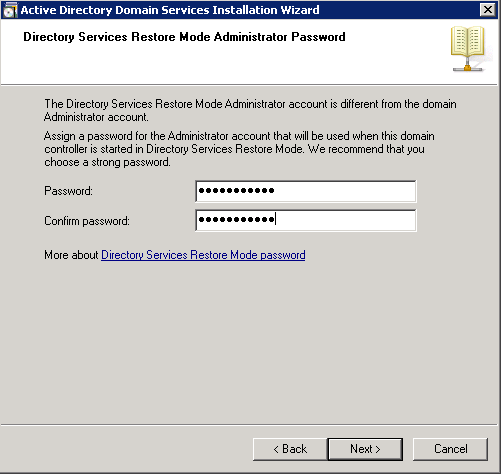

- 管理者パスワードを入力し、[Next] をクリックします。

- 選択内容を確認し、[Next] をクリックします。

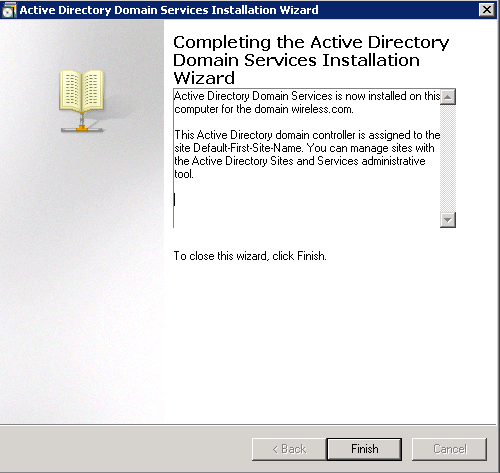

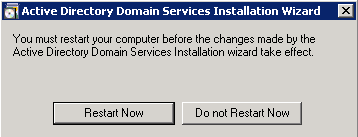

インストールが続行されます。 - [Finish] をクリックしてウィザードを終了します。

- サーバを再起動して変更を有効にします。

Microsoft Windows 2008 Server での DHCP サービスのインストールと設定

Microsoft 2008 Server 上の DHCP サービスは、ワイヤレス クライアントに IP アドレスを提供するために使用されます。DHCP サービスをインストールして設定するには、次の手順を実行します。

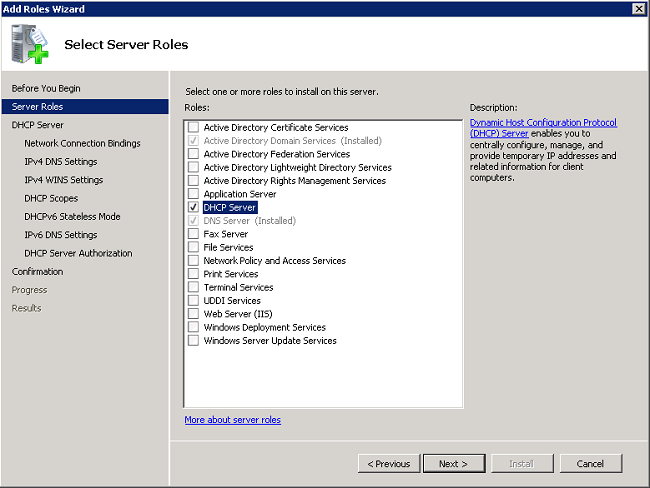

- [Start] > [Server Manager] の順にクリックします。

- [Roles] > [Add Roles] の順にクリックします。

- [next] をクリックします。

- サービス [DHCP Server] を選択し、[Next] をクリックします。

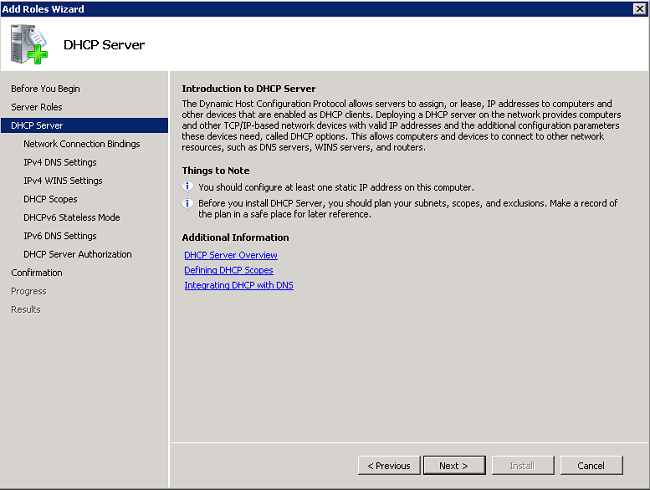

- 「Introduction to DHCP Server」に目を通し、[Next] をクリックします。

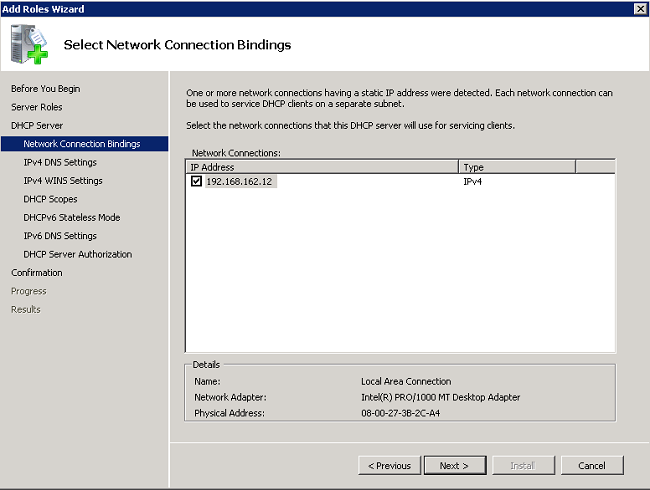

- DHCPサーバが要求を監視する必要があるインターフェイスを選択し、Nextをクリックします。

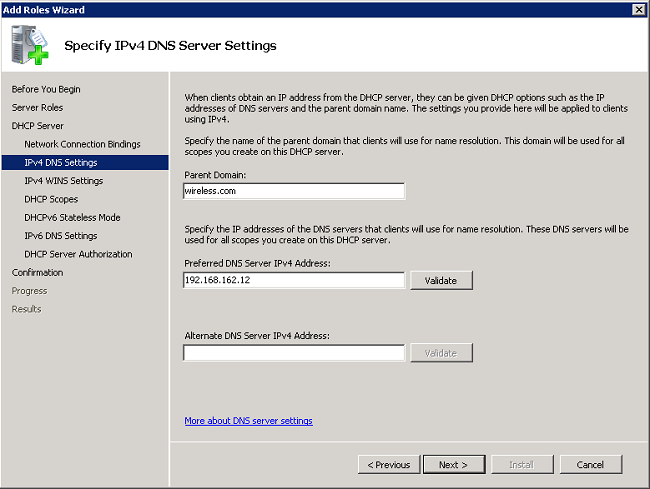

- DHCPサーバがクライアントに提供する必要があるデフォルトのDNS設定を設定し、Nextをクリックします。

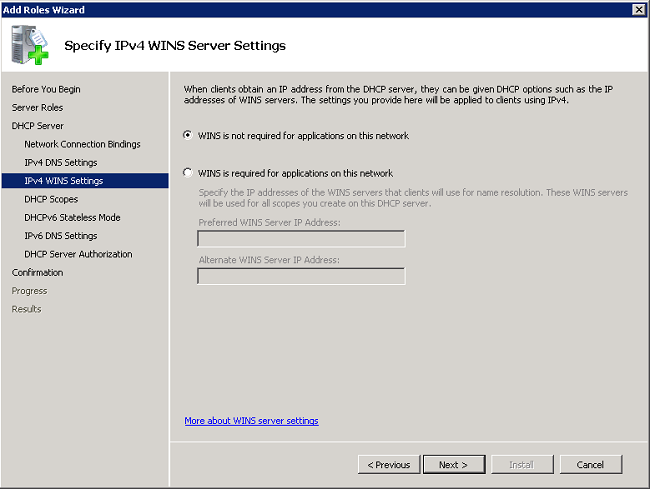

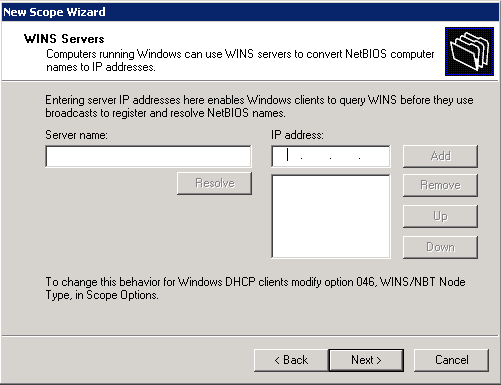

- ネットワークで WINS をサポートする場合は、WINS を設定します。

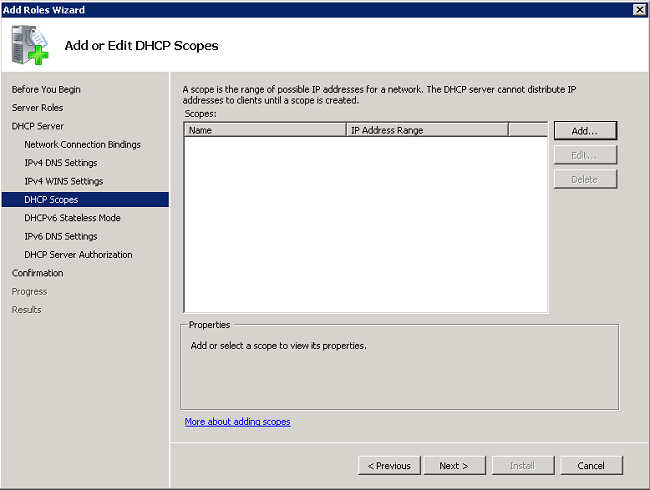

- ウィザードを使用して DHCP スコープを作成するには [Add] をクリックし、DHCP スコープを後で作成するには [Next] をクリックします。[Next] をクリックして次に進みます。

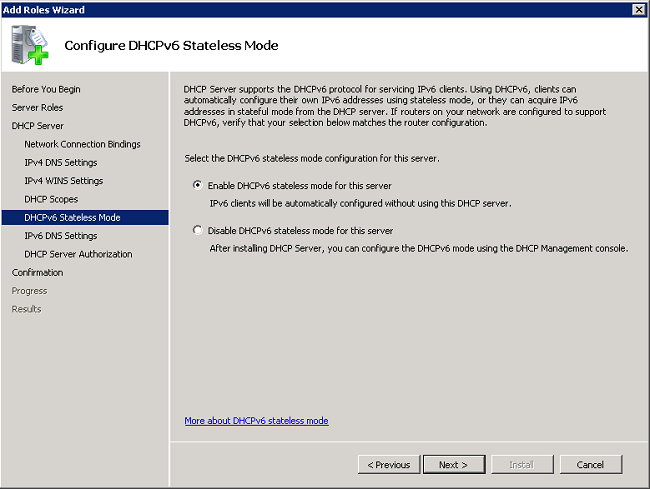

- サーバでの DHCPv6 のサポートを有効または無効にして、[Next] をクリックします。

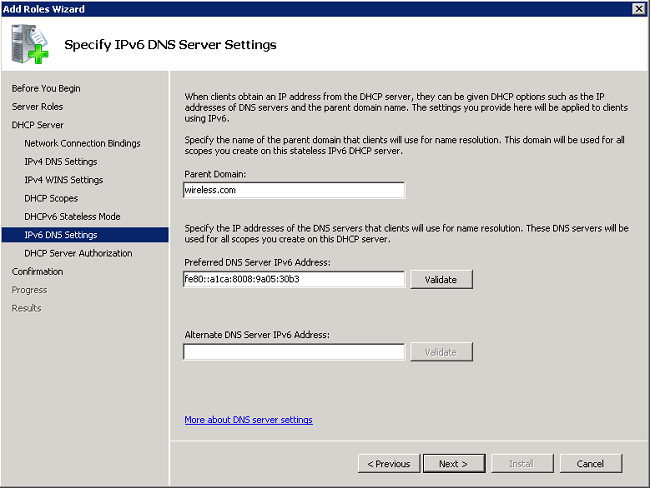

- 前の手順で DHCPv6 を有効にした場合は、IPv6 DNS 設定を構成します。[Next] をクリックして次に進みます。

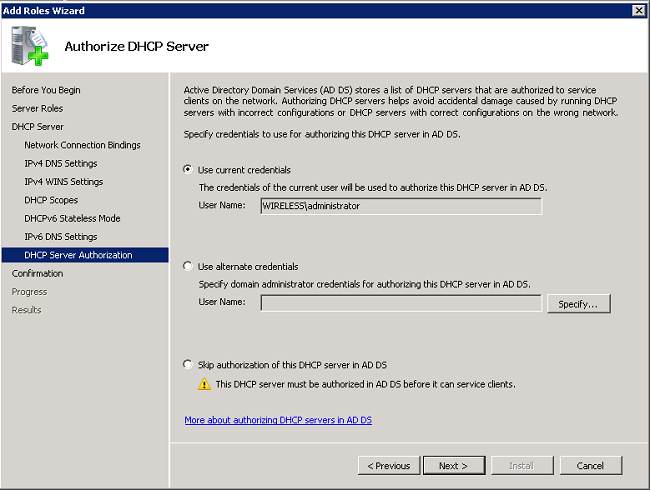

- Active Directory で DHCP サーバを認可するドメイン管理者クレデンシャルを指定し、[Next] をクリックします。

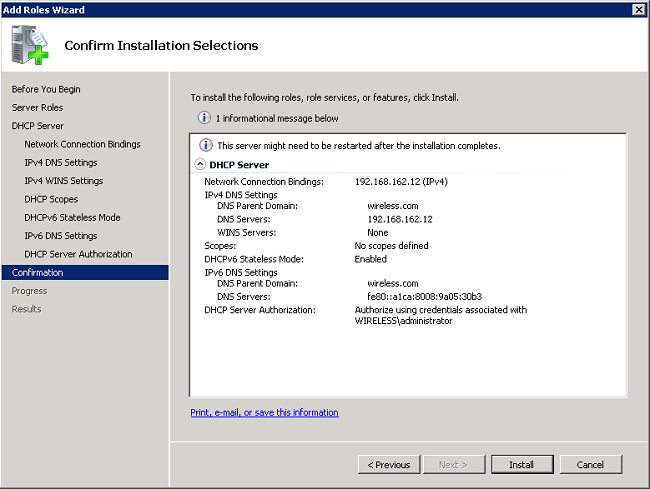

- 確認ページの設定を確認し、[Install] をクリックしてインストールを完了します。

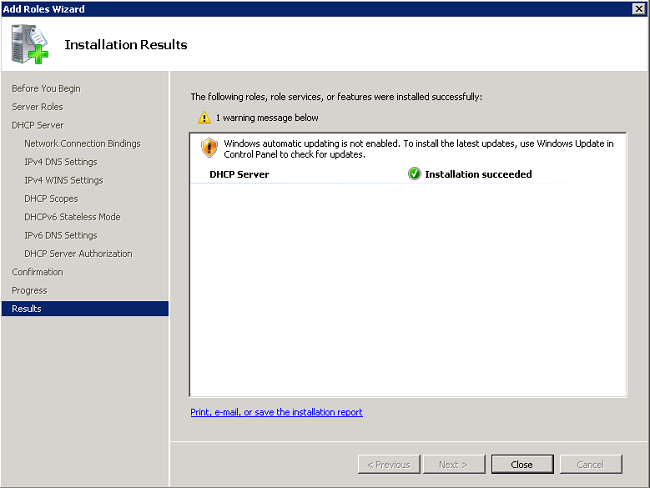

インストールが続行されます。 - [Close] をクリックし、ウィザードを閉じます。

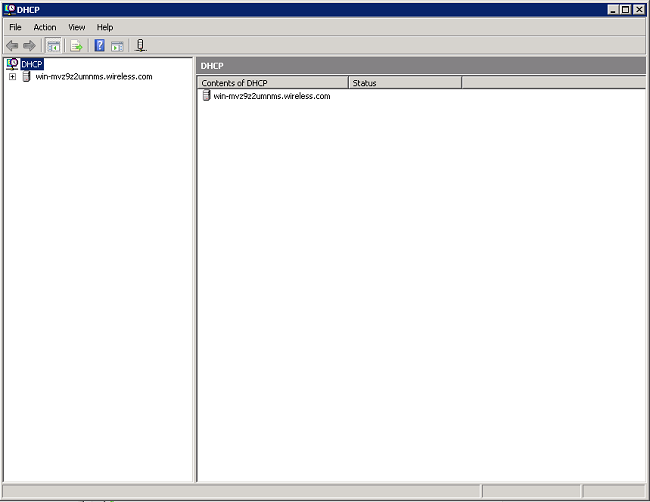

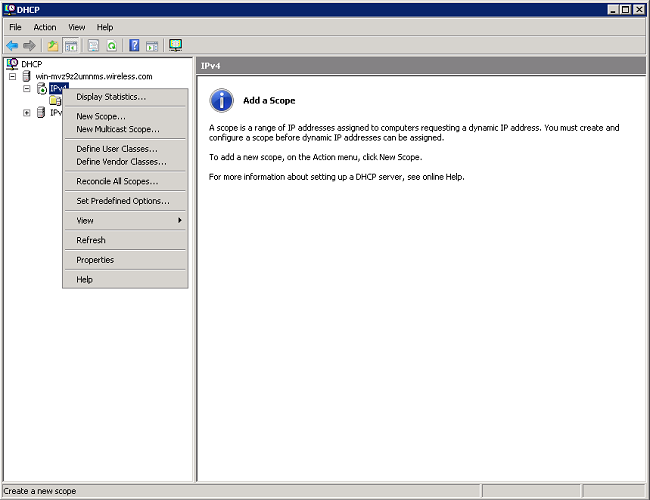

これで、DHCP サーバがインストールされました。 - [Start] > [Administrative Tools] > [DHCP] をクリックして、DHCPサービスを設定します。

- DHCPサーバ(この例では前の図を参照)を展開し、[IPv4]を右クリックして、[New Scope] を選択し、DHCPスコープを作成します。

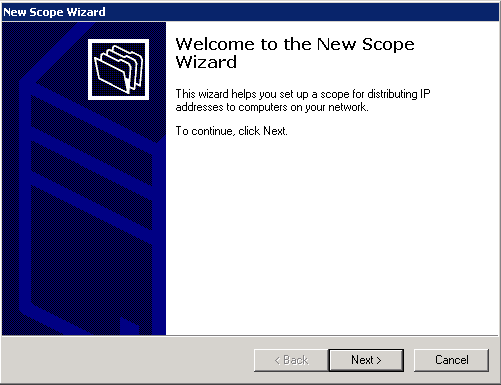

- New Scope Wizard で新しいスコープを設定するには、[Next] をクリックします。

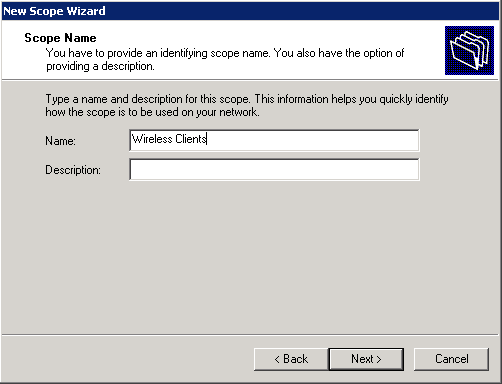

- 新しいスコープの名前(この例では Wireless Clients)を指定し、[Next] をクリックします。

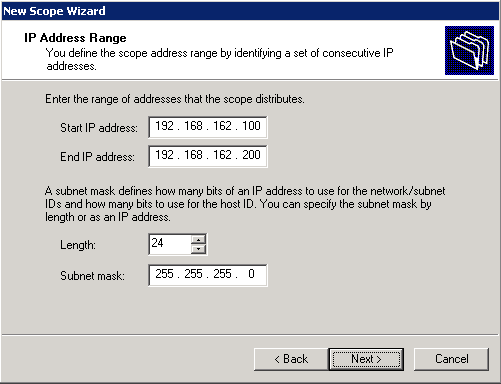

- DHCP リースに使用できる IP アドレスの範囲を入力します。[Next] をクリックして次に進みます。

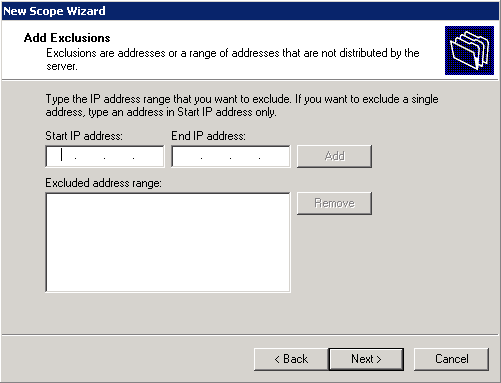

- 除外するアドレスのリスト(任意指定)を作成します。[Next] をクリックして次に進みます。

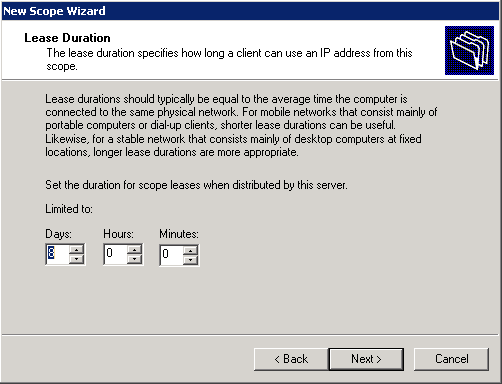

- リース時間を設定し、[Next] をクリックします。

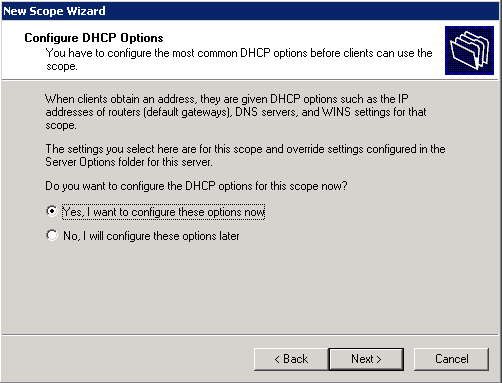

- [Yes, I want to configure these options now] をクリックしてから [Next] をクリックします。

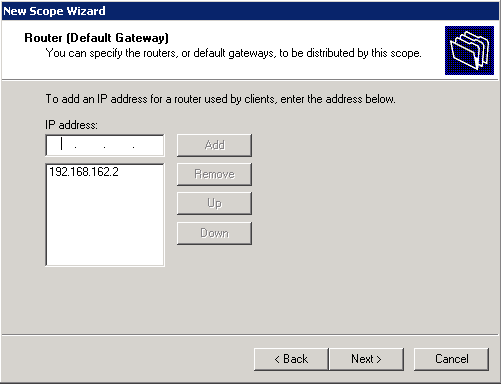

- このスコープのデフォルト ゲートウェイの IP アドレスを入力し、[Add] > [Next] の順にクリックします。

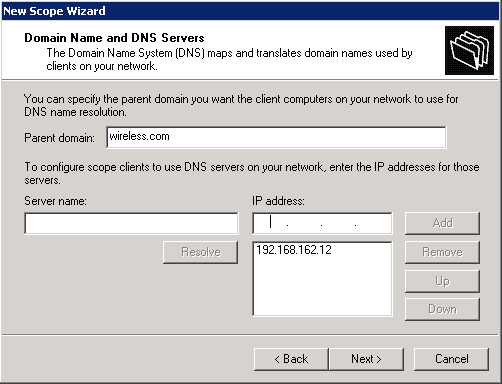

- クライアントが使用する DNS ドメイン名と DNS サーバを設定します。[Next] をクリックして次に進みます。

- ネットワークで WINS をサポートする場合は、このスコープの WINS 情報を入力します。[Next] をクリックして次に進みます。

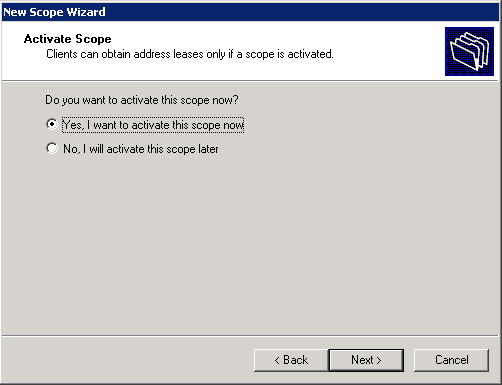

- このスコープをアクティブにするには、[Yes, I want to activate this scope now] > [Next] の順にクリックします。

- [Finish] をクリックします。ウィザードが終了します。

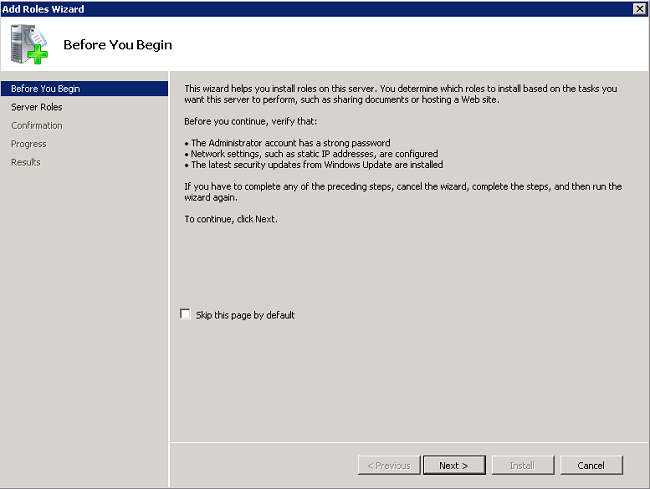

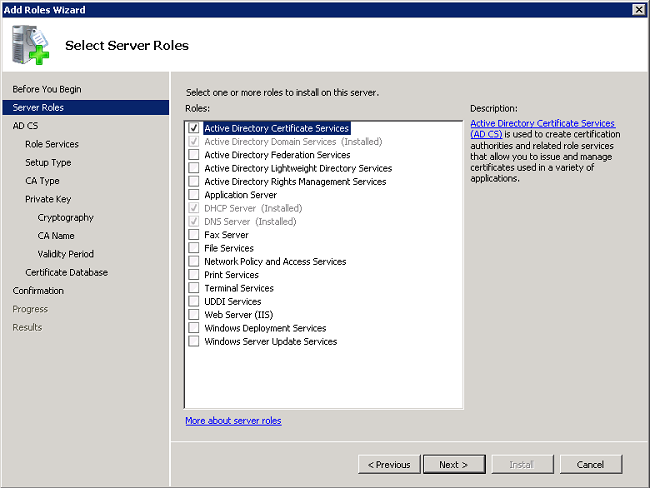

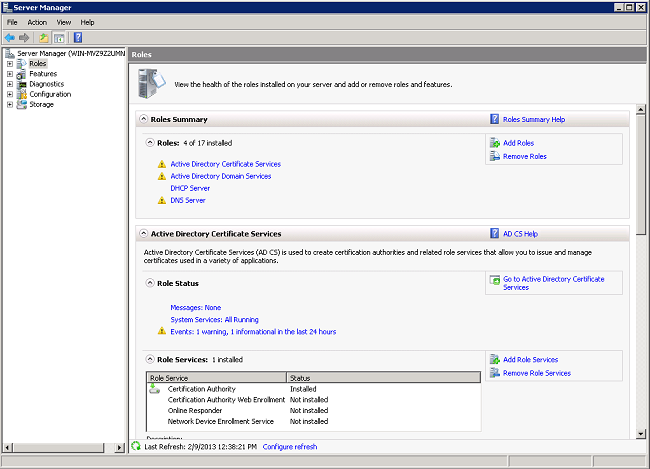

Microsoft Windows 2008 Server の CA サーバとしてのインストールと設定

EAP-MS-CHAP v2 を使用する PEAP は、サーバにある証明書に基づいて RADIUS サーバの検証を行います。また、クライアント コンピュータの信頼するパブリックな CA がサーバ証明書を発行する必要があります(つまり、パブリックな CA 証明書がクライアント コンピュータの証明書ストアの Trusted Root Certification Authority フォルダにすでに存在する必要があります)。

証明書を NPS に発行する CA サーバとして Microsoft Windows 2008 Server を設定するには、次の手順を実行します。

- [Start] > [Server Manager] の順にクリックします。

- [Roles] > [Add Roles] の順にクリックします。

- [next] をクリックします。

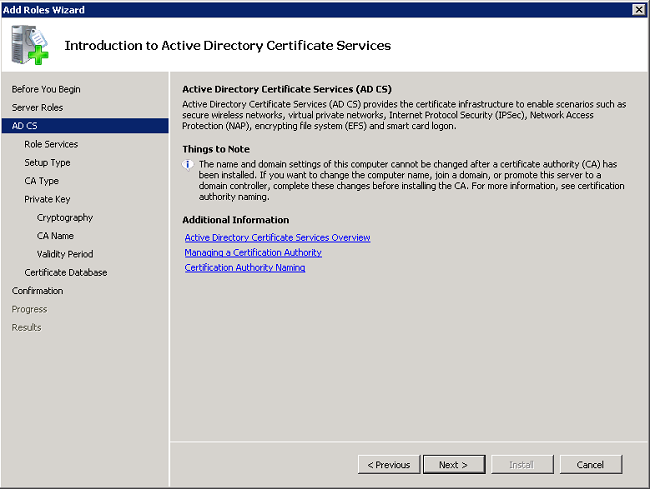

- サービス [Active Directory Certificate Services] を選択し、[Next] をクリックします。

- 「Introduction to Active Directory Certificate Services」に目を通し、[Next] をクリックします。

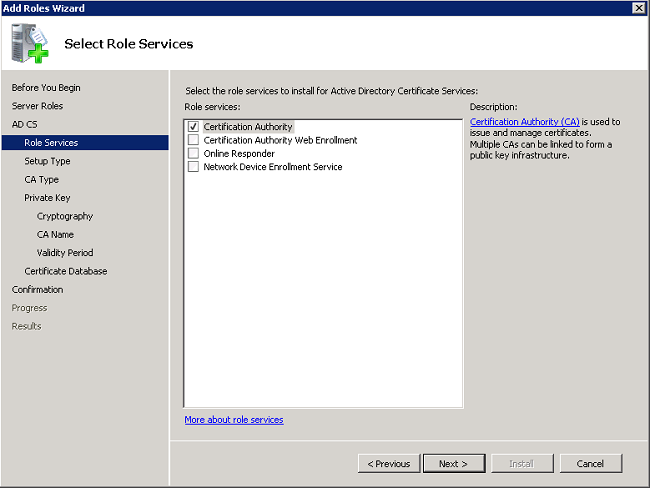

- [Certificate Authority] を選択し、[Next] をクリックします。

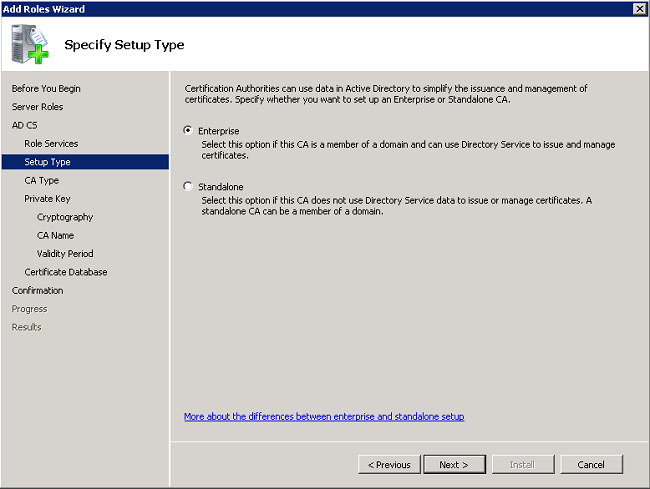

- [Enterprise] を選択し、[Next] をクリックします。

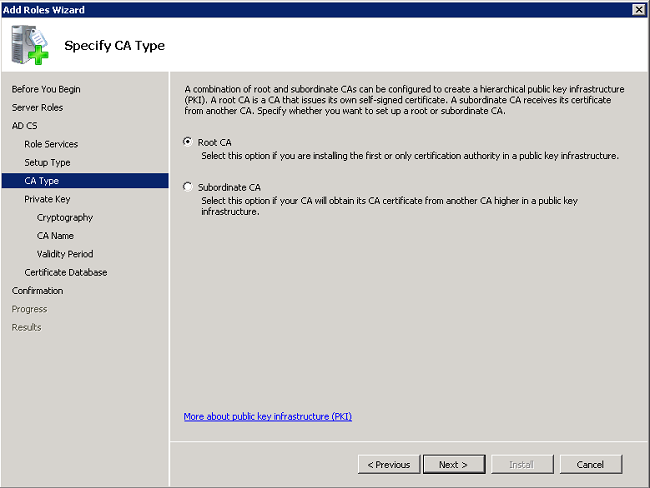

- [Root CA] を選択し、[Next] をクリックします。

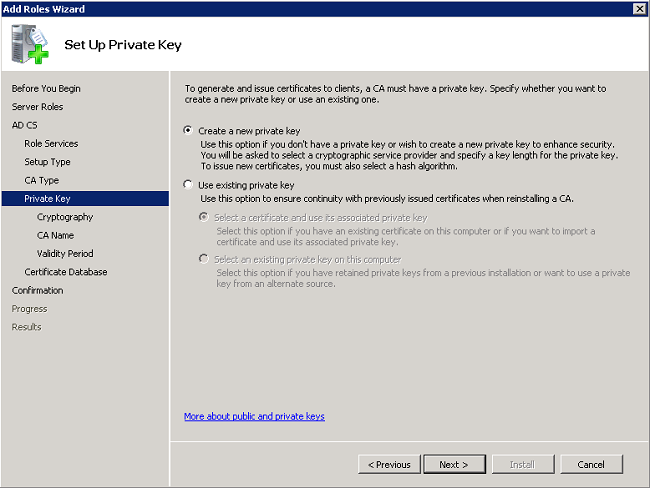

- [Create a new private key] を選択し、[Next] をクリックします。

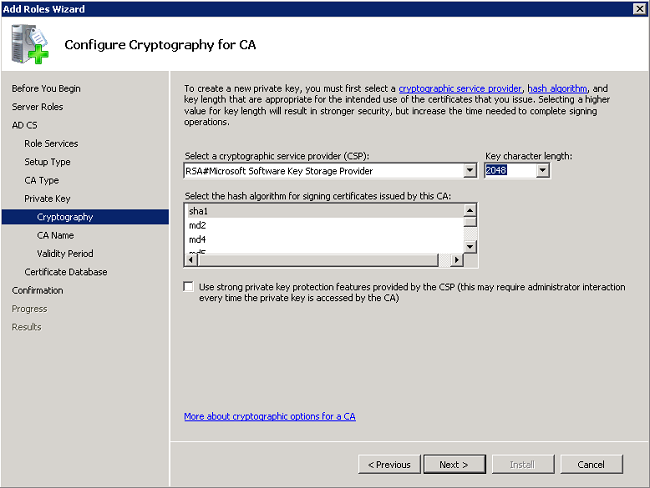

- [Configure Cryptography for CA]で[Next] をクリックします。

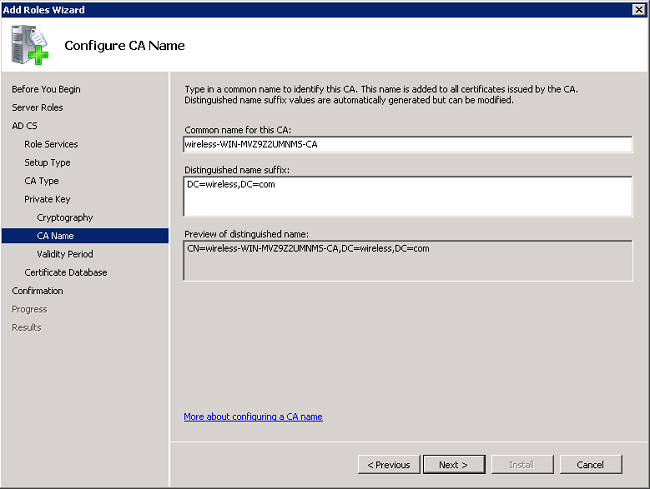

- [Next] をクリックし、この CA のデフォルトの通常名を受け入れます。

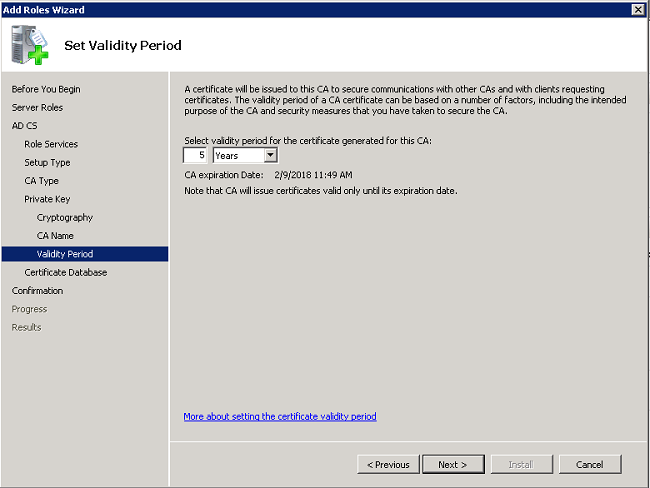

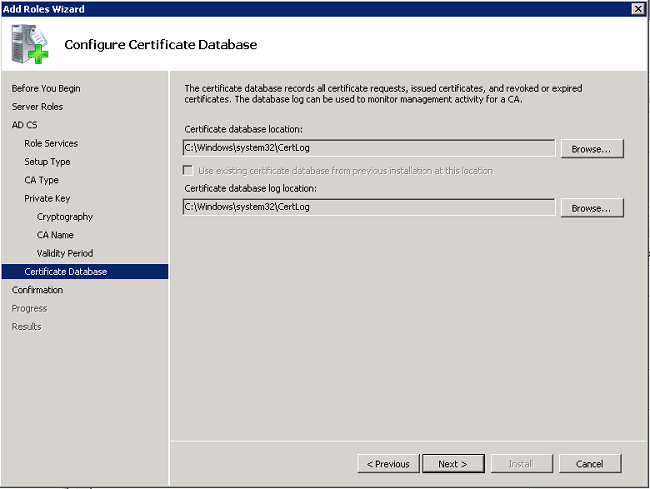

- この CA 証明書が有効である時間を選択し、[Next] をクリックします。

- [Next] をクリックし、証明書データベースのデフォルトの場所を受け入れます。

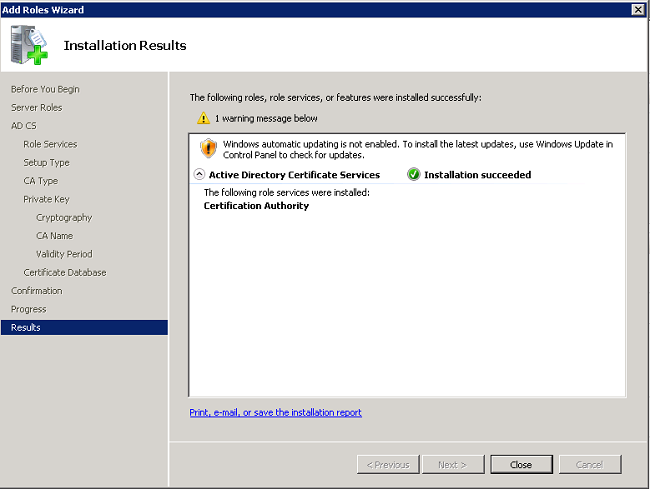

- 設定を見直し、[Install] をクリックします。Active Directory Certificate Service が開始されます。

- インストールが完了したら、[Close] をクリックします。

ドメインへのクライアントの接続

クライアントを有線ネットワークに接続し、ドメイン固有の情報を新しいドメインからダウンロードするには、次の手順を実行します。

- ストレート型のイーサネット ケーブルでクライアントを有線ネットワークに接続します。

- クライアントをブートし、クライアントのユーザ名とパスワードでログインします。

- Start > Runの順にクリックし、cmdと入力して、OKをクリックします。

- コマンド プロンプトで「ipconfig」と入力し、[Enter] をクリックして、DHCP が正常に動作しクライアントが DHCP サーバから IP アドレスを受け取ったことを確認します。

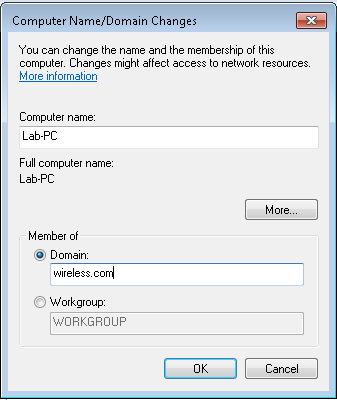

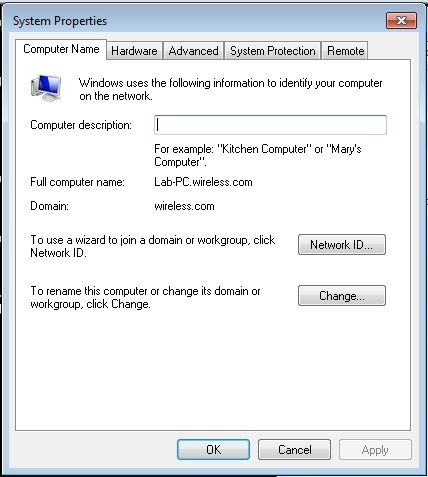

- クライアントをドメインに加入させるには、[Start] をクリックして[Computer] を右クリックし、[Properties] を選択して右下の [Change Settings] を選択します。

- [Change] をクリックします。

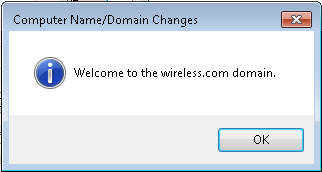

- Domainをクリックし、ドメイン名(この例ではwireless)を入力して、OKをクリックします。

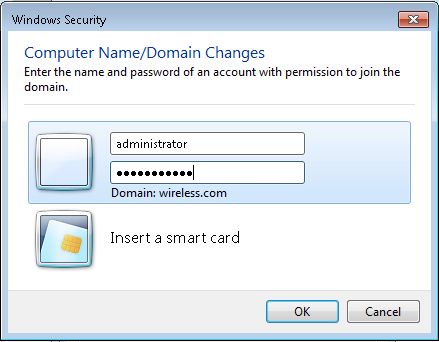

- ユーザ名「Administrator」を入力し、クライアントが参加するドメインのパスワードを入力します。これはサーバ上での Active Directory の管理者アカウントです。

- [OK] をクリックし、さらに [OK] をクリックします。

- Close > Restart Nowの順にクリックして、コンピュータを再起動します。

- コンピュータが再起動したら、次のコマンドでログインします。ユーザ名= Administrator、パスワード= <ドメインパスワード>、ドメイン= wireless。

- [Start] をクリックし、[Computer] を右クリックして[Properties] を選択し、右下にある[Change Settings] を選択して、無線ドメインにいることを確認します。

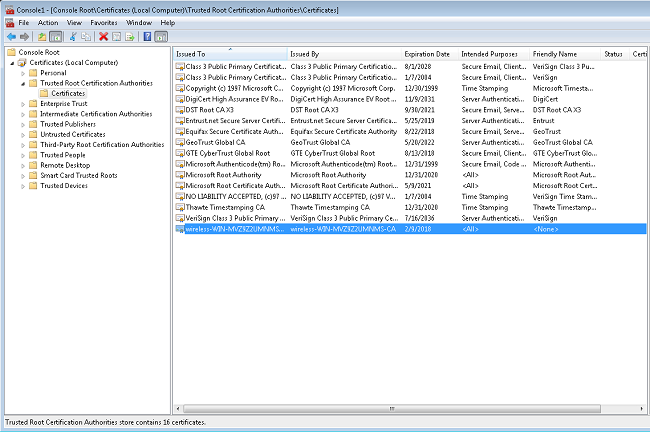

- 次の手順では、クライアントがサーバから CA 証明書(信頼)を受信したことを確認します。

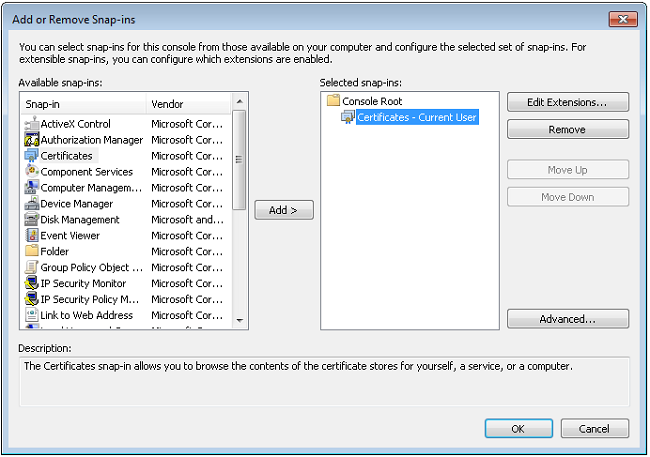

- [Start] をクリックして「mmc」と入力し、Enter キーを押します。

- [File] をクリックし、[Add/Remove] スナップインをクリックします。

- [Certificates] を選択して、[Add] をクリックします。

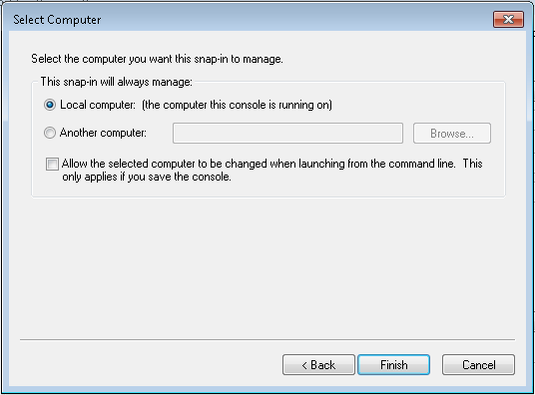

- [Computer account]、[Next] の順にクリックします。

- [Local Computer]、[Next] の順にクリックします。

- [OK] をクリックします。

- [Certificates (Local Computer)] と [Trusted Root Certification Authorities] フォルダを展開し、[Certificates] をクリックします。 リストから [wireless domain CA cert] を探します。この例の CA 証明書は wireless-WIN-MVZ9Z2UMNMS-CA です。

- 別のクライアントをさらにドメインに追加するには、この手順を繰り返します。

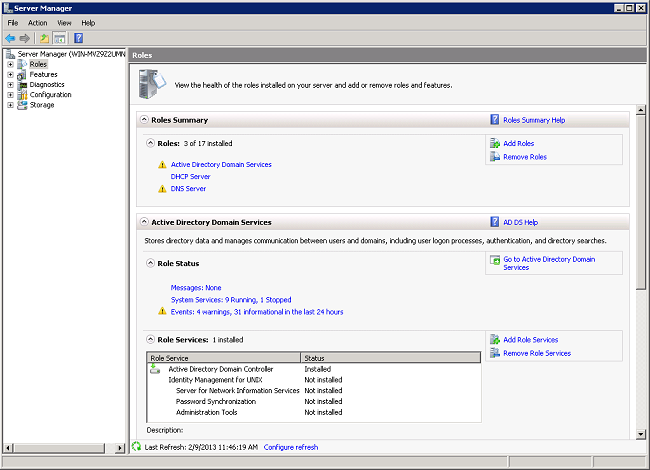

Microsoft Windows 2008 Server でのネットワーク ポリシー サーバのインストール

この設定では、PEAP 認証を使用してワイヤレス クライアントを認証するために、NPS を RADIUS サーバとして使用します。 Microsoft WIndows 2008 Server で NPS をインストールして設定するには、次の手順を実行します。

- [Start] > [Server Manager] の順にクリックします。

- [Roles] > [Add Roles] の順にクリックします。

- [next] をクリックします。

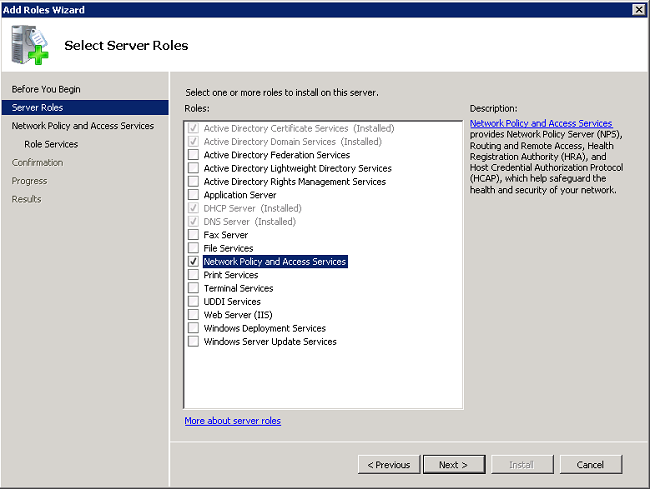

- サービス [Network Policy and Access Services] を選択し、[Next] をクリックします。

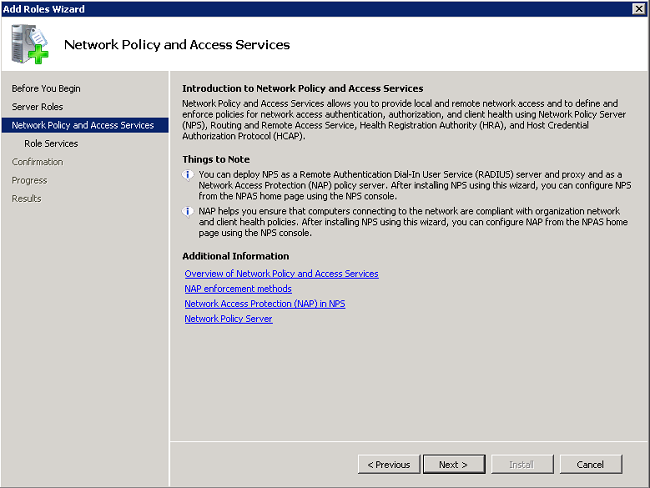

- 「Introduction to Network Policy and Access Services」に目を通し、[Next] をクリックします。

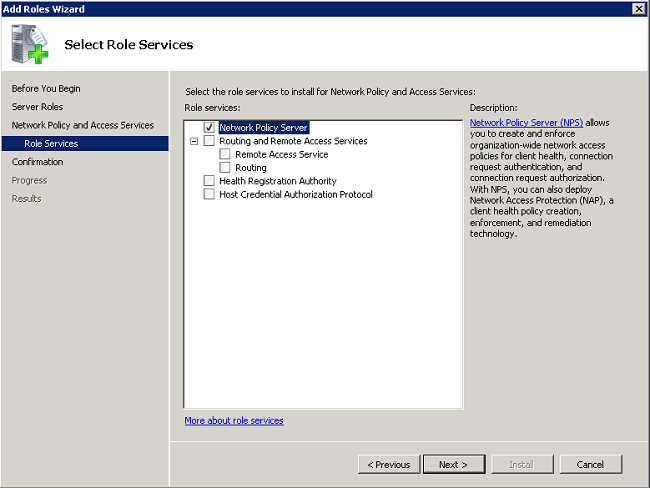

- [Network PolicyServer] を選択し、[Next] をクリックします。

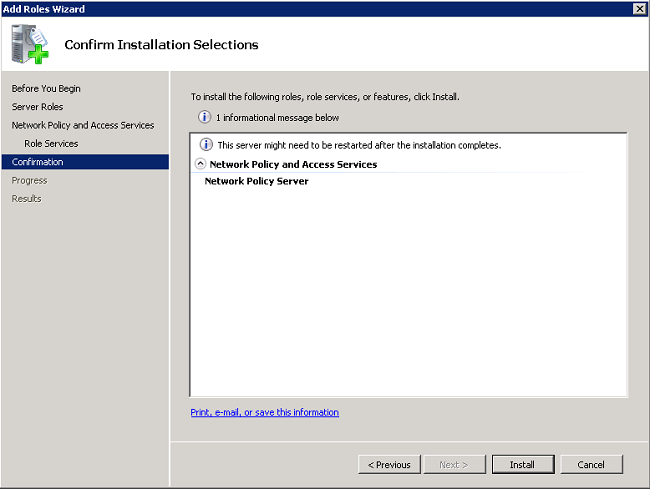

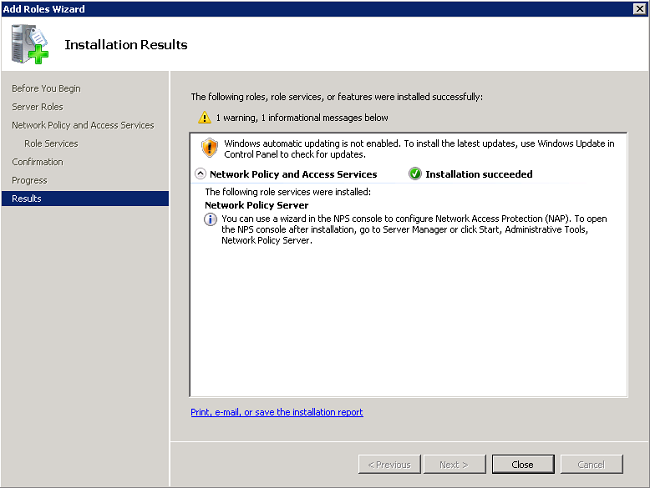

- 確認事項を見直し、[Install] をクリックします。

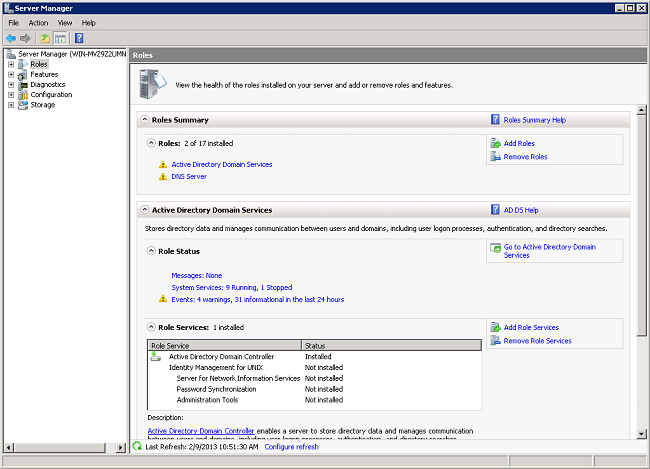

インストールの完了後、次のような画面が表示されます。

- [Close] をクリックします。

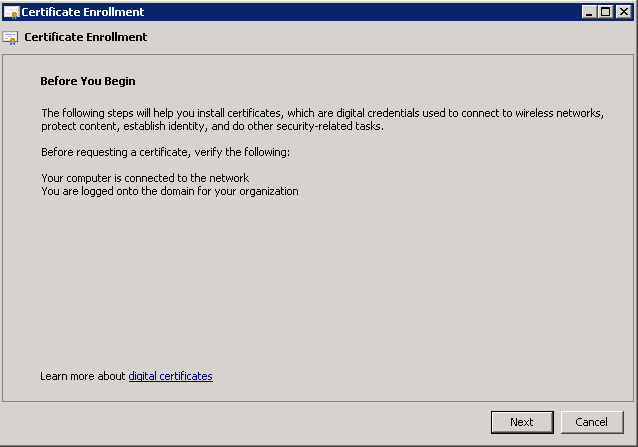

証明書のインストール

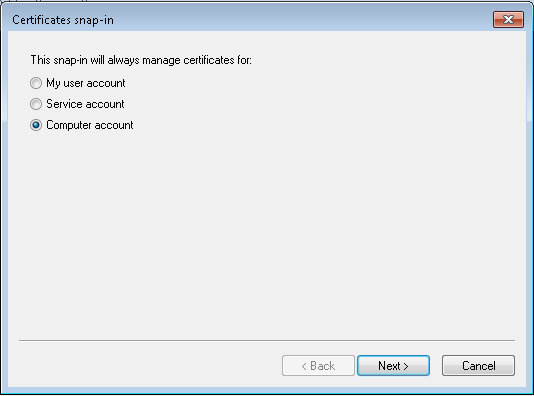

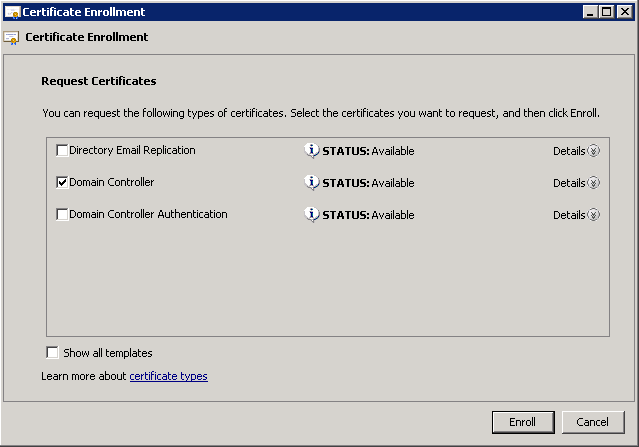

コンピュータ証明書を NPS にインストールするには、次の手順を実行します。

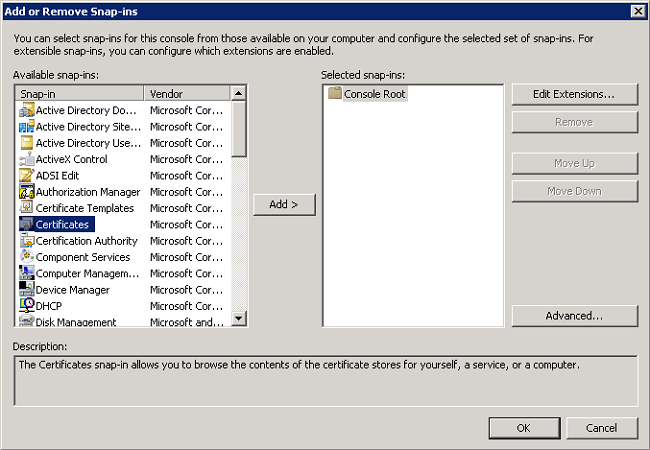

- [Start] をクリックして「mmc」と入力し、Enter キーを押します。

- [File] > [Add/Remove Snap-in] の順にクリックします。

- [Certificates] を選択して、[Add] をクリックします。

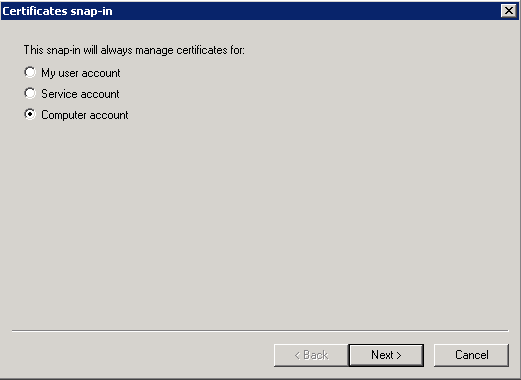

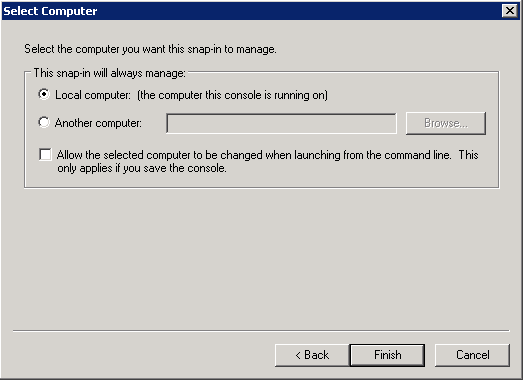

- Computer account を選択し、Next をクリックします。

- [Localcomputer] を選択し、[Finish] をクリックします。

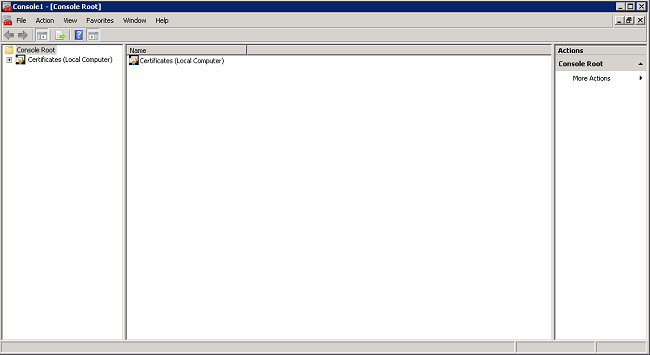

- [OK] をクリックし、Microsoft 管理コンソール(MMC)に戻ります。

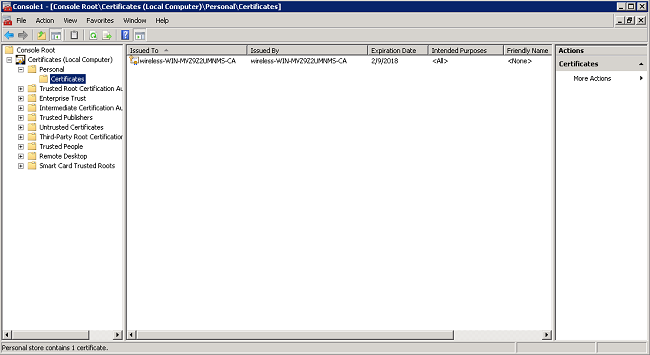

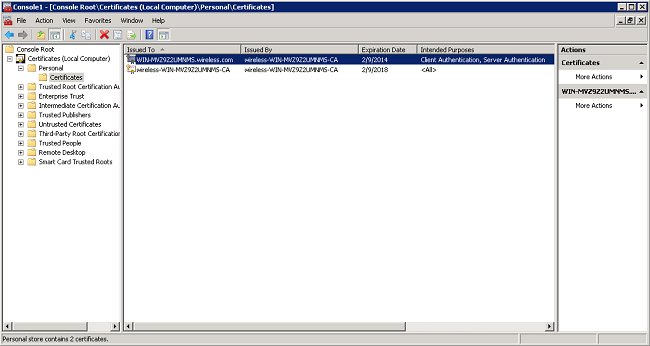

- [Certificates (Local Computer)] と [Personal] フォルダを展開し、[Certificates] をクリックします。

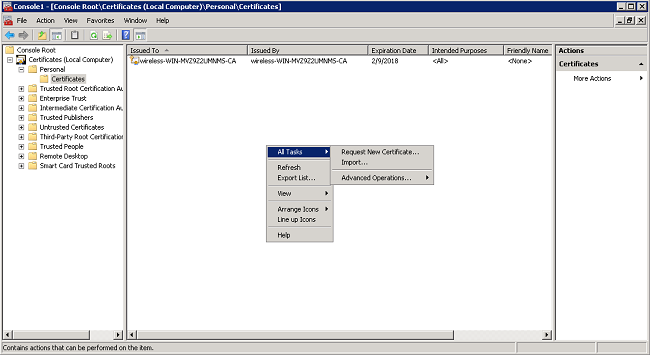

- CA証明書の下の空白領域を右クリックし、[All Tasks] > [Request New Certificate] を選択します。

- [next] をクリックします。

- [Domain Controller] を選択し、[Enroll] をクリックします。

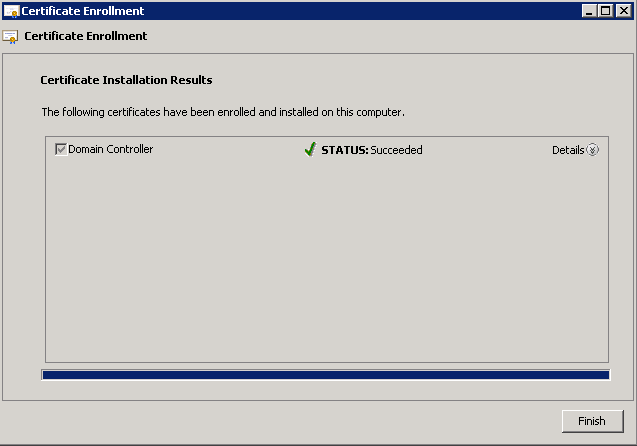

- 証明書がインストールされたら、[Finish] をクリックします。

これで、NPS 証明書がインストールされました。 - 証明書の [Intended Purpose] が「Client Authentication, Server Authentication」になっていることを確認します。

PEAP-MS-CHAP v2 認証のネットワーク ポリシー サーバ サービスの設定

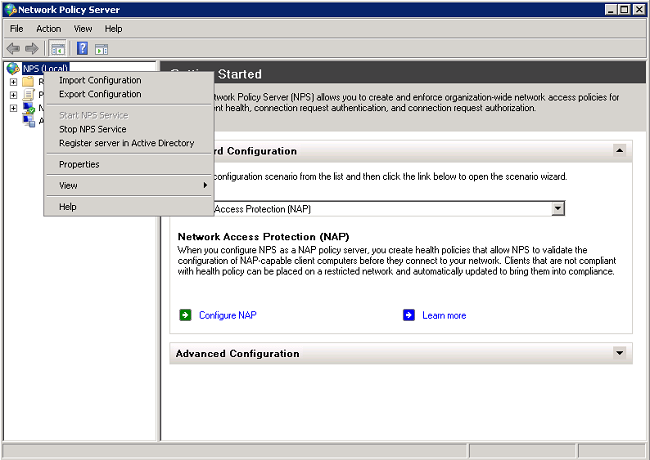

認証用に NPS を設定するには、次の手順を実行します。

- [Start] > [Administrative Tools] > [Network Policy Server] の順にクリックします。

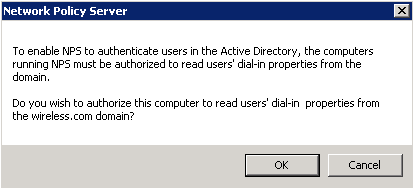

- [NPS (Local)]を右クリックし、[Register server in Active Directory] を選択します。

- [OK] をクリックします。

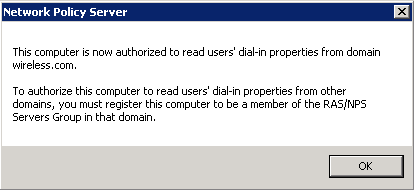

- [OK] をクリックします。

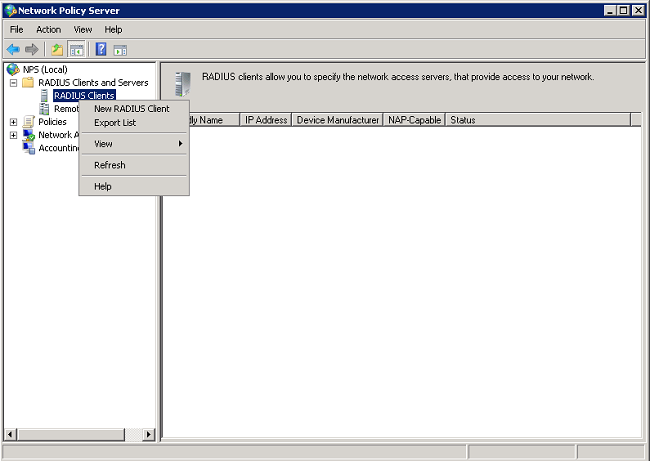

- NPS の認証、許可、アカウンティング(AAA)クライアントとしてワイヤレス LAN コントローラを追加します。

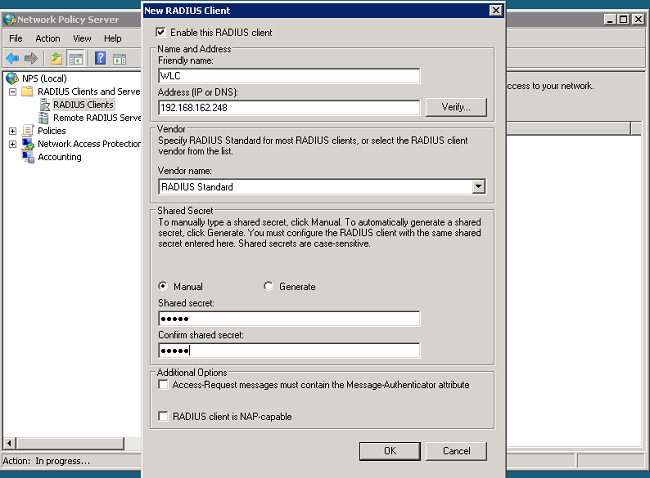

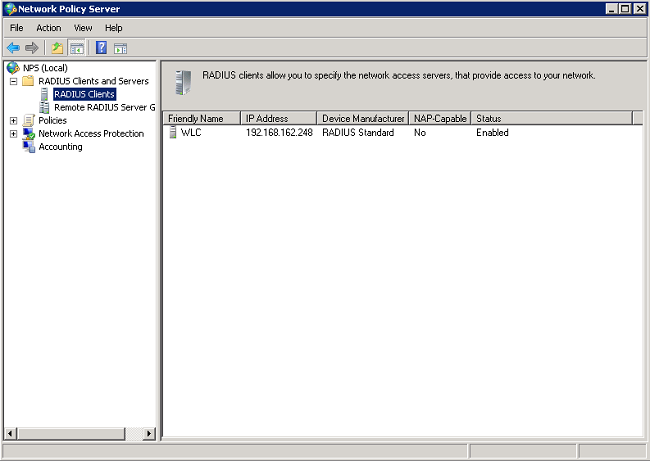

- [RADIUS Clients and Servers] を展開します。[RADIUS Clients] を右クリックし、[New RADIUS Client] を選択します。

- フレンドリ名(この例では WLC)、WLC の管理 IP アドレス(この例では 192.168.162.248)、共有秘密を入力します。WLC の設定には同じ共有秘密を使用します。

- [OK] をクリックして、前の画面に戻ります。

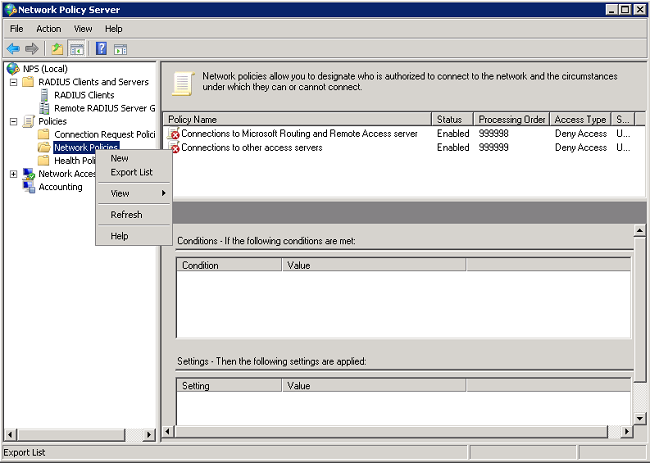

- 新しいネットワーク ポリシーをワイヤレス ユーザ用に作成します。[Policies] を展開して [NetworkPolicies] を右クリックし、[New] を選択します。

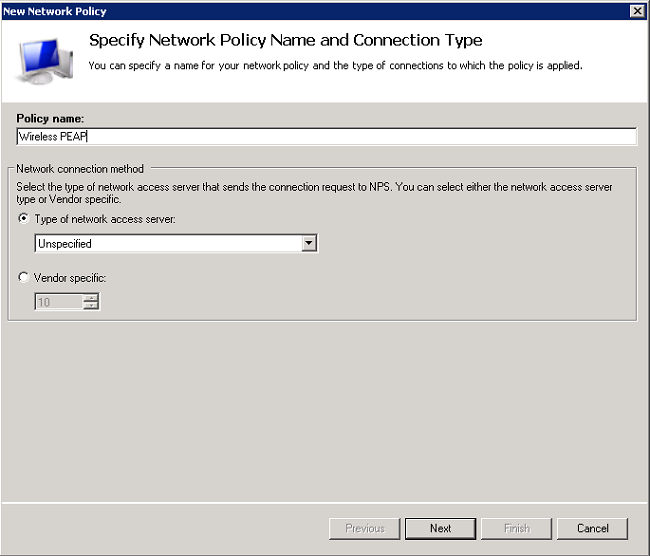

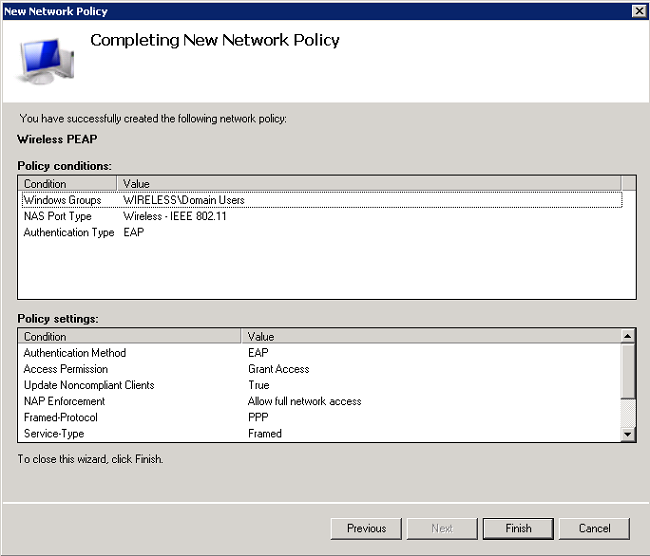

- このルールのポリシー名(この例ではWireless PEAP)を入力し、Nextをクリックします。

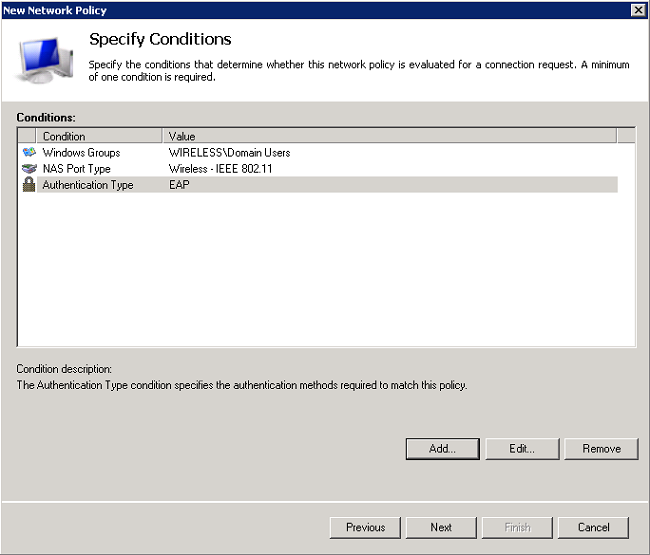

- このポリシーでワイヤレス ドメイン ユーザのみを許可するには、次の 3 つの条件を追加して [Next] をクリックします。

- Windows グループ:Domain Users

- NAS ポート タイプ:Wireless - IEEE 802.11

- 認証タイプ:EAP

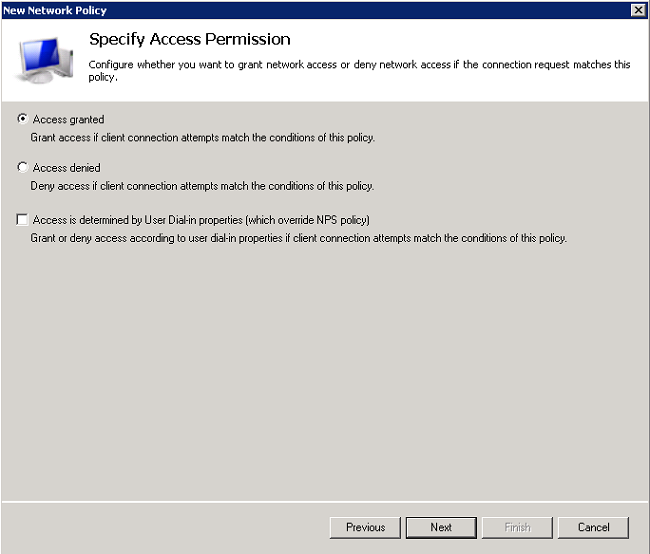

- このポリシーと一致する接続を許可するには、[Access granted] をクリックし、[Next] をクリックします。

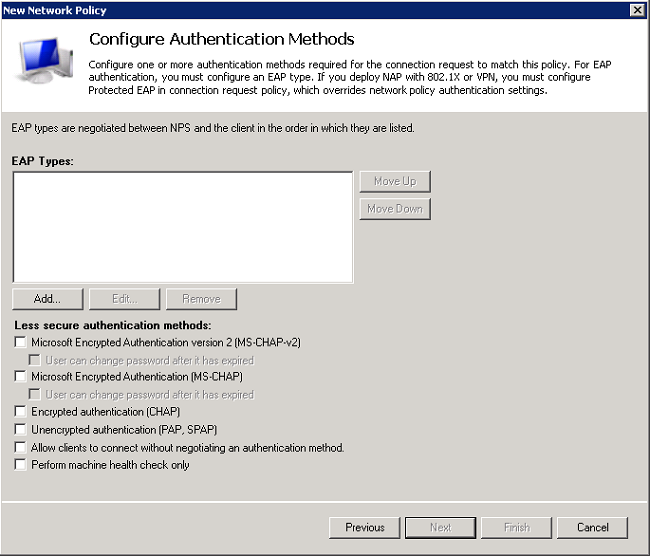

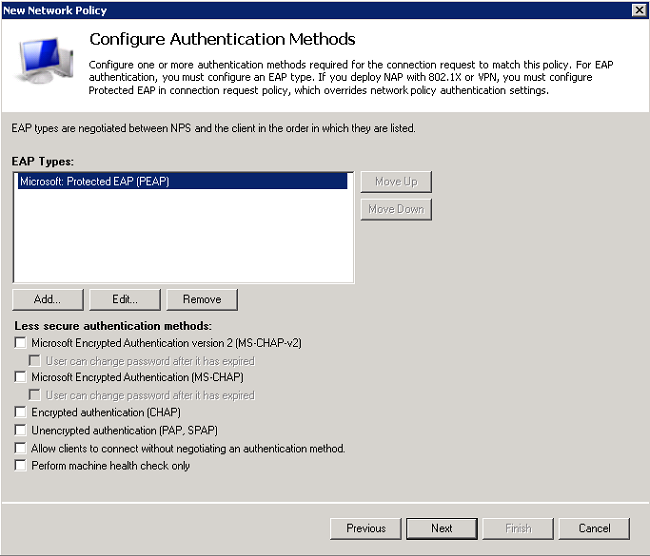

- [Less secure authentication methods] の下ですべての認証方式を無効にします。

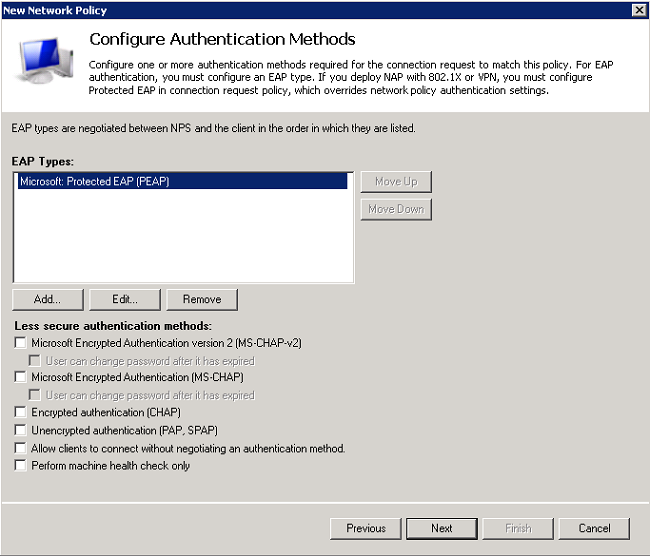

- [Add] をクリックして [PEAP] を選択し、[OK] をクリックして PEAP を有効にします。

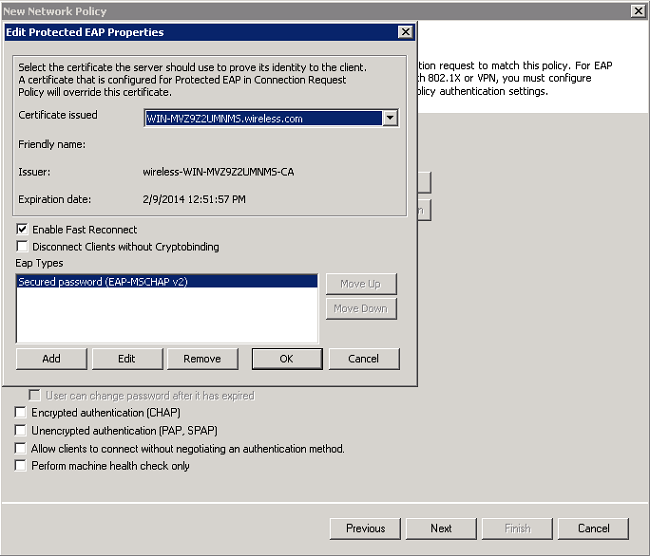

- Microsoft: Protected EAP (PEAP)を選択し、Editをクリックします。以前作成したドメイン コントローラ証明書が [Certificate issued] ドロップダウン リストで選択されていることを確認し、[Ok] をクリックします。

- [next] をクリックします。

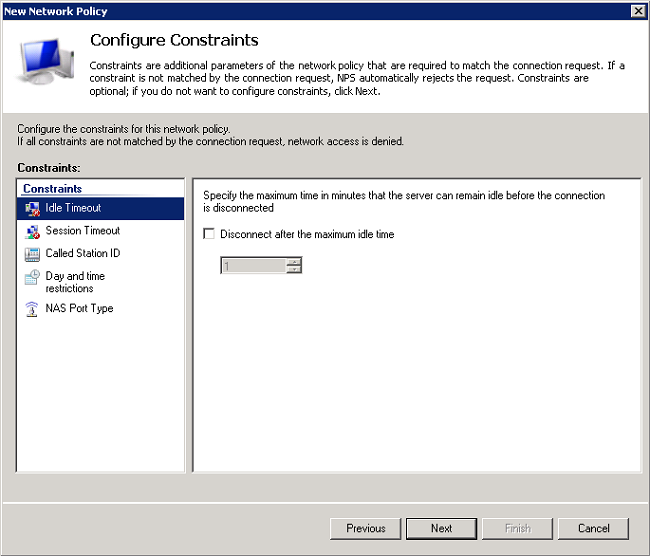

- [next] をクリックします。

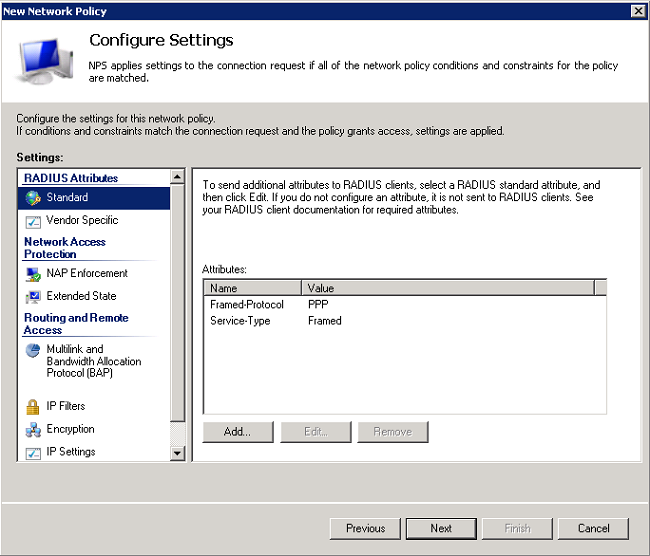

- [next] をクリックします。

- [Finish] をクリックします。

Active Directory へのユーザの追加

この例では、Active Directory にユーザ データベースが維持されます。 次の手順を実行して、Active Directory データベースにユーザを追加します。

- [Active Directory Users and Computers] を開きます。[Start] > [Administrative Tools] > [Active Directory Users and Computers] の順にクリックします。

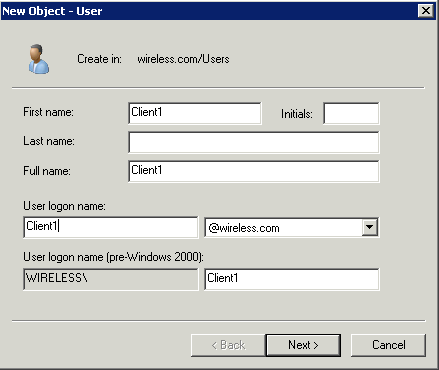

- [Active Directory Users and Computers] のコンソール ツリーでドメインを展開し、[Users] > [New] の順に右クリックし、[User] を選択します。

- [New Object - User]ダイアログボックスで、ワイヤレスユーザの名前を入力します。この例では、[First name] フィールドに [Client1]、[User logon name] フィールドに [Client1] という名前を使用しています。[next] をクリックします。

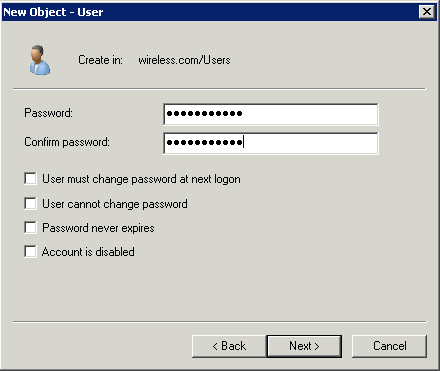

- [New Object - User] ダイアログボックスで、[Password]フィールドと[Confirm password]フィールドにパスワードを入力します。[User must change password at next logon] チェックボックスがオフになっていることを確認し、[Next] をクリックします。

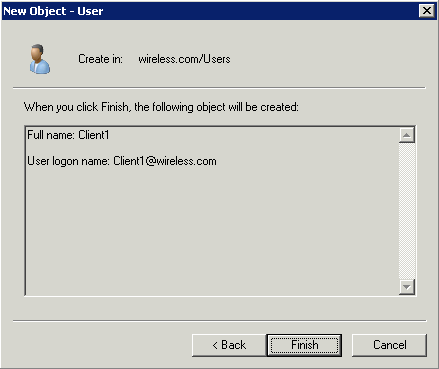

- [New Object – User] ダイアログボックスで、[Finish] をクリックします。

- 追加のユーザ アカウントを作成するには、ステップ 2 ~ 4 を繰り返します。

ワイヤレス LAN コントローラと LAP の設定

この設定のワイヤレス デバイス(ワイヤレス LAN コントローラと LAP)を構成します。

RADIUS 認証の WLC の設定

NPS を認証サーバに使用するように WLC を設定します。ユーザ クレデンシャルを外部 RADIUS サーバに転送するには、WLC を設定する必要があります。そうすると、外部 RADIUS サーバは、ユーザのクレデンシャルを検証し、ワイヤレス クライアントにアクセス権を付与します。

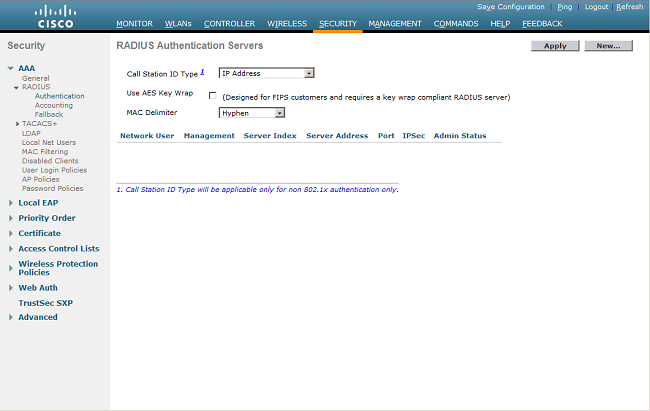

[Security] > [RADIUS Authentication] ページでNPSをRADIUSサーバとして追加するには、次の手順を実行します。

- コントローラインターフェイスから[Security] > [RADIUS] > [Authentication] を選択して、[RADIUS Authentication Servers]ページを表示します。[New] をクリックして、RADIUS サーバを定義します。

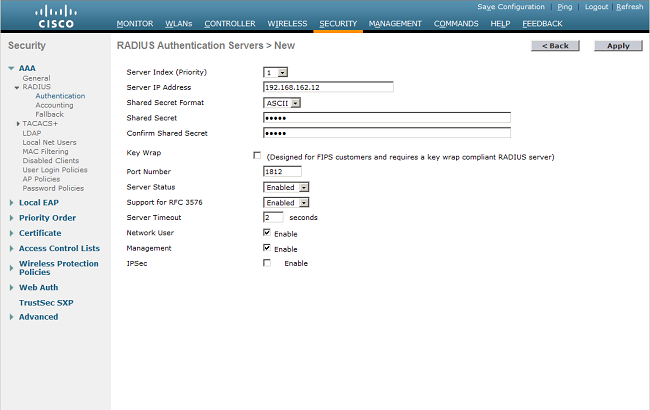

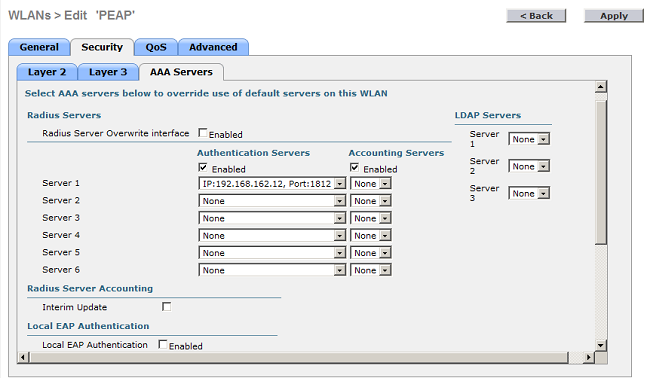

- RADIUS サーバ パラメータを定義します。RADIUS サーバ IP アドレス、共有秘密、ポート番号、サーバ ステータスなどのパラメータがあります。[Network User] チェックボックスと [Management] チェックボックスでは、管理ユーザとネットワーク(ワイヤレス)ユーザに RADIUS ベースの認証を適用するかどうかを指定します。この例では、IP アドレスが 192.168.162.12 である RADIUS サーバとして NPS を使用します。[Apply] をクリックします。

WLAN でのクライアントの設定

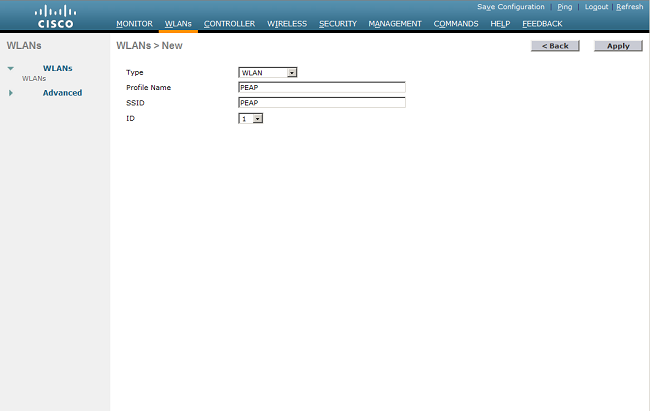

ワイヤレスクライアントが接続するService Set Identifier(SSID)(WLAN)を設定します。この例では、PEAP という名前の SSID を作成します。

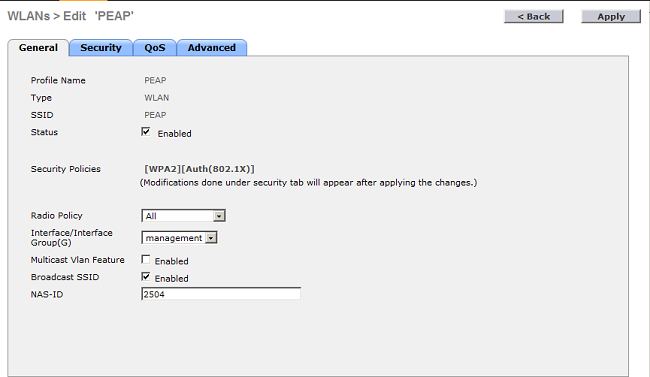

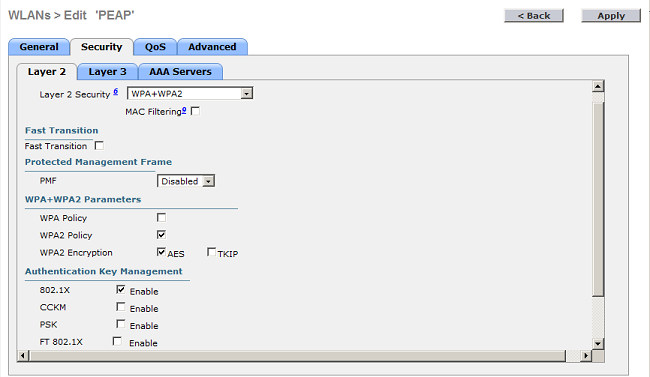

クライアントが EAP ベースの認証(この例では PEAP-MS-CHAP v2)を実行して、暗号化メカニズムとして高度暗号化規格(AES)を使用するように、レイヤ 2 認証を WPA2 として定義します。他の値はすべてデフォルトのままにします。

注:このドキュメントでは、WLAN を管理インターフェイスにバインドしています。ネットワークに複数の VLAN がある場合、独立した VLAN を作成してそれを SSID にバインドすることができます。WLC に VLAN を設定する方法については、『無線 LAN コントローラでの VLAN の設定例』を参照してください。

WLC で WLAN を設定するには、次の手順を実行します。

- コントローラのインターフェイスで [WLANs] をクリックして、[WLANs] ページを表示します。このページには、コントローラに存在する WLAN の一覧が表示されます。

- 新しい WLAN を作成するには、[New] をクリックします。WLAN の WLAN ID と WLAN SSID を入力し、[Apply] をクリックします。

- 802.1x の SSID を設定するには、次の手順を実行します。

- [General] タブをクリックし、WLAN を有効にします。

- [Security] > [Layer 2] タブをクリックし、[Layer 2 security]を[WPA + WPA2] に設定し、必要に応じて[WPA+WPA2 Parameters (example, WPA2 AES)]チェックボックスをオンにし、[Authentication Key Management]として[802.1x] をクリックします。

- [Security] > [AAA Servers] の順にタブをクリックし、NPS の IP アドレスを [Server 1] ドロップダウン リストから選択し、[Apply] をクリックします。

- [General] タブをクリックし、WLAN を有効にします。

ワイヤレス クライアントでの PEAP-MS-CHAP v2 認証の設定

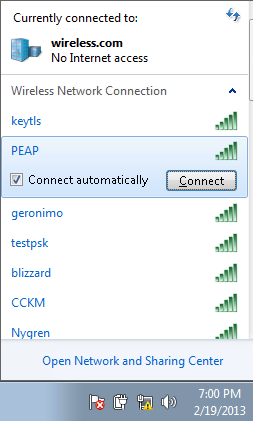

PEAP WLAN に接続するように、Windows Zero Config ツールでワイヤレス クライアントを設定するには、次の手順を実行します。

- タスク バーの [Network] アイコンをクリックします。[PEAP] SSID をクリックし、[Connect] をクリックします。

- クライアントはネットワークに接続されている必要があります。

- 接続できない場合は、WLAN に接続しなおしてみてください。問題が解決しない場合は、トラブルシューティングのセクションを参照してください。

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

クライアントが WLAN に接続しない場合は、このセクションの情報を利用して設定をトラブルシューティングしてください。

802.1x認証の失敗を診断するために使用できるツールには、Windowsのdebug clientコマンドとイベントビューアの2つがあります。

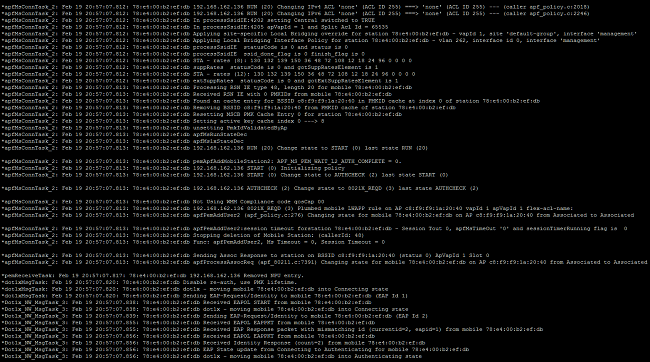

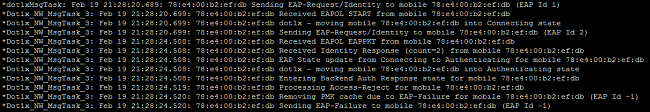

WLCからクライアントのデバッグを実行しても、リソースに負荷がかからず、サービスに影響を与えません。デバッグ セッションを開始するには、WLC のコマンドライン インターフェイス(CLI)を開き、「debug client mac address」と入力します。mac address は、接続できないワイヤレス クライアントのワイヤレス MAC アドレスです。このデバッグの実行中に、クライアントの接続を試みます。WLCのCLIに、次の例のような出力が表示されている必要があります。

これは、設定の誤りによって発生する可能性がある問題の例です。ここで、WLCデバッグは、WLCが認証状態に移行したことを示します。つまり、WLCはNPSからの応答を待機します。これは一般的に、WLC または NPS で共有秘密が誤っていることを示します。これは Windows Server Event Viewer で確認できます。ログが見つからない場合は、NPS に要求がなされていません。

WLC デバッグから見つかる別の例はアクセス拒否です。アクセス拒否は、NPS がクライアント クレデンシャルを受信して拒否したことを示します。次に、アクセス拒否を受信するクライアントの例を示します。

アクセス拒否を確認したら、Windows Server のイベント ログのログを確認し、NPS がクライアントにアクセス拒否で応答した理由を判断します。

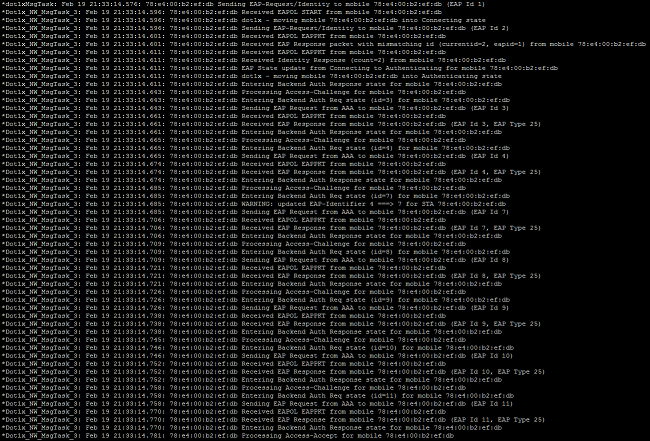

認証が正常である場合は、次の例のようにクライアント デバッグでアクセス容認が表示されます。

アクセス拒否と応答タイムアウトをトラブルシューティングするには、RADIUSサーバへのアクセスが必要です。WLC はオーセンティケータとして動作し、クライアントと RADIUS サーバとの間で EAP メッセージを渡します。アクセス拒否または応答タイムアウトで応答するRADIUSサーバは、RADIUSサービスの製造元が調査および診断する必要があります。

注:TACはサードパーティ製RADIUSサーバに関するテクニカルサポートを提供していませんが、RADIUSサーバのログには通常、クライアント要求が拒否または無視された理由が記載されています。

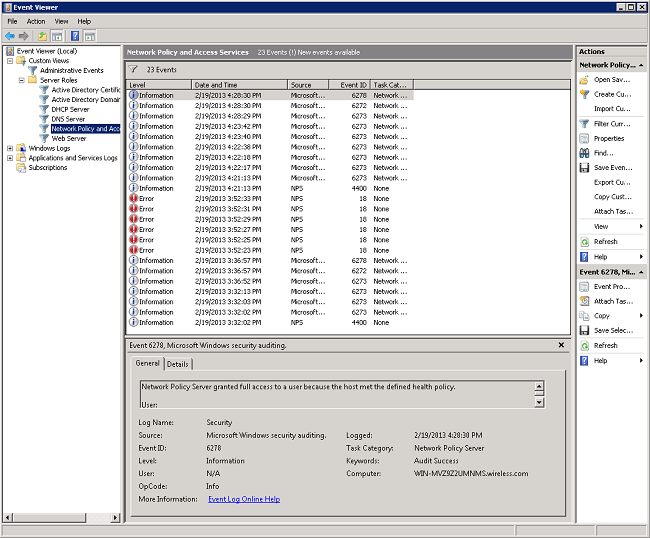

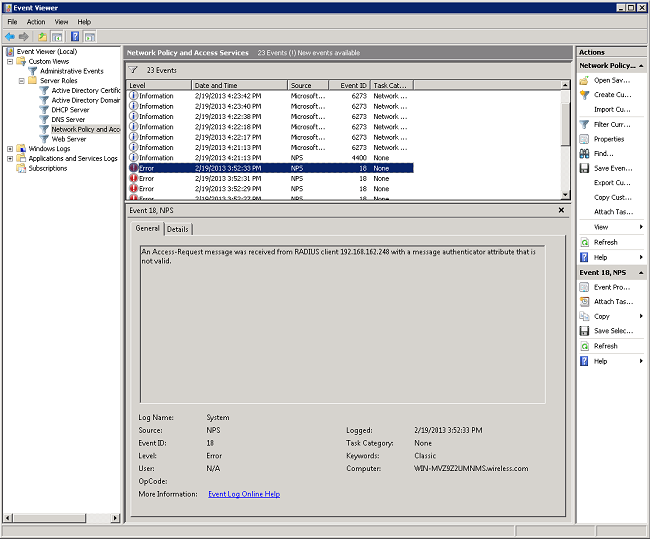

NPS からのアクセス拒否と応答タイムアウトをトラブルシューティングするには、サーバの Windows Event Viewer で NPS ログを見直します。

- [Start] > [Administrator Tools] > [Event Viewer] をクリックしてイベントビューアを起動し、NPSログを確認します。

- [Custom Views] [Server Roles] > [Network Policy and Access] を展開します。

Event Viewer のこのセクションには、正常な認証とエラーになった認証のログがあります。このログを検討し、クライアントが認証でエラーになった理由をトラブルシューティングします。正常な認証とエラーになった認証は、両方とも情報として表示されます。ログをスクロールして、認証に失敗し、WLCのデバッグに基づいてアクセス拒否を受信したユーザ名を探します。

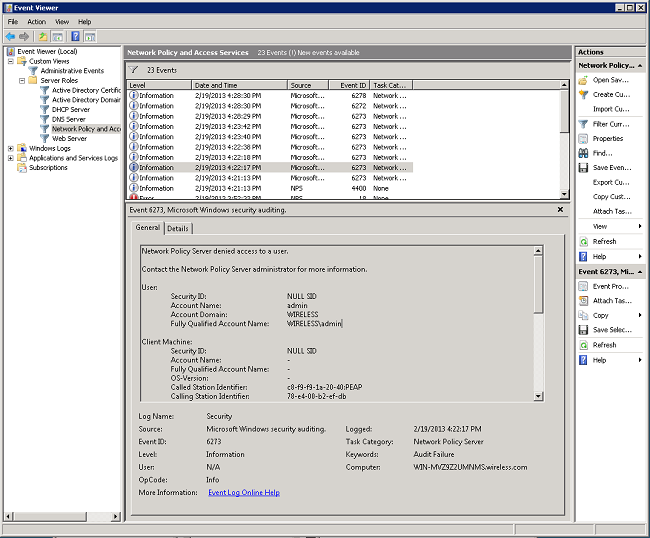

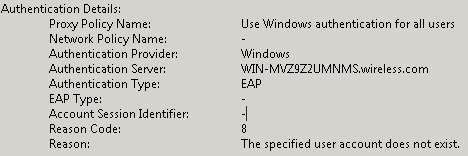

次に、NPSがユーザアクセスを拒否する例を示します。

イベントビューアでdenyステートメントを確認する場合は、[Authentication Details]セクションを確認します。この例では、ユーザ名が誤っているために NPS がユーザ アクセスを拒否したことが分かります。

NPSのイベントビューは、WLCがNPSから応答を受信しない場合にトラブルシューティングが必要な場合にも役立ちます。 一般的には、NPS と WLC との間で共有秘密が誤っているために発生します。

この例では、共有秘密が誤っているため、NPS は WLC からの要求を破棄しました。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

3.0 |

14-Mar-2023 |

Updated.Corrected.再認定。 |

1.0 |

24-Feb-2013 |

初版 |

フィードバック

フィードバック